LOS HACKERS DE LA PRISIN DE TEXAS No

- Slides: 34

LOS HACKERS DE LA PRISIÓN DE TEXAS No creo que haya nada que se pueda decir a un chico joven para que cambie, sino que se valoren a sí mismos y que nunca tomen el camino más corto. — William Fco Javier Pastor Parrilla

La Historia Un breve resumen: Dos presos menores, ambos cumpliendo largas penas por asesinato, se conocieron en un día resplandeciente en el patio encementado de una prisión de Texas y descubrieron que compartían la festinación por los ordenadores. Se aliaron y se convirtieron en hackers secretos justo delante de las narices de los guardias atentos.

El descubrimiento de los ordenadores § Danny uno de los presos , se encontró un libro de d. Base. III , el cual le ayudo a crear un programa de seguimiento de los envíos agrícolas , ya que le asignaron un puesto como administrador en la oficina de transporte, en el que no duro mucho.

El descubrimiento de los ordenadores § Danny por su buen trabajo lo enviaron a una pequeña caravana y lo pusieron a cargo del hardware , montaje y relación de equipos. Sus compañeros le daban manuales lo que aceleró su aprendizaje

William consigue las llaves del castillo § William consiguió un puesto envidiable en la cocina. "Tenía las llaves del castillo porque podía cambiar comida por otras cosas".

William consigue las llaves del castillo § William supo que había otro preso que compartía su afición por los ordenadores, ambos se ayudaron mutuamente. Sacaban componentes de la estantería de la caravana de Agricultura.

William consigue las llaves del castillo § Para conseguir espacio de trabajo para la instalación informática, William se apropió de un trastero pequeño contiguo al economato. La habitación no tenía ventilación pero cambió comida para conseguir un aparato de aire acondicionado

William consigue las llaves del castillo § William había llamado la atención del capitán y le asignó una función adicional, tendría que trabajar en la creación de archivos informáticos para los informes que enviaba el capitán al director una función muy atractiva para un preso. Cambio un cable Ethernet a cambio de comida y mientras el capitán no estaba disfrutaba de internet

William consigue las llaves del castillo § Un funcionario apareció en la oficina de Danny. Trajo una máquina que no podía conectarse a Internet. Durante el proceso de conectar la máquina el funcionario le dio su nombre de usuario y contraseña cuando se fuer pasó un cable de teléfono secretamente por detrás de unos armarios y con la clave del funcionario se pudo conectar a internet

Conectarse sin riesgos § Danny instaló un "divisor" en la línea de teléfono que conectaba al fax. Pero comenzara a recibir quejas por qué su línea de fax estaba siempre ocupada. , Entonces descubrió dos enchufes telefónicos que estaban activos pero no se utilizaban.

Conectarse sin riesgos § Pero a Danny le asediaba otra dificultad. No tenía forma de saber qué ocurriría si el funcionario y él intentaban utilizar la cuenta de Internet al mismo tiempo

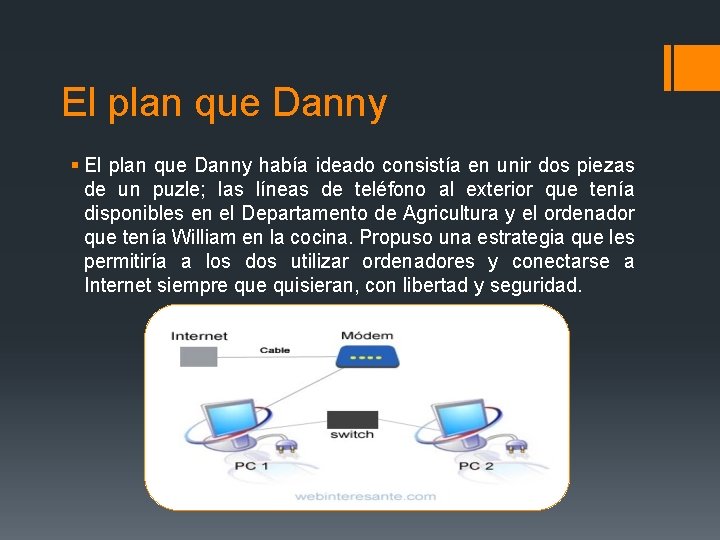

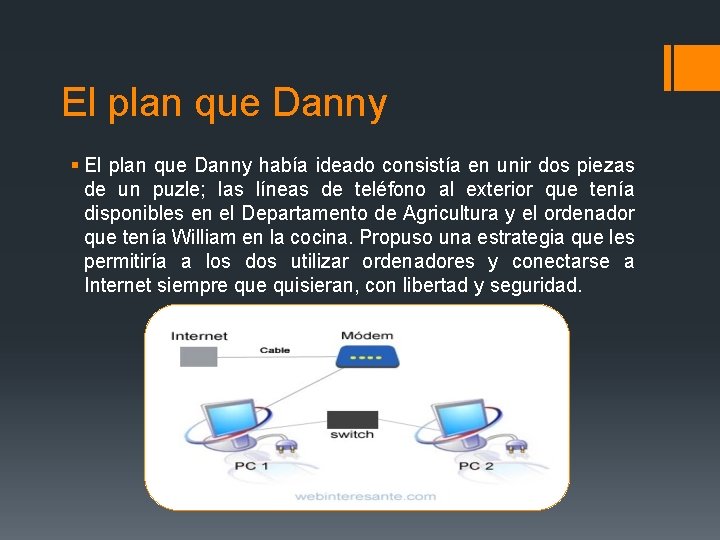

El plan que Danny § El plan que Danny había ideado consistía en unir dos piezas de un puzle; las líneas de teléfono al exterior que tenía disponibles en el Departamento de Agricultura y el ordenador que tenía William en la cocina. Propuso una estrategia que les permitiría a los dos utilizar ordenadores y conectarse a Internet siempre quisieran, con libertad y seguridad.

El plan que Danny § Hacerse con un módem eran palabras mayores lo queríamos hacer era marcar por las líneas telefónicas internas de la unidad y conectarnos mediante el RAS (Remote Access Service) al Departamento de Agricultura

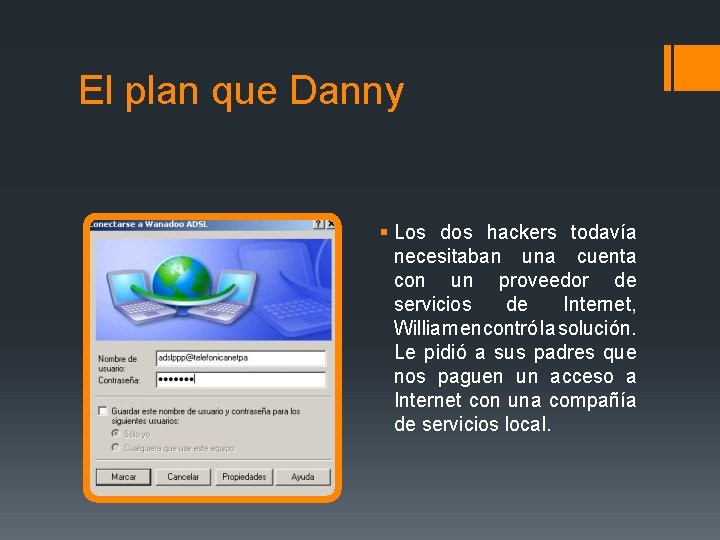

El plan que Danny § Los dos hackers todavía necesitaban una cuenta con un proveedor de servicios de Internet, William encontró la solución. Le pidió a sus padres que nos paguen un acceso a Internet con una compañía de servicios local.

El plan que Danny § Los funcionarios de la prisión de Texas, que desconocían absolutamente lo que estaba ocurriendo, tuvieron suerte de que las intenciones de William y Danny fueran buenas.

Libres de nuevos § Danny aprobó 64 créditos universitarios estando en prisión, aunque no eran suficientes para obtener ningún título profesional, ahora trabaja con aplicaciones críticas muy potentes, como Access y SAP.

Libres de nuevos § William terminó su primer año de universidad y estaba en segundo, con el apoyo económico de sus padres. Después de salir, pudo continuar su formación. "Solicité una ayuda económica, me la concedieron y fui a la universidad. Aprobé todo con sobresalientes y, además, trabajé en el centro informático de la facultad"

Libres de nuevos § Ahora tiene dos diplomaturas, en humanidades y en mantenimiento de redes informáticas, financiadas ambas con la ayuda económica que recibió.

Dilucidación § Esta historia pone de manifiesto que muchos ataques informáticos no se pueden prevenir simplemente protegiendo el perímetro, la gente de dentro puede suponer una amenaza mayor que los atacantes que aparecen en los periódicos

Contramedidas

Responsabilidad. § Hay dos prácticas comunes § Las llamadas cuentas compartidas por múltiples usuarios § La práctica de compartir información de cuentas o contraseñas para permitir el acceso cuando un empleado no está en la oficina o no está disponible. § No se debe fomentar que se comparta la información de cuentas de usuario o prohibirse por completo

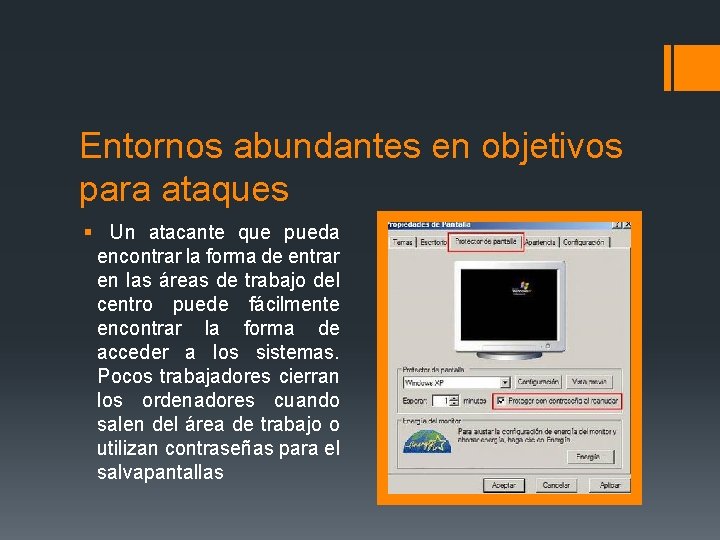

Entornos abundantes en objetivos para ataques § Un atacante que pueda encontrar la forma de entrar en las áreas de trabajo del centro puede fácilmente encontrar la forma de acceder a los sistemas. Pocos trabajadores cierran los ordenadores cuando salen del área de trabajo o utilizan contraseñas para el salvapantallas

Administración de las contraseñas. § Las contraseñas de los empleados, independientemente de que las cree la compañía o las elijan los usuarios, no deben seguir un patrón que sea fácil de predecir.

Acceso físico. § Si los empleados protegieran correctamente sus escritorios, estaciones de trabajo, portátiles y PDA utilizando contraseñas de la BIOS seguras y cerrando las sesiones, el empleado malicioso necesitaría más tiempo para conseguir sus objetivos. § Forme a sus empleados para que sepan enfrentarse confianza a personas cuando no estén seguros de su identidad

Cubículos "muertos" y otros puntos de acceso. § Alguien de la propia empresa podría conectase a través de los enchufes activos de la red de ese cubículo para sondear la red al tiempo que protege su identidad.

Cubículos "muertos" y otros puntos de acceso § Otros puntos de acceso de lugares como salas de conferencias también pueden ofrecer fácilmente acceso a quien esté dispuesto a causar daños. § Piense en deshabilitar todos los enchufes de red que no se utilicen para evitar accesos anónimos o no autorizados.

Personal cesado. § Todo empleado al que se haya entregado la carta de despido debe considerarse como un riesgo potencial. Se debe vigilar por si accediera a información comercial privada, especialmente por si copiara o descarga grandes cantidades de datos. Además debería ser práctica habitual restringir el acceso de un empleado antes de notificarle el cese

Instalación de hardware no autorizado. § Un empleado malicioso puede acceder fácilmente al cubículo de un compañero e instalar un componente de hardware o software registradores de tecleo (keystroke loggers) para capturar contraseñas y otra información privada.

Impedir que se sorteen los procesos de seguridad. § Cuando los empleados conocen procesos empresariales críticos dentro de la organización, están en buena posición para identificar las debilidades de las comprobaciones y los balances utilizados para detectar el fraude o el robo.

Políticas para los visitantes. § Un control de seguridad eficaz pasa por pedir a los visitantes que faciliten identificación oficial antes de permitirles el paso al centro e introducir la información en un registro de seguridad. § En caso de que se presentara un incidente de seguridad, sería posible identificar al autor

Sistemas de auditoría para la integridad del software. § Empleados o personal interno podrían sustituir aplicaciones o archivos del sistema operativo de vital importancia y utilizarlos para burlar los controles de seguridad.

Exceso de privilegios. § Muchos usuarios finales acceden a sus cuentas con derechos de administrador local en sus propias máquinas.

La última línea § En una prisión, no se espera que los internos, vigilados de cerca y viviendo de acuerdo con normas tan estrictas, encuentren los medios no sólo para instalar Internet, sino, además, para pasar horas al día, día tras día, disfrutando de música, películas, contactos con el sexo opuesto y aprendiendo más y más sobre ordenadores.

Moraleja § Si está a cargo de la seguridad de la información en un colegio, grupo de trabajo, empresa o cualquier otra identidad, debe contar con que algunos adversarios malintencionados, incluidas personas de la misma organización, están buscando una pequeña grieta en la pared, el punto más débil de la cadena de seguridad para romper la red. No espere que todo el mundo vaya a respetar las reglas. Tome medidas rentables para evitar las potenciales intrusiones, pero no olvide seguir buscando algo que haya podido pasar por alto. Hay quien cuenta con sus descuidos.