Hlzati Opercis Rendszerek ADAM Titkostsi eljrsok TLS NTLM

- Slides: 51

Hálózati Operációs Rendszerek ADAM, Titkosítási eljárások, TLS, NTLM, Kerberos Előadó: Bilicki Vilmos bilickiv@inf. u-szeged. hu www. inf. u-szeged. hu/~bilickiv 1

Forrás l l PKI: (http: //www. pgpi. org/doc/guide/6. 5/en/intro/ ) NTLM: (http: //web. mit. edu/pismere/support/for-cont-admins/security- info/ntlm. html, http: //www. microsoft. com/technet/treeview/default. asp? url=/technet/prodtechnol/ winxppro/reskit/prdp_log_cklv. asp l l l ) Kerberos: (http: //www. windowsitlibrary. com/Content/617/06/toc. html) Kerberos White Paper (http: //www. microsoft. com/windows 2000/techinfo/howitworks/security/kerberos. a sp) ADAM (http: //www. microsoft. com/windowsserver 2003/adam/default. mspx ) 2

Tartalom (1) l ADAM l l l ADAM vs. Active Directory ADAM architektúra ADAM fizikai architektúra ADAM logikai architektúra PKI és társai l l l Kivonat Szimmetrikus titkosítás Aszimmetrikus titkosítás Digitális aláírás Digitális tanúsítvány Tanúsítvány hatóság 3

Tartalom (2) l Azonositási protokollok: TLS l NTLM l Kerberos V 5 l 4

ADAM l l ADAM vs. Active Directory ADAM architektúra ADAM fizikai struktúra ADAM logikai struktúra 5

ADAM vs. Active Directory l Active Directory Application Mode l Támogatott operációs rendszerek: l l l Séma: l l l Egy gépen több címtár is futhat Replikáció: l l l DNS névtér X. 500 névtér Címtár konszolidáció: l l Minden önnálló ADAM példány külön sémával rendelkezhet Független az AD-től Egyszerű alap séma Bármely objektum osztály alapján azonosítható Elnevezés: l l Win 2003 Win. XP Konfigurációs gyűjtemények Nem replikálható AD-vel Fűggőségek: l Nem függ a DNS-től 6

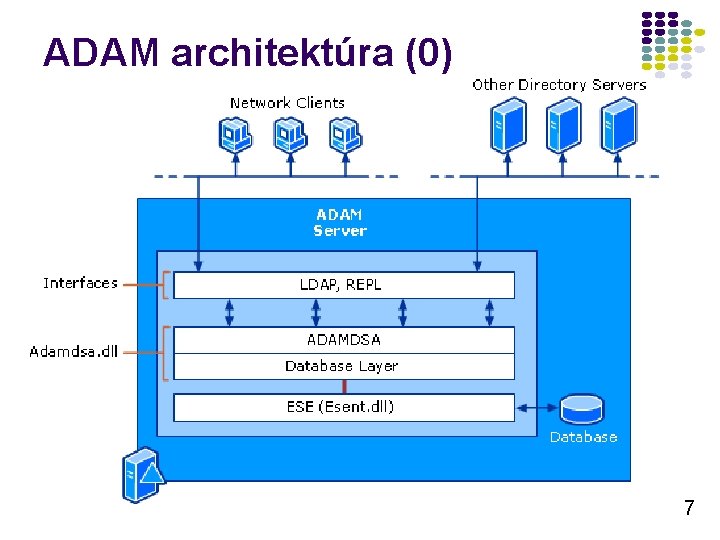

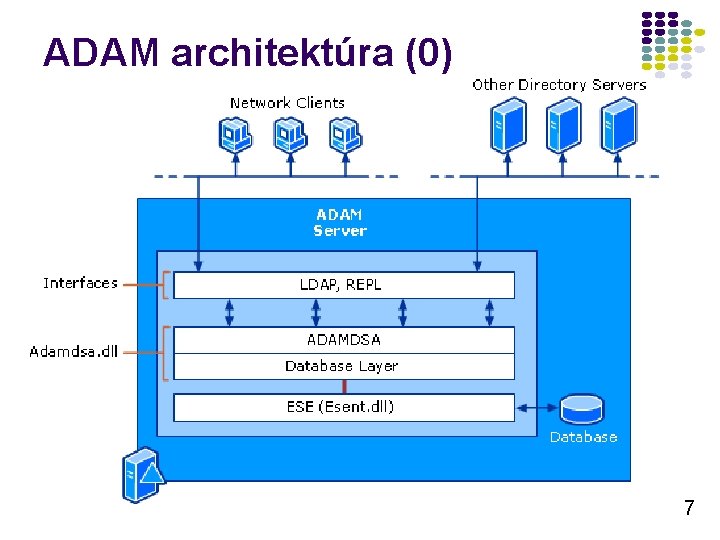

ADAM architektúra (0) 7

ADAM architektúra (1) l Interfészek l l LDAP REPL System. Directory. Services (ADSI for. NET Framework) Directory Services Markup Language (DSML) 8

ADAM architektúra (2) l DSA l l Független példányok, ugynaz a dll Konfigurációs partíció: l l CN=NTDS Settings, CN=computername$instancename, CN=Servers, CN=Default-First-Site. Name, CN=Sites, CN=Configuration, CN={GUID} Feladatai: l l l Kliens műveletek kiszolgálása Objektum azonosítás GUID (ezzel vannak összekötve) Séma ellenőrzés Biztonság (SID kezelés) Replikáció Hivatkozások 9

ADAM architektúra (3) l Adatbázis réteg l l l Hierarchikus nézetben prezentálja a lapos adatbázist (a sémát felhasználva) Műveletek támogatása (írás, olvasás, …) ESE (Extensible Storage Engine) l l l Indexelés Tranzakció kezelés Összeomlás uátni visszaállítás Többértékű attribútumok Csak a használt attribútumoknak foglal helyet 10

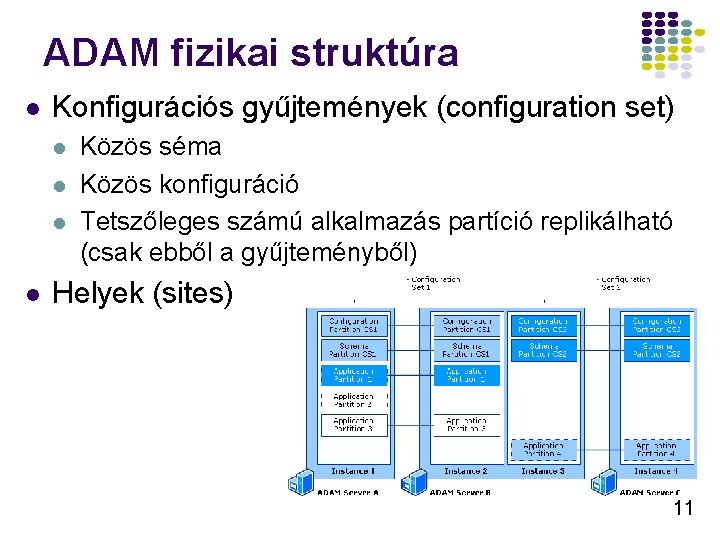

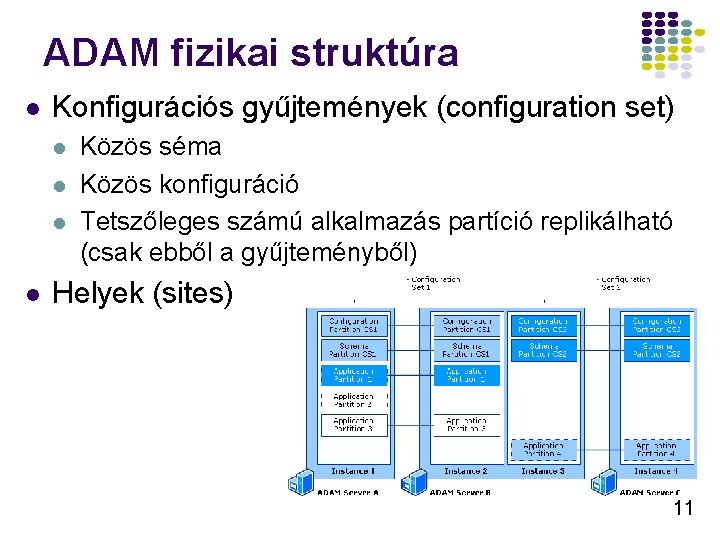

ADAM fizikai struktúra l Konfigurációs gyűjtemények (configuration set) l l Közös séma Közös konfiguráció Tetszőleges számú alkalmazás partíció replikálható (csak ebből a gyűjteményből) Helyek (sites) 11

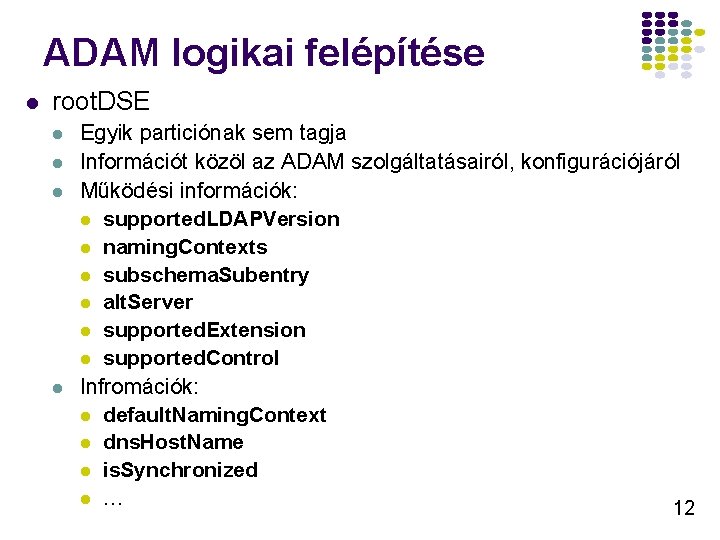

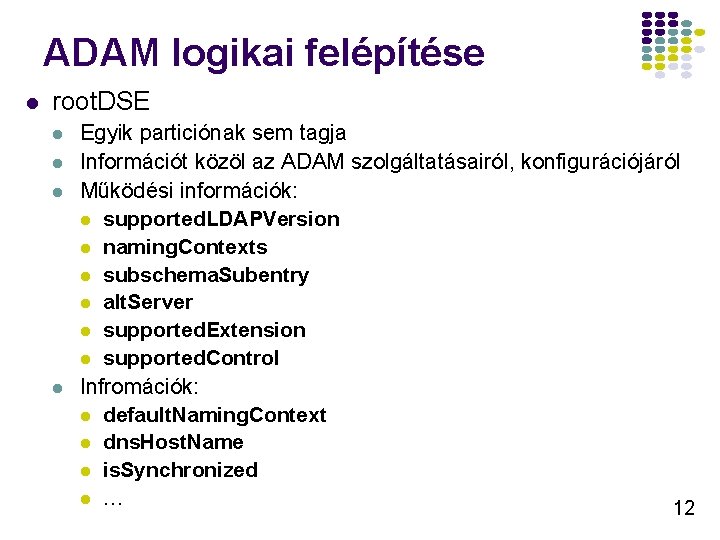

ADAM logikai felépítése l root. DSE l l Egyik particiónak sem tagja Információt közöl az ADAM szolgáltatásairól, konfigurációjáról Működési információk: l supported. LDAPVersion l naming. Contexts l subschema. Subentry l alt. Server l supported. Extension l supported. Control Infromációk: l default. Naming. Context l dns. Host. Name l is. Synchronized l … 12

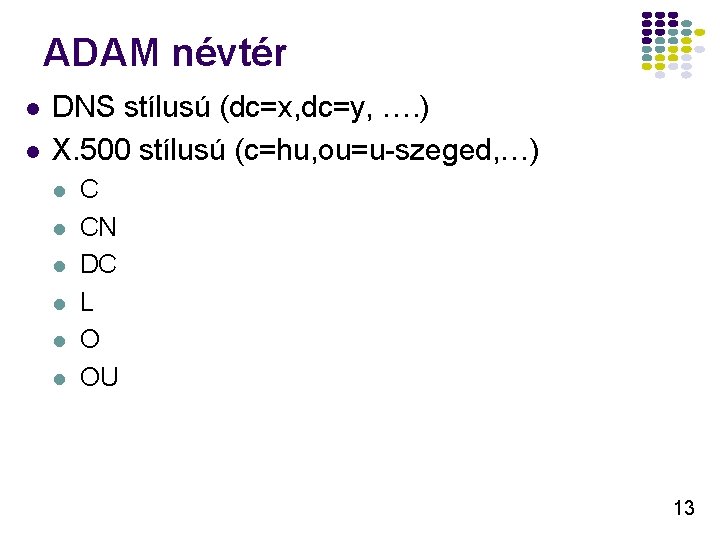

ADAM névtér l l DNS stílusú (dc=x, dc=y, …. ) X. 500 stílusú (c=hu, ou=u-szeged, …) l l l C CN DC L O OU 13

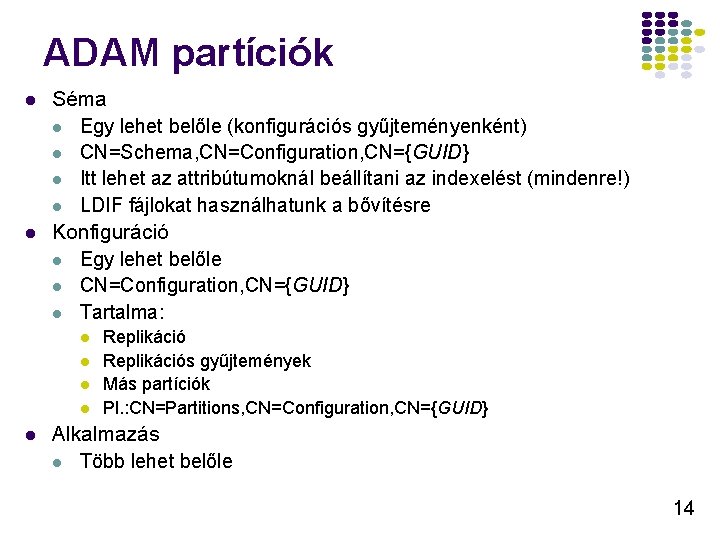

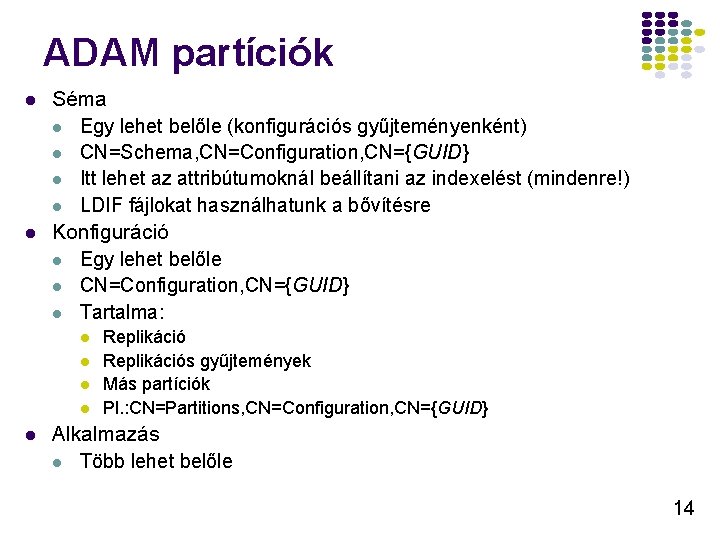

ADAM partíciók l l Séma l Egy lehet belőle (konfigurációs gyűjteményenként) l CN=Schema, CN=Configuration, CN={GUID} l Itt lehet az attribútumoknál beállítani az indexelést (mindenre!) l LDIF fájlokat használhatunk a bővítésre Konfiguráció l Egy lehet belőle l CN=Configuration, CN={GUID} l Tartalma: l l l Replikációs gyűjtemények Más partíciók Pl. : CN=Partitions, CN=Configuration, CN={GUID} Alkalmazás l Több lehet belőle 14

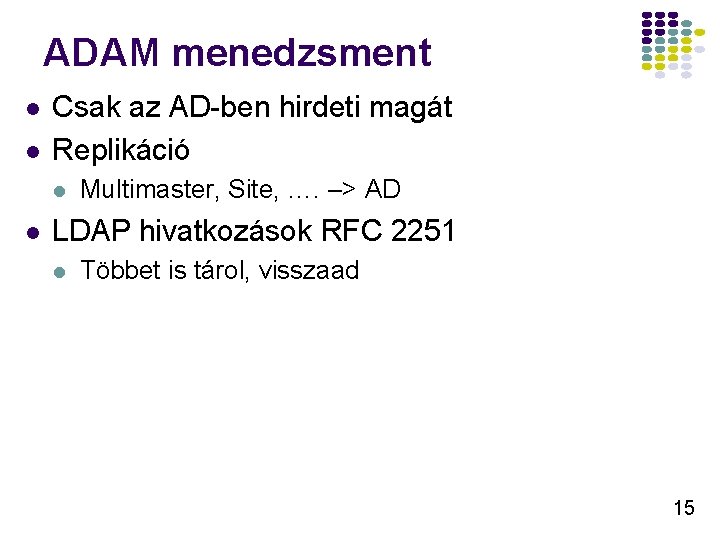

ADAM menedzsment l l Csak az AD-ben hirdeti magát Replikáció l l Multimaster, Site, …. –> AD LDAP hivatkozások RFC 2251 l Többet is tárol, visszaad 15

PKI és társai l l l Kivonat (Hash) Titkos kulcsú titkosítás (Symetric) Nyilvános kulcsú titkosítás (Asymetric) Digitális aláírás (Digital Siganture) Digitlis tanúsítvány (Digital Certificate) Tanúsítvány hatóság (Certificate Authority) 16

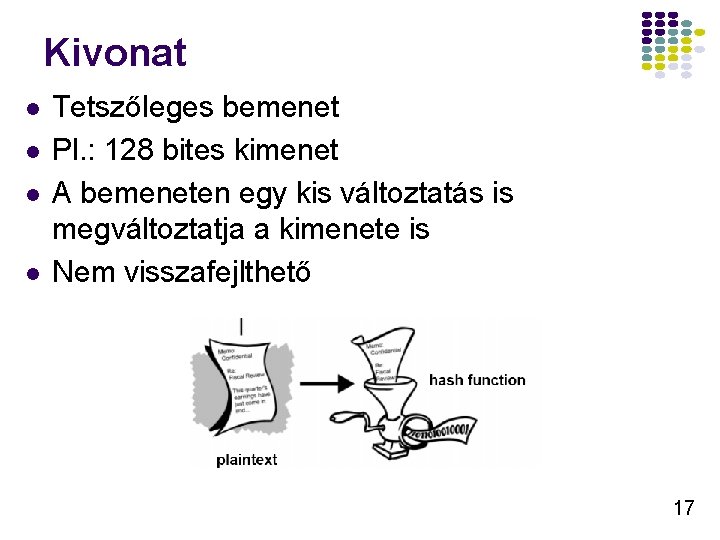

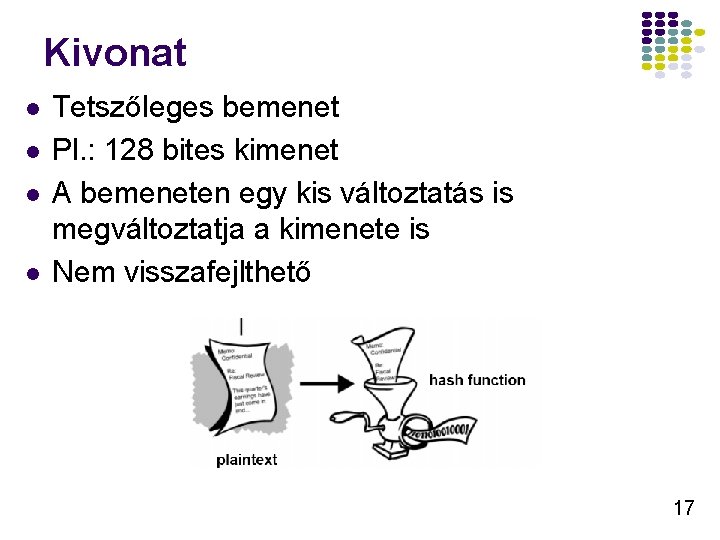

Kivonat l l Tetszőleges bemenet Pl. : 128 bites kimenet A bemeneten egy kis változtatás is megváltoztatja a kimenete is Nem visszafejlthető 17

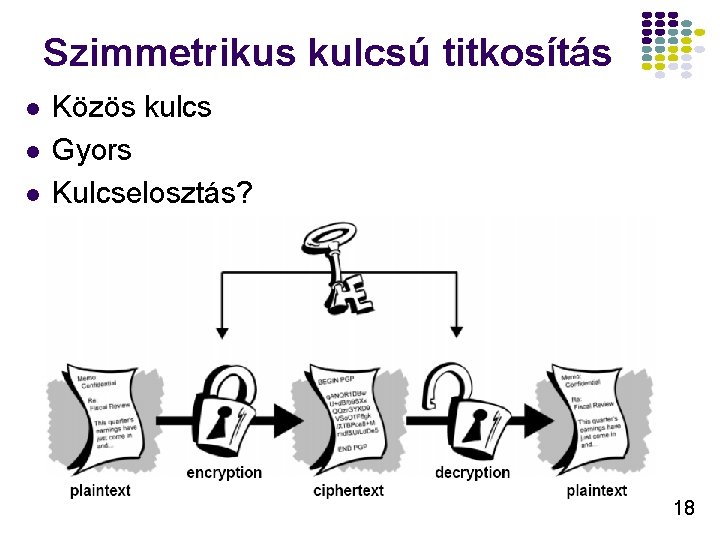

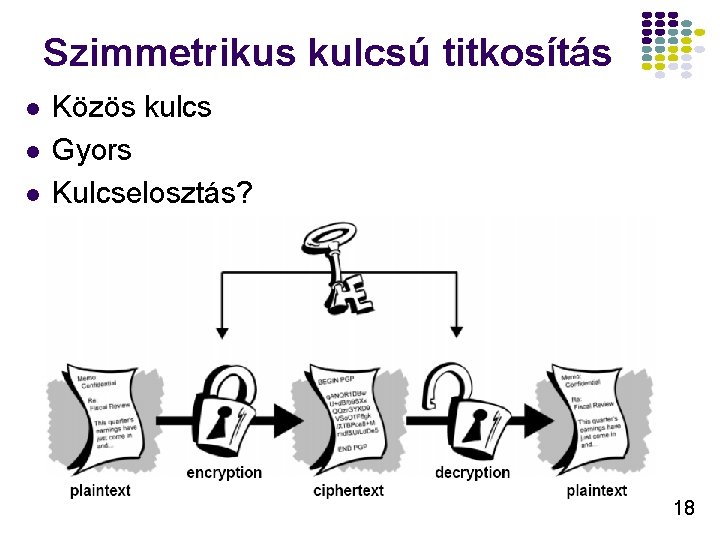

Szimmetrikus kulcsú titkosítás l l l Közös kulcs Gyors Kulcselosztás? 18

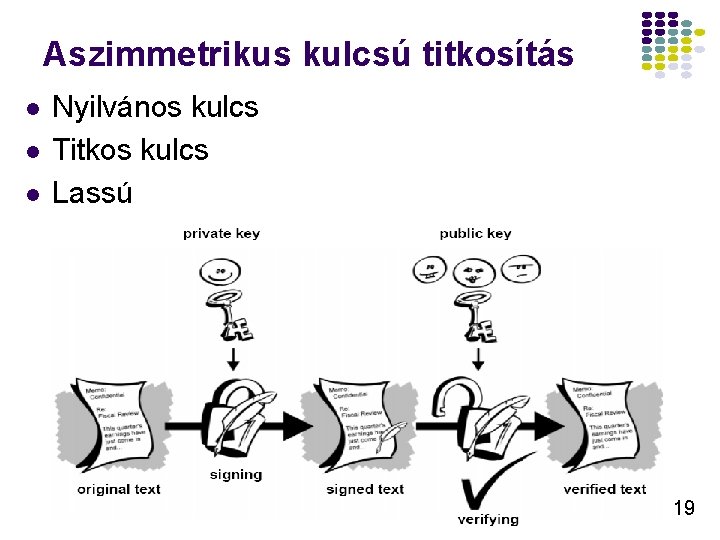

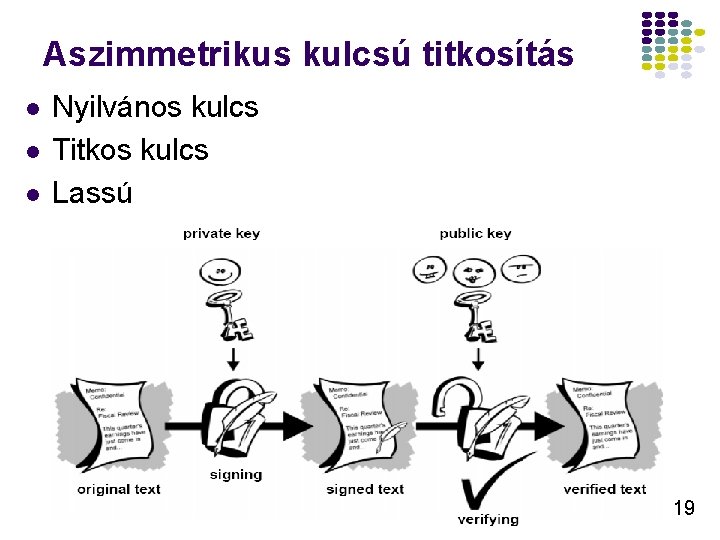

Aszimmetrikus kulcsú titkosítás l l l Nyilvános kulcs Titkos kulcs Lassú 19

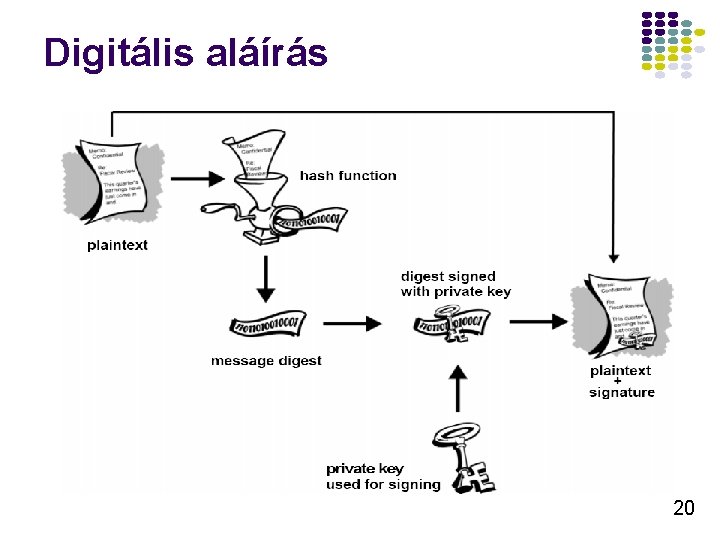

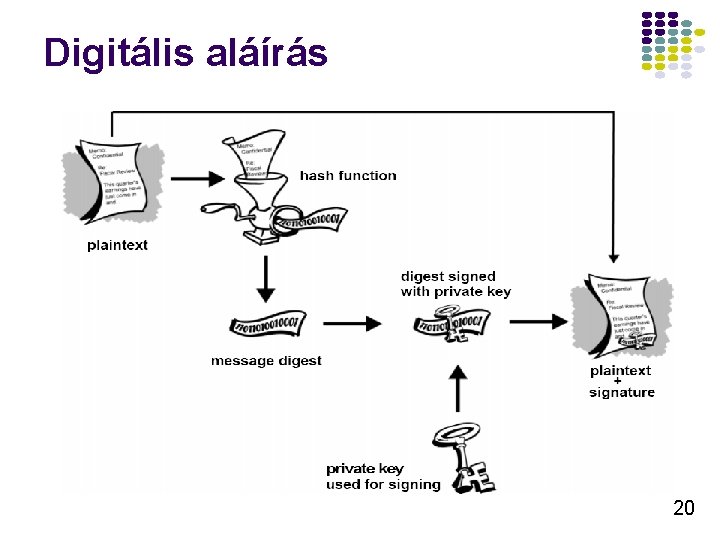

Digitális aláírás 20

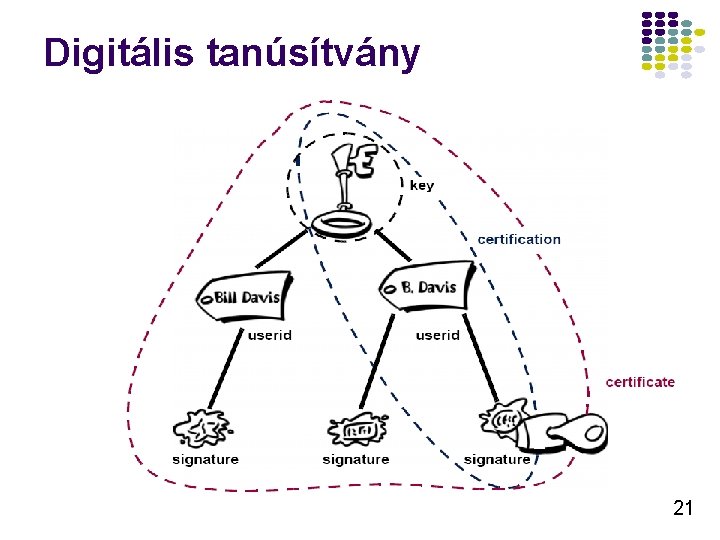

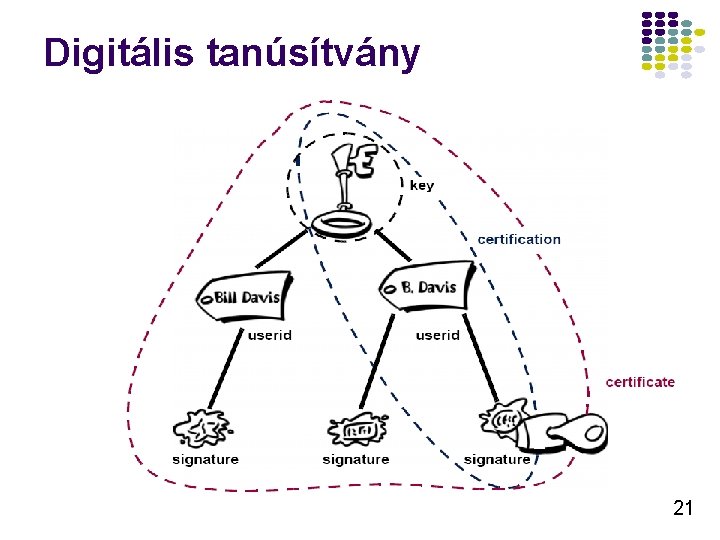

Digitális tanúsítvány 21

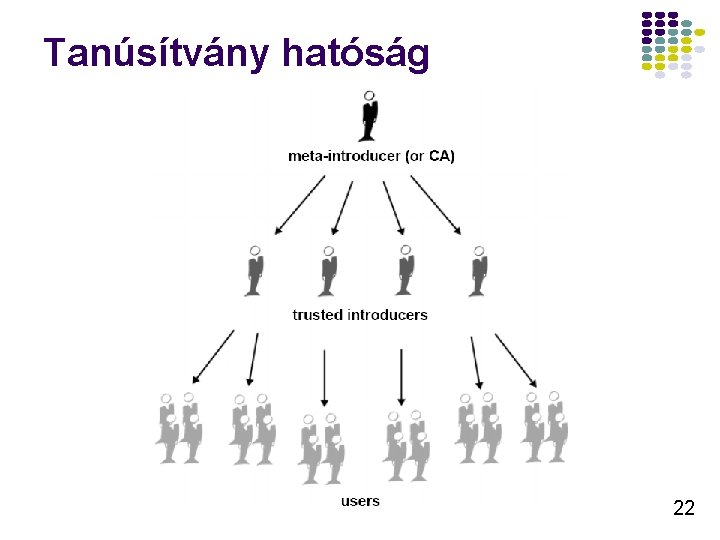

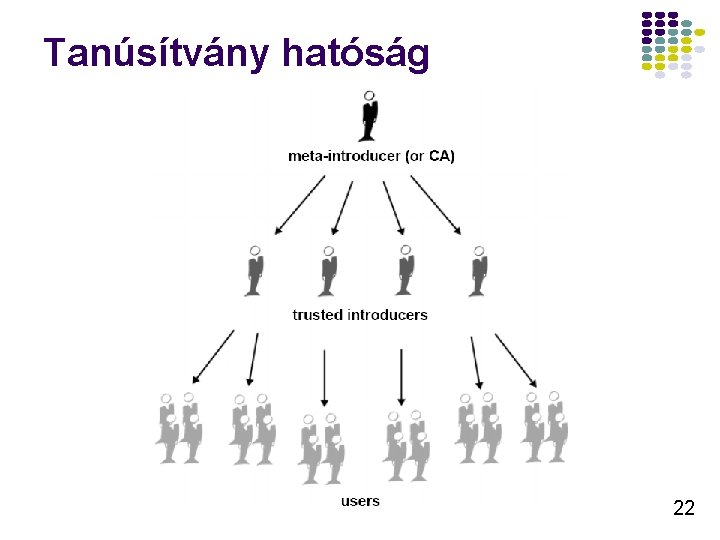

Tanúsítvány hatóság 22

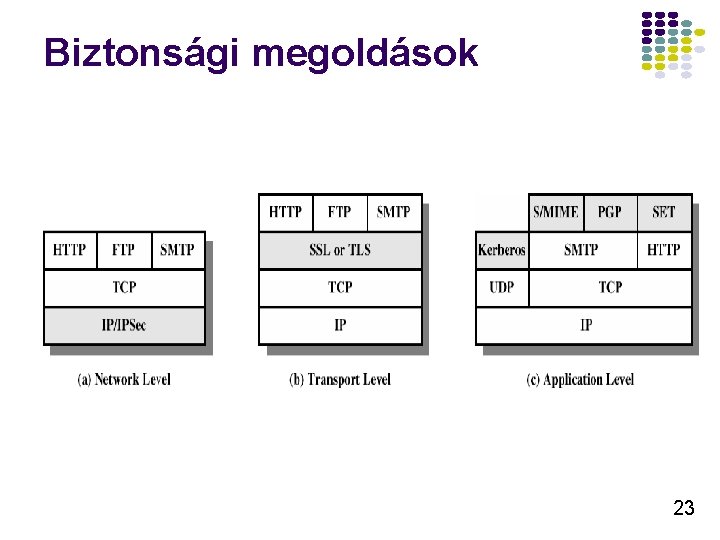

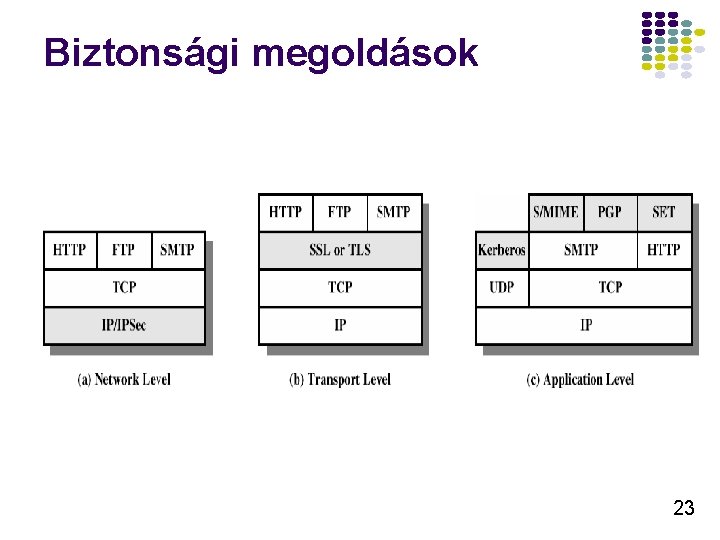

Biztonsági megoldások 23

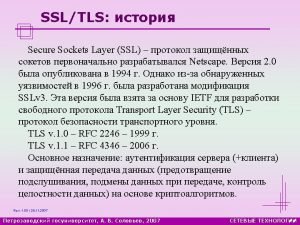

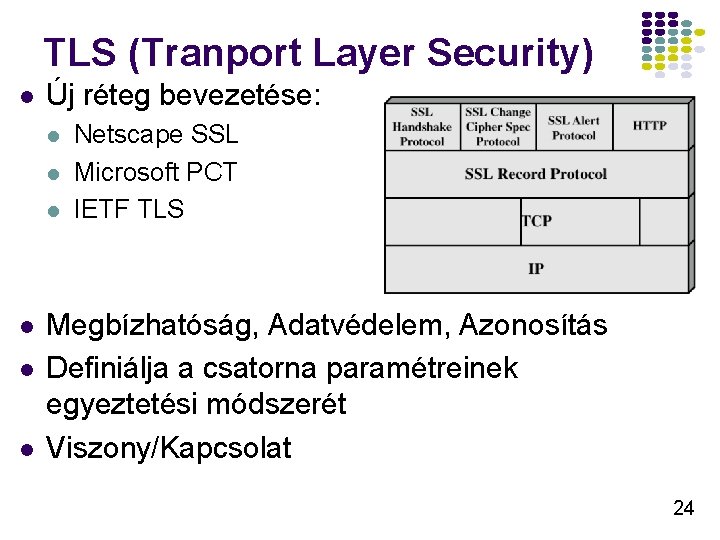

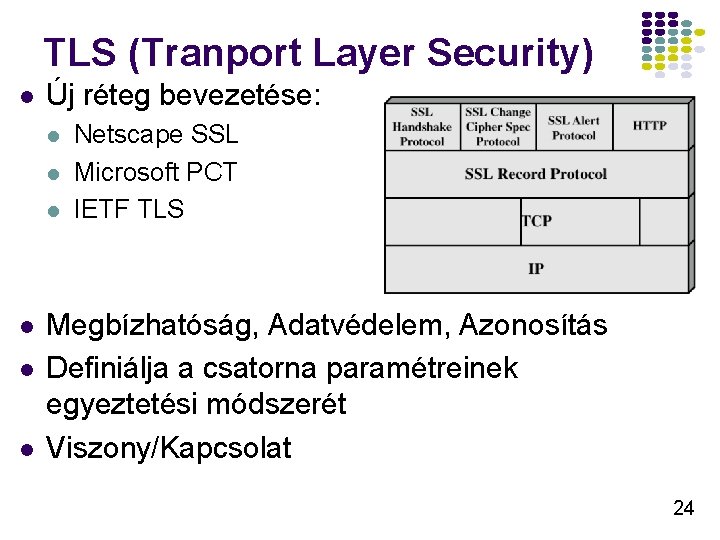

TLS (Tranport Layer Security) l Új réteg bevezetése: l l l Netscape SSL Microsoft PCT IETF TLS Megbízhatóság, Adatvédelem, Azonosítás Definiálja a csatorna paramétreinek egyeztetési módszerét Viszony/Kapcsolat 24

TLS felosztása I. l TLS Handshake l l l Session identifier Peer certificate Compression method Cipher spec Master secret Is resumable 25

TLS felosztása II. l TLS Record l l Fragmentálás Tömörítés Tartalom védelem Titkosítás 26

Kapcsolat felépítés 1. 2. 3. 4. 5. Hello üzenetcsere Rejtjelezési paraméter csere Bizonyítvány csere Főkulcs Adatcsere 27

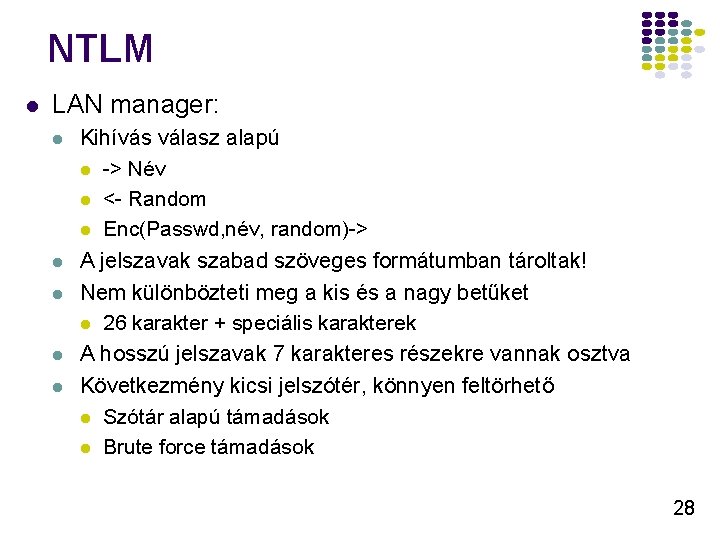

NTLM l LAN manager: l l l Kihívás válasz alapú l -> Név l <- Random l Enc(Passwd, név, random)-> A jelszavak szabad szöveges formátumban tároltak! Nem különbözteti meg a kis és a nagy betűket l 26 karakter + speciális karakterek A hosszú jelszavak 7 karakteres részekre vannak osztva Következmény kicsi jelszótér, könnyen feltörhető l Szótár alapú támadások l Brute force támadások 28

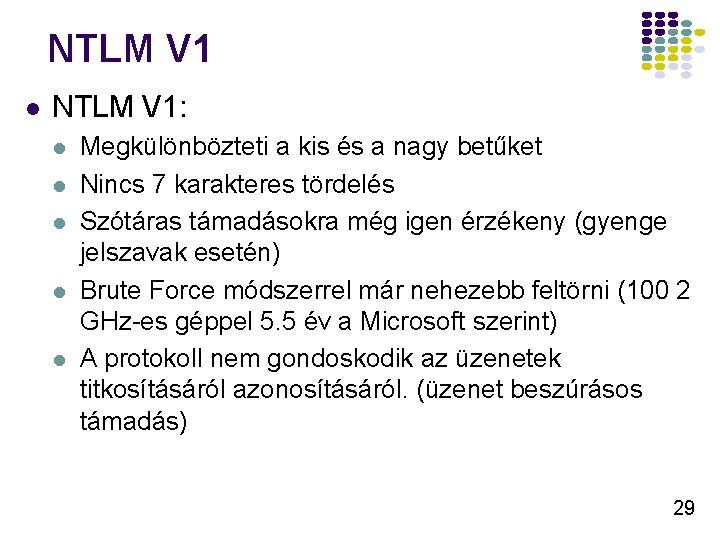

NTLM V 1 l NTLM V 1: l l l Megkülönbözteti a kis és a nagy betűket Nincs 7 karakteres tördelés Szótáras támadásokra még igen érzékeny (gyenge jelszavak esetén) Brute Force módszerrel már nehezebb feltörni (100 2 GHz-es géppel 5. 5 év a Microsoft szerint) A protokoll nem gondoskodik az üzenetek titkosításáról azonosításáról. (üzenet beszúrásos támadás) 29

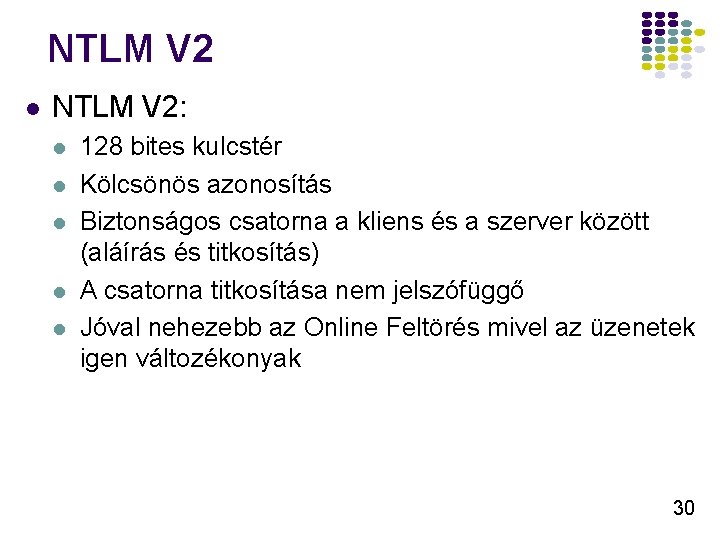

NTLM V 2 l NTLM V 2: l l l 128 bites kulcstér Kölcsönös azonosítás Biztonságos csatorna a kliens és a szerver között (aláírás és titkosítás) A csatorna titkosítása nem jelszófüggő Jóval nehezebb az Online Feltörés mivel az üzenetek igen változékonyak 30

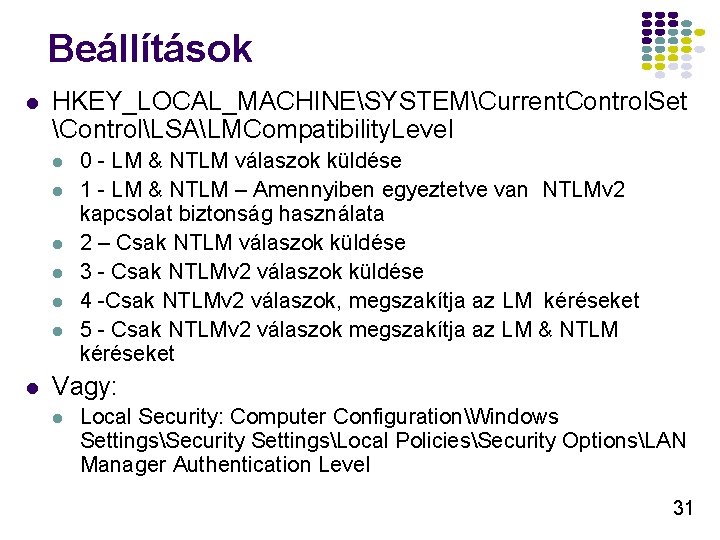

Beállítások l HKEY_LOCAL_MACHINESYSTEMCurrent. Control. Set ControlLSALMCompatibility. Level l l l 0 - LM & NTLM válaszok küldése 1 - LM & NTLM – Amennyiben egyeztetve van NTLMv 2 kapcsolat biztonság használata 2 – Csak NTLM válaszok küldése 3 - Csak NTLMv 2 válaszok küldése 4 -Csak NTLMv 2 válaszok, megszakítja az LM kéréseket 5 - Csak NTLMv 2 válaszok megszakítja az LM & NTLM kéréseket Vagy: l Local Security: Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity OptionsLAN Manager Authentication Level 31

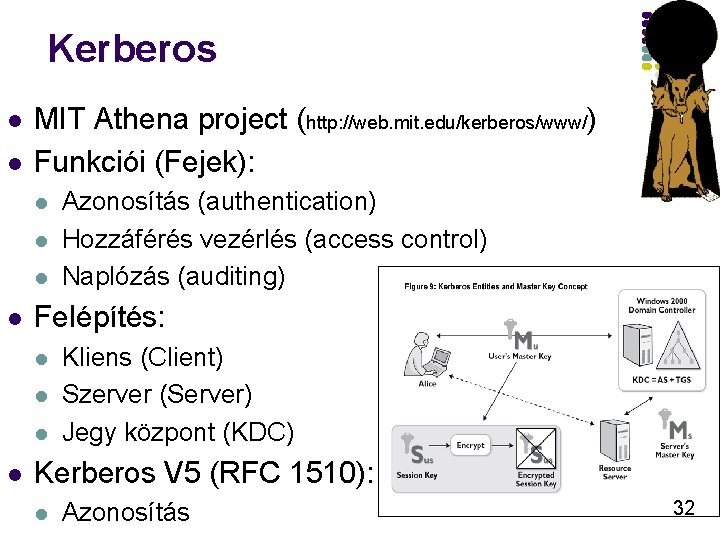

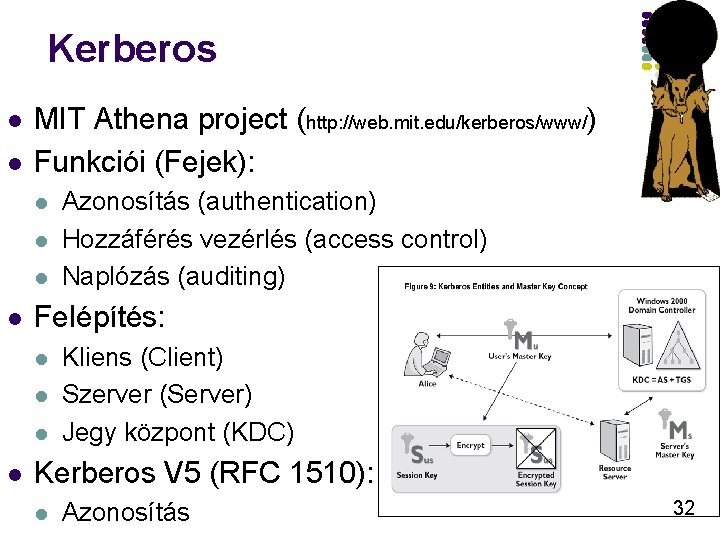

Kerberos l l MIT Athena project (http: //web. mit. edu/kerberos/www/) Funkciói (Fejek): l l Felépítés: l l Azonosítás (authentication) Hozzáférés vezérlés (access control) Naplózás (auditing) Kliens (Client) Szerver (Server) Jegy központ (KDC) Kerberos V 5 (RFC 1510): l Azonosítás 32

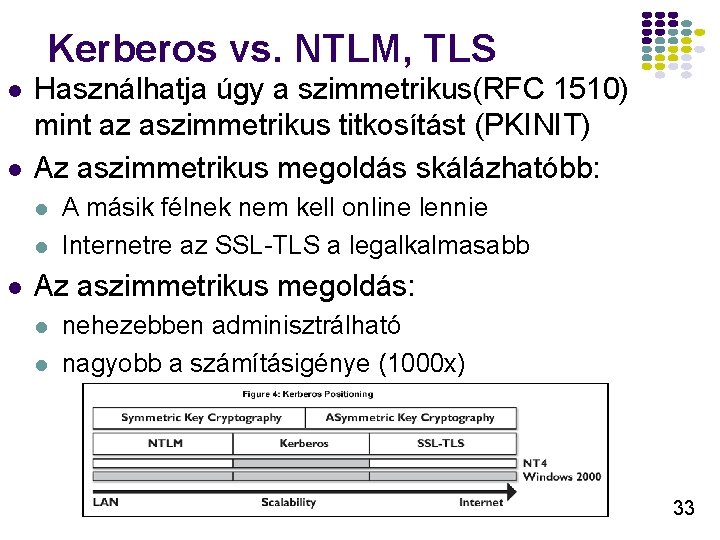

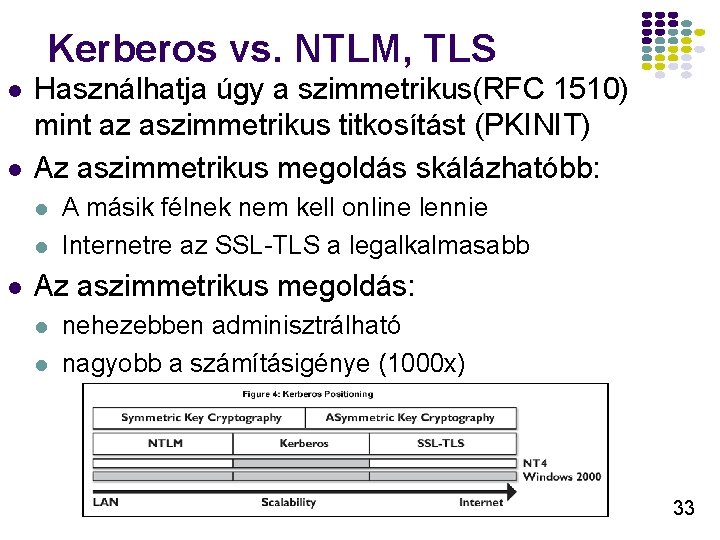

Kerberos vs. NTLM, TLS l l Használhatja úgy a szimmetrikus(RFC 1510) mint az aszimmetrikus titkosítást (PKINIT) Az aszimmetrikus megoldás skálázhatóbb: l l l A másik félnek nem kell online lennie Internetre az SSL-TLS a legalkalmasabb Az aszimmetrikus megoldás: l l nehezebben adminisztrálható nagyobb a számításigénye (1000 x) 33

Kerberos vs NTLM l l l Gyorsabb azonosítás (pl. : a jegy tárolható, passtrough azonosítás) Kétoldalú azonosítás (NTLM challenge-response) Tranzitív megbízás (nem feltétlenül kerberos megbízás) Nyílt szabvány (RFC 1510 ) Delegálás, Azonosítás továbbítás támogatása (egy szolgáltatás egy felhasználó nevében cselkedhet, többrétegű alkalmazás) Smart-Card használat támogatása (Kerberos PKINIT) (Védelem a billentyűzet figyelő programok ellen) 34

Kerberos Működési Elv 1. 2. 3. 4. 5. A Kerberos azonosítás a szimmetrikus titkosításon alapul Kulcs elosztás Kerberosz jegy A jegy kiosztása Az egyed fő kulcs használatának korlátozása 35

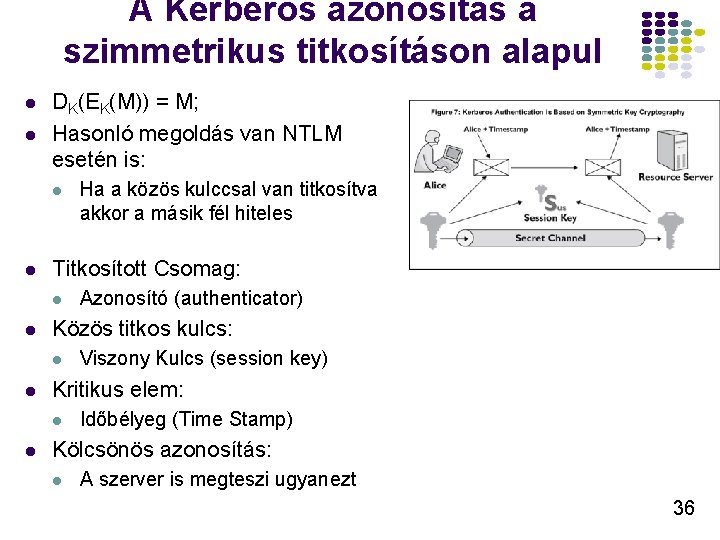

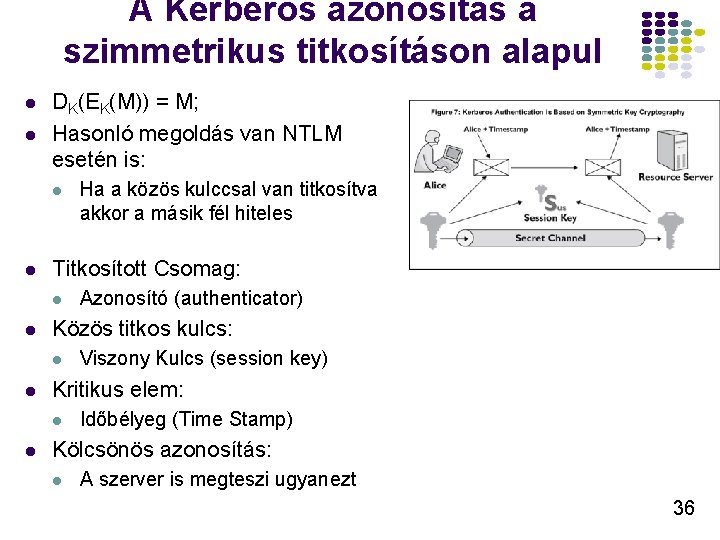

A Kerberos azonosítás a szimmetrikus titkosításon alapul l l DK(EK(M)) = M; Hasonló megoldás van NTLM esetén is: l l Titkosított Csomag: l l Viszony Kulcs (session key) Kritikus elem: l l Azonosító (authenticator) Közös titkos kulcs: l l Ha a közös kulccsal van titkosítva akkor a másik fél hiteles Időbélyeg (Time Stamp) Kölcsönös azonosítás: l A szerver is megteszi ugyanezt 36

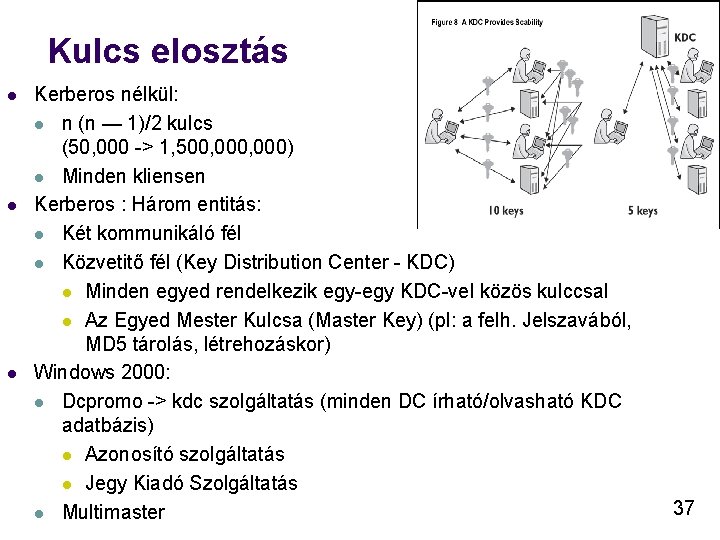

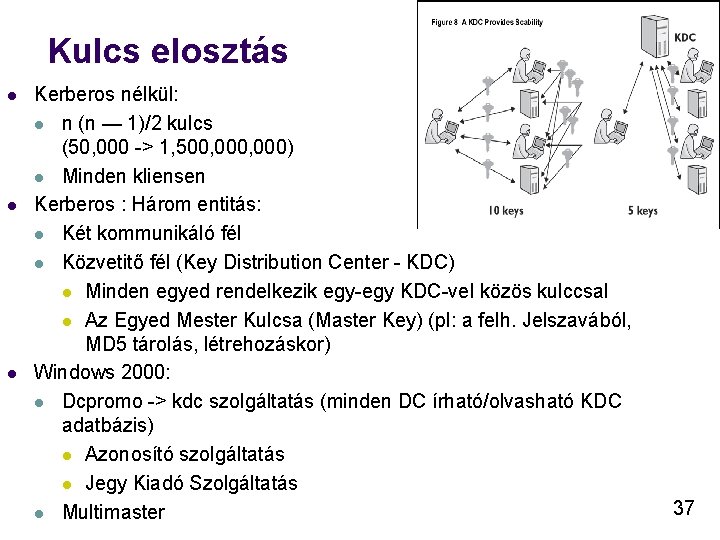

Kulcs elosztás l l l Kerberos nélkül: l n (n — 1)/2 kulcs (50, 000 -> 1, 500, 000) l Minden kliensen Kerberos : Három entitás: l Két kommunikáló fél l Közvetitő fél (Key Distribution Center - KDC) l Minden egyed rendelkezik egy-egy KDC-vel közös kulccsal l Az Egyed Mester Kulcsa (Master Key) (pl: a felh. Jelszavából, MD 5 tárolás, létrehozáskor) Windows 2000: l Dcpromo -> kdc szolgáltatás (minden DC írható/olvasható KDC adatbázis) l Azonosító szolgáltatás l Jegy Kiadó Szolgáltatás l Multimaster 37

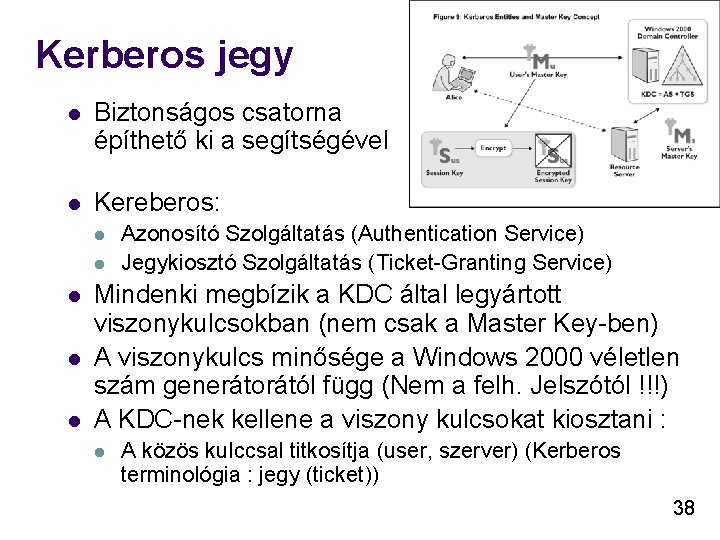

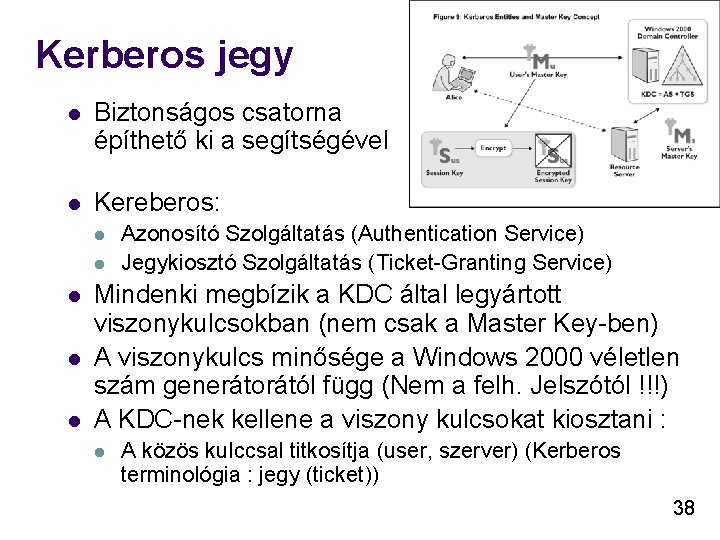

Kerberos jegy l Biztonságos csatorna építhető ki a segítségével l Kereberos: l l l Azonosító Szolgáltatás (Authentication Service) Jegykiosztó Szolgáltatás (Ticket-Granting Service) Mindenki megbízik a KDC által legyártott viszonykulcsokban (nem csak a Master Key-ben) A viszonykulcs minősége a Windows 2000 véletlen szám generátorától függ (Nem a felh. Jelszótól !!!) A KDC-nek kellene a viszony kulcsokat kiosztani : l A közös kulccsal titkosítja (user, szerver) (Kerberos terminológia : jegy (ticket)) 38

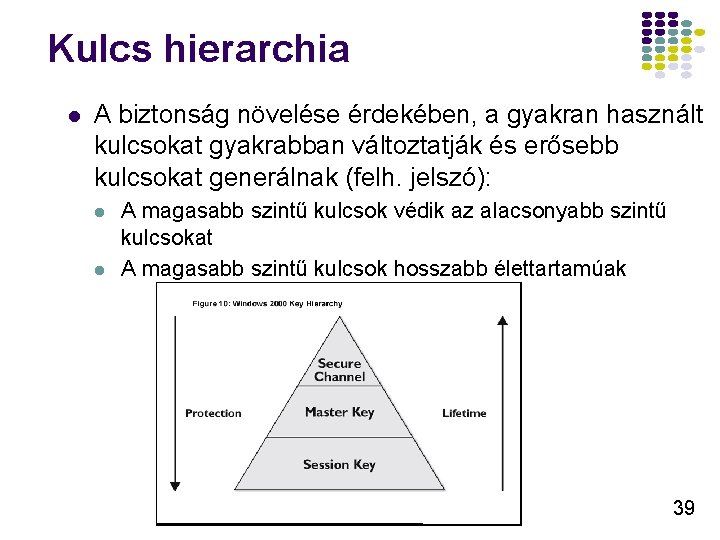

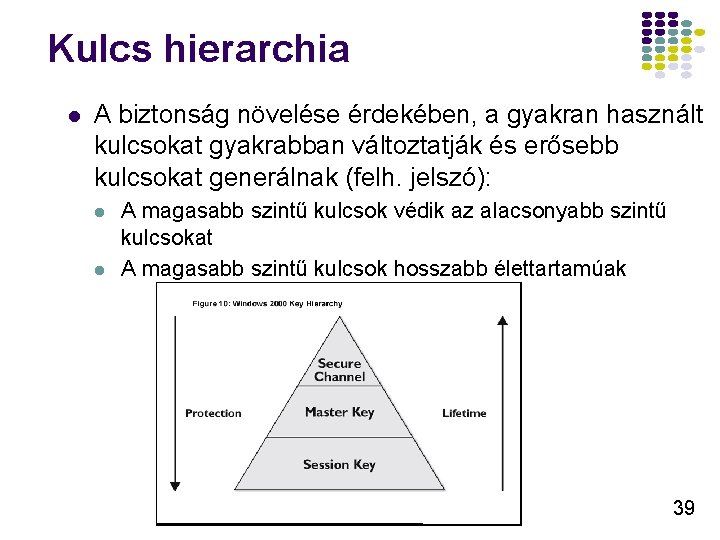

Kulcs hierarchia l A biztonság növelése érdekében, a gyakran használt kulcsokat gyakrabban változtatják és erősebb kulcsokat generálnak (felh. jelszó): l l A magasabb szintű kulcsok védik az alacsonyabb szintű kulcsokat A magasabb szintű kulcsok hosszabb élettartamúak 39

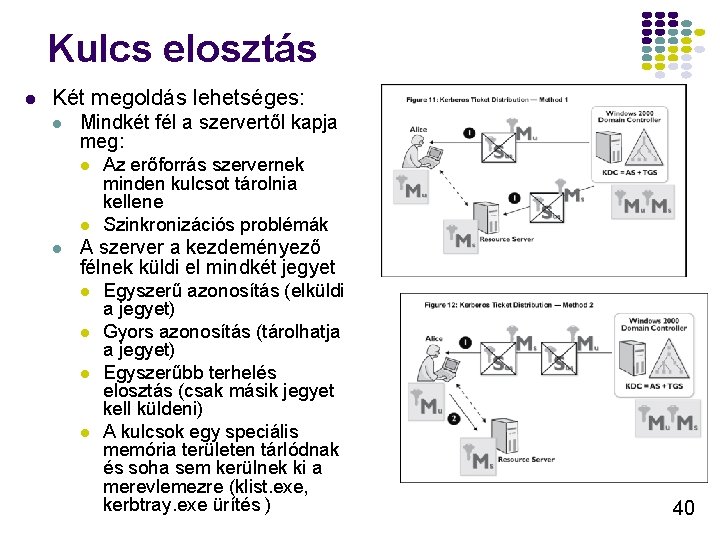

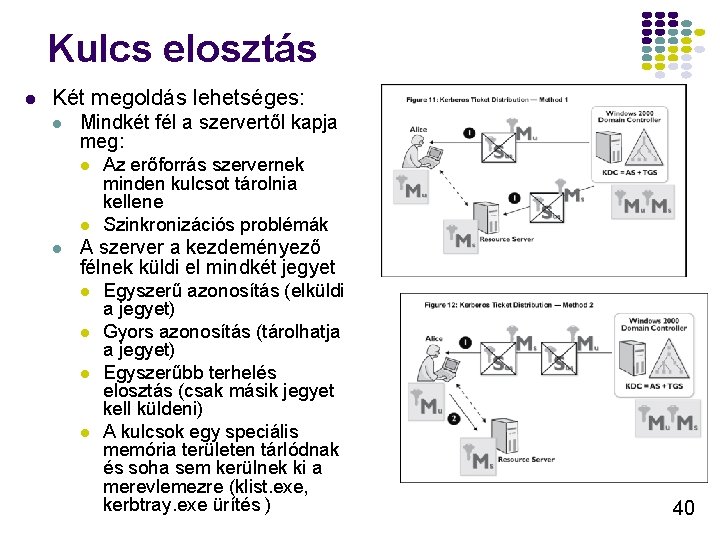

Kulcs elosztás l Két megoldás lehetséges: l Mindkét fél a szervertől kapja meg: l l l Az erőforrás szervernek minden kulcsot tárolnia kellene Szinkronizációs problémák A szerver a kezdeményező félnek küldi el mindkét jegyet l l Egyszerű azonosítás (elküldi a jegyet) Gyors azonosítás (tárolhatja a jegyet) Egyszerűbb terhelés elosztás (csak másik jegyet kell küldeni) A kulcsok egy speciális memória területen tárlódnak és soha sem kerülnek ki a merevlemezre (klist. exe, kerbtray. exe ürítés ) 40

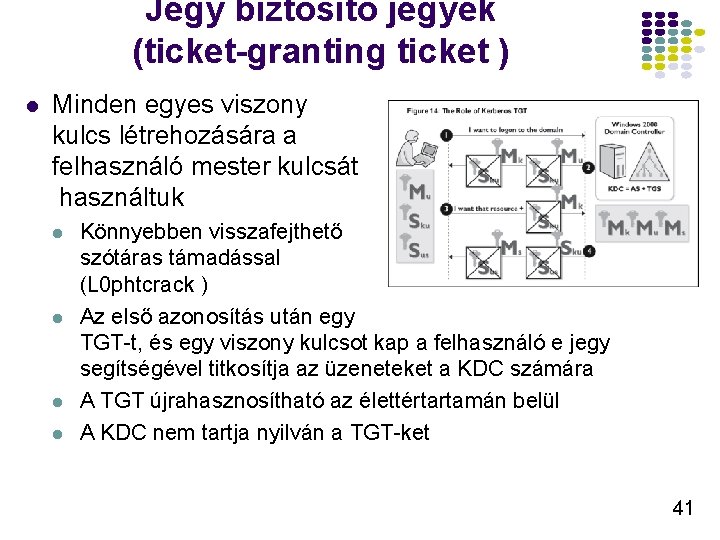

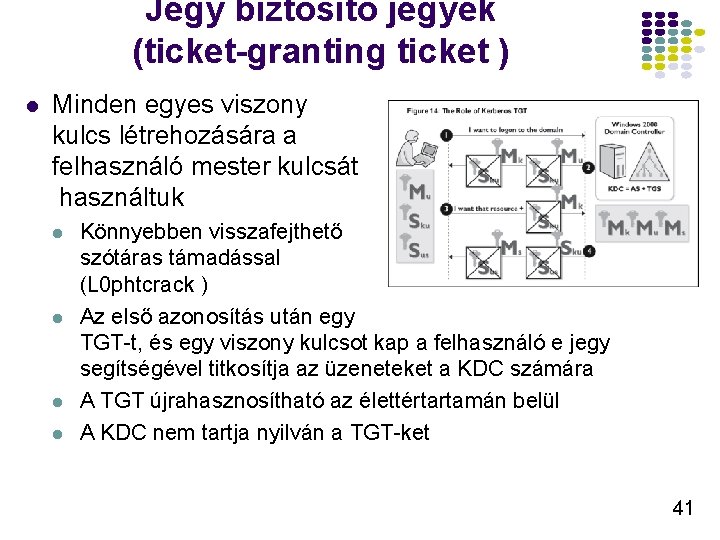

Jegy biztosító jegyek (ticket-granting ticket ) l Minden egyes viszony kulcs létrehozására a felhasználó mester kulcsát használtuk l l Könnyebben visszafejthető szótáras támadással (L 0 phtcrack ) Az első azonosítás után egy TGT-t, és egy viszony kulcsot kap a felhasználó e jegy segítségével titkosítja az üzeneteket a KDC számára A TGT újrahasznosítható az élettértartamán belül A KDC nem tartja nyilván a TGT-ket 41

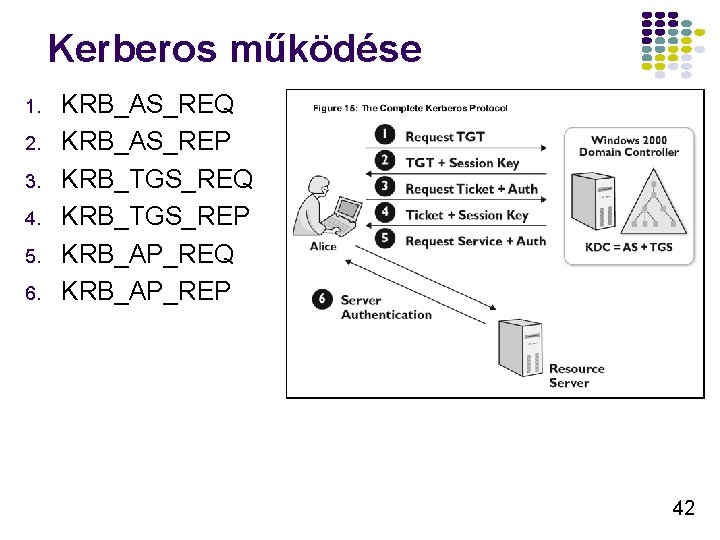

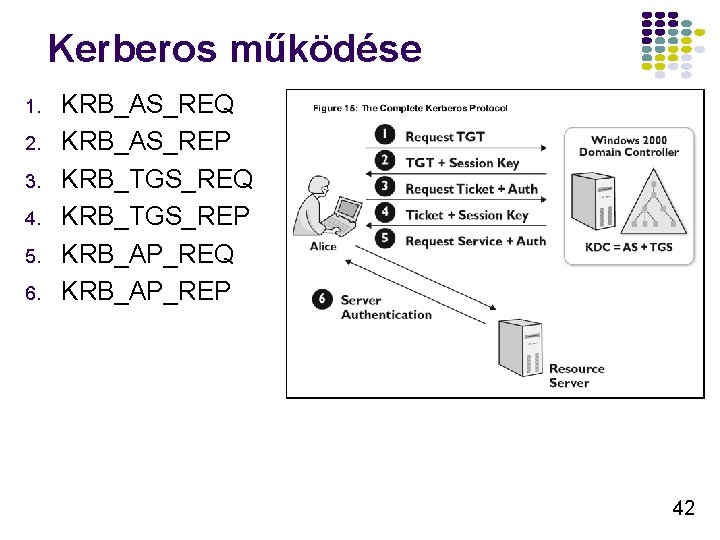

Kerberos működése 1. 2. 3. 4. 5. 6. KRB_AS_REQ KRB_AS_REP KRB_TGS_REQ KRB_TGS_REP KRB_AP_REQ KRB_AP_REP 42

Adat titkosítás l A viszony kulcs az adat: l l l Aláírására Titkosítására használható. (CIFS) HKLMSystemCurrent. Control. SetServicesLan. Man. S erverParameters l l Enable. Security. Signature Require. Security. Signature HKLMSystemCurrent. Control. SetServicesRdrParameters Q 161372 43

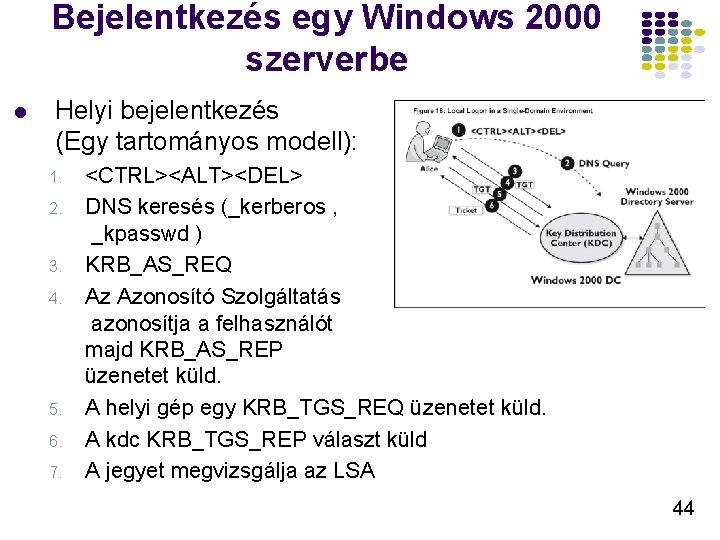

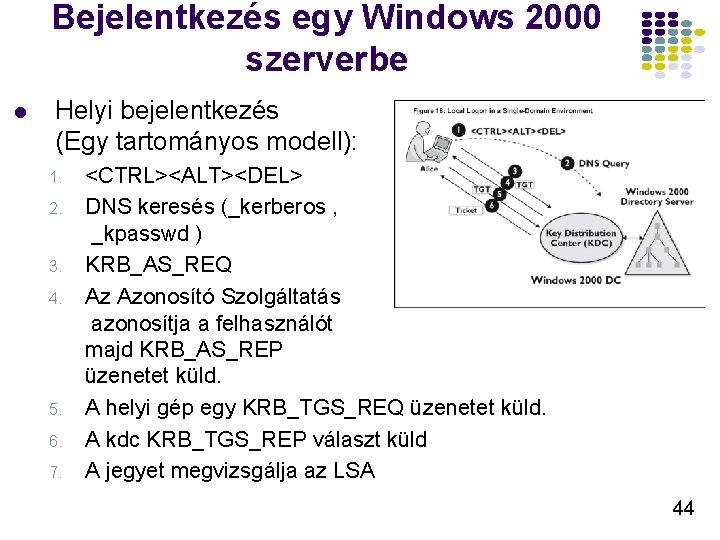

Bejelentkezés egy Windows 2000 szerverbe l Helyi bejelentkezés (Egy tartományos modell): 1. 2. 3. 4. 5. 6. 7. <CTRL><ALT><DEL> DNS keresés (_kerberos , _kpasswd ) KRB_AS_REQ Az Azonosító Szolgáltatás azonosítja a felhasználót majd KRB_AS_REP üzenetet küld. A helyi gép egy KRB_TGS_REQ üzenetet küld. A kdc KRB_TGS_REP választ küld A jegyet megvizsgálja az LSA 44

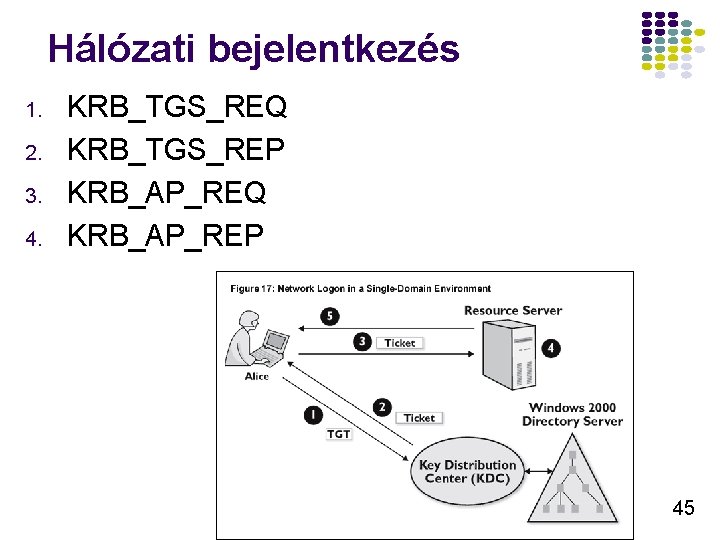

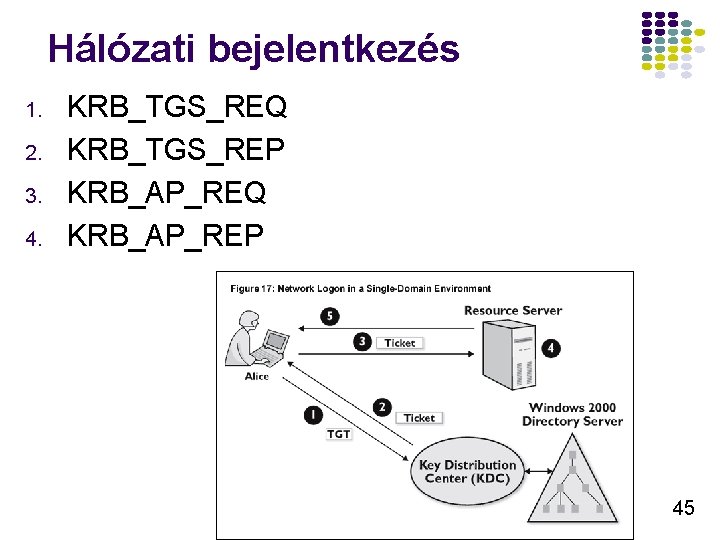

Hálózati bejelentkezés 1. 2. 3. 4. KRB_TGS_REQ KRB_TGS_REP KRB_AP_REQ KRB_AP_REP 45

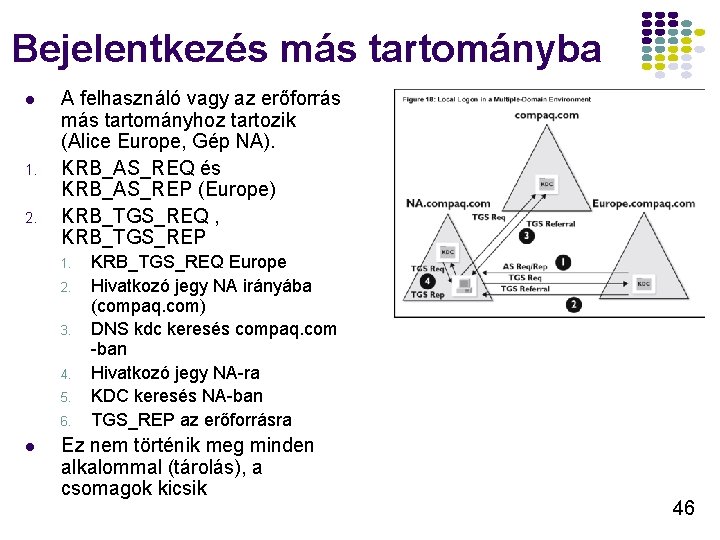

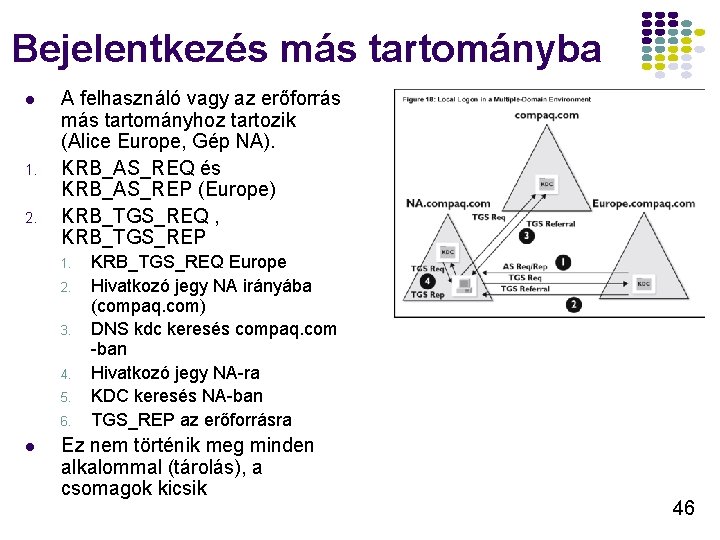

Bejelentkezés más tartományba l 1. 2. A felhasználó vagy az erőforrás más tartományhoz tartozik (Alice Europe, Gép NA). KRB_AS_REQ és KRB_AS_REP (Europe) KRB_TGS_REQ , KRB_TGS_REP 1. 2. 3. 4. 5. 6. l KRB_TGS_REQ Europe Hivatkozó jegy NA irányába (compaq. com) DNS kdc keresés compaq. com -ban Hivatkozó jegy NA-ra KDC keresés NA-ban TGS_REP az erőforrásra Ez nem történik meg minden alkalommal (tárolás), a csomagok kicsik 46

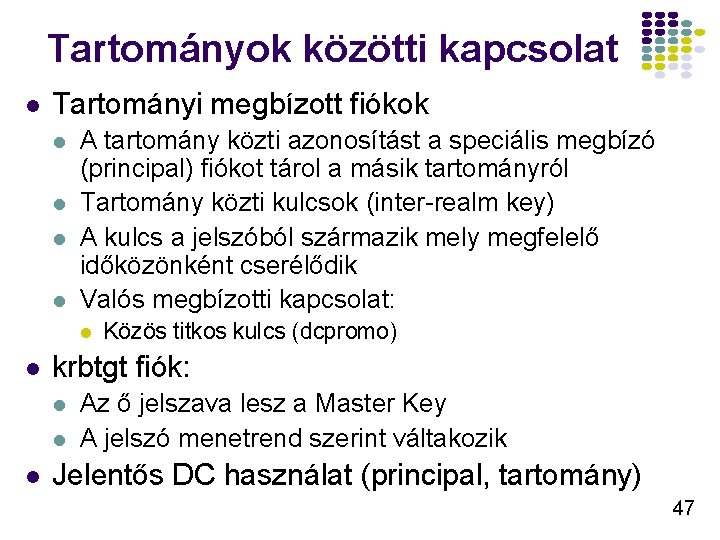

Tartományok közötti kapcsolat l Tartományi megbízott fiókok l l A tartomány közti azonosítást a speciális megbízó (principal) fiókot tárol a másik tartományról Tartomány közti kulcsok (inter-realm key) A kulcs a jelszóból származik mely megfelelő időközönként cserélődik Valós megbízotti kapcsolat: l l krbtgt fiók: l l l Közös titkos kulcs (dcpromo) Az ő jelszava lesz a Master Key A jelszó menetrend szerint váltakozik Jelentős DC használat (principal, tartomány) 47

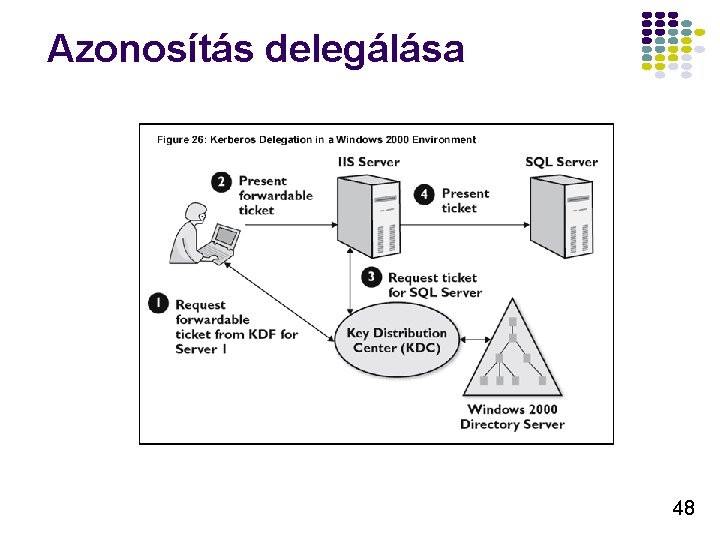

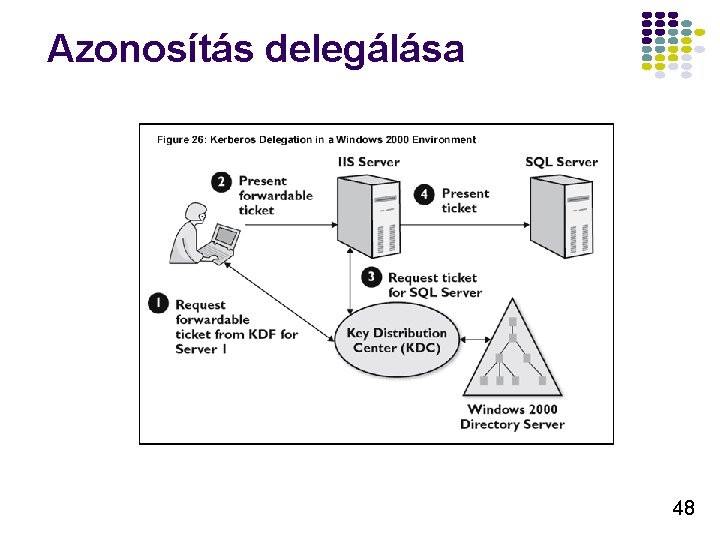

Azonosítás delegálása 48

Tartalom (1) l ADAM l l l ADAM vs. Active Directory ADAM architektúra ADAM fizikai architektúra ADAM logikai architektúra PKI és társai l l l Kivonat Szimmetrikus titkosítás Aszimmetrikus titkosítás Digitális aláírás Digitális tanúsítvány Tanúsítvány hatóság 49

Tartalom (2) l Azonositási protokollok: TLS l NTLM l Kerberos V 5 l 50

A következő előadás tartalma l l Windows biztonsági architektúra Active Directory biztonsági architektúra 51

Ntlm v1 vs v2

Ntlm v1 vs v2 Fájlmegosztás

Fájlmegosztás Kolloid rendszer

Kolloid rendszer Operációs rendszerek csoportosítása

Operációs rendszerek csoportosítása Polcos állványos tárolás

Polcos állványos tárolás Kolloid oldatok

Kolloid oldatok Raktárirányítás

Raktárirányítás Kontingens szerződés

Kontingens szerződés Karbantartási rendszerek

Karbantartási rendszerek Adam white speaks

Adam white speaks Tls error: unroutable control packet received from

Tls error: unroutable control packet received from Symantec ssl decryption

Symantec ssl decryption Fbi failed to verify tls certificate

Fbi failed to verify tls certificate Rtt

Rtt Market australia unfranchise review

Market australia unfranchise review Attacks on tls

Attacks on tls Public key infrastructure

Public key infrastructure Categories of attacks

Categories of attacks Taylor tlso

Taylor tlso Protocollo aaa

Protocollo aaa Tls record protocol

Tls record protocol An indicator of a false robbery report is:

An indicator of a false robbery report is: Http2 tls

Http2 tls Tls handshake

Tls handshake Tls nic

Tls nic Tls osi layer

Tls osi layer Tls vs ssl

Tls vs ssl Tls weight management

Tls weight management Ssh ssl tls

Ssh ssl tls Tls handshake

Tls handshake La division del trabajo adam smith

La division del trabajo adam smith Adam smith

Adam smith Adam and ece

Adam and ece Dr adam jacques

Dr adam jacques Logo adam

Logo adam Janin isa

Janin isa Adam datasets example

Adam datasets example Bijbelse tijdlijn

Bijbelse tijdlijn Ordo salutis

Ordo salutis Cystic hygroma

Cystic hygroma Adam fein unt

Adam fein unt What are the basic assumptions of economics

What are the basic assumptions of economics Autorzy konstytucji 3 maja

Autorzy konstytucji 3 maja Adam khairi

Adam khairi Adam oleksiuk

Adam oleksiuk They were both naked

They were both naked Arielle solheim

Arielle solheim Adam kmiecik

Adam kmiecik Ihtilam ne demek

Ihtilam ne demek Aportes de adam smith

Aportes de adam smith Adam

Adam Stephane adam facebook

Stephane adam facebook