Hlzati Opercis Rendszerek Virtulis magnhlzat IPSec L 2

- Slides: 36

Hálózati Operációs Rendszerek Virtuális magánhálózat IPSec, L 2 TP, PPTP AAA: Radius, Tacacs+, IAS Előadó: Bilicki Vilmos bilickiv@inf. u-szeged. hu www. inf. u-szeged. hu/~bilickiv 1

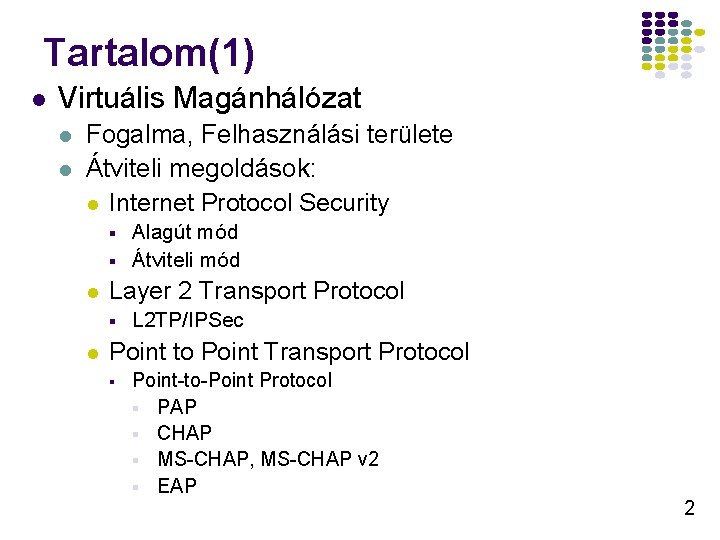

Tartalom(1) l Virtuális Magánhálózat l l Fogalma, Felhasználási területe Átviteli megoldások: l Internet Protocol Security § § l Layer 2 Transport Protocol § l Alagút mód Átviteli mód L 2 TP/IPSec Point to Point Transport Protocol § Point-to-Point Protocol § PAP § CHAP § MS-CHAP, MS-CHAP v 2 § EAP 2

Tartalom (2) l AAA - Felhasználó azonosítás, naplózás l l l Remote Access Dial-Up Service Internet Authentication Service Terminal Access Controller Access System 3

Forrás l l VPN: l http: //download. microsoft. com/download/9/e/7/9 e 7 f 598 b-1 dfc-4 f 9 f-86 f 6 -3 bfe 7 f 2 ee 884/VPNoverview. doc l http: //www. microsoft. com/windows 2000/technologies/communications/vpn/default. asp IPSec: l http: //www. microsoft. com/windows 2000/techinfo/planning/security/ipsecsteps. asp http: //www. microsoft. com/technet/itsolutions/network/security/ipsecarc. mspx l http: //www. ipv 6 -es. com/02/docs/victor_villagra. pdf l l PPP l l l Radius: l http: //www. microsoft. com/windows 2000/techinfo/administration/radius. asp l http: //www. ziplink. net/~rhaskins/apr 01. html IAS: l l http: //www. networksorcery. com/enp/topic/pppsuite. htm http: //www. microsoft. com/windows 2000/technologies/communications/ias/ Tacacs+: l http: //www. syngress. com/BOOK_CATALOG/218_Cisco. Sec 2 E/SAMPLE. HTM 4

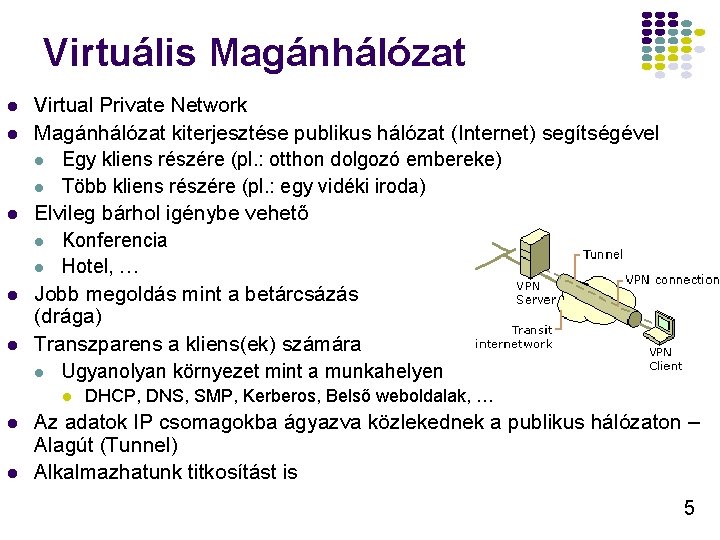

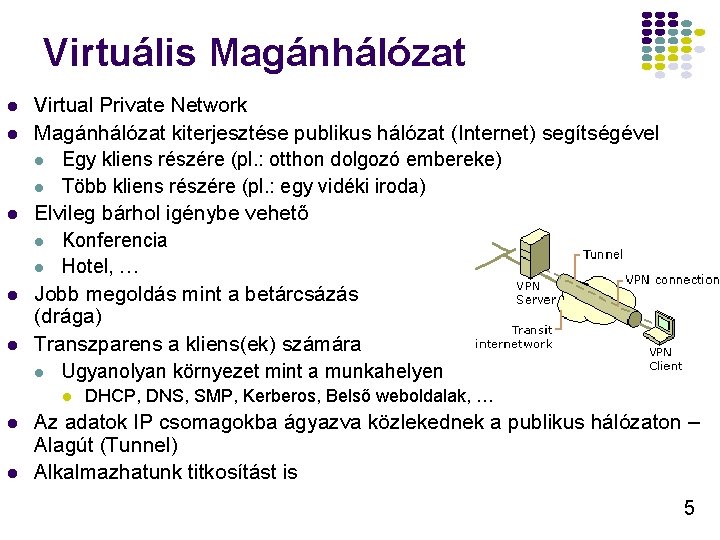

Virtuális Magánhálózat l l l Virtual Private Network Magánhálózat kiterjesztése publikus hálózat (Internet) segítségével l Egy kliens részére (pl. : otthon dolgozó embereke) l Több kliens részére (pl. : egy vidéki iroda) Elvileg bárhol igénybe vehető l Konferencia l Hotel, … Jobb megoldás mint a betárcsázás (drága) Transzparens a kliens(ek) számára l Ugyanolyan környezet mint a munkahelyen l l l DHCP, DNS, SMP, Kerberos, Belső weboldalak, … Az adatok IP csomagokba ágyazva közlekednek a publikus hálózaton – Alagút (Tunnel) Alkalmazhatunk titkosítást is 5

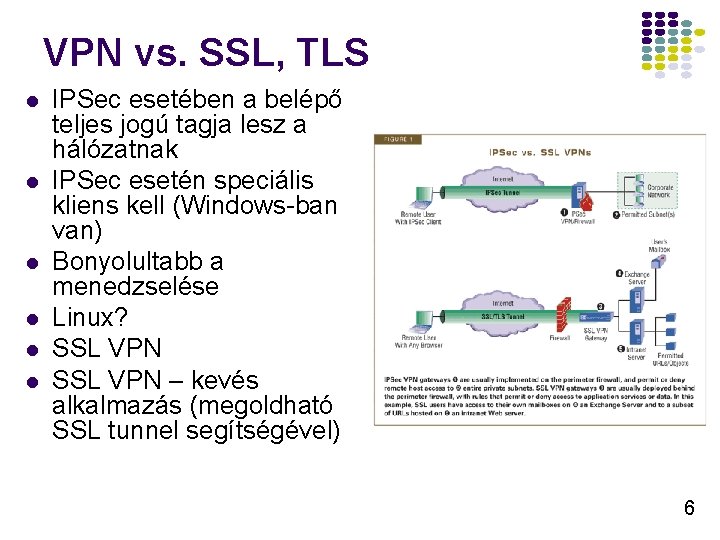

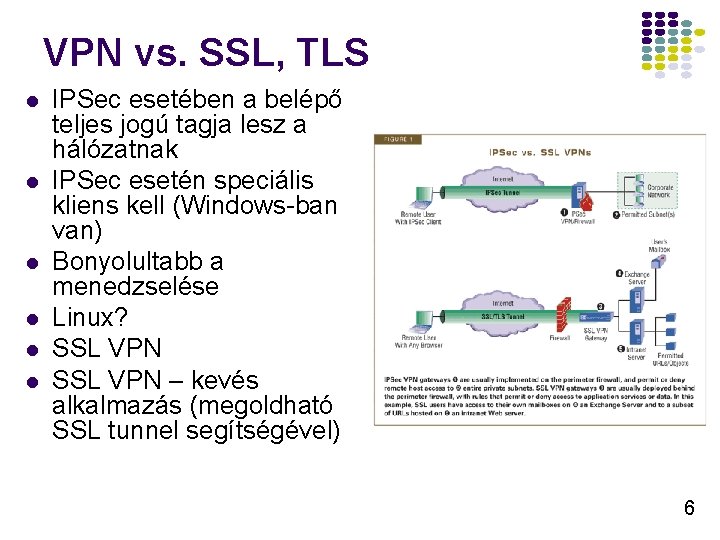

VPN vs. SSL, TLS l l l IPSec esetében a belépő teljes jogú tagja lesz a hálózatnak IPSec esetén speciális kliens kell (Windows-ban van) Bonyolultabb a menedzselése Linux? SSL VPN – kevés alkalmazás (megoldható SSL tunnel segítségével) 6

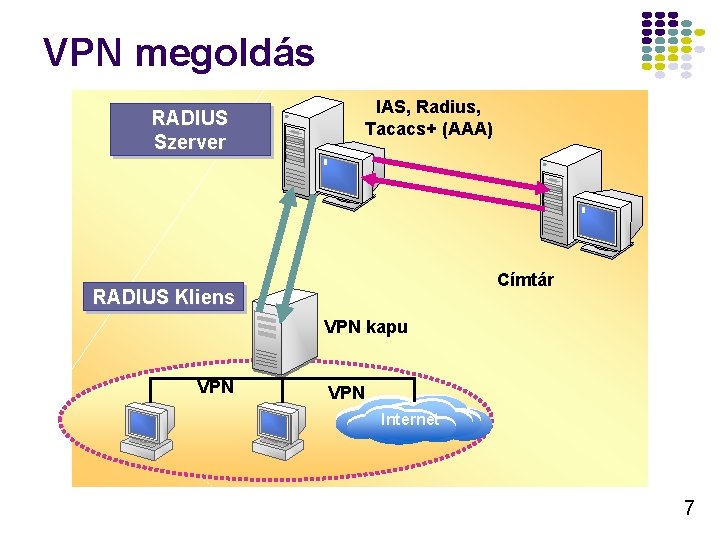

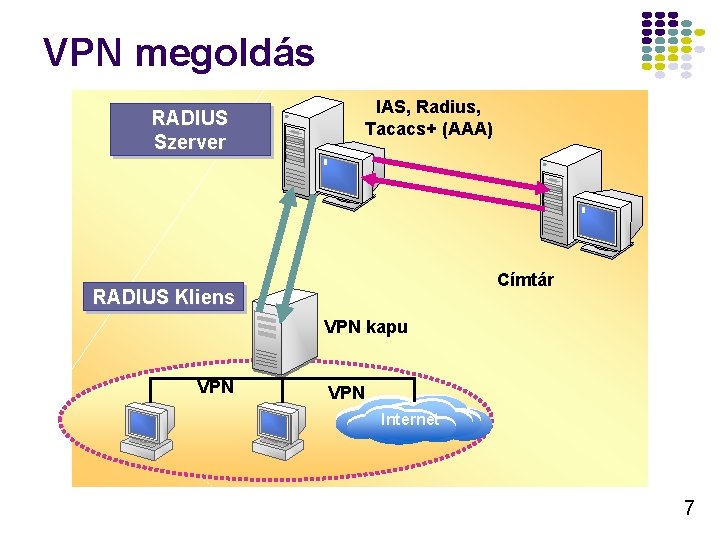

VPN megoldás IAS, Radius, Tacacs+ (AAA) RADIUS Szerver Címtár RADIUS Kliens VPN kapu VPN Internet 7

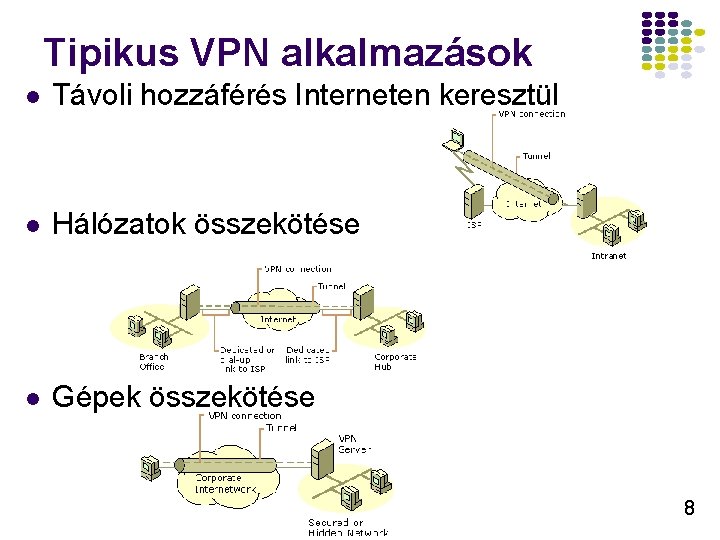

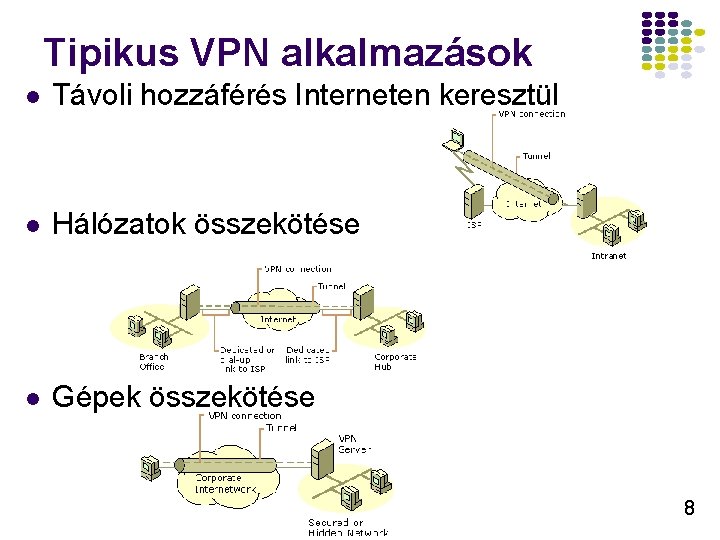

Tipikus VPN alkalmazások l Távoli hozzáférés Interneten keresztül l Hálózatok összekötése l Gépek összekötése 8

VPN példák l Karantén l l l ZH íratás Laptop kezelés Mobil felhasználók kezelése 9

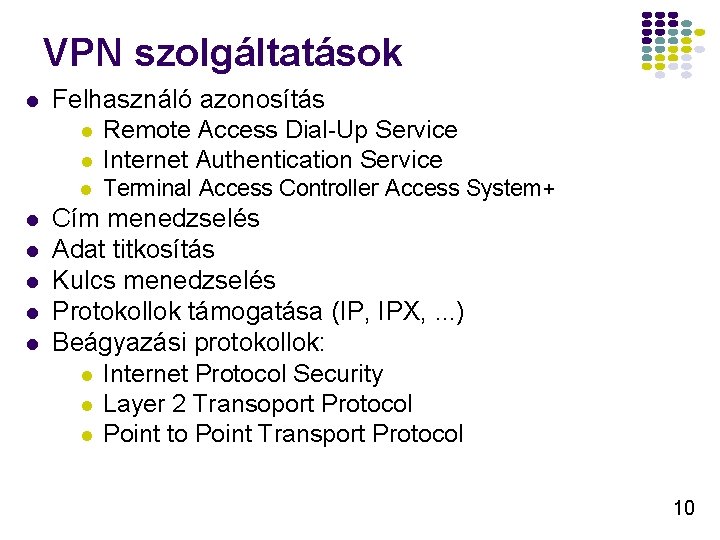

VPN szolgáltatások l Felhasználó azonosítás l Remote Access Dial-Up Service l Internet Authentication Service l l l Terminal Access Controller Access System+ Cím menedzselés Adat titkosítás Kulcs menedzselés Protokollok támogatása (IP, IPX, . . . ) Beágyazási protokollok: l Internet Protocol Security l Layer 2 Transoport Protocol l Point to Point Transport Protocol 10

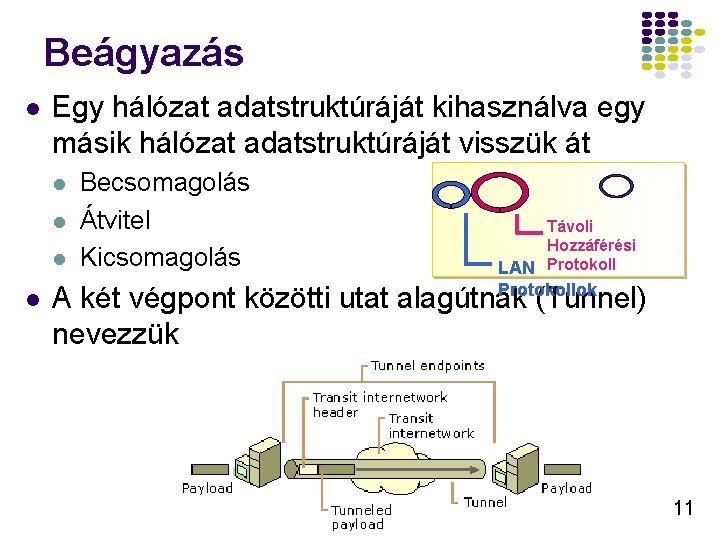

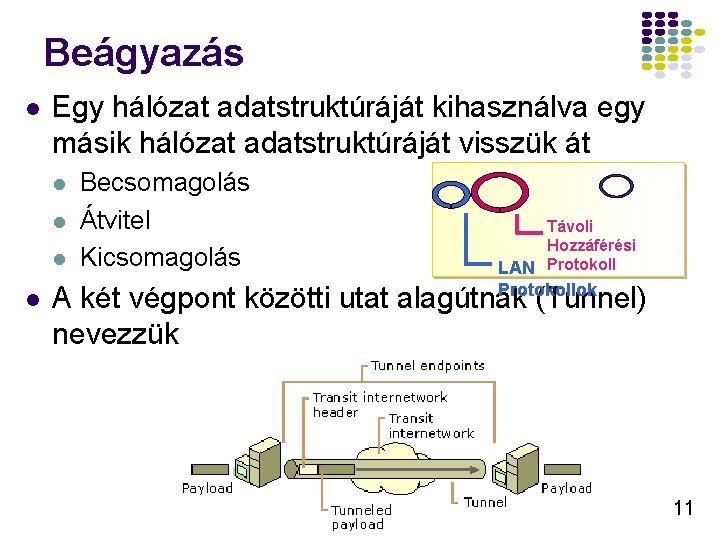

Beágyazás l Egy hálózat adatstruktúráját kihasználva egy másik hálózat adatstruktúráját visszük át l l Becsomagolás Átvitel Kicsomagolás Távoli Hozzáférési LAN Protokollok A két végpont közötti utat alagútnak (Tunnel) nevezzük 11

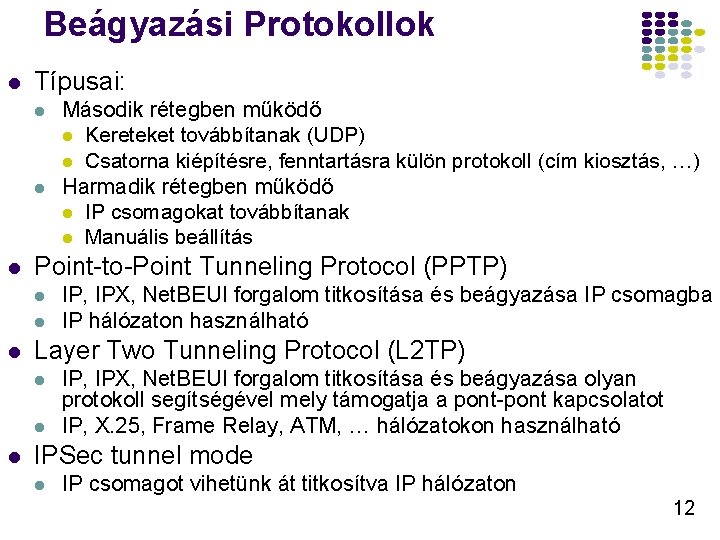

Beágyazási Protokollok l Típusai: l l l Point-to-Point Tunneling Protocol (PPTP) l l l IP, IPX, Net. BEUI forgalom titkosítása és beágyazása IP csomagba IP hálózaton használható Layer Two Tunneling Protocol (L 2 TP) l l l Második rétegben működő l Kereteket továbbítanak (UDP) l Csatorna kiépítésre, fenntartásra külön protokoll (cím kiosztás, …) Harmadik rétegben működő l IP csomagokat továbbítanak l Manuális beállítás IP, IPX, Net. BEUI forgalom titkosítása és beágyazása olyan protokoll segítségével mely támogatja a pont-pont kapcsolatot IP, X. 25, Frame Relay, ATM, … hálózatokon használható IPSec tunnel mode l IP csomagot vihetünk át titkosítva IP hálózaton 12

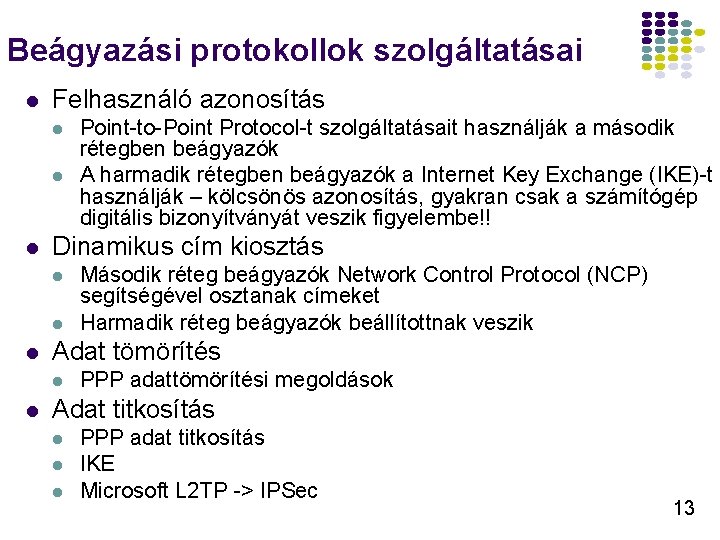

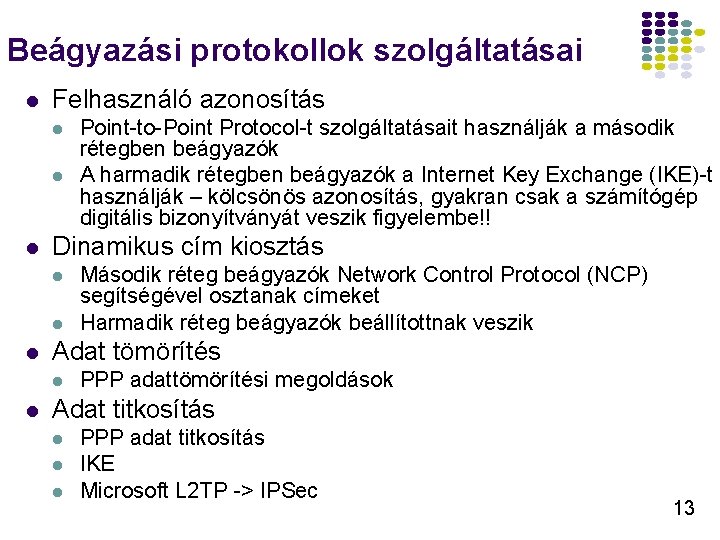

Beágyazási protokollok szolgáltatásai l Felhasználó azonosítás l l l Dinamikus cím kiosztás l l l Második réteg beágyazók Network Control Protocol (NCP) segítségével osztanak címeket Harmadik réteg beágyazók beállítottnak veszik Adat tömörítés l l Point-to-Point Protocol-t szolgáltatásait használják a második rétegben beágyazók A harmadik rétegben beágyazók a Internet Key Exchange (IKE)-t használják – kölcsönös azonosítás, gyakran csak a számítógép digitális bizonyítványát veszik figyelembe!! PPP adattömörítési megoldások Adat titkosítás l l l PPP adat titkosítás IKE Microsoft L 2 TP -> IPSec 13

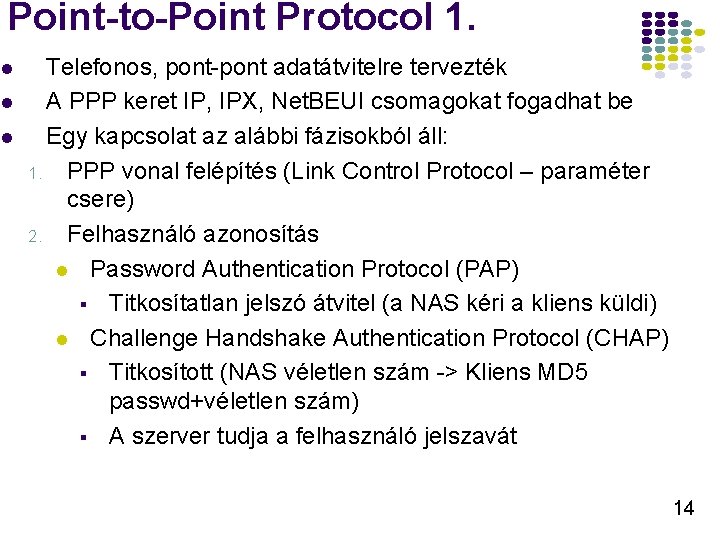

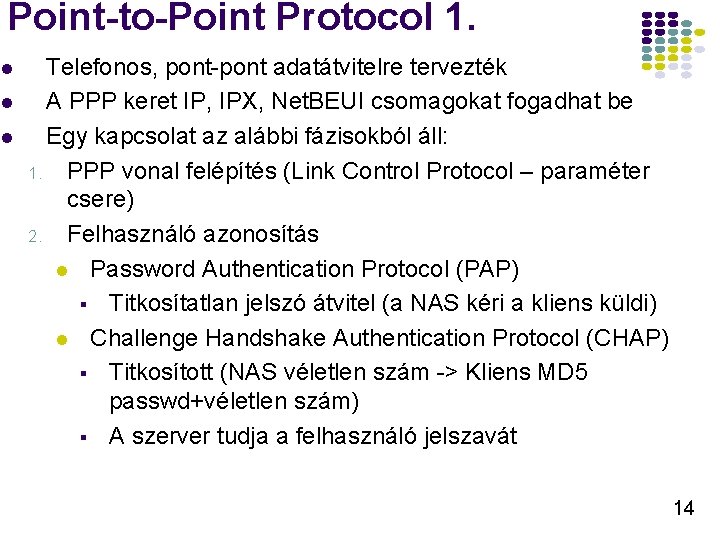

Point-to-Point Protocol 1. l l l Telefonos, pont-pont adatátvitelre tervezték A PPP keret IP, IPX, Net. BEUI csomagokat fogadhat be Egy kapcsolat az alábbi fázisokból áll: 1. PPP vonal felépítés (Link Control Protocol – paraméter csere) 2. Felhasználó azonosítás l Password Authentication Protocol (PAP) § Titkosítatlan jelszó átvitel (a NAS kéri a kliens küldi) l Challenge Handshake Authentication Protocol (CHAP) § Titkosított (NAS véletlen szám -> Kliens MD 5 passwd+véletlen szám) § A szerver tudja a felhasználó jelszavát 14

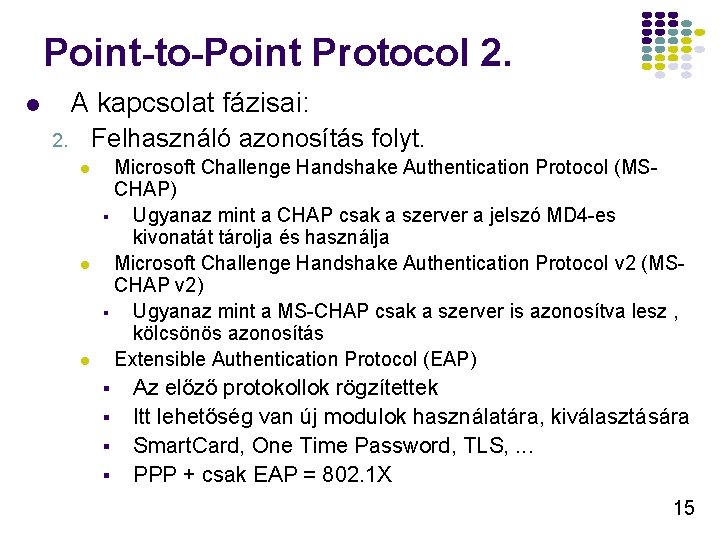

Point-to-Point Protocol 2. A kapcsolat fázisai: l Felhasználó azonosítás folyt. 2. l l l Microsoft Challenge Handshake Authentication Protocol (MSCHAP) § Ugyanaz mint a CHAP csak a szerver a jelszó MD 4 -es kivonatát tárolja és használja Microsoft Challenge Handshake Authentication Protocol v 2 (MSCHAP v 2) § Ugyanaz mint a MS-CHAP csak a szerver is azonosítva lesz , kölcsönös azonosítás Extensible Authentication Protocol (EAP) § § Az előző protokollok rögzítettek Itt lehetőség van új modulok használatára, kiválasztására Smart. Card, One Time Password, TLS, . . . PPP + csak EAP = 802. 1 X 15

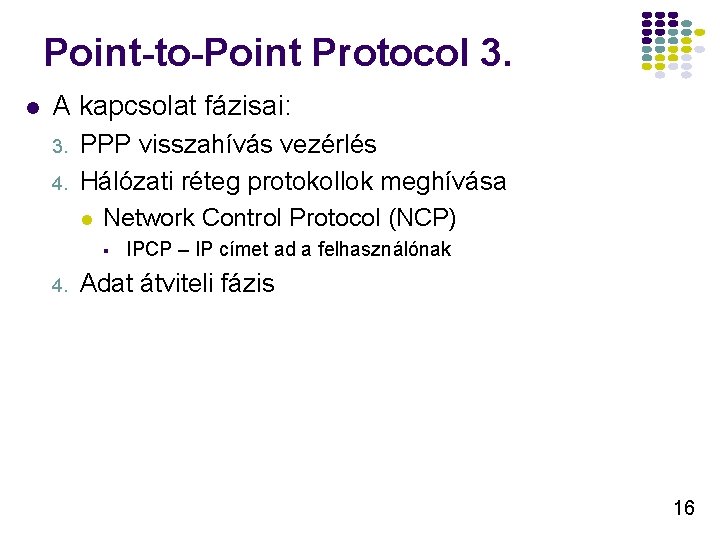

Point-to-Point Protocol 3. l A kapcsolat fázisai: 3. 4. PPP visszahívás vezérlés Hálózati réteg protokollok meghívása l Network Control Protocol (NCP) § 4. IPCP – IP címet ad a felhasználónak Adat átviteli fázis 16

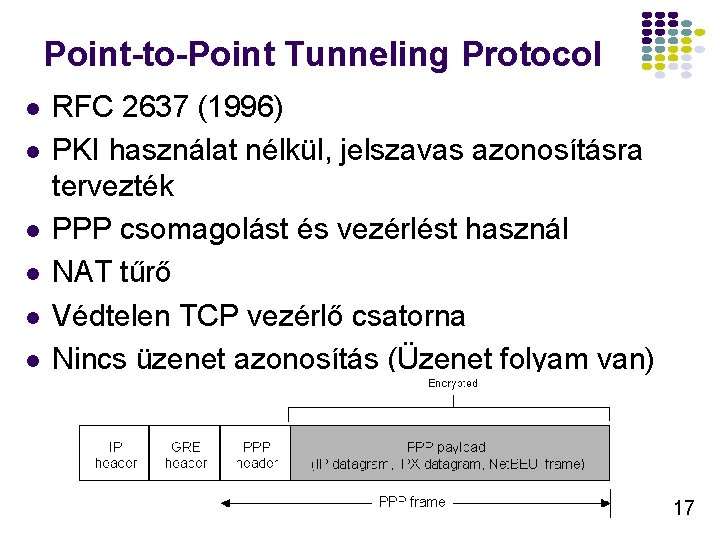

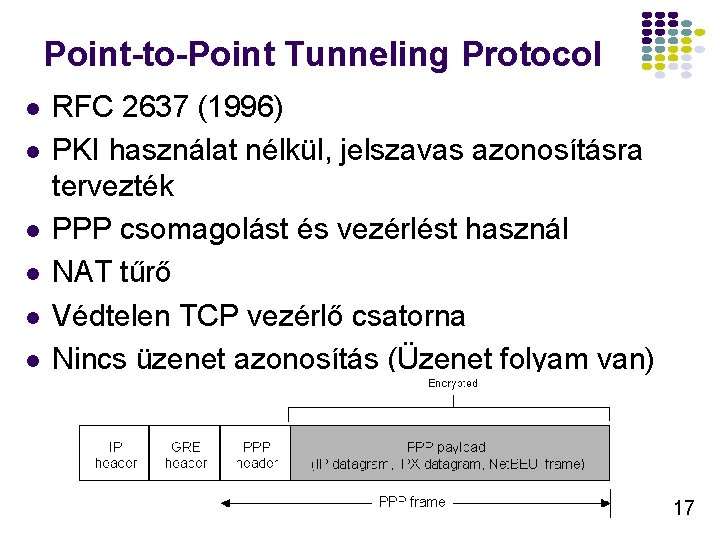

Point-to-Point Tunneling Protocol l l l RFC 2637 (1996) PKI használat nélkül, jelszavas azonosításra tervezték PPP csomagolást és vezérlést használ NAT tűrő Védtelen TCP vezérlő csatorna Nincs üzenet azonosítás (Üzenet folyam van) 17

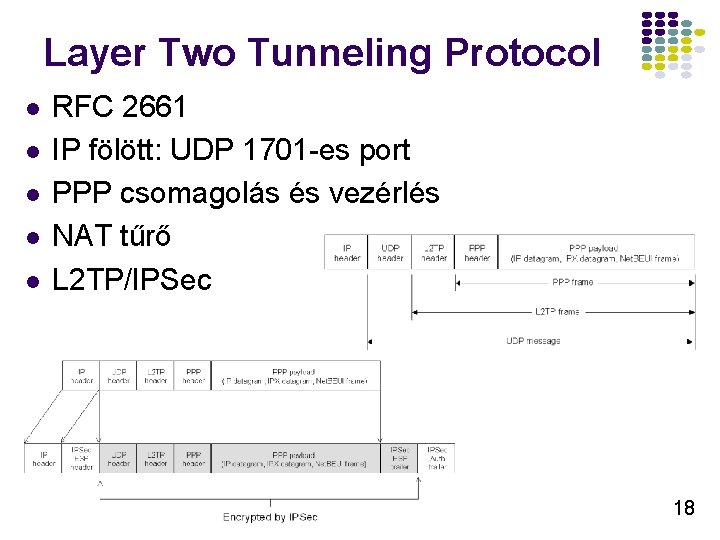

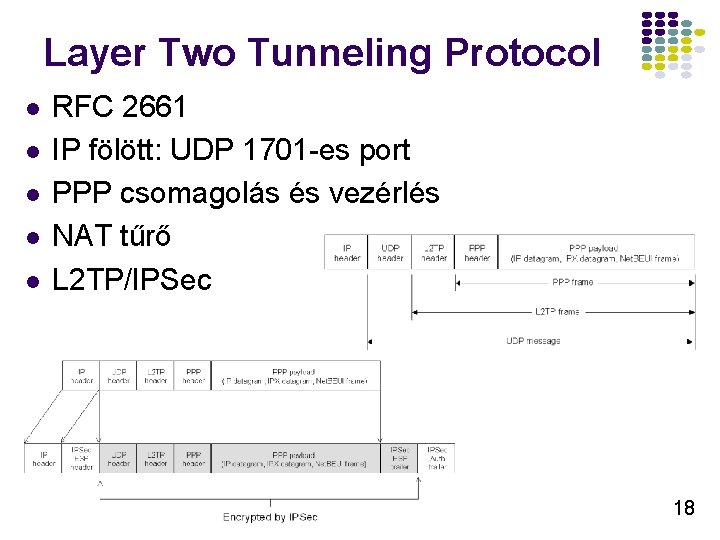

Layer Two Tunneling Protocol l l RFC 2661 IP fölött: UDP 1701 -es port PPP csomagolás és vezérlés NAT tűrő L 2 TP/IPSec 18

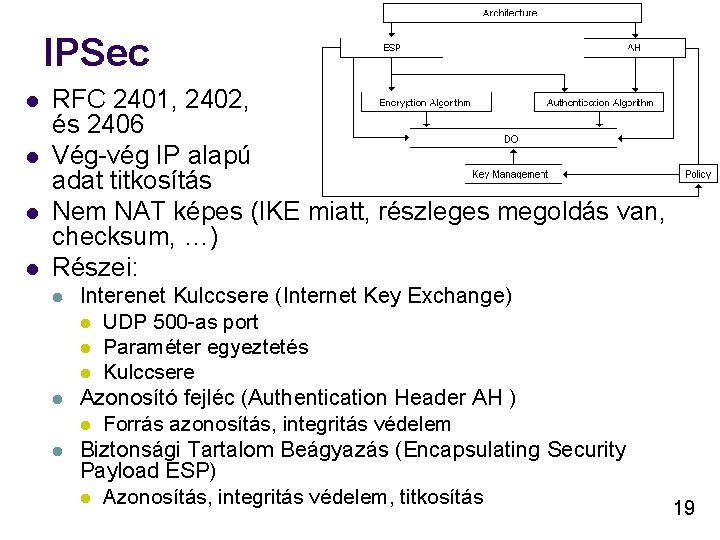

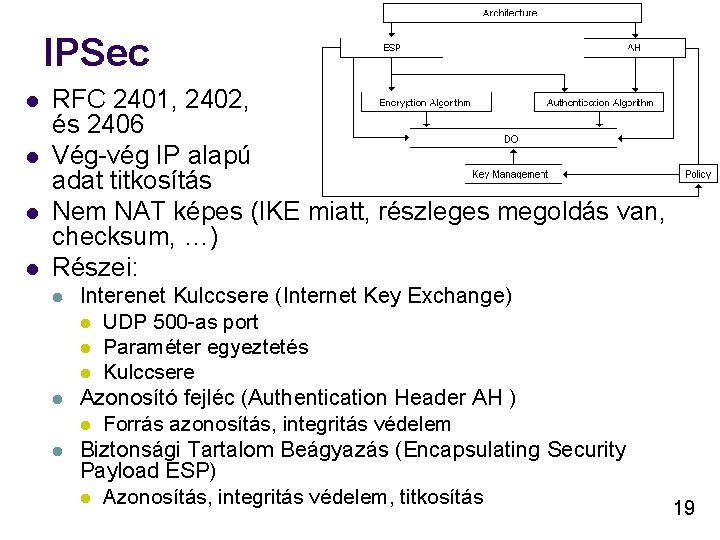

IPSec l l RFC 2401, 2402, és 2406 Vég-vég IP alapú adat titkosítás Nem NAT képes (IKE miatt, részleges megoldás van, checksum, …) Részei: l l l Interenet Kulccsere (Internet Key Exchange) l UDP 500 -as port l Paraméter egyeztetés l Kulccsere Azonosító fejléc (Authentication Header AH ) l Forrás azonosítás, integritás védelem Biztonsági Tartalom Beágyazás (Encapsulating Security Payload ESP) l Azonosítás, integritás védelem, titkosítás 19

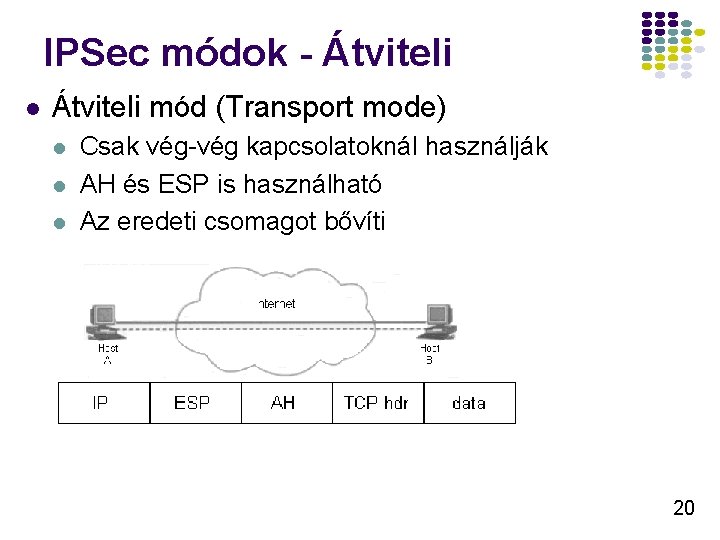

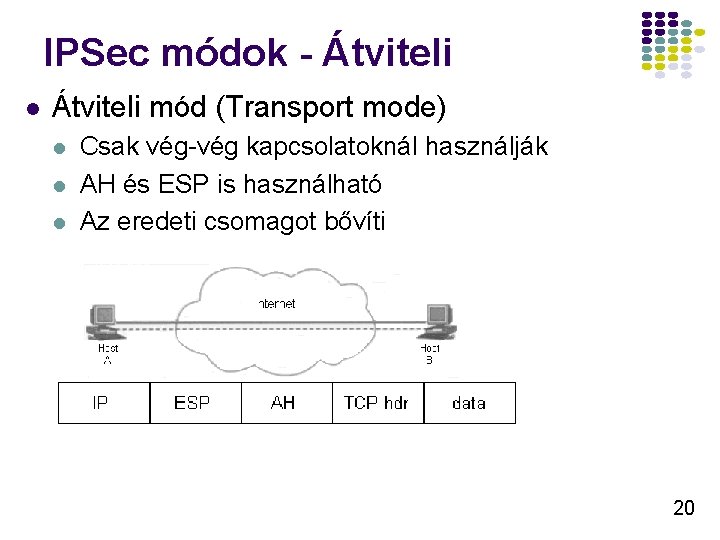

IPSec módok - Átviteli l Átviteli mód (Transport mode) l l l Csak vég-vég kapcsolatoknál használják AH és ESP is használható Az eredeti csomagot bővíti 20

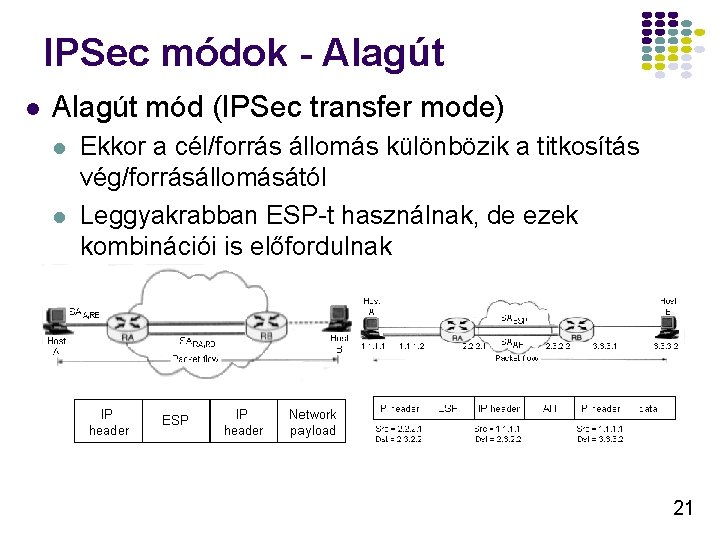

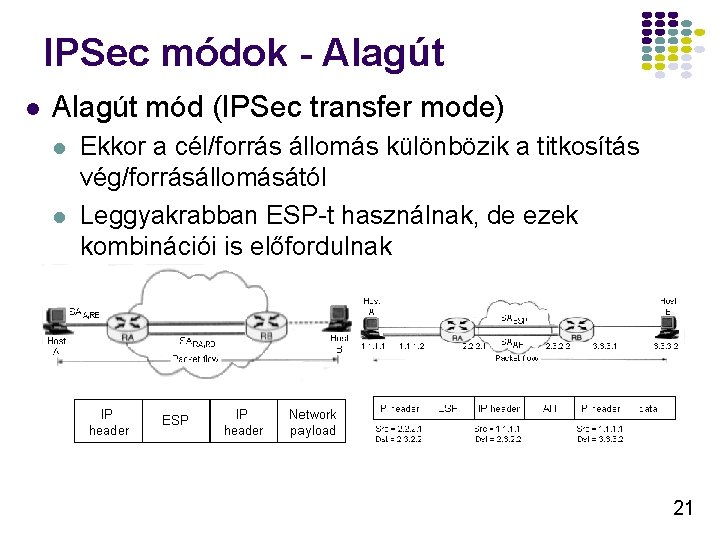

IPSec módok - Alagút l Alagút mód (IPSec transfer mode) l l Ekkor a cél/forrás állomás különbözik a titkosítás vég/forrásállomásától Leggyakrabban ESP-t használnak, de ezek kombinációi is előfordulnak 21

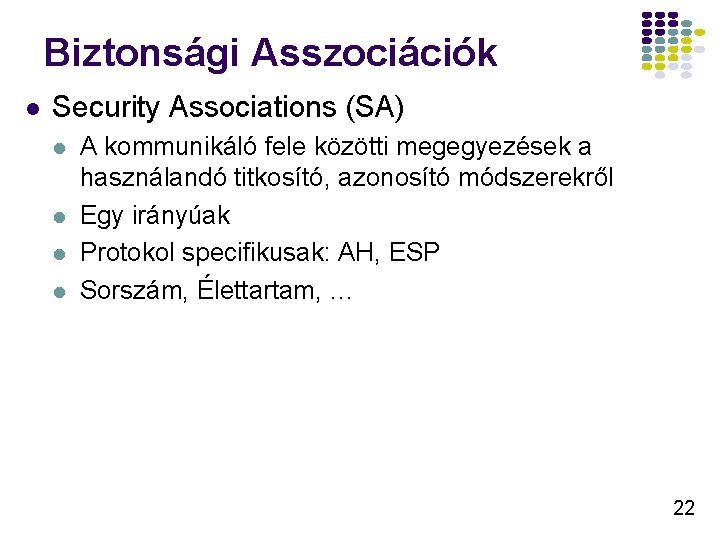

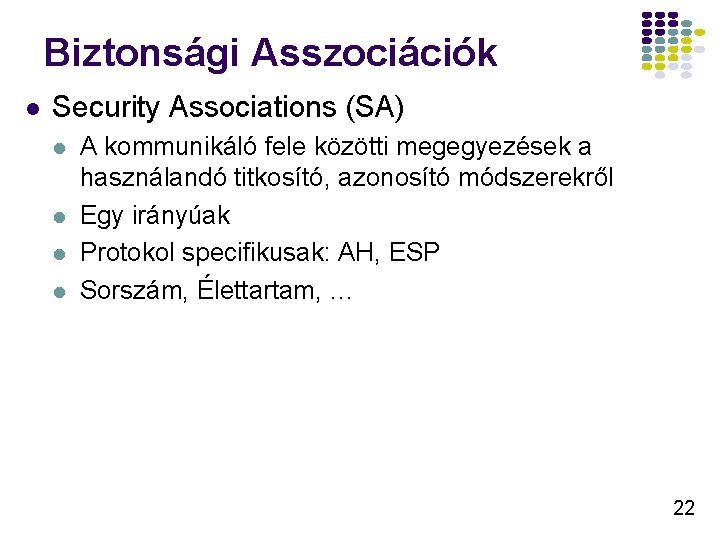

Biztonsági Asszociációk l Security Associations (SA) l l A kommunikáló fele közötti megegyezések a használandó titkosító, azonosító módszerekről Egy irányúak Protokol specifikusak: AH, ESP Sorszám, Élettartam, … 22

IPsec AH 23

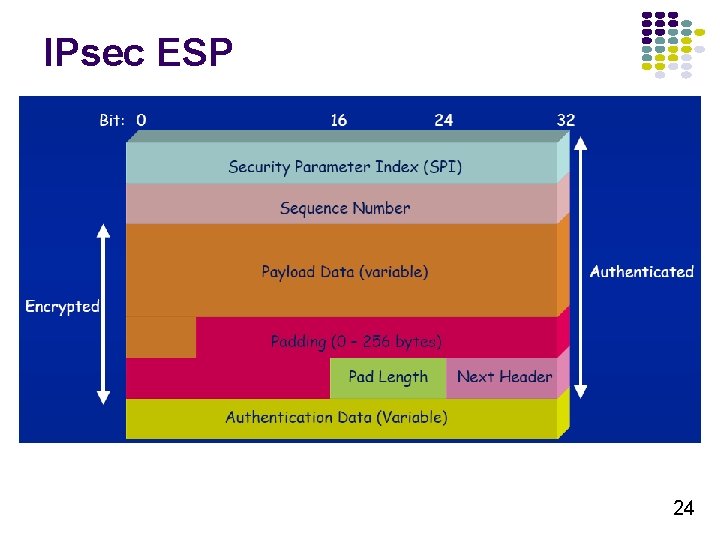

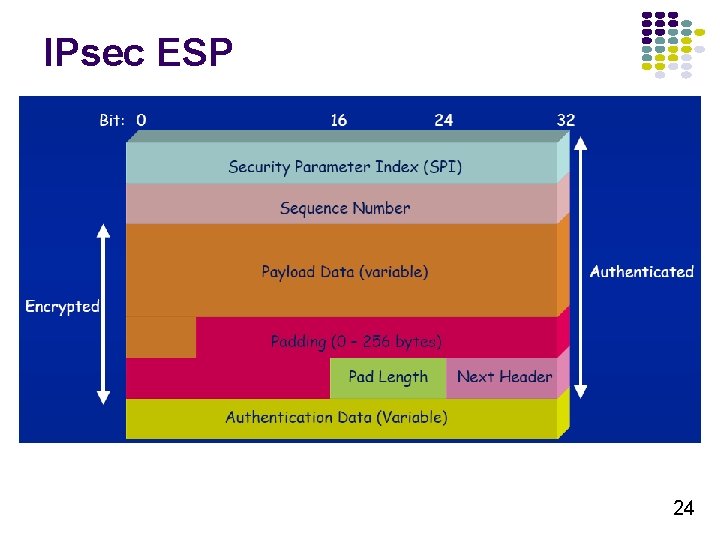

IPsec ESP 24

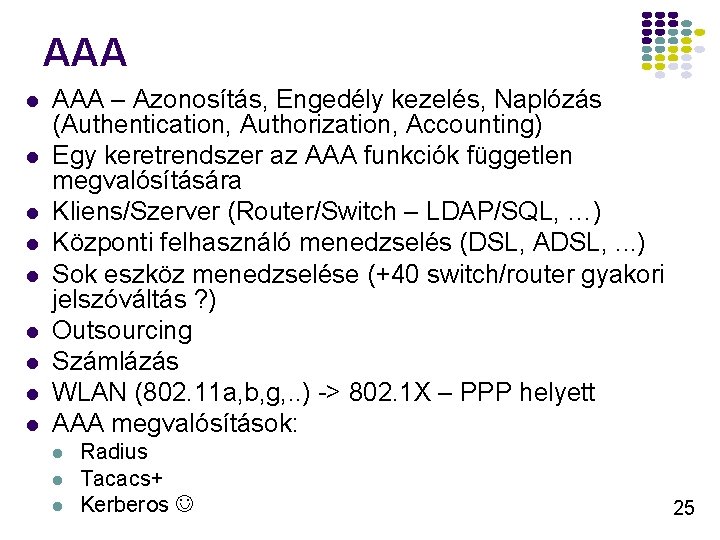

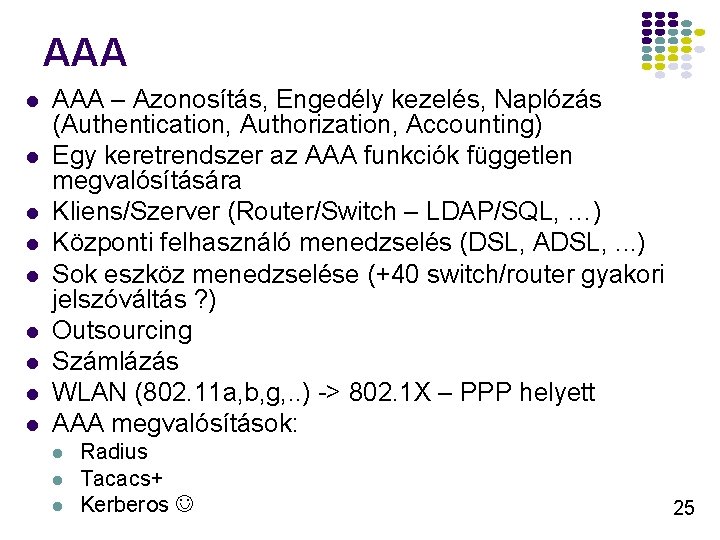

AAA l l l l l AAA – Azonosítás, Engedély kezelés, Naplózás (Authentication, Authorization, Accounting) Egy keretrendszer az AAA funkciók független megvalósítására Kliens/Szerver (Router/Switch – LDAP/SQL, …) Központi felhasználó menedzselés (DSL, ADSL, . . . ) Sok eszköz menedzselése (+40 switch/router gyakori jelszóváltás ? ) Outsourcing Számlázás WLAN (802. 11 a, b, g, . . ) -> 802. 1 X – PPP helyett AAA megvalósítások: l l l Radius Tacacs+ Kerberos 25

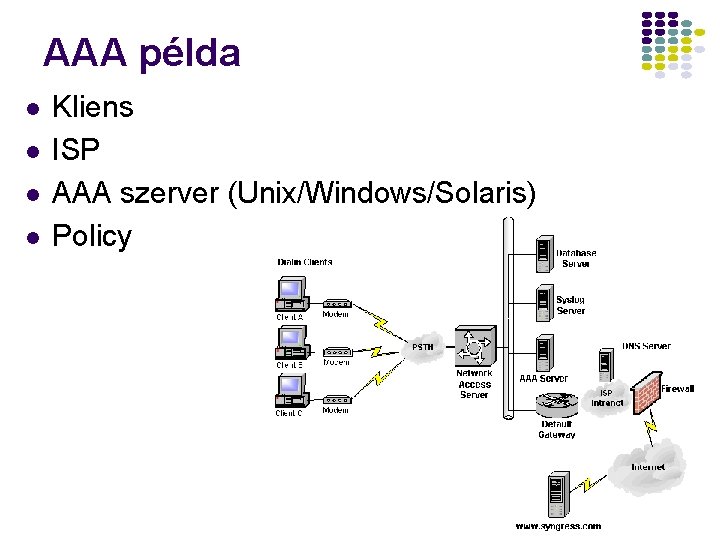

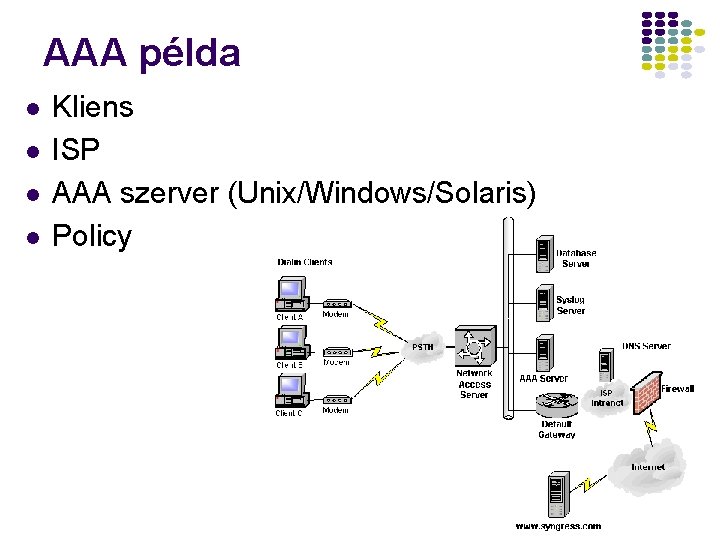

AAA példa l l Kliens ISP AAA szerver (Unix/Windows/Solaris) Policy 26

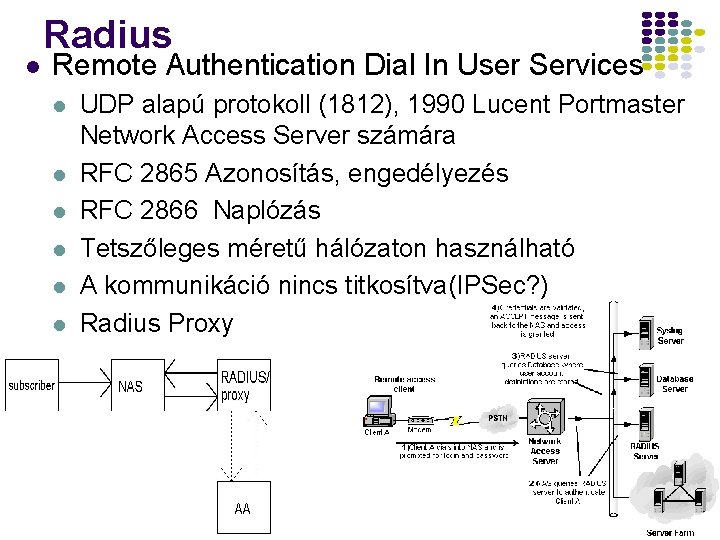

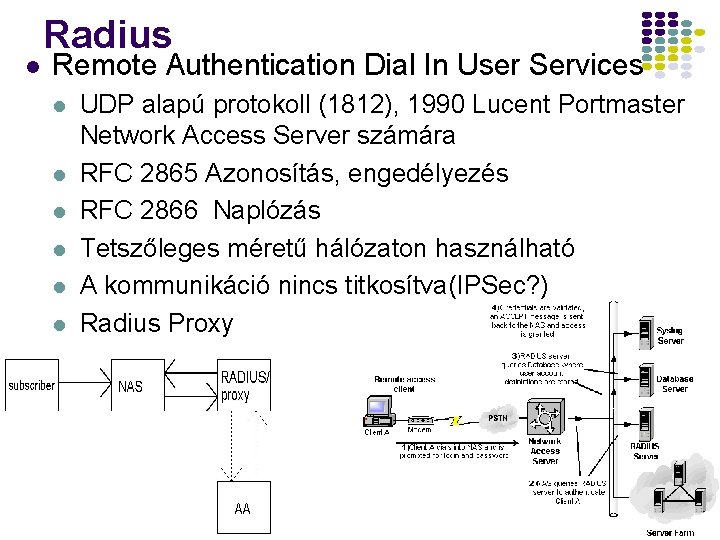

l Radius Remote Authentication Dial In User Services l l l UDP alapú protokoll (1812), 1990 Lucent Portmaster Network Access Server számára RFC 2865 Azonosítás, engedélyezés RFC 2866 Naplózás Tetszőleges méretű hálózaton használható A kommunikáció nincs titkosítva(IPSec? ) Radius Proxy 27

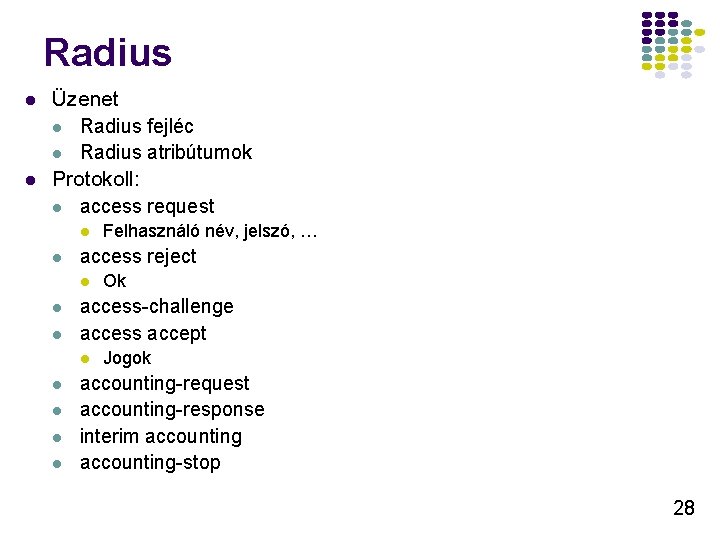

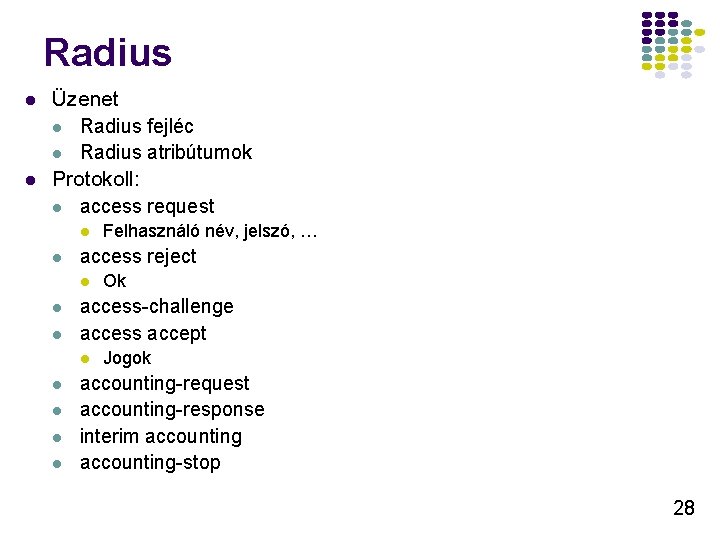

Radius l l Üzenet l Radius fejléc l Radius atribútumok Protokoll: l access request l l access reject l l l Ok access-challenge access accept l l Felhasználó név, jelszó, … Jogok accounting-request accounting-response interim accounting-stop 28

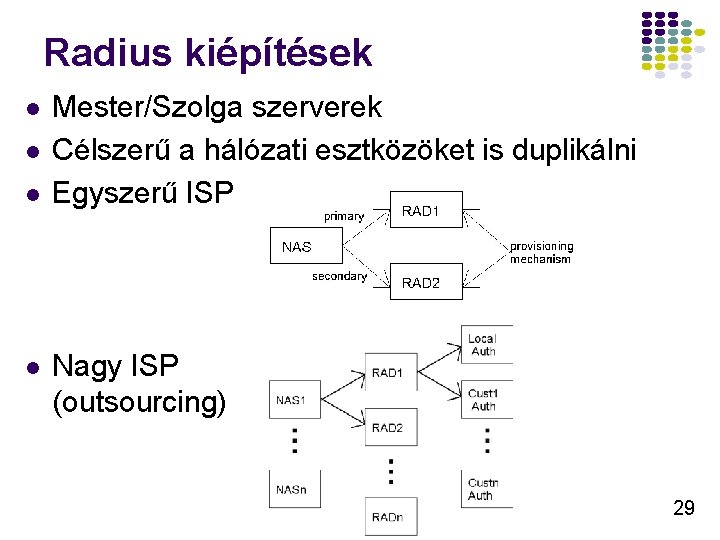

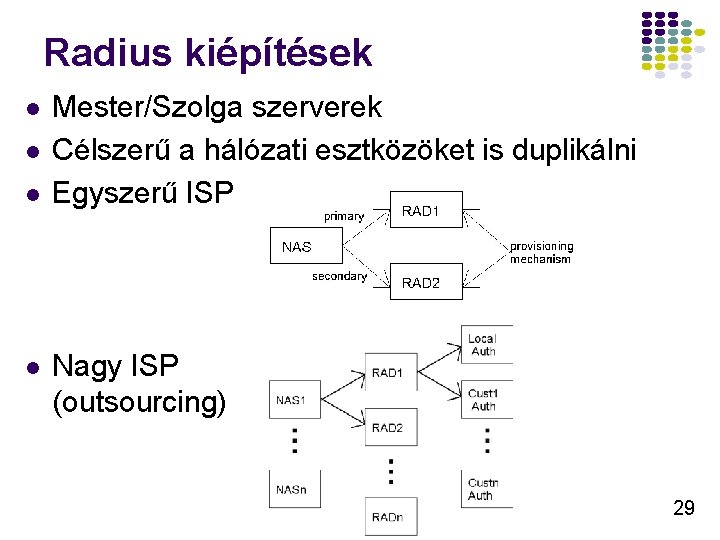

Radius kiépítések l l Mester/Szolga szerverek Célszerű a hálózati esztközöket is duplikálni Egyszerű ISP Nagy ISP (outsourcing) 29

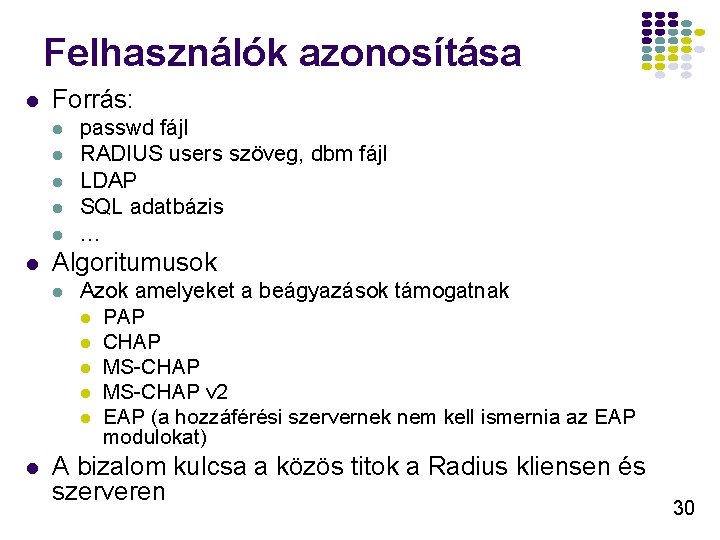

Felhasználók azonosítása l Forrás: l l l Algoritumusok l l passwd fájl RADIUS users szöveg, dbm fájl LDAP SQL adatbázis … Azok amelyeket a beágyazások támogatnak l PAP l CHAP l MS-CHAP v 2 l EAP (a hozzáférési szervernek nem kell ismernia az EAP modulokat) A bizalom kulcsa a közös titok a Radius kliensen és szerveren 30

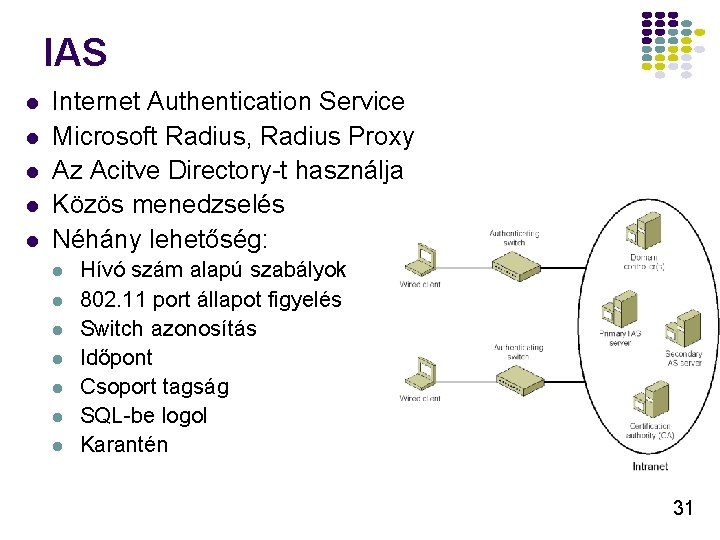

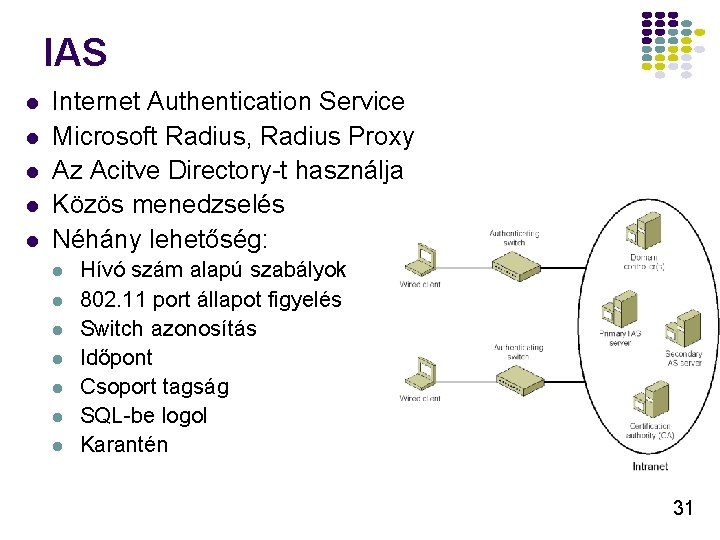

IAS l l l Internet Authentication Service Microsoft Radius, Radius Proxy Az Acitve Directory-t használja Közös menedzselés Néhány lehetőség: l l l l Hívó szám alapú szabályok 802. 11 port állapot figyelés Switch azonosítás Időpont Csoport tagság SQL-be logol Karantén 31

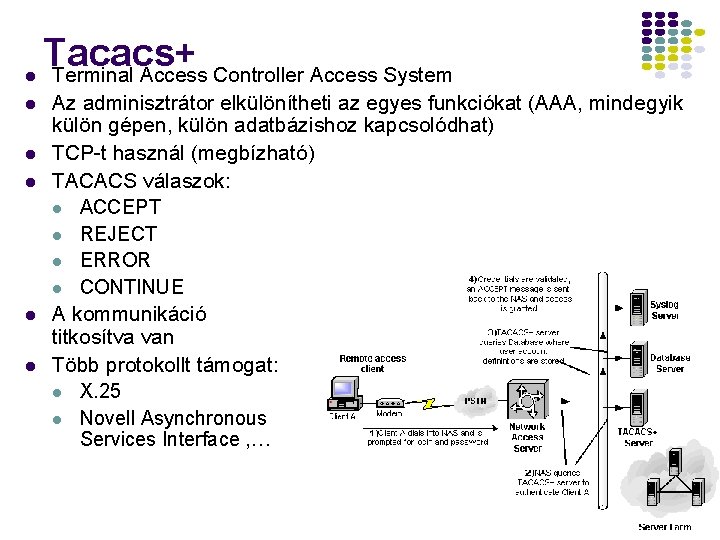

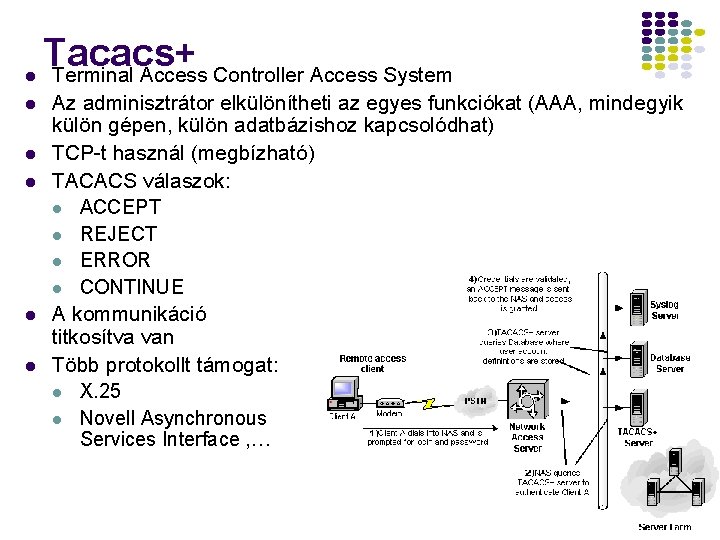

l l l Tacacs+ Terminal Access Controller Access System Az adminisztrátor elkülönítheti az egyes funkciókat (AAA, mindegyik külön gépen, külön adatbázishoz kapcsolódhat) TCP-t használ (megbízható) TACACS válaszok: l ACCEPT l REJECT l ERROR l CONTINUE A kommunikáció titkosítva van Több protokollt támogat: l X. 25 l Novell Asynchronous Services Interface , … 32

Tartalom(1) l Virtuális Magánhálózat l l Fogalma, Felhasználási területe Átviteli megoldások: l Internet Protocol Security § § l Layer 2 Transport Protocol § l Alagút mód Átviteli mód L 2 TP/IPSec Point to Point Transport Protocol § Point-to-Point Protocol § PAP § CHAP § MS-CHAP, MS-CHAP v 2 § EAP 33

Tartalom (2) l AAA - Felhasználó azonosítás, naplózás l l l Remote Access Dial-Up Service Internet Authentication Service Terminal Access Controller Access System 34

A félév áttekintése l Fontosabb hálózati szolgáltatások: l l Címtárak l l l DNS, DHCP LDAP Open. LDAP Active Directory ITIL TMForum Biztonság l l Hálózat biztonság SIEM AAA VPN 35

Köszönöm a félévi figyelmet! 36

Operációs rendszerek csoportosítása

Operációs rendszerek csoportosítása Kétlépcsős komissiózás

Kétlépcsős komissiózás Kolloid oldatok

Kolloid oldatok Raktárirányítási rendszerek

Raktárirányítási rendszerek Kontingens szerződés

Kontingens szerződés Karbantartási rendszerek

Karbantartási rendszerek Operációs rendszerek fajtái

Operációs rendszerek fajtái Polidiszperzitás

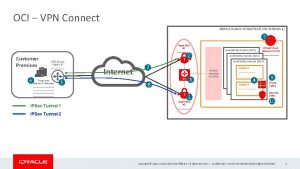

Polidiszperzitás Oracle cloud ipsec vpn

Oracle cloud ipsec vpn Vpn and ipsec concepts

Vpn and ipsec concepts Ovn ipsec

Ovn ipsec Lwip ipsec

Lwip ipsec Ipsec key management

Ipsec key management Ssl vpn vs ipsec

Ssl vpn vs ipsec Ncsu vpn

Ncsu vpn Ssl protocol architecture

Ssl protocol architecture Ipsec

Ipsec Ipsec

Ipsec Vpp ipsec

Vpp ipsec Untangle ipsec vpn setup

Untangle ipsec vpn setup Ip security ipsec

Ip security ipsec Ipsec

Ipsec Ipsec

Ipsec Ipsec protocol suite

Ipsec protocol suite