Hazrlayanlar Hakan Kutucu Mehmet Kaya Ege niversitesi Uluslararas

- Slides: 29

Hazırlayanlar: Hakan Kutucu, Mehmet Kaya Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü/2002

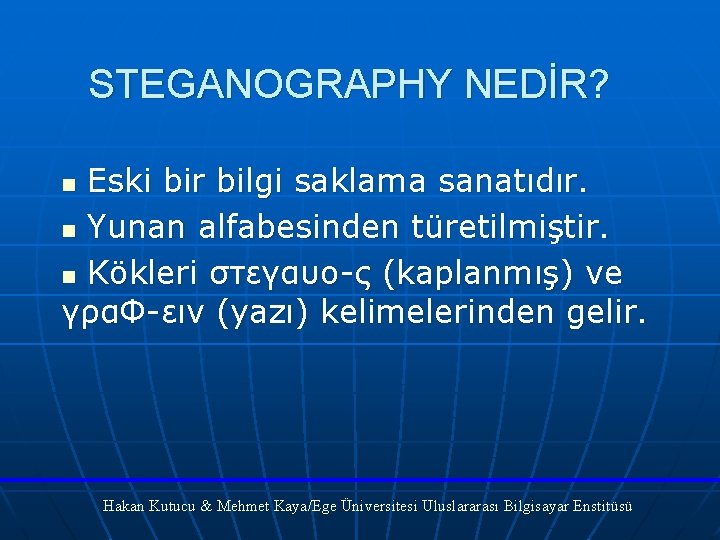

STEGANOGRAPHY NEDİR? Eski bir bilgi saklama sanatıdır. n Yunan alfabesinden türetilmiştir. n Kökleri στεγαυο-ς (kaplanmış) ve γραΦ-ειν (yazı) kelimelerinden gelir. n Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

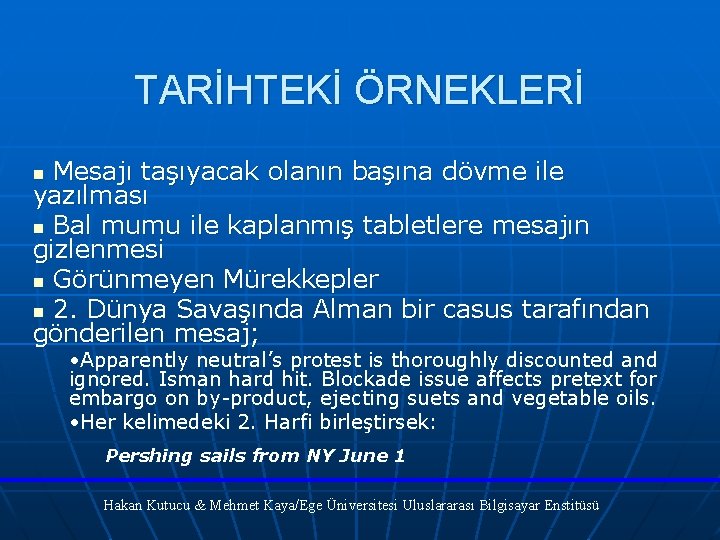

TARİHTEKİ ÖRNEKLERİ Mesajı taşıyacak olanın başına dövme ile yazılması n Bal mumu ile kaplanmış tabletlere mesajın gizlenmesi n Görünmeyen Mürekkepler n 2. Dünya Savaşında Alman bir casus tarafından gönderilen mesaj; n • Apparently neutral’s protest is thoroughly discounted and ignored. Isman hard hit. Blockade issue affects pretext for embargo on by-product, ejecting suets and vegetable oils. • Her kelimedeki 2. Harfi birleştirsek: Pershing sails from NY June 1 Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

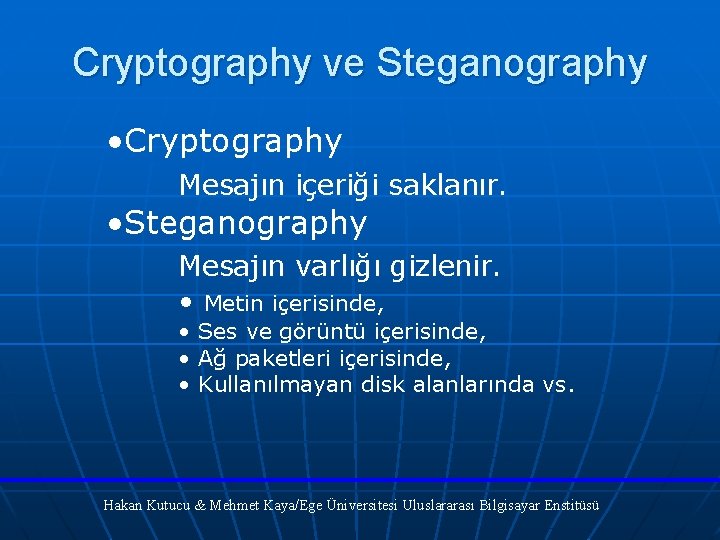

Cryptography ve Steganography • Cryptography Mesajın içeriği saklanır. • Steganography Mesajın varlığı gizlenir. • Metin içerisinde, • Ses ve görüntü içerisinde, • Ağ paketleri içerisinde, • Kullanılmayan disk alanlarında vs. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

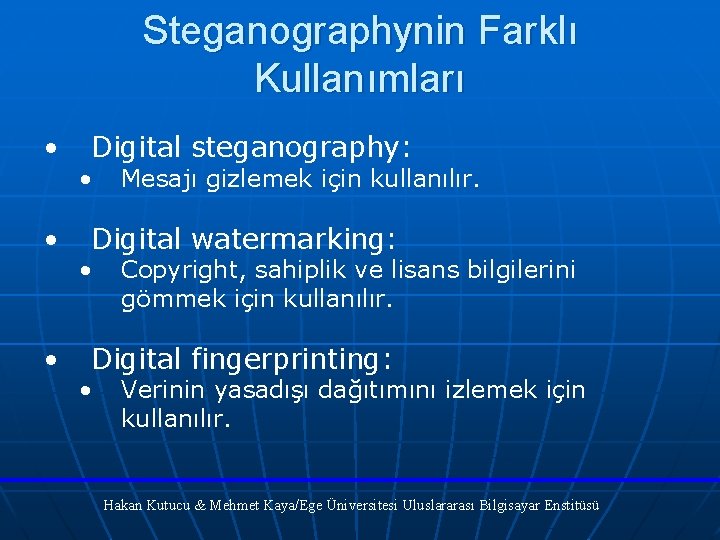

Steganographynin Farklı Kullanımları • • • Digital steganography: • Mesajı gizlemek için kullanılır. Digital watermarking: • Copyright, sahiplik ve lisans bilgilerini gömmek için kullanılır. Digital fingerprinting: • Verinin yasadışı dağıtımını izlemek için kullanılır. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Terminoloji n n n Kapak (cover): Resim, ses, text vs. dosyasının orjinal halini belirtir. Gömülmüş (embedded): Kapak dosyanın içerisinde gizli olan veriyi ifade eder. Stego: Kapak dosyanın, mesaj gömüldükten sonraki halidir. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

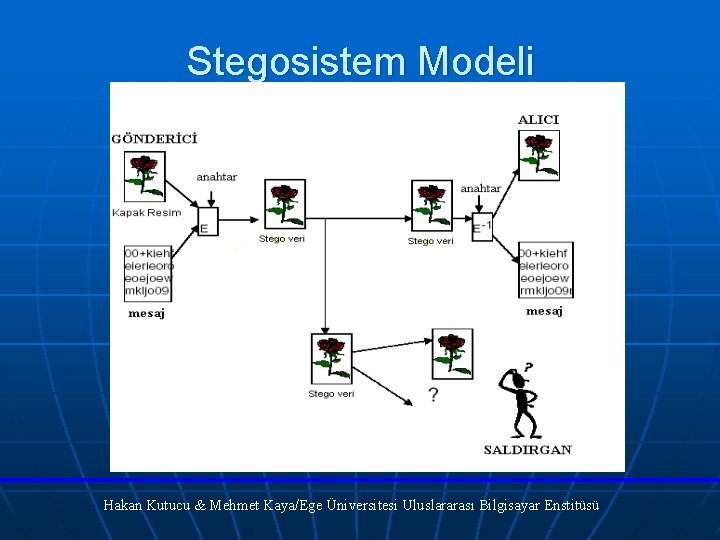

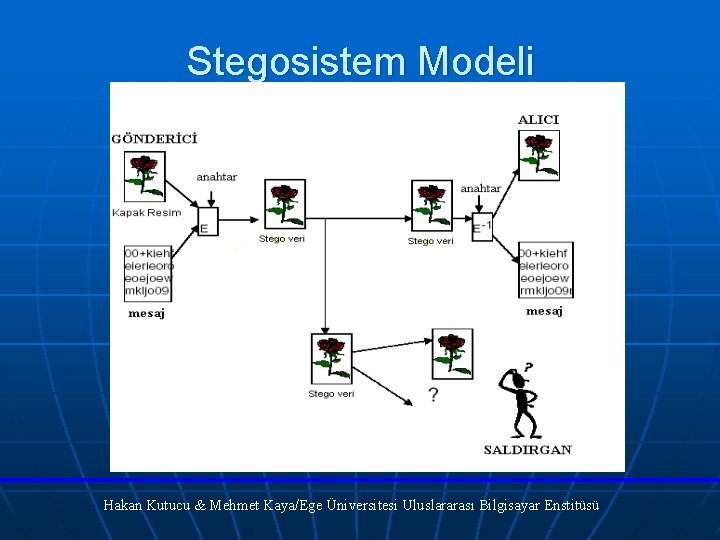

Stegosistem Modeli Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

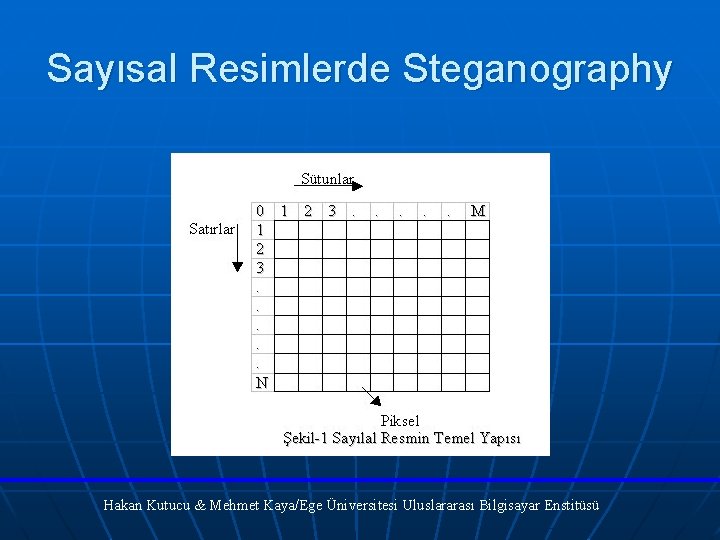

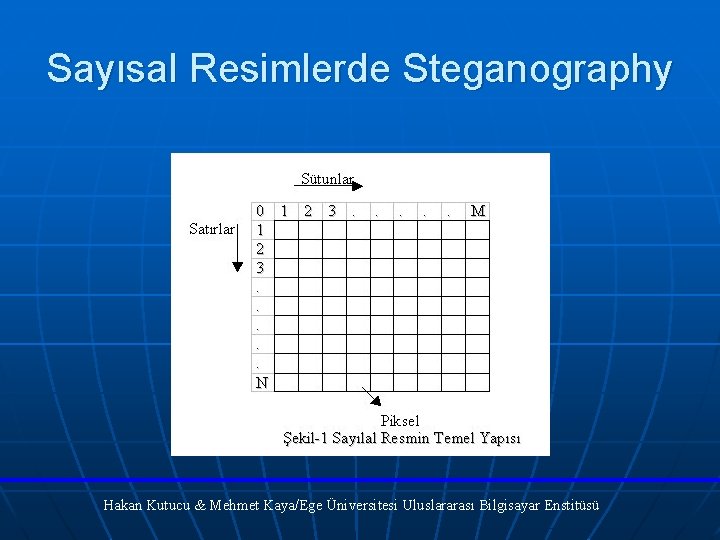

Sayısal Resimlerde Steganography Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Örnek Original Resim Mesaj Saklanmış Resim Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Resim Steganographynin Sınıflandırması 1 -) Spatial/Image Domain Tekniği 2 -) Frequency/Transform Domain Tekniği Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

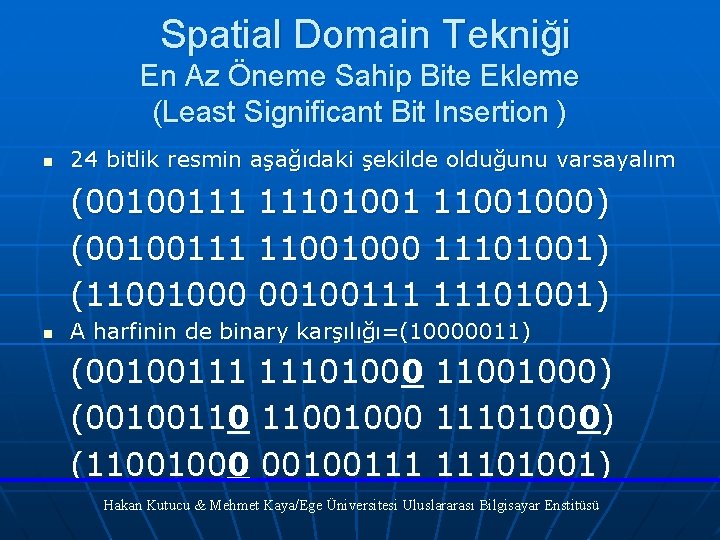

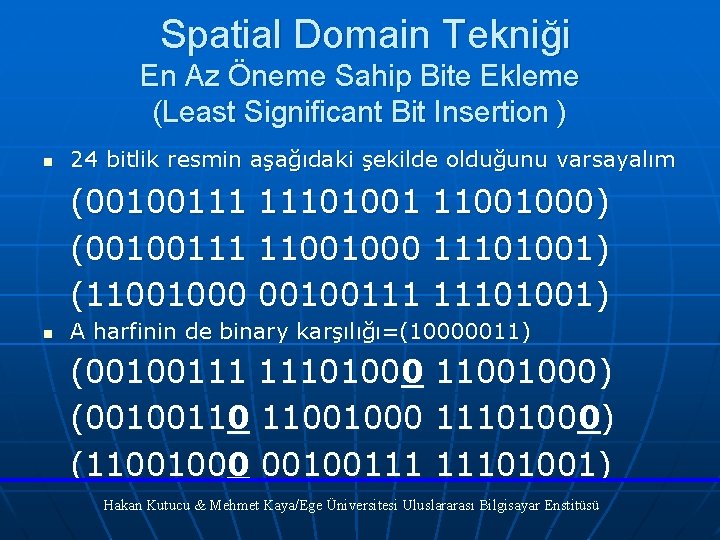

Spatial Domain Tekniği En Az Öneme Sahip Bite Ekleme (Least Significant Bit Insertion ) n 24 bitlik resmin aşağıdaki şekilde olduğunu varsayalım (00100111 (11001000 n 11101001 11001000 00100111 11001000) 11101001) A harfinin de binary karşılığı=(10000011) (00100111 11101000 (00100110 11001000 (11001000 00100111 11001000) 11101001) Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

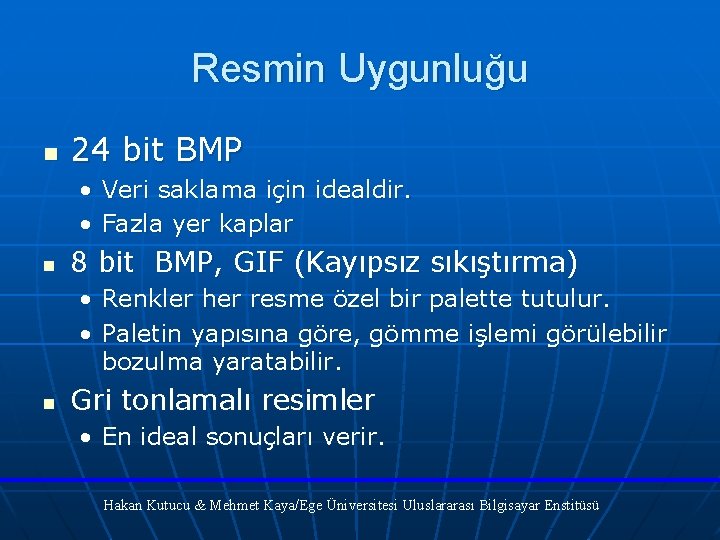

Resmin Uygunluğu n 24 bit BMP • Veri saklama için idealdir. • Fazla yer kaplar n 8 bit BMP, GIF (Kayıpsız sıkıştırma) • Renkler her resme özel bir palette tutulur. • Paletin yapısına göre, gömme işlemi görülebilir bozulma yaratabilir. n Gri tonlamalı resimler • En ideal sonuçları verir. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

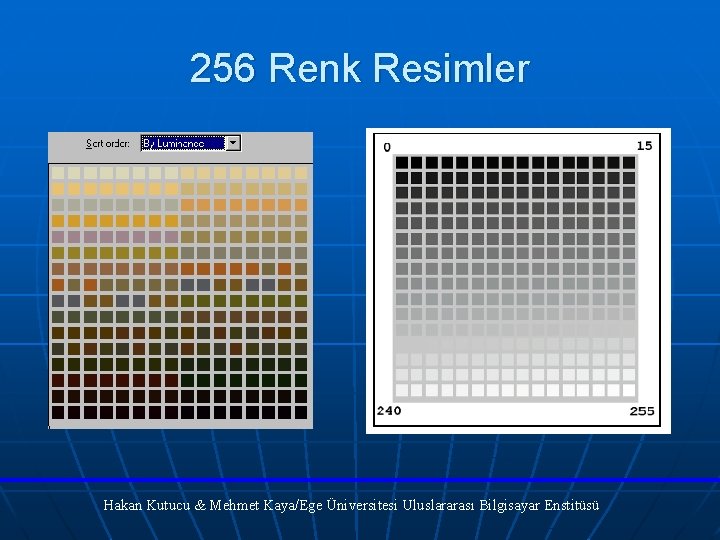

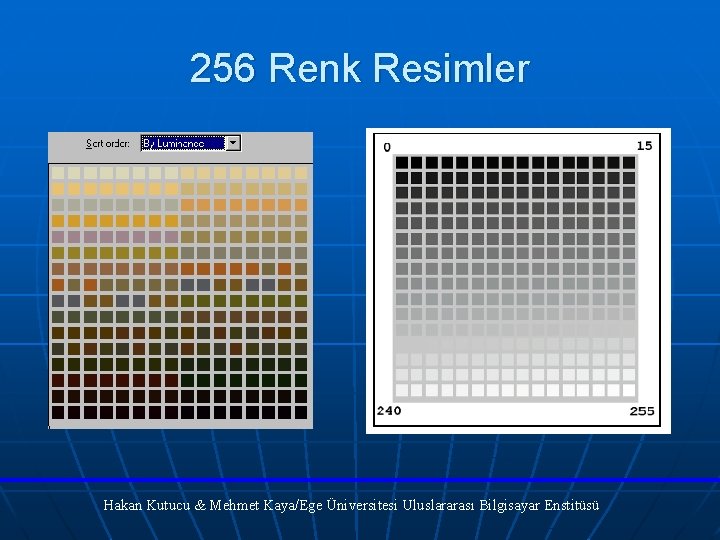

256 Renk Resimler Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

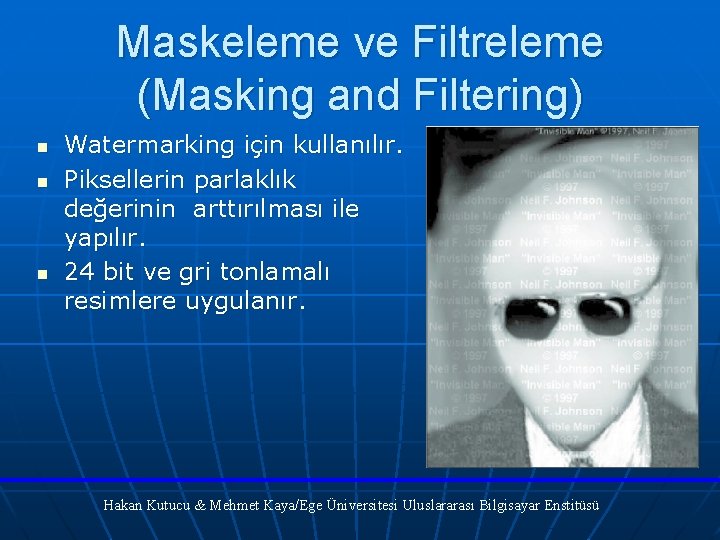

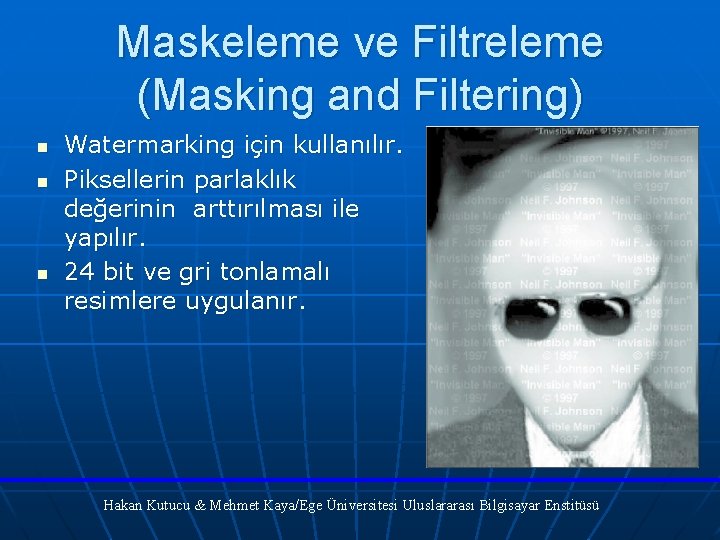

Maskeleme ve Filtreleme (Masking and Filtering) n n n Watermarking için kullanılır. Piksellerin parlaklık değerinin arttırılması ile yapılır. 24 bit ve gri tonlamalı resimlere uygulanır. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Frequency Domain Tekniği DCT (Discrete Cosine Transformation) n n n JPEG Algoritması olarak bilinir. LSB tekniğinden daha az bilgi saklanır. LSB’den daha güçlüdür. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

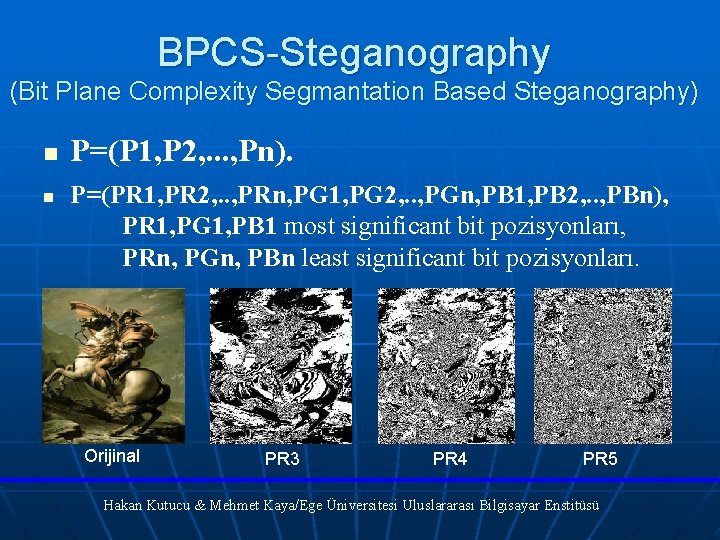

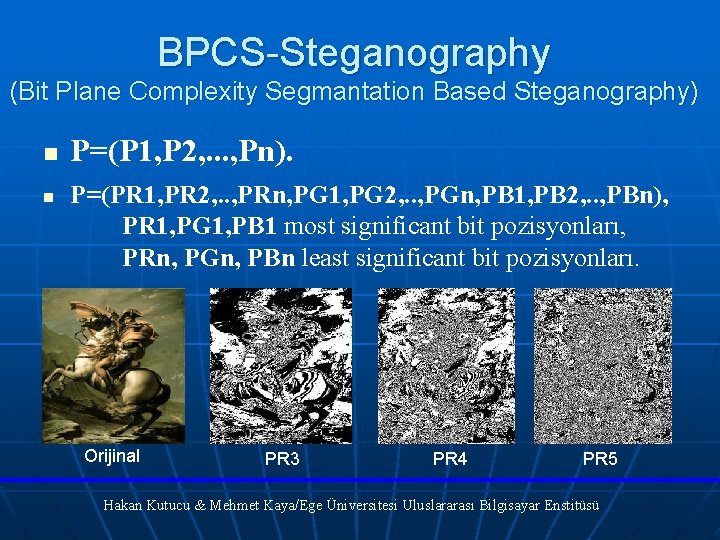

BPCS-Steganography (Bit Plane Complexity Segmantation Based Steganography) n n P=(P 1, P 2, . . . , Pn). P=(PR 1, PR 2, . . , PRn, PG 1, PG 2, . . , PGn, PB 1, PB 2, . . , PBn), PR 1, PG 1, PB 1 most significant bit pozisyonları, PRn, PGn, PBn least significant bit pozisyonları. Orijinal PR 3 PR 4 PR 5 Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Seste Steganography n n Düşük değerli bit kodlaması (LSB) Faz kodlaması (Phase encoding) Spread spectrum Yankı verisine gizleme (Echo data hiding) Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

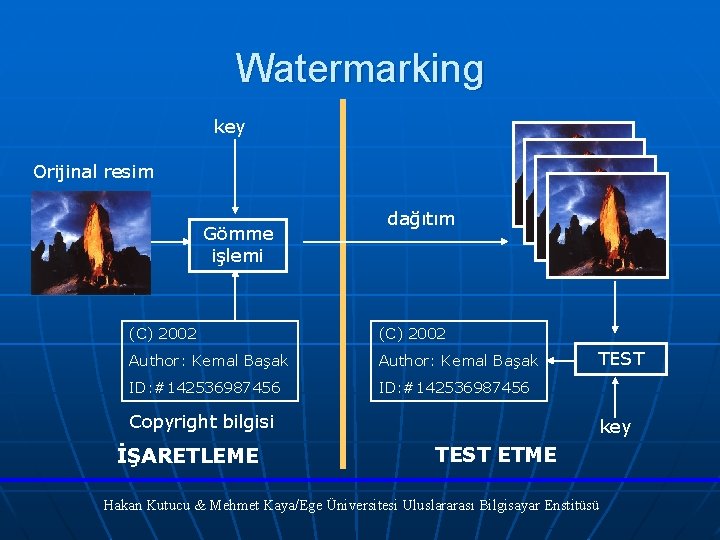

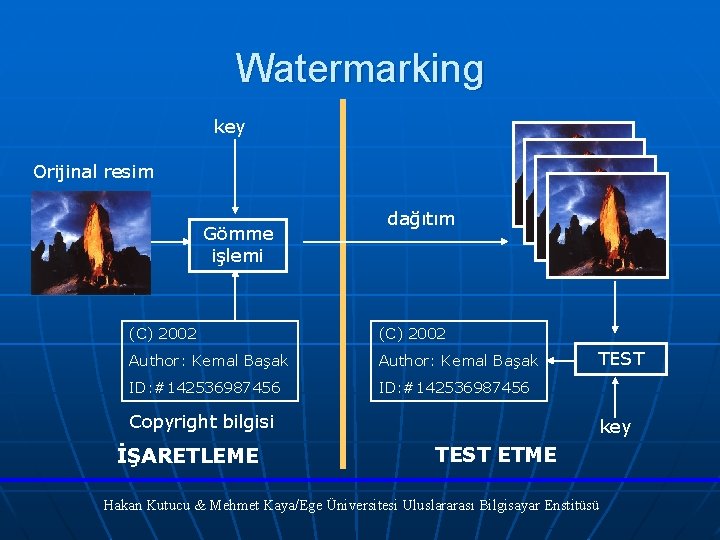

Watermarking key Orijinal resim Gömme işlemi dağıtım (C) 2002 Author: Kemal Başak ID: #142536987456 TEST Copyright bilgisi İŞARETLEME key TEST ETME Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Watermarking özellikleri n n n Müzik, video ve resimlere uygulanabilir. Watermarking görünen ve görünmeyen şekilde yapılabilir. Güçlü olmalıdır. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

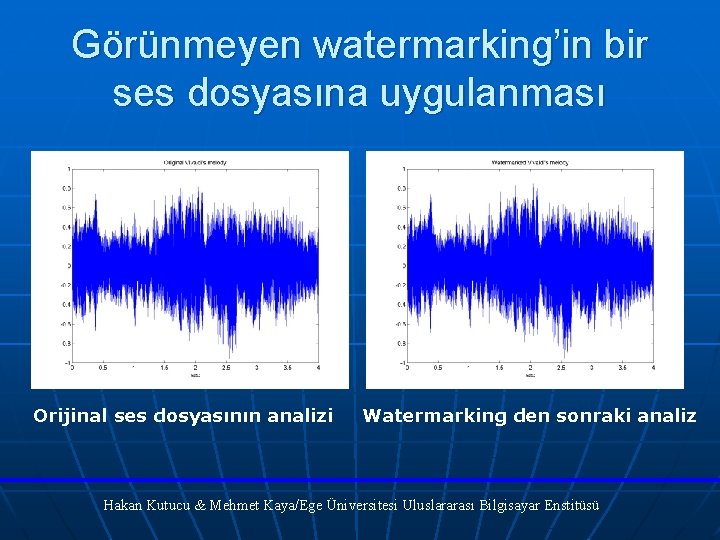

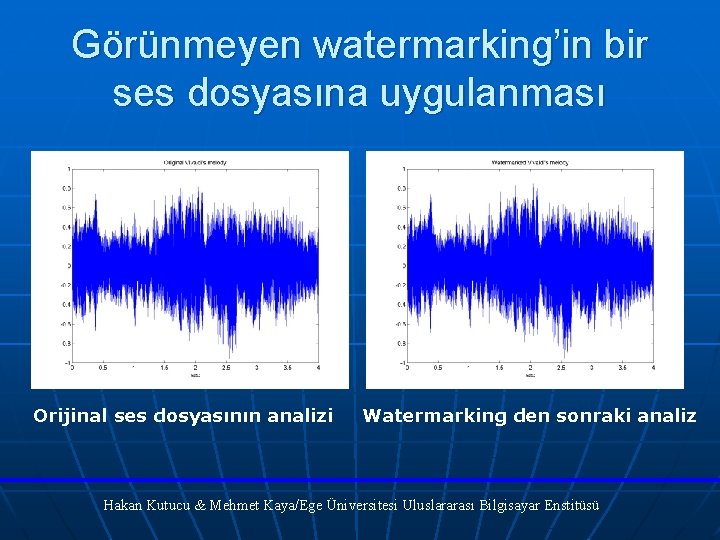

Görünmeyen watermarking’in bir ses dosyasına uygulanması Orijinal ses dosyasının analizi Watermarking den sonraki analiz Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

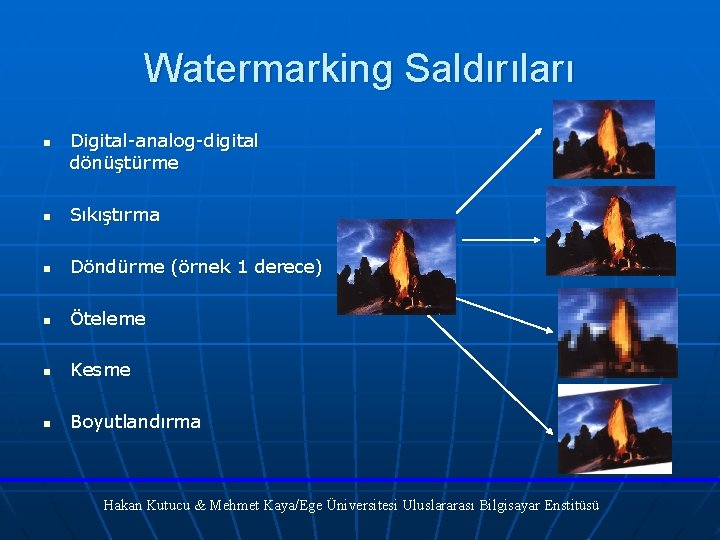

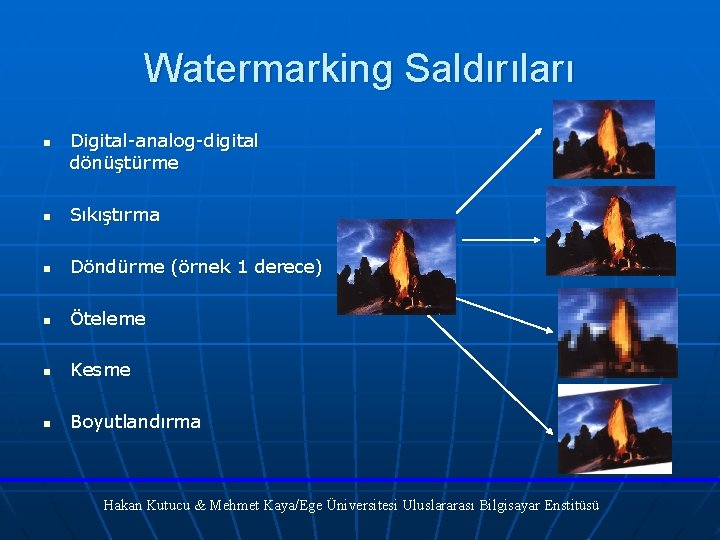

Watermarking Saldırıları n Digital-analog-digital dönüştürme n Sıkıştırma n Döndürme (örnek 1 derece) n Öteleme n Kesme n Boyutlandırma Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

STEGANALYSIS n n n Gizli mesajın varlığını belirleme sanatı. Bu işi yapanlara steganalyst denir. Steganalysis tipleri; • Tarama/Bulma, • Bozma/Yok Etme. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

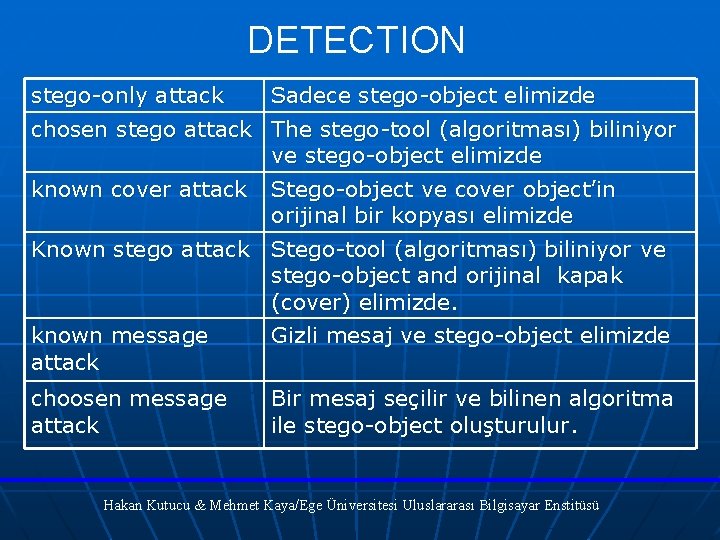

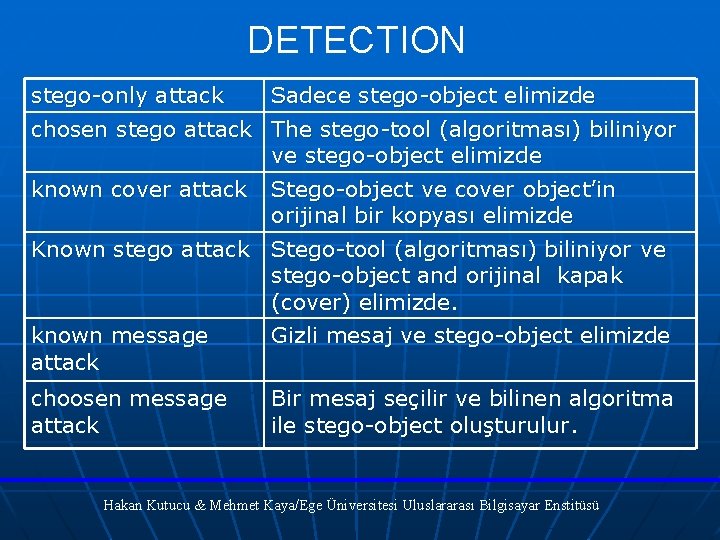

DETECTION stego-only attack Sadece stego-object elimizde chosen stego attack The stego-tool (algoritması) biliniyor ve stego-object elimizde known cover attack Stego-object ve cover object’in orijinal bir kopyası elimizde Known stego attack Stego-tool (algoritması) biliniyor ve stego-object and orijinal kapak (cover) elimizde. known message Gizli mesaj ve stego-object elimizde attack choosen message attack Bir mesaj seçilir ve bilinen algoritma ile stego-object oluşturulur. Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

S-Tool ‘da mesaj gizlenmiş bir resim için tahlil Orijinal Resim True Color Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Mesaj Saklı Resim Filtrelenmiş Hali Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

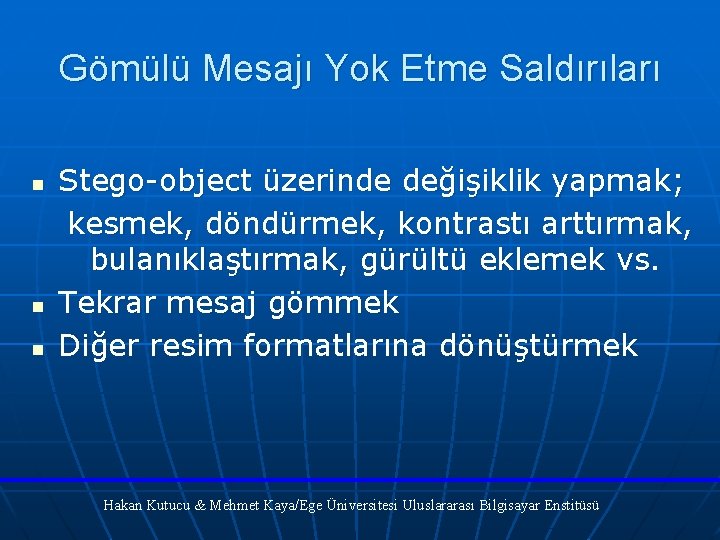

Gömülü Mesajı Yok Etme Saldırıları n n n Stego-object üzerinde değişiklik yapmak; kesmek, döndürmek, kontrastı arttırmak, bulanıklaştırmak, gürültü eklemek vs. Tekrar mesaj gömmek Diğer resim formatlarına dönüştürmek Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Steganography Yazılımları n n n S-Tools S-Dart Hide and Seek n EZ stego, stego-online J steg-Jpeg n Steg. Detect; n Jpeg resimlerinde Jsteg, JP Hide ve Seek tarafından saklanan mesajları tarar, Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Watermark Yazılımları n Eikona. Mark, Audio. Mark, Video. Mark • http: //www. alphatecltd. com/ n Unzign, Stirmak; Birçok populer programdan watermark’I kaldırır. n 2 Mosaic; Görünmeyen modifikaasyonlarla watermarkı disable eder. http: //members. tripod. com/steganography/stego/software. html Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

REFERANSLAR n n n n n http: //www. jjtc. com/steganography http: //www. know. comp. kyutech. ac. jp/BPCSe http: //www. cs. uct. ac. za/courses/CS 400 W/NIS/papers 99/d sellars/stego. html http: //rr. sans. org/steg/overview. php http: //www. cl. cam. ac. uk/~fapp 2/publications/ieee 99 -infohiding. pdf http: //www. pp. bme. hu/ee/2000_3/pdf/ee 2000_3_04. pdf http: //www. jjtc. com/pub/r 2026. pdf http: //www. iis. fhg. de/amm/techinf/watermark. pdf http: //www. informatik. uni-freiburg. de/~softech/teaching/ws 01/itsec/ Folien/20020108 Steganography. Watermarking. 1 on 1. pdf http: //www. cbcis. wustl. edu/~adpol/courses/cs 502/project/report/ Hakan Kutucu & Mehmet Kaya/Ege Üniversitesi Uluslararası Bilgisayar Enstitüsü

Hakan kutucu

Hakan kutucu Hakan kutucu

Hakan kutucu Hakan kutucu

Hakan kutucu Hakan kutucu veri yapıları

Hakan kutucu veri yapıları Hakan kutucu

Hakan kutucu Hakan kutucu

Hakan kutucu Rüzgarın etkili olduğu yerler

Rüzgarın etkili olduğu yerler Maksud gelaran ydh

Maksud gelaran ydh Coccolithophorid

Coccolithophorid Izole ventrikülomegali

Izole ventrikülomegali Ankara niversitesi

Ankara niversitesi Anadolu ?niversitesi

Anadolu ?niversitesi Ankara niversitesi

Ankara niversitesi Ankara niversitesi

Ankara niversitesi Ankara niversitesi

Ankara niversitesi Ege üniversitesi girişimsel radyoloji celal

Ege üniversitesi girişimsel radyoloji celal çevresine göre yüksekte kalan düzlüklere ne denir

çevresine göre yüksekte kalan düzlüklere ne denir Massage

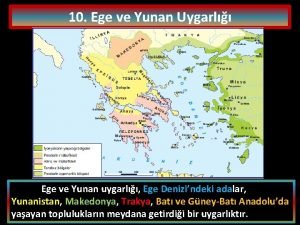

Massage Makedonya uygarlığı

Makedonya uygarlığı Ege akgün

Ege akgün Ege bölgesi elektrik dağıtım şirketleri

Ege bölgesi elektrik dağıtım şirketleri Kayhan turan

Kayhan turan Daniel ege

Daniel ege Ege üniversitesi girişimsel radyoloji celal

Ege üniversitesi girişimsel radyoloji celal Ege bölgesinde yetişen sanayi bitkisi

Ege bölgesinde yetişen sanayi bitkisi Ahmet alper ege

Ahmet alper ege Solon dragon klistenes kanunları

Solon dragon klistenes kanunları Ege transportation

Ege transportation Kirmizi civa hangi makinelerde bulunur

Kirmizi civa hangi makinelerde bulunur Ege hbys

Ege hbys