Sites de commerce lectronique Tous les sites de

- Slides: 38

Sites de commerce électronique Tous les sites de commerce électronique reposent sur les mêmes fondements technologiques: – Structures de réseau – Protocoles de communication – Standards Web – Systèmes de sécurité

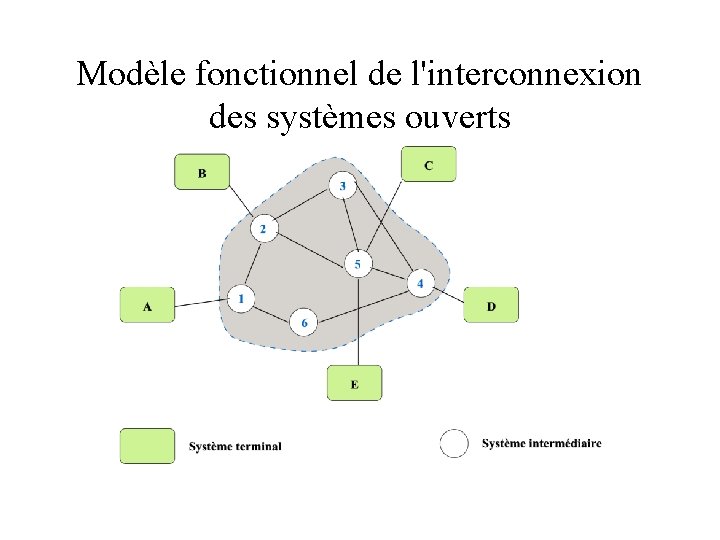

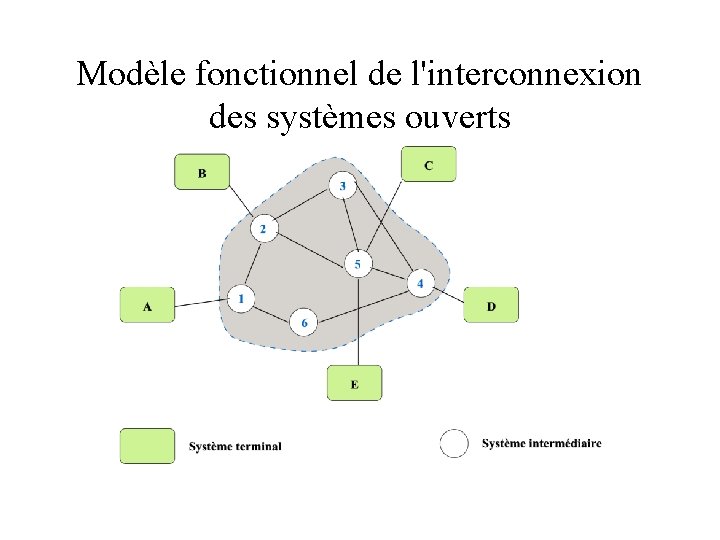

Modèle fonctionnel de l'interconnexion des systèmes ouverts

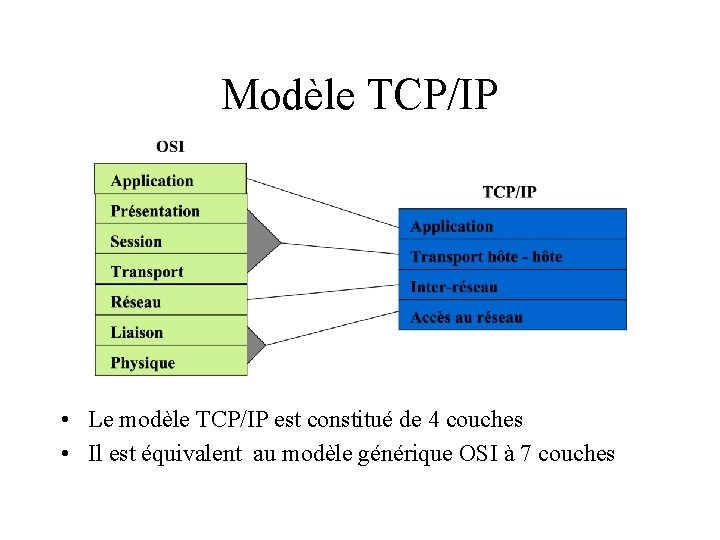

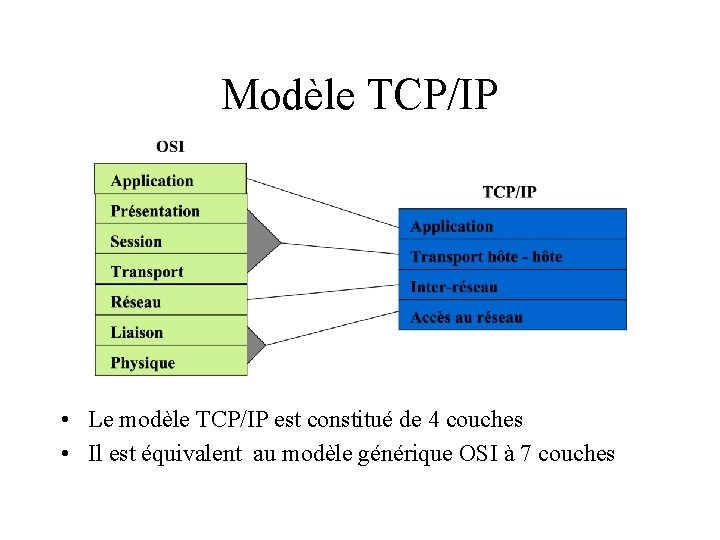

Modèle TCP/IP • Le modèle TCP/IP est constitué de 4 couches • Il est équivalent au modèle générique OSI à 7 couches

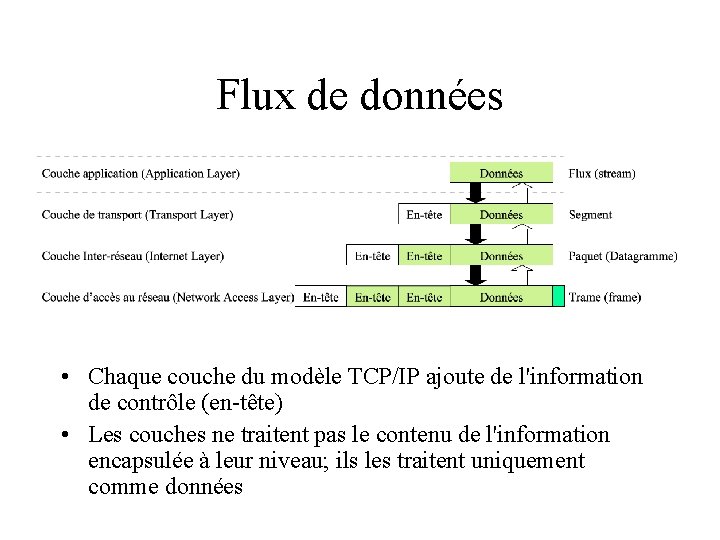

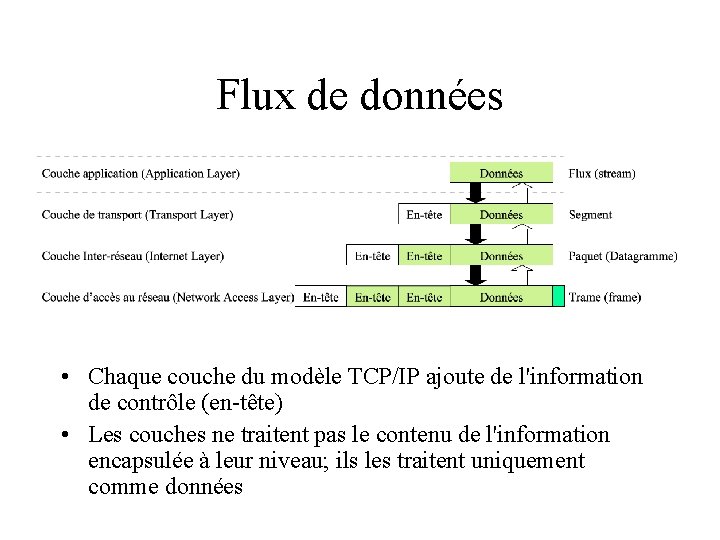

Flux de données • Chaque couche du modèle TCP/IP ajoute de l'information de contrôle (en-tête) • Les couches ne traitent pas le contenu de l'information encapsulée à leur niveau; ils les traitent uniquement comme données

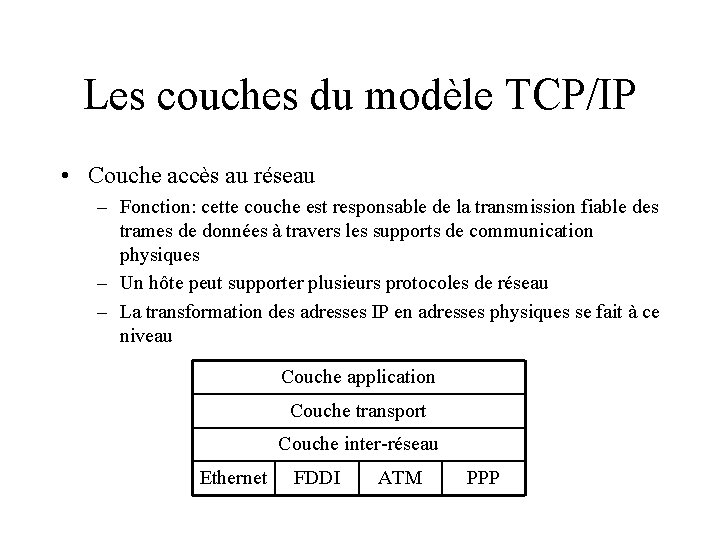

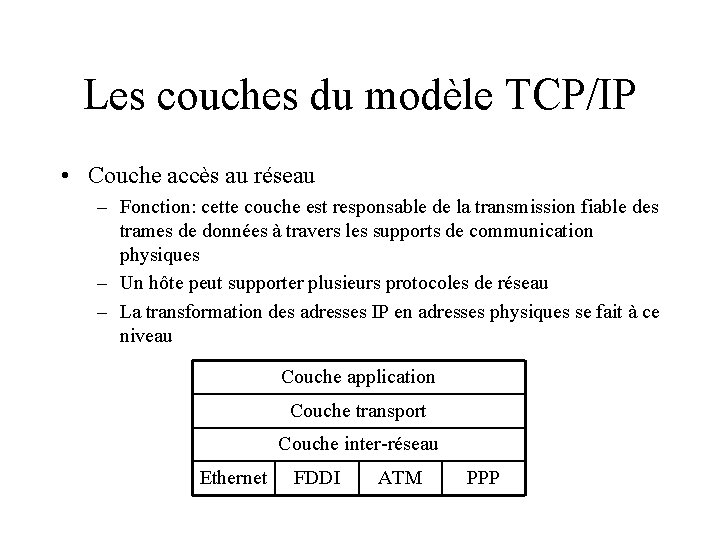

Les couches du modèle TCP/IP • Couche accès au réseau – Fonction: cette couche est responsable de la transmission fiable des trames de données à travers les supports de communication physiques – Un hôte peut supporter plusieurs protocoles de réseau – La transformation des adresses IP en adresses physiques se fait à ce niveau Couche application Couche transport Couche inter-réseau Ethernet FDDI ATM PPP

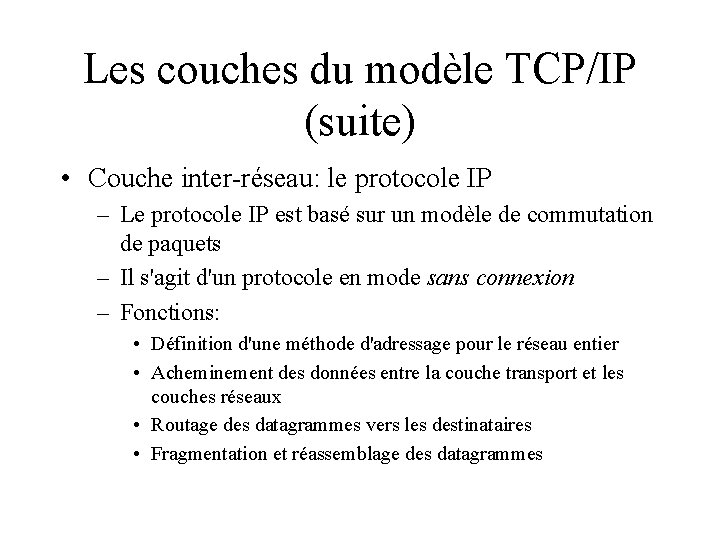

Les couches du modèle TCP/IP (suite) • Couche inter-réseau: le protocole IP – Le protocole IP est basé sur un modèle de commutation de paquets – Il s'agit d'un protocole en mode sans connexion – Fonctions: • Définition d'une méthode d'adressage pour le réseau entier • Acheminement des données entre la couche transport et les couches réseaux • Routage des datagrammes vers les destinataires • Fragmentation et réassemblage des datagrammes

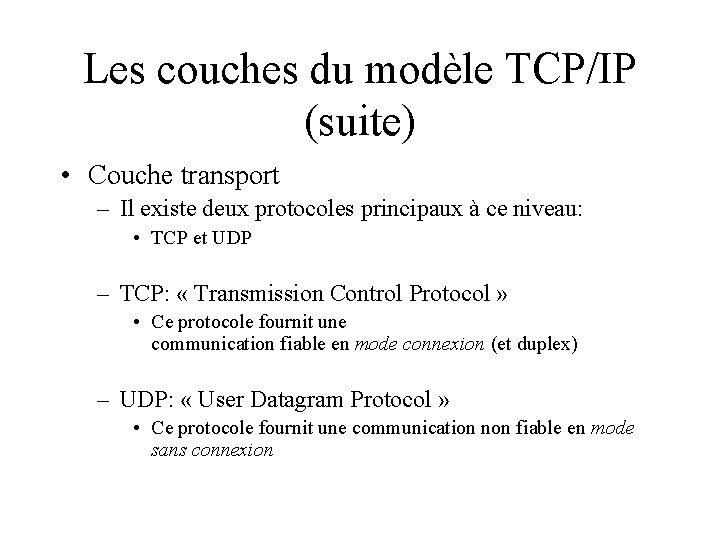

Les couches du modèle TCP/IP (suite) • Couche transport – Il existe deux protocoles principaux à ce niveau: • TCP et UDP – TCP: « Transmission Control Protocol » • Ce protocole fournit une communication fiable en mode connexion (et duplex) – UDP: « User Datagram Protocol » • Ce protocole fournit une communication non fiable en mode sans connexion

Les couches du modèle TCP/IP (suite) • Couche application – Cette couche inclut les programmes d'application, tels que: • FTP: « File Transfer Protocol » • Telnet: émulation de terminal pour la connexion à un autre hôte • SMTP: « Simple Mail Transfer Protocol » ; protocole de messagerie électronique • HTTP: « Hypertext Transfer Protocol » ; Applications World Wide Web: Netscape, Explorer, etc. • News: bulletins électroniques • etc.

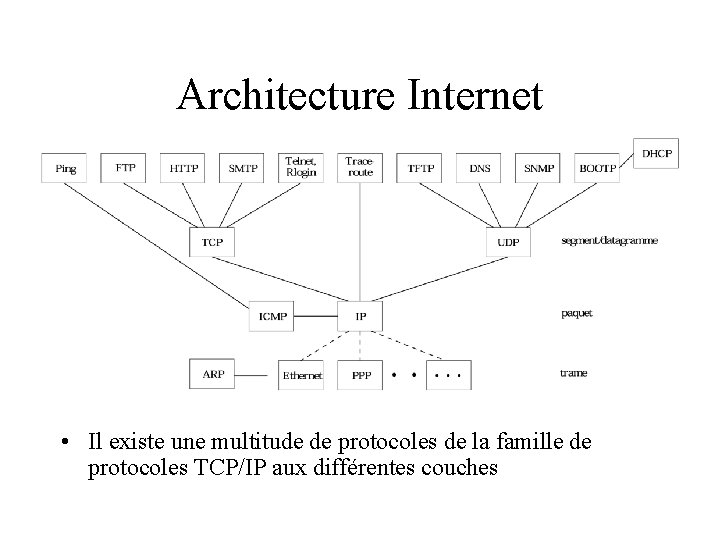

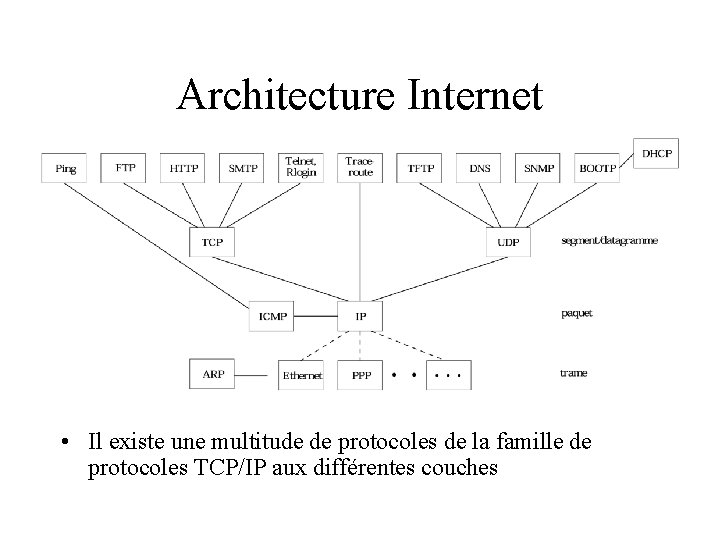

Architecture Internet • Il existe une multitude de protocoles de la famille de protocoles TCP/IP aux différentes couches

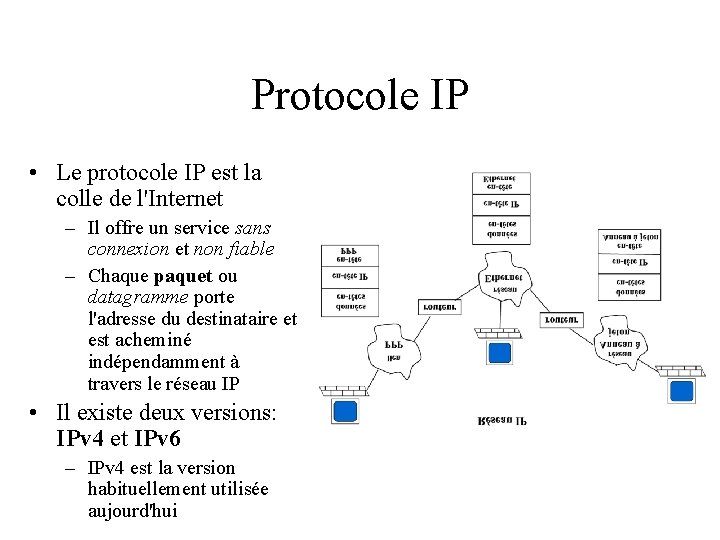

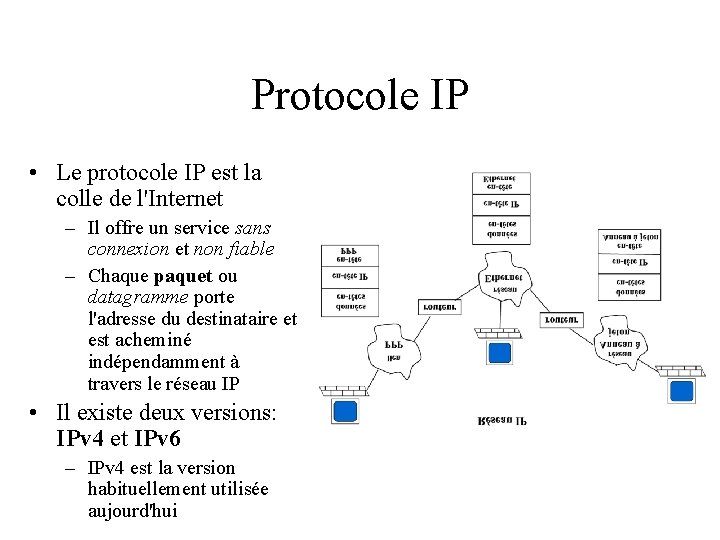

Protocole IP • Le protocole IP est la colle de l'Internet – Il offre un service sans connexion et non fiable – Chaque paquet ou datagramme porte l'adresse du destinataire et est acheminé indépendamment à travers le réseau IP • Il existe deux versions: IPv 4 et IPv 6 – IPv 4 est la version habituellement utilisée aujourd'hui

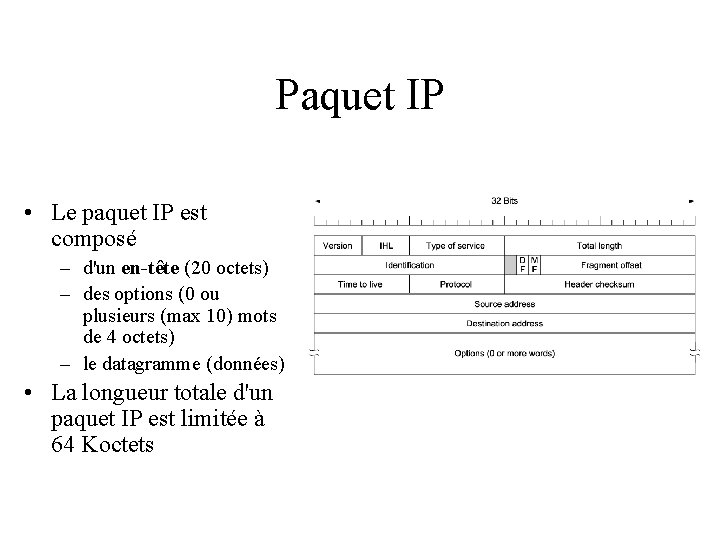

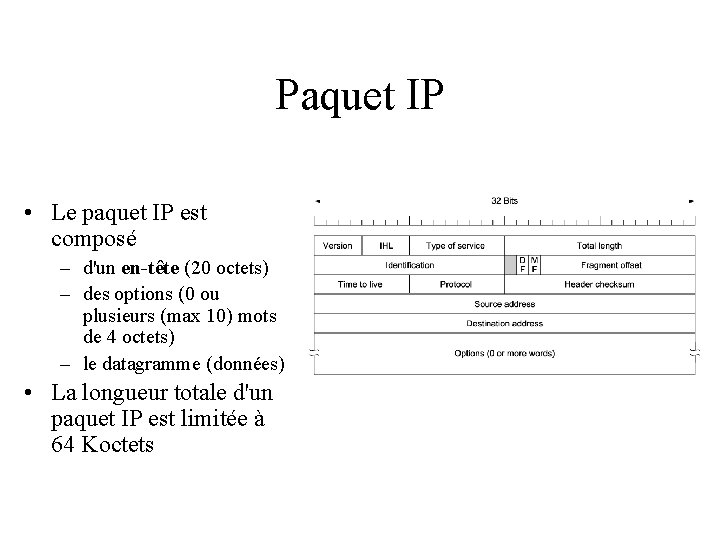

Paquet IP • Le paquet IP est composé – d'un en-tête (20 octets) – des options (0 ou plusieurs (max 10) mots de 4 octets) – le datagramme (données) • La longueur totale d'un paquet IP est limitée à 64 Koctets

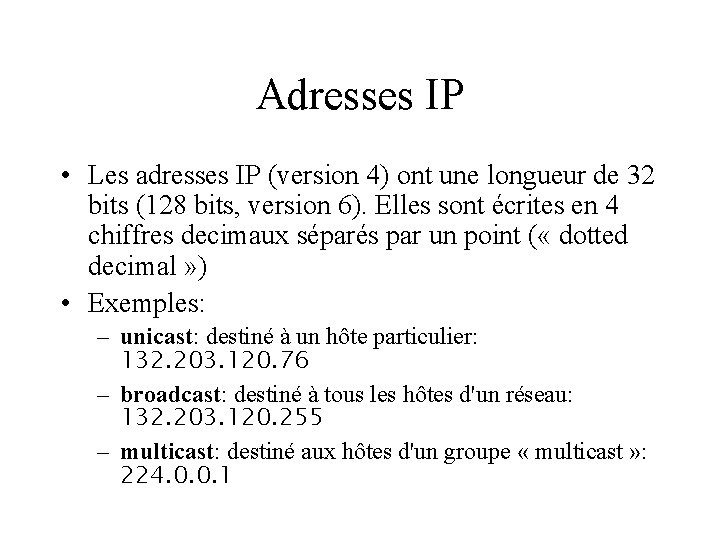

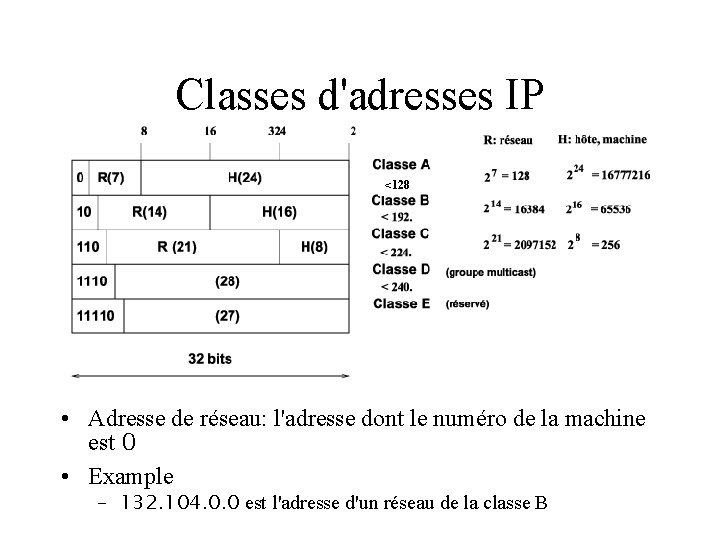

Adresses IP • Les adresses IP (version 4) ont une longueur de 32 bits (128 bits, version 6). Elles sont écrites en 4 chiffres decimaux séparés par un point ( « dotted decimal » ) • Exemples: – unicast: destiné à un hôte particulier: 132. 203. 120. 76 – broadcast: destiné à tous les hôtes d'un réseau: 132. 203. 120. 255 – multicast: destiné aux hôtes d'un groupe « multicast » : 224. 0. 0. 1

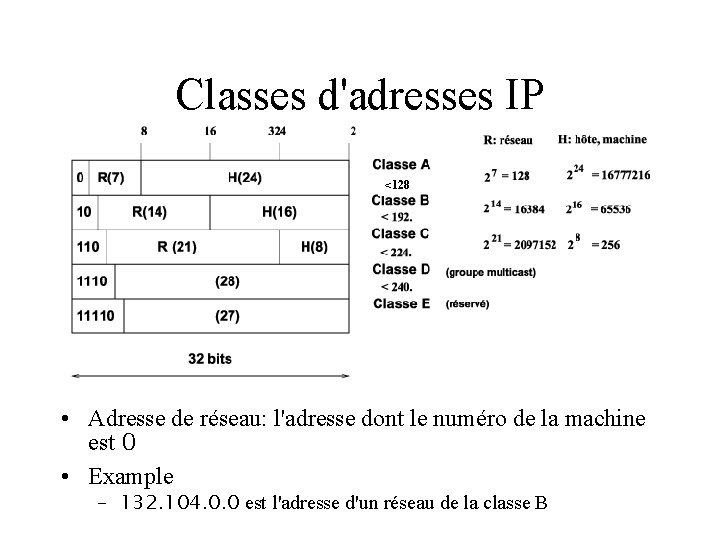

Classes d'adresses IP <128 • Adresse de réseau: l'adresse dont le numéro de la machine est 0 • Example – 132. 104. 0. 0 est l'adresse d'un réseau de la classe B

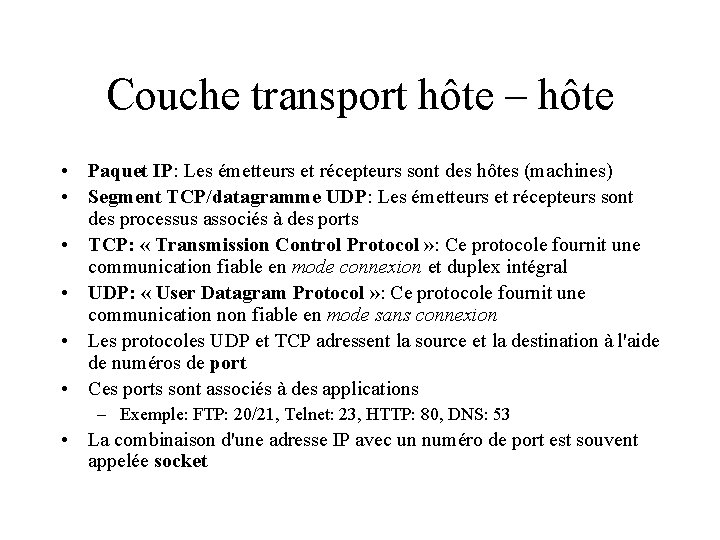

Couche transport hôte – hôte • Paquet IP: Les émetteurs et récepteurs sont des hôtes (machines) • Segment TCP/datagramme UDP: Les émetteurs et récepteurs sont des processus associés à des ports • TCP: « Transmission Control Protocol » : Ce protocole fournit une communication fiable en mode connexion et duplex intégral • UDP: « User Datagram Protocol » : Ce protocole fournit une communication non fiable en mode sans connexion • Les protocoles UDP et TCP adressent la source et la destination à l'aide de numéros de port • Ces ports sont associés à des applications – Exemple: FTP: 20/21, Telnet: 23, HTTP: 80, DNS: 53 • La combinaison d'une adresse IP avec un numéro de port est souvent appelée socket

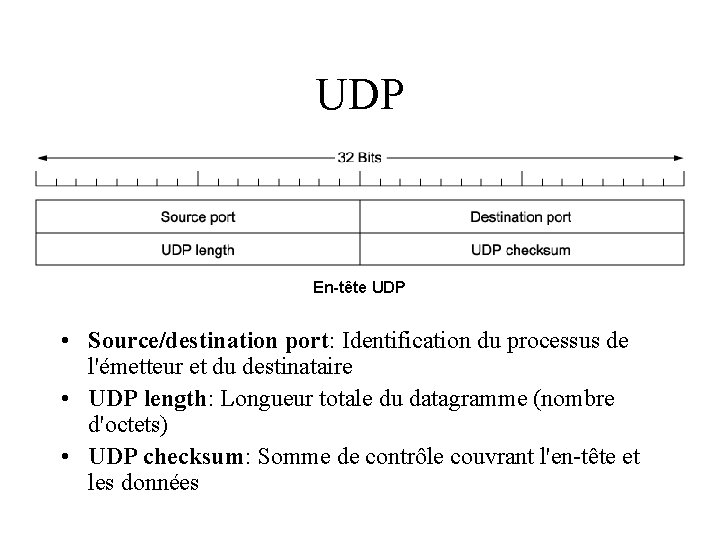

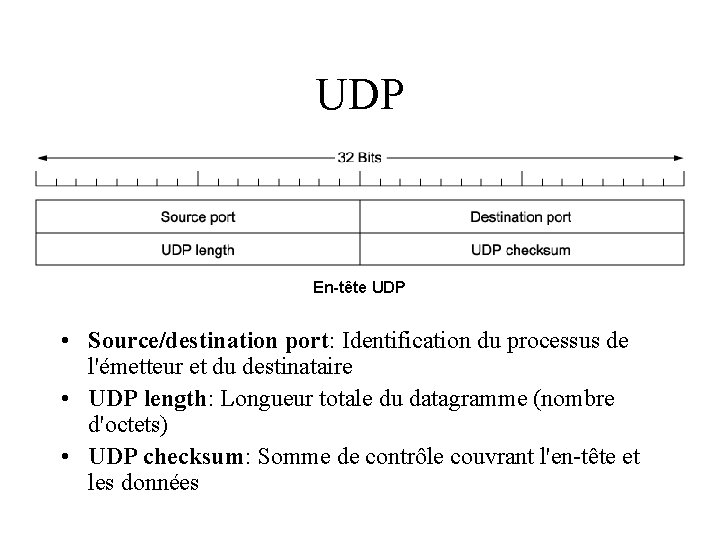

UDP En-tête UDP • Source/destination port: Identification du processus de l'émetteur et du destinataire • UDP length: Longueur totale du datagramme (nombre d'octets) • UDP checksum: Somme de contrôle couvrant l'en-tête et les données

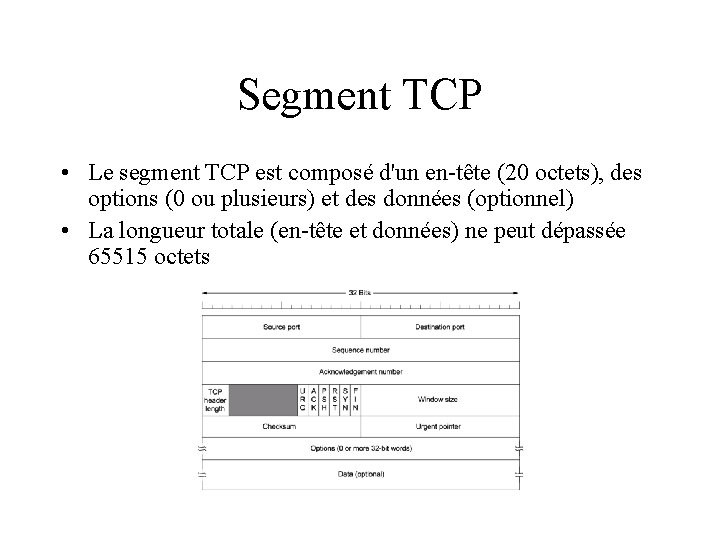

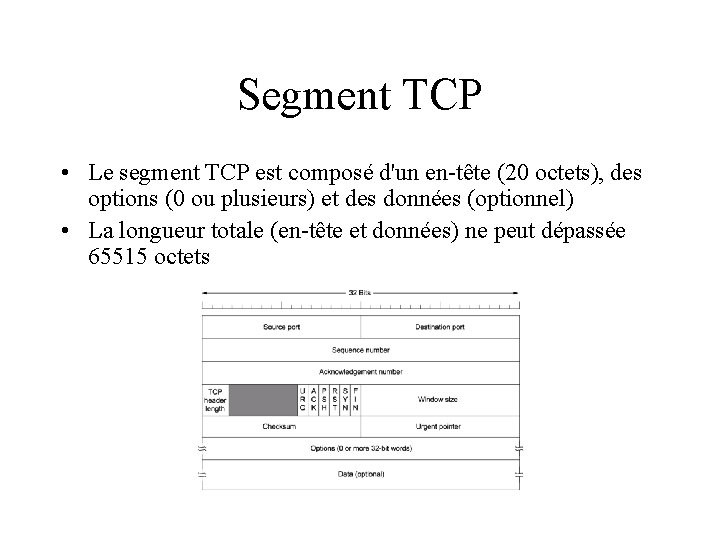

Segment TCP • Le segment TCP est composé d'un en-tête (20 octets), des options (0 ou plusieurs) et des données (optionnel) • La longueur totale (en-tête et données) ne peut dépassée 65515 octets

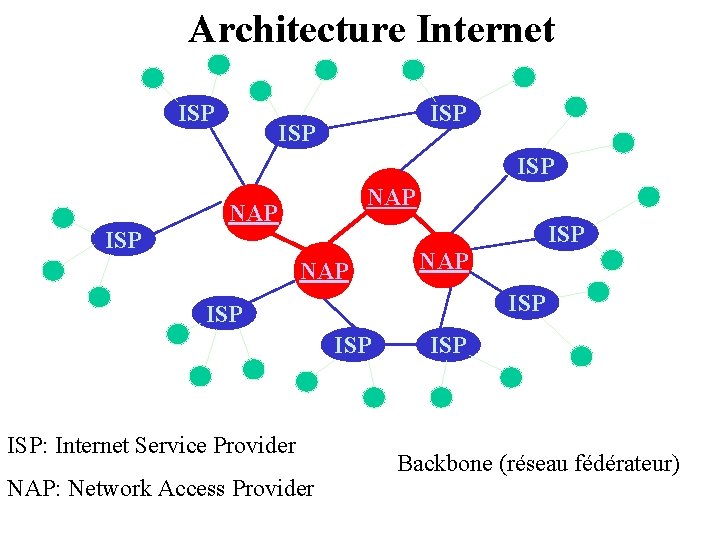

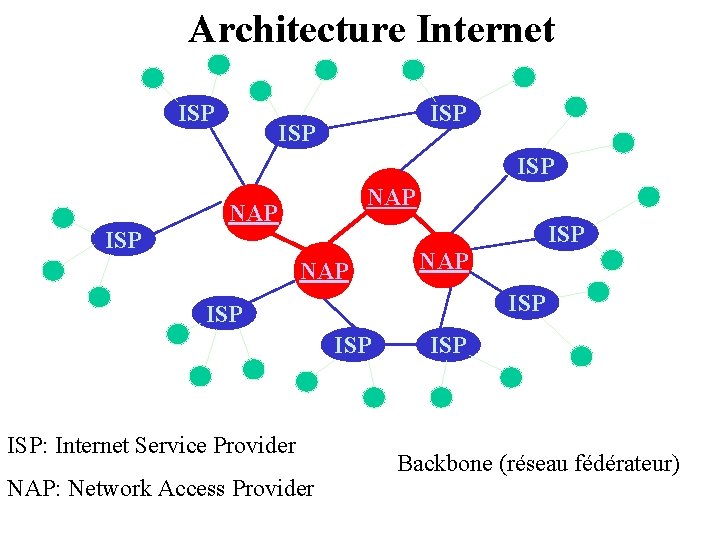

Architecture Internet ISP ISP ISP NAP NAP ISP ISP: Internet Service Provider NAP: Network Access Provider ISP Backbone (réseau fédérateur)

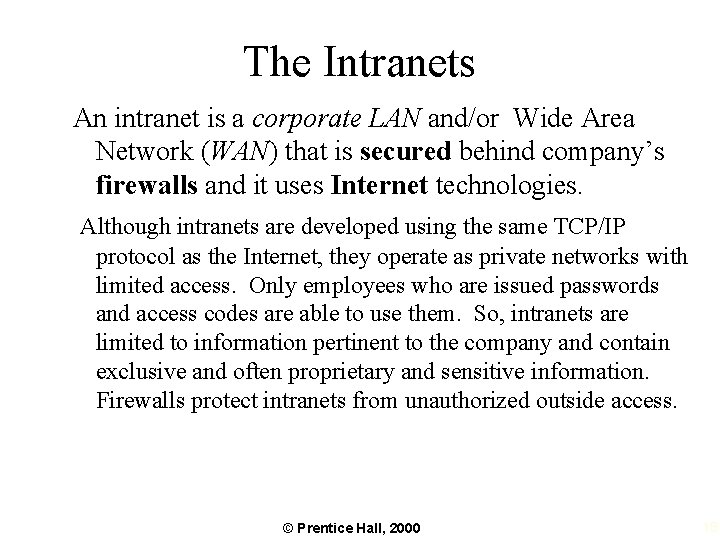

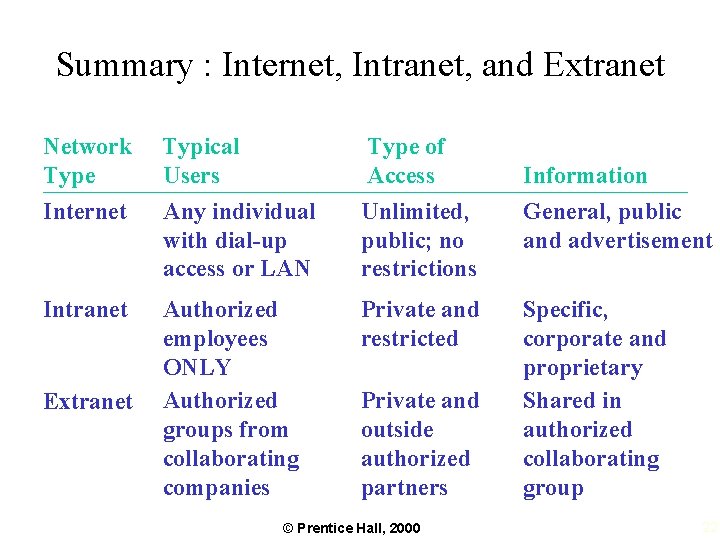

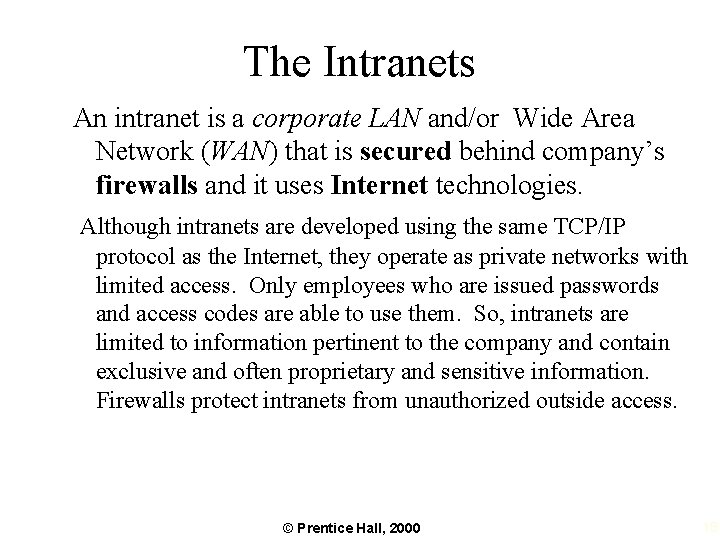

The Intranets An intranet is a corporate LAN and/or Wide Area Network (WAN) that is secured behind company’s firewalls and it uses Internet technologies. Although intranets are developed using the same TCP/IP protocol as the Internet, they operate as private networks with limited access. Only employees who are issued passwords and access codes are able to use them. So, intranets are limited to information pertinent to the company and contain exclusive and often proprietary and sensitive information. Firewalls protect intranets from unauthorized outside access. ©©Prentice. Hall, 2000 18

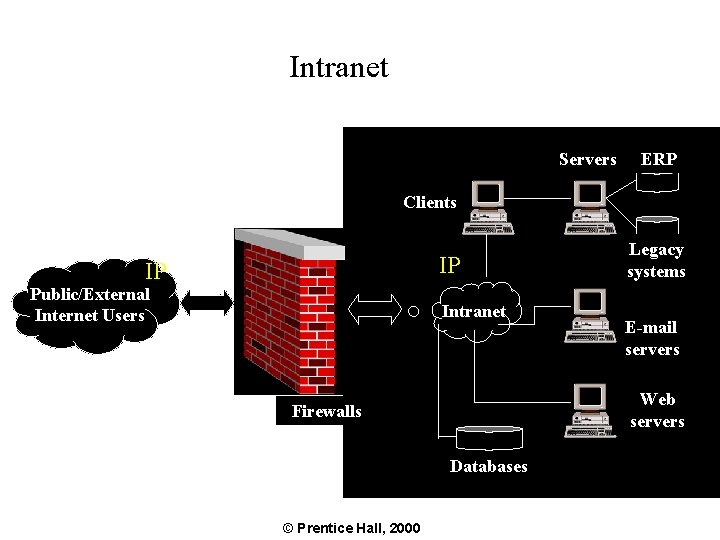

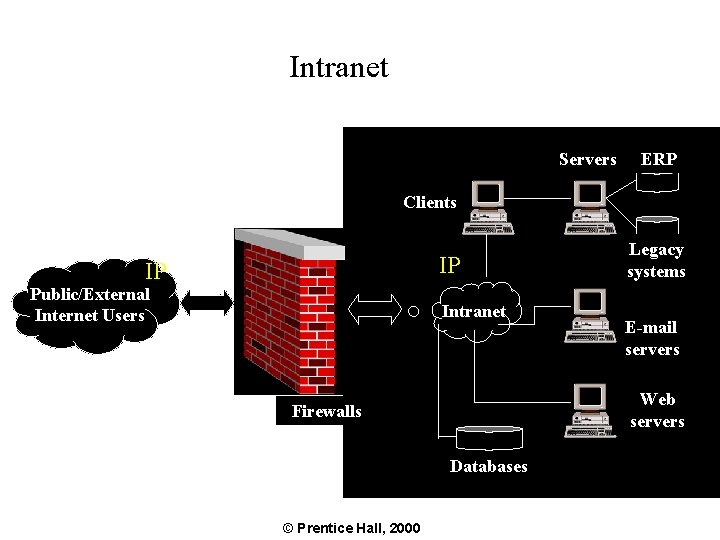

Intranet Servers ERP Clients IP IP Public/External Internet Users Intranet E-mail servers Web servers Firewalls Databases © Prentice Hall, 2000 Legacy systems

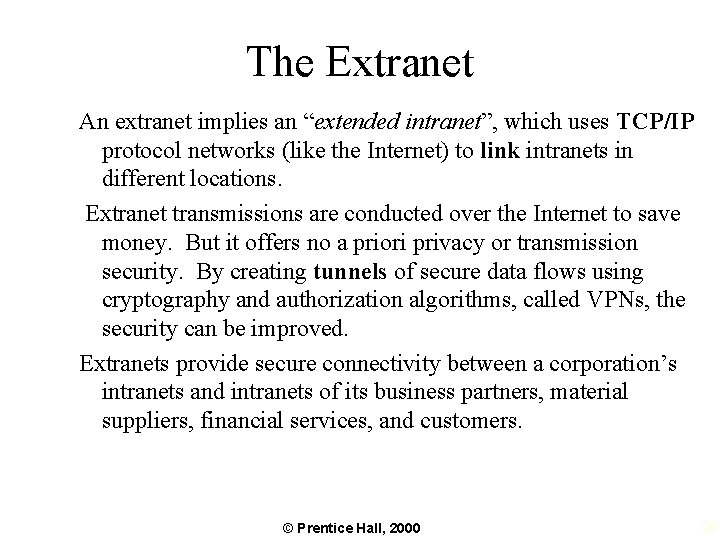

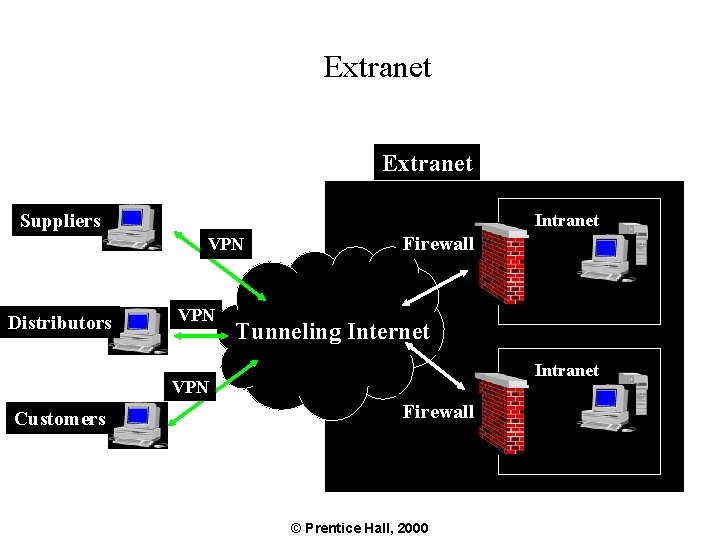

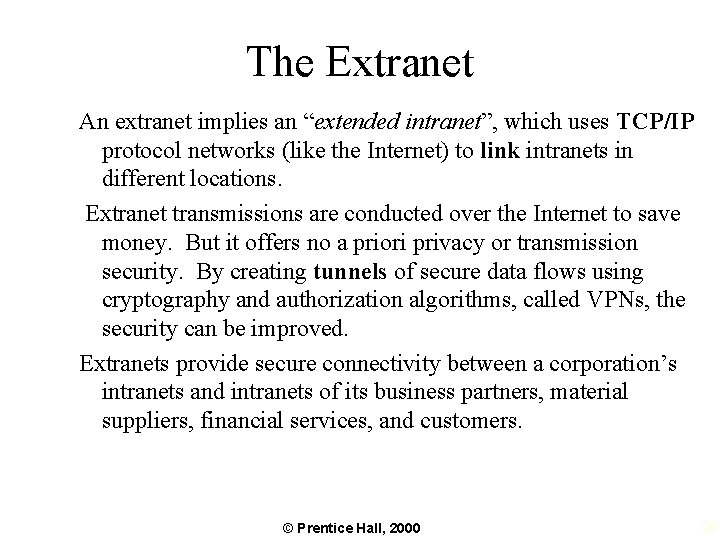

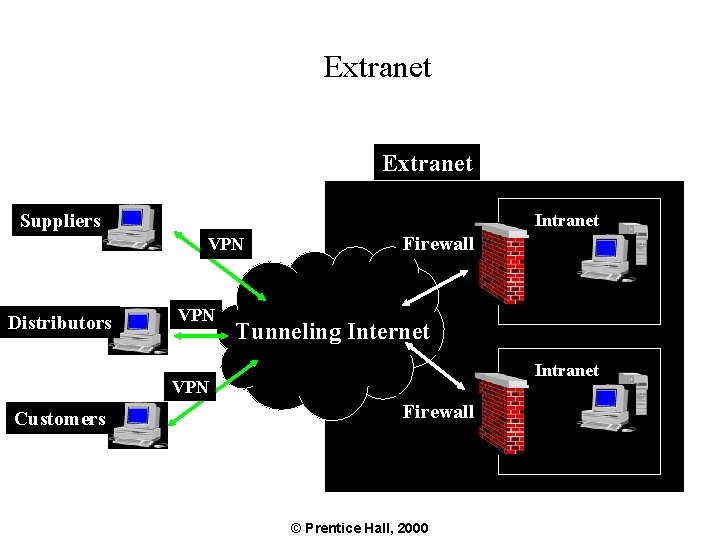

The Extranet An extranet implies an “extended intranet”, which uses TCP/IP protocol networks (like the Internet) to link intranets in different locations. Extranet transmissions are conducted over the Internet to save money. But it offers no a priori privacy or transmission security. By creating tunnels of secure data flows using cryptography and authorization algorithms, called VPNs, the security can be improved. Extranets provide secure connectivity between a corporation’s intranets and intranets of its business partners, material suppliers, financial services, and customers. ©©Prentice. Hall, 2000 20

Extranet Suppliers Intranet VPN Distributors VPN Firewall Tunneling Internet Intranet VPN Customers Firewall © Prentice Hall, 2000

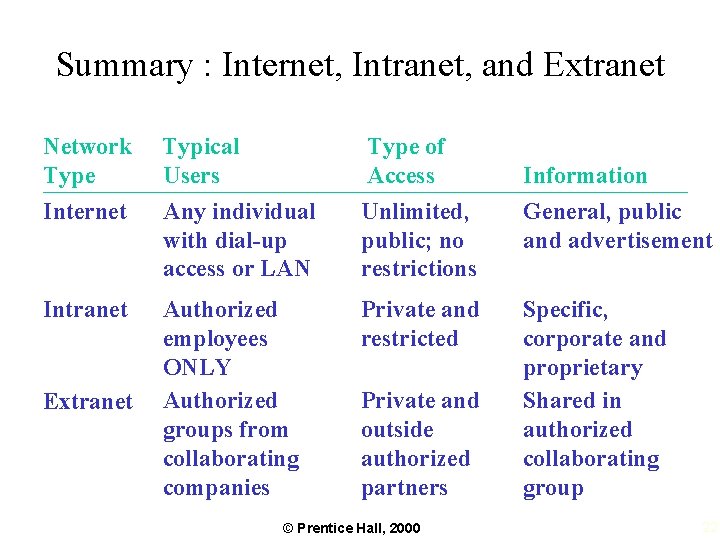

Summary : Internet, Intranet, and Extranet Network Type Internet Typical Users Any individual with dial-up access or LAN Type of Access Unlimited, public; no restrictions Intranet Authorized employees ONLY Authorized groups from collaborating companies Private and restricted Extranet Private and outside authorized partners ©©Prentice. Hall, 2000 Information General, public and advertisement Specific, corporate and proprietary Shared in authorized collaborating group 22

Sécurité informatique La sécurité informatique est un ensemble de tactiques retardant l'accès non-autorisée à des données Politique de sécurité Services de sécurité Mécanismes de sécurité

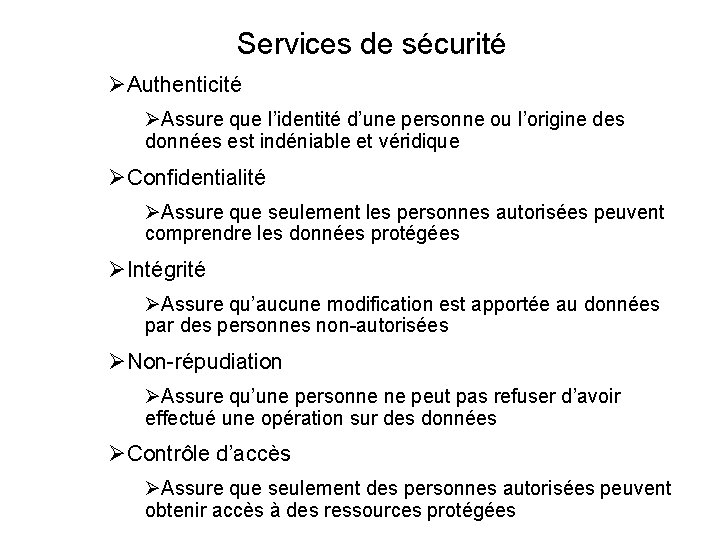

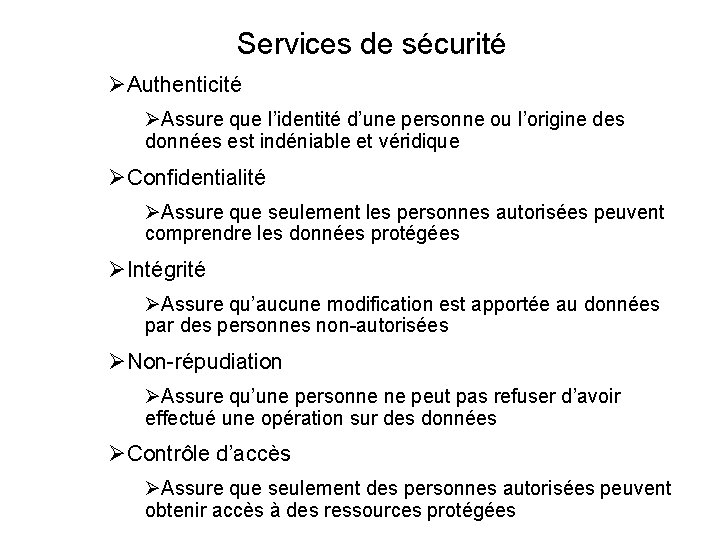

Services de sécurité ØAuthenticité ØAssure que l’identité d’une personne ou l’origine des données est indéniable et véridique ØConfidentialité ØAssure que seulement les personnes autorisées peuvent comprendre les données protégées ØIntégrité ØAssure qu’aucune modification est apportée au données par des personnes non-autorisées ØNon-répudiation ØAssure qu’une personne ne peut pas refuser d’avoir effectué une opération sur des données ØContrôle d’accès ØAssure que seulement des personnes autorisées peuvent obtenir accès à des ressources protégées

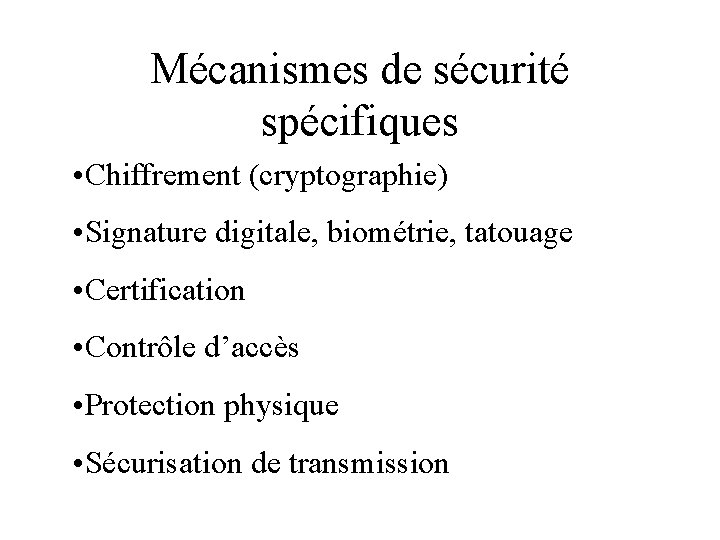

Mécanismes de sécurité spécifiques • Chiffrement (cryptographie) • Signature digitale, biométrie, tatouage • Certification • Contrôle d’accès • Protection physique • Sécurisation de transmission

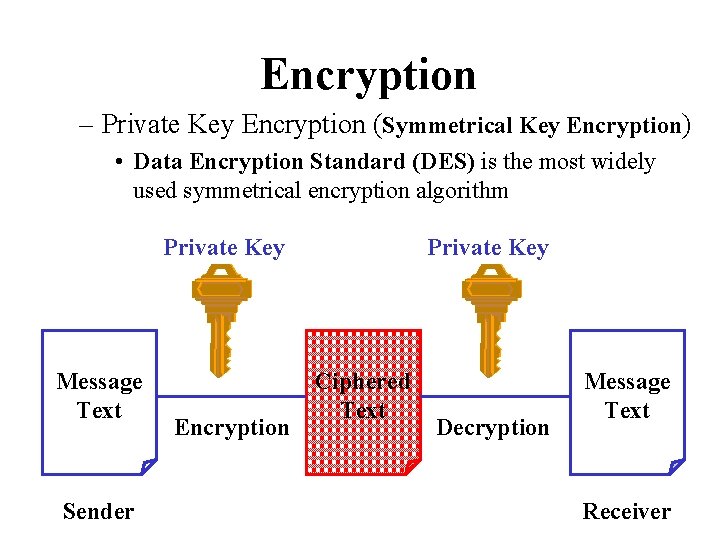

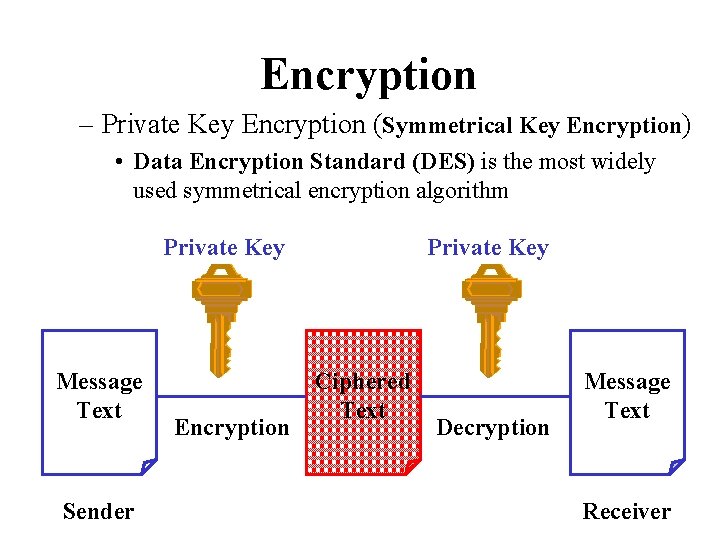

Encryption – Private Key Encryption (Symmetrical Key Encryption) • Data Encryption Standard (DES) is the most widely used symmetrical encryption algorithm Private Key Message Text Sender Encryption Private Key Ciphered Text Decryption Message Text Receiver

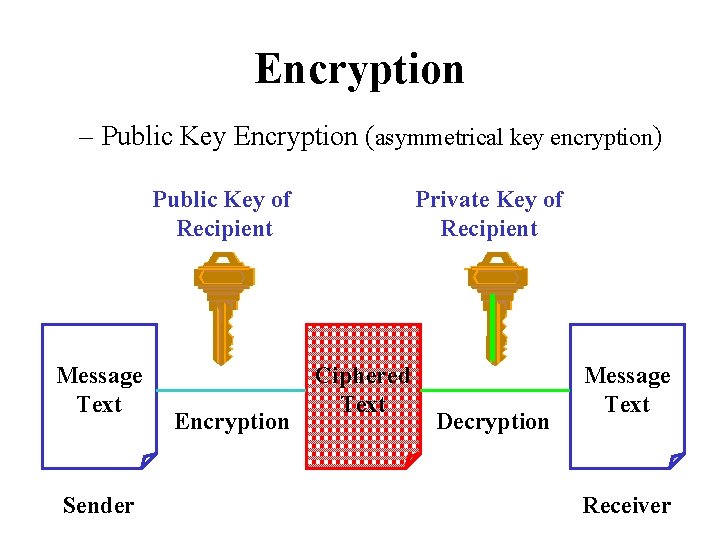

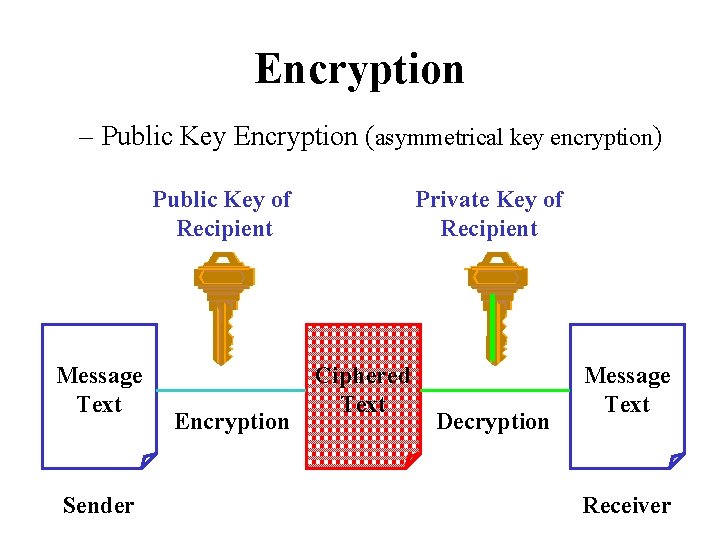

Encryption – Public Key Encryption (asymmetrical key encryption) Public Key of Recipient Message Text Sender Encryption Private Key of Recipient Ciphered Text Decryption Message Text Receiver

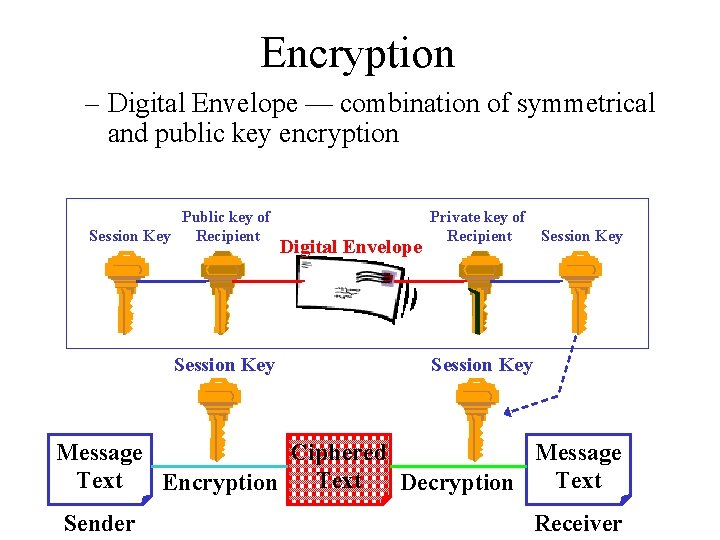

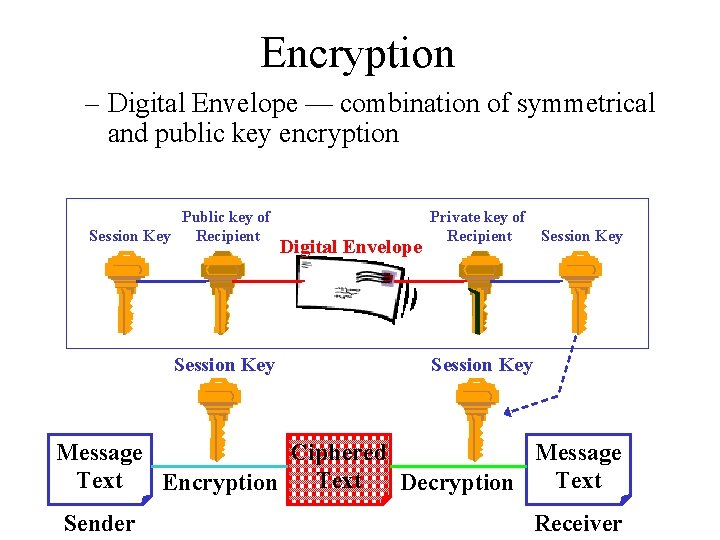

Encryption – Digital Envelope — combination of symmetrical and public key encryption Public key of Recipient Session Key Digital Envelope Private key of Recipient Session Key Message Ciphered Message Text Encryption Decryption Sender Receiver

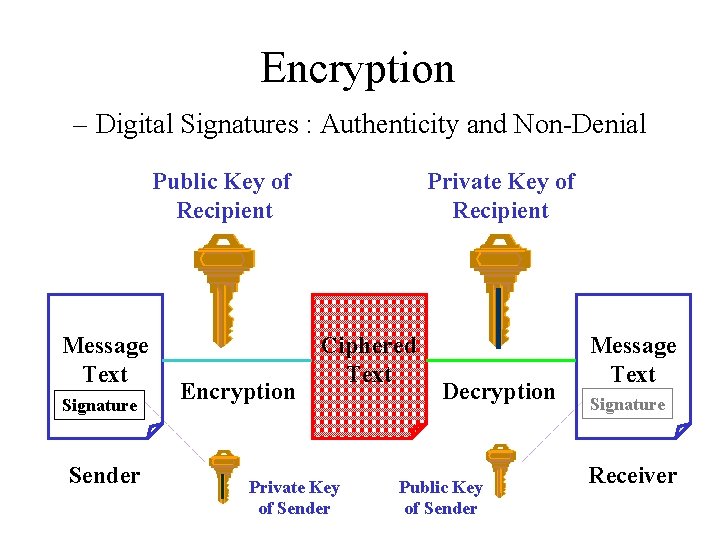

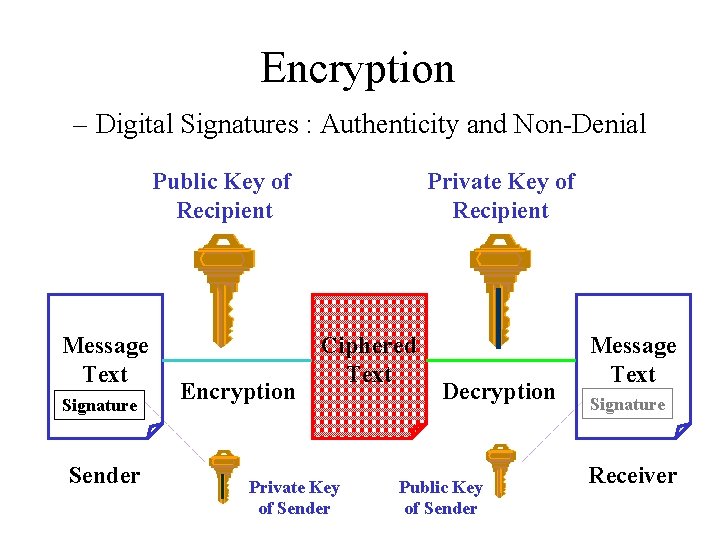

Encryption – Digital Signatures : Authenticity and Non-Denial Public Key of Recipient Message Text Signature Sender Encryption Private Key of Recipient Ciphered Text Private Key of Sender Decryption Public Key of Sender Message Text Signature Receiver

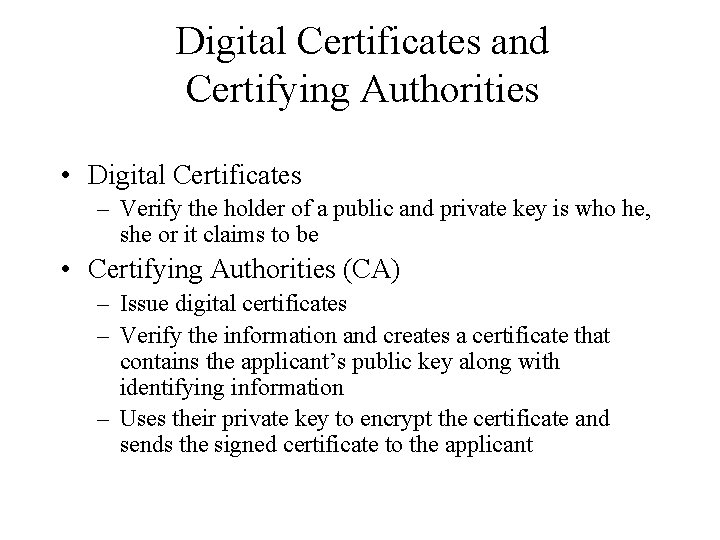

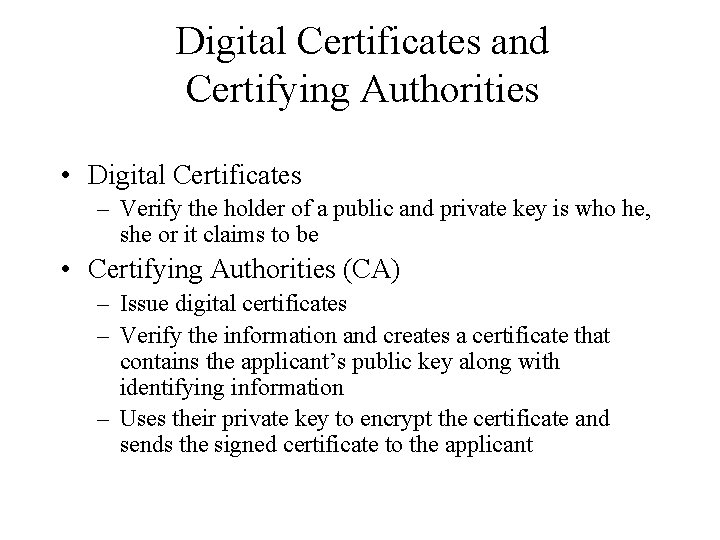

Digital Certificates and Certifying Authorities • Digital Certificates – Verify the holder of a public and private key is who he, she or it claims to be • Certifying Authorities (CA) – Issue digital certificates – Verify the information and creates a certificate that contains the applicant’s public key along with identifying information – Uses their private key to encrypt the certificate and sends the signed certificate to the applicant

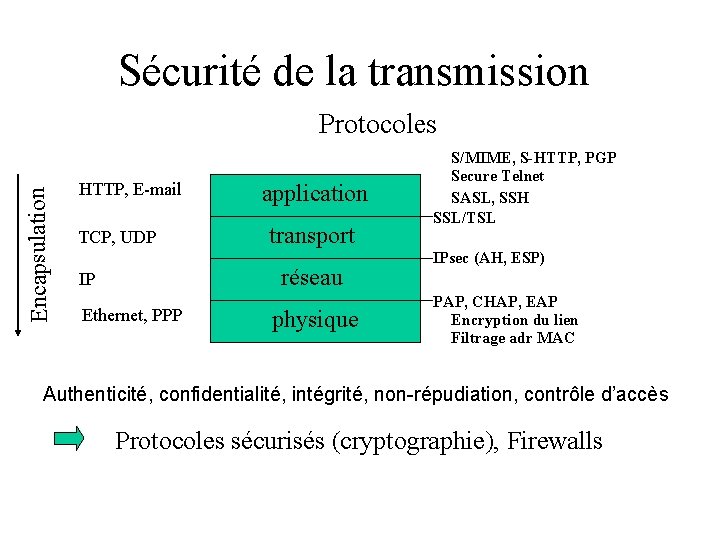

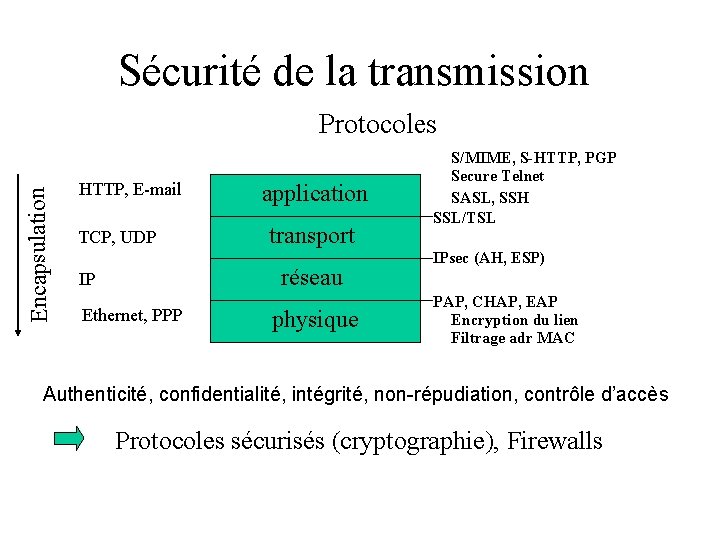

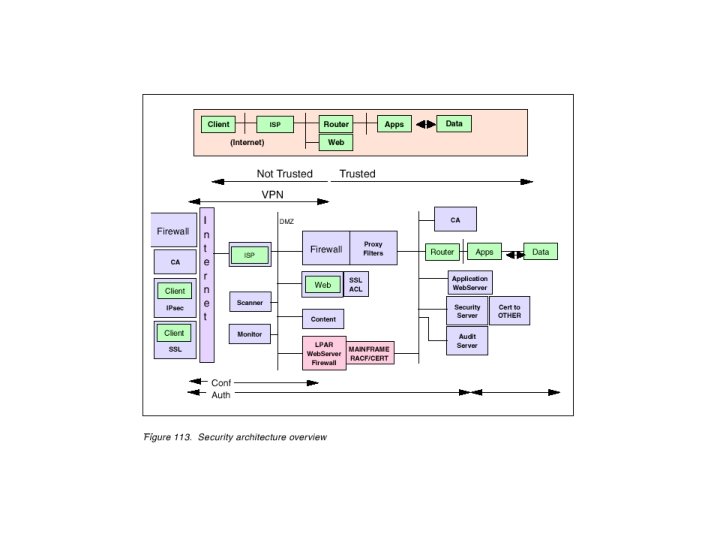

Sécurité de la transmission Encapsulation Protocoles HTTP, E-mail TCP, UDP application transport réseau IP Ethernet, PPP physique S/MIME, S-HTTP, PGP Secure Telnet SASL, SSH SSL/TSL IPsec (AH, ESP) PAP, CHAP, EAP Encryption du lien Filtrage adr MAC Authenticité, confidentialité, intégrité, non-répudiation, contrôle d’accès Protocoles sécurisés (cryptographie), Firewalls

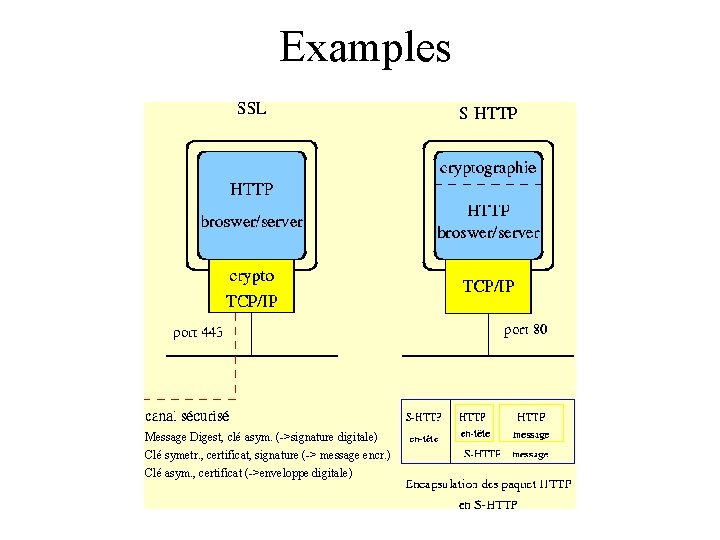

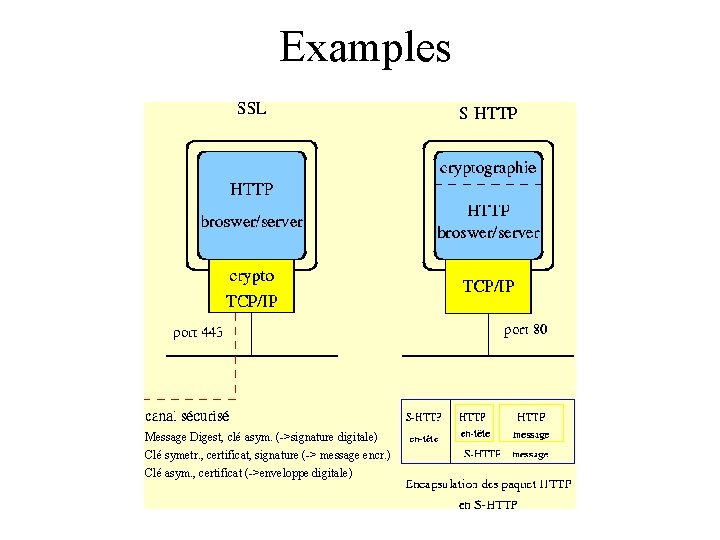

Examples Message Digest, clé asym. (->signature digitale) Clé symetr. , certificat, signature (-> message encr. ) Clé asym. , certificat (->enveloppe digitale)

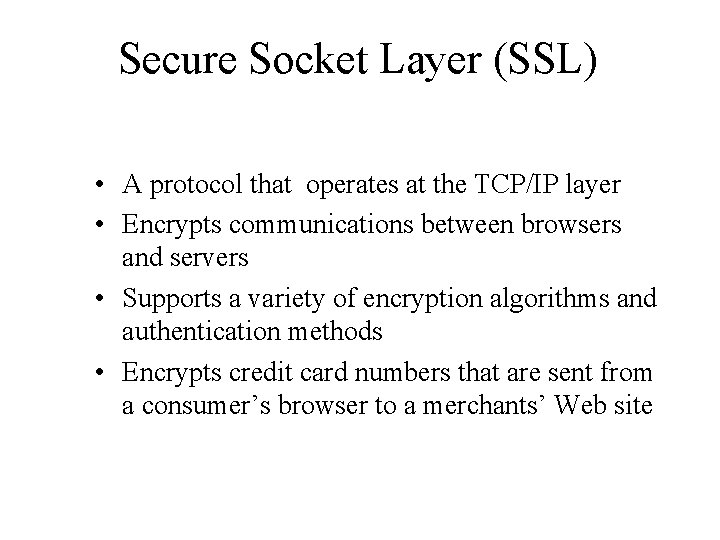

Secure Socket Layer (SSL) • A protocol that operates at the TCP/IP layer • Encrypts communications between browsers and servers • Supports a variety of encryption algorithms and authentication methods • Encrypts credit card numbers that are sent from a consumer’s browser to a merchants’ Web site

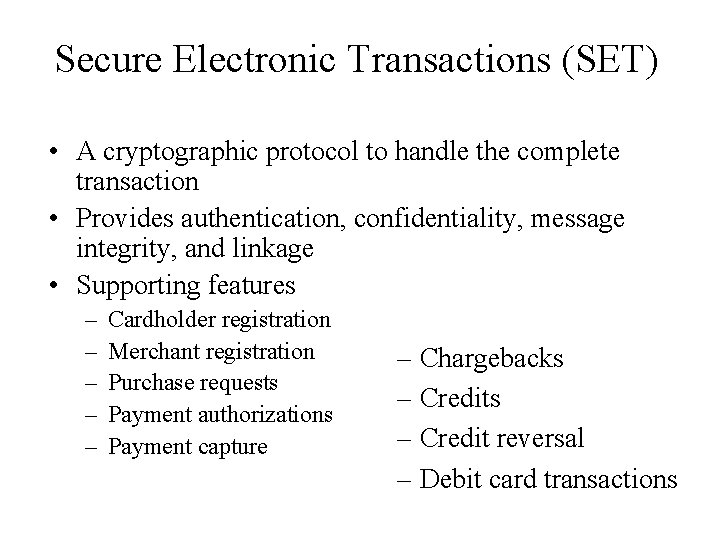

Secure Electronic Transactions (SET) • A cryptographic protocol to handle the complete transaction • Provides authentication, confidentiality, message integrity, and linkage • Supporting features – – – Cardholder registration Merchant registration Purchase requests Payment authorizations Payment capture – Chargebacks – Credit reversal – Debit card transactions

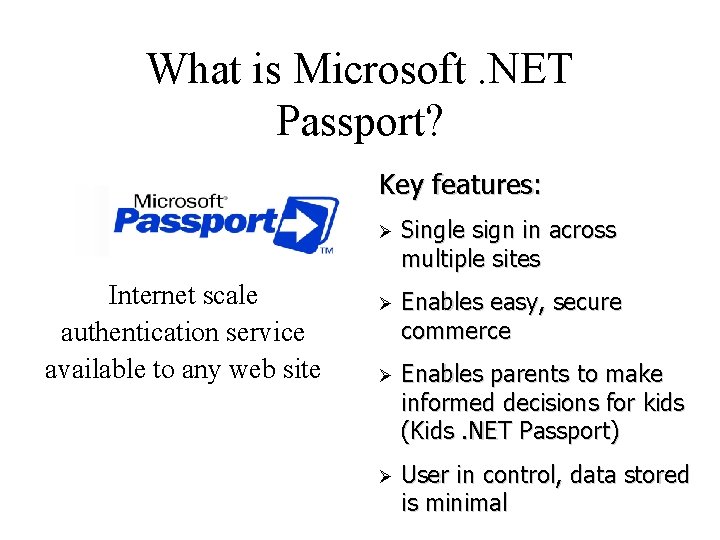

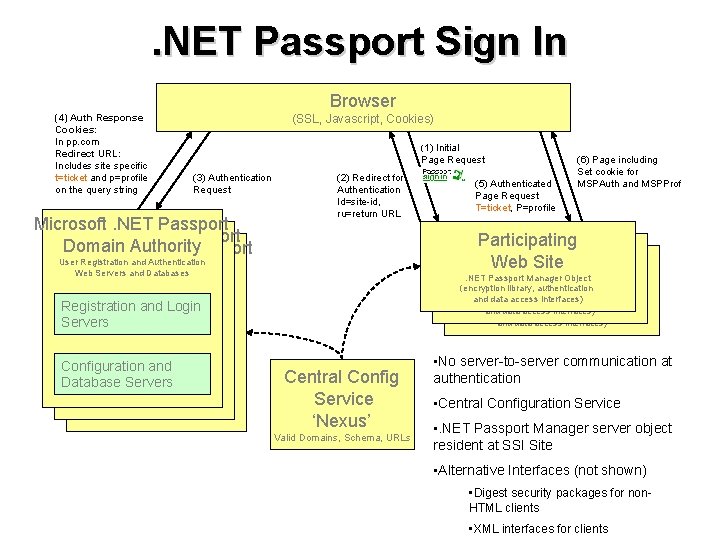

What is Microsoft. NET Passport? Key features: Internet scale authentication service available to any web site Ø Single sign in across multiple sites Ø Enables easy, secure commerce Ø Enables parents to make informed decisions for kids (Kids. NET Passport) Ø User in control, data stored is minimal

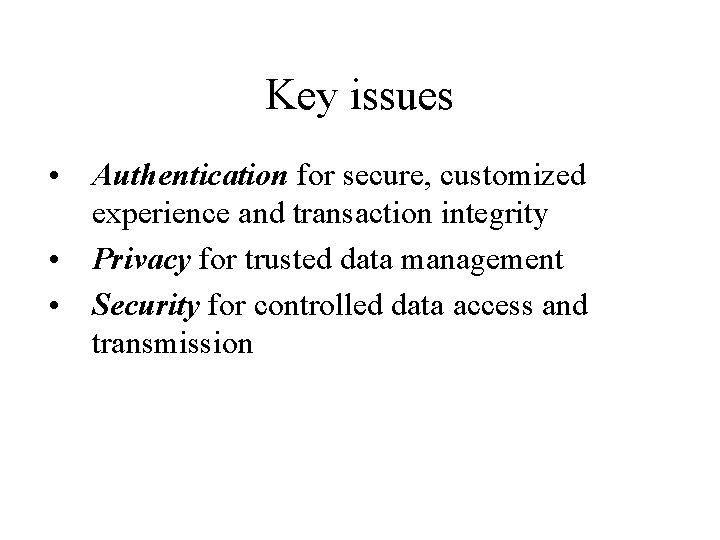

Key issues • Authentication for secure, customized experience and transaction integrity • Privacy for trusted data management • Security for controlled data access and transmission

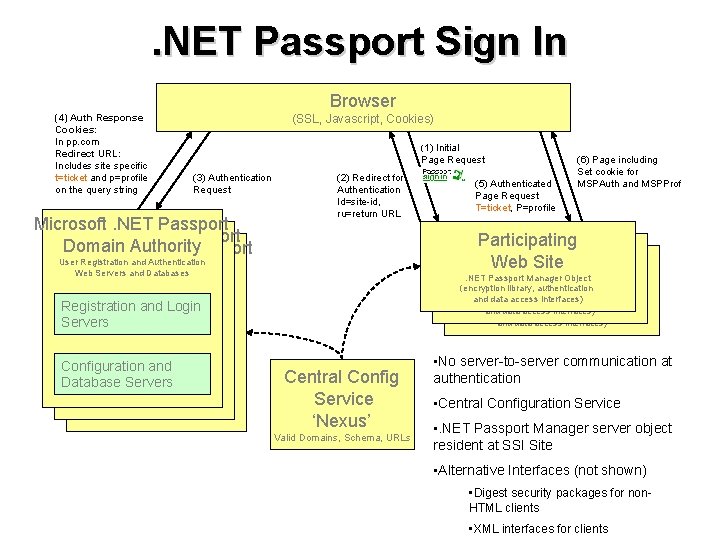

. NET Passport Sign In Browser (4) Auth Response Cookies: In pp. com Redirect URL: Includes site specific t=ticket and p=profile on the query string (SSL, Javascript, Cookies) (1) Initial Page Request (3) Authentication Request Microsoft. NET Passport Domain Authority Microsoft. NET Passport User. Domain Registration and. Authority Authentication Web Servers andand Databases Domain Authority User Registration Authentication (2) Redirect for Authentication Id=site-id, ru=return URL Participating Web Site. NET Passport Manager Object (encryption library, authentication Web Site Passport Manager Object Web. Registration Servers andand Databases User Authentication Web Servers and Databases and data access interfaces) (encryption library, authentication. NET Passport Manager Object and data access interfaces) (encryption library, authentication and data access interfaces) Registration and Login Servers Configuration and Database Servers (5) Authenticated Page Request T=ticket, P=profile (6) Page including Set cookie for MSPAuth and MSPProf Central Config Service ‘Nexus’ Valid Domains, Schema, URLs • No server-to-server communication at authentication • Central Configuration Service • . NET Passport Manager server object resident at SSI Site • Alternative Interfaces (not shown) • Digest security packages for non. HTML clients • XML interfaces for clients