Sicurezza dei dati e tutela della privacy per

![Amministratore di sistema Prov. Garante del 27 Novembre 2008 [doc. web n. 1577499] 1. Amministratore di sistema Prov. Garante del 27 Novembre 2008 [doc. web n. 1577499] 1.](https://slidetodoc.com/presentation_image_h/93b2a4866b3dc44a6cc3a0e74e4fdd92/image-17.jpg)

- Slides: 22

Sicurezza dei dati e tutela della privacy per il lavoro “digitale”. Relatore: Dr. Roberto Reggiani Consulente in aziende e PA, per la progettazione di sistemi di qualità e di sicurezza delle informazioni. Lead Auditor ISO 9001 1

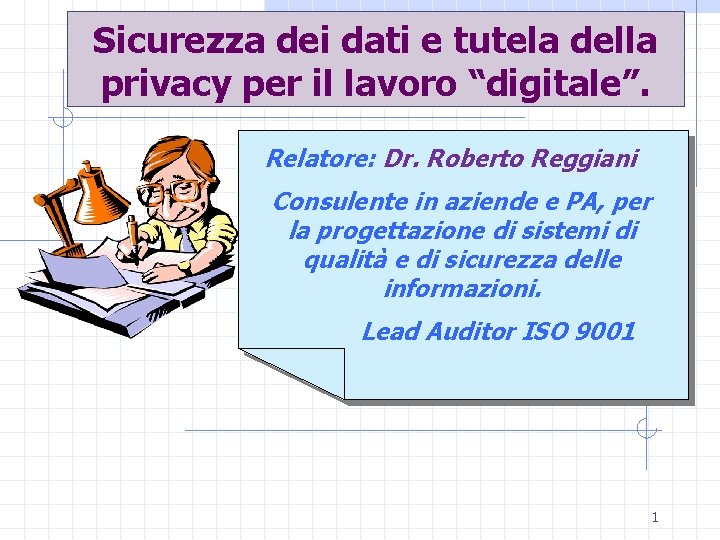

Le opportunità del “lavoro digitale” Le moderne tecnologie offrono alle organizzazioni strumenti e mezzi di decisiva rilevanza per la loro gestione. Le nuove tecnologie possono sensibilmente migliorare le performances dei processi interni di un’organizzazione e addirittura aprire nuovi scenari sia per le aziende (vetrine digitali, e-commerce, piattaforme digitali di acquisto) che per le PA (contatto in tempo reale con i cittadini, aste on line, PEC). Organizzare la sicurezza dei dati 2

Quanto ci siamo dentro ! Molte di queste innovazioni ci affiancano da tempo nelle nostre attività quotidiane, aiutandoci a reperire tempestivamente informazioni o raggiungere utenti/clienti con maggiore rapidità e completezza (Internet – email, applicazioni WEB). Altre sono in procinto di pervadere i nostri uffici per ridurre drasticamente i tempi di lavorazione delle pratiche, aumentare l’efficienza e la trasparenza (sistemi di work flow , posta certificata, digitalizzazione dei documenti, SPCoop). Organizzare la sicurezza dei dati 3

Quali i rischi ? Le innovazioni, si sa, modificano lo status quo di una struttura e devono pertanto essere assimilate a livello organizzativo. Le tecnologie del resto sono solo strumenti che possono migliorare o anche determinare processi lavorativi, ma non definiscono come tali processi devono essere attuati e controllati né che impatti abbiano su un bene sempre più prezioso per le organizzazioni: Le informazioni Organizzare la sicurezza dei dati 4

I disastri possibili che accadrebbe se … §Si perdessero (rottura dischi, corruzione) i dati con cui quotidianamente lavoriamo ? §O qualcuno accedesse ai nostri archivi e trafugasse o corrompesse questi dati ? §O si bloccassero i sistemi di gestione delle nostre applicazioni (server, reti, pc, ecc. ) ? §…. Organizzare la sicurezza dei dati 5

Le conseguenze immediate probabilmente subiremmo una serie di danni: § Economici diretti (stop vendite on line, negazione di servizi ai cittadini) §Di efficienza (blocco o forte riduzione dei processi interni di lavoro) §Di immagine: una giornata di fermo può rendere inutili gli investimenti fatti per proiettare all’esterno l’immagine di un’organizzazione moderna e sicura. Organizzare la sicurezza dei dati 6

Le conseguenze legali e forse qualcosa d’altro: § E se i dati trafugati riguardassero persone fisiche protette dalla privacy ? § E se i dati danneggiati/trafugati appartenessero ai miei clienti (dati contabili, progetti, dati riguardanti i cittadini) ? § E se il “servizio negato” fosse considerato essenziale per alcune categorie di cittadini (tributi, sanità, scadenze di procedure) ? Organizzare la sicurezza dei dati 7

Le contromisure Alcune attenzioni non mancano mai: § Sistemi di backup dei dati § Sistemi di protezione (firewall, antivirus) § Regole per l’utilizzo informatiche e l’accesso. delle risorse § Disposizioni riguardanti la privacy. Ma sono sufficienti ? NO ! Organizzare la sicurezza dei dati 8

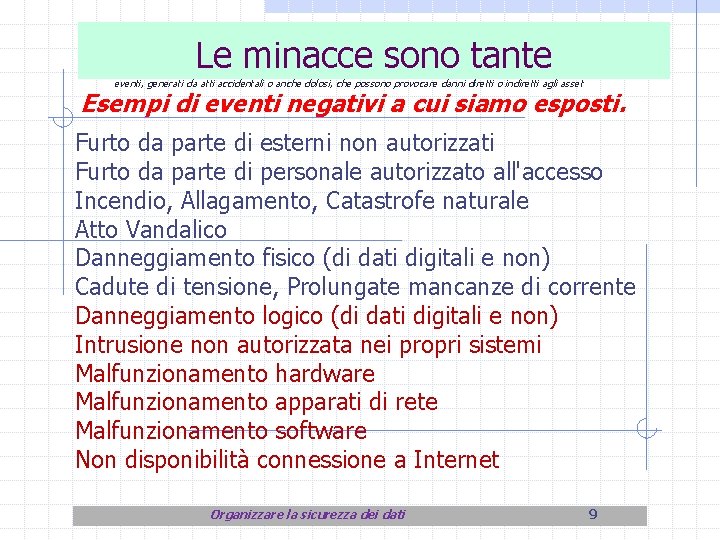

Le minacce sono tante eventi, generati da atti accidentali o anche dolosi, che possono provocare danni diretti o indiretti agli asset Esempi di eventi negativi a cui siamo esposti. Furto da parte di esterni non autorizzati Furto da parte di personale autorizzato all'accesso Incendio, Allagamento, Catastrofe naturale Atto Vandalico Danneggiamento fisico (di dati digitali e non) Cadute di tensione, Prolungate mancanze di corrente Danneggiamento logico (di dati digitali e non) Intrusione non autorizzata nei propri sistemi Malfunzionamento hardware Malfunzionamento apparati di rete Malfunzionamento software Non disponibilità connessione a Internet Organizzare la sicurezza dei dati 9

… e anche le debolezze dei sistemi i punti deboli del sistema dell’organizzazione, sfruttabili dalle minacce per concretizzarsi in eventi negativi Le minacce sfuttano le seguenti vulnerabilità. Asset fisicamente accessibile da non autorizzati Asset logicamente accessibile da non autorizzati Asset utilizzato anche da personale non aziendale Asset da manutenere o aggioronare spesso Asset con prestazioni critiche Asset non ridondato (hw); non "backuppato" (dati) Asset allocato in locali seminterrati Asset non protetto da gruppo di continuità Asset non dotato di un sistema di continuità > di 1 H Asset soggetto a spostamenti frequenti Organizzare la sicurezza dei dati 10

Identificazione degli asset Possiamo definire un asset nel modo seguente: Una risorsa dell’organizzazione (documenti, basi dati, componenti hardware e reti, programmi software, strutture logistiche), che incida sulla sicurezza delle informazioni. Organizzare la sicurezza dei dati 11

Le contromisure La sicurezza al 100% non esiste. Esistono invece metodi per gestire i rischi, cioè eventi che hanno una qualche probabilità di accadimento e un certo impatto negativo. Le metodologie devono: v definire gli strumenti e gli elementi di I/O v identificare le Debolezze e Minacce, inclusi impatti e probabilità, per ogni Asset; v specificare le misure di gestione del rischio; v pianificare il Monitoraggio. Organizzare la sicurezza dei dati 12

Consigli per individuare i rischi Partendo dalle debolezze e minacce: . a. Immaginiamo tutti gli eventi negativi possibili (analisi delle esperienze passate, confronto con realtà organizzative similari) b. scartiamo quegli eventi che hanno una probabilità di accadimento molto bassa (disastri naturali ad es. ) e quelli che ne hanno una molto alta (non sono rischi, sono eventi da gestire nel quotidiano); c. scartiamo anche quegli eventi che non ci arrecherebbero dei danni significativi. Organizzare la sicurezza dei dati 13

Un test Il nostro attuale livello di sicurezza: Una volta individuati i rischi, su cui vale la pena soffermarsi, chiedetevi: La nostra metodologia ci fornisce elementi (piani di azione, PCE & BC, suggerimenti pratici, attenzioni da porre) per far fronte ai rischi individuati? E’ solo carta o ci sono reali istruzioni sul cosa e come farlo ? Organizzare la sicurezza dei dati 14

Obiettivi della Sicurezza ISO 27001 - La sicurezza delle informazioni mira a: q salvaguardare la riservatezza dell'informazione significa ridurre a livelli accettabili il rischio che un'entità possa, volontariamente o involontariamente, accedere all'informazione stessa senza esserne autorizzata; q salvaguardare l'integrità dell'informazione significa ridurre a livelli accettabili il rischio che possano avvenire cancellazioni o modifiche di informazioni a seguito di interventi di entità non autorizzate o del verificarsi di fenomeni non controllabili (come il deteriorarsi dei supporti di memorizzazione, la degradazione dei dati trasmessi su canali rumorosi, i guasti degli apparati, i problemi ai sistemi di distribuzione dell'energia, gli incendi, gli allagamenti) e prevedere adeguate procedure di recupero delle informazioni (ad esempio i piani di back-up); q salvaguardare la disponibilità dell'informazione significa ridurre a livelli accettabili il rischio che possa essere impedito alle entità autorizzate l'accesso alle informazioni a seguito di interventi di altre entità non autorizzate o del verificarsi di fenomeni non controllabili. . Organizzare la sicurezza dei dati 15

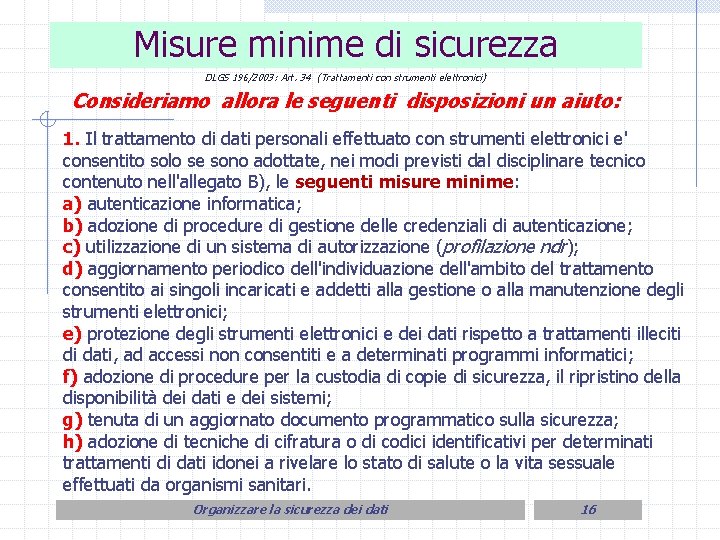

Misure minime di sicurezza DLGS 196/2003: Art. 34 (Trattamenti con strumenti elettronici) Consideriamo allora le seguenti disposizioni un aiuto: 1. Il trattamento di dati personali effettuato con strumenti elettronici e' consentito solo se sono adottate, nei modi previsti dal disciplinare tecnico contenuto nell'allegato B), le seguenti misure minime: a) autenticazione informatica; b) adozione di procedure di gestione delle credenziali di autenticazione; c) utilizzazione di un sistema di autorizzazione (profilazione ndr); d) aggiornamento periodico dell'individuazione dell'ambito del trattamento consentito ai singoli incaricati e addetti alla gestione o alla manutenzione degli strumenti elettronici; e) protezione degli strumenti elettronici e dei dati rispetto a trattamenti illeciti di dati, ad accessi non consentiti e a determinati programmi informatici; f) adozione di procedure per la custodia di copie di sicurezza, il ripristino della disponibilità dei dati e dei sistemi; g) tenuta di un aggiornato documento programmatico sulla sicurezza; h) adozione di tecniche di cifratura o di codici identificativi per determinati trattamenti di dati idonei a rivelare lo stato di salute o la vita sessuale effettuati da organismi sanitari. Organizzare la sicurezza dei dati 16

![Amministratore di sistema Prov Garante del 27 Novembre 2008 doc web n 1577499 1 Amministratore di sistema Prov. Garante del 27 Novembre 2008 [doc. web n. 1577499] 1.](https://slidetodoc.com/presentation_image_h/93b2a4866b3dc44a6cc3a0e74e4fdd92/image-17.jpg)

Amministratore di sistema Prov. Garante del 27 Novembre 2008 [doc. web n. 1577499] 1. Con la definizione di "amministratore di sistema" si individuano generalmente, in ambito informatico, figure professionali finalizzate alla gestione e alla manutenzione di un impianto di elaborazione o di sue componenti. Ai fini del presente provvedimento vengono però considerate tali anche altre figure equiparabili dal punto di vista dei rischi relativi alla protezione dei dati, quali gli amministratori di basi di dati, gli amministratori di reti e di apparati di sicurezza e gli amministratori di sistemi software complessi. • possesso di particolari requisiti tecnico-organizzativi, di onorabilità, professionali, morali o di condotta; l'operato degli amministratori di sistema deve essere oggetto, con cadenza almeno annuale, di un'attività di verifica da parte dei titolari del trattamento; registrazione degli accessi logici (autenticazione informatica) … Organizzare la sicurezza dei dati 17

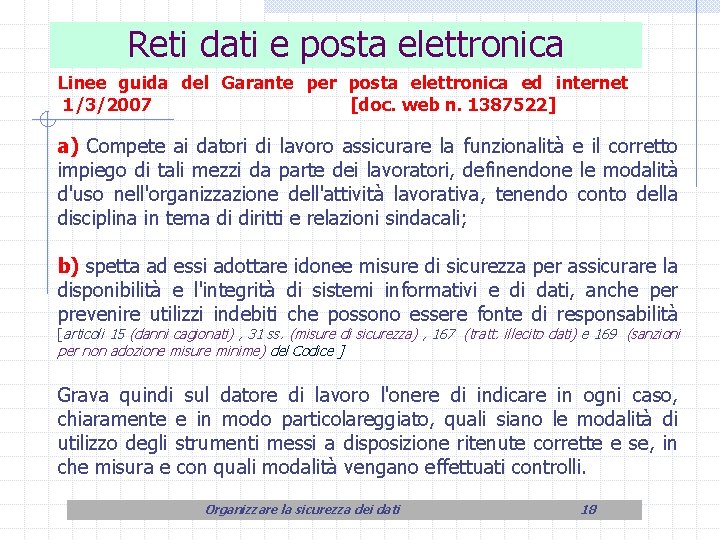

Reti dati e posta elettronica Linee guida del Garante per posta elettronica ed internet 1/3/2007 [doc. web n. 1387522] a) Compete ai datori di lavoro assicurare la funzionalità e il corretto impiego di tali mezzi da parte dei lavoratori, definendone le modalità d'uso nell'organizzazione dell'attività lavorativa, tenendo conto della disciplina in tema di diritti e relazioni sindacali; b) spetta ad essi adottare idonee misure di sicurezza per assicurare la disponibilità e l'integrità di sistemi informativi e di dati, anche per prevenire utilizzi indebiti che possono essere fonte di responsabilità [articoli 15 (danni cagionati) , 31 ss. (misure di sicurezza) , 167 (tratt. illecito dati) e 169 (sanzioni per non adozione misure minime) del Codice ] Grava quindi sul datore di lavoro l'onere di indicare in ogni caso, chiaramente e in modo particolareggiato, quali siano le modalità di utilizzo degli strumenti messi a disposizione ritenute corrette e se, in che misura e con quali modalità vengano effettuati controlli. Organizzare la sicurezza dei dati 18

Controllo email del dipendente Provvedimento Garante del 2 Aprile 2008 (ispezione pc AD) [doc. web n. 1519703] In proposito, si rappresenta che l'art. 28 del Codice prevede espressamente che, in caso di trattamenti effettuati da persone giuridiche, "titolare del trattamento è l'entità nel suo complesso" e non già la singola persona fisica ancorché rappresentante legale dell'ente (nello stesso senso, le numerose pronunce del Garante in argomento: cfr. Parere 9 dicembre 1997, in Boll. n. 2/1997, doc. web n. 30915; v. anche Boll. n. 5/1998, doc. web n. 41794; Boll. n. 6/1998, doc. web n. 41862). 5. 1: In conformità all'art. 11, comma 1, lett. a) del Codice, i dati personali oggetto di trattamento devono essere trattati secondo liceità e correttezza. In particolare, il principio di correttezza comporta l'obbligo, in capo al titolare del trattamento, di indicare chiaramente agli interessati le caratteristiche essenziali del trattamento e l'eventualità che controlli da parte del datore di lavoro possano riguardare gli strumenti di comunicazione elettronica, ivi compreso l'account di posta (in tal senso v. , di recente, Corte europea dei diritti dell'uomo, Copland v. U. K. , 3 aprile 2007, punti 42 e 44 in particolare; v. già Corte europea dei diritti dell'uomo, Halford v. U. K. , 25 giugno 1997, punto 44). Applicato al caso di specie, tale principio impone di rendere preventivamente e chiaramente noto agli interessati se, in che misura e con quali modalità vengono effettuati controlli in ordine all'utilizzo degli strumenti aziendali in dotazione ai lavoratori (v. anche, le Linee guida del Garante per posta elettronica ed internet del 1° marzo 2007, punto 3. 1). 5. 2: la società ha trattato effettivamente informazioni personali del reclamante con modalità intenzionalmente non dichiarate ("i dipendenti del CED hanno ricevuto tassativa disposizione di non comunicare l'avvenuta consegna di tutta la corrispondenza personale del Top Management" ). 5. 2: il Codice in materia di protezione dei dati personali considera valido il consenso solo se questo è manifestato in relazione a un trattamento "chiaramente" individuato (art. 23, comma 3). 5. 4: inoltre la società ha comunicato a terzi, senza il previo consenso, i dati dell’ex. AD. Organizzare la sicurezza dei dati 19

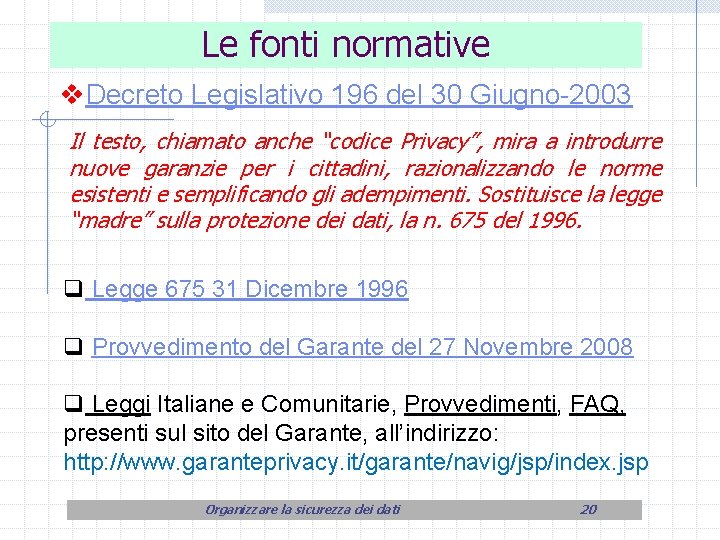

Le fonti normative v. Decreto Legislativo 196 del 30 Giugno-2003 Il testo, chiamato anche “codice Privacy”, mira a introdurre nuove garanzie per i cittadini, razionalizzando le norme esistenti e semplificando gli adempimenti. Sostituisce la legge “madre” sulla protezione dei dati, la n. 675 del 1996. q Legge 675 31 Dicembre 1996 q Provvedimento del Garante del 27 Novembre 2008 q Leggi Italiane e Comunitarie, Provvedimenti, FAQ, presenti sul sito del Garante, all’indirizzo: http: //www. garanteprivacy. it/garante/navig/jsp/index. jsp Organizzare la sicurezza dei dati 20

Linee guida a cui riferirsi q Frequently Asked Questions sul tema degli Ad. S q CNIPA Quaderno 23 Marzo 2006 q ISCOM Linee guida outsorurcing q Linee Guida presenti sul sito del CNIPA, all’indirizzo: http: //www. cnipa. gov. it/site/it. IT/Attivit%c 3%a 0/Sicurezza_informatica/ q Il contributo di Microsoft, disponibile all’indirizzo: http: //www. microsoft. com/italy/pmi/privacy/default. mspx Organizzare la sicurezza dei dati 21

Fine dei moduli Grazie per l’attenzione e … Se avete interesse inviate i vostri commenti sul corso al mio indirizzo di posta erre 8@alice. it Organizzare la sicurezza dei dati 22