ISA Integrated Security Alliance Soluzioni evolute per un

- Slides: 30

ISA – Integrated Security Alliance Soluzioni evolute per un modello integrato di gestione della Sicurezza per le Banche Bologna , 28 Marzo 2007 1 © 2007 Integrated Security Aliiance

Agenda Ø Cos’è ISA (Integrated Security Alliance) Ø Il governo della sicurezza nel sistema finanziario Ø Il modello di funzionamento “Integrated Security Alliance – ISA” Ø Approccio proposto 2 © 2007 Integrated Security Aliiance

Società, Competenze e Referenze NIKE Consulting (www. nikeconsulting. it ) Le competenze di Nike consulting nel managing consulting interagiscono su 4 ambiti operativi: • Control Governance • Process Management • Education & Training • Knowledge Management Clever Consulting (www. clever-consulting. com ) Le Competenze specialistiche di Clever Consulting coprono i seguenti ambiti : • Business Continuity • Disaster Recovery / Protezione Dati • Alta disponibilità • Virtualuizzazione e Consolidamento • Conformità normativa IT (ICT Compliance) • Sicurezza fisica delle infrastrutture e data center Hacking Team (www. clever-consulting. com ) Le Competenze specialistiche di Hacking Team coprono i seguenti ambiti : • • • Ethical hacking, security assessment, intelligence Sicurezza applicativa, code review e wireless security Sicurezza logica e protezione perimetrale Event correlation e business monitoring Identity and access management e provisioning © 2007 Integrated Security Aliiance 3

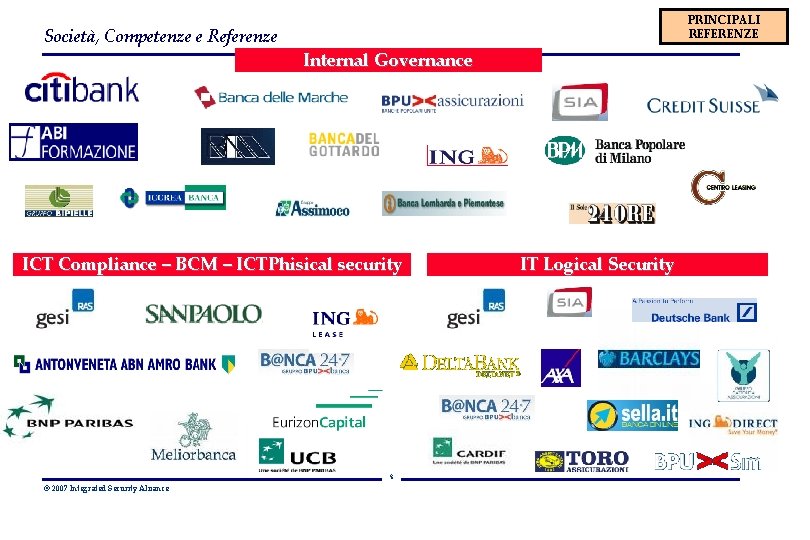

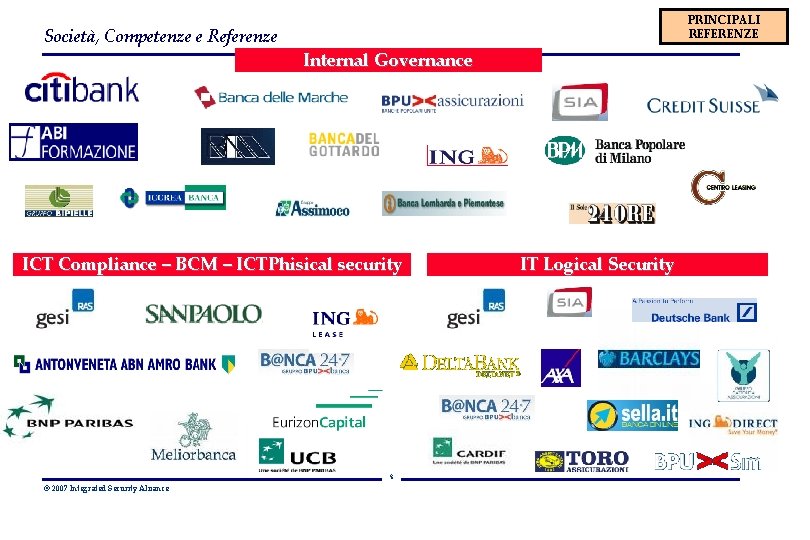

PRINCIPALI REFERENZE Società, Competenze e Referenze Internal Governance ICT Compliance – BCM – ICTPhisical security 4 © 2007 Integrated Security Aliiance IT Logical Security

Società, Competenze e Referenze Ø Chi Siamo : “Integrated Security Alliance” è un associazione d’impresa che nasce dall’unione in partnership di tre primarie società di consulenza che operano prevalentemente nell’ambito Finanziario e Assicurativo. Ø Cosa propone ISA : La “mission” ISA è focalizzata all’introduzione e all’implementazione di un modello integrato sulla sicurezza e soluzioni di eccellenza in ambito Bancario. Ø La nostra realtà : Ad oggi, le tre società aggregate formano un team di circa 80 consulenti chiudendo l’esercizio 2006 con circa 6 mln euro di portafoglio ordini. A quali necessità rispondiamo: L’insieme di aree tematiche coprono l’ambito della sicurezza integrata richiede necessariamente competenze specialistiche ma complementari tra loro negli ambiti Organizzativi, Logistici e Tecnologici. Ø Ø Il nostro valore aggiunto : Un framework di lavoro comune che unisce la competenza specialistica insieme ad un esperienza specifica nel settore Bancario. Ø Le nostre soluzioni: Le soluzioni proposte consentono di implementare velocemente un alto grado di automazione sui controlli in generale e sull’intero governo della sicurezza. © 2007 Integrated Security Aliiance 5

Agenda Ø Cos’è ISA (Integrated Security Alliance) Ø Il governo della sicurezza nel sistema finanziario Ø Il modello di funzionamento “Integrated Security Alliance – ISA” Ø Approccio proposto 6 © 2007 Integrated Security Aliiance

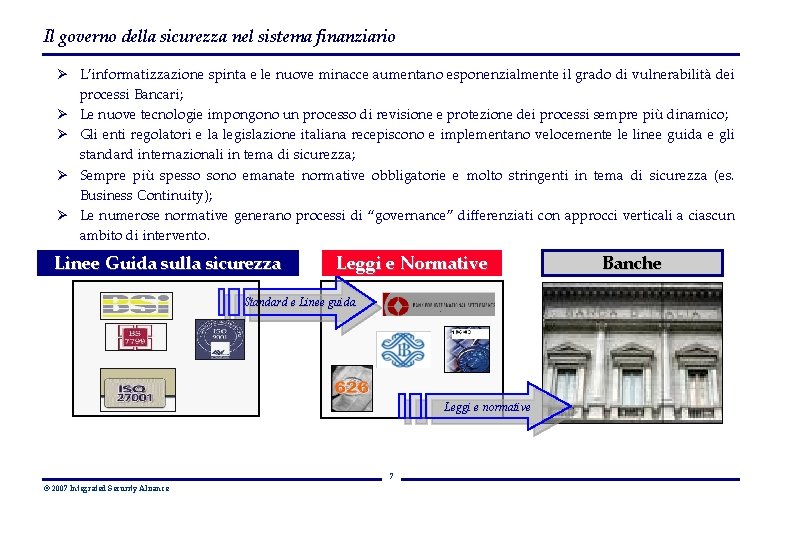

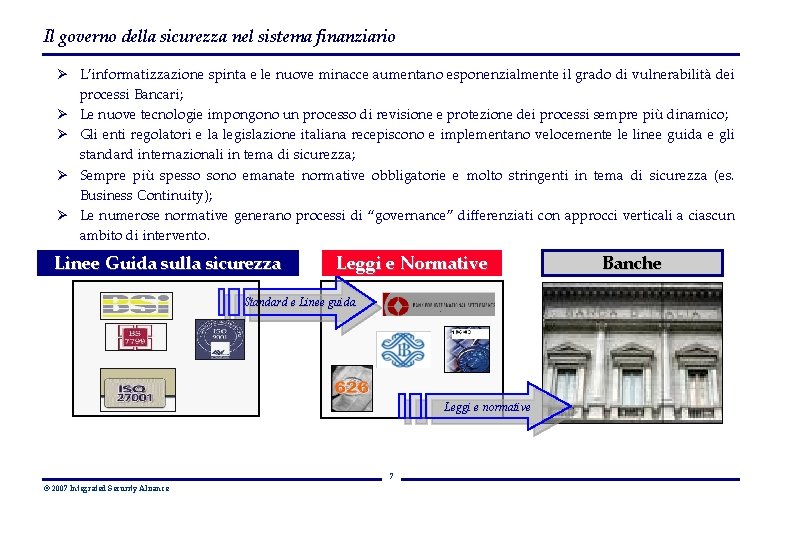

Il governo della sicurezza nel sistema finanziario Ø L’informatizzazione spinta e le nuove minacce aumentano esponenzialmente il grado di vulnerabilità dei processi Bancari; Ø Le nuove tecnologie impongono un processo di revisione e protezione dei processi sempre più dinamico; Ø Gli enti regolatori e la legislazione italiana recepiscono e implementano velocemente le linee guida e gli standard internazionali in tema di sicurezza; Ø Sempre più spesso sono emanate normative obbligatorie e molto stringenti in tema di sicurezza (es. Business Continuity); Ø Le numerose normative generano processi di “governance” differenziati con approcci verticali a ciascun ambito di intervento. Linee Guida sulla sicurezza Leggi e Normative Standard e Linee guida Leggi e normative 7 © 2007 Integrated Security Aliiance Banche

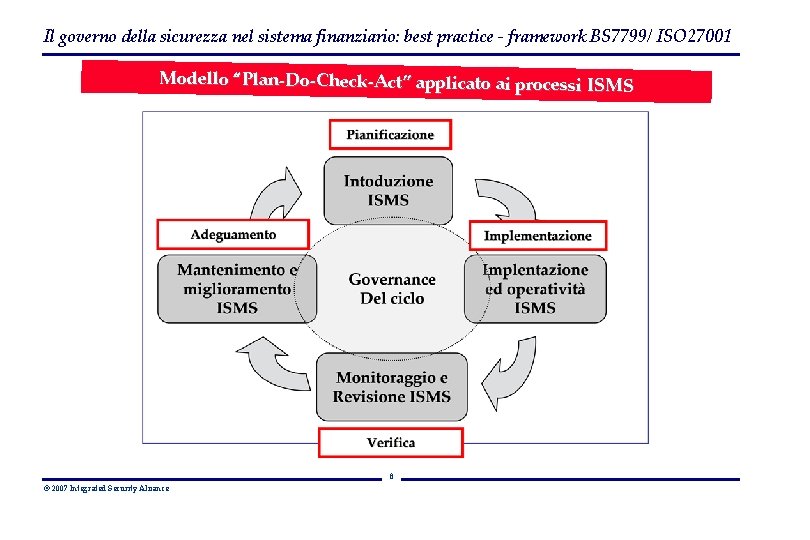

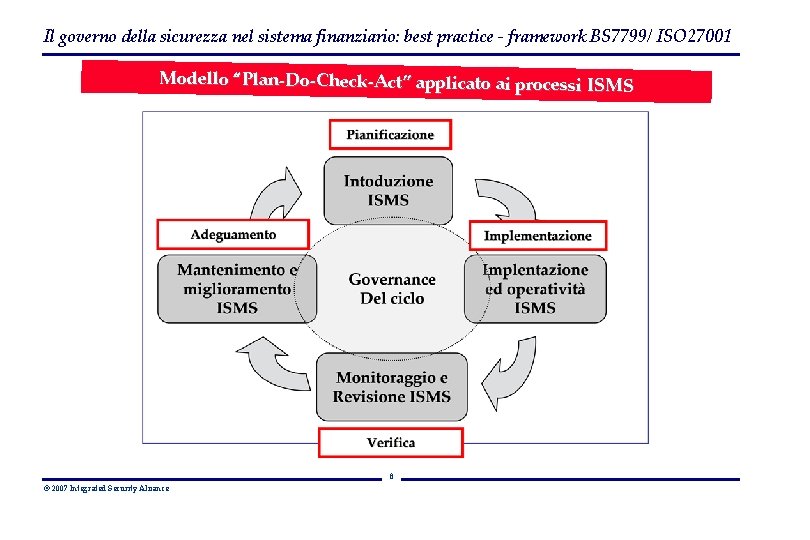

Il governo della sicurezza nel sistema finanziario: best practice - framework BS 7799/ ISO 27001 Modello “Plan-Do-Check-Act” applicato ai processi ISMS 8 © 2007 Integrated Security Aliiance

Il governo della sicurezza nel sistema finanziario: “compliancy” Effettuando un focus sulla “compliancy” in materia di sicurezza è possibile identificare i seguenti principali riferimenti: Ø decreto legislativo 27 giugno 2003, n. 196 – “Codice in materia di protezione dei dati personali”; Ø decreto legislativo 19 settembre 1994, n. 626 – “Sicurezza sul lavoro”; Ø decreto legislativo 29 dicembre 1992, n. 518 – “Attuazione della Direttiva 91/250/CEE relativa alla tutela giuridica dei programmi per elaboratore”; Ø decreto legislativo 9 aprile 2003, n. 68 – “Diritto d’autore”; Ø decreto legislativo 23 dicembre 1993, n. 547 – “Frode informatica”; Ø decreto legislativo 9 aprile 2003, n. 70 – Commercio elettronico”; Ø decreto legislativo 23 gennaio 2002, n. 10 – “Firma digitale”; Ø legge 22 aprile 1941, n. 633 “Protezione del diritto d’autore e di altri diritti connessi al suo esercizio”; Ø circolare Banca d’Italia 15 luglio 2004 “Continuità operativa in casi di emergenza”. Nuove disposizioni in materia di governo societario e controlli interni Nuove disposizioni di vigilanza prudenziale per le bance 9 © 2007 Integrated Security Aliiance Nuova direttiva sui mercati degli strumenti finanziari (Mi. FID)

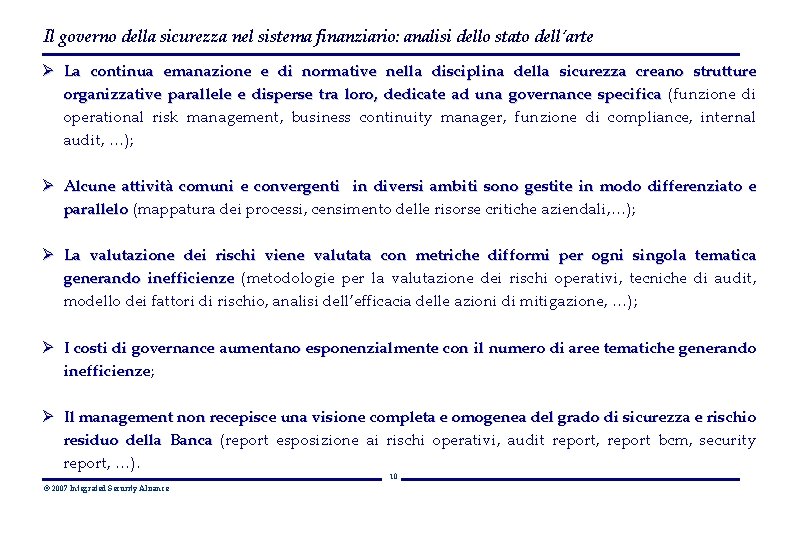

Il governo della sicurezza nel sistema finanziario: analisi dello stato dell’arte Ø La continua emanazione e di normative nella disciplina della sicurezza creano strutture organizzative parallele e disperse tra loro, dedicate ad una governance specifica (funzione di operational risk management, business continuity manager, funzione di compliance, internal audit, …); Ø Alcune attività comuni e convergenti in diversi ambiti sono gestite in modo differenziato e parallelo (mappatura dei processi, censimento delle risorse critiche aziendali, …); Ø La valutazione dei rischi viene valutata con metriche difformi per ogni singola tematica generando inefficienze (metodologie per la valutazione dei rischi operativi, tecniche di audit, modello dei fattori di rischio, analisi dell’efficacia delle azioni di mitigazione, …); Ø I costi di governance aumentano esponenzialmente con il numero di aree tematiche generando inefficienze; Ø Il management non recepisce una visione completa e omogenea del grado di sicurezza e rischio residuo della Banca (report esposizione ai rischi operativi, audit report, report bcm, security report, …). 10 © 2007 Integrated Security Aliiance

Agenda Ø Cos’è ISA (Integrated Security Alliance) Ø Il governo della sicurezza nel sistema finanziario Ø Il modello di funzionamento “Integrated Security Alliance – ISA” Ø Approccio proposto 11 © 2007 Integrated Security Aliiance

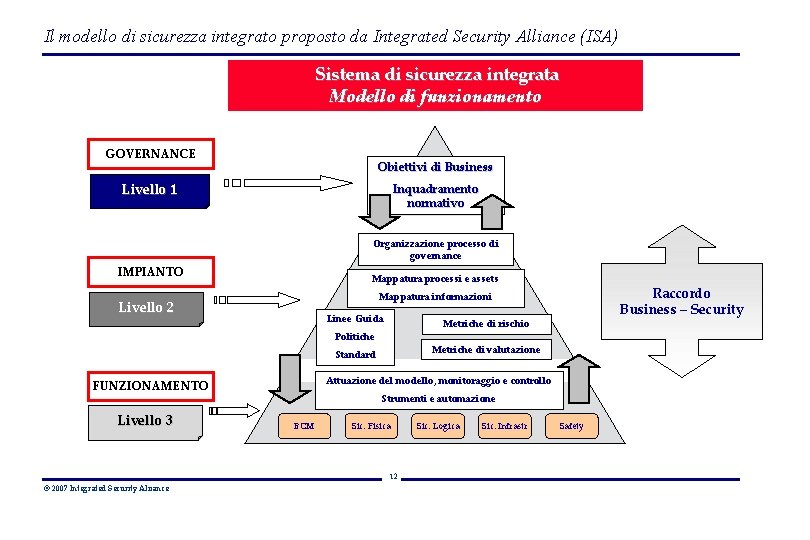

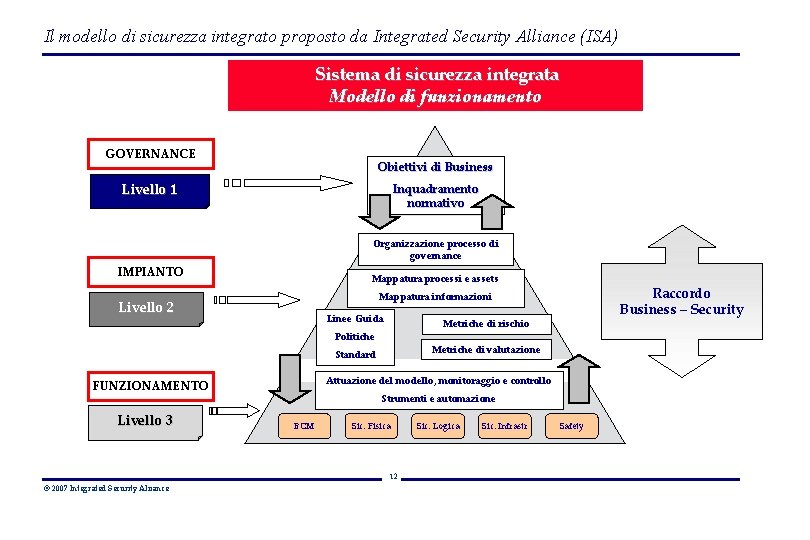

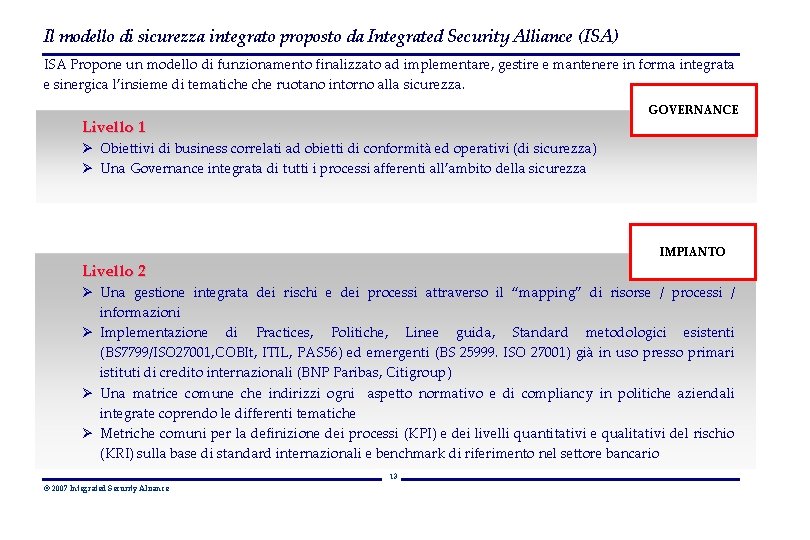

Il modello di sicurezza integrato proposto da Integrated Security Alliance (ISA) Sistema di sicurezza integrata Modello di funzionamento GOVERNANCE Obiettivi di Business Livello 1 Inquadramento normativo Organizzazione processo di governance IMPIANTO Mappatura processi e assets Linee Guida Metriche di rischio Politiche Metriche di valutazione Standard Attuazione del modello, monitoraggio e controllo FUNZIONAMENTO Livello 3 Strumenti e automazione BCM Sic. Fisica 12 © 2007 Integrated Security Aliiance Raccordo Business – Security Mappatura informazioni Livello 2 Sic. Logica Sic. Infrastr Safety

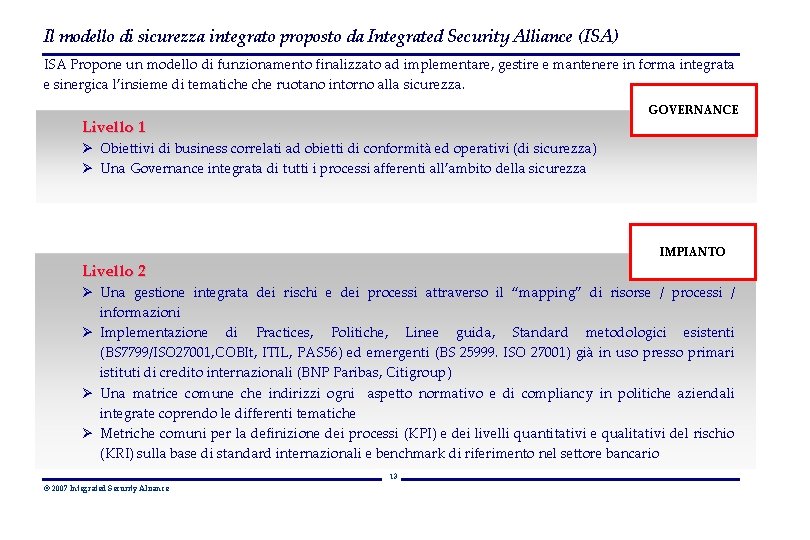

Il modello di sicurezza integrato proposto da Integrated Security Alliance (ISA) ISA Propone un modello di funzionamento finalizzato ad implementare, gestire e mantenere in forma integrata e sinergica l’insieme di tematiche ruotano intorno alla sicurezza. GOVERNANCE Livello 1 Ø Obiettivi di business correlati ad obietti di conformità ed operativi (di sicurezza) Ø Una Governance integrata di tutti i processi afferenti all’ambito della sicurezza IMPIANTO Livello 2 Ø Una gestione integrata dei rischi e dei processi attraverso il “mapping” di risorse / processi / informazioni Ø Implementazione di Practices, Politiche, Linee guida, Standard metodologici esistenti (BS 7799/ISO 27001, COBIt, ITIL, PAS 56) ed emergenti (BS 25999. ISO 27001) già in uso presso primari istituti di credito internazionali (BNP Paribas, Citigroup) Ø Una matrice comune che indirizzi ogni aspetto normativo e di compliancy in politiche aziendali integrate coprendo le differenti tematiche Ø Metriche comuni per la definizione dei processi (KPI) e dei livelli quantitativi e qualitativi del rischio (KRI) sulla base di standard internazionali e benchmark di riferimento nel settore bancario 13 © 2007 Integrated Security Aliiance

Il modello di sicurezza integrato proposto da Integrated Security Alliance (ISA) – LIVELLO 3 ISA Propone un modello di funzionamento finalizzato ad implementare, gestire e mantenere in forma integrata e sinergica l’insieme di tematiche ruotano intorno alla sicurezza. FUNZIONAMENTO Livello 3 Ø Strumenti e soluzioni evolute per la misurazione del modello di maturità della sicurezza Ø “Cruscotto” per una visione complessiva della sicurezza integrata Ø Strumenti e automazione - soluzioni tecnologiche, logistiche e organizzative di eccellenza per la gestione e il mantenimento dei controlli STRUMENTI E AUTOMAZIONE 14 © 2007 Integrated Security Aliiance

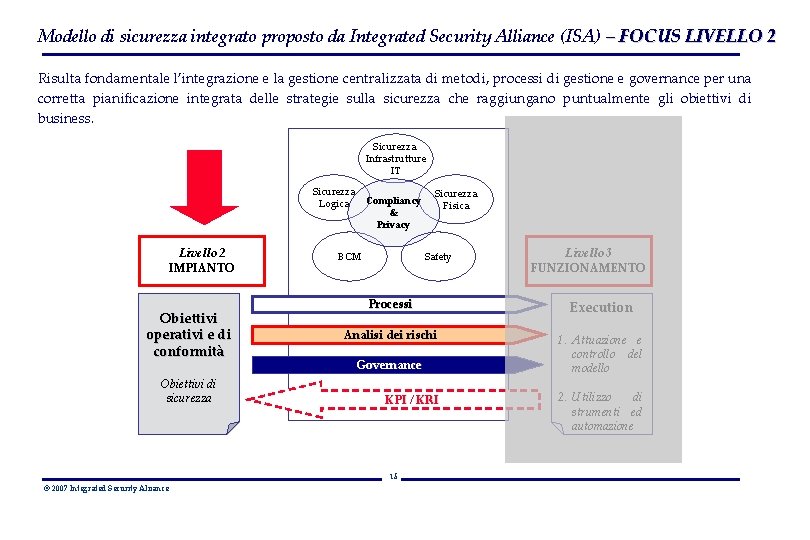

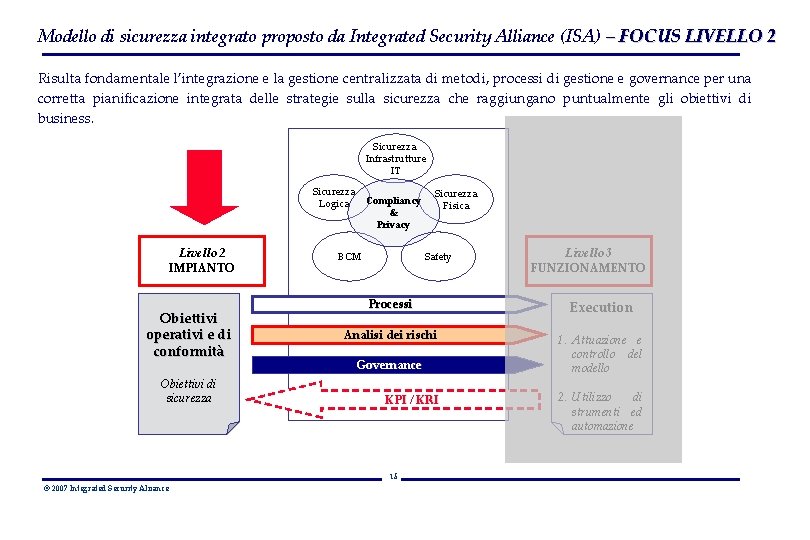

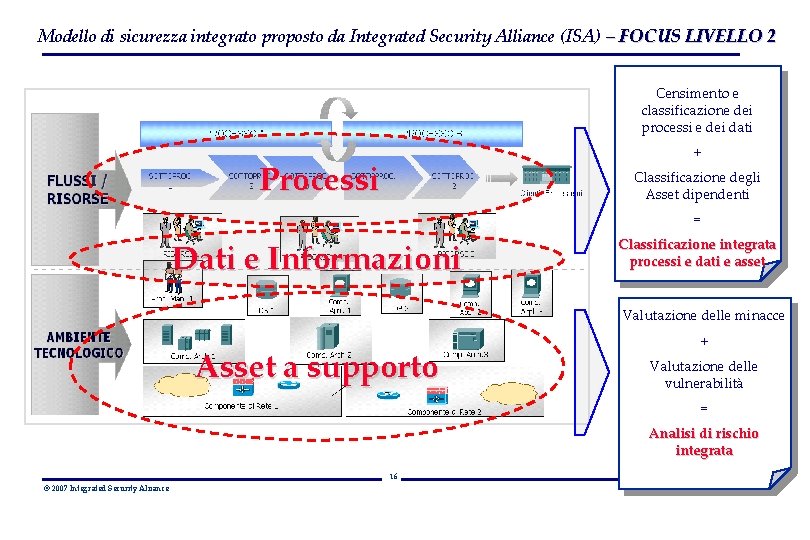

Modello di sicurezza integrato proposto da Integrated Security Alliance (ISA) – FOCUS LIVELLO 2 Risulta fondamentale l’integrazione e la gestione centralizzata di metodi, processi di gestione e governance per una corretta pianificazione integrata delle strategie sulla sicurezza che raggiungano puntualmente gli obiettivi di business. Sicurezza Infrastrutture IT Sicurezza Logica Livello 2 IMPIANTO Obiettivi operativi e di conformità Obiettivi di sicurezza Compliancy & Privacy BCM Safety Livello 3 FUNZIONAMENTO Processi Execution Analisi dei rischi 1. Attuazione e controllo del modello Governance KPI / KRI 15 © 2007 Integrated Security Aliiance Sicurezza Fisica 2. Utilizzo di strumenti ed automazione

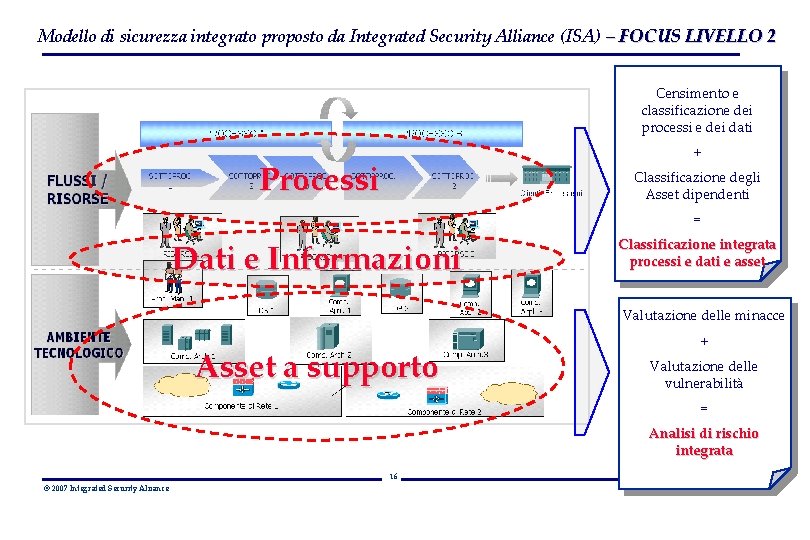

Modello di sicurezza integrato proposto da Integrated Security Alliance (ISA) – FOCUS LIVELLO 2 Censimento e classificazione dei processi e dei dati + Processi Classificazione degli Asset dipendenti = Dati e Informazioni Classificazione integrata processi e dati e asset Valutazione delle minacce Asset a supporto + Valutazione delle vulnerabilità = Analisi di rischio integrata 16 © 2007 Integrated Security Aliiance

Agenda Ø Cos’è ISA (Integrated Security Alliance) Ø Il governo della sicurezza nel sistema finanziario Ø Il modello di funzionamento “Integrated Security Alliance – ISA” Ø Approccio proposto 18 © 2007 Integrated Security Aliiance

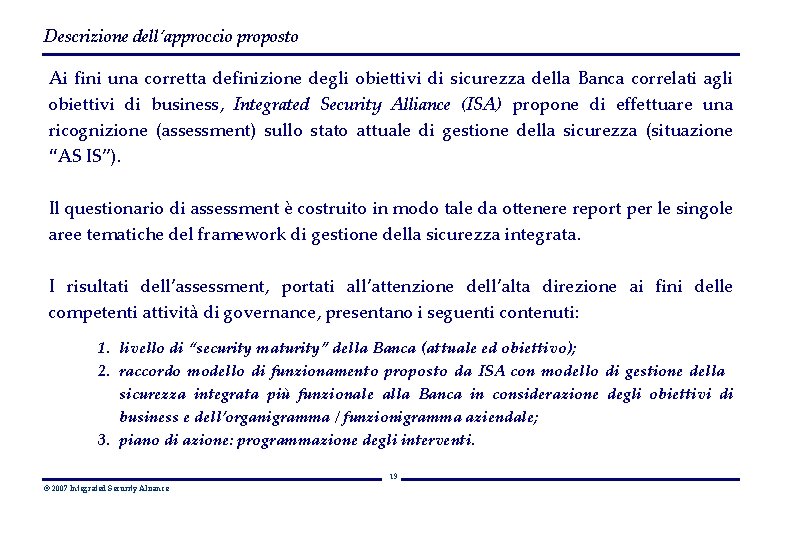

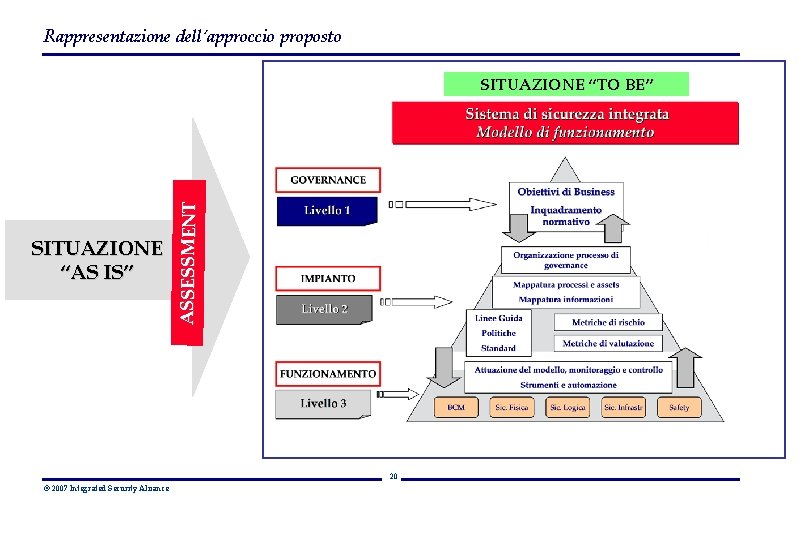

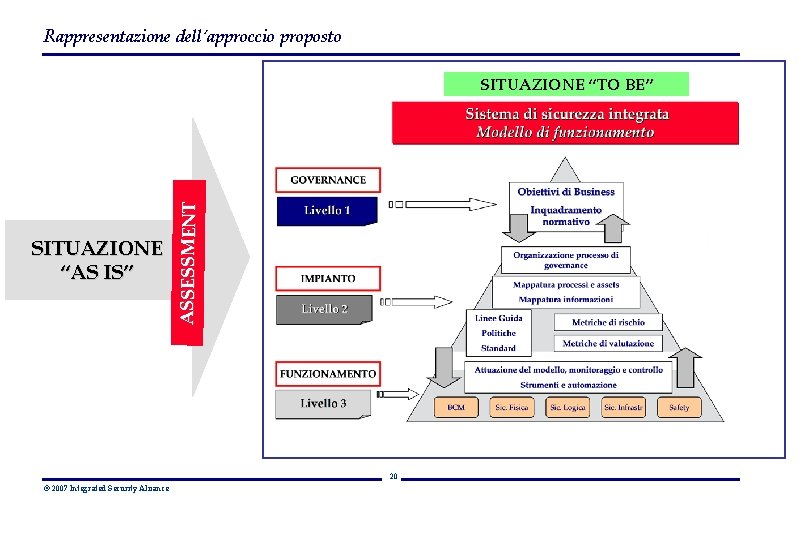

Descrizione dell’approccio proposto Ai fini una corretta definizione degli obiettivi di sicurezza della Banca correlati agli obiettivi di business, Integrated Security Alliance (ISA) propone di effettuare una ricognizione (assessment) sullo stato attuale di gestione della sicurezza (situazione “AS IS”). Il questionario di assessment è costruito in modo tale da ottenere report per le singole aree tematiche del framework di gestione della sicurezza integrata. I risultati dell’assessment, portati all’attenzione dell’alta direzione ai fini delle competenti attività di governance, presentano i seguenti contenuti: 1. livello di “security maturity” della Banca (attuale ed obiettivo); 2. raccordo modello di funzionamento proposto da ISA con modello di gestione della sicurezza integrata più funzionale alla Banca in considerazione degli obiettivi di business e dell’organigramma / funzionigramma aziendale; 3. piano di azione: programmazione degli interventi. 19 © 2007 Integrated Security Aliiance

Rappresentazione dell’approccio proposto SITUAZIONE “AS IS” ASSESSMENT SITUAZIONE “TO BE” 20 © 2007 Integrated Security Aliiance

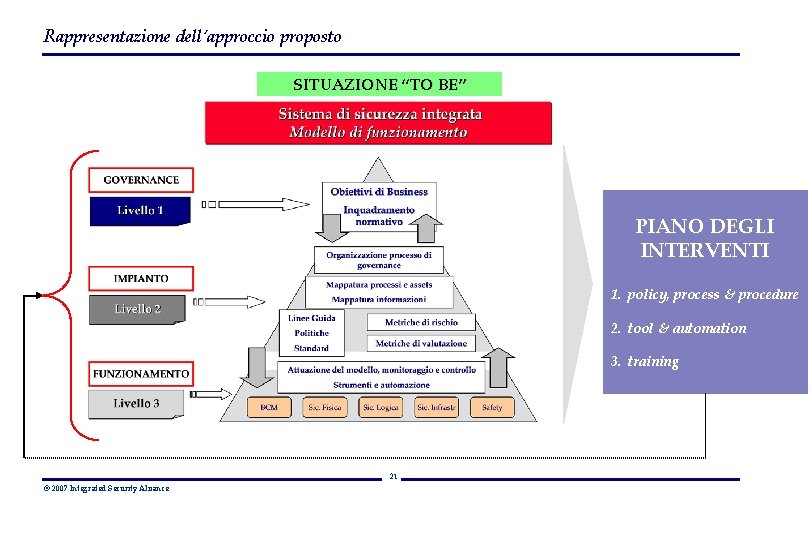

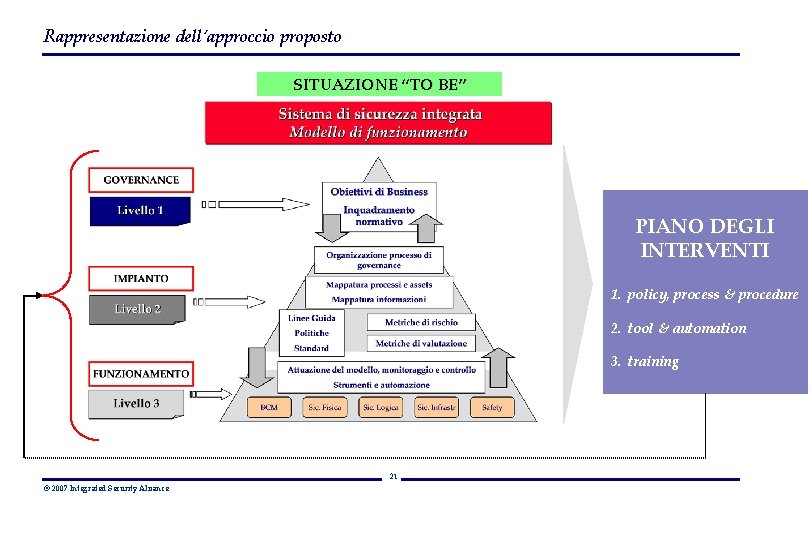

Rappresentazione dell’approccio proposto SITUAZIONE “TO BE” PIANO DEGLI INTERVENTI 1. policy, process & procedure 2. tool & automation 3. training 21 © 2007 Integrated Security Aliiance

Rappresentazione dell’approccio proposto Modalità di costruzione del questionario di assessment: 1. Associazione moduli ISA – BS 7799 22 © 2007 Integrated Security Aliiance

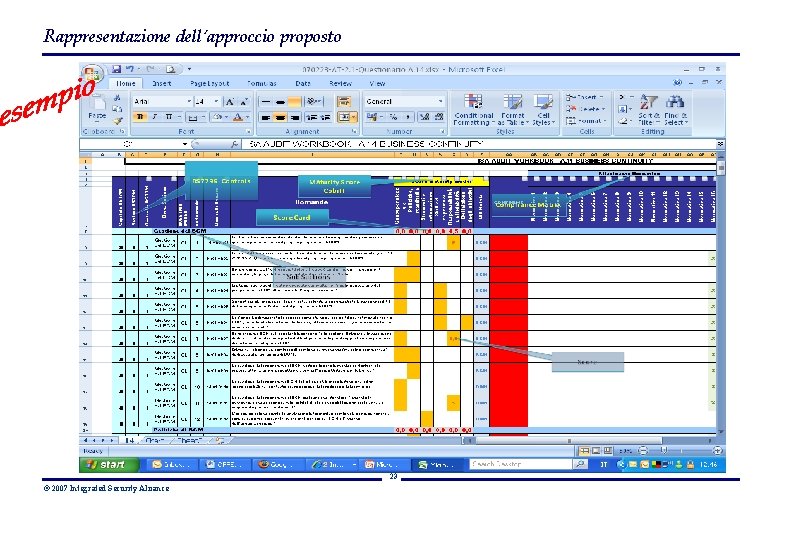

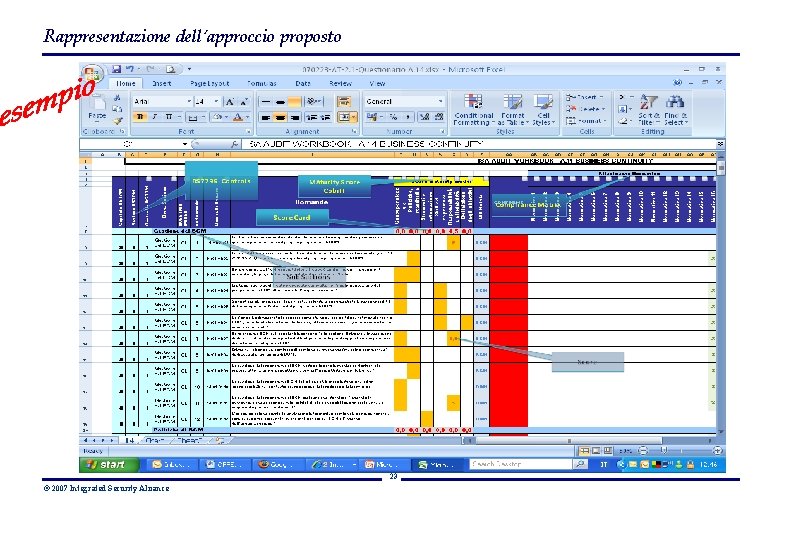

Rappresentazione dell’approccio proposto 23 © 2007 Integrated Security Aliiance

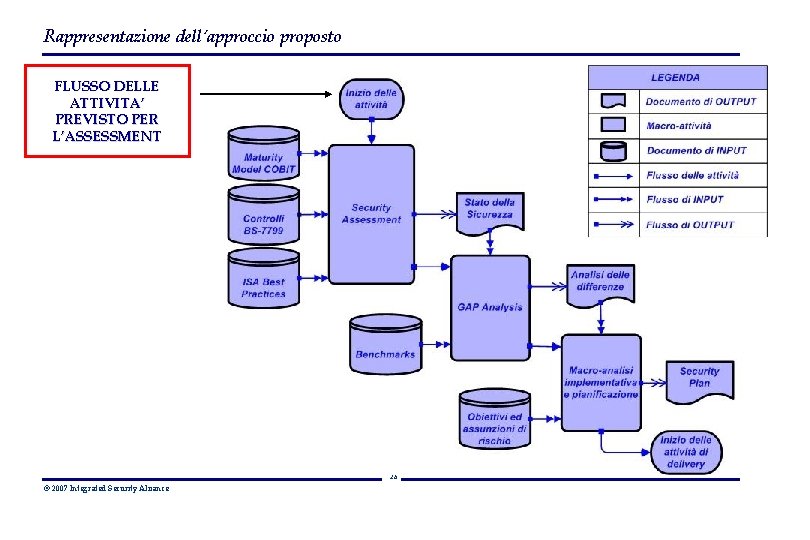

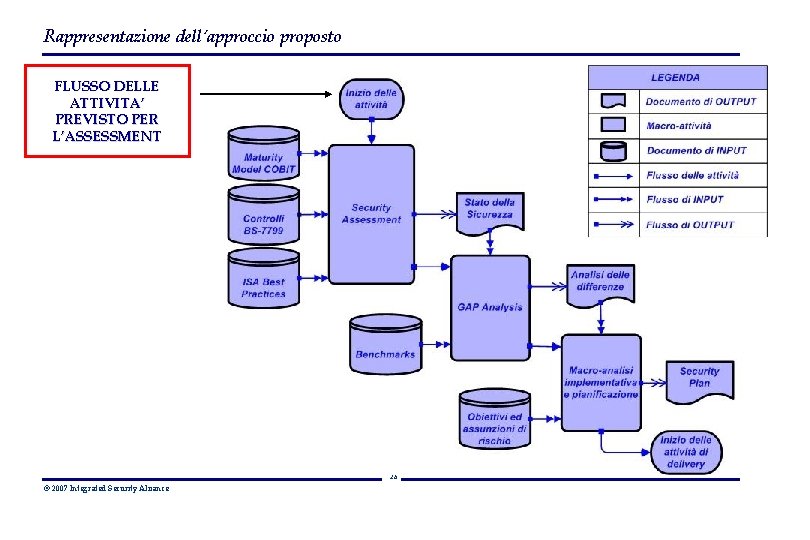

Rappresentazione dell’approccio proposto FLUSSO DELLE ATTIVITA’ PREVISTO PER L’ASSESSMENT 25 © 2007 Integrated Security Aliiance

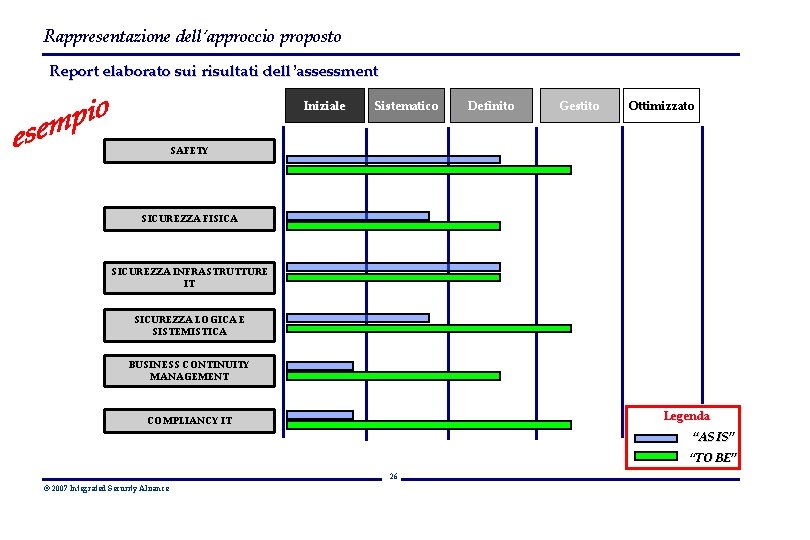

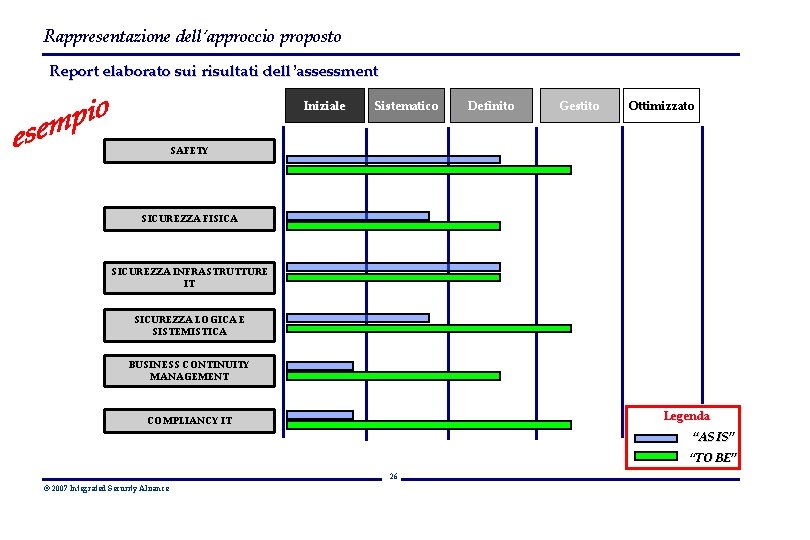

Rappresentazione dell’approccio proposto Report elaborato sui risultati dell’assessment Iniziale Sistematico Definito Gestito Ottimizzato SAFETY SICUREZZA FISICA SICUREZZA INFRASTRUTTURE IT SICUREZZA LOGICA E SISTEMISTICA BUSINESS CONTINUITY MANAGEMENT Legenda COMPLIANCY IT “AS IS” “TO BE” 26 © 2007 Integrated Security Aliiance

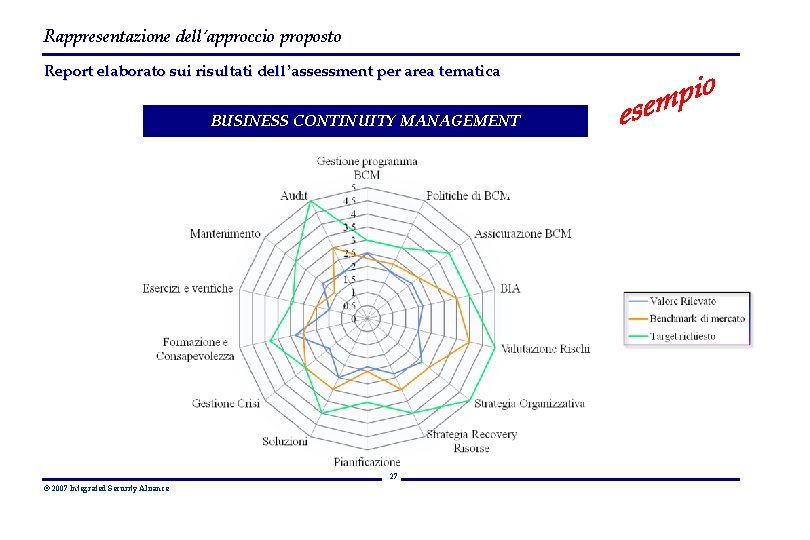

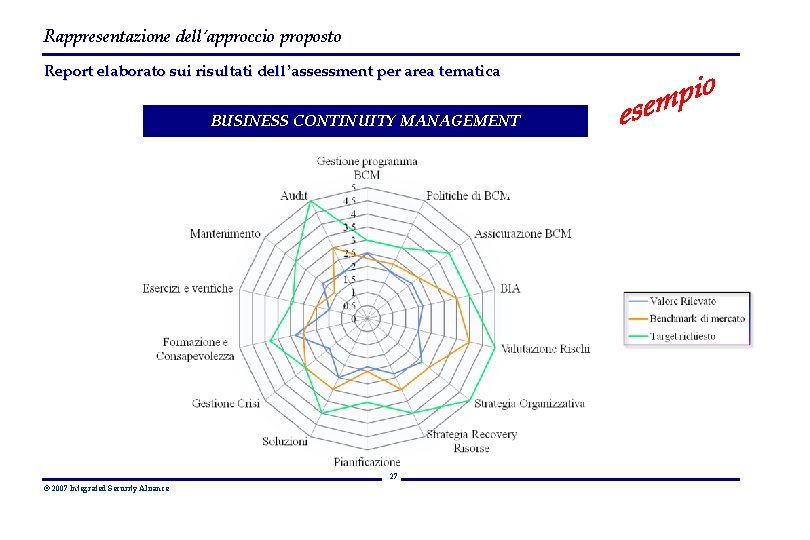

Rappresentazione dell’approccio proposto Report elaborato sui risultati dell’assessment per area tematica BUSINESS CONTINUITY MANAGEMENT 27 © 2007 Integrated Security Aliiance

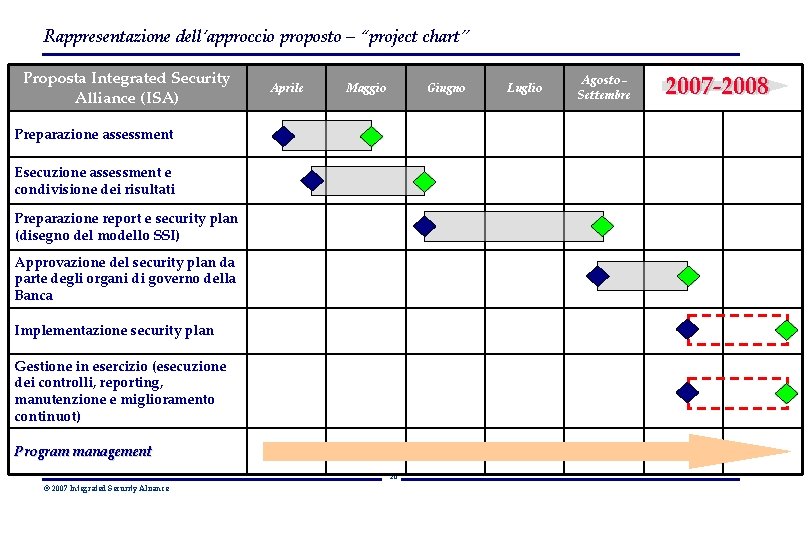

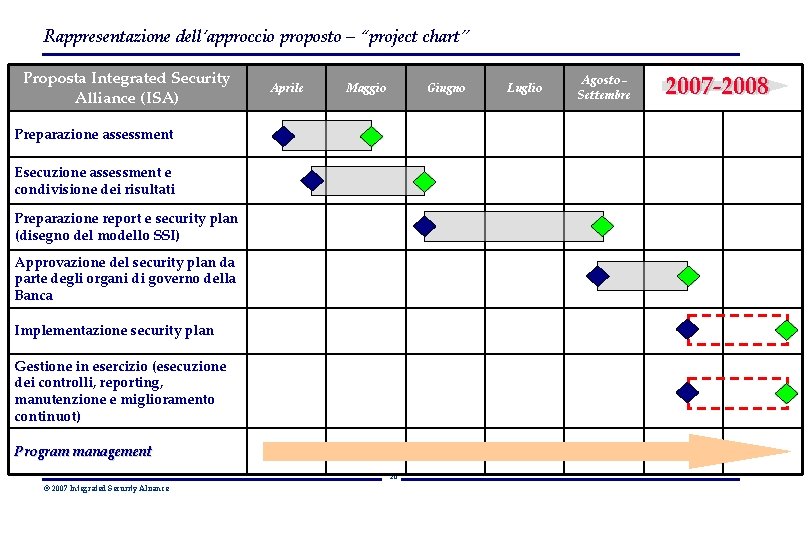

Rappresentazione dell’approccio proposto – “project chart” Proposta Integrated Security Alliance (ISA) Aprile Maggio Giugno Preparazione assessment Esecuzione assessment e condivisione dei risultati Preparazione report e security plan (disegno del modello SSI) Approvazione del security plan da parte degli organi di governo della Banca Implementazione security plan Gestione in esercizio (esecuzione dei controlli, reporting, manutenzione e miglioramento continuot) Program management 28 © 2007 Integrated Security Aliiance Luglio Agosto Settembre 2007 -2008

I Servizi Portfolio Servizi ISA CONSULENZA ORGANIZZATIVA FINANCE • • Control Governance Process Management Education & Training Knowledge Management SICUREZZA LOGICA E FISICA • Disegno, progettazione di reti enterprise locali e geografiche ad alta disponibilità, elevata scalabilità e con “no single point of failures” • Disegno e soluzioni di connettività ridondata locale e geografica Analisi e implementazione di soluzioni per il controllo e la gestione completa di reti enterprise con SLA garantiti • Ethical hacking, security assessment, intelligence • Sicurezza applicativa, code review e wireless security • Sicurezza logica e protezione perimetrale • Event correlation e business monitoring • Identity and access management e provisioning • Sicurezza dinfrastrutture di data center 29 © 2007 Integrated Security Aliiance

I Servizi Portfolio Servizi ISA BCM • • • Analisi preliminare e budget preview Stesura e implementazione di piani di continuità aziendale Pianificazione di progetto e organizzazione delle attività Conduzione analisi di impatto (BIA) e di rischio Sviluppo delle strategie di ripristino dei processi ed asset Sviluppo delle procedure per la gestione dell’emergenza e della crisi Vendita e Implementazione di tool per la gestione facilitata del BCM Produzione documentale del piano Organizzazione e conduzione dei test di BC con gli utenti Auditing piani di businesscontinuity CONFORMITA’ NORMATIVA • • Assessment e analisi delle vulnerabilità e di rischio, report sulle infrastrutture e sui sistemi Definizione e auditing delle policy di sicurezza Verifica e implementazione di soluzioni di conformità normativa ICT (BS, ISO, ITil, Cob. IT, So. X) Linee Guida per la corretta gestione della sicurezza ICT Irrobustimento architetturale Microsoft e Cisco Studio e implementazione di soluzioni di gestione e controllo ICT Consulenza installazione e supporto di prodotti e soluzioni rivolti alla gestione della sicurezza e alla conformità normativa 30 © 2007 Integrated Security Aliiance

I Servizi Portfolio Servizi ISA DISASTER RECOVERY ICT • • Disegno e soluzioni completi per il recovery per l’ICT Setup siti di disaster recovery Sviluppo documentale delle procedure di ripristino (server, desktop, host, network, data center, IT staff) Organizzazione del processo di sviluppo e mantenimento delle procedure operative Sviluppo soluzioni di switch over e switch-back per i servizi ICT Simulazione e test di disaster recovery Analisi e implementazione di soluzioni di salvataggio, replica dati, switch over e ripristino programmato Sviluppo e implementazione di soluzioni di alta disponibilità e ripristino immediato dei servizi quali cluster, repliche sincrone, repliche asincrone, snapshot, tape backup Analisi e studio soluzioni di tape e archive vaulting remote/offsite backup CONSOLIDAMENTO e AUMENTO PRODUTTIVITA’ • Analisi, disegno e delivery di soluzioni di consolidamento e semplificazione delle infrastrutture IT finalizzate alla riduzione dei costi e all’efficienza produttiva • Analisi e revisione architetturale di reti enterprise • Analisi, disegno e implementazione di soluzioni di virtualizzazione per i data center e desktop con tecnologia VMware ESX • Consolidamento su architetture NAS / SAN FC e i. Scsi, e consolidamento e ottimizzazione delle architetture di rete • Soluzioni per il consolidamento integrato delle infrastrutture fisiche ed elettriche per il data center 31 © 2007 Integrated Security Aliiance

Contatti – Integrated Security Alliance (ISA) Angelo Granati Antonio Tonani 32 © 2007 Integrated Security Aliiance