2 2 1 n Affine l Caesar C

- Slides: 48

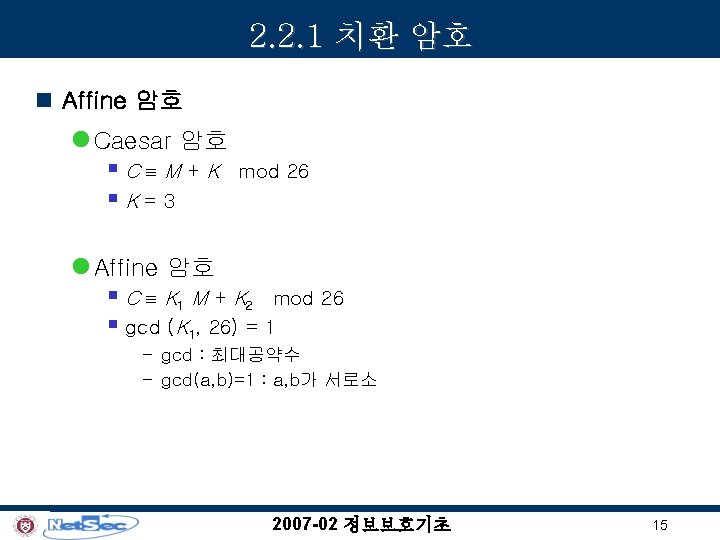

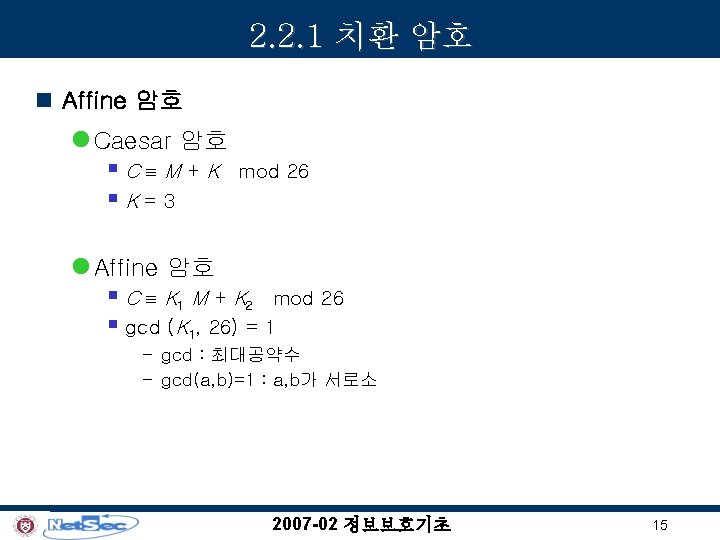

2. 2. 1 치환 암호 n Affine 암호 l Caesar 암호 §C M+K §K=3 mod 26 l Affine 암호 § C K 1 M + K 2 mod 26 § gcd (K 1, 26) = 1 – gcd : 최대공약수 – gcd(a, b)=1 : a, b가 서로소 2007 -02 정보보호기초 15

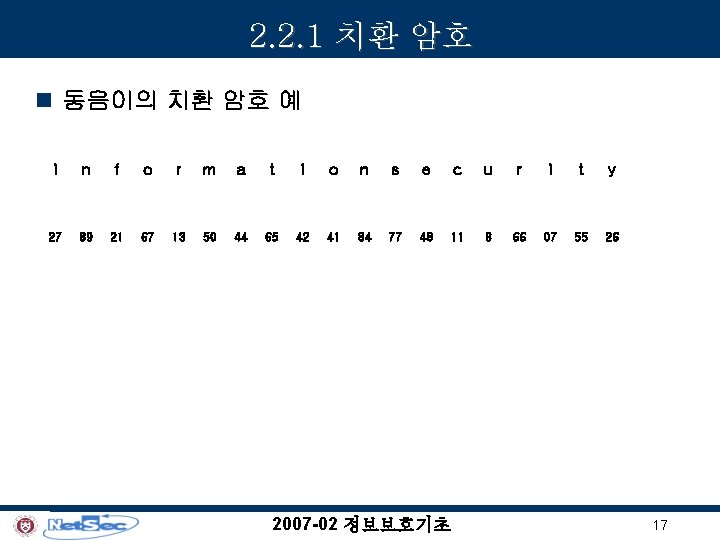

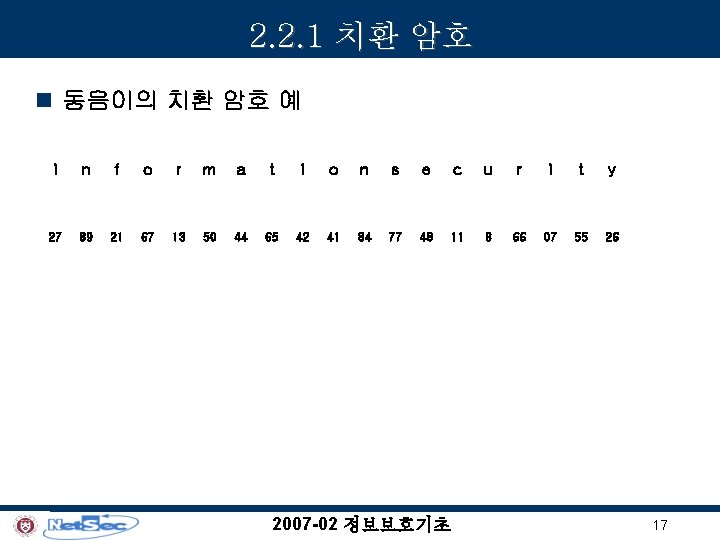

2. 2. 1 치환 암호 n 동음이의 치환 암호 예 i n f o r m a t i o n s e c u r i t y 27 89 21 67 13 50 44 65 42 41 84 77 48 11 8 66 07 55 26 2007 -02 정보보호기초 17

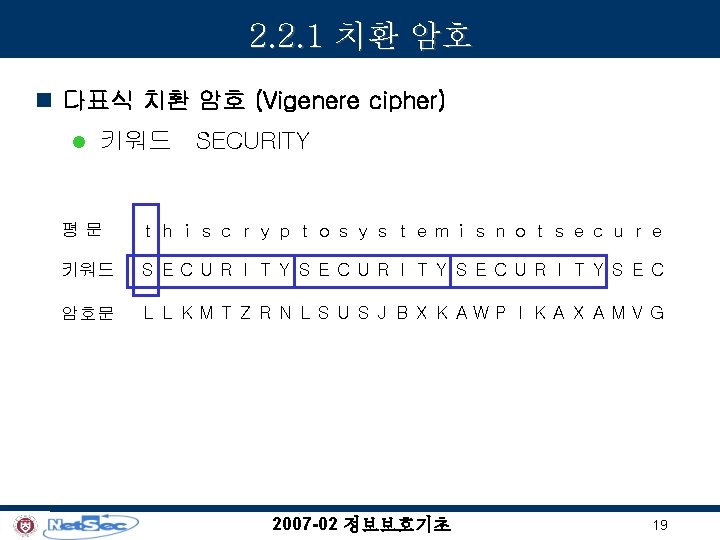

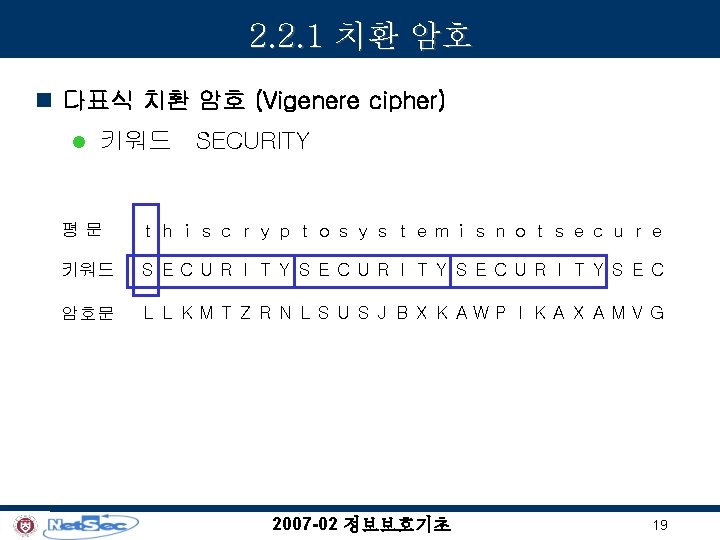

2. 2. 1 치환 암호 n 다표식 치환 암호 (Vigenere cipher) l 키워드 SECURITY 평문 t h i s c r y p t o s y s t em i s n o t s e c u r e 키워드 S E CU R I T Y S E C 암호문 L L KMT Z R N L S U S J B X K AWP I K A X AMV G 2007 -02 정보보호기초 19

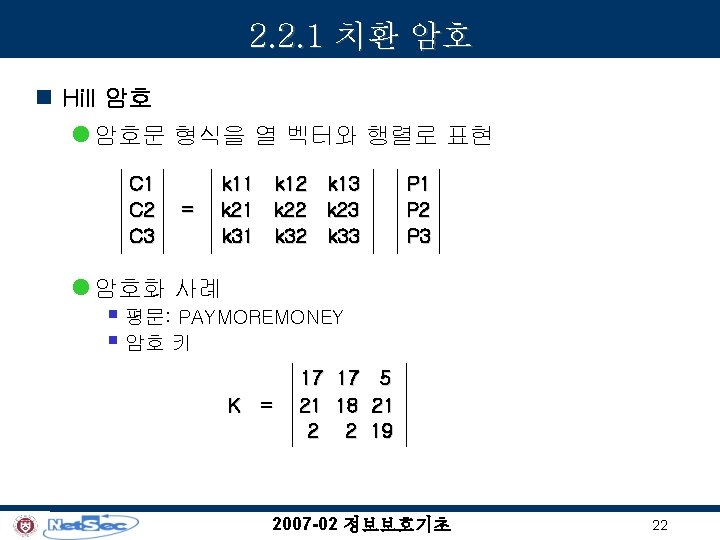

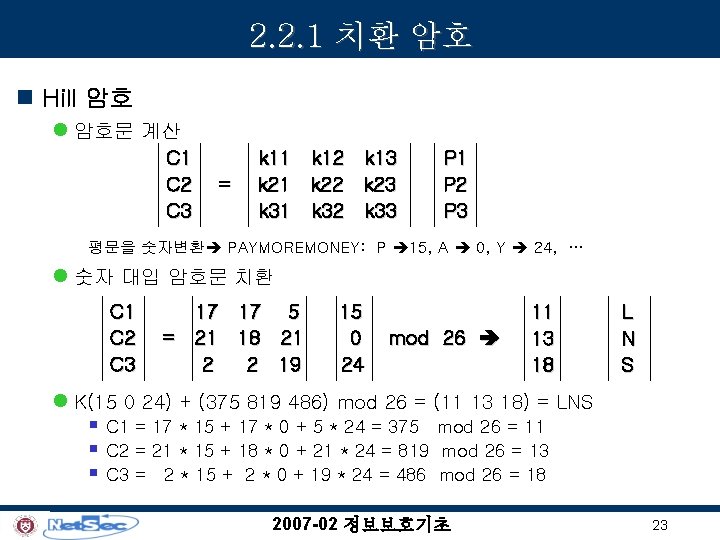

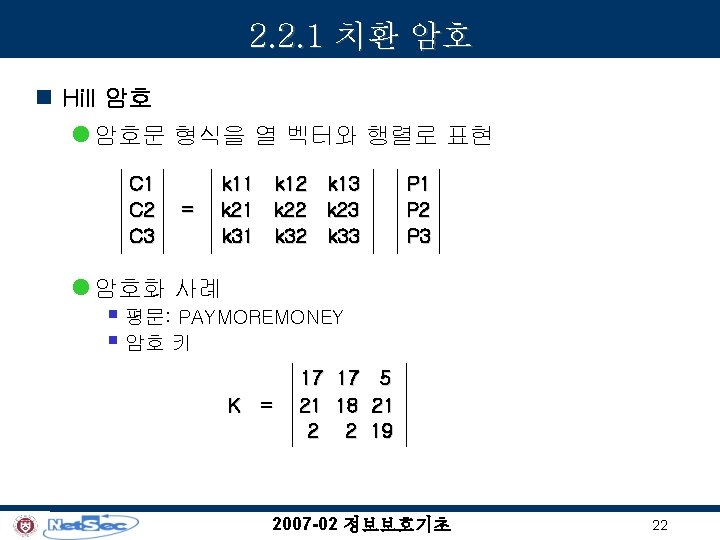

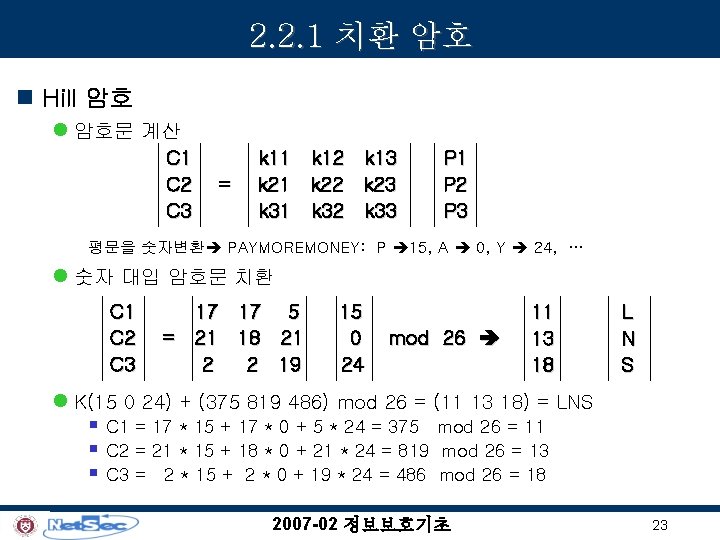

2. 2. 1 치환 암호 n Hill 암호문 형식을 열 벡터와 행렬로 표현 C 1 C 2 C 3 = k 11 k 12 k 13 k 21 k 22 k 23 k 31 k 32 k 33 P 1 P 2 P 3 l 암호화 사례 § 평문: PAYMOREMONEY § 암호 키 K = 17 17 5 21 18 21 2 2 19 2007 -02 정보보호기초 22

2. 2. 1 치환 암호 n Hill 암호문 계산 C 1 C 2 C 3 = k 11 k 12 k 13 k 21 k 22 k 23 k 31 k 32 k 33 P 1 P 2 P 3 평문을 숫자변환 PAYMOREMONEY: P 15, A 0, Y 24, … l 숫자 대입 암호문 치환 C 1 C 2 C 3 17 17 5 = 21 18 21 2 2 19 15 0 24 mod 26 11 13 18 L N S l K(15 0 24) + (375 819 486) mod 26 = (11 13 18) = LNS § C 1 = 17 * 15 + 17 * 0 + 5 * 24 = 375 § C 2 = 21 * 15 + 18 * 0 + 21 * 24 = 819 § C 3 = 2 * 15 + 2 * 0 + 19 * 24 = 486 mod 26 = 11 mod 26 = 13 mod 26 = 18 2007 -02 정보보호기초 23

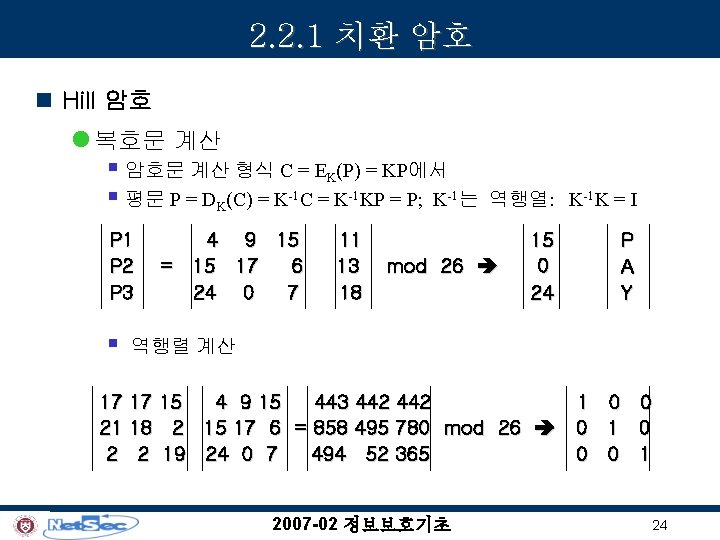

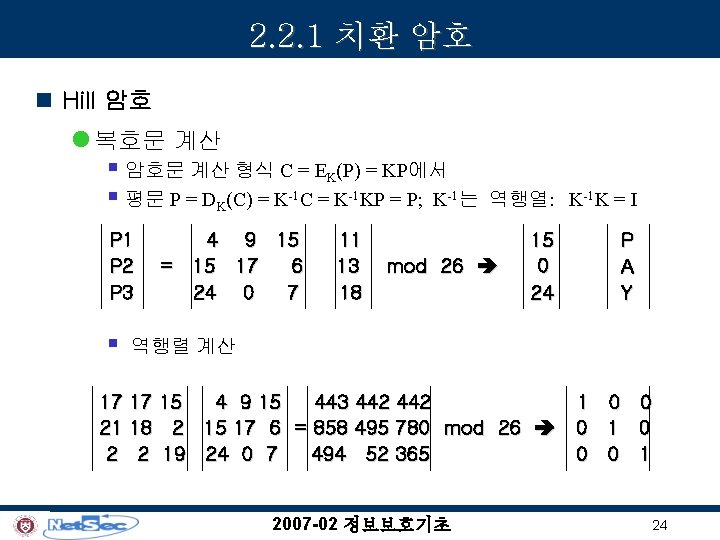

2. 2. 1 치환 암호 n Hill 암호 l 복호문 계산 § 암호문 계산 형식 C = EK(P) = KP에서 § 평문 P = DK(C) = K-1 C = K-1 KP = P; K-1는 P 1 P 2 P 3 § 4 9 15 = 15 17 6 24 0 7 11 13 18 역행열: K-1 K = I mod 26 15 0 24 P A Y 역행렬 계산 17 17 15 4 9 15 443 442 1 0 0 21 18 2 15 17 6 = 858 495 780 mod 26 0 1 0 2 2 19 24 0 7 494 52 365 0 0 1 2007 -02 정보보호기초 24

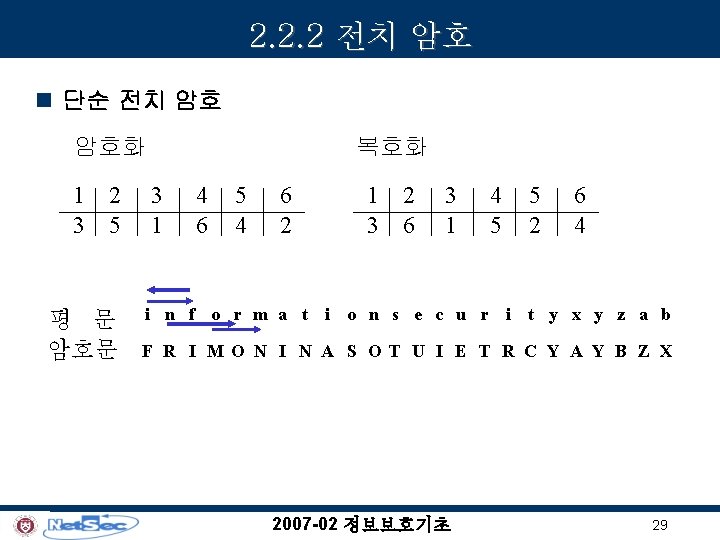

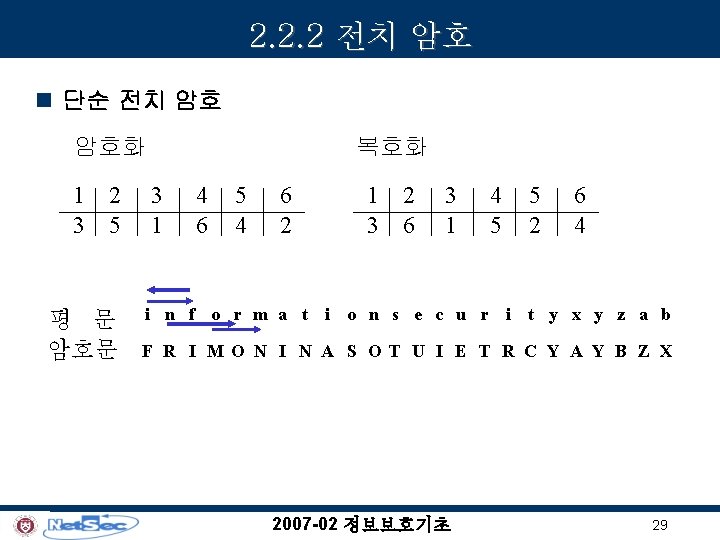

2. 2. 2 전치 암호 n 단순 전치 암호 암호화 1 3 2 5 평 문 암호문 복호화 3 1 4 6 5 4 6 2 1 3 2 6 3 1 4 5 5 2 6 4 i n f o r m a t i o n s e c u r i t y x y z a b F R I MO N I N A S O T U I E T R C Y A Y B Z X 2007 -02 정보보호기초 29

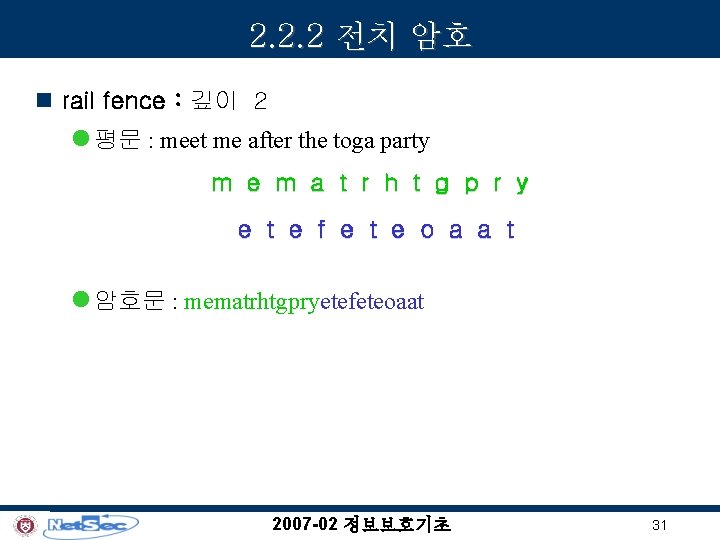

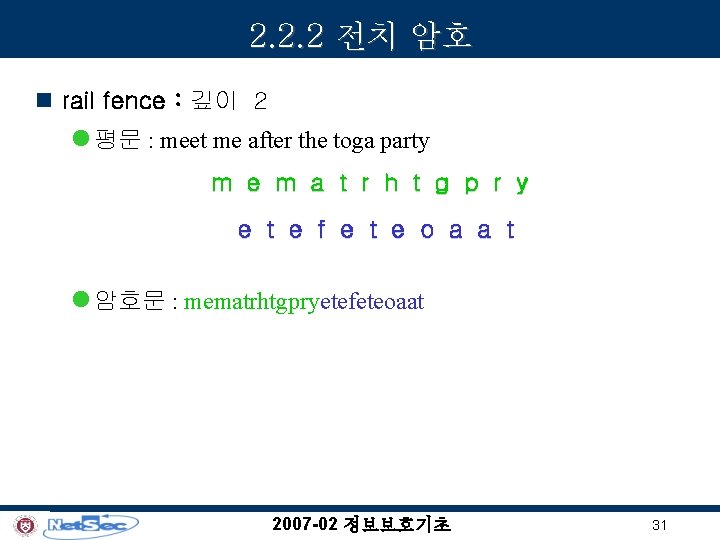

2. 2. 2 전치 암호 n rail fence : 깊이 2 l 평문 : meet me after the toga party m e m a t r h t g p r y e t e f e t e o a a t l 암호문 : mematrhtgpryetefeteoaat 2007 -02 정보보호기초 31

2. 2. 2 전치 암호 평 문 암호문 t h i s g o o d f o r s e c u r e c i p h e r G S O D O H T I I S O F R E S P I H R E U C R C E 2007 -02 정보보호기초 32

2. 2. 3 적 암호 n ADFGVX 암호 l 치환 과정 예 c o n v e n t i o n a l XA DX DA GX VG DA GV VX DX DA AF DG c r y p t o g r a p h y XA XV GG XX GV DX DD XV AF XX FV GG 2007 -02 정보보호기초 38

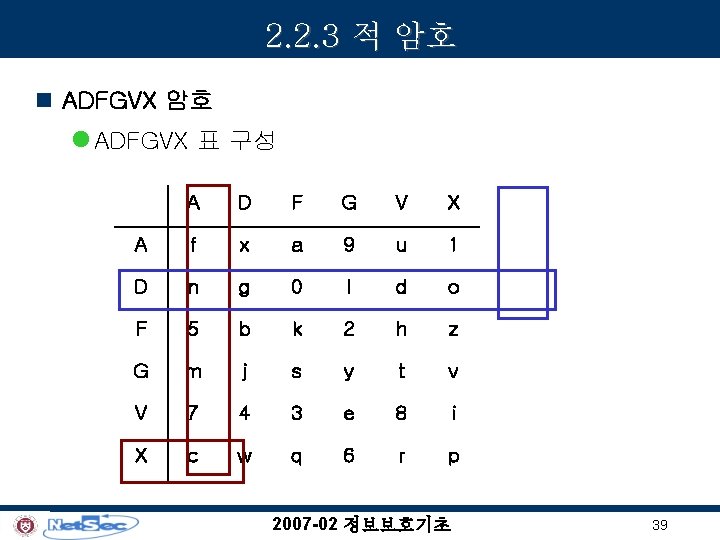

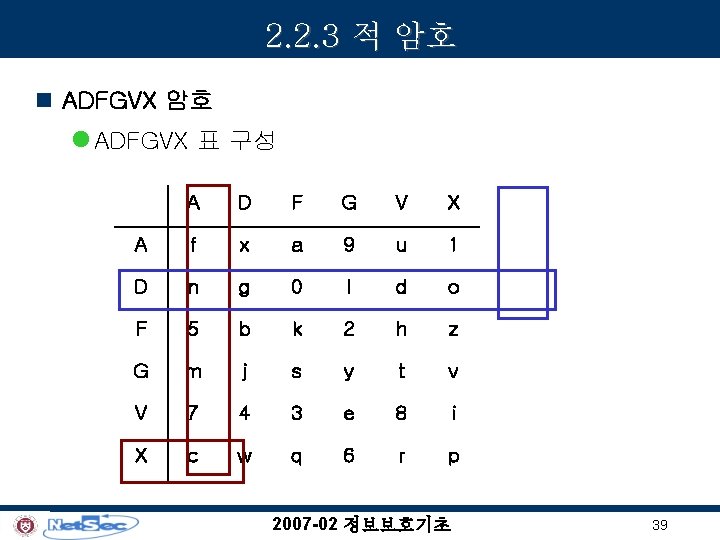

2. 2. 3 적 암호 n ADFGVX 암호 l ADFGVX 표 구성 A D F G V X A f x a 9 u 1 D n g 0 l d o F 5 b k 2 h z G m j s y t v V 7 4 3 e 8 i X c w q 6 r p 2007 -02 정보보호기초 39

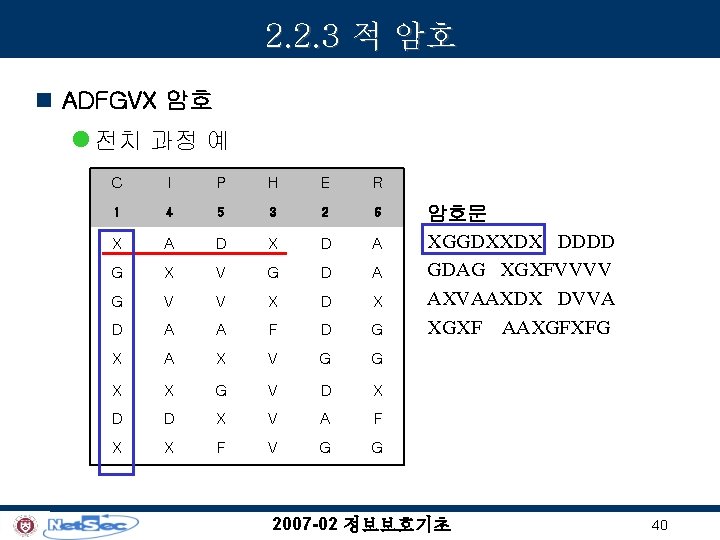

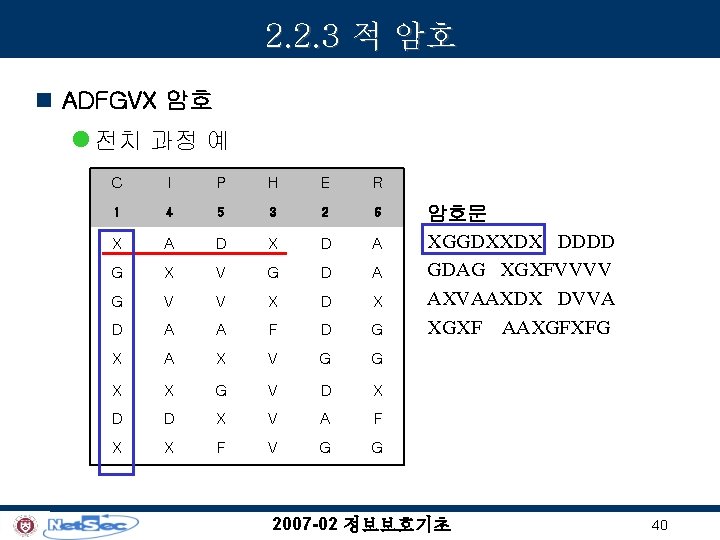

2. 2. 3 적 암호 n ADFGVX 암호 l 전치 과정 예 C I P H E R 1 4 5 3 2 6 X A D X D A G X V G D A G V V X D A A F D G X A X V G G X X G V D X D D X V A F X X F V G G 암호문 XGGDXXDX DDDD GDAG XGXFVVVV AXVAAXDX DVVA XGXF AAXGFXFG 2007 -02 정보보호기초 40

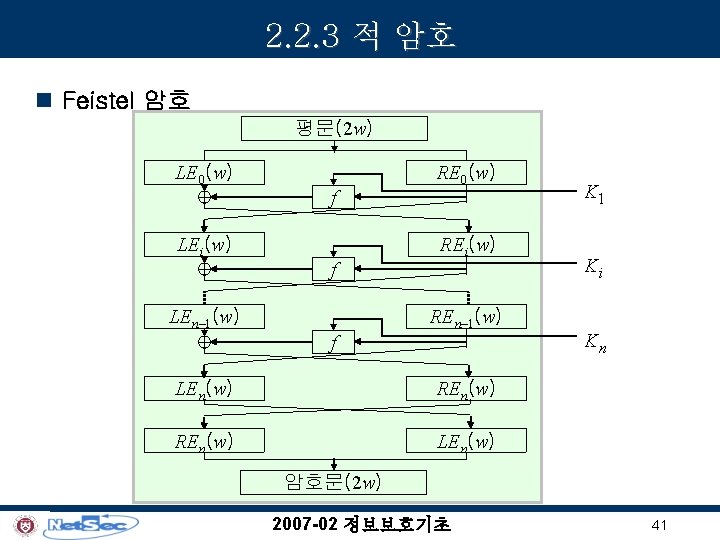

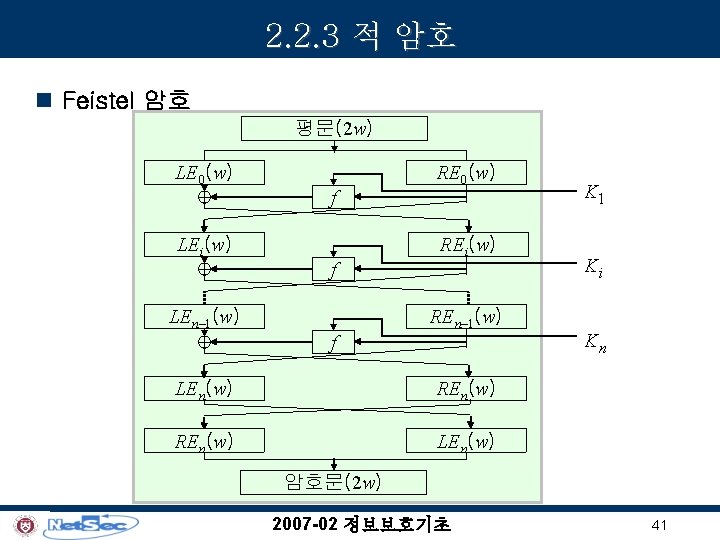

2. 2. 3 적 암호 n Feistel 암호 평문(2 w) LE 0(w) LEi(w) LEn– 1(w) f f f RE 0(w) REi(w) REn– 1(w) LEn(w) REn(w) LEn(w) K 1 Ki Kn 암호문(2 w) 2007 -02 정보보호기초 41

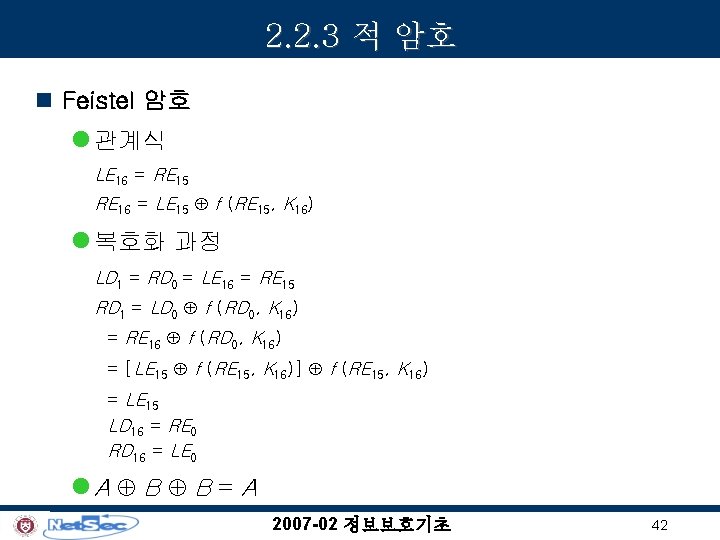

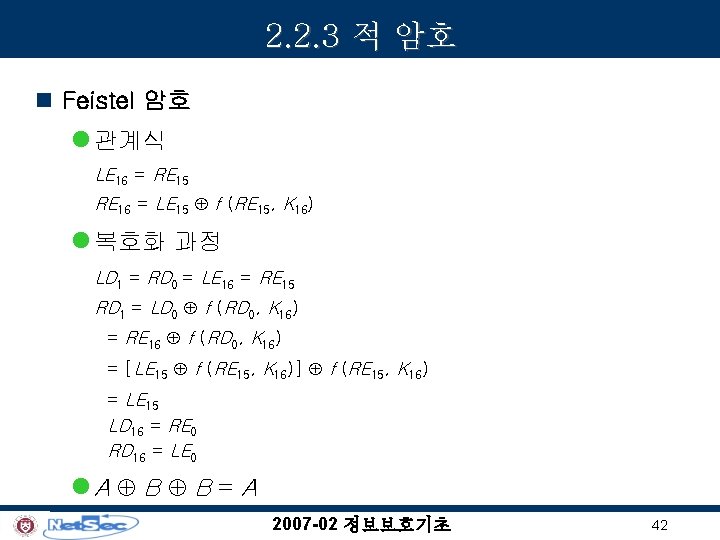

2. 2. 3 적 암호 n Feistel 암호 l 관계식 LE 16 = RE 15 RE 16 = LE 15 f (RE 15, K 16) l 복호화 과정 LD 1 = RD 0 = LE 16 = RE 15 RD 1 = LD 0 f (RD 0, K 16) = RE 16 f (RD 0, K 16) = [LE 15 f (RE 15, K 16)] f (RE 15, K 16) = LE 15 LD 16 = RE 0 RD 16 = LE 0 l. A B B = A 2007 -02 정보보호기초 42

2. 4 암호 공격 n 표 2. 2 모든 키 탐색을 위해 요구되는 평균시간 키 크기(비트) 가능한 키의 수 s당 1 암호화 s당 106 암호화 32 232 =4. 3 x 109 231 s = 35. 8분 2. 15 ms 56 256 =7. 2 x 1016 255 s = 1142년 10. 01 h 128 26문자 permutation 2128 = 3. 4 x 1038 26 ! =4 X 1026 2127 s = 5. 4 X 1024년 2 X 1026 s = 6. 4 X 1012년 2007 -02 정보보호기초 5. 4 x 1018년 6. 4 x 106년 48