Tema 2 Tema 8 1 Seguridad informtica 1

- Slides: 22

Tema 2 Tema 8 1. Seguridad informática 1. Fraude en la red 2. Medidas de protección 3. Distribución de software y su propiedad -1. 1¿contra qué nos debemos proteger? -1. 2 seguridad activa y pasiva -1. 3 las amenazas silenciosas -1. 4 el antivirus -1. 5 cortafuegos -1. 6 software antispam -1. 7 software antiespia -3. 1 tipos de licencias de software -3. 2 software libre y creative commons

1. Seguridad informática • Definición: Conjunto de acciones herramientas y dispositivos cuyo objetivo es dotar a un sistema informático de integridad, confidencialidad y disponibilidad. Virus informático volver

• Un sistema es íntegro cuando la modificación de la información a cualquier usuario que no ha sido autorizado con anterioridad. • Un sistema es confidencial si impide la visualización de datos a los usuarios que no tengan privilegios de un sistema.

1. 1¿contra qué nos debemos proteger? • Contra nosotros mismos en ocasiones, sin darnos cuenta borramos programas necesarios para la seguridad del ordenador o aceptamos correos electrónicos perjudiciales. • Contra los accidentes y averías que pueden hacer que se estropee nuestro ordenador y perdamos datos necesarios. • Contra usuarios intrusos que bien desde el mismo ordenador o desde otro equipo de la red puedan acceder a datos de nuestro equipo. • Contra software malicioso o malware es dedir, programas aprovechan un acceso a nuestro ordenador para instalarse y obtener información dañar el sistema o inutilizar por completo el ordenador. volver

1. 2 seguridad activa y pasiva 1. Las técnicas de seguridad activa, cuyo fin es evitar daños a los sistemas informáticos: a. El empleo de contraseñas adecuadas. b. La encriptación de los datos. c. El uso de software de seguridad informática. 2. Las técnicas de seguridad pasiva, cuyo fin es minimizar los efectos o desastres causados por un accidente, un usuario o un malware: a. El uso de hardware adecuado frente a accidentes y averías b. La realización de copias de seguridad de los datos y del sistema operativo

1. 3 Las amenazas silenciosas Nuestro ordenador se encuentra expuesto a pequeños programas y software malicioso, que pueden introducirse en el sistema por medio de correos electrónicos, navegación por páginas web… Podemos encontrar los siguientes virus: a. a. Virus informático: programa que se instala en el ordenador cuya finalidad es propagarse a otros equipos. Puede llegar a la destrucción del disco duro. volver

b. Gusano informático: virus cuya finalidad es infectar una red de ordenadores. No suelen destruir archivos pero ralentizan el funcionamiento del ordenador. c. troyano: aplicación escondida cuya finalidad es entrar en nuestro ordenador Para que otro usuario tome el control de nuestro equipo.

d. Espia: spyware que se instala sin conocimiento y cuya finalidad es recopilar información sobre el usuario y enviarla a internet. e. dialers: programas que se instalan y utilizan el modem telefonico de conexión a internet para realizar llamadas telefonicas de alto coste.

f. spam: correo basura que consiste en el envío de correo electrónico publicitario de forma masiva y su finalidad es vender sus productos. g. pharming: es la suplantación de paginas Web por parte de un servidor local instalado en el equipo sin que el usuario lo sepa. h. phishing: practica delictiva que cosiste en obtener datos bancarios del usuario.

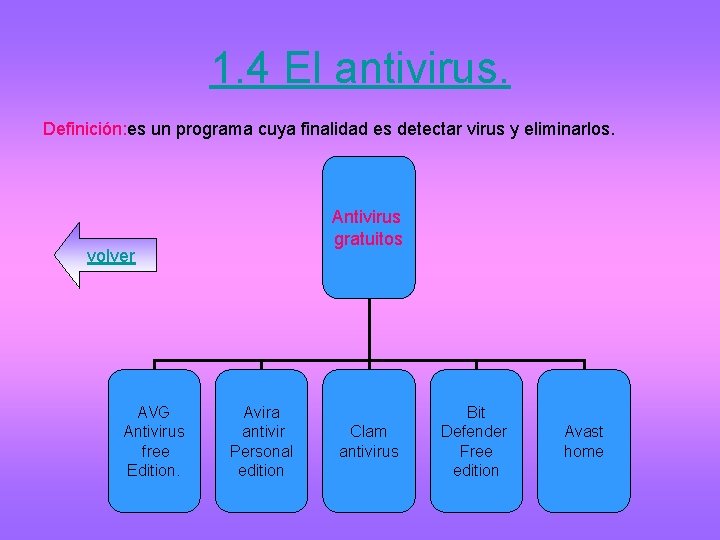

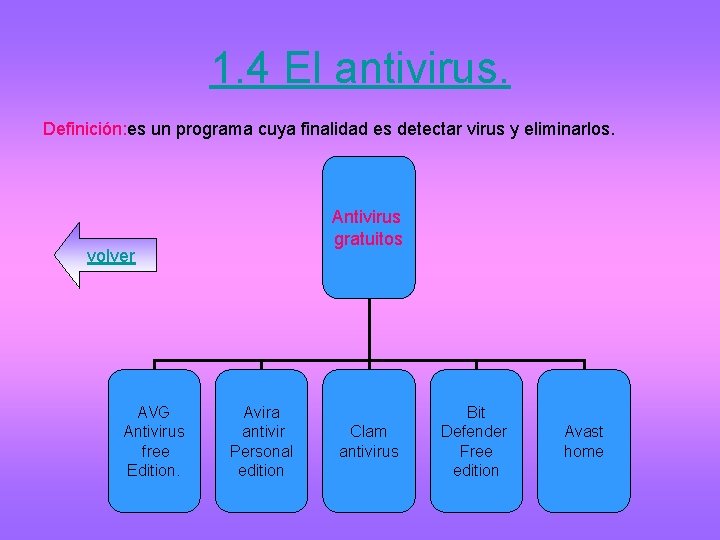

1. 4 El antivirus. Definición: es un programa cuya finalidad es detectar virus y eliminarlos. Antivirus gratuitos volver AVG Antivirus free Edition. Avira antivir Personal edition Clam antivirus Bit Defender Free edition Avast home

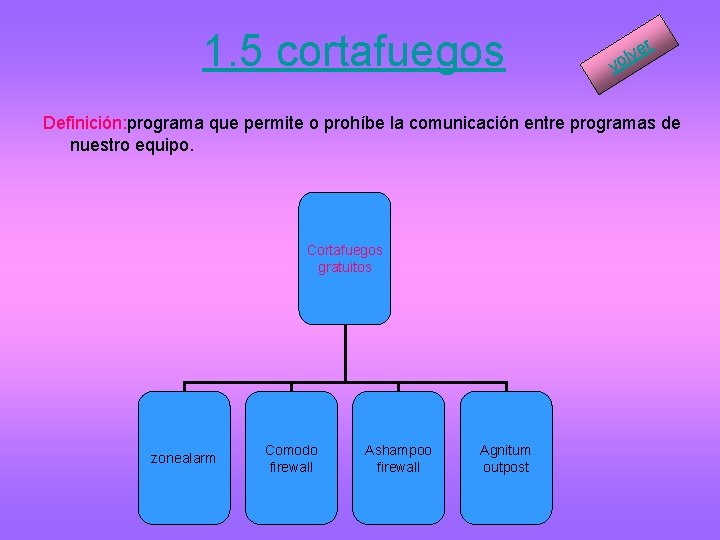

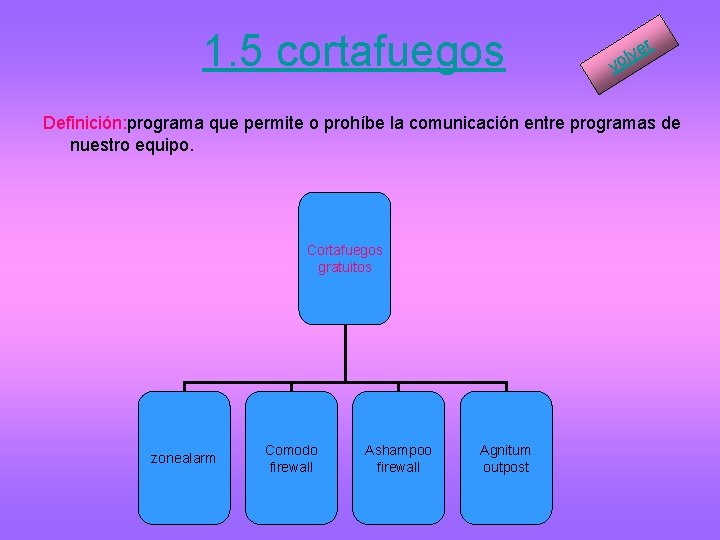

1. 5 cortafuegos r e olv v Definición: programa que permite o prohíbe la comunicación entre programas de nuestro equipo. Cortafuegos gratuitos zonealarm Comodo firewall Ashampoo firewall Agnitum outpost

1. 6 software antispam. Definición: programas basados en filtros capaces de detectar el correo basura. Existen 2 tipos de correo electrónico: a. Correo POP 3 b. Correo web mail volver

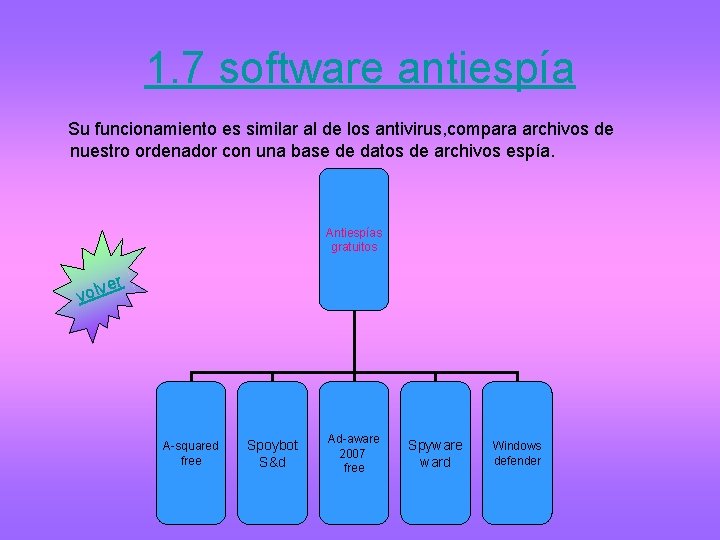

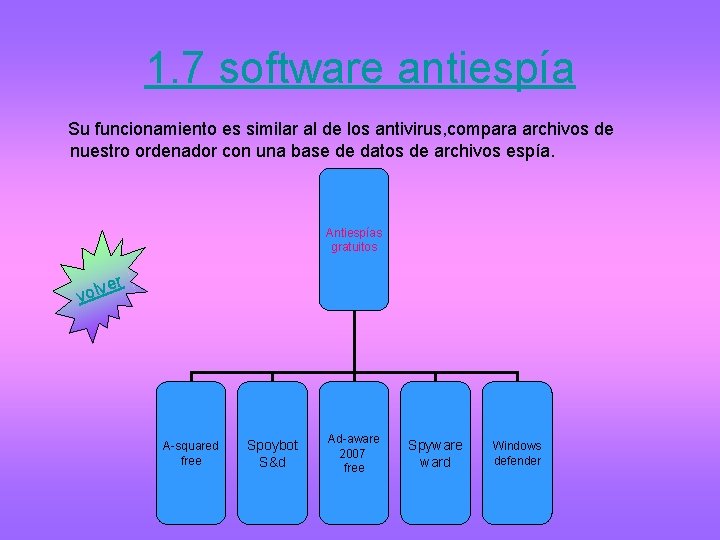

1. 7 software antiespía Su funcionamiento es similar al de los antivirus, compara archivos de nuestro ordenador con una base de datos de archivos espía. Antiespías gratuitos r e volv A-squared free Spoybot S&d Ad-aware 2007 free Spyware ward Windows defender

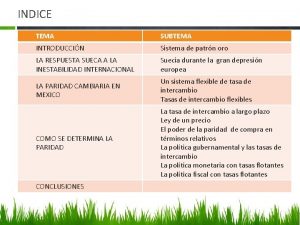

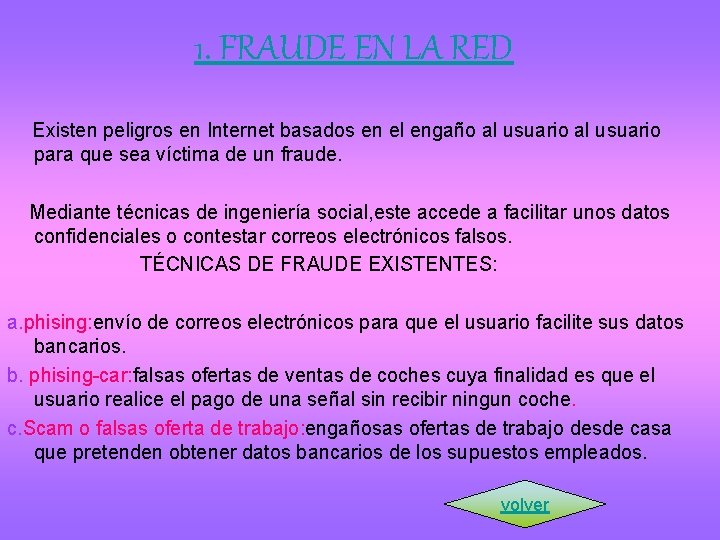

1. FRAUDE EN LA RED Existen peligros en Internet basados en el engaño al usuario para que sea víctima de un fraude. Mediante técnicas de ingeniería social, este accede a facilitar unos datos confidenciales o contestar correos electrónicos falsos. TÉCNICAS DE FRAUDE EXISTENTES: a. phising: envío de correos electrónicos para que el usuario facilite sus datos bancarios. b. phising-car: falsas ofertas de ventas de coches cuya finalidad es que el usuario realice el pago de una señal sin recibir ningun coche. c. Scam o falsas oferta de trabajo: engañosas ofertas de trabajo desde casa que pretenden obtener datos bancarios de los supuestos empleados. volver

d. pharming: se trata de engañar al internauta mediante el secuestro del servidor DNS e. falsos premios: correos electrónicos que nos felicitan por haber ganado un gran premio y nos solicitan los datos bancarios. f. falsas tiendas on-line : paginas de comercio electrónico llenas de ofertas para que el comprador caiga en el engaño.

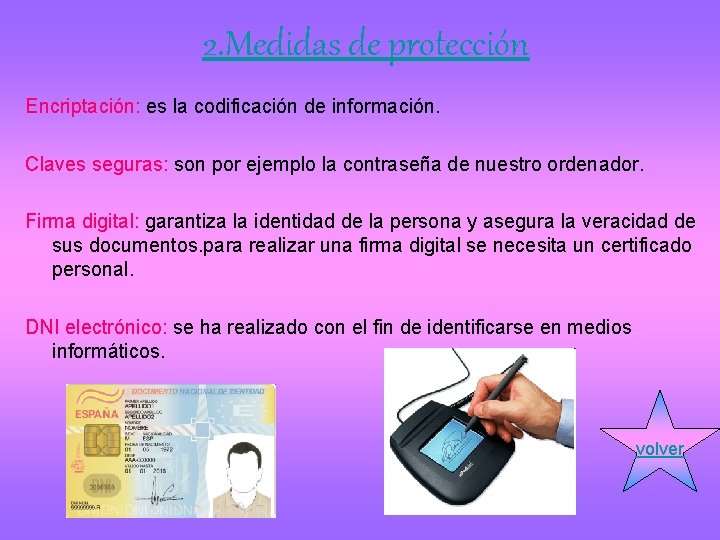

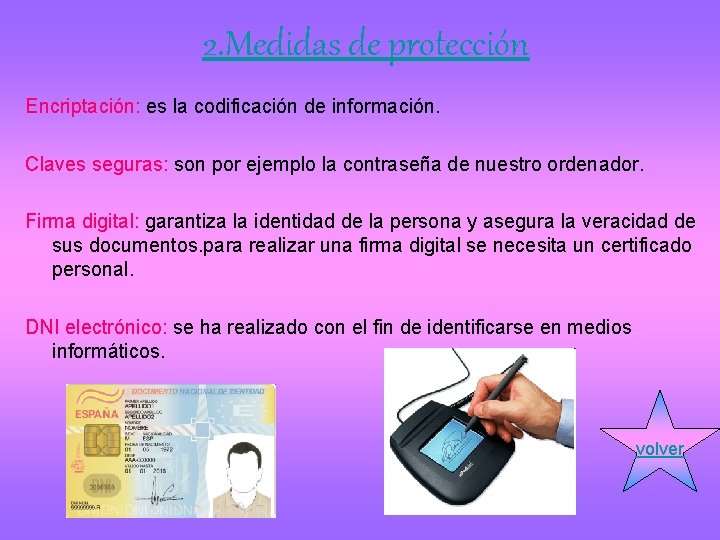

2. Medidas de protección Encriptación: es la codificación de información. Claves seguras: son por ejemplo la contraseña de nuestro ordenador. Firma digital: garantiza la identidad de la persona y asegura la veracidad de sus documentos. para realizar una firma digital se necesita un certificado personal. DNI electrónico: se ha realizado con el fin de identificarse en medios informáticos. volver

3. Distribución de software y su propiedad Tiene la ventaja de no necesitar un soporte fisico para hecer llegar el producto a su cliente y ofrece la posibilidad de actualizar el software para obtener su ultima version. volver

3. 1 tipos de licencia de software. volver a. Software comercial: su finalidad es obtener beneficios económicos. b. software privado: suelen ser aplicaciones muy especiales y personalizadas. c. shareware: tipo de software comercial que se distribuye de forma gratuita para que el usuario lo evalúe antes de comprarlo. d. freeware: programas cuyo autor pone a disposición de los usuarios de forma gratuita. e. Open source: programas que se entregan con el codigo de programacion utilizado para su funcionamiento. f. Software libre: todos aquellos programas que pueden ser libremente usados, modificados y copiados. NO TIENEN PORQUE SER GRATIS. g. Software semilibre: tipo de software distribuido como software libre.

3. 2 Software libre y creative commons Dentro del software libre nos encontramos 2 tipos: con copyleft o sin copyleft. Copyleft: tipo de licencia que establece que las modificaciones de un programa redistribuidas por los usuarios estan obligadas a cumplir la misma licencia que el original. Creative commons: es la iniciativa de una organización que pretende ofrecer una variedad de licencias a los creadores de contenidos. volver

Informtica

Informtica Informtica

Informtica Informtica

Informtica Subtema

Subtema Tipos de entrevista

Tipos de entrevista Aliran seni patung

Aliran seni patung Tema-tema teologi perjanjian lama

Tema-tema teologi perjanjian lama Delimitación del problema ejemplo

Delimitación del problema ejemplo Tendencias de la seguridad social

Tendencias de la seguridad social Servicios especializados en calidad salud y seguridad

Servicios especializados en calidad salud y seguridad Seguridad social

Seguridad social Resbalones tropiezos y caidas charla de seguridad

Resbalones tropiezos y caidas charla de seguridad Cinchos de seguridad

Cinchos de seguridad Sello de seguridad extintor

Sello de seguridad extintor Dimensión seguridad alimentaria y nutricional

Dimensión seguridad alimentaria y nutricional 2da ley de newton ejercicios

2da ley de newton ejercicios Universidad nacional experimental de la seguridad sigla

Universidad nacional experimental de la seguridad sigla Subprograma de seguridad industrial

Subprograma de seguridad industrial Programa de seguridad electrica

Programa de seguridad electrica Www.hp.com/ergo guia de seguridad y confort

Www.hp.com/ergo guia de seguridad y confort Diagramas dti

Diagramas dti Neumotorax clasificacion

Neumotorax clasificacion Datos de un cheque

Datos de un cheque