Introduccin a la Seguridad Informtica Curso Seguridad de

![¿QUÉ ES UNA AMENAZA? Amenaza. - (Inglés: Threat). Según [ISO/IEC 13335 -1: 2004]: causa ¿QUÉ ES UNA AMENAZA? Amenaza. - (Inglés: Threat). Según [ISO/IEC 13335 -1: 2004]: causa](https://slidetodoc.com/presentation_image_h/32c5f32a7c0e67226daec1a6dea85d9f/image-10.jpg)

- Slides: 27

Introducción a la Seguridad Informática Curso: Seguridad de Informática Ingº Hugo Zumaeta 1

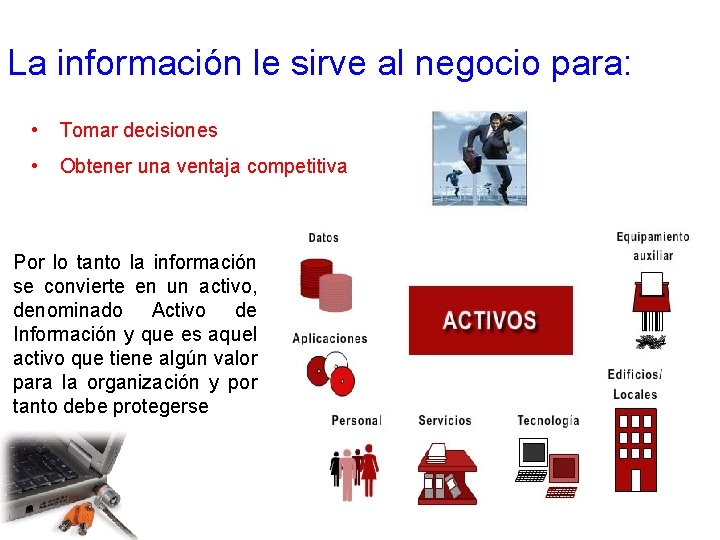

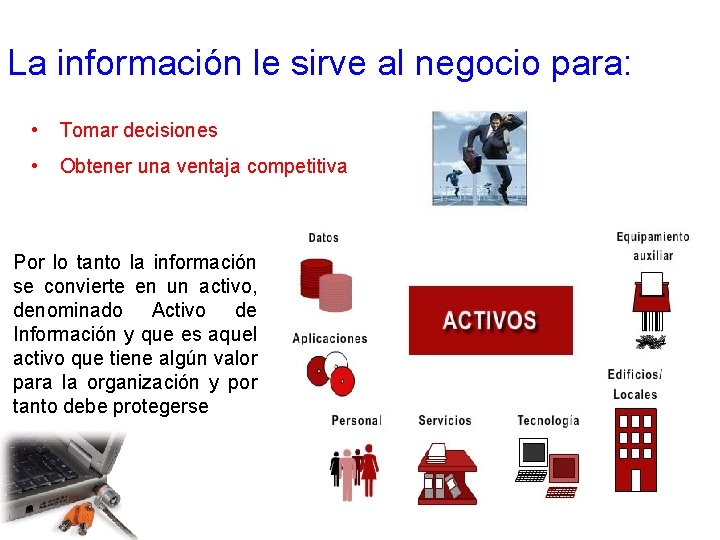

La información le sirve al negocio para: • Tomar decisiones • Obtener una ventaja competitiva Por lo tanto la información se convierte en un activo, denominado Activo de Información y que es aquel activo que tiene algún valor para la organización y por tanto debe protegerse Profesor Hugo Zumaeta 2

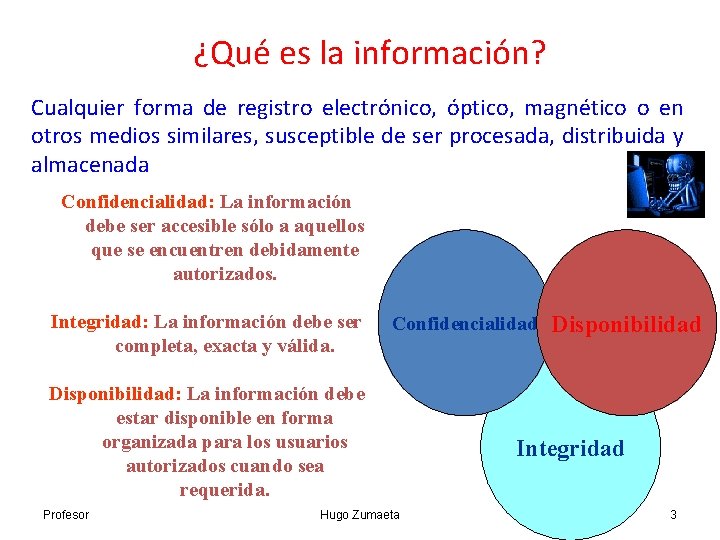

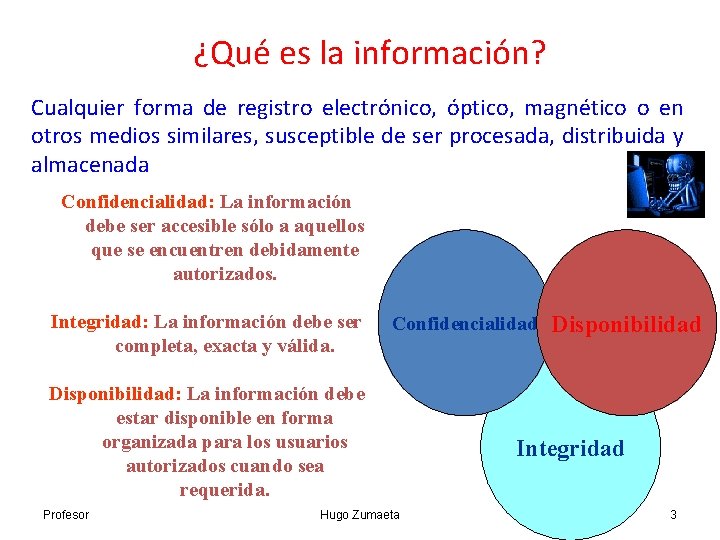

¿Qué es la información? Cualquier forma de registro electrónico, óptico, magnético o en otros medios similares, susceptible de ser procesada, distribuida y almacenada Confidencialidad: La información debe ser accesible sólo a aquellos que se encuentren debidamente autorizados. Integridad: La información debe ser completa, exacta y válida. Confidencialidad Disponibilidad: La información debe estar disponible en forma organizada para los usuarios autorizados cuando sea requerida. Profesor Hugo Zumaeta Disponibilidad Integridad 3

Que es lo más importante que custodia la Dirección de TI para el negocio? La información, que le permita una toma de decisiones entre otras y así tener una ventaja competitiva Profesor Hugo Zumaeta 4

La información es lo mas valioso de la Organización y que TI debe protegerla…. . , porque?

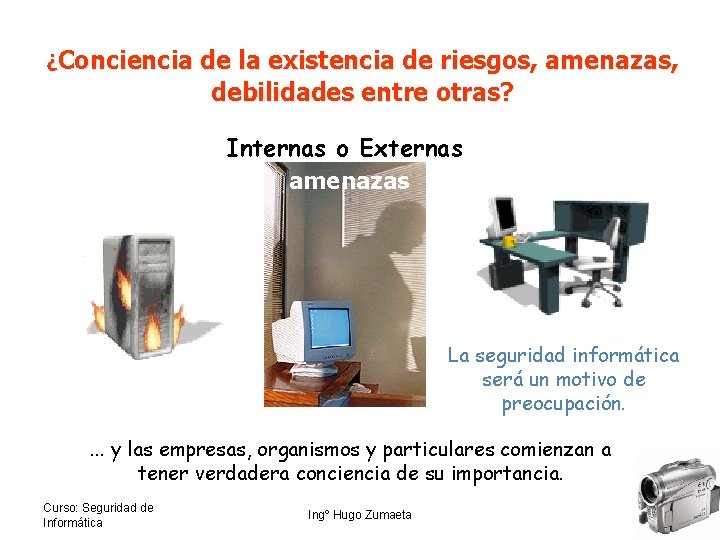

¿Conciencia de la existencia de riesgos, amenazas, debilidades entre otras? Internas o Externas amenazas La seguridad informática será un motivo de preocupación. . y las empresas, organismos y particulares comienzan a tener verdadera conciencia de su importancia. Curso: Seguridad de Informática Ingº Hugo Zumaeta 6

EJEMPLO Fuente: http: //www. rpp. com. pe/detalle. php? nid=317788&mod=2 Curso: Seguridad de Informática Ingº Hugo Zumaeta 7

Marco Conceptual Profesor Hugo Zumaeta 8

¿QUÉ ES UNA VULNERABILIDAD? Vulnerabilidad. - (Inglés: Vulnerability). Debilidad en la seguridad de la información de una organización que potencialmente permite que una amenaza afecte a un activo. Según [ISO/IEC 13335 -1: 2004]: debilidad de un activo o conjunto de activos que puede ser explotado por una amenaza. Ejemplo: Activo Vulnerabilidad Cod. Act. Descripción Cod. Vul. Descripción ACT-006 Servidor Dominio Principal VUL-015 Obsolescencia de hardware VUL-045 Inadecuada condiciones ambientales VUL-072 Inadecuado soporte de mantenimiento VUL-125 Actualizaciones no certificadas Seguridad de la Información Ing. Hugo Zumaeta 9

![QUÉ ES UNA AMENAZA Amenaza Inglés Threat Según ISOIEC 13335 1 2004 causa ¿QUÉ ES UNA AMENAZA? Amenaza. - (Inglés: Threat). Según [ISO/IEC 13335 -1: 2004]: causa](https://slidetodoc.com/presentation_image_h/32c5f32a7c0e67226daec1a6dea85d9f/image-10.jpg)

¿QUÉ ES UNA AMENAZA? Amenaza. - (Inglés: Threat). Según [ISO/IEC 13335 -1: 2004]: causa potencial de un incidente no deseado, el cual puede causar el daño a un sistema o la organización. Amenaza. - es un evento o acción no deseable que puede afectar negativamente a la organización para el logro de sus objetivos, metas, etc. Ejemplo: Activo Vulnerabilidad Amenaza Cod. Ame. Cod. Act. Descripción Cod. Vul. Descripción ACT-006 Servidor Dominio Principal VUL-015 Obsolescencia de hardware VUL-045 Inadecuada condiciones ambientales VUL-072 Inadecuado soporte de mantenimiento VUL-125 Actualizaciones no certificadas Seguridad de la Información Ing. Hugo Zumaeta AME-012 Descripción Interrupción del servicio que presta el servidor de dominio principal 10

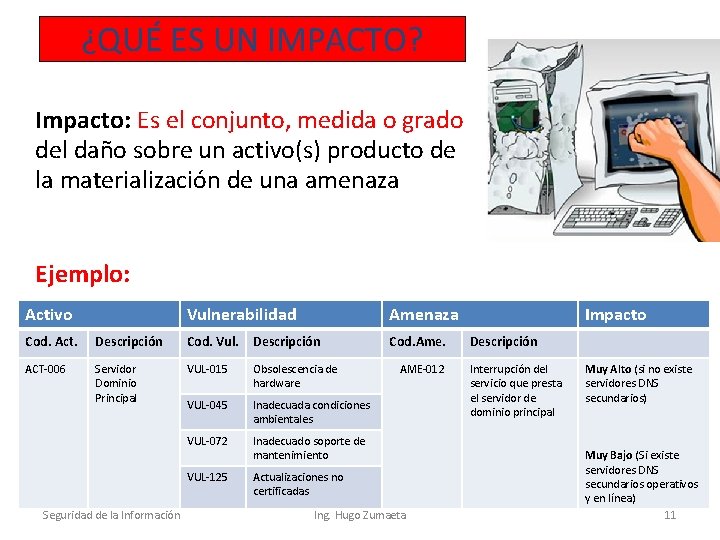

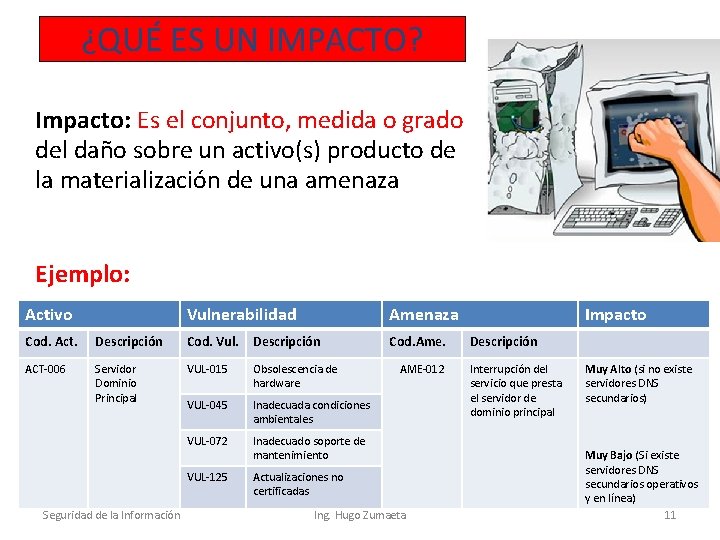

¿QUÉ ES UN IMPACTO? Impacto: Es el conjunto, medida o grado del daño sobre un activo(s) producto de la materialización de una amenaza Ejemplo: Activo Vulnerabilidad Amenaza Cod. Ame. Cod. Act. Descripción Cod. Vul. Descripción ACT-006 Servidor Dominio Principal VUL-015 Obsolescencia de hardware VUL-045 Inadecuada condiciones ambientales VUL-072 Inadecuado soporte de mantenimiento VUL-125 Actualizaciones no certificadas Seguridad de la Información AME-012 Ing. Hugo Zumaeta Impacto Descripción Interrupción del servicio que presta el servidor de dominio principal Muy Alto (si no existe servidores DNS secundarios) Muy Bajo (Si existe servidores DNS secundarios operativos y en línea) 11

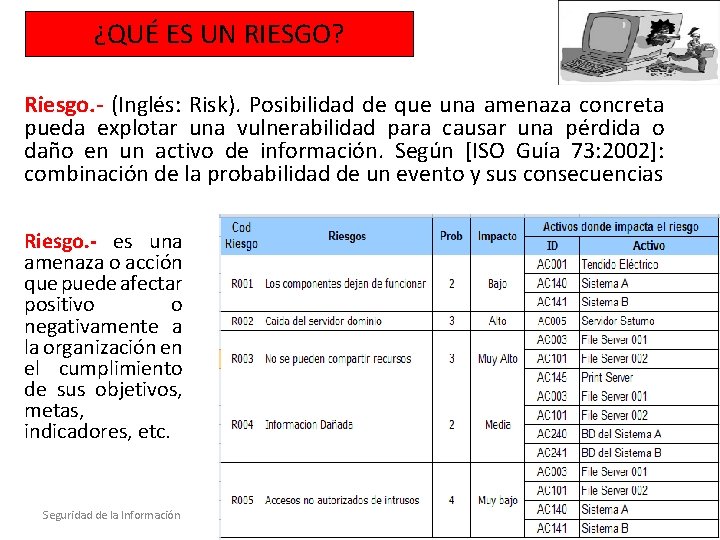

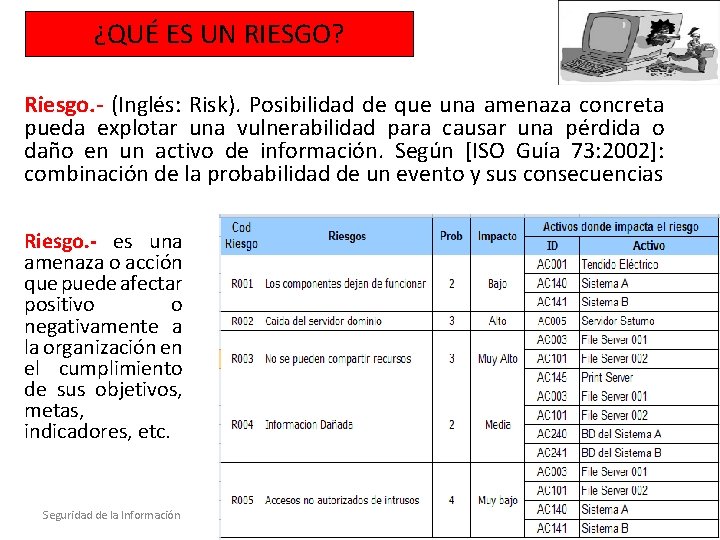

¿QUÉ ES UN RIESGO? Riesgo. - (Inglés: Risk). Posibilidad de que una amenaza concreta pueda explotar una vulnerabilidad para causar una pérdida o daño en un activo de información. Según [ISO Guía 73: 2002]: combinación de la probabilidad de un evento y sus consecuencias Riesgo. - es una amenaza o acción que puede afectar positivo o negativamente a la organización en el cumplimiento de sus objetivos, metas, indicadores, etc. Seguridad de la Información Ing. Hugo Zumaeta 12

Riesgos de Tecnologías de Información Profesor Hugo Zumaeta 13

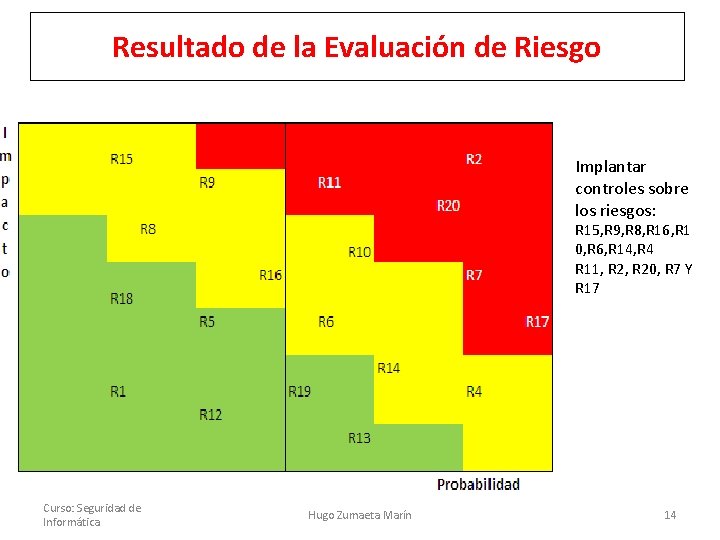

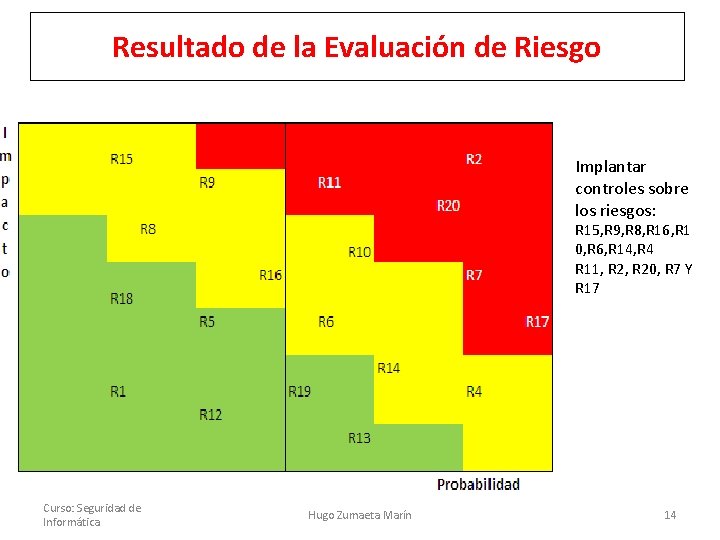

Resultado de la Evaluación de Riesgo Implantar controles sobre los riesgos: R 15, R 9, R 8, R 16, R 1 0, R 6, R 14, R 4 R 11, R 20, R 7 Y R 17 Curso: Seguridad de Informática Hugo Zumaeta Marín 14

¿QUÉ ES UN CONTROL? Son las políticas, estándares, implementación de soluciones, procedimientos, procesos, aplicación de buenas prácticas, estructuras organizativas, etc. para mantener los riesgos de seguridad de la información por debajo del nivel de riesgo asumible (Nota: Control es también utilizado como sinónimo de salvaguarda o contramedida). Por lo tanto: La seguridad de la información se logra implementando un conjunto adecuado de controles, políticas, procesos, procedimientos, estructuras organizacionales, y otras acciones que hagan que la información pueda ser accedida sólo por aquellas personas que están debidamente autorizadas para hacerlo. Seguridad de la Información Ing. Hugo Zumaeta 15

Puntos de partida de la seguridad de la información • Debido a la cantidad de amenazas y vulnerabilidades a las que esta expuesta. • Los perjuicios que ocasionan los incidentes de seguridad a través de los riesgos. Ejemplo: como: paradas de producción, pérdidas de clientes, pérdida de reputación, perdidas económicas, etc. • Cumplimiento de controles implementados • Cumplimiento de la normatividad vigente. • Identificación de riesgos Profesor Hugo Zumaeta 16

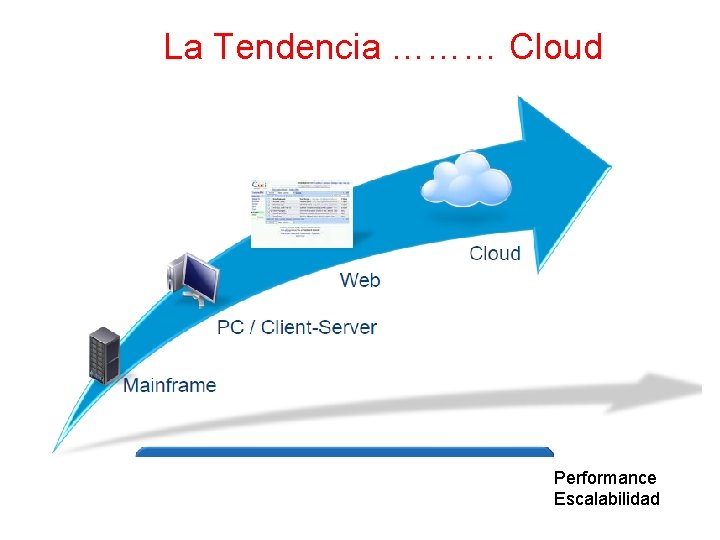

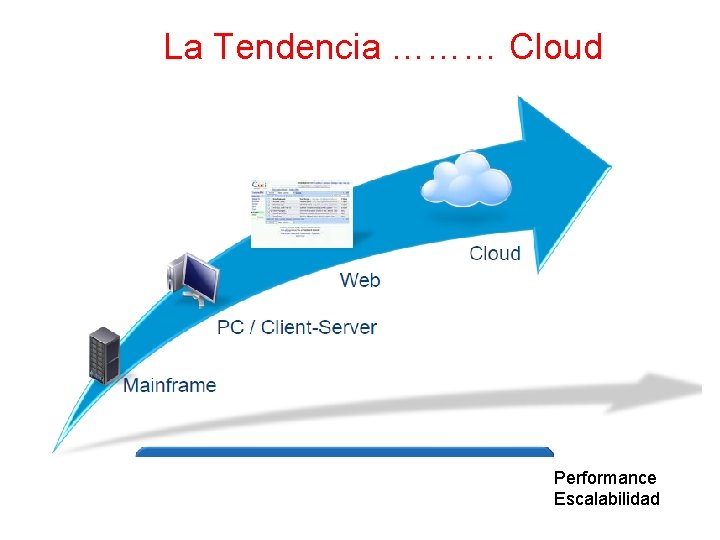

La Tendencia ……… Cloud Performance Escalabilidad

Conceptos Generales Administración. - es la ciencia social, técnica y arte que se ocupa de la planificación, organización, dirección y control de los recursos de la organización, con el fin de obtener el máximo beneficio posible. La administración se base en 4 principios:

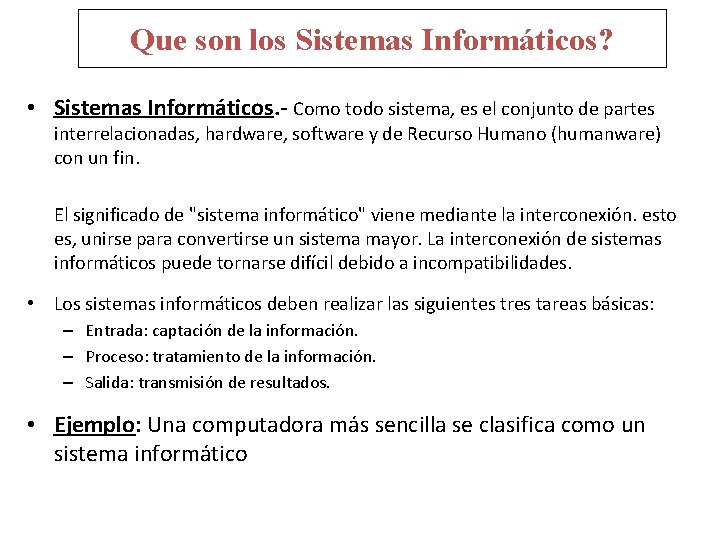

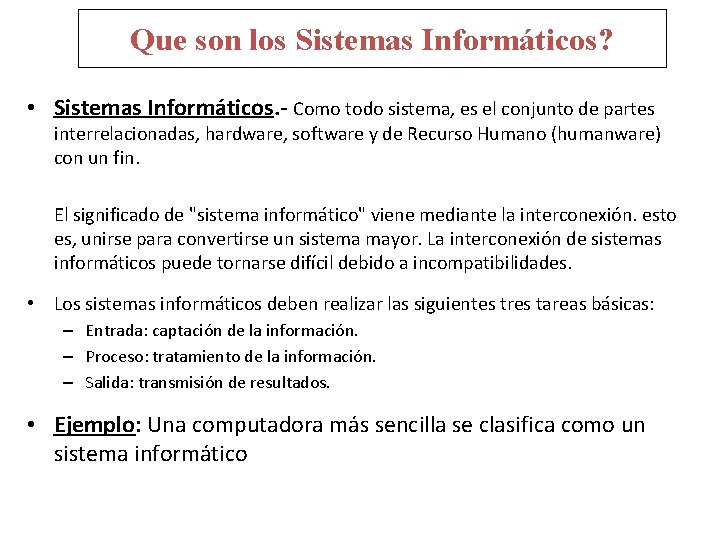

Que son los Sistemas Informáticos? • Sistemas Informáticos. - Como todo sistema, es el conjunto de partes interrelacionadas, hardware, software y de Recurso Humano (humanware) con un fin. El significado de "sistema informático" viene mediante la interconexión. esto es, unirse para convertirse un sistema mayor. La interconexión de sistemas informáticos puede tornarse difícil debido a incompatibilidades. • Los sistemas informáticos deben realizar las siguientes tres tareas básicas: – Entrada: captación de la información. – Proceso: tratamiento de la información. – Salida: transmisión de resultados. • Ejemplo: Una computadora más sencilla se clasifica como un sistema informático

Conceptos Generales • Front-end. - Es la parte del software que interactúa con el o los usuarios. Es el responsable de recolectar los datos de entrada del usuario, que pueden ser de muchas y variadas formas, y procesarlas de una manera conforme a la especificación que el back-end pueda usar. • Back-end. - es la parte que procesa la entrada desde el front-end • El middleware es un software de conectividad que ofrece un conjunto de servicios que hacen posible el funcionamiento de aplicaciones distribuidas sobre plataformas heterogéneas. • Plataformas informáticas heterogéneas, lo que se denomina como arquitectura orientada a servicios. Estas posibilitan que los sistemas de gestión empresariales puedan estar segmentados por módulos, cada uno de ellos con una funciones específicas y programados con los lenguajes más adecuados para su trabajo.

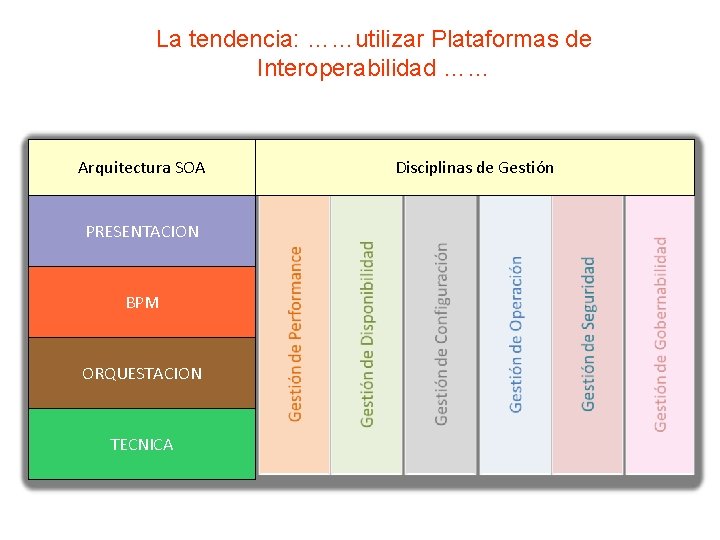

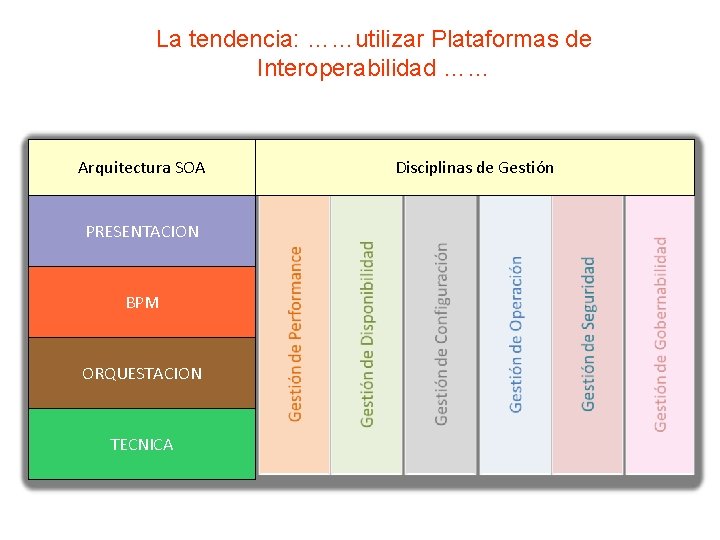

La tendencia: ……utilizar Plataformas de Interoperabilidad …… Arquitectura SOA PRESENTACION BPM ORQUESTACION TECNICA Disciplinas de Gestión

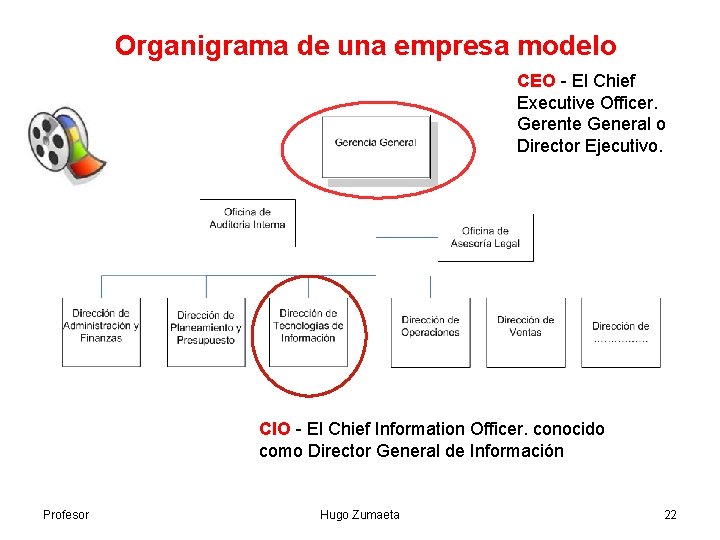

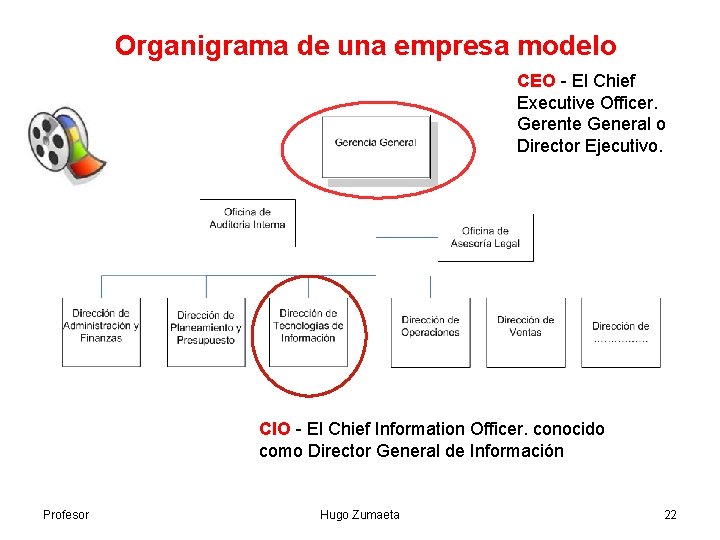

Organigrama de una empresa modelo CEO - El Chief Executive Officer. Gerente General o Director Ejecutivo. CIO - El Chief Information Officer. conocido como Director General de Información Profesor Hugo Zumaeta 22

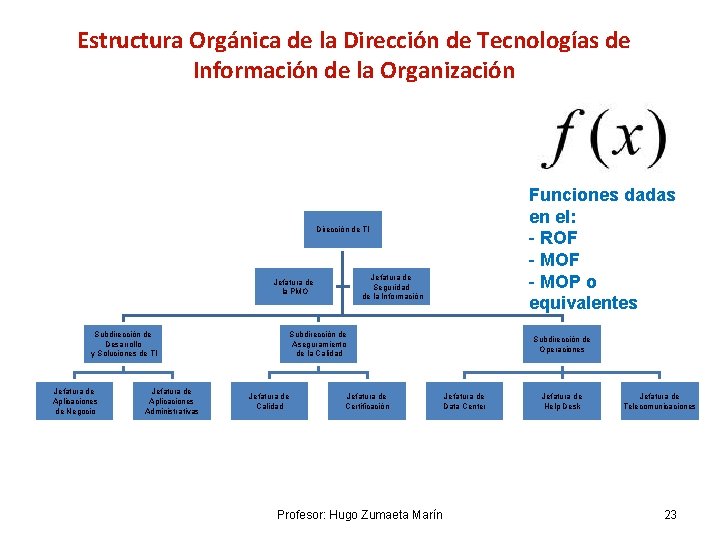

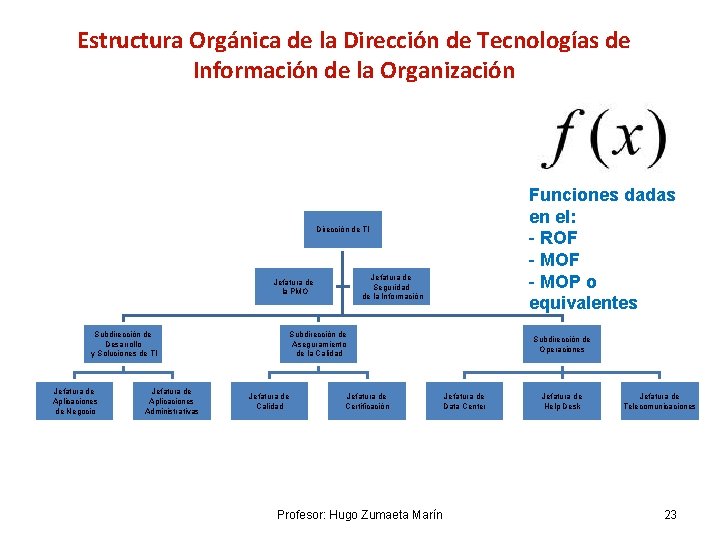

Estructura Orgánica de la Dirección de Tecnologías de Información de la Organización Funciones dadas en el: - ROF - MOP o equivalentes Dirección de TI Jefatura de Seguridad de la Información Jefatura de la PMO Subdirección de Desarrollo y Soluciones de TI Jefatura de Aplicaciones de Negocio Jefatura de Aplicaciones Administrativas Subdirección de Aseguramiento de la Calidad Jefatura de Certificación Profesor: Hugo Zumaeta Marín Subdirección de Operaciones Jefatura de Data Center Jefatura de Help Desk Jefatura de Telecomunicaciones 23

Certificaciones y Especializaciones que puede tener el personal del Área de TI • Seguridad: CISO, CISM, CISSP, ITIL. • Redes: CCNA, LPIC, MCSE, CNA, CCNP. • DBA. : MCDBA, OCA-DBA, . • Proyectos: PMP, MCSE, CAPM, • Help Desk: MHD (Manager Help Desk), AHD (Analista Help Desk) • Desarrollo: MCAD, MCSD, SCJP, SCJD, SCWCD, OCP App. Dev, etc. • MCTS (Microsoft Certifed Technology Specialist); MCAD (Microsoft Certified Application Developer); MCPD (Microsoft Certified Professional Developer) • Certificación / Testing / Pruebas • Auditoria: CISA, IRCA, ……. Profesor: Hugo Zumaeta Marín 24

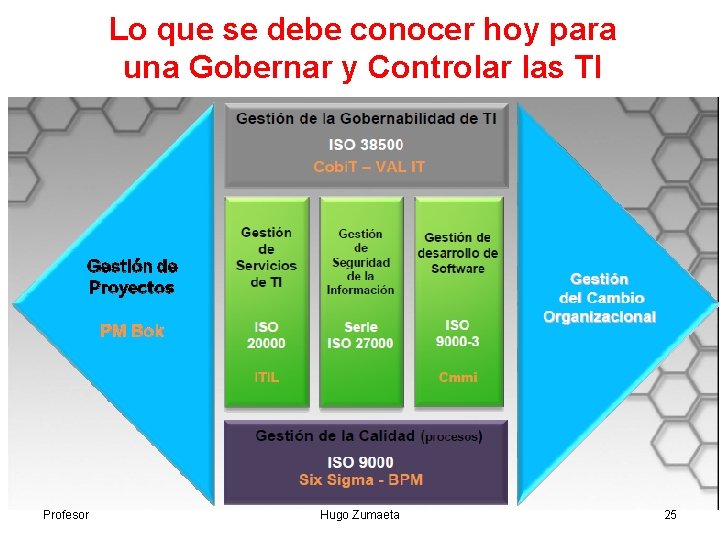

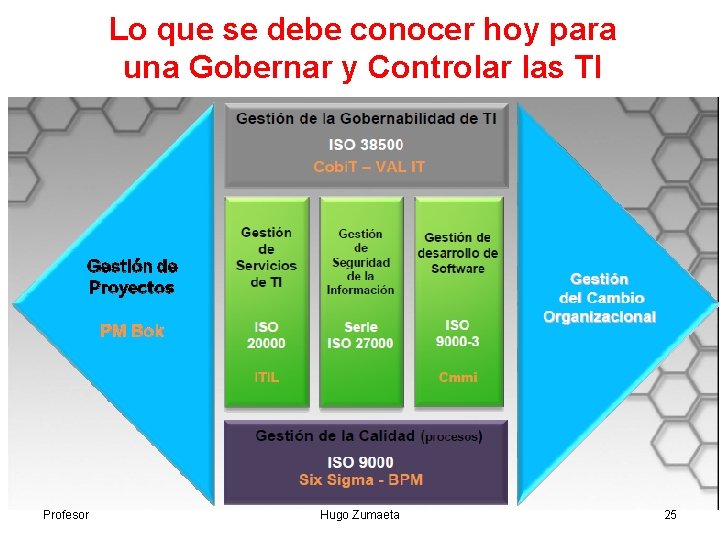

Lo que se debe conocer hoy para una Gobernar y Controlar las TI Profesor Hugo Zumaeta 25

Conclusiones • La Organización debe tomar conocimiento de la importancia de la seguridad de la información. • Toda empresa debe velar por la seguridad de la información del negocio. • La seguridad de la información se logra implementando y gestionando controles • El Área de TI, debe estar siempre alerta monitoreando e implementado normas y buenas practicas • La importancia de los sistemas informáticos en el tratamiento de información • El conocimiento para la administración de sistemas informáticos en tecnologías heterogenias. Ingº Hugo Zumaeta 26

Muchas Gracias Curso: Verificación y Validación de Software Hugo Zumaeta Marín 27

Philippe dreyfus 1962

Philippe dreyfus 1962 Informtica

Informtica Informtica

Informtica Introducción de enzimas

Introducción de enzimas Introduccin

Introduccin Introduccin

Introduccin Introduccin

Introduccin Introduccin

Introduccin Introduccin

Introduccin Curso de instalación de cámaras de seguridad a distancia

Curso de instalación de cámaras de seguridad a distancia Curso de edi

Curso de edi Curso oratoria uba

Curso oratoria uba Sports

Sports Curso dns básico

Curso dns básico Nombre curso asignatura

Nombre curso asignatura Curso cerâmica e cozedura a lenha

Curso cerâmica e cozedura a lenha Usmp derecho

Usmp derecho Tipología de los participantes y como tratarlos

Tipología de los participantes y como tratarlos Aap 2018 um professor ministra um curso especial

Aap 2018 um professor ministra um curso especial Diploma fin de curso primaria

Diploma fin de curso primaria Curso de ingreso psicología unlp

Curso de ingreso psicología unlp Eminência

Eminência Erosion

Erosion Curso patrón de lancha deportiva de bahía

Curso patrón de lancha deportiva de bahía Que esgithub

Que esgithub Instituto superior fatfa

Instituto superior fatfa Curso bpl laboratorio

Curso bpl laboratorio Salud ocupacional en mexico

Salud ocupacional en mexico