TCPIP TRANSMISSION CONTROL PROTOCOL INTERNET PROTOCOL PROTOK STEROWANIA

- Slides: 54

TCP/IP TRANSMISSION CONTROL PROTOCOL / INTERNET PROTOCOL PROTOKÓŁ STEROWANIA TRANSMISJĄ / PROTOKÓŁ INTERNETOWY

SPIS TREŚCI 1. CO TO JEST PROTOKÓŁ? 2. HISTORIA • POCZĄTKI INTERNETU • NARODZINY TCP/IP • PIERWOTNE CELE TCP/IP 3) DLACZEGO WARTO KORZYSTAĆ Z TCP/IP? 4) TYPY SIECI • • SIECI LOKALNE (LAN) Ø RODZAJE SIECI LOKALNYCH Ø TOPOLOGIE FIZYCZNE SIECI LOKALNYCH SIECI ROZLEGŁE (WAN) 5) MODELE WARSTWOWE 6) ADRESY IP 7) • SPOSOBY ZAPISYWANIA ADRESÓW IP • KLASY ADRESÓW IP RODZINA PROTOKOŁÓW TCP/IP • PROTOKOŁY W WARSTWIE MIĘDZYSIECIOWEJ • PROTOKOŁY W WARSTWIE TRANSPORTU 8) KONFIGURACJA DLA WINDOWSA 9)

1) CO TO JEST PROTOKÓŁ? Protokół jest językiem używanym do komunikacji między dwoma połączonymi w sieć stacjami. Definiuje on określony sposób łączenia danych w pakiety, którego przestrzeganie pozwala stacji docelowej poprawnie odczytać dane odebrane ze stacji źródłowej.

2) HISTORIA • POCZĄTKI INTERNETU Aby zrozumieć rozwój TCP/IP trzeba zapoznać się z historią Internetu. Poprzednikiem Internetu był ARPAnet (Advanced Research Projects Agency) supersieć stworzona przez Agencję Zaawansowanych Projektów Badawczych w 1969 roku. Została ona stworzona w odpowiedzi na potencjalne zagrożenie atakiem nuklearnym Związku Radzieckiego. Miała ona pozwolić na podtrzymanie łączności pomiędzy dowództwem sił USA w wypadku wojny atomowej. Pierwszymi połączonymi ośrodkami były: § Sieciowe Centrum Pomiarowe Uniwersytetu Kalifornijskiego w Los Angeles; § Sieciowe Centrum Informacyjne Instytutu Badawczego Stanforda; § Instytut Matematyki Interaktywnej Cullera – Frieda Uniwersytetu Kalifornijskiego w Santa Barbara; § Instytut Grafiki Uniwersytetu Utah.

Protokół wykorzystywany przez ARPAnet nazywał się sieciowym programem sterującym (NCP – Network Control Program) nie spełniał wymagań większej sieci. Aby usprawnić technologię wykorzystywaną przez ARPAnet, specjalny system zaprojektowany został w taki sposób, aby ułatwić wymianę korespondencji pomiędzy inżynierami pracującymi nad nową siecią. System ten (stosowany do dzisiaj) opiera się na prośbach o komentarze (RFC – Request For Comments) w celu zapewnienia inżynierom wsparcia i warunków do współpracy. RFC to dokumenty tworzone przez inżynierów lub kogoś kto miał lepszy pomysł na nową technologię lub jej usprawnienie. Zapewniał otwarte forum do dyskusji. TCP/IP jest efektem metody RFC – żadna korporacja nie zarabia jeżeli instalujemy TCP/IP.

• NARODZINY TCP/IP Protokół NCP miał wiele ograniczeń i nie był wystarczająco niezawodny dla supersieci. Doprowadziło to do powstania nowego języka sieciowego. W 1974 roku Vint Cerf i Bob Kahn wydali publikację „Protokół dla Pakietów Połączeń Sieciowych”, która opisuje protokół sterowania transmisją (TCP). Zastąpił on NCP. Wyjaśnienie pojęć: adres IP – adres używany przez protokół internetowy (IP) do jednoznacznej identyfikacji sieci i hosta host - dowolne urządzenie (np. stacja robocza, serwer, drukarka) w sieci, które ma swój adres IP TCP opisuje komunikację między hostami, wyjaśnia jak mogą nawiązywać ze sobą kontakt oraz przesyłać dane.

Do 1978 roku testowanie oraz dalszy rozwój tego języka doprowadziło do powstania nowego zestawu protokołów nazwanego protokół sterowania transmisją / protokół internetowy. 1982 r. - zastąpienie standardowego języka ARPAnetu, NCP, przez TCP/IP; 1990 r. - ARPAnet przestaje istnieć.

• PIERWOTNE CELE TCP/IP Zakładano, że zestaw protokołów miał zapewnić: - niezależność sprzętową (wykorzystywanie na komputerach MAC, PC, mainframe lub innych); - niezależność oprogramowania (wykorzystywanie przez różne programy i aplikacje); - zdolność samonaprawy (automatycznego odzyskiwania utraconych danych, zdolność do funkcjonowania pomimo awarii dowolnego hosta w dowolnej części sieci); - minimalną wielkość danych przesyłanych razem z danymi docelowymi; - zdolność dodawania nowych sieci do sieci głównej bez zakłócania jej funkcjonowania; - znajdowanie trasy do danych (dane przebywają drogę przez sieć do dowolnej lokalizacji).

3) DLACZEGO WARTO KORZYSTAĆ Z TCP/IP? - powszechnie dostępny, otwarty standard nie jest własnością żadnej korporacji; - kompatybilny z różnymi systemami komputerowymi (możliwość komunikacji z dowolnym systemem); - działa w różnych konfiguracjach sprzętowych i programowych; - jest routowalny (TCP/IP potrafi utworzyć łącze dla każdego fragmentu danych przemieszczającego się w sieci); - jest pewny i skuteczny; - posiada prosty, indywidualny system adresowania.

4) TYPY SIECI • SIECI LOKALNE (LAN) Sieci lokalne LAN (Local Area Networks) to najpowszechniej spotykany rodzaj sieci komputerowych: - sieć działa na zamkniętym obszarze (np. jedno piętro w budynku lub jeden budynek); - stacje wchodzące w skład sieci lokalnej korzystają z połączeń o szerokim paśmie przesyłowym, nowocześniejsze działają bezprzewodowo; - wszystkie elementy sieci są zarządzane wewnętrznie (do realizacji połączeń nie są potrzebne obce firmy); - usługi sieci lokalnej są dostępne nieprzerwanie przez 7 dni w tygodniu 24 godziny na dobę;

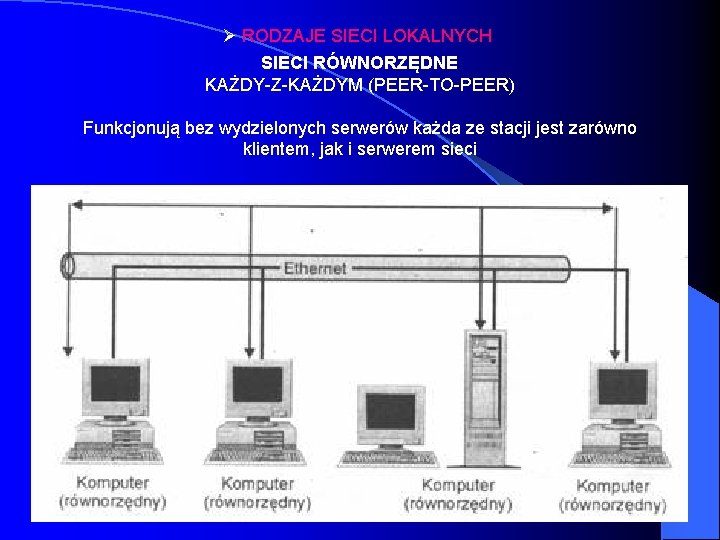

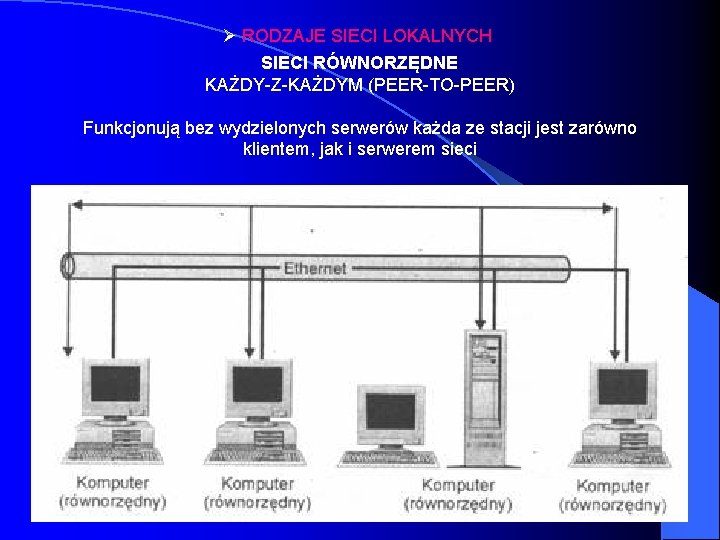

Ø RODZAJE SIECI LOKALNYCH SIECI RÓWNORZĘDNE KAŻDY-Z-KAŻDYM (PEER-TO-PEER) Funkcjonują bez wydzielonych serwerów każda ze stacji jest zarówno klientem, jak i serwerem sieci

ZALETY: - nie wymagają skomplikowanych i drogich serwerów; - łatwe w eksploatacji; - wystarczy instalacja prostego systemu operacyjnego; - każdy komputer znajduje się pod opieką jego użytkownika; - w wyniku braku hierarchicznej zależności wyższa odporność na błędy niż w sieciach opartych na serwerach; - awaria jednego komputera powoduje jedynie tylko jego niedostępność w sieci; - funkcje administracyjne rozłożone są tu na wszystkich użytkowników. WADY: - użytkownicy muszą pamiętać wiele haseł (do każdego komputera w sieci); - brak serwera wymusza samodzielne poszukiwanie informacji; - obniżone bezpieczeństwo sieci ze względu na niejednakowy stan wiedzy i umiejętności techniczne jej użytkowników. ZASTOSOWANIE: Sieci tego typu doskonale nadają się do potrzeb małych instytucji i firm dysponujących ograniczonym budżetem na cele informatyczne

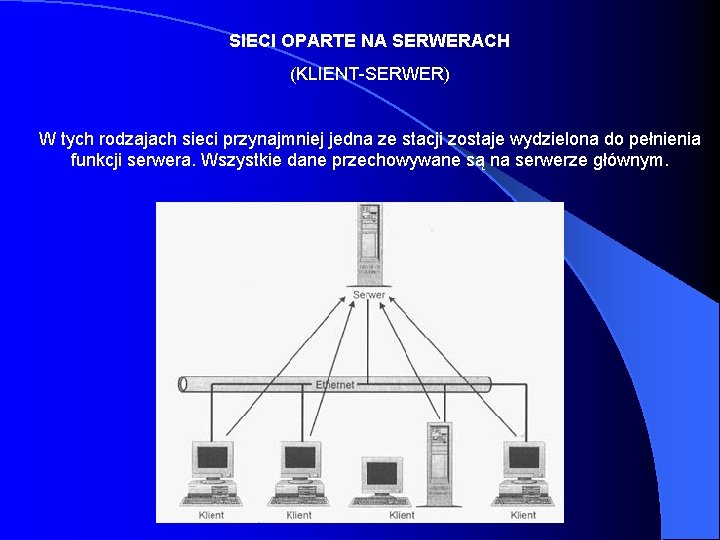

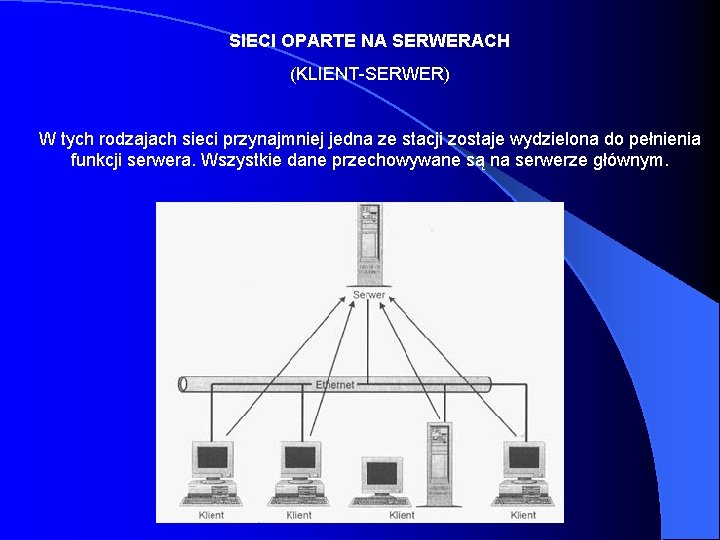

SIECI OPARTE NA SERWERACH (KLIENT-SERWER) W tych rodzajach sieci przynajmniej jedna ze stacji zostaje wydzielona do pełnienia funkcji serwera. Wszystkie dane przechowywane są na serwerze głównym.

ZALETY: - zarządza się nim centralnie, nie ma tu elementu „najsłabszego ogniwa łańcucha”); - mniejsza ilość haseł do zapamiętania do minimum (najczęściej jedno hasło); - tworzenie kopii zapasowych przeprowadzane może być stale i w sposób wiarygodny dzięki centralizacji zasobów; - maja większą wydajność od komputerów, które się na nią składają (z klienta zdjęty jest ciężar obsługi żądań innych klientów); - ułatwiona kontrola dzięki sieciowemu systemowi operacyjnemu, który zainstalowany jest na serwerze; - łatwo można skalować czyli zmieniać jej rozmiary i to niezależnie od liczby przyłączonych do niej klientów; WADY: - koszt związany z eksploatacją i instalacją sieci (wymagany jest zakup dodatkowego komputera pełniącego rolę serwera oraz zainstalowanie na nim specjalistycznego oprogramowania umożliwiającego obsługę klientów);

ZASTOSOWANIE: - w organizacjach dużych oraz wymagających zwiększonego bezpieczeństwa i bardziej konsekwentnego zarządzania zasobami przyłączonymi do sieci;

Ø Topologie fizyczne sieci lokalnych Topologia jest to sposób połączenia stacji roboczych w sieci lokalnej. Topologia fizyczna definiuje geometryczną organizację sieci, czyli sposób fizycznego połączenia ze sobą komputerów oraz urządzeń sieciowych.

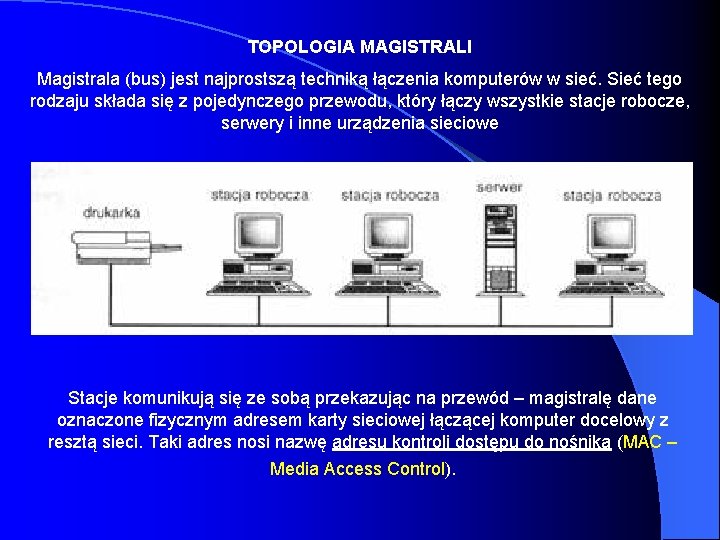

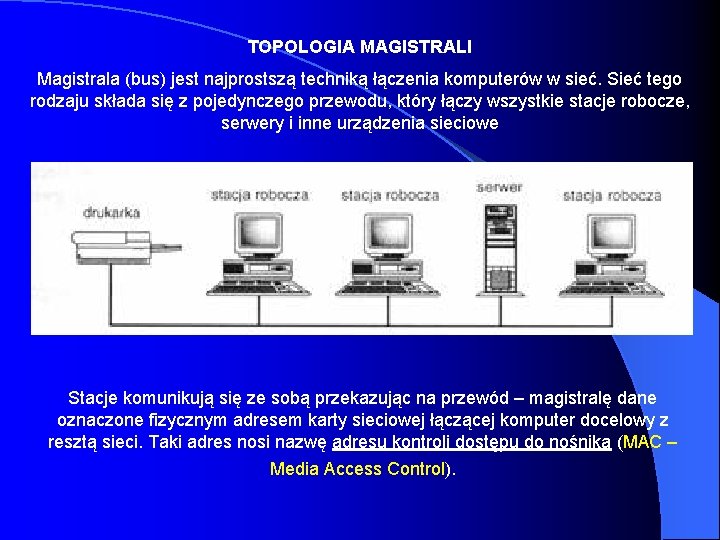

TOPOLOGIA MAGISTRALI Magistrala (bus) jest najprostszą techniką łączenia komputerów w sieć. Sieć tego rodzaju składa się z pojedynczego przewodu, który łączy wszystkie stacje robocze, serwery i inne urządzenia sieciowe Stacje komunikują się ze sobą przekazując na przewód – magistralę dane oznaczone fizycznym adresem karty sieciowej łączącej komputer docelowy z resztą sieci. Taki adres nosi nazwę adresu kontroli dostępu do nośnika (MAC – Media Access Control).

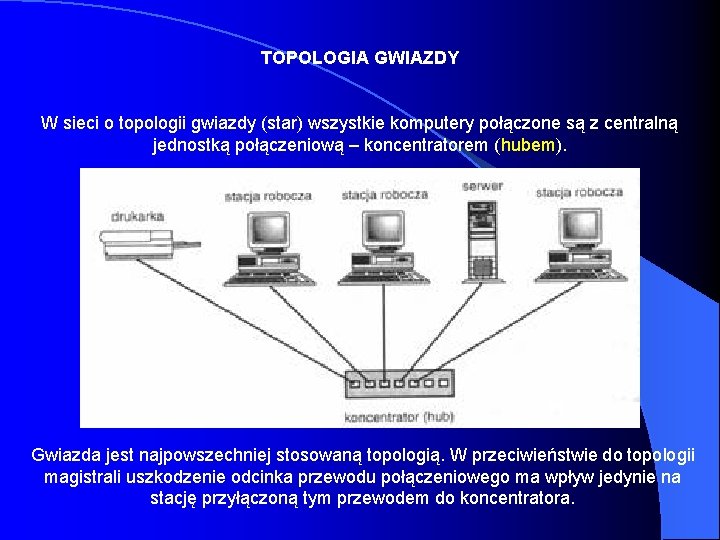

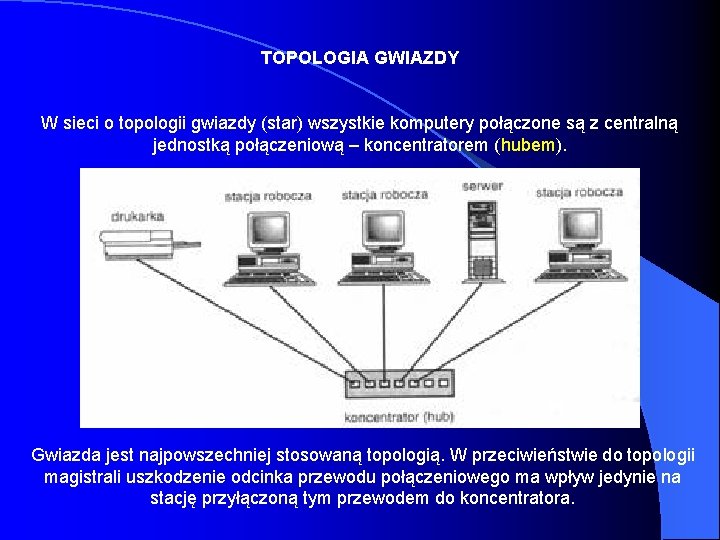

TOPOLOGIA GWIAZDY W sieci o topologii gwiazdy (star) wszystkie komputery połączone są z centralną jednostką połączeniową – koncentratorem (hubem). Gwiazda jest najpowszechniej stosowaną topologią. W przeciwieństwie do topologii magistrali uszkodzenie odcinka przewodu połączeniowego ma wpływ jedynie na stację przyłączoną tym przewodem do koncentratora.

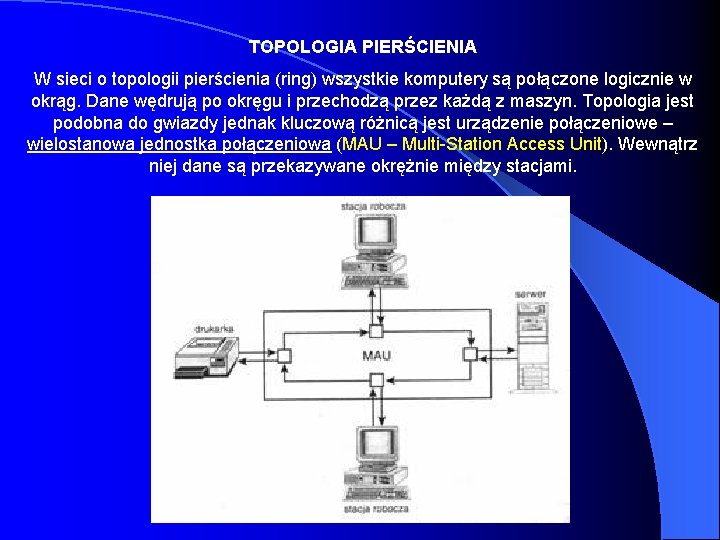

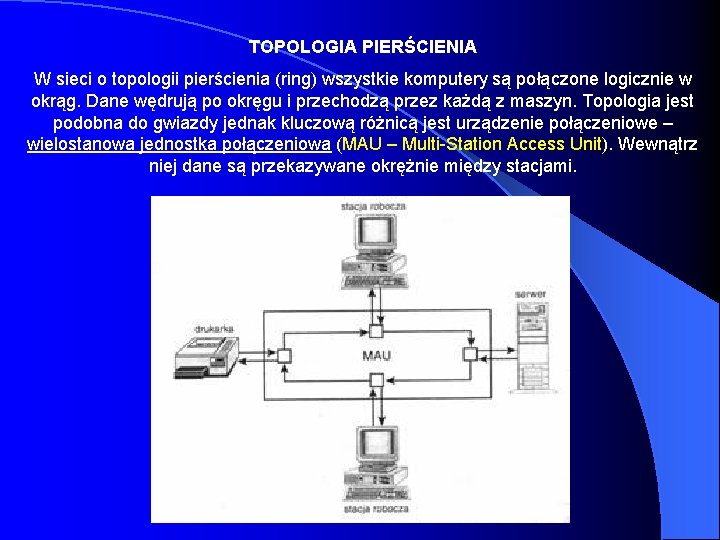

TOPOLOGIA PIERŚCIENIA W sieci o topologii pierścienia (ring) wszystkie komputery są połączone logicznie w okrąg. Dane wędrują po okręgu i przechodzą przez każdą z maszyn. Topologia jest podobna do gwiazdy jednak kluczową różnicą jest urządzenie połączeniowe – wielostanowa jednostka połączeniowa (MAU – Multi-Station Access Unit). Wewnątrz niej dane są przekazywane okrężnie między stacjami.

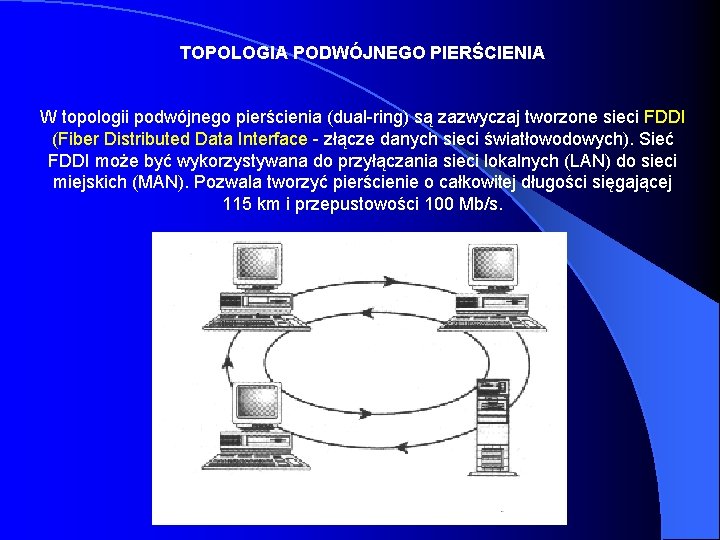

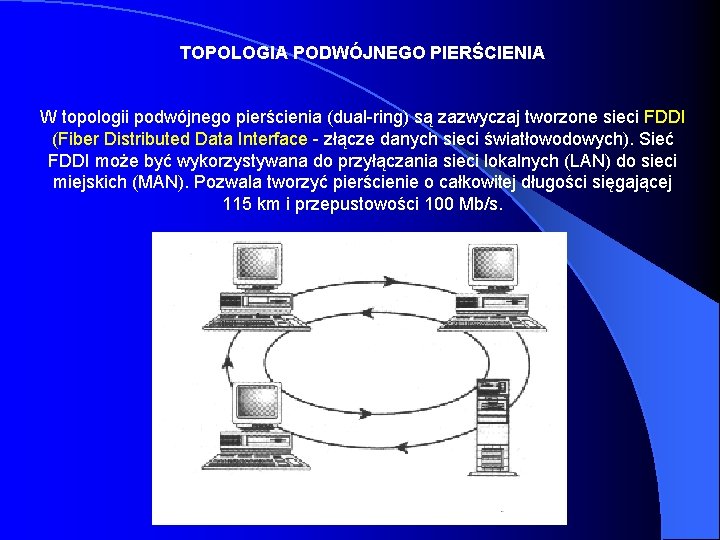

TOPOLOGIA PODWÓJNEGO PIERŚCIENIA W topologii podwójnego pierścienia (dual-ring) są zazwyczaj tworzone sieci FDDI (Fiber Distributed Data Interface - złącze danych sieci światłowodowych). Sieć FDDI może być wykorzystywana do przyłączania sieci lokalnych (LAN) do sieci miejskich (MAN). Pozwala tworzyć pierścienie o całkowitej długości sięgającej 115 km i przepustowości 100 Mb/s.

Jeden z pierścieni jest nazywany głównym (primary), drugi - pomocniczym (secondary). W zwykłych warunkach wszystkie dane krążą po pierścieniu głównym, a pomocniczy pozostaje niewykorzystany. Krąg ten zostaje użyty wyłącznie wtedy, gdy pierścień główny ulega przerwaniu. Następuje wówczas automatyczna rekonfiguracja do korzystania z obwodu pomocniczego i komunikacja nie zostaje przerwana.

• SIECI ROZLEGŁE (WAN) Z zastosowaniem sieci wiążą się ograniczenia o charakterze fizycznym i geograficznym. Z biegiem lat zwiększa się zapotrzebowanie na sieci zdolne do realizowania połączeń na większe odległości Większość sieci rozległych to kombinacje sieci lokalnych i dodatkowych połączeń między nimi. Do określania zasięgu stosowane są terminy: Sieć miejska (MAN – Metropolitan Area Network) to sieć WAN obejmująca niewielki obszar geograficzny (obejmuje miasto lub region); Sieć uczelniana (CAN – Campus Area Network) to sieć WAN łącząca wydziały w ośrodku akademickim.

5) MODELE WARSTWOWE W niedługim czasie po pojawieniu się pierwszych sieci nastąpił ich burzliwy rozwój. Wzrastała ilość komputerów włączanych do sieci oraz odległości pomiędzy nimi. Na rynku pojawiały się nowe firmy oferujące własne rozwiązania i technologie. Sytuacja ta wymusiła stworzenie pewnego wzorca zgodnie z którym bez konfliktów można by było łączyć ze sobą sprzęt różnych producentów. Taki standard powstał pod kontrolą ISO (Międzynarodowej Organizacji Normalizacyjnej) i nosi miano modelu OSI (Open System Interconnection). Podstawowym założeniem modelu jest podział systemów sieciowych na 7 całkowicie niezależnych warstw, z których każda pełni ściśle określone funkcje.

FIZYCZNA jej zadaniem jest właściwy dobór elektrycznych parametrów połączenia takich jak napięcie czy długość fali. W warstwie tej przesyłane są strumienie bitów. Tu odbierane są ramki danych z warstwy 2 i przesyłane są one szeregowo bit po bicie. Warstwa ta „widzi” dane jako jedynki i zera. ŁĄCZA jej zadaniem jest złożenie informacji w tzw. ramki. W tej warstwie pracują np. karty sieciowe Ethernet. Odpowiedzialna jest ona za końcową zgodność przesyłanych danych. Tu składane są strumienie binarne i umieszczane są w ramkach. SIECI odpowiada za określenie trasy pomiędzy nadawcą a odbiorcą. Brak tu mechanizmów kontroli i korekcji błędów. Posiada własną architekturę trasowania niezależną od adresowania fizycznego. Jeśli sieć podzielona jest na segmenty przy użyciu router’a korzystanie z tej warstwy jest obowiązkowe

TRANSPORTOWA jej rola zaczyna się po odebraniu informacji przez komputer docelowy bądź inne urządzenie sieciowe. Jej zadaniem jest uszeregowanie odebranej informacji w odpowiedniej kolejności i skierowanie jej do aplikacji która będzie umiała ją obsłużyć. Warstwa ta potrafi także wykrywać pakiety odrzucone przez router i generować żądanie ich ponownej transmisji. SESJI przeznaczona jest dla użytkownika i jego procesów. W tej warstwie działają programy z których bezpośrednio korzystają użytkownicy, czuwa ona nad przebiegiem komunikacji podczas połączenia dwóch komputerów. Warstwa ta określa charakter połączenia: jedno lub dwukierunkowy. PREZENTACJI odpowiada za sposób kodowania wszelkich danych i ewentualną translację pomiędzy niezgodnymi schematami kodowania.

APLIKACJI pełni rolę interfejsu pomiędzy daną aplikacją a usługami sieciowymi. Inicjuje ona sesje komunikacyjne

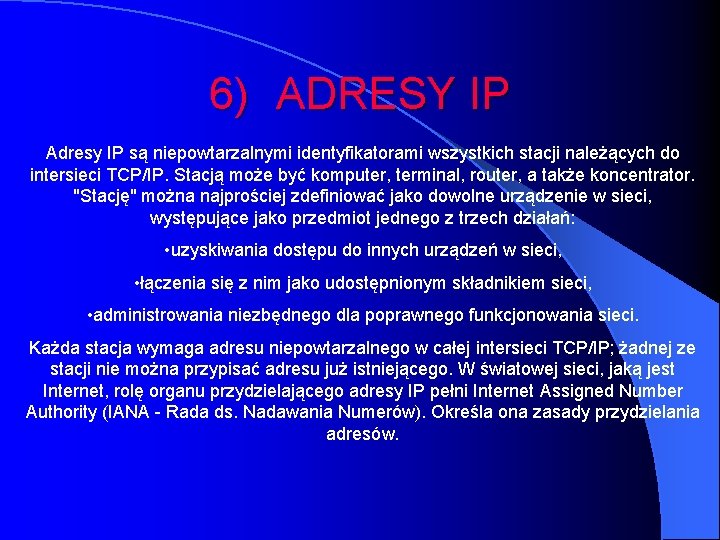

6) ADRESY IP Adresy IP są niepowtarzalnymi identyfikatorami wszystkich stacji należących do intersieci TCP/IP. Stacją może być komputer, terminal, router, a także koncentrator. "Stację" można najprościej zdefiniować jako dowolne urządzenie w sieci, występujące jako przedmiot jednego z trzech działań: • uzyskiwania dostępu do innych urządzeń w sieci, • łączenia się z nim jako udostępnionym składnikiem sieci, • administrowania niezbędnego dla poprawnego funkcjonowania sieci. Każda stacja wymaga adresu niepowtarzalnego w całej intersieci TCP/IP; żadnej ze stacji nie można przypisać adresu już istniejącego. W światowej sieci, jaką jest Internet, rolę organu przydzielającego adresy IP pełni Internet Assigned Number Authority (IANA - Rada ds. Nadawania Numerów). Określa ona zasady przydzielania adresów.

• SPOSOBY ZAPISYWANIA ADRESÓW IP Każdy z adresów IP jest ciągiem trzydziestu dwóch zer i jedynek. Obecna wersja adresowania IP jest więc nazywana adresowaniem 32 -bitowym. Nie jest ono wygodne. Stąd powszechne używanie notacji dziesiętnej z kropkami. Na 32 -bitowy adres IP składają się 4 oktety. Każdy oktet można zapisać w postaci liczby dziesiętnej. Przykładowy adres: 01111111 000000001 Jest zapisywany jako: 127. 0. 0. 1 Jest to tzw. adres pętli zwrotnej (ang. loopback address), reprezentujący stację lokalną, czyli tę, przy której siedzimy. Jest to adres zarezerwowany i wysyłane doń dane nigdy nie są przekazywane do sieci. Przekształcenie polega na zapisaniu każdego z oktetów postaci liczby dziesiętnej i wstawieniu pomiędzy nie kropek.

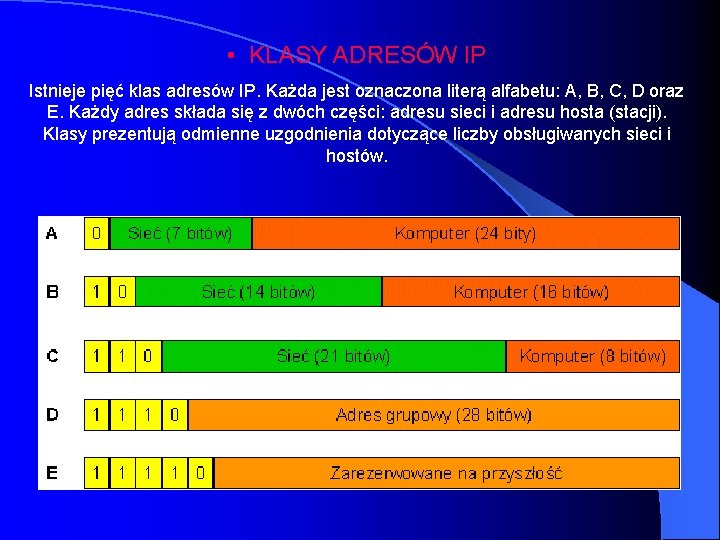

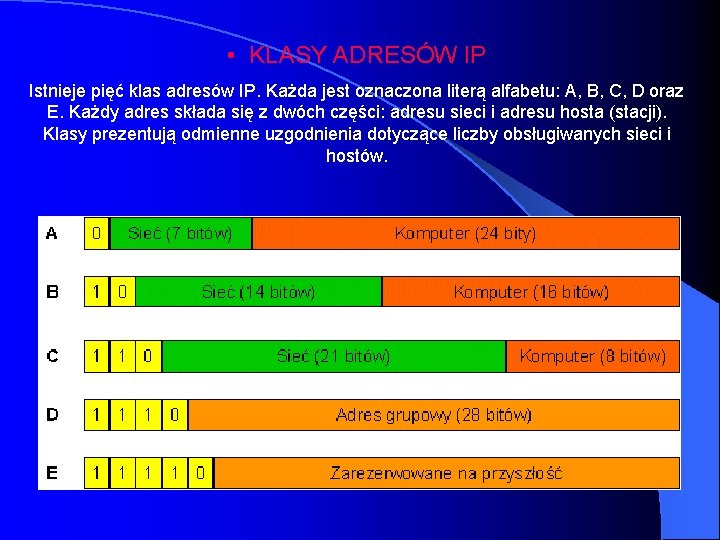

• KLASY ADRESÓW IP Istnieje pięć klas adresów IP. Każda jest oznaczona literą alfabetu: A, B, C, D oraz E. Każdy adres składa się z dwóch części: adresu sieci i adresu hosta (stacji). Klasy prezentują odmienne uzgodnienia dotyczące liczby obsługiwanych sieci i hostów.

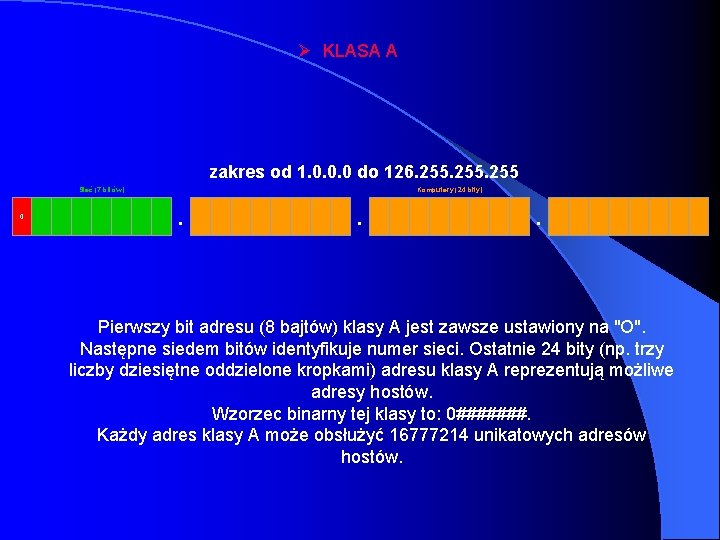

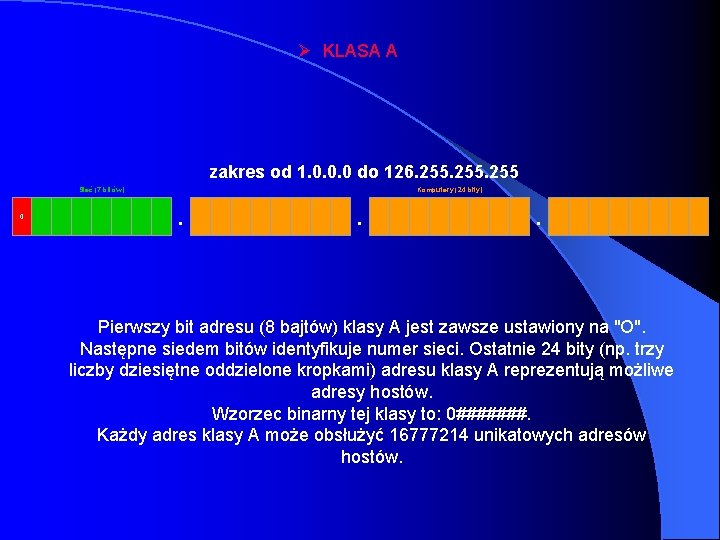

Ø KLASA A zakres od 1. 0. 0. 0 do 126. 255 Sieć (7 bitów) 0 Komputery (24 bity) . . . Pierwszy bit adresu (8 bajtów) klasy A jest zawsze ustawiony na "O". Następne siedem bitów identyfikuje numer sieci. Ostatnie 24 bity (np. trzy liczby dziesiętne oddzielone kropkami) adresu klasy A reprezentują możliwe adresy hostów. Wzorzec binarny tej klasy to: 0#######. Każdy adres klasy A może obsłużyć 16777214 unikatowych adresów hostów.

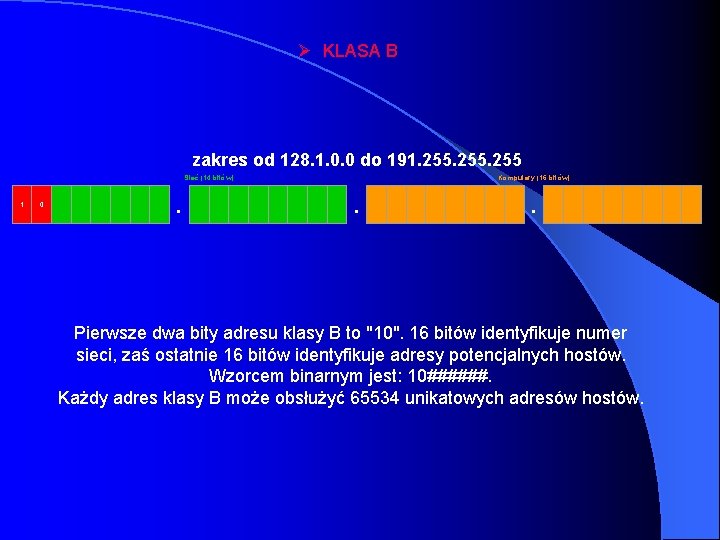

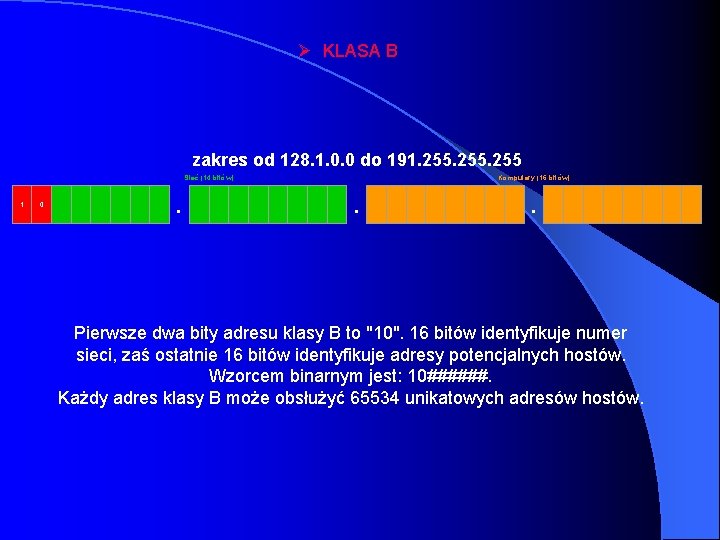

Ø KLASA B zakres od 128. 1. 0. 0 do 191. 255 Sieć (14 bitów) 1 0 . Komputery (16 bitów) . . Pierwsze dwa bity adresu klasy B to "10". 16 bitów identyfikuje numer sieci, zaś ostatnie 16 bitów identyfikuje adresy potencjalnych hostów. Wzorcem binarnym jest: 10######. Każdy adres klasy B może obsłużyć 65534 unikatowych adresów hostów.

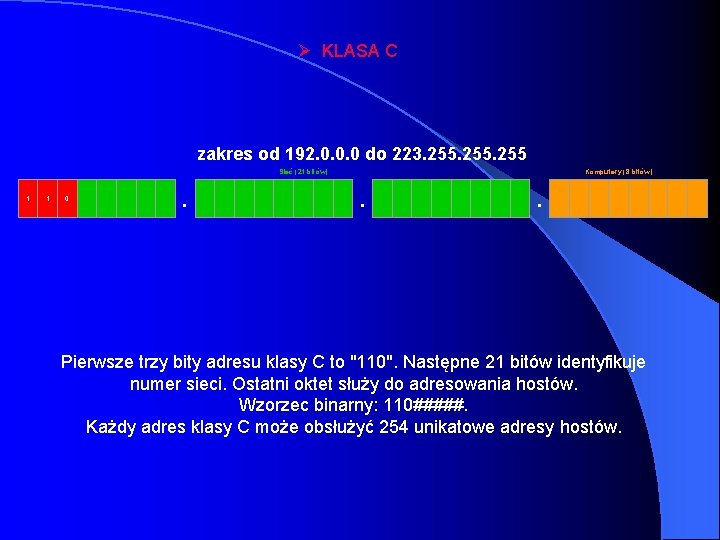

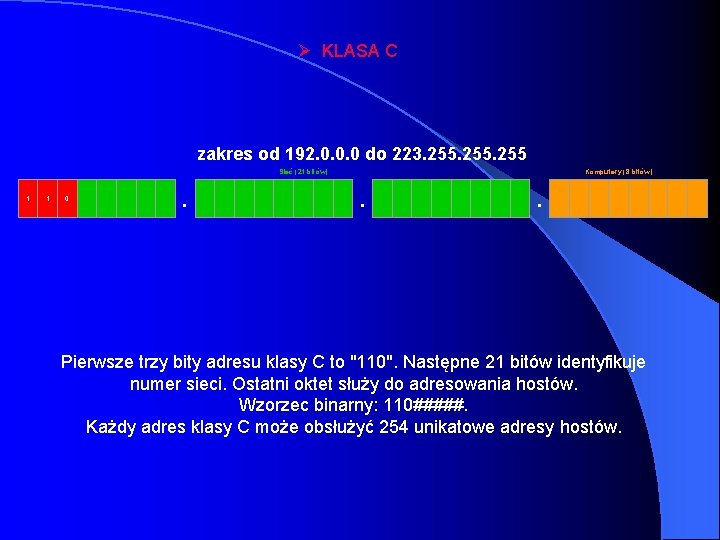

Ø KLASA C zakres od 192. 0. 0. 0 do 223. 255 Sieć (21 bitów) 1 1 0 . Komputery (8 bitów) . . Pierwsze trzy bity adresu klasy C to "110". Następne 21 bitów identyfikuje numer sieci. Ostatni oktet służy do adresowania hostów. Wzorzec binarny: 110#####. Każdy adres klasy C może obsłużyć 254 unikatowe adresy hostów.

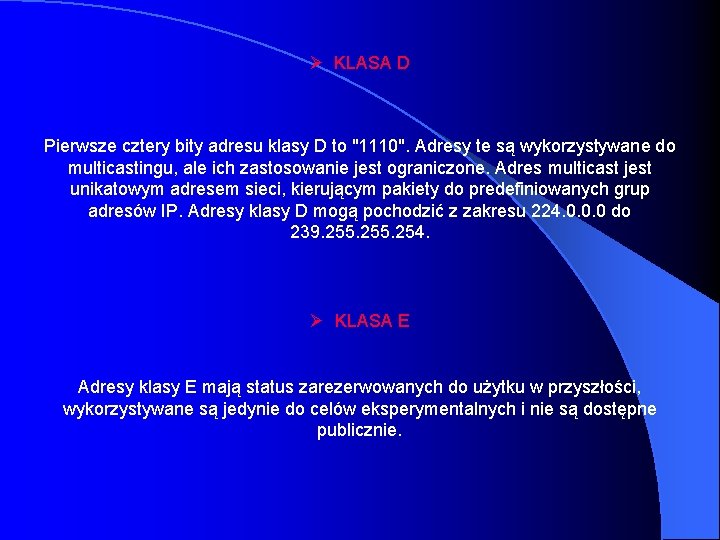

Ø KLASA D Pierwsze cztery bity adresu klasy D to "1110". Adresy te są wykorzystywane do multicastingu, ale ich zastosowanie jest ograniczone. Adres multicast jest unikatowym adresem sieci, kierującym pakiety do predefiniowanych grup adresów IP. Adresy klasy D mogą pochodzić z zakresu 224. 0. 0. 0 do 239. 255. 254. Ø KLASA E Adresy klasy E mają status zarezerwowanych do użytku w przyszłości, wykorzystywane są jedynie do celów eksperymentalnych i nie są dostępne publicznie.

• ADRESY W SIECI LOKALNEJ Do użytku w sieciach lokalnych zostały zarezerwowane trzy pule adresów: - od 10. 0 do 10. 255; -od 172. 16. 0. 0 do 172. 31. 255; - od 192. 168. 0. 0 do 192. 168. 255. Celem ich utworzenia było zapewnienie sieciom nie podłączonym do Internetu puli adresów, które nie wchodząc w konflikt z żadnymi adresami będącymi w użyciu w Internecie.

7) RODZINA PROTOKOŁÓW TCP/IP W warstwie międzysieciowej stosuje się cztery protokoły, służace do obsługi adresów i kontroli połączeń w sieciach IP: - Address Resolution Protocol (ARP); - Internet Protocol (IP); - Internet Control Message Protocol (ICMP); - Internet Group Management Protocol (IGMP). W warstwie transportu stosuje się dwa protokoły, które zapewniają aplikacjom mechanizmy przekazywania danych przez sieć: -TCP; - UDP.

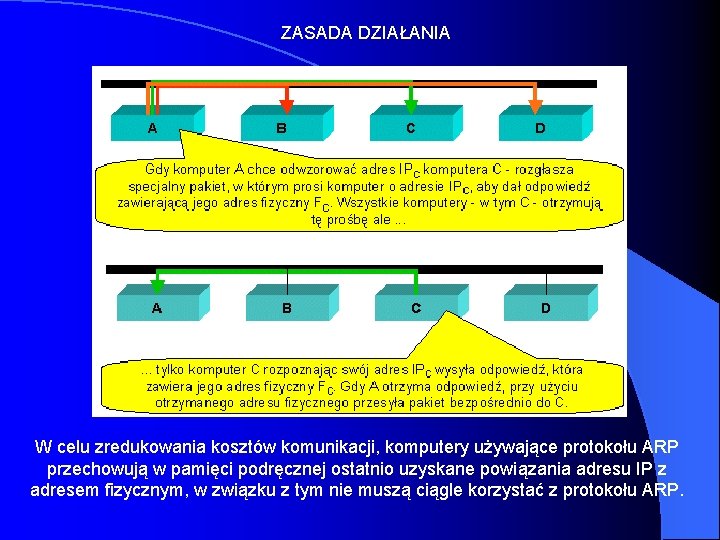

• PROTOKOŁY W WARSTWIE MIĘDZYSIECIOWEJ Ø Address Resolution Protocol (ARP) (Protokół Odwzorowania Adresów) Dwa komputery mogą się komunikować tylko wtedy, kiedy znają nawzajem swoje adresy fizyczne. ARP dokonuje przekształcenia adresu IP na adres fizyczny, a pamięć podręczna ARP pozwala uniknąć procedury wielokrotnego powtarzania odwzorowywania na adres MAC ponieważ przechowuje ostatnio odwzorowywane. Tak więc protokół ARP umożliwia komputerowi odnajdywanie fizycznego adresu stacji docelowej z tej samej sieci fizycznej przy użyciu jedynie adresu IP.

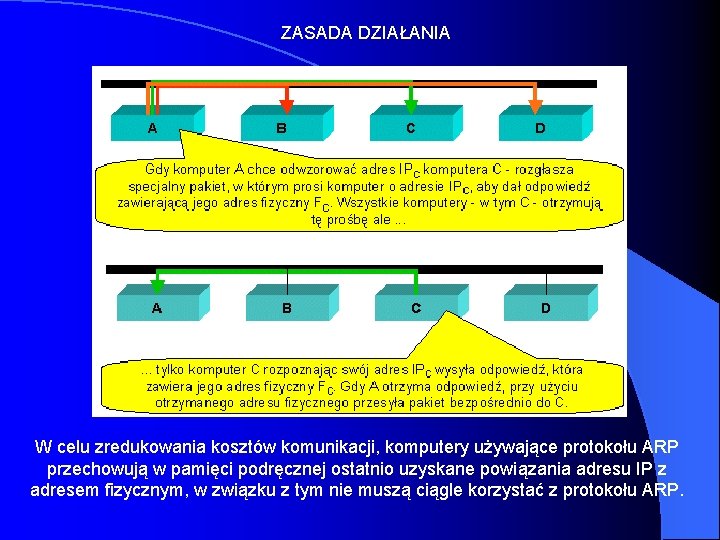

ZASADA DZIAŁANIA W celu zredukowania kosztów komunikacji, komputery używające protokołu ARP przechowują w pamięci podręcznej ostatnio uzyskane powiązania adresu IP z adresem fizycznym, w związku z tym nie muszą ciągle korzystać z protokołu ARP.

Ø Internet Protocol (IP) (Protokół Internetowy) Protokół IP jest podstawową częścią konstrukcji TCP/IP - określa dokładny format wszystkich danych przesyłanych przez sieć; - wybiera trasy, którymi będą przesyłane dane (trasowanie); - opisuje, w jaki sposób węzły i routery powinny przetwarzać pakiety, jak i kiedy powinny być generowane komunikaty o błędach oraz kiedy pakiety mogą być porzucane. Podstawowa jednostka przesyłanych danych nazywana jest datagramem. Datagram podzielony jest na nagłówek i dane. Nagłówek datagramu zawiera adres nadawcy i odbiorcy oraz pole typu, które identyfikuje zawartość datagramu. .

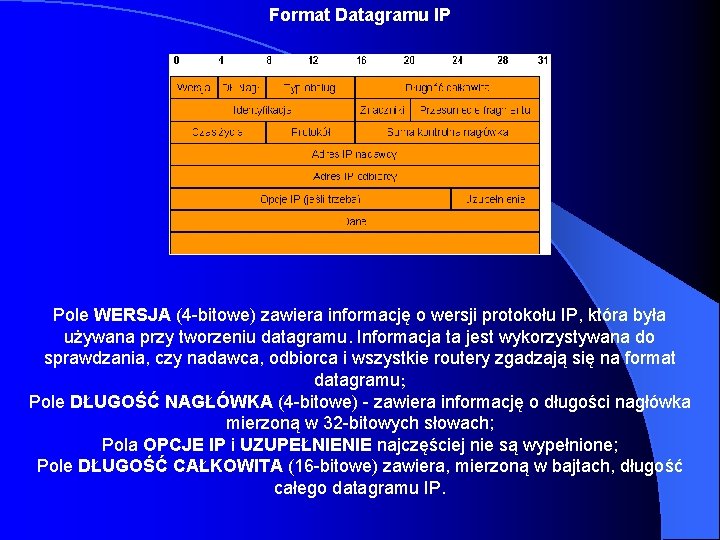

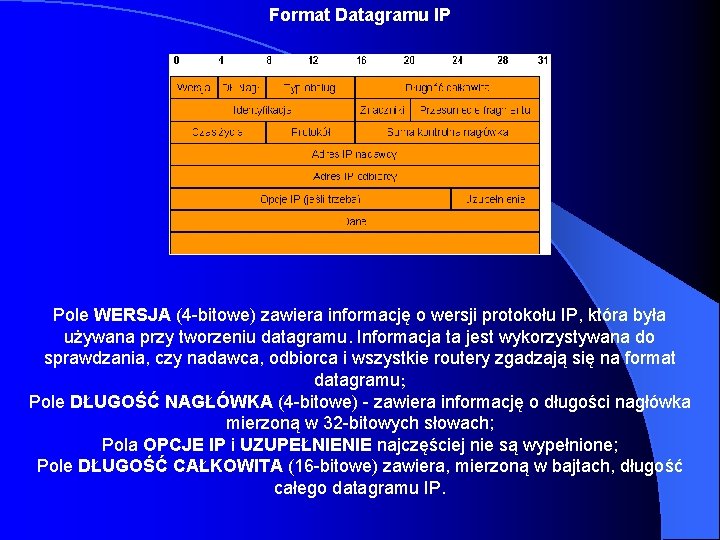

Format Datagramu IP Pole WERSJA (4 -bitowe) zawiera informację o wersji protokołu IP, która była używana przy tworzeniu datagramu. Informacja ta jest wykorzystywana do sprawdzania, czy nadawca, odbiorca i wszystkie routery zgadzają się na format datagramu; Pole DŁUGOŚĆ NAGŁÓWKA (4 -bitowe) - zawiera informację o długości nagłówka mierzoną w 32 -bitowych słowach; Pola OPCJE IP i UZUPEŁNIENIE najczęściej nie są wypełnione; Pole DŁUGOŚĆ CAŁKOWITA (16 -bitowe) zawiera, mierzoną w bajtach, długość całego datagramu IP.

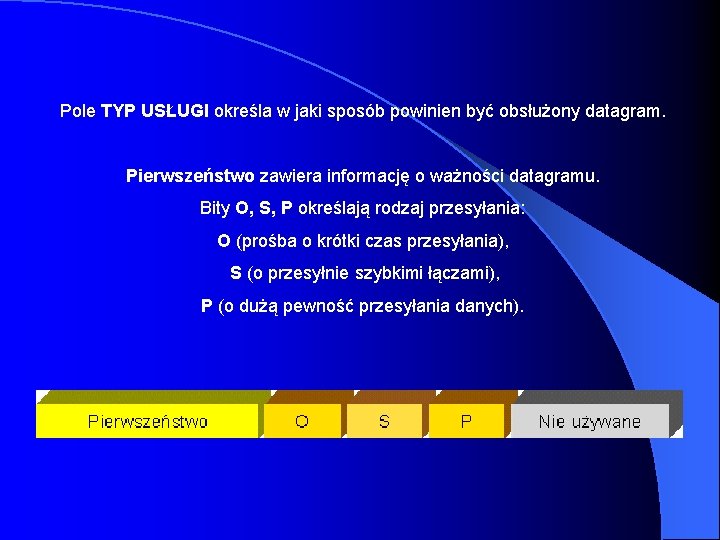

Pole TYP USŁUGI określa w jaki sposób powinien być obsłużony datagram. Pierwszeństwo zawiera informację o ważności datagramu. Bity O, S, P określają rodzaj przesyłania: O (prośba o krótki czas przesyłania), S (o przesyłnie szybkimi łączami), P (o dużą pewność przesyłania danych).

Ø Internet Control Message Protocol (ICMP) (Międzysieciowy Protokół Sterowania Komunikatami) ICMP zapewnia rodzinie protokołów TCP/IP mechanizmy -informowania o błędach; - przesyłania komunikatów sterujących. FUNKCJE: -zapewnienie przesyłania sygnałów Echo Request/Echo Reply pozwalających na sprawdzenie niezawodności połączenia; - przekierowywanie ruchu sieciowego w celu zapewnienia sprawniejszego trasowania (gdy router jest przeciążony); - rozsyłanie komunikatu o przekroczeniu czasu życia, gdy datagram zostaje porzucony; - ustalanie adresów wszystkich routerów; - powiadomianie stacji o ograniczeniu przesyłania danych

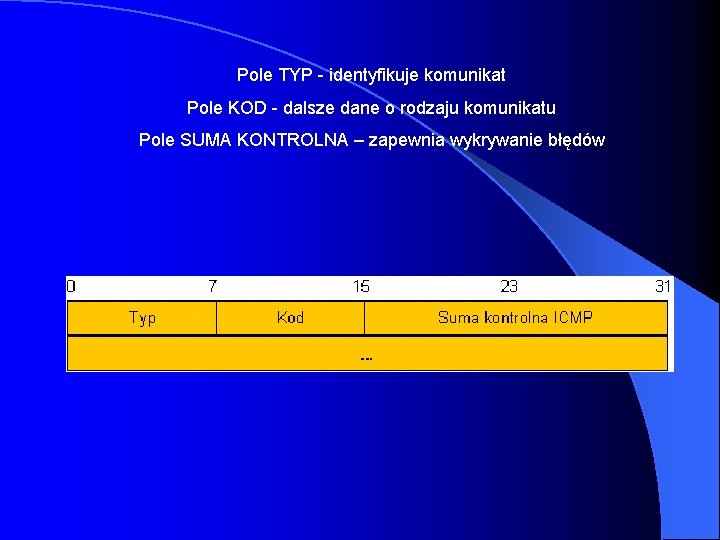

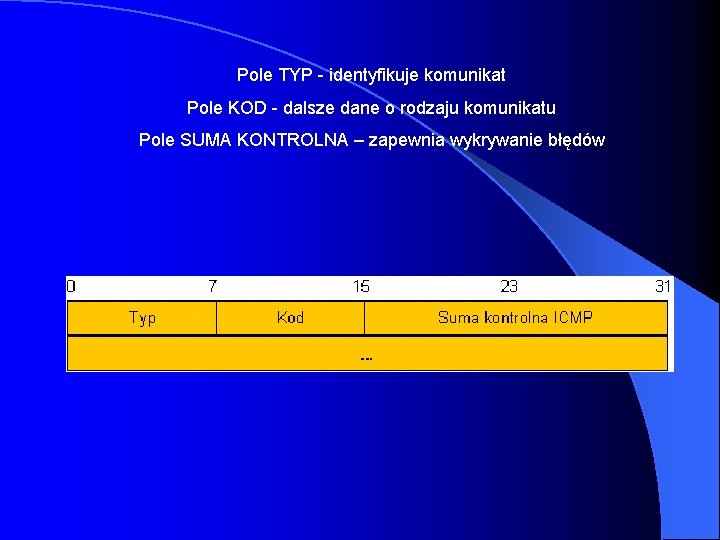

Pole TYP - identyfikuje komunikat Pole KOD - dalsze dane o rodzaju komunikatu Pole SUMA KONTROLNA – zapewnia wykrywanie błędów

Ø Internet Group Management Protocol (IGMP) (Międzysieciowy Protokół Zarządzania Komunikatami) Odpowiada za multisesje czyli wysyłanie pakietów IP do określonej grupy komputerów w sieci (alternatywa do rozgłaszania). Pakiety multisesji są dostarczane za pomocą protokołu UDP.

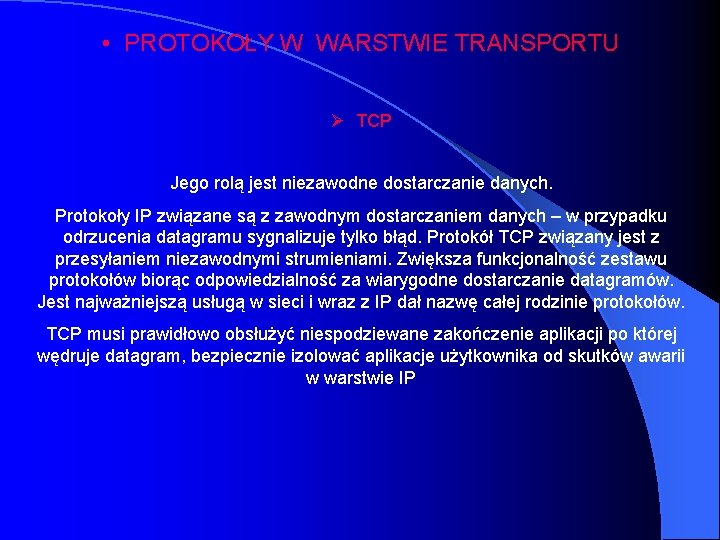

• PROTOKOŁY W WARSTWIE TRANSPORTU Ø TCP Jego rolą jest niezawodne dostarczanie danych. Protokoły IP związane są z zawodnym dostarczaniem danych – w przypadku odrzucenia datagramu sygnalizuje tylko błąd. Protokół TCP związany jest z przesyłaniem niezawodnymi strumieniami. Zwiększa funkcjonalność zestawu protokołów biorąc odpowiedzialność za wiarygodne dostarczanie datagramów. Jest najważniejszą usługą w sieci i wraz z IP dał nazwę całej rodzinie protokołów. TCP musi prawidłowo obsłużyć niespodziewane zakończenie aplikacji po której wędruje datagram, bezpiecznie izolować aplikacje użytkownika od skutków awarii w warstwie IP

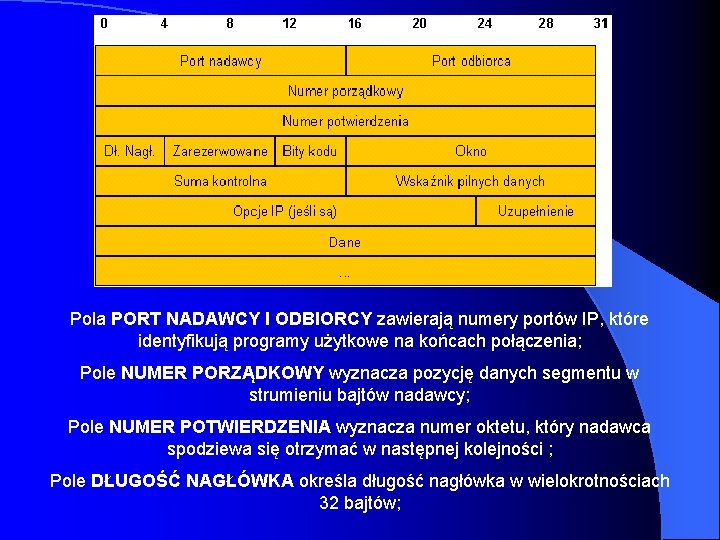

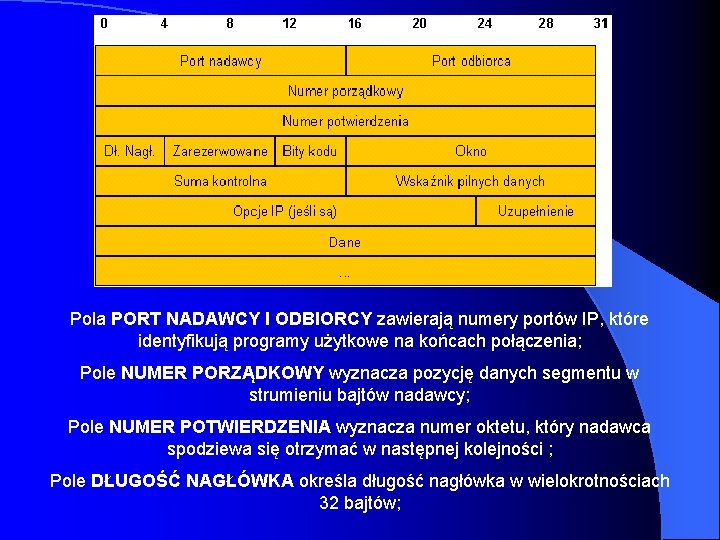

Pola PORT NADAWCY I ODBIORCY zawierają numery portów IP, które identyfikują programy użytkowe na końcach połączenia; Pole NUMER PORZĄDKOWY wyznacza pozycję danych segmentu w strumieniu bajtów nadawcy; Pole NUMER POTWIERDZENIA wyznacza numer oktetu, który nadawca spodziewa się otrzymać w następnej kolejności ; Pole DŁUGOŚĆ NAGŁÓWKA określa długość nagłówka w wielokrotnościach 32 bajtów;

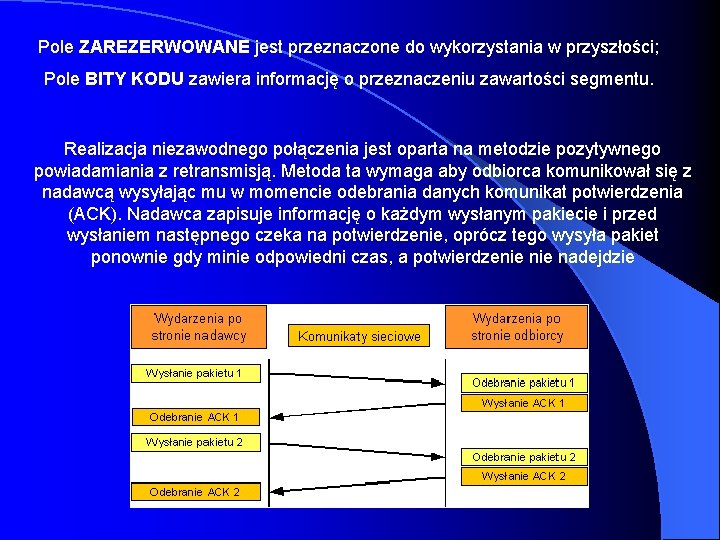

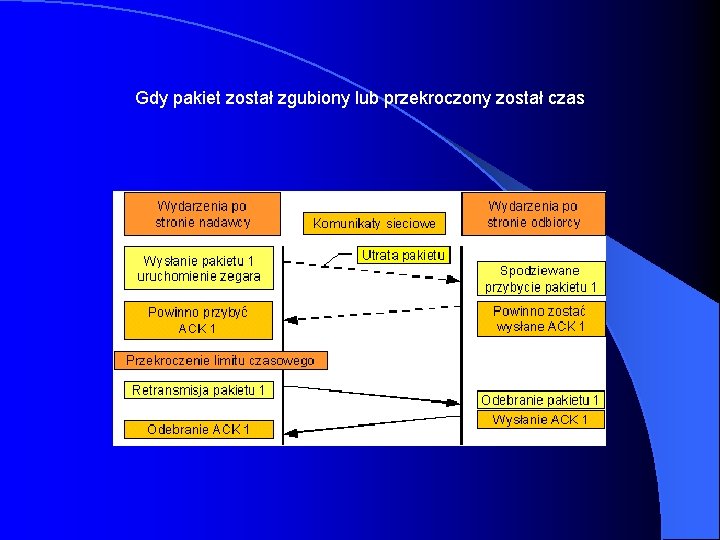

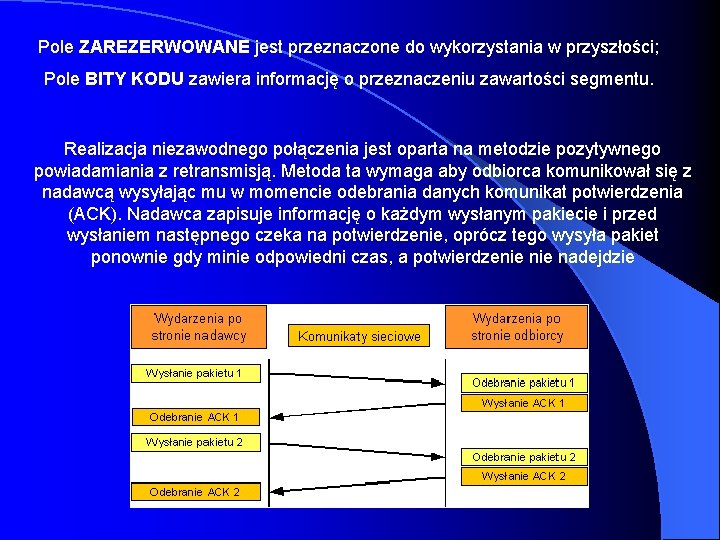

Pole ZAREZERWOWANE jest przeznaczone do wykorzystania w przyszłości; Pole BITY KODU zawiera informację o przeznaczeniu zawartości segmentu. Realizacja niezawodnego połączenia jest oparta na metodzie pozytywnego powiadamiania z retransmisją. Metoda ta wymaga aby odbiorca komunikował się z nadawcą wysyłając mu w momencie odebrania danych komunikat potwierdzenia (ACK). Nadawca zapisuje informację o każdym wysłanym pakiecie i przed wysłaniem następnego czeka na potwierdzenie, oprócz tego wysyła pakiet ponownie gdy minie odpowiedni czas, a potwierdzenie nadejdzie

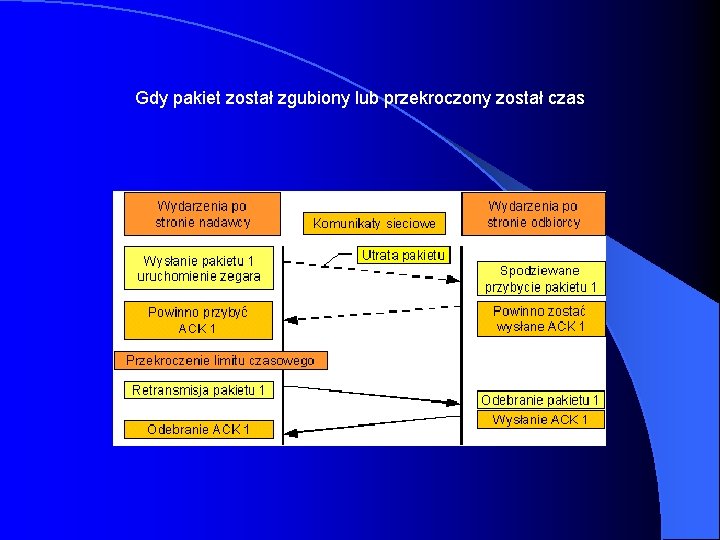

Gdy pakiet został zgubiony lub przekroczony został czas

Ø UDP (User Datagram Protocol) Zapewnia protokoły, używane do rozróżniania programów na pojedynczym komputerze. Program użytkowy korzystający z UDP musi wziąć odpowiedzialność za zapewnienie niezawodności, bo komunikaty UDP są często gubione, duplikowane, opóźniane, dostarczane w niewłaściwej kolejności

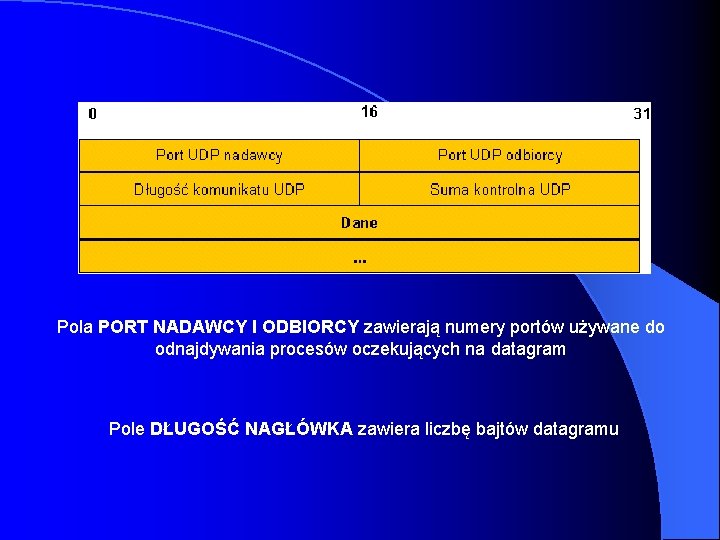

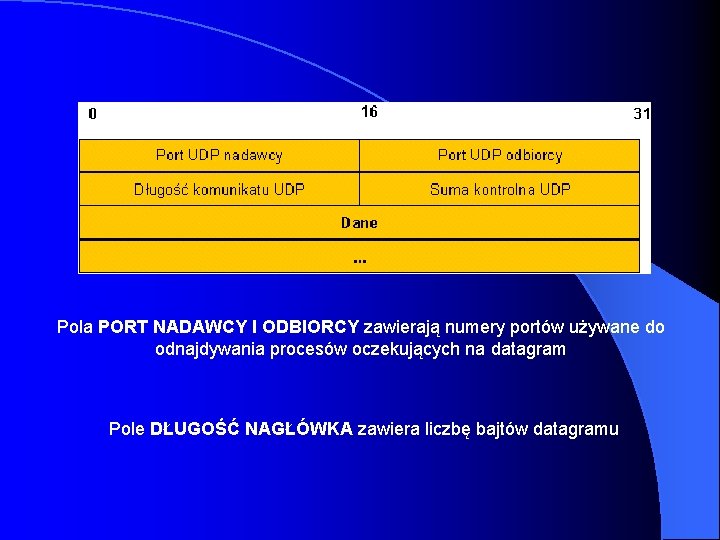

Pola PORT NADAWCY I ODBIORCY zawierają numery portów używane do odnajdywania procesów oczekujących na datagram Pole DŁUGOŚĆ NAGŁÓWKA zawiera liczbę bajtów datagramu

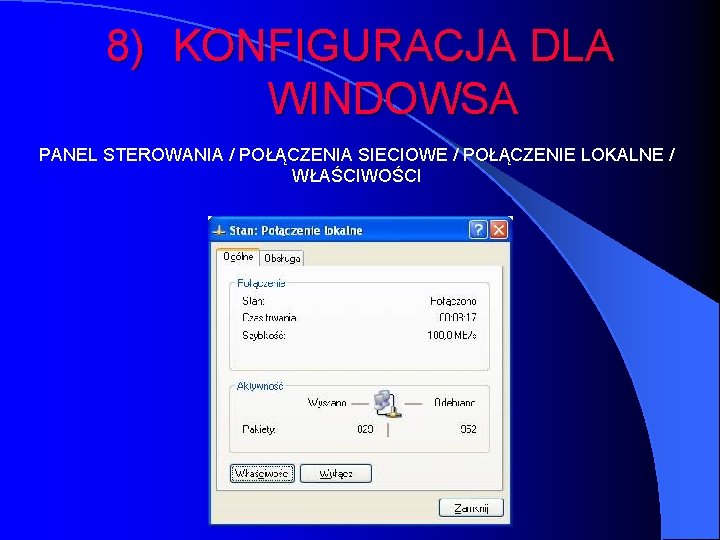

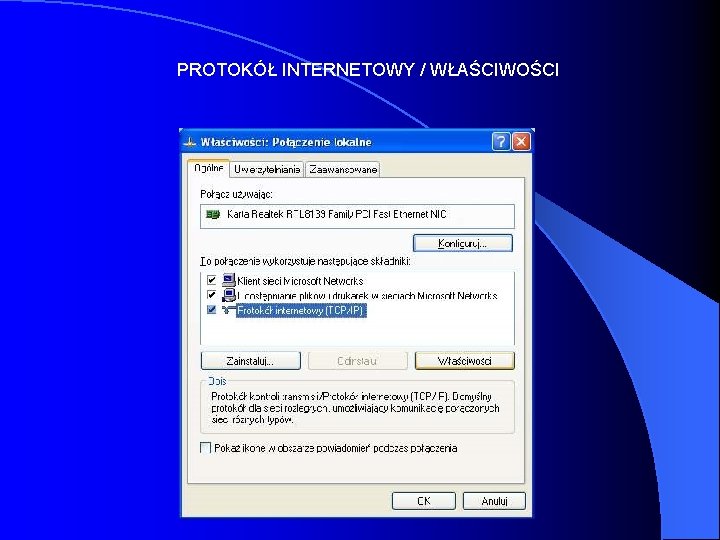

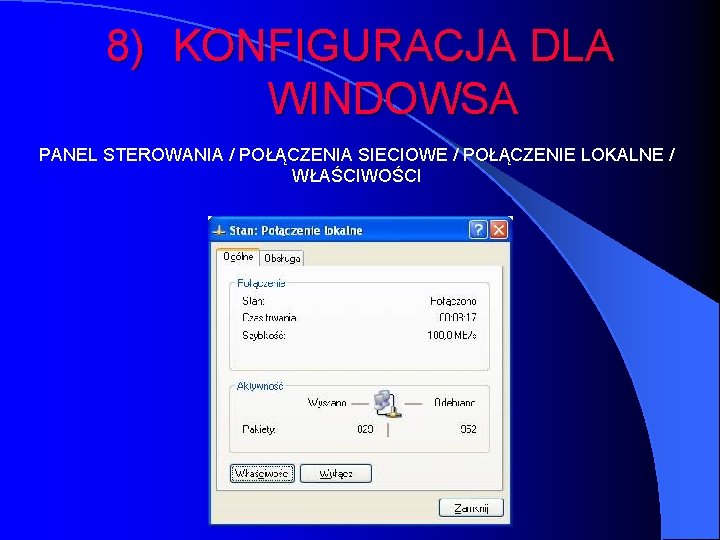

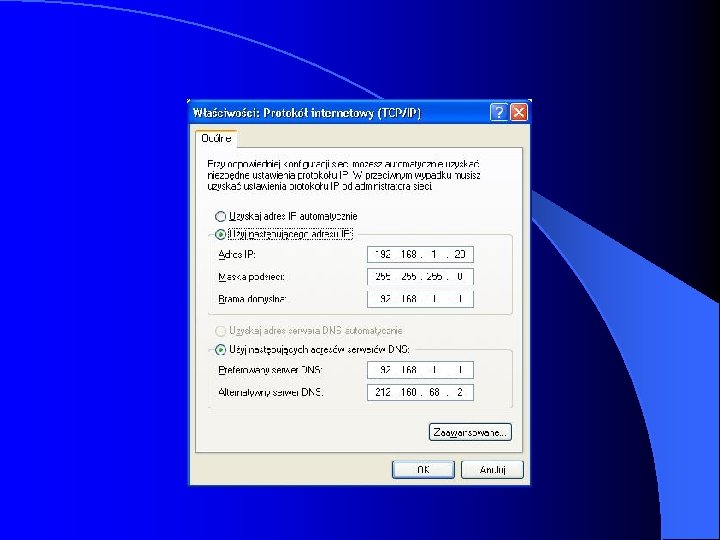

8) KONFIGURACJA DLA WINDOWSA PANEL STEROWANIA / POŁĄCZENIA SIECIOWE / POŁĄCZENIE LOKALNE / WŁAŚCIWOŚCI

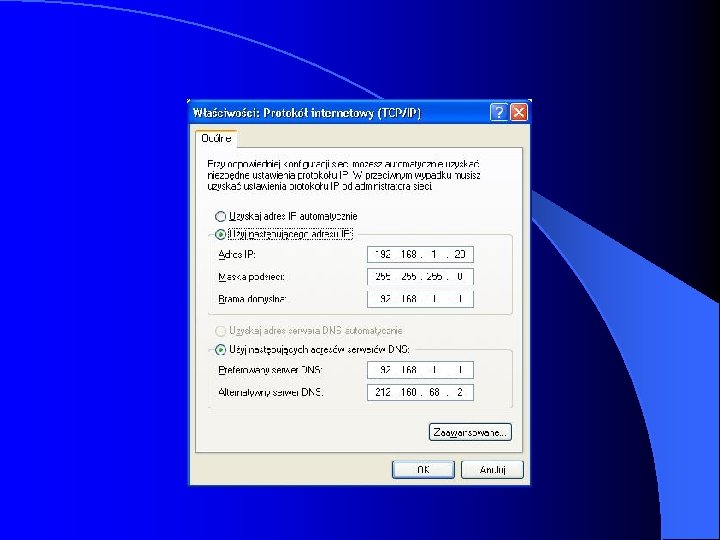

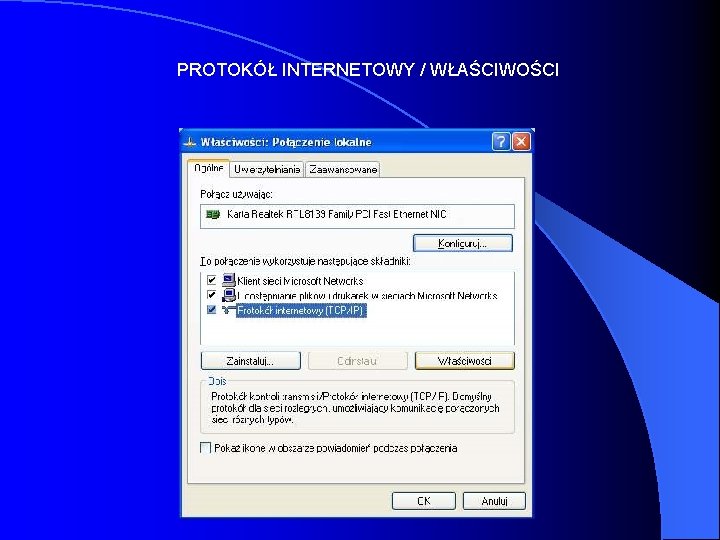

PROTOKÓŁ INTERNETOWY / WŁAŚCIWOŚCI

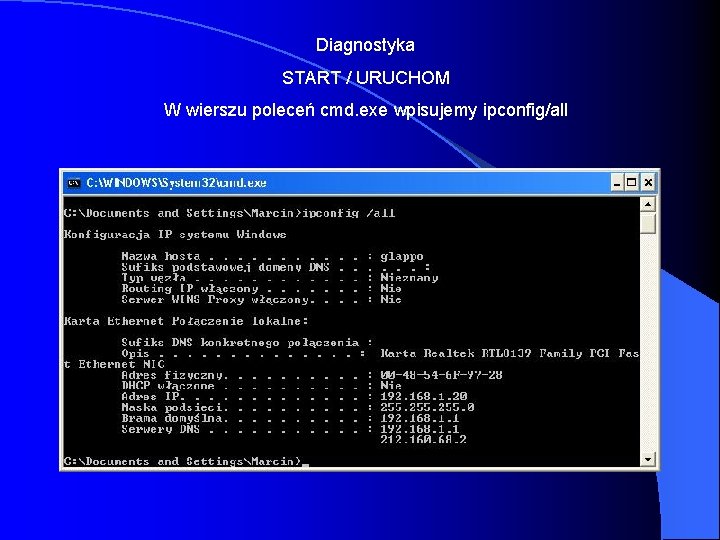

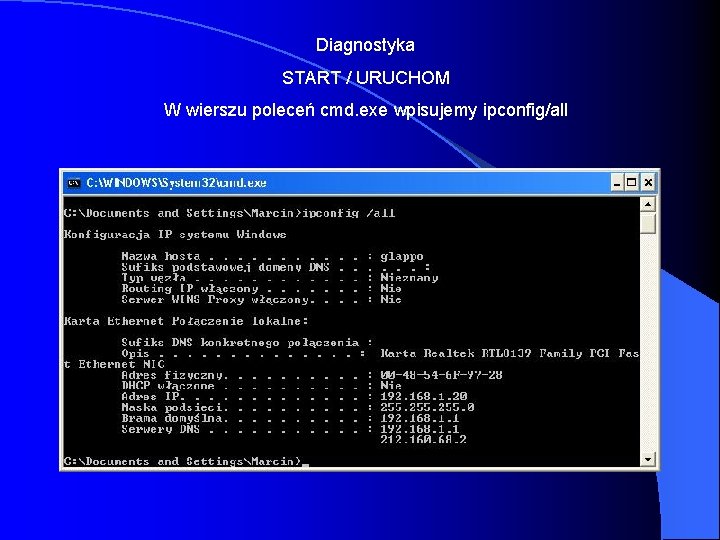

Diagnostyka START / URUCHOM W wierszu poleceń cmd. exe wpisujemy ipconfig/all