Seguridad Introduccin a las redes Lan y Wan

- Slides: 29

Seguridad Introducción a las redes Lan y Wan

Seguridad en redes Consiste en las políticas y prácticas adoptadas para prevenir y supervisar el acceso no autorizado, el uso indebido, la modificación o la denegación de una red informática y sus recursos accesibles. Protección : debe configurar sus redes y redes lo más correctamente posible Detección : debe ser capaz de identificar cuándo ha cambiado la configuración o si algún tráfico de red indica un problema Reacción : después de identificar los problemas rápidamente, responderlos y regresar a un estado seguro.

Seguridad en redes - Conceptos a tener en cuenta: ● Control de acceso : debe poder bloquear a usuarios y dispositivos no autorizados de su red. ● Antimalware: virus, gusanos y troyanos por definición de una red. ● Seguridad de la aplicación: su red suele acceder a las aplicaciones no seguras. Debe usar hardware, software y procesos de seguridad para bloquear esas aplicaciones. ● Análisis de comportamiento: debe saber cómo es el comportamiento normal de la red para poder detectar anomalías. ● Prevención de pérdida de datos: los seres humanos son inevitablemente el enlace de seguridad más débil. Debe implementar tecnologías para garantizar que no envíen datos confidenciales fuera de la red.

Seguridad en redes - Conceptos a tener en cuenta: ● Seguridad del correo electrónico : Las herramientas de seguridad de correo electrónico pueden bloquear tanto los mensajes entrantes como los salientes con datos confidenciales. ● Firewalls: siguen las reglas de su red o de Internet, estableciendo una barrera entre su zona de confianza. ● Detección y prevención de intrusos: escanean el tráfico de red para identificar y bloquear ataques. ● Movíl y seguridad inalámbrica: los dispositivos inálambricos tienen todos los posibles fallos de seguridad de cualquier otro dispositivo conectado en red. ● Segmentación de red: la segmentación definida por software en diferentes clasificaciones y facilita la aplicación de políticas de seguridad.

Seguridad en redes - Conceptos a tener en cuenta: ● VPN: Una herramienta ( típicamente basado en IPsec o SSL) que autentica la comunicación entre un dispositivo y una red segura, creando un "túnel" seguro y encriptado a través de la Internet abierta. ● Seguridad web: debe poder controlar el uso del personal interno para bloquear amenazas en la web. ● Seguridad de la red y la nube: Para manejar los aspectos de seguridad , muchos proveedores de servicios en la nube establecen políticas centralizadas de control de seguridad en su propia plataforma. ● Software de seguridad de red: Para cubrir todo esas bases, necesitará una variedad de herramientas de software y hardware en su kit de herramientas.

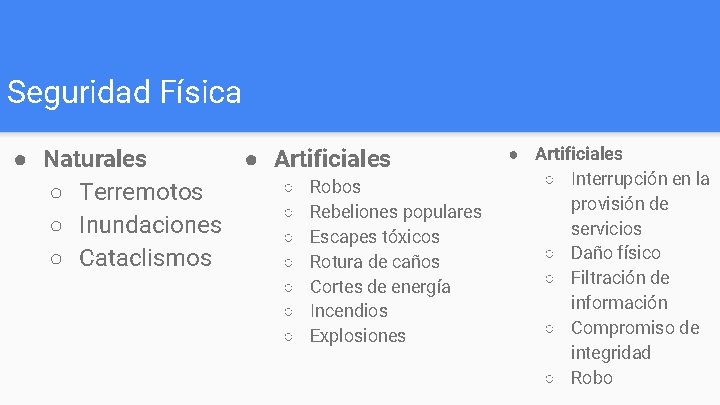

Seguridad Física ● Naturales ● Artificiales ○ Robos ○ Terremotos ○ Rebeliones populares ○ Inundaciones ○ Escapes tóxicos ○ Cataclismos ○ Rotura de caños ○ Cortes de energía ○ Incendios ○ Explosiones ● Artificiales ○ Interrupción en la provisión de servicios ○ Daño físico ○ Filtración de información ○ Compromiso de integridad ○ Robo

Alcances fundamentales de la seguridad ● ● Integridad Confidencialidad Disponibilidad No-repudiación ○ Autenticación ○ Autorización ○ Trazabilidad ○ Privacidad

La Contraseña ideal - Condiciones Longitud Mínima: 8 caracteres Impedir palabras de diccionario Forzar la No Repetición de las últimas 10 contraseñas Forzar la duración máxima de las contraseñas (valor relacionado con la potencia máxima de cómputo del adversario) ● Forzar la duración mínima de la contraseña ● Composición Obligatoria: ○ Al menos una letra minúscula ○ Al menos una letra mayúscula ○ Al menos un número ● ●

Tipo de Información Se definen los siguientes niveles de clasificación de información, en orden de criticidad decreciente: ● ● (Ultra Secreta) Secreta Confidencial Sin Clasificar o Irrestricta

Tipos de ataques Virus. El virus permanece inactivo hasta que un usuario lo ejecuta. Worms (gusanos). El objetivo de los gusanos informáticos es infectar los archivos del equipo para difundirlos. Troyanos. Los troyanos muestran la apariencia de un programa fiable, pero esconden otro tipo de malware que es instalado automáticamente con el objetivo de tomar el control del equipo. Keyloggers. Son capaces de registrar todas las pulsaciones del teclado. Esta información es utilizada para conseguir contraseñas y datos de la víctima.

Tipos de ataques Spyware. El objetivo principal de este malware es el robo de información. Adware. El adware se encarga de mostrar publicidad al usuario a través de banners, pop -ups, nuevas ventanas en el explorador. Ransomware. Es el tipo de ataque más común en la actualidad. Se basa en el cifrado de los datos, restringiendo el acceso a los archivos del equipo para pedir un pago por el rescate de los mismos. En la mayoría de los casos en bitcoins. Phishing: No es un software, se trata mas bien de diversas técnicas de suplantación de identidad para obtener datos de privados de las victimas, como por ejemplo las

Tipos de ataques Denegación de servicio distribuido (DDo. S): De todos los tipos de ataques informáticos este es uno de los más conocidos y temidos, ya que es muy económico su ejecución y muy difícil de rastrear al atacante. La eficacia de los ataques DDo. S se debe a que no tienen que superar las medidas de seguridad que protegen un servidor, pues no intentan penetrar en su interior, sólo bloquearlo. Los ataques de DDo. S consisten en realizar tantas peticiones a un servidor, como para lograr que este colapse o se bloquee.

Tipos de ataques Rootkit: Se utilizan también para usar el sistema atacado como «base de operaciones» , es decir, usarlo a su vez para lanzar ataques contra otros equipos. Man in the Middle: Es un ataque en el que se adquiere la capacidad de leer, insertar y modificar a voluntad. El atacante debe ser capaz de observar e interceptar mensajes entre las dos víctimas y procurar que ninguna de las víctimas conozca que el enlace entre ellos ha sido violado. Backdoors: Es una secuencia especial o un término trasero dentro del código de programación, mediante la cual se pueden evitar los sistemas de seguridad del algoritmo (autenticación) para acceder al sistema.

Tipos de ataques Pharming es la explotación de una vulnerabilidad en el software de los servidores DNS (Domain Name System) o en el de los equipos de los propios usuarios, que permite a un atacante redirigir un nombre de dominio (domain name) a otra máquina distinta. SQL Injections: es un método de infiltración de código intruso que se vale de una vulnerabilidad informática presente en una aplicación en el nivel de validación de las entradas para realizar operaciones sobre una base de datos. Cross-site scripting (XSS) es un tipo de vulnerabilidad informática o agujero de seguridad típico de las aplicaciones Web, que puede permitir a una tercera persona inyectar en páginas web visitadas por el usuario código Java. Script o en otro lenguaje.

Tipos de ataques Spoofing: Hace referencia al uso de técnicas a través de las cuales un atacante, generalmente con usos maliciosos o de investigación, se hace pasar por una entidad distinta a través de la falsificación de los datos en una comunicación. Ataque de REPLAY: Un ataque de replay, también llamado ataque de playback, es una forma de ataque de red, en el cual una transmisión de datos válida es maliciosa o fraudulentamente repetida. Es llevada a cabo por el autor o por un adversario que intercepta la información y la retransmite, posiblemente como parte de un ataque enmascarado.

Antivirus Son programas cuyo objetivo es detectar y eliminar virus informáticos. Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e internet, los antivirus han evolucionado hacia programas más avanzados que además de buscar y detectar virus informáticos consiguen bloquearlos, desinfectar archivos y prevenir una infección de los mismos. Actualmente son capaces de reconocer otros tipos de malware como spyware , gusanos , troyanos , rootkits, pseudovirus etc. Malware (malicious software) hace referencia a cualquier tipo de software maligno que trata de afectar a un ordenador, a un teléfono celular u otro dispositivo

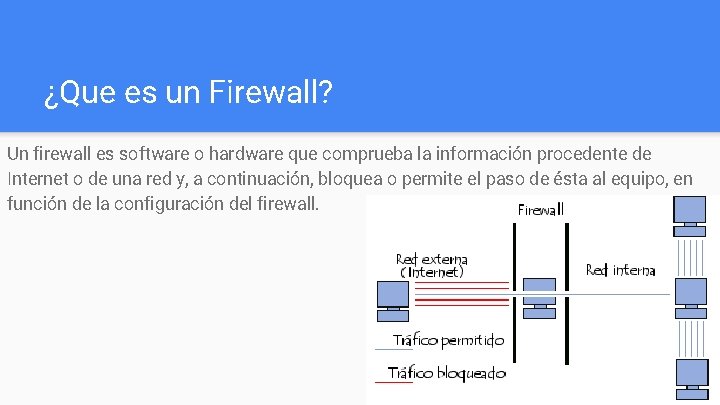

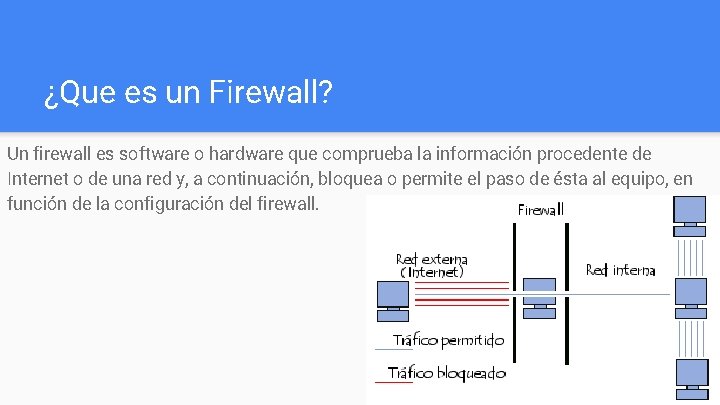

¿Que es un Firewall? Un firewall es software o hardware que comprueba la información procedente de Internet o de una red y, a continuación, bloquea o permite el paso de ésta al equipo, en función de la configuración del firewall.

¿Cómo funciona un Firewall? Funciona como una barrera entre internet u otras redes públicas y nuestra computadora. Contiene un conjunto de reglas predefinidas que permiten: ● Autorizar una conexión (Allow) ● Bloquear una conexión (Deny) ● Redireccionar un pedido de conexión sin avisar al emisor (Drop).

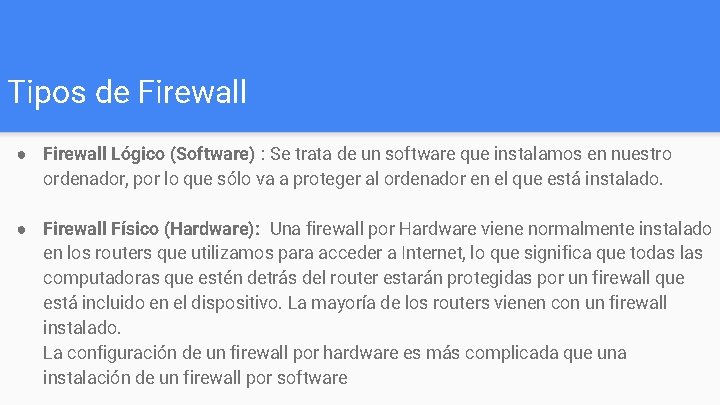

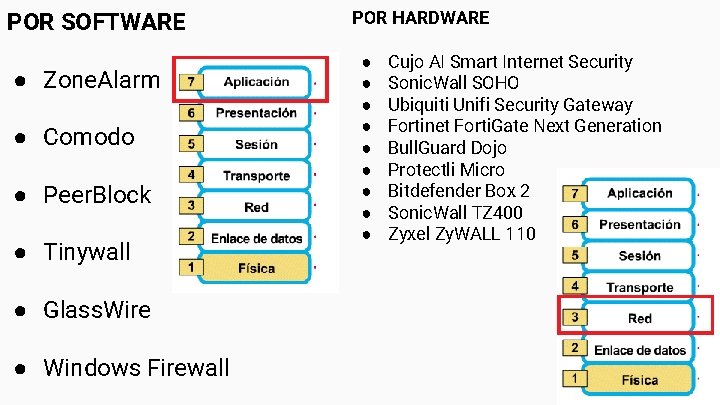

Tipos de Firewall ● Firewall Lógico (Software) : Se trata de un software que instalamos en nuestro ordenador, por lo que sólo va a proteger al ordenador en el que está instalado. ● Firewall Físico (Hardware): Una firewall por Hardware viene normalmente instalado en los routers que utilizamos para acceder a Internet, lo que significa que todas las computadoras que estén detrás del router estarán protegidas por un firewall que está incluido en el dispositivo. La mayoría de los routers vienen con un firewall instalado. La configuración de un firewall por hardware es más complicada que una instalación de un firewall por software

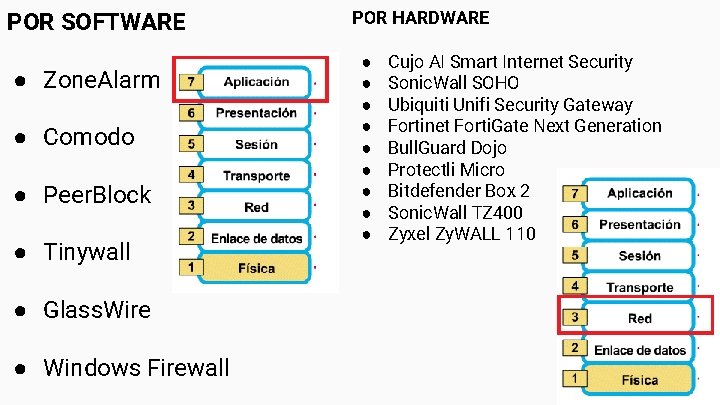

POR SOFTWARE ● Zone. Alarm ● Comodo ● Peer. Block ● Tinywall ● Glass. Wire ● Windows Firewall POR HARDWARE ● ● ● ● ● Cujo AI Smart Internet Security Sonic. Wall SOHO Ubiquiti Unifi Security Gateway Fortinet Forti. Gate Next Generation Bull. Guard Dojo Protectli Micro Bitdefender Box 2 Sonic. Wall TZ 400 Zyxel Zy. WALL 110

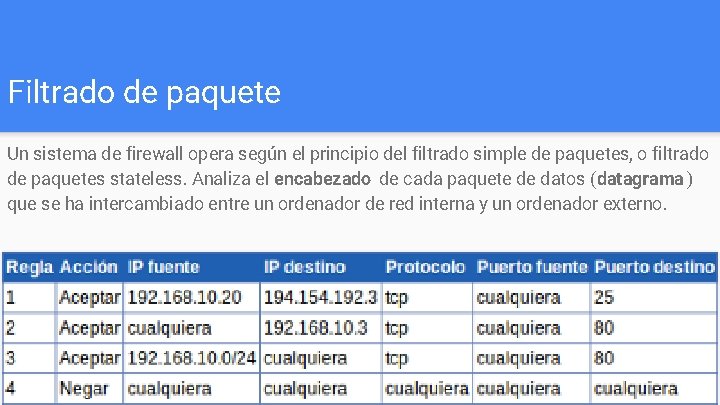

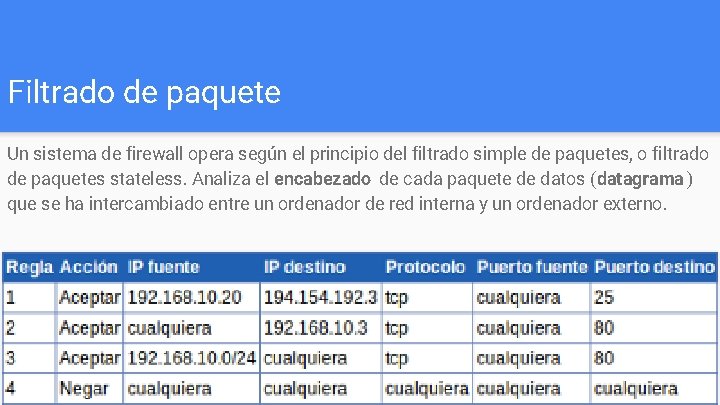

Filtrado de paquete Un sistema de firewall opera según el principio del filtrado simple de paquetes, o filtrado de paquetes stateless. Analiza el encabezado de cada paquete de datos (datagrama ) que se ha intercambiado entre un ordenador de red interna y un ordenador externo.

VPN - Red privada virtual Es una tecnología de red de computadoras que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet. Permite que la computadora en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada con toda la funcionalidad, seguridad y políticas de gestión de una red privada. Esto se realiza estableciendo una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de ambos métodos. La conexión VPN a través de Internet es técnicamente una WAN.

Introduccin

Introduccin Introduccin

Introduccin Que diferencia hay entre filosofia y ciencia

Que diferencia hay entre filosofia y ciencia Introducción de las enzimas

Introducción de las enzimas Introduccin

Introduccin Introduccin

Introduccin Private wan infrastructure

Private wan infrastructure Lan wan basics

Lan wan basics Introduction of telecommunication

Introduction of telecommunication Lan characteristics

Lan characteristics Difference lan wan

Difference lan wan Lan man wan büyüklük sıralaması

Lan man wan büyüklük sıralaması Wan and lan

Wan and lan Lan wan man

Lan wan man Perangkat jaringan yang aktif dan intelegent

Perangkat jaringan yang aktif dan intelegent Lan domain risks threats and vulnerabilities

Lan domain risks threats and vulnerabilities 10 ventajas de las redes sociales

10 ventajas de las redes sociales Objetivos del uso de las redes sociales

Objetivos del uso de las redes sociales Conclusión ejemplo

Conclusión ejemplo Topologia de red conmutada

Topologia de red conmutada Tipos de argumentos y contraargumentos

Tipos de argumentos y contraargumentos Pinshert

Pinshert Objetivo de la interconexión de redes

Objetivo de la interconexión de redes Obra de teatro sobre el mal uso de las redes sociales

Obra de teatro sobre el mal uso de las redes sociales Ensayo sobre las redes sociales corto

Ensayo sobre las redes sociales corto Decreto3222

Decreto3222 Https //www.multiplicalia.com/las-redes-sociales-mas-usadas

Https //www.multiplicalia.com/las-redes-sociales-mas-usadas Ejemplo de las redes sociales

Ejemplo de las redes sociales Perfil de una mujer infiel

Perfil de una mujer infiel “componentes de las redes: dispositivos finales”

“componentes de las redes: dispositivos finales”