Scurit informatique domaines dapplication Universit Paris XI IFIPS

- Slides: 16

Sécurité informatique: domaines d’application Université Paris XI - IFIPS Protego Informatique Nicolas Monier

Plan I Sécurité informatique et gestion d’entreprise II Sécurité informatique et développement logiciel III Sécurité informatique et exploitation

Sécurité informatique et gestion d’entreprise

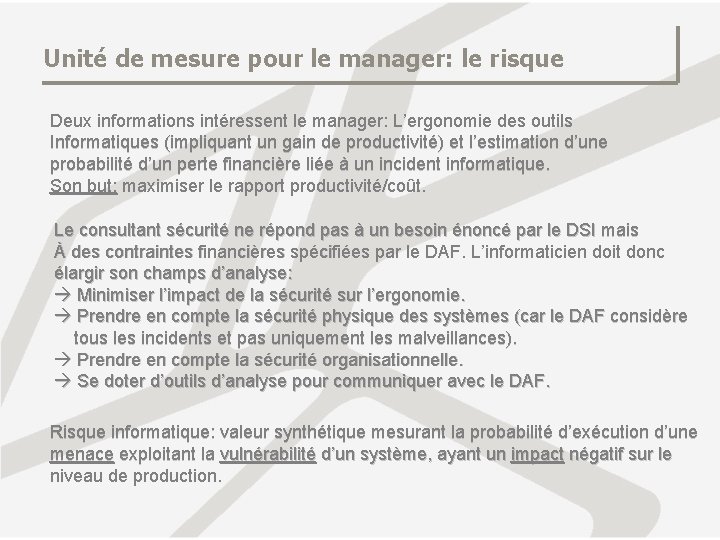

Unité de mesure pour le manager: le risque Deux informations intéressent le manager: L’ergonomie des outils Informatiques (impliquant un gain de productivité) et l’estimation d’une probabilité d’un perte financière liée à un incident informatique. Son but: maximiser le rapport productivité/coût. Le consultant sécurité ne répond pas à un besoin énoncé par le DSI mais À des contraintes financières spécifiées par le DAF. L’informaticien doit donc élargir son champs d’analyse: Minimiser l’impact de la sécurité sur l’ergonomie. Prendre en compte la sécurité physique des systèmes (car le DAF considère tous les incidents et pas uniquement les malveillances). Prendre en compte la sécurité organisationnelle. Se doter d’outils d’analyse pour communiquer avec le DAF. Risque informatique: valeur synthétique mesurant la probabilité d’exécution d’une menace exploitant la vulnérabilité d’un système, ayant un impact négatif sur le niveau de production.

Outils d’analyse: méthodes et normes La mesure du risque nécessite un audit. Ce dernier nécessite la création d’un référentiel de valeurs. On doit donc se doter de méthodes pour: (1) appréhender La complexité du système d’information, (2) créer des échelles de valeur Propres à l’entreprise. • Méthodologies institutionnelles: ITSEC, NSA books. • Méthodologie non institutionnelle: OCTAVE. • Méthodologie non institutionnelle: MEHARI. • Norme internationale: IS 0 17799. Les méthodes proposent toutes la création d’un cadre de référence, la définition d’un périmètre d’analyse et un système de calcul du risque. MAIS: elles ne proposent pas de technique de mise en œuvre, de contrôle De la durée, de répartition des tâches, d’intégration d’analyses de bas niveau.

Sécurité informatique et développement logiciel

Sécurité et développement: notions de base Les considération de sécurité doivent être intégrées au processus de développement et non prises en compte a posteriori. Ne pas confondre « ajouter des fonctionnalités de sécurité » et « sécuriser des fonctionnalités logicielles » . La sécurité intervient lors de: la phase de conception, la phase d’implantation, la phase de validation.

Phase de conception: analyse de base Méthode STRIDE basée sur l’analyse des menaces: Spoofing, Tampering with data, Repudiation, Information disclosure, Do. S, Elevation of privilege. Processus de base: 1) Schématiser l’architecture logicielle. 1) Recensement des menaces. 2) Tri des menaces par ordre de risque décroissant. 3) Choix des réponses aux menaces 4) Choix des techniques de sécurisation 5) Choix des technologies de sécurisation Il est souvent nécessaire de réitérer le processus plusieurs fois. Il faut impliquer toutes les disciplines liées au développement: Codeurs, concepteurs, analystes fonctionnels , DBA etc…

Phase de conception: exemple (1) Traiter l’exemple suivant: Soit une application réseau permettant aux employés d’une entreprise de consulter leurs fiches de salaires. Le logiciel doit répondre aux impératifs suivants : 1) Il doit proposer une interface WEB afin d’éviter un déploiement sur les postes clients. 2) Il doit proposer à un employé donné uniquement les informations qui le concernent. 3) Sa base de compte doit s’appuyer sur l’annuaire d’entreprise. 4) Il doit enregistrer les consultations. 5) Il doit puiser les informations financières dans le SGBD central de la société. 6) Il peut (mais ce n’est pas obligatoire) s’appuyer sur le serveur applicatif Tomcat existant. Les développeurs ont décidés de se baser sur les choix techniques suivants : serveur WEB : Apache sous Windows 2000. Langage de scripts : PHP. Langage de programmation évolué : servlets JAVA sur serveur Tomcat.

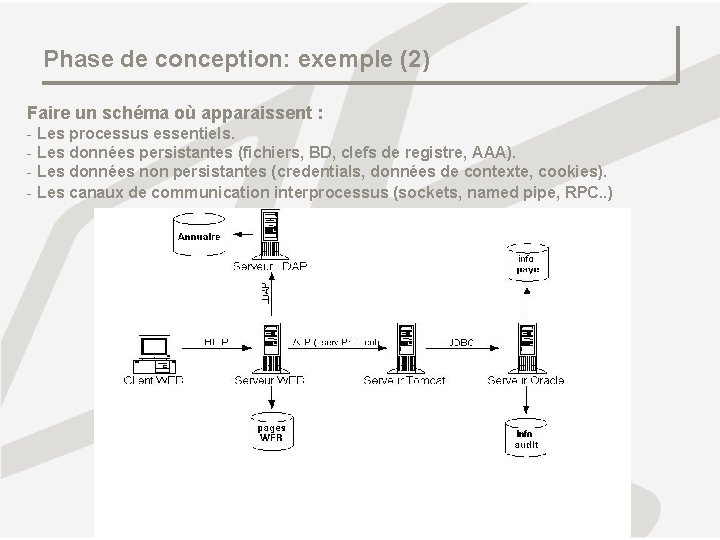

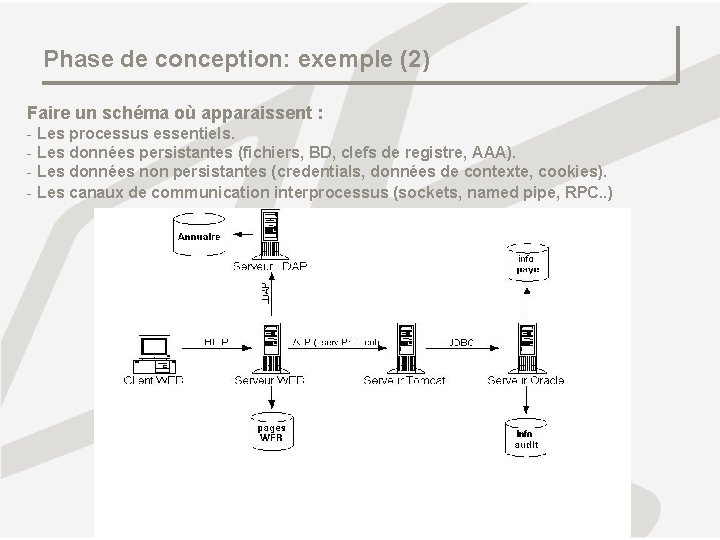

Phase de conception: exemple (2) Faire un schéma où apparaissent : - Les processus essentiels. - Les données persistantes (fichiers, BD, clefs de registre, AAA). - Les données non persistantes (credentials, données de contexte, cookies). - Les canaux de communication interprocessus (sockets, named pipe, RPC. . )

Phase de conception: exemple (3) Menace détectée sur le canal de communication HTTP. Titre Vol de login/mot de passe Type(s) de menace I + S (Information disclosure + Spoofing identity) Cible HTTP (communication client WEB Serveur WEB) Probabilité 3 (sur une échelle décroissante de 10, donc 1 = proba max) : C’est une attaque relativement triviale pour une personne familière avec l’informatique. Or il existe dans les filiales de l’entreprise un personnel informatique nombreux et difficilement controlable. Criticité 7/10 : les salaires sont des données confidentielles qui ne sont pas légalement divulgables. Ces informations, si elles devenaient publiques pourraient provoquer des conflits au sein de l’entreprise. Technique d’attaque Un logiciel « sniffer » bascule une interface réseau en mode « promiscuous » sur un poste de travail. Technique de réduction du risque (optionnel) Plusieurs possibilités : chiffrement de la communication HTTP ou utilisation d’un mécanisme d’authentification renforcé. Statut de la menace En cours d’investigation : deux réponses possibles ont été identifiées. On essaie de chiffrer les coûts. D’autre part. Il existe une autre menace sur le même composant qui pourrait exiger une réponse de réduction de risque similaire. Numéro de bug Néant (pas de base de données de bug utilisé dans l’entreprise).

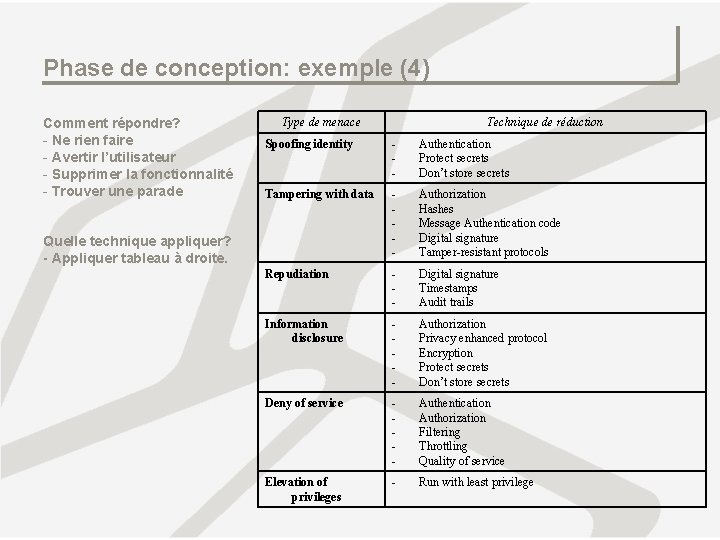

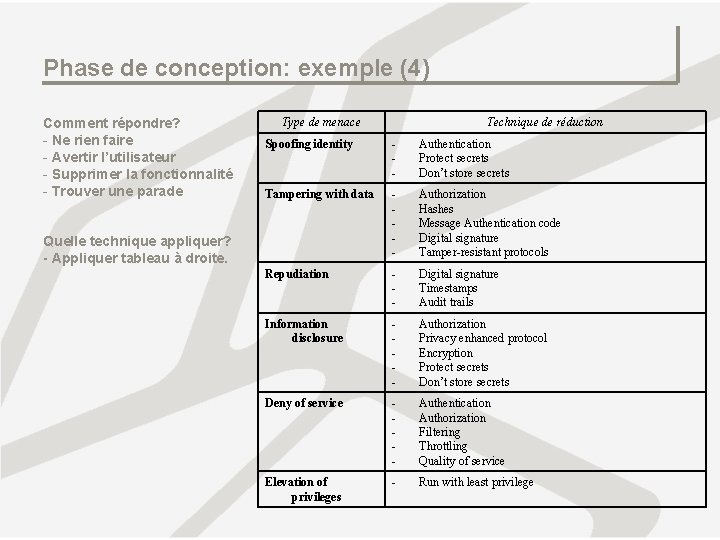

Phase de conception: exemple (4) Comment répondre? - Ne rien faire - Avertir l’utilisateur - Supprimer la fonctionnalité - Trouver une parade Type de menace Technique de réduction Spoofing identity - Authentication Protect secrets Don’t store secrets Tampering with data - Authorization Hashes Message Authentication code Digital signature Tamper-resistant protocols Repudiation - Digital signature Timestamps Audit trails Information disclosure - Authorization Privacy enhanced protocol Encryption Protect secrets Don’t store secrets Deny of service - Authentication Authorization Filtering Throttling Quality of service Elevation of privileges - Run with least privilege Quelle technique appliquer? - Appliquer tableau à droite.

Sécurité informatique et exploitation

Problématique d’exploitation: l’authentification Authentifier les utilisateurs est une problématique majeure dans les systèmes d’information modernes: - La dépendance croissante des processus de production vis-à-vis de l’informatique impose de maitriser l’accès aux systèmes. - L’explosion du nombre de systèmes nécessitant une authentification complique la tâche des utilisateurs et celle des administrateurs. -Trop de bases de comptes différentes, trop de mots de passe faibles. Il faut donc à la fois: - Implanter un système d’authentification forte (résistant au rejeu et à la capture). - Implanter des mécanismes SSO afin de faciliter le travail des utilisateurs, celui des administrateurs et renforcer les mots de passe.

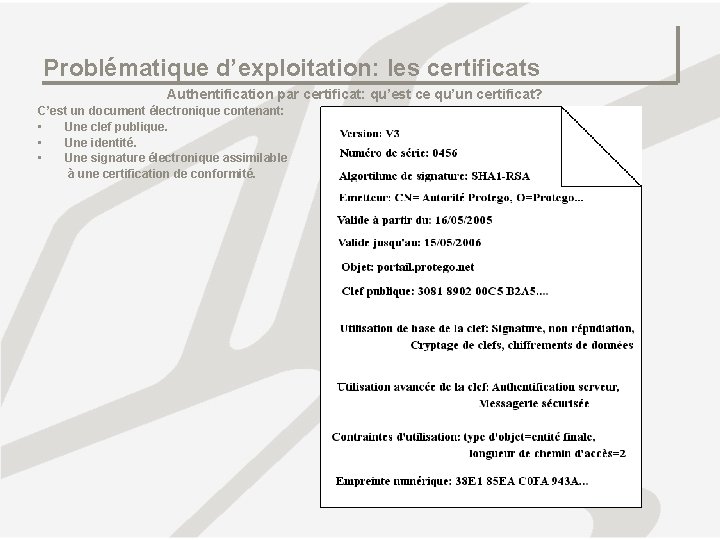

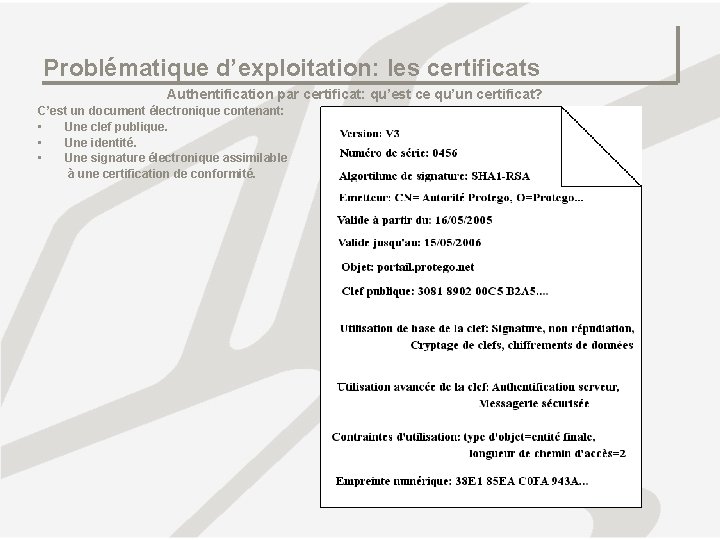

Problématique d’exploitation: les certificats Authentification par certificat: qu’est ce qu’un certificat? C’est un document électronique contenant: • Une clef publique. • Une identité. • Une signature électronique assimilable à une certification de conformité.

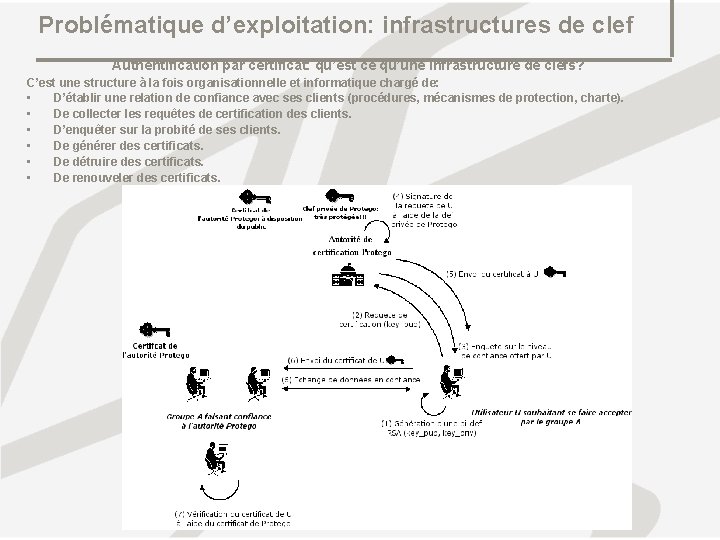

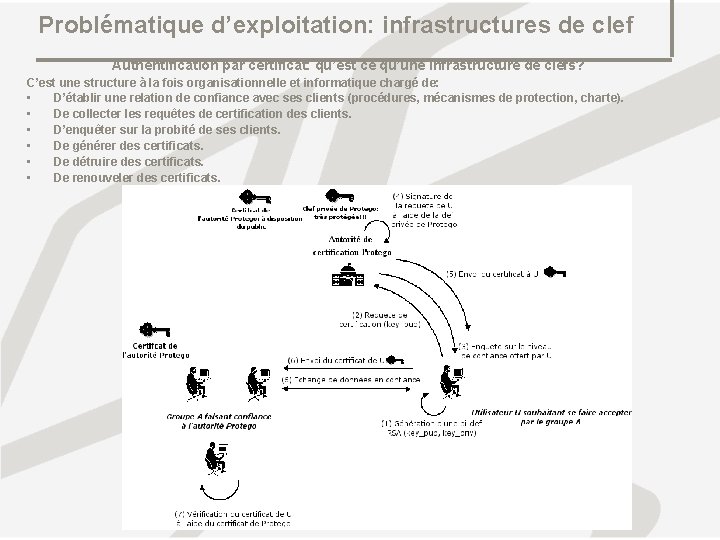

Problématique d’exploitation: infrastructures de clef Authentification par certificat: qu’est ce qu’une infrastructure de clefs? C’est une structure à la fois organisationnelle et informatique chargé de: • D’établir une relation de confiance avec ses clients (procédures, mécanismes de protection, charte). • De collecter les requêtes de certification des clients. • D’enquêter sur la probité de ses clients. • De générer des certificats. • De détruire des certificats. • De renouveler des certificats.