Prctica DAMA Seguridad de Datos Adaptado de DAMA

- Slides: 29

Práctica DAMA Seguridad de Datos Adaptado de DAMA Capítulo MÉXICO®�& DAMA Capítulo Colombia 2

Instructor Consultor, Tutor y Coach experto con más de 40 años de experiencia en Gerencia Estratégica, Organizaciones Inteligentes, Gobierno y Gestión de Datos e Inteligencia Analítica, Gobierno y Gestión de Ideas, Proyectos, Programas, Portafolio y PMO, Gobierno y Gestión de Arquitectura Empresarial, Transformación Digital, Cibernética Organizacional, Gobierno y Gestión de Innovación y Desarrollo de Negocios, Productos y Servicios, Gobierno y Gestión de Tecnología Informática, Inteligencia Competitiva, e. Government, Responsabilidad Social, Gestión por Procesos. Experiencia: Multisectorial en Gobierno, Financiero, Seguros, Cooperativo, Manufacturero, Alimentos y Bebidas, Comercio, Energético, Petróleo y Gas, Portuario, Educativo, Tecnología Informática y Telecomunicaciones, Seguridad y Salud. Matemático y especialista en Information and Enterprise Engineering. Cargos y Experiencia: Vicepresidente de Gobierno, Políticas y Voluntariado del DAMA Capítulo Colombia, Tutor y Diseñador de Diplomado Virtual ISO 21500 certificado por PMI con la Cámara de Comercio de Bogotá, Docente Internacional en posgrados, Gerente de Consultoría en Management & Quality y en Project Management Solutions, Miembro del PMI, IBM Sales Advisor, Auditor HIMSS, CIO y CTO en el Sector Financiero, Seguros y Educación Superior, CMO e Inteligencia Competitiva en IDC para el Mercado de ITC Colombiano. Marco Lenci Vicepresidente Gobierno, Políticas y Voluntariado DAMA Colombia Chapter https: //www. linkedin. com/in/marco-vinicio-lenci-serrano-7 b 045525/ 3

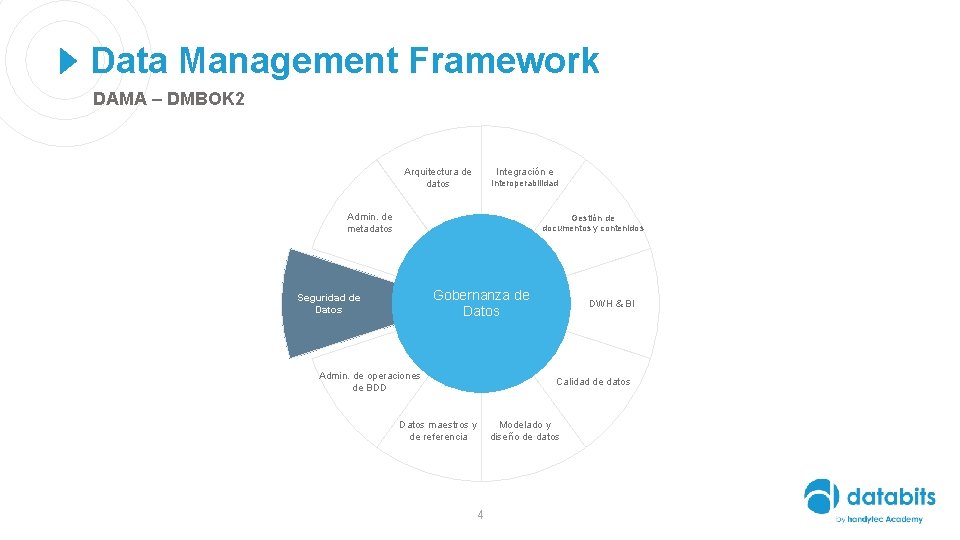

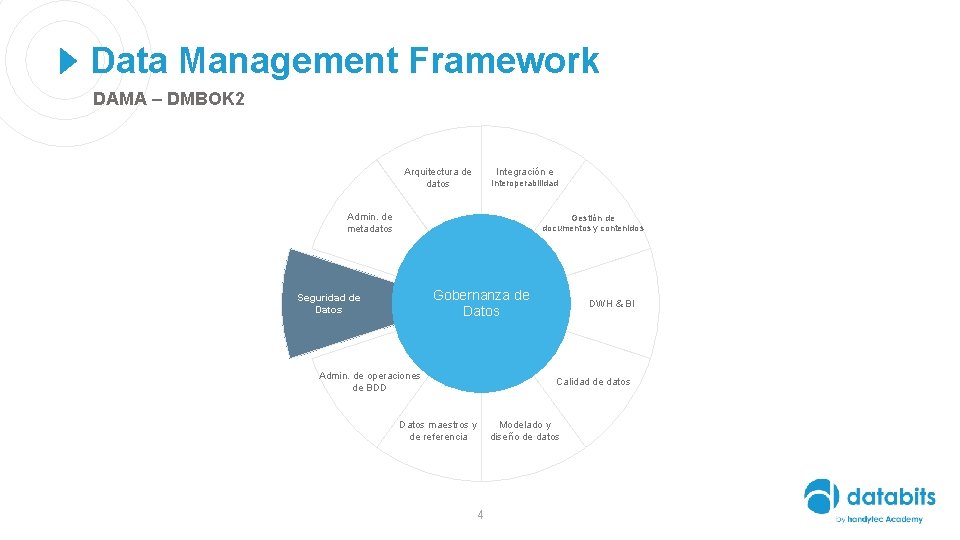

Data Management Framework DAMA – DMBOK 2 Arquitectura de datos Integración e Interoperabilidad Admin. de metadatos Gestión de documentos y contenidos Gobernanza de Datos Seguridad de Datos Admin. de operaciones de BDD DWH & BI Calidad de datos Datos maestros y de referencia 4 Modelado y diseño de datos

Contenido § § § § Introducción Actividades Herramientas Técnicas Mejores prácticas Guías de implementación Gobernanza Discusión 5

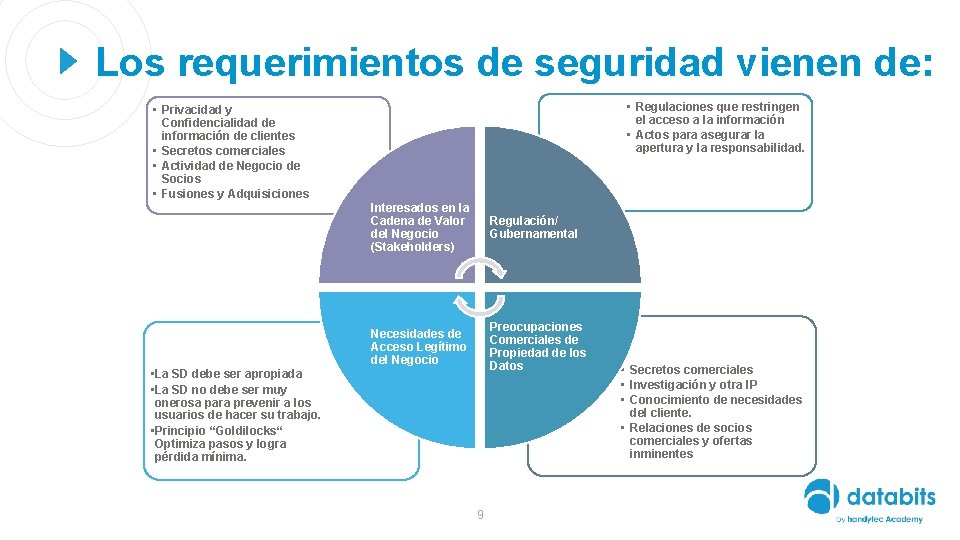

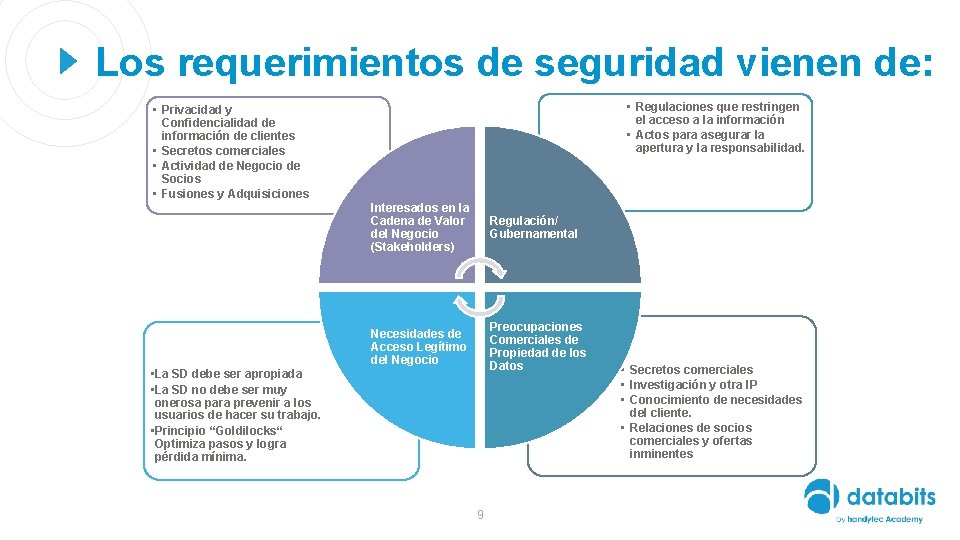

Introducción a la Seguridad de Datos ü La Seguridad de los Datos incluye la planificación, desarrollo y ejecución de las políticas de seguridad y procedimientos para proporcionar la correcta autenticación, autorización, acceso y auditoría de los activos de datos y la información. ü Los detalles de la seguridad de datos (datos que deben ser protegidos, por ejemplo) difieren entre industrias y países. ü Sin embargo, el objetivo de las prácticas de seguridad de datos es el mismo: proteger activos de información en concordancia con las regulaciones de privacidad y confidencialidad, acuerdos contractuales y requerimientos de negocio. Estos requerimientos provienen de: ü Partes interesadas ü Regulaciones gubernamentales ü Preocupaciones del negocio ü Necesidades de acceso legítimo ü Obligaciones contractuales 6

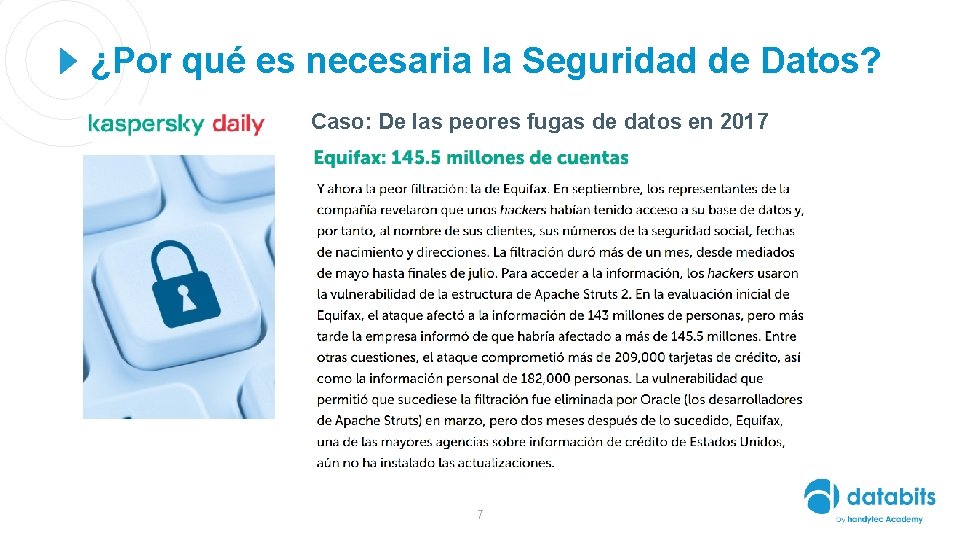

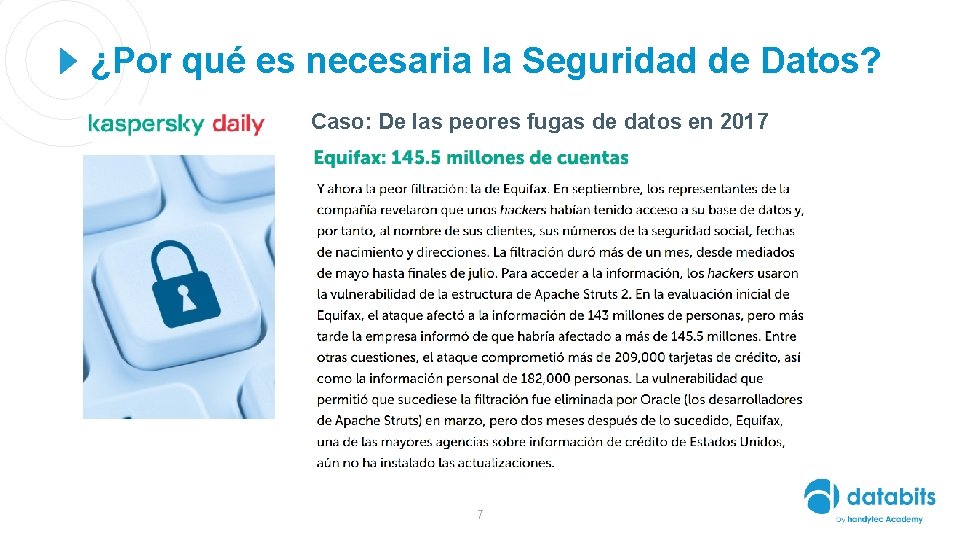

¿Por qué es necesaria la Seguridad de Datos? Caso: De las peores fugas de datos en 2017 7

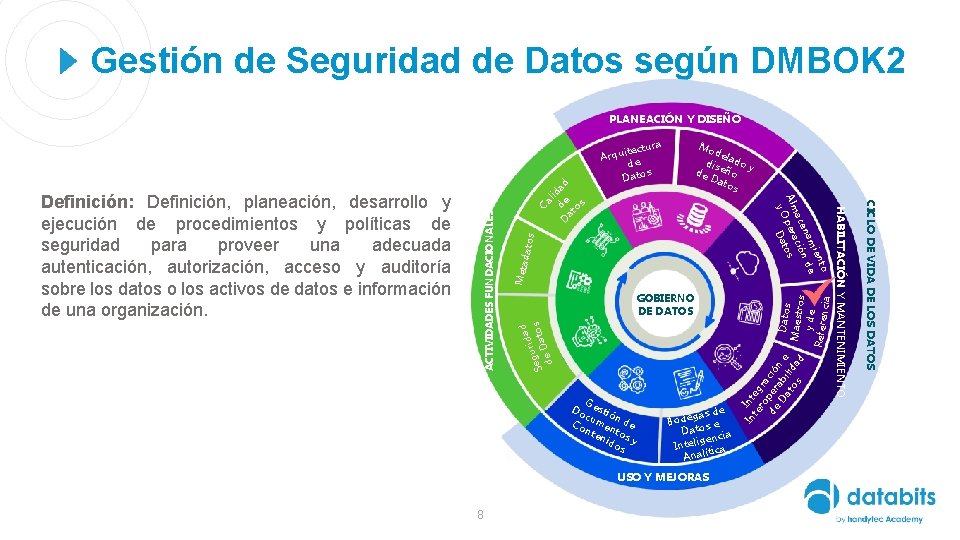

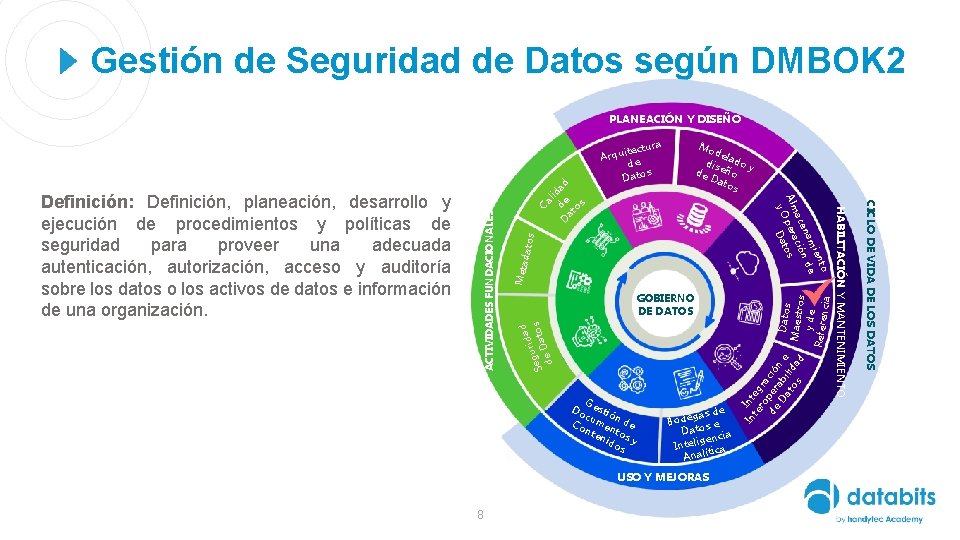

Gestión de Seguridad de Datos según DMBOK 2 ra itectu Arqu e d s Dato Mo del dis ado y de eño Da tos e gas d Bode s e Dato cia gen Inteli ica t Analí USO Y MEJORAS 8 Datos Maestro s y de Referen cia In Int te eg ro ra de per ció Da abi n e to lid s ad Ca tos Meta da d rida u g os Se Dat e d ACTIVIDADES FUNDACIONALES G Do estió cu n Co men de nte to nid s y os CICLO DE VIDA DE LOS DATOS GOBIERNO DE DATOS HABILITACIÓN Y MANTENIMIENTO to en mi e na n d ace ació Alm per tos y O Da Definición: Definición, planeación, desarrollo y ejecución de procedimientos y políticas de seguridad para proveer una adecuada autenticación, autorización, acceso y auditoría sobre los datos o los activos de datos e información de una organización. lid D de ad at os PLANEACIÓN Y DISEÑO

Los requerimientos de seguridad vienen de: • Regulaciones que restringen el acceso a la información • Actos para asegurar la apertura y la responsabilidad. • Privacidad y Confidencialidad de información de clientes • Secretos comerciales • Actividad de Negocio de Socios • Fusiones y Adquisiciones Interesados en la Cadena de Valor del Negocio (Stakeholders) Regulación/ Gubernamental Necesidades de Acceso Legítimo del Negocio Preocupaciones Comerciales de Propiedad de los Datos • La SD debe ser apropiada • La SD no debe ser muy onerosa para prevenir a los usuarios de hacer su trabajo. • Principio “Goldilocks“ Optimiza pasos y logra pérdida mínima. 9 • Secretos comerciales • Investigación y otra IP • Conocimiento de necesidades del cliente. • Relaciones de socios comerciales y ofertas inminentes

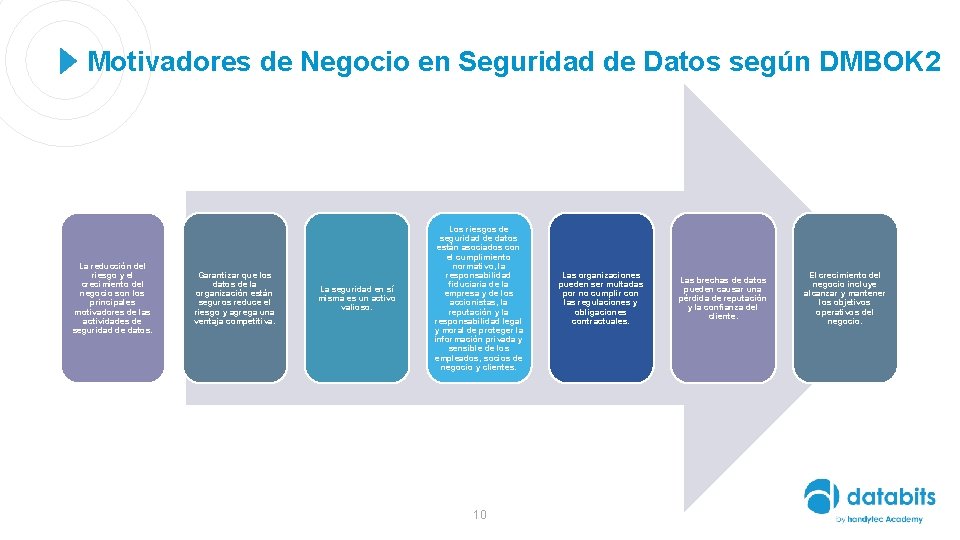

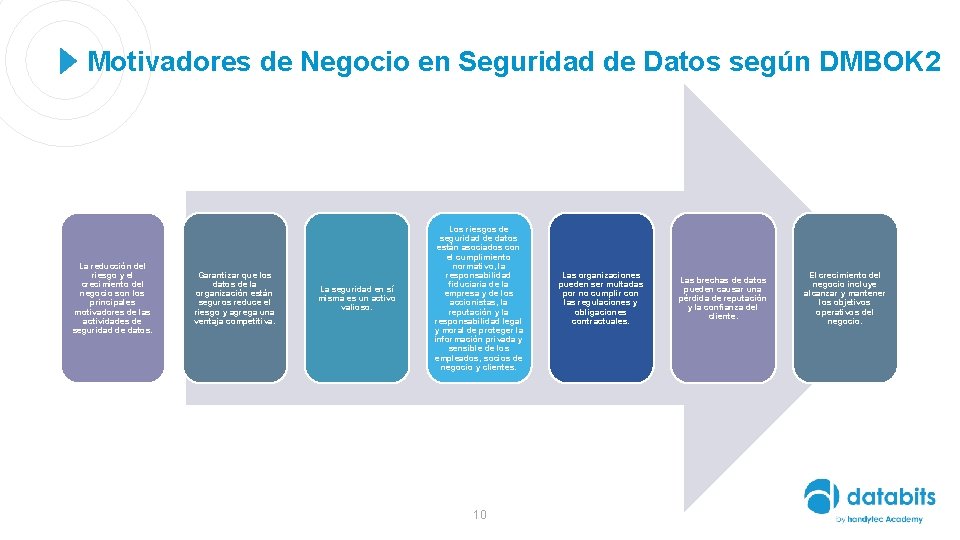

Motivadores de Negocio en Seguridad de Datos según DMBOK 2 La reducción del riesgo y el crecimiento del negocio son los principales motivadores de las actividades de seguridad de datos. Garantizar que los datos de la organización están seguros reduce el riesgo y agrega una ventaja competitiva. La seguridad en sí misma es un activo valioso. Los riesgos de seguridad de datos están asociados con el cumplimiento normativo, la responsabilidad fiduciaria de la empresa y de los accionistas, la reputación y la responsabilidad legal y moral de proteger la información privada y sensible de los empleados, socios de negocio y clientes. 10 Las organizaciones pueden ser multadas por no cumplir con las regulaciones y obligaciones contractuales. Las brechas de datos pueden causar una pérdida de reputación y la confianza del cliente. El crecimiento del negocio incluye alcanzar y mantener los objetivos operativos del negocio.

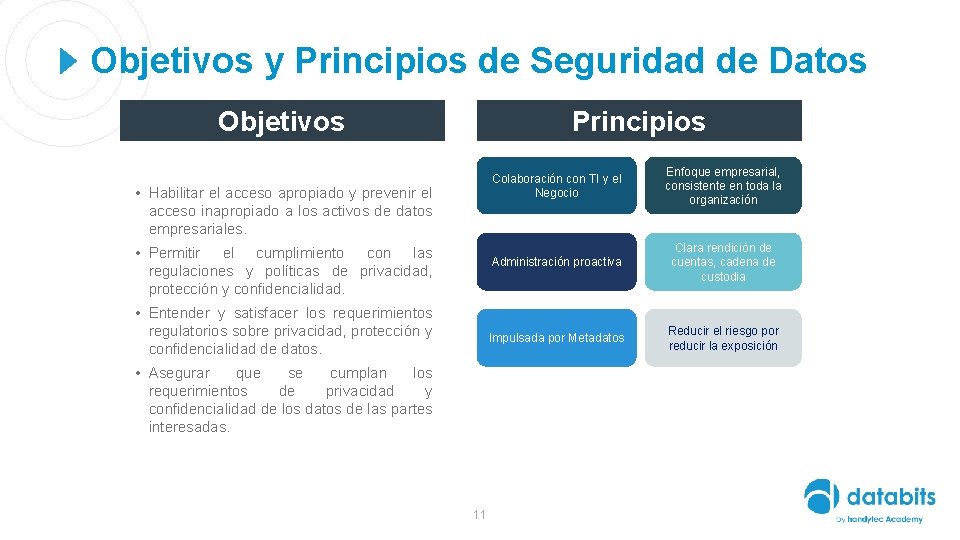

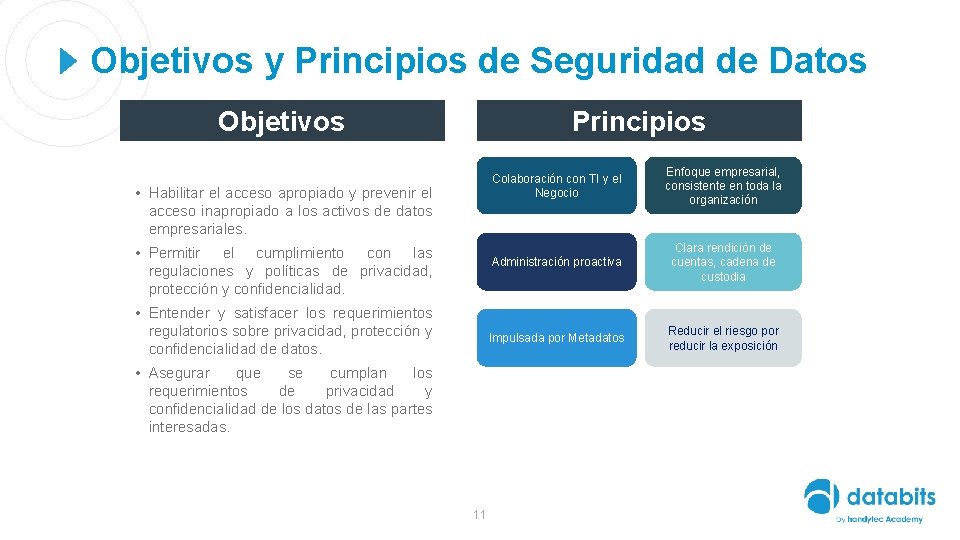

Objetivos y Principios de Seguridad de Datos Objetivos Principios • Habilitar el acceso apropiado y prevenir el acceso inapropiado a los activos de datos empresariales. • Permitir el cumplimiento con las regulaciones y políticas de privacidad, protección y confidencialidad. • Entender y satisfacer los requerimientos regulatorios sobre privacidad, protección y confidencialidad de datos. • Asegurar que se cumplan los requerimientos de privacidad y confidencialidad de los datos de las partes interesadas. 11 Colaboración con TI y el Negocio Enfoque empresarial, consistente en toda la organización Administración proactiva Clara rendición de cuentas, cadena de custodia Impulsada por Metadatos Reducir el riesgo por reducir la exposición

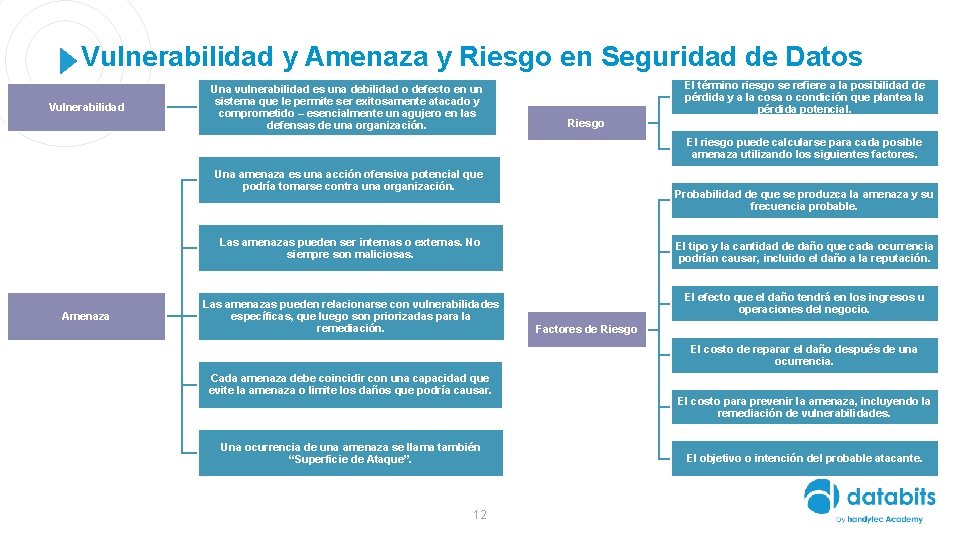

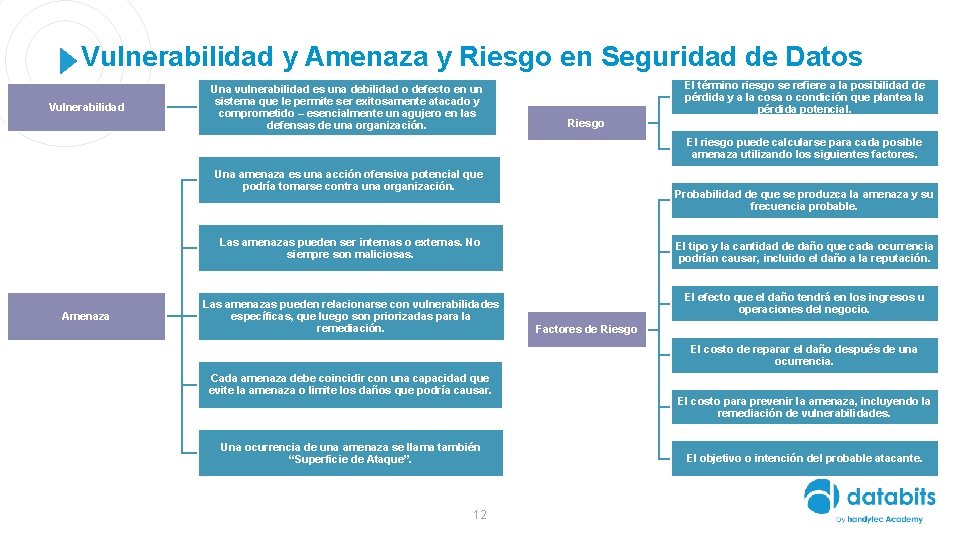

Vulnerabilidad y Amenaza y Riesgo en Seguridad de Datos Vulnerabilidad Una vulnerabilidad es una debilidad o defecto en un sistema que le permite ser exitosamente atacado y comprometido – esencialmente un agujero en las defensas de una organización. El término riesgo se refiere a la posibilidad de pérdida y a la cosa o condición que plantea la pérdida potencial. Riesgo El riesgo puede calcularse para cada posible amenaza utilizando los siguientes factores. Una amenaza es una acción ofensiva potencial que podría tomarse contra una organización. Probabilidad de que se produzca la amenaza y su frecuencia probable. Las amenazas pueden ser internas o externas. No siempre son maliciosas. Amenaza Las amenazas pueden relacionarse con vulnerabilidades específicas, que luego son priorizadas para la remediación. El tipo y la cantidad de daño que cada ocurrencia podrían causar, incluido el daño a la reputación. El efecto que el daño tendrá en los ingresos u operaciones del negocio. Factores de Riesgo El costo de reparar el daño después de una ocurrencia. Cada amenaza debe coincidir con una capacidad que evite la amenaza o limite los daños que podría causar. Una ocurrencia de una amenaza se llama también “Superficie de Ataque”. 12 El costo para prevenir la amenaza, incluyendo la remediación de vulnerabilidades. El objetivo o intención del probable atacante.

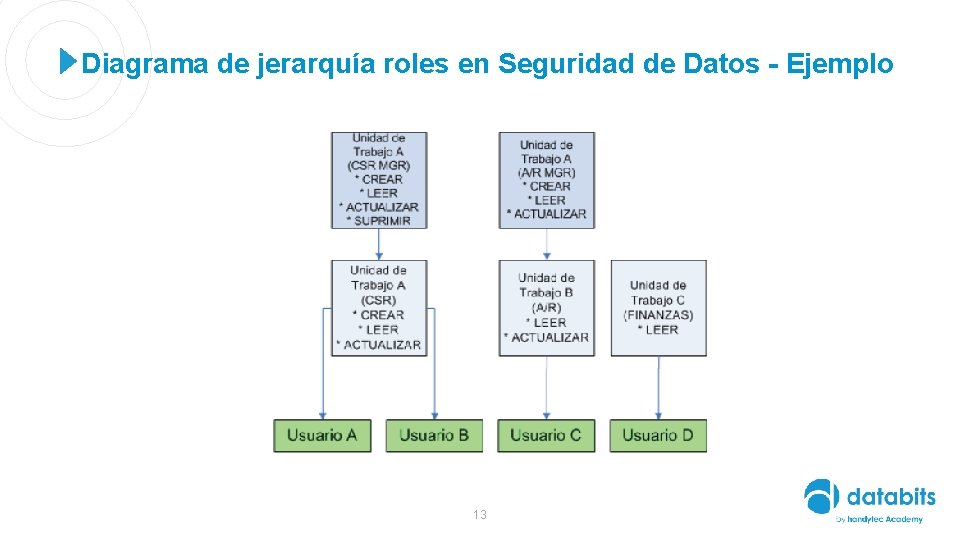

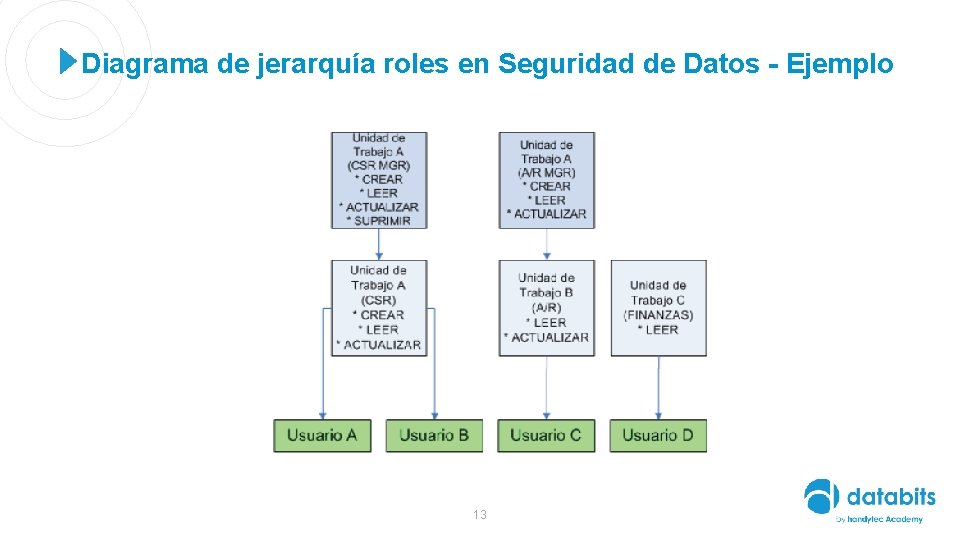

Diagrama de jerarquía roles en Seguridad de Datos - Ejemplo 13

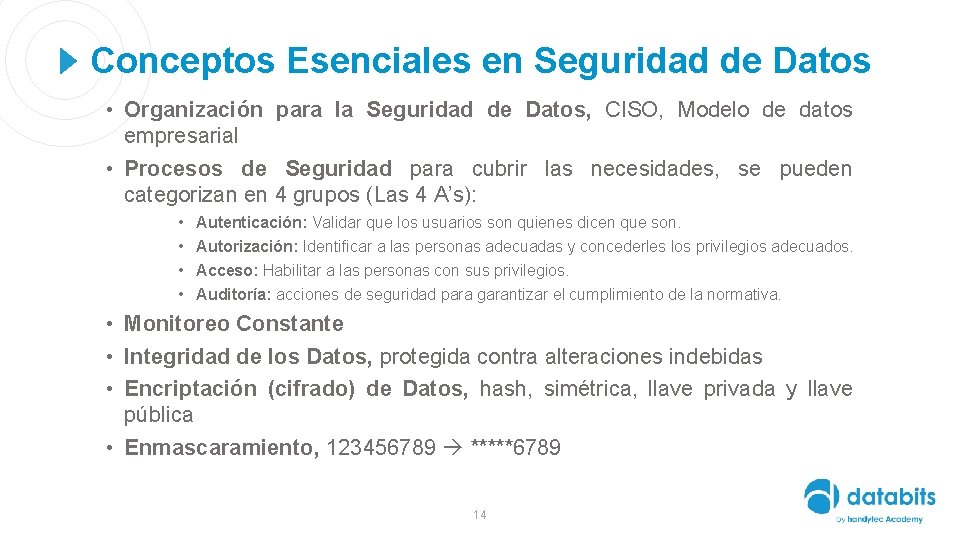

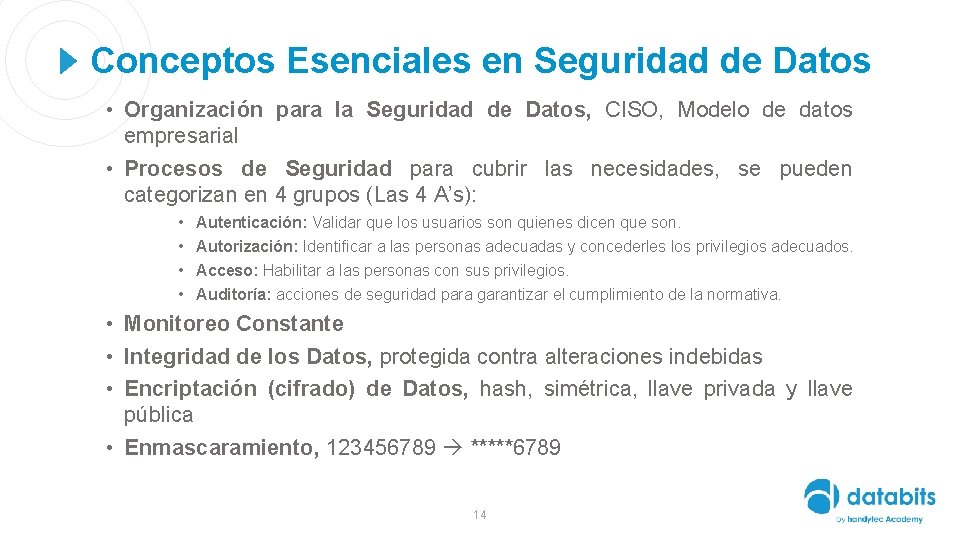

Conceptos Esenciales en Seguridad de Datos • Organización para la Seguridad de Datos, CISO, Modelo de datos empresarial • Procesos de Seguridad para cubrir las necesidades, se pueden categorizan en 4 grupos (Las 4 A’s): • • Autenticación: Validar que los usuarios son quienes dicen que son. Autorización: Identificar a las personas adecuadas y concederles los privilegios adecuados. Acceso: Habilitar a las personas con sus privilegios. Auditoría: acciones de seguridad para garantizar el cumplimiento de la normativa. • Monitoreo Constante • Integridad de los Datos, protegida contra alteraciones indebidas • Encriptación (cifrado) de Datos, hash, simétrica, llave privada y llave pública • Enmascaramiento, 123456789 *****6789 14

Tipos de Seguridad de Datos Ø Seguridad de la Instalación (Locación) Ø Seguridad del Dispositivo Ø Seguridad de Credenciales • Sistemas de Gestión de Identidad, SSO • Estándares de ID de Usuario para Sistemas nombre. apellido@dominio o id_empleado@dominio • Estándares de Contraseñas, 45 a 180 días cambiar • Identificación de Factor Múltiple de Email, Ø Seguridad de Comunicación Electrónica, ¡una vez que enviaste un email ya no controlas lo que pusiste! 15

Tipos de medidas de Seguridad de Datos • Medidas de seguridad administrativas, conjunto de acciones y mecanismos para establecer la gestión, soporte y revisión de la seguridad de la información. • Medidas de seguridad físicas, conjunto de acciones y mecanismos, ya sea que empleen o no la tecnología. • Medidas de seguridad técnicas, conjunto de actividades, controles o mecanismos con resultado medible, que se valen de la tecnología. 16

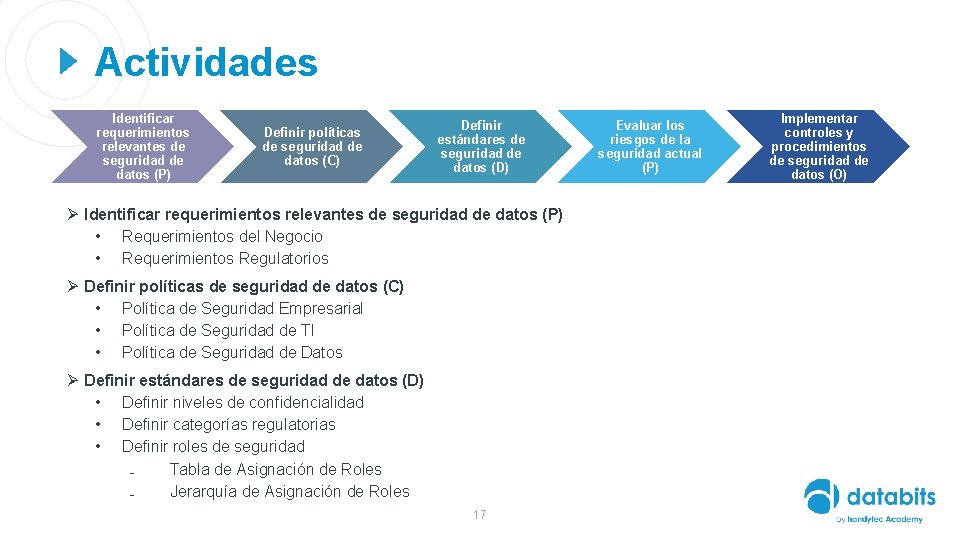

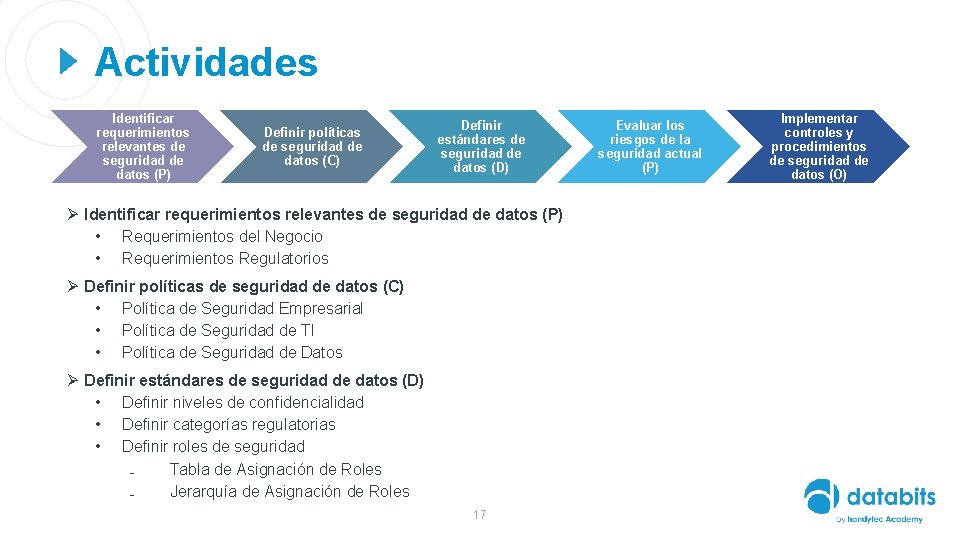

Actividades Identificar requerimientos relevantes de seguridad de datos (P) Definir políticas de seguridad de datos (C) Definir estándares de seguridad de datos (D) Ø Identificar requerimientos relevantes de seguridad de datos (P) • Requerimientos del Negocio • Requerimientos Regulatorios Ø Definir políticas de seguridad de datos (C) • Política de Seguridad Empresarial • Política de Seguridad de TI • Política de Seguridad de Datos Ø Definir estándares de seguridad de datos (D) • Definir niveles de confidencialidad • Definir categorías regulatorias • Definir roles de seguridad ₋ Tabla de Asignación de Roles ₋ Jerarquía de Asignación de Roles 17 Evaluar los riesgos de la seguridad actual (P) Implementar controles y procedimientos de seguridad de datos (O)

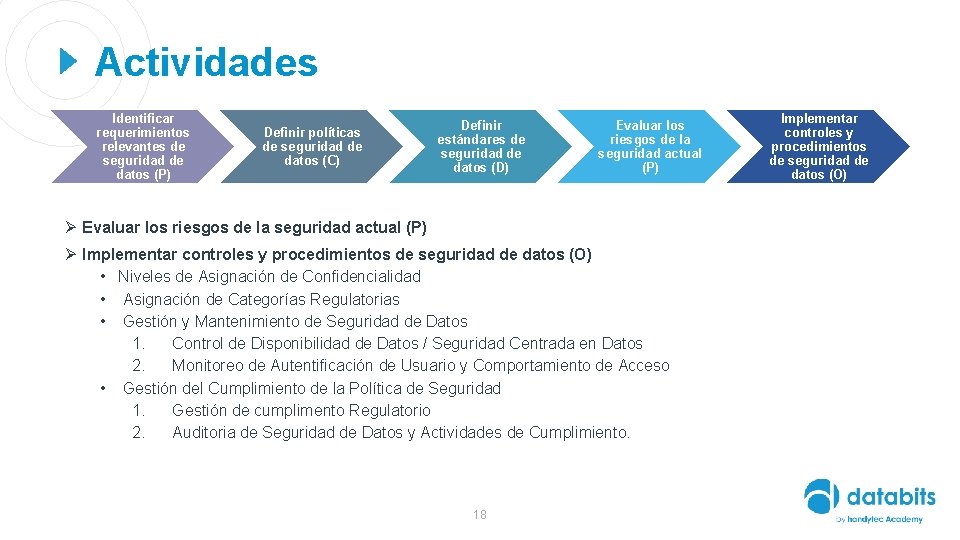

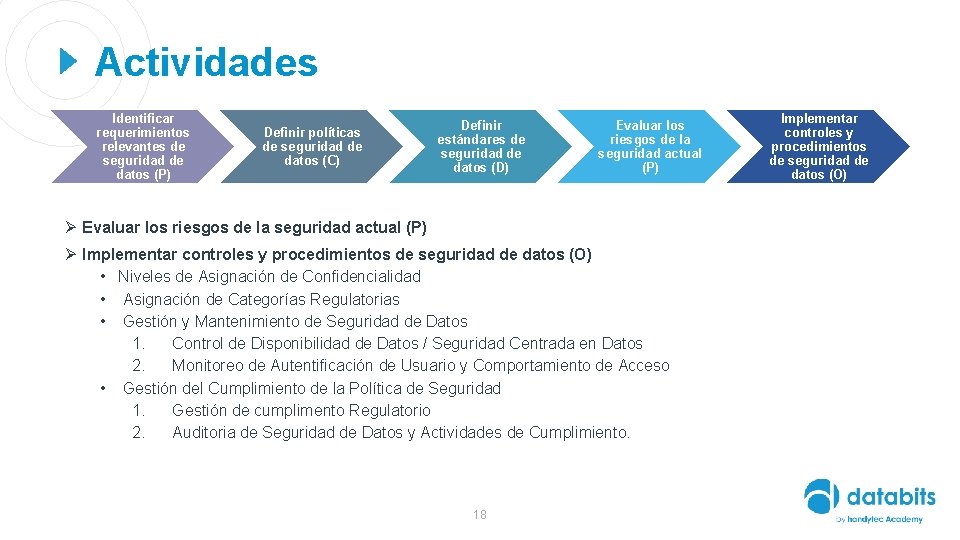

Actividades Identificar requerimientos relevantes de seguridad de datos (P) Definir políticas de seguridad de datos (C) Definir estándares de seguridad de datos (D) Evaluar los riesgos de la seguridad actual (P) Ø Implementar controles y procedimientos de seguridad de datos (O) • Niveles de Asignación de Confidencialidad • Asignación de Categorías Regulatorias • Gestión y Mantenimiento de Seguridad de Datos 1. Control de Disponibilidad de Datos / Seguridad Centrada en Datos 2. Monitoreo de Autentificación de Usuario y Comportamiento de Acceso • Gestión del Cumplimiento de la Política de Seguridad 1. Gestión de cumplimento Regulatorio 2. Auditoria de Seguridad de Datos y Actividades de Cumplimiento. 18 Implementar controles y procedimientos de seguridad de datos (O)

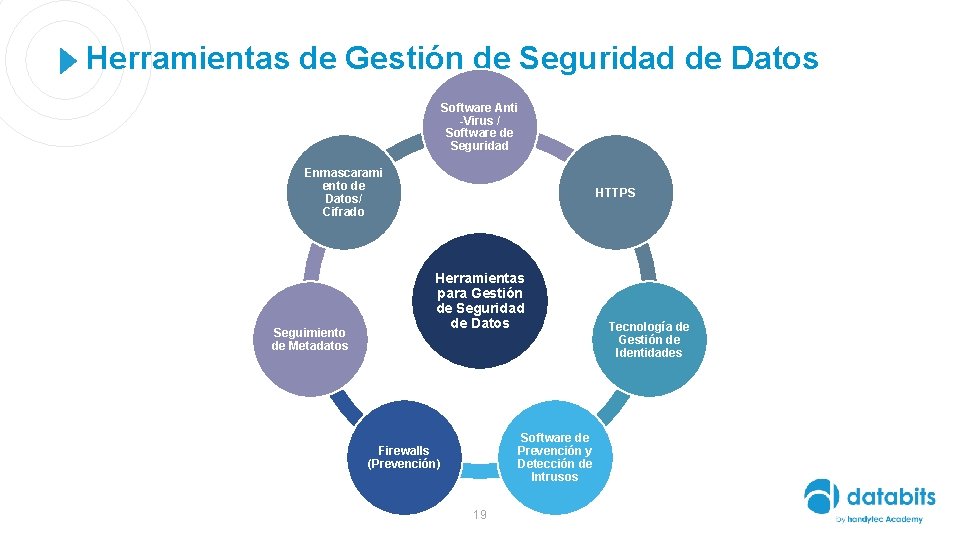

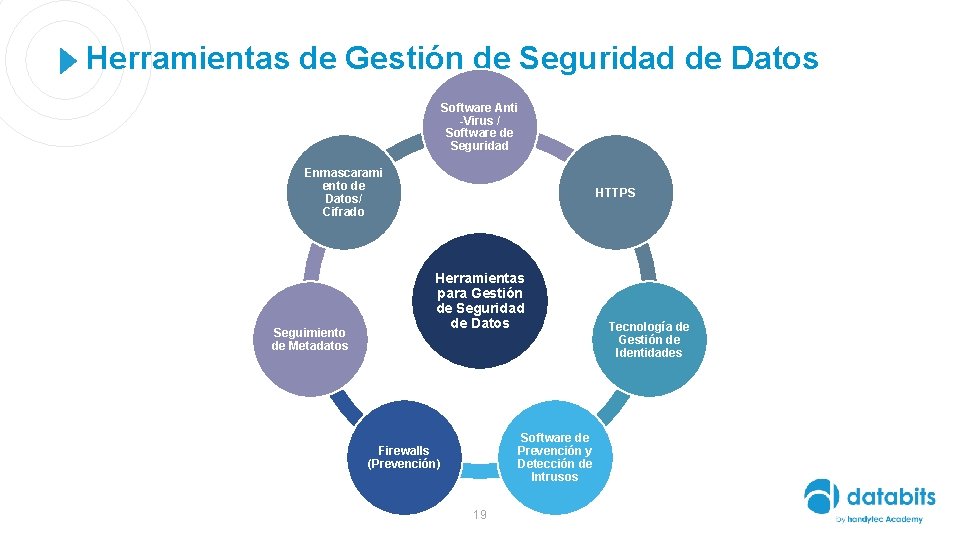

Herramientas de Gestión de Seguridad de Datos Software Anti -Virus / Software de Seguridad Enmascarami ento de Datos/ Cifrado Seguimiento de Metadatos HTTPS Herramientas para Gestión de Seguridad de Datos Software de Prevención y Detección de Intrusos Firewalls (Prevención) 19 Tecnología de Gestión de Identidades

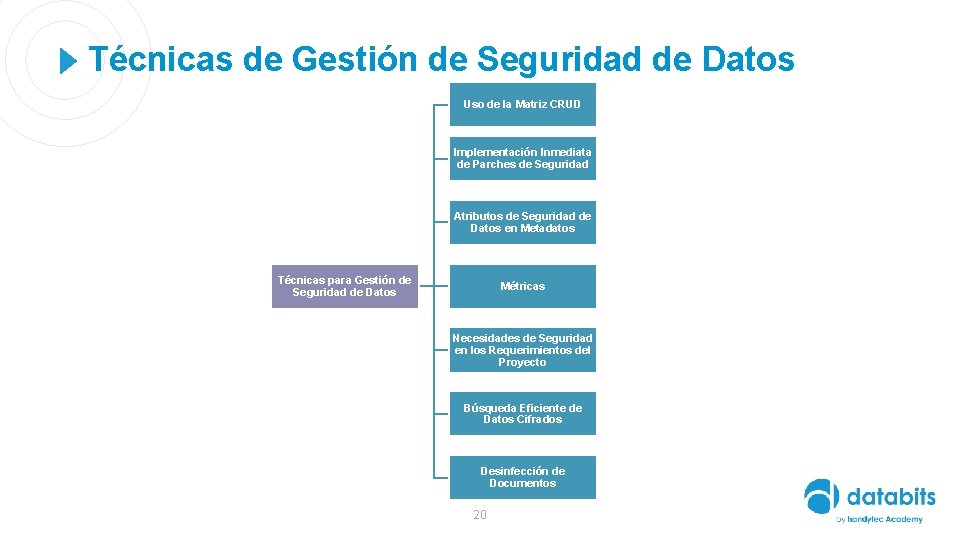

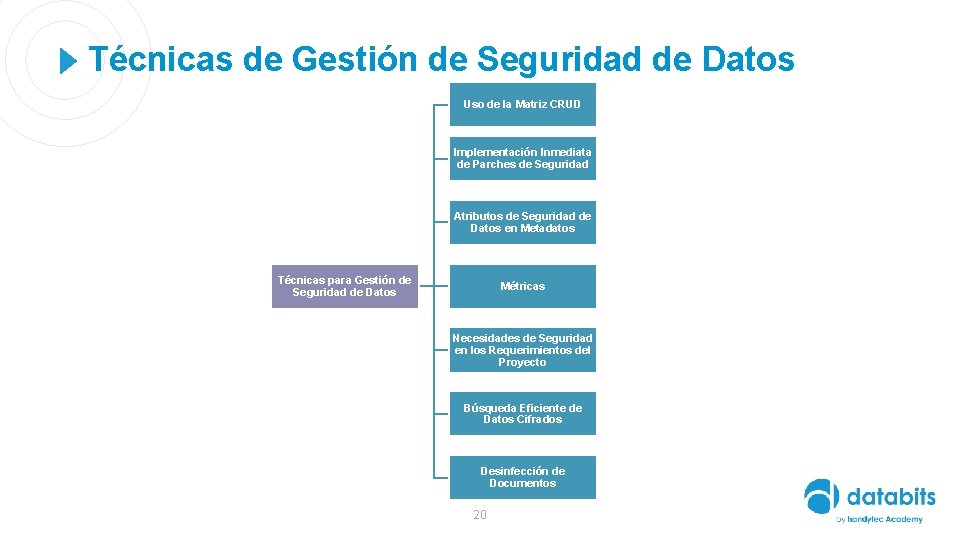

Técnicas de Gestión de Seguridad de Datos Uso de la Matriz CRUD Implementación Inmediata de Parches de Seguridad Atributos de Seguridad de Datos en Metadatos Técnicas para Gestión de Seguridad de Datos Métricas Necesidades de Seguridad en los Requerimientos del Proyecto Búsqueda Eficiente de Datos Cifrados Desinfección de Documentos 20

Gobernanza de Seguridad de Datos Procesos de Gobernabilidad de Seguridad de Datos Herramientas utilizadas para gestionar la seguridad de los datos Mecanismos y estándares del cifrado de datos Pautas de Protocolos de. Requerimientos Estándares de de acceso. Procedimientos accesibilidad a transmisión de documentación de reporte de remotos los datos por incidente de proveedores internet violación de externos y seguridad contratistas 21

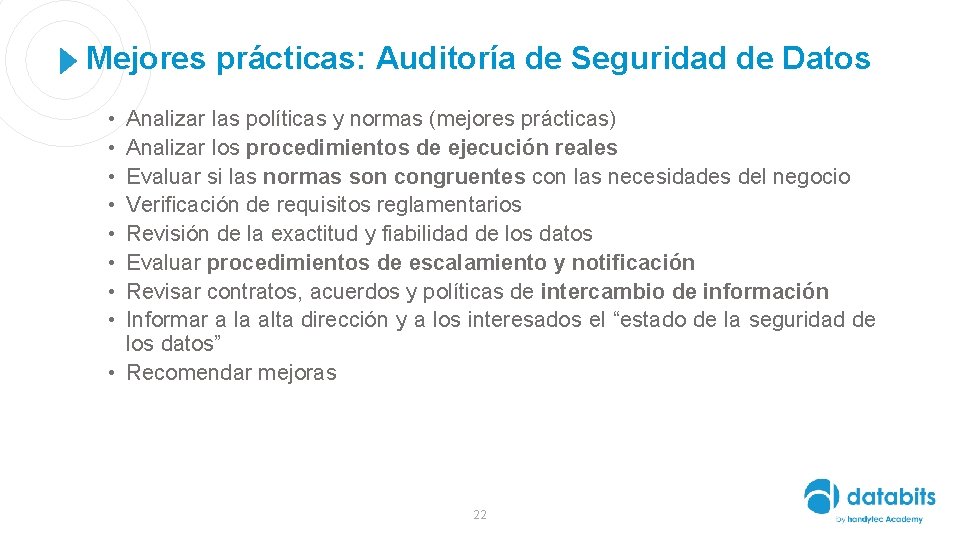

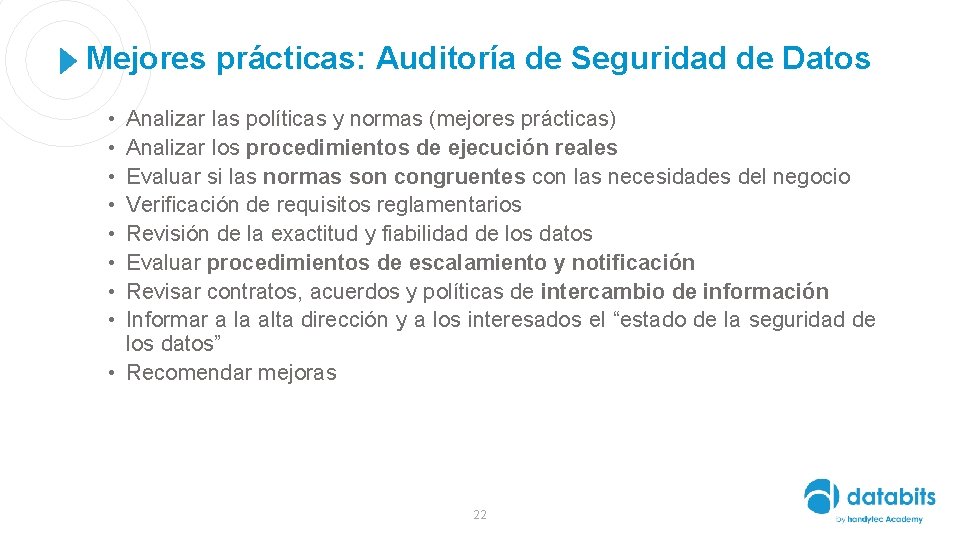

Mejores prácticas: Auditoría de Seguridad de Datos • • Analizar las políticas y normas (mejores prácticas) Analizar los procedimientos de ejecución reales Evaluar si las normas son congruentes con las necesidades del negocio Verificación de requisitos reglamentarios Revisión de la exactitud y fiabilidad de los datos Evaluar procedimientos de escalamiento y notificación Revisar contratos, acuerdos y políticas de intercambio de información Informar a la alta dirección y a los interesados el “estado de la seguridad de los datos” • Recomendar mejoras 22

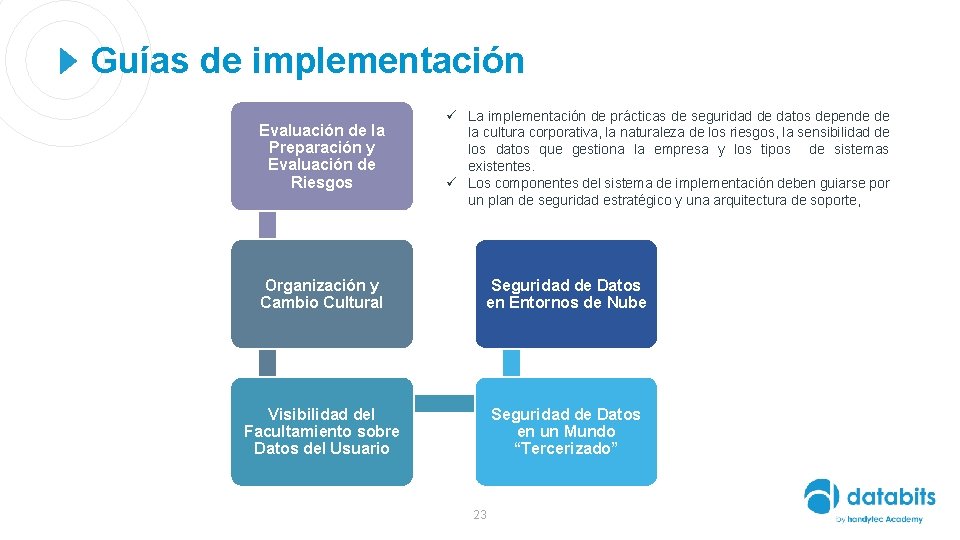

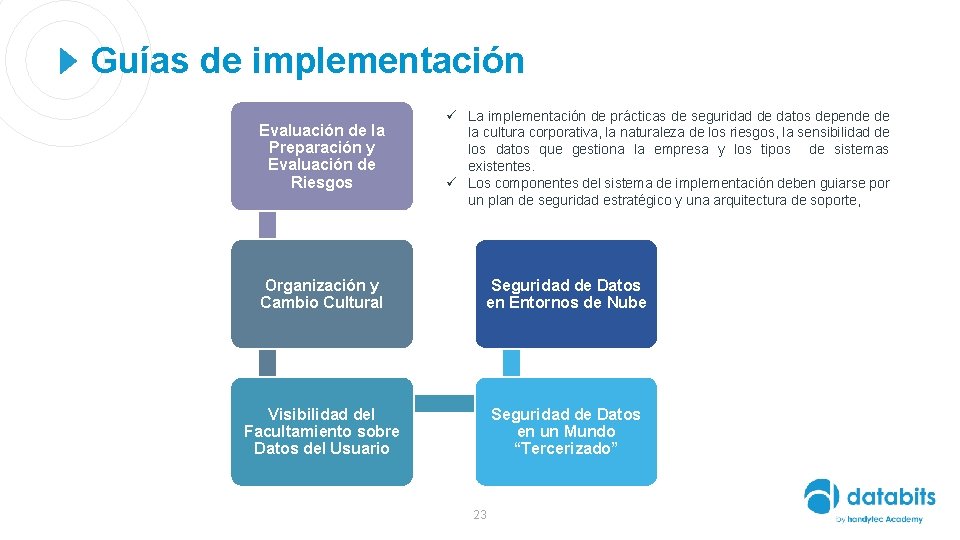

Guías de implementación Evaluación de la Preparación y Evaluación de Riesgos ü La implementación de prácticas de seguridad de datos depende de la cultura corporativa, la naturaleza de los riesgos, la sensibilidad de los datos que gestiona la empresa y los tipos de sistemas existentes. ü Los componentes del sistema de implementación deben guiarse por un plan de seguridad estratégico y una arquitectura de soporte, Organización y Cambio Cultural Seguridad de Datos en Entornos de Nube Visibilidad del Facultamiento sobre Datos del Usuario Seguridad de Datos en un Mundo “Tercerizado” 23

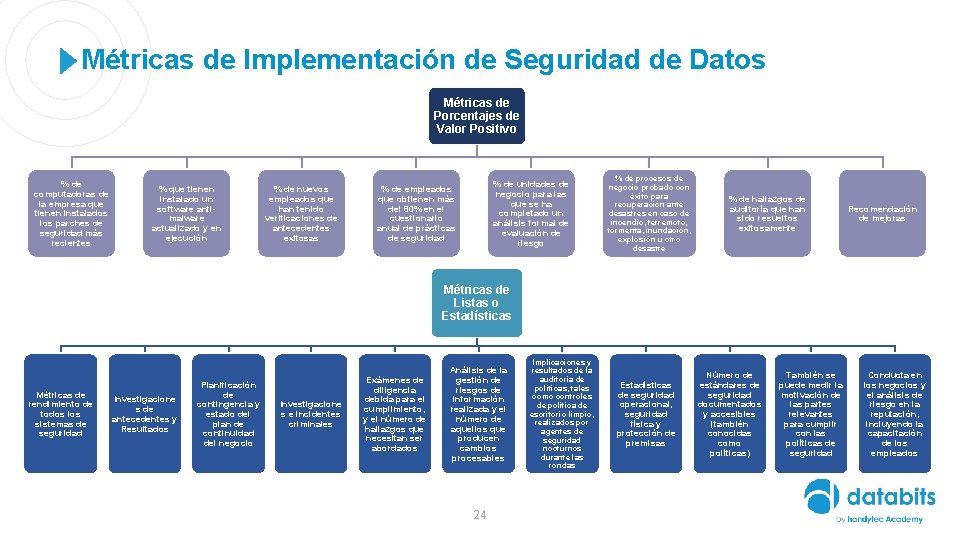

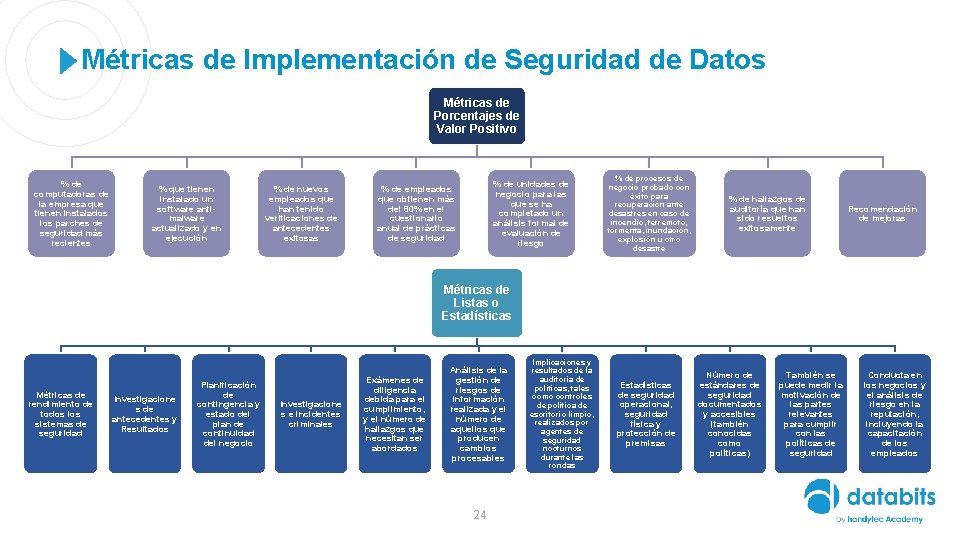

Métricas de Implementación de Seguridad de Datos Métricas de Porcentajes de Valor Positivo % de computadoras de la empresa que tienen instalados los parches de seguridad más recientes % que tienen instalado un software antimalware actualizado y en ejecución % de nuevos empleados que han tenido verificaciones de antecedentes exitosas % de unidades de negocio para las que se ha completado un análisis formal de evaluación de riesgo % de empleados que obtienen más del 80% en el cuestionario anual de prácticas de seguridad % de procesos de negocio probado con éxito para recuperación ante desastres en caso de incendio, terremoto, tormenta, inundación, explosión u otro desastre % de hallazgos de auditoría que han sido resueltos exitosamente Recomendación de mejoras Métricas de Listas o Estadísticas Métricas de rendimiento de todos los sistemas de seguridad Investigacione s de antecedentes y Resultados Planificación de contingencia y estado del plan de continuidad del negocio Investigacione s e incidentes criminales Exámenes de diligencia debida para el cumplimiento, y el número de hallazgos que necesitan ser abordados Análisis de la gestión de riesgos de información realizada y el número de aquellos que producen cambios procesables 24 Implicaciones y resultados de la auditoría de políticas, tales como controles de política de escritorio limpio, realizados por agentes de seguridad nocturnos durante las rondas Estadísticas de seguridad operacional, seguridad física y protección de premisas Número de estándares de seguridad documentados y accesibles (también conocidas como políticas) También se puede medir la motivación de las partes relevantes para cumplir con las políticas de seguridad Conducta en los negocios y el análisis de riesgo en la reputación, incluyendo la capacitación de los empleados

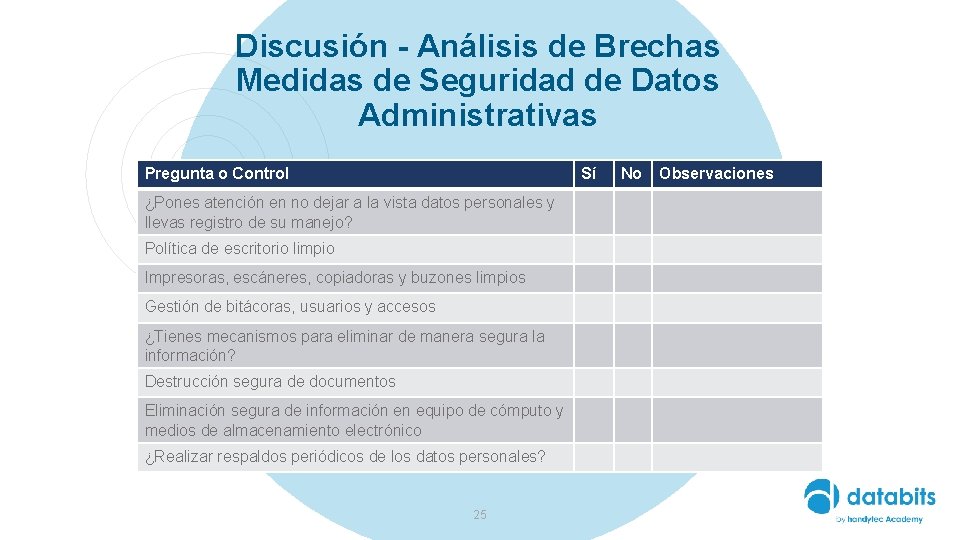

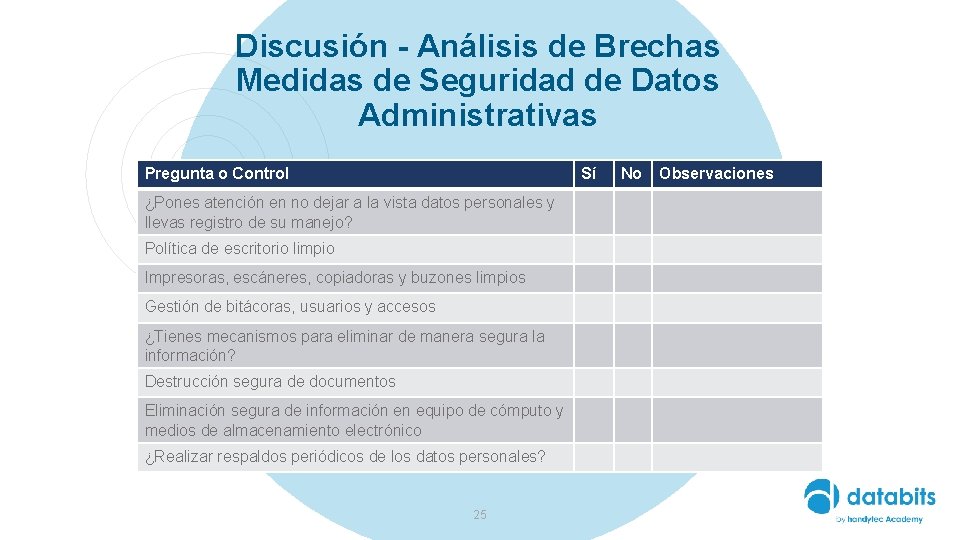

Discusión - Análisis de Brechas Medidas de Seguridad de Datos Administrativas Pregunta o Control Sí ¿Pones atención en no dejar a la vista datos personales y llevas registro de su manejo? Política de escritorio limpio Impresoras, escáneres, copiadoras y buzones limpios Gestión de bitácoras, usuarios y accesos ¿Tienes mecanismos para eliminar de manera segura la información? Destrucción segura de documentos Eliminación segura de información en equipo de cómputo y medios de almacenamiento electrónico ¿Realizar respaldos periódicos de los datos personales? 25 No Observaciones

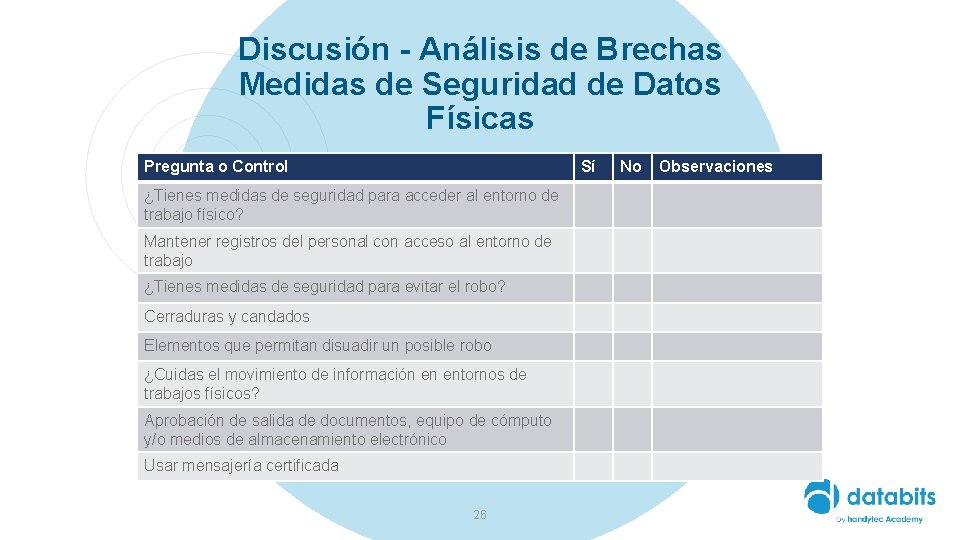

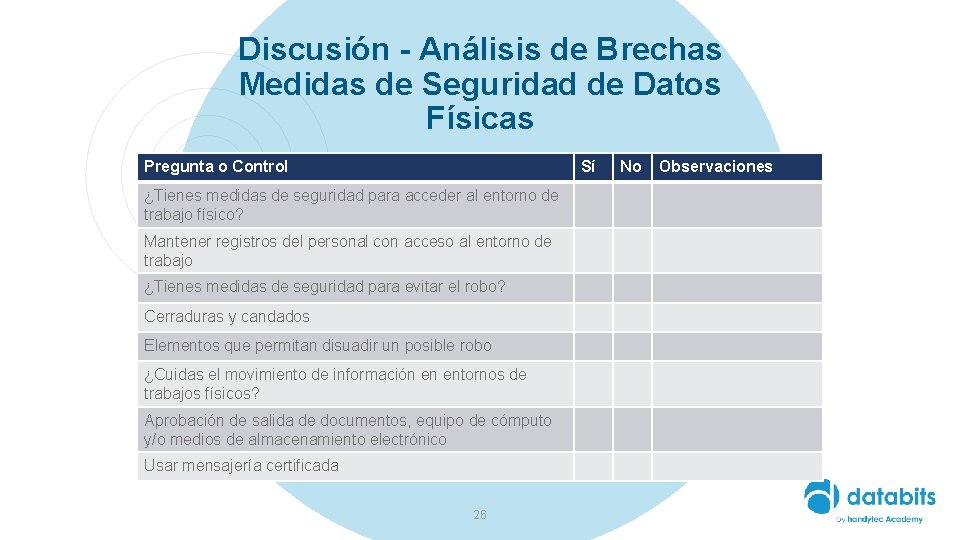

Discusión - Análisis de Brechas Medidas de Seguridad de Datos Físicas Pregunta o Control Sí ¿Tienes medidas de seguridad para acceder al entorno de trabajo físico? Mantener registros del personal con acceso al entorno de trabajo ¿Tienes medidas de seguridad para evitar el robo? Cerraduras y candados Elementos que permitan disuadir un posible robo ¿Cuidas el movimiento de información en entornos de trabajos físicos? Aprobación de salida de documentos, equipo de cómputo y/o medios de almacenamiento electrónico Usar mensajería certificada 26 No Observaciones

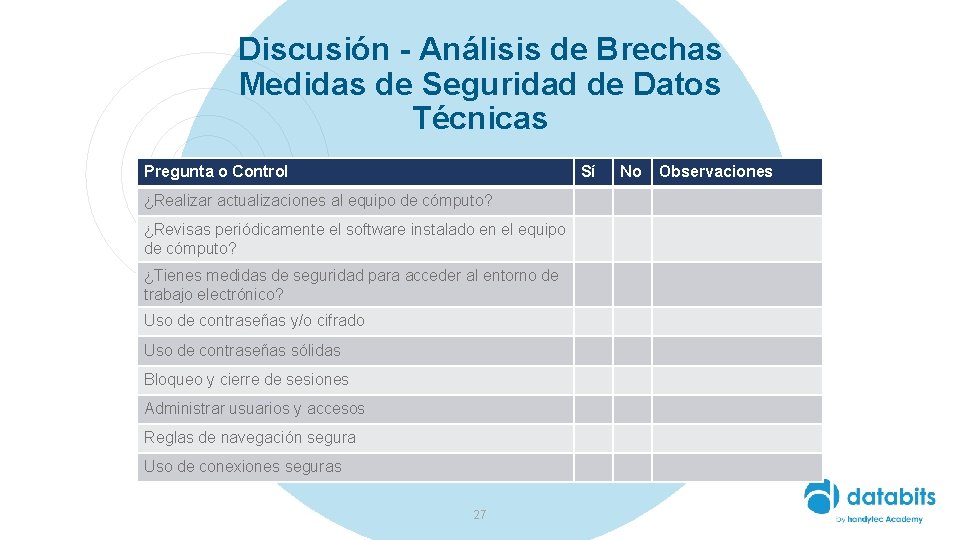

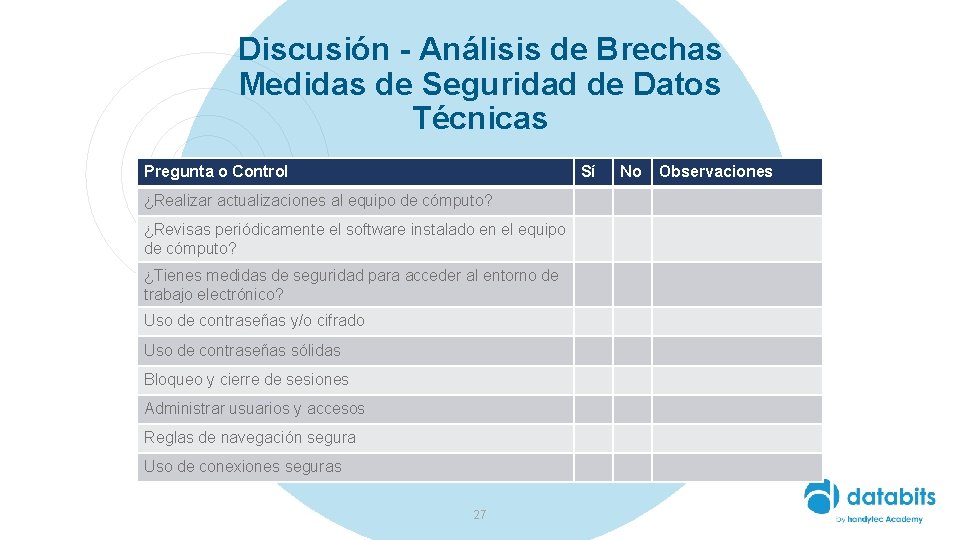

Discusión - Análisis de Brechas Medidas de Seguridad de Datos Técnicas Pregunta o Control Sí ¿Realizar actualizaciones al equipo de cómputo? ¿Revisas periódicamente el software instalado en el equipo de cómputo? ¿Tienes medidas de seguridad para acceder al entorno de trabajo electrónico? Uso de contraseñas y/o cifrado Uso de contraseñas sólidas Bloqueo y cierre de sesiones Administrar usuarios y accesos Reglas de navegación segura Uso de conexiones seguras 27 No Observaciones

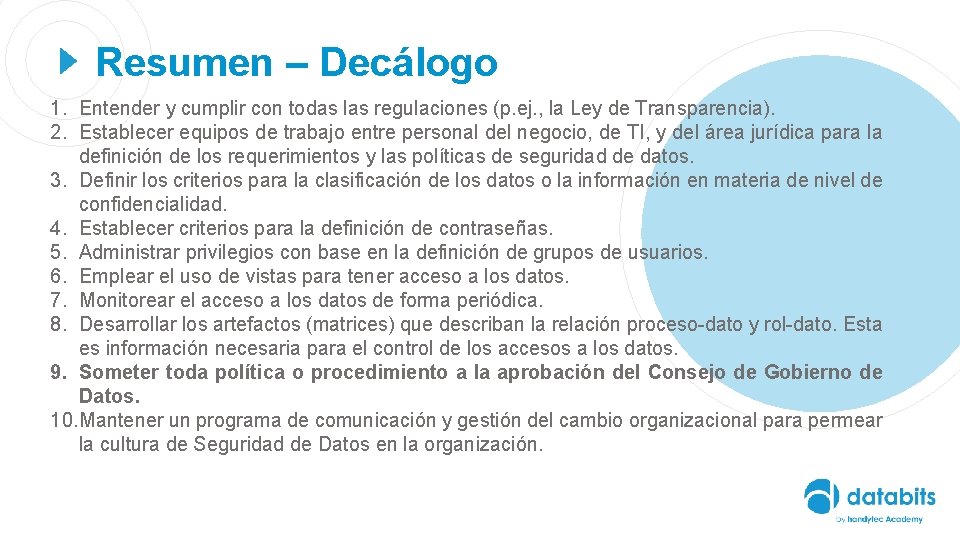

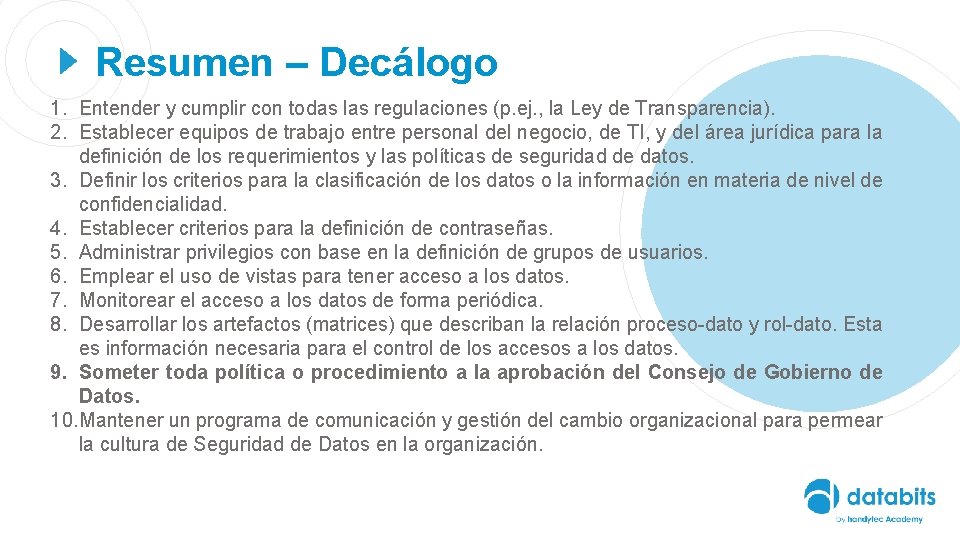

Resumen – Decálogo 1. Entender y cumplir con todas las regulaciones (p. ej. , la Ley de Transparencia). 2. Establecer equipos de trabajo entre personal del negocio, de TI, y del área jurídica para la definición de los requerimientos y las políticas de seguridad de datos. 3. Definir los criterios para la clasificación de los datos o la información en materia de nivel de confidencialidad. 4. Establecer criterios para la definición de contraseñas. 5. Administrar privilegios con base en la definición de grupos de usuarios. 6. Emplear el uso de vistas para tener acceso a los datos. 7. Monitorear el acceso a los datos de forma periódica. 8. Desarrollar los artefactos (matrices) que describan la relación proceso-dato y rol-dato. Esta es información necesaria para el control de los accesos a los datos. 9. Someter toda política o procedimiento a la aprobación del Consejo de Gobierno de Datos. 10. Mantener un programa de comunicación y gestión del cambio organizacional para permear la cultura de Seguridad de Datos en la organización.

academy@handytec. mobi www. handytec. mobi