Seguridad 44 redes y seguridad Proteccin de datos

- Slides: 22

Seguridad (4/4) redes y seguridad Protección de datos en una red 1

Agenda de seguridad 1. - Secretos: criptografía 2. - Protocolos de seguridad 3. - Aplicaciones y seguridad 4. - Redes y seguridad 2

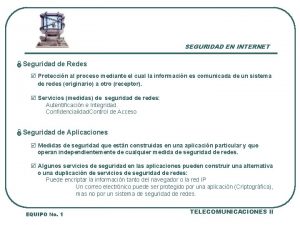

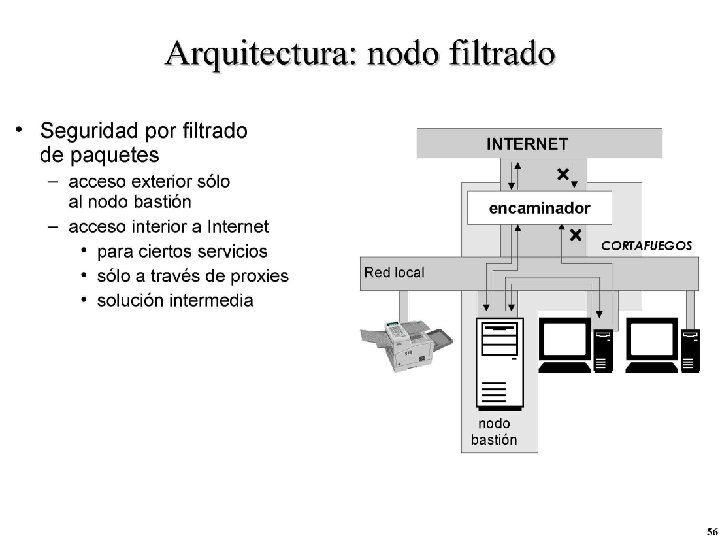

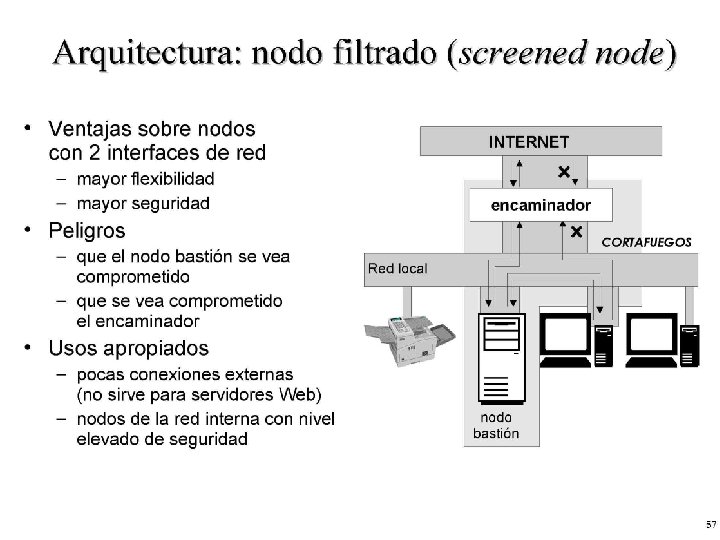

Redes y seguridad • Introducción: tipos de ataque y política de seguridad • Protección del perímetro (cortafuegos) y detección de intrusos 3

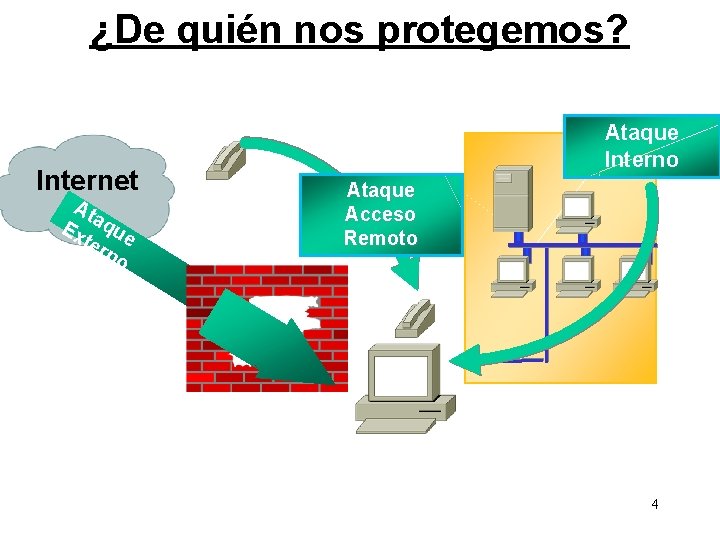

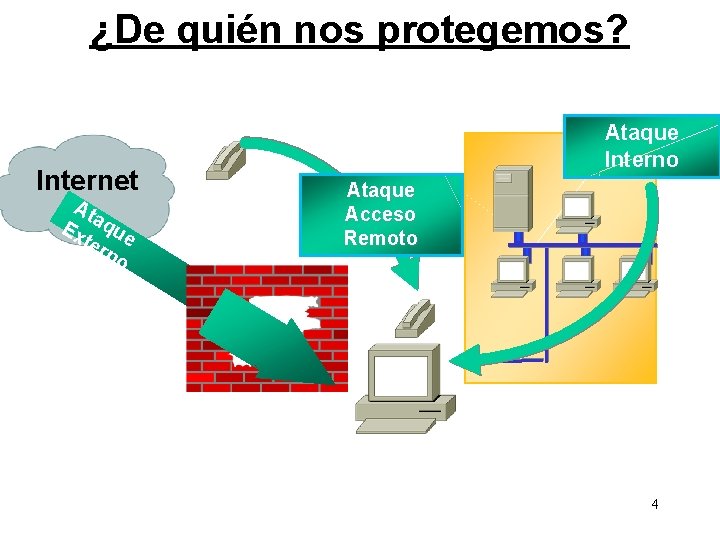

¿De quién nos protegemos? Internet At Ex aque ter no Ataque Interno Ataque Acceso Remoto 4

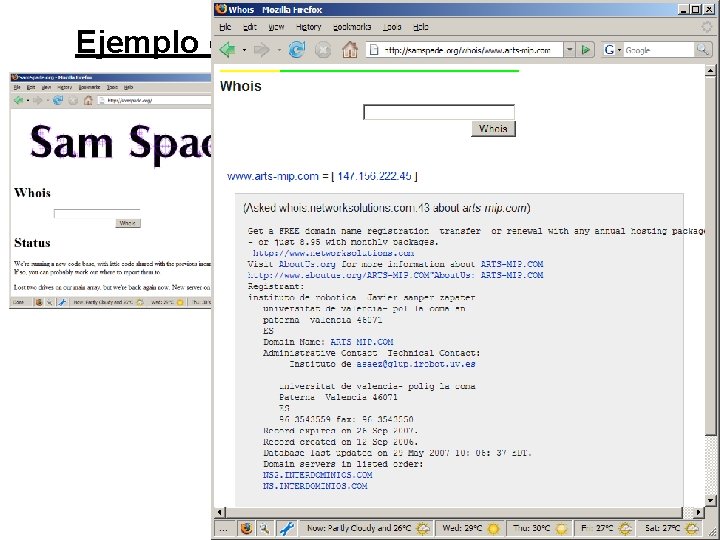

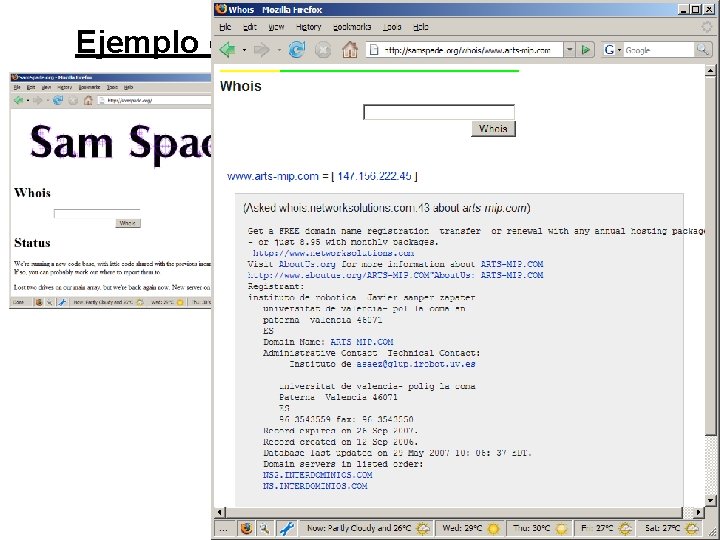

Ejemplo de búsqueda de información 5

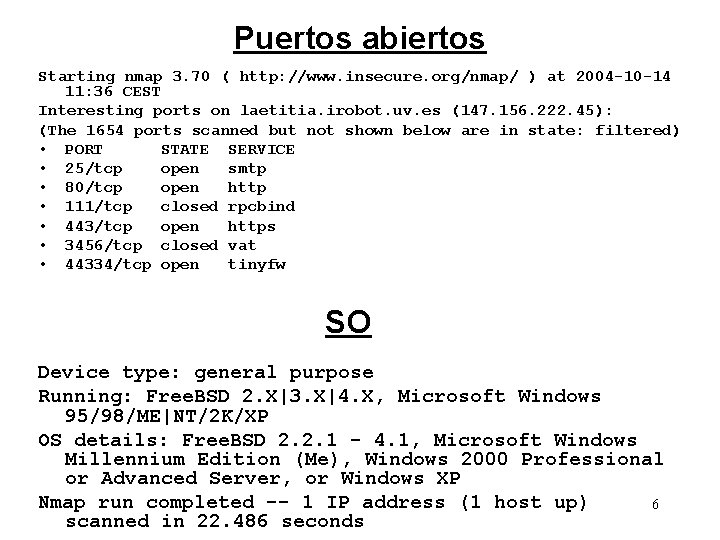

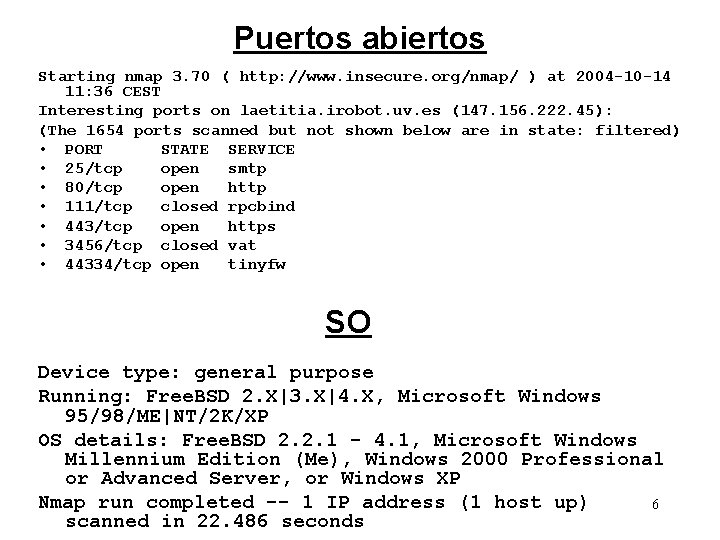

Puertos abiertos Starting nmap 3. 70 ( http: //www. insecure. org/nmap/ ) at 2004 -10 -14 11: 36 CEST Interesting ports on laetitia. irobot. uv. es (147. 156. 222. 45): (The 1654 ports scanned but not shown below are in state: filtered) • PORT STATE SERVICE • 25/tcp open smtp • 80/tcp open http • 111/tcp closed rpcbind • 443/tcp open https • 3456/tcp closed vat • 44334/tcp open tinyfw SO Device type: general purpose Running: Free. BSD 2. X|3. X|4. X, Microsoft Windows 95/98/ME|NT/2 K/XP OS details: Free. BSD 2. 2. 1 - 4. 1, Microsoft Windows Millennium Edition (Me), Windows 2000 Professional or Advanced Server, or Windows XP Nmap run completed -- 1 IP address (1 host up) 6 scanned in 22. 486 seconds

Telnet a puertos abiertos telnet al puerto 25: Microsoft ESMTP versión 5. 0. 21 telnet al puerto 80: Server: Microsoft IIS/5. 0 Microsoft Internet Information Service/5. 0 : Coladero!!!!!! 7

Redes y seguridad • Introducción: tipos de ataque y política de seguridad • Protección del perímetro (cortafuegos) y detección de intrusos 8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

Cableado estructurado ejemplos

Cableado estructurado ejemplos Pangunahing datos at sekondaryang datos

Pangunahing datos at sekondaryang datos Enfermeria datos objetivos y subjetivos

Enfermeria datos objetivos y subjetivos Redes de computadores

Redes de computadores Redes neuronales con arduino

Redes neuronales con arduino Redes sdh

Redes sdh Red telefónica conmutada (rtc)

Red telefónica conmutada (rtc) Programas para auditoria de redes

Programas para auditoria de redes Control de flujo de redes

Control de flujo de redes Modulos escher

Modulos escher Redes ban

Redes ban Tupos de redes

Tupos de redes Protocolo link state

Protocolo link state Simbologia rede de dados

Simbologia rede de dados Https //www.multiplicalia.com/las-redes-sociales-mas-usadas

Https //www.multiplicalia.com/las-redes-sociales-mas-usadas Redes

Redes Ensayo de las redes sociales

Ensayo de las redes sociales Redes

Redes Redes integradas de servicios de salud

Redes integradas de servicios de salud 10 argumentos en contra de los medios de comunicación

10 argumentos en contra de los medios de comunicación Redes sociales por el sujeto principal de la relacion

Redes sociales por el sujeto principal de la relacion Teorema de redes

Teorema de redes Sistema operacional de rede

Sistema operacional de rede