Pag 1 Il GDPR e la NIS Directive

- Slides: 27

Pag. 1

Il GDPR e la NIS Directive: opportunità normative per implementare la compliance in tema di protezione del dato Avv. Giuseppe Vaciago R&P Legal - Partner Milano – 10 maggio 2016

Le tappe di formazione del Regolamento Il 5 maggio 2016 è entrata in vigore la Direttiva, che dovrà essere recepita dagli Stati membri entro 2 anni. Il 24 maggio 2016 è entrato in vigore il Regolamento, che diventerà applicabile in tutti i Paesi dell’Unione dal 25 maggio 2018. Siamo di fronte ad una svolta epocale in materia di protezione dei dati personali. A far tempo da tale data avremo un’unica legge applicabile in tutta l’Unione Europea che regolerà in maniera uniforme il flusso dei dati tra gli Stati membri e tra questi e gli Stati extra. UE. Ci sarà inoltre uniformità nella tutela dei diritti degli interessati.

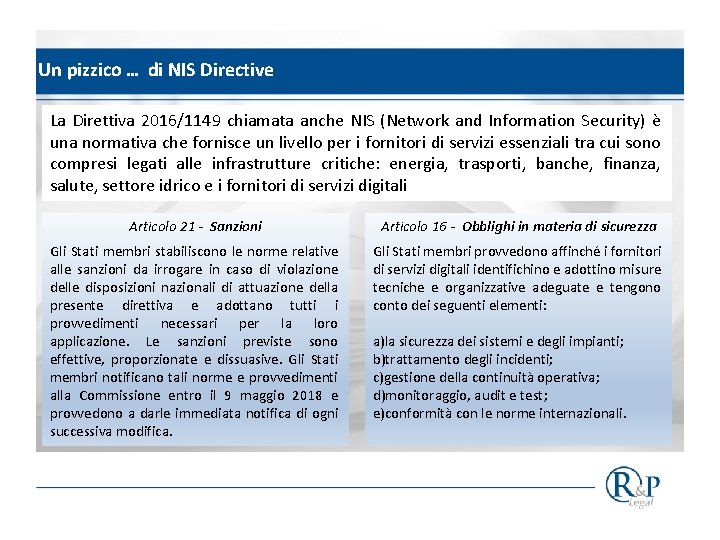

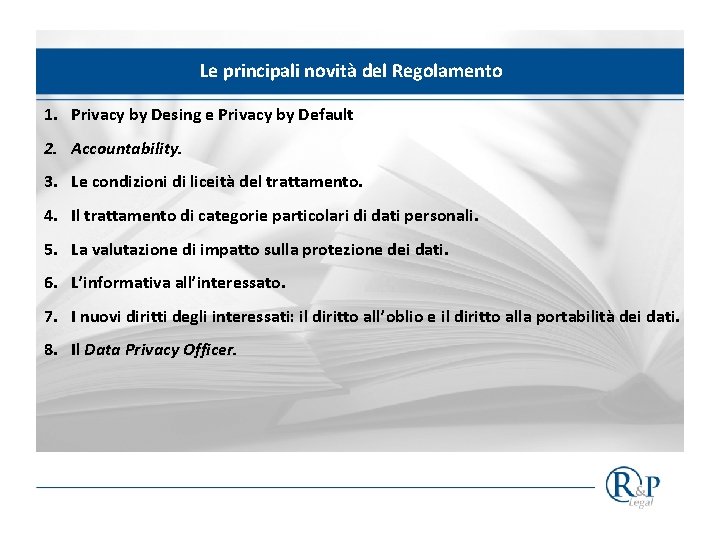

Le principali novità del Regolamento 1. Privacy by Desing e Privacy by Default 2. Accountability. 3. Le condizioni di liceità del trattamento. 4. Il trattamento di categorie particolari di dati personali. 5. La valutazione di impatto sulla protezione dei dati. 6. L’informativa all’interessato. 7. I nuovi diritti degli interessati: il diritto all’oblio e il diritto alla portabilità dei dati. 8. Il Data Privacy Officer.

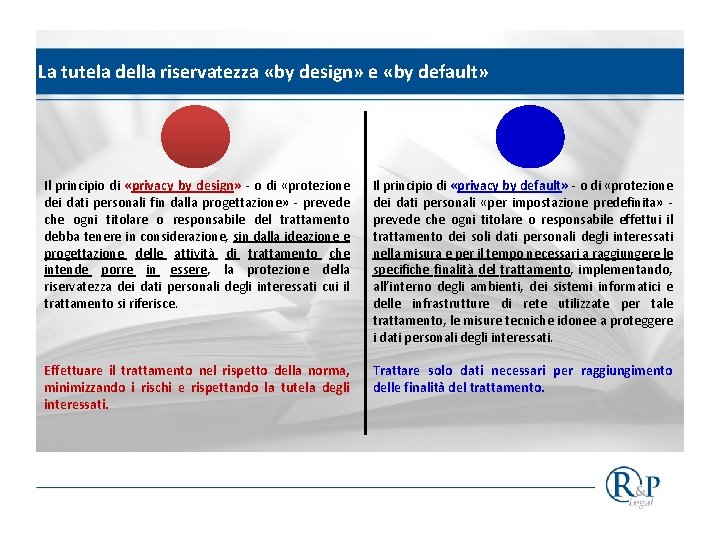

La tutela della riservatezza «by design» e «by default» Il principio di «privacy by design» - o di «protezione dei dati personali fin dalla progettazione» - prevede che ogni titolare o responsabile del trattamento debba tenere in considerazione, sin dalla ideazione e progettazione delle attività di trattamento che intende porre in essere, la protezione della riservatezza dei dati personali degli interessati cui il trattamento si riferisce. Il principio di «privacy by default» - o di «protezione dei dati personali «per impostazione predefinita» - prevede che ogni titolare o responsabile effettui il trattamento dei soli dati personali degli interessati nella misura e per il tempo necessari a raggiungere le specifiche finalità del trattamento, implementando, all’interno degli ambienti, dei sistemi informatici e delle infrastrutture di rete utilizzate per tale trattamento, le misure tecniche idonee a proteggere i dati personali degli interessati. Effettuare il trattamento nel rispetto della norma, minimizzando i rischi e rispettando la tutela degli interessati. Trattare solo dati necessari per raggiungimento delle finalità del trattamento.

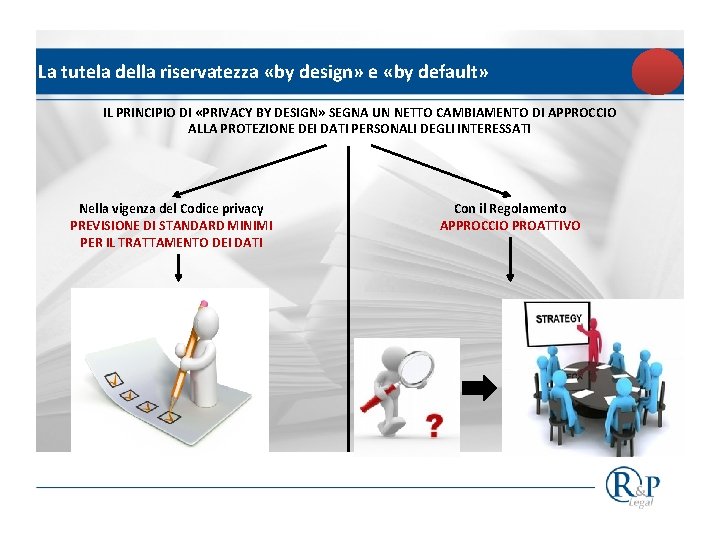

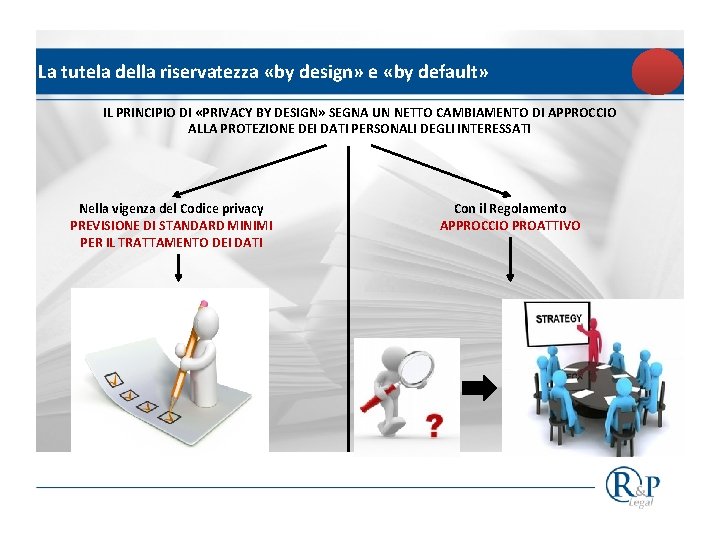

La tutela della riservatezza «by design» e «by default» IL PRINCIPIO DI «PRIVACY BY DESIGN» SEGNA UN NETTO CAMBIAMENTO DI APPROCCIO ALLA PROTEZIONE DEI DATI PERSONALI DEGLI INTERESSATI Nella vigenza del Codice privacy PREVISIONE DI STANDARD MINIMI PER IL TRATTAMENTO DEI DATI Con il Regolamento APPROCCIO PROATTIVO

Accountability Cosa significa «Accountability» ? Art. 5. 2 del Regolamento Accountability significa che, in forza del Regolamento, il titolare del trattamento deve mettere in atto misure tecniche e organizzative adeguate per garantire, ed essere in grado di dimostrare, che il trattamento è stato effettuato conformemente al Regolamento. Aiutano a dimostrare la conformità del trattamento al Regolamento: 1. la tenuta di un registro del trattamento 2. l’adesione a codici di condotta 3. un meccanismo di certificazione.

Il Registro del trattamento Definizione Il Registro del trattamento è un nuovo strumento introdotto dal Regolamento Europeo per consentire alle autorità di controllo competenti di monitorare le attività di trattamento dei dati personali effettuate dal Titolare o dal Responsabile del trattamento sotto la propria responsabilità. Forma Il Registro del trattamento è da tenersi in forma scritta (anche in formato elettronico). Finalità «Per dimostrare che si conforma al presente regolamento, il titolare del trattamento o il responsabile del trattamento dovrebbe tenere, un registro delle attività di trattamento effettuate sotto la sua responsabilità. Bisognerebbe obbligare tutti i titolari del trattamento e i responsabili del trattamento a cooperare con l'autorità di controllo e a mettere, su richiesta, detti registri a sua disposizione affinché possano servire per monitorare detti trattamenti» .

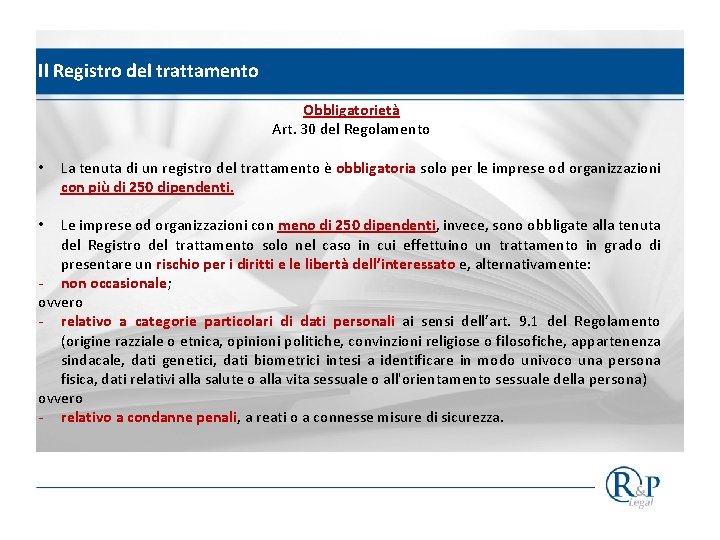

Il Registro del trattamento Obbligatorietà Art. 30 del Regolamento • La tenuta di un registro del trattamento è obbligatoria solo per le imprese od organizzazioni con più di 250 dipendenti. Le imprese od organizzazioni con meno di 250 dipendenti, invece, sono obbligate alla tenuta del Registro del trattamento solo nel caso in cui effettuino un trattamento in grado di presentare un rischio per i diritti e le libertà dell’interessato e, alternativamente: - non occasionale; ovvero - relativo a categorie particolari di dati personali ai sensi dell’art. 9. 1 del Regolamento (origine razziale o etnica, opinioni politiche, convinzioni religiose o filosofiche, appartenenza sindacale, dati genetici, dati biometrici intesi a identificare in modo univoco una persona fisica, dati relativi alla salute o alla vita sessuale o all'orientamento sessuale della persona) ovvero - relativo a condanne penali, a reati o a connesse misure di sicurezza. •

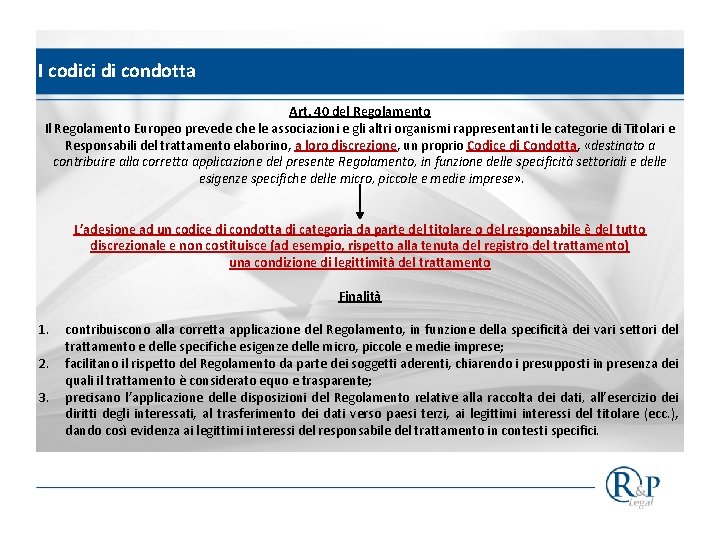

I codici di condotta Art. 40 del Regolamento Il Regolamento Europeo prevede che le associazioni e gli altri organismi rappresentanti le categorie di Titolari e Responsabili del trattamento elaborino, a loro discrezione, un proprio Codice di Condotta, «destinato a contribuire alla corretta applicazione del presente Regolamento, in funzione delle specificità settoriali e delle esigenze specifiche delle micro, piccole e medie imprese» . L’adesione ad un codice di condotta di categoria da parte del titolare o del responsabile è del tutto discrezionale e non costituisce (ad esempio, rispetto alla tenuta del registro del trattamento) una condizione di legittimità del trattamento Finalità 1. 2. 3. contribuiscono alla corretta applicazione del Regolamento, in funzione della specificità dei vari settori del trattamento e delle specifiche esigenze delle micro, piccole e medie imprese; facilitano il rispetto del Regolamento da parte dei soggetti aderenti, chiarendo i presupposti in presenza dei quali il trattamento è considerato equo e trasparente; precisano l’applicazione delle disposizioni del Regolamento relative alla raccolta dei dati, all’esercizio dei diritti degli interessati, al trasferimento dei dati verso paesi terzi, ai legittimi interessi del titolare (ecc. ), dando così evidenza ai legittimi interessi del responsabile del trattamento in contesti specifici.

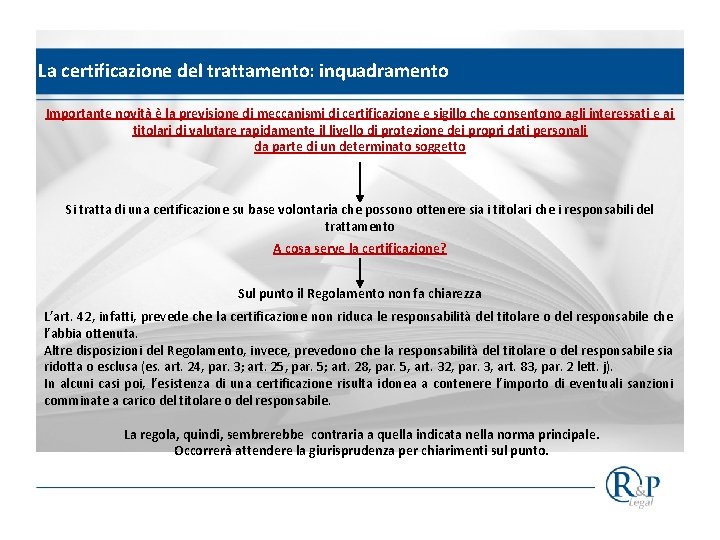

La certificazione del trattamento: inquadramento Importante novità è la previsione di meccanismi di certificazione e sigillo che consentono agli interessati e ai titolari di valutare rapidamente il livello di protezione dei propri dati personali da parte di un determinato soggetto Si tratta di una certificazione su base volontaria che possono ottenere sia i titolari che i responsabili del trattamento A cosa serve la certificazione? Sul punto il Regolamento non fa chiarezza L’art. 42, infatti, prevede che la certificazione non riduca le responsabilità del titolare o del responsabile che l’abbia ottenuta. Altre disposizioni del Regolamento, invece, prevedono che la responsabilità del titolare o del responsabile sia ridotta o esclusa (es. art. 24, par. 3; art. 25, par. 5; art. 28, par. 5, art. 32, par. 3, art. 83, par. 2 lett. j). In alcuni casi poi, l’esistenza di una certificazione risulta idonea a contenere l’importo di eventuali sanzioni comminate a carico del titolare o del responsabile. La regola, quindi, sembrerebbe contraria a quella indicata nella norma principale. Occorrerà attendere la giurisprudenza per chiarimenti sul punto.

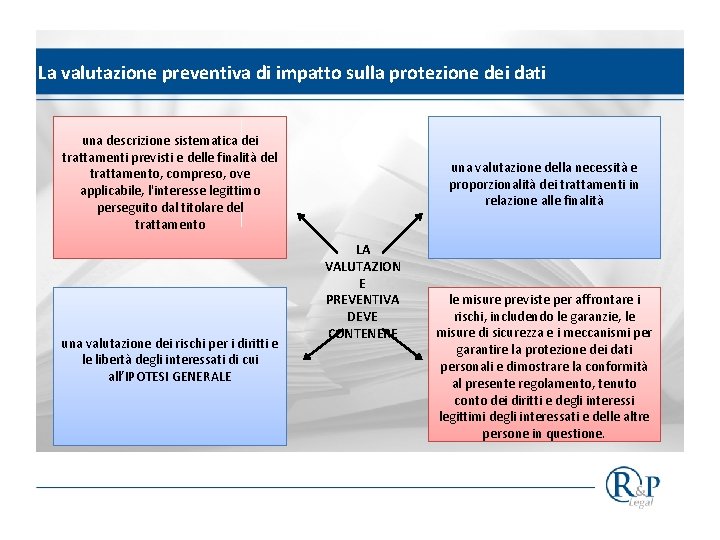

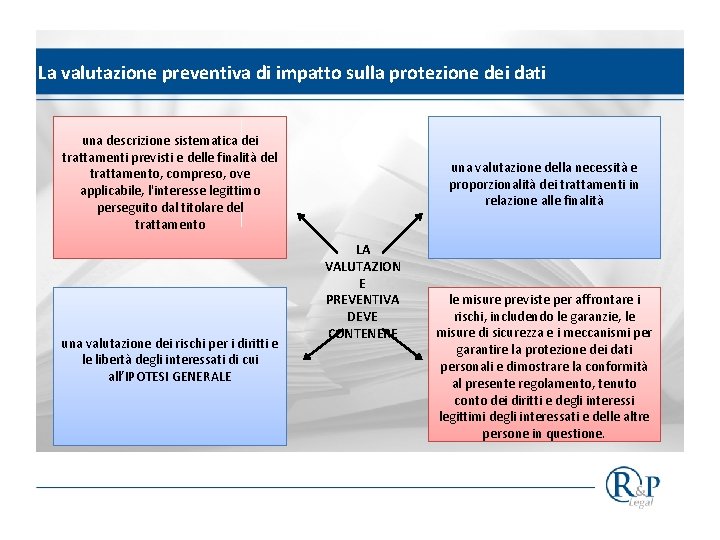

La valutazione preventiva di impatto sulla protezione dei dati una descrizione sistematica dei trattamenti previsti e delle finalità del trattamento, compreso, ove applicabile, l'interesse legittimo perseguito dal titolare del trattamento una valutazione dei rischi per i diritti e le libertà degli interessati di cui all’IPOTESI GENERALE una valutazione della necessità e proporzionalità dei trattamenti in relazione alle finalità LA VALUTAZION E PREVENTIVA DEVE CONTENERE le misure previste per affrontare i rischi, includendo le garanzie, le misure di sicurezza e i meccanismi per garantire la protezione dei dati personali e dimostrare la conformità al presente regolamento, tenuto conto dei diritti e degli interessi legittimi degli interessati e delle altre persone in questione.

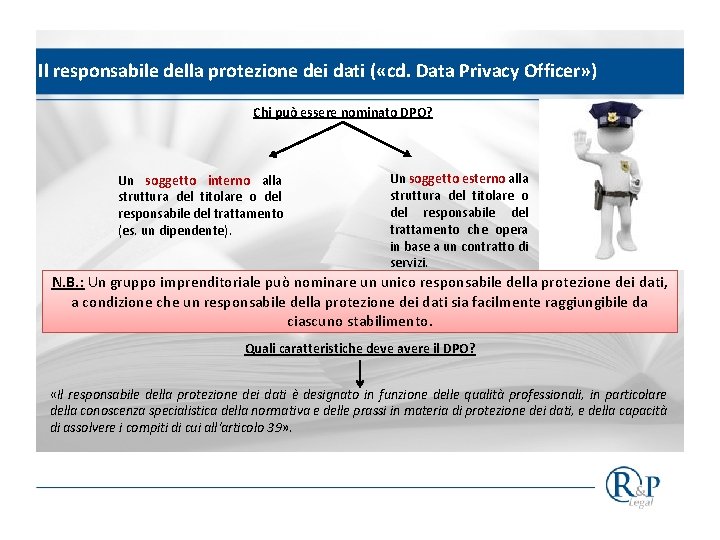

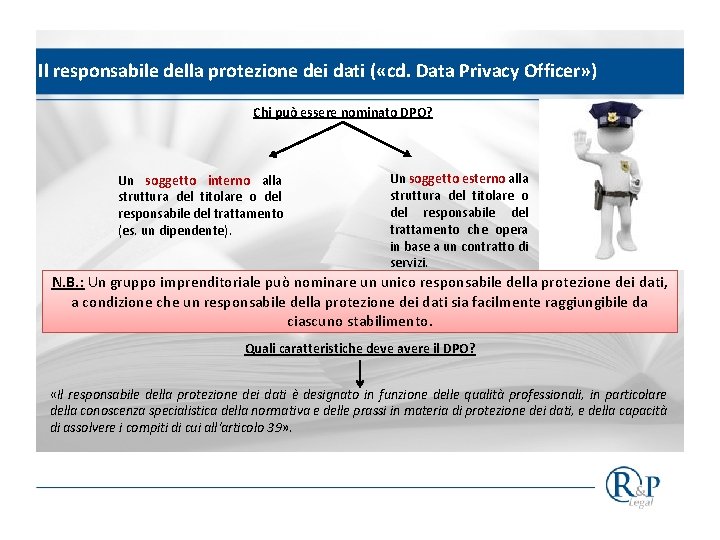

Il responsabile della protezione dei dati ( «cd. Data Privacy Officer» ) Chi può essere nominato DPO? Un soggetto interno alla struttura del titolare o del responsabile del trattamento (es. un dipendente). Un soggetto esterno alla struttura del titolare o del responsabile del trattamento che opera in base a un contratto di servizi. N. B. : Un gruppo imprenditoriale può nominare un unico responsabile della protezione dei dati, a condizione che un responsabile della protezione dei dati sia facilmente raggiungibile da ciascuno stabilimento. Quali caratteristiche deve avere il DPO? «Il responsabile della protezione dei dati è designato in funzione delle qualità professionali, in particolare della conoscenza specialistica della normativa e delle prassi in materia di protezione dei dati, e della capacità di assolvere i compiti di cui all'articolo 39» .

La notifica del Data Breach La notifica di cui al paragrafo 1 deve almeno (art. 33): a) descrivere la natura della violazione dei dati personali compresi, ove possibile, le categorie e il numero approssimativo di interessati in questione nonché le categorie e il numero approssimativo di registrazioni dei dati personali in questione; b) comunicare il nome e i dati di contatto del responsabile della protezione dei dati o di altro punto di contatto presso cui ottenere più informazioni; c) descrivere le probabili conseguenze della violazione dei dati personali; d) descrivere le misure adottate o di cui si propone l'adozione da parte del titolare del trattamento per porre rimedio alla violazione dei dati personali e anche, se del caso, per attenuarne i possibili effetti negativi.

Casi di esclusione della notifica all’interessato Non è richiesta la comunicazione all'interessato di cui al paragrafo 1 se è soddisfatta una delle seguenti condizioni (art. 34): a) il titolare del trattamento ha messo in atto le misure tecniche e organizzative adeguate di protezione e tali misure erano state applicate ai dati personali oggetto della violazione, in particolare quelle destinate a rendere i dati personali incomprensibili a chiunque non sia autorizzato ad accedervi, quali la cifratura; b) il titolare del trattamento ha successivamente adottato misure atte a scongiurare il sopraggiungere di un rischio elevato per i diritti e le libertà degli interessati di cui al paragrafo 1; c) detta comunicazione richiederebbe sforzi sproporzionati. In tal caso, si procede invece a una comunicazione pubblica o a una misura simile, tramite la quale gli interessati sono informati con analoga efficacia.

Le misure tecnico-organizzative adeguate Nel valutare l'adeguato livello di sicurezza, si tiene conto in special modo dei rischi presentati dal trattamento che derivano in particolare dalla distruzione, dalla perdita, dalla modifica, dalla divulgazione non autorizzata o dall'accesso, in modo accidentale o illegale, a dati personali trasmessi, conservati o comunque trattati. L'adesione a un codice di condotta approvato di cui all'articolo 40 o a un meccanismo di certificazione approvato di cui all'articolo 42 può essere utilizzata come elemento per dimostrare la conformità ai requisiti di cui al paragrafo 1 del presente articolo (art. 32). 1 7

Gli organismi di certficazione Gli Stati membri, le autorità di controllo, il comitato e la Commissione incoraggiano, in particolare a livello di Unione, l'istituzione di meccanismi di certificazione della protezione dei dati nonché di sigilli e marchi di protezione dei dati allo scopo di dimostrare la conformità al presente regolamento dei trattamenti effettuati dai titolari del trattamento e dai responsabili del trattamento. Sono tenute in considerazione le esigenze specifiche delle micro, piccole e medie imprese. La certificazione ai sensi del presente articolo è rilasciata dagli organismi di certificazione di cui all'articolo 43 o dall'autorità di controllo competente in base ai criteri approvati da tale autorità di controllo competente La conseguenza è che gli art. 34 e 42 del Regolamento Europeo sulla privacy potrebbe indurre le società che stanno investendo in robotica a implementare un adeguato sistema di standard e l’eventuale rispetto di un codice di condotta

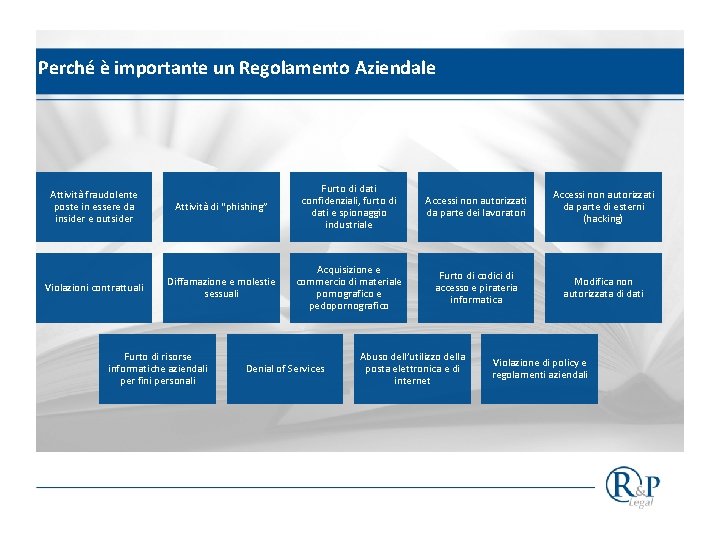

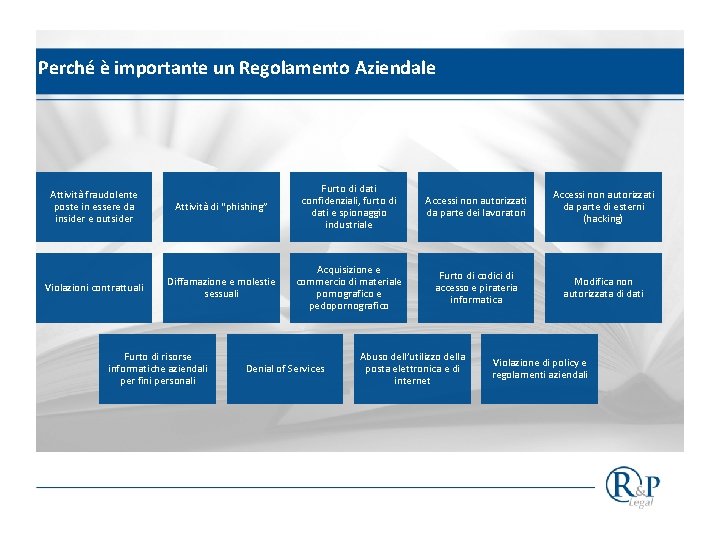

Perché è importante un Regolamento Aziendale Attività fraudolente poste in essere da insider e outsider Violazioni contrattuali Attività di “phishing” Furto di dati confidenziali, furto di dati e spionaggio industriale Accessi non autorizzati da parte dei lavoratori Accessi non autorizzati da parte di esterni (hacking) Diffamazione e molestie sessuali Acquisizione e commercio di materiale pornografico e pedopornografico Furto di codici di accesso e pirateria informatica Modifica non autorizzata di dati Furto di risorse informatiche aziendali per fini personali Denial of Services Abuso dell’utilizzo della posta elettronica e di internet Violazione di policy e regolamenti aziendali

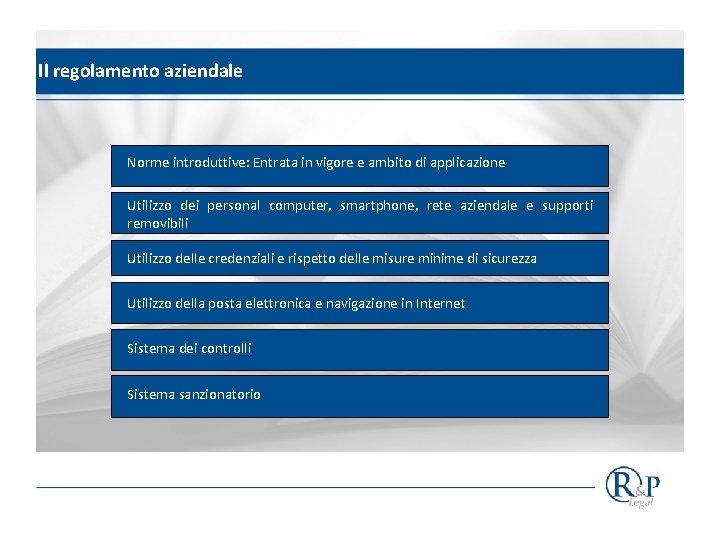

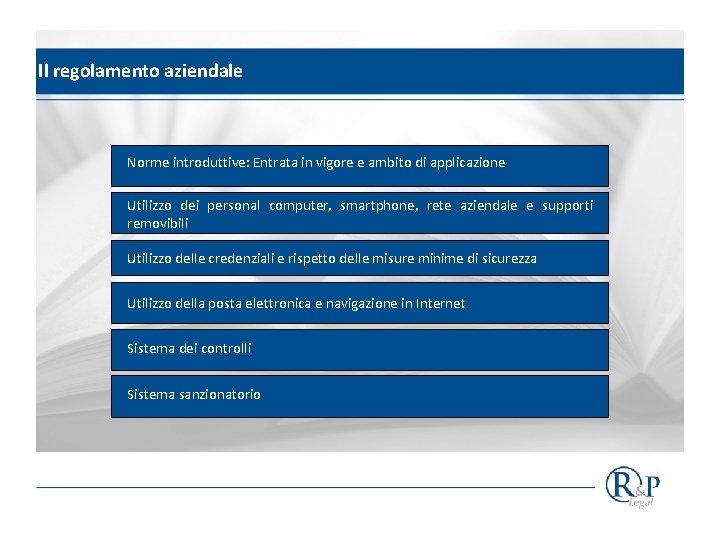

Il regolamento aziendale Norme introduttive: Entrata in vigore e ambito di applicazione Utilizzo dei personal computer, smartphone, rete aziendale e supporti removibili Utilizzo delle credenziali e rispetto delle misure minime di sicurezza Utilizzo della posta elettronica e navigazione in Internet Sistema dei controlli Sistema sanzionatorio

Il sistema dei controlli del Jobs Act Schema di decreto delegato attuativo della legge n. 183/2014 (cd. “Jobs Act”) (AG 176), adottato in sede preliminare dal Consiglio dei Ministri l’ 11 giugno 2015. L’art. 23 del decreto prevede che l'accordo sindacale o l’intervento dell’Ispettorato del lavoro non siano più necessari per effettuare un’attività di controllo dei lavoratori dipendenti su strumenti come laptop, tablet, cellulari e quant’altro anche se consentano una sorveglianza a distanza dell’attività lavorativa. Tale controllo è limitato esclusivamente a finalità organizzative e produttive, per la sicurezza del lavoro e per la tutela del patrimonio aziendale

Il sistema dei controlli del Jobs Act Parere delle commissioni di Camera e Senato su articolo 23 dell’ 8 agosto 2015 La norma non "liberalizza” i controlli, ma si limita a fare chiarezza circa il concetto di "strumenti di controllo a distanza" ed i limiti di utilizzabilità dei dati raccolti attraverso questi strumenti, in linea con le indicazioni che il Garante della Privacy ha fornito negli ultimi anni e, in particolare, con le linee guida del 2007 sull'utilizzo della posta elettronica e di internet. La Raccomandazione CM/Rec (2015)5 del Consiglio d'Europa sul trattamento dei dati nel contesto del rapporto di lavoro va nella direzione opposta al Jobs Act.

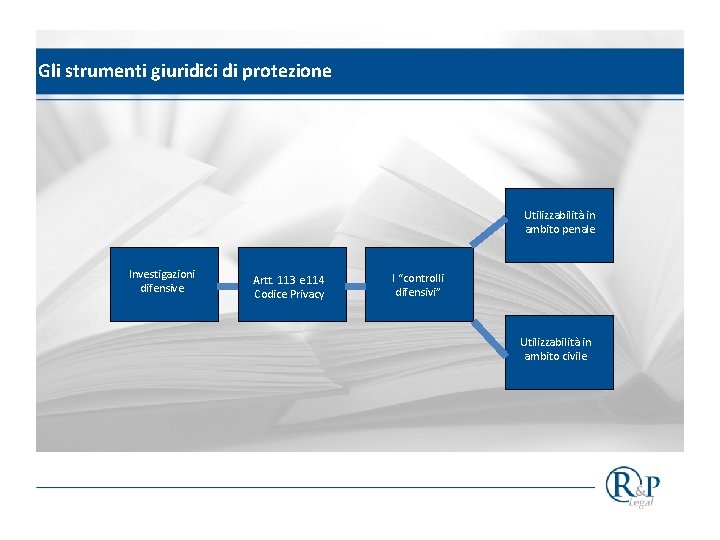

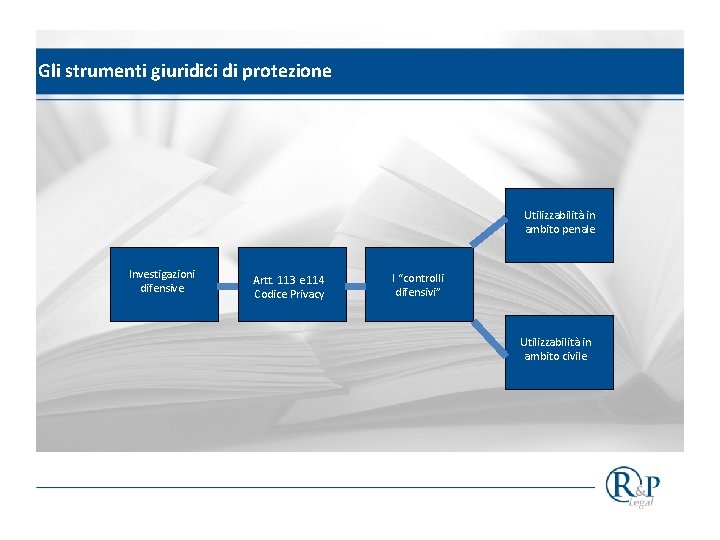

Gli strumenti giuridici di protezione Utilizzabilità in ambito penale Investigazioni difensive Artt. 113 e 114 Codice Privacy I “controlli difensivi” Utilizzabilità in ambito civile

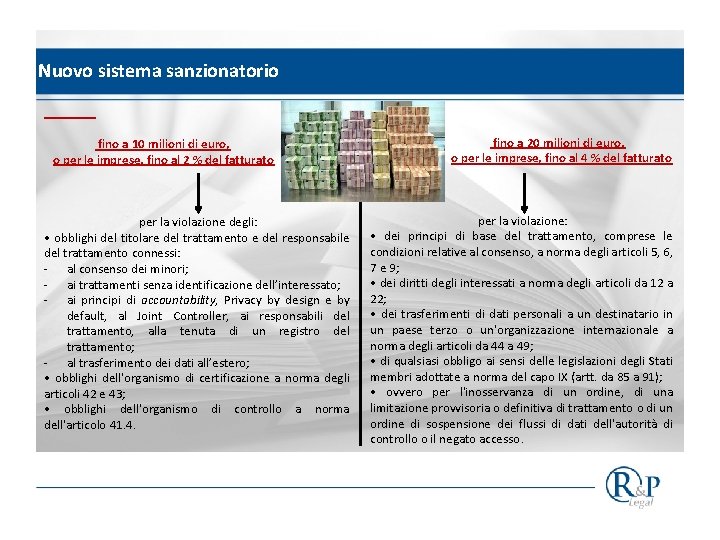

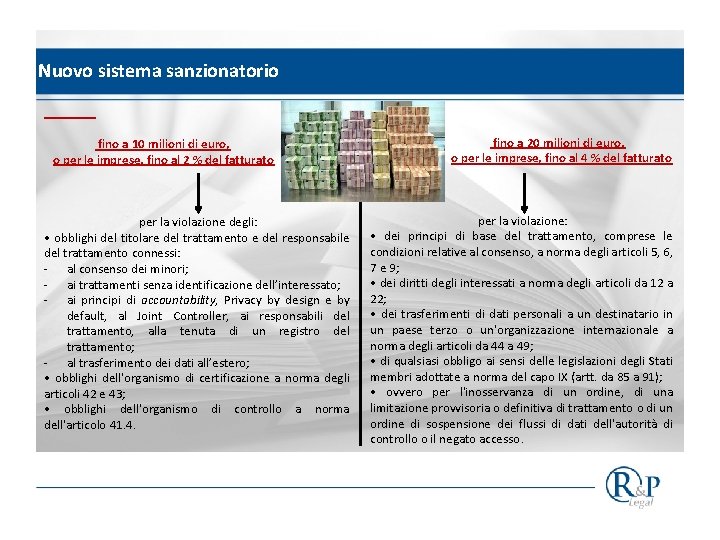

Nuovo sistema sanzionatorio fino a 10 milioni di euro, o per le imprese, fino al 2 % del fatturato per la violazione degli: • obblighi del titolare del trattamento e del responsabile del trattamento connessi: - al consenso dei minori; - ai trattamenti senza identificazione dell’interessato; - ai principi di accountability, Privacy by design e by default, al Joint Controller, ai responsabili del trattamento, alla tenuta di un registro del trattamento; - al trasferimento dei dati all’estero; • obblighi dell'organismo di certificazione a norma degli articoli 42 e 43; • obblighi dell'organismo di controllo a norma dell'articolo 41. 4. fino a 20 milioni di euro, o per le imprese, fino al 4 % del fatturato per la violazione: • dei principi di base del trattamento, comprese le condizioni relative al consenso, a norma degli articoli 5, 6, 7 e 9; • dei diritti degli interessati a norma degli articoli da 12 a 22; • dei trasferimenti di dati personali a un destinatario in un paese terzo o un'organizzazione internazionale a norma degli articoli da 44 a 49; • di qualsiasi obbligo ai sensi delle legislazioni degli Stati membri adottate a norma del capo IX (artt. da 85 a 91); • ovvero per l'inosservanza di un ordine, di una limitazione provvisoria o definitiva di trattamento o di un ordine di sospensione dei flussi di dati dell'autorità di controllo o il negato accesso.

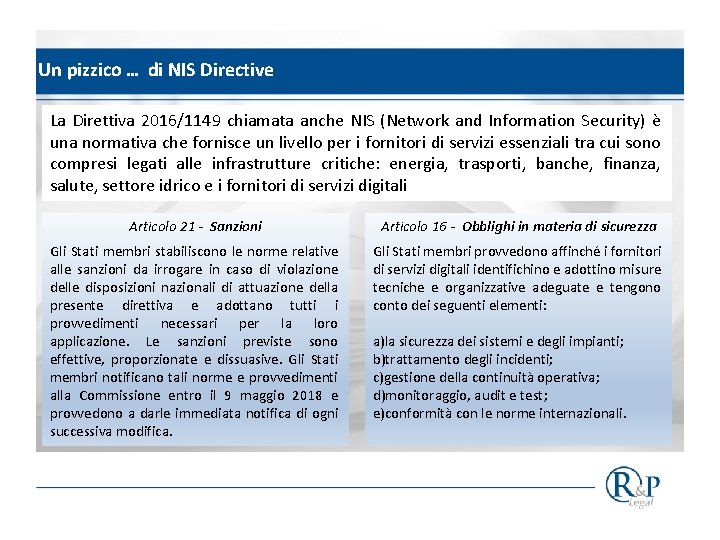

Un pizzico … di NIS Directive La Direttiva 2016/1149 chiamata anche NIS (Network and Information Security) è una normativa che fornisce un livello per i fornitori di servizi essenziali tra cui sono compresi legati alle infrastrutture critiche: energia, trasporti, banche, finanza, salute, settore idrico e i fornitori di servizi digitali Articolo 21 - Sanzioni Articolo 16 - Obblighi in materia di sicurezza Gli Stati membri stabiliscono le norme relative alle sanzioni da irrogare in caso di violazione delle disposizioni nazionali di attuazione della presente direttiva e adottano tutti i provvedimenti necessari per la loro applicazione. Le sanzioni previste sono effettive, proporzionate e dissuasive. Gli Stati membri notificano tali norme e provvedimenti alla Commissione entro il 9 maggio 2018 e provvedono a darle immediata notifica di ogni successiva modifica. Gli Stati membri provvedono affinché i fornitori di servizi digitali identifichino e adottino misure tecniche e organizzative adeguate e tengono conto dei seguenti elementi: a)la sicurezza dei sistemi e degli impianti; b)trattamento degli incidenti; c)gestione della continuità operativa; d)monitoraggio, audit e test; e)conformità con le norme internazionali.

Un pizzico … di NIS Directive

GRAZIE! giuseppe. vaciago@replegal. it