Mthode danalyse des paquets Lieu de stage SNRT

- Slides: 28

Méthode d’analyse des paquets Lieu de stage : SNRT www. udivers. com www. 4 cours. com Email : tssri-reseaux@hotmail. fr

Introduction • Plusieurs entreprises aujourd’hui menacé des vols d’information et aussi des problèmes au niveau de réseau tel que une grand consommation de la bande passante et aussi des problèmes au niveau des communications entre des nœuds C’est pour cette raison que les informaticiens à cher des méthodes pour analyser et contrôler le réseau d’une façon efficace pour éviter toutes malveillance qui peut perturber le réseau.

Analyse des paquets • Analyse des paquets appelé aussi sniffer des paquets c’est une méthode qui permet d’assurer l’analyse des différentes protocoles réseau et aussi de détecter les différentes types des intrusions qui peuvent perturber la circulation des paquets dans le réseau.

• Paquet analyse est une méthode utile qui peut nous aider à comprendre les caractéristiques du réseau et aussi de savoir qui se trouve sur le réseau et qui utilise la bande passante ainsi de savoir la durée d’utilisation de réseau.

• Il existe différent logiciel d’analyse de paquet par exemple on distingue : ü Tcp. Dump; Wireshark; Switchsniffer; Snort; Ettercap.

Wireshark • Wireshark est l'analyseur réseau le plus populaire du monde. Cet outil extrêmement puissant fournit des informations sur des protocoles réseaux et applicatifs à partir de données capturées sur un réseau. Comme un grand nombre de programmes, Wireshark utilise la librairie réseau pcap pour capturer les paquets.

Les avantages de Wireshark v sa facilité d'installation. v sa simplicité d'utilisation de son interface graphique. v son très grand nombre de fonctionnalités.

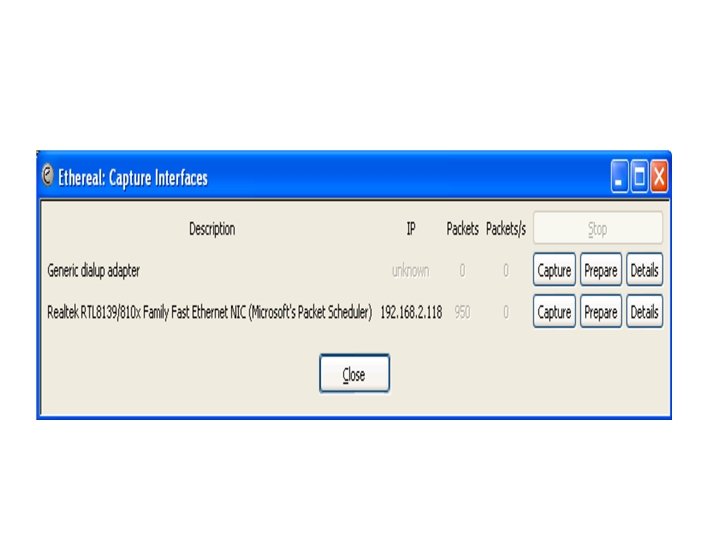

Interface graphique de Wireshark

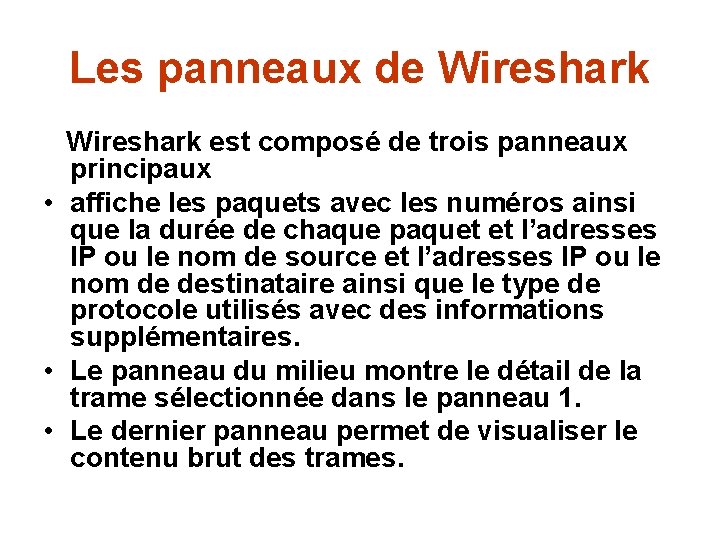

Les panneaux de Wireshark est composé de trois panneaux principaux • affiche les paquets avec les numéros ainsi que la durée de chaque paquet et l’adresses IP ou le nom de source et l’adresses IP ou le nom de destinataire ainsi que le type de protocole utilisés avec des informations supplémentaires. • Le panneau du milieu montre le détail de la trame sélectionnée dans le panneau 1. • Le dernier panneau permet de visualiser le contenu brut des trames.

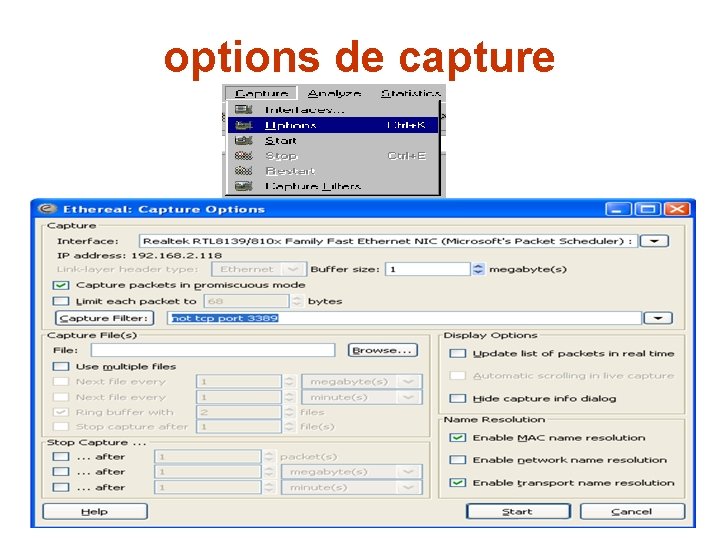

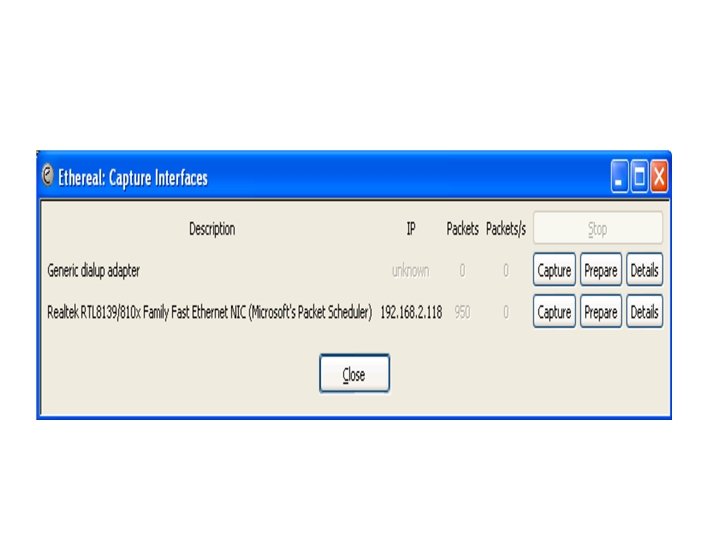

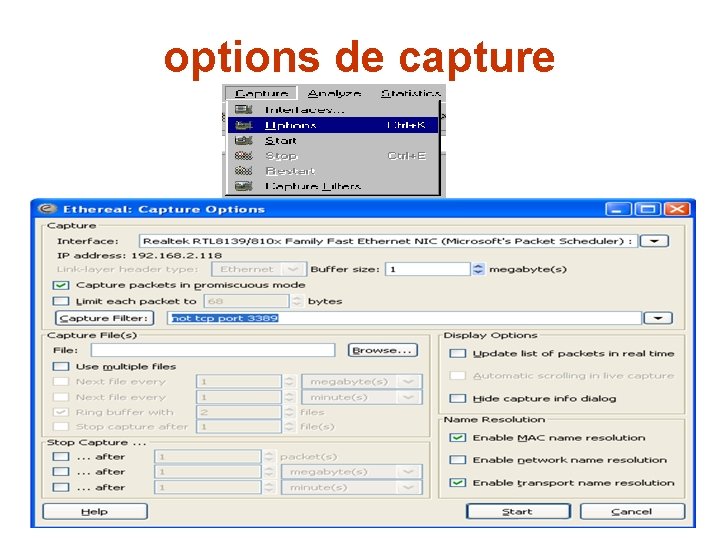

options de capture

Les filtres de capture et d’affichage • Le filtre de capture doit être configuré avant de lancer la capture Wireshark, ce qui n'est pas le cas pour les filtres d'affichage qui peuvent être modifiés à n'importe quel moment pendant la capture.

Filtre d’affichage • Le filtre d'affichage est utilisé pour recher à l'intérieur des données récoltées avec un filtre de capture. Ses capacités de recherche sont plus étendues que celles du filtre de capture et il n'est pas nécessaire de redémarrer la capture lors de modifications du filtre.

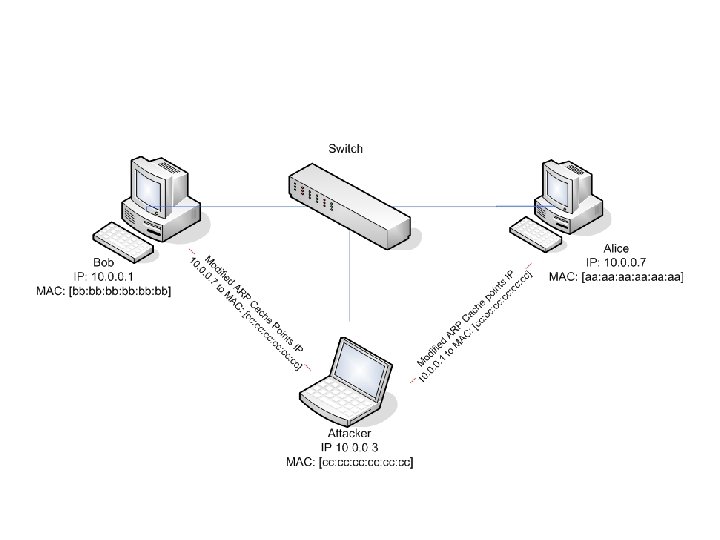

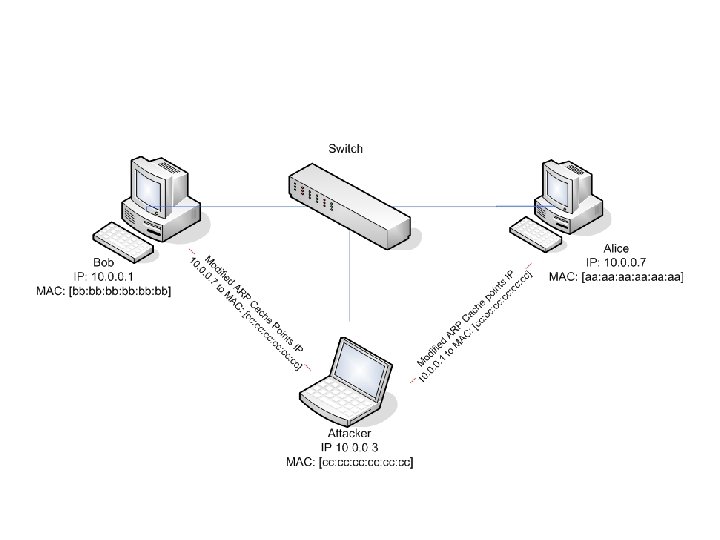

Les outils d’analyses des paquets dans un environnements commutés • ARP spoofing est une technique qui permet d’analyser toutes le réseau local qui utilise le protocole de résolution d’adresses ARP

• Cette technique peut permettre à l'attaquant de détourner des flux de communication transitant sur un réseau local commuté, lui permettant de les écouter, de les corrompre, mais aussi de bloquer du trafic.

• Cette technique fait en envoyant un paquet ARP forgé par l'attaquant vers une machine A, afin qu'il envoie ses paquets à l'attaquant C, alors qu'ils étaient destinés à la victime B. De même, l'attaquant C envoie une paquet ARP forgé vers la victime B afin qu'elle envoie ses paquets à l'attaquant C au lieu de les envoyer à la machine A.

• Enfin, l'attaquant doit router les paquets de A vers B et inversement pour que la connexion entre la machine A et la victime puisse continuer.

• L'attaquant, en détournant le flux, peut ainsi voir les données qui transitent en clair entre les deux machines. L'ARP poisoning est notamment utile dans un réseau local, entre une victime B et un victime A.

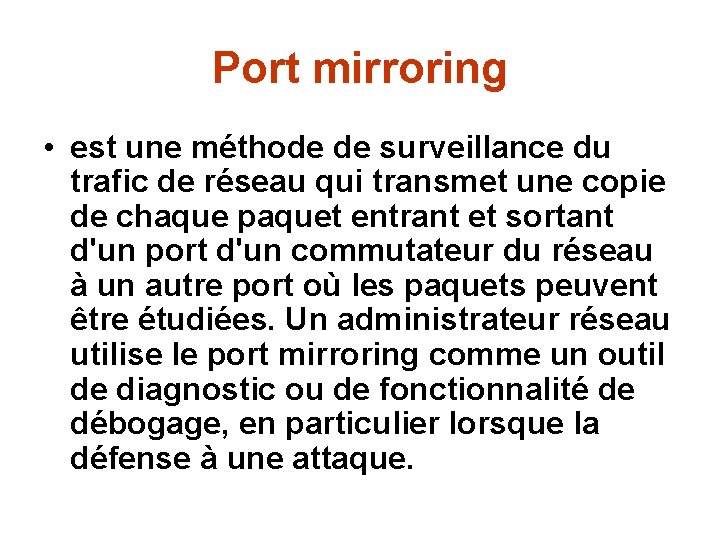

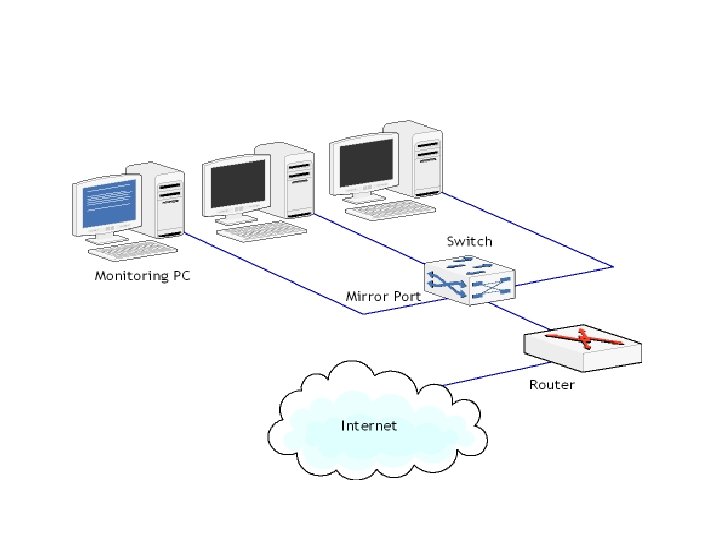

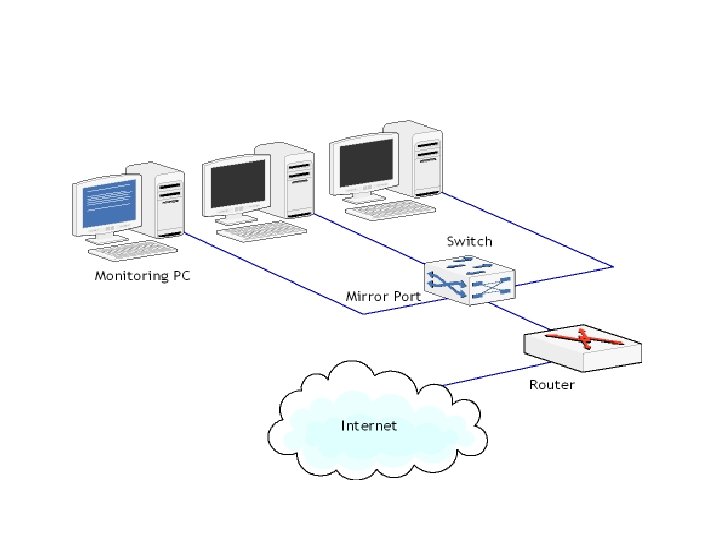

Port mirroring • est une méthode de surveillance du trafic de réseau qui transmet une copie de chaque paquet entrant et sortant d'un port d'un commutateur du réseau à un autre port où les paquets peuvent être étudiées. Un administrateur réseau utilise le port mirroring comme un outil de diagnostic ou de fonctionnalité de débogage, en particulier lorsque la défense à une attaque.

• Dans cette schéma le principal port mirroring Switch supporte. Un plan de surveillance par ordinateur est connecté au port du miroir, à laquelle tout le trafic entre les postes de travail et le routeur est reproduite. Le commutateur peut être configuré pour répliquer des données d'un ou de plusieurs ports.

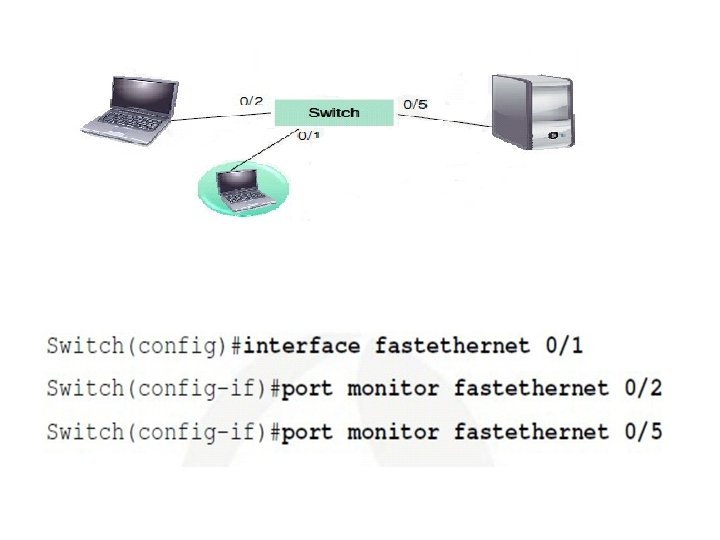

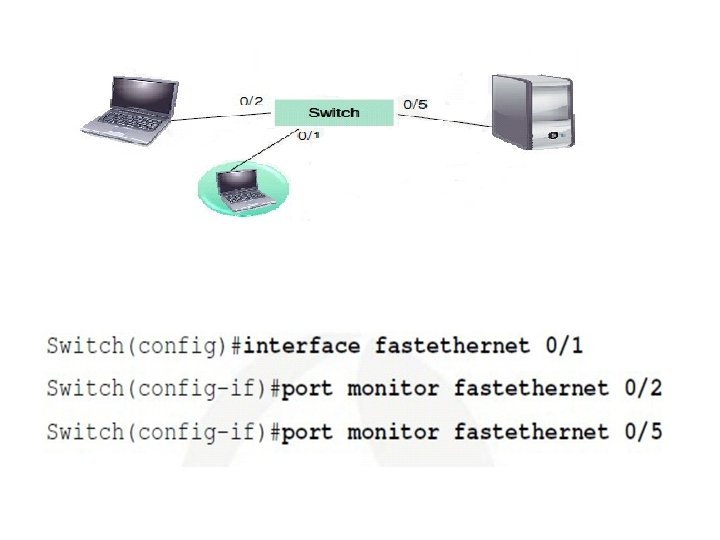

• Mirror le trafic entrant sur plusieurs interfaces, généralement utilisé pour contrôler plusieurs ports sur un commutateur

conclusion • Sniffer est un formidable outil permettant d’étudier le trafic d’un réseau , il sert généralement aux administrateur réseau pour diagnostiquer les problèmes sur le réseau ainsi pour connaître le trafic qui circule.

FIN