Linformatique Pierre Malenfant Technologie 9 cole du Carrefour

- Slides: 35

L’informatique Pierre Malenfant Technologie 9 École du Carrefour

Vocabulaire de base Information Traitement

Notion d’information Une information = un élément qui permet de compléter notre connaissance sur une chose Exemples 1) Le nom d’une personne est une information concernant cette personne 2) La couleur d’une voiture est une information concernant cette voiture 3) La date de la rentrée scolaire est une information concernant cet événement

Notion d’information Une information peut se présenter sous différentes formes : 1) Un texte (exemple: Le nom d’une personne) 2) Une image (exemple: La photo d’une personne) 3) Un son (exemple: la voix d’une personne) 4) Un vidéo (exemple: un vidéo décrivant le comportement d’une personne)

Notion de traitement Un traitement = une opération effectuée sur des informations suivant un ensemble de règles Exemples 1) Traitement N° 1: Transformation d’un mot en minuscules en un mot en majuscule 2) Traitement N° 2: Transformation d’une image en couleurs en une image en noir et blanc 3) Traitement N° 3: Classer une liste de nombres suivant un ordre croissant

Notion de traitement Un traitement = une opération effectuée sur des informations suivant un ensemble de règles Exemples 4) Traitement N° 4: Comptage (verbe : compter) du nombre de caractères d’un mot 5) Traitement N° 5: Transformation d’un nombre en un nombre selon la règle suivante: Remplacer chaque 1 par 0 Remplacer chaque 0 par 1

Notion de traitement Un traitement peut être manuel ou automatique Un traitement manuel = un traitement effectué par l’homme Un traitement automatique = un traitement effectué par un ordinateur (généralement une machine électronique)

Notion d’informatique Informatique =Information + Automatique • L’informatique est la science du traitement automatique de l’information

Quelques usages En linguistique, traduire un texte anglais en français En mathématique, représenter graphiquement une fonction Dans un établissement scolaire, établir les bulletins de notes Écrire des lettres, des cours, des rapports, . . .

Codage de l’information L’homme utilise un langage basé sur: {a, b, . . . , z}: l’alphabet {0, 1, . . . , 9}: les chiffres

L’ordinateur a son propre langage basé uniquement sur les chiffres 0 et 1 : Le langage binaire (ou le système binaire)

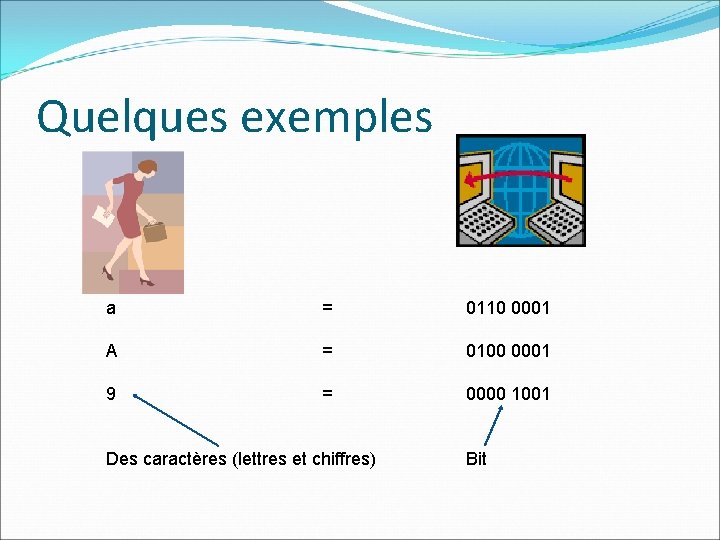

Quelques exemples a = 0110 0001 A = 0100 0001 9 = 0000 1001 Des caractères (lettres et chiffres) Bit

Le bit est l'unité la plus simple dans un système de numération, ne pouvant prendre que deux valeurs, désignées le plus souvent par les chiffres 0 et 1.

Codage de l’information Le codage d’une information consiste à établir une correspondance entre la représentation de l’information par l’homme (a, b, 1, 5, . . ) et sa représentation dans la machine (0100 0001)

Vocabulaire de base 1 octet = 8 bits 1 Ko (kilo octet) = 1 024 octets 1 Mo (méga octet) = 1 024 ko 1 Go = 1 024 Mo 1 To = 1 024 Go

Vocabulaire de base Un système informatique est l’ensemble des moyens matériels et logiciels permettant de faire des traitements Système informatique = Partie matérielle (hardware) + Partie logicielle (software)

L’ordinateur et ses constituants https: //sites. google. com/site/otmani 1981/l-ordinateur -et-ses-constituants Suivez le lien plus haut pour vous rendre à un site sur les parties de l’ordinateur

L’Internet Nommez des avantages de l’Internet Nommez des désavantages de l’Internet

Avantages Recherche d’information Auto-formation Information rapide Accès au produits et services partout dans le monde Le contact avec les personnes (réseaux sociaux)

Désavantages Infections par des virus informatiques Destruction de dossiers, de documents , disque dur L’agression par les autres personnes sur Internet Le vol d’identité Le vol de ta vie privée

Le piratage informatique

Définition Un pirate, en informatique, est une personne pénétrant sans autorisation un objet informatique par un moyen informatique. Aussi anodin que puisse paraître l'acte, il s'agit en droit d'un délit ou d'un crime dont l'objet et / ou l'acte sont informatiques. L'acte en lui-même est un acte de piraterie, l'action est une action de piratage, l'acteur est un pirate.

Il y a deux types de risques : l’accès à ton ordinateur par outil interposé et souvent avec votre propre complicité : téléchargement de programmes sans précaution, ouverture de pièces jointes d'email sans précaution, clic sur des liens de messageries instantanées sans précaution, téléchargement de programmes piratés par d’autres sur des sites douteux. Dans tous les cas, c'est vous qui êtes la faille de sécurité - le fait qu'un cheval de Troie ait fait pénétrer une charge active dans votre ordinateur ne change rien au fait que c'est vous qui lui avait fait contourner les couches de sécurité (et encore. . . si vous en avez !)

L’accès directe de ton ordinateur par d’innombrables failles de sécurité (dont plusieurs viennent de votre absence de mises à jour et de vos réglages dont, par exemple, le « Drive by download » dû à votre absence d'interdiction d'exécution immédiate d'un programme téléchargé. Là encore c'est souvent vous qui êtes la faille de sécurité - vous laissez dominer par votre ordinateur au lieu d'en rester le maître. Tu laisse la porte grande ouverte…

Comment se protéger Mise à jour des logiciels de sécurité Mots de passe efficaces Pare-feu (firewall) Être informé

Les mots de passe D’après ce qu’on entend de nos jours se faire « hacker » c’est juste une question de temps…. Pas tout à fait Mots de passe complexes sont très efficace mais difficiles à se souvenir. Les mots de passe les plus populaires étaient: motdepasse (password) 12345678 Les mots de passe simples sont faciles à se souvenir et faciles à détecter pour quelqu’un de malicieux….

Ne soit pas une proie facile… Ce n’est pas dure de modifier un mot de passe médiocre dans un très sécuritaire. Tout ce que tu as besoin c’est d’ajouter des nombres et symboles à un mot ou une phrase. Dis bye-bye au nom de ton chien ou de ton chat.

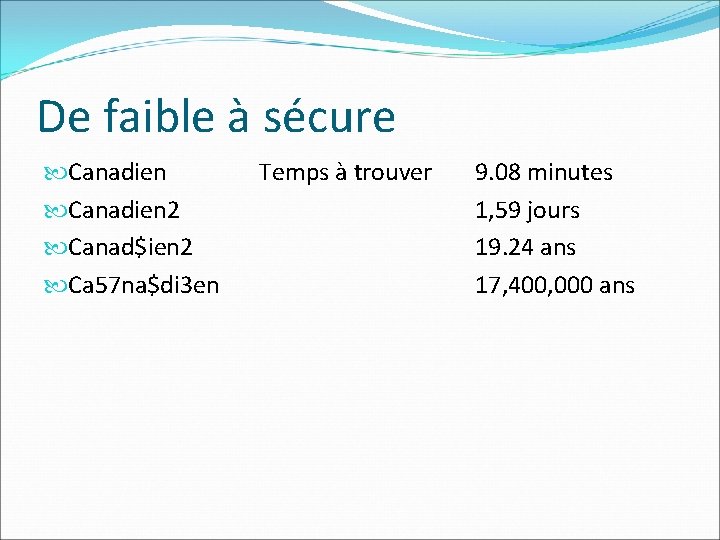

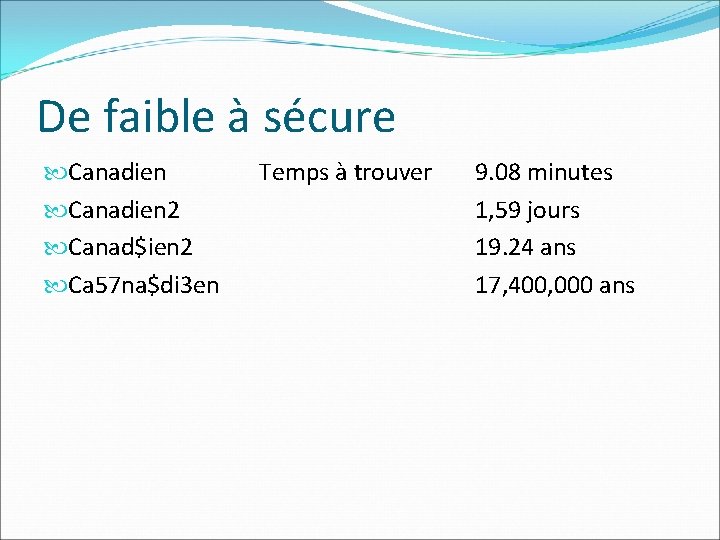

De faible à sécure Canadien 2 Canad$ien 2 Ca 57 na$di 3 en Temps à trouver 9. 08 minutes 1, 59 jours 19. 24 ans 17, 400, 000 ans

Le pare-feu Un pare-feu (de l'anglais firewall), est un logiciel et/ou un matériel, permettant de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les types de communications autorisés sur ce réseau informatique.

L’adresse IP Une adresse IP (avec IP pour Internet Protocol) est le numéro qui identifie chaque ordinateur connecté à Internet, ou plus généralement et précisément, l'interface avec le réseau de tout matériel informatique (routeur, imprimante) connecté à un réseau informatique utilisant l'Internet Protocol. exemple : 212. 85. 150. 133.

Lorsque vous connectez à internet vous êtes identifié par une adresse IP publique attribuée par votre fournisseur d'accès Internet (FAI). Bell Aliant Eastlink Elle peut être soit fixe ou dynamique. fixe : cela signifie que vous aurez toujours la même adresse ip si elle est fixe (vous serrez donc plus facilement traçable (identifiable). dynamique : vous aurez une nouvelle adresse ip attribuée par votre FAI à chaque connexion. Elle ne sera pas attribuée aléatoirement mais en fonction de plages d'adresses ip réservées.

Attention! Cependant quelle soit dynamique ou statique sachez que votre FAI (Bell Aliant etc…) sera toujours capable d'identifier le client à qui il a attribué une adresse IP. C’est-à-dire TOI! PEUT ÊTRE… …si tu fais quelque chose d’illégale avec tes outils informatiques… Téléphone, Ipad, ordinateur , etc…

Wifi Les dangers…

Des publications qui restent Il ne suffit souvent que d'un « clic » pour publier une photo ou de l'information sur Internet. S'il est facile de publier, il peut être difficile de retirer de l'information! C'est pour cela que tu dois publier uniquement l'information qui pourrait être consultée par n'importe qui (y compris tes parents, ton enseignant ou un futur employeur), sans que tu sois mal à l'aise! Comment faire pour savoir quoi faire avec tout cela

Ta vie privée et l’Internet Va consulter le site suivant: https: //www. educaloi. qc. ca/jeunesse/capsules/ta-vieprivee-sur-internet

Pierre malenfant

Pierre malenfant Conclusion sur lhistoire de linformatique

Conclusion sur lhistoire de linformatique Definition de linformatique

Definition de linformatique Syndrome de l'os trigone

Syndrome de l'os trigone Matilia grossesse carrefour

Matilia grossesse carrefour Auchan drivve

Auchan drivve Tms carrefour

Tms carrefour Risorse umane carrefour

Risorse umane carrefour Zotero powerpoint

Zotero powerpoint Unilever edi

Unilever edi Adjoint evolutif carrefour

Adjoint evolutif carrefour Carrefour drivve

Carrefour drivve Challenge fidelite carrefour

Challenge fidelite carrefour Collectif autonome des carrefour jeunesse emploi du québec

Collectif autonome des carrefour jeunesse emploi du québec Carrefour eastleigh

Carrefour eastleigh Carrefour drivve

Carrefour drivve Panel satisfaction carrefour

Panel satisfaction carrefour Outils technologiques

Outils technologiques Technologie du batiment

Technologie du batiment Seratelle

Seratelle Technologie

Technologie Excel irm

Excel irm Organigramme technique du projet

Organigramme technique du projet Boushaba technologie

Boushaba technologie Arduino cpl

Arduino cpl Eth gesundheitswissenschaften

Eth gesundheitswissenschaften Diagnóza vlasů technologie

Diagnóza vlasů technologie Technologie

Technologie Technologie du batiment

Technologie du batiment Ntic définition

Ntic définition Scheikundige technologie

Scheikundige technologie Zorg en technologie opdracht

Zorg en technologie opdracht Modern technologie

Modern technologie Vaklokaal nlt

Vaklokaal nlt Portail automatique

Portail automatique Wan connection technologies

Wan connection technologies