DELITOS INFORMATICOS DEFINICIONES delitos informticos son todos aquellas

- Slides: 15

DELITOS INFORMATICOS

DEFINICIONES "delitos informáticos" son todos aquellas conductas ilícitas susceptibles de ser sancionadas por el derecho penal, que hacen uso indebido de cualquier medio Informático. n El delito Informático implica actividades criminales que un primer momento los países han tratado de encuadrar en figuras típicas de carácter tradicional, tales como robo, hurto, fraudes, falsificaciones, perjuicios, estafa, sabotaje, etc. , sin embargo, debe destacarse que el uso indebido de las computadoras es lo que ha propiciado la necesidad de regulación n

DEFINICION DEL CODIGO PENAL COLOMBIANO n "delito informático" puede comprender tanto aquellas conductas que recaen sobre herramientas informáticas propiamente tales, llámense programas, ordenadores, etc. ; como aquellas que valiéndose de estos medios lesionan otros intereses jurídicamente tutelados como son la intimidad, el patrimonio económico, la fe pública, etc.

CLASIFICACION n Se han clasificado los delitos informáticos en base a dos criterios: Ø como instrumento o medio Ø como fin u objetivo.

COMO INSTRUMENTO n n n Como instrumento o medio: Se tienen a las conductas criminógenas que se valen de las computadoras como método, medio, o símbolo en la comisión del ilícito. Conductas criminógenas en donde los individuos utilizan métodos electrónicos para llegar a un resultado ilícito Conductas criminógenas en donde para realizar un delito utilizan una computadora como medio o símbolo

EJEMPLO n Las computadoras pueden utilizarse también pare efectuar falsificaciones de documentos de uso comercial. Cuando empezó a disponerse de fotocopiadoras computarizadas en color a base de rayos láser surgió una nueva generación de falsificaciones o alteraciones fraudulentas. Estas fotocopiadoras pueden hacer copias de alta resolución, pueden modificar documentos e incluso pueden crear documentos falsos sin tener que recurrir a un original, y los documentos que producen son de tal calidad que solo un experto puede diferenciarlos de los documentos

COMO FIN n Como fin u objetivo: En ésta categoría se enmarcan las conductas criminógenas que van dirigidas en contra de la computadora, accesorios o programas como entidad física. n conductas criminógenas dirigidas contra la entidad física del objeto o máquina electrónica o su material con objeto de dañarla.

EJEMPLO n Cuando se alteran datos de los documentos almacenados en forma computarizada

PARTES IMPLICADAS n n SUJETO ACTIVO SUJETO PASIVO

SUJETO ACTIVO n los sujetos activos tienen habilidades para el manejo de los sistemas informáticos y generalmente por su situación laboral se encuentran en lugares estratégicos donde se maneja información de carácter sensible, o bien son hábiles en el uso de los sistemas informatizados, aún cuando en muchos de los casos, no desarrollen actividades laborales que faciliten la comisión de este tipo de delitos.

SUJETO PASIVO n En primer término tenemos que distinguir que el sujeto pasivo o víctima delito es el ente sobre el cual recae la conducta de acción u omisión que realiza el sujeto activo, y en el caso de los "delitos informáticos", mediante él podemos conocer los diferentes ilícitos que cometen los delincuentes informáticos, que generalmente son descubiertos casuisticamente debido al desconocimiento del modus operandi.

TIPOS DE DELITOS n n n n n Virus Gusanos Bomba logica o cronologica Sabotaje informatico Piratas informaticos o hackers Acceso no autorizado a sistemas o servicios Reproduccion no autorizada de programas informaticos de proteccion legal Manipulacion de datos de entrada y/o salida Manipulacion de programas Fraude efectuado por manipulacion informatica

LEGISLACION 1. Aproximación al concepto de "Delito Informático" El Código Penal Colombiano expedido con la Ley 599 de 2000, no hace referencia expresa a los delitos informáticos como tales; no obstante, en varias de sus normas recoge conductas que podrían entenderse incorporadas al concepto que la doctrina ha elaborado a este respecto.

En Colombia con la expedición de la Ley 527 de 1999 y su decreto reglamentario 1747 de 2000, se reconoció fuerza probatoria como documentos a los mensajes de datos. El artículo 10º de la Ley 527/99 regla: n "Los mensajes de datos serán admisibles como medios de prueba y su fuerza probatoria es la otorgada en las disposiciones del Capítulo VIII del Título XIII, Sección Tercera, Libro Segundo del Código de procedimiento Civil. n

La Corte Constitucional en sentencia C 662 de junio 8 de 2000, con ponencia del Magistrado Fabio Morón Díaz, al pronunciarse sobre la constitucionalidad de la Ley 527 de 1999, hizo las siguientes consideraciones: n (. . . ) "El mensaje de datos como tal debe recibir el mismo tratamiento de los documentos consignados en papel, es decir, debe dársele la misma eficacia jurídica, por cuanto el mensaje de datos comporta los mismos criterios de un n

Catálogo de delitos de personas morales

Catálogo de delitos de personas morales Los tipos de documentos informáticos se distinguen por

Los tipos de documentos informáticos se distinguen por O que é ci documento

O que é ci documento Tipos de gusanos informaticos

Tipos de gusanos informaticos Sumas y restas homogéneas

Sumas y restas homogéneas Son aquellas actividades que

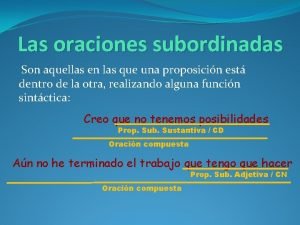

Son aquellas actividades que Marcas subordinadas

Marcas subordinadas Que es ciencias

Que es ciencias Las reacciones endergónicas son aquellas que

Las reacciones endergónicas son aquellas que Son aquellas plantas

Son aquellas plantas Formas figurativas naturales

Formas figurativas naturales Todos diferentes, todos iguais reflexão

Todos diferentes, todos iguais reflexão Definicion de salud vocacional

Definicion de salud vocacional Definiciones de la verdad

Definiciones de la verdad Estado de resultados de una empresa de servicios

Estado de resultados de una empresa de servicios El narrador protagonista es aquel que

El narrador protagonista es aquel que