Auditora de Sistemas UNIX UN CASO DE ESTUDIO

- Slides: 16

Auditoría de Sistemas UNIX: UN CASO DE ESTUDIO RODRIGUEZ ROA MONICA

RESUMEN EJECUTIVO METAS DEL PROYECTO • El objetivo de este documento es proporcionar a las empresas GIAC, una empresa ficticia inventada con el objetivo de crear este caso de estudio, para obtener una evaluación de la protección de sus sistemas informáticos de acceso público. • Este documento presenta nuestras conclusiones respecto de la seguridad de los servidores basados en UNIX de la organización que proporcionan DNS, Web y servicios de correo.

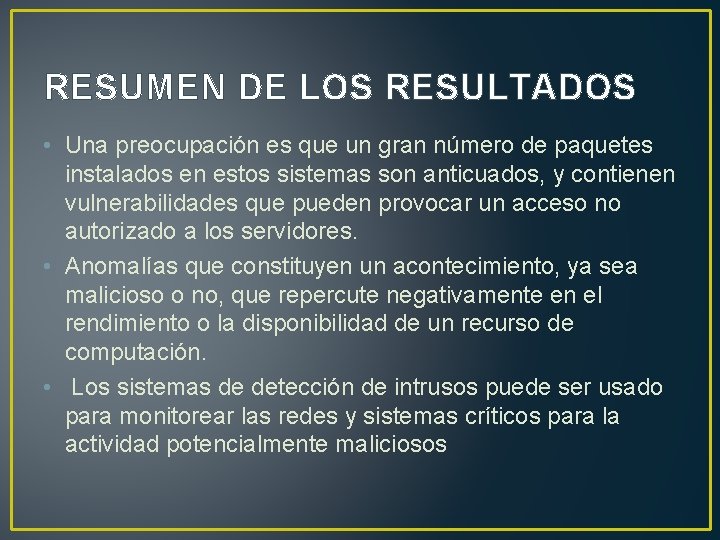

RESUMEN DE LOS RESULTADOS • Una preocupación es que un gran número de paquetes instalados en estos sistemas son anticuados, y contienen vulnerabilidades que pueden provocar un acceso no autorizado a los servidores. • Anomalías que constituyen un acontecimiento, ya sea malicioso o no, que repercute negativamente en el rendimiento o la disponibilidad de un recurso de computación. • Los sistemas de detección de intrusos puede ser usado para monitorear las redes y sistemas críticos para la actividad potencialmente maliciosos

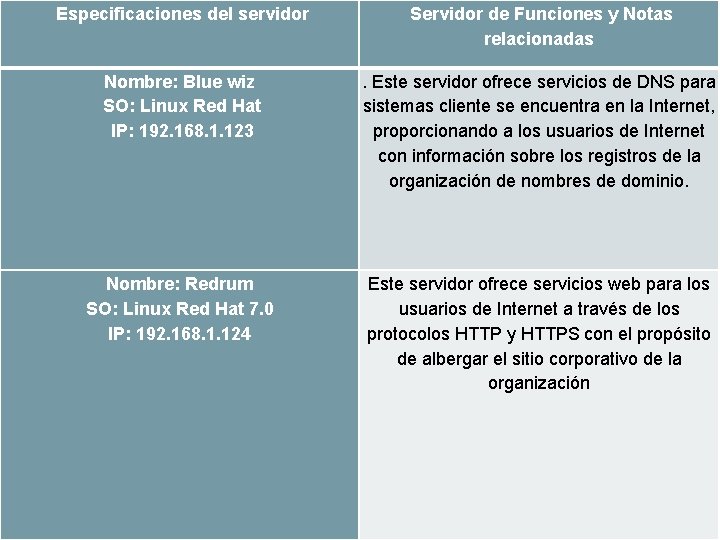

Análisis de los resultados Infraestructura de información general

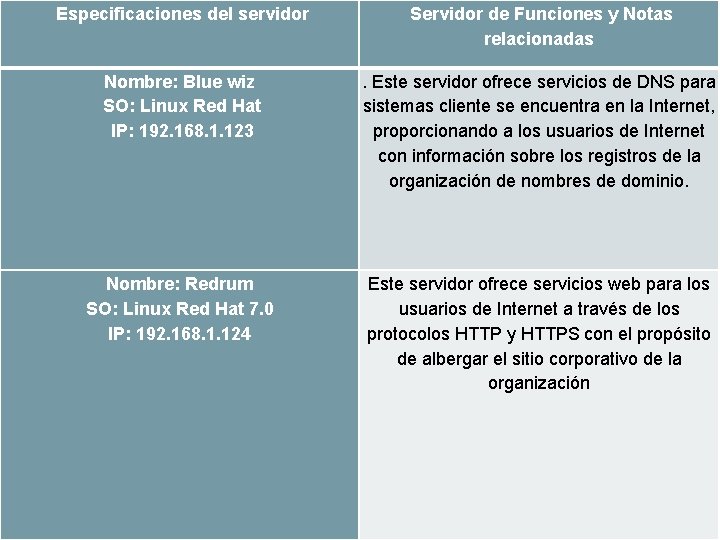

Especificaciones del servidor Servidor de Funciones y Notas relacionadas Nombre: Blue wiz SO: Linux Red Hat IP: 192. 168. 1. 123 . Este servidor ofrece servicios de DNS para sistemas cliente se encuentra en la Internet, proporcionando a los usuarios de Internet con información sobre los registros de la organización de nombres de dominio. Nombre: Redrum SO: Linux Red Hat 7. 0 IP: 192. 168. 1. 124 Este servidor ofrece servicios web para los usuarios de Internet a través de los protocolos HTTP y HTTPS con el propósito de albergar el sitio corporativo de la organización

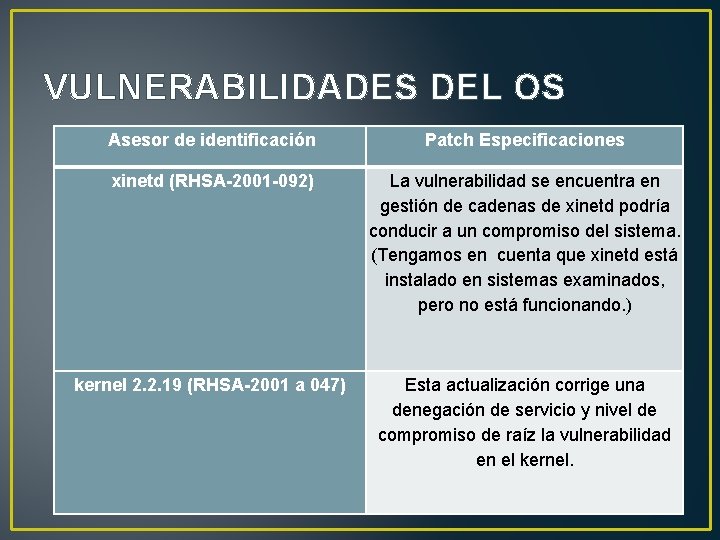

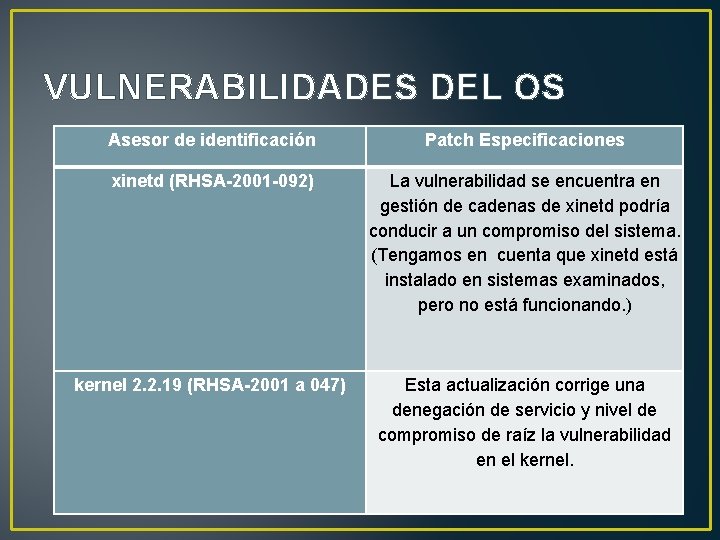

VULNERABILIDADES DEL OS Asesor de identificación Patch Especificaciones xinetd (RHSA-2001 -092) La vulnerabilidad se encuentra en gestión de cadenas de xinetd podría conducir a un compromiso del sistema. (Tengamos en cuenta que xinetd está instalado en sistemas examinados, pero no está funcionando. ) kernel 2. 2. 19 (RHSA-2001 a 047) Esta actualización corrige una denegación de servicio y nivel de compromiso de raíz la vulnerabilidad en el kernel.

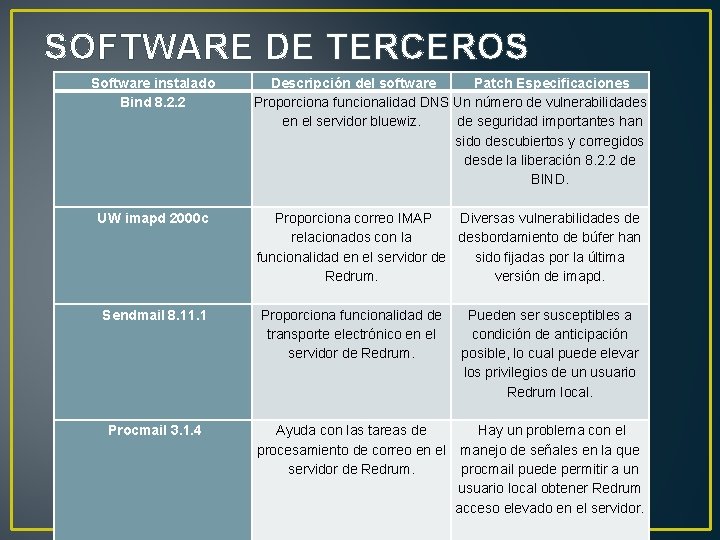

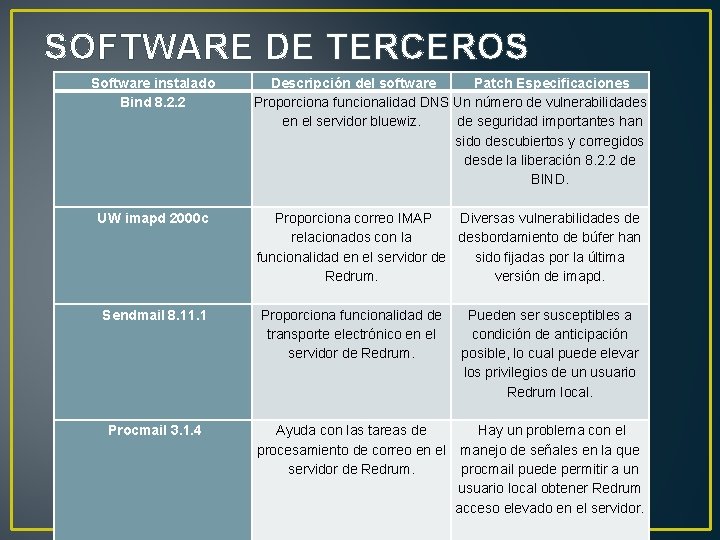

SOFTWARE DE TERCEROS Software instalado Bind 8. 2. 2 Descripción del software Patch Especificaciones Proporciona funcionalidad DNS Un número de vulnerabilidades en el servidor bluewiz. de seguridad importantes han sido descubiertos y corregidos desde la liberación 8. 2. 2 de BIND. UW imapd 2000 c Proporciona correo IMAP Diversas vulnerabilidades de relacionados con la desbordamiento de búfer han funcionalidad en el servidor de sido fijadas por la última Redrum. versión de imapd. Sendmail 8. 11. 1 Proporciona funcionalidad de transporte electrónico en el servidor de Redrum. Pueden ser susceptibles a condición de anticipación posible, lo cual puede elevar los privilegios de un usuario Redrum local. Procmail 3. 1. 4 Ayuda con las tareas de procesamiento de correo en el servidor de Redrum. Hay un problema con el manejo de señales en la que procmail puede permitir a un usuario local obtener Redrum acceso elevado en el servidor.

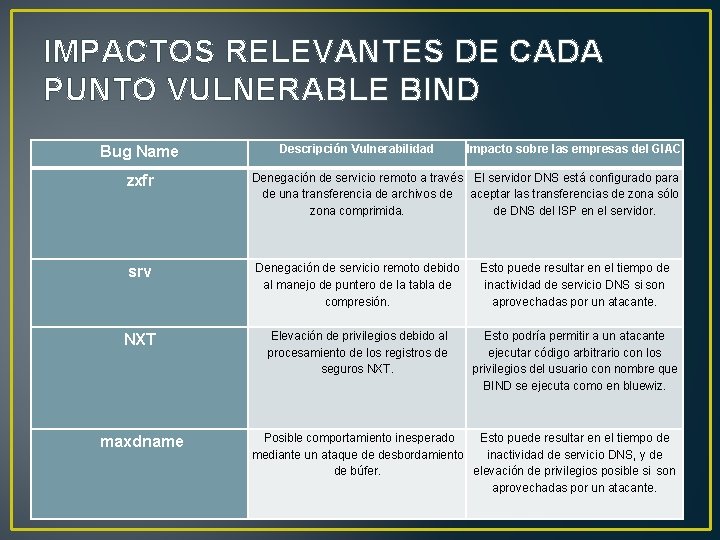

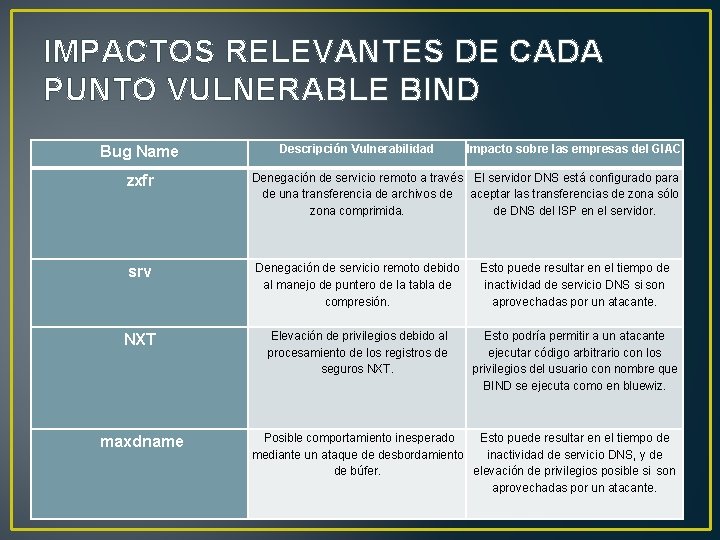

IMPACTOS RELEVANTES DE CADA PUNTO VULNERABLE BIND Bug Name Descripción Vulnerabilidad Impacto sobre las empresas del GIAC zxfr Denegación de servicio remoto a través El servidor DNS está configurado para de una transferencia de archivos de aceptar las transferencias de zona sólo zona comprimida. de DNS del ISP en el servidor. srv Denegación de servicio remoto debido al manejo de puntero de la tabla de compresión. Esto puede resultar en el tiempo de inactividad de servicio DNS si son aprovechadas por un atacante. NXT Elevación de privilegios debido al procesamiento de los registros de seguros NXT. Esto podría permitir a un atacante ejecutar código arbitrario con los privilegios del usuario con nombre que BIND se ejecuta como en bluewiz. maxdname Posible comportamiento inesperado Esto puede resultar en el tiempo de mediante un ataque de desbordamiento inactividad de servicio DNS, y de de búfer. elevación de privilegios posible si son aprovechadas por un atacante.

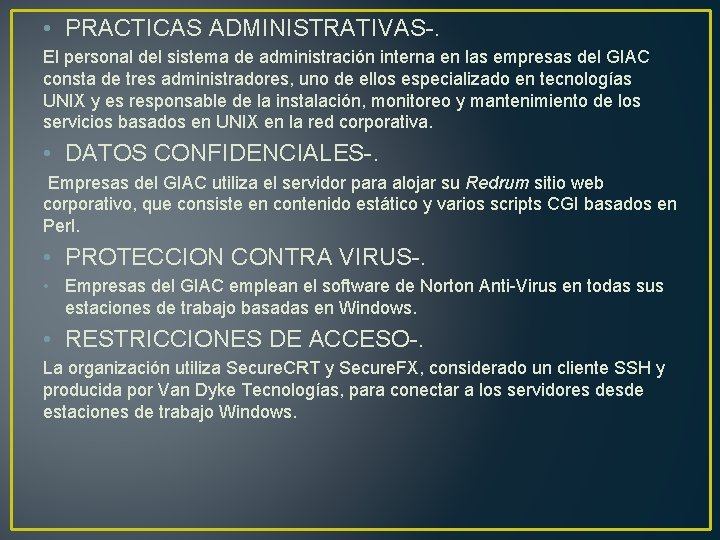

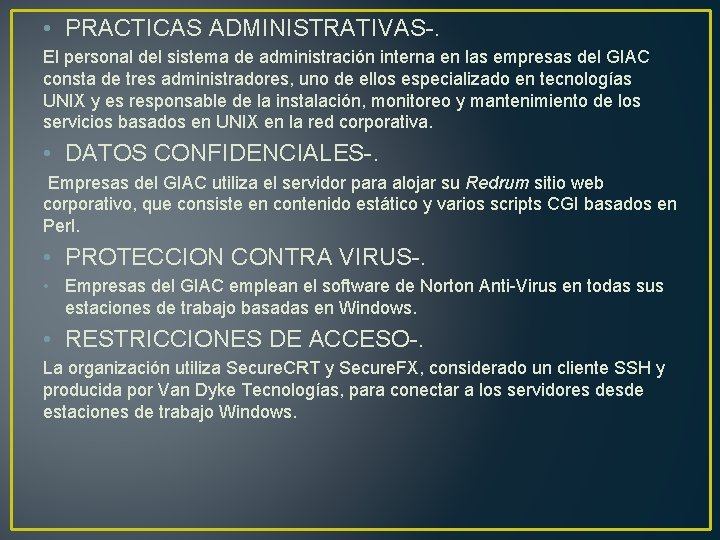

• PRACTICAS ADMINISTRATIVAS-. El personal del sistema de administración interna en las empresas del GIAC consta de tres administradores, uno de ellos especializado en tecnologías UNIX y es responsable de la instalación, monitoreo y mantenimiento de los servicios basados en UNIX en la red corporativa. • DATOS CONFIDENCIALES-. Empresas del GIAC utiliza el servidor para alojar su Redrum sitio web corporativo, que consiste en contenido estático y varios scripts CGI basados en Perl. • PROTECCION CONTRA VIRUS-. • Empresas del GIAC emplean el software de Norton Anti-Virus en todas sus estaciones de trabajo basadas en Windows. • RESTRICCIONES DE ACCESO-. La organización utiliza Secure. CRT y Secure. FX, considerado un cliente SSH y producida por Van Dyke Tecnologías, para conectar a los servidores desde estaciones de trabajo Windows.

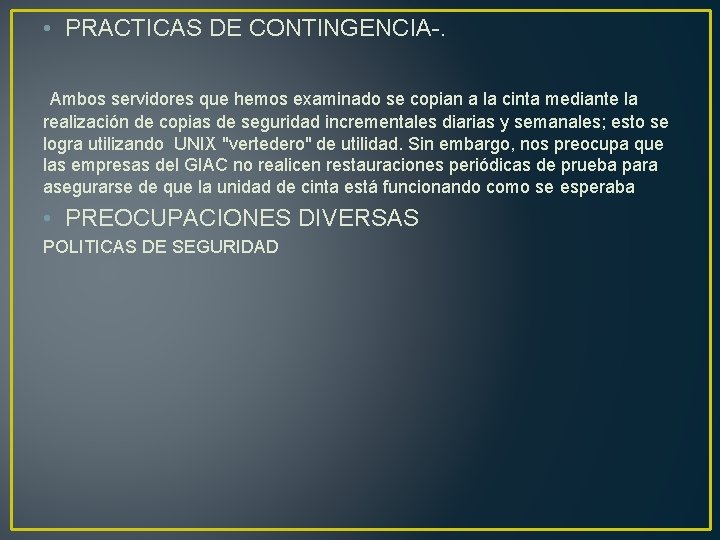

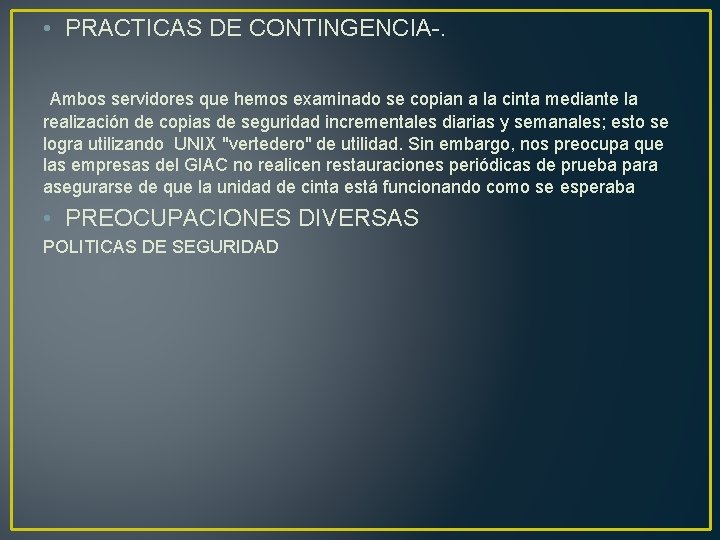

• PRACTICAS DE CONTINGENCIA-. Ambos servidores que hemos examinado se copian a la cinta mediante la realización de copias de seguridad incrementales diarias y semanales; esto se logra utilizando UNIX "vertedero" de utilidad. Sin embargo, nos preocupa que las empresas del GIAC no realicen restauraciones periódicas de prueba para asegurarse de que la unidad de cinta está funcionando como se esperaba • PREOCUPACIONES DIVERSAS POLITICAS DE SEGURIDAD

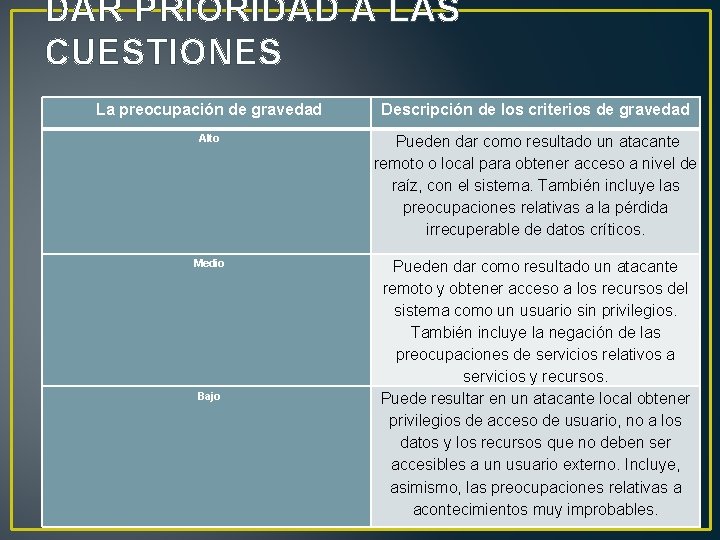

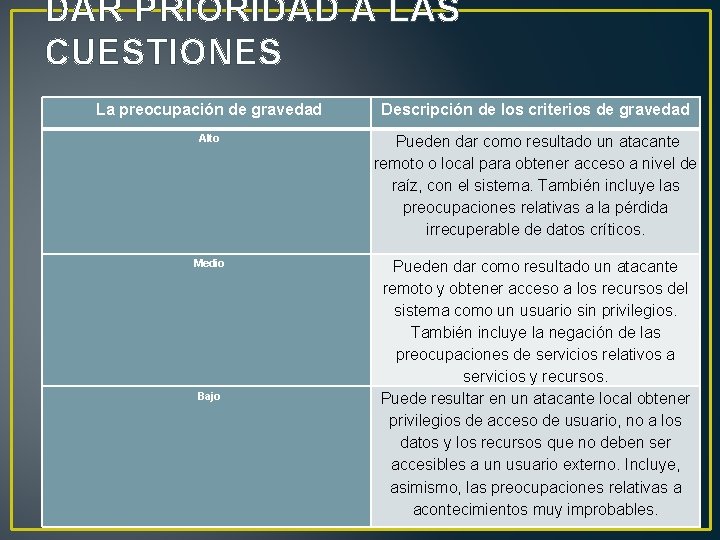

DAR PRIORIDAD A LAS CUESTIONES La preocupación de gravedad Descripción de los criterios de gravedad Alto Pueden dar como resultado un atacante remoto o local para obtener acceso a nivel de raíz, con el sistema. También incluye las preocupaciones relativas a la pérdida irrecuperable de datos críticos. Medio Pueden dar como resultado un atacante remoto y obtener acceso a los recursos del sistema como un usuario sin privilegios. También incluye la negación de las preocupaciones de servicios relativos a servicios y recursos. Puede resultar en un atacante local obtener privilegios de acceso de usuario, no a los datos y los recursos que no deben ser accesibles a un usuario externo. Incluye, asimismo, las preocupaciones relativas a acontecimientos muy improbables. Bajo

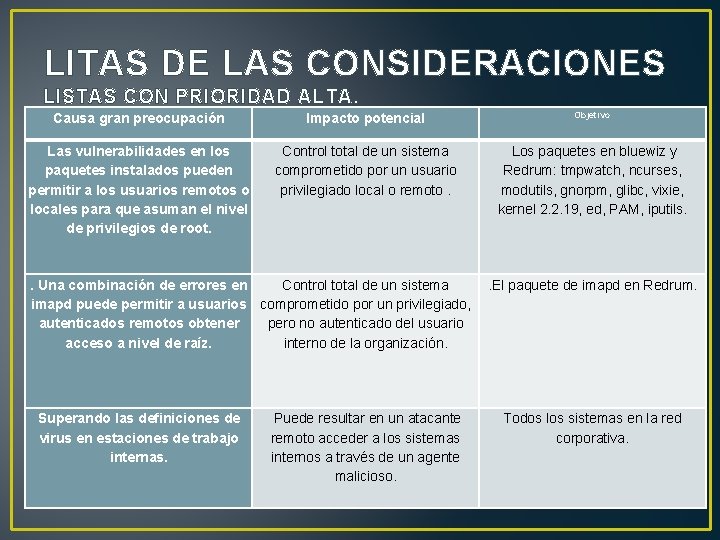

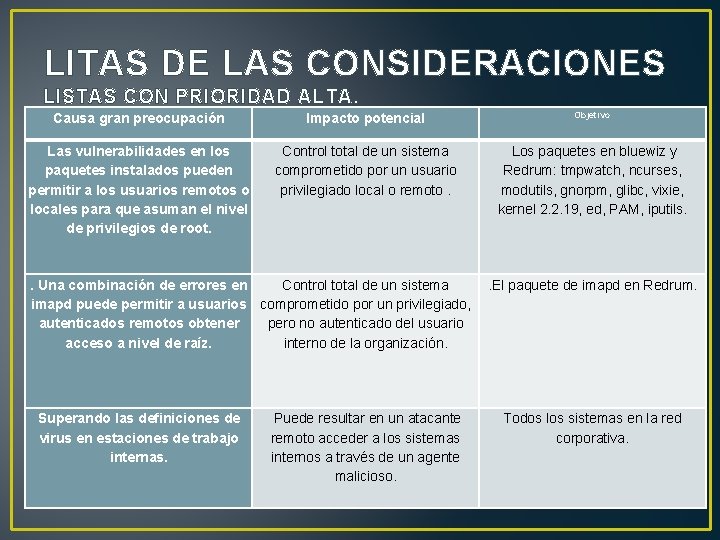

LITAS DE LAS CONSIDERACIONES LISTAS CON PRIORIDAD ALTA. Causa gran preocupación Impacto potencial Objetivo Las vulnerabilidades en los paquetes instalados pueden permitir a los usuarios remotos o locales para que asuman el nivel de privilegios de root. Control total de un sistema comprometido por un usuario privilegiado local o remoto. Los paquetes en bluewiz y Redrum: tmpwatch, ncurses, modutils, gnorpm, glibc, vixie, kernel 2. 2. 19, ed, PAM, iputils. . Una combinación de errores en Control total de un sistema imapd puede permitir a usuarios comprometido por un privilegiado, autenticados remotos obtener pero no autenticado del usuario acceso a nivel de raíz. interno de la organización. Superando las definiciones de virus en estaciones de trabajo internas. Puede resultar en un atacante remoto acceder a los sistemas internos a través de un agente malicioso. . El paquete de imapd en Redrum. Todos los sistemas en la red corporativa.

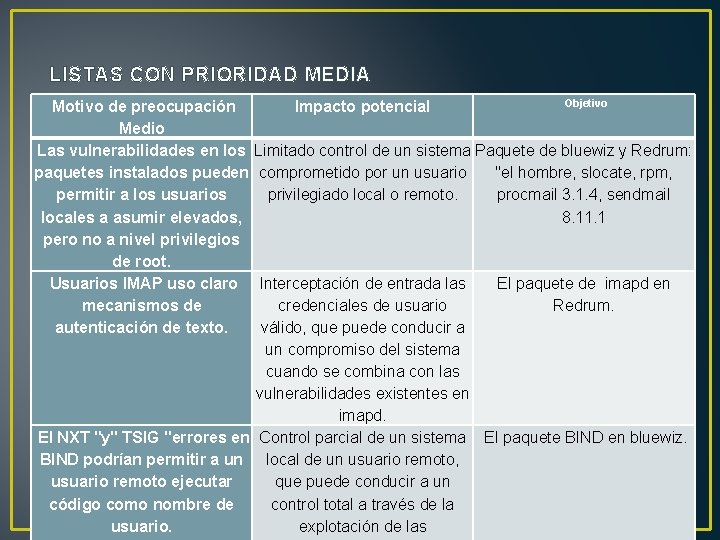

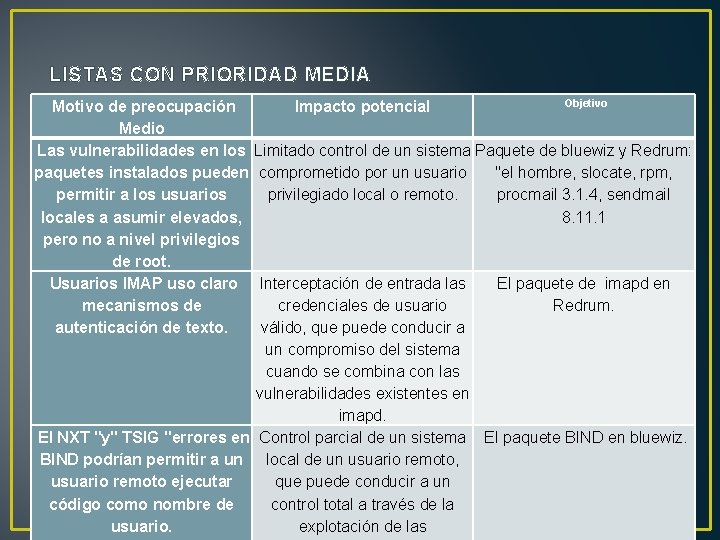

LISTAS CON PRIORIDAD MEDIA Motivo de preocupación Medio Las vulnerabilidades en los paquetes instalados pueden permitir a los usuarios locales a asumir elevados, pero no a nivel privilegios de root. Usuarios IMAP uso claro mecanismos de autenticación de texto. Impacto potencial Objetivo Limitado control de un sistema Paquete de bluewiz y Redrum: comprometido por un usuario "el hombre, slocate, rpm, privilegiado local o remoto. procmail 3. 1. 4, sendmail 8. 11. 1 Interceptación de entrada las El paquete de imapd en credenciales de usuario Redrum. válido, que puede conducir a un compromiso del sistema cuando se combina con las vulnerabilidades existentes en imapd. El NXT "y" TSIG "errores en Control parcial de un sistema El paquete BIND en bluewiz. BIND podrían permitir a un local de un usuario remoto, usuario remoto ejecutar que puede conducir a un código como nombre de control total a través de la usuario. explotación de las

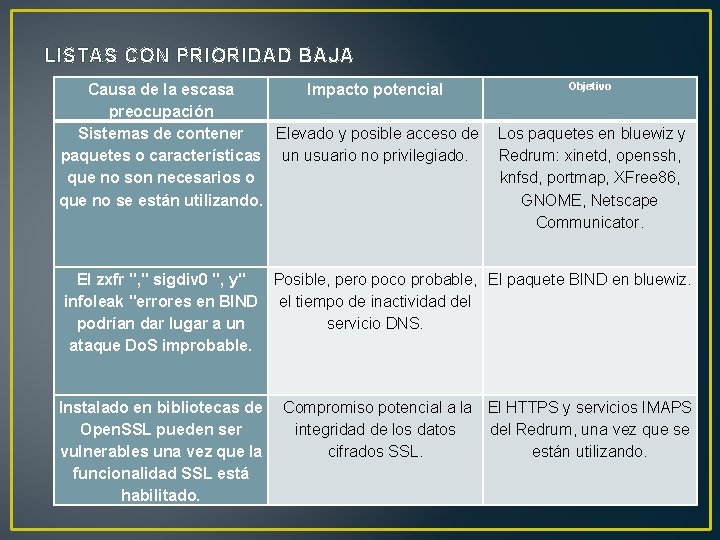

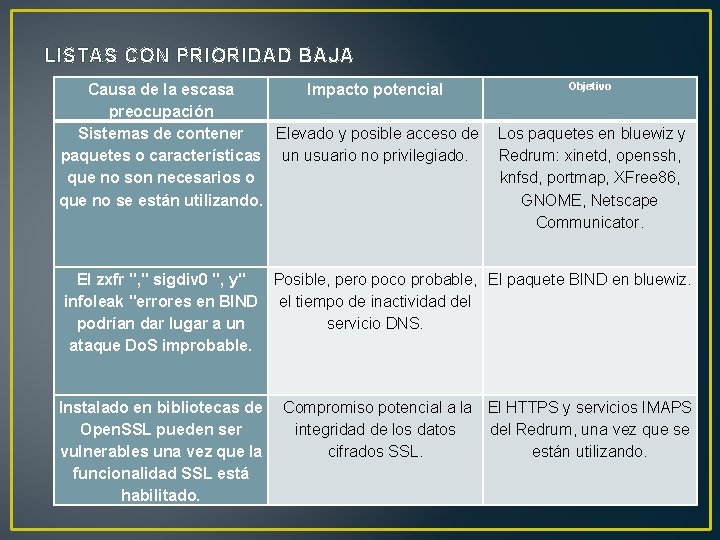

LISTAS CON PRIORIDAD BAJA Causa de la escasa Impacto potencial preocupación Sistemas de contener Elevado y posible acceso de paquetes o características un usuario no privilegiado. que no son necesarios o que no se están utilizando. Objetivo Los paquetes en bluewiz y Redrum: xinetd, openssh, knfsd, portmap, XFree 86, GNOME, Netscape Communicator. El zxfr ", " sigdiv 0 ", y" Posible, pero poco probable, El paquete BIND en bluewiz. infoleak "errores en BIND el tiempo de inactividad del podrían dar lugar a un servicio DNS. ataque Do. S improbable. Instalado en bibliotecas de Open. SSL pueden ser vulnerables una vez que la funcionalidad SSL está habilitado. Compromiso potencial a la El HTTPS y servicios IMAPS integridad de los datos del Redrum, una vez que se cifrados SSL. están utilizando.

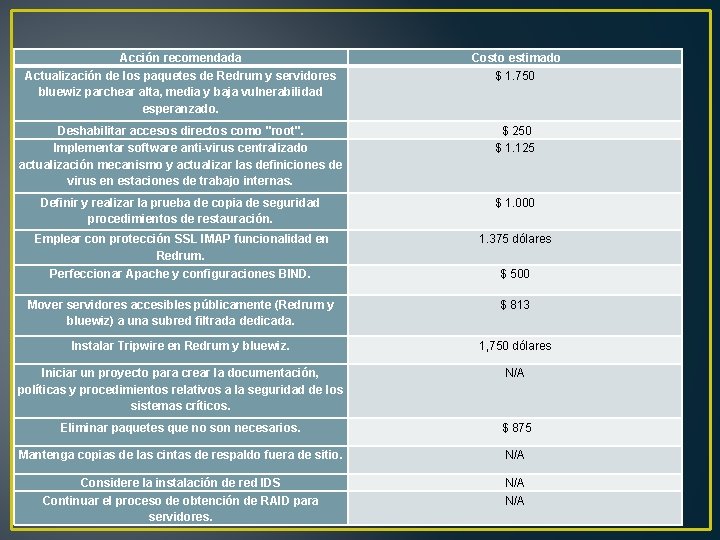

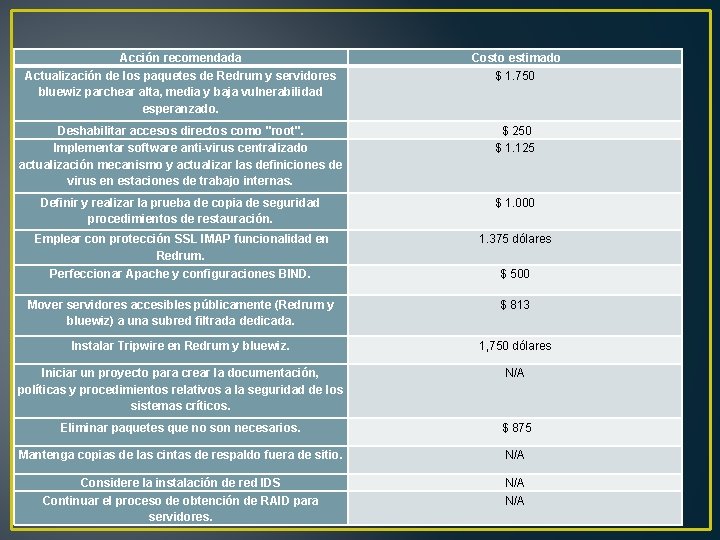

• ESTRATEGIA DE MITIGACION DE RIESGOS En esta sección se propone un plan de acción para la mitigación de riesgos se descubrió que se basa en nuestra percepción del valor de los recursos, teniendo en cuenta el costo aproximado de la aplicación de nuestras recomendaciones.

Acción recomendada Actualización de los paquetes de Redrum y servidores bluewiz parchear alta, media y baja vulnerabilidad esperanzado. Costo estimado $ 1. 750 Deshabilitar accesos directos como "root". Implementar software anti-virus centralizado actualización mecanismo y actualizar las definiciones de virus en estaciones de trabajo internas. $ 250 $ 1. 125 Definir y realizar la prueba de copia de seguridad procedimientos de restauración. $ 1. 000 Emplear con protección SSL IMAP funcionalidad en Redrum. 1. 375 dólares Perfeccionar Apache y configuraciones BIND. $ 500 Mover servidores accesibles públicamente (Redrum y bluewiz) a una subred filtrada dedicada. $ 813 Instalar Tripwire en Redrum y bluewiz. 1, 750 dólares Iniciar un proyecto para crear la documentación, políticas y procedimientos relativos a la seguridad de los sistemas críticos. N/A Eliminar paquetes que no son necesarios. $ 875 Mantenga copias de las cintas de respaldo fuera de sitio. N/A Considere la instalación de red IDS Continuar el proceso de obtención de RAID para servidores. N/A

Siperismo significado

Siperismo significado Mujer auditora

Mujer auditora Estudio de caso ejemplo

Estudio de caso ejemplo Estudio de caso

Estudio de caso Estudio de un caso real en un hotel

Estudio de un caso real en un hotel Sistemas basados en unix

Sistemas basados en unix Caso trader joe's análisis

Caso trader joe's análisis Elementos de un caso de uso

Elementos de un caso de uso Caso clínico

Caso clínico Caso clinico pancreatite aguda

Caso clinico pancreatite aguda El caso de hablar

El caso de hablar Criterios de centor pdf

Criterios de centor pdf Caso clinico

Caso clinico Eo del oxigeno

Eo del oxigeno Caso fortuito

Caso fortuito Ejemplo de una teoría del caso

Ejemplo de una teoría del caso Conclusiones de un caso clinico

Conclusiones de un caso clinico