Administrarea reelelor de calculatoare Administrarea Reelelor Unix Principii

- Slides: 31

Administrarea reţelelor de calculatoare Administrarea Reţelelor Unix; Principii 1

Administrarea reţelelor de calculatoare • Emil CEBUC conferenţiar Emil. Cebuc@cs. utcluj. ro Catedra de Calculatoare • Cristian Măgheruşan inginer sistem Cristi. Magherusan@net. utcluj. ro Nodul de Comunicaţii “Pusztai Kalman” al UTC-N 2

Administrarea Reţelelor Unix Despre Unix şi Linux Noţiuni de baza Unix si Linux Firewall-ul Linux Rutare sub Linux Recomandări de administrare a serverelor Unix Firewall Serverul SSH Servere DNS Servere web Servere de E-mail Redundanta si backup Managementul log-urilor Securitate 3

Despre Unix şi Linux Unix Apărut în anii '70 A influenţat foarte mult industria IT Există foarte multe sisteme de operare înrudite derivate din Unix; inclusiv în dispozitive de reţea Filosofia Unix Principiul K. I. S. S. (Keep It Simple, Stupid) Multe de componente mici ce contribuie de obicei la un singur lucru 4

Despre Unix şi Linux Sistem de operare (doar nucleul) clonă de Unix, dar opensource Apărut in 1991 -1992 Foarte popular pe servere, şi din ce în ce mai popular pe desktop, workstation şi dispozitive portabile Există sute de distribuţii de Linux care pe langă nucleu conţin şi suite de alte programe şi aplicaţii Ambele au evoluat în paralel cu reţelele de calculatoare şi cu Internet-ul 5

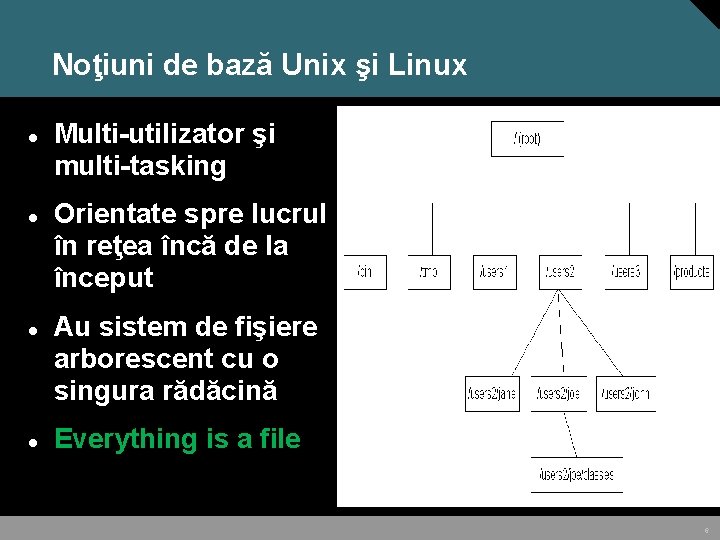

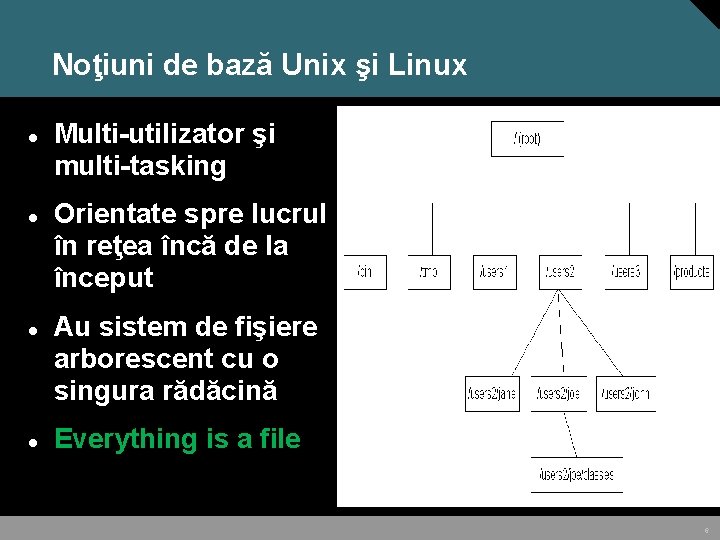

Noţiuni de bază Unix şi Linux Multi-utilizator şi multi-tasking Orientate spre lucrul în reţea încă de la început Au sistem de fişiere arborescent cu o singura rădăcină Everything is a file 6

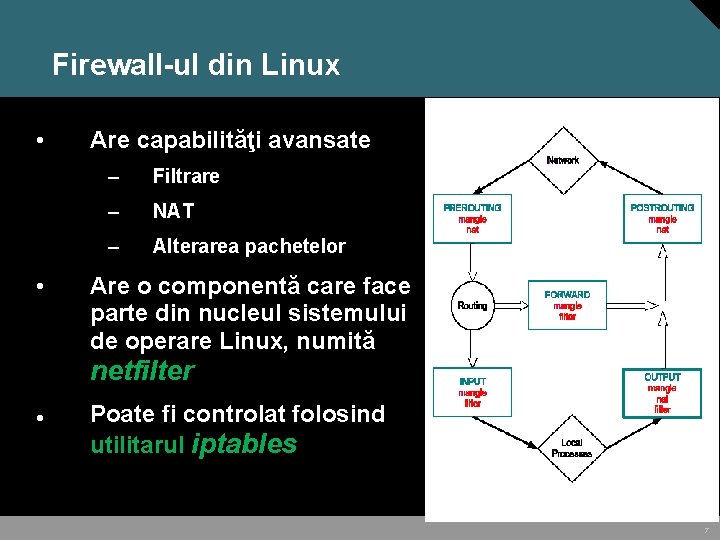

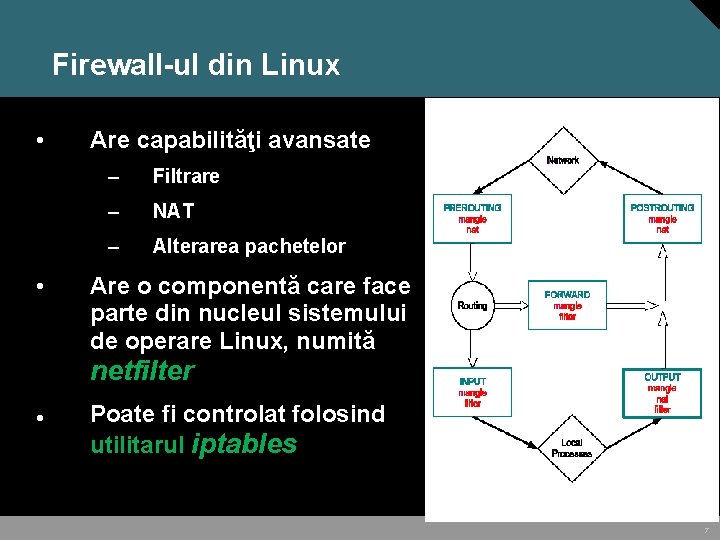

Firewall-ul din Linux • • Are capabilităţi avansate – Filtrare – NAT – Alterarea pachetelor Are o componentă care face parte din nucleul sistemului de operare Linux, numită netfilter Poate fi controlat folosind utilitarul iptables 7

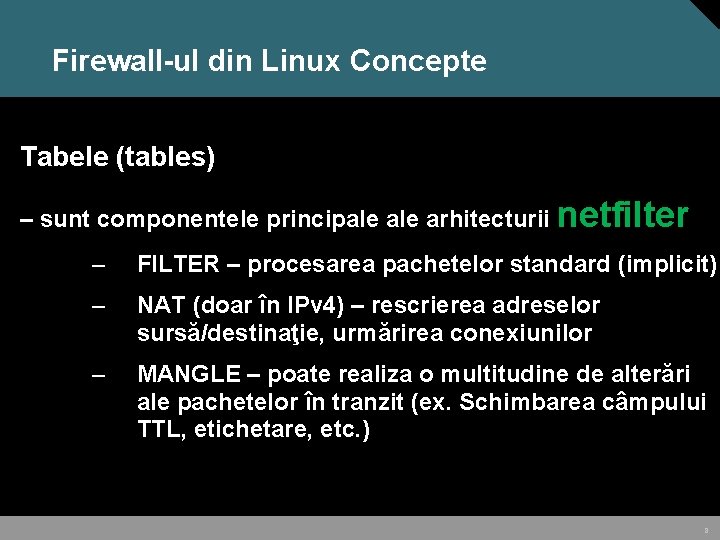

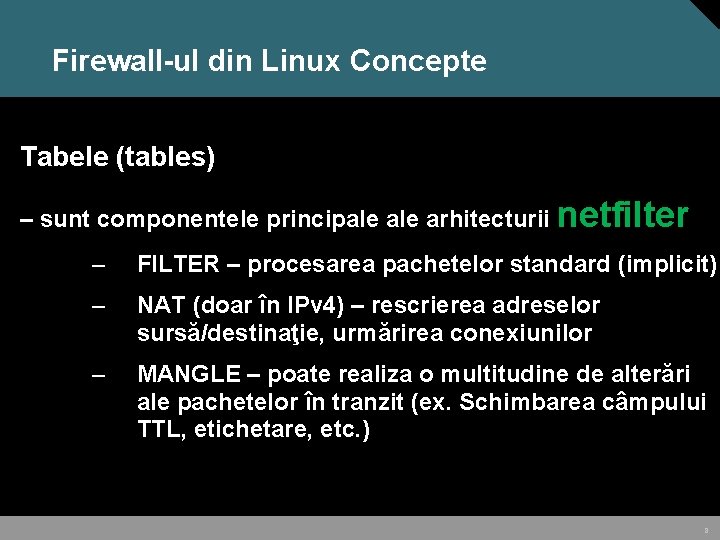

Firewall-ul din Linux Concepte Tabele (tables) – sunt componentele principale arhitecturii netfilter – FILTER – procesarea pachetelor standard (implicit) – NAT (doar în IPv 4) – rescrierea adreselor sursă/destinaţie, urmărirea conexiunilor – MANGLE – poate realiza o multitudine de alterări ale pachetelor în tranzit (ex. Schimbarea câmpului TTL, etichetare, etc. ) 8

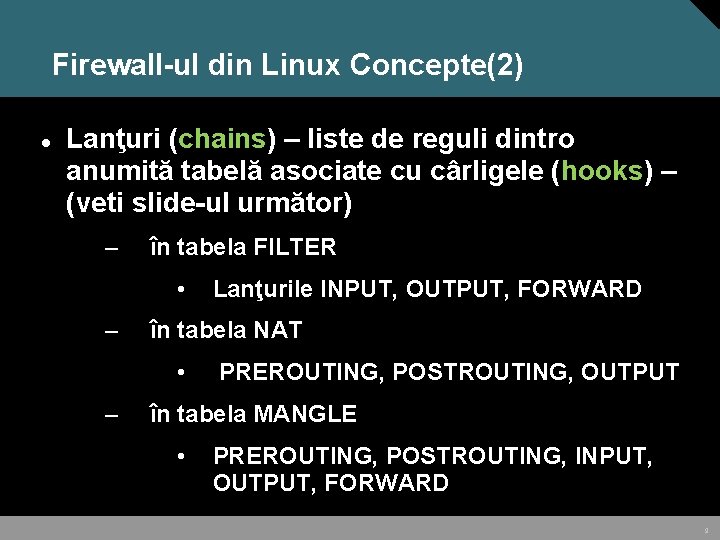

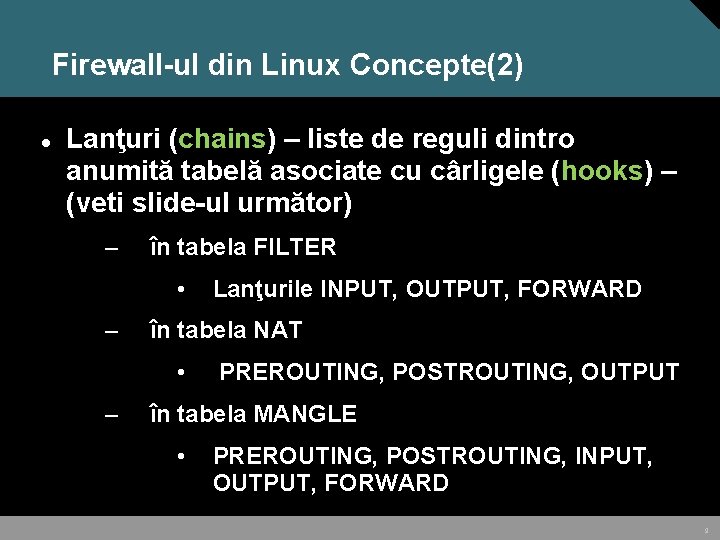

Firewall-ul din Linux Concepte(2) Lanţuri (chains) – liste de reguli dintro anumită tabelă asociate cu cârligele (hooks) – (veti slide-ul următor) – în tabela FILTER • – în tabela NAT • – Lanţurile INPUT, OUTPUT, FORWARD PREROUTING, POSTROUTING, OUTPUT în tabela MANGLE • PREROUTING, POSTROUTING, INPUT, OUTPUT, FORWARD 9

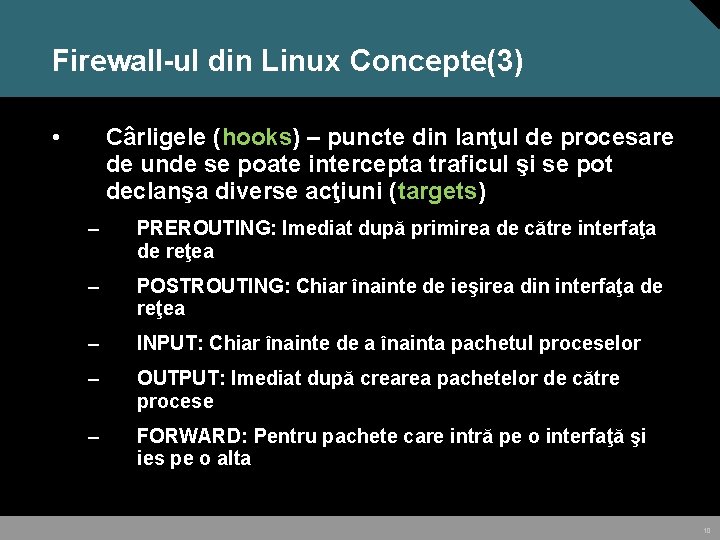

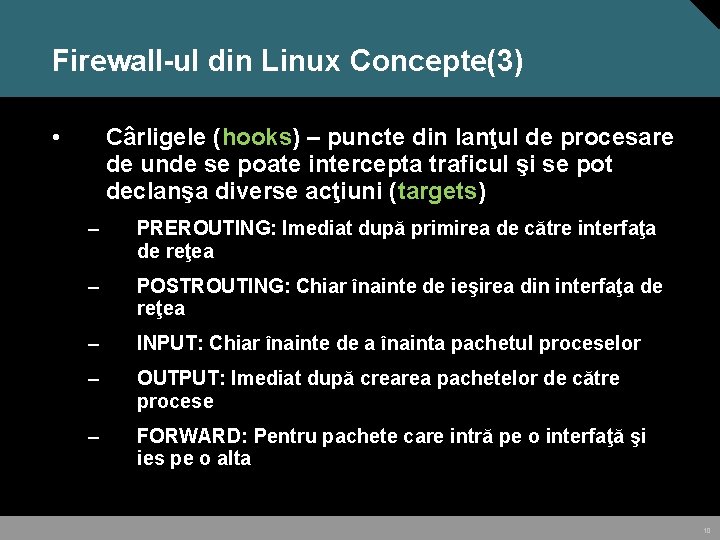

Firewall-ul din Linux Concepte(3) • Cârligele (hooks) – puncte din lanţul de procesare de unde se poate intercepta traficul şi se pot declanşa diverse acţiuni (targets) – PREROUTING: Imediat după primirea de către interfaţa de reţea – POSTROUTING: Chiar înainte de ieşirea din interfaţa de reţea – INPUT: Chiar înainte de a înainta pachetul proceselor – OUTPUT: Imediat după crearea pachetelor de către procese – FORWARD: Pentru pachete care intră pe o interfaţă şi ies pe o alta 10

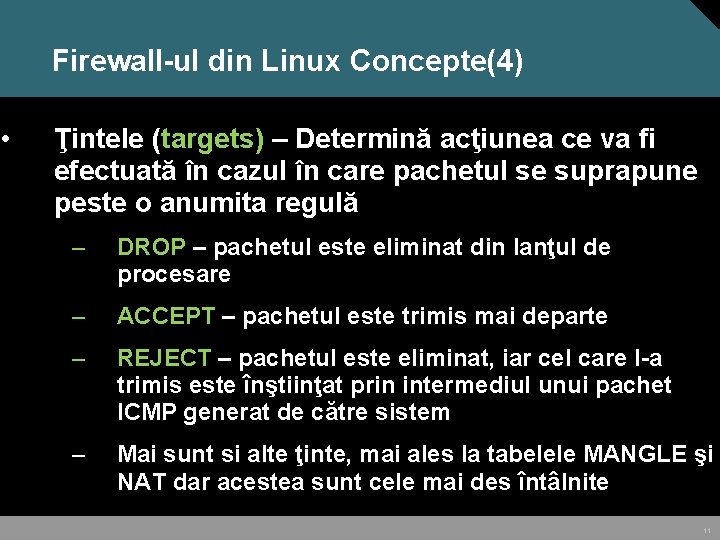

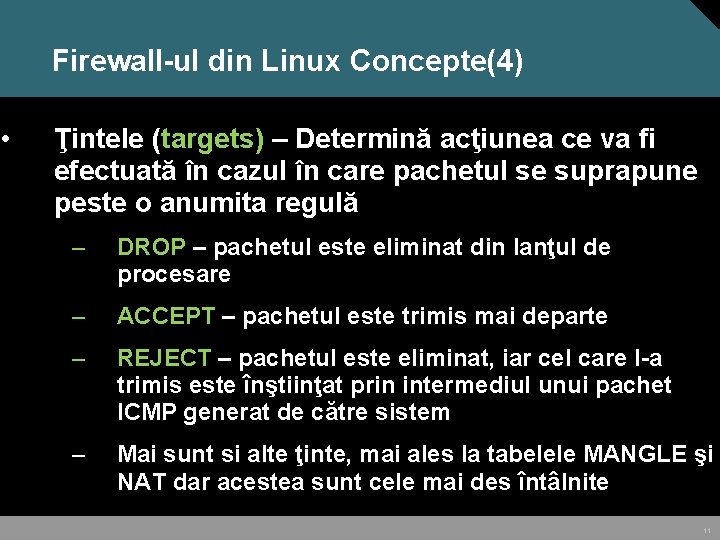

Firewall-ul din Linux Concepte(4) • Ţintele (targets) – Determină acţiunea ce va fi efectuată în cazul în care pachetul se suprapune peste o anumita regulă – DROP – pachetul este eliminat din lanţul de procesare – ACCEPT – pachetul este trimis mai departe – REJECT – pachetul este eliminat, iar cel care l-a trimis este înştiinţat prin intermediul unui pachet ICMP generat de către sistem – Mai sunt si alte ţinte, mai ales la tabelele MANGLE şi NAT dar acestea sunt cele mai des întâlnite 11

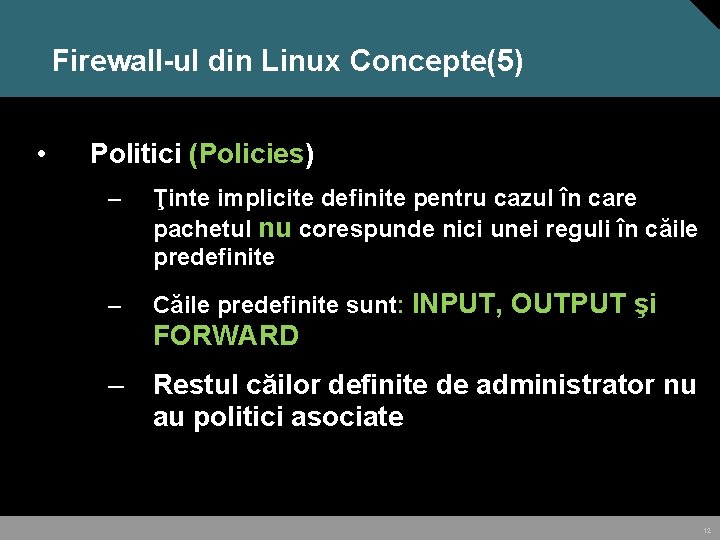

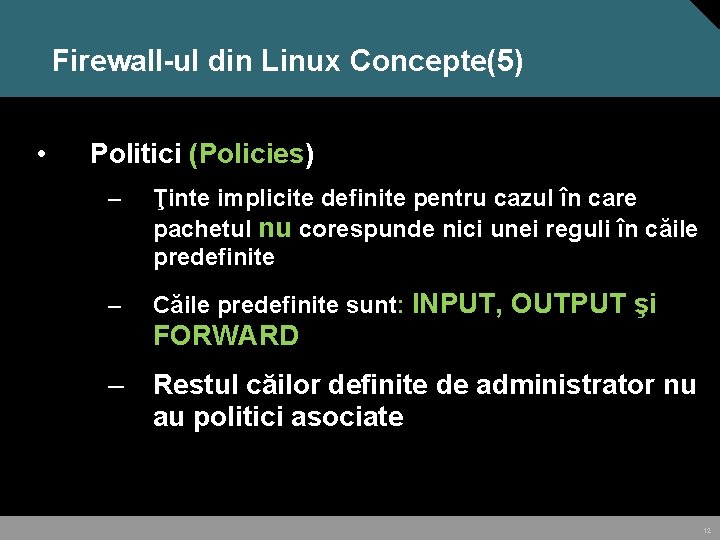

Firewall-ul din Linux Concepte(5) • Politici (Policies) – Ţinte implicite definite pentru cazul în care pachetul nu corespunde nici unei reguli în căile predefinite – Căile predefinite sunt: INPUT, OUTPUT şi FORWARD – Restul căilor definite de administrator nu au politici asociate 12

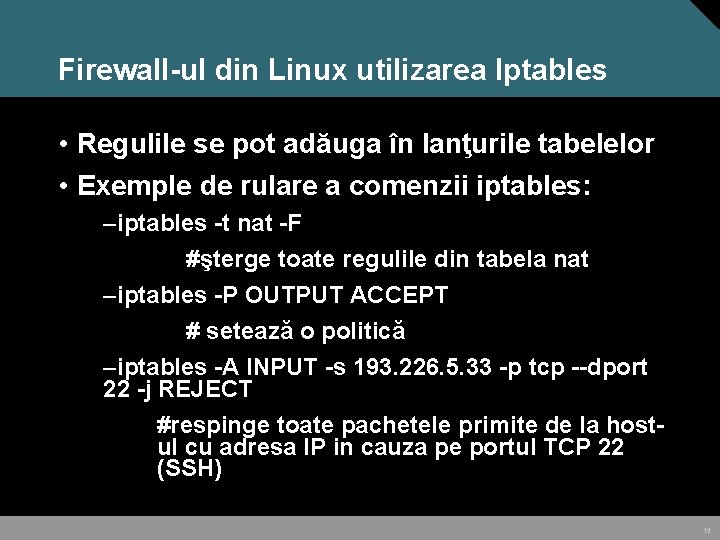

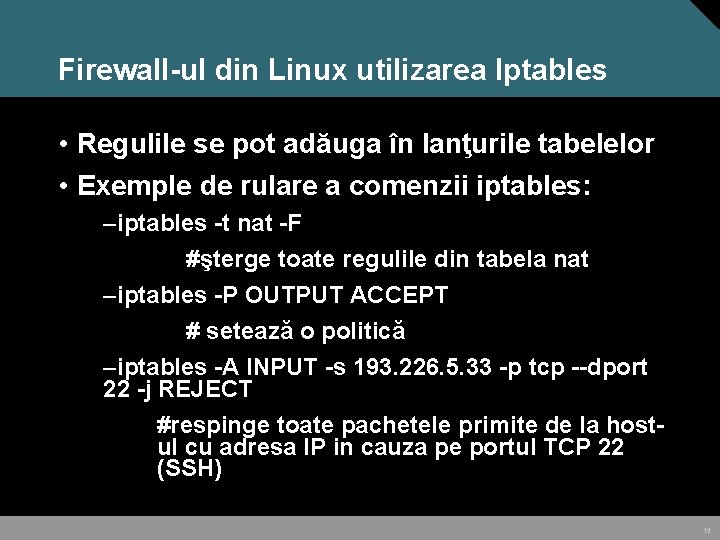

Firewall-ul din Linux utilizarea Iptables • Regulile se pot adăuga în lanţurile tabelelor • Exemple de rulare a comenzii iptables: –iptables -t nat -F #şterge toate regulile din tabela nat –iptables -P OUTPUT ACCEPT # setează o politică –iptables -A INPUT -s 193. 226. 5. 33 -p tcp --dport 22 -j REJECT #respinge toate pachetele primite de la hostul cu adresa IP in cauza pe portul TCP 22 (SSH) 13

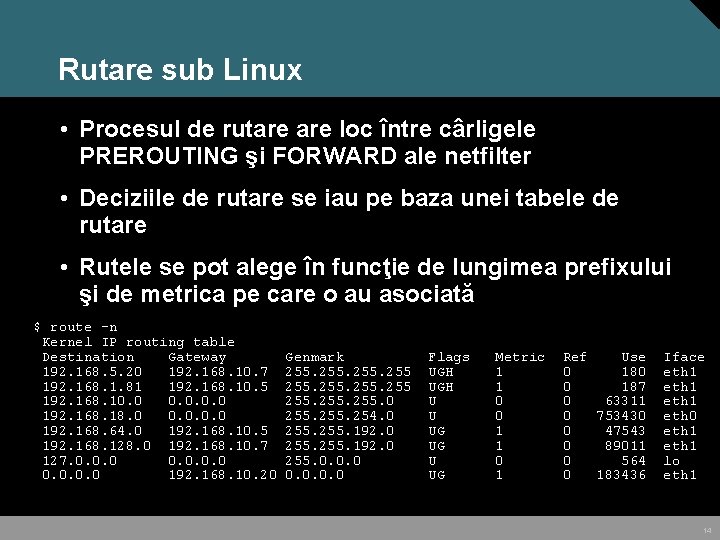

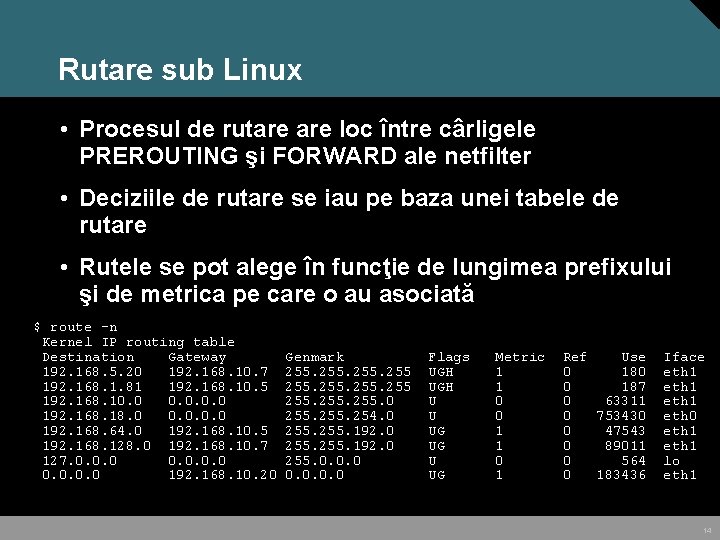

Rutare sub Linux • Procesul de rutare loc între cârligele PREROUTING şi FORWARD ale netfilter • Deciziile de rutare se iau pe baza unei tabele de rutare • Rutele se pot alege în funcţie de lungimea prefixului şi de metrica pe care o au asociată $ route -n Kernel IP routing table Destination Gateway 192. 168. 5. 20 192. 168. 10. 7 192. 168. 1. 81 192. 168. 10. 5 192. 168. 10. 0 192. 168. 18. 0 0. 0 192. 168. 64. 0 192. 168. 10. 5 192. 168. 128. 0 192. 168. 10. 7 127. 0. 0. 0 192. 168. 10. 20 Genmark 255. 0 255. 254. 0 255. 192. 0 255. 0. 0 Flags UGH U U UG UG U UG Metric 1 1 0 0 1 1 0 1 Ref Use 0 180 0 187 0 63311 0 753430 0 47543 0 89011 0 564 0 183436 Iface eth 1 eth 0 eth 1 lo eth 1 14

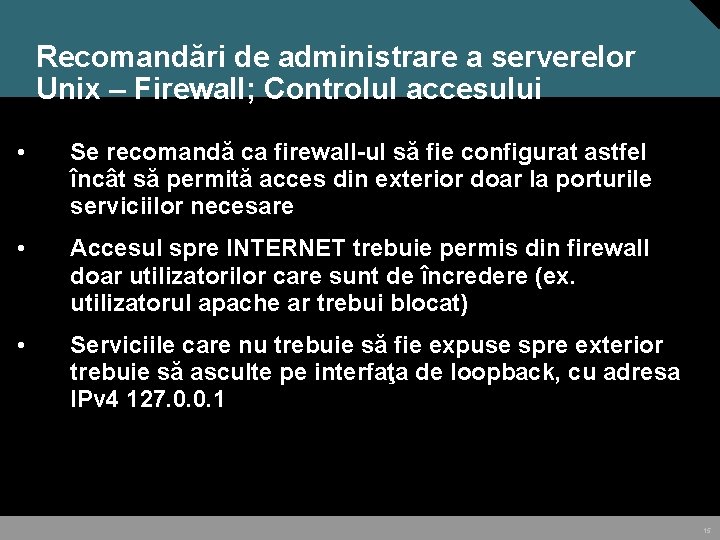

Recomandări de administrare a serverelor Unix – Firewall; Controlul accesului • Se recomandă ca firewall-ul să fie configurat astfel încât să permită acces din exterior doar la porturile serviciilor necesare • Accesul spre INTERNET trebuie permis din firewall doar utilizatorilor care sunt de încredere (ex. utilizatorul apache ar trebui blocat) • Serviciile care nu trebuie să fie expuse spre exterior trebuie să asculte pe interfaţa de loopback, cu adresa IPv 4 127. 0. 0. 1 15

Recomandări de administrare a serverelor Unix; Serverul SSH • Management-ul de la distanţă este indicat să se poată face doar dintr-un VPN la care au acces administratorii • Serverul de SSH trebuie protejat împotriva atacurilor brute force – Accesul prin SSH ca şi administrator (root) trebuie evitat – Doar anumiţi utilizatori trebuie să poată să utilizeze serverul de SSH 16

Recomandări de administrare a serverelor Unix; DNS • Din motive de securitate serviciile de DNS trebuie sa fie diferenţiate, în iterativ şi respectiv recursiv, deşi unele implementări le suportă pe ambele simultan • Acestea trebuie să asculte pe adrese IP diferite – Serverul iterativ “găzduieşte” înregistrările DNS şi le face publice oricui le interoghează, în general altor servere de DNS • în mod normal acesta nu ar trebui sa facă caching • este server de DNS autoritar pentru domeniile găzduite 17

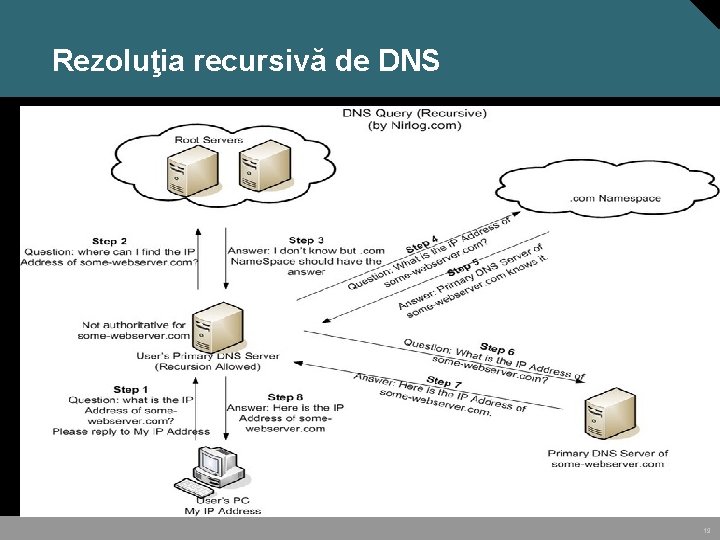

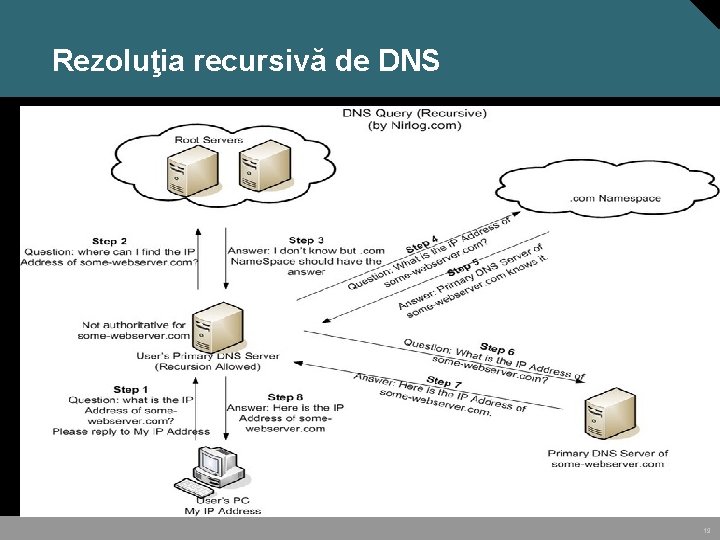

Recomandări de administrare a serverelor Unix - DNS(2) – Serverul de DNS recursiv se ocupă de rezolvarea numelor sau adreselor pentru clienţii din reţeaua locala • Este server de DNS pentru utilizatorii din reţeaua locala • Se conectează mai întâi la root-servere, şi apoi rezolvă recursiv adresa din aproape în aproape (vezi slide-ul următor) • Face caching la înregistrări pentru a creşte performanţa şi a diminua traficul de date 18

Rezoluţia recursivă de DNS 19

Recomandări de administrare a serverelor Unix; Servere web • Serverele web se recomandă să fie în spatele unui firewall sau reverse proxy – Acesta poate eventual sa ofere şi capabilităţi de redundanţă sau balansare a încărcării • În cazul în care sunt găzduite mai multe domenii, acestea se recomandă să fie rulate ca şi utilizatori distincţi pentru a le izola între ele • Aplicaţiile web trebuie verificate periodic de găuri de securitate ce ar putea fi exploatate 20

Recomandări de administrare a serverelor Unix; Servere de e-mail • Trebuie ca serverul de mail să nu fie configurat ca şi releu deschis (open relay) – Dacă funcţionează în acest mod se pot trimite prin intermediul sau mesaje de tip SPAM • Conţinutul mesajelor trebuie scanat de viruşi şi de mesaje de tip SPAM folosind filtre specializate • Conexiunile utilizatorilor la server se recomandă a fi realizate prin tunele criptate SSL sau TLS 21

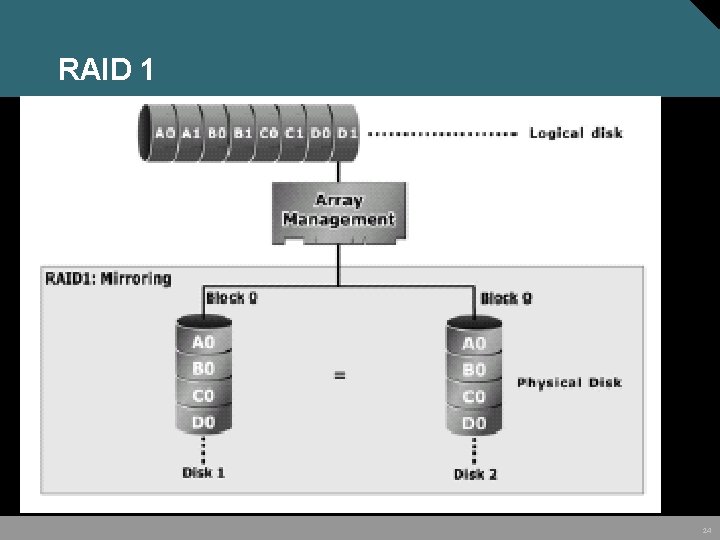

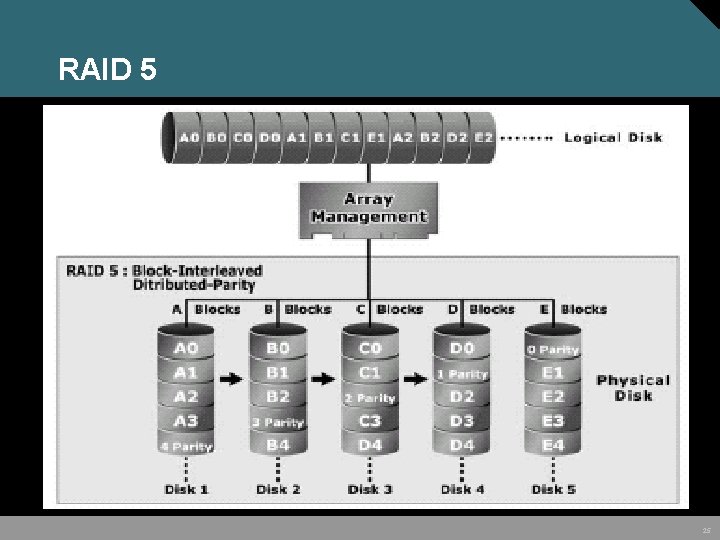

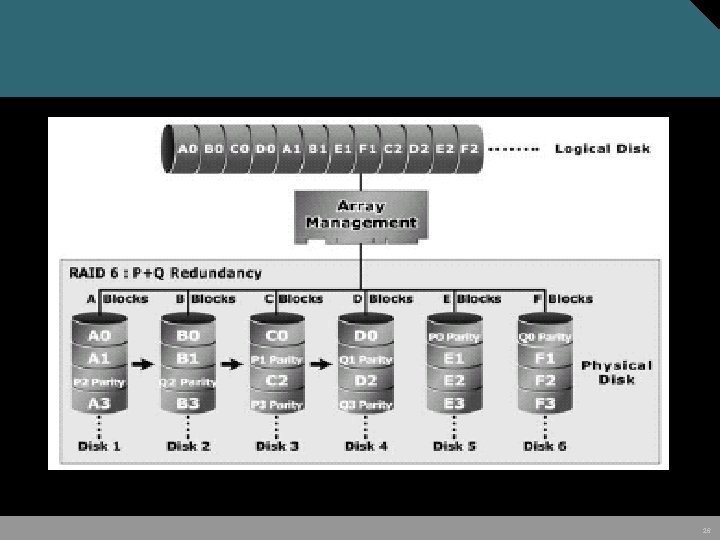

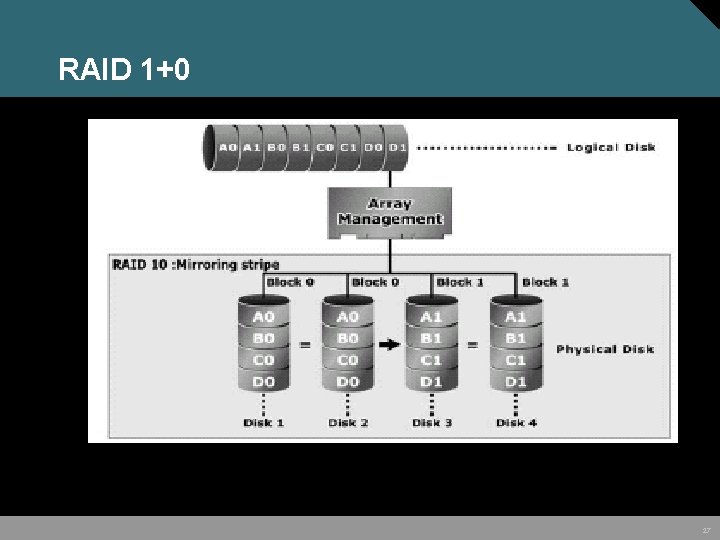

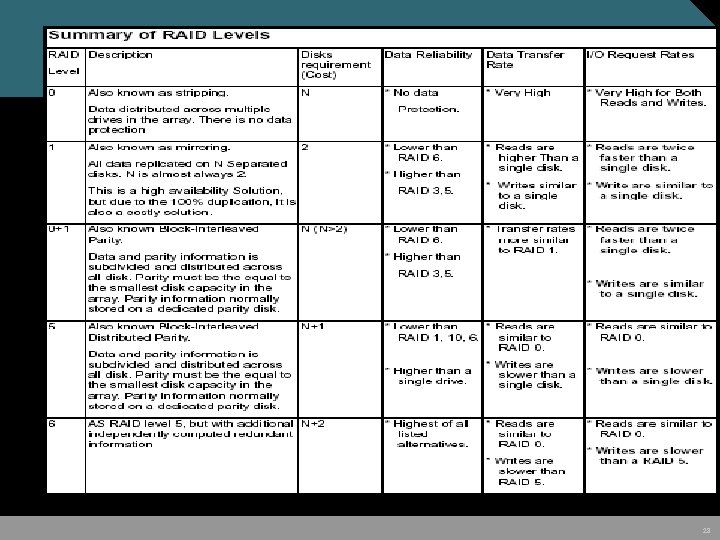

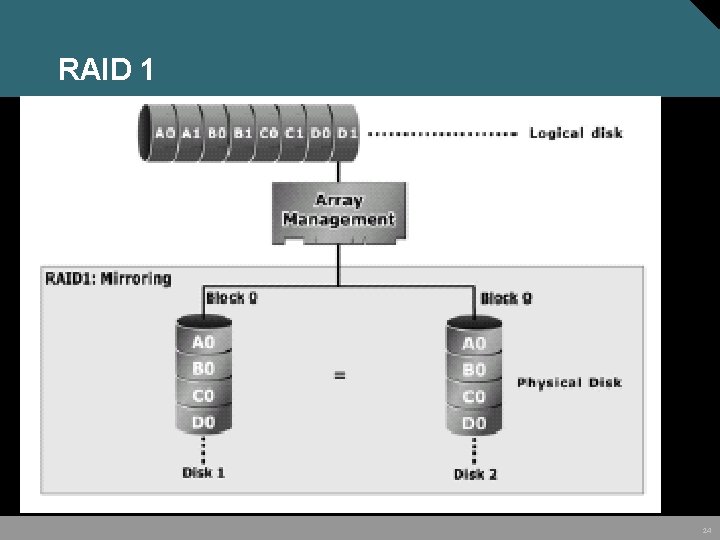

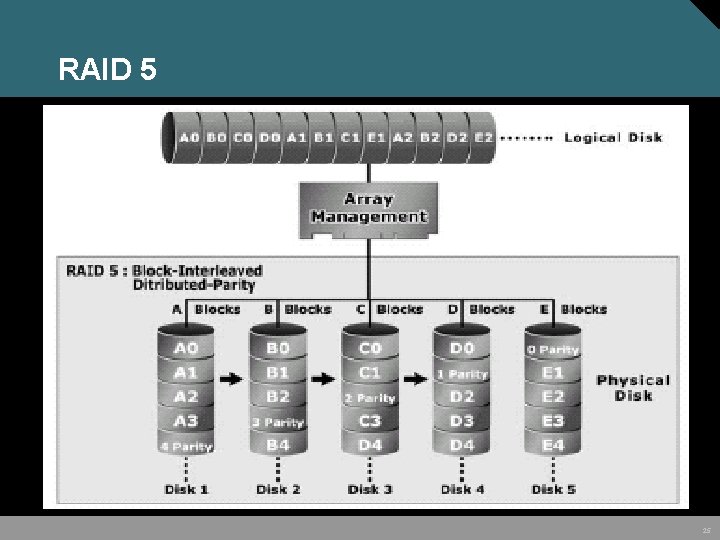

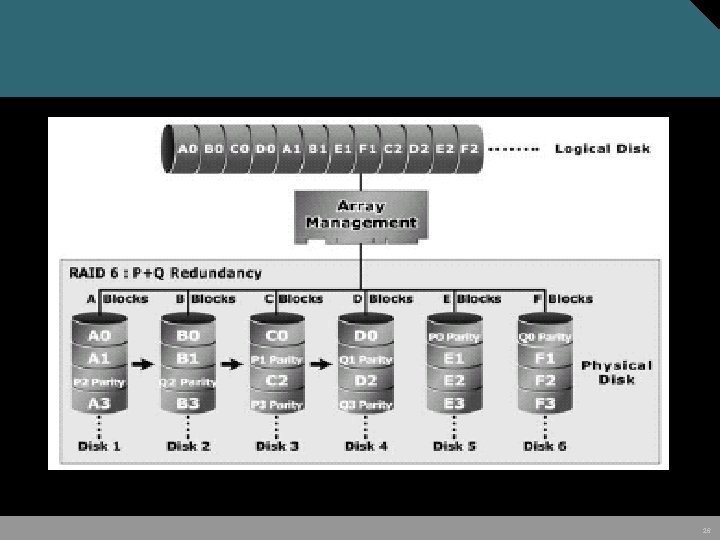

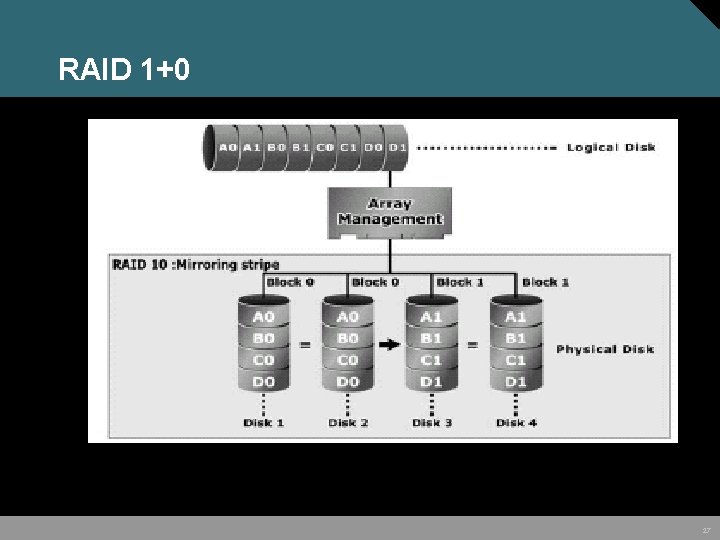

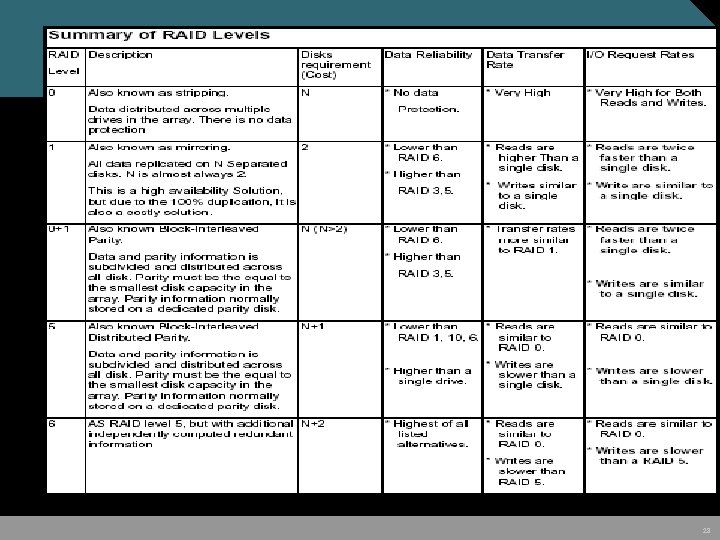

Redundanţă şi backup • Datele importante se recomandă să fie salvate periodic pe un suport extern(bandă, hard-disk) • Discurile se recomandă să fie utilizate în matrici RAID cu capabilităţi de asigurare a redundanţei – Nivelele RAID 1, 5, 6 sau combinaţii ale acestora cu RAID 0 (stripping) • RAID 1 – oglindire (mirroring) • RAID 5 – paritate 1/n distribuită pe toate discurile • RAID 6 – paritate 2/n distribuită pe toate discurile 22

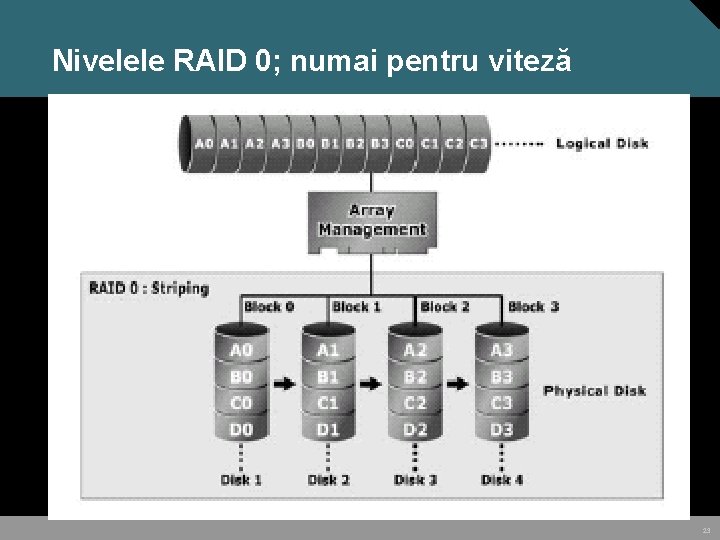

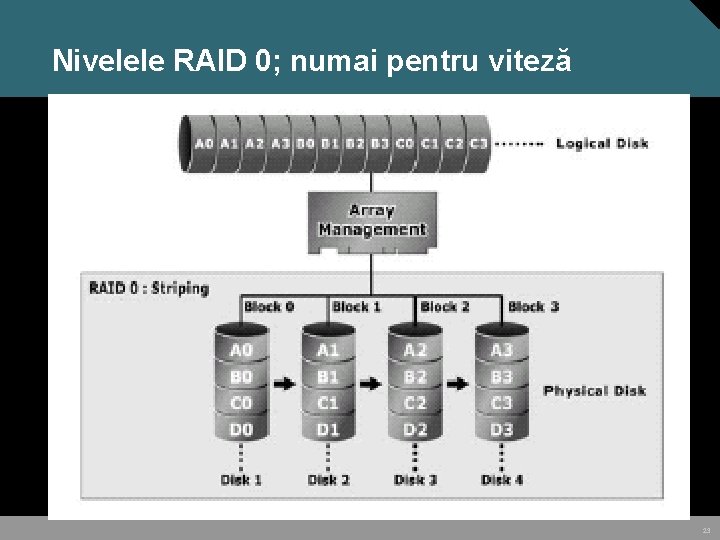

Nivelele RAID 0; numai pentru viteză 23

RAID 1 24

RAID 5 25

26

RAID 1+0 27

28

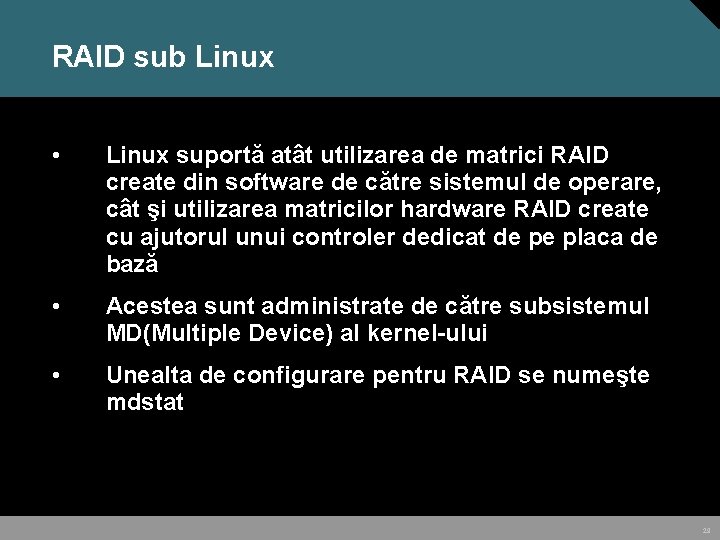

RAID sub Linux • Linux suportă atât utilizarea de matrici RAID create din software de către sistemul de operare, cât şi utilizarea matricilor hardware RAID create cu ajutorul unui controler dedicat de pe placa de bază • Acestea sunt administrate de către subsistemul MD(Multiple Device) al kernel-ului • Unealta de configurare pentru RAID se numeşte mdstat 29

Management-ul logurilor • Logurile sunt o componentă foarte importantă a procesului de administrare • Bune practici – Exportul logurilor pe o altă maşină din reţea – Selecţia şi analiza – Generarea de alerte – Rotirea • arhivarea periodică • ştergerea celor prea vechi 30

Bune practici de securitate • Aplicarea de actualizări de securitate • Restricţionarea accesului la servicii • Utilizarea criptării în cazul accesului prin reţea la servicii, ori de câte ori este posibil • Utilizarea de sisteme de detecţie a intruziunilor 31

Administrarea firmei

Administrarea firmei Peticion de principio

Peticion de principio Principii orizontale

Principii orizontale Kesesatan metaforis

Kesesatan metaforis Principii poo

Principii poo Fallacies of ambiguity examples in media

Fallacies of ambiguity examples in media Retele de calculatoare slidetodoc

Retele de calculatoare slidetodoc Liceul ion barbu bucuresti

Liceul ion barbu bucuresti Retele de calculatoare curs

Retele de calculatoare curs Clasificarea retelelor de calculatoare

Clasificarea retelelor de calculatoare Automatica si calculatoare politehnica bucuresti

Automatica si calculatoare politehnica bucuresti Programare calculatoare si limbaje de programare

Programare calculatoare si limbaje de programare Tipuri de calculatoare

Tipuri de calculatoare Curs retele de calculatoare

Curs retele de calculatoare Componentele unei retele de calculatoare

Componentele unei retele de calculatoare Principalele tipuri de calculatoare

Principalele tipuri de calculatoare Arhitectura retelelor de calculatoare

Arhitectura retelelor de calculatoare Automatica si calculatoare politehnica bucuresti

Automatica si calculatoare politehnica bucuresti Oasele lui napier

Oasele lui napier Retele de calculatoare slidetodoc

Retele de calculatoare slidetodoc Ac utcn structura an universitar

Ac utcn structura an universitar Unix

Unix Big sister network monitor

Big sister network monitor Unix oses

Unix oses Directory file in unix

Directory file in unix How unix works

How unix works Unix process management

Unix process management What is unix and linux difference

What is unix and linux difference Posix shared memory synchronization

Posix shared memory synchronization Unix valcea

Unix valcea Iget algorithm in unix

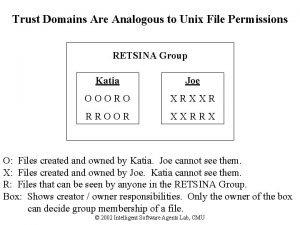

Iget algorithm in unix Oooro

Oooro