Retele de calculatoare Curs 5 Nivelul de retea

- Slides: 50

Retele de calculatoare Curs 5 Nivelul de retea si nivelul de transport in Internet (1)

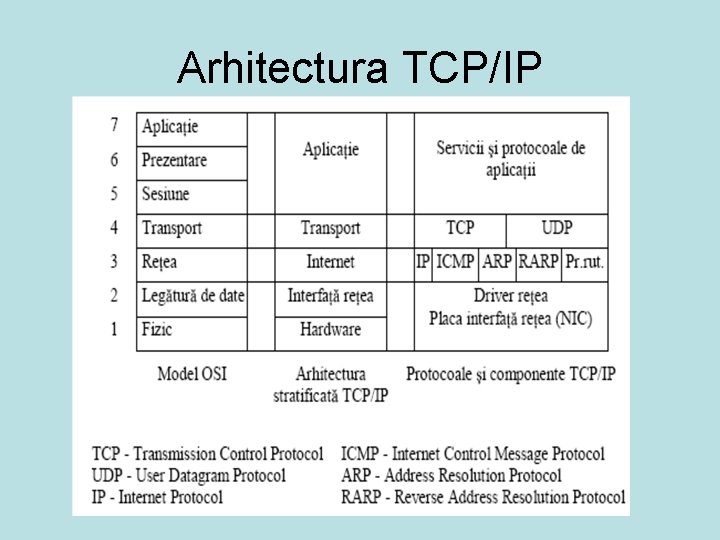

Cuprins Protocoalele TCP/IP (1) • Arhitectura TCP/IP • Nivelul de retea: IP, ICMP, ARP, RARP • Network Address Translation – NAT • IP Security

INTERNET • TCP/IP – Transmission control Protocol/Internet Protocol • ARPA - Advanced Research Projects Agency • Internet: - ISOC - Internet Society - IAB – Internet Architecture Board: alocare de resurse, decizii tehnice privind evolutia retelei - IEFT – Internet Engineering Task Force: publica rapoarte si documentatie, sugereaza acceptarea unor idei propuse pe baza de voluntariat, propune adoptarea unor noi standarde - RFC - Request for Comments: documentatia Internet

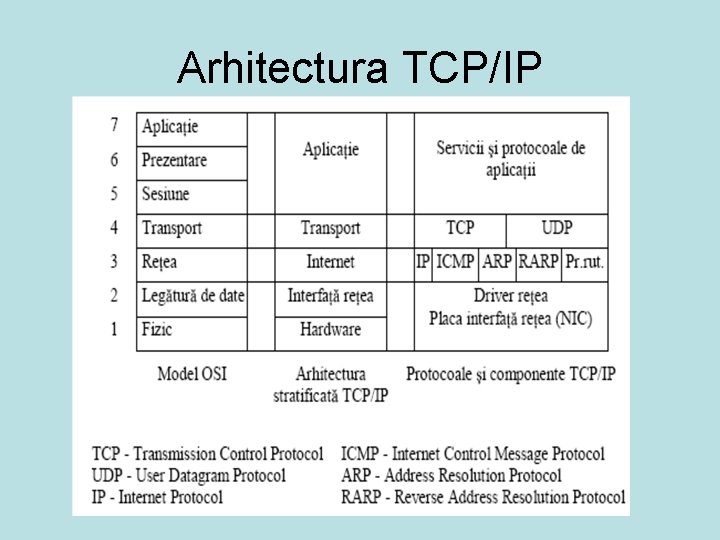

Arhitectura TCP/IP

Nivelul internet • realizeaza functiunile de rutare pentru transmiterea pachetelor de la sistemul sursa la sistemul destinatie • utilizeaza urmatoarele protocoale: • IP - Internet Protocol : asigura un serviciu de transmitere a datelor fara conexiune. • ICMP - Internet Control Message Protocol: foloseste serviciile IP (mesajul ICMP ocupa câmpul de date al IP) pentru a asigura un mecanism prin care ruterii si sistemele din retea comunica informatii privind situatiile de functionare anormala • ARP - Address Resolution Protocol: permite unui sistem sa determine adresa fizica (MAC) a unui alt sistem din aceeasi retea fizica cunoscând adresa IP acestuia. • RARP - Reverse Address Resolution Protocol permite unui sistem sa obtina adresa IP proprie.

Nivelul de transport 1/2 asigura comunicatia între programele de aplicatie (comunicatie end-to-end) • regleaza fluxul datelor • asigura livrarea datelor fara erori • asigura livrarea datelor in secventa • imparte fluxul datelor de transmis în pachete • fiecare pachet este trecut, împreuna cu adresa de destinatie, catre nivelul internet pentru transmisiune • asigura informatia necesara pentru identificarea programelor de aplicatie in cazul in care mai multe programe de aplicatie utilizeaza, în acelasi sistem, serviciile retelei •

Nivelul de transport 2/2 Sunt folosite doua protocoale de transport: • UDP (User Datagram Protocol ): - asigura un serviciu fara conexiune - nu garanteaza livrarea mesajului la receptie fara erori, fara pierderi, fara duplicate, în ordinea în care au fost emise pachetele • TCP (Transmission Control Protocol): - asigura un serviciu cu conexiune - garanteaza livrarea corecta, în ordine, a mesajelor la receptie

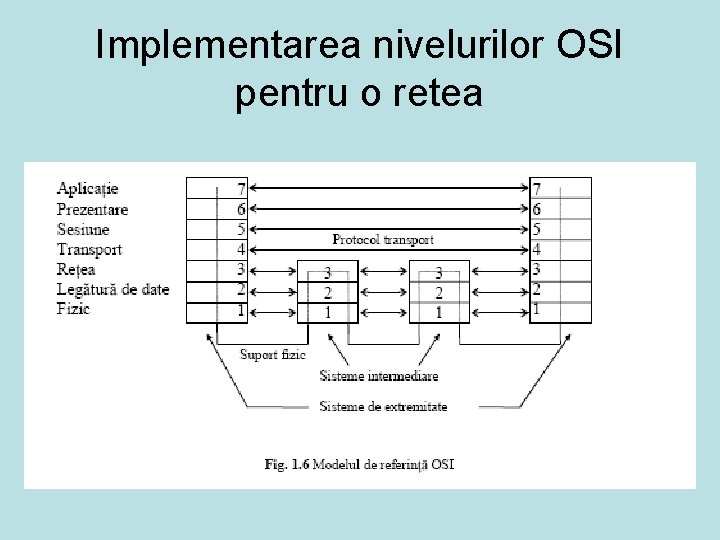

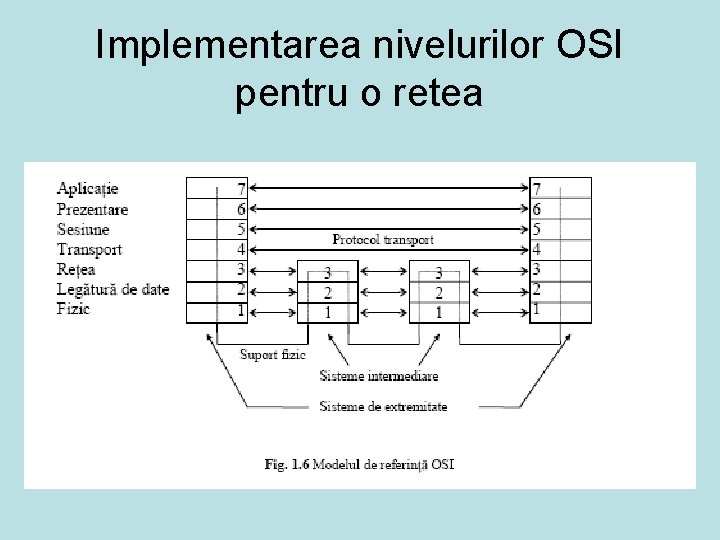

Implementarea nivelurilor OSI pentru o retea

Nivelul de aplicatie • Protocolul SMTP (Simple Mail Transfer Protocol): posta electronica. • Protocolul FTP (File Transfer Protocol) permite utilizatorilor transferul de fisiere, în ambele sensuri, între un sistem local si unul distant; fisierele pot contine fie texte (caractere ASCII sau EBCDIC), fie date pur binare. • Protocolul Telnet permite unui utilizator sa se identifice într-un sistem distant prin intermediul sistemului local. Acest protocol stabileste o relatie client - server între sistemul local (client) si aplicatia Telnet distanta (server), permitând functionarea unui sistem local în regim de terminal virtual conectat la un sistem distant • Protocolul SNMP (Simple Network Management Protocol) este folosit pentru administrarea de la distanta a echipamentelor de interconectare a retelelor.

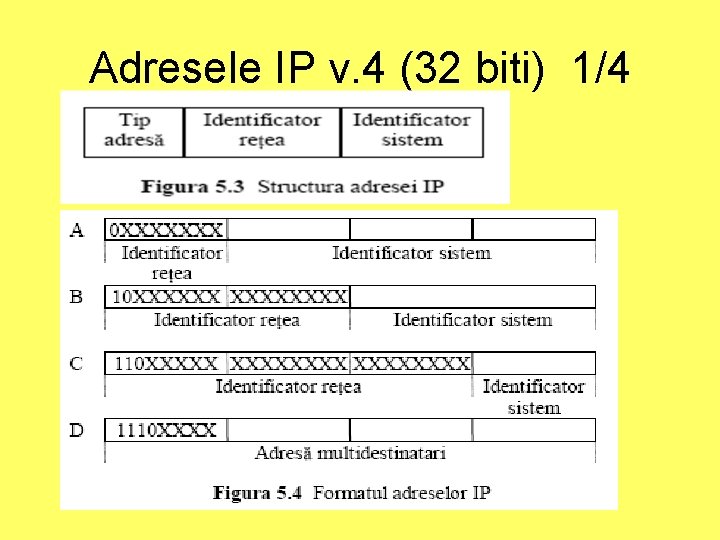

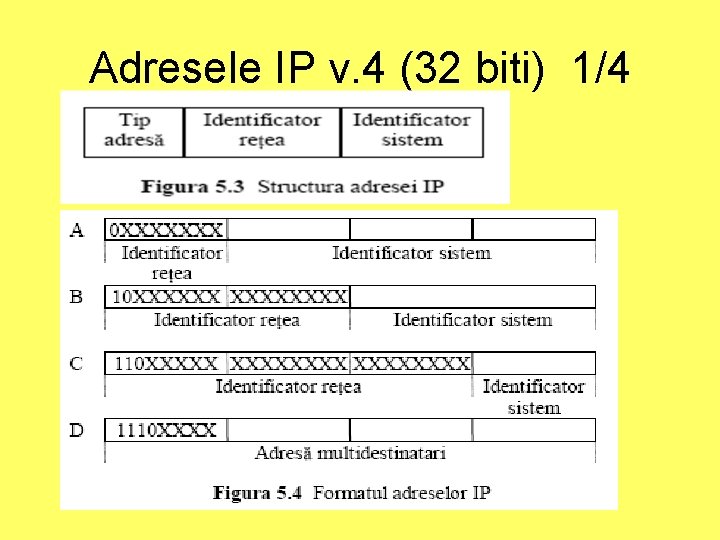

Adresele IP v. 4 (32 biti) 1/4

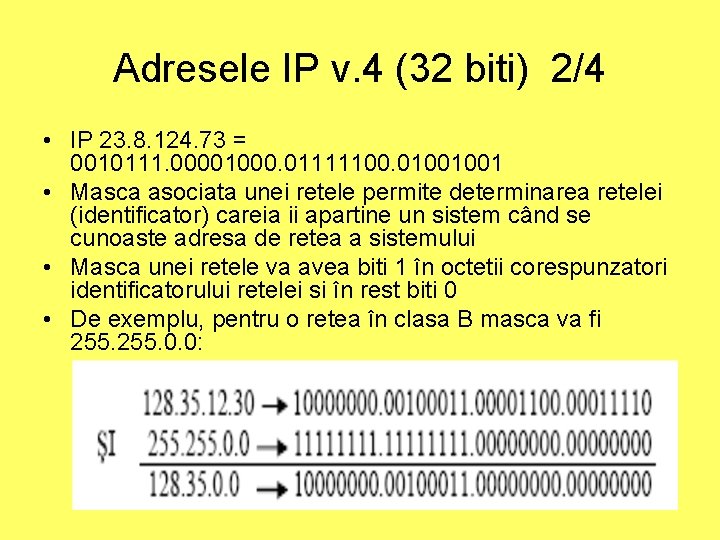

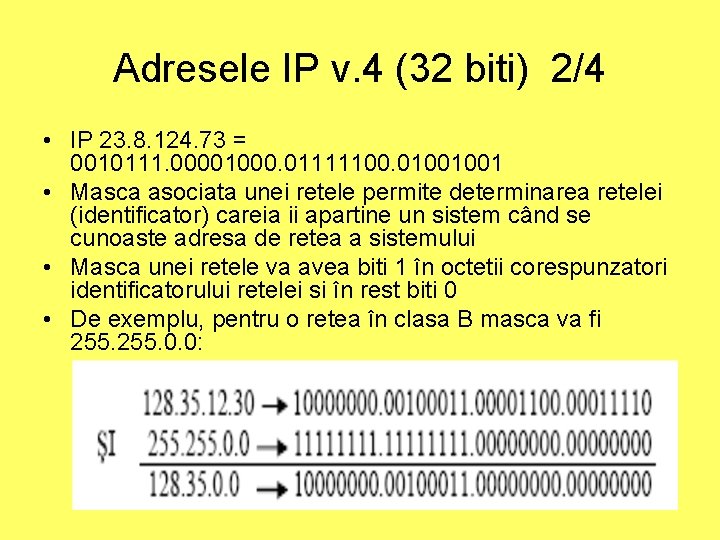

Adresele IP v. 4 (32 biti) 2/4 • IP 23. 8. 124. 73 = 0010111. 00001000. 01111100. 01001001 • Masca asociata unei retele permite determinarea retelei (identificator) careia ii apartine un sistem când se cunoaste adresa de retea a sistemului • Masca unei retele va avea biti 1 în octetii corespunzatori identificatorului retelei si în rest biti 0 • De exemplu, pentru o retea în clasa B masca va fi 255. 0. 0:

Adresele IP v. 4 (32 biti) 3/4

Adresele IP v. 4 (32 biti) 4/4 • o adresa IP specifica o conexiune la retea si nu un anumit calculator • un ruter, va avea mai multe adrese IP distincte, câte una pentru fiecare retea la care este conectat • adresa de retea si adresa hardware fizica a placii NIC instalate într-un sistem sunt distincte • protocoale de la nivelul retea ale grupului TCP/IP asigura metode de conversie între adresele de retea de 32 biti si adresele fizice (MAC) utilizate pe o legatura de date particulara • metode de translatie a adreselor (NAT) permit folosirea de adrese IP locale pentru sisteme care au acces la Internetcare au

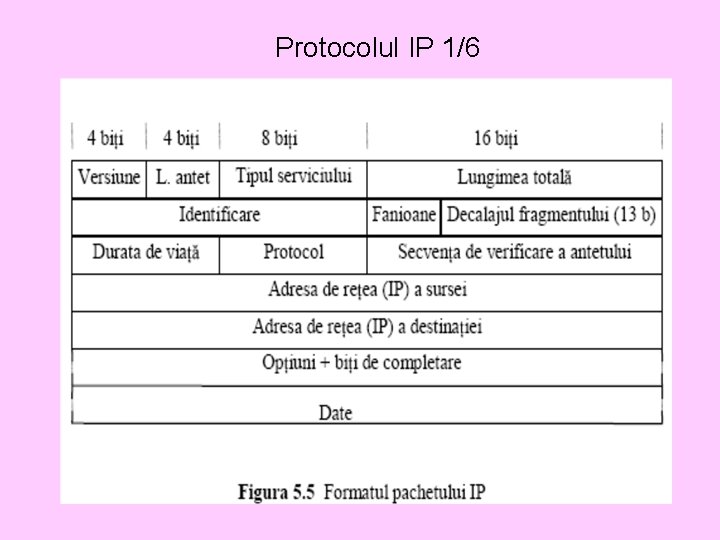

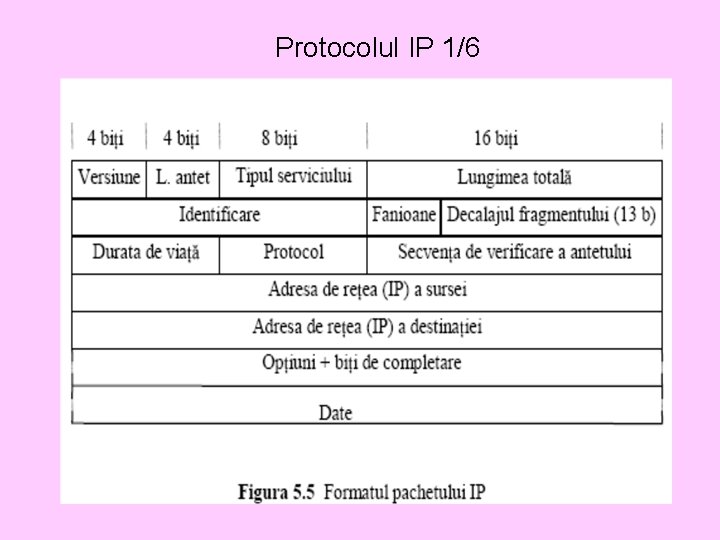

Protocolul IP 1/6

Protocolul IP 2/6 • - Versiune - Identifica versiunea protocolului IP care genereaza pachetul. • - Lungimea antetului - Indica lungimea antetului masurata în cuvinte de 32 biti; lungimea minima a antetului este 5 (20 octeti) si corespunde cazului când acesta nu contine câmpul optiuni • - Identificare, Fanioane si Decalajul fragmentului controleaza fragmentarea si reasamblarea pachetelor

Protocolul IP 3/6 • Câmpul "Identificare" contine un numar care identifica pachetul daca a fost fragmentat de un rutersi apare în antetul fiecarui fragment • Câmpul "Decalajul fragmentului" (Fragment offset) indica, pentru fiecare fragment, numarul grupurilor de 8 octeti transmise deja din pachetul caruia îi apartine fragmentul respectiv. • Prin cei trei biti din câmpul "Fanioane" (Flags) se poate semnala interdictia de fragmentare a pachetului (când sursa impune aceasta restrictie) si daca, în cazul unui fragment, este sau nu ultimul din pachet • Câmpul "Lungimea totala" indica, în cazul unui fragment, lungimea fragmentului si nu a pachetului din care face parte.

Protocolul IP 4/6 • Durata mentinerii în viata (Time to live); sursa care genereaza pachetul indica un timp maxim de supravietuire a pachetului; ruterii decrementeaza acest camp corespunzator timpului de asteptare; cand marimea ajunge la zero ruterul elimina pachetul si transmite catre sursa un mesaj de eroare • Protocol - Identifica protocolul de nivel superior (transport: TCP sau UDP) asociat pachetului • Secventa de verificare a antetului - Permite verificarea integritatii valorilor din antet • Câmpurile de adrese - adresele de retea (IP) pentru sistemul sursa si sistemul destinatie • Optiuni -(max 40 octeti); pentru functiuni de control privind rutarea, securitatea retelei etc. • Câmpul datelor – limitele pentru dimensiunea unui pachet, inclusiv antetul, sunt 576 - 65. 535 octeti

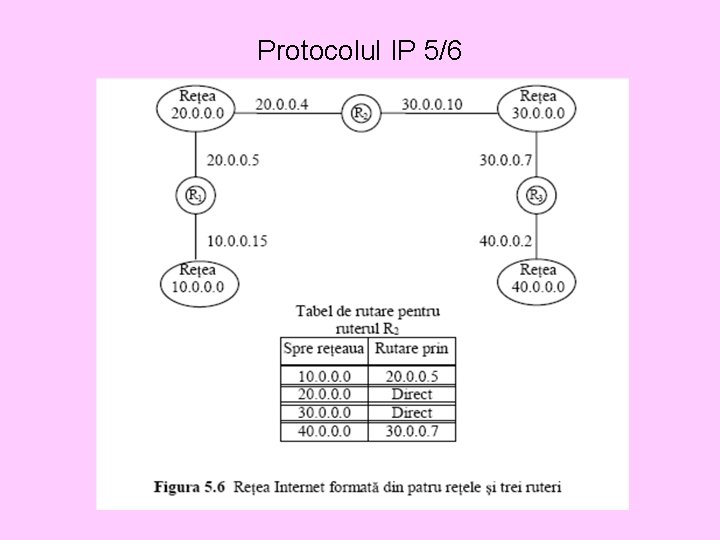

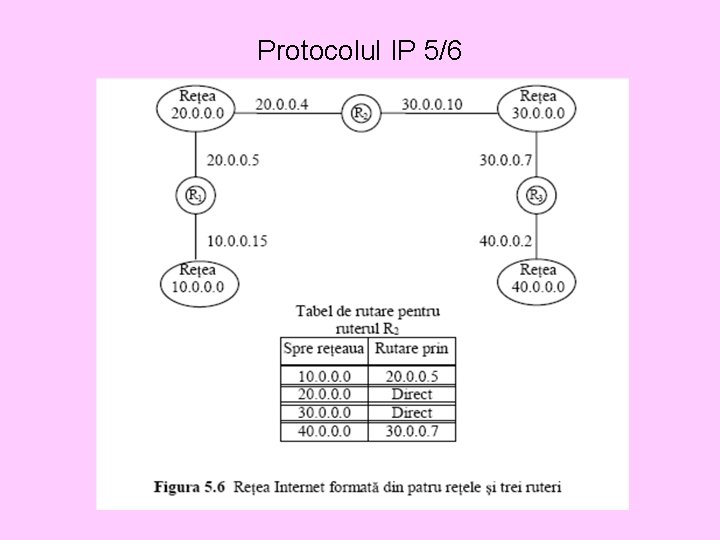

Protocolul IP 5/6

Protocolul IP 6/6 • în tabelele de rutare sunt trecute numai adresele IP si deciziile de rutare se iau numai pe baza adresei retelei de destinatie • transmiterea pachetelor de la sistemul sursa la un ruter, de la un ruter la altul si de la un ruter la sistemul de destinatie se face prin intermediul cadrelor, folosind adresele fizice ale ruterilor si, în final, a sistemului destinatar; în pachetul transportat de un cadru se afla adresele IP ale sistemelor sursa si destinatie. • Initializarea tabelelor de rutare si adaptarea lor permanenta la conditiile de • functionare ale retelei se fac cu ajutorul unor protocoale prin intermediul carora ruterii schimba informatii de rutare. • grupul protocoalelor de rutare TCP/IP : - protocoale intradomeniu: RIP (Routing Information Protocol), Hello, OSPF (Open Shortest Path First Protocol); - protocoale interdomenii: EGP (Exterior Gateway Protocol).

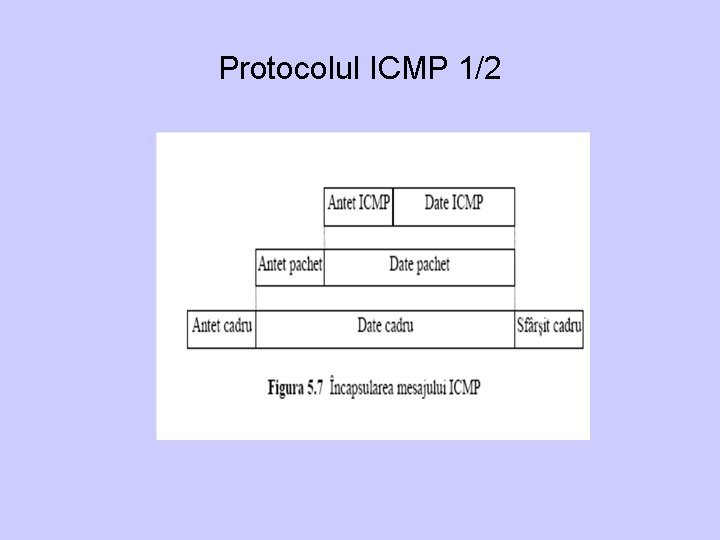

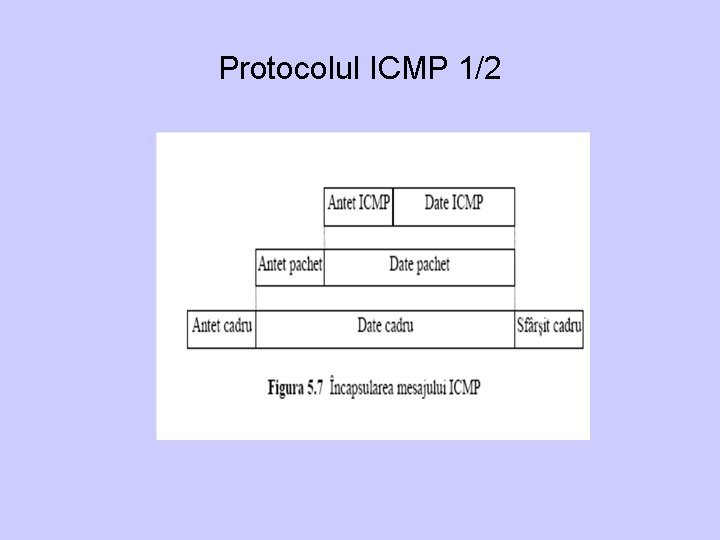

Protocolul ICMP 1/2

Protocolul ICMP 2/2 • Campuri: - tipul mesajului (8 biti); - cod (8 biti), furnizând informatii suplimentare despre tipul mesajului; • - secventa de verificare (16 biti), folosind acelasi algoritm ca si IP dar verificând numai mesajul ICMP • Exemple: - “cerere ecou” (echo request) / “raspuns ecou” (echo reply); verifica daca o destinatie este accesibila - “destinatie inaccesibila” - semnalarea congestiei - rutare ciclica etc.

Protocoalele ARP/RARP • • Protocolul ARP Un pachet ARP cerere specifica adresa IP a sistemului caruia nu I se cunoaste adresa fizica Pachetul este inclus într-un cadru de difuziune Sistemul care-si recunoaste adresa IP va transmite un pachet ARP raspuns, care va contine adresa sa fizica si adresa sa IP. Protocolul RARP Sistemele care nu dispun de memorie secundara îsi pot afla propria adresa IP de la un server RARP Sistemul va emite un mesaj RARP cerere, inclus într-un cadru de difuziune Toate sistemele din retea vor primi acest cadru cerere, dar numai serverele RARP vor raspunde, transmitând mesajul RARP raspuns, continând adresa IP solicitata, catre sistemul solicitant.

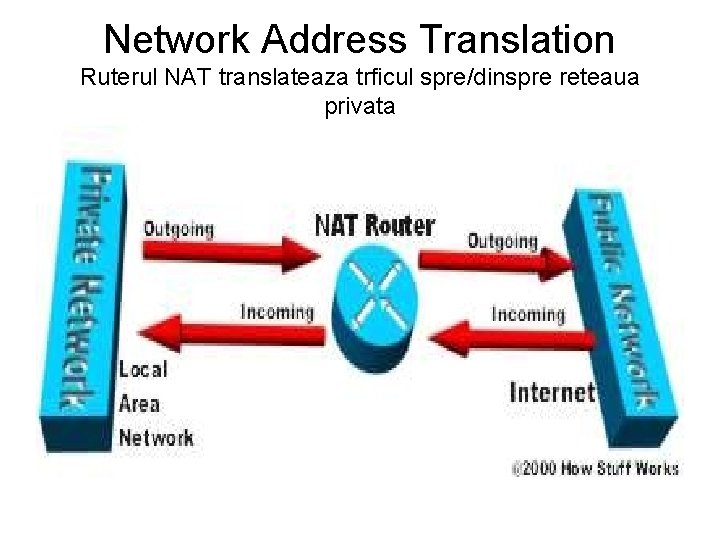

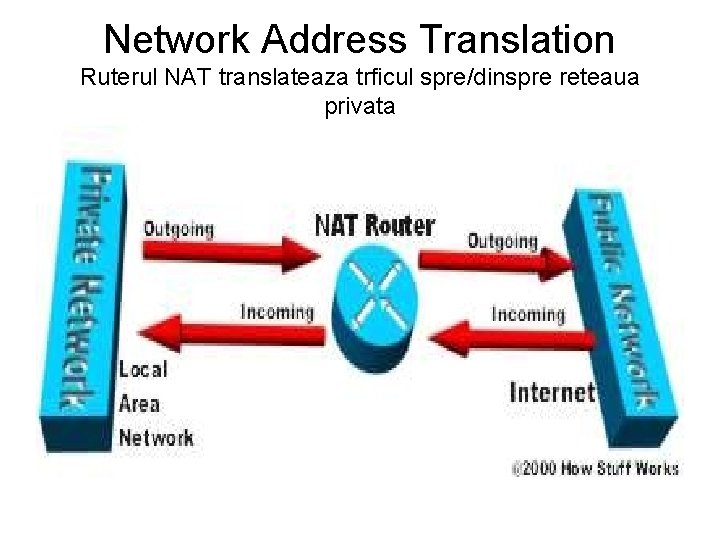

Network Address Translation Ruterul NAT translateaza trficul spre/dinspre reteaua privata

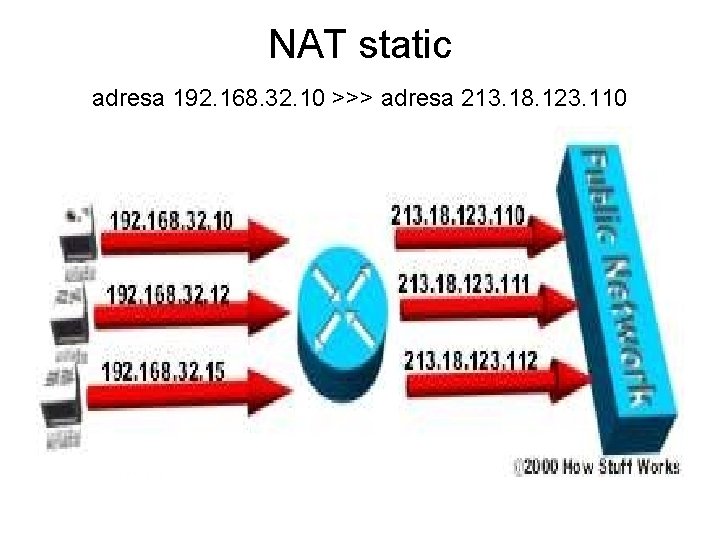

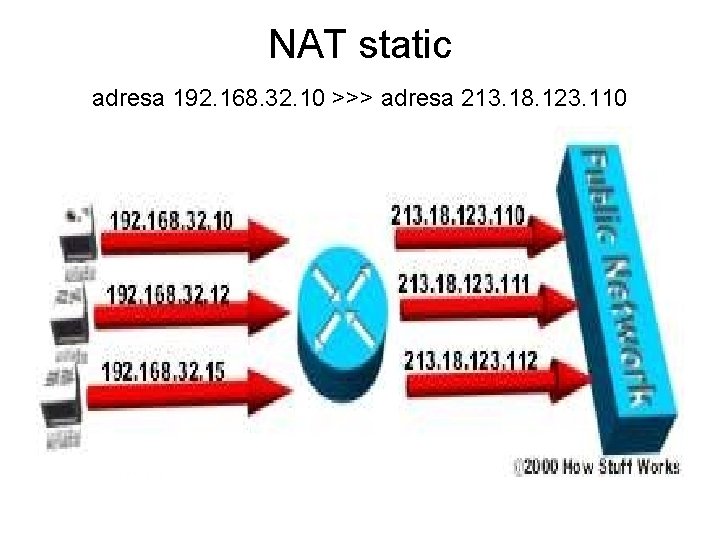

NAT static adresa 192. 168. 32. 10 >>> adresa 213. 18. 123. 110

NAT dinamic 192. 168. 32. 10>>>adresa disponibila in plaja 213. 18. 123. 100 -213. 18. 123. 150

NAT dinamic • O retea interna foloseste adrese nealocate de IANAInternet Assigned Numbers Authority; aceste adrese nu sunt rutabile • Ruterul utilizeaza un set de adrese globale • Un computer dein reteau interna trebuie sa se conecteze la un server Web • Ruterul salveaza adresa nerutabila intr-un tabel de translatare a adreselor si o inlocuieste cu o adresa globala • La sosirea raspunsului, serverul NAT testeaza tabela pentru a face translatia inversa si pachetul este trimis clientului; daca corespondenta nu mai este in tabel, pachetul este rejectat

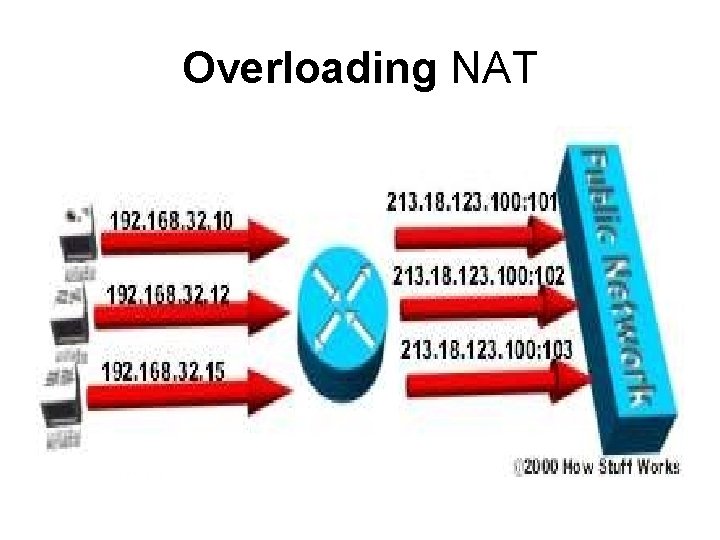

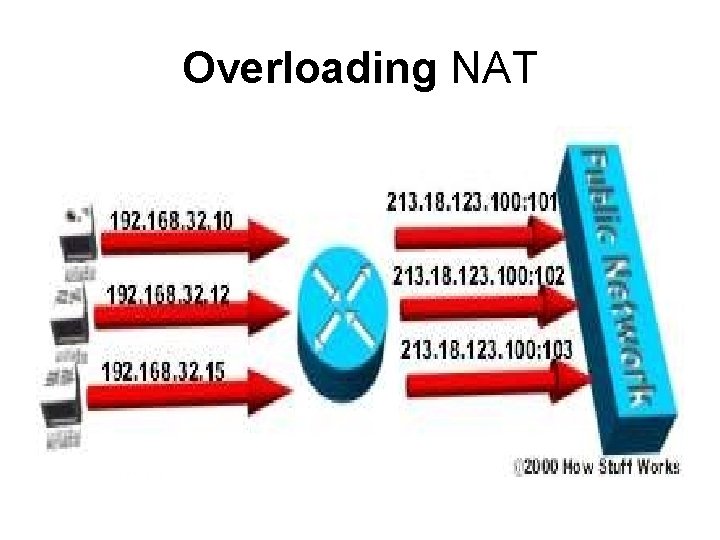

Overloading NAT

IP Security Avantaje • asigura securitatea comunicaţiei şi pentru aplicaţii care nu au mecanisme proprii de securitate • Asigura securitatea infrastructurii Internetului (rutare, DNS) • compatibil cu algoritmii importanţi existenţi • permite o politică de control centralizat al accesului Dezavantaje • autentificarea se face la nivelul porţilor de acces la reţelele locale sau al gazdelor pe care este implementat IPSec • staţiile de lucru din reţelele locale nu se pot autentifica, de asemenea aplicaţiile sau utilizatorii

Securitatea la nivelul IP cuprinde trei zone funcţionale: - autentificarea - confidenţialitatea - managementul cheilor criptografice

Aplicaţii ale IP Security • • • VPN reţea virtuală privată bazată pe Internet; se evită necesitatea realizării şi gestionării unei reţele private de arie largă. Acces la distanţă prin Internet; un utilizator final pe al cărui sistem este implementat protocolul IPSec poate apela la un furnizor de Internet (ISP) şi obţine accesul securizat la o reţea privată. Îmbunătăţirea securităţii aplicaţiilor care au mecanisme de securitate incluse

Caracteristici ale utilizării IP Security 1/2 § implementat în firewall sau ruter asigură securizarea pentru toate staţiile de lucru din reţeaua locală, fără ca traficul local să fie afectat de mecanismele de securitate § implementat într-un firewall este eficient dacă tot traficul dinspre exterior utilizează IP şi firewall-ul este singurul punct de intrare dinspre Internet în reţeaua locală § IPSec este transparent pentru aplicaţii fiind sub nivelul de transport § software-ul de aplicaţie nu trebuie modificat, indiferent unde este implementat IPSec

Caracteristici ale utilizării IP Security 1/2 • - IPSec este transparent pentru utilizatorii finali; nu este necesară cunoaşterea de către utilizatori a mecanismelor de securitate. • - IPSec poate asigura securitatea pentru utilizatori individuali care lucrează în afara sediului unei organizaţii • - IPSec permite implementarea unei subreţele virtuale securizate dedicată anumitor aplicaţii în cadrul unei organizaţii.

Rolul IPSec arhitectura de rutare necesară interconectării reţelelor Exemple de utilizare: • asigurarea că un mesaj de avertizare a prezenţei unui nou ruter în reţea provine de la un ruter autorizat. • asigurarea că un mesaj de stabilire sau menţinere a legăturii dintre două rutere provine de la un ruter autorizat. • asigurarea că un mesaj redirecţionat provine de la ruterul către care pachetul iniţial a fost trimis. • asigurarea că informaţia de actualizare a unui ruter este autentică.

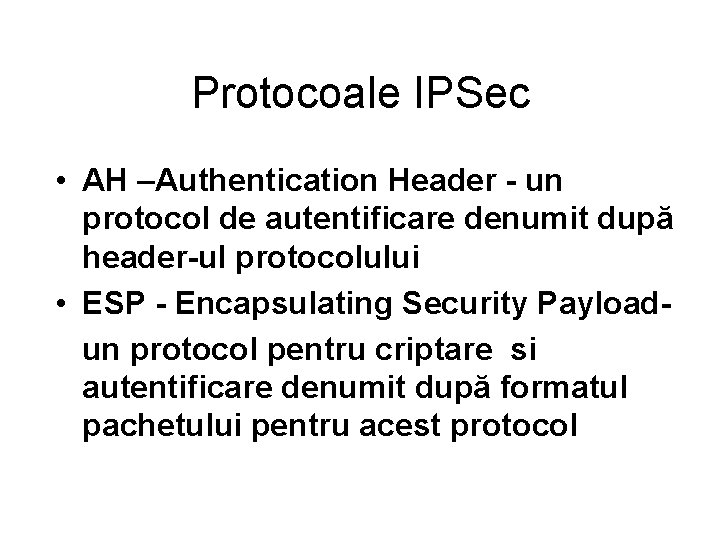

Protocoale IPSec • AH –Authentication Header - un protocol de autentificare denumit după header-ul protocolului • ESP - Encapsulating Security Payloadun protocol pentru criptare si autentificare denumit după formatul pachetului pentru acest protocol

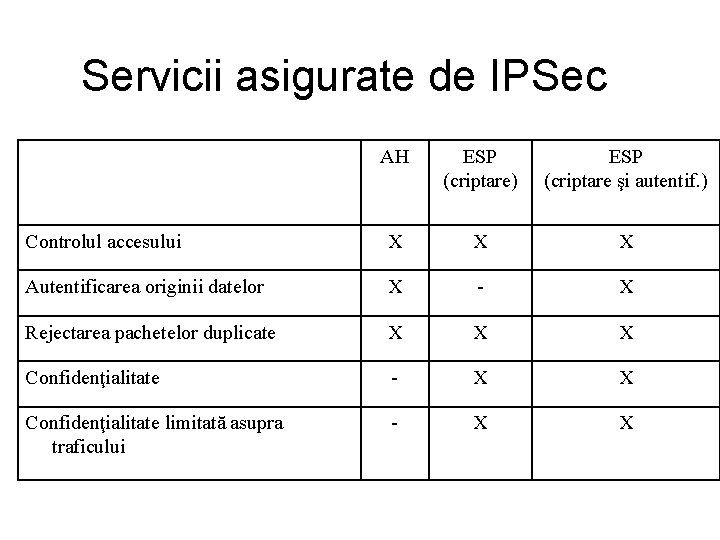

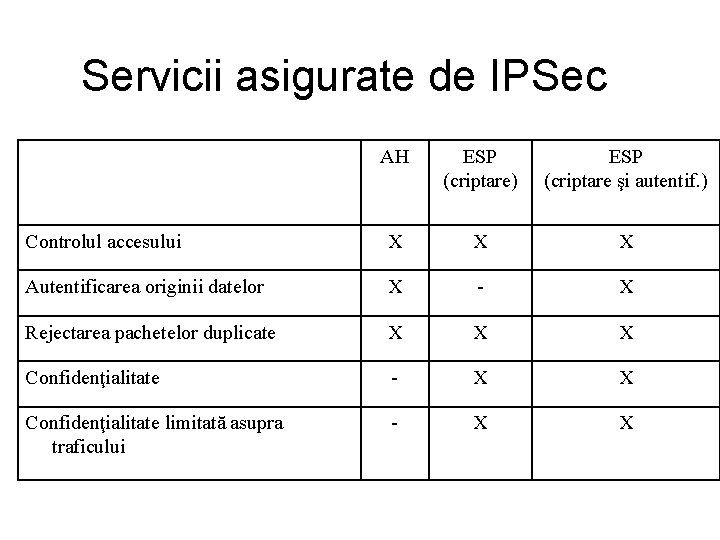

Servicii asigurate de IPSec AH ESP (criptare) ESP (criptare şi autentif. ) Controlul accesului X X X Autentificarea originii datelor X - X Rejectarea pachetelor duplicate X X X Confidenţialitate - X X Confidenţialitate limitată asupra traficului - X X

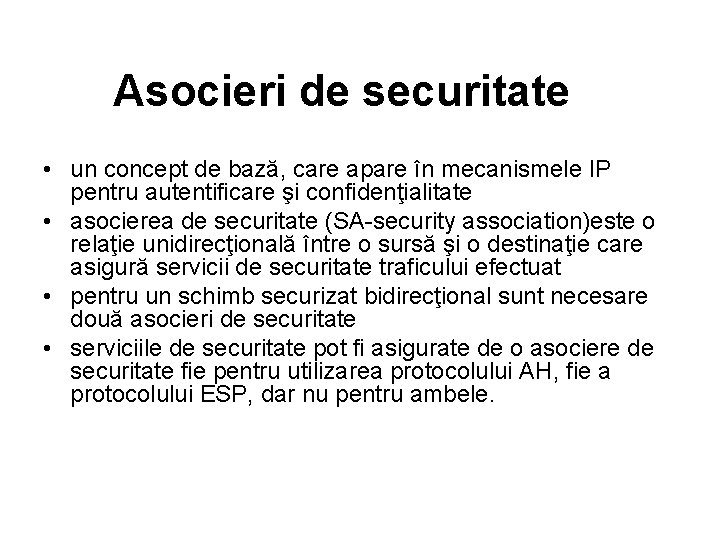

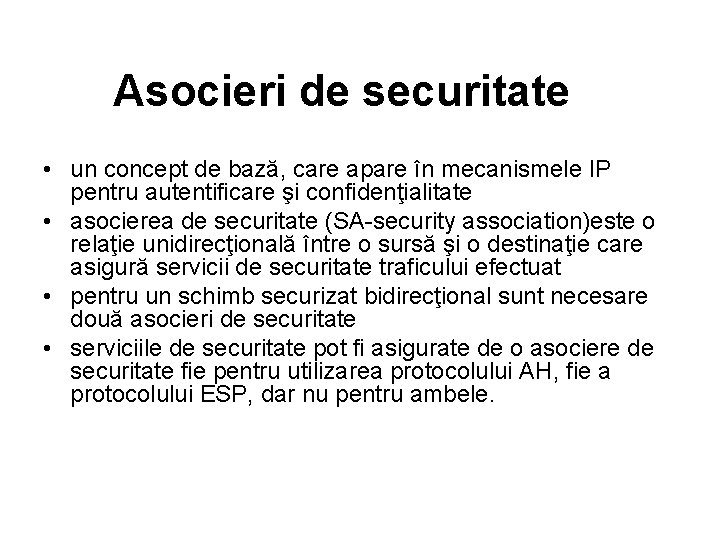

Asocieri de securitate • un concept de bază, care apare în mecanismele IP pentru autentificare şi confidenţialitate • asocierea de securitate (SA-security association)este o relaţie unidirecţională între o sursă şi o destinaţie care asigură servicii de securitate traficului efectuat • pentru un schimb securizat bidirecţional sunt necesare două asocieri de securitate • serviciile de securitate pot fi asigurate de o asociere de securitate fie pentru utilizarea protocolului AH, fie a protocolului ESP, dar nu pentru ambele.

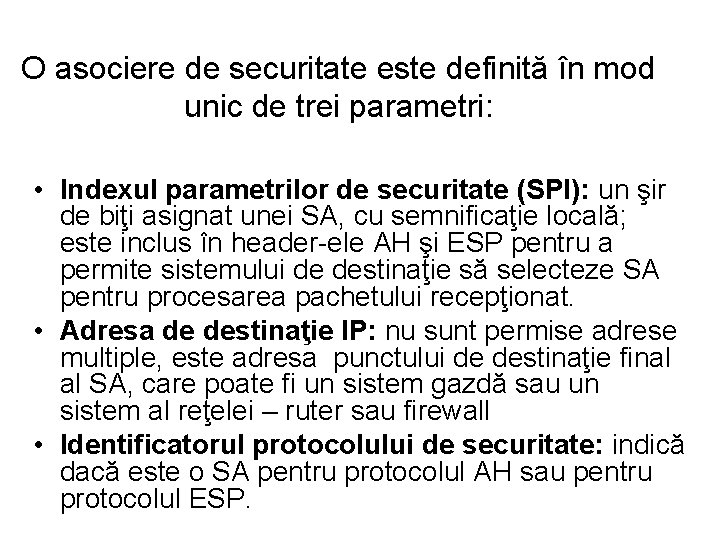

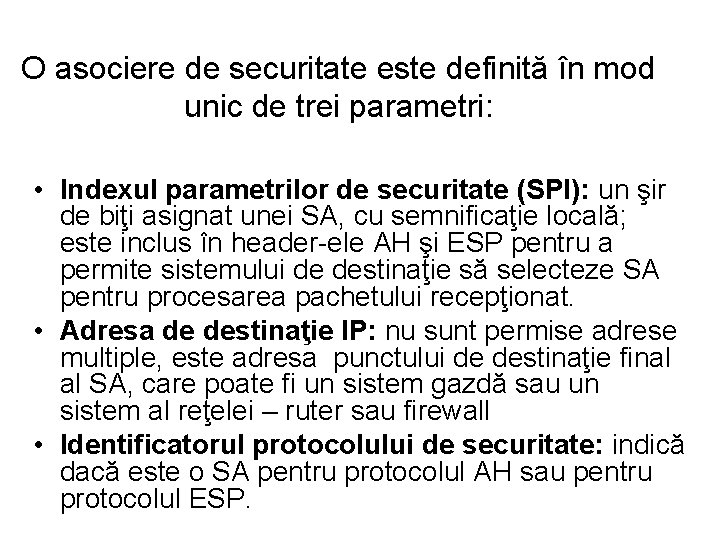

O asociere de securitate este definită în mod unic de trei parametri: • Indexul parametrilor de securitate (SPI): un şir de biţi asignat unei SA, cu semnificaţie locală; este inclus în header-ele AH şi ESP pentru a permite sistemului de destinaţie să selecteze SA pentru procesarea pachetului recepţionat. • Adresa de destinaţie IP: nu sunt permise adrese multiple, este adresa punctului de destinaţie final al SA, care poate fi un sistem gazdă sau un sistem al reţelei – ruter sau firewall • Identificatorul protocolului de securitate: indică dacă este o SA pentru protocolul AH sau pentru protocolul ESP.

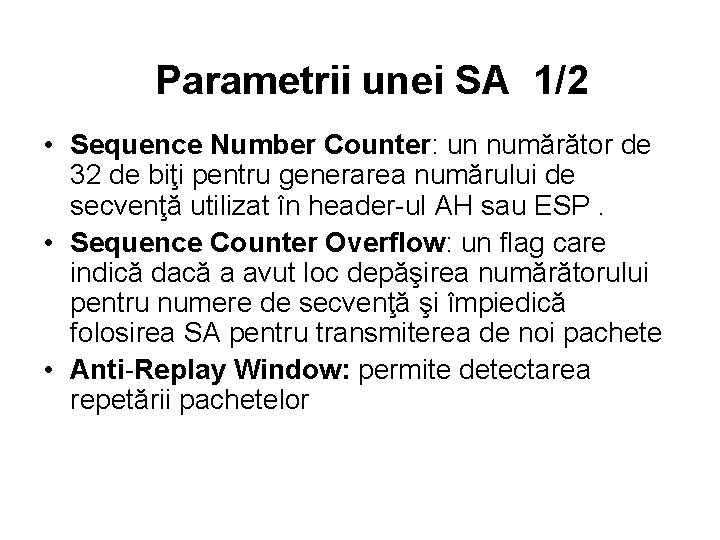

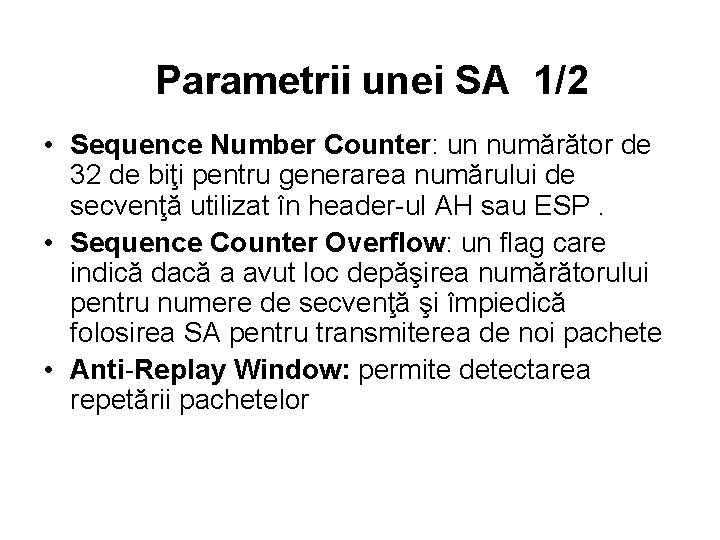

Parametrii unei SA 1/2 • Sequence Number Counter: un numărător de 32 de biţi pentru generarea numărului de secvenţă utilizat în header-ul AH sau ESP. • Sequence Counter Overflow: un flag care indică dacă a avut loc depăşirea numărătorului pentru numere de secvenţă şi împiedică folosirea SA pentru transmiterea de noi pachete • Anti-Replay Window: permite detectarea repetării pachetelor

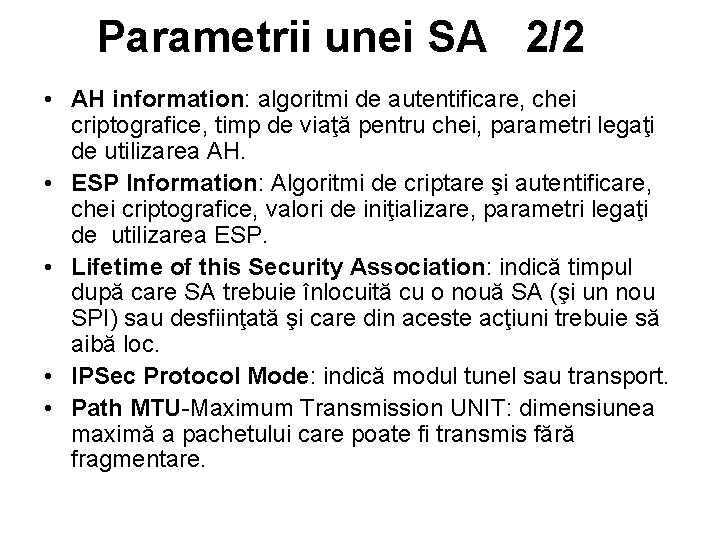

Parametrii unei SA 2/2 • AH information: algoritmi de autentificare, chei criptografice, timp de viaţă pentru chei, parametri legaţi de utilizarea AH. • ESP Information: Algoritmi de criptare şi autentificare, chei criptografice, valori de iniţializare, parametri legaţi de utilizarea ESP. • Lifetime of this Security Association: indică timpul după care SA trebuie înlocuită cu o nouă SA (şi un nou SPI) sau desfiinţată şi care din aceste acţiuni trebuie să aibă loc. • IPSec Protocol Mode: indică modul tunel sau transport. • Path MTU-Maximum Transmission UNIT: dimensiunea maximă a pachetului care poate fi transmis fără fragmentare.

Selectori SA • Politica de securitate prin care traficul IP este corelat cu anumite SA (sau cu nici o SA în cazul traficului care nu este controlat de IPSec) este implementată prin Security Policy Database (SPD). • Fiecare intrare în SPD este definită printr-un set de valori definite de câmpuri ale formatului IP şi ale formatului protocolului de nivel superior protocolului IP, numite selectori şi conţine o SA pentru tipul respectiv de trafic • Exemple de selectori: adresele IP pentru sursă şi destinaţie, denumirea protocolului de transport, a protocolului IPSec (AH/ESP), adresele porturilor sursă sau destinaţie; aceşti selectori sunt folosiţi pentru a filtra traficul, astfel încât fiecare pachet să fie procesat de o SA corespunzător politicii de securitate implementate.

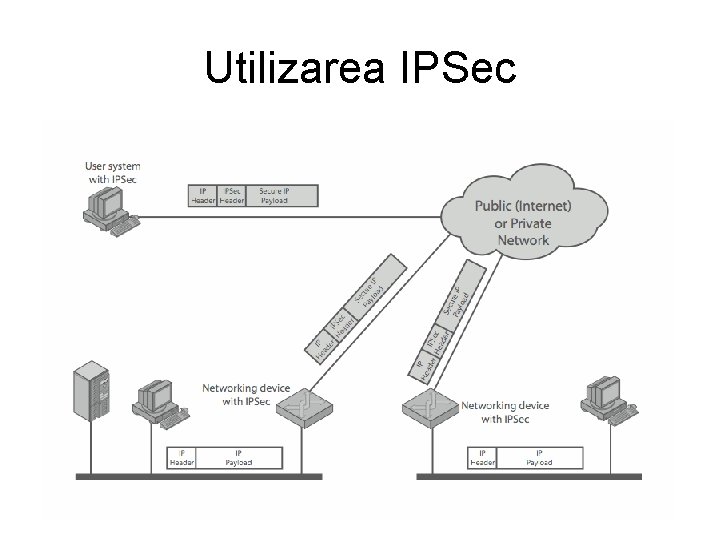

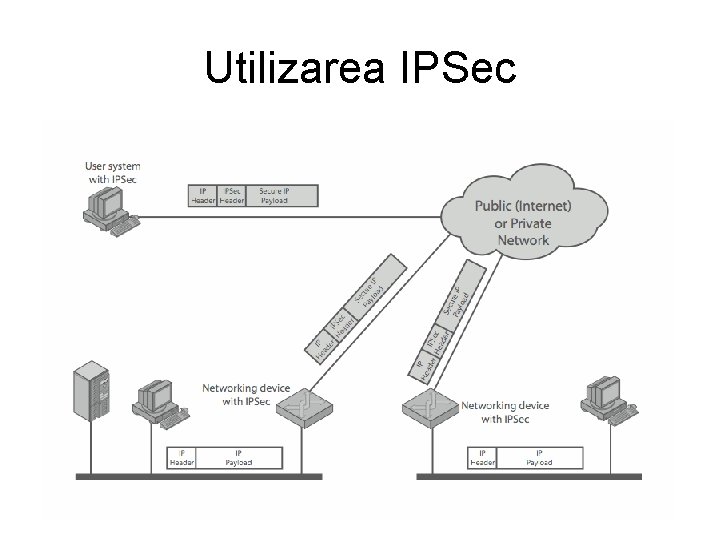

Utilizarea IPSec

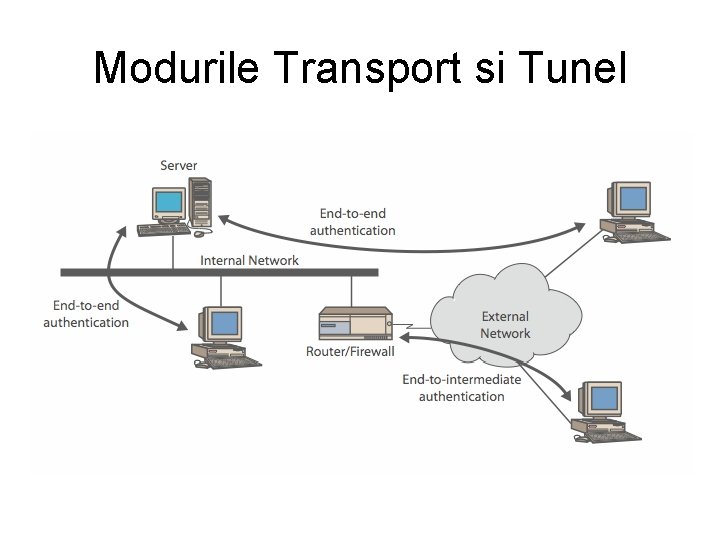

Modurile Transport si Tunel

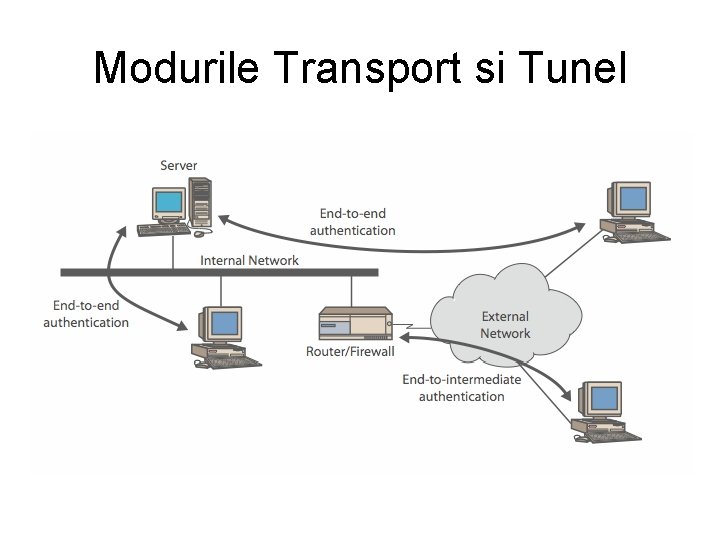

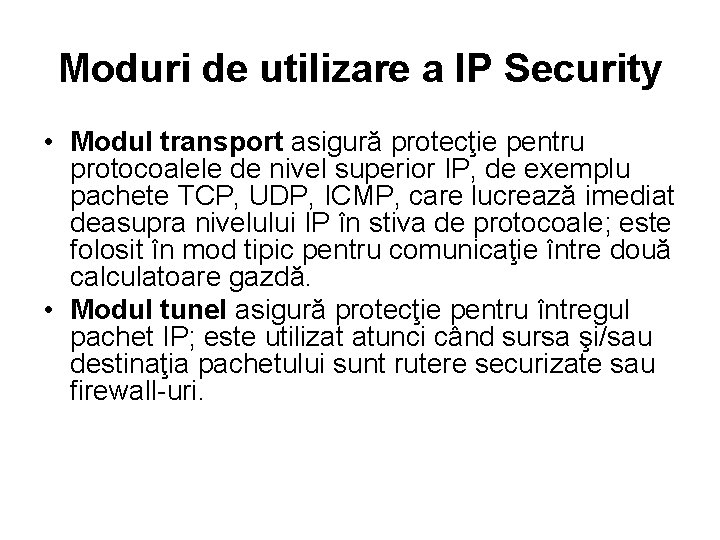

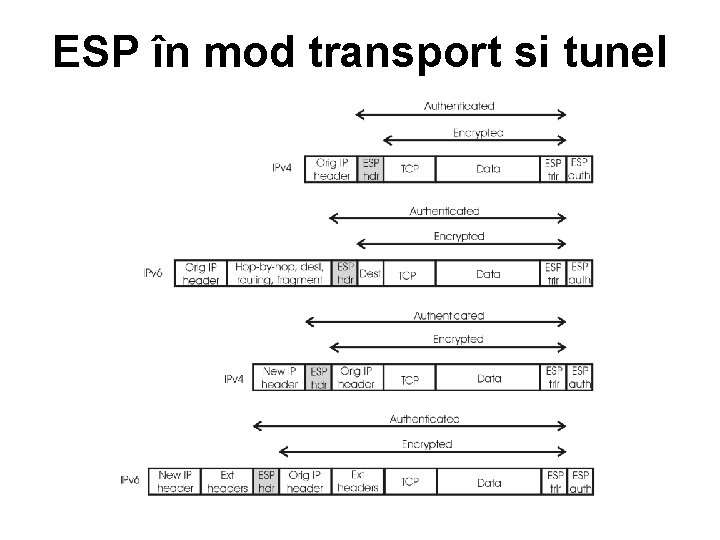

Moduri de utilizare a IP Security • Modul transport asigură protecţie pentru protocoalele de nivel superior IP, de exemplu pachete TCP, UDP, ICMP, care lucrează imediat deasupra nivelului IP în stiva de protocoale; este folosit în mod tipic pentru comunicaţie între două calculatoare gazdă. • Modul tunel asigură protecţie pentru întregul pachet IP; este utilizat atunci când sursa şi/sau destinaţia pachetului sunt rutere securizate sau firewall-uri.

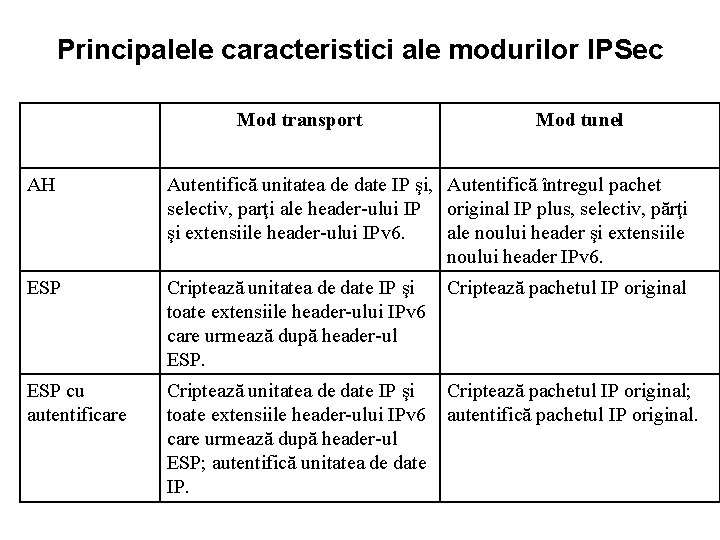

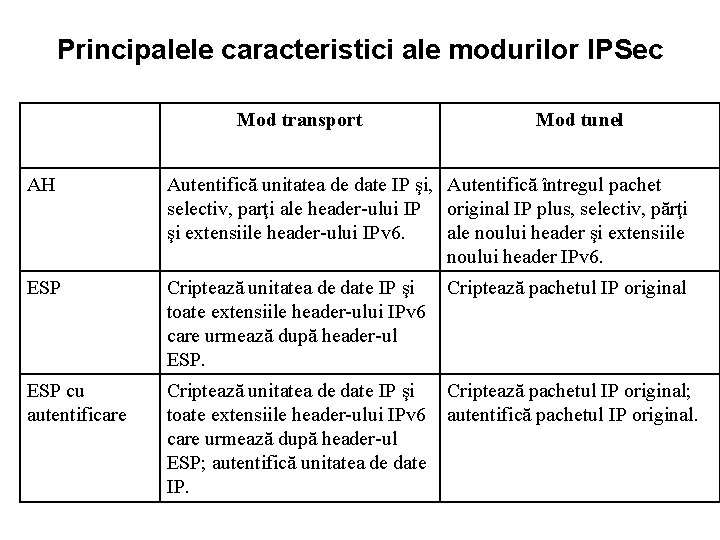

Principalele caracteristici ale modurilor IPSec Mod transport Mod tunel AH Autentifică unitatea de date IP şi, Autentifică întregul pachet selectiv, parţi ale header-ului IP original IP plus, selectiv, părţi şi extensiile header-ului IPv 6. ale noului header şi extensiile noului header IPv 6. ESP Criptează unitatea de date IP şi toate extensiile header-ului IPv 6 care urmează după header-ul ESP. Criptează pachetul IP original ESP cu autentificare Criptează unitatea de date IP şi toate extensiile header-ului IPv 6 care urmează după header-ul ESP; autentifică unitatea de date IP. Criptează pachetul IP original; autentifică pachetul IP original.

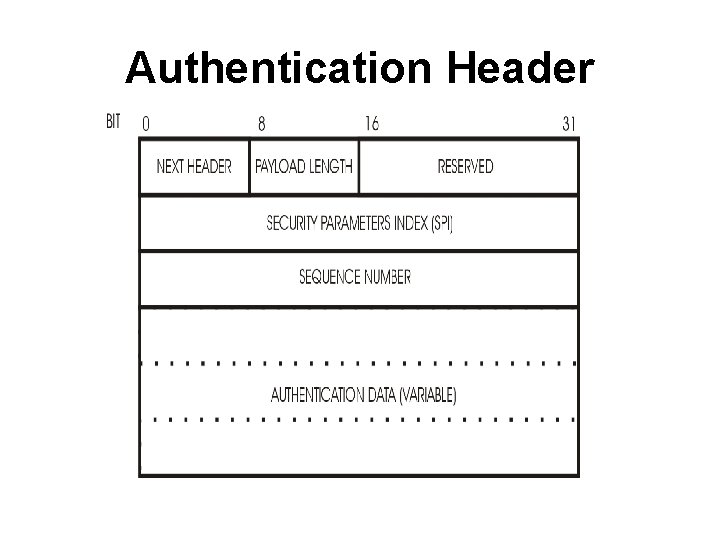

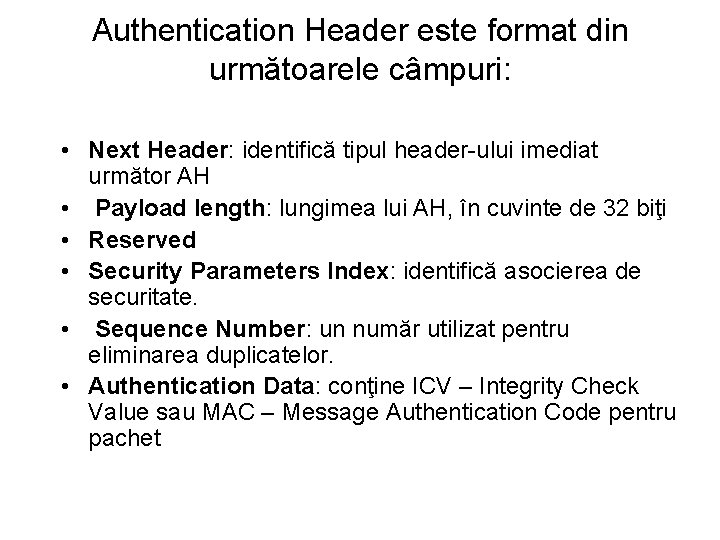

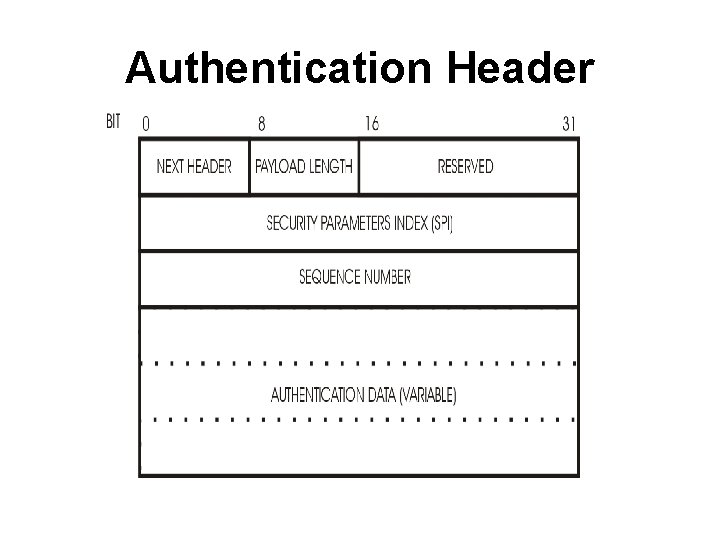

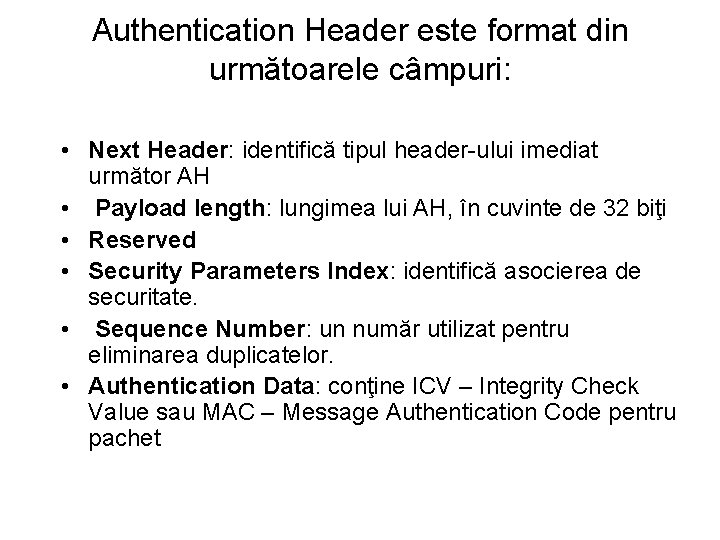

Authentication Header

Authentication Header este format din următoarele câmpuri: • Next Header: identifică tipul header-ului imediat următor AH • Payload length: lungimea lui AH, în cuvinte de 32 biţi • Reserved • Security Parameters Index: identifică asocierea de securitate. • Sequence Number: un număr utilizat pentru eliminarea duplicatelor. • Authentication Data: conţine ICV – Integrity Check Value sau MAC – Message Authentication Code pentru pachet

Formatele AH în mod transport şi tunel

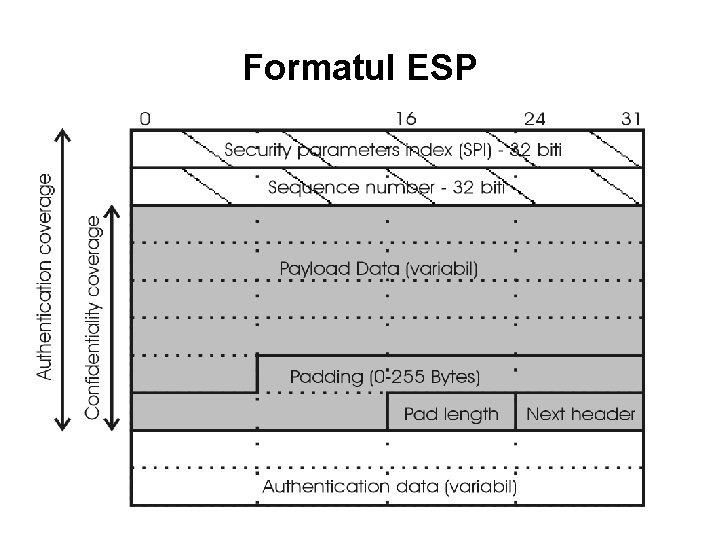

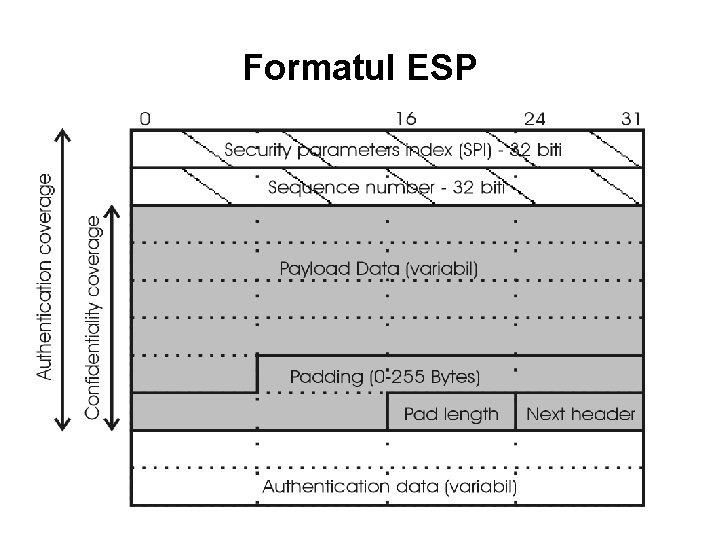

Formatul ESP

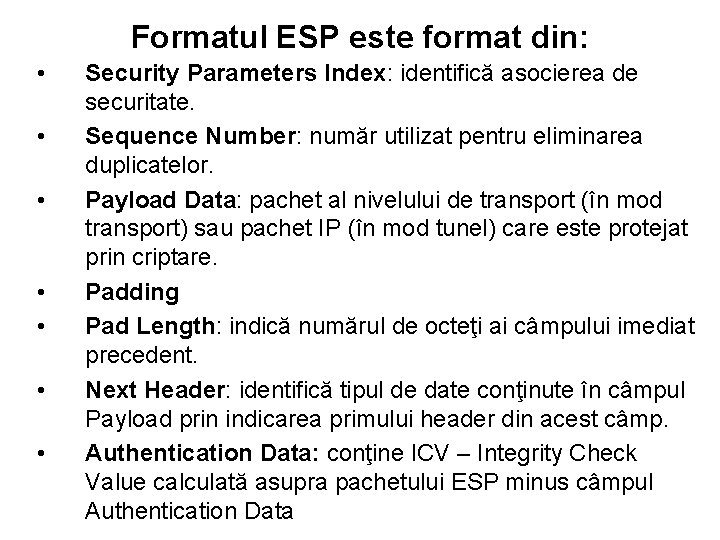

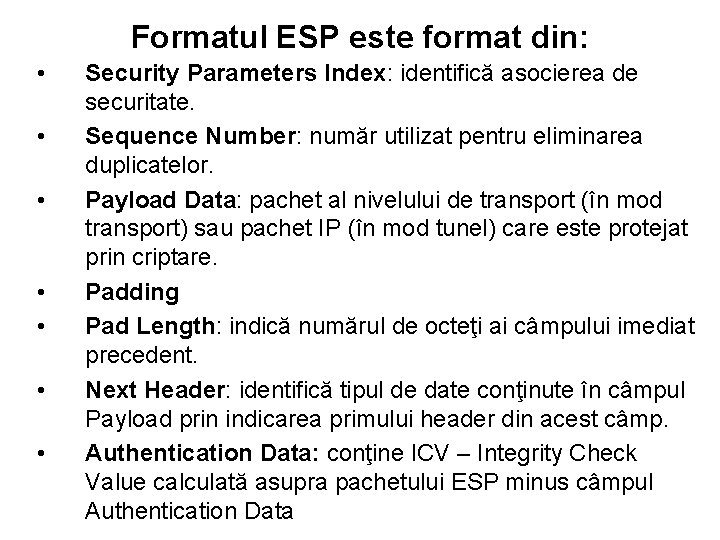

Formatul ESP este format din: • • Security Parameters Index: identifică asocierea de securitate. Sequence Number: număr utilizat pentru eliminarea duplicatelor. Payload Data: pachet al nivelului de transport (în mod transport) sau pachet IP (în mod tunel) care este protejat prin criptare. Padding Pad Length: indică numărul de octeţi ai câmpului imediat precedent. Next Header: identifică tipul de date conţinute în câmpul Payload prin indicarea primului header din acest câmp. Authentication Data: conţine ICV – Integrity Check Value calculată asupra pachetului ESP minus câmpul Authentication Data

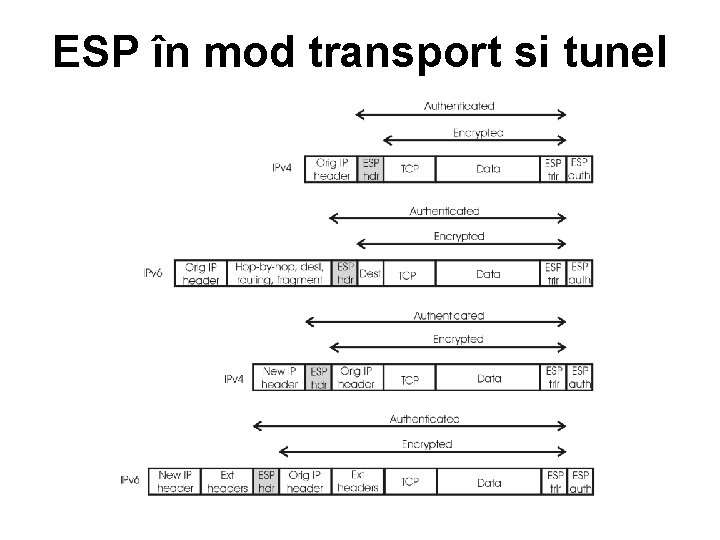

ESP în mod transport si tunel

Retele de calculatoare curs

Retele de calculatoare curs Retele de calculatoare curs

Retele de calculatoare curs Topologie definitie

Topologie definitie Cum se clasifica retelele in functie de aria de raspandire

Cum se clasifica retelele in functie de aria de raspandire Componentele unei retele de calculatoare

Componentele unei retele de calculatoare Retele de calculatoare slidetodoc

Retele de calculatoare slidetodoc Variatia presiunii atmosferice

Variatia presiunii atmosferice Paralelism sintactic exemple

Paralelism sintactic exemple Protocoale de retea

Protocoale de retea Retea venoasa haller

Retea venoasa haller Ce reprezinta internetul

Ce reprezinta internetul Relații trofice

Relații trofice Elementele unei retele electrice

Elementele unei retele electrice Retele de socializare romanesti

Retele de socializare romanesti Retele de telecomunicatii tatiana radulescu

Retele de telecomunicatii tatiana radulescu Retele bravais

Retele bravais Retele inteligente

Retele inteligente Programare calculatoare si limbaje de programare

Programare calculatoare si limbaje de programare Automatica si calculatoare politehnica bucuresti

Automatica si calculatoare politehnica bucuresti Oasele lui napier

Oasele lui napier Automatica si calculatoare politehnica bucuresti

Automatica si calculatoare politehnica bucuresti Tipuri de calculatoare

Tipuri de calculatoare Principalele tipuri de calculatoare

Principalele tipuri de calculatoare Liceul barbu bucuresti

Liceul barbu bucuresti Arhitectura retelelor de calculatoare

Arhitectura retelelor de calculatoare Orar ac utcn

Orar ac utcn Curs inventor

Curs inventor Pozitia orto si para

Pozitia orto si para Tema java

Tema java Curs de llenguatge administratiu

Curs de llenguatge administratiu Cursuri asincron

Cursuri asincron Curs navet

Curs navet Curs inventor

Curs inventor Curs guvernanta corporativa

Curs guvernanta corporativa Tpsem

Tpsem Curs postuniversitar management

Curs postuniversitar management Sisteme de automatizare curs

Sisteme de automatizare curs Curs data science

Curs data science Curs llenguatge administratiu

Curs llenguatge administratiu Curs process communication model

Curs process communication model Curs de llenguatge administratiu

Curs de llenguatge administratiu Curs sisteme de operare

Curs sisteme de operare Curs inteligenta artificiala

Curs inteligenta artificiala Ing curs

Ing curs Electronica curs

Electronica curs Curs sisteme de operare

Curs sisteme de operare Managementul proiectelor curs

Managementul proiectelor curs Curs proiectare tipare

Curs proiectare tipare Curs matlab

Curs matlab Curs cloud

Curs cloud Epurarea apelor uzate curs

Epurarea apelor uzate curs