Raunalna sigurnost i zatita na Internetu Sadraj predavanja

- Slides: 46

Računalna sigurnost i zaštita na Internetu

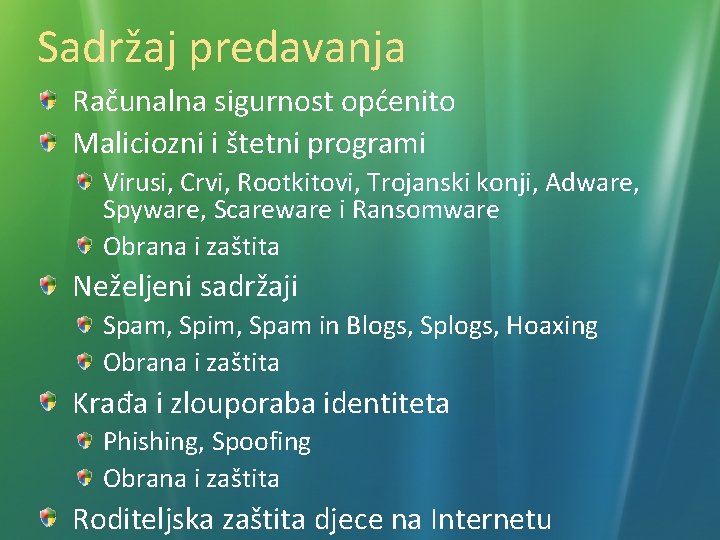

Sadržaj predavanja Računalna sigurnost općenito Maliciozni i štetni programi Virusi, Crvi, Rootkitovi, Trojanski konji, Adware, Spyware, Scareware i Ransomware Obrana i zaštita Neželjeni sadržaji Spam, Spim, Spam in Blogs, Splogs, Hoaxing Obrana i zaštita Krađa i zlouporaba identiteta Phishing, Spoofing Obrana i zaštita Roditeljska zaštita djece na Internetu

Računalna sigurnost općenito Sve snažnije prodiranje Interneta u svakodnevni život Rastući broj korisnika Interneta Računala bez adekvatne zaštite Nove opasnosti i pošasti – virusi, crvi, trojanski konji, spam, phishing, hoaxing… Potreba da se zaštite računala i njihovi korisnici (ekonomska i socijalna dimenzija)

Maliciozni i štetni programi Virusi Crvi Rootkits Trojanski konji Adware Spyware Scareware Ransomware

Virusi skriveni maliciozni računalni program čija je funkcija namjerno ometanje i/ili promjena rada računala bez dopuštenja ili znanja korisnika Dvije temeljne karakteristike: samoumnožavanje – kao i onaj biološki, računalni virus će prilikom svog izvršavanja tražiti nove domaćine (datoteke na računalima) na koje se može proširiti samoizvršavanje – virus se izvršava samostalno, najčešće na način da svoj kod umetne u izvršni kod drugog računalnog programa ili podatkovne datoteke

Kako rade virusi Potreban mu je domaćin (baš kao i biološkoj inačici) Infekcija Aktivacija Izvršavanje Umnažanje “Destruktivne instrukcije” Razlikujemo 4 tipa virusa: Datotečni virusi (prebrisavanje, umetanje na početak, umetanje na kraj…) Sistemski virusi (master boot sector virusi i slični…) Multipartite virusi Makro-virusi

Prepoznavanje zaraženog računala konstantno sporiji i tromiji rad računala zaključavanje računala - nemogućnost obavljanja ikakvih operacija (popularno smrzavanje) učestalo rušenje i ponovno podizanje operativnog sustava neispravan rad programske podrške (aplikacija) računala nedostupnost diskova ili diskovnih pogona neobične poruke o greškama deformirani i izmjenjeni izbornici i dijalozi

Preporuke zaštite Uporaba i ažuriranje antivirusnog programa Povremeni “full-scan” Oprez pri preuzimanju sadržaja s Interneta Oprez pri razmjeni datoteka putem programa za komunikaciju u realnom vremenu (instant messaging) Izrada rezervne kopije – backupa Online scanner – Windows Live One. Care Safety Scanner http: //safety. live. com/site/en-US/center/howsafe. htm

Crvi su maliciozni programi koji su vrlo slični virusima pa ih neki stručnjaci za sigurnost stavljaju pod kategoriju virusa. No postoji jedna ključna razlika koja crve čini znatno naprednijim malicioznim programima od virusa. Naime, crvima za širenje i djelovanje nije potreban domaćin (izvršna ili podatkovna datoteka koja se inficira malicioznim kodom) već se u potpunosti smještaju i sakrivaju u memoriji računala. Samostalno se izvršavaju Redovito se šire putem računalnih mreža

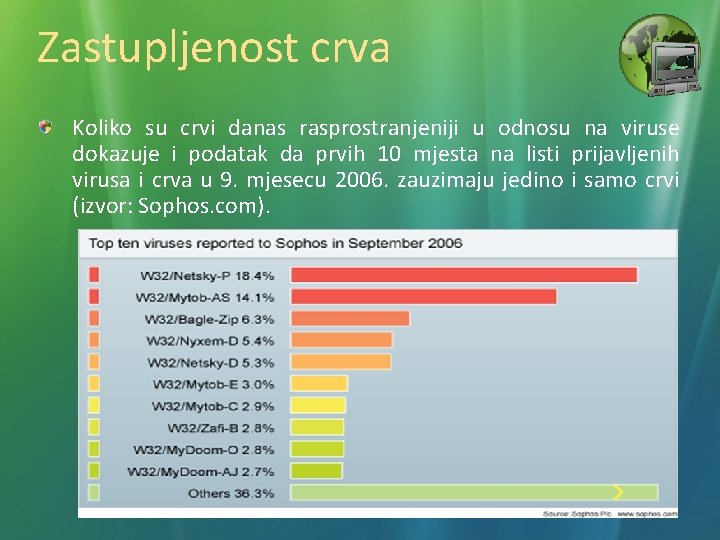

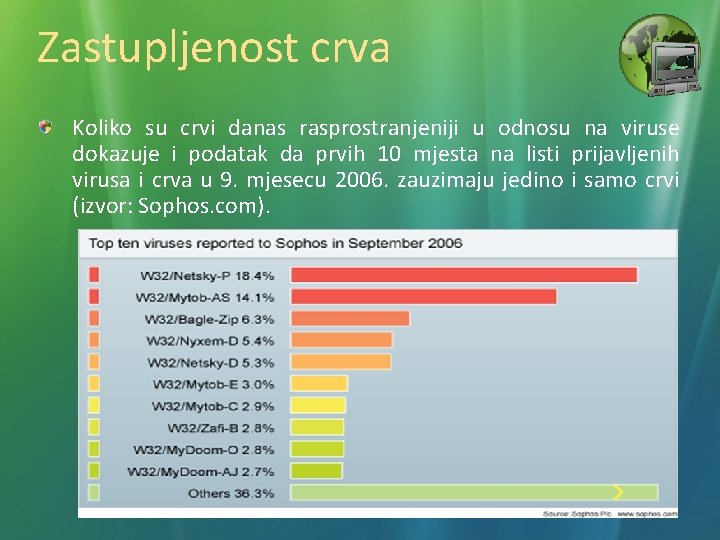

Zastupljenost crva Koliko su crvi danas rasprostranjeniji u odnosu na viruse dokazuje i podatak da prvih 10 mjesta na listi prijavljenih virusa i crva u 9. mjesecu 2006. zauzimaju jedino i samo crvi (izvor: Sophos. com).

Kako rade Crvi su najčešće napravljeni kako bi iskoristili mogućnosti računala za prijenos i razmjenu podataka Širenje crva računalnim mrežama znatno je brže od virusa. Primjerice, crv Code Red se 19. 7. 2001. u svega 9 sati postojanja replicirao više od 250, 000 puta! “Zoombie računala” – posebna opasnost

Kategorije E-mail crvi IM crvi IRC crvi File – sharing crvi Internet crvi (koriste razne mrežne servise i neke njihove propuste, ali i regularne metode)

Zaštita od crva Od email crva, danas prisutnih u ogromnom broju, možda se i najlakše zaštiti – oprezom. No prije svega, nakon primanja i prije otvaranja email poruke pokušajte si odgovoriti na nekoliko jednostavnih pitanja: da li poznajete pošiljaoca email poruke? da li ste već primili email poruku s te adrese? da li ste očekivali tu email poruku? da li sadržaj i privitak poruke imaju smisla? da li antivirusni program dojavljuje moguću opasnost od malicioznog sadržaja? Svi ranije navedeni savjeti za viruse

Rootkits Rootkiti su posebna grupa mailicioznih programa ili, preciznije rečeno, to su programi čija je namjena skrivanje drugih malicioznih programa (npr. virusa, spyware-a, trojanskih konja) od korisnika. Cilj rootkita najčešće je preuzimanje kontrole nad računalom uz istovremeno skrivanje datoteka, procesa, zapisa u registrima pomoću kojih se navedeno preuzimanje kontrole ostvaruje.

Rasprostranjenost Priložena slika (preuzeta sa viruslist. com), pokazuje porast broja različitih rootkita u malicioznim programima. Razlog tomu je dostupnost izvornog koda rootkita (Internet) što olakšava pisanje novih i složenijih verzija.

Preporuke za zaštitu Vista donosi User Account Control kontrola zahtijeva da se većina uobičajenih operacija na računalu izvodi pod standardnim korisničkim računom (Standard User Mode), dok se ovlasti Administrator korisničkog računa traže i koriste samo i jedino kada je to nužno potrebno (npr. prilikom instalacije novih programa na računalo). STRIDER – nadolazeće Microsoftovo rješenje za borbu protiv Rootkitova http: //research. microsoft. com/rootkit/

Trojanski konji Analogija antičkom mitu – porijeklo i samog naziva Danas, u kontekstu računalne sigurnosti, trojanski konji označavaju programe koji se čine kao korisnima, no unatoč tome njihova je misija kompromitirati sigurnost vašeg računala i prouzrokovati veliku štetu. Dolaze putem elektroničke pošte, preko raznih servisa za preuzimanje i na brojne druge načine. Šire se tako da iskoriste korisnike koji ne sluteći ništa loše, pokreću i instaliraju trojanske programe na svoje računala.

Tipovi trojanskih konja RAT (Remote Access Trojans) – Trojanski konji s udaljenim pristupom DST (Data Sending Trojans) – Trojanski konji koji šalju podatke Destrucitve Trojans – Trojanski konji koji uništavaju datoteke i općenito sadržaje na računalu Proxy Trojans - Trojanski konji koji djeluju na proxy servere ili ih iskorištavaju za svoje djelovanje FTP Trojans – Trojanski konji koji djeluju na File Transfer Protocol ili ga iskorištavaju za svoje djelovanje Trojanski konji koji svojim djelovanjem onemogućavaju funkcioniranje sigurnosnog softvera na računalima poput antivirusnog i sličnih softvera Denial of Service (Dos) Trojans – Trojanski konji koji se koriste za izazivanje Denial of Service incidenata.

…a mogu biti i… Trojanski konji „logičke bombe“ će se izvršiti na vašem računalu ukoliko korisnik izvede točno određen postupak (primjerice, dva puta pritisnete CTRL tipku i potom tri puta pritisnete F 5). Trojanski konji „vremenske bombe“ za svoje djelovanje čekaju točno određeni vremenski trenutak. Registrirani su slučajevi koji su povezani s datumima poput 11. rujna ili petka 13 -og.

Preporuke zaštite Uporaba i ažuriranje antivirusnog programa Povremeni “full-scan” Oprez pri preuzimanju sadržaja s Interneta, izbgejavajte P 2 P programe poput Kazza-e, Gnutelle i sličnih Oprez pri razmjeni datoteka putem programa za komunikaciju u realnom vremenu (instant messaging) Izrada rezervne kopije – backupa Redovita uporaba Microsoft Update sustava http: //update. microsoft. com

Adware je softver koji na vašem računalu prikazuje razne oglase ili reklame, na način da se neobjašnjivo aktiviraju razni skočni prozori (pop-up) ili linkovi koji vode na druge web stranice, čak i kada niste na Internetu. Adware prikuplja svojim tvorcima velike količine novčanih sredstava. Adware je softver integriran s programom. Za tvorca adwarea, on predstavlja jedan od načina povrata dijela financijskih troškova nastalih samim razvojem programa, a zarada od reklamiranja dalje motivira programera na nastavak pisanja, održavanja i nadograđivanja softverskog proizvoda.

Adware/Spyware Često ljudi zamjene pojmove adwarea s pojmovima spywarea ili malwarea, uglavnom jer se ovi koncepti preklapaju. Sam adware može u određenim okolnostima postati spyware. Recimo da je jedan korisnik instalirao adware na svoje računalo te je pristao na praćenje svojih aktivnosti. No, kada drugi korisnik posjeti to računalo, adware će bez njegovog pristanka početi pratiti i njegovo računalo te zbog toga postaje spyware.

Preporuke zaštite Uporaba programa Windows Defender i Internet Explorer 7. 0 Povremeni “full-scan” računala Oprez pri preuzimanju sadržaja s Interneta Pazite što instalirate na svoje računalo Proučiti LUKK (EULA) ugovore prije instalacije softvera Besplatno preuzmite Windows Defender i Internet Explorer 7. 0: http: //www. microsoft. com/athome/security http: //www. microsoft. com/windows/ie

Spyware možemo okarakterizirati kao softver koji bilježi što korisnik radi na svojem računalu i onda prikupljene informacije šalje Internetom. Riječ je o vrlo raznolikom tipu informacija - od adresa web stranica koje posjećujete do opasnijih koji pokušavaju presresti koje tipke pritišćete kako bi pokušali prikupiti vaše lozinke i druge povjerljive informacije.

Što prikupljaju spyware programi? Spyware programi prikupljaju vrlo raznoliku paletu informacija, a organizacije koje se bave pitanjima privatnosti korisnika interneta ističu kako spyware značajno umanjuje privatnost korisnika. Spyware je s vremenom postao toliko sofisticiran da je u staju prikupljati gotovo svaku informaciju vezanu uz vaše navike i načine uporabe računala – pregledavanje datoteka na diskovima, screenshotove, bilježenje pritisnutih tipki… Ukratko – gotovo da nema podatka na vašem računalu kojeg spyware ne može prikupiti i poslati zlonamjernom napadaču.

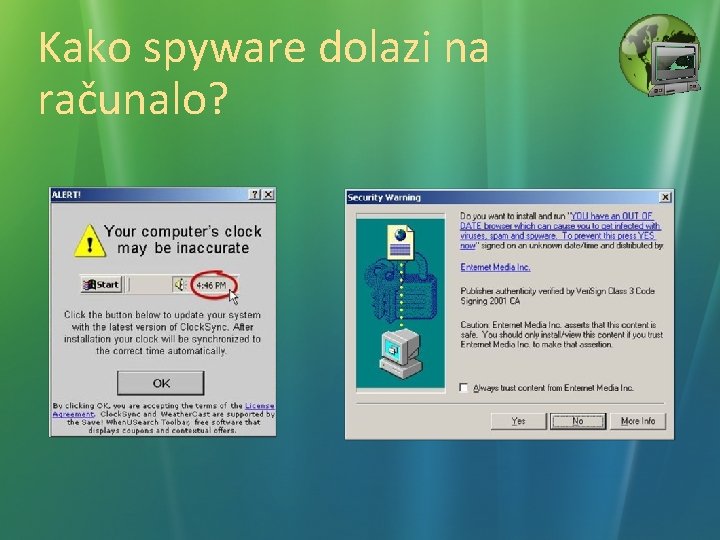

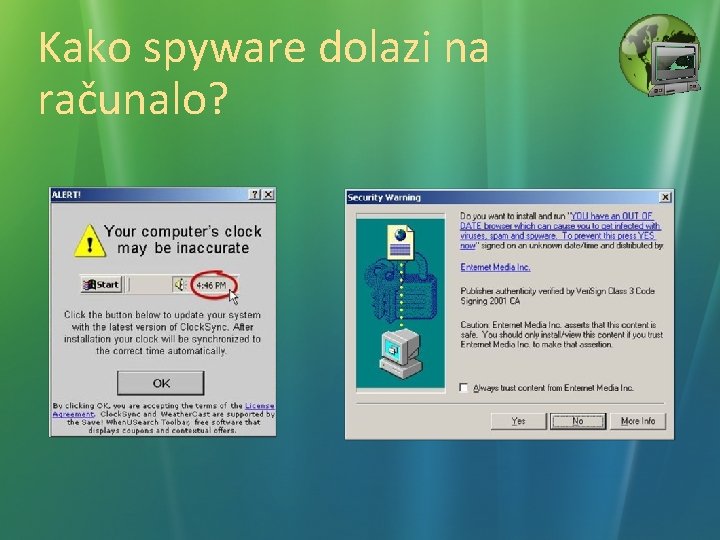

Kako spyware dolazi na računalo?

Utjecaj na ekonomiju Smanjena pouzdanost korisnika prema modelima online poslovnih transakcija (ebanking, kupovanje preko Interneta…) Smanjena radna produktivnost Povećan rizik i izloženost sigurnosnim problemima Pitanje intelektualnih prava i zaštite istih Povećanje troškova službi za podršku korisnicima Gubitak poslovnog i društvenog ugleda Nanošenje izravne štete brendu

Preporuke zaštite Uporaba programa Windows Defender i Internet Explorer 7. 0 Povremeni “full-scan” računala Oprez pri preuzimanju sadržaja s Interneta Proučiti LUKK (EULA) ugovore prije instalacije softvera Redovita uporaba Microsoft Update sustava http: //update. microsoft. com Besplatno preuzmite Windows Defender i Internet Explorer 7. 0: http: //www. microsoft. com/athome/security http: //www. microsoft. com/windows/ie

Scareware je vrsta softvera isključivo stvorena zbog uznemiravanja korisnika čije računalo napadne. Pokrenu dijaloški prozor koji korisniku upućuje uznemirujuću poruku ili pitanje, a svi ponuđeni odgovori ili reakcije su naizgled neželjene. „Želite li formatirati tvrdi disk“, a ponuđeni odgovori su „Da“ ili je na primjer onemogućeno klikanje na „Ne“ gumb. Nikakva stvarna šteta se neće nanijeti vašem računalu, budući da je scareware samo softver zastrašivanja, ali koji ne djeluje kao tipičan maliciozni softver.

Preporuke zaštite Budući da scareware nije sam po sebi opasan po vaše računalo, zaštita od scarewarea ne mora predstavljati apsolutni prioritet. Važno je naučiti prepoznavati ovakve programe i ne uznemiravati se porukama. Naravno, i dalje vrijedi da je scareware nepoželjan softver jer smanjuje učinkovitost korisnika stalnim pojavljivanjem.

Ransomware je vrsta malicioznog programa ili kôda koji otima i šifrira datoteke žrtve, da bi zatim napadač iznuđivao novac u zamjenu za ključ dešifriranja kôda. Dokumentirani slučajevi ovakvih napada su rijetki, no u porastu. Sam program koji šifrira datoteke često nije jako težak za rješavanje, no postoje i znatno kompleksniji programi koji rabe hibridne metode na razini vojnog šifriranja. Takav program se naziva Cryptovirus, Cryptotrojan ili Cryptoworm. Područje koje se bavi proučavanjem ovakvih napada se naziva kriptovirologija.

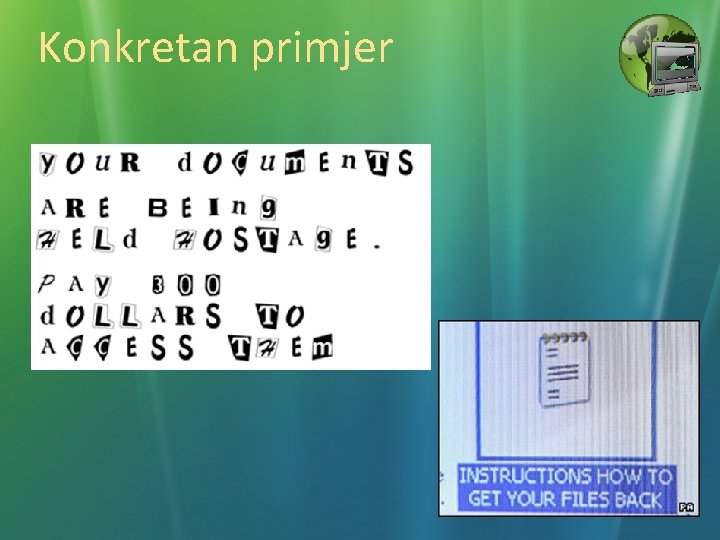

Kako izgleda napad? Ucjenjivački napad ransomwareom se izvodi, primjerice, putem posebno izrađenih programa koji se šalju kao privitak elektroničke pošte koja se pošalje žrtvi. Žrtva otvori ili aktivira privitak, program se pokrene i šifrira određeni broj datoteka (ili sve datoteke) na tvrdom disku računala. U elektroničkoj pošto se nalazi i poruka koja kaže da će se uspješno dešifriranje moći provesti samo uz odgovarajući ključ dešifriranja, koju će napadač (navodno) poslati žrtvi nakon što mu uplati određeni novčani iznos.

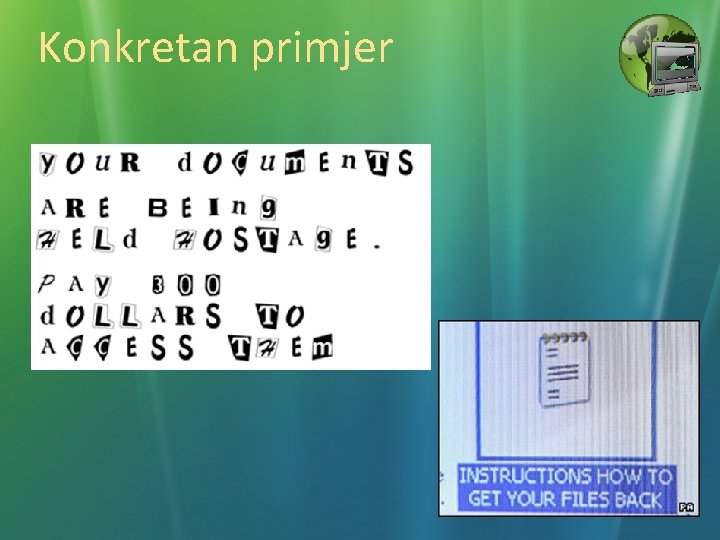

Konkretan primjer

Preporuke zaštite Kao i ranije navedene Dodatan oprez posvetiti preuzimanju sadržaja poput screensavera i sličnih jer oni mogu sadržavati kod ransomwarea Redovita uporaba Microsoft Update sustava http: //update. microsoft. com Besplatno preuzmite Windows Defender i Internet Explorer 7. 0: http: //www. microsoft. com/athome/security http: //www. microsoft. com/windows/ie

Neželjeni sadržaji Spam Spim Spam in Blogs Splogs Hoaxing

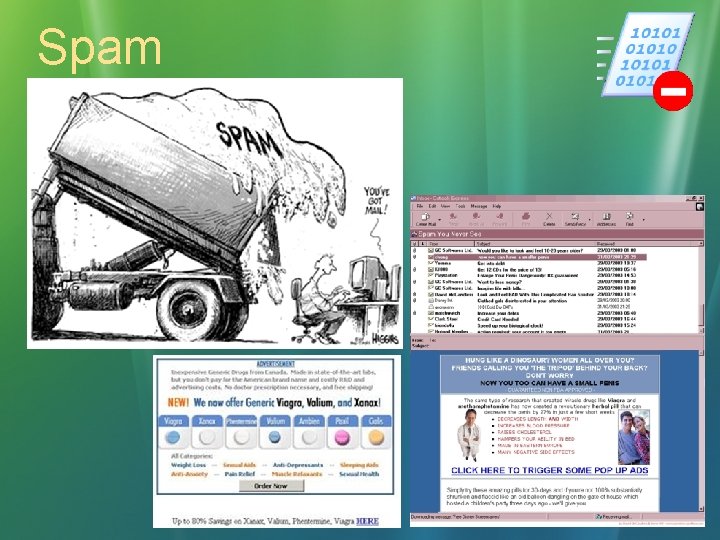

Spam je, općenito, netražena poruka. Kako se, u današnje vrijeme, slanje spam poruka odvija gotovo isključivo elektroničkim putem, ono se smatra zloupotrebom elektroničkog sustava. Spam poruke koje se šalju putem elektroničke pošte (e-mail spam) – danas je najrašireniji i najviše se povezuje sa spamom općenito. Spam putem klijenata za slanje poruka u realnom vremenu (instant messaging spam ili kraće spim) Spam putem diskusijskih grupa (newsgroup spam) Spam putem pretraživača weba (web search engine spam) Spam putem blogova (spam in blogs) Spam putem mobilnih telefona (mobile phone messaging spam)

Spam

Spim je oblik spam poruka koje se šalju putem klijenata za komunikaciju u realnom vremenu (instant messenger klijenti). Riječ spim je nastala od naziva „Spam over Instant Messaging“ (Spam preko messenger klijenata). Slanje spim poruka najčešće provode softverski programi koji prikupljaju imena korisnika messenger klijenata s interneta i simuliraju ljudskog korisnika šaljući spim poruke osobama čija su imena prikupili. Spim poruka se sadržajem ne razlikuje znatno od tipične spam poruke i obično sadržava link na komercijalnu web stranicu koju pošiljatelj spima želi reklamirati.

Splog Spam blogovi (često se nazivaju Splog ili Blam) su web blog stranice koje autor rabi isključivo zbog promoviranja drugih web stranica. Osnovna svrha postojanja splogova je povećanje rejtinga drugih web stranica što će stranicu postaviti na višu razinu u rezultatima web pretraživanja te time povećati vjerojatnost posjećivanja i broj potencijalnih posjetitelja. Splog se može koristiti i kao sredstvo u bržem indeksiranju novih web stranica.

Spam in Blog Spam u blogovima se odnosi na automatsko postavljanje nasumičnih komentara u svrhu reklamiranja komercijalnih usluga i web sjedišta. Komentari se najčešće postavljaju u blogove, knjige gostiju i ostale javno dostupne online diskusijske prostore. Zaštita – CAPTCHA - "Completely Automated Public Turing test to tell Computers and Humans Apart" ("Potpuno automatizirani javni Turingov test kako bi se razlikovao čovjek od računala").

Hoaxing E-mail poruke raznolikih sadržaja: Prijetnje Ponude softvera Najave nepostojećih ili posve nemogućih situacija i događaja Šaljive poruke elektroničke pošte …

Obrana i zaštita Redovite nadogradnje e-mail softvera Oprez pri otvaranju e-mail poruka Ranije navedene mjere opreza EDUKACIJA korisnika i prepoznavanje neželjenog sadržaja

Krađa i zlouporaba identiteta Phishing – pristupanje lažnoj web stranici koja izgleda identično kao i ona “prava” Spoofing – lažno predstavljanje kao druga osoba i stjecanja koristi od toga

Roditeljska zaštita djece na Internetu (Windows® Vista®) Skup postavki za zaštitu djece na računalu Centralizirano, jednostavno za uporabu Fleksibilno

Postavke… Vremenska ograničenja Ograničenja za igre Blokiranje programa Web filtriranje (!!!) Izvješća o aktivnosti (…)

Nasilje na internetu prezentacija

Nasilje na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu kviz

Sigurnost na internetu kviz Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Sigurnost na internetu prezentacija

Sigurnost na internetu prezentacija Singidunum predavanja

Singidunum predavanja Raspored predavanja singidunum

Raspored predavanja singidunum Nelinearni otpornici

Nelinearni otpornici Zatita

Zatita Zatita

Zatita Mpš uprava za veterinarstvo

Mpš uprava za veterinarstvo Profilaktyka uzależnienia od internetu

Profilaktyka uzależnienia od internetu Bonton internet

Bonton internet Pravila ponašanja na internetu

Pravila ponašanja na internetu Koji su internet servisi

Koji su internet servisi Tehnologije pristupa internetu

Tehnologije pristupa internetu Citácia z internetu vzor

Citácia z internetu vzor Zasady bezpiecznego internetu dla dzieci

Zasady bezpiecznego internetu dla dzieci Art co to

Art co to Blaski i cienie internetu

Blaski i cienie internetu Wady i zalety internetu prezentacja

Wady i zalety internetu prezentacja Vrste opasnosti na internetu

Vrste opasnosti na internetu Fonetinis nagrinejimas

Fonetinis nagrinejimas Prezentacja historia internetu

Prezentacja historia internetu Závislost na internetu

Závislost na internetu Nacionalni kontakt centar za bezbednost dece na internetu

Nacionalni kontakt centar za bezbednost dece na internetu Piotr habela

Piotr habela Bezbednost dece na internetu

Bezbednost dece na internetu Zastita dece na internetu slike

Zastita dece na internetu slike Internet bonton slike

Internet bonton slike Struktura internetu

Struktura internetu Ciemna strona internetu

Ciemna strona internetu Struktura internetu

Struktura internetu Historia rozwoju internetu

Historia rozwoju internetu Internet definicija

Internet definicija Stop nasilju na internetu

Stop nasilju na internetu Prednosti i mane društvenih mreža

Prednosti i mane društvenih mreža Cienie internetu

Cienie internetu Centar za bezbednost dece na internetu

Centar za bezbednost dece na internetu 10 przykazań bezpiecznego internetu

10 przykazań bezpiecznego internetu Pravila lijepog ponašanja na internetu

Pravila lijepog ponašanja na internetu Digitalni tragovi slike

Digitalni tragovi slike Sta se sve moze adresirati na internetu

Sta se sve moze adresirati na internetu Internet 1969

Internet 1969 Struktura internetu

Struktura internetu