PROTEKSI PADA SISTEM OPERASI SISTEM OPERASI Seperangkat program

- Slides: 35

PROTEKSI PADA SISTEM OPERASI

SISTEM OPERASI ? • Seperangkat program yang mengelola sumber daya perangkat keras komputer, dan menyediakan layanan umum untuk aplikasi perangkat lunak • Sistem operasi mempunyai penjadwalan yang sistematis mencakup perhitungan penggunaan memori, pemrosesan data, penyimpanan data, dan sumber daya lainnya • Program yang paling penting dari perangkat lunak sistem dalam sistem komputer.

PRINSIP DASAR KEAMANAN SO • Availability Memastikan ketersediaan sistem , menjamin data / sistem reliabel dan terkini saat diakses oleh individu yang memiliki hak akses. • Integrity Memastikan keutuhan data dan konfigurasi sistem tidak dirusak oleh orang yang tidak berhak mengaksesnya. • Confidentiality Memastikan bahwa tingkat kerahasiaan perlu diberlakukan pada setiap pintu masuk pengolahan data dan mencegah pengungkapan yang tidak sah.

PRINSIP DASAR KEAMANAN SO • Trust Model Operating Sistem • Mendefinisikan seperangkat software dan data yang dapat melindungi Sistem Operasi dari ancaman berbagai proses untrusted. • Memastikan bahwa tujuan keamanan sistem akan selalu ditegakkan terlepas dari perilaku pengguna, karena proses pengguna tidak dipercaya. • Threat Model atau Model Ancaman • Mendefinisikan seperangkat operasi yang dapat mengganggu prinsip Confidentiality, Integrity, dan Availibity. • Model ancaman mengekspos kelemahan mendasar dalam sistem operasi komersial.

PERANCANGAN SO YANG AMAN Prinsip Dasar Perancangan Sistem Yang Aman 1. Mencegah hilangnya data • Bencana • Kesalahan perangkat keras • Kesalahan manusia 2. Mencegah masuknya penyusup • Penyusup pasif • Penyusup aktif

PERANCANGAN SO YANG AMAN • Keamanan sistem terbagi menjadi 3, yaitu: • Keamanan eksternal, berkaitan dengan pengamanan fasilitas komputer dari penyusup, bencana alam, dll. • Keamanan interface pemakai, berkaitan dengan identifikasi pemakai sebelum mengakses program dan data. • Keamanan internal, berkaitan dengan pengamanan beragam kendali yang dibangun pada perangkat keras dan sistem operasi untuk menjaga integritas program dan data. • Keamanan pada sistem operasi bisa berupa pengamanan dari sisi teknis, manajerial, legalitas dan politis.

PERANCANGAN SO YANG AMAN LAPISAN KEAMANAN 1. Lapisan Fisik 2. Keamanan lokal 3. Keamanan Root 4. Keamanan File dan system file 5. Keamanan Password dan Enkripsi 6. Keamanan Kernel 7. Keamanan Jaringan

PERANCANGAN SO YANG AMAN LAPISAN. . . 1. Lapisan Fisik : • membatasi akses fisik ke mesin : • • Akses masuk ke ruangan komputer Penguncian komputer secara hardware Keamanan BIOS Keamanan bootloader • back-up data : • pemilihan piranti back-up • penjadwalan back-up • mendeteksi. .

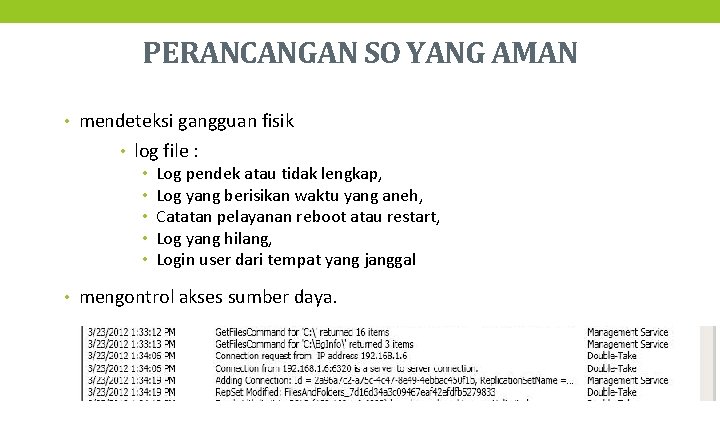

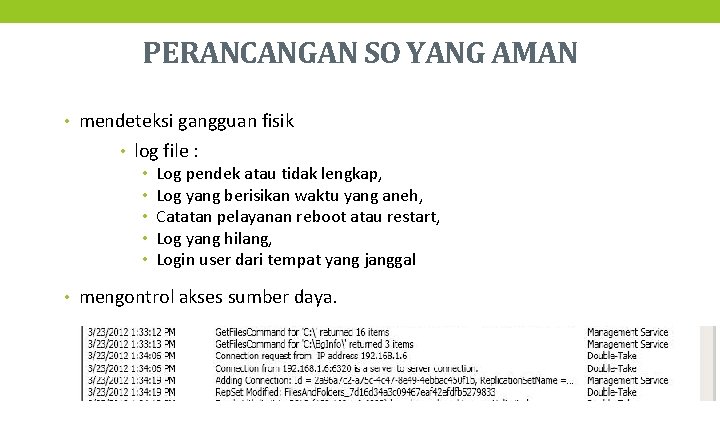

PERANCANGAN SO YANG AMAN • mendeteksi gangguan fisik • log file : • Log pendek atau tidak lengkap, • Log yang berisikan waktu yang aneh, • Catatan pelayanan reboot atau restart, • Log yang hilang, • Login user dari tempat yang janggal • mengontrol akses sumber daya.

PERANCANGAN SO YANG AMAN LAPISAN. . . . 2. Keamanan lokal • Berkaitan dengan user dan hak-haknya : • Memberi fasilitas minimal yang diperlukan • Perhatikan tempat user melakukan login (apakah mereka melakukan login dari tempat yg seharusnya? ) • Pastikan dan hapus akun mereka ketika mereka tidak lagi membutuhkan akses.

PERANCANGAN SO YANG AMAN LAPISAN. . . . 3. Keamanan Root • Gunakan akses root/administrator jika memang benar-benar dibutuhkan • Selalu perlahan dan berhati-hati ketika menjadi root/ administrator. Tindakan user dalam akses root dapat mempengaruhi banyak hal. • Contoh : • Ketika melakukan perintah yang kompleks, coba dalam cara yang lebih aman dulu, tidak langsung menggunakan perintah yang langsung merusak file. • Sebelum menghapus file, pastikan dan pikirkan terlebih dahulu bahwa file tersebut benar-benar file yang akan dihapus.

PERANCANGAN SO YANG AMAN LAPISAN. . . . 4. Keamanan File dan system file • Directory home user tidak boleh mengakses perintah mengubah system seperti partisi, perubahan device dan lain-lain. • Melakukan setting limit system file. • Mengatur akses dan permission file bagi user maupun group. ( r/w/x ) • Selalu cek program-program yang tidak dikenal

PERANCANGAN SO YANG AMAN LAPISAN. . . . 5. Keamanan Password dan Enkripsi • Waspada terhadap bruto force attack , dengan cara membuat password yang baik. • Selalu mengenkripsi file yang dipertukarkan. • Lakukan pengamanan pada level tampilan, seperti screen saver.

PERANCANGAN SO YANG AMAN LAPISAN. . . . 6. Keamanan Kernel • Selalu update kernel sistem operasi. • Ikuti review bugs dan kekurang- kekurangan pada sistem operasi.

PERANCANGAN SO YANG AMAN LAPISAN. . . . 7. Keamanan Jaringan • Waspadai paket sniffer yang sering menyadap port Ethernet. • Lakukan prosedur untuk mengecek integritas data • Verifikasi informasi DNS • Lindungi network file system • Gunakan firewall untuk barrier antara jaringan privat dengan jaringan eksternal

Case Study • Keamanan SO Windows • Keamanan SO Android • Keamanan SO i. OS

ANCAMAN TERHADAP SISTEM OPERASI

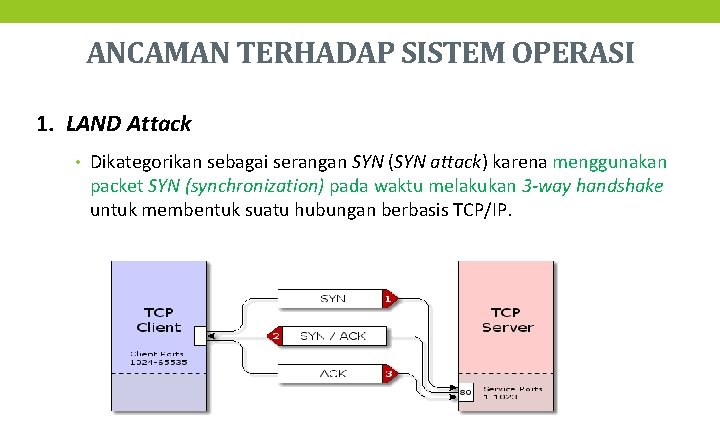

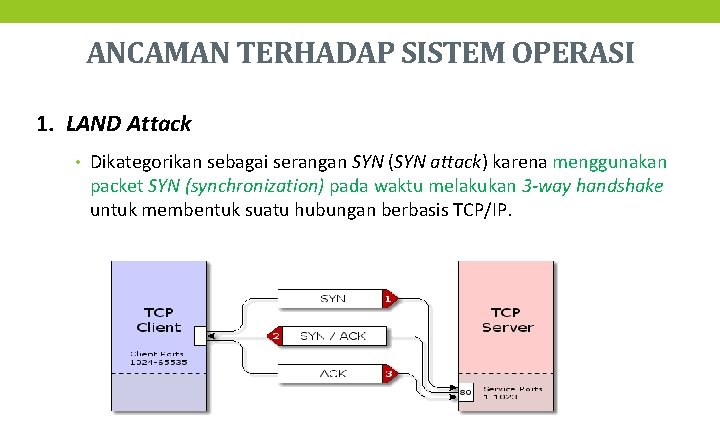

ANCAMAN TERHADAP SISTEM OPERASI 1. LAND Attack • Dikategorikan sebagai serangan SYN (SYN attack) karena menggunakan packet SYN (synchronization) pada waktu melakukan 3 -way handshake untuk membentuk suatu hubungan berbasis TCP/IP.

ANCAMAN TERHADAP SISTEM OPERASI LAND. . • Dalam sebuah LAND attack, komputer penyerang yang bertindak sebagai client mengirim sebuah paket SYN yang telah direkayasa ke suatu server yang hendak diserang. • Paket SYN yang telah direkayasa ini berisi alamat dan nomer port asal yang sama persis dengan alamat dan nomer port tujuan • Dengan demikian, pada waktu host mengirimkan paket SYN/ACK kembali ke client, maka terjadi suatu infinite loop karena host sebetulnya mengirimkan paket SYN/ACK tersebut ke dirinya sendiri.

ANCAMAN TERHADAP SISTEM OPERASI 2. Ping of Death • Serangan ini melibatkan pengiriman Ping yang salah atau berbahaya ke komputer target. • Batas ukuran paket di protokol IP adalah 65. 536 byte atau 64 kilobyte. • Mengirim ping dalam ukuran ini (65. 536 byte) bisa mengakibatkan kerusakan (crash) pada komputer target. • Contoh : C: windows>ping -l 65540 Perintah MSDOS di atas melakukan ping atau pengiriman paket ICMP berukuran 65540 byte ke suatu host/server.

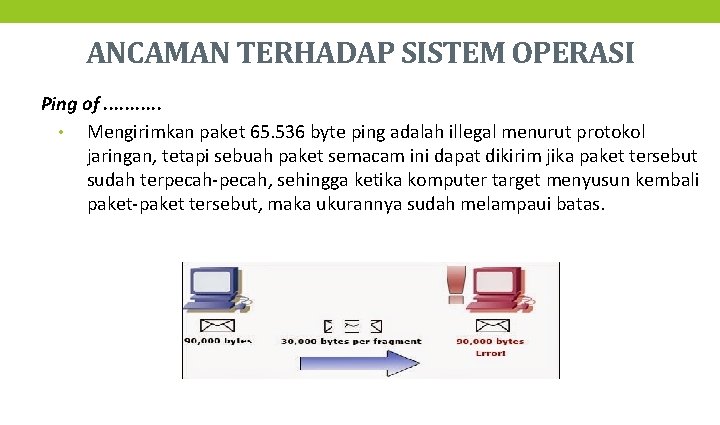

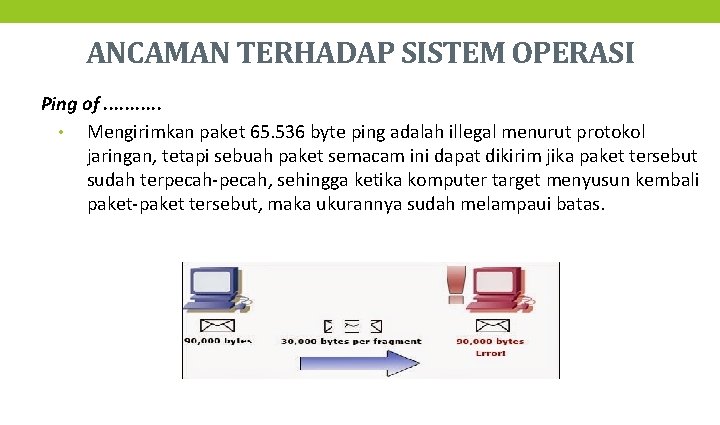

ANCAMAN TERHADAP SISTEM OPERASI Ping of. . . • Mengirimkan paket 65. 536 byte ping adalah illegal menurut protokol jaringan, tetapi sebuah paket semacam ini dapat dikirim jika paket tersebut sudah terpecah-pecah, sehingga ketika komputer target menyusun kembali paket-paket tersebut, maka ukurannya sudah melampaui batas.

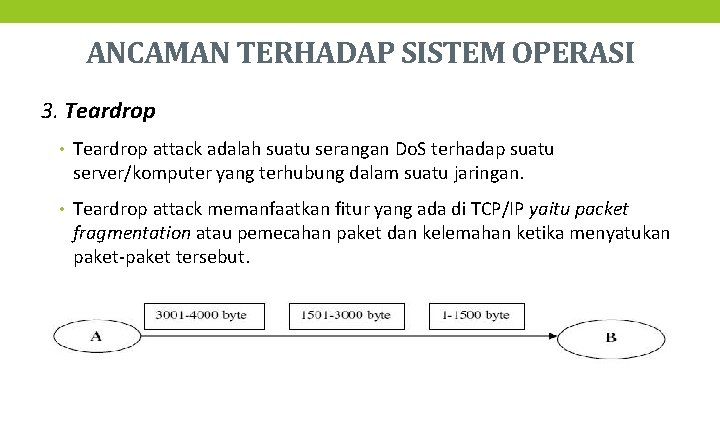

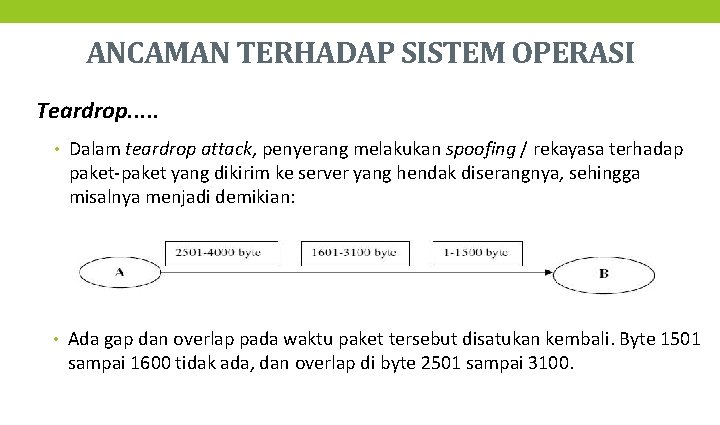

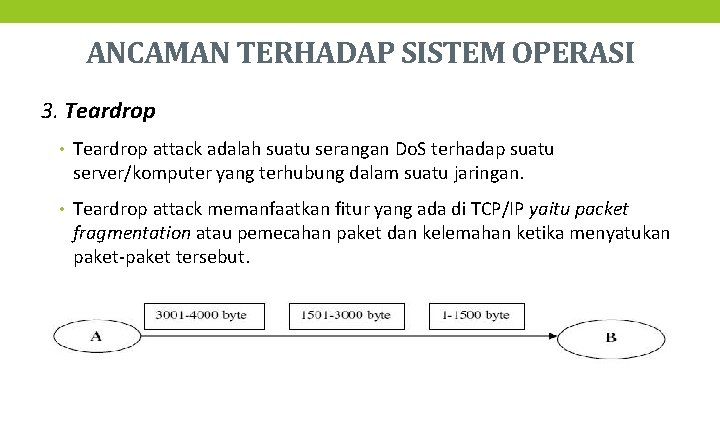

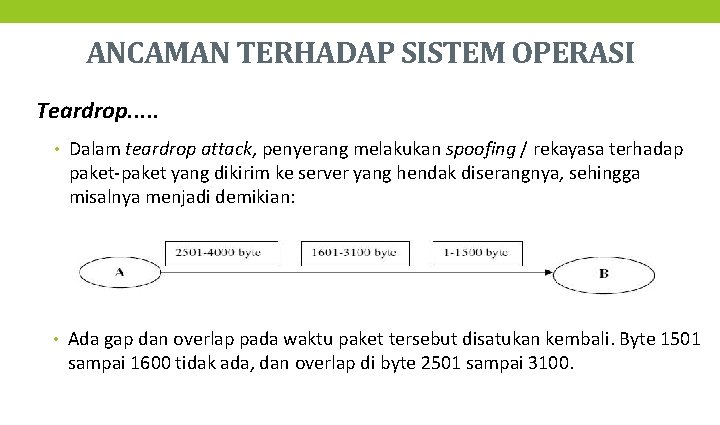

ANCAMAN TERHADAP SISTEM OPERASI 3. Teardrop • Teardrop attack adalah suatu serangan Do. S terhadap suatu server/komputer yang terhubung dalam suatu jaringan. • Teardrop attack memanfaatkan fitur yang ada di TCP/IP yaitu packet fragmentation atau pemecahan paket dan kelemahan ketika menyatukan paket-paket tersebut.

ANCAMAN TERHADAP SISTEM OPERASI Teardrop. . . • Dalam teardrop attack, penyerang melakukan spoofing / rekayasa terhadap paket-paket yang dikirim ke server yang hendak diserangnya, sehingga misalnya menjadi demikian: • Ada gap dan overlap pada waktu paket tersebut disatukan kembali. Byte 1501 sampai 1600 tidak ada, dan overlap di byte 2501 sampai 3100.

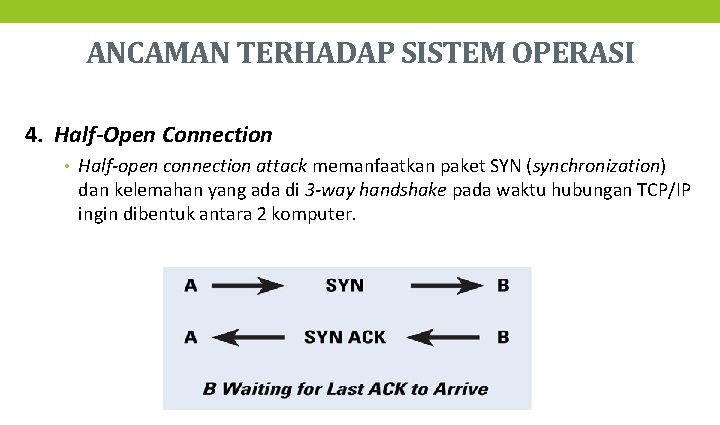

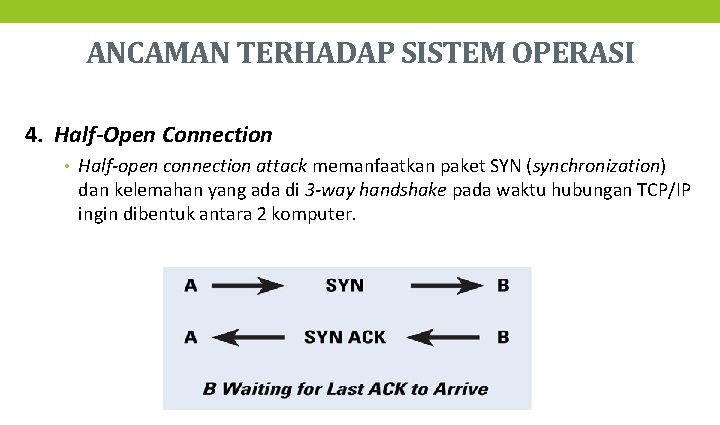

ANCAMAN TERHADAP SISTEM OPERASI 4. Half-Open Connection • Half-open connection attack memanfaatkan paket SYN (synchronization) dan kelemahan yang ada di 3 -way handshake pada waktu hubungan TCP/IP ingin dibentuk antara 2 komputer.

ANCAMAN TERHADAP SISTEM OPERASI Half-Open. . . • Penyerang mengirimkan banyak paket SYN yang telah direkayasa ke server yang hendak diserang, sehingga alamat asal menjadi tidak valid. • Alamat asal paket SYN tersebut tidak menunjuk pada komputer yang benar- benar ada. • Pada waktu server menerima paket SYN tersebut, maka server akan mengirimkan paket SYN/ACK untuk menjawab tiap paket SYN yang diterima. • Namun, karena paket SYN/ACK dari server tersebut dikirim ke alamat yang tidak ada, maka server akan terus menunggu untuk menerima jawaban berupa paket ACK.

ANCAMAN TERHADAP SISTEM OPERASI Half-Open. . . • Jika server tersebut dibanjiri oleh paket-paket SYN yang tidak valid, maka akhirnya server akan kehabisan memory dan sumber daya komputasi karena server terus menunggu untuk menerima jawaban paket ACK yang tidak akan pernah datang. • Akhirnya server akan crash, hang, atau melakukan reboot dan terjadilah gangguan terhadap layanan (denial of service).

BENTUK SERANGAN PADA SO

BENTUK SERANGAN PADA SO • Serangan terhadap SO berupa program yang mengeksploitasi kelemahan sistem komputer. • Serangan tersebut dapat dibagi menjadi 2 kategori, yaitu: • Program-program yang memerlukan program inang (host program) • Program-program yang tidak memerlukan program inang. Program sendiri yang dapat dijadwalkan dijalankan oleh sistem operasi.

BENTUK SERANGAN PADA SO • Program-program yang memerlukan inang, antara lain: • Logic Bomb, yaitu logic yang ditempelkan pada program agar memeriksa suatu kumpulan kondisi dalam sistem. • Trapdoor, yaitu pintu masuk tak terdokumentasi di suatu program untuk memberikan akses tanpa metode otentifikasi. • Trojan Horse, yaitu rutin tak terdokumentasi yang ditempelkan dalam satu program. • Virus, yaitu kode yang ditempelkan dalam satu program yang menyebabkan pengkopian dirinya dan disisipkan ke program lain.

BENTUK SERANGAN PADA SO • Program-program yang tidak memerlukan inang atau independent, antara lain: • Bacteria, yaitu program yang mengkonsumsi sumber daya sistem dengan mereplikasi dirinya sendiri. Bacteria tidak secara eksplisit merusak file, bacteria bereproduksi secara eksponensial, mengakibatkan penolakan pengaksesan pemakai ke sumber daya. • Worm, yaitu program yang dapat mereplikasi dirinya dan mengirim kopiannya melalui jaringan.

BENTUK SERANGAN PADA SO VIRUS • Virus sering merusak sistem komputer seperti : menghapus file, partisi disk atau mengacaukan program. • Skenario perusakan oleh virus: • • • Blackmail Denial of Service selama virus masih berjalan Kerusakan permanent pada hardware Competitor computer Sabotase.

BENTUK SERANGAN PADA SO • Virus mengalami siklus hidup 4 fase, yaitu: • • Fase tidur (dormant phase) Fase propagasi (propagation phase) Fase pemicu (triggering phase) Fase eksekusi (execution phase). • Sekali virus telah memasuki sistem dengan menginfeksi satu program, maka virus tersebut menginfeksi beberapa / semua file exe lain di sistem itu saat program yang terinfeksi dieksekusi. • Kebanyakan virus mengawali infeksi melalui pengkopian disk yang telah terinfeksi virus.

BENTUK SERANGAN PADA SO VIRUS. . . • Klasifikasi tipe virus adalah sebagai berikut: • Parasitic Virus, merupakan virus tradisional dan bentuk virus yang paling sering digunakan. Virus ini masuk ke file exe. • Memory-resident virus, virus memuatkan diri ke memori utama sebagai bagian program yang menetap. Virus menginfeksi setiap program yang dieksekusi. • Boot Sector Virus, virus menginfeksi master boot record atau boot record dan menyebarkan saat sistem di boot dari disk yang berisi virus.

BENTUK SERANGAN PADA SO VIRUS. . . • Klasifikasi. . . • • Stealth Virus, virus yang bentuknya telah dirancang agar dapat menyembunyikan diri dari deteksi perangkat lunak antivirus. Polymorphic Virus, virus bermutasi setiap kali melakukan infeksi. Deteksi dengan penandaan virus tersebut tidak dimungkinkan.

Proteksi dan sekuriti sistem komputer

Proteksi dan sekuriti sistem komputer Zona proteksi sistem tenaga listrik

Zona proteksi sistem tenaga listrik File sharing management system

File sharing management system Manajemen proses pada sistem operasi

Manajemen proses pada sistem operasi Penjadwalan proses sistem operasi

Penjadwalan proses sistem operasi Bagian soxhlet dan fungsinya

Bagian soxhlet dan fungsinya Seperangkat rencana adalah

Seperangkat rencana adalah Lagi pula atau lagipula

Lagi pula atau lagipula Seperangkat alat soxhlet

Seperangkat alat soxhlet Seperangkat interaksi yang di

Seperangkat interaksi yang di Pertanyaan tentang penjadwalan jangka pendek

Pertanyaan tentang penjadwalan jangka pendek Manajemen memori sistem operasi

Manajemen memori sistem operasi Pengaturan proses pada sistem operasi

Pengaturan proses pada sistem operasi Contoh soal penjadwalan proses pada sistem operasi

Contoh soal penjadwalan proses pada sistem operasi Arsitektur firewall pada sistem operasi linux adalah

Arsitektur firewall pada sistem operasi linux adalah Pltpm

Pltpm Makalah perdagangan luar negeri, proteksi dan globalisasi

Makalah perdagangan luar negeri, proteksi dan globalisasi Contoh soal keuntungan mutlak dan keuntungan berbanding

Contoh soal keuntungan mutlak dan keuntungan berbanding Polis taspen proteksi beasiswa

Polis taspen proteksi beasiswa Contoh aset informasi

Contoh aset informasi Pengertian politik proteksi

Pengertian politik proteksi Struktur sistem komputer

Struktur sistem komputer Directory file in unix

Directory file in unix Diagram grup

Diagram grup Suatu kumpulan instruksi

Suatu kumpulan instruksi Liabiliti

Liabiliti Sistem pernapasan serangga trakea bermuara pada

Sistem pernapasan serangga trakea bermuara pada Operasi linear

Operasi linear Operasi pada queue

Operasi pada queue Operasi aritmatika pada pengolahan citra

Operasi aritmatika pada pengolahan citra Graf bipartite adalah

Graf bipartite adalah Geometri

Geometri Empty

Empty Peta konsep

Peta konsep Kesamaan 2 vektor

Kesamaan 2 vektor Bilangan biner 24

Bilangan biner 24