Projekt eduroam Tomasz Wolniewicz UCI UMK Seminarium eduroam

- Slides: 20

Projekt eduroam Tomasz Wolniewicz UCI UMK Seminarium eduroam – UMK, 16 -17. 03. 2006

Założenia • Pracownik i student instytucji biorącej udział w eduroam uzyska dostęp do sieci na terenie dowolnej innej takiej instytucji • Zasada pełnej wzajemności • Pełna poufność danych • Bezpieczeństwo użytkowników – pewna sieć – szyfrowana transmisja • Bezpieczeństwo instytucji udostępniających sieć – uwierzytelnieni użytkownicy – odpowiedzialność użytkownika za jego działania Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 2/20

Uczestnicy - świat Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 3/20

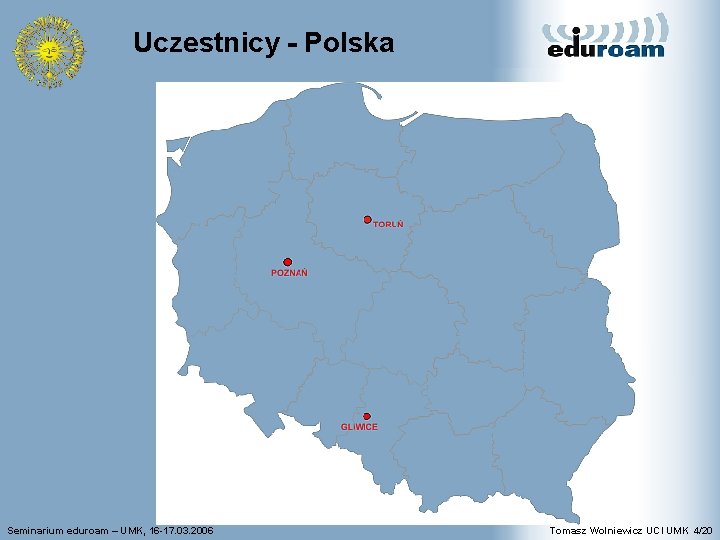

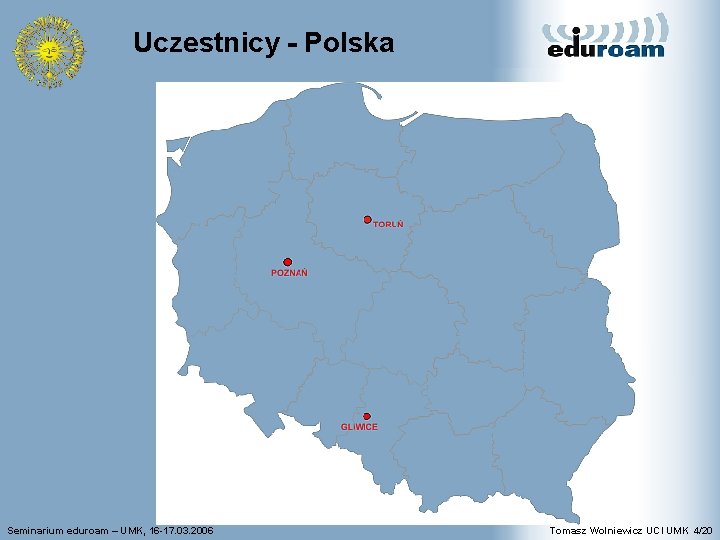

Uczestnicy - Polska Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 4/20

Uczestnicy - Hiszpania Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 5/20

Uczestnicy - Holandia Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 6/20

Uczestnicy - Luksemburg Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 7/20

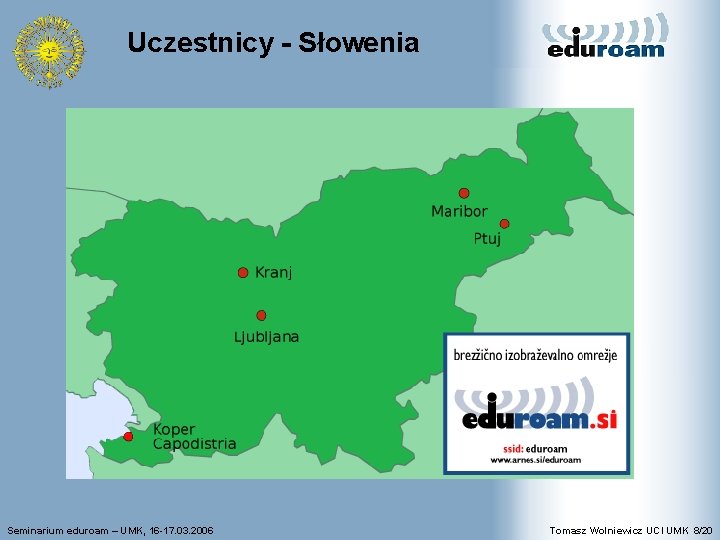

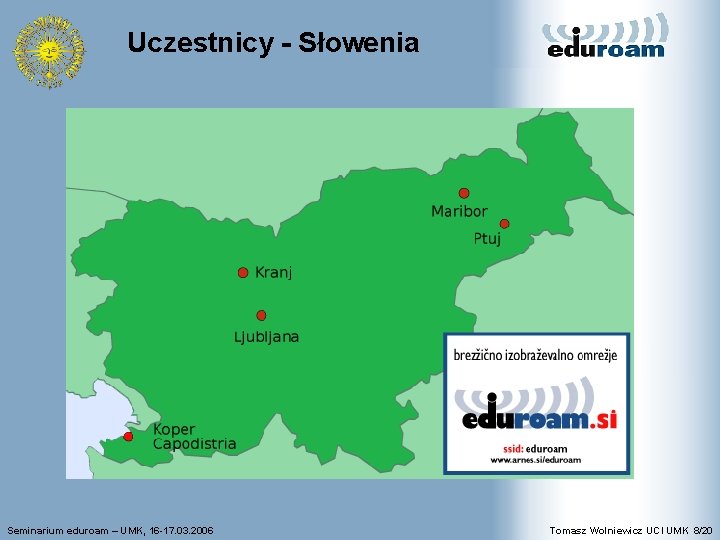

Uczestnicy - Słowenia Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 8/20

Uczestnicy - Australia Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 9/20

Klasyczne zabezpieczenia sieci bezprzewodowych • Blokady MAC – praktycznie żadna ochrona – MAC jest wysyłany otwartym tekstem • Statyczny klucz WEP – klucz jest tajny, a musi być znany wszystkim klientom • sprzeczność między powszechnością i tajemnicą – klucz może być złamany po podsłuchaniu zaszyfrowanej transmisji Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 10/20

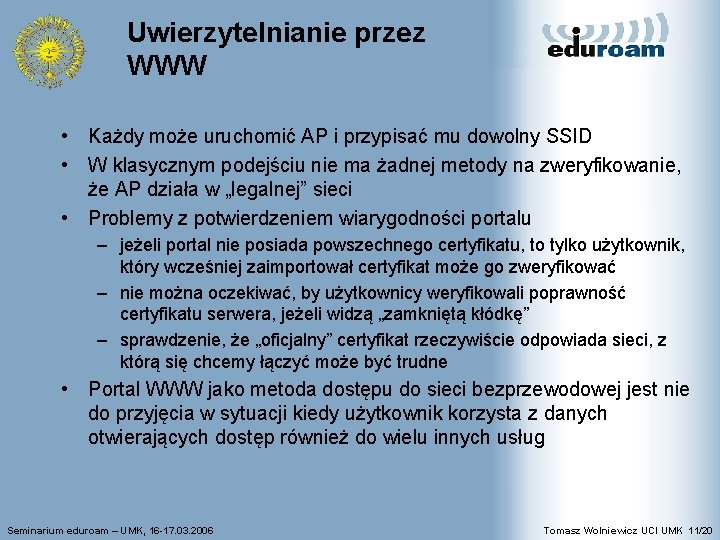

Uwierzytelnianie przez WWW • Każdy może uruchomić AP i przypisać mu dowolny SSID • W klasycznym podejściu nie ma żadnej metody na zweryfikowanie, że AP działa w „legalnej” sieci • Problemy z potwierdzeniem wiarygodności portalu – jeżeli portal nie posiada powszechnego certyfikatu, to tylko użytkownik, który wcześniej zaimportował certyfikat może go zweryfikować – nie można oczekiwać, by użytkownicy weryfikowali poprawność certyfikatu serwera, jeżeli widzą „zamkniętą kłódkę” – sprawdzenie, że „oficjalny” certyfikat rzeczywiście odpowiada sieci, z którą się chcemy łączyć może być trudne • Portal WWW jako metoda dostępu do sieci bezprzewodowej jest nie do przyjęcia w sytuacji kiedy użytkownik korzysta z danych otwierających dostęp również do wielu innych usług Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 11/20

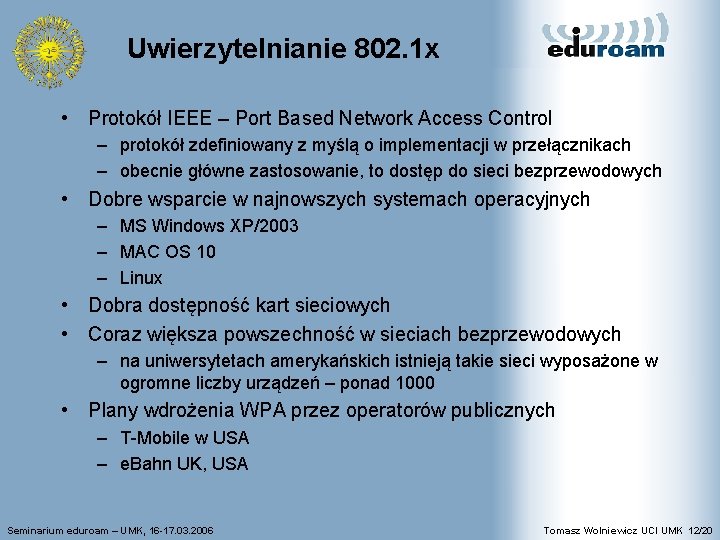

Uwierzytelnianie 802. 1 x • Protokół IEEE – Port Based Network Access Control – protokół zdefiniowany z myślą o implementacji w przełącznikach – obecnie główne zastosowanie, to dostęp do sieci bezprzewodowych • Dobre wsparcie w najnowszych systemach operacyjnych – MS Windows XP/2003 – MAC OS 10 – Linux • Dobra dostępność kart sieciowych • Coraz większa powszechność w sieciach bezprzewodowych – na uniwersytetach amerykańskich istnieją takie sieci wyposażone w ogromne liczby urządzeń – ponad 1000 • Plany wdrożenia WPA przez operatorów publicznych – T-Mobile w USA – e. Bahn UK, USA Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 12/20

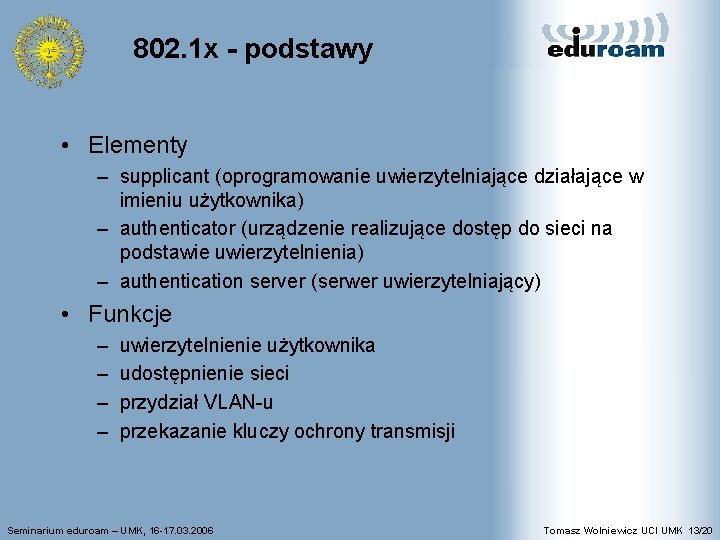

802. 1 x - podstawy • Elementy – supplicant (oprogramowanie uwierzytelniające działające w imieniu użytkownika) – authenticator (urządzenie realizujące dostęp do sieci na podstawie uwierzytelnienia) – authentication server (serwer uwierzytelniający) • Funkcje – – uwierzytelnienie użytkownika udostępnienie sieci przydział VLAN-u przekazanie kluczy ochrony transmisji Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 13/20

802. 1 x w działaniu • Klient (supplicant) wymienia dane z serwerem uwierzytelniającym za pośrednictwem urządzenia dostępowego (korzystając z protokołu EAP), • W ramach protokołu radius przesyłane są różnego rodzaju atrybuty, w tym atrybuty zawierające dane uwierzytelniające użytkownika • Po zakończeniu procesu uwierzytelnienia serwer uwierzytelniający przekazuje do urządzenia dostępowego zgodę lub zakaz udostępnienia sieci • Serwer uwierzytelniający może przekazać dodatkowe atrybuty, np. określające nr VLAN-u, przekazujące dane inicjujące szyfrowanie transmisji itp. Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 14/20

EAP (Extensible Authentication Protocol) • EAP określa ramy dla implementowania metod uwierzytelnienia – rodzaje zapytań i odpowiedzi – odwołania do specyficznych metod uwierzytelniania • dane EAP są wymieniane między klientem urządzeniem sieciowym i przekazywane przez urządzenie sieciowe do serwera uwierzytelniającego (typowo w ramach protokołu Radius) • dane EAP nie są analizowane przez urządzenie dostępowe Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 15/20

Korzyści płynące ze stosowania standardu 802. 1 x • Sieć „zna” użytkownika • Użytkownik „zna” sieć • Klucz szyfrujący jest wymieniany co kilka minut lub z każdym pakietem • Użytkownik może być przypisany do różnych grup (np. użytkownik lokalny, gość) • Możliwość odcięcia użytkownika, który działa niezgodnie z regulaminem • Koordynacja na poziomie krajowym i międzynarodowym pozwala na gościnny dostęp do Internetu w wielu miejscach Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 16/20

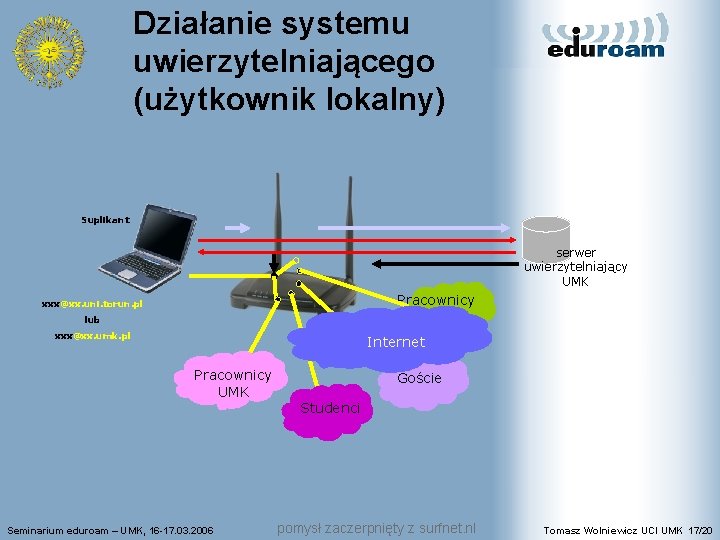

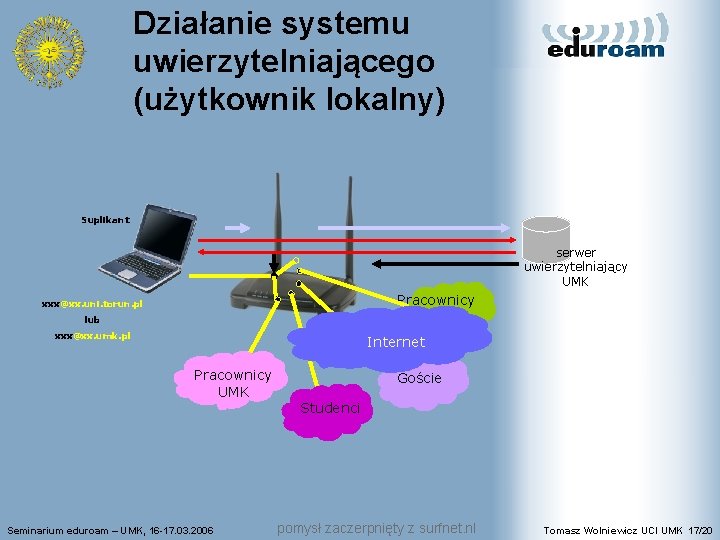

Działanie systemu uwierzytelniającego (użytkownik lokalny) Suplikant serwer uwierzytelniający UMK Pracownicy jednostki xxx@xx. uni. torun. pl lub xxx@xx. umk. pl Internet Pracownicy UMK Seminarium eduroam – UMK, 16 -17. 03. 2006 Goście Studenci pomysł zaczerpnięty z surfnet. nl Tomasz Wolniewicz UCI UMK 17/20

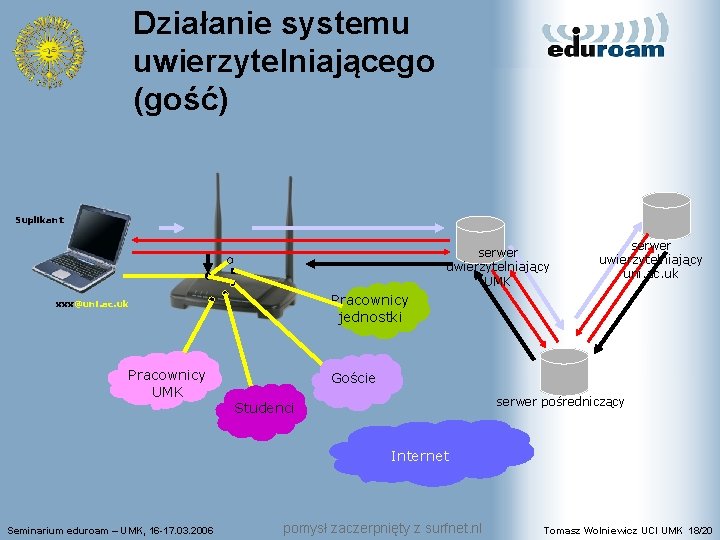

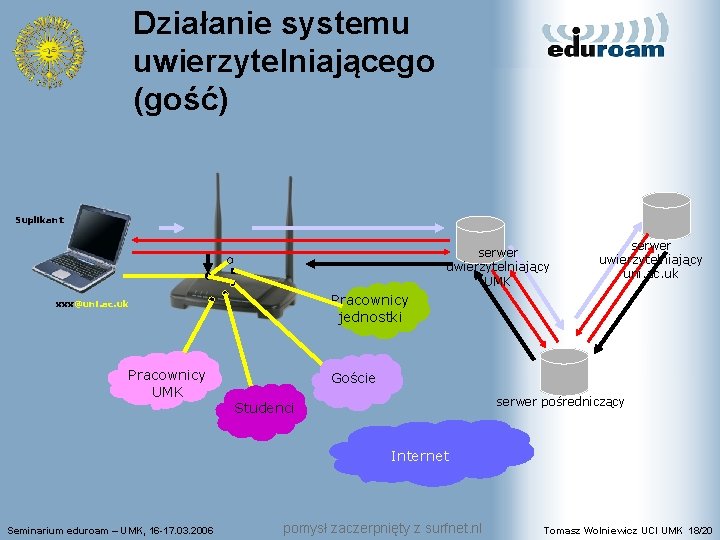

Działanie systemu uwierzytelniającego (gość) Suplikant serwer uwierzytelniający UMK Pracownicy jednostki xxx@uni. ac. uk Pracownicy UMK serwer uwierzytelniający uni. ac. uk Goście serwer pośredniczący Studenci Internet Seminarium eduroam – UMK, 16 -17. 03. 2006 pomysł zaczerpnięty z surfnet. nl Tomasz Wolniewicz UCI UMK 18/20

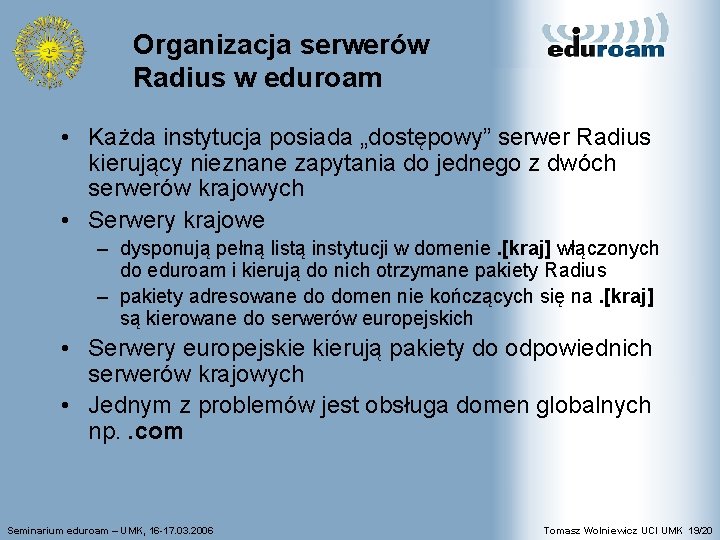

Organizacja serwerów Radius w eduroam • Każda instytucja posiada „dostępowy” serwer Radius kierujący nieznane zapytania do jednego z dwóch serwerów krajowych • Serwery krajowe – dysponują pełną listą instytucji w domenie. [kraj] włączonych do eduroam i kierują do nich otrzymane pakiety Radius – pakiety adresowane do domen nie kończących się na. [kraj] są kierowane do serwerów europejskich • Serwery europejskie kierują pakiety do odpowiednich serwerów krajowych • Jednym z problemów jest obsługa domen globalnych np. . com Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 19/20

Bezpieczeństwo danych użytkownika w eduroam • Przesłanie danych uwierzytelniających jest poprzedzone zweryfikowaniem certyfikatu serwera instytucji macierzystej dla użytkownika • Jeżeli do uwierzytelniania używane są hasła to ich transmisja jest zaszyfrowana w kanale między urządzeniem użytkownika a serwerem Radius w instytucji macierzystej Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 20/20

Tomasz wolniewicz

Tomasz wolniewicz Eduroam cm umk

Eduroam cm umk Eduroam umk

Eduroam umk Seminarium dyplomowe pwr

Seminarium dyplomowe pwr Uci umk logowanie

Uci umk logowanie Instytut fizyki umk

Instytut fizyki umk Wwsse dziekanat

Wwsse dziekanat Krzysztof dobosz umk

Krzysztof dobosz umk Gmk umk

Gmk umk Umk fizyka

Umk fizyka Is umk

Is umk Icnt umk

Icnt umk Aleksander zawadzki umk

Aleksander zawadzki umk Historia sztuki umk

Historia sztuki umk Umk fizyka

Umk fizyka Expertus umk

Expertus umk Liceum akademickie umk

Liceum akademickie umk Tomasz powrózek

Tomasz powrózek Tomasz bucior

Tomasz bucior Tomasz brzeski

Tomasz brzeski Ogniem i mieczem ilustracje

Ogniem i mieczem ilustracje