Oprogramowanie klienckie Tomasz Wolniewicz UCI UMK Seminarium eduroam

![Instalator Secure. W 2 • plik Secure. W 2. INF [Version] Signature = "$Windows Instalator Secure. W 2 • plik Secure. W 2. INF [Version] Signature = "$Windows](https://slidetodoc.com/presentation_image_h2/d567b0940a183b4442907a213001179f/image-5.jpg)

- Slides: 18

Oprogramowanie klienckie Tomasz Wolniewicz UCI UMK Seminarium eduroam – UMK, 16 -17. 03. 2006

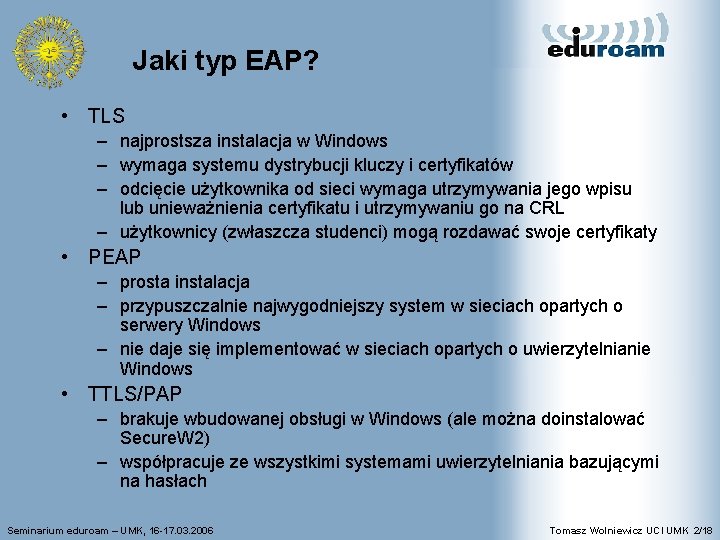

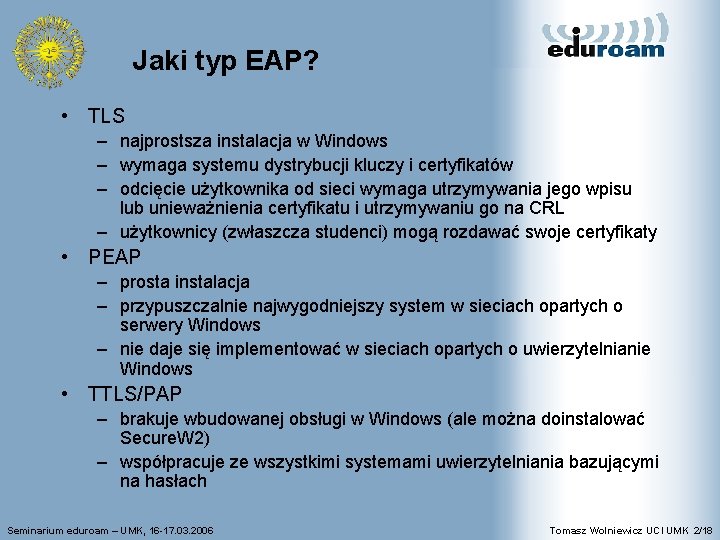

Jaki typ EAP? • TLS – najprostsza instalacja w Windows – wymaga systemu dystrybucji kluczy i certyfikatów – odcięcie użytkownika od sieci wymaga utrzymywania jego wpisu lub unieważnienia certyfikatu i utrzymywaniu go na CRL – użytkownicy (zwłaszcza studenci) mogą rozdawać swoje certyfikaty • PEAP – prosta instalacja – przypuszczalnie najwygodniejszy system w sieciach opartych o serwery Windows – nie daje się implementować w sieciach opartych o uwierzytelnianie Windows • TTLS/PAP – brakuje wbudowanej obsługi w Windows (ale można doinstalować Secure. W 2) – współpracuje ze wszystkimi systemami uwierzytelniania bazującymi na hasłach Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 2/18

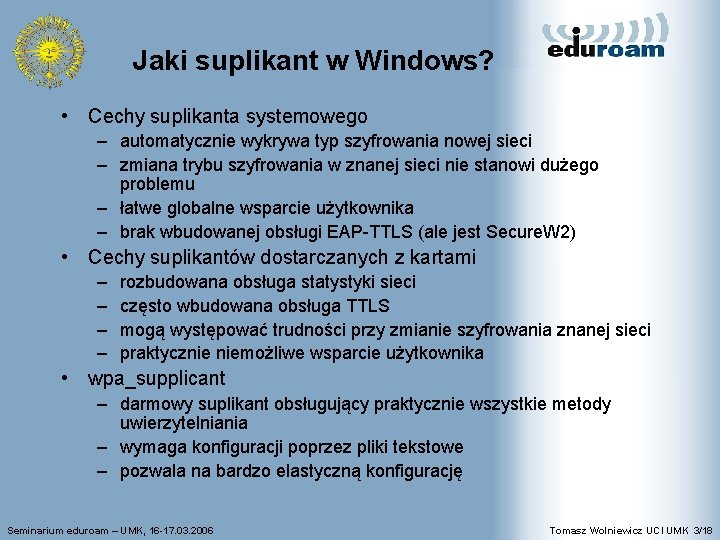

Jaki suplikant w Windows? • Cechy suplikanta systemowego – automatycznie wykrywa typ szyfrowania nowej sieci – zmiana trybu szyfrowania w znanej sieci nie stanowi dużego problemu – łatwe globalne wsparcie użytkownika – brak wbudowanej obsługi EAP-TTLS (ale jest Secure. W 2) • Cechy suplikantów dostarczanych z kartami – – rozbudowana obsługa statystyki sieci często wbudowana obsługa TTLS mogą występować trudności przy zmianie szyfrowania znanej sieci praktycznie niemożliwe wsparcie użytkownika • wpa_supplicant – darmowy suplikant obsługujący praktycznie wszystkie metody uwierzytelniania – wymaga konfiguracji poprzez pliki tekstowe – pozwala na bardzo elastyczną konfigurację Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 3/18

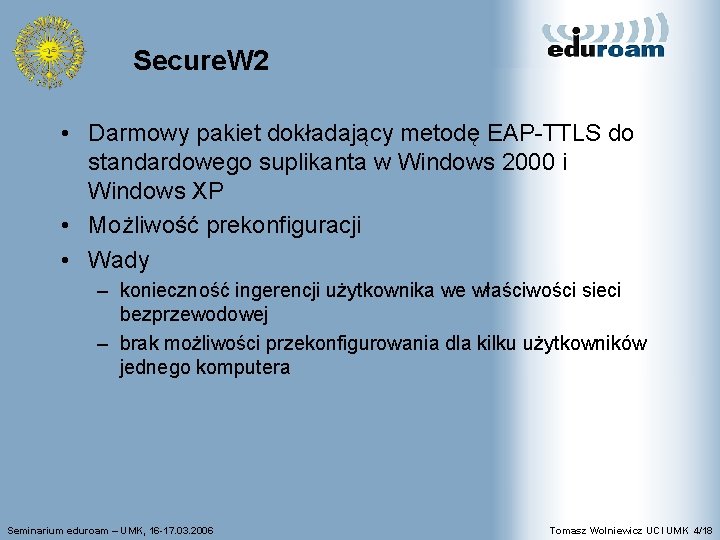

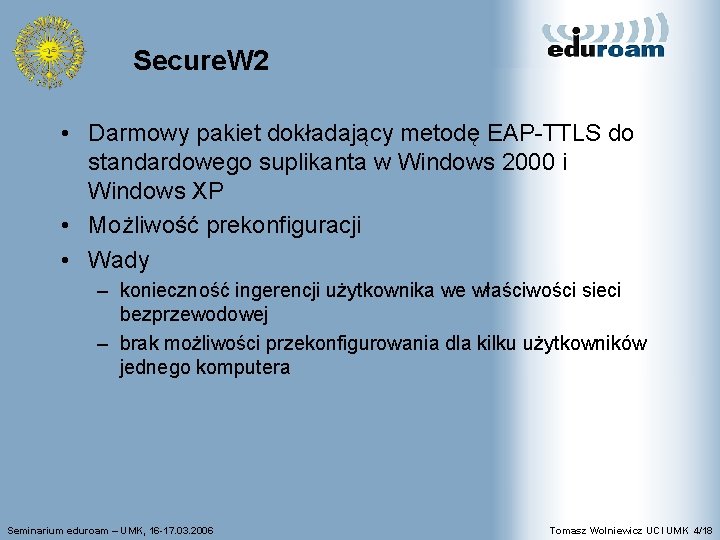

Secure. W 2 • Darmowy pakiet dokładający metodę EAP-TTLS do standardowego suplikanta w Windows 2000 i Windows XP • Możliwość prekonfiguracji • Wady – konieczność ingerencji użytkownika we właściwości sieci bezprzewodowej – brak możliwości przekonfigurowania dla kilku użytkowników jednego komputera Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 4/18

![Instalator Secure W 2 plik Secure W 2 INF Version Signature Windows Instalator Secure. W 2 • plik Secure. W 2. INF [Version] Signature = "$Windows](https://slidetodoc.com/presentation_image_h2/d567b0940a183b4442907a213001179f/image-5.jpg)

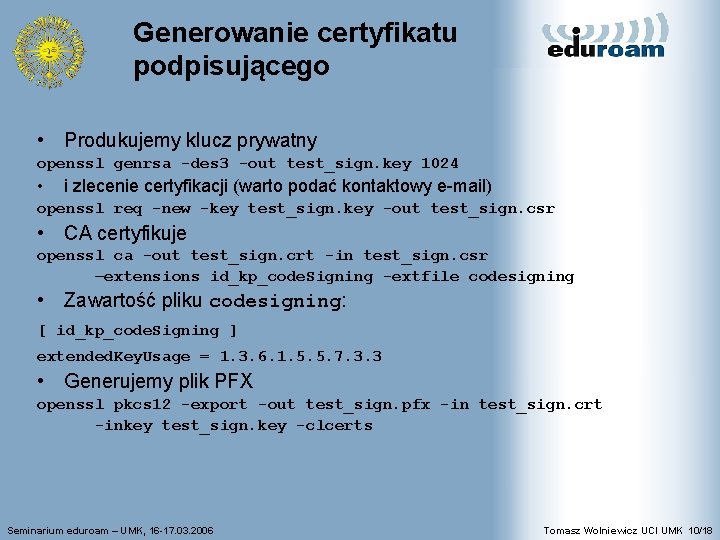

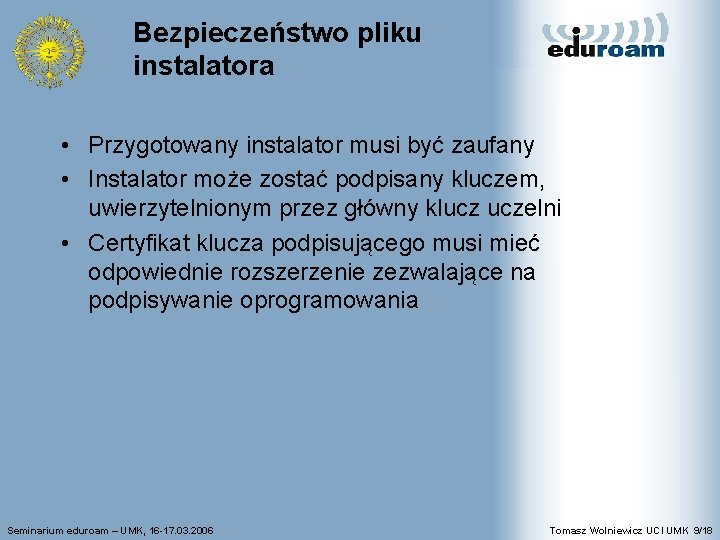

Instalator Secure. W 2 • plik Secure. W 2. INF [Version] Signature = "$Windows NT$" Provider = "Alfa & Ariss" Config = 7 [Certificates] Certificate. 1 = umk. der [WZCSVC] Enable = AUTO [Profile. 1] Authentication. Method = PAP EAPType = 0 Name = "DEFAULT" Description = "Wprowadź swoje dane: " Use. Alternate. Identity = FALSE Verify. Server. Certificate = TRUE Prompt. User. For. Credentials = FALSE Trusted. Root. CA. 0 = 58067 c 343 fdc 0 b 5853 User. Name = PROMPTUSER [SSID. 1] Name = "eduroam" Profile = "DEFAULT" Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 5/18

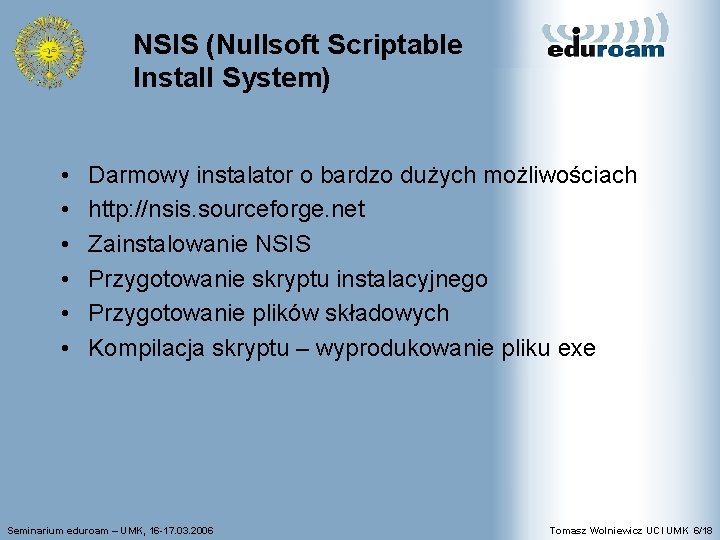

NSIS (Nullsoft Scriptable Install System) • • • Darmowy instalator o bardzo dużych możliwościach http: //nsis. sourceforge. net Zainstalowanie NSIS Przygotowanie skryptu instalacyjnego Przygotowanie plików składowych Kompilacja skryptu – wyprodukowanie pliku exe Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 6/18

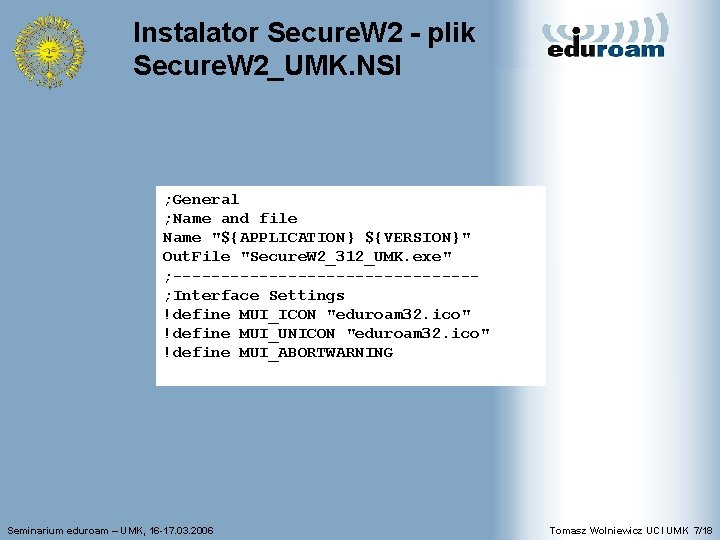

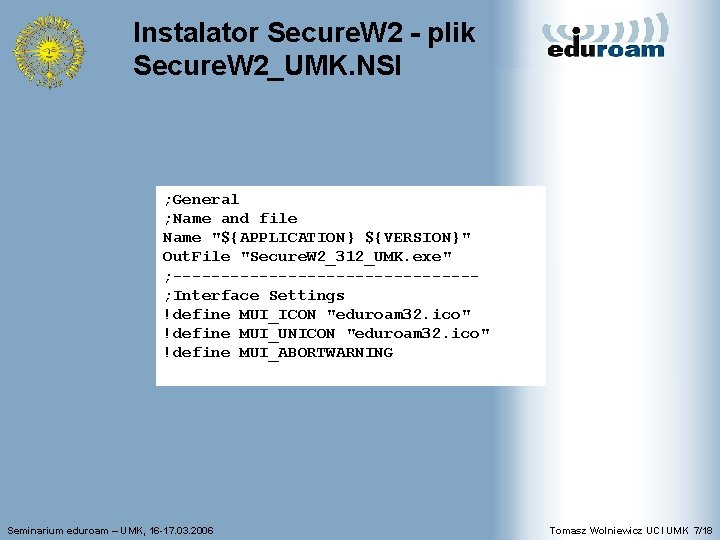

Instalator Secure. W 2 - plik Secure. W 2_UMK. NSI ; General ; Name and file Name "${APPLICATION} ${VERSION}" Out. File "Secure. W 2_312_UMK. exe" ; ----------------; Interface Settings !define MUI_ICON "eduroam 32. ico" !define MUI_UNICON "eduroam 32. ico" !define MUI_ABORTWARNING Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 7/18

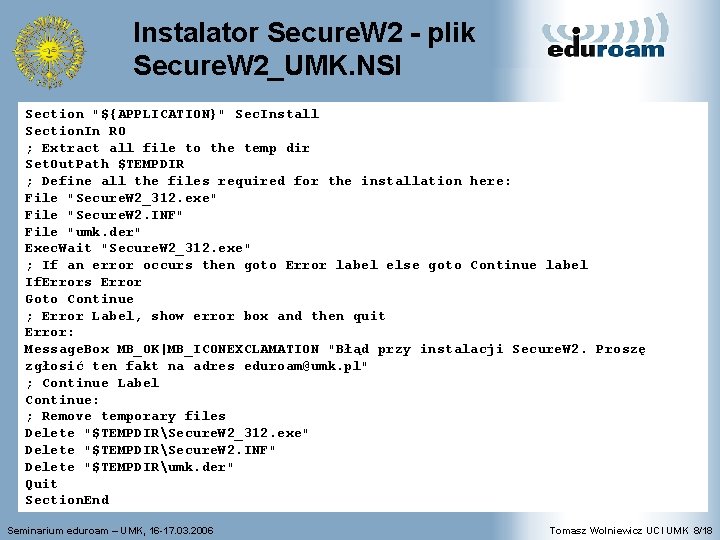

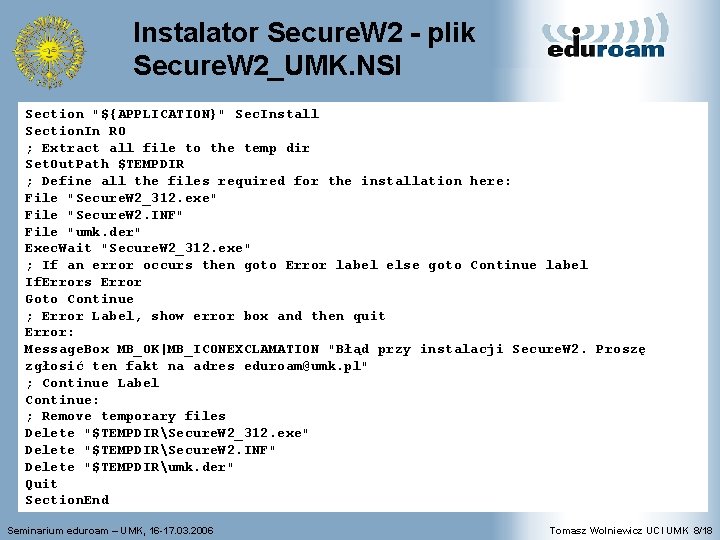

Instalator Secure. W 2 - plik Secure. W 2_UMK. NSI Section "${APPLICATION}" Sec. Install Section. In RO ; Extract all file to the temp dir Set. Out. Path $TEMPDIR ; Define all the files required for the installation here: File "Secure. W 2_312. exe" File "Secure. W 2. INF" File "umk. der" Exec. Wait "Secure. W 2_312. exe" ; If an error occurs then goto Error label else goto Continue label If. Errors Error Goto Continue ; Error Label, show error box and then quit Error: Message. Box MB_OK|MB_ICONEXCLAMATION "Błąd przy instalacji Secure. W 2. Proszę zgłosić ten fakt na adres eduroam@umk. pl" ; Continue Label Continue: ; Remove temporary files Delete "$TEMPDIRSecure. W 2_312. exe" Delete "$TEMPDIRSecure. W 2. INF" Delete "$TEMPDIRumk. der" Quit Section. End Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 8/18

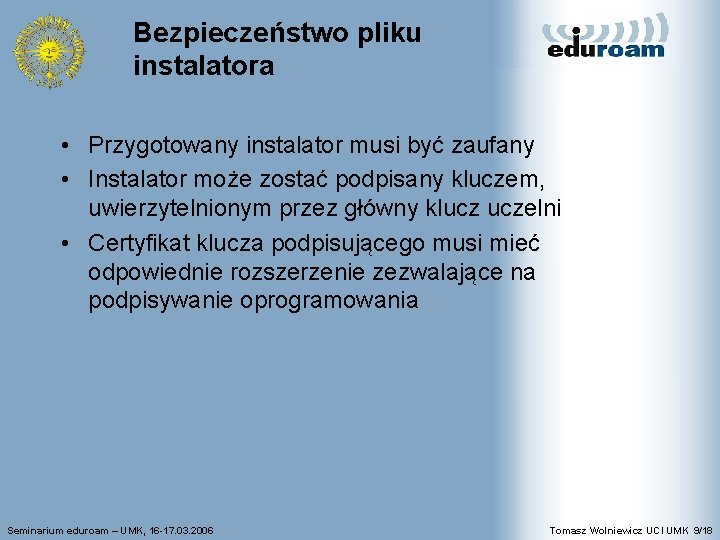

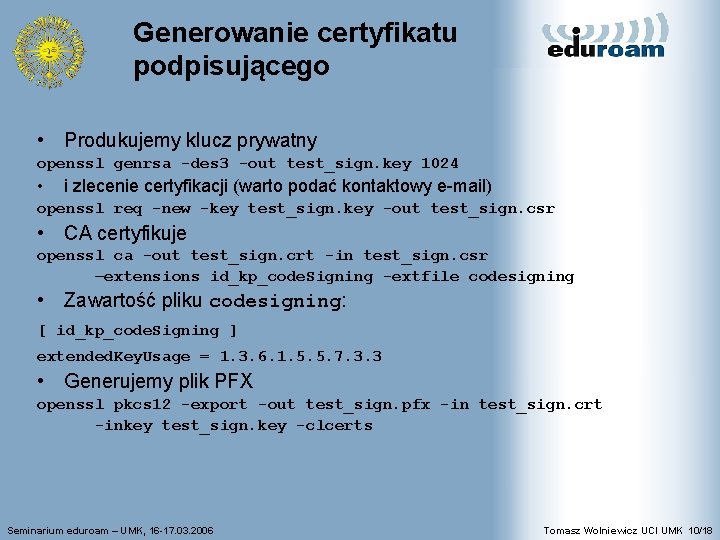

Bezpieczeństwo pliku instalatora • Przygotowany instalator musi być zaufany • Instalator może zostać podpisany kluczem, uwierzytelnionym przez główny klucz uczelni • Certyfikat klucza podpisującego musi mieć odpowiednie rozszerzenie zezwalające na podpisywanie oprogramowania Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 9/18

Generowanie certyfikatu podpisującego • Produkujemy klucz prywatny openssl genrsa -des 3 -out test_sign. key 1024 • i zlecenie certyfikacji (warto podać kontaktowy e-mail) openssl req -new -key test_sign. key -out test_sign. csr • CA certyfikuje openssl ca -out test_sign. crt -in test_sign. csr –extensions id_kp_code. Signing -extfile codesigning • Zawartość pliku codesigning: [ id_kp_code. Signing ] extended. Key. Usage = 1. 3. 6. 1. 5. 5. 7. 3. 3 • Generujemy plik PFX openssl pkcs 12 -export -out test_sign. pfx -in test_sign. crt -inkey test_sign. key -clcerts Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 10/18

Podpisywanie kodu (1) • Niezbędny jest program signtool, będący częścią pakietu. NET SDK. Ten pakiet można pobrać ze stron Microsoft • Należy zaimportować plik test_sign. pfx poprzez dwukrotnie kliknięcie i zaakceptowanie wszystkich opcji domyślnych. Niezbędne będzie podanie hasła zabezpieczającego. Warto włączyć silną ochronę klucza, tak aby przy każdej próbie podpisu system pytał nas o hasło Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 11/18

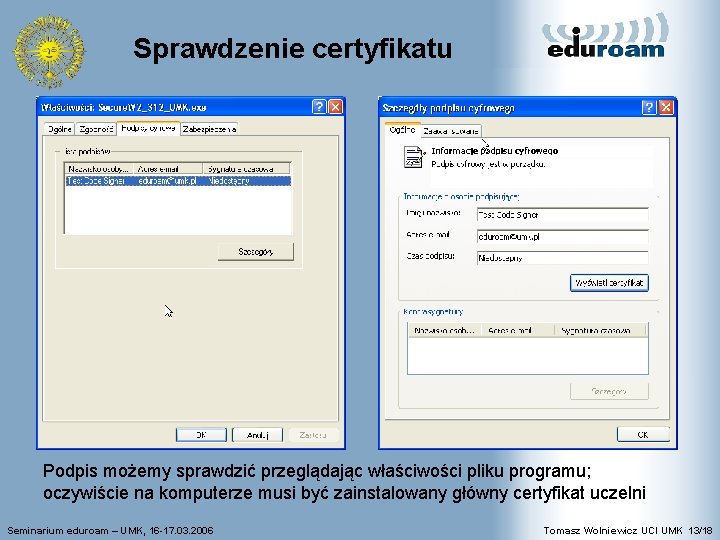

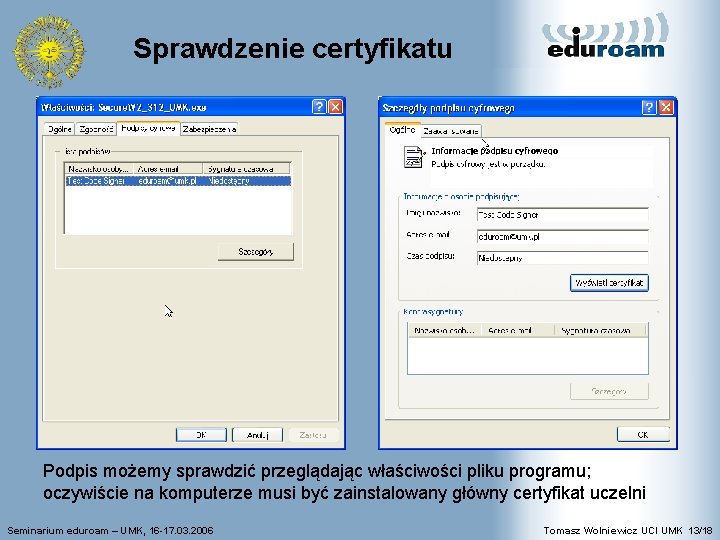

Podpisywanie kodu (2) • Podpisanie programu najprościej zrealizować korzystając z okienkowego interfejsu do programu signtool: Program FilesMicrosoft. NETSDKv 2. 0Binsigntool. exe signwizard • Podpis możemy sprawdzić przeglądając właściwości pliku programu Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 12/18

Sprawdzenie certyfikatu Podpis możemy sprawdzić przeglądając właściwości pliku programu; oczywiście na komputerze musi być zainstalowany główny certyfikat uczelni Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 13/18

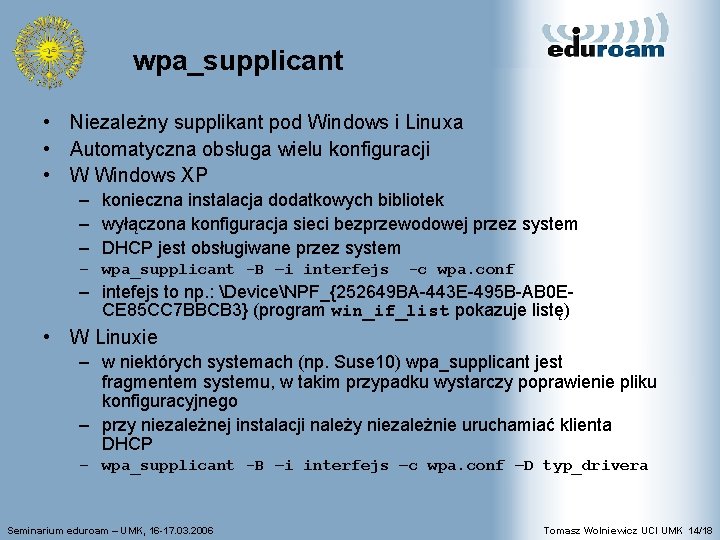

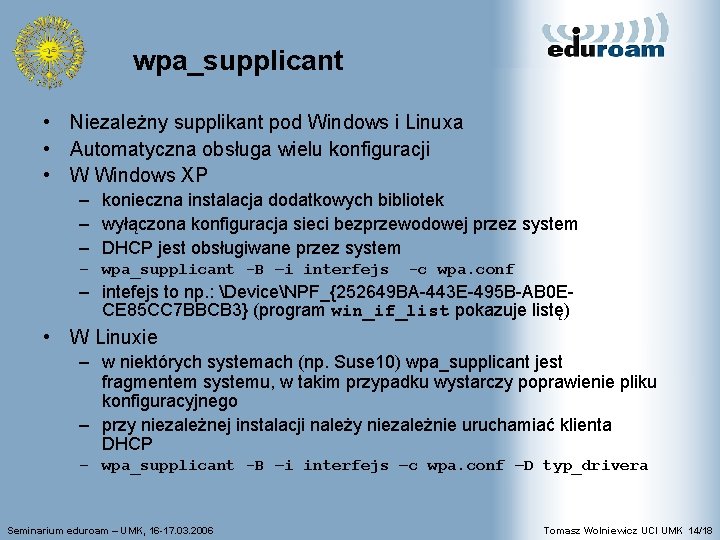

wpa_supplicant • Niezależny supplikant pod Windows i Linuxa • Automatyczna obsługa wielu konfiguracji • W Windows XP – konieczna instalacja dodatkowych bibliotek – wyłączona konfiguracja sieci bezprzewodowej przez system – DHCP jest obsługiwane przez system – wpa_supplicant -B –i interfejs -c wpa. conf – intefejs to np. : DeviceNPF_{252649 BA-443 E-495 B-AB 0 ECE 85 CC 7 BBCB 3} (program win_if_list pokazuje listę) • W Linuxie – w niektórych systemach (np. Suse 10) wpa_supplicant jest fragmentem systemu, w takim przypadku wystarczy poprawienie pliku konfiguracyjnego – przy niezależnej instalacji należy niezależnie uruchamiać klienta DHCP – wpa_supplicant -B –i interfejs –c wpa. conf –D typ_drivera Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 14/18

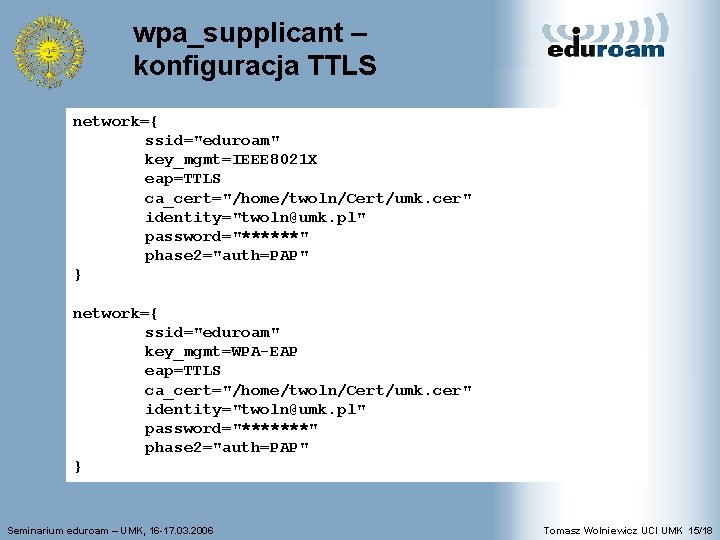

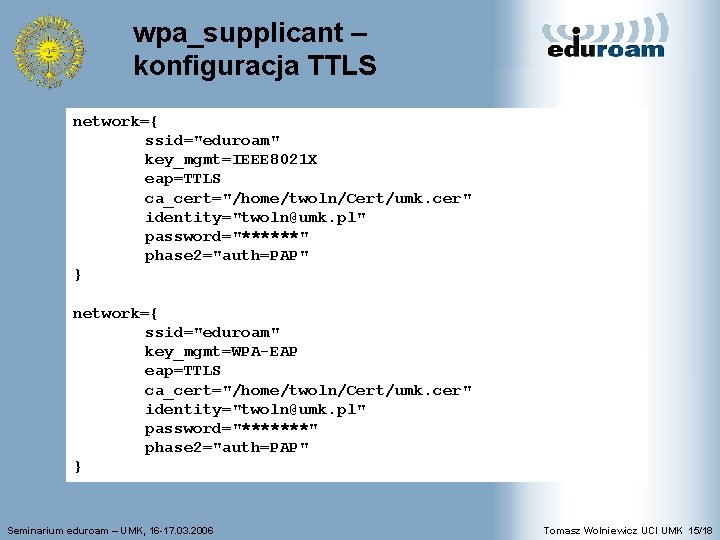

wpa_supplicant – konfiguracja TTLS network={ ssid="eduroam" key_mgmt=IEEE 8021 X eap=TTLS ca_cert="/home/twoln/Cert/umk. cer" identity="twoln@umk. pl" password="******" phase 2="auth=PAP" } network={ ssid="eduroam" key_mgmt=WPA-EAP eap=TTLS ca_cert="/home/twoln/Cert/umk. cer" identity="twoln@umk. pl" password="*******" phase 2="auth=PAP" } Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 15/18

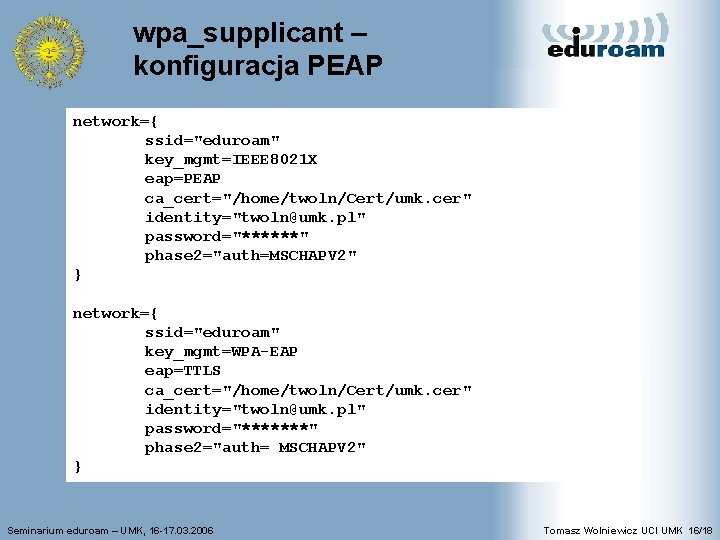

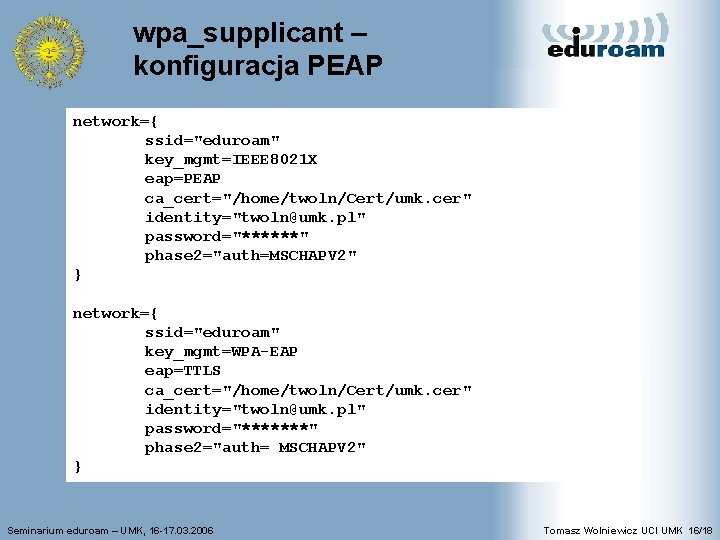

wpa_supplicant – konfiguracja PEAP network={ ssid="eduroam" key_mgmt=IEEE 8021 X eap=PEAP ca_cert="/home/twoln/Cert/umk. cer" identity="twoln@umk. pl" password="******" phase 2="auth=MSCHAPV 2" } network={ ssid="eduroam" key_mgmt=WPA-EAP eap=TTLS ca_cert="/home/twoln/Cert/umk. cer" identity="twoln@umk. pl" password="*******" phase 2="auth= MSCHAPV 2" } Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 16/18

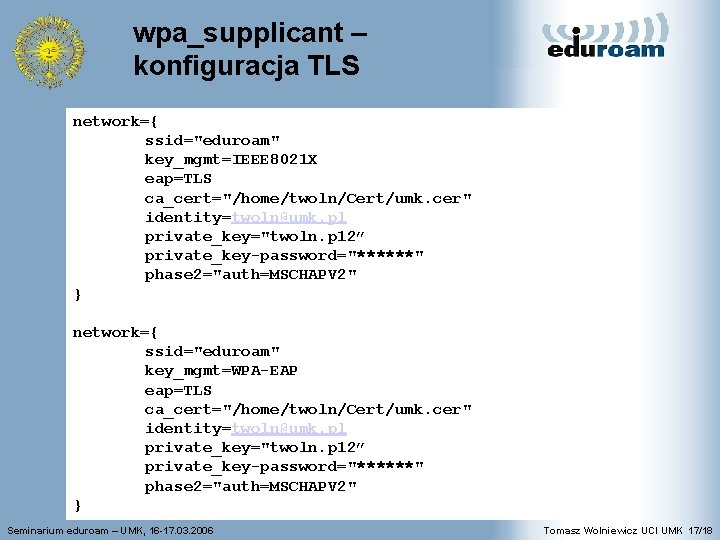

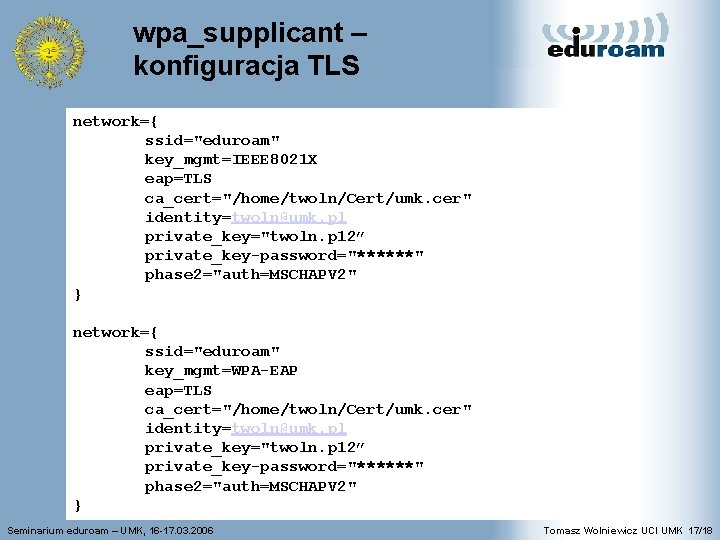

wpa_supplicant – konfiguracja TLS network={ ssid="eduroam" key_mgmt=IEEE 8021 X eap=TLS ca_cert="/home/twoln/Cert/umk. cer" identity=twoln@umk. pl private_key="twoln. p 12” private_key-password="******" phase 2="auth=MSCHAPV 2" } network={ ssid="eduroam" key_mgmt=WPA-EAP eap=TLS ca_cert="/home/twoln/Cert/umk. cer" identity=twoln@umk. pl private_key="twoln. p 12” private_key-password="******" phase 2="auth=MSCHAPV 2" } Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 17/18

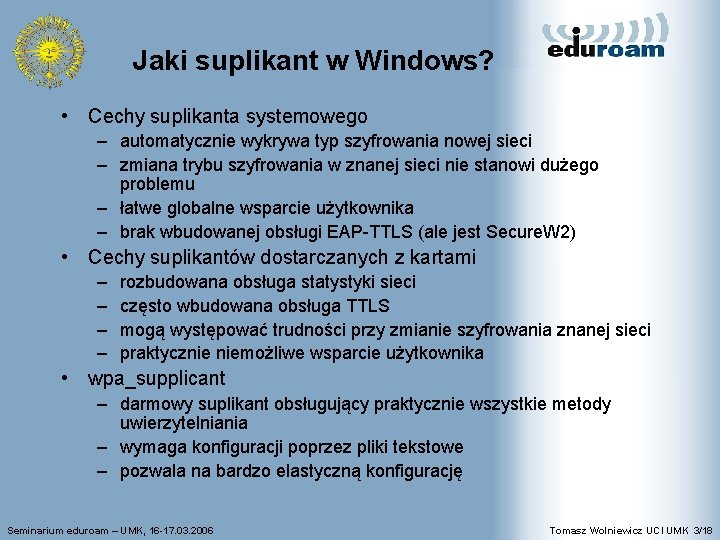

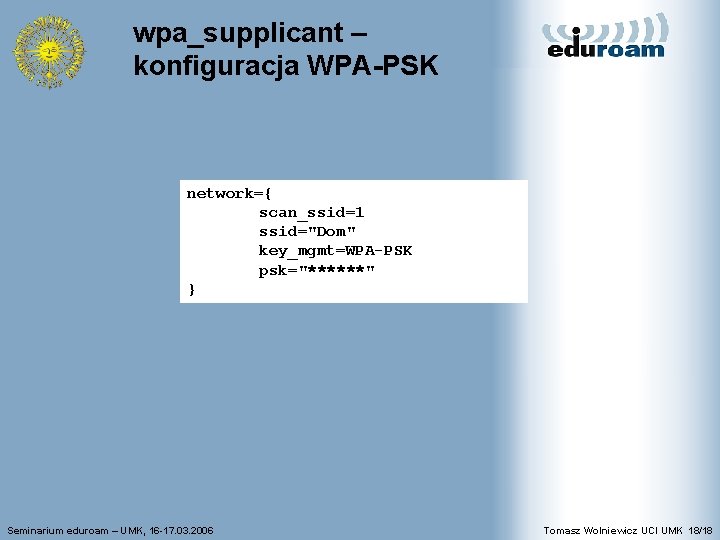

wpa_supplicant – konfiguracja WPA-PSK network={ scan_ssid=1 ssid="Dom" key_mgmt=WPA-PSK psk="******" } Seminarium eduroam – UMK, 16 -17. 03. 2006 Tomasz Wolniewicz UCI UMK 18/18

Tomasz wolniewicz

Tomasz wolniewicz Uci umk

Uci umk Eduroam cm umk

Eduroam cm umk Salejda pwr

Salejda pwr Uci umk logowanie

Uci umk logowanie Oprogramowanie php

Oprogramowanie php Oprogramowanie pokazujące heatmapy

Oprogramowanie pokazujące heatmapy Oprogramowanie śledzące ruch myszką

Oprogramowanie śledzące ruch myszką Umk fizyka

Umk fizyka Aleksander zawadzki umk

Aleksander zawadzki umk Historia sztuki umk

Historia sztuki umk Wwsse dziekanat

Wwsse dziekanat Ekspertus umk

Ekspertus umk Krzysztof dobosz umk

Krzysztof dobosz umk Liceum akademickie umk

Liceum akademickie umk Is umk

Is umk Instytut fizyki umk

Instytut fizyki umk Icnt umk

Icnt umk Gmk umk

Gmk umk