Potaov kriminalita Informatika pro ekonomy II pednka 7

- Slides: 26

Počítačová kriminalita Informatika pro ekonomy II přednáška 7

Rozdělení počítačové kriminality n n n Porušování autorských práv Hacking Spam, hoax Dialer Spyware Viry, červi, trojské koně

Porušování autorských práv Druhy licencí: BSD (Berkeley Sortware Distribution) – volné šíření softwaru i komponent, uvedení jmen autorů Cardware (postcardware) – pošli pohlednici! Demo – demonstrace vlastností, chybí klíčové funkce Freeware – zdarma, ale autor si může vyhradit využití pro nekomerční sféru apod. Open Source – distribuce se zdrojovými kódy n

Licence (pokračování) GNU General Public Licence – lze využít ve vlastním SW Public Domain – „vzdání se“ autorských práv, avšak to nelze, proto bezúplatné libovolné využití Shareware – lze používat a šířit, ale je potřebné respektovat autorovu specifikaci licence Trial – zkušební verze (podobné jako Demo) Placená licence – koupě nebo pronájem (např. Campus Agreement)

Hacking n n n Lámání hesel (hrubá síla, slovníkový útok) Sniffing – sledování a analýza síťového provozu, většinou nešifrovaného Spoofing – přesměrování webové adresy na jinou stránku Phishing – vylákání citlivých informací podvodným dopisem s výzvou k návštěvě podvržených stránek Cookies – podvržení identifikace prohlížeče

Spam a hoax Nevyžádaná zpráva, poplašná zpráva n Získání adresy a ochrana proti sběru adres n Filtrace spamu: Blacklisting, Graylisting podle obsahu – pravidla (odhad, co je typické pro spam), učení filtru (vyhodnocování skóre, označování spamů – umělá inteligence) n

Spam a hoax – obrana • V drtivé většině případů rozesílají roboti • Jednou z možností, jak se bránit, je uvádět e-mailovou adresu v „nečitelné“ podobě • Příklad: novak@email. cz × novak (at) email (dot) cz • Obrana proti poplašné zprávě: zdravý rozum, návštěva serveru www. hoax. cz

Dialer n n Jen pro vytáčená připojení k internetu Přesměrování na jiný modem – vzdálený Prudký nárůst telefonních poplatků Část poplatků je inkasována autorem dialeru(? )

Spyware n n Špionáž – získávání informací bez vědomí uživatele Adware – přidaný software obvykle obtěžující reklamou Keylogger – snímač stisků klávesnice, pro odchytávání hesel Remote Administration Tool – vzdálené ovládání počítače

Počítačový virus • Program, jehož cílem je škodit • Inteligentně naprogramován • Pracuje skrytě • S biologickým virem má společné rysy: fáze množení a napadání, fáze destrukce • Využívá nedokonalostí operačního systému a dalších programových komponent

Typy počítačových virů • Souborové viry — napadají spustitelné soubory • Zaváděcí (boot) viry — napadají zaváděcí sektory • Dokumentové viry — napadají dokumenty • Trojské koně — předstírají systémové služby • Červi — pakety zneužívající bezpečnostní díry systému

Souborové viry • Hostitelem jsou spustitelné soubory (EXE, COM, . . . ) • Cílem viru je rozmnožení ihned po spuštění hostitelského souboru • Dělení podle metody infekce: — přepisující — přepíší původní soubor tělem viru — parazitické — připojují se k hostiteli, aniž by jej trvale poškodily — doprovodné viry

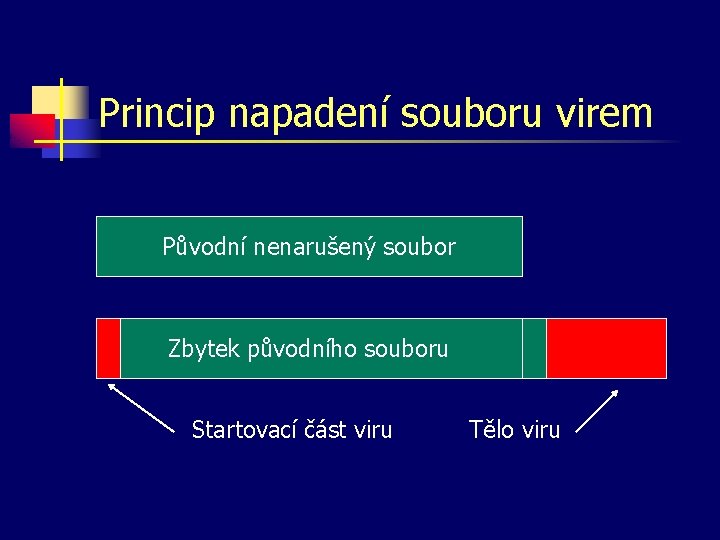

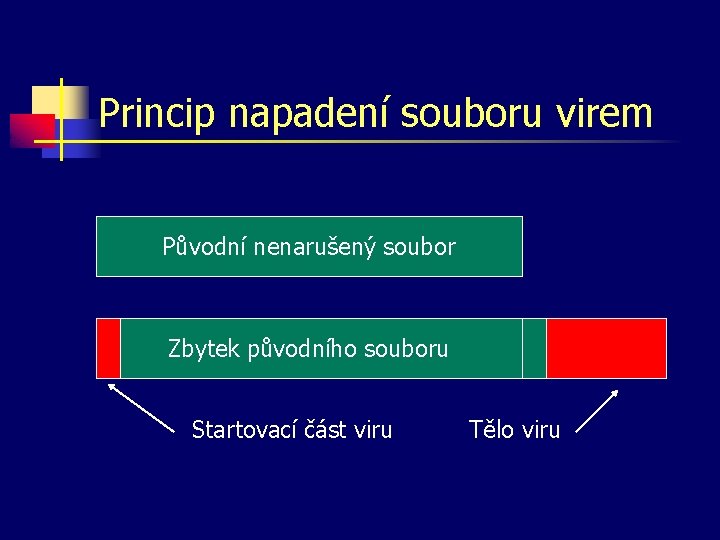

Princip napadení souboru virem Původní nenarušený soubor Zbytek původního souboru Startovací část viru Tělo viru

Zaváděcí (boot) viry • Infikují boot sektory disket a MBR pevného disku • Virus si zajistí spuštění ihned po startu počítače a je tak paměťově rezidentní • Příznakem nákazy zaváděcím virem bývá snížení dostupné systémové paměti

Dokumentové viry (makroviry) • Vyvinuly se z masivního rozšíření kancelářských aplikací MS Office a jejich možností vytvářet makra • Makrovirus = makro (soubor maker), které je schopno samo sebe kopírovat a různě škodit • Často napadaným souborem bývá šablona NORMAL. DOT, virus je tak kopírován do každého nového dokumentu

Trojské koně (Trojani) • Na rozdíl od „pravých“ virů nedochází k sebereplikaci a infekci souborů • Jedinou formou desinfekce je smazání napadeného souboru • Vyskytují se v několika formách — vypouštěče (droppery), password-stealing trojani (PSW), destruktivní trojani, zadní vrátka (backdoor)

Červi (Worms) • Pracují na nižší úrovni než klasické viry • Nešíří se v podobě infikovaných souborů, ale v podobě síťových paketů • Zneužívají konkrétní bezpečnostní díry operačního systému či softwaru • Nelze je detekovat klasickou formou antivirového systému • Vedlejším efektem činnosti červů bývá zahlcení sítě

Možnosti šíření virů • Kopírováním — zejména souborové a dokumentové viry, jsou „využity“ kopie na diskety, archivní média, po síti • Formátováním — zaváděcí viry • Elektronickou poštou — všechny typy

Techniky virů šířících se elektronickou poštou • Maskovací techniky — dvojitá přípona souboru, bílé znaky (odsunutí druhé přípony z obrazovky) • Zneužívání bezpečnostních chyb — Outlook • Aktualizace prostřednictvím internetu — využívání sítí peer-to-peer • Likvidace antivirových programů • Falšování skutečného odesílatele (spoofing) • Ukončení vlastní činnosti — po nějaké době se virus přestane šířit a vyčkává na další „pokyny“

Fáze množení • Začíná napadením — napadený soubor může být kopírován • Spuštěním napadeného souboru — virus se stává aktivním a může se množit pomocí běžných systémových služeb

Škodicí fáze • „Neškodné“ případy — efekty na obrazovce, se zvukem • Mírně destruktivní — restart stroje, zabrání místa na disku, poškození funkce programu • Velmi destruktivní — mazání souborů na discích, zrušení adresářů, napadení FAT, MBR, CMOS

Prevence (I) • Archivace — bezpečné zálohy mimo stroj • Originální software — jednak neobsahuje virus od výrobce, jednak při napadení lze reinstalovat z originálních médií • Nepoužívání neověřených médií — možnost infekce ze „zapomenuté“ diskety • Pravidelná detekce — použití antivirových programů • Sledování webu — www. hoax. cz, www. viry. cz

Prevence (II) • Správná práce s klientem elektronické pošty: — nestěhovat zprávy na lokální stroj — neotvírat automaticky přílohy — používat transparentní software — instalovat antivirový program pro poštovní zprávy

Odstranění viru • Antivirový systém — detekce viru, v některých případech i odstranění; imunizace • Obnova boot (MBR) — u zaváděcích virů; systémové oblasti je nutné pravidelně zálohovat • Smazání (přeformátování) — souborové viry • Kopírování dat přes schránku — dokumentové viry • Detekce a odstranění — pro back door, je nutné mít k dispozici žurnály (system log)

Princip detekce viru • Databáze vzorků — charakteristické skupiny instrukcí, délka v bytech, způsob napadení. Detekční program je schopen prohledávat soubory a sledovat přítomnost vzorků známých virů. Nevýhoda: nelze detekovat nový virus. • Heuristická analýza — sledování projevů virů; detekční program hledá charakteristické virózní projevy (citlivé instrukce, jejich posloupnosti). Nevýhoda: virus nemusí být objeven, „planý poplach“

Antivirové programy • Poskytují kombinované služby — detekce, odstranění, imunizace, ochrana • Detekce na požádání — program se spustí ve vhodné době (lze naplánovat například na noc), provede se hromadné prohlédnutí souborového systému, paměti, MBR, CMOS. Nevýhoda: virus se v mezidobí již může namnožit. • Rezidentní štít — program je trvale spuštěn, monitoruje veškeré spuštěné procesy. Nevýhoda: nadbytečná zátěž procesoru.

Diagnostika potaov hp

Diagnostika potaov hp Diagnostika potaov toshiba

Diagnostika potaov toshiba The macro pro pro maxcharltonmacrumors

The macro pro pro maxcharltonmacrumors Informatika u djuri

Informatika u djuri Modeliranje i simulacija

Modeliranje i simulacija Baza podataka informatika

Baza podataka informatika 1234 informatika

1234 informatika Saulius ragaisis

Saulius ragaisis Penerapan aljabar linear dalam teknik informatika

Penerapan aljabar linear dalam teknik informatika Algoritam informatika

Algoritam informatika Seminarski rad informatika

Seminarski rad informatika Sonja miletic

Sonja miletic Zvuk informatika

Zvuk informatika Matematika diskrit

Matematika diskrit Misallar 2 ci sinif

Misallar 2 ci sinif Projekt informatike

Projekt informatike Algoritma dijkstra

Algoritma dijkstra Hospodárska informatika

Hospodárska informatika Turtle import

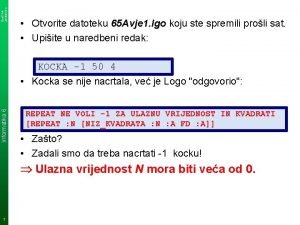

Turtle import Sys print

Sys print Berpikir komputasional

Berpikir komputasional Infogim.weebly

Infogim.weebly Ffuns web servis

Ffuns web servis Köszönöm a figyelmet informatika

Köszönöm a figyelmet informatika Statistika inferensi

Statistika inferensi Aritmatika informatika

Aritmatika informatika Vektor informatika

Vektor informatika