Keamanan Jaringan Komputer OLEH Cakra Wijaya Kusuma Rahadi

- Slides: 41

Keamanan Jaringan Komputer

OLEH : Cakra Wijaya Kusuma Rahadi Faisal Rachman Hendri F Purba

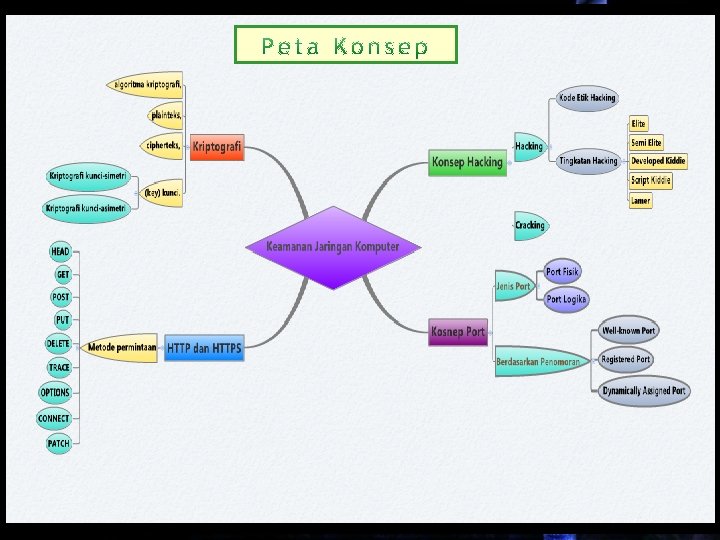

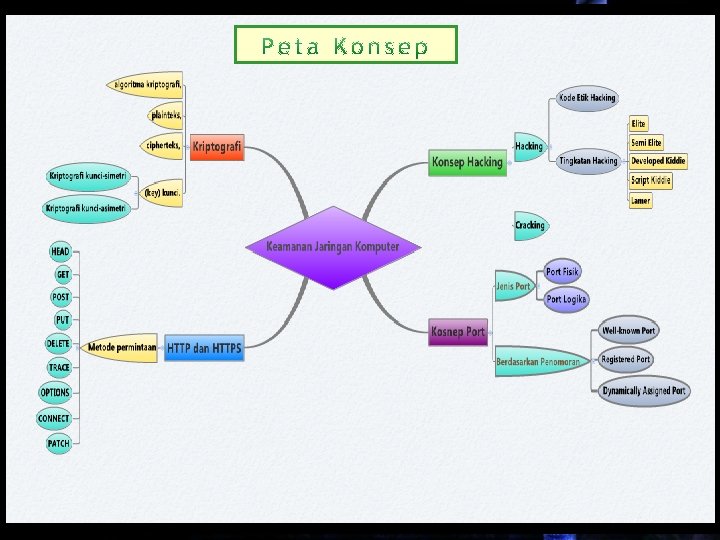

, , Meliputi 1 Kriptografi 3 Konsep Port 2 Protokol HTTP/HTTPS 4 Konsep hacking

Kriptografi 1

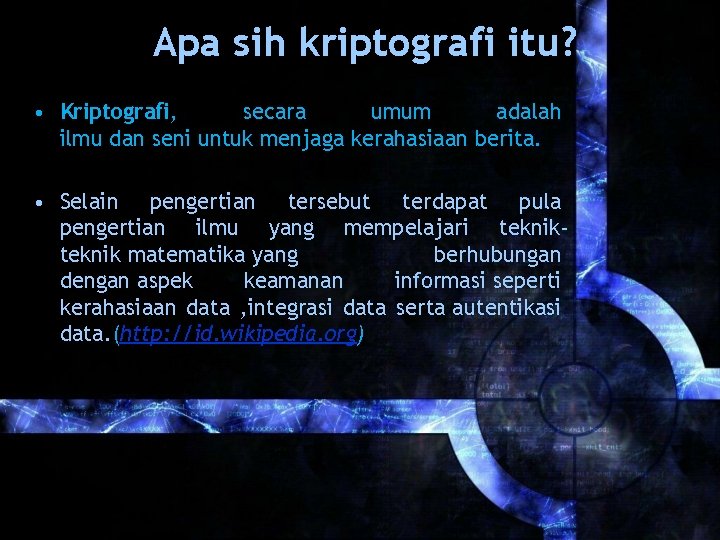

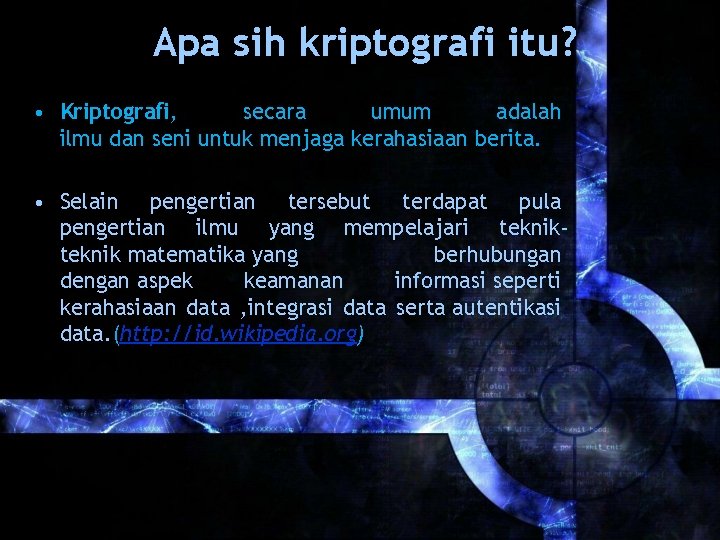

Apa sih kriptografi itu? • Kriptografi, secara umum adalah ilmu dan seni untuk menjaga kerahasiaan berita. • Selain pengertian tersebut terdapat pula pengertian ilmu yang mempelajari teknik matematika yang berhubungan dengan aspek keamanan informasi seperti kerahasiaan data , integrasi data serta autentikasi data. (http: //id. wikipedia. org)

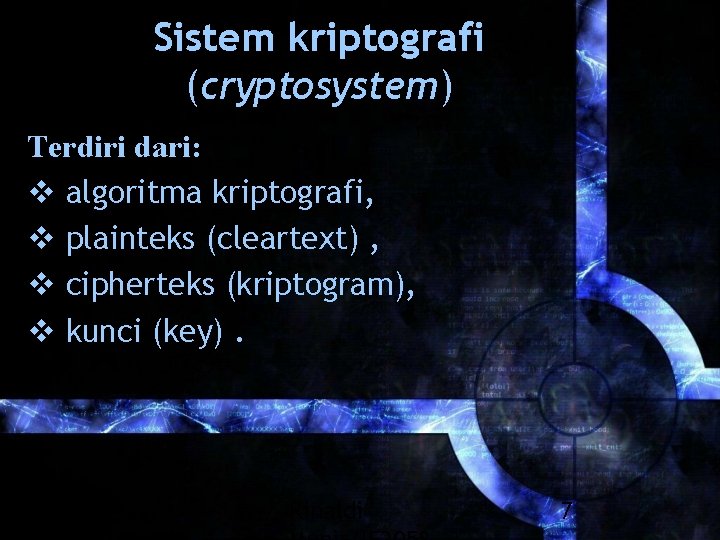

Sistem kriptografi (cryptosystem) Terdiri dari: v algoritma kriptografi, v plainteks (cleartext) , v cipherteks (kriptogram), v kunci (key). Rinaldi 7

Sejarah Kriptografi tercatat oleh Bangsa Mesir 4000 tahun yang lalu menggunakan hieroglyph yang tidak standard untuk menulis pesan Rinaldi 8

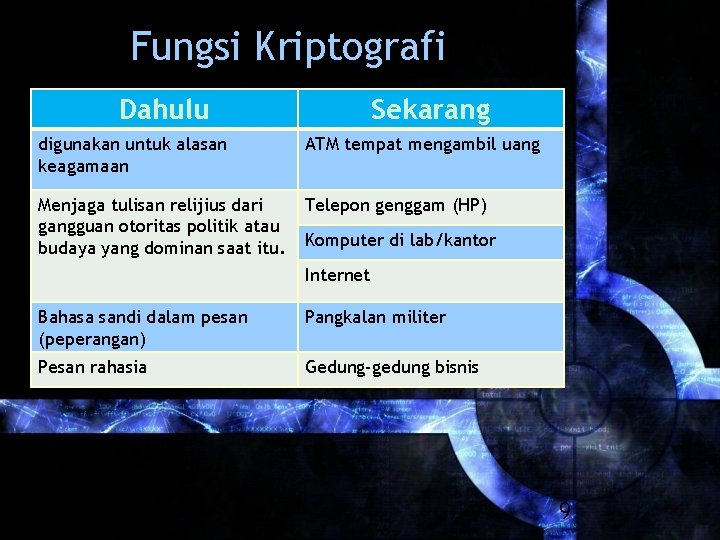

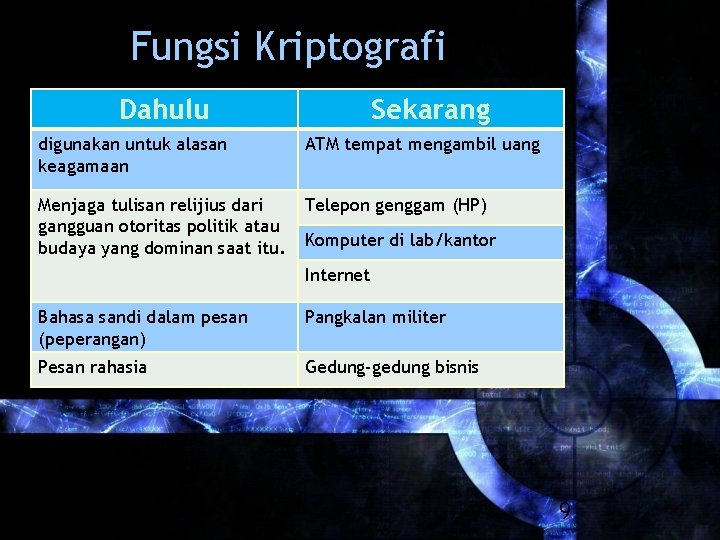

Fungsi Kriptografi Dahulu Sekarang digunakan untuk alasan keagamaan ATM tempat mengambil uang Menjaga tulisan relijius dari gangguan otoritas politik atau budaya yang dominan saat itu. Telepon genggam (HP) Komputer di lab/kantor Internet Bahasa sandi dalam pesan (peperangan) Pangkalan militer Pesan rahasia Gedung-gedung bisnis 9

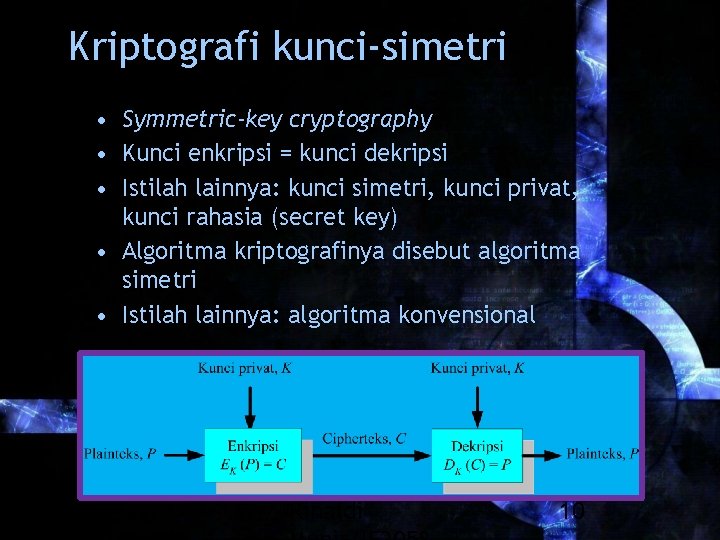

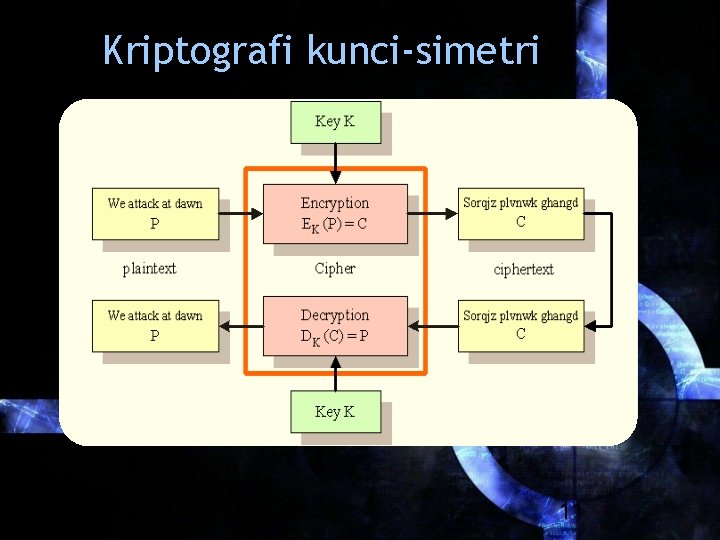

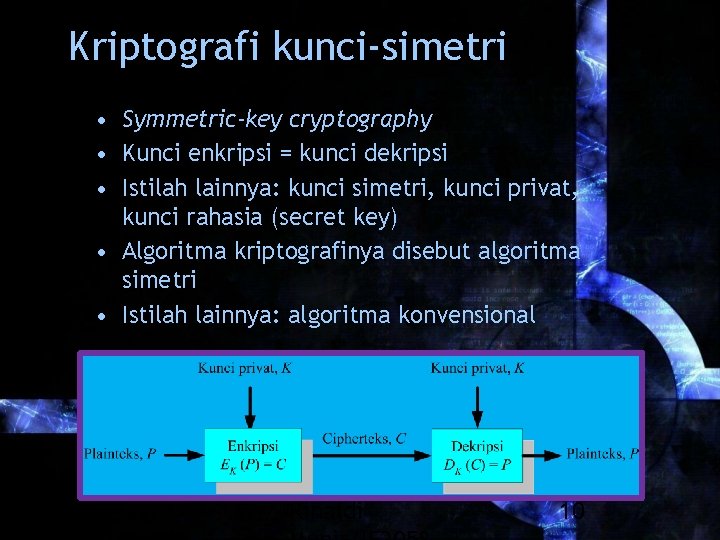

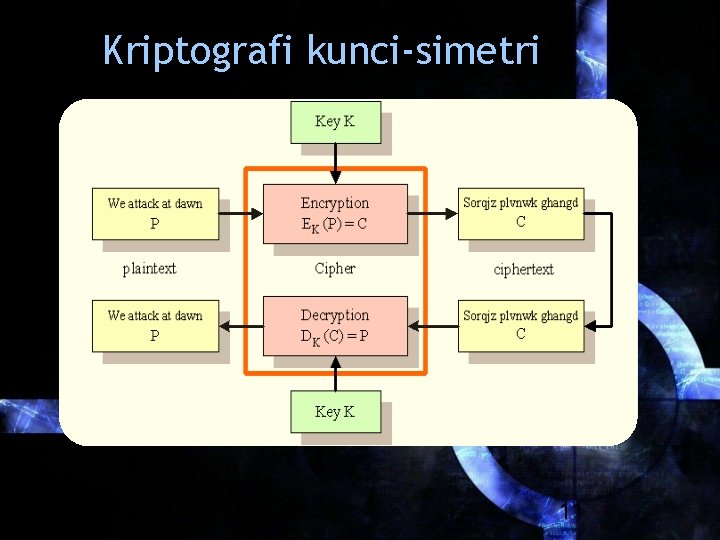

Kriptografi kunci-simetri • Symmetric-key cryptography • Kunci enkripsi = kunci dekripsi • Istilah lainnya: kunci simetri, kunci privat, kunci rahasia (secret key) • Algoritma kriptografinya disebut algoritma simetri • Istilah lainnya: algoritma konvensional Rinaldi 10

Kriptografi kunci-simetri • Contoh algoritma simetri: - DES (Data Encyption Standard) - Rijndael - Blowfish - IDEA - GOST - Serpent - RC 2, RC 4, Rc 5, dll 11

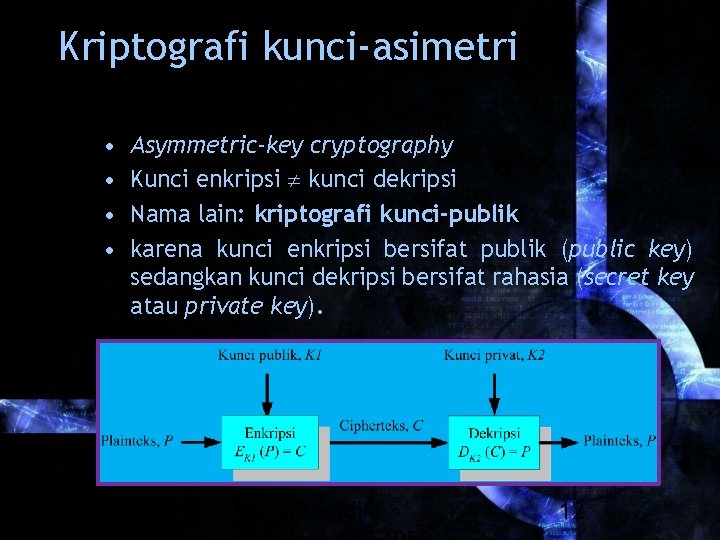

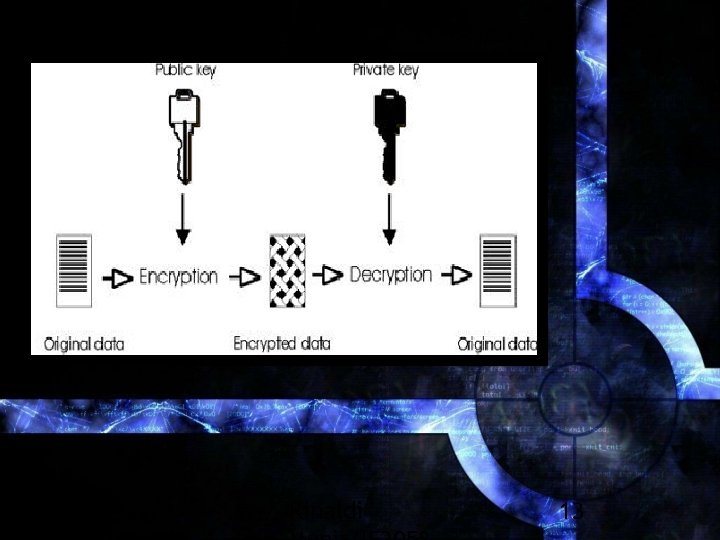

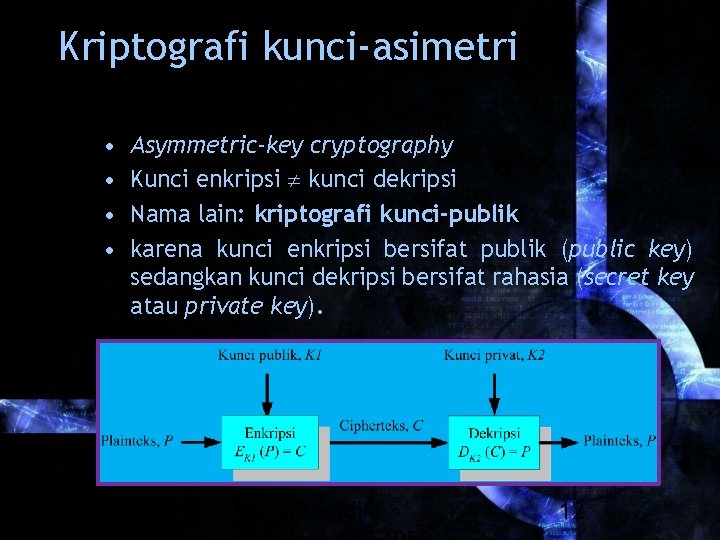

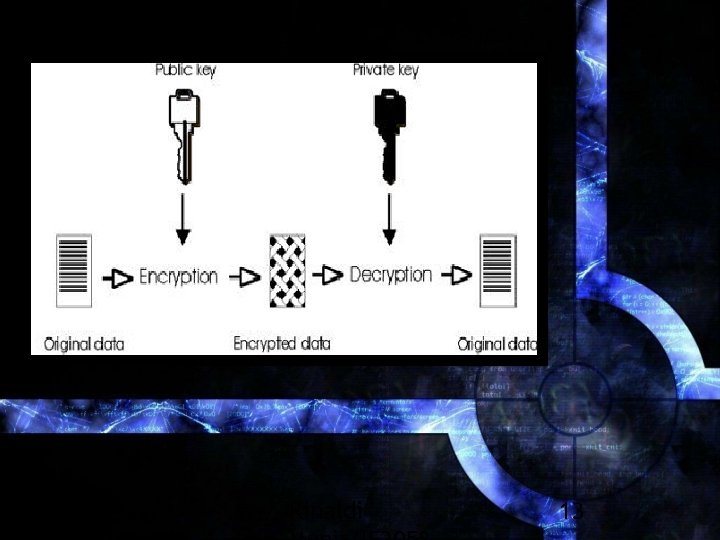

Kriptografi kunci-asimetri • • Asymmetric-key cryptography Kunci enkripsi kunci dekripsi Nama lain: kriptografi kunci-publik karena kunci enkripsi bersifat publik (public key) sedangkan kunci dekripsi bersifat rahasia (secret key atau private key). Rinaldi 12

Rinaldi 13

Kriptografi kunci-asimetri • Contoh algoritma asimetri: - RSA - El. Gamal - Rabin - Diffie-Hellman Key Exchange - DSA - dll Rinaldi 14

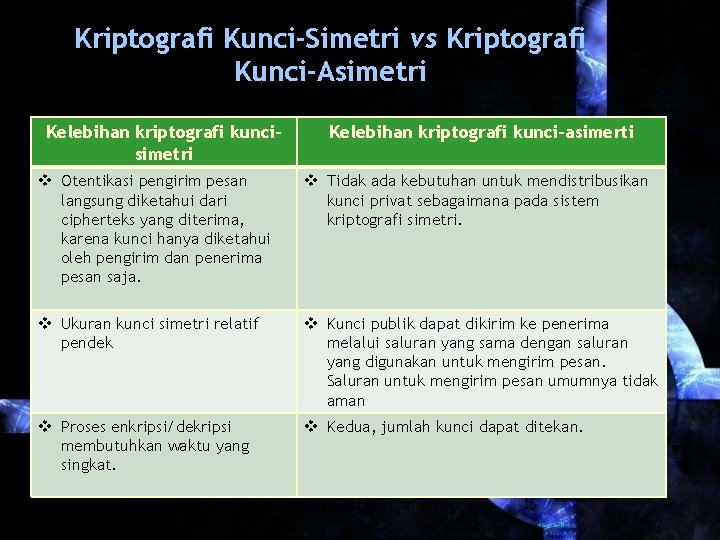

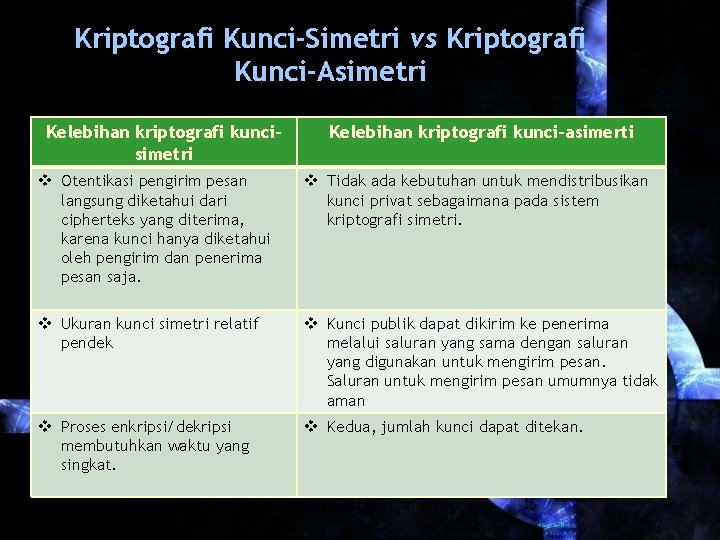

Kriptografi Kunci-Simetri vs Kriptografi Kunci-Asimetri Kelebihan kriptografi kunci-asimerti v Otentikasi pengirim pesan langsung diketahui dari cipherteks yang diterima, karena kunci hanya diketahui oleh pengirim dan penerima pesan saja. v Tidak ada kebutuhan untuk mendistribusikan kunci privat sebagaimana pada sistem kriptografi simetri. v Ukuran kunci simetri relatif pendek v Kunci publik dapat dikirim ke penerima melalui saluran yang sama dengan saluran yang digunakan untuk mengirim pesan. Saluran untuk mengirim pesan umumnya tidak aman v Proses enkripsi/dekripsi membutuhkan waktu yang singkat. v Kedua, jumlah kunci dapat ditekan. Rinaldi Munir/Teknik Informatika STEI-ITB 15

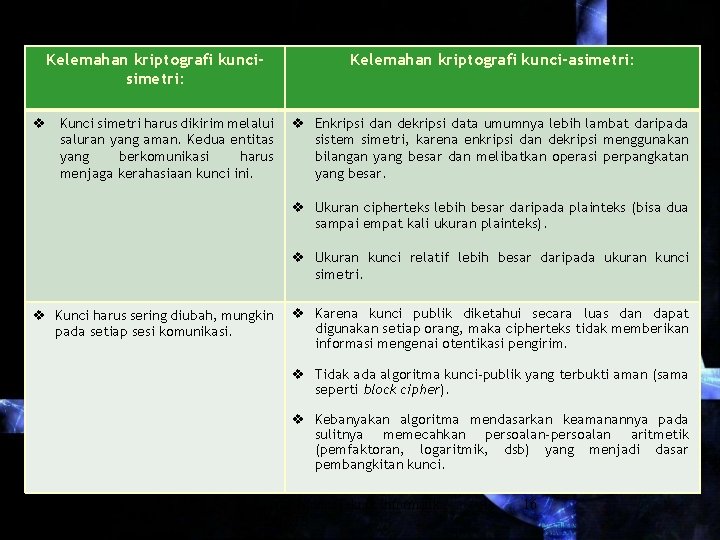

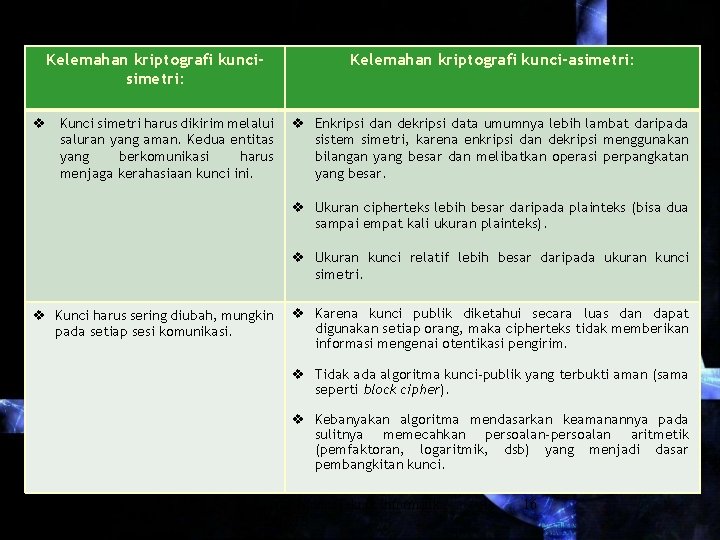

Kelemahan kriptografi kuncisimetri: Kelemahan kriptografi kunci-asimetri: v Kunci simetri harus dikirim melalui saluran yang aman. Kedua entitas yang berkomunikasi harus menjaga kerahasiaan kunci ini. v Enkripsi dan dekripsi data umumnya lebih lambat daripada sistem simetri, karena enkripsi dan dekripsi menggunakan bilangan yang besar dan melibatkan operasi perpangkatan yang besar. v Ukuran cipherteks lebih besar daripada plainteks (bisa dua sampai empat kali ukuran plainteks). v Ukuran kunci relatif lebih besar daripada ukuran kunci simetri. v Kunci harus sering diubah, mungkin pada setiap sesi komunikasi. v Karena kunci publik diketahui secara luas dan dapat digunakan setiap orang, maka cipherteks tidak memberikan informasi mengenai otentikasi pengirim. v Tidak ada algoritma kunci-publik yang terbukti aman (sama seperti block cipher). v Kebanyakan algoritma mendasarkan keamanannya pada sulitnya memecahkan persoalan-persoalan aritmetik (pemfaktoran, logaritmik, dsb) yang menjadi dasar pembangkitan kunci. Rinaldi Munir/Teknik Informatika STEI-ITB 16

Protokol HTTP dan HTTPS 2

HTTP (Hypertext Transfer Protocol) adalah suatu protokol yang digunakan oleh WWW (World Wide Web). HTTP mendefinisikan bagaimana suatu pesan bisa diformat dan dikirimkan dari server ke client. HTTP juga mengatur aksi-aksi apa saja yang harus dilakukan oleh web server dan juga web browser sebagai respon atas perintah-perintah yang ada protokol HTTP ini.

HTTPS (Securre HTTP) adalah bentuk protokol yang aman karena segala perintah dan data yang lewat protokol ini akan diacak dengan berbagai format sehingga sulit untuk dibajak isinya maupun dilihat perintah-perintah yang dieksekusi.

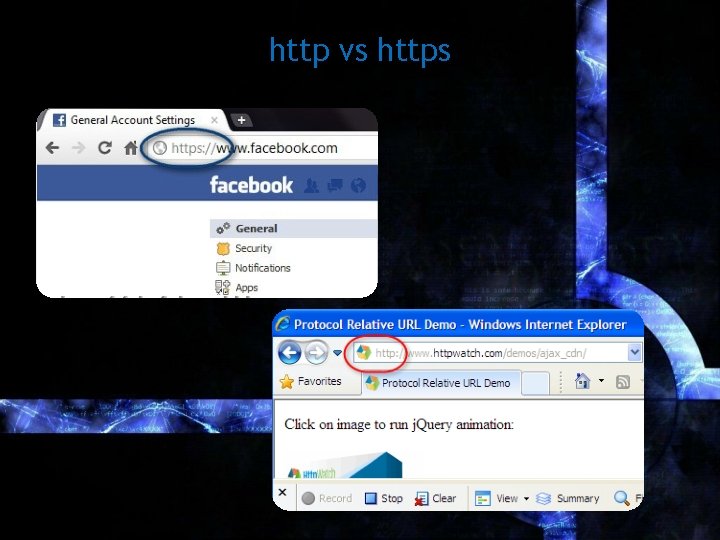

http vs https

Metode Permintaan HTTP menetapkan sembilan metode (kadang disebut "verbs") yang menunjukkan tindakan yang ingin dilakukan terhadap sumber teridentifikasi.

• HEAD Meminta tanggapan yang identik dengan tanggapan yang sesuai dengan permintaan GET, namun tanpa badan tanggapan. Ini berguna untuk mengakses informasi meta yang tertulis dalam kepala tanggapan tanpa perlu mengangkut seluruh konten. • GET Meminta representasi sumber tertentu. Permintaan menggunakan GET (dan beberapa metode HTTP lain) "tidak boleh memiliki kepentingan melakukan tindakan selain pengaksesan". W 3 C telah menerbitkan prinsip panduan mengenai perbedaan ini dengan menyatakan, "desainaplikasi web harus mematuhi prinsip di atas, serta batasan sejenis.

• POST Mengirimkan data untuk diproses (misal dari bentuk HTML) ke sumber teridentifikasi. Data dimasukkan dalam badan permintaan. Ini dapat menghasilkan pembentukan sumber baru atau pemutakhiran sumber yang sudah ada atau keduanya. • PUT Mengunggah representasi sumber tertentu. • DELETE Menghapus sumber tertentu. • TRACE Menggaungkan kembali permintaan yang diterima, sehingga klien dapat melihat perubahan atau tambahan yang dilakukan oleh peladen perantara.

• OPTIONS Mengembalikan metode HTTP yang didukung peladen untuk URL tertentu. Ini dapat digunakan untuk memeriksa fungsionalitas peladen web dengan meminta daripada fungsionalitas sumber tertentu. • CONNECT Menukarkan koneksi permintaan dengan terowongan TCP/IP transparan, biasanya untuk memfasilitasi komunikasi terenkripsi SSL (HTTPS) melalui proksi HTTP tak terenkripsi. • PATCH Menerapkan modifikasi parsial terhadap sumber

Konsep Port 3

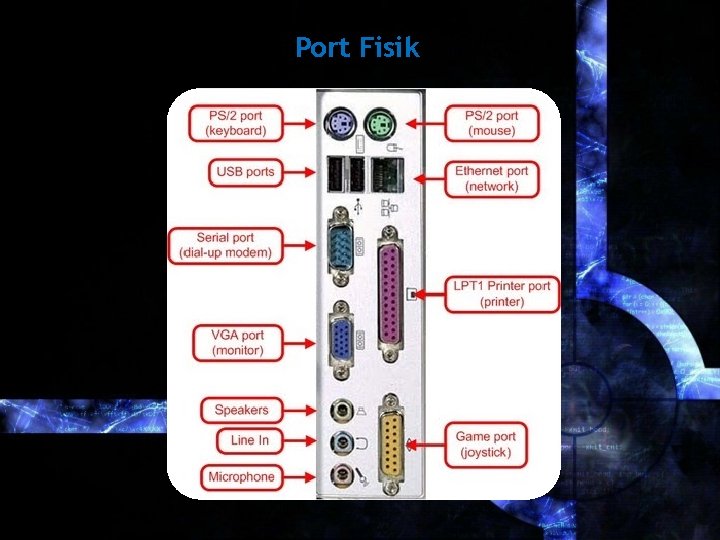

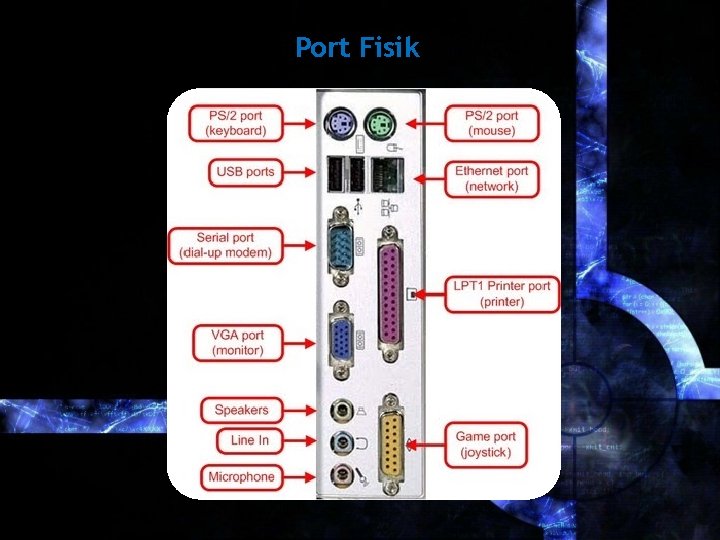

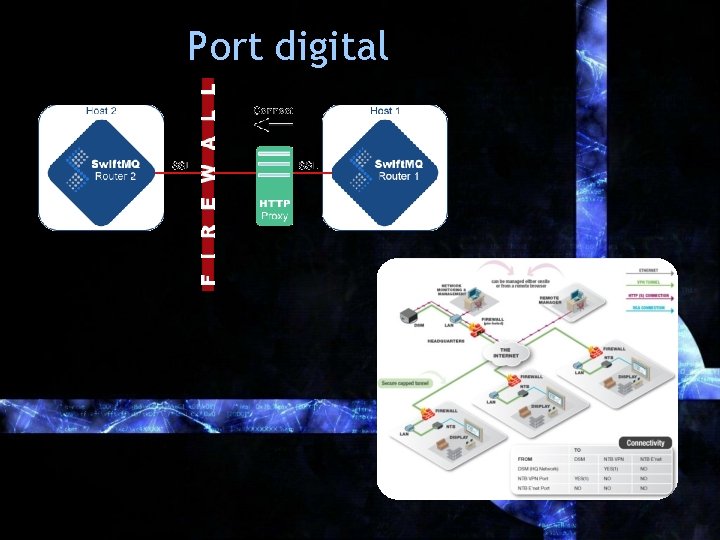

Port adalah suatu celah atau pintu atau lubang pada system komputer sebagai jalur transfer data. Pada system komputer sebenarnya ada dua jenis Port yaitu : 1. Port fisik, adalah soket atau slot atau colokan yang ada di belakang CPU sebagai penghubung peralatan input-output komputer, misalnya Mouse, keyboard, printer…dll. 2. Port Logika (non fisik), adalah port yang di gunakan oleh Software sebagai jalur untuk melakukan koneksi dengan komputer lain, tentunya termasuk koneksi internet.

Port Fisik

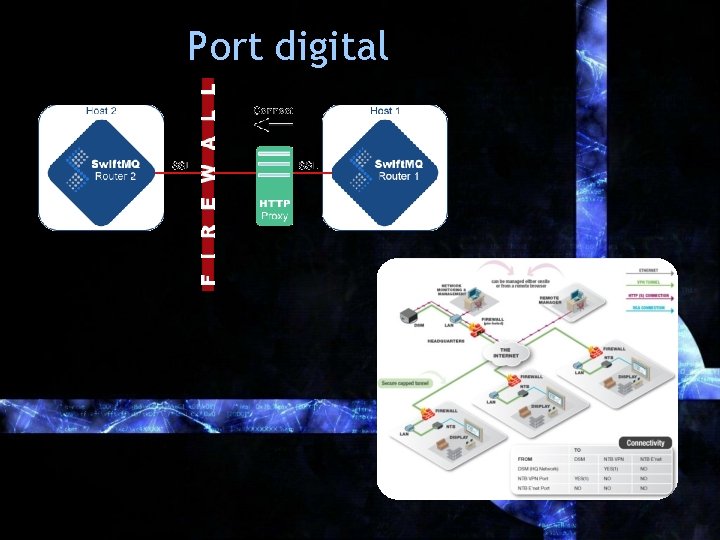

Port digital

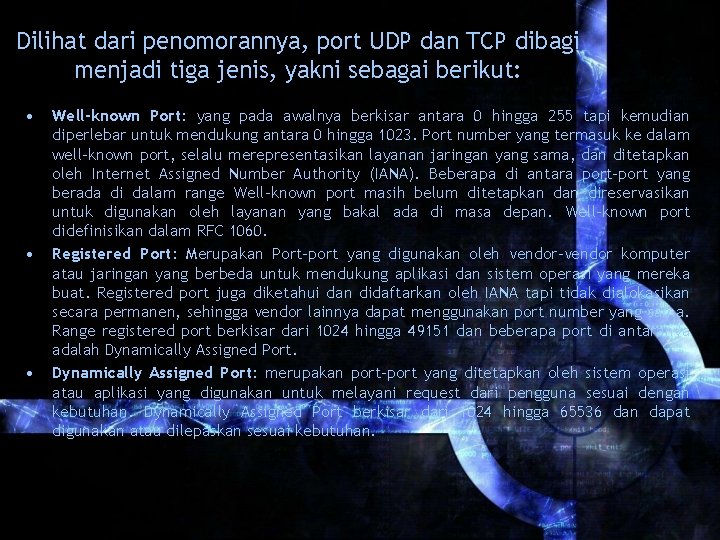

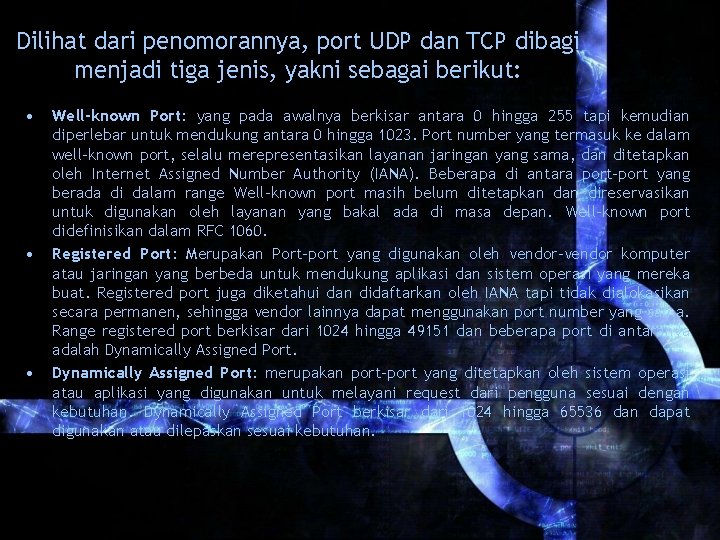

Dilihat dari penomorannya, port UDP dan TCP dibagi menjadi tiga jenis, yakni sebagai berikut: • • • Well-known Port: yang pada awalnya berkisar antara 0 hingga 255 tapi kemudian diperlebar untuk mendukung antara 0 hingga 1023. Port number yang termasuk ke dalam well-known port, selalu merepresentasikan layanan jaringan yang sama, dan ditetapkan oleh Internet Assigned Number Authority (IANA). Beberapa di antara port-port yang berada di dalam range Well-known port masih belum ditetapkan direservasikan untuk digunakan oleh layanan yang bakal ada di masa depan. Well-known port didefinisikan dalam RFC 1060. Registered Port: Merupakan Port-port yang digunakan oleh vendor-vendor komputer atau jaringan yang berbeda untuk mendukung aplikasi dan sistem operasi yang mereka buat. Registered port juga diketahui dan didaftarkan oleh IANA tapi tidak dialokasikan secara permanen, sehingga vendor lainnya dapat menggunakan port number yang sama. Range registered port berkisar dari 1024 hingga 49151 dan beberapa port di antaranya adalah Dynamically Assigned Port: merupakan port-port yang ditetapkan oleh sistem operasi atau aplikasi yang digunakan untuk melayani request dari pengguna sesuai dengan kebutuhan. Dynamically Assigned Port berkisar dari 1024 hingga 65536 dan dapat digunakan atau dilepaskan sesuai kebutuhan.

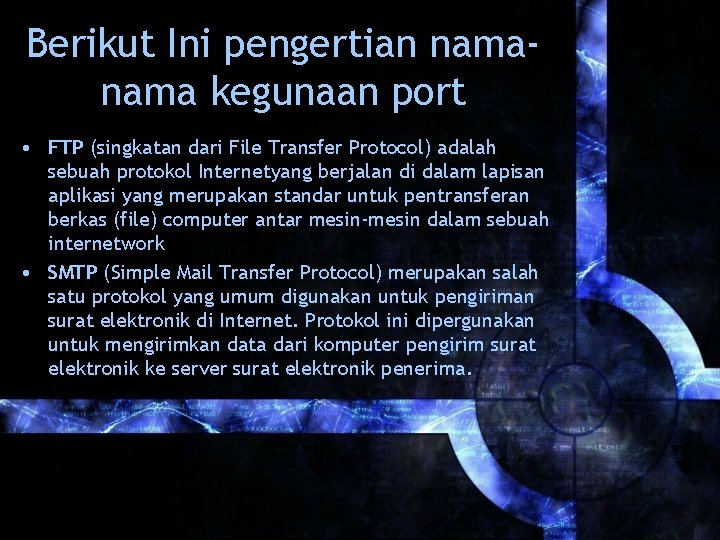

Berikut Ini pengertian nama kegunaan port • FTP (singkatan dari File Transfer Protocol) adalah sebuah protokol Internetyang berjalan di dalam lapisan aplikasi yang merupakan standar untuk pentransferan berkas (file) computer antar mesin-mesin dalam sebuah internetwork • SMTP (Simple Mail Transfer Protocol) merupakan salah satu protokol yang umum digunakan untuk pengiriman surat elektronik di Internet. Protokol ini dipergunakan untuk mengirimkan data dari komputer pengirim surat elektronik ke server surat elektronik penerima.

• HTTP (Hypertext Transfer Protocol, lebih sering terlihat sebagai http) adalah protocol yang dipergunakan untuk mentransfer dokumen dalam World Wide Web (WWW). Protokol ini adalah protokol ringan, tidak berstatus dan generik yang dapat dipergunakan berbagai macam tipe dokumen. • POP 3 (Post Office Protocol version 3) adalah protokol yang digunakan untuk mengambil surat elektronik (email) dari server email. • IMAP (Internet Message Access Protocol) adalah protokol standar untuk mengakses/mengambil e-mail dari server. IMAP memungkinkan pengguna memilih pesan e-mail yang akan ia ambil, membuat folder di server, mencari pesan email tertentu, bahkan menghapus pesan e-mail yang ada.

Konsep Hacking 4

Apa Itu Hacking? Hacking adalah Teknik untuk mempelajari sistem komputer secara mendalam dengan metode trial and error.

HACKER "Hacker" adalah seseorang atau sekelompok orang yang mempelajari, menganalisa, membuat, memodifikasi, atau bahkan mengeksploitasi sistem yang terdapat pada sebuah software komputer, administrasi, dan berbagai hal lainnya, terutama pada sistem keamanan. Seorang Hacker biasanya mempunyai pola pikir yang kuat dalam menyelesaikan permasalahan-permasalahan seputar logika dan analisa.

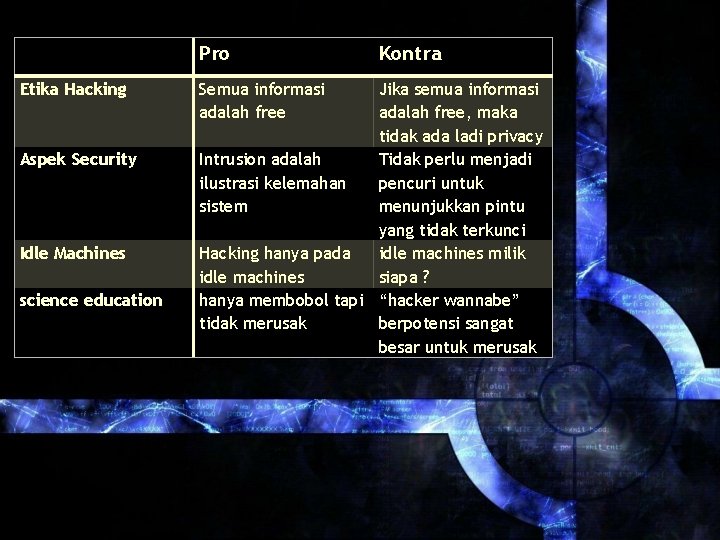

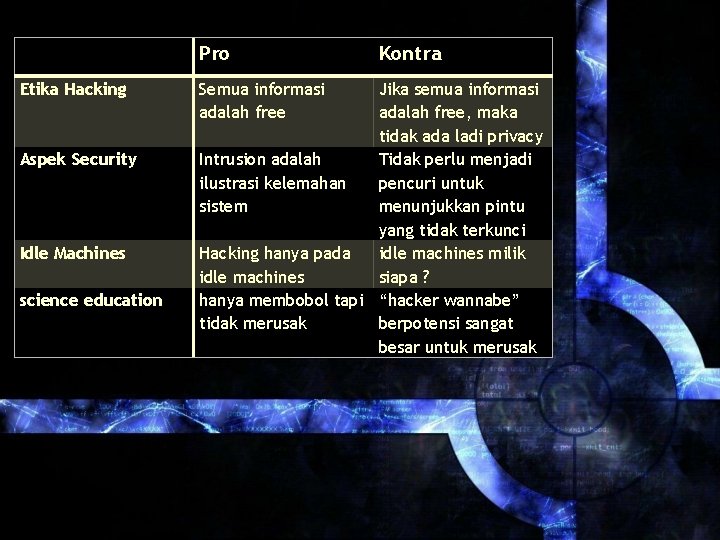

Pro Etika Hacking Aspek Security Idle Machines science education Semua informasi adalah free Kontra Jika semua informasi adalah free, maka tidak ada ladi privacy Intrusion adalah Tidak perlu menjadi ilustrasi kelemahan pencuri untuk sistem menunjukkan pintu yang tidak terkunci Hacking hanya pada idle machines milik idle machines siapa ? hanya membobol tapi “hacker wannabe” tidak merusak berpotensi sangat besar untuk merusak

Hacker vs. Cracker • Hacker adalah mereka yang memberikan sumbangsih bermanfaat bagi jaringan komputer, menyusun program simple dan membagikannya di internet. Seperti misalnya grup digital digigumi, yang telah membuat aplikasi game berbahasa selain bahasa game aslinya untuk dinikmati para penggemar game.

• Sedangkan cracker lebih dimaksudkan kepada mereka yang manyusup ke sistem jaringan atau komputer orang lain untuk merusak dan membongkarnya. Aktivitas mereka adalah bypassword atau lisensi software komputer, merusak keamanan komputer, deface atau merubah halaman depan web orang lain, dan kegiatan lainnya yang merusak, melanggar hukum.

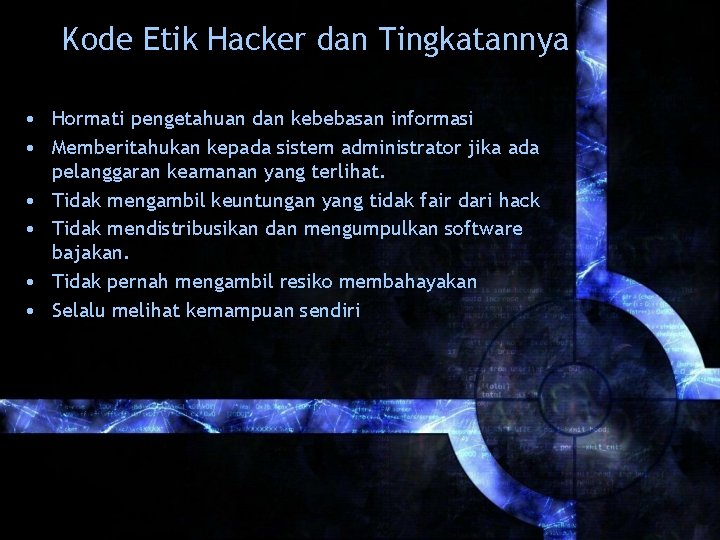

Kode Etik Hacker dan Tingkatannya • Hormati pengetahuan dan kebebasan informasi • Memberitahukan kepada sistem administrator jika ada pelanggaran keamanan yang terlihat. • Tidak mengambil keuntungan yang tidak fair dari hack • Tidak mendistribusikan dan mengumpulkan software bajakan. • Tidak pernah mengambil resiko membahayakan • Selalu melihat kemampuan sendiri

• Bersikap terbuka dan suka rela mengajarkan berbagai informasi dan metode yang diperoleh. • Tidak pernah meng-hack sebuah sistem untuk mencuri uang. • Tidak pernah memberikan akses ke sembarang orang yang akan membuat kerusakan. • Tidak pernah secara sengaja menghapus dan merusak file di komputer yang dihack. • Setiap perangkat harus diperlakukan dengan baik, selayaknya perangkat milik sendiri

Tingkatan Hacker 1. Elite Tingkat ini merupakan tingkatan tertinggi dalam dunia hacker. Mereka memahami sistem operasi dari sisi luar maupun dalam. 2. Semi Elite: Pada tingkatan ini, hacker tersebut memiliki kemampuan dan pengetahuan yang luas mengenai dunia komputer. Mereka mengerti tentang sistem operasi. Selain itu, mereka juga memiliki penguasaan terhadap program tertentu. 3. Developed Kiddie: Para remaja ABG yag memiliki pengetahuan hacking dari membaca atau informasi lain, masih menggunakan Grafic User Interface (GUI) dan baru belajar hal dasar dari UNIX, tanpa mampu menemukan kelemahan baru di sistem operasi.

4. Script Kiddie: Orang-orang di tingkat ini hanya mempunyai pengetahuan teknis networking yang sangat terbatas. Biasanya tidak lepas dari GUI. Hacking dilakukan menggunakan trojan untuk menakuti dan menyusahkan hidup pengguna Internet. 5. Lamer Orang yang tidak memiliki kemampuan, pengalaman, dan pengetahuan sebagai seorang Hacker tetapi mencoba meniru menjadi Hacker.

Cakra wijaya kusuma

Cakra wijaya kusuma Buah polong di samping melakukan gerak

Buah polong di samping melakukan gerak Bhikkhuni kusuma

Bhikkhuni kusuma Contoh sediaan lepas lambat

Contoh sediaan lepas lambat Maksudnya

Maksudnya Amelia sri kusuma dewi sh. m.kn

Amelia sri kusuma dewi sh. m.kn Yuliagnis transver wijaya

Yuliagnis transver wijaya Niko wijaya

Niko wijaya Dr. juliana wijaya

Dr. juliana wijaya Vonny wijaya

Vonny wijaya Lily wijaya

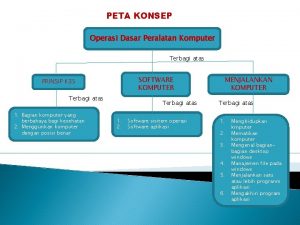

Lily wijaya Peta minda hardware

Peta minda hardware Ancaman keamanan komputer

Ancaman keamanan komputer Mata kuliah keamanan jaringan

Mata kuliah keamanan jaringan Jenis keamanan jaringan

Jenis keamanan jaringan Prinsip keamanan jaringan

Prinsip keamanan jaringan Peta konsep jaringan internet

Peta konsep jaringan internet Keamanan jaringan nirkabel

Keamanan jaringan nirkabel Keamanan sistem operasi

Keamanan sistem operasi Definisi keamanan komputer

Definisi keamanan komputer X.800 security service

X.800 security service Klasifikasi keamanan komputer

Klasifikasi keamanan komputer Latar belakang sistem operasi

Latar belakang sistem operasi Kerangka untuk audit keamanan komputer

Kerangka untuk audit keamanan komputer Tujuan keamanan komputer

Tujuan keamanan komputer Jenis ancaman sistem keamanan komputer

Jenis ancaman sistem keamanan komputer Wireless dan wireline

Wireless dan wireline Jaringan epitel

Jaringan epitel Jaringan embrional pada hewan

Jaringan embrional pada hewan Jaringan yang berdinding tipis dan selalu membelah adalah

Jaringan yang berdinding tipis dan selalu membelah adalah Jelaskan perbedaan jaringan akses dan jaringan transport

Jelaskan perbedaan jaringan akses dan jaringan transport Hopfield diskrit

Hopfield diskrit Struktur

Struktur Penggunaan jaringan komputer untuk menyimpan dan memanggil

Penggunaan jaringan komputer untuk menyimpan dan memanggil Makalah jaringan internet

Makalah jaringan internet Jaringan komputer

Jaringan komputer Konsep dasar fiber optik

Konsep dasar fiber optik Apa itu stand alone dalam jaringan komputer

Apa itu stand alone dalam jaringan komputer Pengenalan jaringan komputer

Pengenalan jaringan komputer Jaringan komputer lanjut

Jaringan komputer lanjut Struktur jaringan pada tumbuhan

Struktur jaringan pada tumbuhan Animasi jaringan komputer

Animasi jaringan komputer