PENGENALAN JARINGAN KOMPUTER Definisi Jaringan Komputer Jaringan komputer

- Slides: 87

PENGENALAN JARINGAN KOMPUTER

Definisi Jaringan Komputer Jaringan komputer merupakan sekelompok komputer otonom yang saling berhubungan antara satu dan lainnya menggunakan protokol komunikasi melalui media komunikasi sehingga dapat saling berbagi informasi, program-program, penggunaan perangkat keras secara bersama (interkoneksi sejumlah komputer). Jaringan komputer merupakan kumpulan sejumlah terminal komunikasi yang berada di berbagai lokasi yang terdiri dari lebih satu komputer yang saling berhubungan. 2

INTERNET Jaringan komputer Jaringan komputer Sebuah jaringan yg di dalam banyak terdapat jaringan yang dapat saling bertukar informasi secara bebas

Latar Belakang Jaringan Komputer Kebutuhan akan informasi yang cepat dan akurat. Penggabungan antara teknologi komputer sebagai pengolah data dengan teknologi komunikasi. 4

Manfaat Jaringan Komputer Jaringan untuk perusahaan atau organisasi Jaringan untuk umum 5

Jaringan Untuk Perusahaan atau Organisasi Resource Sharing Reliabilitas tinggi Lebih ekonomis Skalabilitas Media Komunikasi 6

Resource Sharing Bertujuan agar seluruh program, peralatan, khususnya data dapat digunakan oleh setiap orang yang ada pada jaringan tanpa terpengaruh oleh lokasi resource dan pemakai. 7

Reliabilitas Tinggi Adanya sumber-sumber alternatif pengganti jika terjadi masalah pada salah satu perangkat dalam jaringan. 8

Skalabilitas Kemampuan untuk meningkatkan kinerja sistem secara berangsur-angsur sesuai dengan beban pekerjaan dengan hanya menambah sejumlah prosesor. 9

Jaringan Untuk Umum Akses ke informasi yang berada di tempat jauh. Komunikasi ke orang-orang Hiburan interaktif 10

Perangkat Keras Jaringan Multi I/O NIC (Network Interface Card) Router Bridge Gateway Repeater Modem Media (kabel, Gelombang Radio) HUB Swicth Hub 11

Klasifikasi Jaringan Komputer Berdasarkan Metode Transmisi Broadcast Point to Point 12

Broadcast Jaringan broadcast memiliki saluran komunikasi tunggal yang dipakai bersama oleh semua mesin yang ada pada jaringan tersebut. Pesan-pesan berukuran kecil, disebut paket, yang dikirimkan oleh suatu mesin akan diterima oleh mesin-mesin lainnya. Field alamat pada sebuah paket berisi keterangan tentang kepada siapa paket tersebut ditujukan. 13

Point to Point Terdiri dari beberapa koneksi pasangan individu dari mesin-mesin. Untuk pergi dari sumber ke tempat tujuan, sebuah paket pada jaringan jenis ini mungkin harus melalui satu atau lebih mesin-mesin perantara. Seringkali harus melalui banyak route yang mungkin berbeda jaraknya. Karena itu algoritma routing memegang peranan penting pada jaringan point-to-point. 14

Klasifikasi Jaringan Komputer Berdasarkan Geografis Local Area Network (LAN) (10 m – 1 km) Metropolitan Area Network (MAN) (10 km) Wide Area Network (WAN) (100 – 1000 km) Jaringan Tanpa Kabel Internetwork (10. 000 Km) 15

Local Area Network (LAN) Ukuran: LAN mempunyai keterbatasan ukuran Teknologi transmisi: LAN tradisional mempunyai kecepatan mulai 1 sampai 100 Mbps. LAN modern mempunyai kecepatan sampai ratusan Mbps Topologi: Bus/Linear, mekanisme yang digunakan untuk mengatur pengiriman pesan disebut IEEE 802. 3 atau Ethernet. Ring IEEE 802. 5 (token ring IBM) 16

Metropolitan Area Network Seperti LAN, cuma ukurannya lebih besar Biasanya digunakan oleh perusahaan Lingkungan dalam 1 kota 17

Wide Area Network Lingkungan dalam negara atau benua Host dihubungkan dengan sebuah subnet Tugas subnet: pembawa pesan dari satu host ke host lainnya Komponen subnet: kabel transmisi dan element switching Element Switching sering juga disebut sebagai: ○ Packet switching node ○ Intermediate system ○ Data switching exchange ○ Router

Jaringan Tanpa Kabel Manfaatnya: kantor portable, armada truk, taksi, bis, kepentingan militer di medan perang. Kelemahannya: lambat daripada kabel (umumnya 2 Mbps), laju kesalahan lebih besar, transimisi yang berbeda dapat mengganggu. 19

Internetwork Kumpulan jaringan yang terinterkoneksi disebut Internetwork atau Internet. Bentuk internet yang umum adalah kumpulan dari LAN yang dihubungkan oleh WAN. Perbedaan yang nyata antara subnet dan WAN dalam kasus ini adalah keberadaan host. Bila di dalam sistem terdapat kurva tertutup yang hanya terdiri dari router-router, maka itulah subnet. Bila sistemnya terdiri dari router dan host, maka itulah WAN. 20

Sistem Koneksi dalam Jaringan Komputer Peer to Peer Client - Server 21

Peer to Peer artinya rekan sekerja Adalah jaringan komputer yang terdiri dari beberapa komputer. Adalah suatu model di mana setiap PC dapat memakai resource pada PC lain atau memberikan resourcenya untuk dipakai PC lain. Dikenal sebagai workgroup. Dimana setiap komputer dalam satu jaringan dikelompokkan dalam satu kelompok kerja 22

Client - Server Selain pada jaringan lokal, juga dapat diterapkan dengan teknologi internet. Di mana ada suatu unit yang berfungsi sebagai server yang memberikan layanan bagi komputer lain, dan client yang hanya meminta layanan dari server. Client hanya bisa menggunakan resource yang disediakan oleh server sesuai dengan otoritas yang diberikan oleh administrator. 23

Jenis Layanan Client - Server File Server Memberikan layanan fungsi pengelolaan file. Print Server Memberikan layanan fungsi pencetakan. Database Server Proses-proses fungsional mengenai database dijalankan pada mesin ini dan stasiun lain dapat minta pelayanan. DIP (Document Information Processing) Memberikan layanan fungsi penyimpanan, manajemen, dan pengambilan data. Storage Server Web Server 24

Topologi Pengertian topologi Jaringan adalah susunan lintasan aliran data di dalam jaringan yang secara fisik menghubungkan simpul yang satu dengan simpul lainnya. Berikut ini adalah beberapa topologi jaringan yang ada dan dipakai hingga saat ini, yaitu: Topologi Star Topologi Hierarchical/Tree Topologi Bus Topologi Ring Topologi Daisy Chain (Linear) Topologi Mesh dan Full Connected 25

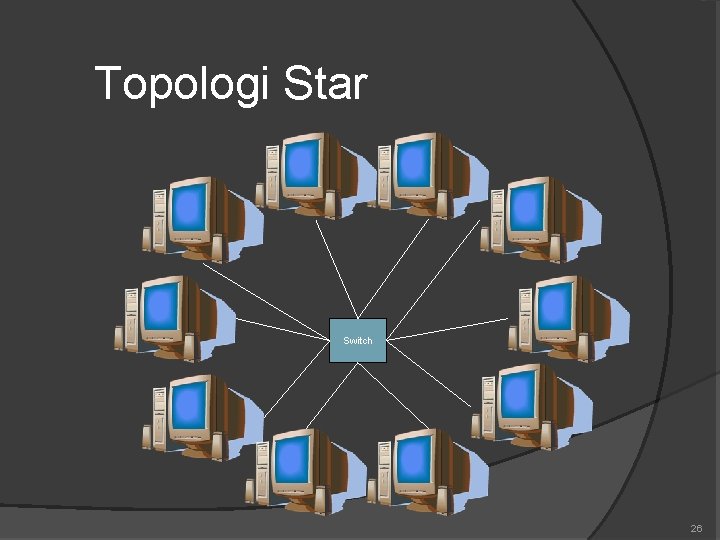

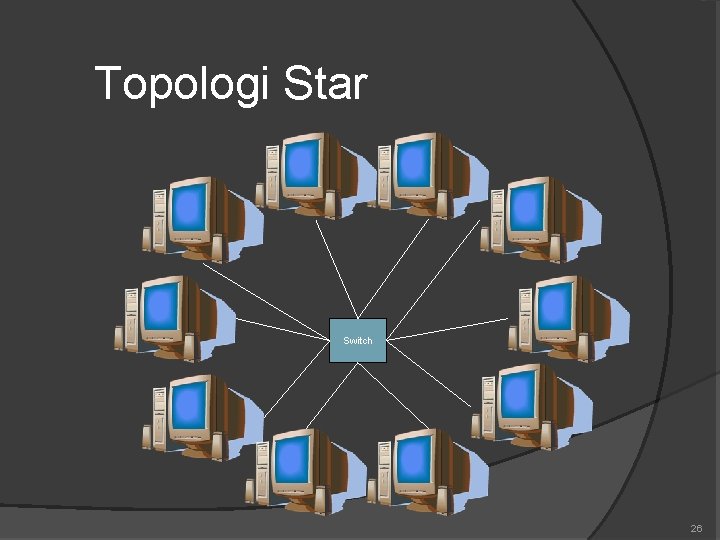

Topologi Star Switch 26

Topologi Star Karakteristik dari topologi ini adalah node berkomunikasi langsung dengan station lain melalui central node (Hub/Switch), Traffic data mengalir dari node ke central node dan diteruskan ke node tujuan. Jika salah satu segmen kabel terputus, jaringan lain tidak akan terputus. 27

Topologi Star Keuntungan : Akses ke Station lain cepat. Dapat menerima workstation baru selama port di central node masih tersedia. Hub/Switch bertindak sebagai konsentrator Hub/Switch dapat disusun seri untuk menambah jumlah station yang terkoneksi di jaringan. User dapat lebih banyak dibanding topologi bus maupun ring 28

Topologi Star Kerugian : Bila traffic data cukup tinggi dan terjadi collision, maka semua komunikasi akan ditunda, dan koneksi akan dilanjutkan dengan cara random, apabila hub/switch mendeteksi tidak ada jalur yang sedang tidak dipergunakan oleh node lain. 29

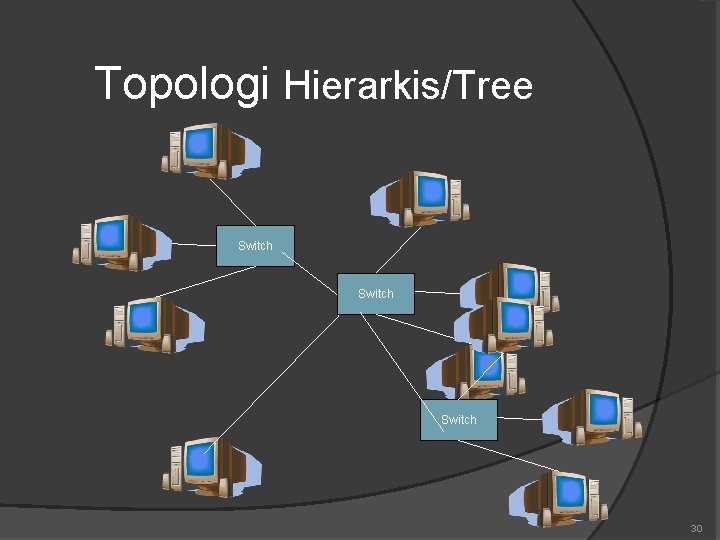

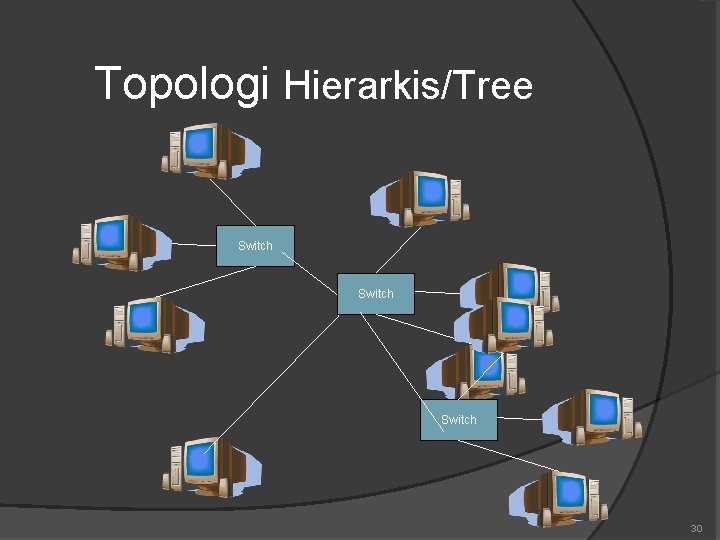

Topologi Hierarkis/Tree Switch 30

Topologi Hierarkis/Tree Tidak semua stasiun mempunyai kedudukan yang sama. Stasiun yang kedudukannya lebih tinggi menguasai stasiun di bawahnya, sehingga jaringan sangat tergantung ada stasiun yang kedudukannya lebih tinggi dan kedudukan stasiun yang sama, disebut peer topology. 31

Topologi Bus 32

Topologi Bus Topologi ini merupakan bentangan satu kabel yang kedua ujungnya ditutup, dimana disepanjang kabel dipasang node. Signal dalam kabel dilewati satu arah sehingga memungkinkan sebuah collision terjadi. Keuntungan : Murah, karena tidak memakai banyak media dan kabel yang dipakai banyak tersedia dipasaran. Setiap komputer dapat saling berhubungan dengan langsung. Kerugian : Sering terjadi hang/crass talk, yaitu bila lebih dari satu pasang memakai jalur di waktu yang sama , harus bergantian atau ditambah relay. 33

Topologi Ring 34

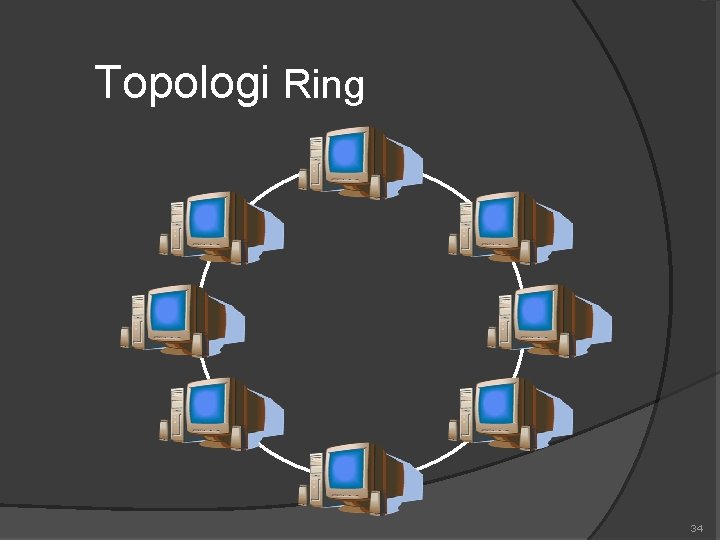

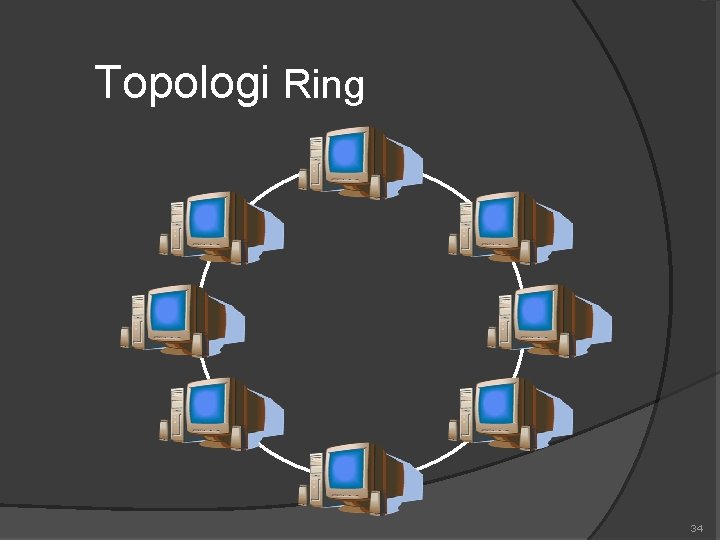

Topologi Ring Topologi jaringan yang berupa lingkaran tertutup yang berisi node-node. Signal mengalir dalam dua arah sehingga dapat menghindarkan terjadinya collision sehingga memungkinkan terjadinya pergerakan data sangat cepat. Semua komputer saling tersambung membentuk lingkaran. Data yang dikirim diberi address tujuan sehingga dapat menuju komputer yang dituju. 35

Topologi Ring Tiap komputer dapat diberi repeater (transceiver) yang berfungsi sebagai: Listen State Tiap bit dikirim dengan mengalami delay waktu Transmit State Bila bit berasal dari paket lebih besar dari ring maka repeater dapat mengembalikan ke pengirim. Bila terdapat beberapa paket dalam ring, repeater yang tengah memancarkan, menerima bit dari paket yang tidak dikirimnya harus menampung dan memancarkan kembali. Bypass State Berfungsi menghilangkan delay waktu dari stasiun yang tidak aktif. Keuntungan : ○ Kegagalan koneksi akibat gangguan media dapat diatasi lewat jalur lainyang masih terhubung. ○ Penggunaan sambungan point to point membuat transmission error dapat diperkecil Kerugian : ○ Data yang dikirim, bila melalui banyak komputer, transfer menjadi lambat. 36

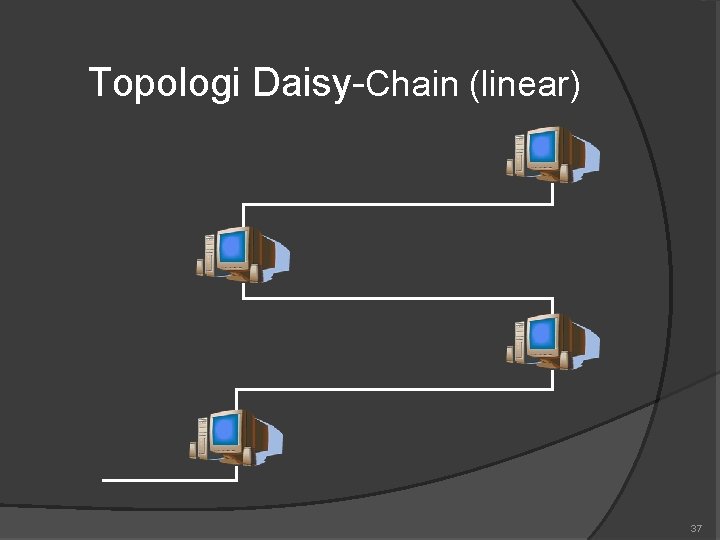

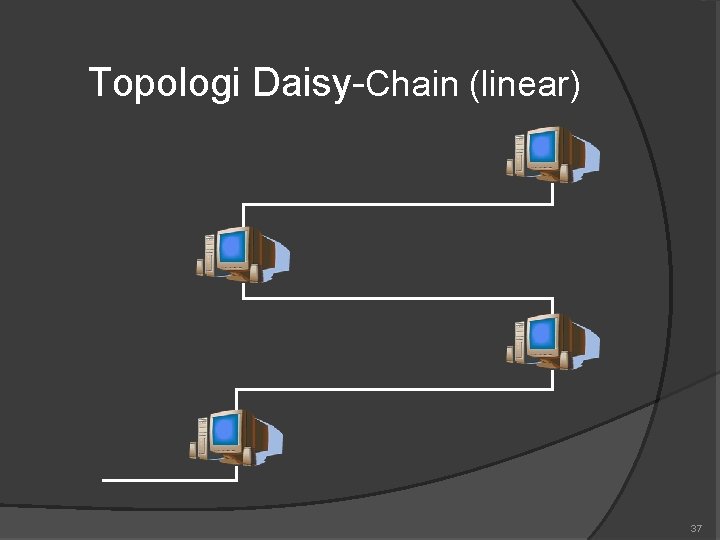

Topologi Daisy-Chain (linear) 37

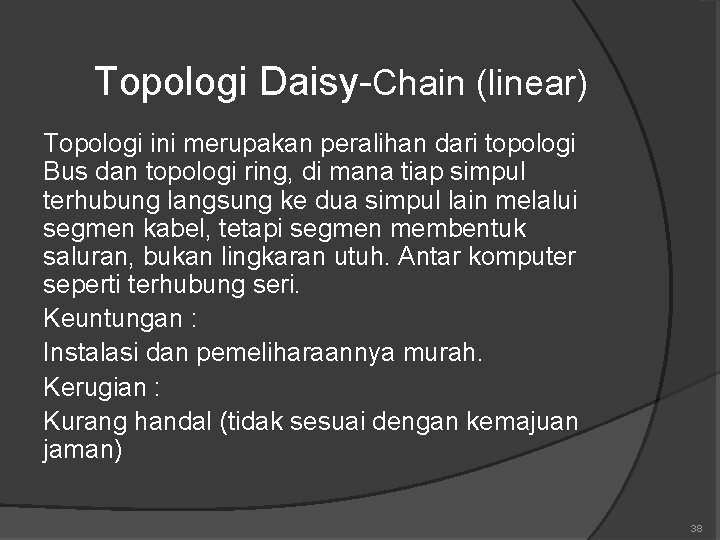

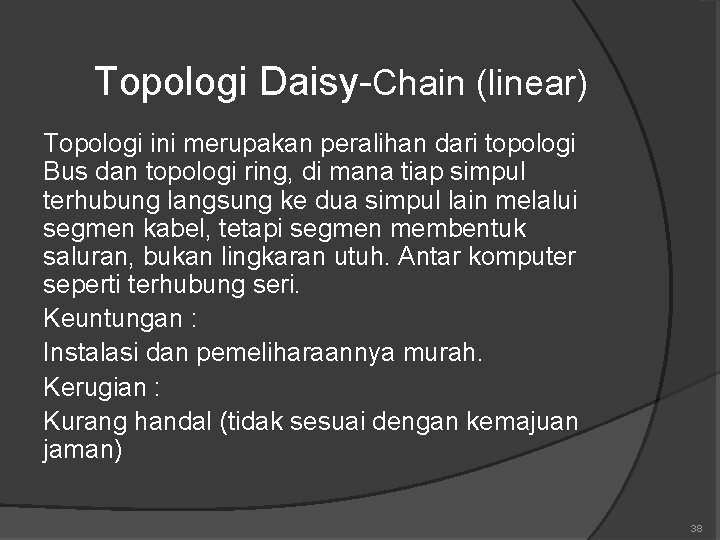

Topologi Daisy-Chain (linear) Topologi ini merupakan peralihan dari topologi Bus dan topologi ring, di mana tiap simpul terhubung langsung ke dua simpul lain melalui segmen kabel, tetapi segmen membentuk saluran, bukan lingkaran utuh. Antar komputer seperti terhubung seri. Keuntungan : Instalasi dan pemeliharaannya murah. Kerugian : Kurang handal (tidak sesuai dengan kemajuan jaman) 38

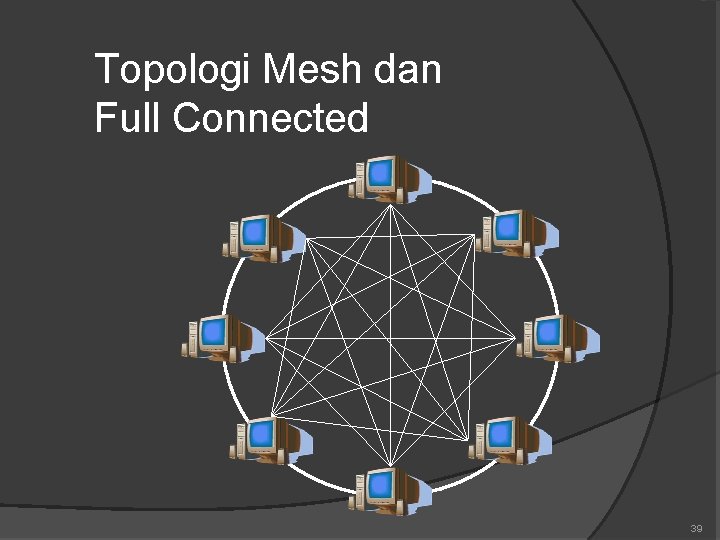

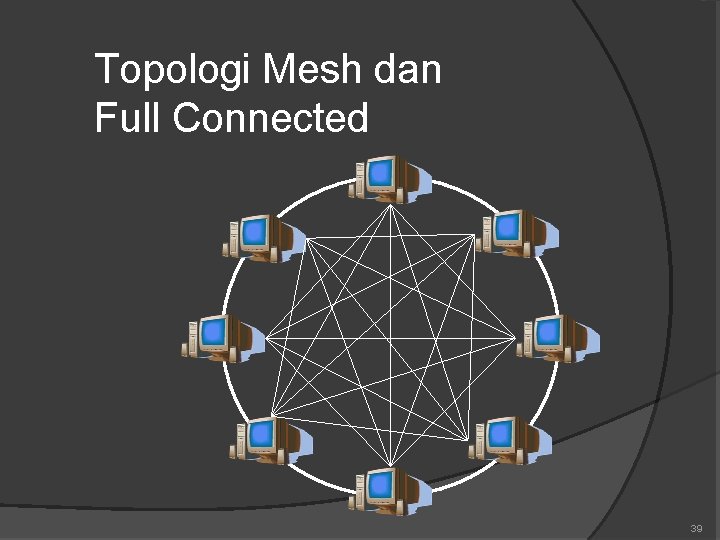

Topologi Mesh dan Full Connected 39

Topologi Mesh dan Full Connected Topologi ini menerapkan hubungan antar sentral secara penuh. Jumlah saluran yang harus disediakan untuk membentuk jaringan Mesh adalah jumlah sentral dikurangi 1. Tingkat kerumitan jaringan sebanding dengan meningkatnya jumlah sentral yang terpasang. Disamping kurang ekonomis juga relatif mahal dalam pengoperasiannya. 40

Topologi Mesh dan Full Connected Topologi ini merupakan teknologi khusus yang tidak dapat dibuat dengan pengkabelan, karena sistem yang rumit. Namun dengan teknologi wireless, topologi ini sangat memungkinkan untuk diwujudkan Back 41

Keamanan Komputer PENGAMANAN JARINGAN KOMPUTER(INFORMA SI)

Pentingnya Keamanan Jaringan informasi Mengapa keamanan jaringan informasi diperlukan ? Teknologi komunikasi modern (mis: Internet) membawa beragam dinamika dari dunia nyata ke dunia virtual ○ Dalam bentuk transaksi elektronis (mis: e-banking) atau komunikasi digital (mis: e-mail, messenger) ○ Membawa baik aspek positif maupun negatif (contoh: pencurian, pemalsuan, penggelapan, …) Informasi memiliki “nilai” (ekonomis, politis) obyek kepemilikan yang harus dijaga ○ Kartu kredit ○ Laporan keuangan perusahaan ○ Dokumen-dokumen rancangan produk baru ○ Dokumen-dokumen rahasia kantor/organisasi/perusahaan

Pentingnya Keamanan Jaringan Mengapa sistem jaringan informasi rentan terhadap gangguan keamanan Sistem yg dirancang untuk bersifat “terbuka” (mis: Internet) ○ Tidak ada batas fisik dan kontrol terpusat ○ Perkembangan jaringan (internetworking) yang amat cepat Sikap dan pandangan pemakai ○ Aspek keamanan belum banyak dimengerti ○ Menempatkan keamanan sistem pada prioritas rendah Ketrampilan (skill) pengamanan kurang

Beberapa Jenis Serangan/Gangguan Serangan untuk mendapatkan akses (access attacks) Berusaha mendapatkan akses ke berbagai sumber daya komputer atau data/informasi Serangan untuk melakukan modifikasi (modification attacks) Didahului oleh usaha untuk mendapatkan akses, kemudian mengubah data/informasi secara tidak sah Serangan untuk menghambat penyediaan layanan (denial of service attacks) Menghambat penyediaan layanan dengan cara mengganggu jaringan komputer

Beberapa Cara Melakukan Serangan Sniffing Memanfaatkan metode broadcasting dalam LAN “Membengkokkan” aturan Ethernet, membuat network interface bekerja dalam mode promiscuous Contoh-contoh sniffer: Sniffit, TCP Dump, Linsniffer Mencegah efek negatif sniffing ○ Pendeteksian sniffer (local & remote) ○ Penggunaan kriptografi (mis: ssh sbg pengganti telnet)

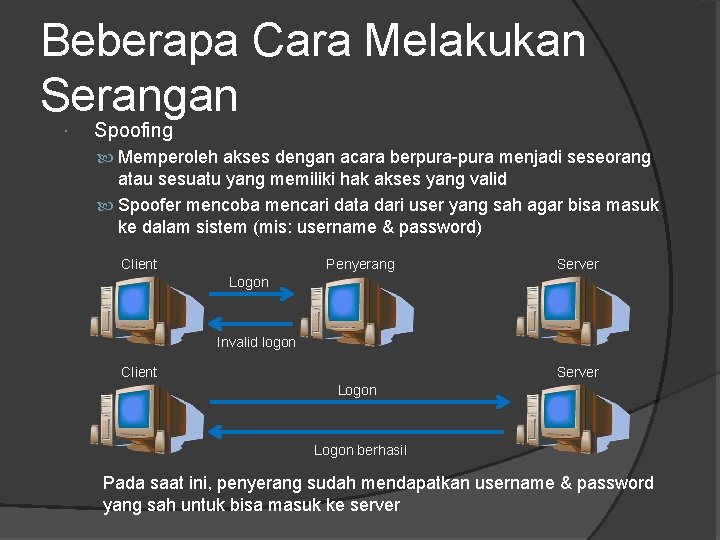

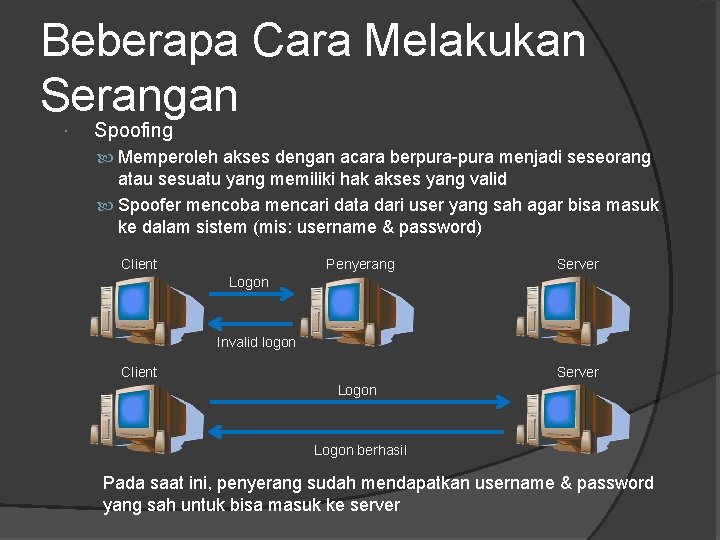

Beberapa Cara Melakukan Serangan Spoofing Memperoleh akses dengan acara berpura-pura menjadi seseorang atau sesuatu yang memiliki hak akses yang valid Spoofer mencoba mencari data dari user yang sah agar bisa masuk ke dalam sistem (mis: username & password) Client Penyerang Server Logon Invalid logon Client Server Logon berhasil Pada saat ini, penyerang sudah mendapatkan username & password yang sah untuk bisa masuk ke server

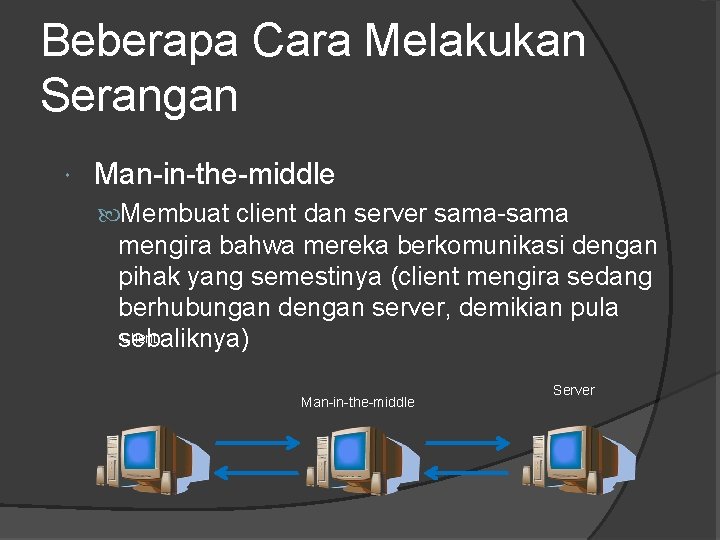

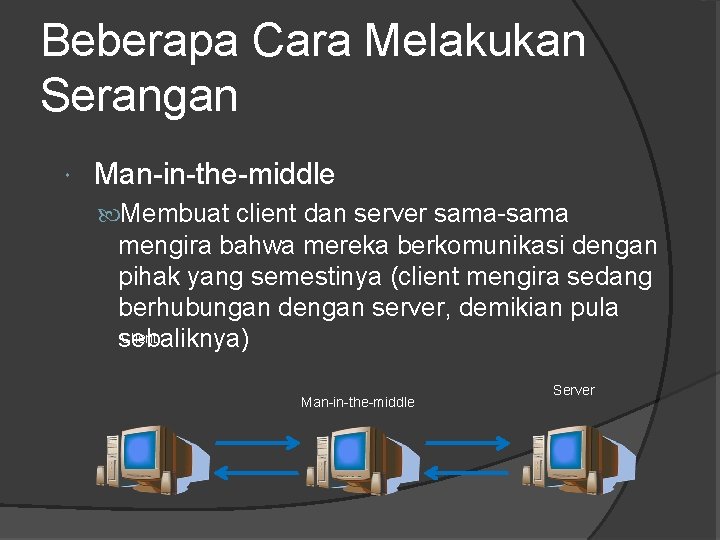

Beberapa Cara Melakukan Serangan Man-in-the-middle Membuat client dan server sama-sama mengira bahwa mereka berkomunikasi dengan pihak yang semestinya (client mengira sedang berhubungan dengan server, demikian pula Client sebaliknya) Man-in-the-middle Server

Beberapa Cara Melakukan Serangan Menebak password Dilakukan secara sistematis dengan teknik brute-force atau dictionary Teknik brute-force: mencoba semua kemungkinan password Teknik dictionary: mencoba dengan koleksi kata-kata yang umum dipakai, atau yang memiliki relasi dengan user yang ditebak (tanggal lahir, nama anak, dsb)

Modification Attacks Biasanya didahului oleh access attack untuk mendapatkan akses Dilakukan untuk mendapatkan keuntungan dari berubahnya informasi Contoh: Pengubahan nilai kuliah Penghapusan data utang di bank Mengubah tampilan situs web

Denial of Service Attacks Berusaha mencegah pemakai yang sah untuk mengakses sebuah sumber daya atau informasi Biasanya ditujukan kepada pihak-pihak yang memiliki pengaruh luas dan kuat (mis: perusahaan besar, tokoh-tokoh politik, dsb) Teknik Do. S Mengganggu aplikasi (mis: membuat webserver down) Mengganggu sistem (mis: membuat sistem operasi down) Mengganggu jaringan (mis: dengan TCP SYN flood)

Denial of Service Attacks Contoh: My. Doom worm email (berita dari FSecure, 28 Januari 2004) http: //www. fsecure. com/news/items/news_2004012800. shtml Ditemukan pertama kali 26 Januari 2004 Menginfeksi komputer yang diserangnya. Komputer yang terinfeksi diperintahkan untuk melakukan Do. S ke www. sco. com pada tanggal 1 Februari 2004 jam 16: 09: 18 Pada saat itu, diperkirakan 20 -30% dari total lalulintas email di seluruh dunia disebabkan oleh pergerakan worm ini Penyebaran yang cepat disebabkan karena: ○ “Penyamaran” yang baik (tidak terlihat berbahaya bagi user) ○ Penyebaran terjadi saat jam kantor ○ Koleksi alamat email sasaran yang agresif (selain mengambil dari address book di komputer korban, juga membuat alamat email sendiri)

Pengamanan Sistem Informasi Keamanan sistem sebagai satu konsep terpadu

Kriptografi Studi tentang enkripsi dan dekripsi data berdasarkan konsep matematis Meningkatkan keamanan data dengan cara menyamarkan data dalam bentuk yang tidak dapat dibaca enkripsi: data asli bentuk tersamar dekripsi: data tersamar data asli Komponen sistem kriptografi: fungsi enkripsi & dekripsi kunci

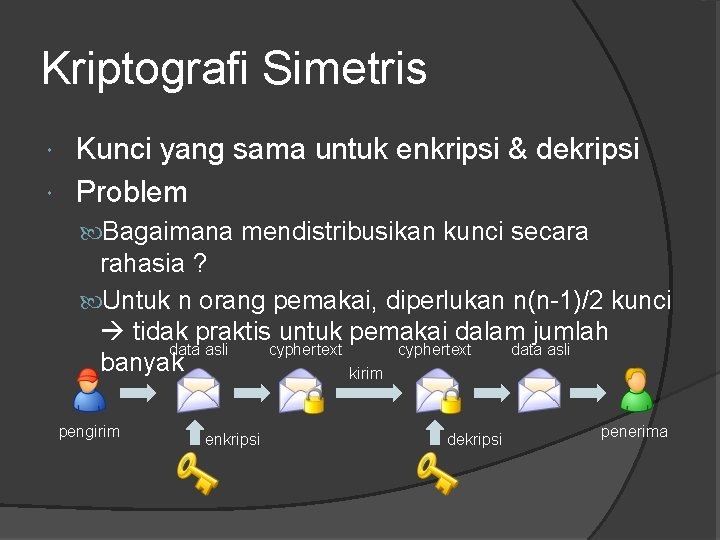

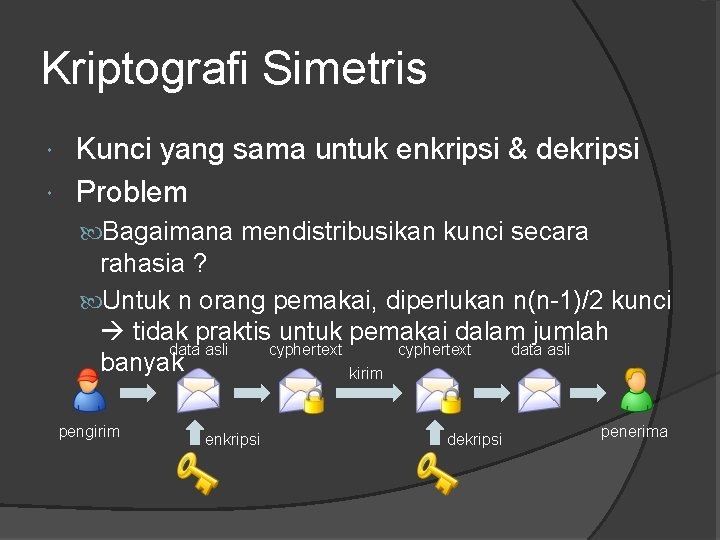

Kriptografi Simetris Kunci yang sama untuk enkripsi & dekripsi Problem Bagaimana mendistribusikan kunci secara rahasia ? Untuk n orang pemakai, diperlukan n(n-1)/2 kunci tidak praktis untuk pemakai dalam jumlah data asli cyphertext data asli banyak kirim pengirim enkripsi dekripsi penerima

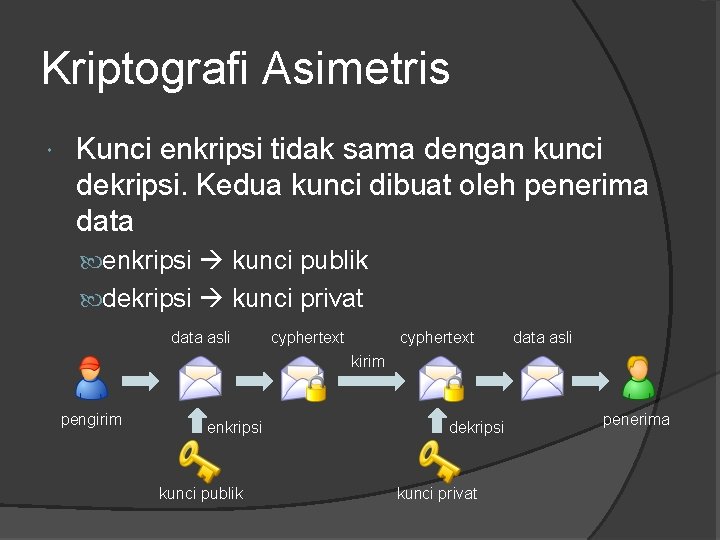

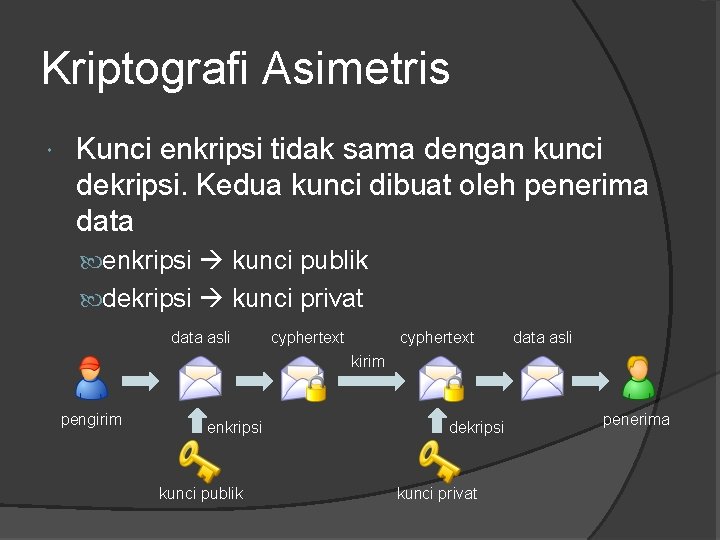

Kriptografi Asimetris Kunci enkripsi tidak sama dengan kunci dekripsi. Kedua kunci dibuat oleh penerima data enkripsi kunci publik dekripsi kunci privat data asli cyphertext data asli kirim pengirim enkripsi kunci publik dekripsi kunci privat penerima

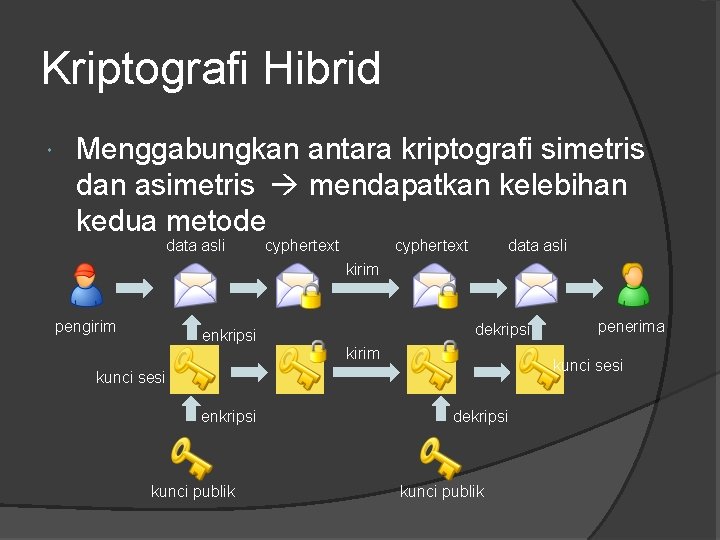

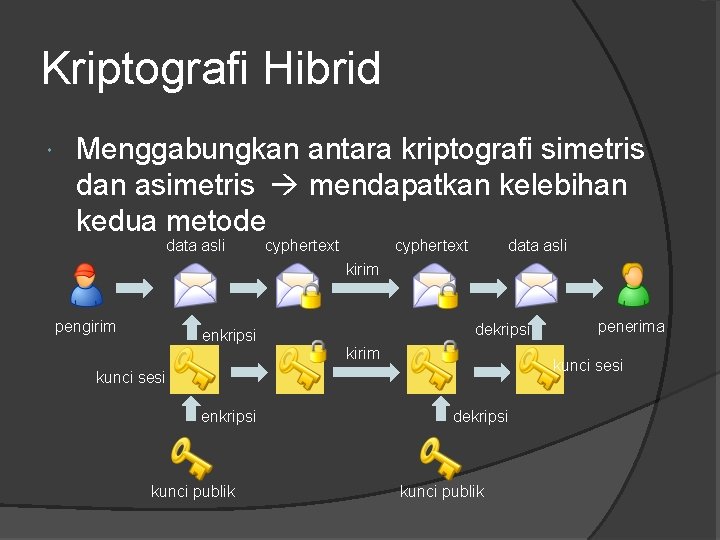

Kriptografi Hibrid Menggabungkan antara kriptografi simetris dan asimetris mendapatkan kelebihan kedua metode data asli cyphertext data asli kirim pengirim dekripsi enkripsi kirim kunci sesi enkripsi kunci publik penerima dekripsi kunci publik

Infrastruktur Kunci Publik Pengamanan komunikasi data untuk keperluan publik (antar institusi, individu-institusi, individu, dsb) Kebutuhan komunikasi yang aman Heterogenitas pemakai Jaringan komunikasi yang kompleks Komponen infrastruktur kunci publik: Tandatangan digital (digital signature): untuk menjamin keaslian dokumen digital yang dikirim Otoritas Sertifikat (certificate authority): lembaga yang mengeluarkan sertifikat digital sebagai bukti kewenangan untuk melakukan transaksi elektronis tertentu

Infrastruktur Kunci Publik Mengapa diperlukan ? Kasus Klik. BCA beberapa tahun yang lalu ○ Ada orang yang meniru persis situs netbanking Bank BCA, dengan URL yang mirip ○ Situs tersebut menerima informasi login dari nasabah BCA (user. ID dan password) ○ Apa yang terjadi jika informasi login nasabah disalahgunakan ? Semakin banyaknya transaksi elektronis yang memerlukan legalitas secara elektronis juga

Latihan Sebutkan dan gambarkan topologi jaringan 2. Menurut anda dimanakah letak pengamanan pada jaringan? jelaskan 3. Sebutkan dan jelaskan jenis serangan yang ada di jaringan 4. Bagaimana tahapan yang harus dilakukan untuk mencegah terjadinya kebocoran informasi pada sebuah jaringan? 1.

Pendahuluan Access Control

Pengendalian Akses / Akses Kontrol (Access Control) Obyek/Target : semua hal yang perlu untuk dikendalikan. Misal: ruangan, jaringan, dll. Subyek/pelaku : pengguna, program atau proses yang meminta izin untuk mengakses obyek. Sistem/Proses: antarmuka antara obyek dan subyek dari pengendalian akses. Dalam pengendalian akses, subyek harus diidentifikasi, otentikasi dan otorisasi (identified, authenticated and authorized).

Akses Kontrol meliputi Identification & Authentication : pengenalan pengguna Authorization : pemberian hak akses atas obyek. Accounting : pelacakan, pencatatan dan audit aktivitas Trio Authentication, Authorization, and Accounting sering dikenal dengan singkatan AAA.

Identifikasi dan Otentikasi Faktor-faktor dalam identifikasi dan otentikasi: Sesuatu yang diketahui Sesuatu yang dimiliki Sesuatu yang bagian dari diri sendiri (biometrik) Peningkatan keamanan dilakukan dengan mengkombinasikan faktor yang digunakan, dan sistem ini dikenal dengan nama terkait jumlah faktor nya. Misal: identifikasi atau otentikasi dua faktor.

Otorisasi Proses dimana subyek atau pelaku, telah memenuhi kriteria identifikasi dan otentikasi, diberikan hak akses atas sesua obyek yang dikendalikan. hak akses dapat berupa tingkatan tertentu terhadap obyek. Misal: tingkatan direktori, jenis/klasifikasi dokumen, dll.

Akunting Sistem pengendalian akses yang dipercayakan dalam transaksi terkait keamanan harus menyediakan fasilitas yang dapat menjelaskan apa saja yang terjadi. Dalam hal ini termasuk pelacakan atas aktivitas sistem dan pelakunya. Diterapkan dalam bentuk catatan atau log dari kejadian atau audit.

Password

Pengelolaan Password Perlu dilakukan karena bagian penting dari sistem pengendalian akses manapun, baik sistem yang otomatis ataupun manual. Pemilihan password: terkait panjang karakter minimum, jenis karakter yg digunakan, umur atau penggunaan ulang password. Pengelolaan catatan Password: mencatat apa saja kejadian pada password, mulai dari permintaan pembuatan, reset, kadaluarsa hingga dihapus. Audit dan Kontrol Password: menentukan manfaat secara umum dari sistem pengendalian akses dalam menurunkan akses tidak berhak atau serangan.

Jaminan Keamanan dalam sistem pengendalian akses dapat dianggap tercapai jika CIA + Accountability terpenuhi. (Confidentiality, Integrity dan Availability) Hal diatas terpenuhi jika pertanyaan berikut terjawab dengan baik: Apakah transaksi antara subyek dan obyek akses kontrol bersifat rahasia? Apakah integritas obyek dapat dipastikan dijamin? Apakah obyek tersedia ketika diperlukan? Apakah sistem akuntabel (ada log/auditing)?

Administrasi, Metoda, Kebijakan, Model Pada Access Control

Administrasi Access Control Account Administration: Hal-hal berkaitan dengan pengelolaan akun semua pelaku, baik pengguna sistem, dan layanan. Dalam hal ini termasuk, pembuatan ( (authorization, rights, permissions), pemeliharaan (account lockout-reset, audit, password policy), dan pemusnahan akun(rename or delete). Access Rights and Permissions: Pemilik data menentukan hak dan perizinan atas akun dengan mempertimbangkan principle of least privilege. (akses hanya diberikan sesuai dengan keperluan). Monitoring: mengawasi dan mencatat perubahan atau aktivitas akun. Removable Media Security: Dilakukan pembatasan penggunaan removable media untuk meningkatkan keamanan. Management of Data Caches: pengelolaan file temporary,

Metoda Access Control Centralized access control: Semua permintaan access control diarahkan ke sebuah titik otentikasi/kelompok sistem. Memberikan satu titik pengelolaan Lebih memudahkan dengan kompensasi biaya lebih besar. Implementasi lebih sulit Contoh: Kerberos, Remote Authentication Dial-In User Service (RADIUS), Terminal Access Controller Access Control System (TACACS), TACACS+ (allows encryption of data). Decentralized access control: akses kontrol tidak dikendalikan sebuah titik otentikasi atau keompok sistem. Menguntungkan pada kondisi akses ke sistem terpusat sulit disediakan. Lebih sulit dalam pengelolaan.

Jenis Kebijakan Access Control Preventive / pencegahan: mencegah exploitasi atas vulnerability yang ada. Misal: patching/update, klasifikasi data, background check, pemisahan tugas, dll. Detective : Kebijakan yang diterapkan untuk menduga kapan serangan akan terjadi. Misal: IDS, log monitoring, dll Corrective : kebijakan untuk melakukan perbaikan segera setelah vulnerability dieksploitasi. Misal: Disaster Recovery Plans (DRP), Emergency Restore Procedures, password lockout threshold , dll.

Metoda Implementasi (1) Administrative: kebijakan dikendalikan secara andministrasi dengan kebijakan yan g diteruskan melalui struktur administrasi, dari atasan/pimpinan kepada bawahan, dst. Biasanya bersifat tidak otomatis. Misal: kebijakan tertulis tentang password (panjang, umur/jangka waktu, dll) Logical/Technical: Kebijakan ini diterapkan dengan memaksa penggunaan access control secara teknis. Ditujukan untuk membatasi kesalahan manusia dalam penggunaan sistem. Misal: penggunaan SSH, input validation, dll Physical: Kebijakan diterapkan secara fisik, misal : pembatasan akses fisik ke gedung yang diamankan, perlindungan kabel dan peralatan terhadap electro-magnetic interference (EMI), dll. Misal: Petugas keamanan, peralatan biometrik, katu pengenal kantor, Perimeter defenses (dinding/kawat), dll.

Metoda Implementasi (2) Kebijakan dan implementasi dapat dikombinasikan. Misal: Preventive / Administrative dalam bentuk kebijakan password tertulis; Detective / Logical/Technical (misal: IDS); Corrective / Administrative (misal: DRP). CCTV ? Preventive/Physical (kalau hanya merekam) Detective/Physical (jika dimonitor secara aktif)

Model Access Control Discretionary Access Control (DAC) : Pemilik data menentukan hak akses (dapat mengganti perizinan) Mandatory Access Control (MAC) : Sistem menentukan hak akses tergantung pada label klasifikasi (sensitivity label). Lebih tangguh dari DAC. (Hanya admin pusat yang dapat memodifikasi perizinan, namun klasifikasi ditetapkan pemilik data). Role-based access control (RBAC) aka Non. Discretionary : Role atau fungsi dari pengguna/subyek/tugas menentukan akses terhadap obyek data. Menggunakan access control terpusat yang menentukan bagaiman

REMOTE AUTHENTICATION AND SECURITY

Remote Access Services (RAS) Kombinasi hardware dan software yang membuat remote user dapat mengakses internal(lokal)network. Remote: jarak jauh Ditujukan untuk membuat remote user dapat menggunakan fungsi atau mengakses sistem selayaknya pengguna lokal.

Remote Authentication and Security Penting untuk membuat keamanan yang kuat untuk komunikasi jarak jauh. Karena melintasi jaringan yang tidak dapat dikendalikan oleh institusi atau perusahaan. Perlunya mengakses layanan saat tidak dilokasi/kantor

Virtual Private Networks (VPNs) One of the most common types of RAS Uses an unsecured public network, such as the Internet, as if it were a secure private network Encrypts all data that is transmitted between the remote device and the network Common types of VPNs Remote-access VPN or virtual private dial-up network (VPDN) Site-to-site VPN

Virtual Private Networks (VPNs) VPN transmissions are achieved through communicating with endpoints Endpoint End of the tunnel between VPN devices VPN concentrator Aggregates hundreds or thousands of multiple connections Depending upon the type of endpoint that is being used, client software may be required on the devices that are connecting to the VPN

Virtual Private Networks (VPNs) VPNs can be software-based or hardwarebased Software-based VPNs offer the most flexibility in how network traffic is managed Hardware-based VPNs generally tunnel all traffic they handle regardless of the protocol Generally, software based VPNs do not have as good performance or security as a hardware-based VPN

VPN Advantages Cost savings (no long-distance phone call) Scalability (easy to add more users) Full protection (all traffic is encrypted) Speed (faster than direct dial-up) Transparency (invisible to the user) Authentication (only authorized users can connect) Industry standards

VPN Disadvantages Management Availability and performance Interoperability Additional protocols Performance impact Expense

Remote Access Policies Establishing strong remote access policies is important Some recommendations for remote access policies: Remote access policies should be consistent for all users Remote access should be the responsibility of the IT department Form a working group and create a standard that all departments will agree to

tugas Apa yang dimaksud dengan phising, pharming, cookies, spyware, snooping, dan spam Bagaimana cara menanggulanginyan.

Pengenalan dasar jaringan komputer terdiri dari

Pengenalan dasar jaringan komputer terdiri dari Pengenalan jaringan komputer

Pengenalan jaringan komputer Komputer dan perangkatnya

Komputer dan perangkatnya Sistem unit komputer

Sistem unit komputer Aspek keselamatan komputer

Aspek keselamatan komputer Pengenalan perkakasan komputer

Pengenalan perkakasan komputer Pengenalan sistem komputer

Pengenalan sistem komputer Pengenalan komputer secara umum

Pengenalan komputer secara umum Perkakasan komputer

Perkakasan komputer Spesifikasi standar sistem unit komputer

Spesifikasi standar sistem unit komputer Rangkaian kawasan luas

Rangkaian kawasan luas Mengapa harus belajar komputer grafik

Mengapa harus belajar komputer grafik Pengenalan perangkat keras komputer

Pengenalan perangkat keras komputer Pengenalan komputer

Pengenalan komputer Pengenalan aplikasi komputer

Pengenalan aplikasi komputer Definisi sistem komputer

Definisi sistem komputer Komputer dalam bahasa latin

Komputer dalam bahasa latin Definisi komputer adalah

Definisi komputer adalah Definisi algoritma sains komputer

Definisi algoritma sains komputer Definisi sistem komputer

Definisi sistem komputer Definisi interaksi manusia dan komputer

Definisi interaksi manusia dan komputer Algoritma adalah urutan

Algoritma adalah urutan Pengertian etika komputer

Pengertian etika komputer Maksud komputer dalam bahasa latin

Maksud komputer dalam bahasa latin Definisi algoritma sains komputer

Definisi algoritma sains komputer Definisi algoritma sains komputer

Definisi algoritma sains komputer Definisi keamanan komputer

Definisi keamanan komputer Definisi komputer

Definisi komputer Konsep dasar pemrograman komputer

Konsep dasar pemrograman komputer Konsep jaringan wireline

Konsep jaringan wireline Jaringan meristem adalah jaringan yang

Jaringan meristem adalah jaringan yang Ilmu yang mempelajari tentang jaringan

Ilmu yang mempelajari tentang jaringan Aoncas

Aoncas Jaringan meristem atau jaringan embrional adalah

Jaringan meristem atau jaringan embrional adalah Contoh soal jaringan hopfield

Contoh soal jaringan hopfield Menurut asal meristemnya jaringan dibedakan atas jaringan

Menurut asal meristemnya jaringan dibedakan atas jaringan Analogi jaringan komputer

Analogi jaringan komputer Karakteristik lan

Karakteristik lan Memahami pengetahuan dasar konsep desain jaringan

Memahami pengetahuan dasar konsep desain jaringan Pengantar jaringan komputer

Pengantar jaringan komputer 8 elemen mata pelajaran informatika

8 elemen mata pelajaran informatika Apa yang dimaksud dengan electronic calendaring

Apa yang dimaksud dengan electronic calendaring Memahami pengetahuan dasar konsep desain jaringan

Memahami pengetahuan dasar konsep desain jaringan Prinsip dasar jaringan adalah

Prinsip dasar jaringan adalah Pengantar jaringan komputer

Pengantar jaringan komputer Protokol jaringan komputer

Protokol jaringan komputer Diagram jaringan kerja

Diagram jaringan kerja Jaringan komputer

Jaringan komputer Struktur jaringan komputer

Struktur jaringan komputer Tabel subnet mask

Tabel subnet mask Troubleshooting jaringan adalah

Troubleshooting jaringan adalah Berikut ini adalah jenis jaringan, kecuali.

Berikut ini adalah jenis jaringan, kecuali. Perangkat lunak jaringan komputer

Perangkat lunak jaringan komputer Jenis aplikasi otomatisasi perkantoran

Jenis aplikasi otomatisasi perkantoran Gambar topologi peer to peer

Gambar topologi peer to peer Apa itu stand alone dalam jaringan komputer

Apa itu stand alone dalam jaringan komputer Pengantar jaringan komputer

Pengantar jaringan komputer Yang merupakan unit fungsional dan struktural

Yang merupakan unit fungsional dan struktural Peta konsep struktur dan fungsi jaringan tumbuhan kelas 8

Peta konsep struktur dan fungsi jaringan tumbuhan kelas 8 Animasi jaringan komputer

Animasi jaringan komputer Makalah jaringan komputer

Makalah jaringan komputer Media jaringan komputer

Media jaringan komputer Contoh peta konsep jaringan komputer

Contoh peta konsep jaringan komputer Sejarah singkat jaringan komputer

Sejarah singkat jaringan komputer Konsep jaringan wan

Konsep jaringan wan Penggunaan jaringan komputer untuk menyimpan dan memanggil

Penggunaan jaringan komputer untuk menyimpan dan memanggil Jaringan komputer lanjut

Jaringan komputer lanjut Materi komunikasi pada jaringan komputer dan telepon

Materi komunikasi pada jaringan komputer dan telepon Daftar pustaka jaringan komputer

Daftar pustaka jaringan komputer Logo jaringan komputer

Logo jaringan komputer Media jaringan komputer

Media jaringan komputer Peta konsep perangkat keras komputer

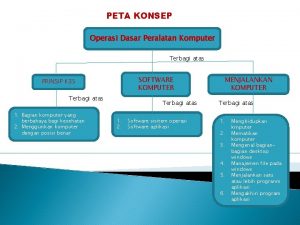

Peta konsep perangkat keras komputer Perangkat lunak jaringan

Perangkat lunak jaringan Soal jaringan komputer

Soal jaringan komputer Klasifikasi jaringan komputer berdasarkan fungsi

Klasifikasi jaringan komputer berdasarkan fungsi Peta konsep tentang hardware

Peta konsep tentang hardware Sekumpulan komputer yang saling terhubung

Sekumpulan komputer yang saling terhubung Makalah konsep dasar jaringan komputer

Makalah konsep dasar jaringan komputer Tujuan jaringan komputer

Tujuan jaringan komputer Bilik pemulihan khas

Bilik pemulihan khas Definisi pengurusan

Definisi pengurusan Falsafah esensialisme

Falsafah esensialisme Pengenalan ms excel

Pengenalan ms excel Pertanyaan tentang pengenalan penempatan dan pemberhentian

Pertanyaan tentang pengenalan penempatan dan pemberhentian Struktur sosial masyarakat kerajaan alam melayu.

Struktur sosial masyarakat kerajaan alam melayu. Siapakah pengasas pergerakan pengakap di malaysia

Siapakah pengasas pergerakan pengakap di malaysia Pengenalan bahasa c

Pengenalan bahasa c Pengenalan hazard

Pengenalan hazard