IT FORENSIK Mazur Lukas Pitscheider Guido Fh Stp

- Slides: 23

IT FORENSIK Mazur Lukas Pitscheider Guido Fh Stp – IT SECURITY 06

Agenda � Was ist IT-Forensik? � Wo/Was soll ich suchen? � Analysearten � Forensik-Distributionen � Tools im Detail � Limitations � Info-Quellen � Vorführung

Was ist IT-Forensik? � Spuren auf IT-Systemen / Netzwerken � Suchen / Auswerten / Dokumentieren �Klassische Fragen (W-Fragen) �Motivation des „Angreifers“ � Zusammenhänge erkennen/beweisen � Schwachstellen identifizieren

Wo/Was soll ich suchen? � Log-Files / Event-Logs � Zeitstempel beachten � Browser-cache � Suchanfragen � Webmail � History �… � � Selbst verfasste Dokumente Programme/Tools Wo soll kann ich (noch) suchen � ADS � Unallocated Space � Slack Space � Steganografie

Analysearten � Online �Laufendes System �Flüchtiger Speicher ○ RAM ○ Cache ○ Netzwerk � Offline �Massenspeicher �Keine Änderungen

Online – Analyse � Vorteile �Kompletter Systemzustand �Laufende Applikationen �Crypt-FS / Encrypted Files � Nachteile �Veränderung des Systems �Transport i. a. nicht möglich �„Fallen“

Offline - Analyse � Vorteile �Keine Änderungen �Wiederholbarkeit der Analyse �Parallelisieren der Arbeit möglich �Transport leicht möglich � Nachteile �Flüchtige Daten verloren (Dienste, RAM, Netzwerk, Passwörter)

Vorgangsweise - Online CD-Tools nutzen � RAM-Dump � �Laufende Programme ○ Outlook, Webmail, … �ARP-Table �Netstat �Dns-cache !!!! Mit jeder Tätigkeit kompromittiere !!!! ich das System !!!!

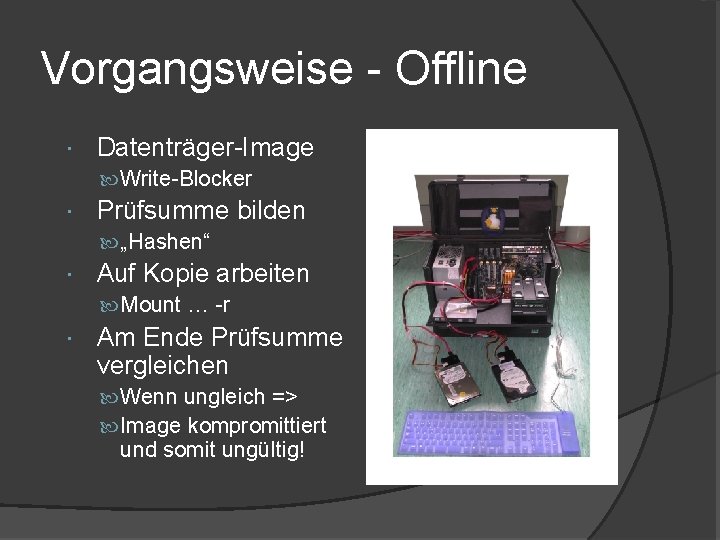

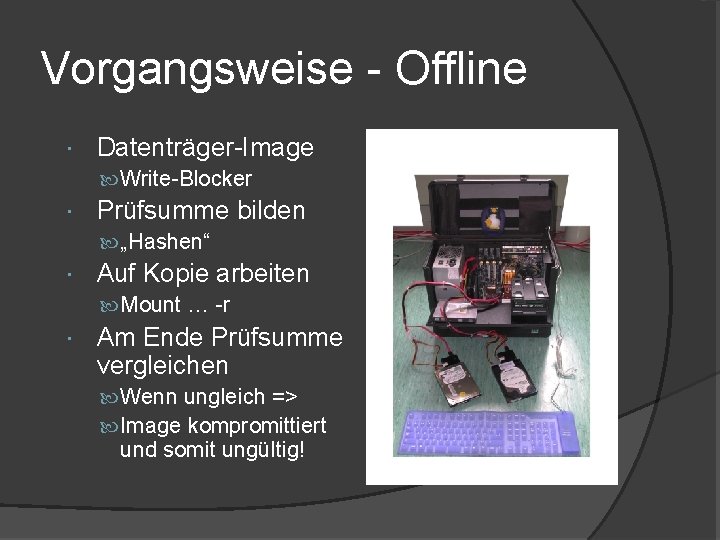

Vorgangsweise - Offline Datenträger-Image Write-Blocker Prüfsumme bilden „Hashen“ Auf Kopie arbeiten Mount … -r Am Ende Prüfsumme vergleichen Wenn ungleich => Image kompromittiert und somit ungültig!

Distributionen � Helix �Debian-basierte Linux Distribution �Forensik Tools für Analyse �Bootfähiges Live – System (CD-ROM) �Gute Dokumentation �Laufende Weiterentwicklung �Windows Tools inkludiert � Weitere �Auditor �…

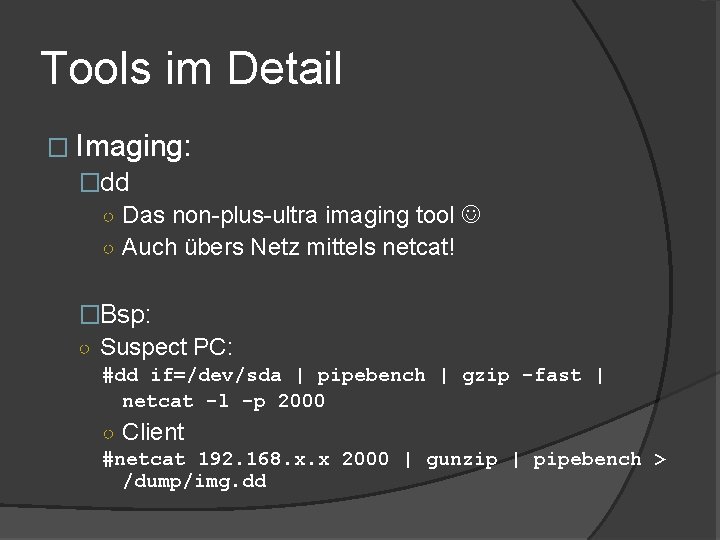

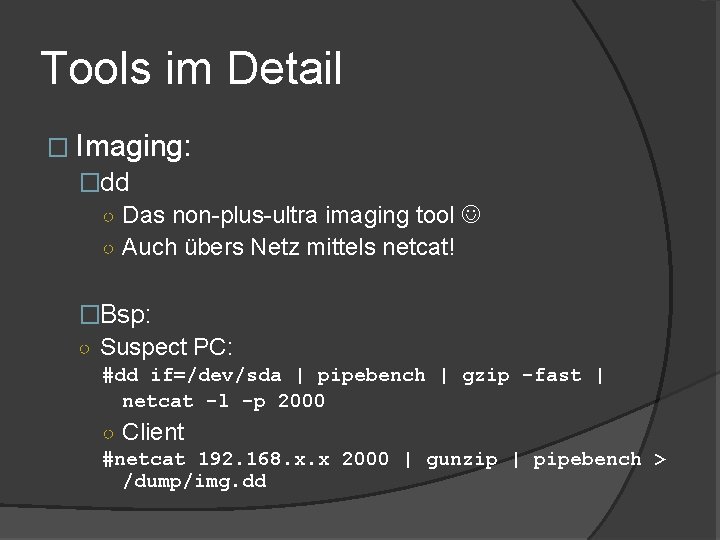

Tools im Detail � Imaging: �dd ○ Das non-plus-ultra imaging tool ○ Auch übers Netz mittels netcat! �Bsp: ○ Suspect PC: #dd if=/dev/sda | pipebench | gzip -fast | netcat -l -p 2000 ○ Client #netcat 192. 168. x. x 2000 | gunzip | pipebench > /dump/img. dd

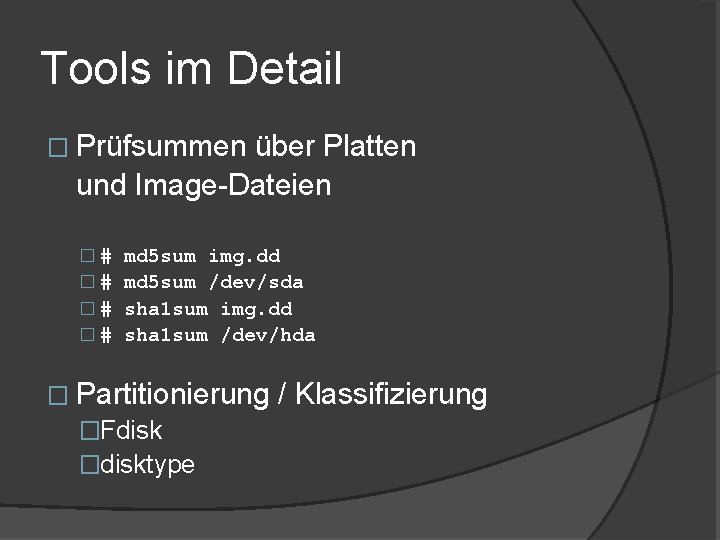

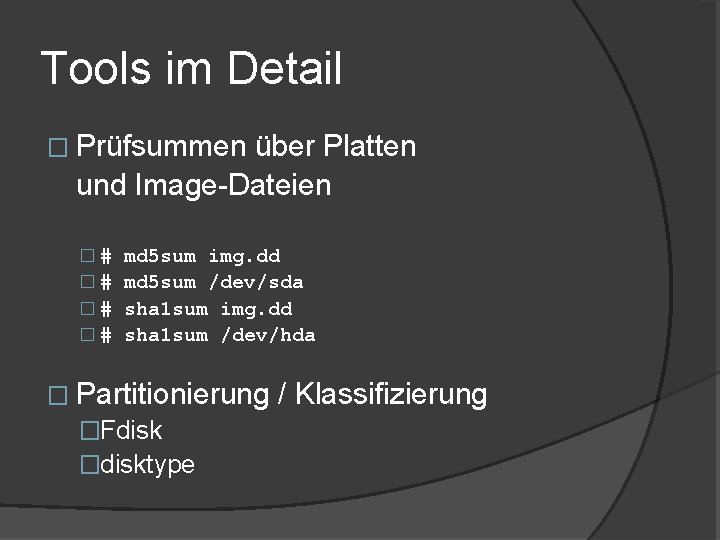

Tools im Detail � Prüfsummen über Platten und Image-Dateien �# �# md 5 sum img. dd md 5 sum /dev/sda sha 1 sum img. dd sha 1 sum /dev/hda � Partitionierung �Fdisk �disktype / Klassifizierung

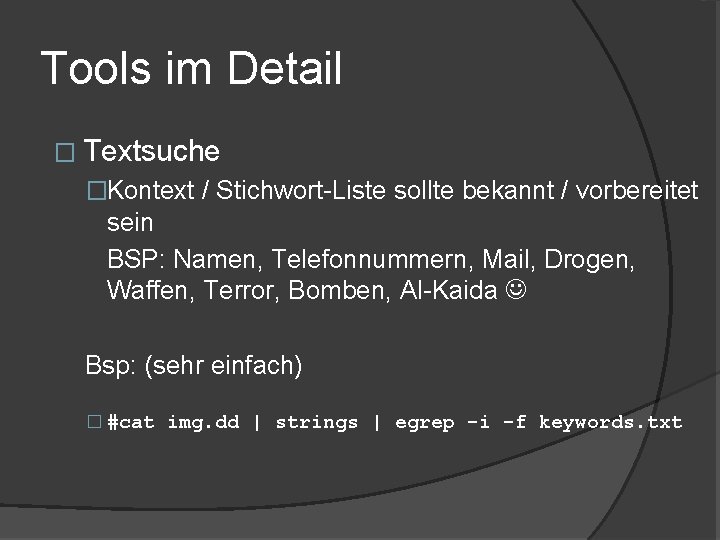

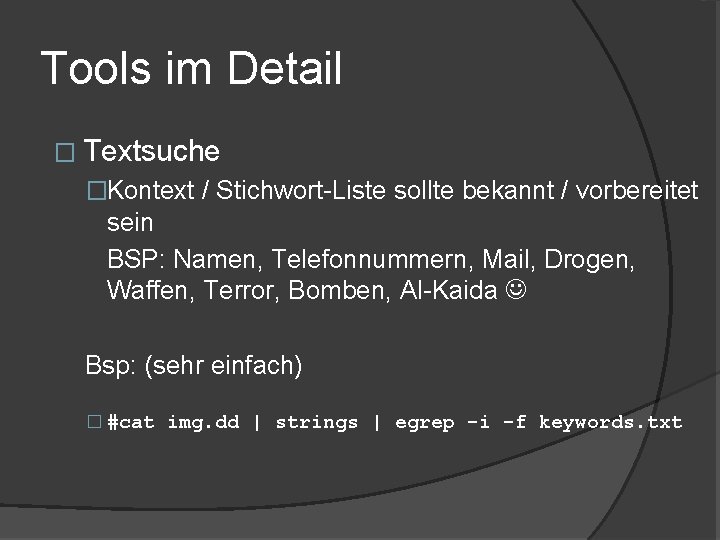

Tools im Detail � Textsuche �Kontext / Stichwort-Liste sollte bekannt / vorbereitet sein BSP: Namen, Telefonnummern, Mail, Drogen, Waffen, Terror, Bomben, Al-Kaida Bsp: (sehr einfach) � #cat img. dd | strings | egrep -i -f keywords. txt

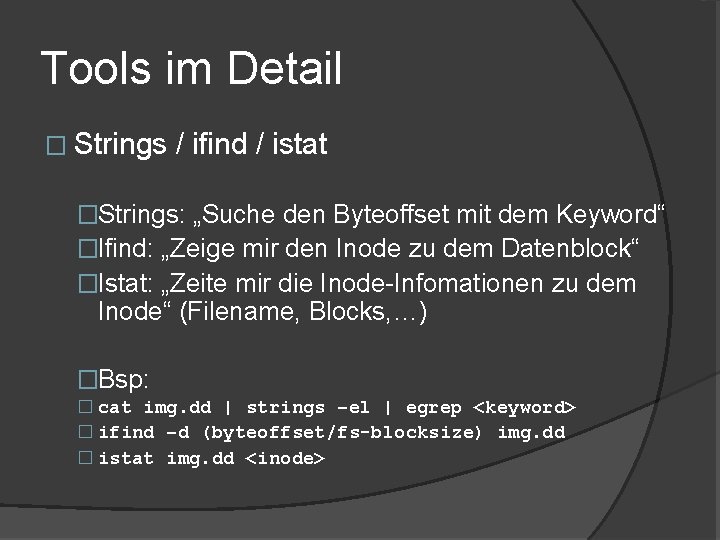

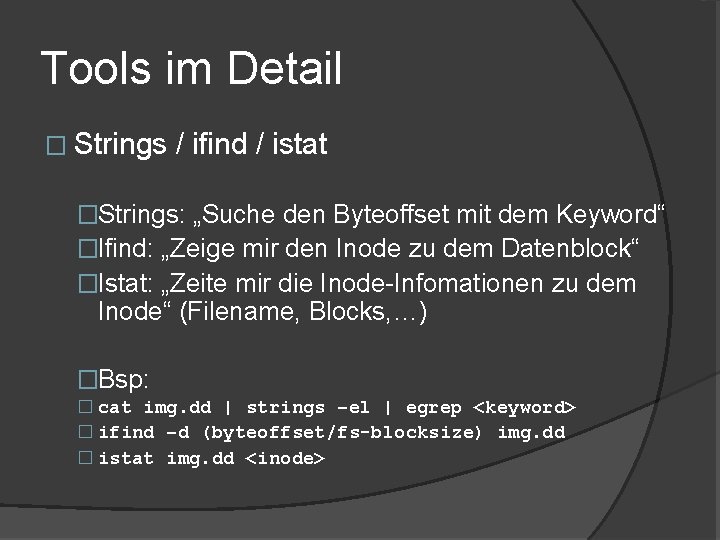

Tools im Detail � Strings / ifind / istat �Strings: „Suche den Byteoffset mit dem Keyword“ �Ifind: „Zeige mir den Inode zu dem Datenblock“ �Istat: „Zeite mir die Inode-Infomationen zu dem Inode“ (Filename, Blocks, …) �Bsp: � cat img. dd | strings –el | egrep <keyword> � ifind –d (byteoffset/fs-blocksize) img. dd � istat img. dd <inode>

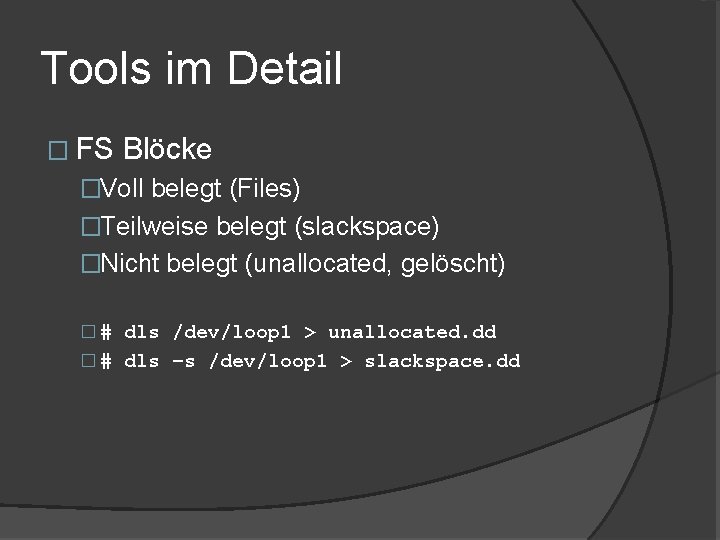

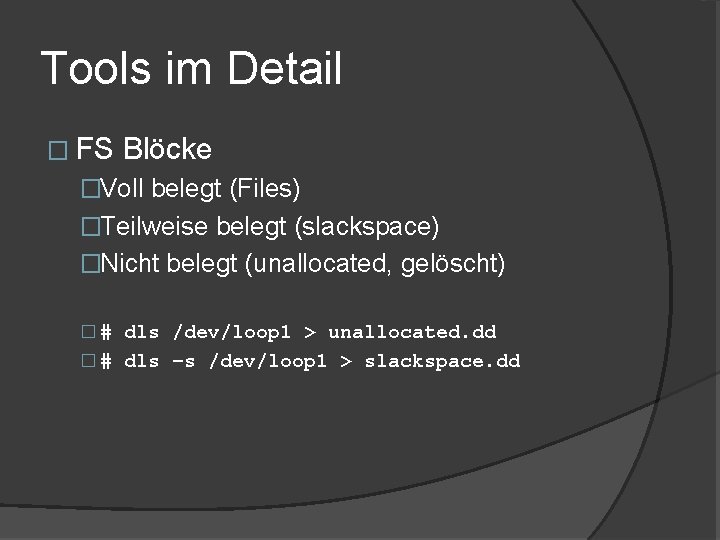

Tools im Detail � FS Blöcke �Voll belegt (Files) �Teilweise belegt (slackspace) �Nicht belegt (unallocated, gelöscht) � # dls /dev/loop 1 > unallocated. dd � # dls –s /dev/loop 1 > slackspace. dd

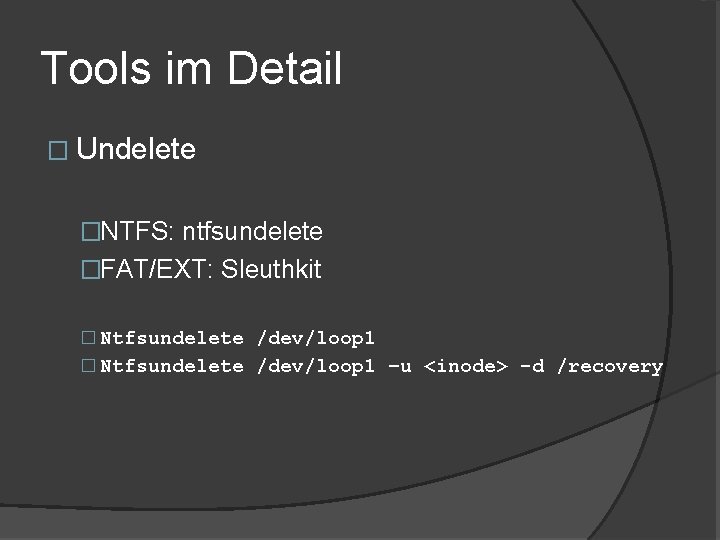

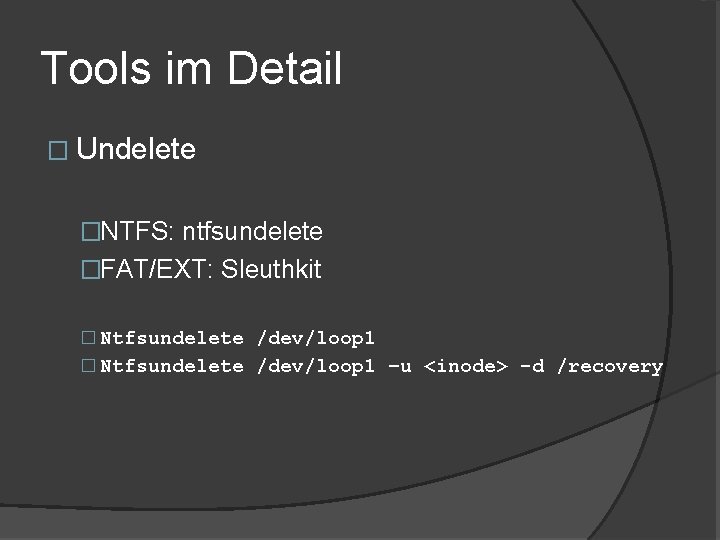

Tools im Detail � Undelete �NTFS: ntfsundelete �FAT/EXT: Sleuthkit � Ntfsundelete /dev/loop 1 –u <inode> -d /recovery

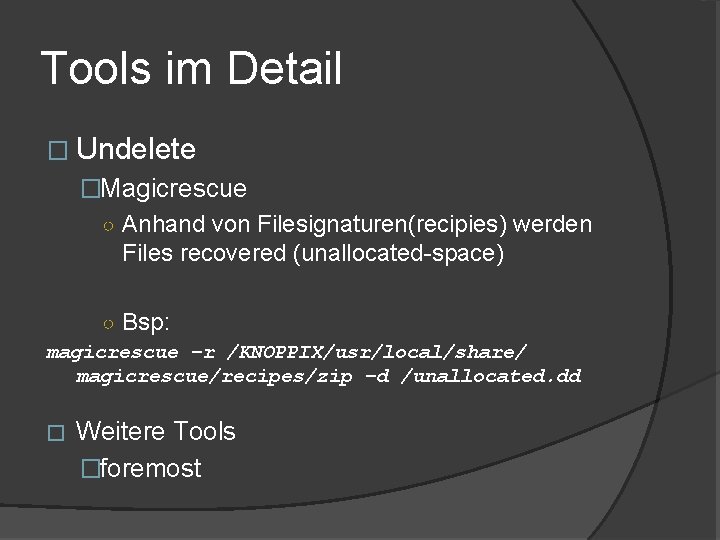

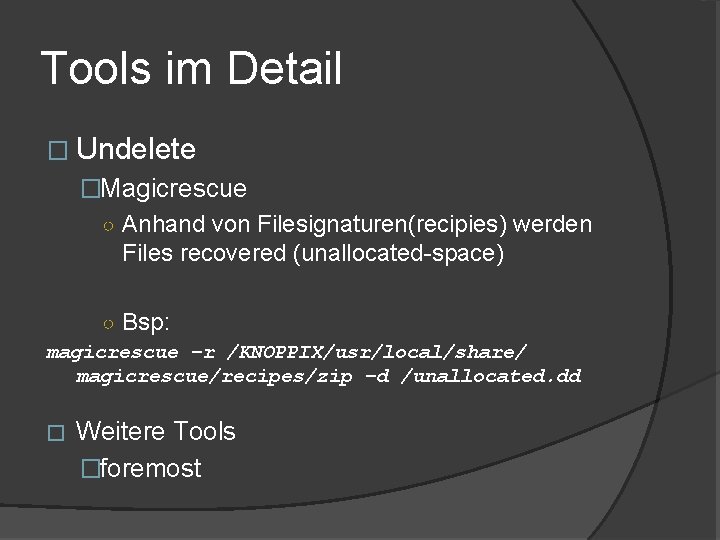

Tools im Detail � Undelete �Magicrescue ○ Anhand von Filesignaturen(recipies) werden Files recovered (unallocated-space) ○ Bsp: magicrescue –r /KNOPPIX/usr/local/share/ magicrescue/recipes/zip –d /unallocated. dd � Weitere Tools �foremost

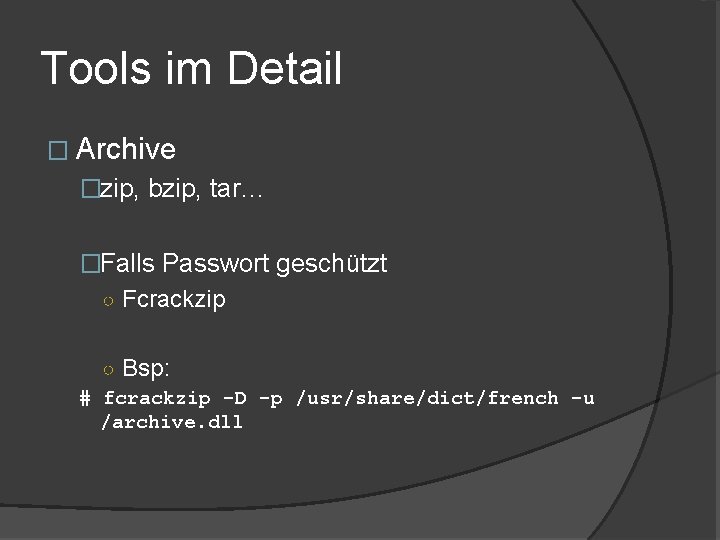

Tools im Detail � Archive �zip, bzip, tar… �Falls Passwort geschützt ○ Fcrackzip ○ Bsp: # fcrackzip -D -p /usr/share/dict/french -u /archive. dll

Alternative Data Streams � Man kann auf NTFS Datenträgern ADS an normale Files anhängen ohne diese zu überschreiben / Größe ändern, … � => tolle Möglichkeit Informationen zu verstecken � Tools zum Finden von ADS: �Lads �Ffind � ADS in der Praxis

Limitations � Nicht alles was man bei CSI sieht ist auch in der Realität möglich! �Verbrannte Festplatten �Allgemein HW-Defekte �Encrypted Files ○ PGP �Encrypted File. Systems ○ Truecrypt ○ EFS

Infoquellen � � � http: //www. d-fence. be/ http: //www. linux-forensics. com/ http: //www. forensicswiki. org/wiki/Main_Page http: //www. computerforensicsworld. com/ http: //www. forensicfocus. com/ http: //www. forensics. nl/ http: //www. d-fence. be � http: //www. lnx 4 n 6. be �

Vorführung Zurücklehnen & Partizipieren

Vielen Dank für Ihre Aufmerksamkeit!

Lukas pitscheider

Lukas pitscheider Maryna mazur

Maryna mazur Polonez taniec ludowy

Polonez taniec ludowy Zamek na mazurach budowa

Zamek na mazurach budowa Spesifikasi komputer forensik

Spesifikasi komputer forensik Contoh fs

Contoh fs Karl jaspers klinik jugendforensik

Karl jaspers klinik jugendforensik Tahapan investigasi

Tahapan investigasi Lvr klinik bonn suchtambulanz

Lvr klinik bonn suchtambulanz Forensik ludwigsburg

Forensik ludwigsburg Jurnal psikologi forensik

Jurnal psikologi forensik Contoh kasus korupsi di bidang farmasi

Contoh kasus korupsi di bidang farmasi Jurusan digital forensik

Jurusan digital forensik Jembatan jaringan luka

Jembatan jaringan luka Lukas karsten

Lukas karsten Nutanix ndfs

Nutanix ndfs Lukas-kanade

Lukas-kanade Lukas 11 9

Lukas 11 9 Lukáš visingr

Lukáš visingr Lukas 19 28-40

Lukas 19 28-40 Lukas karrer

Lukas karrer Geestelike dagstukkie vir onderwysers

Geestelike dagstukkie vir onderwysers Lukas-kanade

Lukas-kanade Lukas-kanade

Lukas-kanade