Introduccin al Sistema Industrial Mdulo 4 Redes informticas

- Slides: 46

Introducción al Sistema Industrial Módulo 4: Redes informáticas y Sistemas Distribuidos Tarea 4. 2 – Redes informáticas – modelo OSI , protocolos, direcciones IP, WWW A. Petrov, PU, Dep. ECIT Computer networks …– Task 4_2

Introducción a Sistemas Industriales Módulo 4: Redes informáticas y Sistemas Distribuidos Tarea 4. 2: Redes informáticas – modelo OSI, protocolos, direcciones IP, WWW A. Petrov, PU, Dep. ECIT 2 Computer networks …– Task 4_2

Objectivos Modelo OSI Protocolos Direcciones IP Subredes WWW 3 Computer networks …– Task 4_2

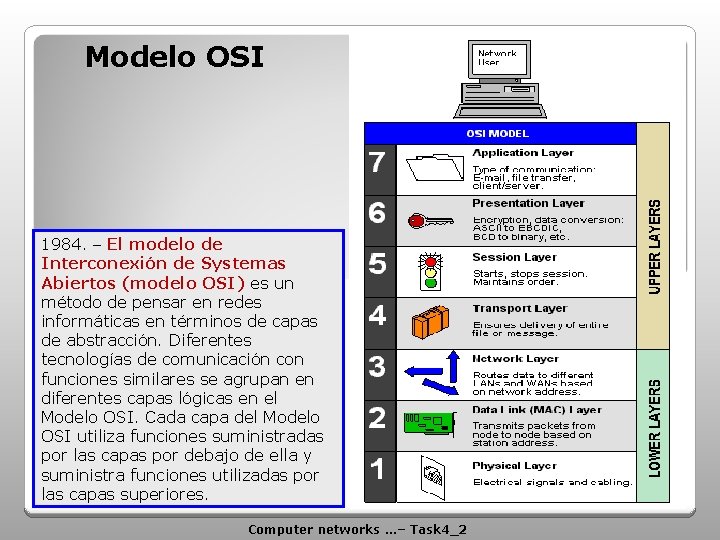

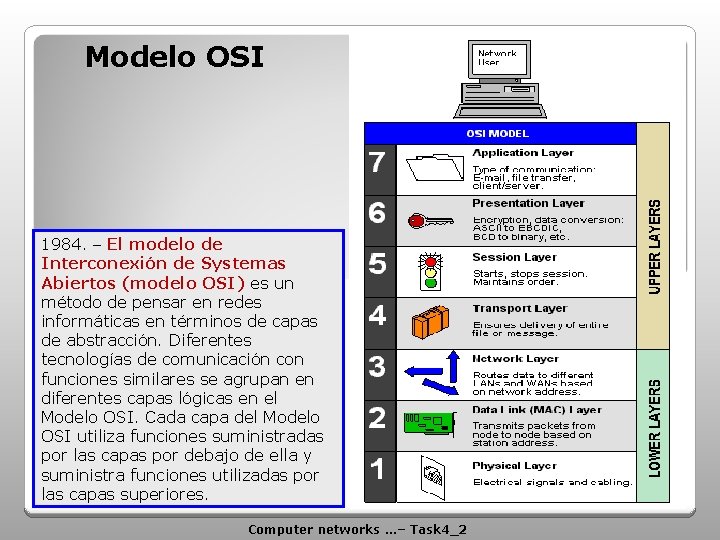

Modelo OSI 1984. El modelo de Interconexión de Systemas Abiertos (modelo OSI) es un método de pensar en redes informáticas en términos de capas de abstracción. Diferentes tecnologías de comunicación con funciones similares se agrupan en diferentes capas lógicas en el Modelo OSI. Cada capa del Modelo OSI utiliza funciones suministradas por las capas por debajo de ella y suministra funciones utilizadas por las capas superiores. Computer networks …– Task 4_2

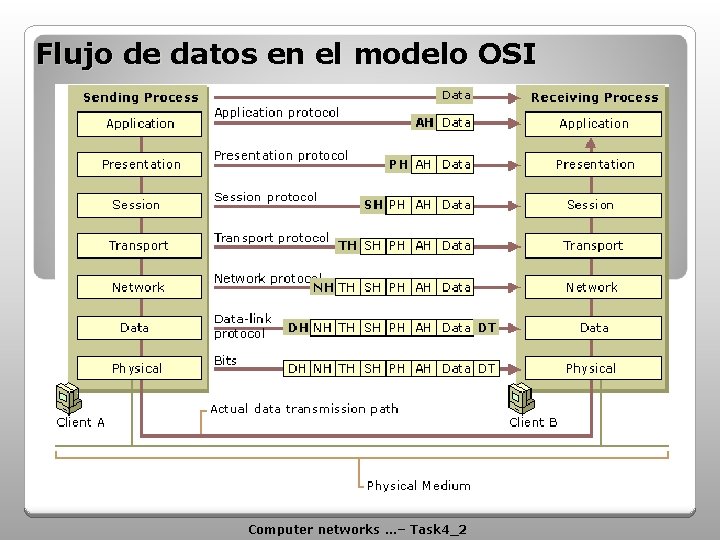

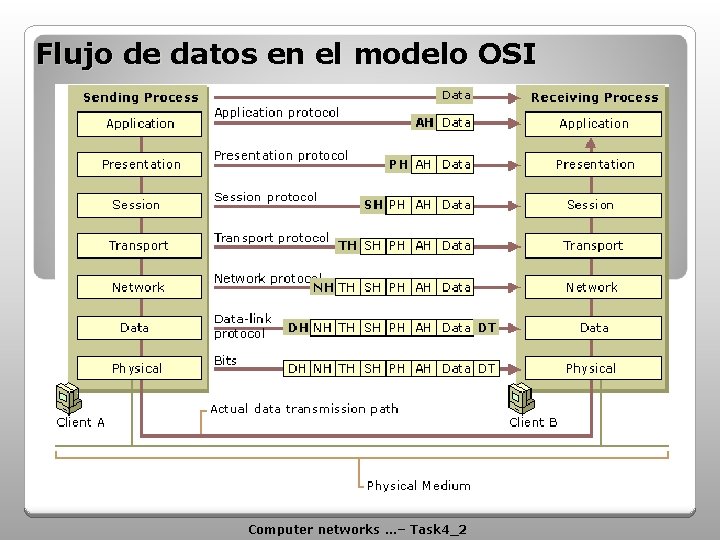

Flujo de datos en el modelo OSI Computer networks …– Task 4_2

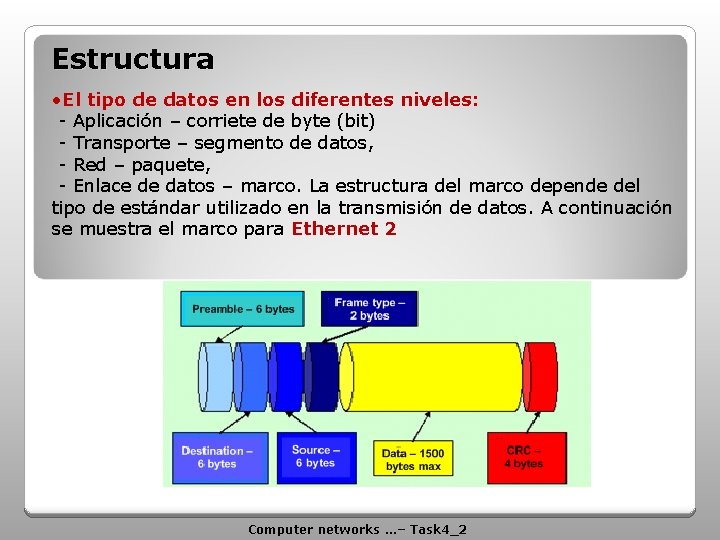

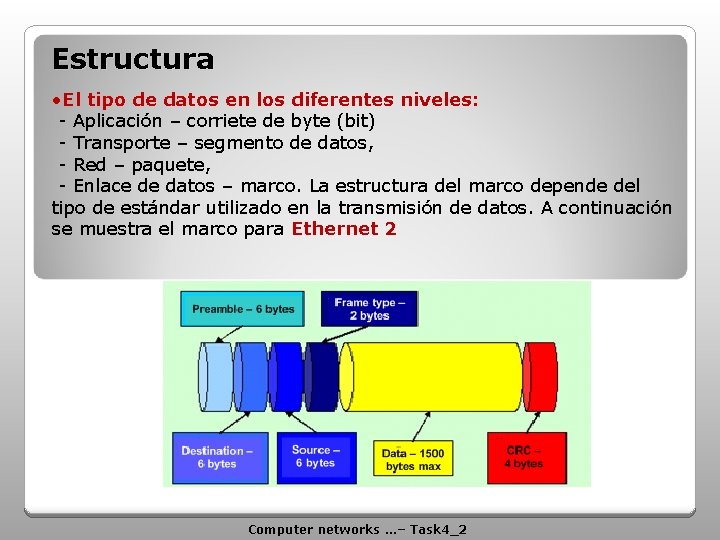

Estructura • El tipo de datos en los diferentes niveles: - Aplicación – corriete de byte (bit) - Transporte – segmento de datos, - Red – paquete, - Enlace de datos – marco. La estructura del marco depende del tipo de estándar utilizado en la transmisión de datos. A continuación se muestra el marco para Ethernet 2 Computer networks …– Task 4_2

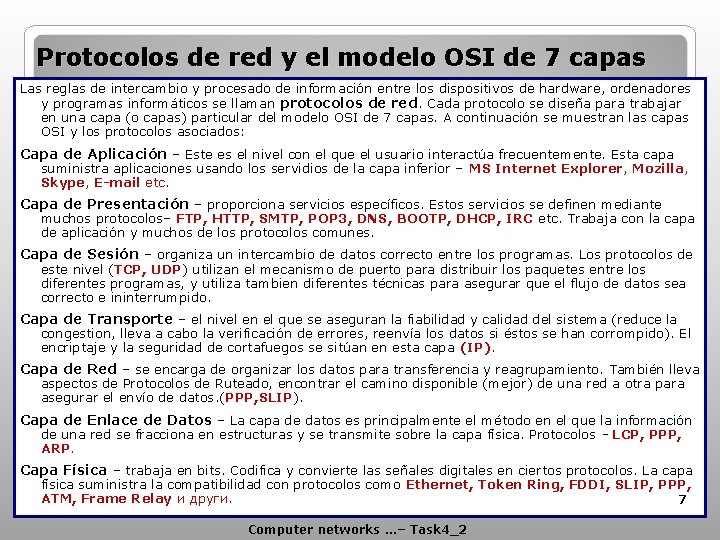

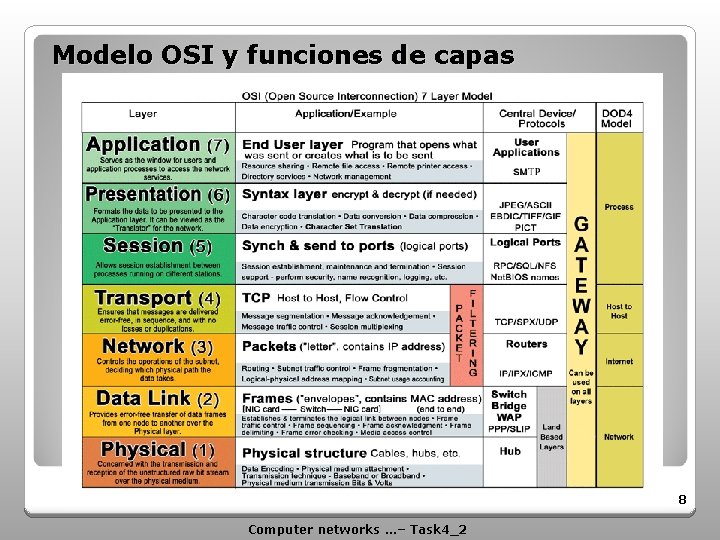

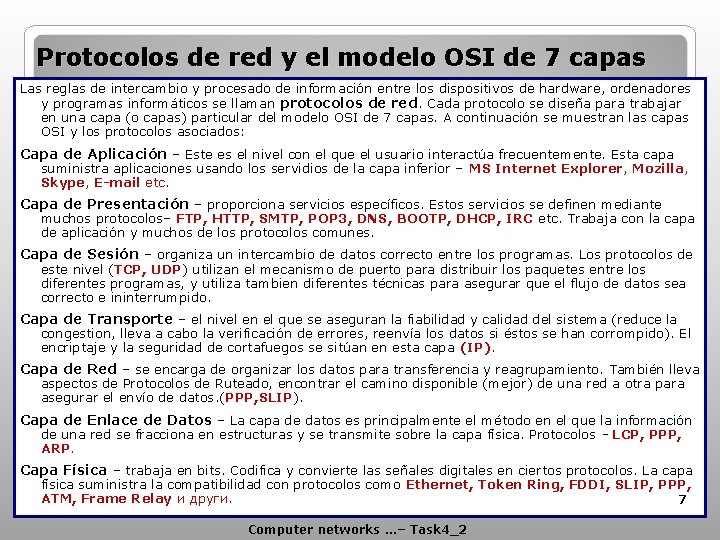

Protocolos de red y el modelo OSI de 7 capas Las reglas de intercambio y procesado de información entre los dispositivos de hardware, ordenadores y programas informáticos se llaman protocolos de red. Cada protocolo se diseña para trabajar en una capa (o capas) particular del modelo OSI de 7 capas. A continuación se muestran las capas OSI y los protocolos asociados: Capa de Aplicación – Este es el nivel con el que el usuario interactúa frecuentemente. Esta capa suministra aplicaciones usando los servidios de la capa inferior – MS Internet Explorer, Mozilla, Skype, E-mail etc. Capa de Presentación – proporciona servicios específicos. Estos servicios se definen mediante muchos protocolos– FTP, HTTP, SMTP, POP 3, DNS, BOOTP, DHCP, IRC etc. Trabaja con la capa de aplicación y muchos de los protocolos comunes. Capa de Sesión – organiza un intercambio de datos correcto entre los programas. Los protocolos de este nivel (TCP, UDP) utilizan el mecanismo de puerto para distribuir los paquetes entre los diferentes programas, y utiliza tambien diferentes técnicas para asegurar que el flujo de datos sea correcto e ininterrumpido. Capa de Transporte – el nivel en el que se aseguran la fiabilidad y calidad del sistema (reduce la congestion, lleva a cabo la verificación de errores, reenvía los datos si éstos se han corrompido). El encriptaje y la seguridad de cortafuegos se sitúan en esta capa (IP). Capa de Red – se encarga de organizar los datos para transferencia y reagrupamiento. También lleva aspectos de Protocolos de Ruteado, encontrar el camino disponible (mejor) de una red a otra para asegurar el envío de datos. (PPP, SLIP). Capa de Enlace de Datos – La capa de datos es principalmente el método en el que la información de una red se fracciona en estructuras y se transmite sobre la capa física. Protocolos - LCP, PPP, ARP. Capa Física – trabaja en bits. Codifica y convierte las señales digitales en ciertos protocolos. La capa física suministra la compatibilidad con protocolos como Ethernet, Token Ring, FDDI, SLIP, PPP, ATM, Frame Relay и други. 7 Computer networks …– Task 4_2

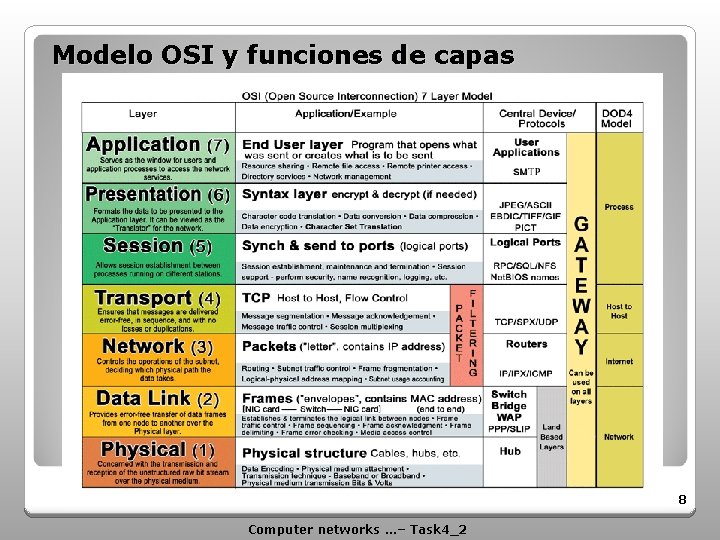

Modelo OSI y funciones de capas 8 Computer networks …– Task 4_2

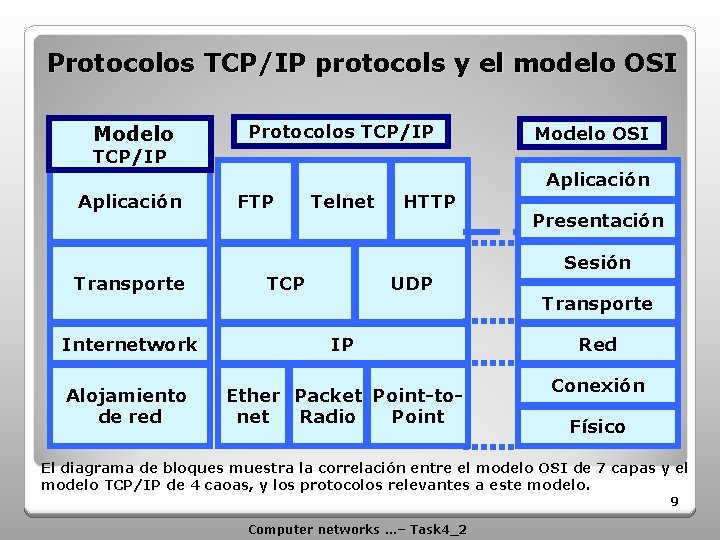

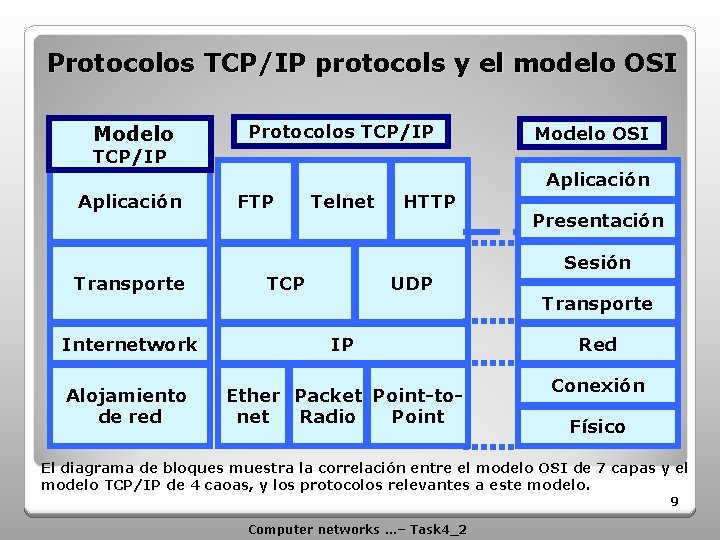

Protocolos TCP/IP protocols y el modelo OSI Modelo Protocolos TCP/IP Modelo OSI TCP/IP Aplicación Transporte FTP Telnet TCP HTTP UDP Internetwork IP Alojamiento de red Ether Packet Point-tonet Radio Point Aplicación Presentación Sesión Transporte Red Conexión Físico El diagrama de bloques muestra la correlación entre el modelo OSI de 7 capas y el modelo TCP/IP de 4 caoas, y los protocolos relevantes a este modelo. 9 Computer networks …– Task 4_2

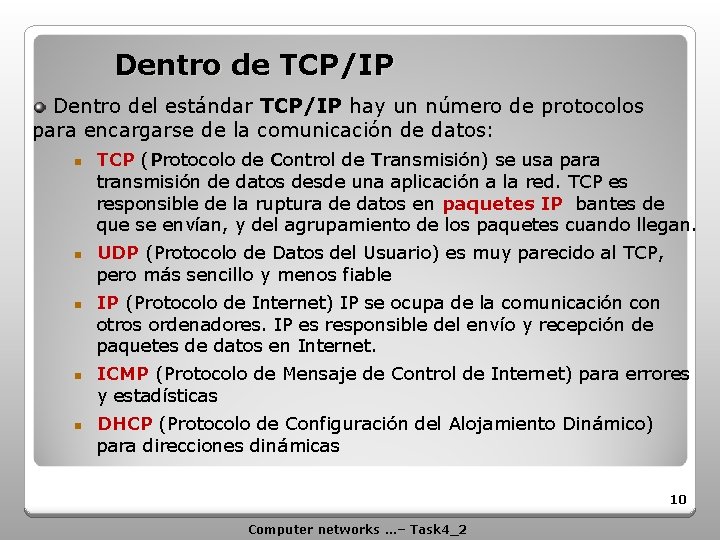

Dentro de TCP/IP Dentro del estándar TCP/IP hay un número de protocolos para encargarse de la comunicación de datos: n n n TCP (Protocolo de Control de Transmisión) se usa para transmisión de datos desde una aplicación a la red. TCP es responsible de la ruptura de datos en paquetes IP bantes de que se envían, y del agrupamiento de los paquetes cuando llegan. UDP (Protocolo de Datos del Usuario) es muy parecido al TCP, pero más sencillo y menos fiable IP (Protocolo de Internet) IP se ocupa de la comunicación con otros ordenadores. IP es responsible del envío y recepción de paquetes de datos en Internet. ICMP (Protocolo de Mensaje de Control de Internet) para errores y estadísticas DHCP (Protocolo de Configuración del Alojamiento Dinámico) para direcciones dinámicas 10 Computer networks …– Task 4_2

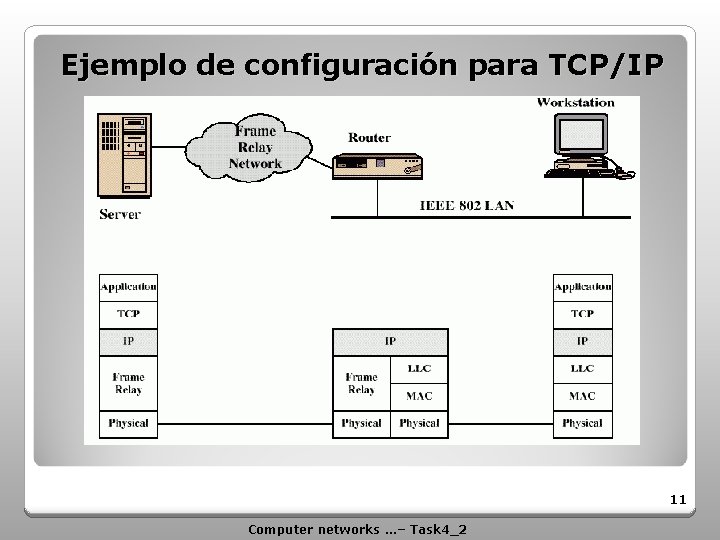

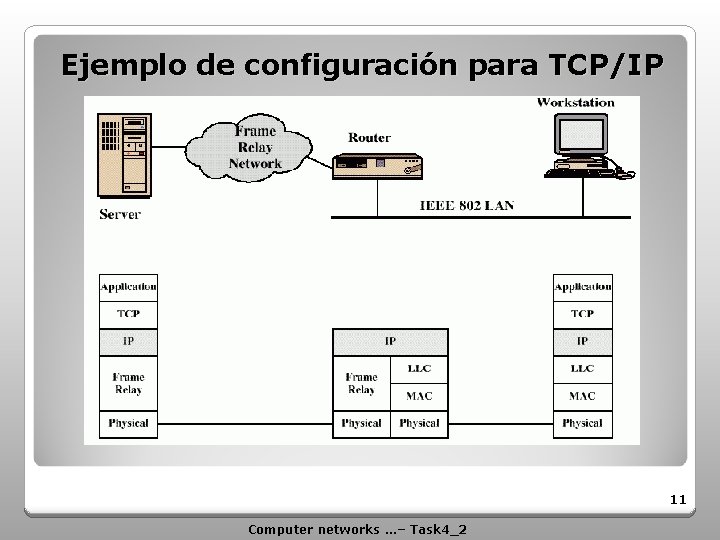

Ejemplo de configuración para TCP/IP 11 Computer networks …– Task 4_2

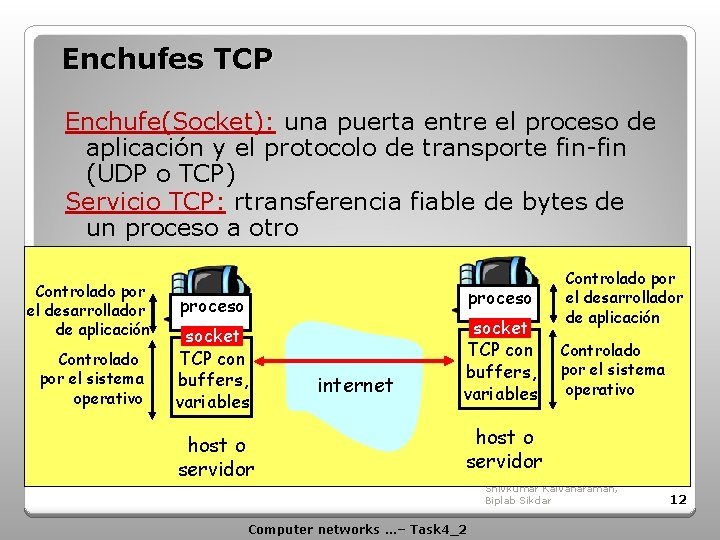

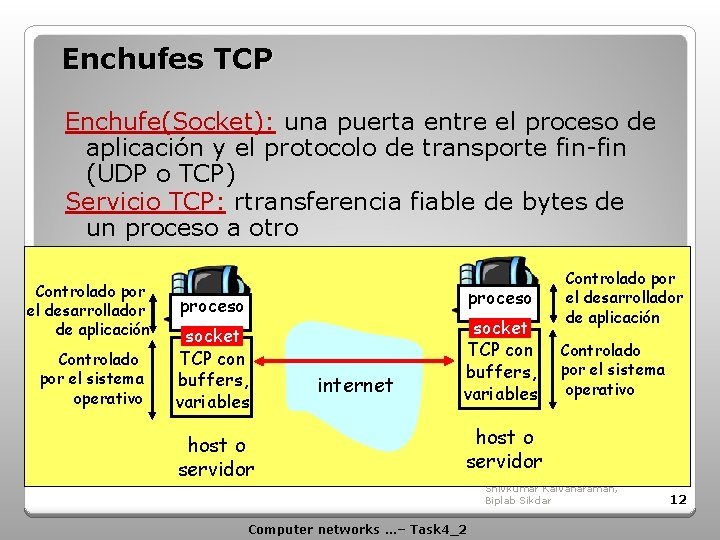

Enchufes TCP Enchufe(Socket): una puerta entre el proceso de aplicación y el protocolo de transporte fin-fin (UDP o TCP) Servicio TCP: rtransferencia fiable de bytes de un proceso a otro Controlado por el desarrollador de aplicación Controlado por el sistema operativo proceso socket TCP con buffers, variables host o servidor internet socket TCP con buffers, variables Controlado por el desarrollador de aplicación Controlado por el sistema operativo host o servidor Computer networks …– Task 4_2 Rensselaer Polytechnic Institute Shivkumar Kalvanaraman, Biplab Sikdar 12

Capa de Aplicación interactúa directamente y lleva a cabo los servicios de plicaciones comunes para los procesos de aplicación; también realiza solicitudes a la capa de presentación *. Algunos protocolos típicos en la capa de aplicación son: n HTTP – Protocolo de Tranferencia de Hyper Texto (Hyper Text Transfer Protocol) se encarga de la comunicación entre un servidor web y el buscador web. n FTP o Protocolo de transferencia de Archivos ( File Transfer Protocol) se encarga de la transmisión de archivos entre ordenadores. n SMTP – Protocolo de Transferencia de Correo Simple(Simple Mail Transfer Protocol) se utiliza para la transmisión de e-mails. n POP – Protocolo de Correos (Post Office Protocol) POP se usa para descargar e-mails de un servidor de e-mail a un ordenador personal. n MIME – (Multi-purpose Internet Mail Extensions) permite a SMTP transmitir ficheros multimedia incluyendo voz, audio y datos binarios en redes TCP/IP. n IMAP – Protocolo de Acceso de Mensajes en Internet (Internet Message Access Protocol) se usa para almacenar y recuperar e-mails. 13 Computer networks …– Task 4_2

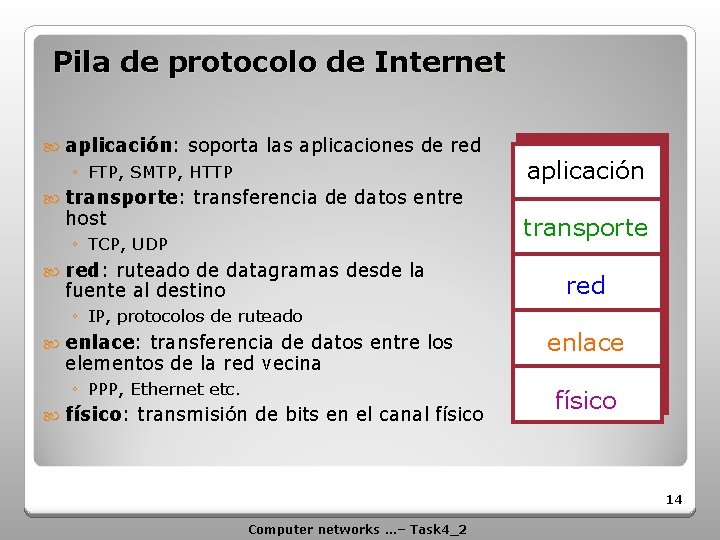

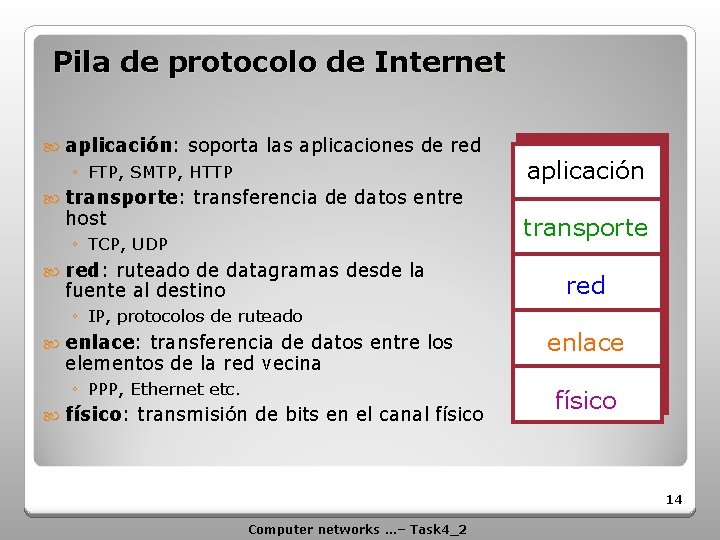

Pila de protocolo de Internet aplicación: soporta las aplicaciones de red ◦ FTP, SMTP, HTTP transporte: transferencia de datos entre host ◦ TCP, UDP red: ruteado de datagramas desde la fuente al destino aplicación transporte red ◦ IP, protocolos de ruteado enlace: transferencia de datos entre los elementos de la red vecina ◦ PPP, Ethernet etc. físico: transmisión de bits en el canal físico enlace físico 14 Computer networks …– Task 4_2

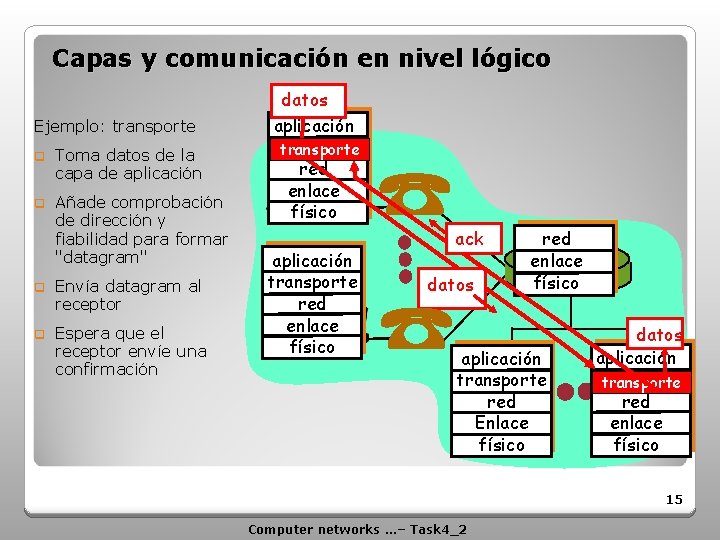

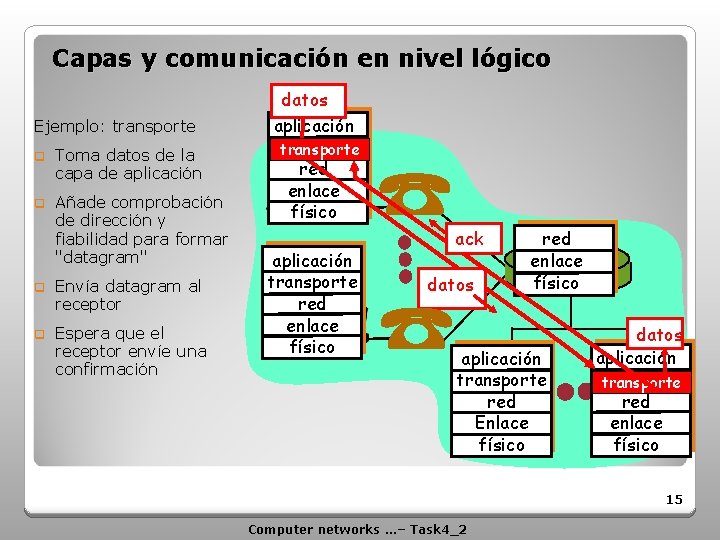

Capas y comunicación en nivel lógico Ejemplo: transporte q Toma datos de la capa de aplicación q Añade comprobación de dirección y fiabilidad para formar "datagram" q Envía datagram al receptor q Espera que el receptor envíe una confirmación datos aplicación transporte red enlace físico ack datos red enlace físico aplicación transporte red Enlace físico datos aplicación transporte red enlace físico 15 Computer networks …– Task 4_2

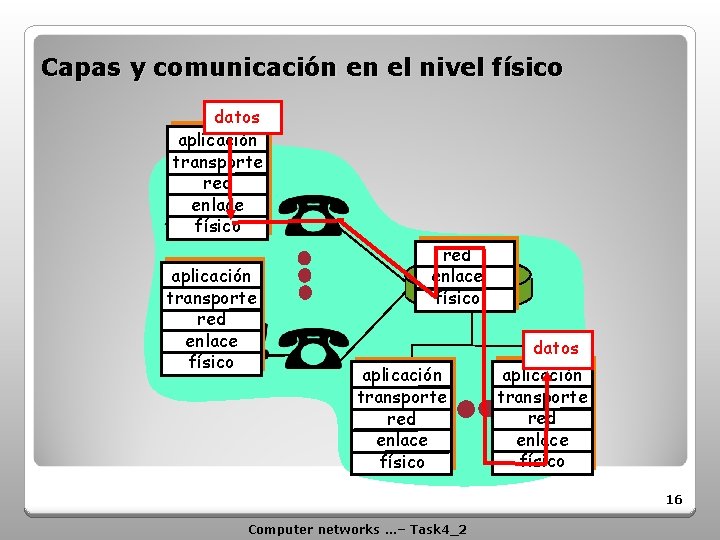

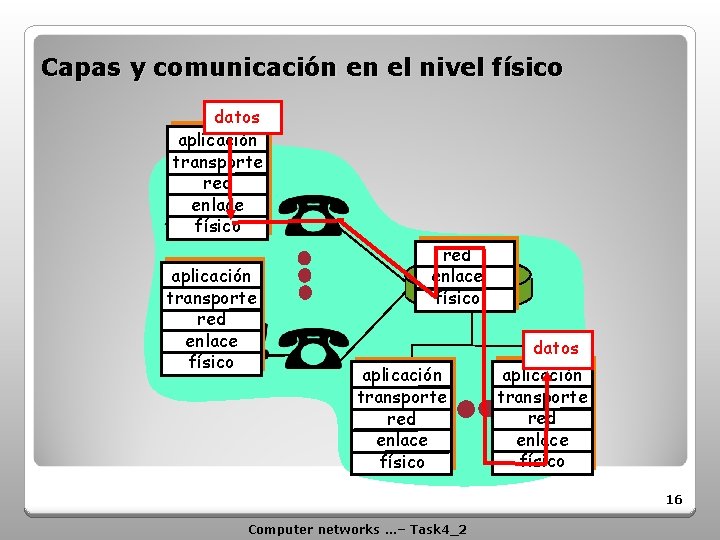

Capas y comunicación en el nivel físico datos aplicación transporte red enlace físico aplicación transporte red enlace físico datos aplicación transporte red enlace físico 16 Computer networks …– Task 4_2

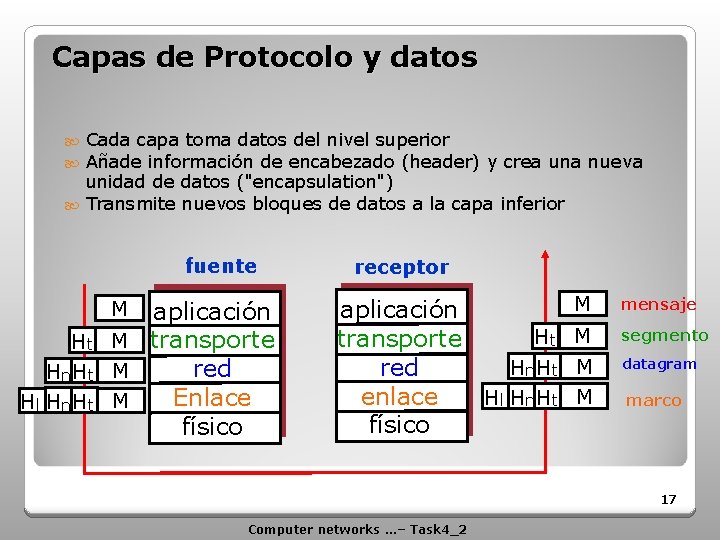

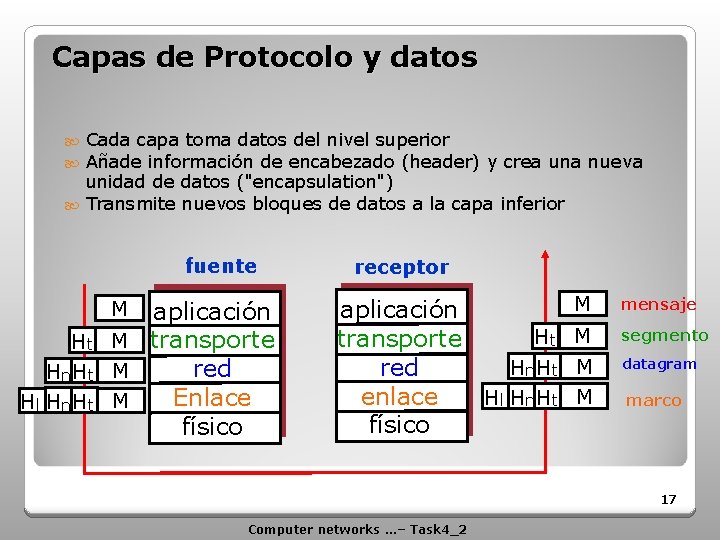

Capas de Protocolo y datos Cada capa toma datos del nivel superior Añade información de encabezado (header) y crea una nueva unidad de datos ("encapsulation") Transmite nuevos bloques de datos a la capa inferior fuente aplicación Ht M transporte red Hn Ht M Enlace Hl Hn Ht M físico M receptor aplicación Ht transporte Hn Ht red enlace Hl Hn Ht físico M mensaje M segmento M datagram M marco 17 Computer networks …– Task 4_2

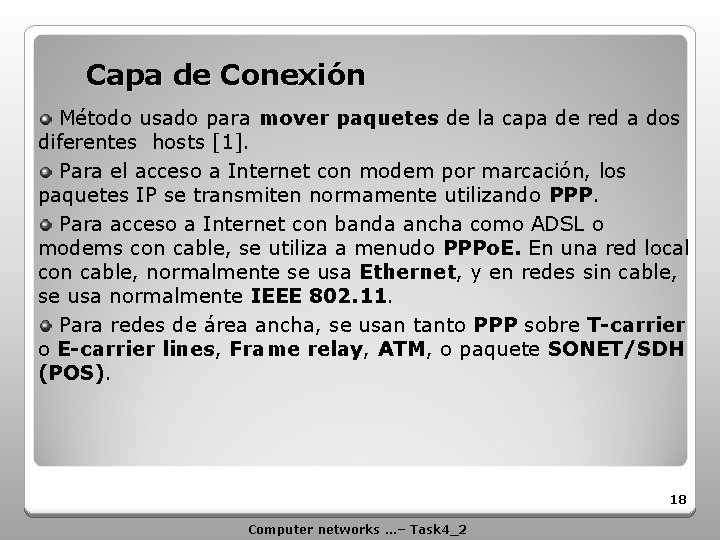

Capa de Conexión Método usado para mover paquetes de la capa de red a dos diferentes hosts [1]. Para el acceso a Internet con modem por marcación, los paquetes IP se transmiten normamente utilizando PPP. Para acceso a Internet con banda ancha como ADSL o modems con cable, se utiliza a menudo PPPo. E. En una red local con cable, normalmente se usa Ethernet, y en redes sin cable, se usa normalmente IEEE 802. 11. Para redes de área ancha, se usan tanto PPP sobre T-carrier o E-carrier lines, Frame relay, ATM, o paquete SONET/SDH (POS). 18 Computer networks …– Task 4_2

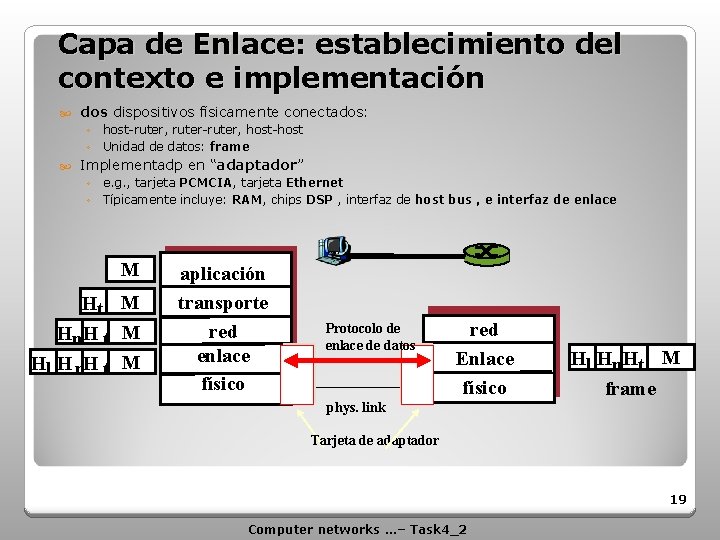

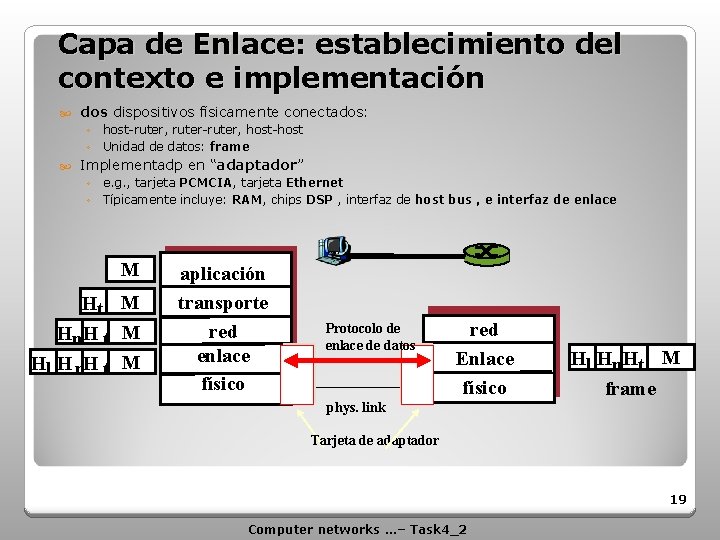

Capa de Enlace: establecimiento del contexto e implementación dos dispositivos físicamente conectados: ◦ host-ruter, ruter-ruter, host-host ◦ Unidad de datos: frame Implementadp en “adaptador” ◦ e. g. , tarjeta PCMCIA, tarjeta Ethernet ◦ Típicamente incluye: RAM, chips DSP , interfaz de host bus , e interfaz de enlace M Ht M Hn. H t M Hl H n. H t M aplicación transporte red enlace físico Protocolo de enlace de datos red Enlace físico phys. link Hl Hn. Ht M frame Tarjeta de adaptador 19 Computer networks …– Task 4_2

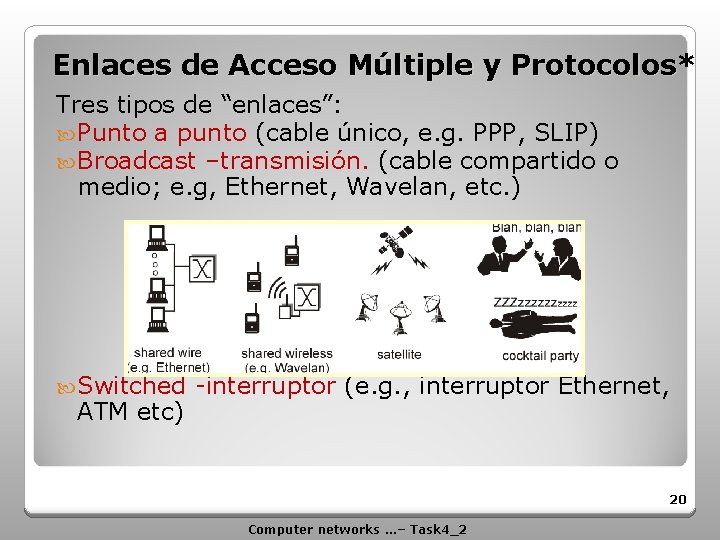

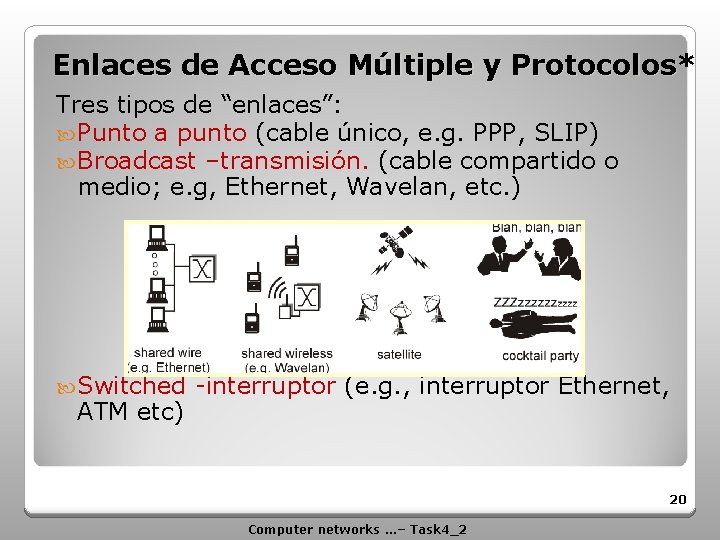

Enlaces de Acceso Múltiple y Protocolos* Tres tipos de “enlaces”: Punto a punto (cable único, e. g. PPP, SLIP) Broadcast –transmisión. (cable compartido o medio; e. g, Ethernet, Wavelan, etc. ) Switched ATM etc) -interruptor (e. g. , interruptor Ethernet, 20 Computer networks …– Task 4_2

Capa de Aplicación interactúa directamente y lleva a cabo los servicios de plicaciones comunes para los procesos de aplicación; también realiza solicitudes a la capa de presentación *. Algunos protocolos típicos en la capa de aplicación son: n HTTP – Protocolo de Tranferencia de Hyper Texto (Hyper Text Transfer Protocol) se encarga de la comunicación entre un servidor web y el buscador web. n FTP o Protocolo de transferencia de Archivos ( File Transfer Protocol) se encarga de la transmisión de archivos entre ordenadores. n SMTP – Protocolo de Transferencia de Correo Simple(Simple Mail Transfer Protocol) se utiliza para la transmisión de e-mails. n POP – Protocolo de Correos (Post Office Protocol) POP se usa para descargar emails de un servidor de e-mail a un ordenador personal. n MIME – (Multi-purpose Internet Mail Extensions) permite a SMTP transmitir ficheros multimedia incluyendo voz, audio y datos binarios en redes TCP/IP. n IMAP – Protocolo de Acceso de Mensajes en Internet (Internet Message Access Protocol) se usa para almacenar y recuperar e-mails. 21 Computer networks …– Task 4_2

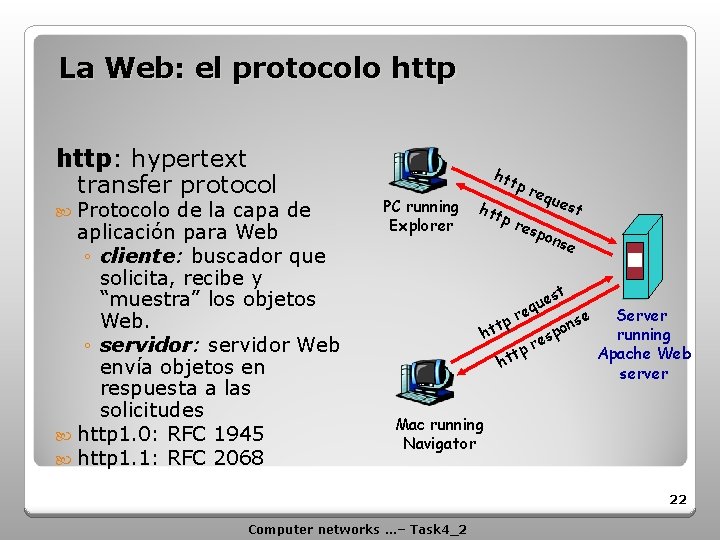

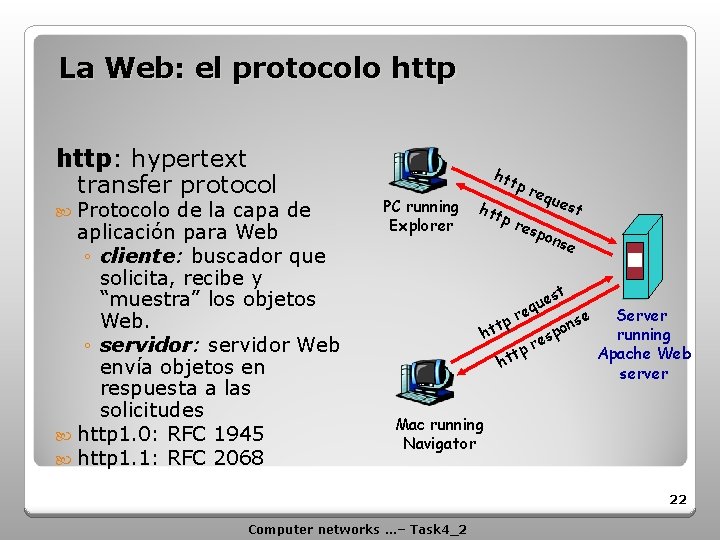

La Web: el protocolo http: hypertext transfer protocol Protocolo de la capa de aplicación para Web ◦ cliente: buscador que solicita, recibe y “muestra” los objetos Web. ◦ servidor: servidor Web envía objetos en respuesta a las solicitudes http 1. 0: RFC 1945 http 1. 1: RFC 2068 htt PC running Explorer htt pr equ pr esp est ons e t es u q re tp ht se n po s re Server running Apache Web server Mac running Navigator 22 Computer networks …– Task 4_2

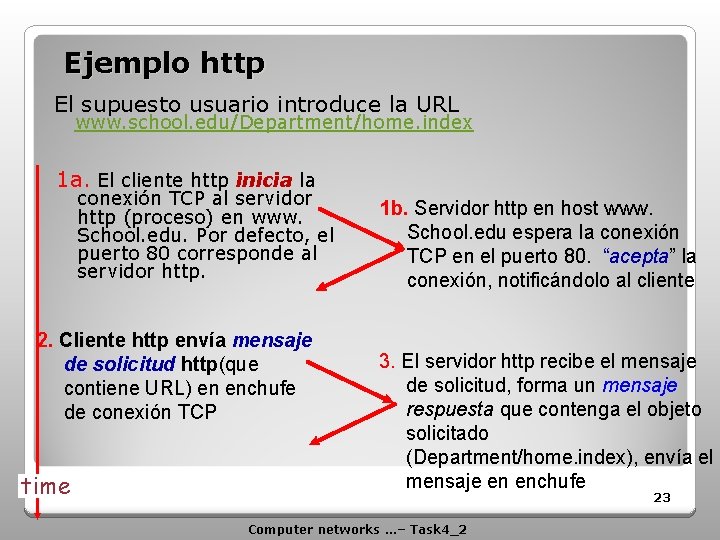

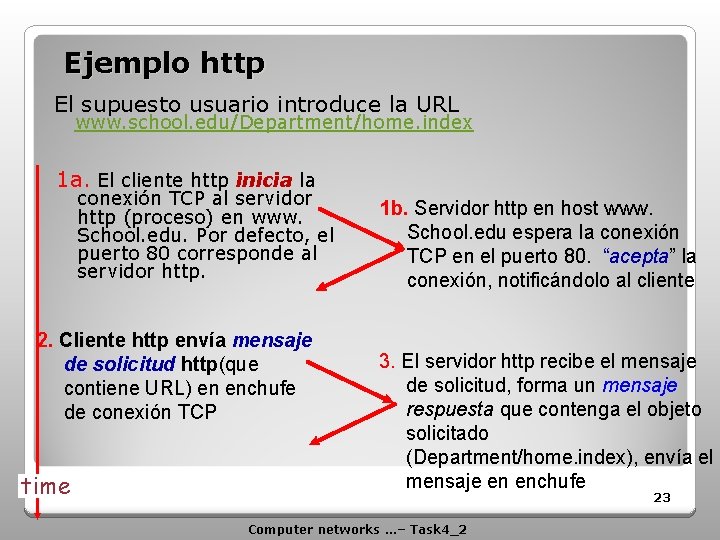

Ejemplo http El supuesto usuario introduce la URL www. school. edu/Department/home. index 1 a. El cliente http inicia la conexión TCP al servidor http (proceso) en www. School. edu. Por defecto, el puerto 80 corresponde al servidor http. 2. Cliente http envía mensaje de solicitud http(que contiene URL) en enchufe de conexión TCP time 1 b. Servidor http en host www. School. edu espera la conexión TCP en el puerto 80. “acepta” la conexión, notificándolo al cliente 3. El servidor http recibe el mensaje de solicitud, forma un mensaje respuesta que contenga el objeto solicitado (Department/home. index), envía el mensaje en enchufe 23 Computer networks …– Task 4_2

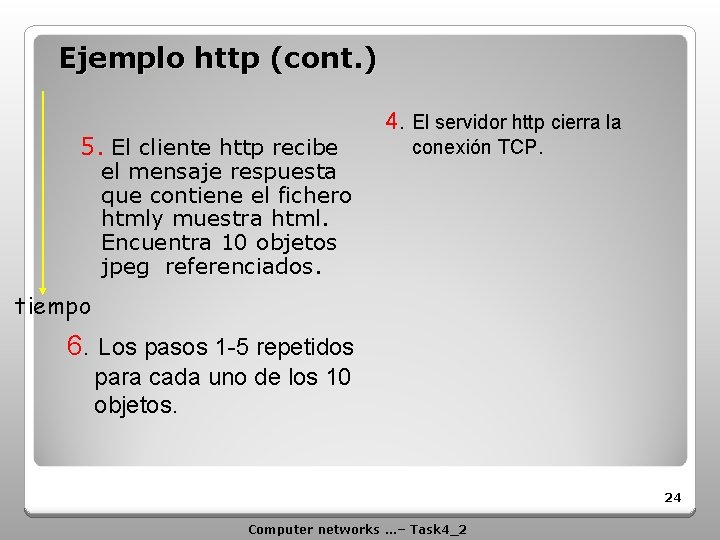

Ejemplo http (cont. ) 5. El cliente http recibe el mensaje respuesta que contiene el fichero htmly muestra html. Encuentra 10 objetos jpeg referenciados. 4. El servidor http cierra la conexión TCP. tiempo 6. Los pasos 1 -5 repetidos para cada uno de los 10 objetos. 24 Computer networks …– Task 4_2

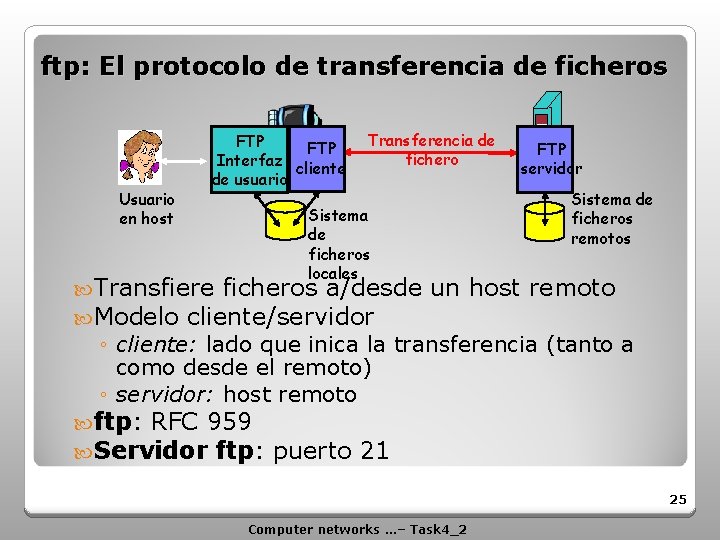

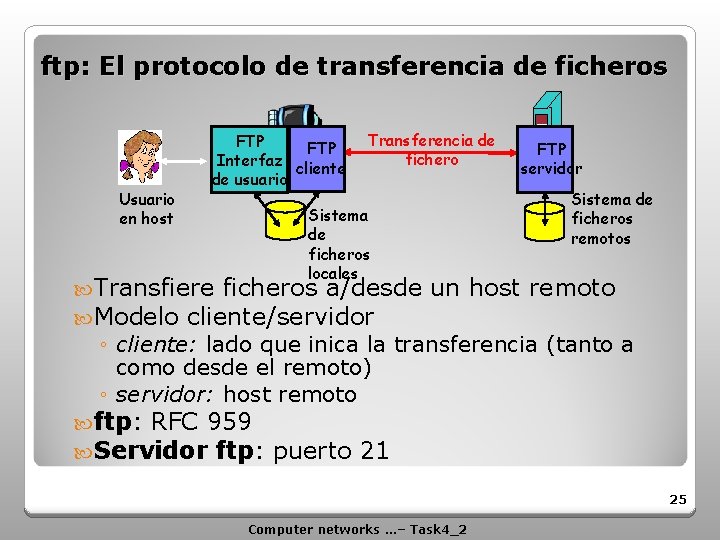

ftp: El protocolo de transferencia de ficheros Usuario en host FTP Interfaz cliente de usuario Transferencia de fichero Sistema de ficheros locales Transfiere ficheros a/desde Modelo cliente/servidor FTP servidor Sistema de ficheros remotos un host remoto ◦ cliente: lado que inica la transferencia (tanto a como desde el remoto) ◦ servidor: host remoto ftp: RFC 959 Servidor ftp: puerto 21 25 Computer networks …– Task 4_2

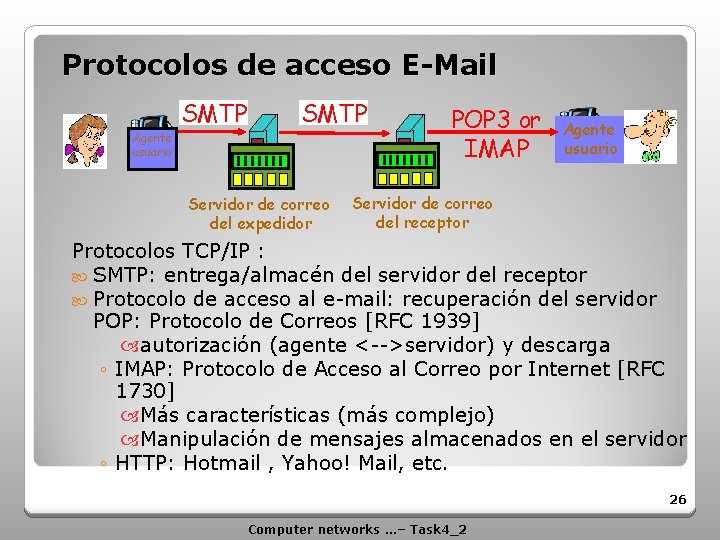

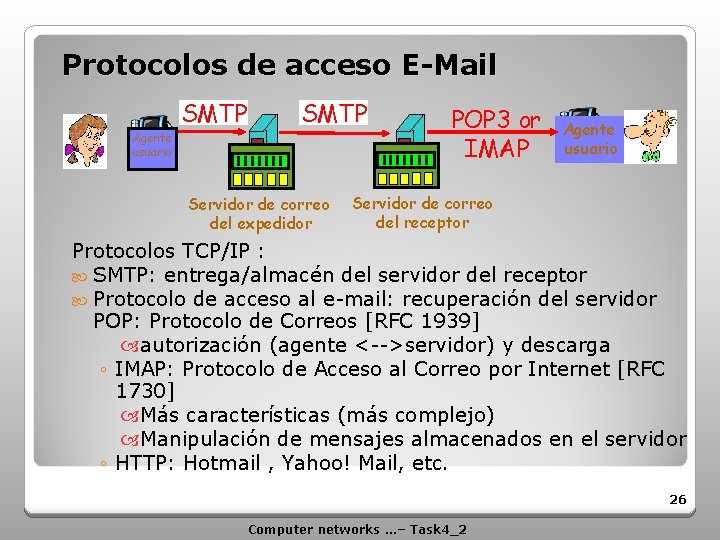

Protocolos de acceso E-Mail SMTP Agente usuario Servidor de correo del expedidor POP 3 or IMAP Agente usuario Servidor de correo del receptor Protocolos TCP/IP : SMTP: entrega/almacén del servidor del receptor Protocolo de acceso al e-mail: recuperación del servidor POP: Protocolo de Correos [RFC 1939] autorización (agente <-->servidor) y descarga ◦ IMAP: Protocolo de Acceso al Correo por Internet [RFC 1730] Más características (más complejo) Manipulación de mensajes almacenados en el servidor ◦ HTTP: Hotmail , Yahoo! Mail, etc. 26 Computer networks …– Task 4_2

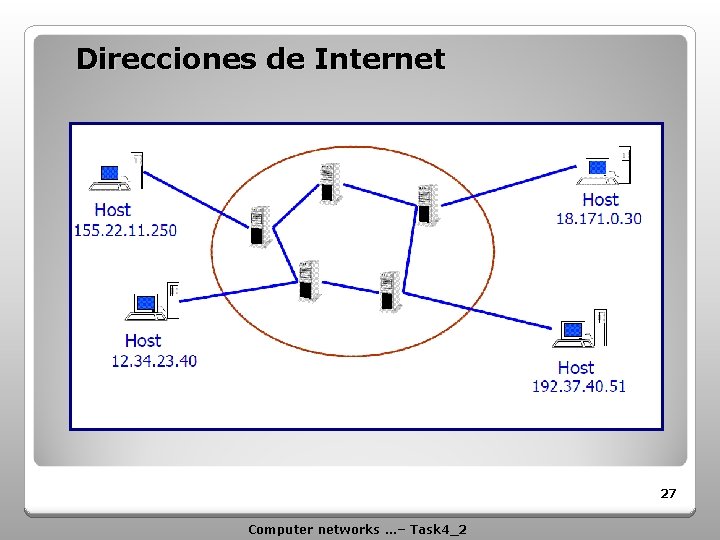

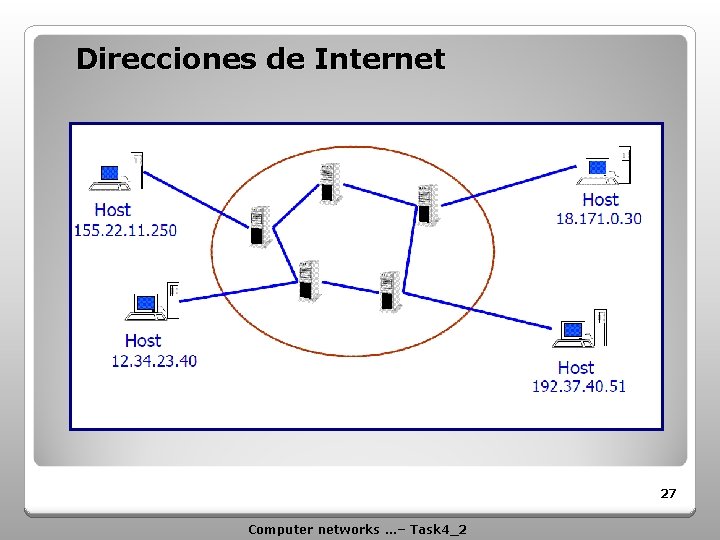

Direcciones de Internet 27 Computer networks …– Task 4_2

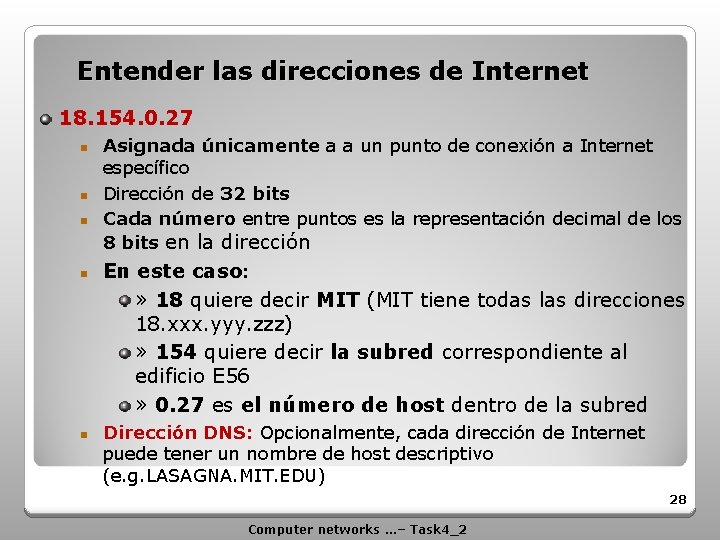

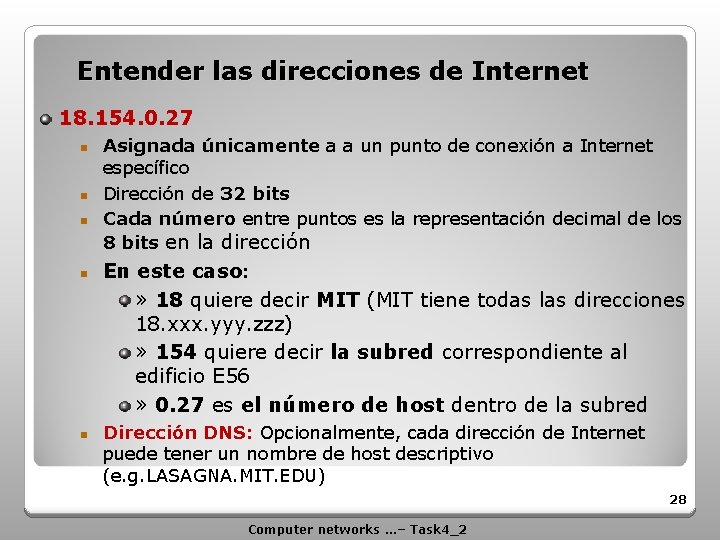

Entender las direcciones de Internet 18. 154. 0. 27 n n n Asignada únicamente a a un punto de conexión a Internet específico Dirección de 32 bits Cada número entre puntos es la representación decimal de los 8 bits en la dirección En este caso: » 18 quiere decir MIT (MIT tiene todas las direcciones 18. xxx. yyy. zzz) » 154 quiere decir la subred correspondiente al edificio E 56 » 0. 27 es el número de host dentro de la subred Dirección DNS: Opcionalmente, cada dirección de Internet puede tener un nombre de host descriptivo (e. g. LASAGNA. MIT. EDU) 28 Computer networks …– Task 4_2

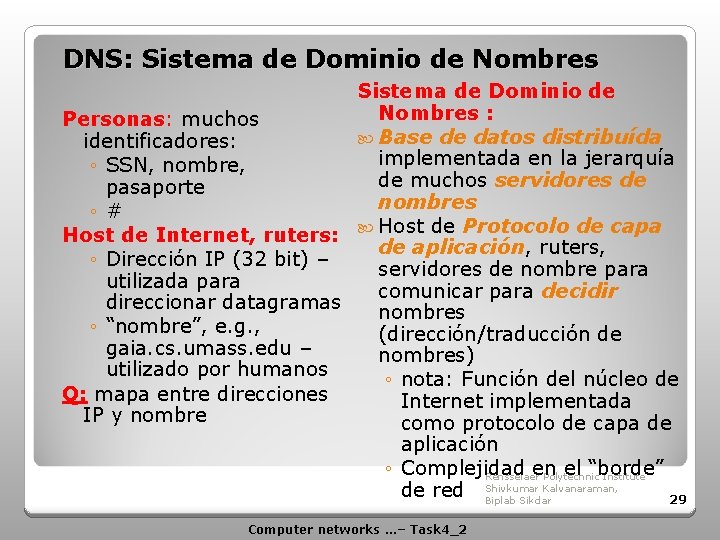

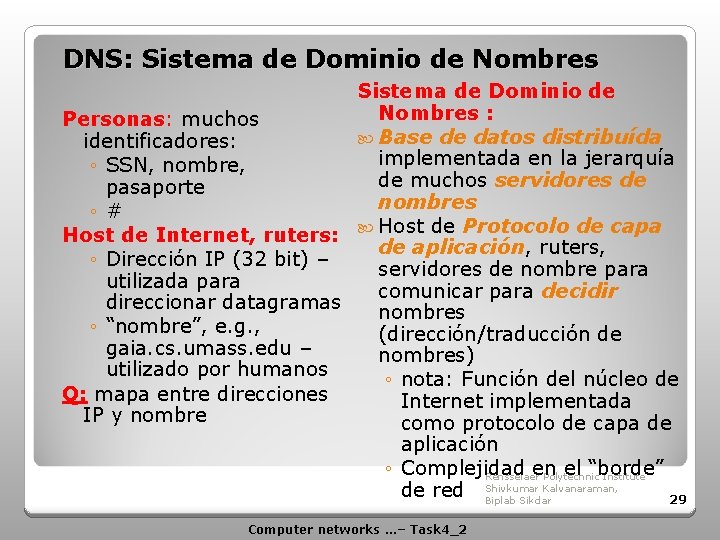

DNS: Sistema de Dominio de Nombres : Personas: muchos Base de datos distribuída identificadores: implementada en la jerarquía ◦ SSN, nombre, de muchos servidores de pasaporte nombres ◦ # Host de Internet, ruters: Host de Protocolo de capa de aplicación, ruters, ◦ Dirección IP (32 bit) – servidores de nombre para utilizada para comunicar para decidir direccionar datagramas nombres ◦ “nombre”, e. g. , (dirección/traducción de gaia. cs. umass. edu – nombres) utilizado por humanos ◦ nota: Función del núcleo de Q: mapa entre direcciones Internet implementada IP y nombre como protocolo de capa de aplicación ◦ Complejidad en el “borde” Rensselaer Polytechnic Institute Shivkumar Kalvanaraman, de red Biplab Sikdar 29 Computer networks …– Task 4_2

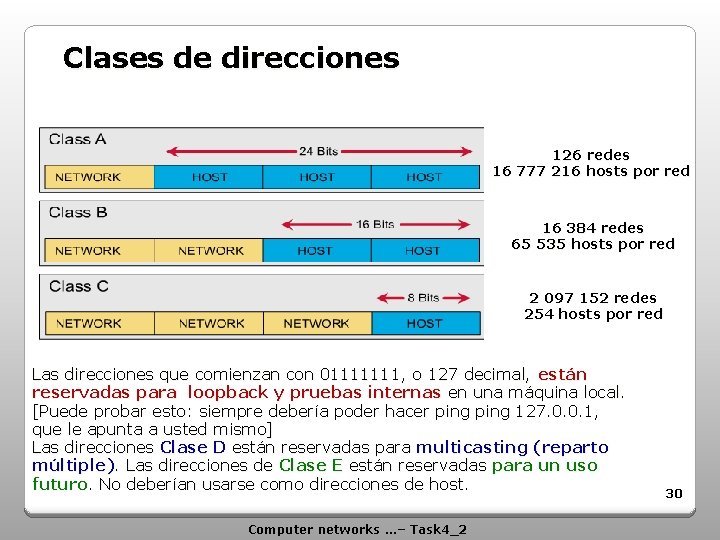

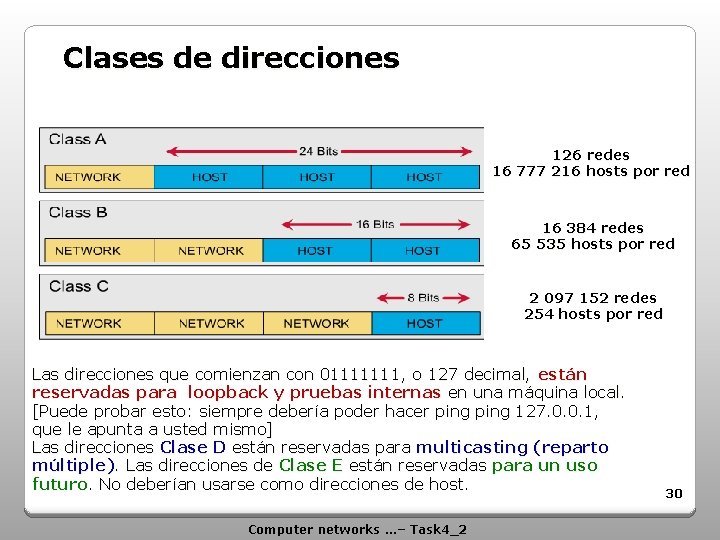

Clases de direcciones 126 redes 16 777 216 hosts por red 16 384 redes 65 535 hosts por red 2 097 152 redes 254 hosts por red Las direcciones que comienzan con 01111111, o 127 decimal, están reservadas para loopback y pruebas internas en una máquina local. [Puede probar esto: siempre debería poder hacer ping 127. 0. 0. 1, que le apunta a usted mismo] Las direcciones Clase D están reservadas para multicasting (reparto múltiple). Las direcciones de Clase E están reservadas para un uso futuro. No deberían usarse como direcciones de host. Computer networks …– Task 4_2 30

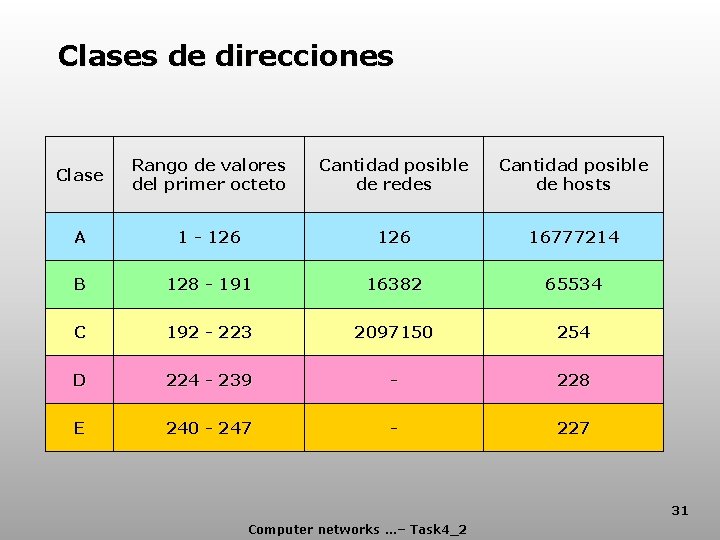

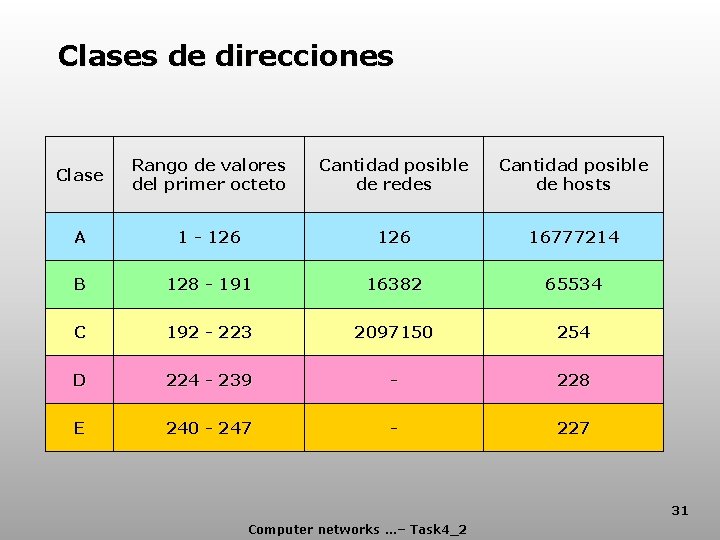

Clases de direcciones Clase Rango de valores del primer octeto Cantidad posible de redes Cantidad posible de hosts А 1 - 126 16777214 B 128 - 191 16382 65534 C 192 - 223 2097150 254 D 224 - 239 - 228 E 240 - 247 - 227 31 Computer networks …– Task 4_2

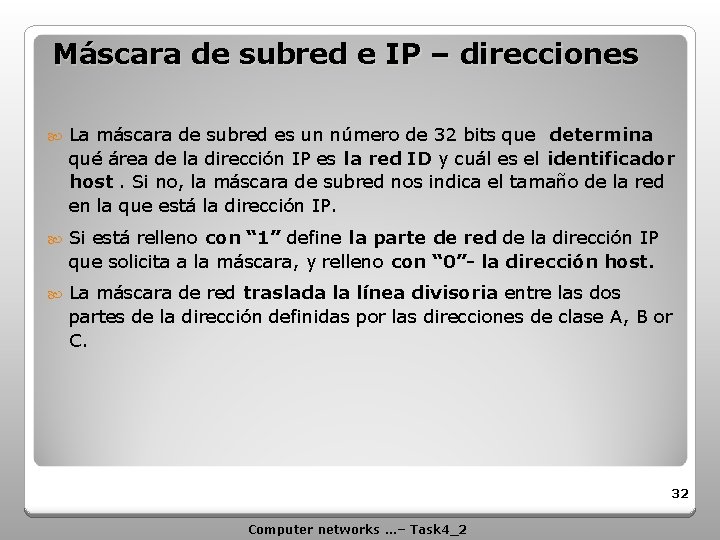

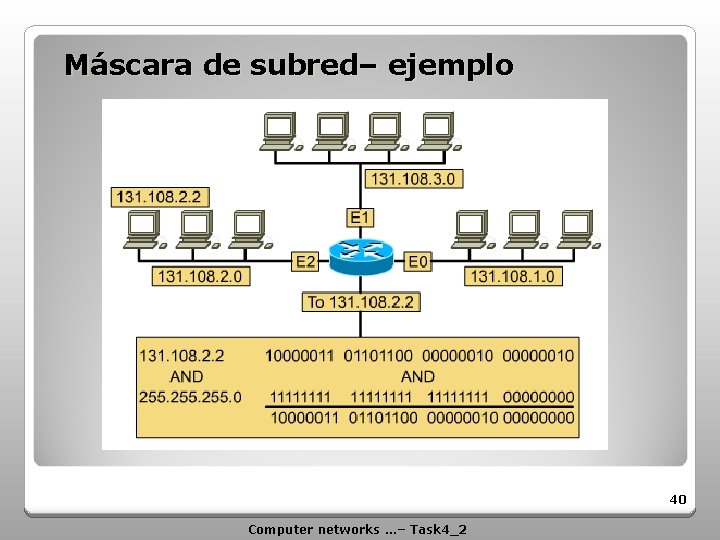

Máscara de subred e IP – direcciones La máscara de subred es un número de 32 bits que determina qué área de la dirección IP es la red ID y cuál es el identificador host. Si no, la máscara de subred nos indica el tamaño de la red en la que está la dirección IP. Si está relleno con “ 1” define la parte de red de la dirección IP que solicita a la máscara, y relleno con “ 0”- la dirección host. La máscara de red traslada la línea divisoria entre las dos partes de la dirección definidas por las direcciones de clase A, B or C. 32 Computer networks …– Task 4_2

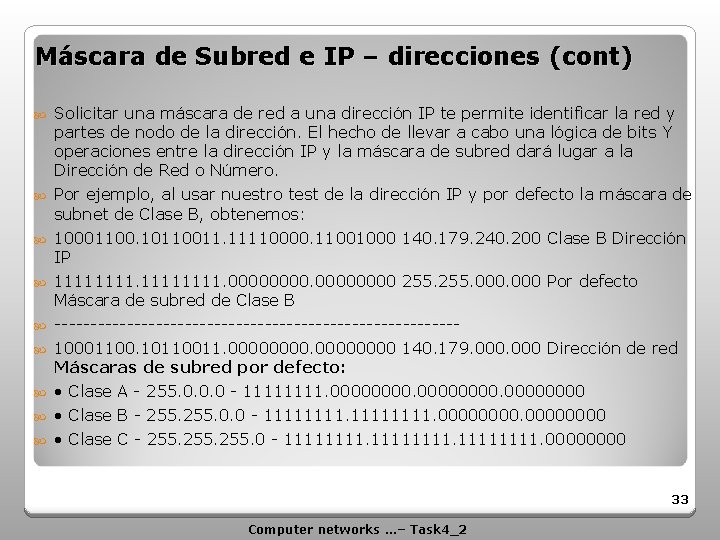

Máscara de Subred e IP – direcciones (cont) Solicitar una máscara de red a una dirección IP te permite identificar la red y partes de nodo de la dirección. El hecho de llevar a cabo una lógica de bits Y operaciones entre la dirección IP y la máscara de subred dará lugar a la Dirección de Red o Número. Por ejemplo, al usar nuestro test de la dirección IP y por defecto la máscara de subnet de Clase B, obtenemos: 10001100. 10110011. 11110000. 11001000 140. 179. 240. 200 Clase B Dirección IP 11111111. 0000 255. 000 Por defecto Máscara de subred de Clase B ---------------------------- 10001100. 10110011. 00000000 140. 179. 000 Dirección de red Máscaras de subred por defecto: • Clase A - 255. 0. 0. 0 - 1111. 00000000 • Clase B - 255. 0. 0 - 11111111. 0000 • Clase C - 255. 0 - 11111111. 0000 33 Computer networks …– Task 4_2

Máscaras por defecto Clase А: 255. 0. 0. 0 (/8) Clase B: 255. 0(/16) Clase C: 255. 0(/24) Computer networks …– Task 4_2

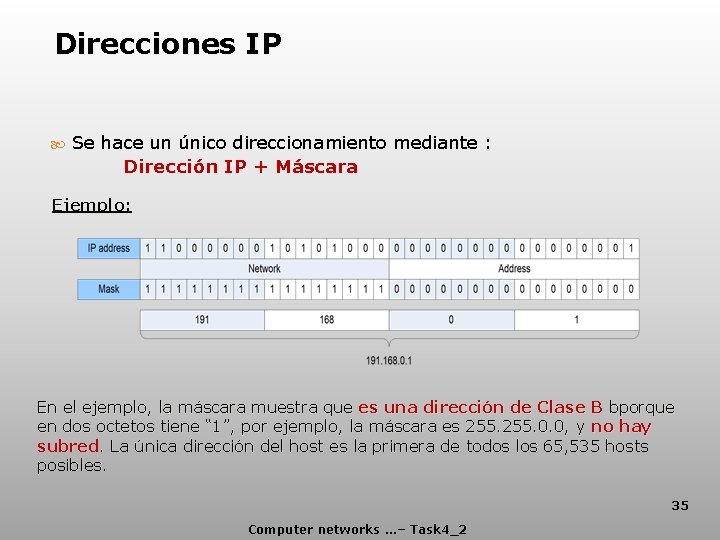

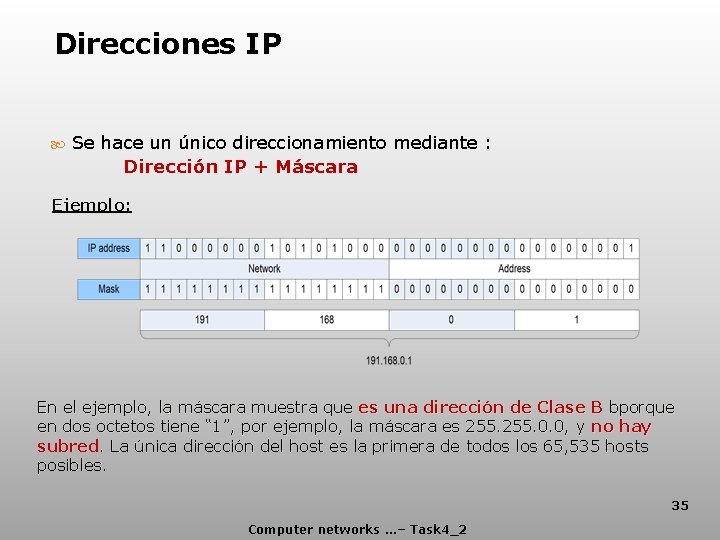

Direcciones IP Se hace un único direccionamiento mediante : Dirección IP + Máscara Ejemplo: En el ejemplo, la máscara muestra que es una dirección de Clase B bporque en dos octetos tiene “ 1”, por ejemplo, la máscara es 255. 0. 0, y no hay subred. La única dirección del host es la primera de todos los 65, 535 hosts posibles. 35 Computer networks …– Task 4_2

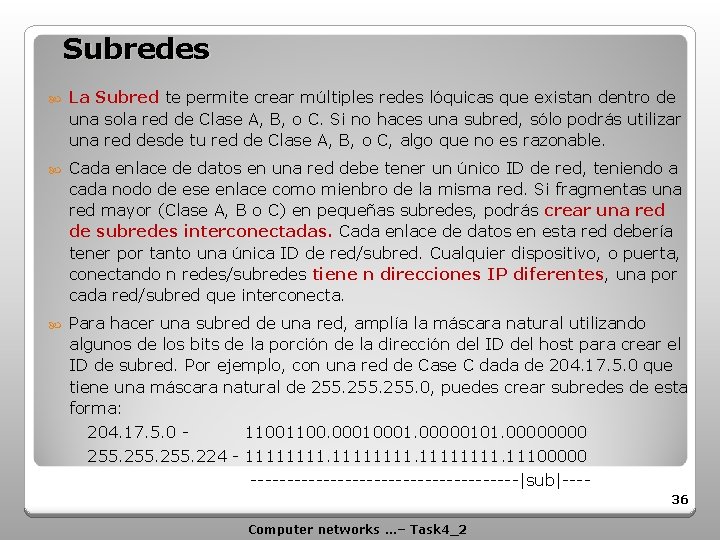

Subredes La Subred te permite crear múltiples redes lóquicas que existan dentro de una sola red de Clase A, B, o C. Si no haces una subred, sólo podrás utilizar una red desde tu red de Clase A, B, o C, algo que no es razonable. Cada enlace de datos en una red debe tener un único ID de red, teniendo a cada nodo de ese enlace como mienbro de la misma red. Si fragmentas una red mayor (Clase A, B o C) en pequeñas subredes, podrás crear una red de subredes interconectadas. Cada enlace de datos en esta red debería tener por tanto una única ID de red/subred. Cualquier dispositivo, o puerta, conectando n redes/subredes tiene n direcciones IP diferentes, una por cada red/subred que interconecta. Para hacer una subred de una red, amplía la máscara natural utilizando algunos de los bits de la porción de la dirección del ID del host para crear el ID de subred. Por ejemplo, con una red de Case C dada de 204. 17. 5. 0 que tiene una máscara natural de 255. 0, puedes crear subredes de esta forma: 204. 17. 5. 0 1100. 0001. 00000101. 0000 255. 224 - 11111111. 11100000 -------------------|sub|---36 Computer networks …– Task 4_2

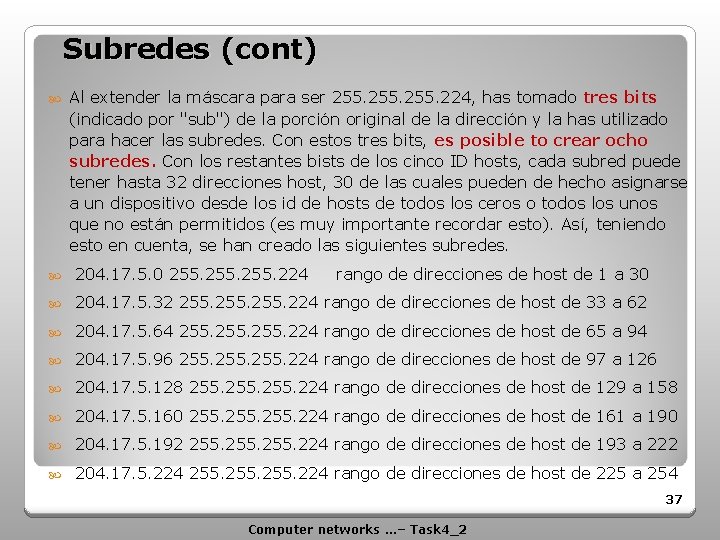

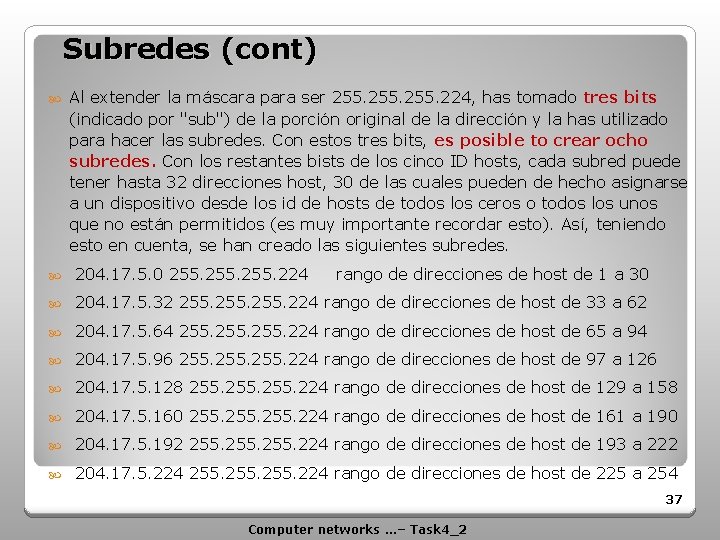

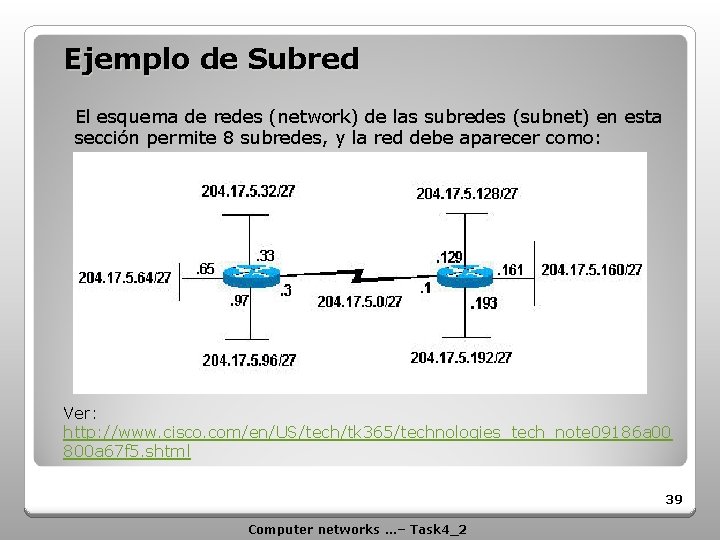

Subredes (cont) Al extender la máscara para ser 255. 224, has tomado tres bits (indicado por "sub") de la porción original de la dirección y la has utilizado para hacer las subredes. Con estos tres bits, es posible to crear ocho subredes. Con los restantes bists de los cinco ID hosts, cada subred puede tener hasta 32 direcciones host, 30 de las cuales pueden de hecho asignarse a un dispositivo desde los id de hosts de todos los ceros o todos los unos que no están permitidos (es muy importante recordar esto). Así, teniendo esto en cuenta, se han creado las siguientes subredes. 204. 17. 5. 0 255. 224 rango de direcciones de host de 1 a 30 204. 17. 5. 32 255. 224 rango de direcciones de host de 33 a 62 204. 17. 5. 64 255. 224 rango de direcciones de host de 65 a 94 204. 17. 5. 96 255. 224 rango de direcciones de host de 97 a 126 204. 17. 5. 128 255. 224 rango de direcciones de host de 129 a 158 204. 17. 5. 160 255. 224 rango de direcciones de host de 161 a 190 204. 17. 5. 192 255. 224 rango de direcciones de host de 193 a 222 204. 17. 5. 224 255. 224 rango de direcciones de host de 225 a 254 37 Computer networks …– Task 4_2

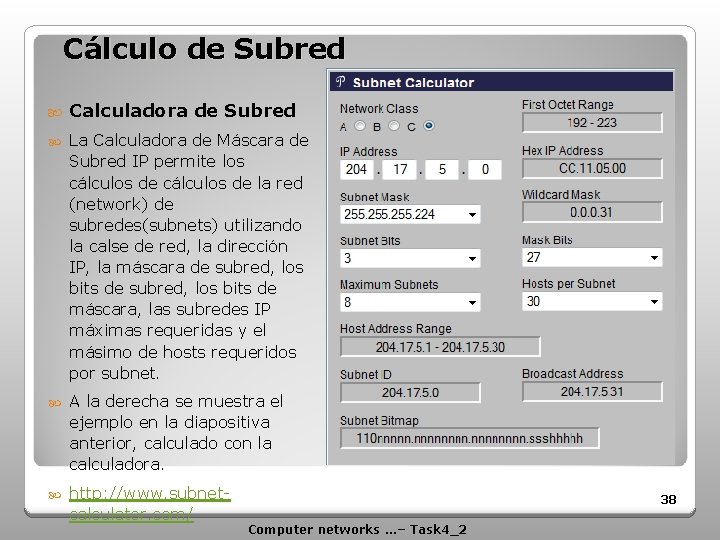

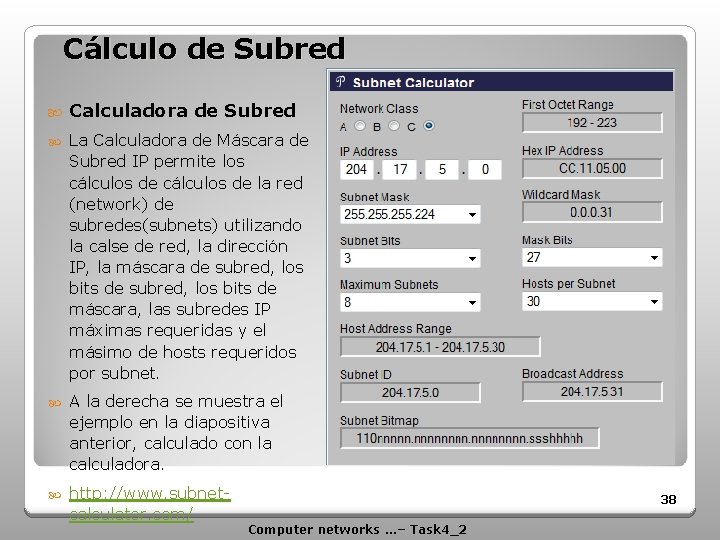

Cálculo de Subred Calculadora de Subred La Calculadora de Máscara de Subred IP permite los cálculos de la red (network) de subredes(subnets) utilizando la calse de red, la dirección IP, la máscara de subred, los bits de máscara, las subredes IP máximas requeridas y el másimo de hosts requeridos por subnet. A la derecha se muestra el ejemplo en la diapositiva anterior, calculado con la calculadora. http: //www. subnetcalculator. com/ 38 Computer networks …– Task 4_2

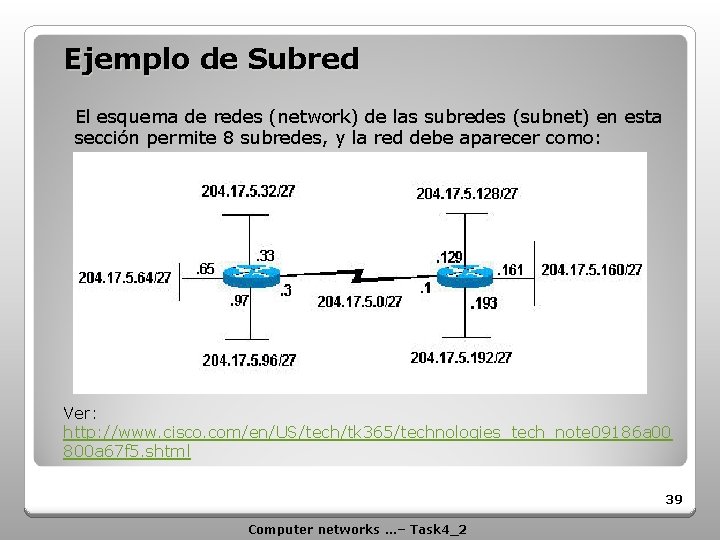

Ejemplo de Subred El esquema de redes (network) de las subredes (subnet) en esta sección permite 8 subredes, y la red debe aparecer como: Ver: http: //www. cisco. com/en/US/tech/tk 365/technologies_tech_note 09186 a 00 800 a 67 f 5. shtml 39 Computer networks …– Task 4_2

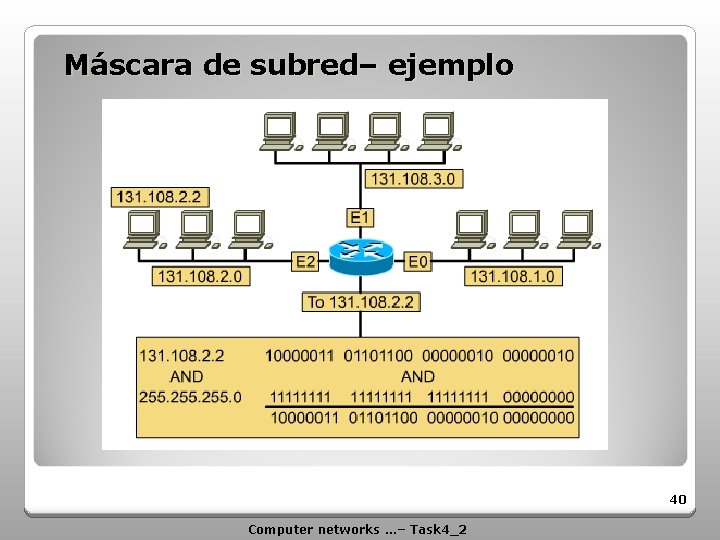

Máscara de subred– ejemplo 40 Computer networks …– Task 4_2

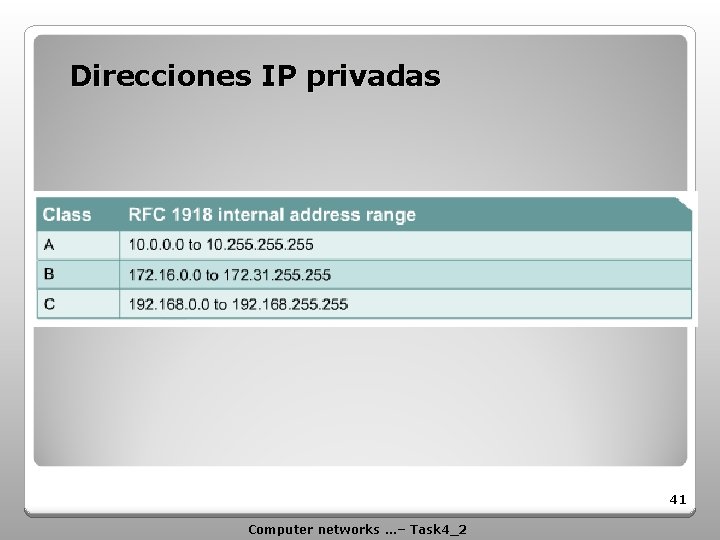

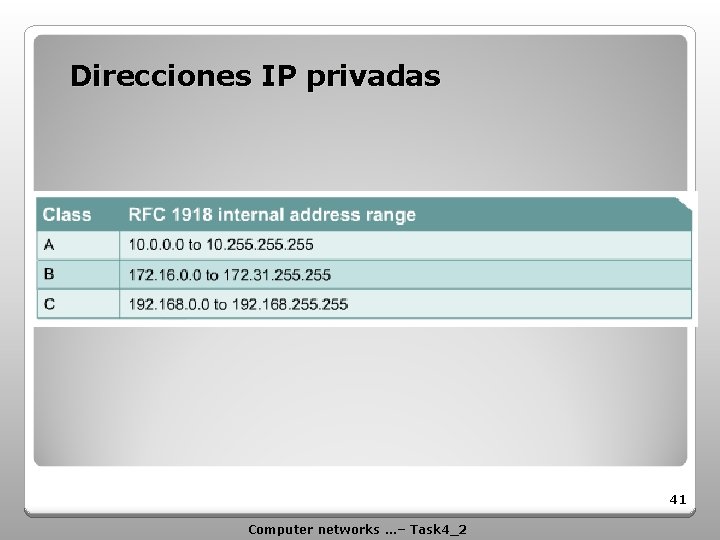

Direcciones IP privadas 41 Computer networks …– Task 4_2

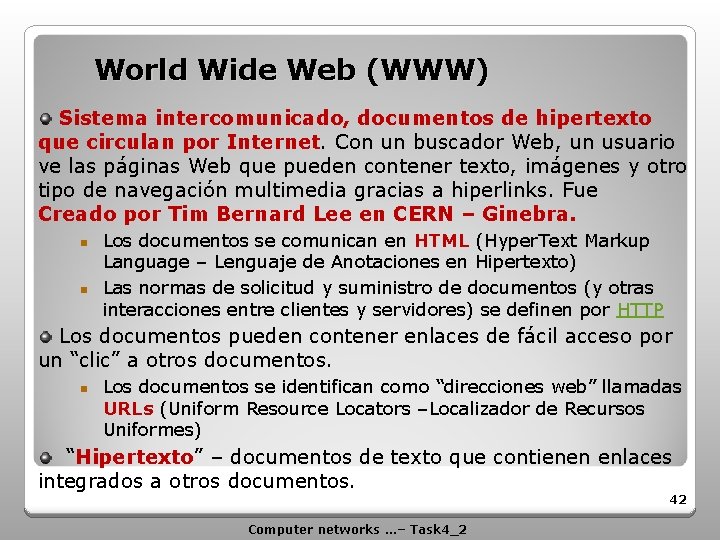

World Wide Web (WWW) Sistema intercomunicado, documentos de hipertexto que circulan por Internet. Con un buscador Web, un usuario ve las páginas Web que pueden contener texto, imágenes y otro tipo de navegación multimedia gracias a hiperlinks. Fue Creado por Tim Bernard Lee en CERN – Ginebra. n n Los documentos se comunican en HTML (Hyper. Text Markup Language – Lenguaje de Anotaciones en Hipertexto) Las normas de solicitud y suministro de documentos (y otras interacciones entre clientes y servidores) se definen por HTTP Los documentos pueden contener enlaces de fácil acceso por un “clic” a otros documentos. n Los documentos se identifican como “direcciones web” llamadas URLs (Uniform Resource Locators –Localizador de Recursos Uniformes) “Hipertexto” – documentos de texto que contienen enlaces integrados a otros documentos. 42 Computer networks …– Task 4_2

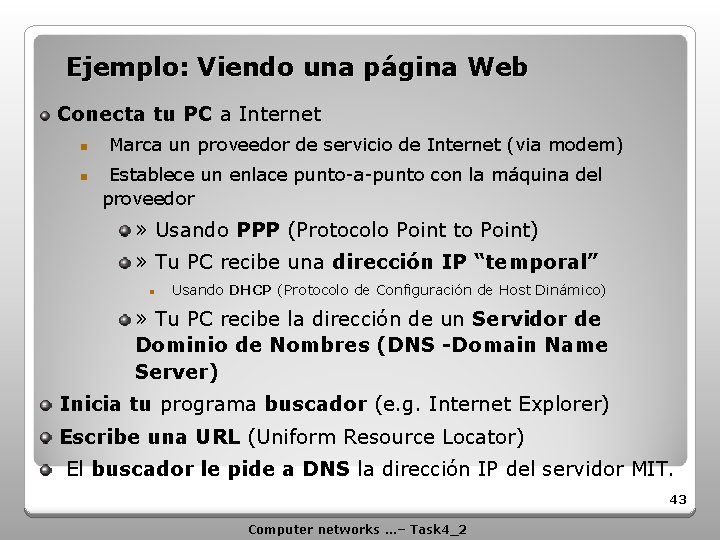

Ejemplo: Viendo una página Web Conecta tu PC a Internet n n Marca un proveedor de servicio de Internet (via modem) Establece un enlace punto-a-punto con la máquina del proveedor » Usando PPP (Protocolo Point to Point) » Tu PC recibe una dirección IP “temporal” n Usando DHCP (Protocolo de Configuración de Host Dinámico) » Tu PC recibe la dirección de un Servidor de Dominio de Nombres (DNS -Domain Name Server) Inicia tu programa buscador (e. g. Internet Explorer) Escribe una URL (Uniform Resource Locator) El buscador le pide a DNS la dirección IP del servidor MIT. 43 Computer networks …– Task 4_2

Ejemplo: Viendo una página Web (cont) Ø DNS contesta con 18. 170. 0. 167 Ø El buscador abre la conexión TCP a 18. 170. 0. 167 Ø El buscador envía el comando GET/class/syllabus. htm Ø El servidor de MIT envía el fichero syllabus. htm Ø Se libera la conexión TCP connection Ø El buscador muestra el contenido de syllabus. htm 44 Computer networks …– Task 4_2

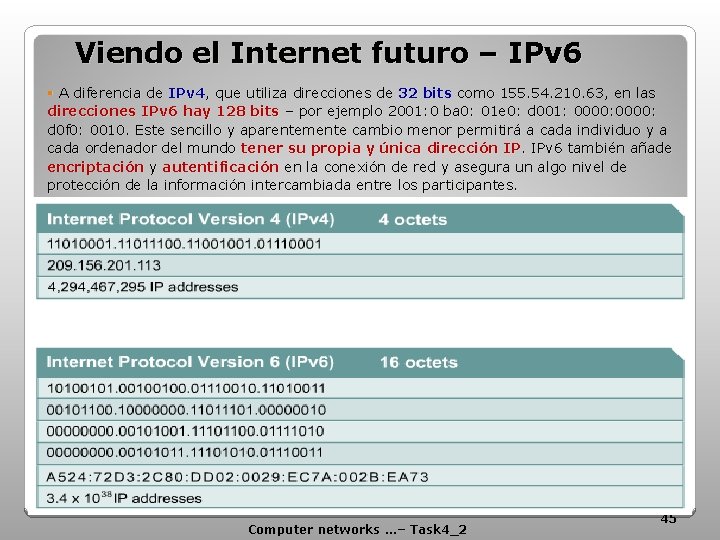

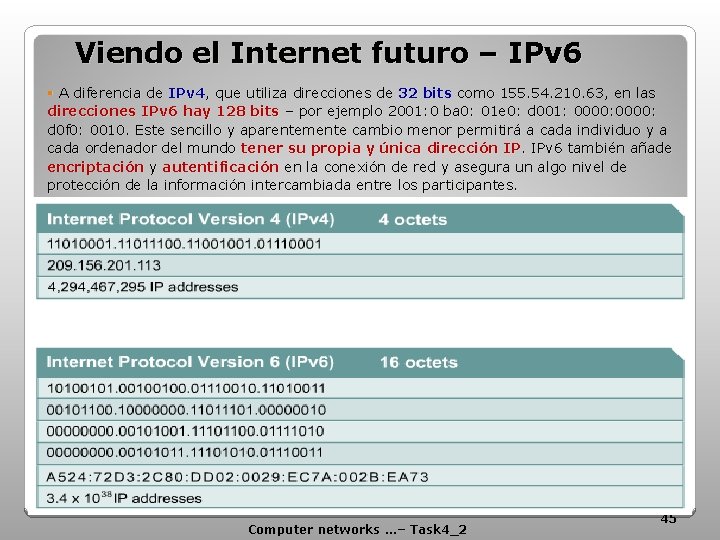

Viendo el Internet futuro – IPv 6 § A diferencia de IPv 4, que utiliza direcciones de 32 bits como 155. 54. 210. 63, en las direcciones IPv 6 hay 128 bits – por ejemplo 2001: 0 ba 0: 01 e 0: d 001: 0000: d 0 f 0: 0010. Este sencillo y aparentemente cambio menor permitirá a cada individuo y a cada ordenador del mundo tener su propia y única dirección IP. IPv 6 también añade encriptación y autentificación en la conexión de red y asegura un algo nivel de protección de la información intercambiada entre los participantes. Computer networks …– Task 4_2 45

Recursos adicionales: 1. Hutchinson S. E. , Sawer S. C. Computers and Information Systems, IRWIN, USA 2. Walters E. G. , The Essential Guide to Computing, Prentice Hall PTR, USA 3. Andrew S. Tanenbaum, Maarten van Steen, Distributed Systems: Principles and Paradigms 4. http: //www. cs. vu. nl/~ast/books/ds 1 5. http: //en. wikipedia. org/wiki/Computer_network 6. http: //en. wikipedia. org/wiki/Network_topology 7. http: //en. wikipedia. org/wiki/List_of_network_protocols 8. http: //en. wikipedia. org/wiki/Distributed_computing 46 Computer networks …– Task 4_2

Mdulo

Mdulo Introduccin

Introduccin Introduccin

Introduccin Introduccin

Introduccin Introduccin

Introduccin Introduccin

Introduccin Induccin

Induccin Linfoides

Linfoides Planos americanos y europeos

Planos americanos y europeos Unilever kodaikanal

Unilever kodaikanal Sistema continuo y discreto ejemplos

Sistema continuo y discreto ejemplos Sistema semashko o sistema centralizado

Sistema semashko o sistema centralizado Tipos de redes

Tipos de redes Sistemas operacionais de redes

Sistemas operacionais de redes Rumo a era das redes

Rumo a era das redes Rsvp protocolo

Rsvp protocolo Estructuras modulares en la naturaleza

Estructuras modulares en la naturaleza 10 ventajas de las redes sociales

10 ventajas de las redes sociales Objetivos del uso de las redes sociales

Objetivos del uso de las redes sociales Introduccion de una descripcion

Introduccion de una descripcion Redes sociales por el sujeto principal de la relacion

Redes sociales por el sujeto principal de la relacion Redes planas

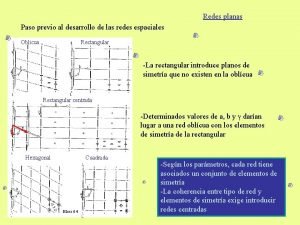

Redes planas Redes neurais

Redes neurais Que son redes conmutadas

Que son redes conmutadas Conmutador atm

Conmutador atm Red digital rdsi

Red digital rdsi Tcp/ip

Tcp/ip Ejercicios de argumentos y contraargumentos

Ejercicios de argumentos y contraargumentos Molecula polar y apolar

Molecula polar y apolar Nacimiento redes sociales

Nacimiento redes sociales Redes sdh

Redes sdh Infidelidad redes sociales

Infidelidad redes sociales Objetivo de las redes

Objetivo de las redes Obra de teatro sobre el mal uso de las redes sociales

Obra de teatro sobre el mal uso de las redes sociales Ensayo redes sociales

Ensayo redes sociales Decreto 3222 red de apoyo

Decreto 3222 red de apoyo Dos redes que transporten materia

Dos redes que transporten materia Hierarquia de redes

Hierarquia de redes Agro redes srl

Agro redes srl Redes classe c

Redes classe c Uso de imagens de pacientes em redes sociais

Uso de imagens de pacientes em redes sociais Tipos de redes según su cobertura

Tipos de redes según su cobertura Redes modulares compuestas

Redes modulares compuestas Nomenclatura de redes

Nomenclatura de redes Https //www.multiplicalia.com/las-redes-sociales-mas-usadas

Https //www.multiplicalia.com/las-redes-sociales-mas-usadas Descripción de conclusión

Descripción de conclusión Qu es

Qu es