http ssc users ro Curs 1 Introducere in

- Slides: 17

http: //ssc. users. ro Curs 1 – Introducere in SSC Bogdan Carstoiu 1

Buget, evaluare, certinte preliminare • • Buget: 2 h curs, 2 h lab/saptamana Evaluare: 30% laborator 30% partial 40% examen final Obs: La fiecare activitate punctajul minim de promovare 50% Cerinte preliminare: • Cunostinte de arhitectura sistemelor de calcul • Cunostinte Sisteme de operare • Cunostinte de baza TCP/IP • Diferenta intre ICMP, TCP si UDP • Numere port, numere secventa • Intelegerea indicatorilor (flag-urilor) TCP • Cunostinte despre protocoalele de retea • Cunostinte de programare in C 2

Obiective generale cursului • Dobandirea de cunostinte despre proiectarea si securizarea retelelor si sistemelor • Cuantificarea costurilor si compromisul cost/eficienta in tratarea securitatii • Determinarea cazurilor in care criptografia este necesara pentru securizare • Aprecierea corecta a rolului software-ului in mentinerea securitatii • Prevenirea, impiedicarea, limitarea amenintarilor de securitate datorate breselor prezente in software existent • Dobandirea de cunostinte practice pentru securizarea sistemelor reale • Depistarea si utilizarea de mecanisme ce duc la cresterea securitatii sistemelor 3

Securitatea retelelor (motivatie) • Este un element de baza atat in faza de proiectare cat si in cea de implementare a unui sistem • Diferite mentalitati mostenite: 1. “Sistemul este operational (in lucru)” fata de “Poate fi sistemul stricat”? 2. “Este ingradita posibilitatea de stricare a sistemului cand apare ceva”? • Este foarte importanta intelegrea diferentelor dintre cele doua mentalitati in mentinerea unui mediu de retea securizat 4

Importanta securitatii retelelor • Cresterea masiva a numarului aplicatiilor distribuite in retele • Informatii sensibile sunt distribuite si accesate online • Vehicularea de informatii cu caracter personal • Informatii specifice serviciilor financiare • Vehicularea de informatii din domeniul militar • Aspecte critice datorate infrastructurii • Numar foarte mare de utilizatori, implicarea de resurse financiare importante • Atacurile pot duce la mari pierderi financiare si poate chiar umane 5

Ce inseamna lipsa securitatii? • Se bazeaza pe predispozitia oamenilor de a nu respecta un set de reguli • Pentru intelegerea modului in care se securizeaza un sistem este necesara mai intelegerea posibilelor atacuri asupra sistemului • Existenta deficientelor de proiectare • Necunoasterea breselor de securitate datorate unor pachete software utilizate in sistem 6

Introducere in securitatea retelelor Principalele caracteristici: 1. Terminologie • Confidentialitatea (asigurarea ca informatiile sunt accesibile numai celor autorizati in a avea acces) • Integritatea (asigurarea faptului ca informatia nu este alterata de persoane neautorizate intr-un mod in care sa nu fie detectat de utilizatorii autorizati); • Disponibilitatea (informatiile trebuie sa fie disponibile atunci cand sunt necesare. Sistemele utilizate pentru stocarea si prelucrarea informatiilor, tehnicile de securitate utilizate pentru protectia acestora si canalele de comunicatie utilizate pentru acces trebuie sa functioneze corect si in caz de atac) 2. Zone de interes pentru securitate: • Mediul de conectare (cabluri de legatura, canale radio, etc) • La nivel de masina conectata in retea 3. Strategii de securitate foarte diferite (eterogene). 7

Diferente securitate retele, securitate sisteme • • Atacurile pot veni de oriunde la orice moment de timp Atacurile pot fi automatizate prin rularea de scripturi Masurile de securizare fizica sunt inadecvate Marea varietate de aplicatii, servicii, protocoale, creaza o problema de complexitate ridicata • Existenta unor constrangeri, presupuneri, obiective diferite • Nu exista o singura autoritate pentru administrare • Gradul de incredere asupra conceptelor de retea 8

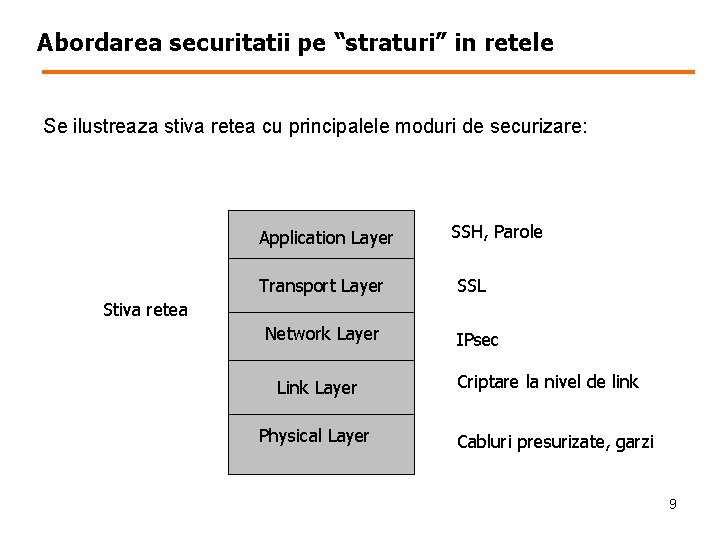

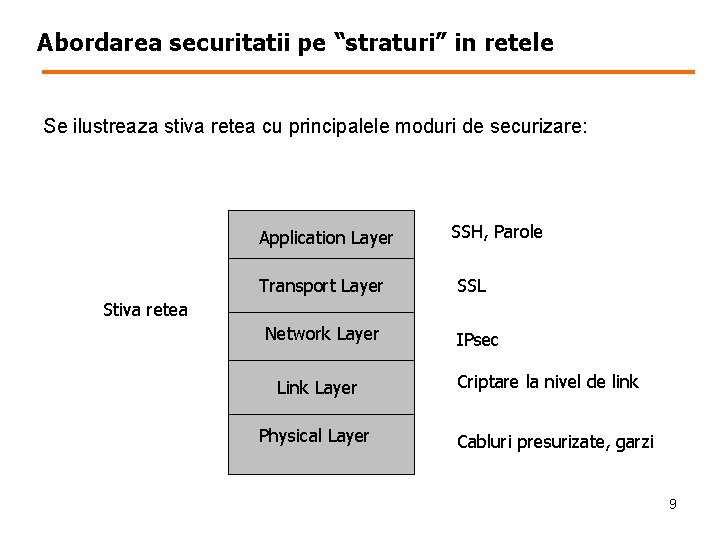

Abordarea securitatii pe “straturi” in retele Se ilustreaza stiva retea cu principalele moduri de securizare: Application Layer Transport Layer SSH, Parole SSL Stiva retea Network Layer Link Layer Physical Layer IPsec Criptare la nivel de link Cabluri presurizate, garzi 9

Considerente de securitate la proiectarea sistemului • • • Compromisul cost/beneficiu Model amenintari Model incredere Mecanisme disponibile Securitatea nu inseamna numai criptografie Securitatea este adesea in conflict cu alte obiective: toleranta la defectare, depanare si monitorizare, partajarea resurselor, etc. 10

Tipuri de mecanisme de securitate si slabiciuni 1. Mecanisme active prin care se incearca impiedicarea celor rau intentionati sa patrunda in sistem: • Parole • Smartcarduri • Protocoale autentificare cu criptare 2. Mecanisme reactive prin care se incearca detectarea si continutul unui atac: • Detectarea intruziunii (Intrusion detection) • Do. S (Denial of Services) • Flood of enemy • Atacuri utilizand forta fizica. Slabiciuni: • Defecte intrinseci ale mecanismelor de securitate; • Erori in intelegerea modelului amenintarilor posibile; • Erori in a intelege ce protejaza mecanismul; • Utilitare neadecvate sau gresit utilizate cu un anumit mecanism; • Proiectare eronata; • Erori de implementare; • Configuratie gresita; • Interfata utilizator deficitara; • Neintelegerea complexitatii sistemului; • Diferenta dintre aspectele teoretice si implementarea practica 11

Nesiguranta retelelor, consecinte Spunem ca o retea este nesigura daca macar una dintre afirmatiile de mai jos nu este adevarata: • Masina tinta este (sau poate fi) bine administrata; • Au fost bine dezvoltate modele de autentificare si autorizare; • S-a definit notiunea de stare ‘privilegiata’, stare ce poate fi utilizata de programe. Consecinte: • Oricine se poate conecta la retea cu mai mica sau mai mare dificultate; • Conectivitatea poate fi controlata in mica masura in medii foarte bine definite; • Sisteme de operare eterogene pot avea interpretari diferite pentru user. ID si privilegii; • Ca si consecinta notiunea de privilegiu asociat unui program sau utilizator este ca si inexistenta; 12

Slabiciuni si neincredere 1. Slabiciuni benigne • In cea mai mare parte erorile in retele sunt lipsite de gravitate • In general avem programe care permit o serie de erori: coruperea neintentionata a datelor, probleme de rutare, expirarea timpului de asteptare, etc • O regula empirica spune ca orice care poate aparea ca un accident poate aparea si intentionat 2. Neincredere: • O masina poate sa priveasca cu neincredere tot ce soseste pe legatura din retea • Orice masura de protectie dorita va fi invocata explicit • Poate un nivel middleware sa furnizeze protectia, dar acest nivel se bazeaza pe aceleasi principii 13

Atitudinea personalului 1. Atitudini neproductive: • De ce ar dori cineva sa intreprinda ceva? • Atacul este mult prea complicat • Numai o persoana cunoaste cum functioneaza sistemul, asa ca nu poate fi atacat 2. Atitudini corecte: • “Programming Satan’s Computer” de Ross Anderson • Presupunerea ca serial number al oricarui device este cunoscut de catre dusman • Manipularea pachetelor ce sunt trimise dusmanilor si receptionarea pachetelor de la acestia 14

Security Tools, proiectare protocol 1. Security Tools: • Controlul accesului la retea (ex: firewall) • Monitorizare • Crioptografie • “Paranoid design” prin dezvoltarea produselor de securitate ce combina aceste functii cu o serie de caracteristici preluate de la senzori (biometrie, GPS tracking, etc. ) 2. Cerinte proiectare protocol pentru asigurarea securitatii: • Prevederea locului pentru criptare si autentificare • Asigurarea faptului ca toate campurile sensibile sunt protejate • Efectuarea de autentificare bilaterala • Apararea impotriva ascultarii neautorizate, modificarii, stergerii, replicilor si combinatiilor acestora. 3. Impactul erorilor software: • Cele mai multe brese de securitate se datoreaza bugurilor din cod • Un program cu buguri este o sursa de insecuritate • Eliminarea bugurilor necesita foarte mult timp 15

Disponibilitatea retelelor Obiective: • Atacuri si amenintari • Firewall si VPN • Intrusion detection/prevention system • Network scans • Worms • Denial of Services • Proiectarea infrastructurii de retea 16

Protocoale de autentificare si securizare Obiective: • Privire de ansamblu criptografie • Autentificarea in retea si gestiunea cheilor • IPsec • Proiectarea protocoalelor 17