Heru Lestiawan M Kom KEAMANAN SISTEM KOMPUTER PENDAHULUAN

- Slides: 42

Heru Lestiawan, M. Kom KEAMANAN SISTEM KOMPUTER

PENDAHULUAN Komputer telah menjadi bagian kehidupan manusia untuk memenuhi berbagai kebutuhan hidupnya. Perkembangan Teknologi menjadikannya semakin memanjakan pemakainya. Akibatnya, komputer tidak bisa dipisahkan dari hidup manusia. Benda ini telah menjadi “roh” pada setiap gerak manusia.

Namun, pada sisi tertentu komputer bisa menjadi ancaman. Ancaman itu timbul ketika ketergantungan terhadap komputer semakin nyata dan mutlak sehingga peluang kejahatan timbul dari pemakaian komputer. Serangan terhadap komputer terjadi dengan modus yang sangat bervariasi dan tingkat kerugian yang tak terhitung jumlahnya.

Contoh Kasus : Duplikasi website internet bangking yang bisa menampung user name dan password nasabahnya oleh pihak lain. Kasus penyerangan situs KPU http: //tnp. kpu. go. id dalam pemilu legislatif 2004. Pelakunya adalah seorang yang masih sangat mudah.

Dengan demikian, keamanan komputer menjadi penting bersamaan dengan munculnya ancaman terhadap pemakaian komputer dengan segala bentuknya.

Keamanan Kata “AMAN” dapat didefinisikan sebagai aman dari serangan atau kegagalan. Membentuk kata ’Keamanan’ dapat diartikan sebagai keadaan aman dan ketentraman Kata Security mengandung berbagai arti, yaitu : Sesuatu yang bernilai, berharga, jaminan dan kepastian.

Keamanan menjadi sebuah kebutuhan pokok. Baru menjadi perhatian besar ketika ancaman keamanan dirasakan oleh pemilik/orang yang bersangkutan. Akibatnya, perencanaan kebutuhan keamanan menjadi sesuatu yang khusus

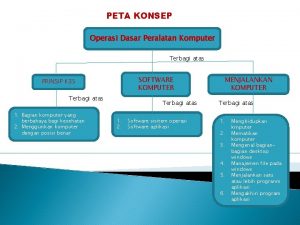

KOMPUTER Alat Elektronik Dapat menerima input data Dapat mengolah data Dapat memberikan informasi Menggunakn suatu program yang tersimpan di memori komputer (stored program) Dapat menyimpan program dan hasil pengolahan Bekerja secara otomatis Program : kumpulan dari instruksi atau perintah terperinci yang sudah dipersiapkan supaya komputer dapat melakukan fungsinya

KOMPUTER (Cont. ) Perangkat Keras Perangkat Lunak Sistem Perangkat Lunak Aplikasi

KOMPUTER (Cont. ) Perangkat Keras Komponen fisik yang digunakan untuk aktivitas input, proses, output, dan penyimpanan pada suatu sistem komputer. Terdiri dari : Central Processing Unit (CPU) Media penyimpanan (Storage) atau Memory (Primary and Secondary Storage) Input Device (Peralatan Input) Output Device (Peralatan Output) Communication Device (Peralatan Komunikasi)

KOMPUTER (Cont. ) Perangkat Lunak Merupakan roh dari komputer yang menentukan akan berguna atau tidak bagi manusia untuk memenuhi kebutuhanya. Perangkat Lunak Sistem �Bahasa Pemrograman �Sistem Operasi �Utility Perangkat Lunak Aplikasi �Aplikasi Office �Aplikasi Multimedia �Aplikasi Internet �Aplikasi Khusus

KEAMANAN KOMPUTER DEFINISI, FUNGSI & ANCAMAN Keamanan Komputer merupakan kebutuhan mendesak bagi organisasi atau perusahaan yang menyelenggarakan pengolahan data elektronik (PDE) secara sistematis dan profesional.

DEFINISI Menurut John D. Howard dalam bukunya “An Analysis of security incidents on the internet” menyatakan bahwa : Keamanan komputer adalah tindakan pencegahan dari serangan pengguna komputer atau pengakses jaringan yang tidak bertanggung jawab.

Menurut Gollmann pada tahun 1999 dalam bukunya “Computer Security” menyatakan bahwa : Keamanan komputer adalah berhubungan dengan pencegahan diri dan deteksi terhadap tindakan pengganggu yang tidak dikenali dalam sistem komputer.

Menurut Watne, Donald A and Turney, Peter BB. Auditing EDP, System Security yang artinya : Perlindungan terhadap fasilitas komputer, kesalahan program dan data dari kerusakan oleh resiko lingkungan, kesalahan perangkat lunak, kesalahan manusia atau penyalahgunaan komputer.

TUJUAN Untuk menyakinkan Ketersediaan (Availabity) Keutuhan (Integrity) Kerahasian (Confidentiality) Akuntabilitas (Accountablity) Jaminan/Kepastian (Assurance)

A. Ketersediaan (Availabity) Ketersediaan adalah persyaratan untuk menjamin sistem bekerja dengan cepat dan pelayanan tidak ditolak bagi pemakai yang berhak. Tujuan ini melindungi ancaman dari: Yang bermaksud / Kecelakaan melakukan penghapusan data / melakukan hal lain yang mengakibatkan penolakan pelayanan atau data Berusaha memakai sistem atau data untuk tujuan yang tidak diotorisasi.

B. Keutuhan (Integrity) Keutuhan data (data tidak berubah karena akses tidak sah ketika penyimpanan, proses atau ketika pengangkutan/pemidahan) Keutuhan sistem (kualitas sistem ketika melakukan fungsi yang diinginkan dalam keadaan tidak terhalang dan bebas dari manipulasi yang tidak sah). Keutuhan merupakan yang penting dalam tujuan keamanan setelah ketersediaan.

C. Kerahasian (Confidentiality) Kerahasiaan adalah persyaratan yang menunjukkan bahwa informasi tidak dibuka oleh orang yang tidak berhak / tidak diotorisasikan

D. Akuntabilitas (Accountability) Ditujukan untuk level perorangan. Akuntabilitas adalah persyaratan aksi entitas yang bisa dilacak secara unik terhadap entitas itu. Menjadi persyaratan kebijakan organisasi dan secara langsung mendukung pencegahan penolakan, isolasi kesalahan, pendeteksian penyusupan, recovery dan tindakan hukum.

E. Jaminan/Kepastian (Assurance) Untuk mamantapkan empat tujuan yang dicapai. Merupakan dasar untuk meyakinkan bahwa ukuran keamanan secara teknik dan operasional bekerja dengan baik dalam melindungi sistem dan pemrosesan informasi. Jaminan merupakan sesuatu yang penting karena tanpa hal ini tujuan tidak akan dicapai.

Empat tujuan tersebut akan menemui tujuannya dengan tepat dan spesifik bila; Fungsionalitas yang ada diterapkan dengan benar. Terdapat perlindungan terhadap kesalahan oleh pemakai atau perangkat lunak. Terdapat penahan untuk penertralisasi atau by-pass yang disengaja.

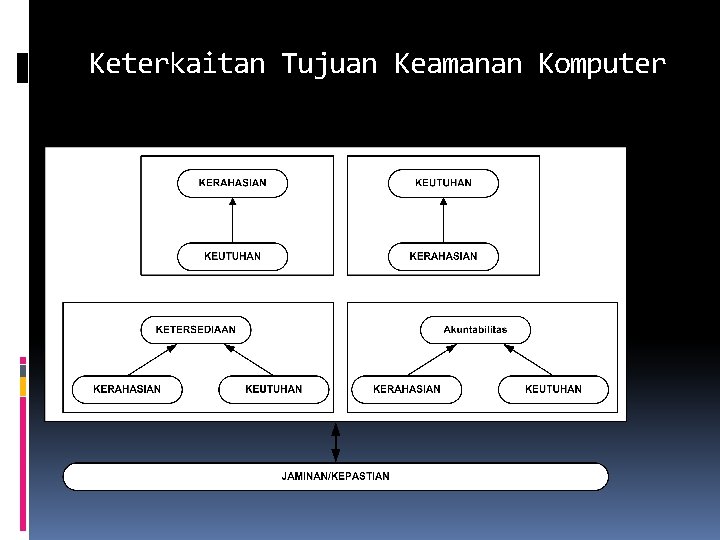

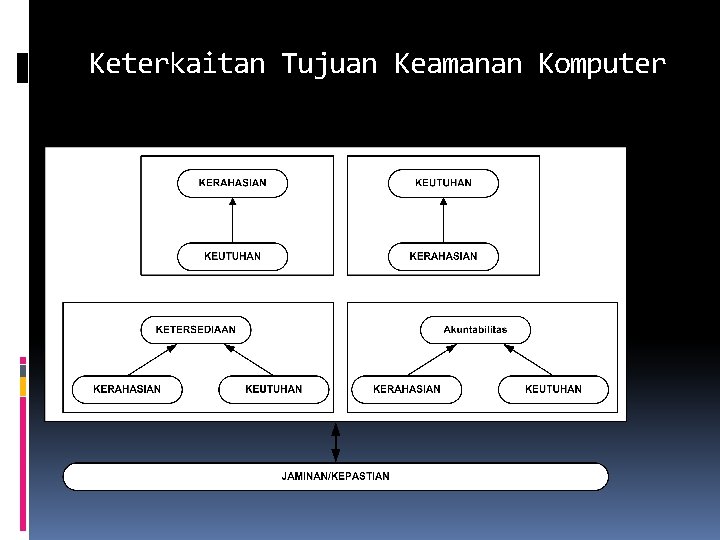

Keterkaitan Tujuan Keamanan Komputer

Penjelasan Gambar Kerahasian tergantung pada keutuhan, sehingga jika keutuhan dalam sistem hilang maka tidak ada lagi harapan yang masuk akal bahwa mekanisme kerahasian masih valid. Keutuhan tergantung pada kerahasian sehingga, jika kerahasian hilang atas informasi maka mekanisme keutuhan kemungkinan besar telah ditembus.

Ketersediaan dan Akuntabilitas tergantung pada kerahasian dan keutuhan sehingga Jika kerahasian hilang untuk informasi tertentu, mekanisme yang diterapkan untuk tujuan ini dengan mudah di tembus (by-pass), dan Jika keutuhan hilang, maka kepercayaan dalam validitas mekanisme penerapan pada tujuan itu juga telah hilang. Semua tujuan itu memiliki hubungan interdepensi dengan suatu jaminan.

FUNGSI Lingkup kerja keamanan komputer mencakup aspek yang sangat luas, seluas studi komputer yang mencakup semua aspek kerja dalam sebuah organisasi / perusahaan. Keamanan Komputer mencakup atas Keamanan Fisik, Keamanan H/w, Keamanan S/w, Keamanan Jaringan, Keamanan Personel, Hukum dan Etika.

Beberapa Fungsi Penting a) Mendukung misi organisasi atau perusahaan secara keseluruhan b) Keamanan komputer adalah bagian integral perhatian manajemen terhadap keseluruhan sistem keamanan. c) Keamanan komputer harus efektif dari segi biaya. d) Pertanggungjawab dan kelayakan keamanan komputer harus dibuat dengan tegas e) Pemilik sistem memiliki tanggungjawab keluar terhadap keamanan komputer dari organisasi yang dimilikinya

Keamanan komputer membutuhkan pendekatan komprehensif dan terpadu. g) Keamanan komputer harus ditinjau secara periodik h) Keamanan komputer dibatasi oleh faktor masyarakat/sosial. f)

ANCAMAN Kesalahan dan Penghilangan Disebabkan oleh para pemakai yang membuat dan mengedit data. Penipuan dan Pencurian Dengan komputer dapat dilakukan oleh orang dalam atau orang luar. Sabotase oleh Karyawan Melakukan kerusakan h/w, fasilitas, penanaman bom logika untuk menghancurkan program/data, dll.

Hilangnya Pendukung dan Infrastruktur Fisik • Karena terjadinya gangguan daya listrik, kebakaran, banjir, dll. Malicious Hackers • Mengacu pada mereka yang menerobos komputer tanpa otoritas. Spionase Industri Tindakan mengumpulkan data perusahaan swasta / pemerintah untuk kepentingan tertentu.

Malicious Code (Kode Jahat) Mengacu pada virus, cacing, kuda trojan, pengeboman logika, dll perangkat lunak yang “tidak diudang”. Mata-Mata oleh Pemerintah Asing Informasi tentang kebijakan ekonomi, politik dan pertahanan menjadi Barang sensitif dan harus dilindungi. Ancaman terhadap kerahasian Pribadi Terorisme Komputer

Berbagai bentuk serangan / Aspek-Aspek Ancaman Keamanan Aspek-aspek ancaman terhadap keamanan sistem komputer dapat dimodelkan sangat baik dengan memandang fungsi sistem komputer sebagai menyedia informasi. Berdasarkan fungsi ini, ancaman terhadap sistem komputer dikategorikan menjadi empat ancaman, yaitu : 1. Interruption : pencegatan / pengambilan informasi 2. Interception : penyadapan 3. Modification / Tampering / modifikasi / perusakan 4. Fabrication / Pemalsuan

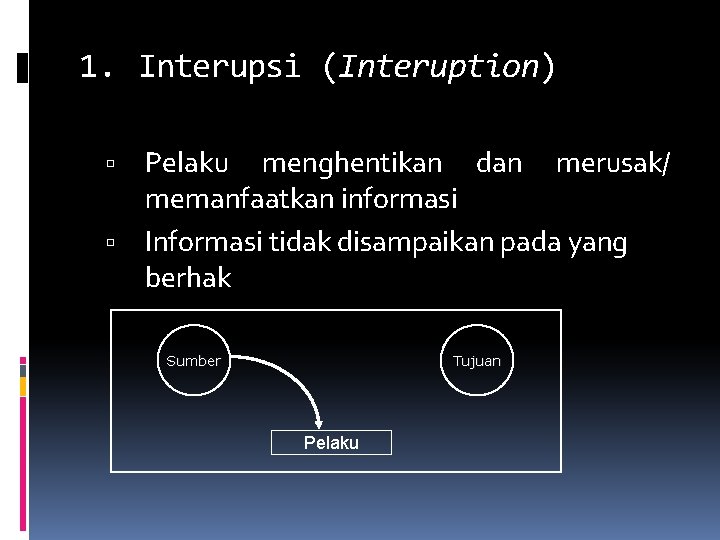

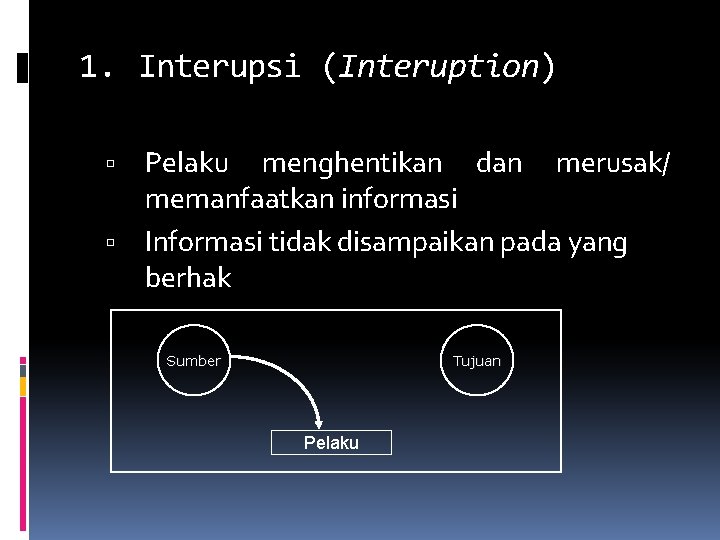

1. Interupsi (Interuption) Pelaku menghentikan dan merusak/ memanfaatkan informasi Informasi tidak disampaikan pada yang berhak Sumber Tujuan Pelaku

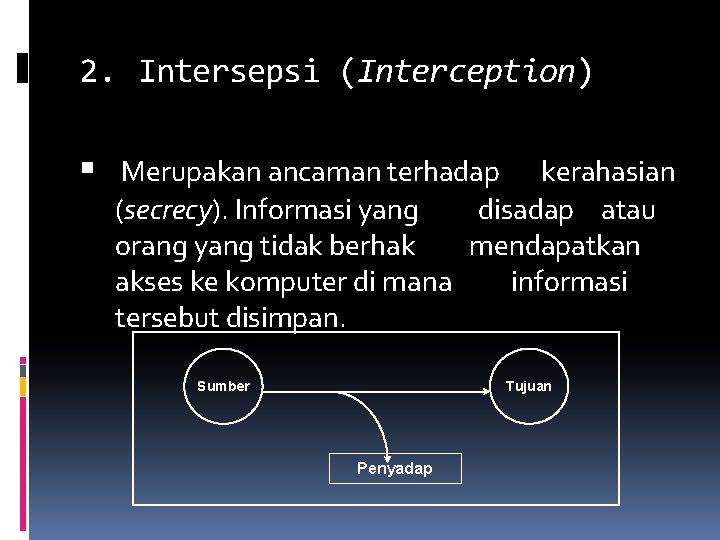

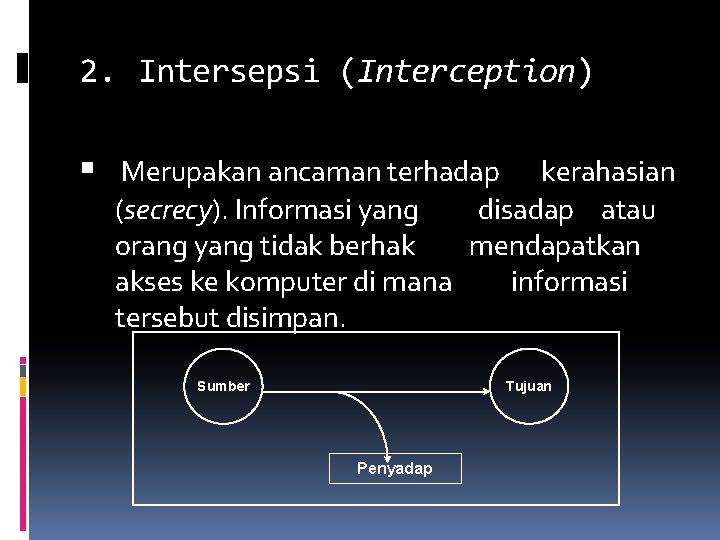

2. Intersepsi (Interception) Merupakan ancaman terhadap kerahasian (secrecy). Informasi yang disadap atau orang yang tidak berhak mendapatkan akses ke komputer di mana informasi tersebut disimpan. Sumber Tujuan Penyadap

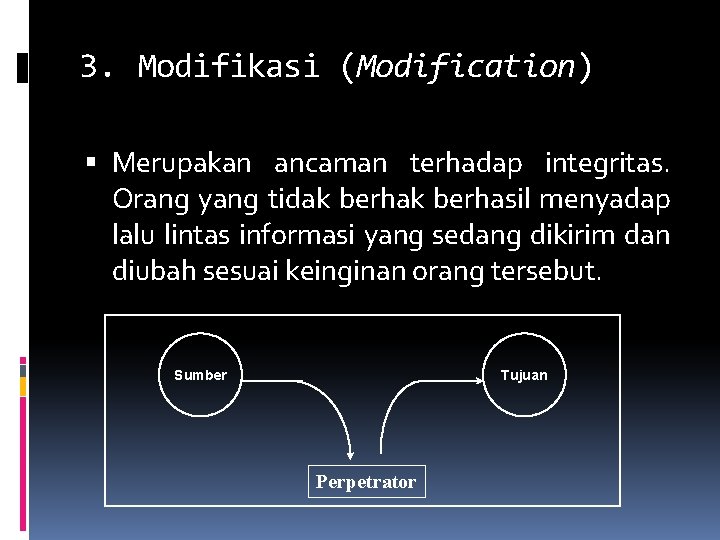

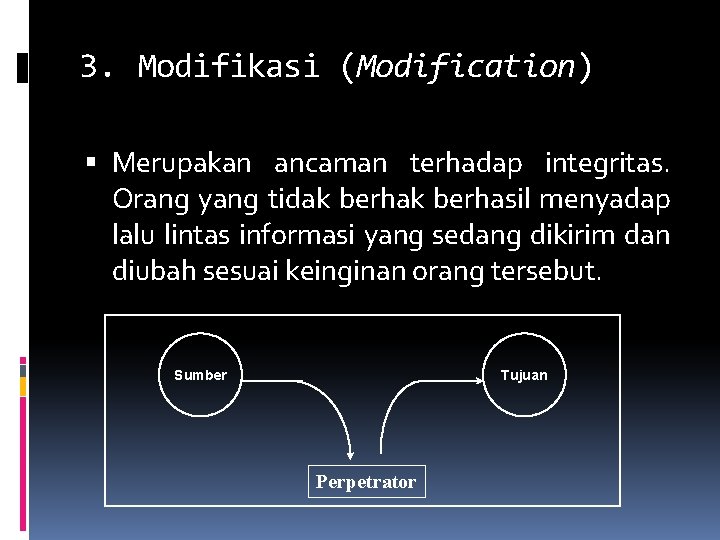

3. Modifikasi (Modification) Merupakan ancaman terhadap integritas. Orang yang tidak berhasil menyadap lalu lintas informasi yang sedang dikirim dan diubah sesuai keinginan orang tersebut. Sumber Tujuan Perpetrator

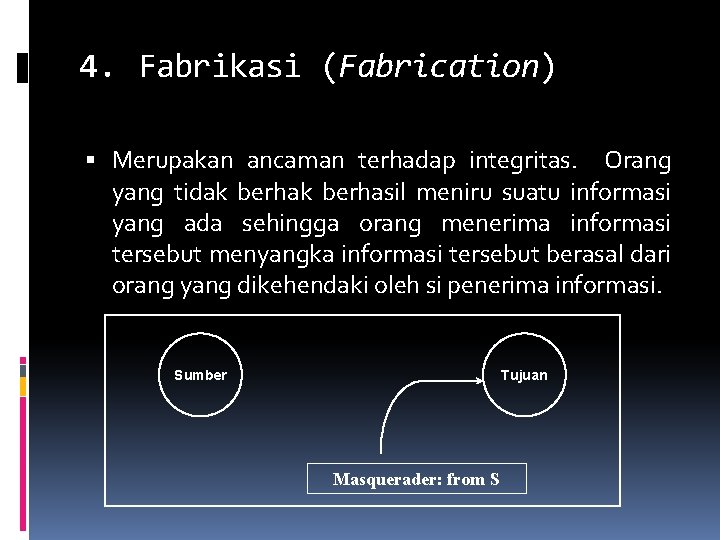

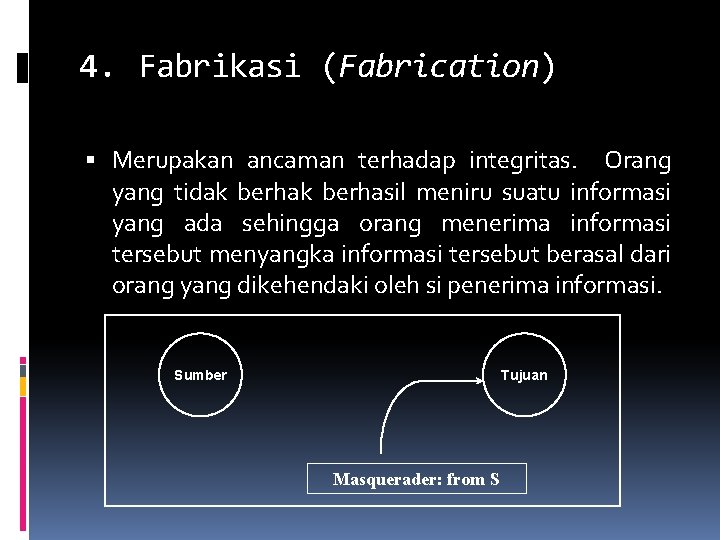

4. Fabrikasi (Fabrication) Merupakan ancaman terhadap integritas. Orang yang tidak berhasil meniru suatu informasi yang ada sehingga orang menerima informasi tersebut menyangka informasi tersebut berasal dari orang yang dikehendaki oleh si penerima informasi. Sumber Tujuan Masquerader: from S

MANAJEMEN KEAMANAN KOMPUTER Keamanan komputer yang baik serta ancaman yang bisa diperkirakan menuntut pengelolaan sistem keamanan dengan cara yang tepat dan efektif. Manajemen keamanan mengelola tiga elemen penting. 1. Sumber Daya Manusia 2. Teknologi 3. Operasi

a) Sumber Daya Manusia Personil dalam organisasi harus memahami ancaman yang diikuti dengan; Pemahaman tentang kebijakan jaminan dan prosedur. Penetapan tugas dan tanggungjawab, Pelatihan untuk user Akuntabilitas individual Dll.

b) Teknologi Memberikan jaminan keamanan dan mendeteksi penyusupan. Meyakinkan teknologi didapatkan diterapkan dengan tepat, organisasi harus menerapkan kebijakan dan proses akuisisi teknologi

c) Operasi Pemliharaan kebijakan sistem keamanan agar tetap layak dan terbaharui. Sertifikasi dan akreditasi perubahan teknologi informasi. Mengelola postur jaminan keamanan teknologi informasi. Memberikan pelayanan manajemen kunci dan menlindungi infrastruktur yang menguntukan.

Melakukan penilaian sistem keamanan untuk menilai kontinuitas “Kesiagaan Keamanan”. Memonitor dan menghadapi ancaman saat ini. “Merasakan” Serangan, memberikan peringatan dan merespon dengan benar

Beberapa Faktor Pendukung Pengelolaan Keamanan Komputer Rencana Keamanan Kebijakan Sistem Keamanan Spesifik Siklus Hidup Manajemen Integrasi Dengan Sistem Operasi

Kom heer jezus kom

Kom heer jezus kom Jenis ancaman sistem keamanan komputer

Jenis ancaman sistem keamanan komputer Pengertian filsafat

Pengertian filsafat Maliki heru santosa

Maliki heru santosa Heru kurnianto tjahjono

Heru kurnianto tjahjono Komponen kunci sig

Komponen kunci sig Makalah lapisan keamanan komputer

Makalah lapisan keamanan komputer Materi tentang keamanan jaringan

Materi tentang keamanan jaringan Klasifikasi keamanan komputer

Klasifikasi keamanan komputer Tujuan keamanan komputer

Tujuan keamanan komputer Macam macam keamanan jaringan

Macam macam keamanan jaringan Kerangka untuk audit keamanan komputer

Kerangka untuk audit keamanan komputer Keamanan sistem operasi

Keamanan sistem operasi Definisi keamanan komputer

Definisi keamanan komputer What is the osi security architecture?

What is the osi security architecture? Sistem keamanan pintu menggunakan sidik jari

Sistem keamanan pintu menggunakan sidik jari Keamanan sistem operasi windows

Keamanan sistem operasi windows Peta konsep jaringan komputer

Peta konsep jaringan komputer Mengapa keamanan sistem informasi diperlukan

Mengapa keamanan sistem informasi diperlukan Security policy document example

Security policy document example Mata kuliah keamanan sistem informasi

Mata kuliah keamanan sistem informasi Mata kuliah keamanan sistem informasi

Mata kuliah keamanan sistem informasi Ancaman keamanan sistem informasi

Ancaman keamanan sistem informasi Peta konsep sistem komputer

Peta konsep sistem komputer Jan bytnar i maryna trzcińska

Jan bytnar i maryna trzcińska Subnet class b ditunjukan dengan

Subnet class b ditunjukan dengan Jesaja 30 vers 15

Jesaja 30 vers 15 Dot kom

Dot kom Kumar kom jet

Kumar kom jet Po kom je pojmenována amerika

Po kom je pojmenována amerika Lief vrouwke ik kom niet om te bidden

Lief vrouwke ik kom niet om te bidden Nasalering kom gewoonlik voor by woorde wat eindig op

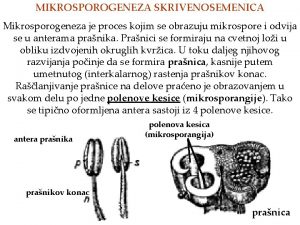

Nasalering kom gewoonlik voor by woorde wat eindig op Makrosporogeneza

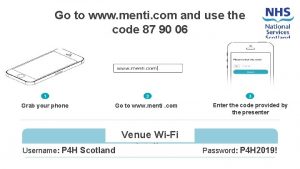

Makrosporogeneza Go to www.menti com

Go to www.menti com Menti dot kom

Menti dot kom Kom hitt

Kom hitt Kom til mig alle i som slider jer trætte

Kom til mig alle i som slider jer trætte Menti com

Menti com Majesteit glansryke heerlikheid

Majesteit glansryke heerlikheid дубаи континент

дубаи континент Egipat reljef

Egipat reljef Kom syllabus

Kom syllabus Ww.menti.com and use the

Ww.menti.com and use the