PENDAHULUAN KEAMANAN KOMPUTER SECURITY COMPUTER SISTEM KEAMANAN TEKNOLOGI

- Slides: 11

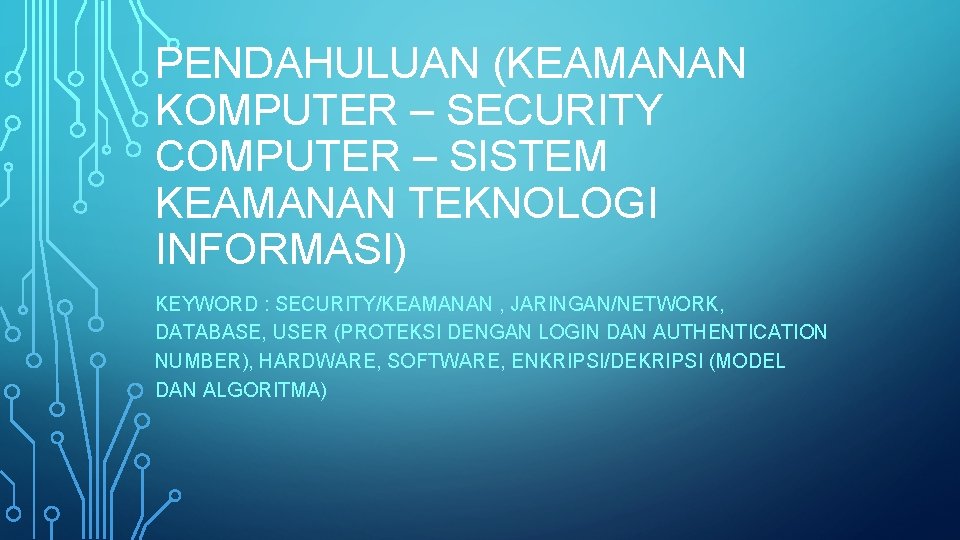

PENDAHULUAN (KEAMANAN KOMPUTER – SECURITY COMPUTER – SISTEM KEAMANAN TEKNOLOGI INFORMASI) KEYWORD : SECURITY/KEAMANAN , JARINGAN/NETWORK, DATABASE, USER (PROTEKSI DENGAN LOGIN DAN AUTHENTICATION NUMBER), HARDWARE, SOFTWARE, ENKRIPSI/DEKRIPSI (MODEL DAN ALGORITMA)

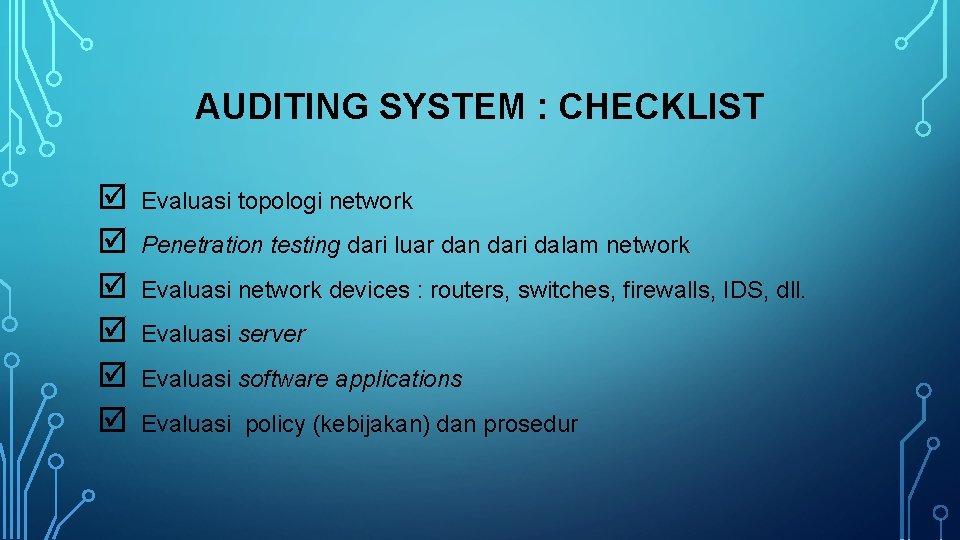

AUDITING SYSTEM : CHECKLIST þ þ þ Evaluasi topologi network Penetration testing dari luar dan dari dalam network Evaluasi network devices : routers, switches, firewalls, IDS, dll. Evaluasi server Evaluasi software applications Evaluasi policy (kebijakan) dan prosedur

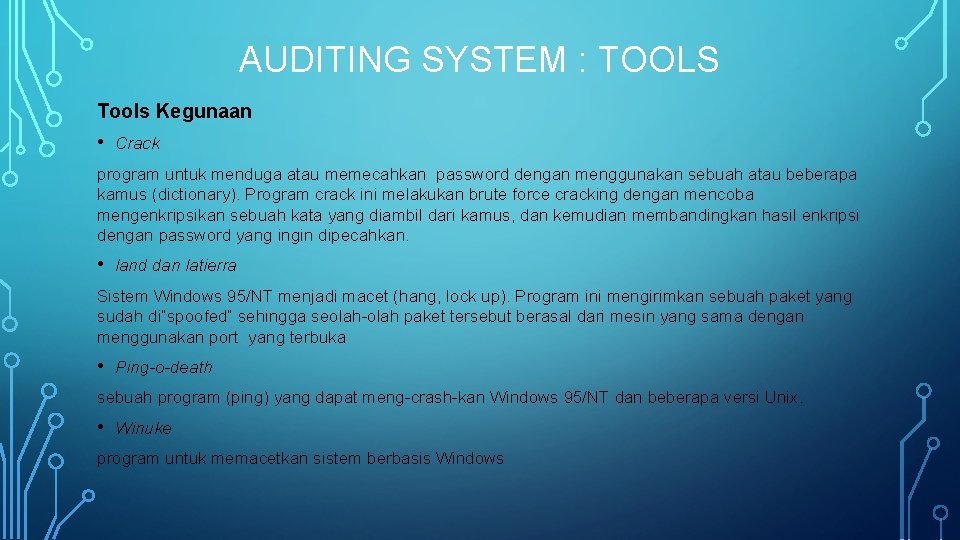

AUDITING SYSTEM : TOOLS Tools Kegunaan • Crack program untuk menduga atau memecahkan password dengan menggunakan sebuah atau beberapa kamus (dictionary). Program crack ini melakukan brute force cracking dengan mencoba mengenkripsikan sebuah kata yang diambil dari kamus, dan kemudian membandingkan hasil enkripsi dengan password yang ingin dipecahkan. • land dan latierra Sistem Windows 95/NT menjadi macet (hang, lock up). Program ini mengirimkan sebuah paket yang sudah di”spoofed” sehingga seolah-olah paket tersebut berasal dari mesin yang sama dengan menggunakan port yang terbuka • Ping-o-death sebuah program (ping) yang dapat meng-crash-kan Windows 95/NT dan beberapa versi Unix. • Winuke program untuk memacetkan sistem berbasis Windows

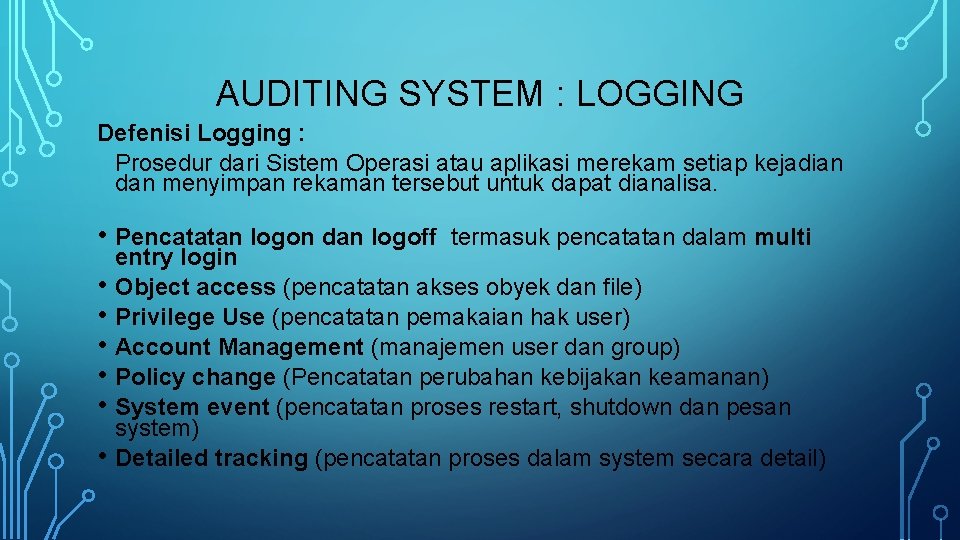

AUDITING SYSTEM : LOGGING Defenisi Logging : Prosedur dari Sistem Operasi atau aplikasi merekam setiap kejadian dan menyimpan rekaman tersebut untuk dapat dianalisa. • Pencatatan logon dan logoff • • • termasuk pencatatan dalam multi entry login Object access (pencatatan akses obyek dan file) Privilege Use (pencatatan pemakaian hak user) Account Management (manajemen user dan group) Policy change (Pencatatan perubahan kebijakan keamanan) System event (pencatatan proses restart, shutdown dan pesan system) Detailed tracking (pencatatan proses dalam system secara detail)

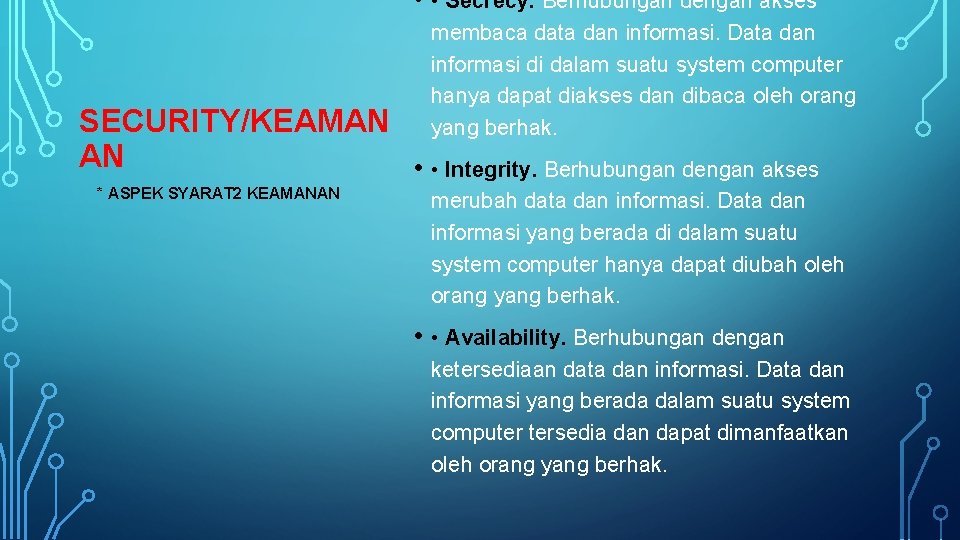

• • Secrecy. Berhubungan dengan akses membaca data dan informasi. Data dan informasi di dalam suatu system computer hanya dapat diakses dan dibaca oleh orang yang berhak. SECURITY/KEAMAN AN • • Integrity. Berhubungan dengan akses * ASPEK SYARAT 2 KEAMANAN merubah data dan informasi. Data dan informasi yang berada di dalam suatu system computer hanya dapat diubah oleh orang yang berhak. • • Availability. Berhubungan dengan ketersediaan data dan informasi. Data dan informasi yang berada dalam suatu system computer tersedia dan dapat dimanfaatkan oleh orang yang berhak.

• • Interruption. Merupakan ancaman SECURITY/ KEAMANAN *ASPEK ANCAMAN 2 KEAMANAN terhadap availability, yaitu data dan informasi yang berada dalam system computer dirusak atau dibuang, sehingga menjadi tidak ada dan tidak berguna. Contohnya, hard disk yang dirusak, memotong line komunikasi, dan lain-lain. • • Interception. Merupakan ancaman terhadap secrecy, yaitu orang yang tidak berhak namun berhasil mendapatkan akses informasi daari dalam system computer. Contohnya, dengan menyadap data yang melalui jaringan public (wiretapping) atau menyalin secara tidak sah file atau program.

• • Modification. Merupakan ancaman SECURITY/KEAMAN AN *ASPEK ANCAMAN 2 KEAMANAN terhadap integritas, yaitu orang yang tidak berhak yang tidak hanya berhasil mendapatkan akses informasi dari dalam system computer, tetapi juga dapat melakukan perubahan terhadap informasi. Contohnya, merubah program dan lain. • • Fabrication. Merupakan ancaman terhadap integritas , yaitu orang yang tidak berhak yang meniru atau memalsukan suatu objek ke dalam system. Contohnya, dengan menambahkan suatu record ke dalam file.

• JARINGAN/NETWORK IP SEC IP ADDRESS FIREWALL SPOOFING IDS (Intrution Detection System) BACK – UP AUDITING SYSTEM (EVALUASI)

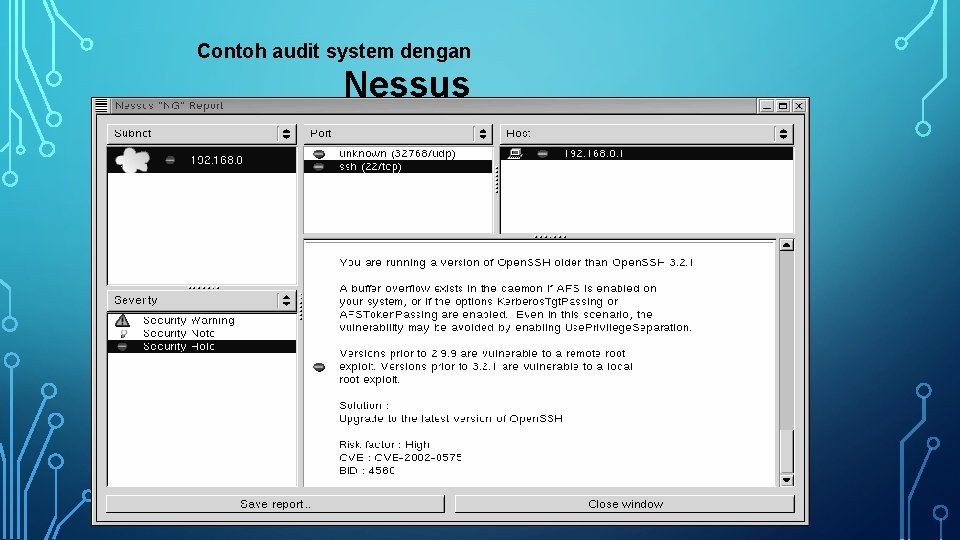

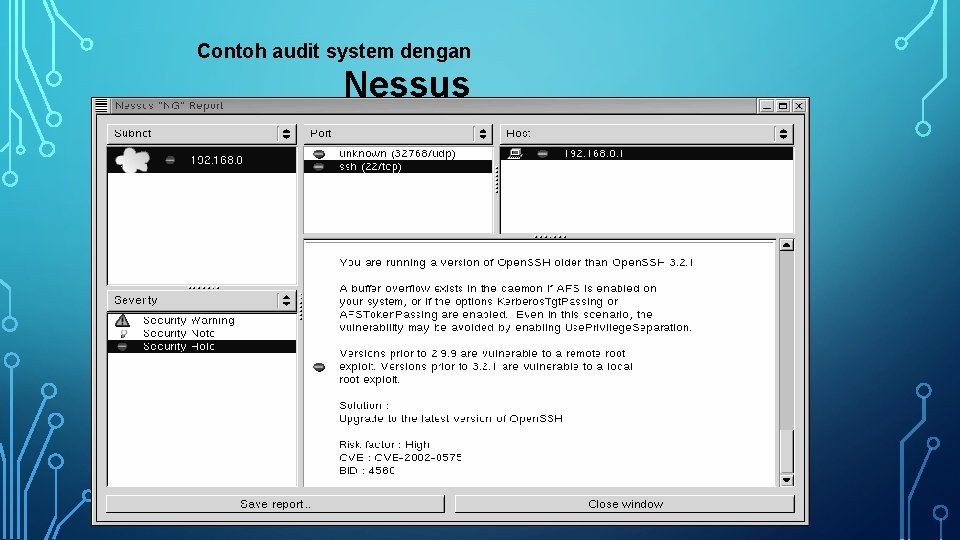

Contoh audit system dengan Nessus

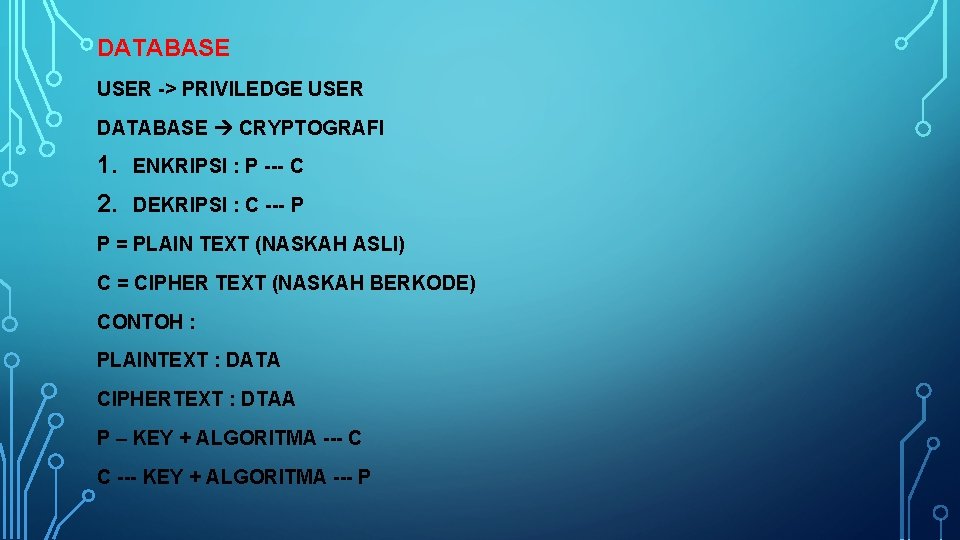

DATABASE USER -> PRIVILEDGE USER DATABASE CRYPTOGRAFI 1. ENKRIPSI : P --- C 2. DEKRIPSI : C --- P P = PLAIN TEXT (NASKAH ASLI) C = CIPHER TEXT (NASKAH BERKODE) CONTOH : PLAINTEXT : DATA CIPHERTEXT : DTAA P – KEY + ALGORITMA --- C C --- KEY + ALGORITMA --- P

Jenis ancaman sistem keamanan komputer

Jenis ancaman sistem keamanan komputer Teknologi sistem komputer dan rangkaian (tv)

Teknologi sistem komputer dan rangkaian (tv) Security security security

Security security security Klasifikasi keamanan komputer

Klasifikasi keamanan komputer Kerangka untuk audit keamanan komputer

Kerangka untuk audit keamanan komputer Definisi keamanan komputer

Definisi keamanan komputer Makalah keamanan sistem operasi

Makalah keamanan sistem operasi Tujuan keamanan komputer

Tujuan keamanan komputer Keamanan sistem operasi

Keamanan sistem operasi X.800 security service

X.800 security service Materi tentang keamanan jaringan

Materi tentang keamanan jaringan Macam macam keamanan jaringan

Macam macam keamanan jaringan