Simulacija sigurnosnih sustava Aleksandar Antoni Voditelj Doc dr

- Slides: 20

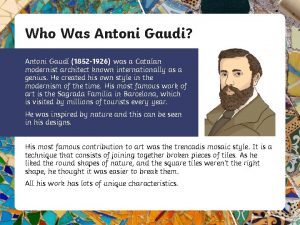

Simulacija sigurnosnih sustava Aleksandar Antonić Voditelj: Doc. dr. sc. Marin Golub

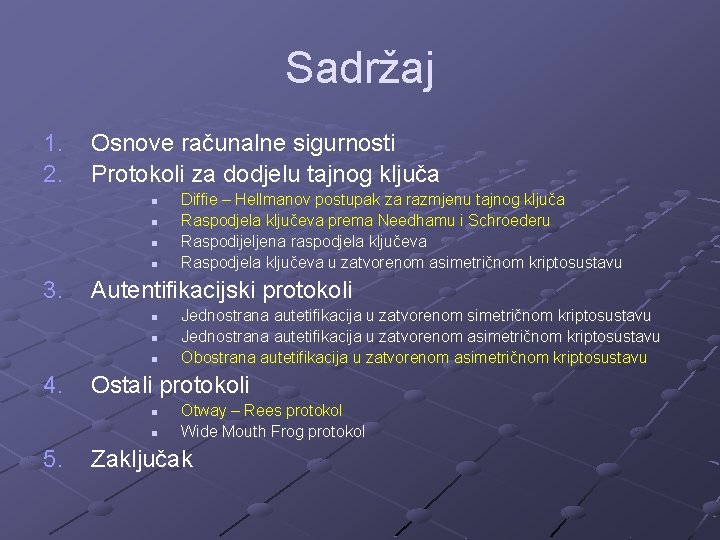

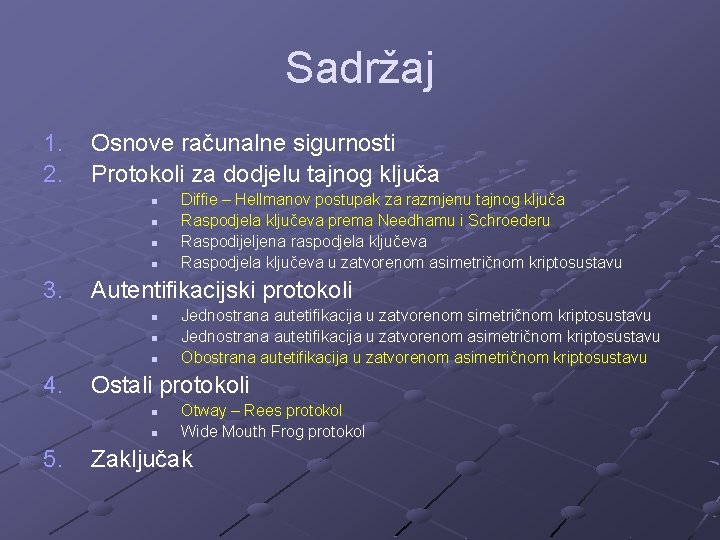

Sadržaj 1. 2. Osnove računalne sigurnosti Protokoli za dodjelu tajnog ključa n n 3. Autentifikacijski protokoli n n n 4. Jednostrana autetifikacija u zatvorenom simetričnom kriptosustavu Jednostrana autetifikacija u zatvorenom asimetričnom kriptosustavu Obostrana autetifikacija u zatvorenom asimetričnom kriptosustavu Ostali protokoli n n 5. Diffie – Hellmanov postupak za razmjenu tajnog ključa Raspodjela ključeva prema Needhamu i Schroederu Raspodijeljena raspodjela ključeva Raspodjela ključeva u zatvorenom asimetričnom kriptosustavu Otway – Rees protokol Wide Mouth Frog protokol Zaključak

Osnove računalne sigurnosti zaštita od vanjskih utjecaja zaštita ostvarena sučeljem prema korisniku unutarnji zaštitini mehanizmi komunikacijski zaštitni mehanizmi

Osnove računalne sigurnosti Sigurni kanal P – jasna poruka C – kriptirana poruka M – poslana poruka preko nesigurnog kanala E – funkcija kriptiranja D – funkcija dekriptiranja K – ključ kriptiranja/dekriptiranja Simetrični i asimetrični kriptosustavi

Diffie – Hellmanov postupak za razmjenu tajnog ključa Simetrični kriptosustav Brojevi p i g Zasniva se na nemogućnosti izračunavanja ili pogađanja brojeva p i g u realnom vremenu

Diffie – Hellmanov postupak za razmjenu tajnog ključa Nije potpuno siguran jer omogućava trećoj strani da upadne u komunikaciju između korisnika A i B (problem rješen 1992. dodavanjem postupka autentifikacije)

Raspodjela ključeva prema Needhamu i Schroederu Baza protokola je centar za raspodjelu ključeva (KDC) (prijavom korisnik dobiva identifikacijsku oznaku i tajni ključ) Nemogućnost da treća strana naruši sigurnost i pritom ostane neprimjećena Temelj autetifikacijskog protokola Kerberos

Raspodijeljena raspodjela ključeva Vrlo slično protokolu od Needhama i Schroedera Poboljšanje u tome što cijeli protokol ne ovisi samo o jednom centru Veće pouzdanosti od protokola Needhama i Schroedera

Raspodjela ključeva u zatvorenom asimetričnom kriptosustavu Ideja protokola je ista kao i kod Needhama i Schroedera, samo izvedba je u asimetričnom kriptosustavu Baza protokola centar za raspodjelu javnih ključeva (PKM) Vrlo često spominjan kao i protokol Needham-Schroeder-Lowe

Autetifikacija Jednostavniji protokoli nego protokoli za dodjelu tajnog ključa Korisnik se predstavlja i dokazuje identitet

Jednostrana autetifikacija u zatvorenom simetričnom i asimetričnom kriptosustavu Korisnik koji želi uspostaviti sigurni kanal se predstavlja i dokazuje identitet Isti protokol (razlika u samoj izvedbi) Baza je autentifikacijsko središte (AS) Nedostatak je što je samo jedno središte (vrlo lako ispraviti, povećati broj središta)

Obostrana autetifikacija u zatvorenom asimetričnom kriptosustavu Složeniji protokol nego kod jednostrane autentifikacije Ovaj put oba korisnika moraju dokazati svoj identitet Baza autentifikacijsko središte Prednost ovog protokola je u tome što nakon završetka korisnici imaju tajni ključ za komunikaciju

Otway – Rees protokol Simetrični kriptosustav koristi se za autentifikaciju na nesigurnoj mreži (npr. Internet) Treća strana može uzrokovati da korisnici A i B ne dobiju isti ključ za kriptiranje

Wide Mouth Frog protokol za autentifikaciju i dodjelu tajnog ključa za uspostavu sigurnog kanala između korisnika Vrlo jednostavan Ne koristi se n n n Globalni sat Središte zna sve ključeve Ključ za komunikaciju korisnika A i B određuje u potpunosti korisnik A

Zaključak Ovi protokoli se mogu izvesti u bilo kojem programskom jeziku, na bilo kojem operacijskom sustavu

Hvala na pažnji

Osnovna škola jakovlje

Osnovna škola jakovlje Voditelj brodice b

Voditelj brodice b Simulacija i simulakrum

Simulacija i simulakrum Prometni znaki za kolesarski izpit

Prometni znaki za kolesarski izpit Modeliranje informatika

Modeliranje informatika Abx aleksandar settings

Abx aleksandar settings Kupusinac

Kupusinac Aleksandar.krizo

Aleksandar.krizo Aleksandar tatalovic

Aleksandar tatalovic Kartelj

Kartelj Aleksandar plamenac

Aleksandar plamenac Aleksandar stefanovic sorbonne

Aleksandar stefanovic sorbonne Aleksandar nikcevic

Aleksandar nikcevic Scala linear regression

Scala linear regression Vjenčanje europe i azije

Vjenčanje europe i azije Aleksandar rakicevic

Aleksandar rakicevic Franiza

Franiza Aleksandar baucal

Aleksandar baucal Aleksandar kupusinac

Aleksandar kupusinac Aleksandar prokopec

Aleksandar prokopec Aleksandar kuzmanovic flashback

Aleksandar kuzmanovic flashback