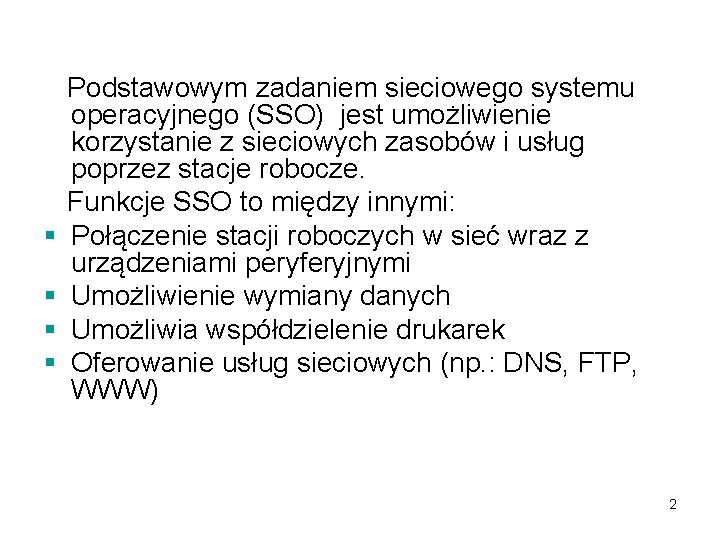

Sieciowe Systemy Operacyjne 1 Podstawowym zadaniem sieciowego systemu

- Slides: 15

Sieciowe Systemy Operacyjne 1

§ § Podstawowym zadaniem sieciowego systemu operacyjnego (SSO) jest umożliwienie korzystanie z sieciowych zasobów i usług poprzez stacje robocze. Funkcje SSO to między innymi: Połączenie stacji roboczych w sieć wraz z urządzeniami peryferyjnymi Umożliwienie wymiany danych Umożliwia współdzielenie drukarek Oferowanie usług sieciowych (np. : DNS, FTP, WWW) 2

Sieciowe systemy operacyjne: § Klient-Serwer System z wydzielonym serwerem, który spełnia różne funkcje i udostępnia różne usługi dla użytkowników (Novell Net. Ware, Unix, Windows NT, Windows 2000/2003 Serwer) § Równy z Równym (Peer-to-Peer) Wszystkie komputery pracujące w sieci są równorzędne, funkcje serwerów i stacji roboczych nie są sztywno rozdzielone. Architektura dla nie dużych grup roboczych. (Windows for Workgroups) 3

Serwery sieciowe: § Serwer plików: • Przechowuje programy narzędziowe i inne moduły systemu operacyjnego • Przechowuje programy i dane użytkownika • Zarządza systemem plików • Dostarcza narzędzia dla zarządzania siecią i monitorowaniem jej pracy • Ochrania dane i programy za pomocą tworzenia kopi zapasowych i współpracuje z systemami zasilania rezerwowego § Serwer poczty elektronicznej: • Świadczy klienta usługi poczty elektronicznej różnych systemów 4

Serwery sieciowe: § Serwer komunikacyjny: • Realizuje zadania polegające na właściwym łączeniu ze sobą wszystkich komputerów oraz podsieci § Serwer bazy danych: • Służy do przechowywania i przetwarzania uporządkowanych danych. Jest to zwykle komputer o dużej mocy obliczeniowe, wykonujący większość zadań dotyczących wyszukiwania informacji w bazach danych i do sporządzania raportów § Serwer drukarek § Serwer archiwizujący: • Dba o tworzenie kpi zapasowych 5

Serwery sieciowe: § Serwer WWW • Obsługuje zadania protokołu HTTP • łączy się z nim przeglądarka internetowa, by załadować wskazaną przez użytkownika stronę WWW • Pośredniczy w realizacji innych usług, np. zleca przetwarzanie pliku źródłowego serwerowi PHP • Najpopularniejszym serwerem WWW jest Apache. Serwer WWW 6

Cechy dobrze zorganizowanych SSO: § Dostarczenie użytkownikom wszechstronnych usług sieciowych § Łatwość dostępu uprawnionego użytkownika do zasobów § System zabezpieczeń powinien zapewnić wysoką niezawodność § Usługi komunikacyjne muszą umożliwiać współpracę z systemami o innej architekturze 7

Cechy dobrze zorganizowanych SSO: § Funkcje komunikacyjne powinny być zoptymalizowane pod kątem ich przydatności § Dostępność narzędzi do administracji i zarządzania sieciami umożliwiające analizę i diagnozę sieci 8

Sterowanie dostępem: Mechanizmy sterowania dostępem zapewniają, że wszystkie bezpośrednie dostępy do różnych obiektów są uznawane za legalne. Skuteczność sterowania dostępem opiera się na: § Poprawnej identyfikacji użytkowników lub obiektów zabiegających o dostęp do zasobów poprzez procedury sprawdzania i weryfikacji tożsamości § Kontrolowaniu dostępu do zasobów za pomocą praw dostępu, które są chronione przed nieuprawnioną modyfikacją. 9

Zagrożenia niedozwolonego dostępu: § § Intruzi Wirusy Szpiegostwo Sabotaż 10

Metody weryfikacji użytkowników § Hasła § Identyfikatory § Numery PIN 11

Hasła: § Większość systemów wymaga podczas identyfikacji podania identyfikatora użytkownika oraz hasła § Hasła są kodowane algorytmami szyfrującymi umożliwiającymi łatwe zakodowanie i jednocześnie będące bardzo trudne do deszyfracji § Hasła są przechowywane w systemie oraz przesyłane w sieci komputerowej w formie zakodowanej 12

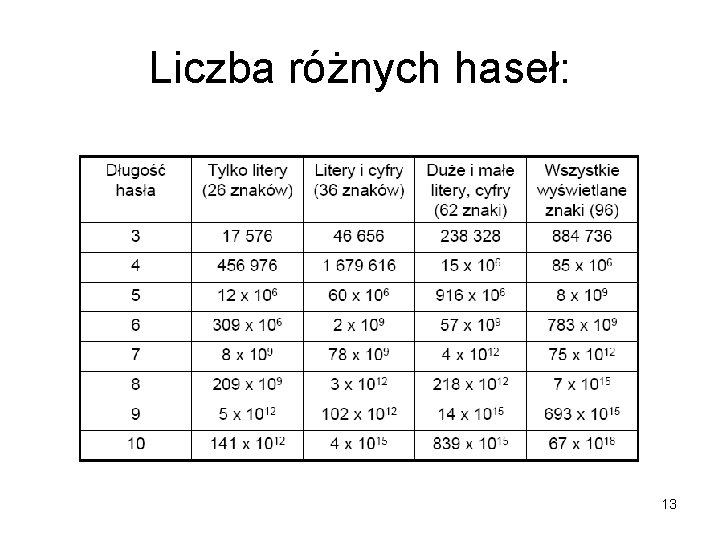

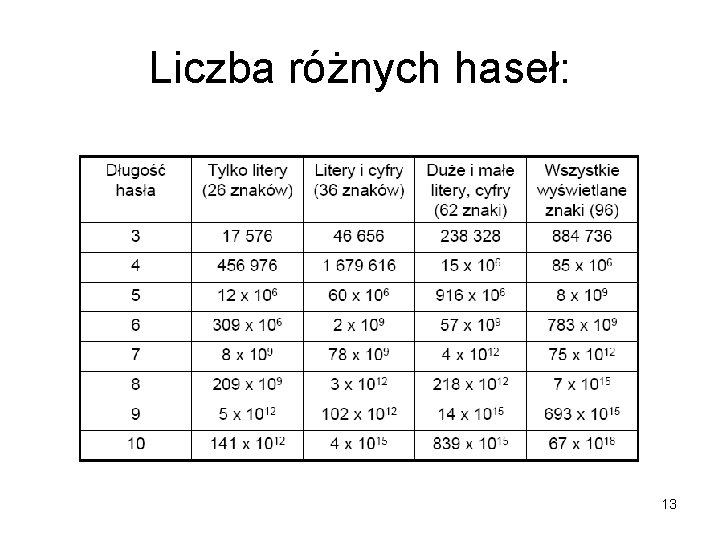

Liczba różnych haseł: 13

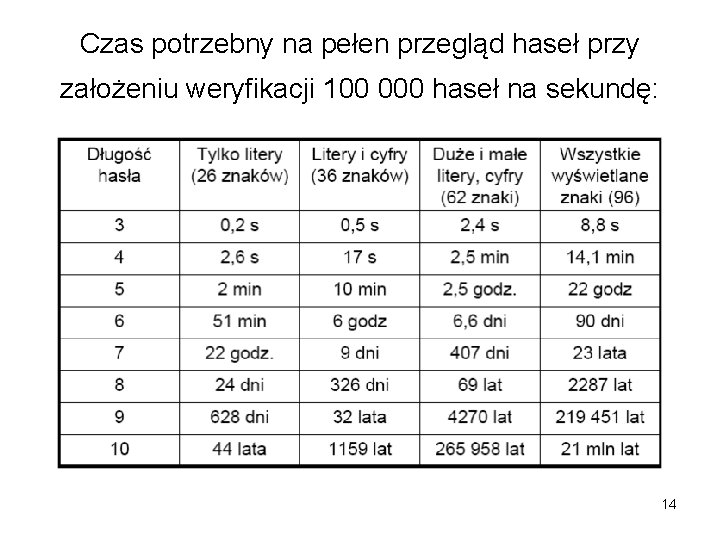

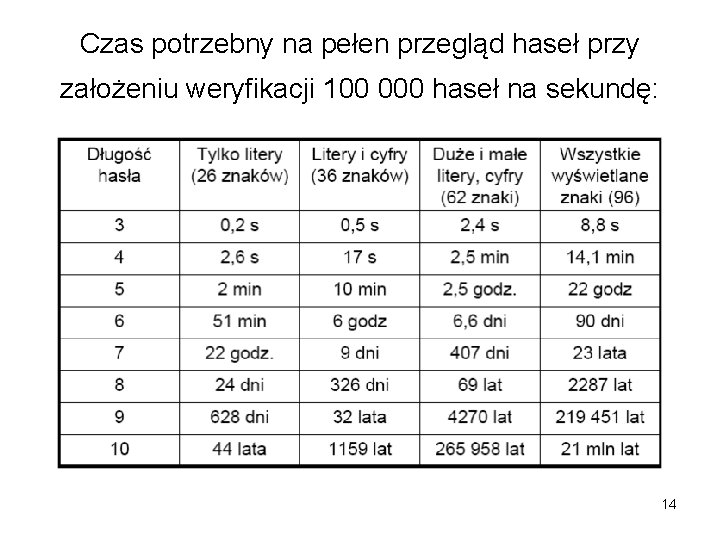

Czas potrzebny na pełen przegląd haseł przy założeniu weryfikacji 100 000 haseł na sekundę: 14

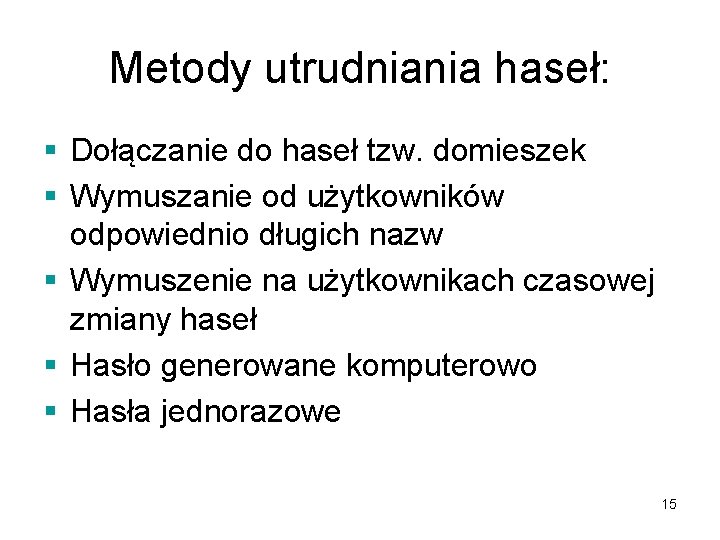

Metody utrudniania haseł: § Dołączanie do haseł tzw. domieszek § Wymuszanie od użytkowników odpowiednio długich nazw § Wymuszenie na użytkownikach czasowej zmiany haseł § Hasło generowane komputerowo § Hasła jednorazowe 15

Sieciowe systemy operacyjne przykłady

Sieciowe systemy operacyjne przykłady Wazniak systemy operacyjne

Wazniak systemy operacyjne Systemy operacyjne i sieci komputerowe cz 1

Systemy operacyjne i sieci komputerowe cz 1 Wieloprogramowanie

Wieloprogramowanie Mobilne systemy operacyjne

Mobilne systemy operacyjne Plastron chirurgia

Plastron chirurgia Myślenie operacyjne

Myślenie operacyjne Planowanie operacyjne

Planowanie operacyjne Standardowe procedury operacyjne w zarządzaniu kryzysowym

Standardowe procedury operacyjne w zarządzaniu kryzysowym Metody sieciowe

Metody sieciowe Urządzenie sieciowe most (ang. bridge):

Urządzenie sieciowe most (ang. bridge): Symbole sieciowe

Symbole sieciowe Ataki pasywne przykłady

Ataki pasywne przykłady Budowa urządzeń sieciowych

Budowa urządzeń sieciowych Portal genealogiczny lubelskie korzenie

Portal genealogiczny lubelskie korzenie Lennox vision

Lennox vision