Servicio de Informtica de la UPCT Despliegue de

- Slides: 25

Servicio de Informática de la UPCT Despliegue de redes inalámbricas seguras sin necesidad de usar VPN Elena Alcantud Pérez. Josemaria Malgosa Sanahuja. Paco Sampalo Lainz. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

Servicio de Informática de la UPCT Contenidos. • • • WEP. Wired Equivalent Privacy Métodos EAP-TTLS. Características Arquitectura de acceso. Elementos de autenticación. Estructuración VLAN (802. 1 Q) Instalación del servidor. Pasos en la autenticación. Conclusiones Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

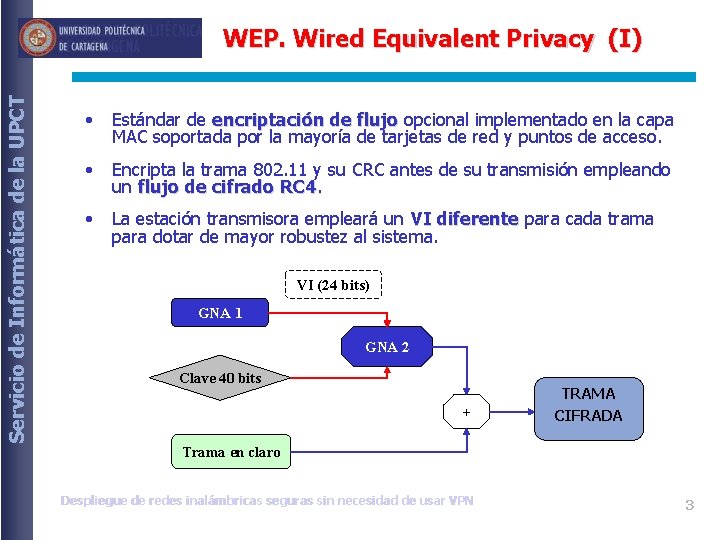

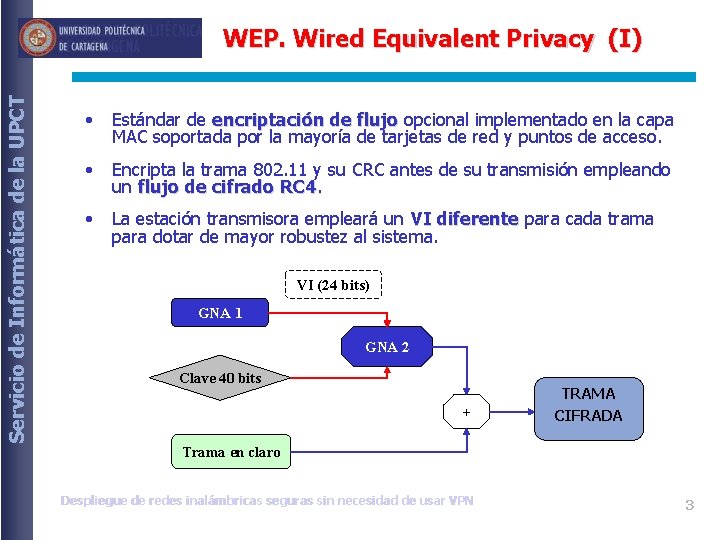

Servicio de Informática de la UPCT WEP. Wired Equivalent Privacy (I) • Estándar de encriptación de flujo opcional implementado en la capa MAC soportada por la mayoría de tarjetas de red y puntos de acceso. • Encripta la trama 802. 11 y su CRC antes de su transmisión empleando un flujo de cifrado RC 4. • La estación transmisora empleará un VI diferente para cada trama para dotar de mayor robustez al sistema. VI (24 bits) GNA 1 GNA 2 Clave 40 bits + TRAMA CIFRADA Trama en claro Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 3

Servicio de Informática de la UPCT WEP. Wired Equivalent Privacy (II) • No proporciona ningún mecanismo de intercambio de claves entre estaciones. w Los administradores del sistema y los usuarios emplean normalmente la misma clave durante semanas. • Capturas en red. w Usuarios dentro de la red pueden capturar tráfico. • Sniffing. w Usuarios externos pueden capturar tráfico cifrado y descifrarlo con herramientas adecuadas. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

Servicio de Informática de la UPCT Alternativas WEP. • Propuestas de soluciones sobre el WEP actual: w Cifrar la información en los niveles superiores (Ipsec, ssh, scp, etc. ). w Cambiar las claves WEP de cada usuario frecuentemente. • EAP. w Protocolo de autenticación extensible. IEEE Abril de 2001. w Elimina los problemas producidos por el empleo de WEP, ya que las claves cambian en cada sesión. w A través de un servidor RADIUS también permite autenticar a los clientes. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

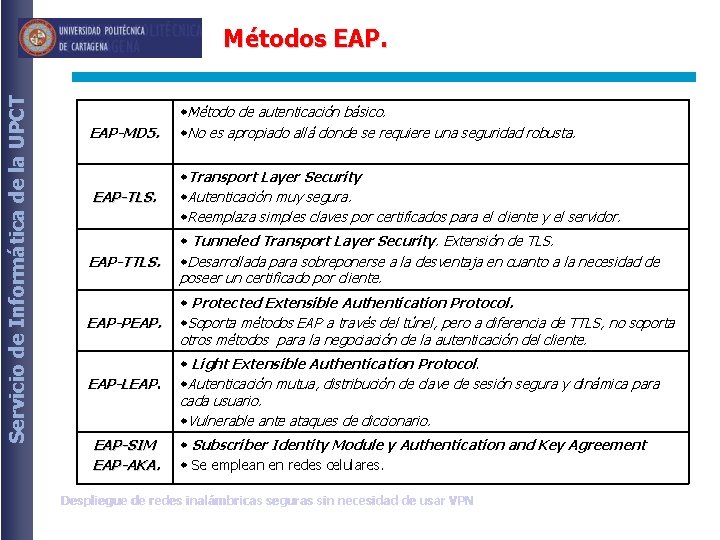

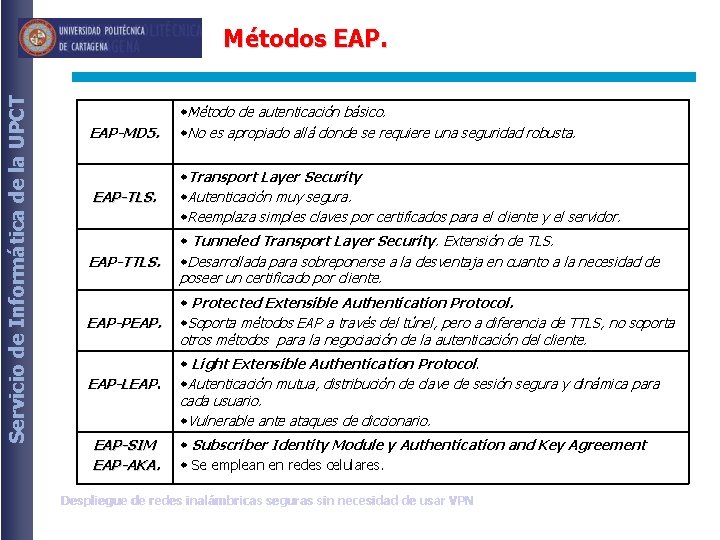

Servicio de Informática de la UPCT Métodos EAP-MD 5. w. Método de autenticación básico. w. No es apropiado allá donde se requiere una seguridad robusta. EAP-TLS. w. Transport Layer Security w. Autenticación muy segura. w. Reemplaza simples claves por certificados para el cliente y el servidor. EAP-TTLS. w Tunneled Transport Layer Security. Extensión de TLS. w. Desarrollada para sobreponerse a la desventaja en cuanto a la necesidad de poseer un certificado por cliente. EAP-PEAP. w Protected Extensible Authentication Protocol. w. Soporta métodos EAP a través del túnel, pero a diferencia de TTLS, no soporta otros métodos para la negociación de la autenticación del cliente. EAP-LEAP. EAP-SIM EAP-AKA. w Light Extensible Authentication Protocol. w. Autenticación mutua, distribución de clave de sesión segura y dinámica para cada usuario. w. Vulnerable ante ataques de diccionario. w Subscriber Identity Module y Authentication and Key Agreement w Se emplean en redes celulares. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

Servicio de Informática de la UPCT EAP-TTLS. Características de la estructura. • Las credenciales no son observables en el canal de comunicación entre el nodo cliente y el proveedor de servicio. w Protección contra ataques de diccionario y suplantaciones. • Generación de claves compartidas de sesión entre cliente y servidor Radius, tras la negociación TLS. w El servidor distribuye las claves al punto de acceso para continuar el servicio. w Opcionalmente, los cambios de clave dinámicos son configurables en el punto de acceso. Transparencia ante el usuario. • Relaciones de seguridad entre dispositivos. w Usuario registrado en base de datos, directorio o archivo de usuarios. w Punto de acceso y servidor Radius comparten clave de encriptación (shared secret). w Servidor Radius debe realizar consultas a la base de datos empleando un usuario definido para tal objetivo. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

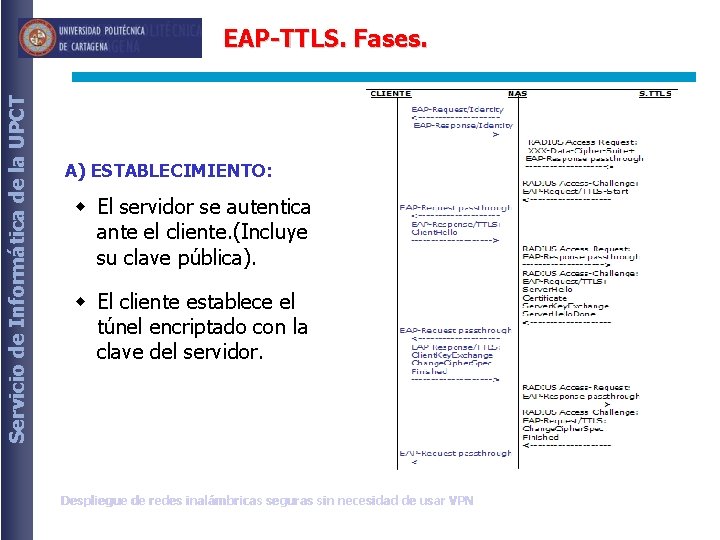

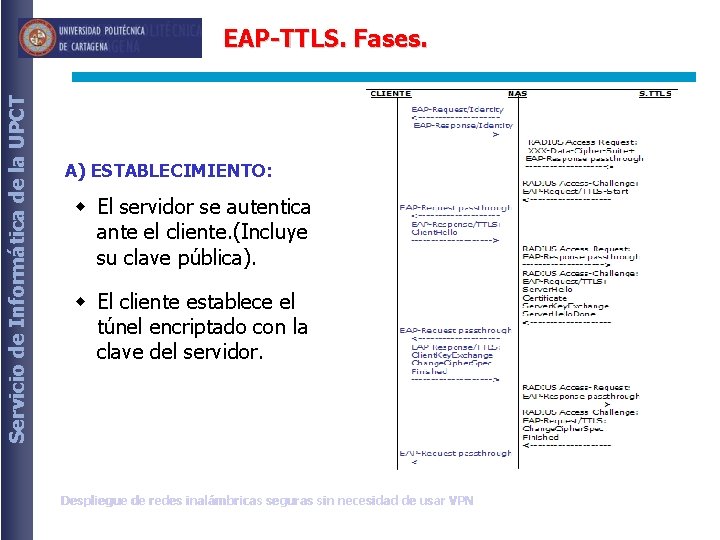

Servicio de Informática de la UPCT EAP-TTLS. Fases. A) ESTABLECIMIENTO: w El servidor se autentica ante el cliente. (Incluye su clave pública). w El cliente establece el túnel encriptado con la clave del servidor. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

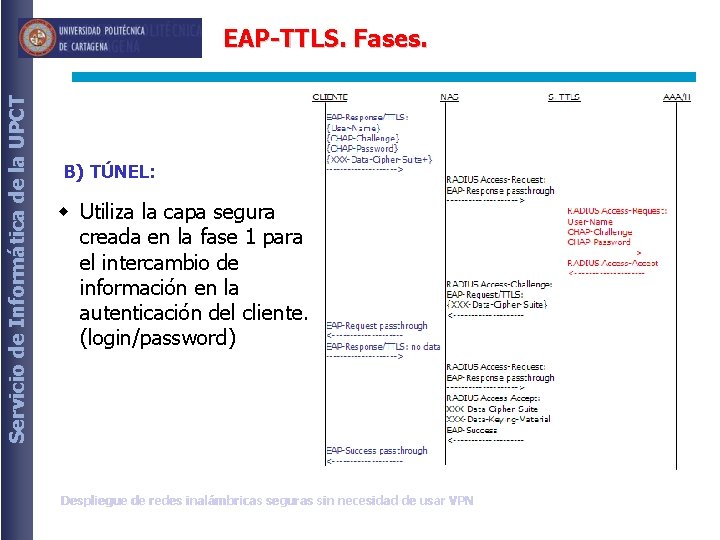

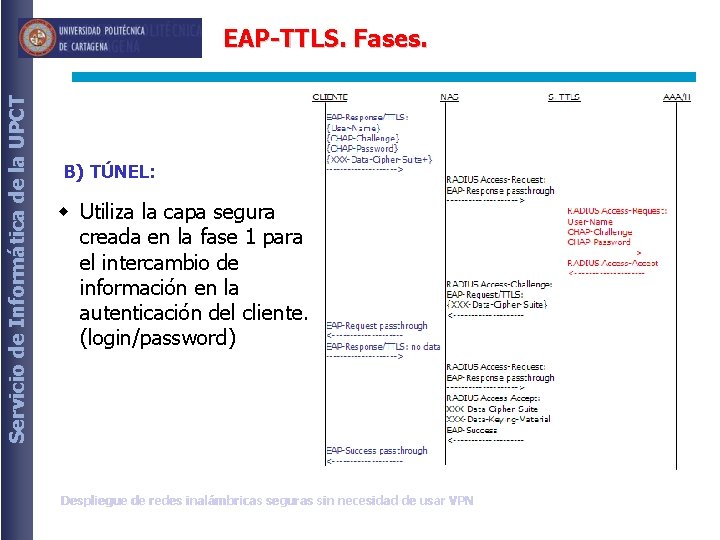

Servicio de Informática de la UPCT EAP-TTLS. Fases. B) TÚNEL: w Utiliza la capa segura creada en la fase 1 para el intercambio de información en la autenticación del cliente. (login/password) Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

Servicio de Informática de la UPCT Consideraciones EAP-TTLS. • ANONIMATO Y PRIVACIDAD. w No transmite el nombre de usuario en claro en la primera petición de identidad. • CONFIANZA EN EL SERVIDOR EAP-TTLS. w Métodos de autenticación con passwords no susceptibles a ataques de diccionario. • COMPROMISO DEL CERTIFICADO DEL SERVIDOR EAP-TTLS. w Empleo de métodos de revocación de certificados para evitarlo. • NEGOCIACIÓN Y ENCRIPTACIÓN DEL ENLACE. w Negociación segura de la “Cipher suite de datos” (sistema de cifrado de la comunicación) • LISTADO DE LAS PREFERENCIAS DEL CIFRADO DE DATOS. w Cliente selecciona la del servidor como su primera opción y la del punto de acceso. Maximizar grado de seguridad. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

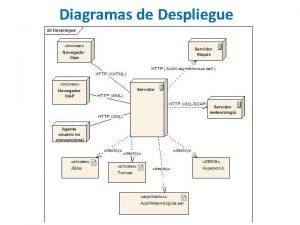

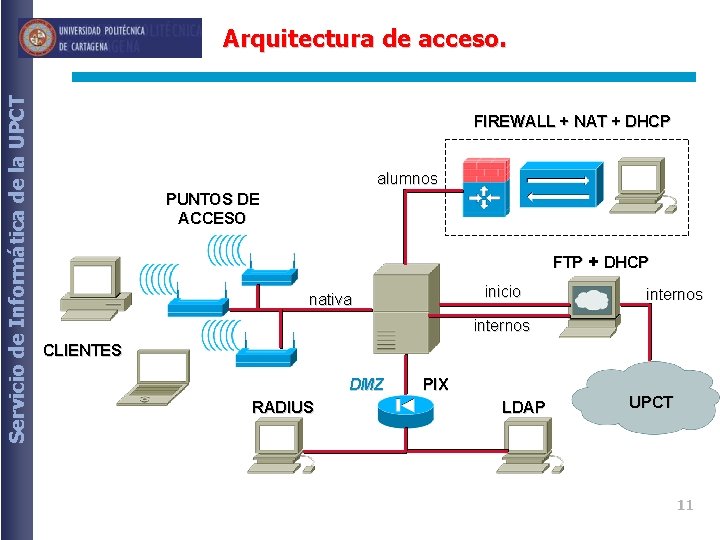

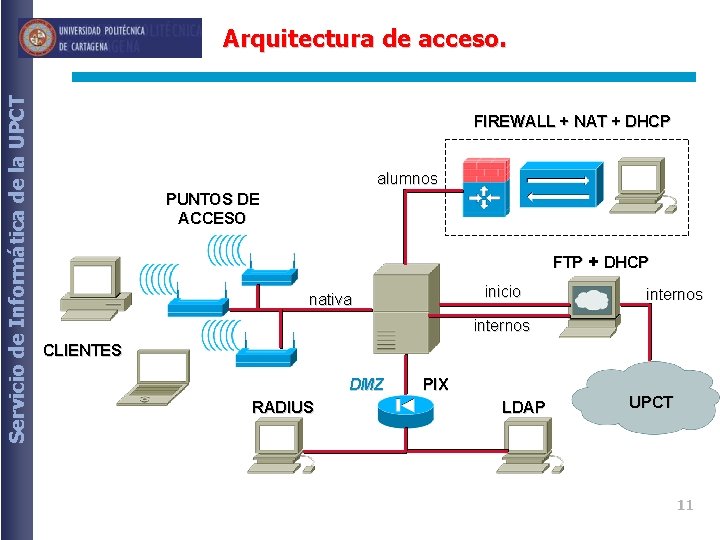

Servicio de Informática de la UPCT Arquitectura de acceso. FIREWALL + NAT + DHCP alumnos PUNTOS DE ACCESO FTP + DHCP inicio nativa internos CLIENTES DMZ RADIUS PIX LDAP UPCT 11

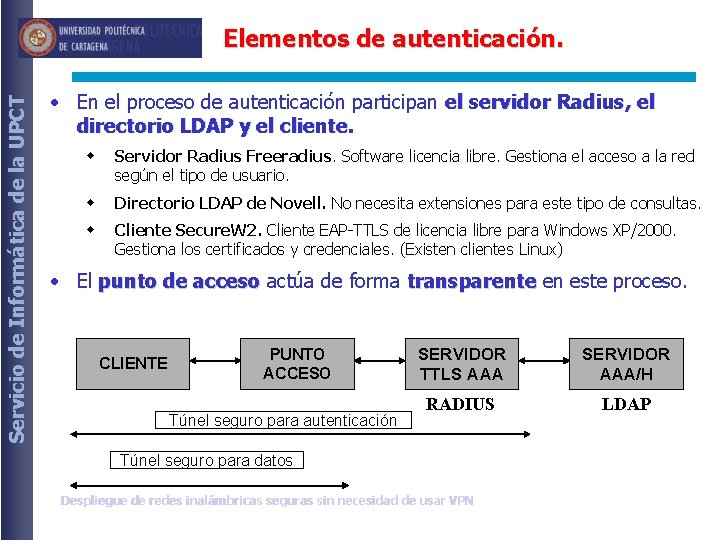

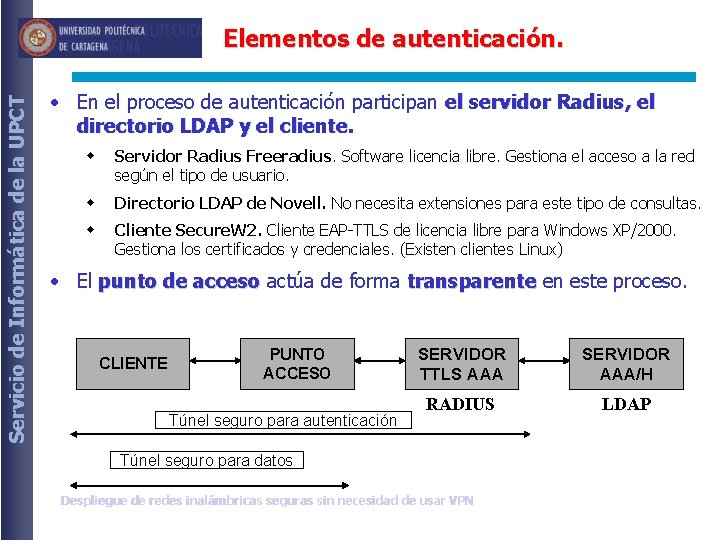

Servicio de Informática de la UPCT Elementos de autenticación. • En el proceso de autenticación participan el servidor Radius, el directorio LDAP y el cliente. w Servidor Radius Freeradius. Software licencia libre. Gestiona el acceso a la red según el tipo de usuario. w Directorio LDAP de Novell. No necesita extensiones para este tipo de consultas. w Cliente Secure. W 2. Cliente EAP-TTLS de licencia libre para Windows XP/2000. Gestiona los certificados y credenciales. (Existen clientes Linux) • El punto de acceso actúa de forma transparente en este proceso. CLIENTE PUNTO ACCESO Túnel seguro para autenticación SERVIDOR TTLS AAA SERVIDOR AAA/H RADIUS LDAP Túnel seguro para datos Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

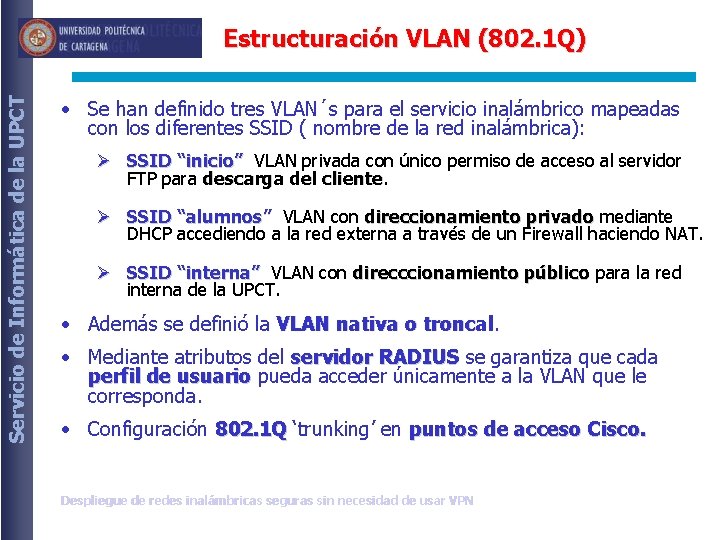

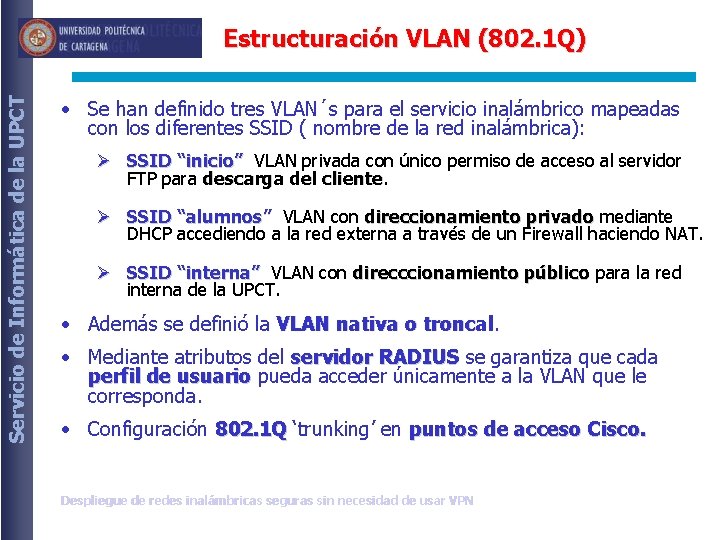

Servicio de Informática de la UPCT Estructuración VLAN (802. 1 Q) • Se han definido tres VLAN´s para el servicio inalámbrico mapeadas con los diferentes SSID ( nombre de la red inalámbrica): Ø SSID “inicio” VLAN privada con único permiso de acceso al servidor FTP para descarga del cliente Ø SSID “alumnos” VLAN con direccionamiento privado mediante DHCP accediendo a la red externa a través de un Firewall haciendo NAT. Ø SSID “interna” VLAN con direcccionamiento público para la red interna de la UPCT. • Además se definió la VLAN nativa o troncal • Mediante atributos del servidor RADIUS se garantiza que cada perfil de usuario pueda acceder únicamente a la VLAN que le corresponda. • Configuración 802. 1 Q ‘trunking’ en puntos de acceso Cisco. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

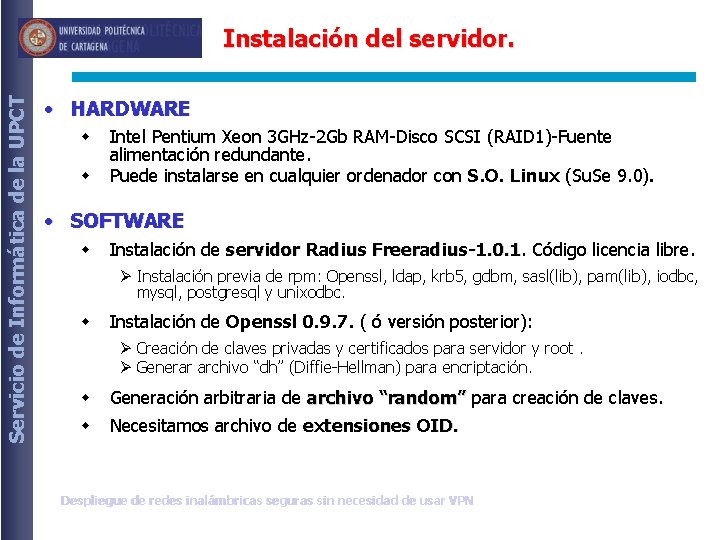

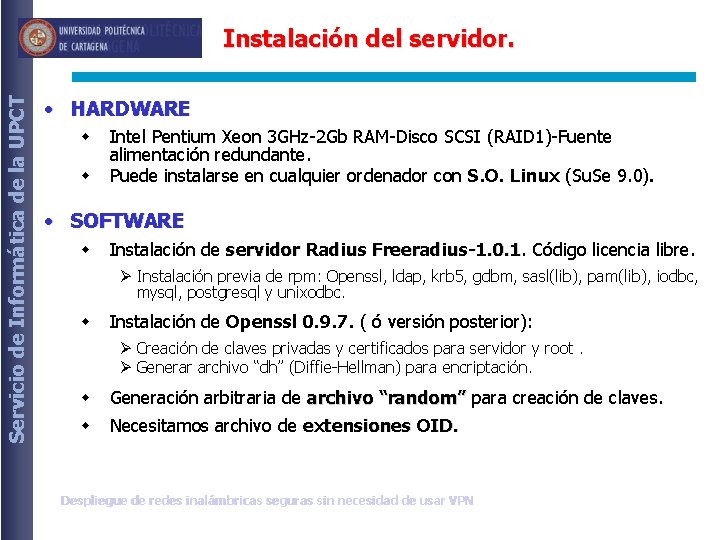

Servicio de Informática de la UPCT Instalación del servidor. • HARDWARE w w Intel Pentium Xeon 3 GHz-2 Gb RAM-Disco SCSI (RAID 1)-Fuente alimentación redundante. Puede instalarse en cualquier ordenador con S. O. Linux (Su. Se 9. 0). • SOFTWARE w Instalación de servidor Radius Freeradius-1. 0. 1 Código licencia libre. Ø Instalación previa de rpm: Openssl, ldap, krb 5, gdbm, sasl(lib), pam(lib), iodbc, mysql, postgresql y unixodbc. w Instalación de Openssl 0. 9. 7. ( ó versión posterior): Ø Creación de claves privadas y certificados para servidor y root. Ø Generar archivo “dh” (Diffie-Hellman) para encriptación. w w Generación arbitraria de archivo “random” para creación de claves. Necesitamos archivo de extensiones OID. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

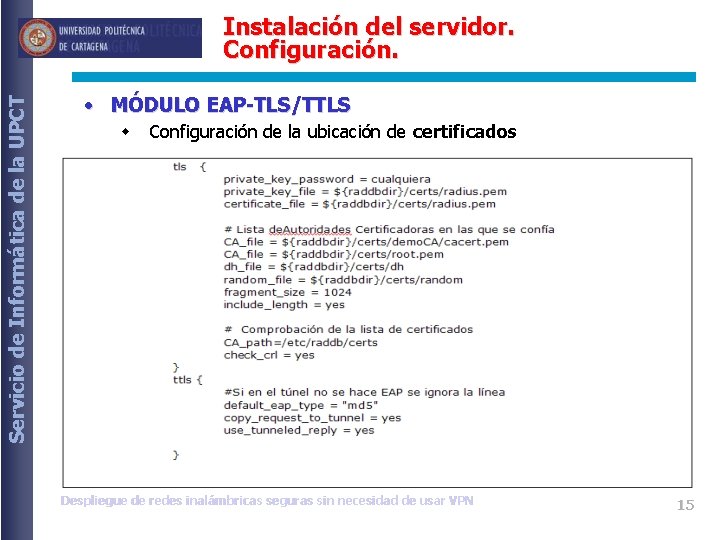

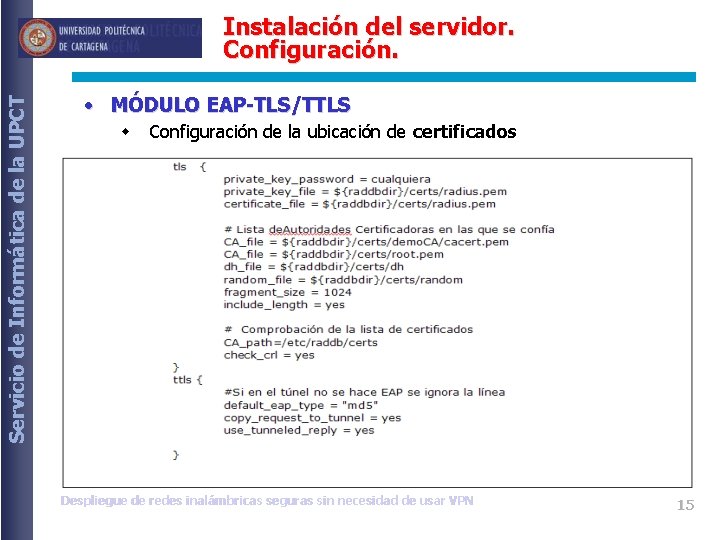

Servicio de Informática de la UPCT Instalación del servidor. Configuración. • MÓDULO EAP-TLS/TTLS w Configuración de la ubicación de certificados Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 15

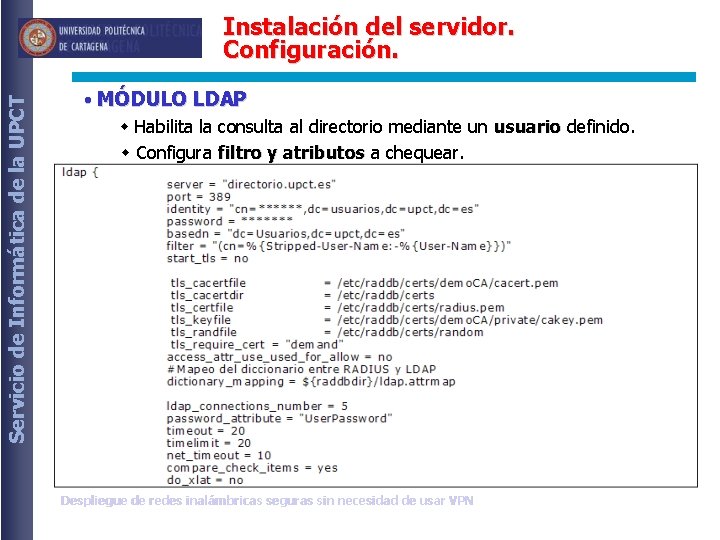

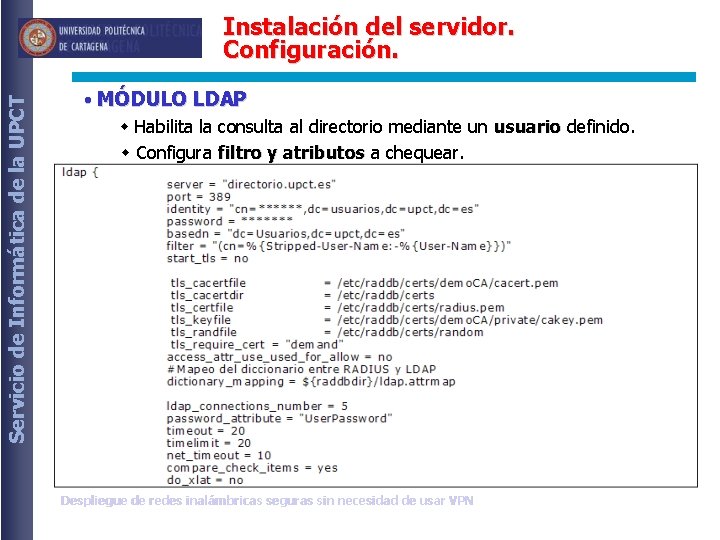

Servicio de Informática de la UPCT Instalación del servidor. Configuración. • MÓDULO LDAP w Habilita la consulta al directorio mediante un usuario definido. w Configura filtro y atributos a chequear. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

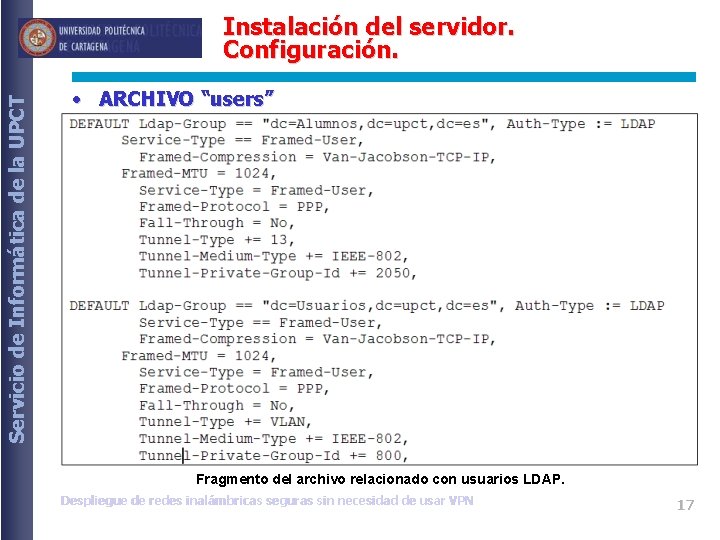

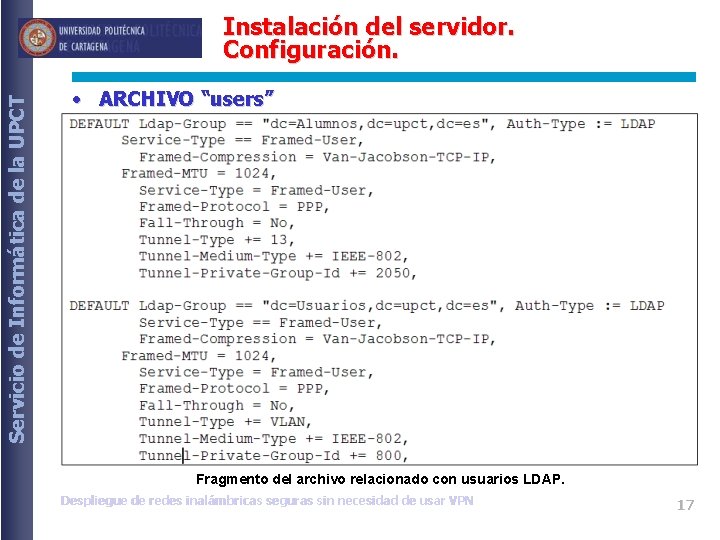

Servicio de Informática de la UPCT Instalación del servidor. Configuración. • ARCHIVO “users” Fragmento del archivo relacionado con usuarios LDAP. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 17

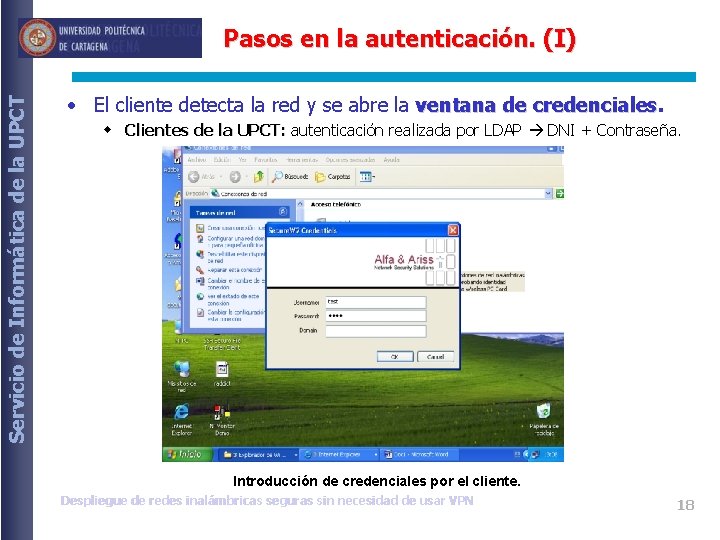

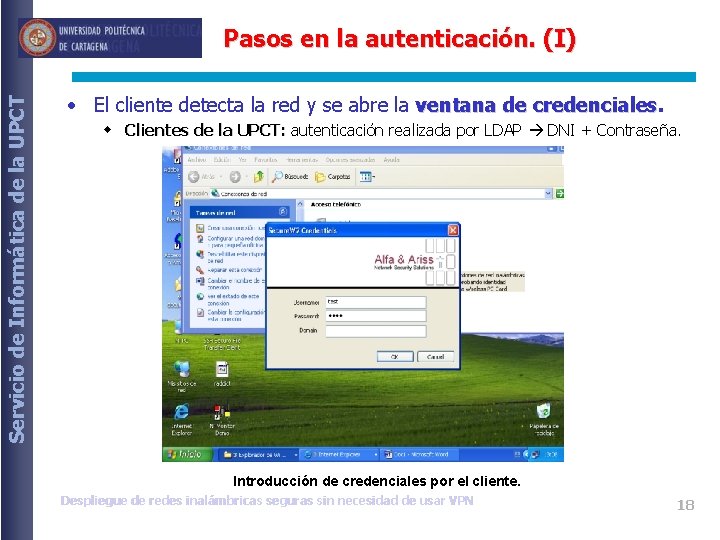

Servicio de Informática de la UPCT Pasos en la autenticación. (I) • El cliente detecta la red y se abre la ventana de credenciales w Clientes de la UPCT: autenticación realizada por LDAP DNI + Contraseña. Introducción de credenciales por el cliente. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 18

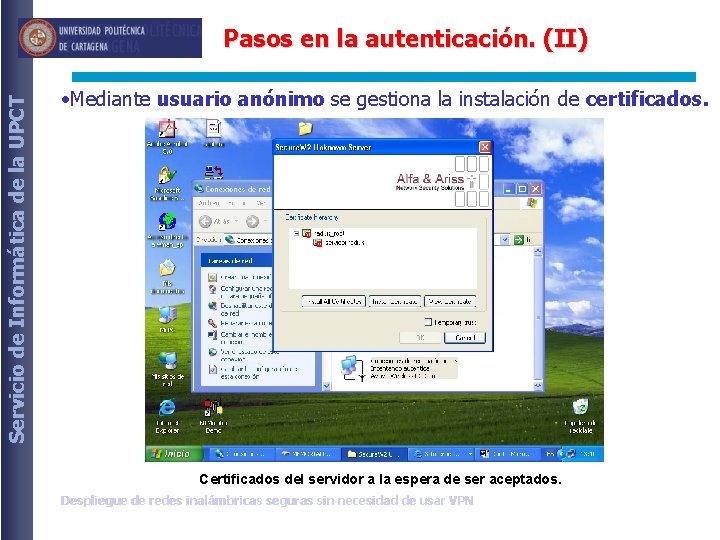

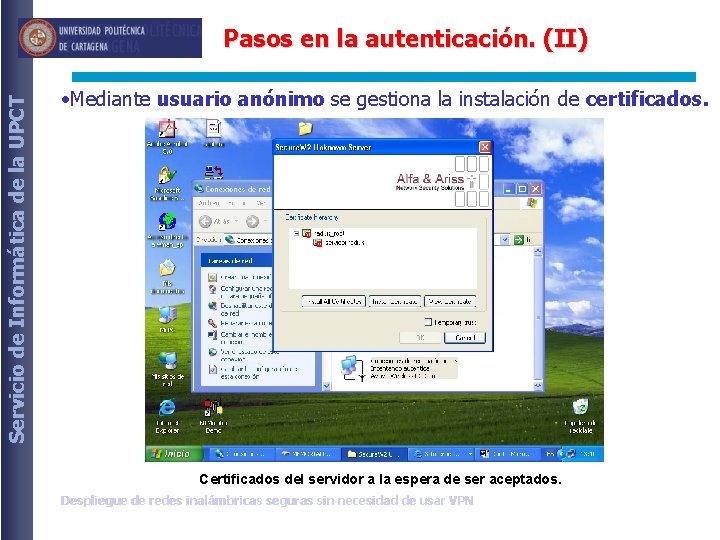

Servicio de Informática de la UPCT Pasos en la autenticación. (II) • Mediante usuario anónimo se gestiona la instalación de certificados. Certificados del servidor a la espera de ser aceptados. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

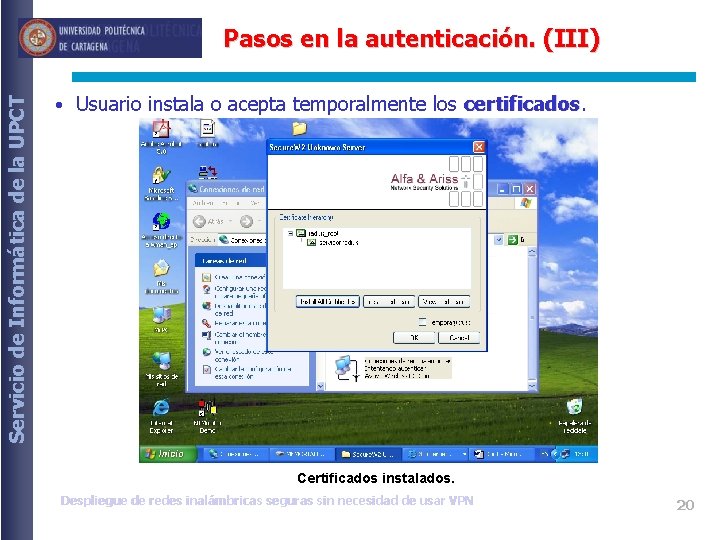

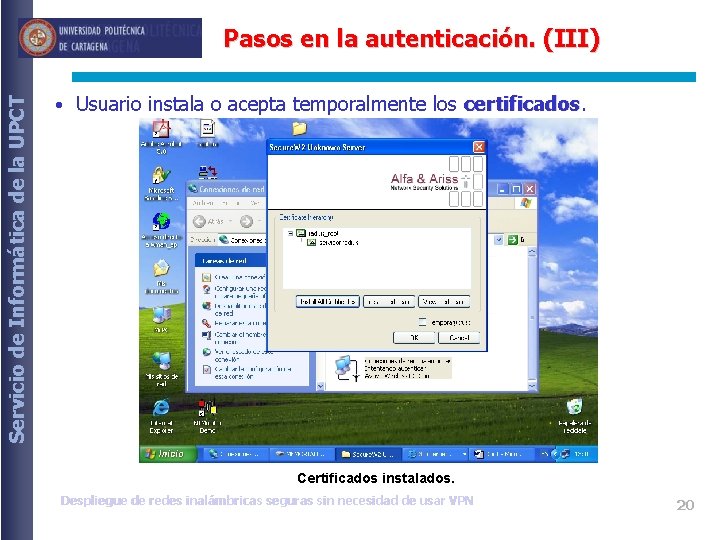

Servicio de Informática de la UPCT Pasos en la autenticación. (III) • Usuario instala o acepta temporalmente los certificados Certificados instalados. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 20

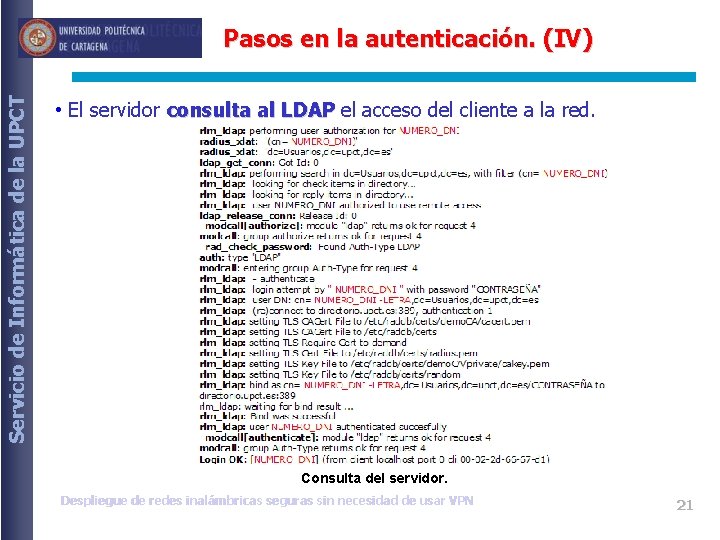

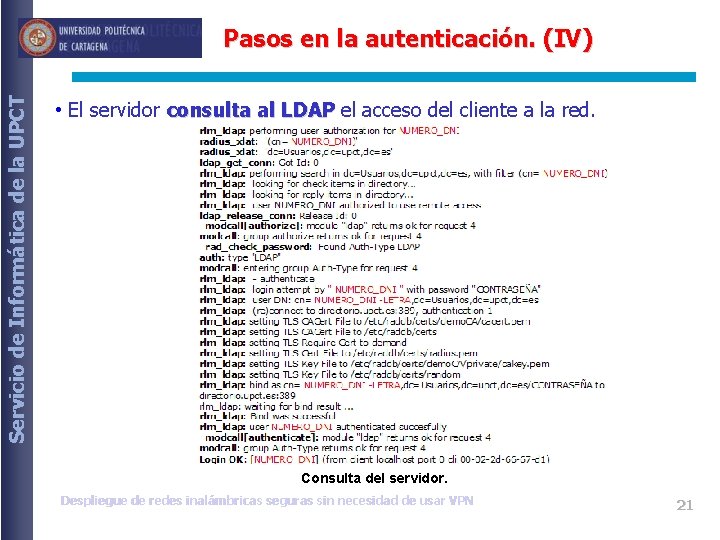

Servicio de Informática de la UPCT Pasos en la autenticación. (IV) • El servidor consulta al LDAP el acceso del cliente a la red. Consulta del servidor. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 21

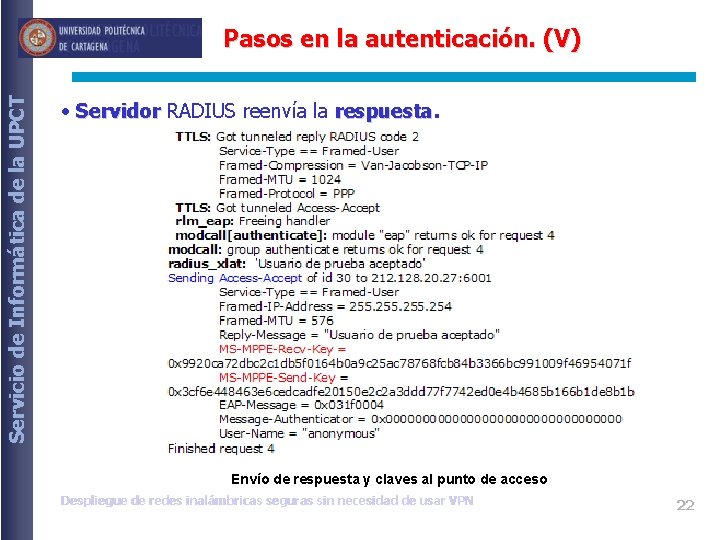

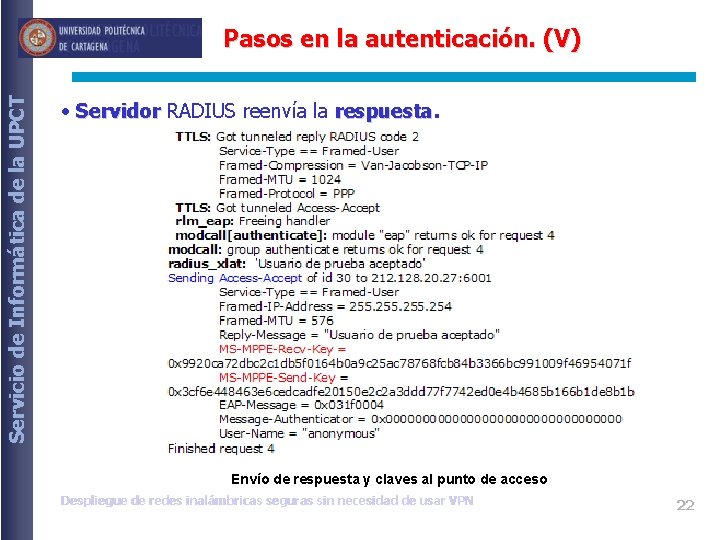

Servicio de Informática de la UPCT Pasos en la autenticación. (V) • Servidor RADIUS reenvía la respuesta Envío de respuesta y claves al punto de acceso Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 22

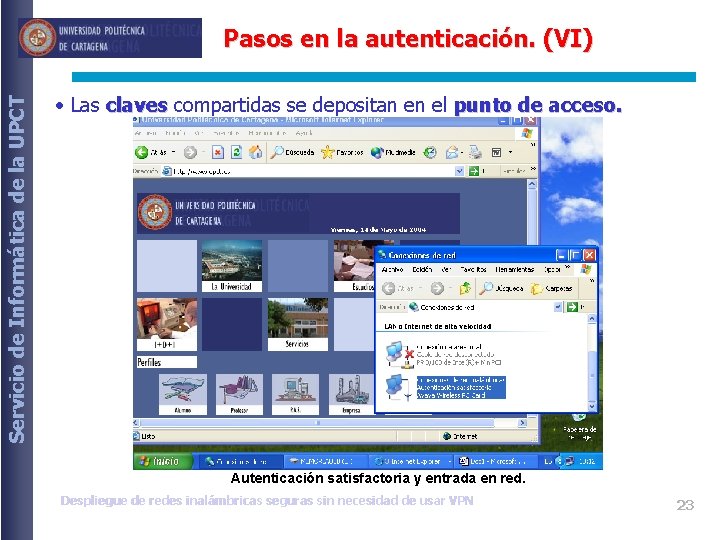

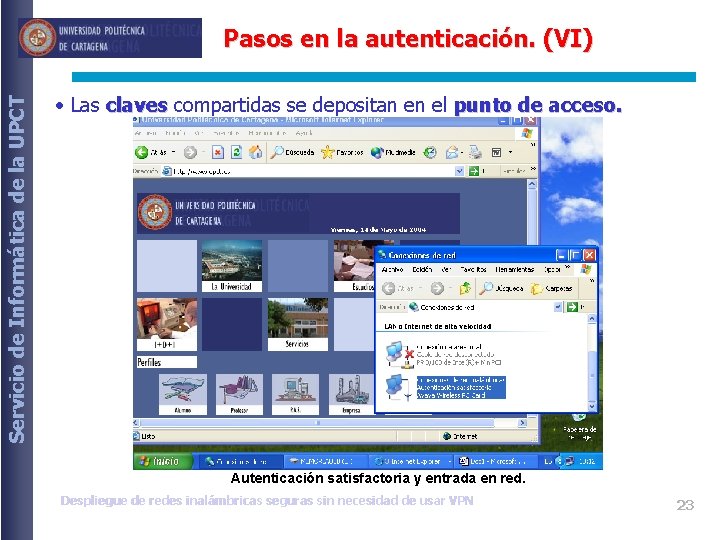

Servicio de Informática de la UPCT Pasos en la autenticación. (VI) • Las claves compartidas se depositan en el punto de acceso. Autenticación satisfactoria y entrada en red. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN 23

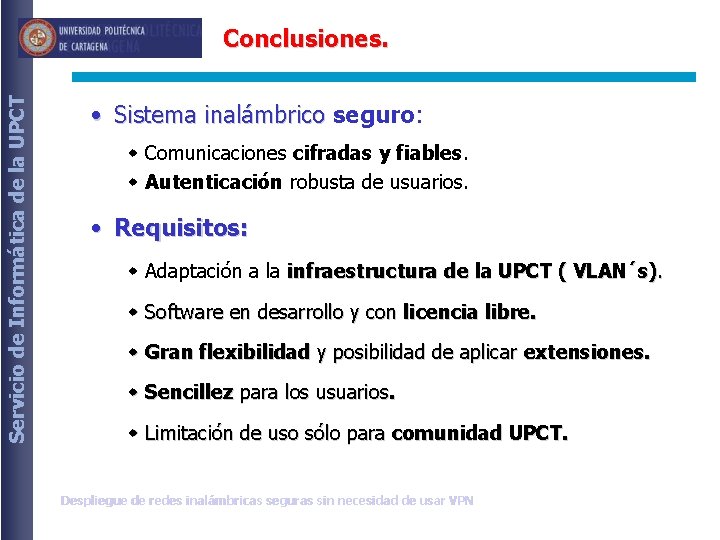

Servicio de Informática de la UPCT Conclusiones. • Sistema inalámbrico seguro: w Comunicaciones cifradas y fiables. w Autenticación robusta de usuarios. • Requisitos: w Adaptación a la infraestructura de la UPCT ( VLAN´s). w Software en desarrollo y con licencia libre. w Gran flexibilidad y posibilidad de aplicar extensiones. w Sencillez para los usuarios. w Limitación de uso sólo para comunidad UPCT. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

Servicio de Informática de la UPCT Ruegos y preguntas. Despliegue de redes inalámbricas seguras sin necesidad de usar VPN

Vpn upct

Vpn upct Informtica

Informtica Informtica

Informtica Informtica

Informtica Diagrama de despligue

Diagrama de despligue Diagrama de despliegue uml ejemplos resueltos

Diagrama de despliegue uml ejemplos resueltos Simbolo de despliegue de resultados

Simbolo de despliegue de resultados Diagrama despliegue

Diagrama despliegue Diagrama de implementación uml

Diagrama de implementación uml Diagrama de componentes y despliegue

Diagrama de componentes y despliegue Actitud de servicio ejemplos

Actitud de servicio ejemplos Modelo de servicio al cliente

Modelo de servicio al cliente Comunicación de datos

Comunicación de datos Modelo de servicio actuando por programas

Modelo de servicio actuando por programas Servicio provisorio interjurisdiccional

Servicio provisorio interjurisdiccional Big four hoteleria

Big four hoteleria What is the route of the galleon trade from 1565 to 1815?

What is the route of the galleon trade from 1565 to 1815? Reporte mensual de servicio social

Reporte mensual de servicio social Uaeh tutorias

Uaeh tutorias Sacramentos de servicio a la comunidad

Sacramentos de servicio a la comunidad Conclusión de servicio al cliente

Conclusión de servicio al cliente Servicio comun procesal

Servicio comun procesal Carta de liberación de servicio social uv

Carta de liberación de servicio social uv Servicio de empleo

Servicio de empleo Identificacion del producto o servicio en un proyecto

Identificacion del producto o servicio en un proyecto Cnt servicio al cliente

Cnt servicio al cliente