Fiat Group PREVENZIONE DEI REATI INFORMATICI TUTELE E

- Slides: 19

Fiat Group PREVENZIONE DEI REATI INFORMATICI: TUTELE E ONERI PER L’AZIENDA Pisa, maggio 2009

Agenda Ø Ø Responsabilità Amministrativa ex D. lgs. 231/01 Crimini informatici Il Modello di Organizzazione Gestione e Controllo Considerazioni Ø Fiat Group Ø Overview Ø IT Governance Ø Presidio dei Processi/Attività Sensibili Ø Individuazione dei Processi/Attività Sensibili 2 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

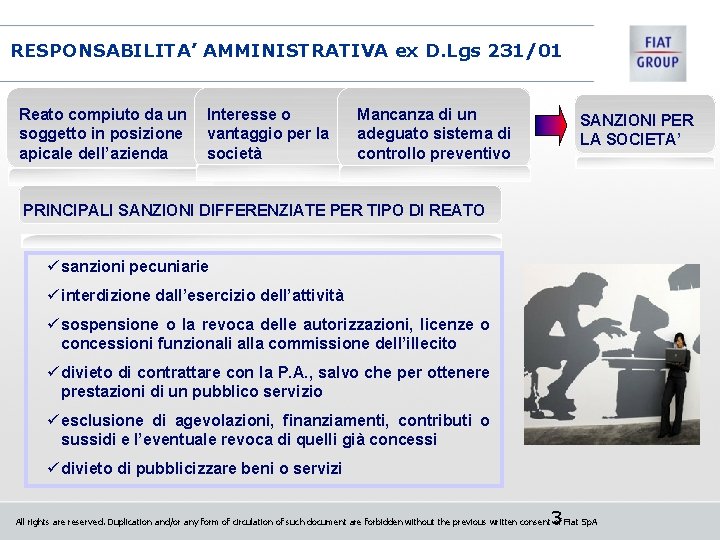

RESPONSABILITA’ AMMINISTRATIVA ex D. Lgs 231/01 Reato compiuto da un soggetto in posizione apicale dell’azienda Interesse o vantaggio per la società Mancanza di un adeguato sistema di controllo preventivo SANZIONI PER LA SOCIETA’ PRINCIPALI SANZIONI DIFFERENZIATE PER TIPO DI REATO ü sanzioni pecuniarie ü interdizione dall’esercizio dell’attività ü sospensione o la revoca delle autorizzazioni, licenze o concessioni funzionali alla commissione dell’illecito ü divieto di contrattare con la P. A. , salvo che per ottenere prestazioni di un pubblico servizio ü esclusione di agevolazioni, finanziamenti, contributi o sussidi e l’eventuale revoca di quelli già concessi ü divieto di pubblicizzare beni o servizi 3 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

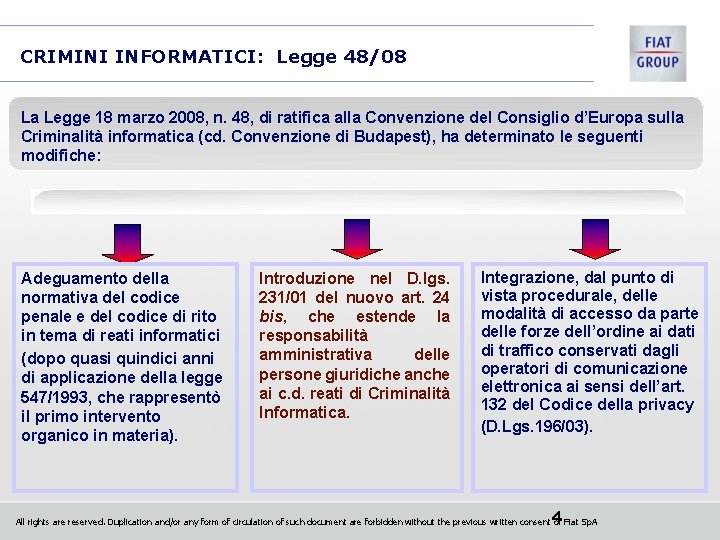

CRIMINI INFORMATICI: Legge 48/08 La Legge 18 marzo 2008, n. 48, di ratifica alla Convenzione del Consiglio d’Europa sulla Criminalità informatica (cd. Convenzione di Budapest), ha determinato le seguenti modifiche: Adeguamento della normativa del codice penale e del codice di rito in tema di reati informatici (dopo quasi quindici anni di applicazione della legge 547/1993, che rappresentò il primo intervento organico in materia). Introduzione nel D. lgs. 231/01 del nuovo art. 24 bis, che estende la responsabilità amministrativa delle persone giuridiche anche ai c. d. reati di Criminalità Informatica. Integrazione, dal punto di vista procedurale, delle modalità di accesso da parte delle forze dell’ordine ai dati di traffico conservati dagli operatori di comunicazione elettronica ai sensi dell’art. 132 del Codice della privacy (D. Lgs. 196/03). 4 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

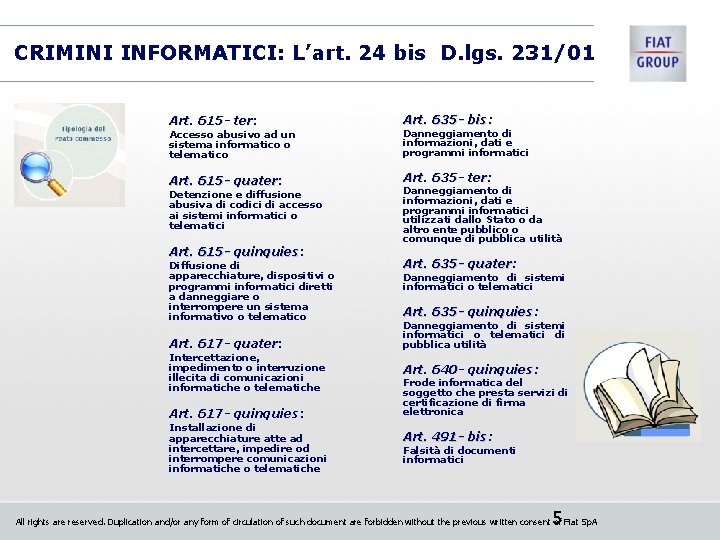

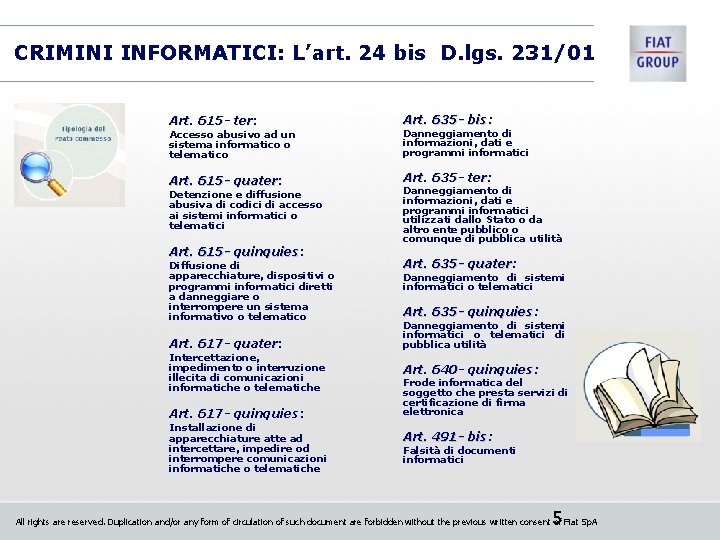

CRIMINI INFORMATICI: L’art. 24 bis D. lgs. 231/01 Art. 615 - ter: ter Art. 635 - bis: bis Accesso abusivo ad un sistema informatico o telematico Danneggiamento di informazioni, dati e programmi informatici Art. 615 - quater: quater Art. 635 - ter: ter Detenzione e diffusione abusiva di codici di accesso ai sistemi informatici o telematici Art. 615 - quinquies: quinquies Diffusione di apparecchiature, dispositivi o programmi informatici diretti a danneggiare o interrompere un sistema informativo o telematico Art. 617 - quater: quater Intercettazione, impedimento o interruzione illecita di comunicazioni informatiche o telematiche Art. 617 - quinquies: Installazione di apparecchiature atte ad intercettare, impedire od interrompere comunicazioni informatiche o telematiche Danneggiamento di informazioni, dati e programmi informatici utilizzati dallo Stato o da altro ente pubblico o comunque di pubblica utilità Art. 635 - quater: quater Danneggiamento di sistemi informatici o telematici Art. 635 - quinquies: quinquies Danneggiamento di sistemi informatici o telematici di pubblica utilità Art. 640 - quinquies: quinquies Frode informatica del soggetto che presta servizi di certificazione di firma elettronica Art. 491 - bis: bis Falsità di documenti informatici 5 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

CRIMINI INFORMATICI: L’art. 25 D. lgs. 231/01 Prima dell’entrata in vigore della Legge 48/08, già l’ art. 25 D. lgs. 231/01 aveva previsto l’estensione della responsabilità amministrativa delle persone giuridiche alle seguenti fattispecie di reato, che prevedono l’utilizzo di sistemi informatici: Art. 640 -ter: Art. 270 -ter: Frode informatica in danno dello Stato o di altro Ente Pubblico Fornitura di strumenti di comunicazione in assistenza a gruppi terroristici Art. 600 -ter e quater: quater Divulgazione, cessione e detenzione di materiale pedopornografico 6 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

CRIMINI INFORMATICI: modalità di compimento Con riferimento alle modalità di compimento, i reati possono essere suddivisi nelle seguenti categorie: • DANNEGGIAMENTO, ACCESSO ABUSIVO, DIFFUSIONE DI VIRUS, MATERIALI E INFORMAZIONI ILLEGALI, ATTRAVERSO: accesso verso l’esterno per mezzo di infrastrutture aziendali • FALSITA’ IN “DOCUMENTI INFORMATICI”, APPLICABILE in caso di utilizzo di “firma digitale” o “firma elettronica avanzata” • “FRODE INFORMATICA DEL CERTIFICATORE DI FIRMA ELETTRONICA”, APPLICABILE solo in caso che l’azienda sia un “certificatore” 7 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

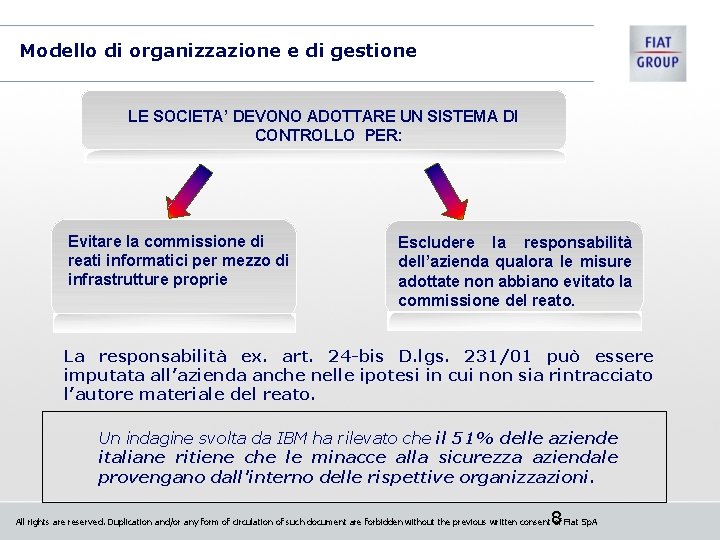

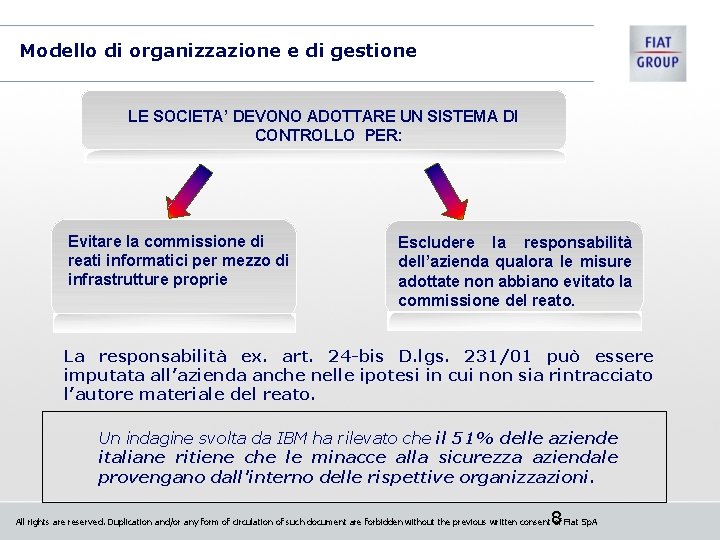

Modello di organizzazione e di gestione LE SOCIETA’ DEVONO ADOTTARE UN SISTEMA DI CONTROLLO PER: Evitare la commissione di reati informatici per mezzo di infrastrutture proprie Escludere la responsabilità dell’azienda qualora le misure adottate non abbiano evitato la commissione del reato. La responsabilità ex. art. 24 -bis D. lgs. 231/01 può essere imputata all’azienda anche nelle ipotesi in cui non sia rintracciato l’autore materiale del reato. Un indagine svolta da IBM ha rilevato che il 51% delle aziende italiane ritiene che le minacce alla sicurezza aziendale provengano dall'interno delle rispettive organizzazioni. 8 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

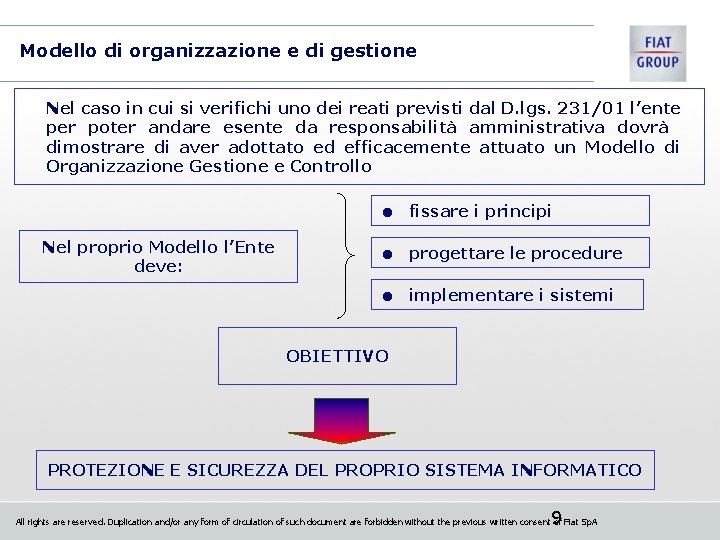

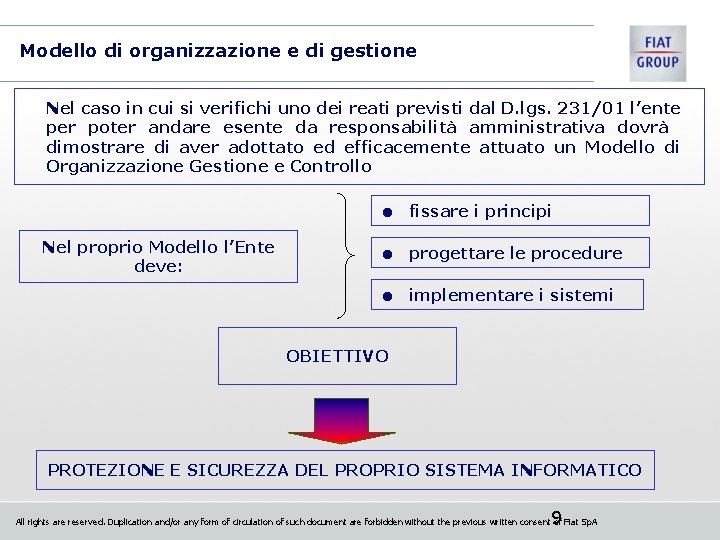

Modello di organizzazione e di gestione Nel caso in cui si verifichi uno dei reati previsti dal D. lgs. 231/01 l’ente per poter andare esente da responsabilità amministrativa dovrà dimostrare di aver adottato ed efficacemente attuato un Modello di Organizzazione Gestione e Controllo = fissare i principi Nel proprio Modello l’Ente deve: = progettare le procedure = implementare i sistemi OBIETTIVO PROTEZIONE E SICUREZZA DEL PROPRIO SISTEMA INFORMATICO 9 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

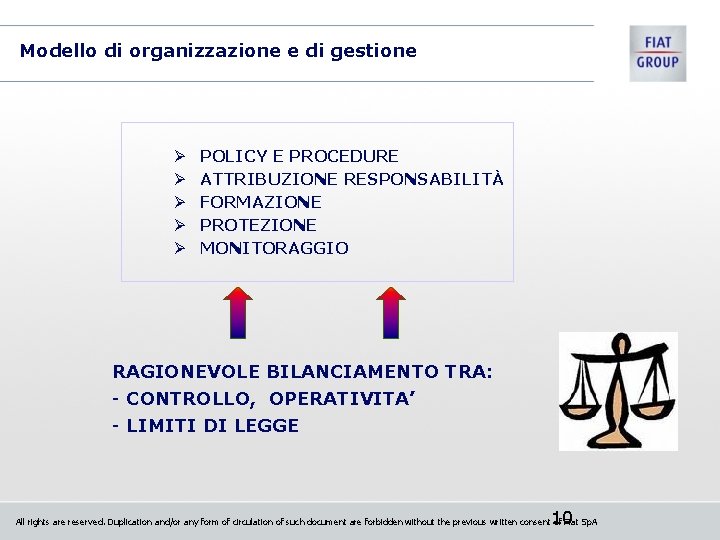

Modello di organizzazione e di gestione Ø Ø Ø POLICY E PROCEDURE ATTRIBUZIONE RESPONSABILITÀ FORMAZIONE PROTEZIONE MONITORAGGIO RAGIONEVOLE BILANCIAMENTO TRA: - CONTROLLO, OPERATIVITA’ - LIMITI DI LEGGE 10 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

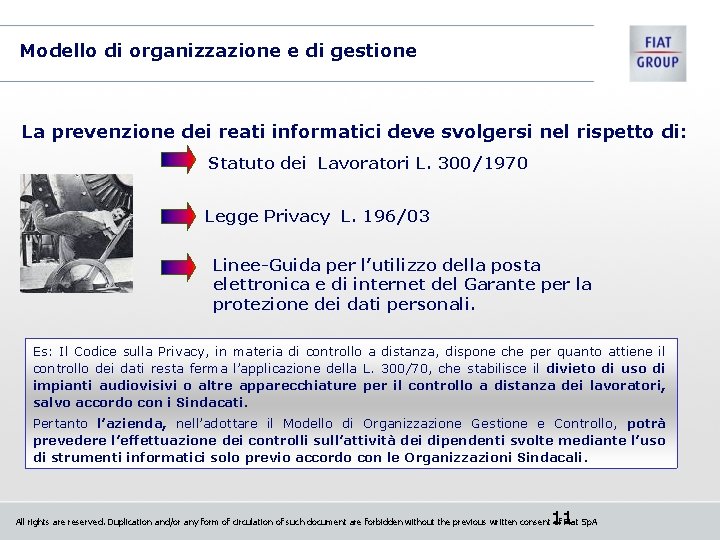

Modello di organizzazione e di gestione La prevenzione dei reati informatici deve svolgersi nel rispetto di: Statuto dei Lavoratori L. 300/1970 Legge Privacy L. 196/03 Linee-Guida per l’utilizzo della posta elettronica e di internet del Garante per la protezione dei dati personali. Es: Il Codice sulla Privacy, in materia di controllo a distanza, dispone che per quanto attiene il controllo dei dati resta ferma l’applicazione della L. 300/70, che stabilisce il divieto di uso di impianti audiovisivi o altre apparecchiature per il controllo a distanza dei lavoratori, salvo accordo con i Sindacati. Pertanto l’azienda, nell’adottare il Modello di Organizzazione Gestione e Controllo, potrà prevedere l’effettuazione dei controlli sull’attività dei dipendenti svolte mediante l’uso di strumenti informatici solo previo accordo con le Organizzazioni Sindacali. 11 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

Modelli di organizzazione e di gestione EFFICACIA ESIMENTE DELLA RESPONSABILITÀ AMMINISTRATIVA GESTIRE E CONTROLLARE IL RISCHIO ADOTTATO ED EFFICACEMENTE ATTUATO Modelli di organizzazione e di gestione PREVEDERE FUNZIONI CON COMPETENZE TECNICHE ED UN SISTEMA DISCIPLINARE ATTIVITA’ DI VIGILANZA DELL’ODV 231 ORGANIZZARE UN SISTEMA DI CONTROLLO E MANTENERE LE MISURE ADOTTATE NEL TEMPO 12 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

Considerazioni I reati “informatici” sono oggi equiparabili ai reati “tradizionali” (es: violazione del domicilio). La condanna ex D. Lgs 231/01 della persona giuridica, che ne abbia tratto un vantaggio (interesse), consente di disporre di un patrimonio economico più solido per eventuali richieste di risarcimento. Lo schema difensivo/accusatorio ex D. Lgs. 231/01 basato sull’esistenza di un Modello di controllo: comporterà una effettiva prevenzione o un ulteriore onere per le Società più virtuose che si impegneranno ad adottarlo ed efficacemente attuarlo? quale giudizio potrà essere formulato in ordine all’efficacia esimente del Modello, la cui bontà appare strettamente connessa all’evoluzione tecnologica informatica? elusione delle richieste risarcitorie formulate nei confronti dell’unico centro economico concretamente aggredibile? ? 13 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

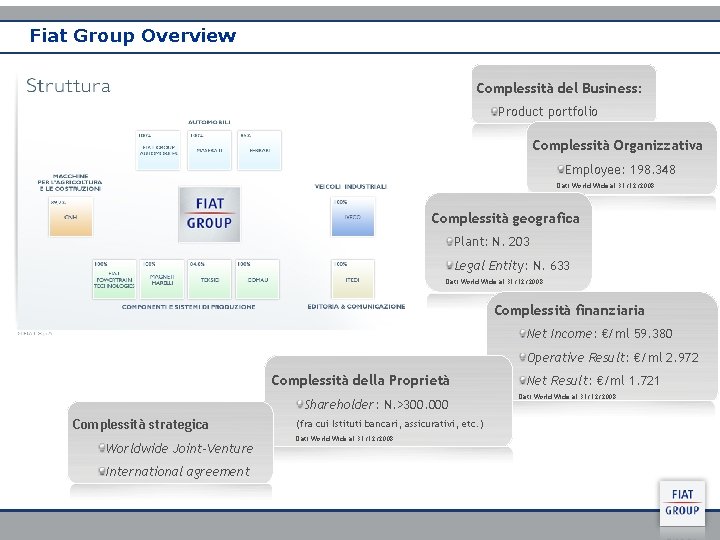

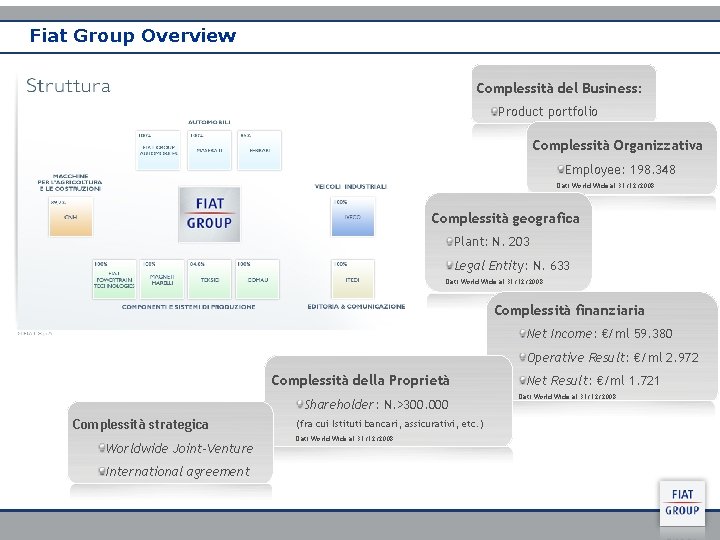

Fiat Group Overview Complessità del Business: Product portfolio Complessità Organizzativa Employee: 198. 348 Dati World Wide al 31/12/2008 Complessità geografica Plant: N. 203 Legal Entity: N. 633 Dati World Wide al 31/12/2008 Complessità finanziaria Net Income: €/ml 59. 380 Operative Result: €/ml 2. 972 Complessità della Proprietà Shareholder: N. >300. 000 Complessità strategica Worldwide Joint-Venture Net Result: €/ml 1. 721 Dati World Wide al 31/12/2008 (fra cui Istituti bancari, assicurativi, etc. ) Dati World Wide al 31/12/2008 International agreement 14 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

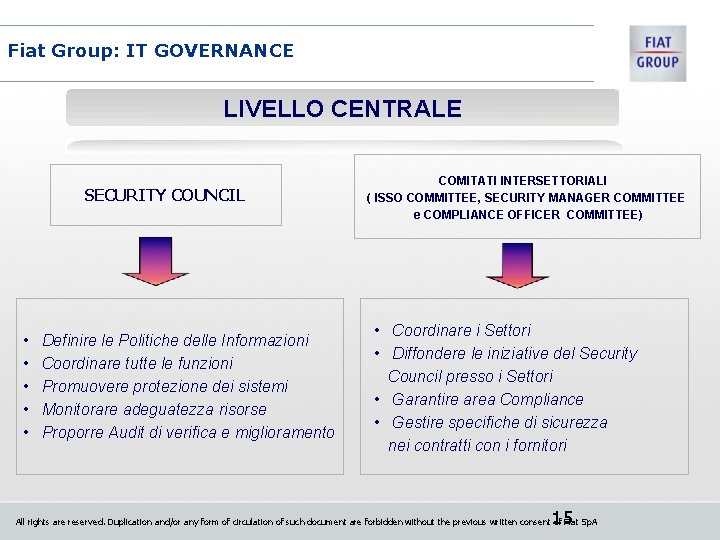

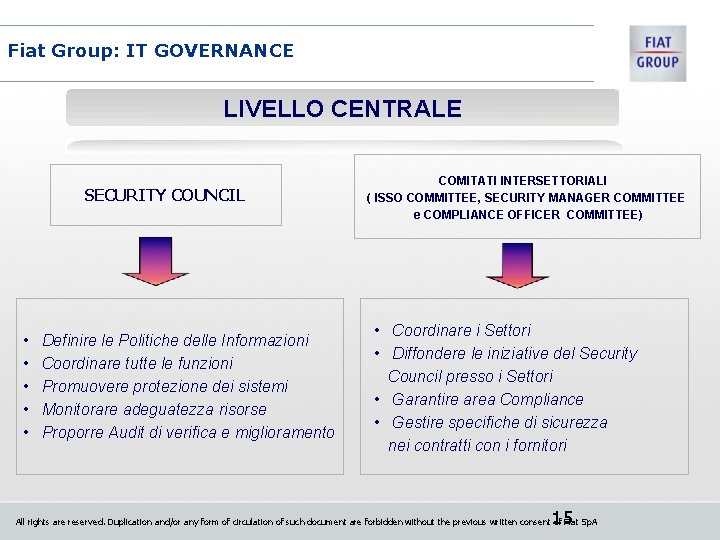

Fiat Group: IT GOVERNANCE LIVELLO CENTRALE SECURITY COUNCIL • • • Definire le Politiche delle Informazioni Coordinare tutte le funzioni Promuovere protezione dei sistemi Monitorare adeguatezza risorse Proporre Audit di verifica e miglioramento COMITATI INTERSETTORIALI ( ISSO COMMITTEE, SECURITY MANAGER COMMITTEE e COMPLIANCE OFFICER COMMITTEE) • Coordinare i Settori • Diffondere le iniziative del Security Council presso i Settori • Garantire area Compliance • Gestire specifiche di sicurezza nei contratti con i fornitori 15 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

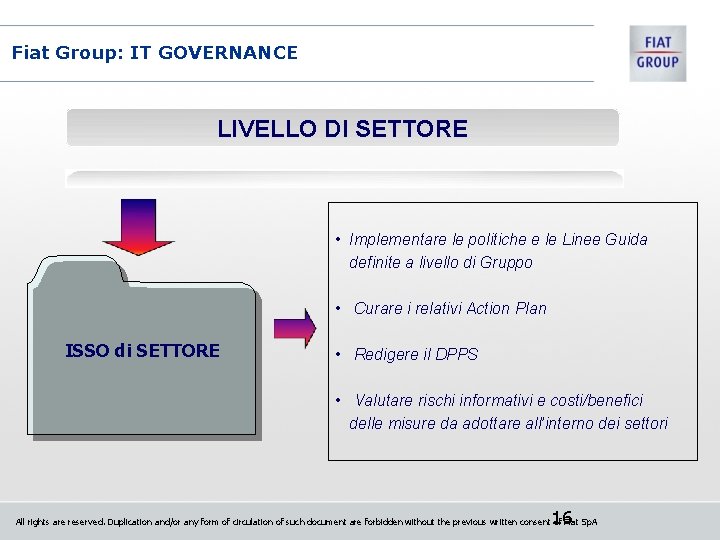

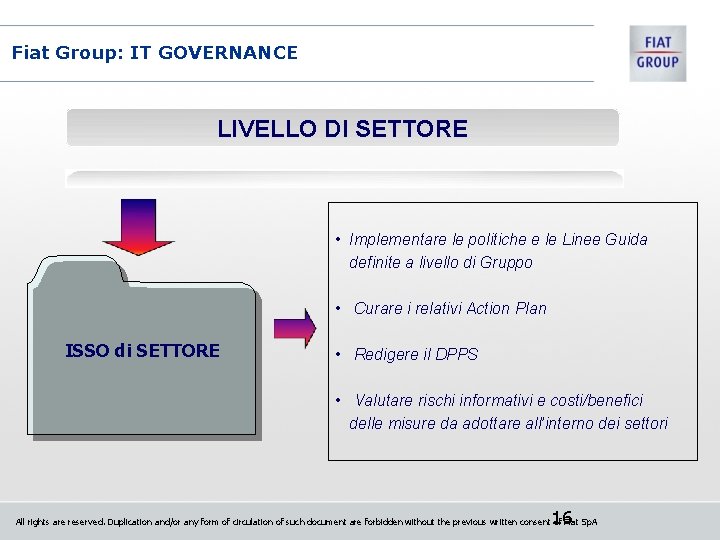

Fiat Group: IT GOVERNANCE LIVELLO DI SETTORE • Implementare le politiche e le Linee Guida definite a livello di Gruppo • Curare i relativi Action Plan ISSO di SETTORE • Redigere il DPPS • Valutare rischi informativi e costi/benefici delle misure da adottare all’interno dei settori 16 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

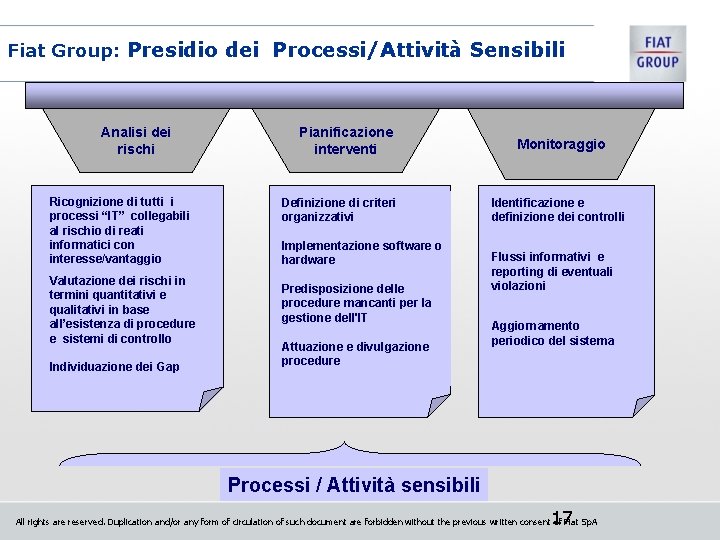

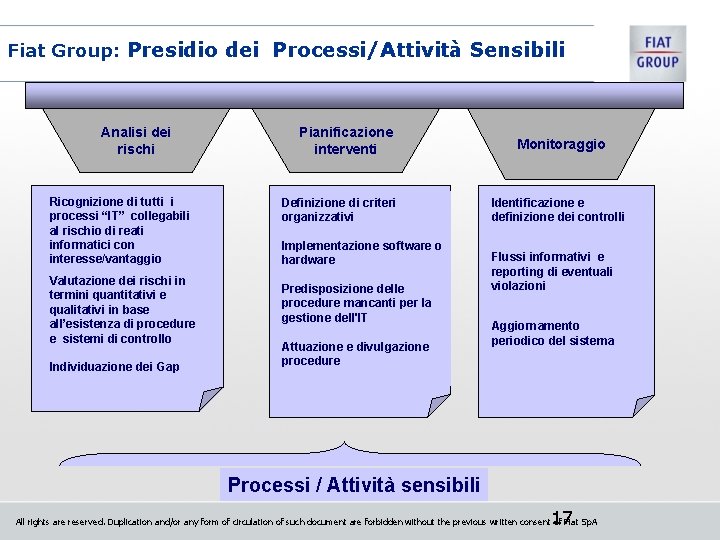

Fiat Group: Presidio dei Processi/Attività Sensibili Analisi dei rischi Ricognizione di tutti i processi “IT” collegabili al rischio di reati informatici con interesse/vantaggio Valutazione dei rischi in termini quantitativi e qualitativi in base all’esistenza di procedure e sistemi di controllo Individuazione dei Gap Pianificazione interventi Definizione di criteri organizzativi Implementazione software o hardware Predisposizione delle procedure mancanti per la gestione dell'IT Attuazione e divulgazione procedure Monitoraggio Identificazione e definizione dei controlli Flussi informativi e reporting di eventuali violazioni Aggiornamento periodico del sistema Processi / Attività sensibili 17 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

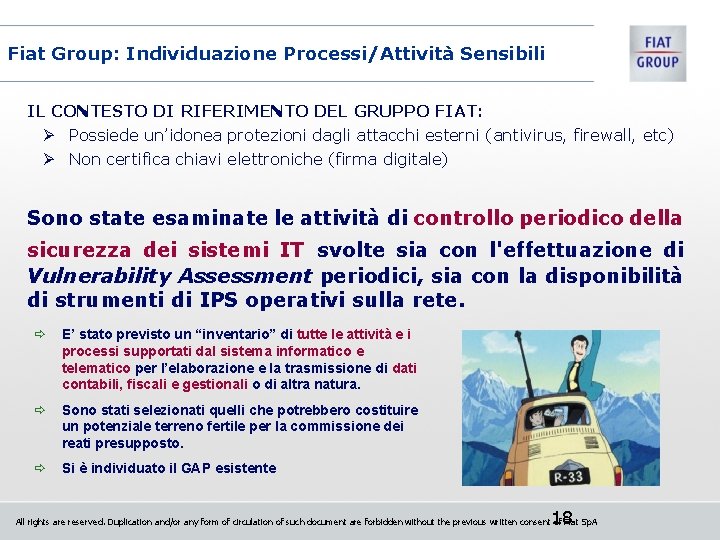

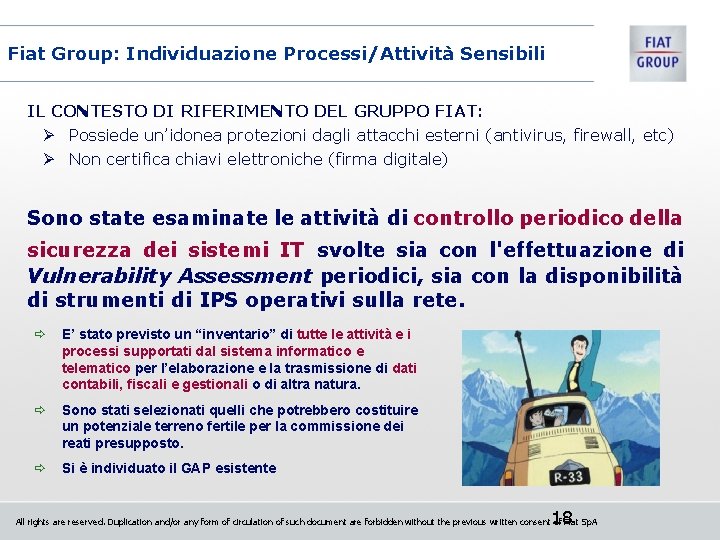

Fiat Group: Individuazione Processi/Attività Sensibili IL CONTESTO DI RIFERIMENTO DEL GRUPPO FIAT: Ø Possiede un’idonea protezioni dagli attacchi esterni (antivirus, firewall, etc) Ø Non certifica chiavi elettroniche (firma digitale) Sono state esaminate le attività di controllo periodico della sicurezza dei sistemi IT svolte sia con l'effettuazione di Vulnerability Assessment periodici, sia con la disponibilità di strumenti di IPS operativi sulla rete. ð E’ stato previsto un “inventario” di tutte le attività e i processi supportati dal sistema informatico e telematico per l’elaborazione e la trasmissione di dati contabili, fiscali e gestionali o di altra natura. ð Sono stati selezionati quelli che potrebbero costituire un potenziale terreno fertile per la commissione dei reati presupposto. ð Si è individuato il GAP esistente 18 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

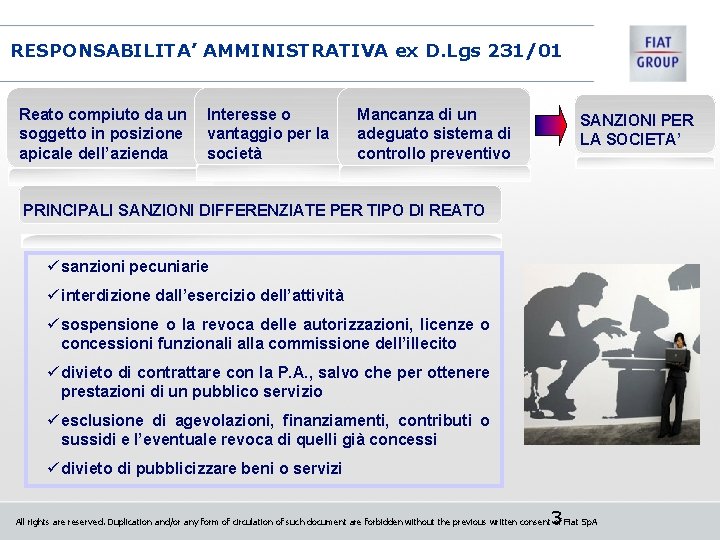

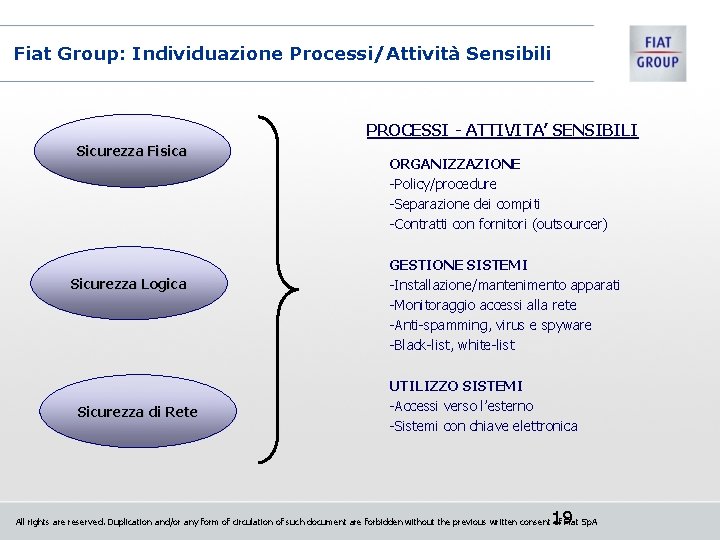

Fiat Group: Individuazione Processi/Attività Sensibili PROCESSI - ATTIVITA’ SENSIBILI Sicurezza Fisica Sicurezza Logica Sicurezza di Rete ORGANIZZAZIONE -Policy/procedure -Separazione dei compiti -Contratti con fornitori (outsourcer) GESTIONE SISTEMI -Installazione/mantenimento apparati -Monitoraggio accessi alla rete -Anti-spamming, virus e spyware -Black-list, white-list UTILIZZO SISTEMI -Accessi verso l’esterno -Sistemi con chiave elettronica 19 All rights are reserved. Duplication and/or any form of circulation of such document are forbidden without the previous written consent of Fiat Sp. A

Norme attuazione pup

Norme attuazione pup Concorso apparente di norme e concorso di reati

Concorso apparente di norme e concorso di reati Segreto professionale psicologo reati

Segreto professionale psicologo reati Reati fallimentari schema

Reati fallimentari schema Reati fasce deboli

Reati fasce deboli Dipartimento prevenzione asl viterbo

Dipartimento prevenzione asl viterbo Forum prevenzione incendi

Forum prevenzione incendi Palermo

Palermo Ufficio prevenzione infortuni

Ufficio prevenzione infortuni što je rekurzija u informatici

što je rekurzija u informatici šta je informatika

šta je informatika Osnovni pojmovi informatike

Osnovni pojmovi informatike Informatika prezentacija

Informatika prezentacija Fiat prayer

Fiat prayer P0010 fiat 500

P0010 fiat 500 Fiat 500l pop boje

Fiat 500l pop boje Link entry chrysler

Link entry chrysler Fiat delft

Fiat delft Fiat doblo dpf regeneration procedure

Fiat doblo dpf regeneration procedure Sformuowałem

Sformuowałem