Escola de Cincia e Tecnologia Segurana da Informao

- Slides: 17

Escola de Ciência e Tecnologia Segurança da Informação https: //www. kali. org/ Disciplina: Segurança em Redes 1

Escola de Ciência e Tecnologia Principais tipos de ameaças q. Roubo de Senhas Possui como objetivo capturar dados de autenticação de usuários que são transmitidos pela a rede ou armazenados em arquivo/banco de dados. Podem ser utilizadas diversas técnicas para realização desta atividade, como por exemplo: sniffer/Eavesdropper da rede, Main in the Middle (MITM), Engenharia Social, exploração de vunerabilidades da estação ou servidor, etc. Disciplina: Segurança em Redes 2

Escola de Ciência e Tecnologia Sniffer/Eavesdropping q Tem como objetivo capturar os dados que trafegam pela a rede. Quando as redes utilizavam hubs era extremamente simples capturar informações de todas as máquinas. Ferramentas como Wireshark, TCPDump, Ettercap, etc. facilitam este processo http: //blogs. technet. com/b/ netmon/p/downloads. aspx https: //www. wireshark. org/ Disciplina: Segurança em Redes 3

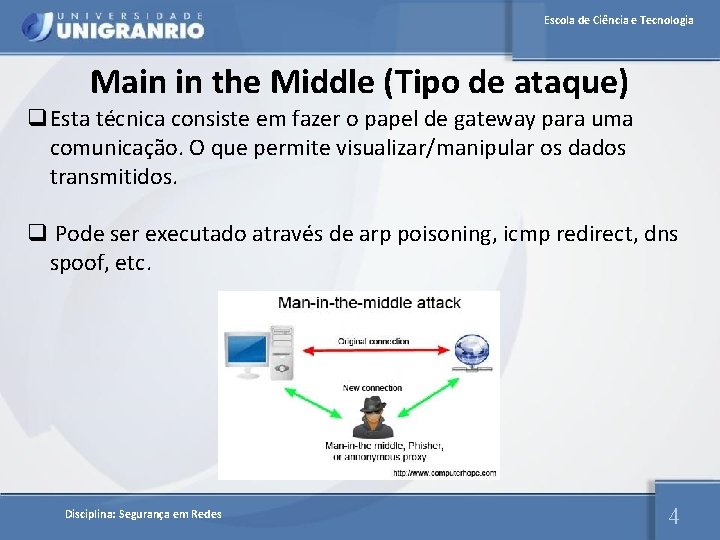

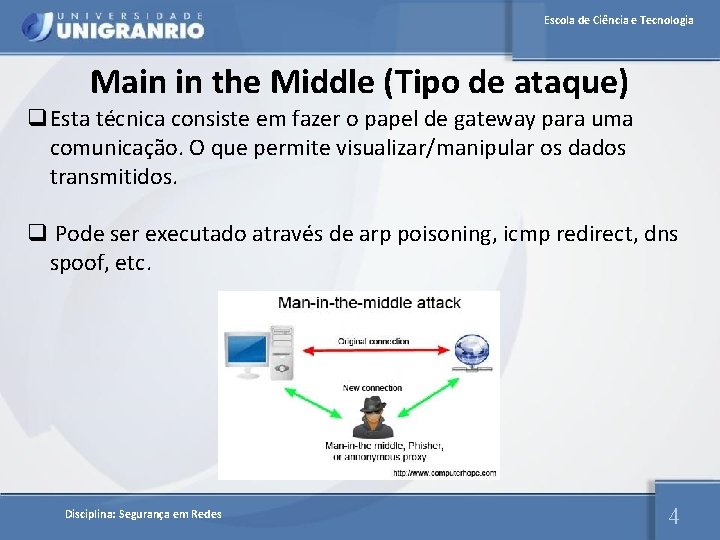

Escola de Ciência e Tecnologia Main in the Middle (Tipo de ataque) q. Esta técnica consiste em fazer o papel de gateway para uma comunicação. O que permite visualizar/manipular os dados transmitidos. q Pode ser executado através de arp poisoning, icmp redirect, dns spoof, etc. Disciplina: Segurança em Redes 4

Escola de Ciência e Tecnologia Main in the Middle (Tipo de ataque) q Arp Poisoning q Possui como objetivo modificar a tabela arp das máquinas alvos, alterando o endereço MAC associado a um IP de destino. Esta técnica é efetiva somente em uma rede local e no mesmo domínio de broadcast. A ferramenta ettercap pode ser utilizada para este fim. q Icmp Redirect q Realiza a alteração da tabela de roteamento da(s) máquina(s) alvo(s) fazendo com que todo o tráfego enviado para uma rede ou host IP seja encaminhado para o hipotético atacante. A ferramenta ettercap pode ser utilizada para este fim. q DNS Spoof q Realiza alteração nos registros de um servidor DNS ou arquivos locais de uma máquina com intuito de fazer com que toda a comunicação para um destino seja encaminhada para um hipotético atacante. A ferramenta ettercap pode ser utilizada para este fim. Disciplina: Segurança em Redes 5

Escola de Ciência e Tecnologia Engenharia Social Disciplina: Segurança em Redes 6

Escola de Ciência e Tecnologia Engenharia Social q Phishing § Sem dúvida hoje é o tipo de engenharia social mais utilizada por crackers. Frequentemente no Brasil, tem como objetivo fazer com que a vítima instale programa malicioso ou informe dados pessoais. § Visitar http: //www. phishtank. com/ para verificar diversos phishings. § Procurar informações sobre SET ( Social Enginnering Tool. Kit) q SPAM § SPAM ou mensagem não solicitada são o principais vetores de phishing. § Visitar http: //www. antispam. br/ para verificar mais conteúdo sobre o assunto. § O material complementar possui vasto conteúdo sobre este tema. § Os alunos devem estudar as técnicas de SPF e DKIM que tem como objetivo diminuir o número de SPAM. Disciplina: Segurança em Redes 7

Escola de Ciência e Tecnologia Exploitation (Exploração de falhas) q. Este tipo de ataque possui uma fase anterior que é a identificação de falhar ou vulnerabilidades. Frequentemente são utilizados scanner de vulnerabilidades para enumerar todas as vulnerabilidades do sistema. Após o mapeamento das vulnerabilidades o atacante poderá tentar explorar cada falha encontrada, caso tenha êxito no ataque poderá obter/alterar/indisponibilizar as informações do sistema alvo. q. Acessar http: //www. exploit-db. com/ e verificar os exploits disponibilizados. q. A ferramenta Metasploit identicar/explorar sistemas. Disciplina: Segurança em Redes pode ser utilizada para 8

Escola de Ciência e Tecnologia Principais tipos de ameaças q Deface (Pixação de Web Site) A alteração de um web site realizada por um cracker pode influenciar negativamente na imagem da empresa. Esse tipo de incidente é comum nos dias atuais, e as principais vulnerabilidades que permitem a materialização dessa ameaça são: senhas fracas, sistemas desatualizados e funcionários mal treinados. Disciplina: Segurança em Redes 9

Escola de Ciência e Tecnologia Principais tipos de ameaças q. Denial of Service (Negação de serviço) A negação de serviço é uma ameaça que afeta a disponibilidade da informação. Por exemplo: um cracker deixar um site offline. Este tipo de ataque é comum, geralmente feito por grupos de pessoas, difícil de conter devido sua características muitas vezes distribuída (DDOS). Disciplina: Segurança em Redes 10

Escola de Ciência e Tecnologia Principais tipos de ameaças q. Denial of Service (Negação de serviço) Para mitigar este ataque frequentemente é necessário alterar a infraestrutura, por exemplo, adicionando firewall, IDS, contratando canais com “tráfego limpo” de um provedor de serviços de Internet, identificando pontos que poderiam ser abusados nas aplicações ou na infraestrutura, criando uma equipe de resposta a incidentes, etc. Disciplina: Segurança em Redes 11

Escola de Ciência e Tecnologia Principais tipos de ameaças q. Denial of Service (Negação de serviço) Para mitigar este ataque frequentemente é necessário alterar a infraestrutura, por exemplo, adicionando firewall, IDS, contratando canais com “tráfego limpo” de um provedor de serviços de Internet, identificando pontos que poderiam ser abusados nas aplicações ou na infraestrutura, criando uma equipe de resposta a incidentes, etc. Disciplina: Segurança em Redes 12

Escola de Ciência e Tecnologia Kali Linux q Distribuição Linux focada em testes de penetração (pentest) e auditoria de segurança. q Possui mais de 300 ferramenta para execução de testes de penetração. q Pode ser instalado também em pendrive. q Instalando o Kali: q http: //br. docs. kali. org/installing-kali-linux-pt-br/instalacao-do-kalilinux-atraves-de-live-usb https: //www. offensive-security. com/blog/ http: //br. docs. kali. org/ http: //docs. kali. org/introduction/what-is-kali-linux Disciplina: Segurança em Redes 13

Escola de Ciência e Tecnologia Principais Ferramentas q Fern Wifi Cracker q Burp Suite q Hydra q John The Ripper q Maltego q Metasploit q Nmap q Zed Atack Proxy q Sql Map q Wireshark q Ettercap q Entre outras As ferramentas são organizadas em grupos, que são relacionados com as fases frequentemente utilizadas em um teste de penetração. http: //tools. kali. org/tools-listing http: //br. docs. kali. org/ http: //docs. kali. org/introduction/what-is-kali-linux Disciplina: Segurança em Redes 14

Escola de Ciência e Tecnologia Fases de um Pentest q Information Gathering (Coleta de Informações) § Busca-se obter o máximo de informações sobre o alvo. Através de reconhecimento passivo ou ativo. Algumas técnicas: footprinting, scanning, enumeration, etc. § Ferramentas: Google Hacking, informações do DNS, identificação de portas, etc. q Vulnerabilitiy Identification (Identificação de vulnerabilidades) § Com base nas informações obtidas no passo anterior, inicia-se o processo de identificação de vulnerabilidades. Existem algumas ferramentas que auxiliam neste processo. Como: Nessus, Open. VAS, NMAP, Metasploit, etc. q Exploitation (Exploração) § Nesta fase serão executadas as tentativas de explorações, o desenvolvimento ou utilização de exploits geralmente é empregado. A ferramenta Metasploit é útil para automatizar o processo de exploração. Algumas técnicas: buffer overflow, exploração de backdoor, elevação de privilégios, etc. Disciplina: Segurança em Redes 15

Escola de Ciência e Tecnologia Fases de um Pentest q. Para realização de um Pentest é necessário receber a autorização do responsável dos recursos que farão parte dos testes qÉ essencial que todo o trabalho seja documentado q. Deve-se no final dos testes propor controles para mitigar ou eliminar as falhas encontradas. Dessa forma reduzindo o risco de uma potencial invasão. http: //www. pentest-standard. org/index. php/PTES_Technical_Guidelines Disciplina: Segurança em Redes 16

Escola de Ciência e Tecnologia q Atividades: q Instalar o Kali Linux q Realizar Pentest em ambiente controlado (distribuição Metasploitable) Disciplina: Segurança em Redes 17

A cincia

A cincia Contrapunxó tecnologia

Contrapunxó tecnologia Ip multimedia subsystem

Ip multimedia subsystem Cambio tecnico y cambio social en tecnologia

Cambio tecnico y cambio social en tecnologia Liceo politecnico ciencia y tecnologia

Liceo politecnico ciencia y tecnologia Primero prender tu computadora

Primero prender tu computadora Tecnología segundo medio

Tecnología segundo medio Tesina razzismo

Tesina razzismo Tecnologia definicion

Tecnologia definicion Teatro 9 ano

Teatro 9 ano Parc mediterrani de la tecnologia

Parc mediterrani de la tecnologia Conclusiones y recomendaciones de la tecnología

Conclusiones y recomendaciones de la tecnología Portada de estetica y salud corporal

Portada de estetica y salud corporal Fatecid

Fatecid Tecnologías al final del tubo ejemplos

Tecnologías al final del tubo ejemplos Tecnologia dos materiais

Tecnologia dos materiais Tecnologia

Tecnologia Tommy flowers

Tommy flowers