Delitos informticos Gladys Faria Larrosa APADIT 2006 1

- Slides: 15

Delitos informáticos Gladys Fariña Larrosa - APADIT 2006 1 10/03/2021

Introducción I. -Presentación del panorama sobre los delitos informáticos Ø Ø Ø Concepto Ubicación de los delitos informáticos en la legislación paraguaya El Delito de Sabotaje de computadoras en el Código Penal Paraguayo II. - Conclusión Gladys Fariña Larrosa - APADIT 2006 2 10/03/2021

I. Presentación del panorama l Tipos Tradicionales l Tipos Especiales: Diversas Denominaciones Gladys Fariña Larrosa - APADIT 2006 3 10/03/2021

Concepto Julio Téllez Valdés se refiere al delito informático como: Conducta típica, antijurídica y culpable en que se tiene a la computadora como instrumento o fin Gladys Fariña Larrosa - APADIT 2006 4 10/03/2021

Como instrumento o medio conductas criminógenas que se valen de las computadoras como método, medio o símbolo en la comisión del ilícito Gladys Fariña Larrosa - APADIT 2006 Como fin u objetivo conductas criminógenas que van dirigidas en contra de la computadora, accesorios o programas como entidad física 5 10/03/2021

Ubicación de los delitos informáticos en la legislación paraguaya NORMA PENAL La diferencia entre la norma penal y las demás normas jurídicas en esta materia radica en la especial gravedad de los medios empleados por la norma penal para cumplir esta misión y en que sólo interviene o debe intervenir en los casos de ataques muy graves a la convivencia pacifica en la comunidad. Gladys Fariña Larrosa - APADIT 2006 6 10/03/2021

QUE PROTEGE La norma penal, el Derecho penal, protege bienes jurídicos, éstos son aquellos presupuestos que la persona necesita para su autorrealización y el desarrollo de su personalidad en la vida social. El Bien Jurídico es algo que el Estado valora y por tanto quiere proteger. Gladys Fariña Larrosa - APADIT 2006 7 10/03/2021

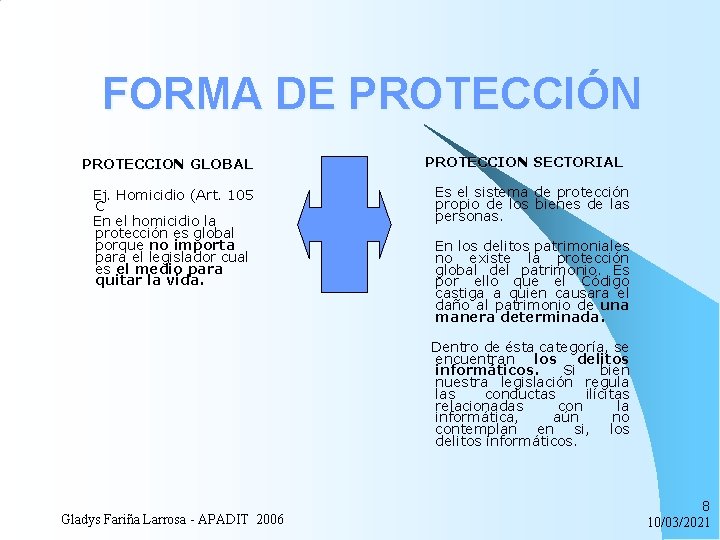

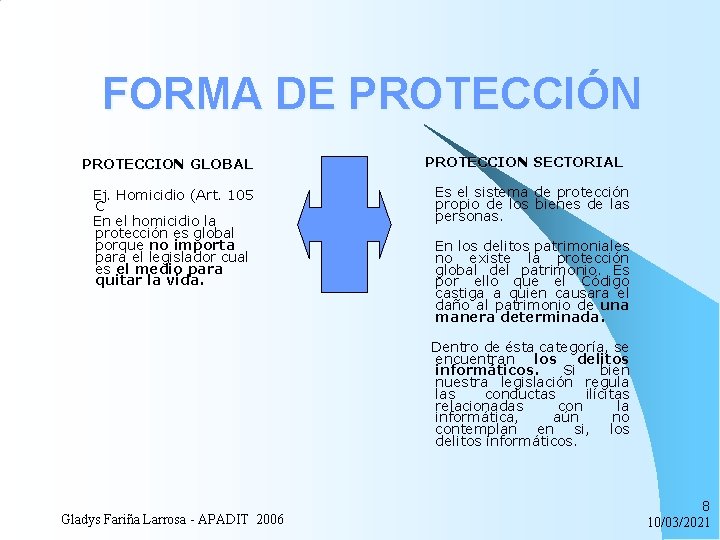

FORMA DE PROTECCIÓN PROTECCION GLOBAL Ej. Homicidio (Art. 105 C En el homicidio la protección es global porque no importa para el legislador cual es el medio para quitar la vida. PROTECCION SECTORIAL Es el sistema de protección propio de los bienes de las personas. En los delitos patrimoniales no existe la protección global del patrimonio. Es por ello que el Código castiga a quien causara el daño al patrimonio de una manera determinada. Dentro de ésta categoría, se encuentran los delitos informáticos. Si bien nuestra legislación regula las conductas ilícitas relacionadas con la informática, aún no contemplan en si, los delitos informáticos. Gladys Fariña Larrosa - APADIT 2006 8 10/03/2021

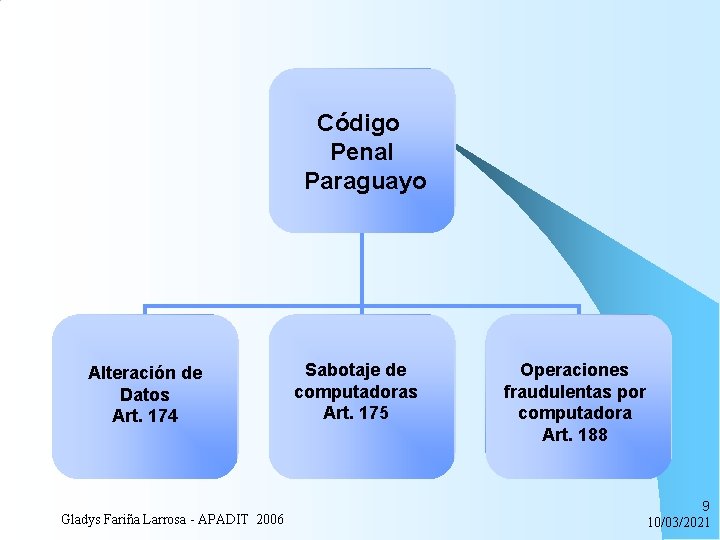

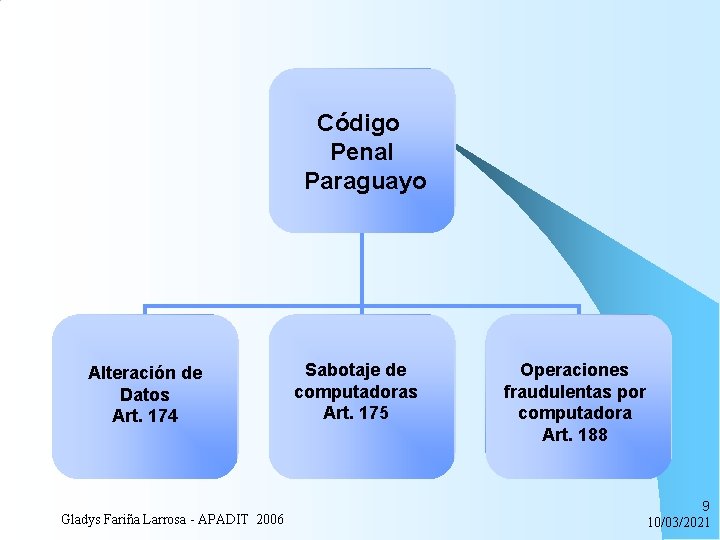

Código Penal Paraguayo Alteración de Datos Art. 174 Gladys Fariña Larrosa - APADIT 2006 Sabotaje de computadoras Art. 175 Operaciones fraudulentas por computadora Art. 188 9 10/03/2021

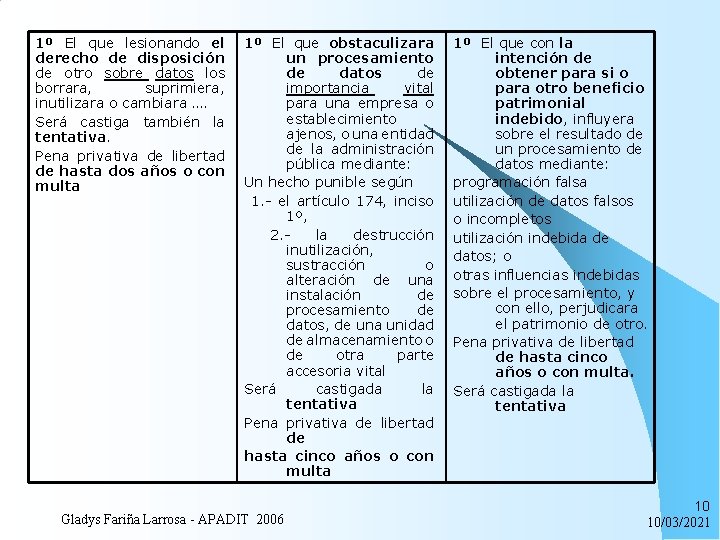

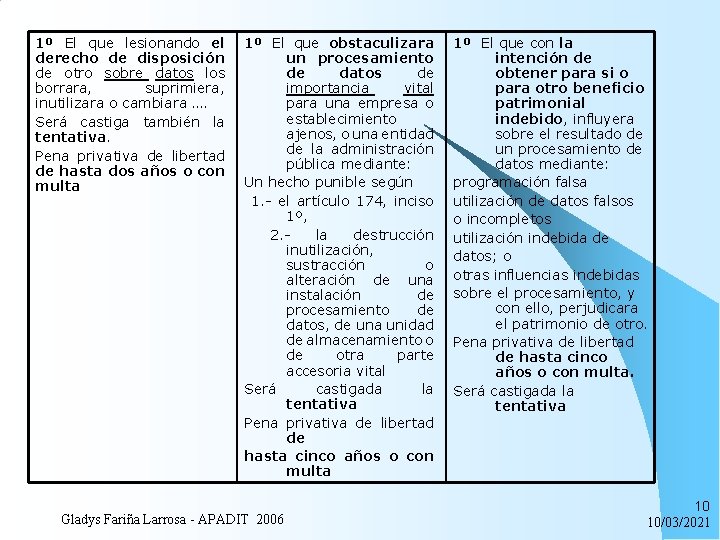

1º El que lesionando el derecho de disposición de otro sobre datos los borrara, suprimiera, inutilizara o cambiara …. Será castiga también la tentativa. Pena privativa de libertad de hasta dos años o con multa 1º El que obstaculizara un procesamiento de datos de importancia vital para una empresa o establecimiento ajenos, o una entidad de la administración pública mediante: Un hecho punible según 1. - el artículo 174, inciso 1º, 2. la destrucción inutilización, sustracción o alteración de una instalación de procesamiento de datos, de una unidad de almacenamiento o de otra parte accesoria vital Será castigada la tentativa Pena privativa de libertad de hasta cinco años o con multa Gladys Fariña Larrosa - APADIT 2006 1º El que con la intención de obtener para si o para otro beneficio patrimonial indebido, indebido influyera sobre el resultado de un procesamiento de datos mediante: programación falsa utilización de datos falsos o incompletos utilización indebida de datos; o otras influencias indebidas sobre el procesamiento, y con ello, perjudicara el patrimonio de otro. Pena privativa de libertad de hasta cinco años o con multa. Será castigada la tentativa 10 10/03/2021

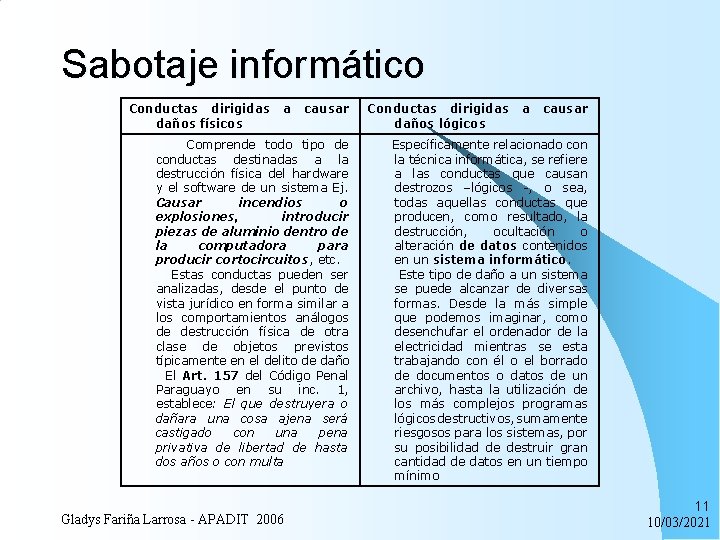

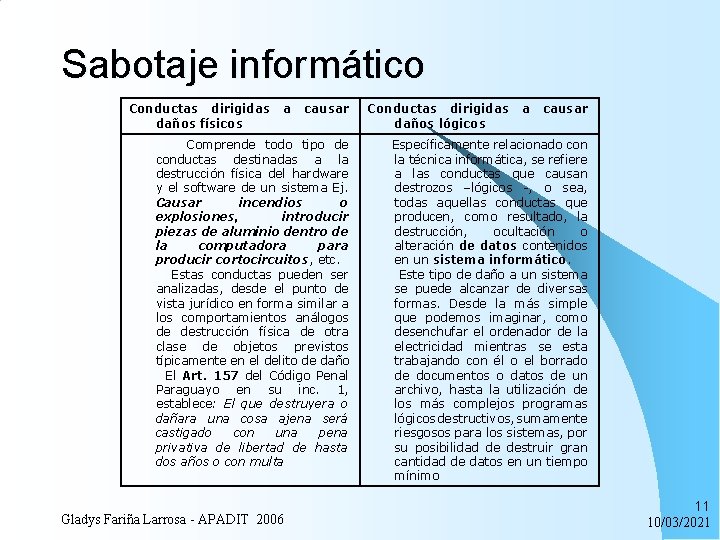

Sabotaje informático Conductas dirigidas daños físicos a causar Comprende todo tipo de conductas destinadas a la destrucción física del hardware y el software de un sistema Ej. Causar incendios o explosiones, introducir piezas de aluminio dentro de la computadora para producir cortocircuitos, etc. Estas conductas pueden ser analizadas, desde el punto de vista jurídico en forma similar a los comportamientos análogos de destrucción física de otra clase de objetos previstos típicamente en el delito de daño El Art. 157 del Código Penal Paraguayo en su inc. 1, establece: El que destruyera o dañara una cosa ajena será castigado con una pena privativa de libertad de hasta dos años o con multa Gladys Fariña Larrosa - APADIT 2006 Conductas dirigidas daños lógicos a causar Específicamente relacionado con la técnica informática, se refiere a las conductas que causan destrozos –lógicos -, o sea, todas aquellas conductas que producen, como resultado, la destrucción, ocultación o alteración de datos contenidos en un sistema informático. Este tipo de daño a un sistema se puede alcanzar de diversas formas. Desde la más simple que podemos imaginar, como desenchufar el ordenador de la electricidad mientras se esta trabajando con él o el borrado de documentos o datos de un archivo, hasta la utilización de los más complejos programas lógicos destructivos, sumamente riesgosos para los sistemas, por su posibilidad de destruir gran cantidad de datos en un tiempo mínimo 11 10/03/2021

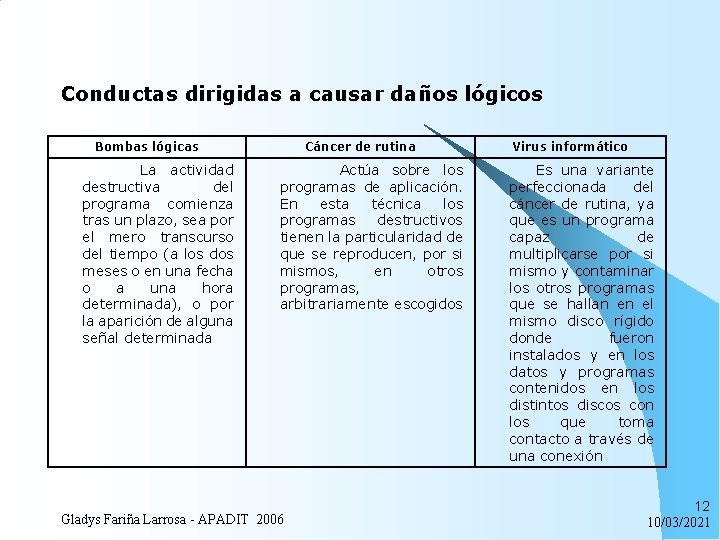

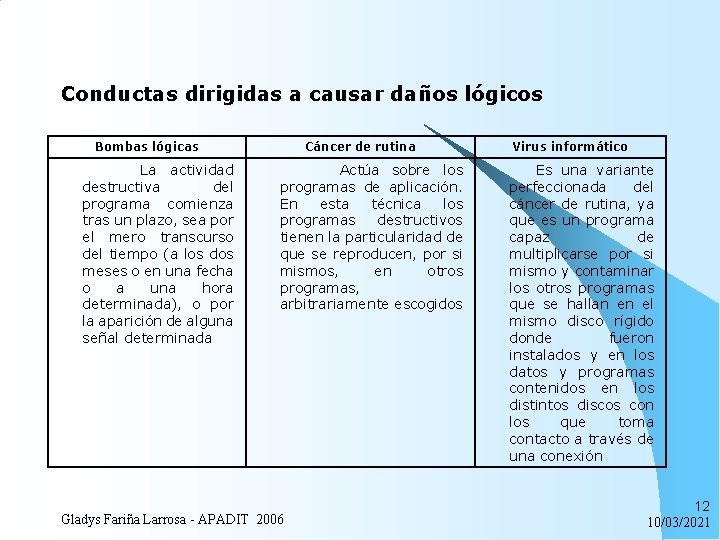

Conductas dirigidas a causar daños lógicos Bombas lógicas La actividad destructiva del programa comienza tras un plazo, sea por el mero transcurso del tiempo (a los dos meses o en una fecha o a una hora determinada), o por la aparición de alguna señal determinada Cáncer de rutina Actúa sobre los programas de aplicación. En esta técnica los programas destructivos tienen la particularidad de que se reproducen, por si mismos, en otros programas, arbitrariamente escogidos Gladys Fariña Larrosa - APADIT 2006 Virus informático Es una variante perfeccionada del cáncer de rutina, ya que es un programa capaz de multiplicarse por si mismo y contaminar los otros programas que se hallan en el mismo disco rígido donde fueron instalados y en los datos y programas contenidos en los distintos discos con los que toma contacto a través de una conexión 12 10/03/2021

Art. 8 Anteproyecto de ley que previene el Delito Informático El sabotaje informático comprende los daños producidos tanto a los equipos físicos y periféricos como a los datos que contengan: Se impondrá de dos a cuatro años de prisión, a la persona que por cualquier medio accede sin autorización a los sistemas informáticos y borre, modifique, altere, oculte o manipule los datos contenidos en estos sin autorización alguna. Se impondrá de tres a cinco años de prisión, a la persona que como resultado de esas acciones, afecte en su capacidad de funcionamiento sistemas informáticos que contienen información de carácter público. Se impondrá de dos a cuatro años de prisión, a la persona que como resultado de esas acciones, afecte en su capacidad de funcionamiento sistemas informáticos que contienen información de carácter privado. Las penas anteriores se aumentaran hasta un máximo de siete años, en los casos que los sistemas afectados sean el eje central de la organización Gladys Fariña Larrosa - APADIT 2006 13 10/03/2021

II. Conclusiones Ø Delimitar el campo de acción de los delitos informáticos. Ø Considerar la tecnología de la información en su conjunto. Ø Potenciar la actividad informática como medio. Ø Establecer tratados de extradición o acuerdos de ayuda mutua entre los países. Ø Plantear un reto a los profesionales de la informática. Gladys Fariña Larrosa - APADIT 2006 14 10/03/2021

“Todo hombre cree que los límites de su propio campo de visión son los límites del mundo” Arthur Schopenhauer Gladys Fariña Larrosa - APADIT 2006 15 10/03/2021

Catálogo de delitos de personas morales

Catálogo de delitos de personas morales Ruth rocha álvaro de faria machado

Ruth rocha álvaro de faria machado Ernesto martins faria

Ernesto martins faria Frei jacir de freitas faria

Frei jacir de freitas faria Arlo faria

Arlo faria Traduction

Traduction Gladys photoshop

Gladys photoshop Monitor educativo dgeip

Monitor educativo dgeip Gladys utilities

Gladys utilities Colegio gladys lazo

Colegio gladys lazo Gladys galvis lopez

Gladys galvis lopez Midnight train to georgia lyrics meaning

Midnight train to georgia lyrics meaning Rayos solares

Rayos solares Gladys

Gladys Gladys west quotes

Gladys west quotes Gladys aylward

Gladys aylward