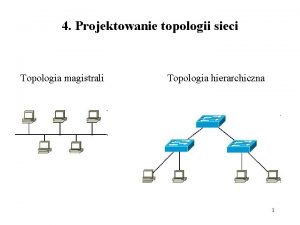

4 Projektowanie topologii sieci Topologia magistrali Topologia hierarchiczna

- Slides: 36

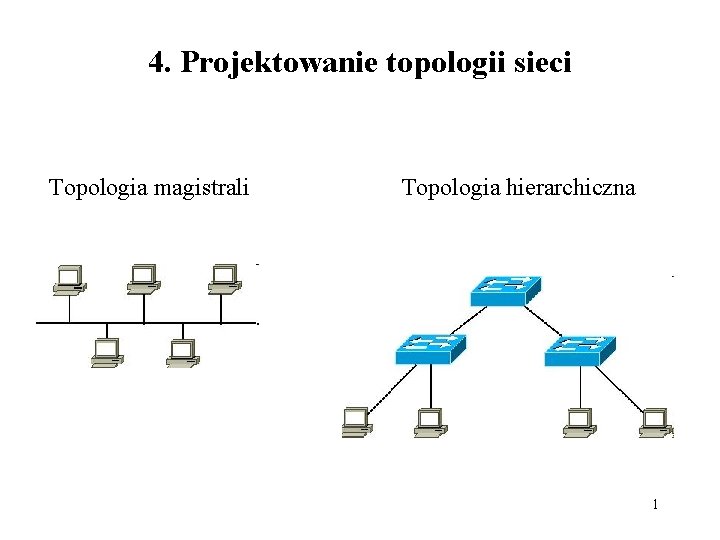

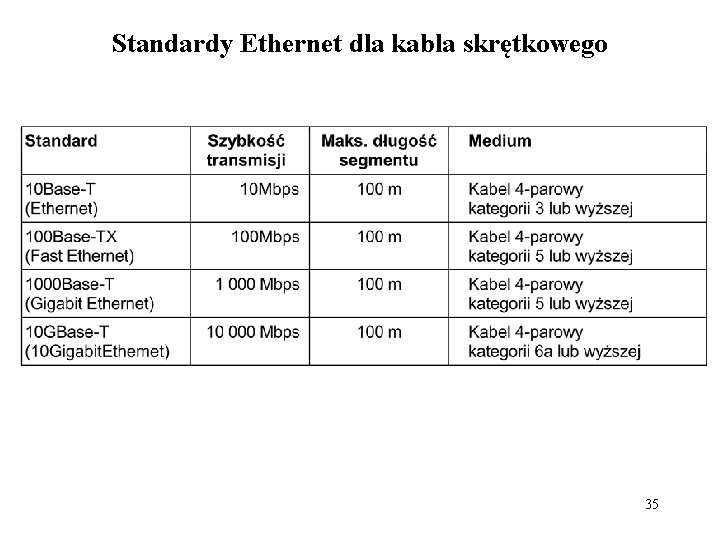

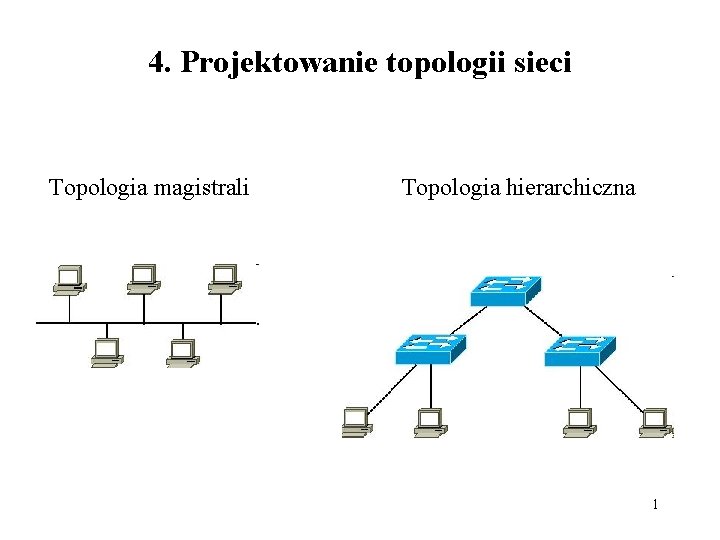

4. Projektowanie topologii sieci Topologia magistrali Topologia hierarchiczna 1

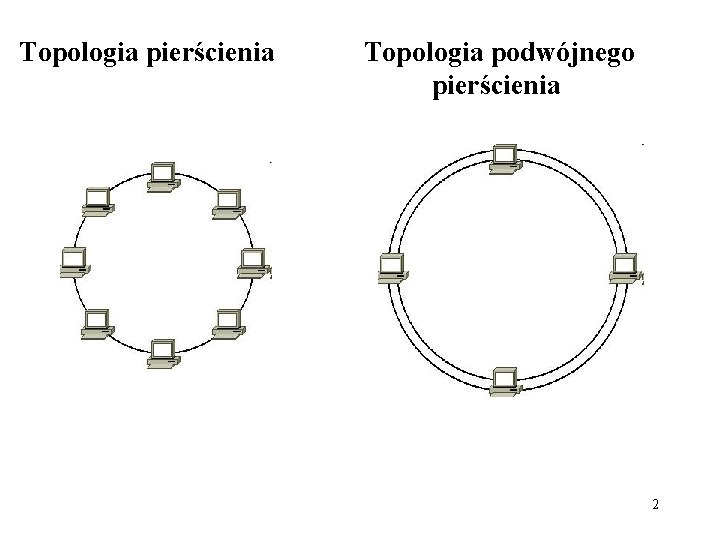

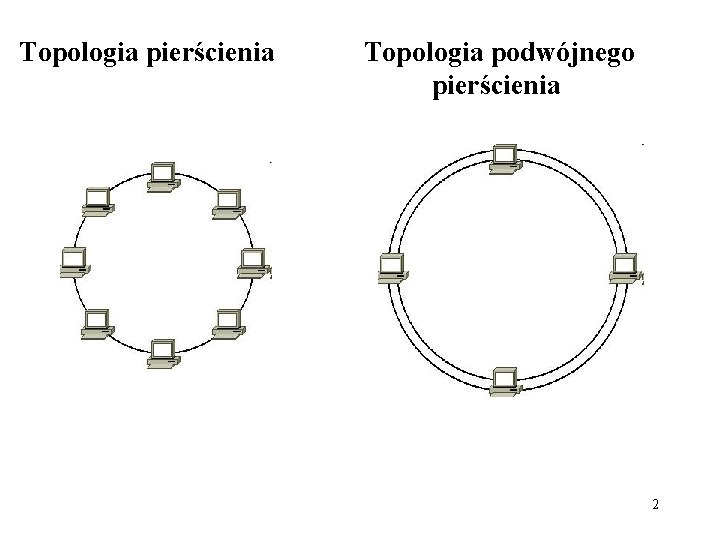

Topologia pierścienia Topologia podwójnego pierścienia 2

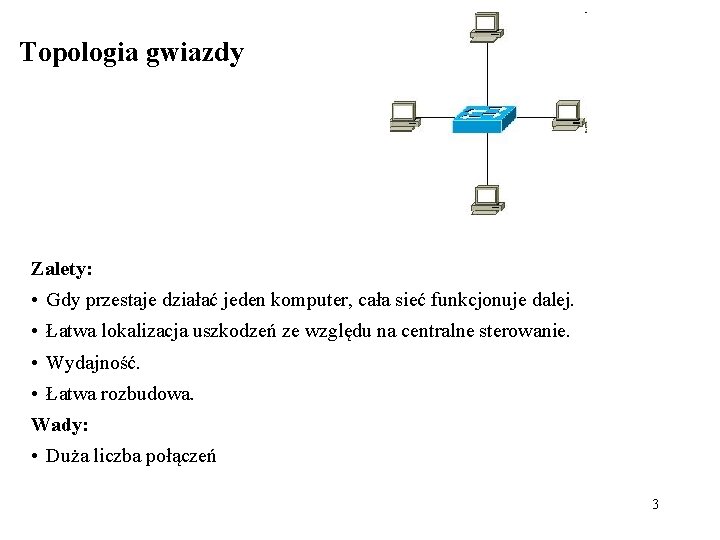

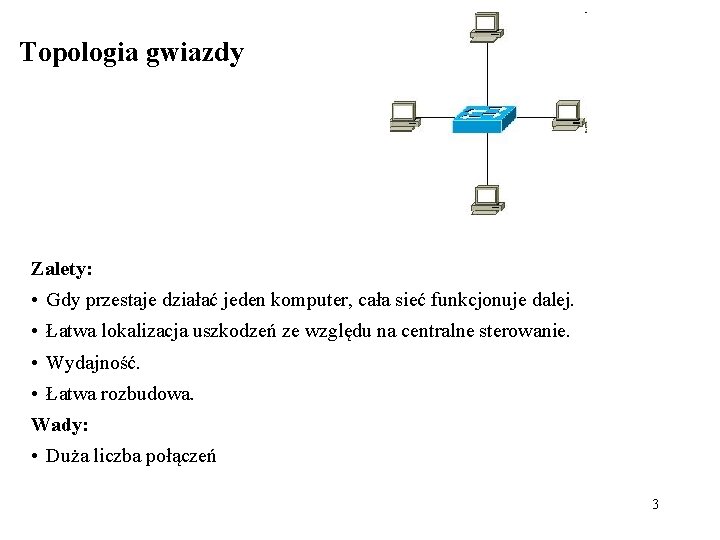

Topologia gwiazdy Zalety: • Gdy przestaje działać jeden komputer, cała sieć funkcjonuje dalej. • Łatwa lokalizacja uszkodzeń ze względu na centralne sterowanie. • Wydajność. • Łatwa rozbudowa. Wady: • Duża liczba połączeń 3

Topologia rozszerzonej gwiazdy Topologia ta stosowana jest głównie w przypadku rozbudowanych sieci lokalnych, gdy obszar, który ma być pokryty siecią, jest większy niż pozwala na to topologia gwiazdy. 4

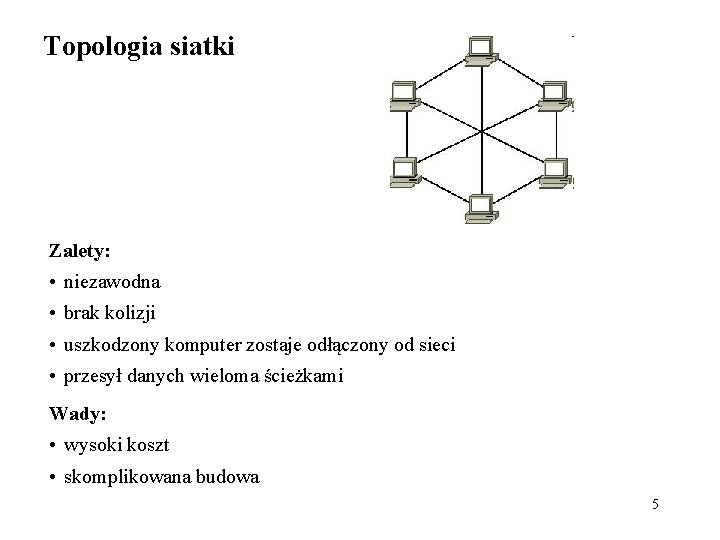

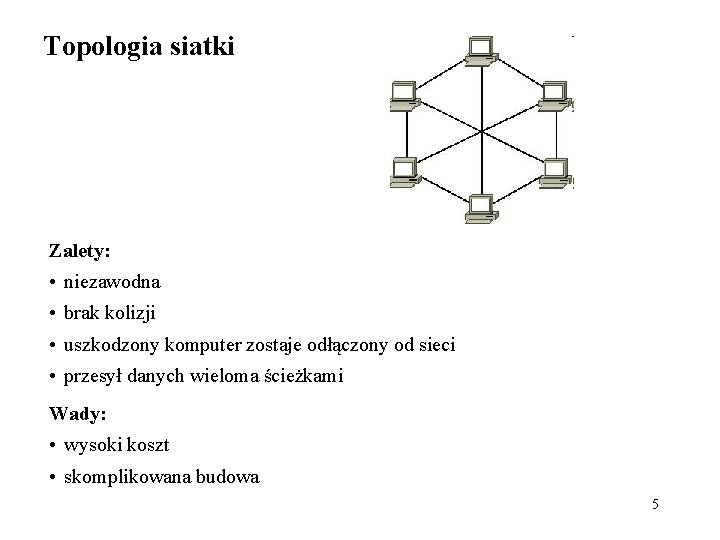

Topologia siatki Zalety: • niezawodna • brak kolizji • uszkodzony komputer zostaje odłączony od sieci • przesył danych wieloma ścieżkami Wady: • wysoki koszt • skomplikowana budowa 5

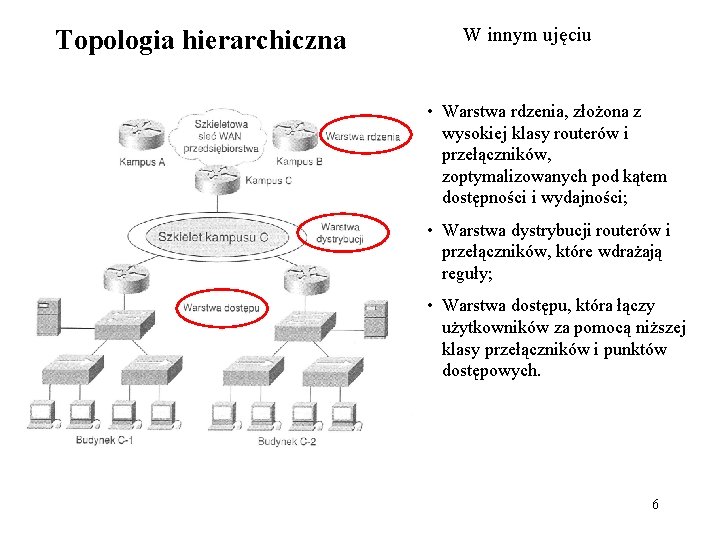

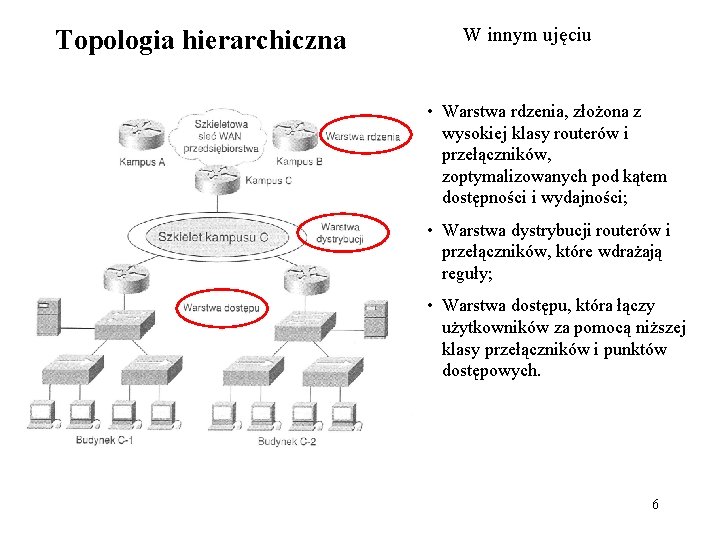

Topologia hierarchiczna W innym ujęciu • Warstwa rdzenia, złożona z wysokiej klasy routerów i przełączników, zoptymalizowanych pod kątem dostępności i wydajności; • Warstwa dystrybucji routerów i przełączników, które wdrażają reguły; • Warstwa dostępu, która łączy użytkowników za pomocą niższej klasy przełączników i punktów dostępowych. 6

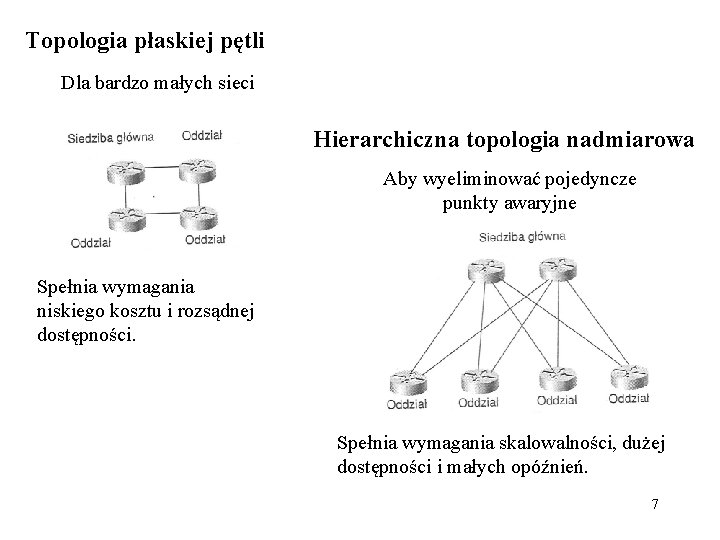

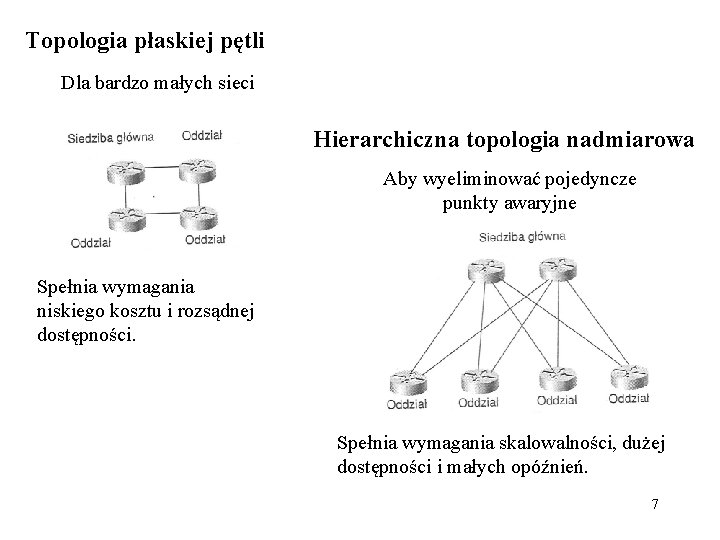

Topologia płaskiej pętli Dla bardzo małych sieci Hierarchiczna topologia nadmiarowa Aby wyeliminować pojedyncze punkty awaryjne Spełnia wymagania niskiego kosztu i rozsądnej dostępności. Spełnia wymagania skalowalności, dużej dostępności i małych opóźnień. 7

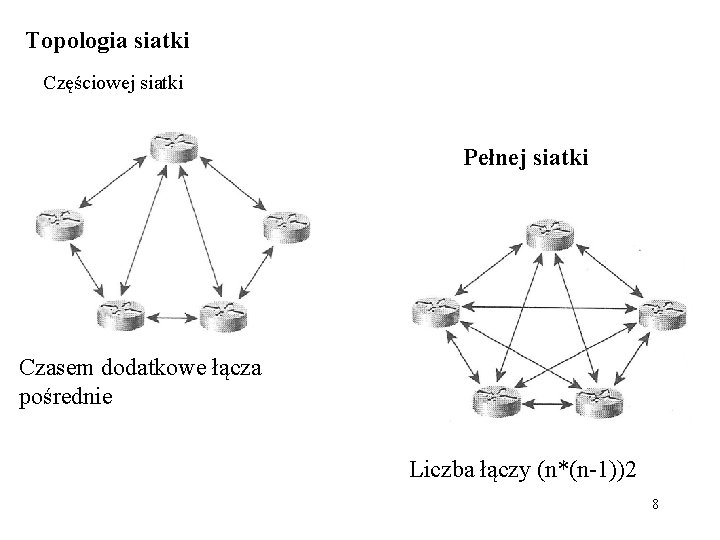

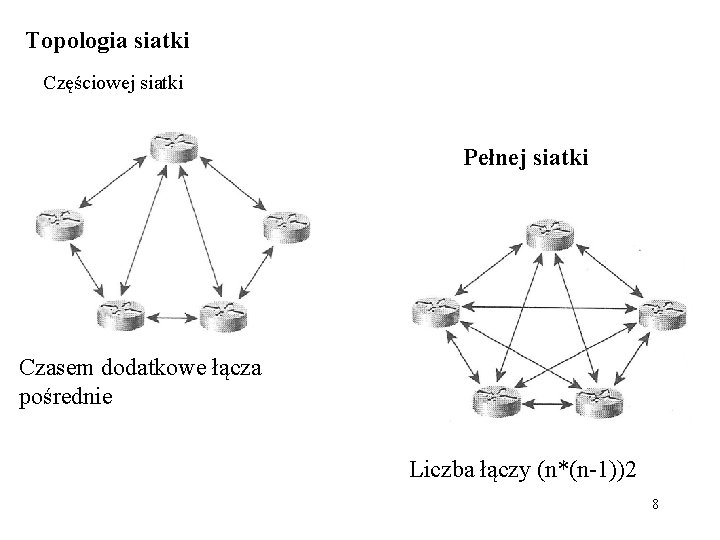

Topologia siatki Częściowej siatki Pełnej siatki Czasem dodatkowe łącza pośrednie Liczba łączy (n*(n-1))2 8

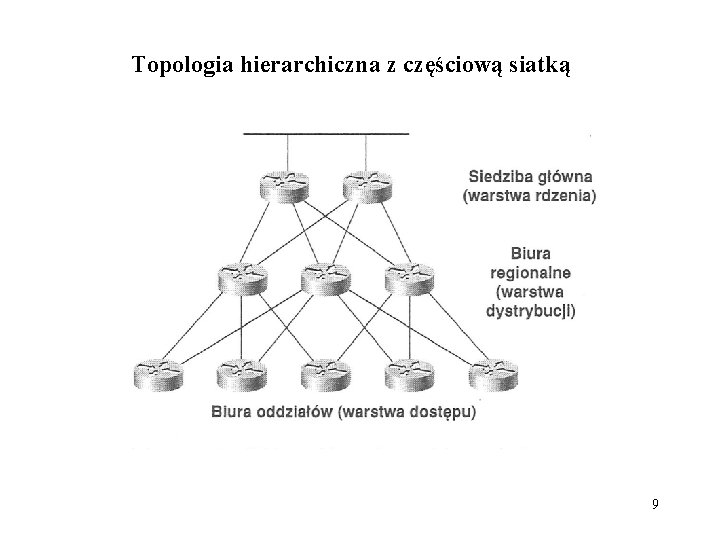

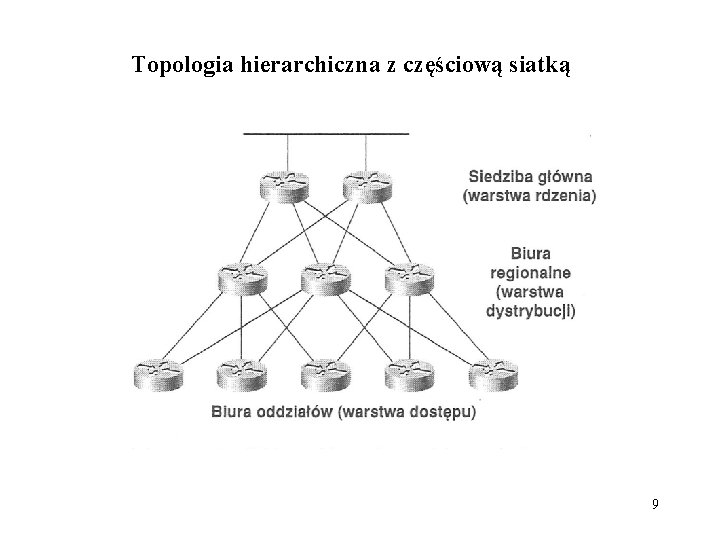

Topologia hierarchiczna z częściową siatką 9

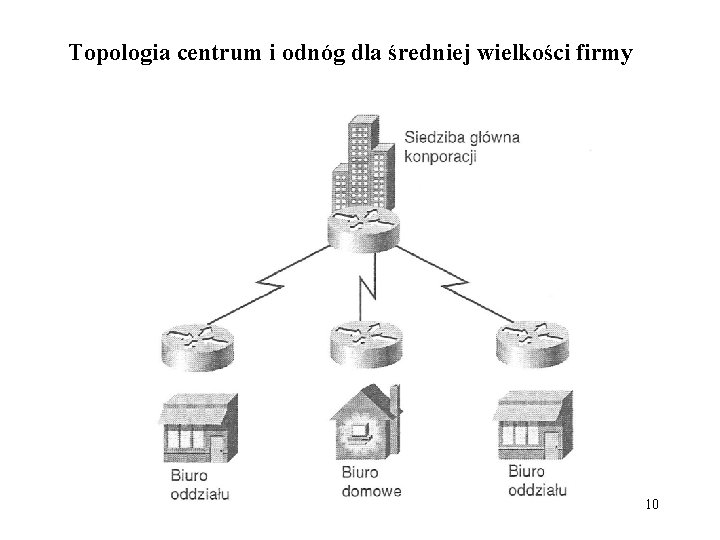

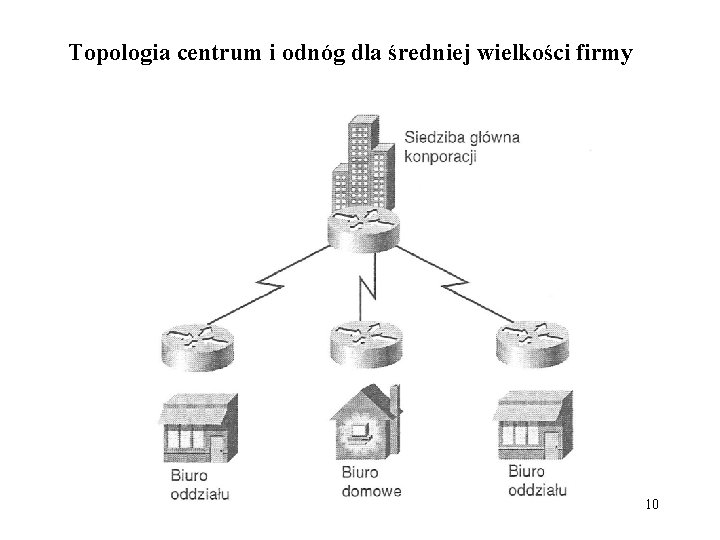

Topologia centrum i odnóg dla średniej wielkości firmy 10

Podejście modułowe, hierarchiczne 11

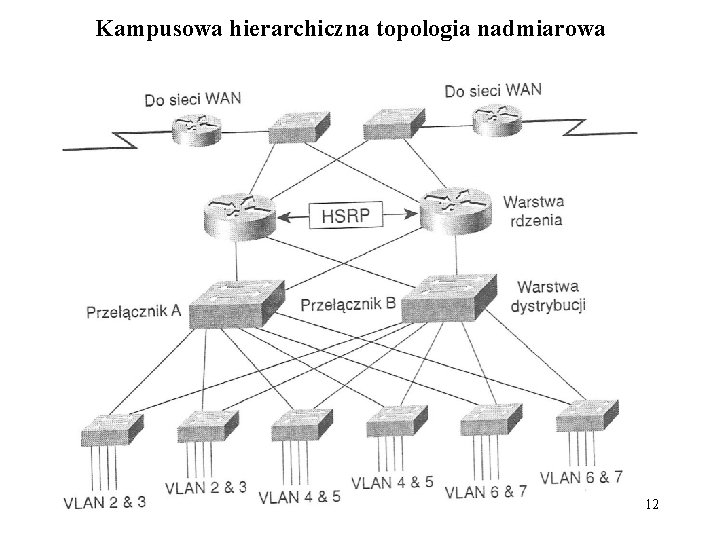

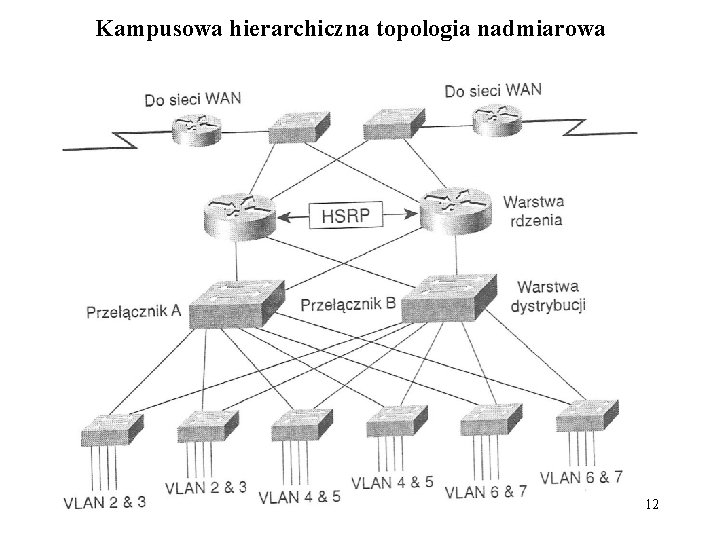

Kampusowa hierarchiczna topologia nadmiarowa 12

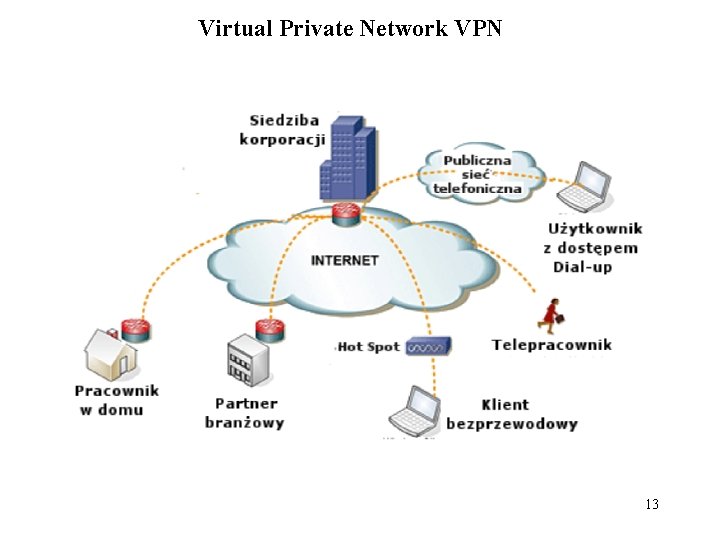

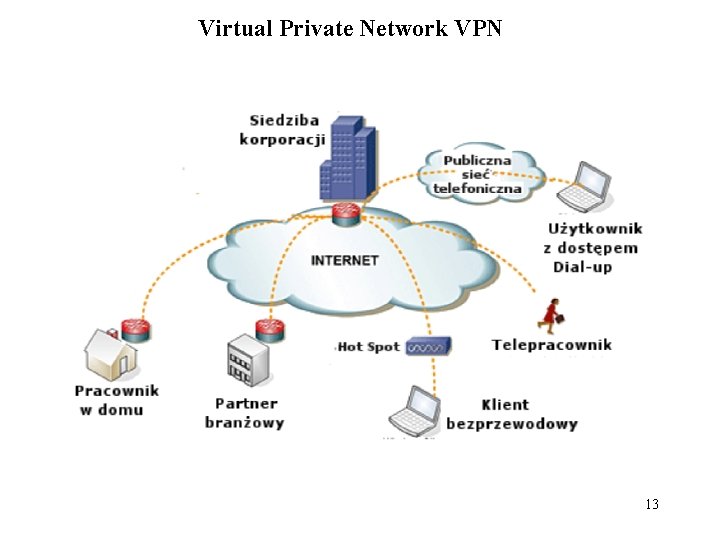

Virtual Private Network VPN 13

Modele sieci VPN • zdalnego dostępu (PC-to-LAN) – umożliwiające użytkownikom, będącymi poza lokalną siecią w której przechowywane są żądane, bezpieczne połączenie z zasobami sieci • LAN-to-LAN – bezpieczna transmisja danych przez sieć rozległą, pomiędzy dwoma sieciami lokalnymi należącymi przykładowo do tej samej korporacji 14

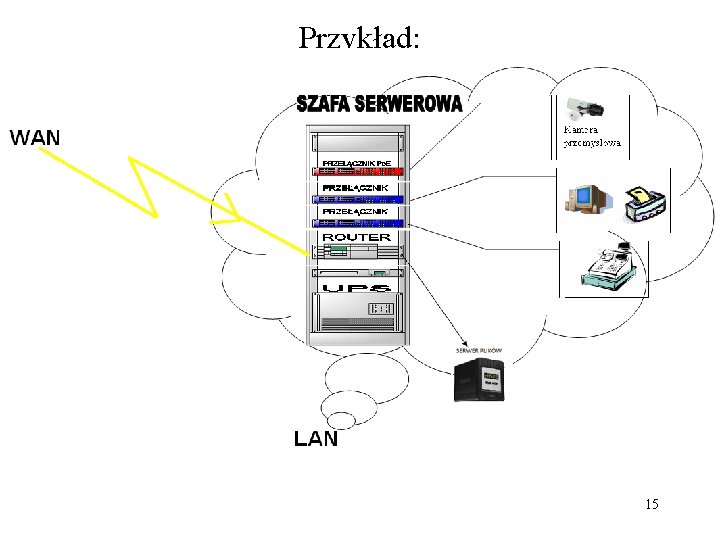

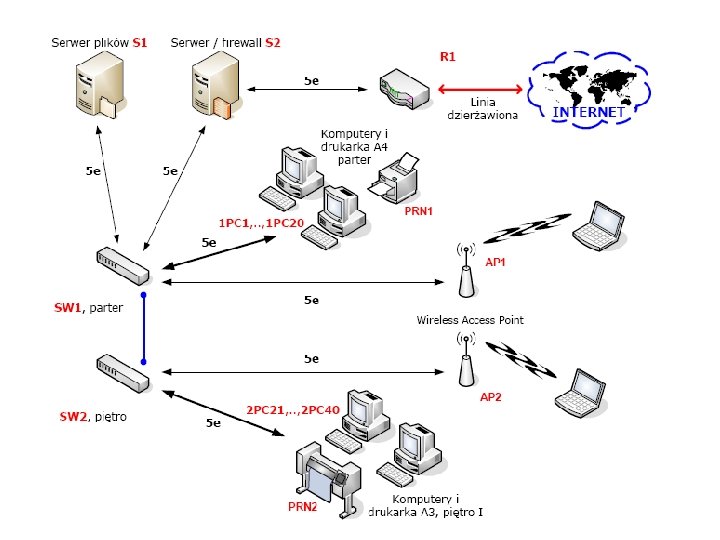

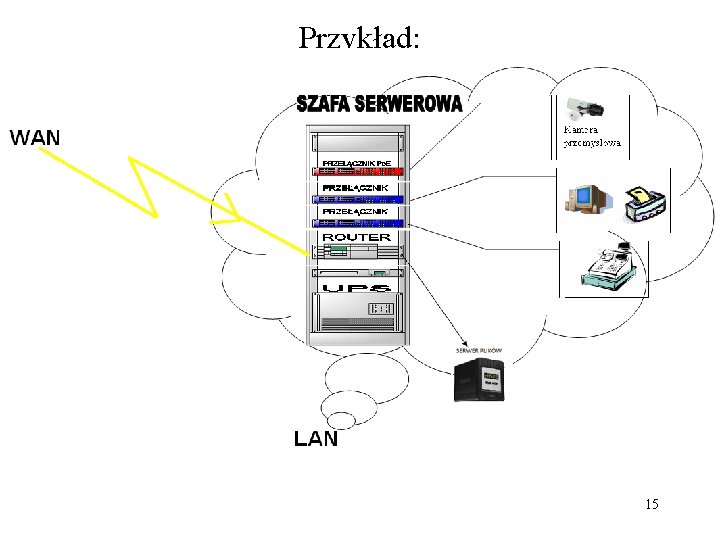

Przykład: 15

16

5. Strategie bezpieczeństwa sieciowego Elementy polityki bezpieczeństwa: • polityka dostępu – prawa dostępu oraz przywileje, kategoryzacja danych (poufne, wewnętrzne, ściśle tajne); • polityka rozliczania – zakres odpowiedzialności użytkowników, pracowników eksploatujących oraz zarządu; • polityka uwierzytelniania – efektywna polityka haseł oraz reguły uwierzytelniania odległych lokalizacji; • polityka poufności – rozsądne oczekiwania np. do monitorowania poczty elektronicznej, dostępu do plików użytkowników; • wytyczne zakupu technologii komputerowej – wymagania dotyczące nabywania, konfigurowania i kontrolowania systemów komputerowych i sieci 17

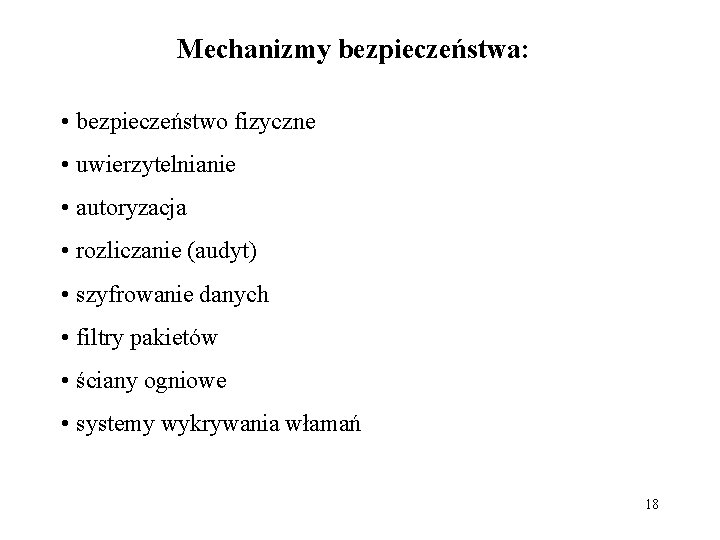

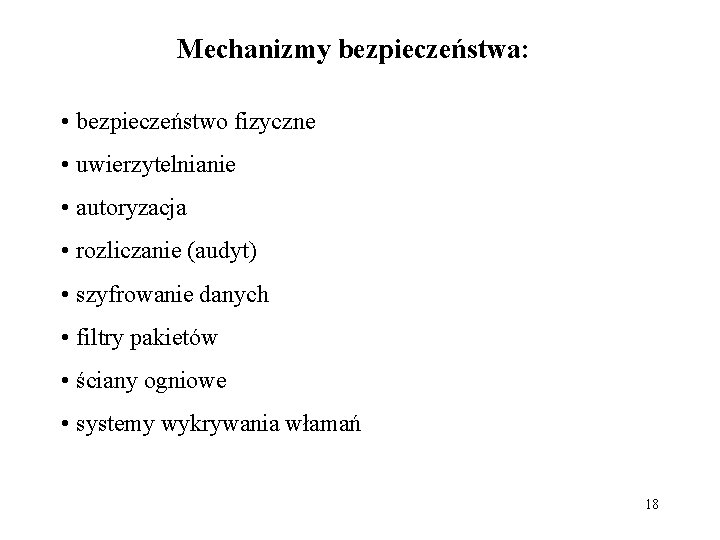

Mechanizmy bezpieczeństwa: • bezpieczeństwo fizyczne • uwierzytelnianie • autoryzacja • rozliczanie (audyt) • szyfrowanie danych • filtry pakietów • ściany ogniowe • systemy wykrywania włamań 18

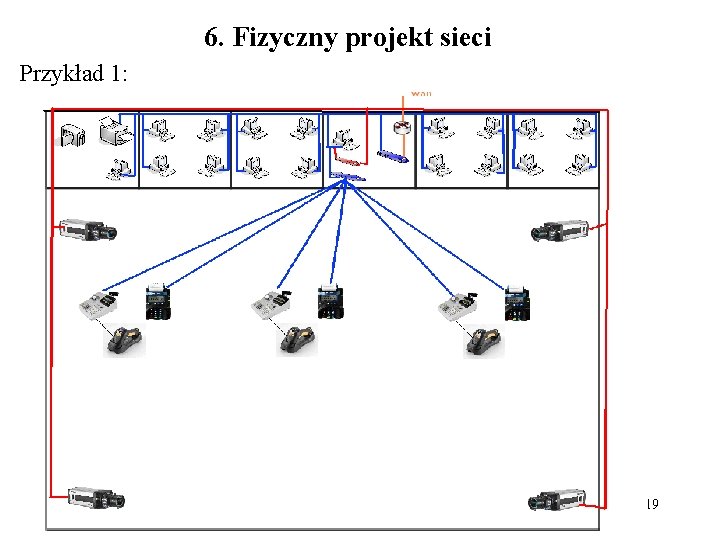

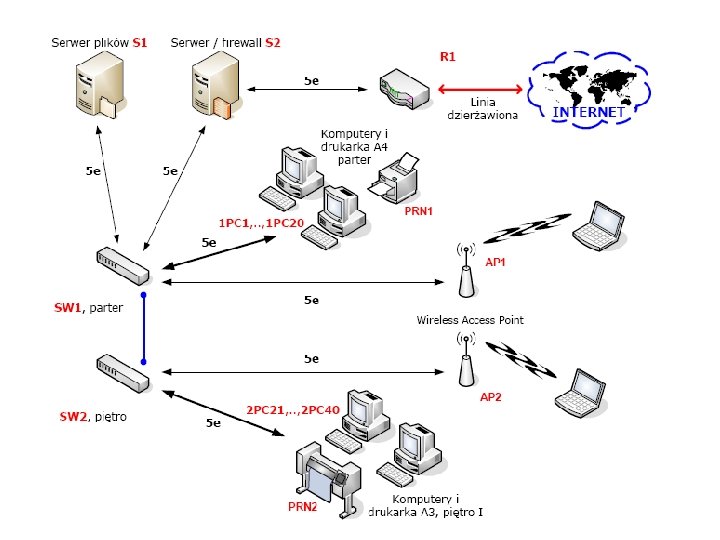

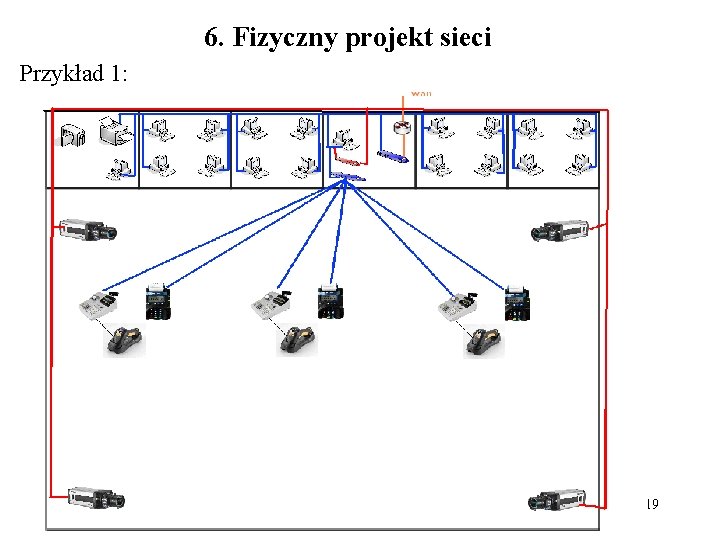

6. Fizyczny projekt sieci Przykład 1: 19

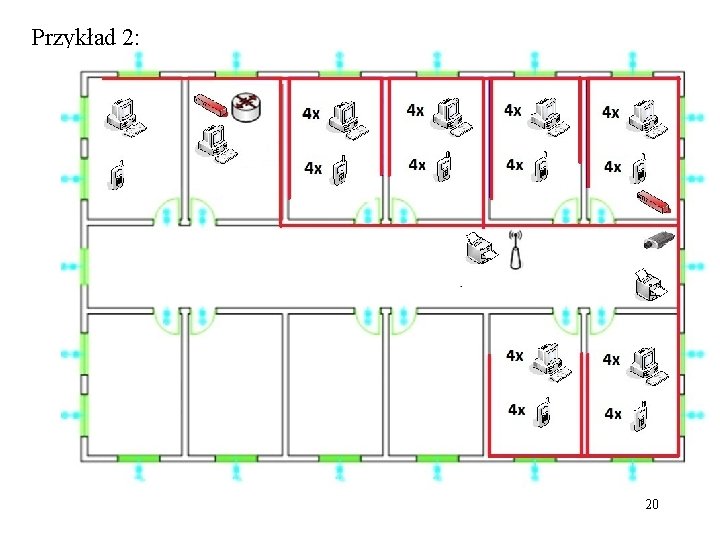

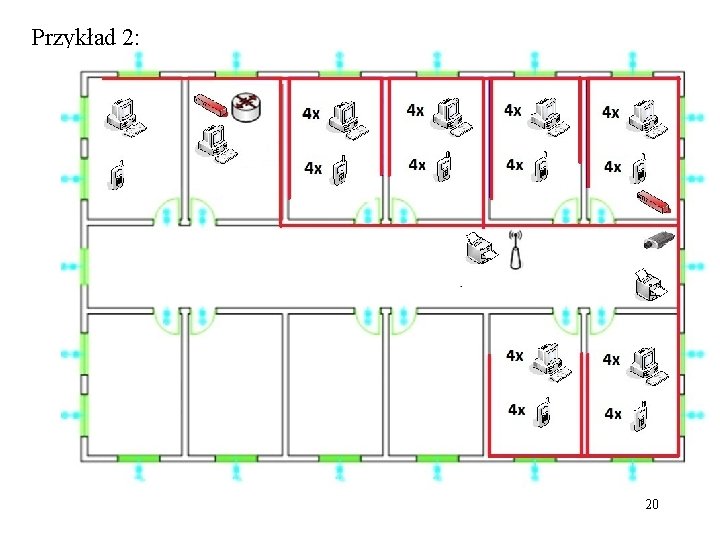

Przykład 2: 20

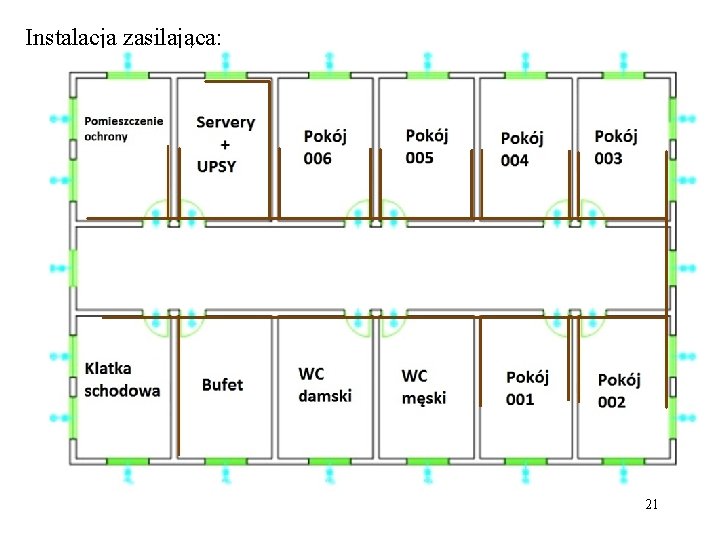

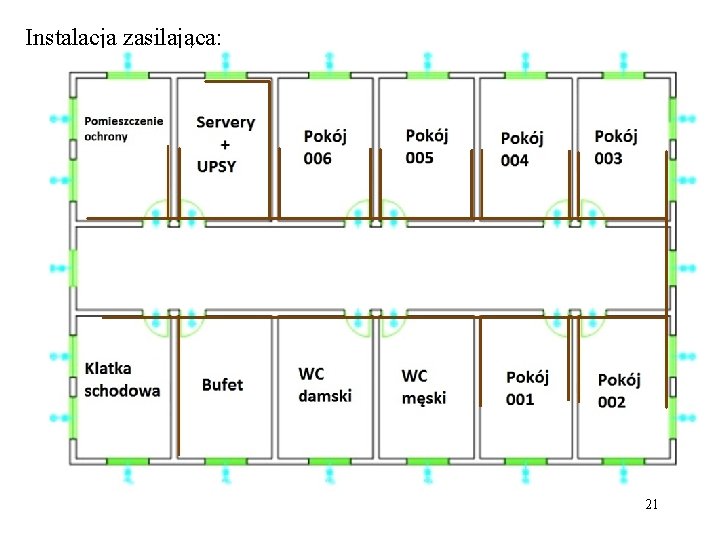

Instalacja zasilająca: 21

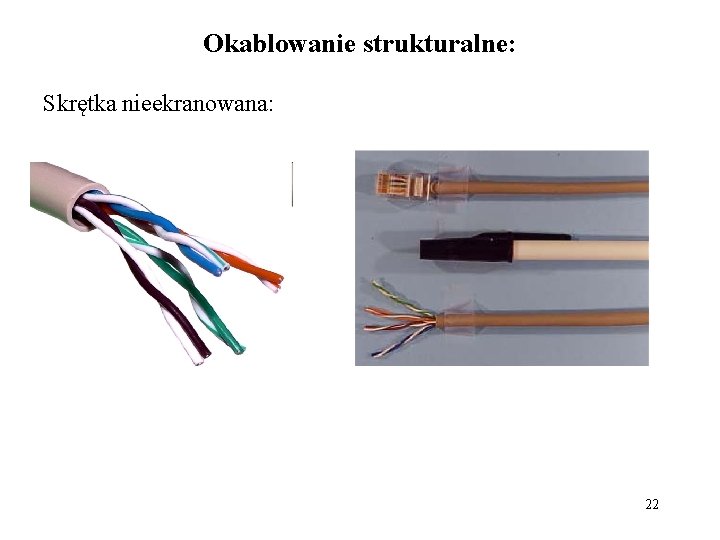

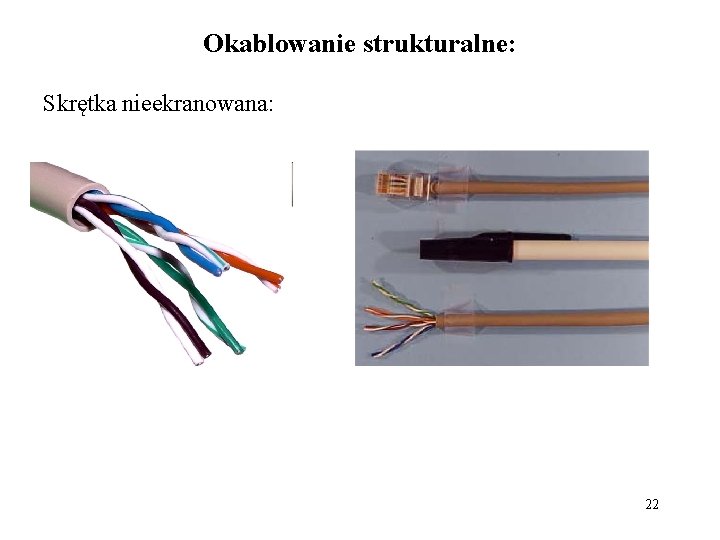

Okablowanie strukturalne: Skrętka nieekranowana: 22

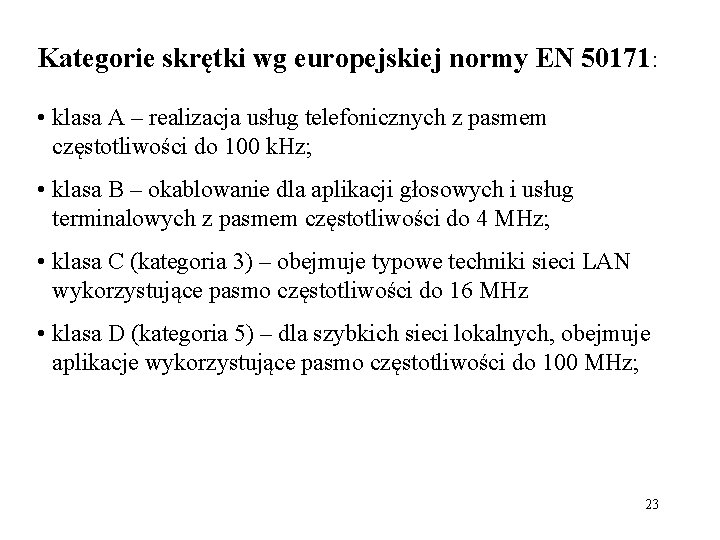

Kategorie skrętki wg europejskiej normy EN 50171: • klasa A – realizacja usług telefonicznych z pasmem częstotliwości do 100 k. Hz; • klasa B – okablowanie dla aplikacji głosowych i usług terminalowych z pasmem częstotliwości do 4 MHz; • klasa C (kategoria 3) – obejmuje typowe techniki sieci LAN wykorzystujące pasmo częstotliwości do 16 MHz • klasa D (kategoria 5) – dla szybkich sieci lokalnych, obejmuje aplikacje wykorzystujące pasmo częstotliwości do 100 MHz; 23

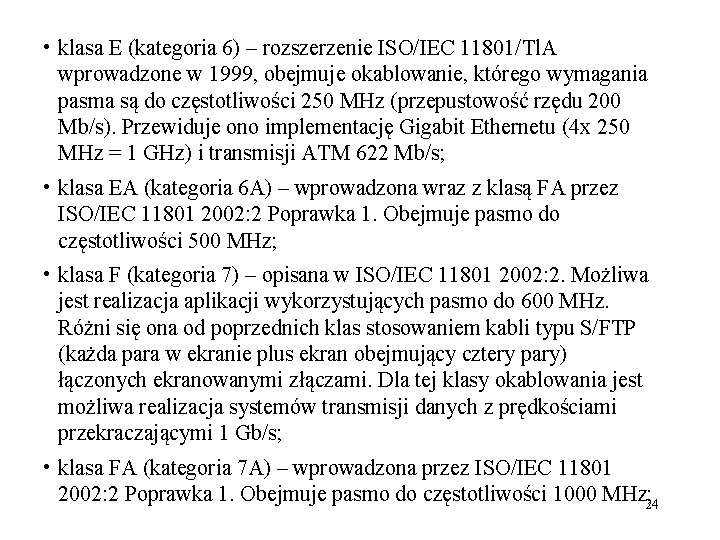

• klasa E (kategoria 6) – rozszerzenie ISO/IEC 11801/Tl. A wprowadzone w 1999, obejmuje okablowanie, którego wymagania pasma są do częstotliwości 250 MHz (przepustowość rzędu 200 Mb/s). Przewiduje ono implementację Gigabit Ethernetu (4 x 250 MHz = 1 GHz) i transmisji ATM 622 Mb/s; • klasa EA (kategoria 6 A) – wprowadzona wraz z klasą FA przez ISO/IEC 11801 2002: 2 Poprawka 1. Obejmuje pasmo do częstotliwości 500 MHz; • klasa F (kategoria 7) – opisana w ISO/IEC 11801 2002: 2. Możliwa jest realizacja aplikacji wykorzystujących pasmo do 600 MHz. Różni się ona od poprzednich klas stosowaniem kabli typu S/FTP (każda para w ekranie plus ekran obejmujący cztery pary) łączonych ekranowanymi złączami. Dla tej klasy okablowania jest możliwa realizacja systemów transmisji danych z prędkościami przekraczającymi 1 Gb/s; • klasa FA (kategoria 7 A) – wprowadzona przez ISO/IEC 11801 2002: 2 Poprawka 1. Obejmuje pasmo do częstotliwości 1000 MHz; 24

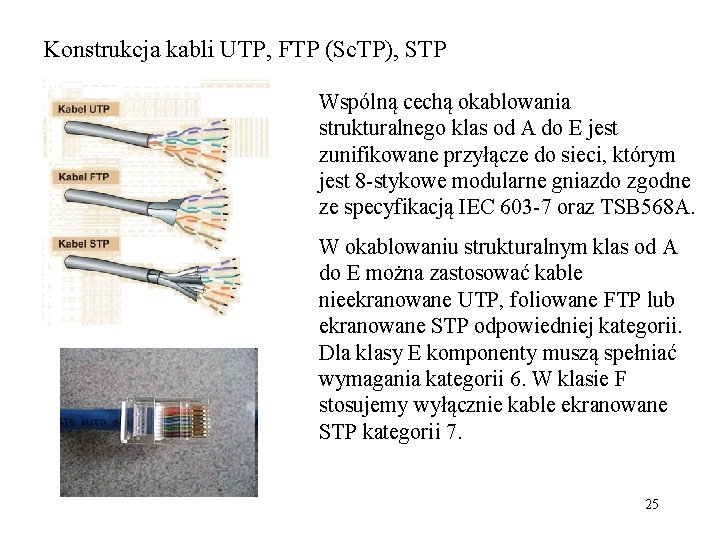

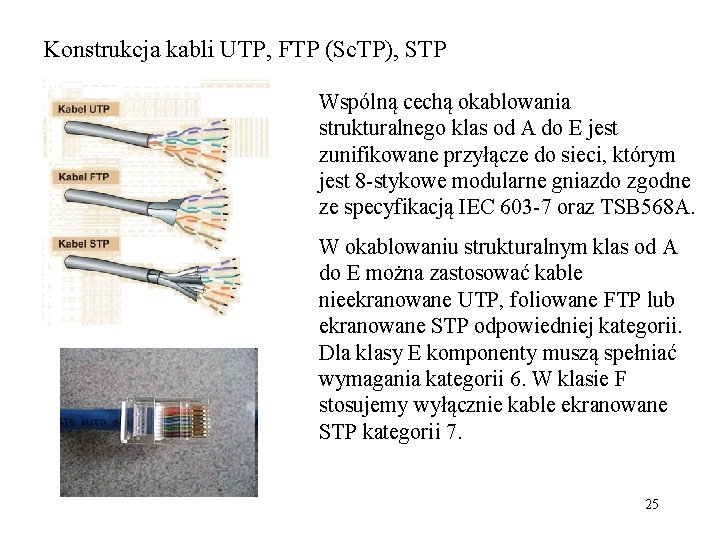

Konstrukcja kabli UTP, FTP (Sc. TP), STP Wspólną cechą okablowania strukturalnego klas od A do E jest zunifikowane przyłącze do sieci, którym jest 8 -stykowe modularne gniazdo zgodne ze specyfikacją IEC 603 -7 oraz TSB 568 A. W okablowaniu strukturalnym klas od A do E można zastosować kable nieekranowane UTP, foliowane FTP lub ekranowane STP odpowiedniej kategorii. Dla klasy E komponenty muszą spełniać wymagania kategorii 6. W klasie F stosujemy wyłącznie kable ekranowane STP kategorii 7. 25

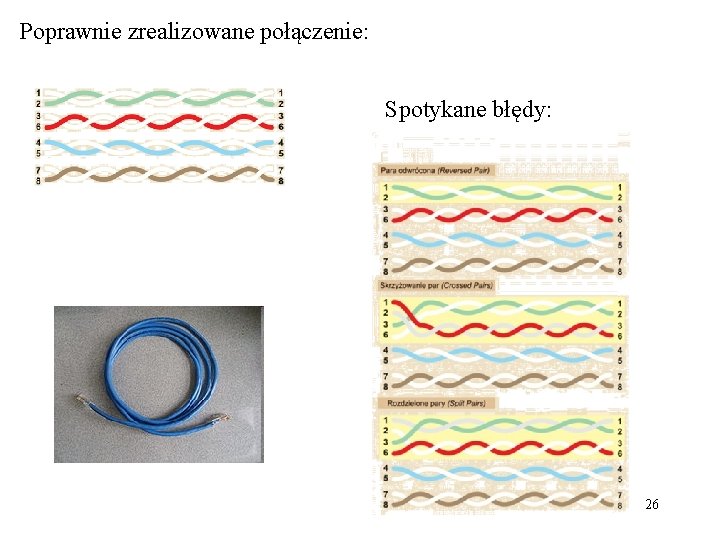

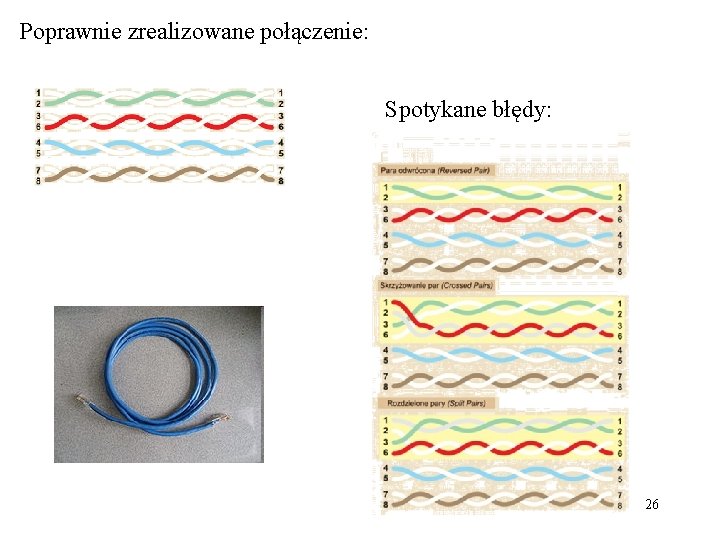

Poprawnie zrealizowane połączenie: Spotykane błędy: 26

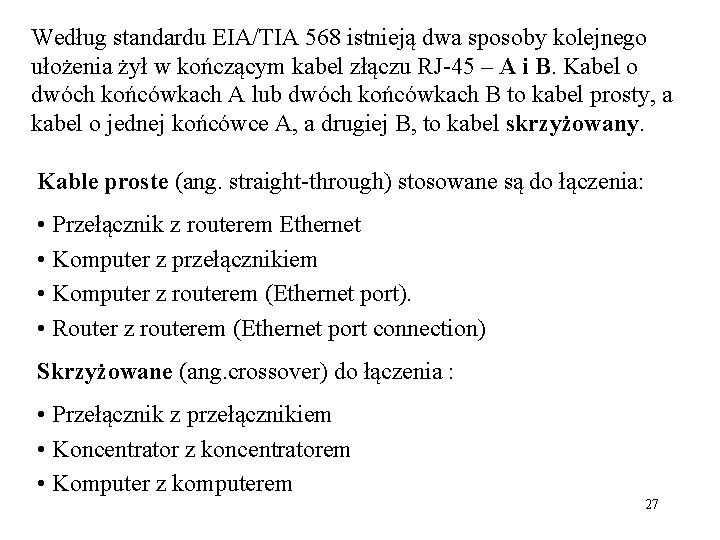

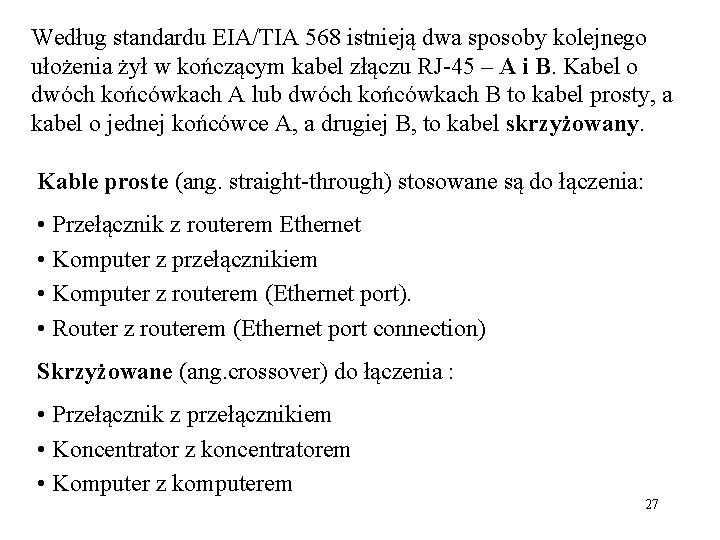

Według standardu EIA/TIA 568 istnieją dwa sposoby kolejnego ułożenia żył w kończącym kabel złączu RJ-45 – A i B. Kabel o dwóch końcówkach A lub dwóch końcówkach B to kabel prosty, a kabel o jednej końcówce A, a drugiej B, to kabel skrzyżowany. Kable proste (ang. straight-through) stosowane są do łączenia: • Przełącznik z routerem Ethernet • Komputer z przełącznikiem • Komputer z routerem (Ethernet port). • Router z routerem (Ethernet port connection) Skrzyżowane (ang. crossover) do łączenia : • Przełącznik z przełącznikiem • Koncentrator z koncentratorem • Komputer z komputerem 27

Połączenie kabla skrętkowego (standard T 568 B) 28

Sieć Ethernet z koncentratorem 29

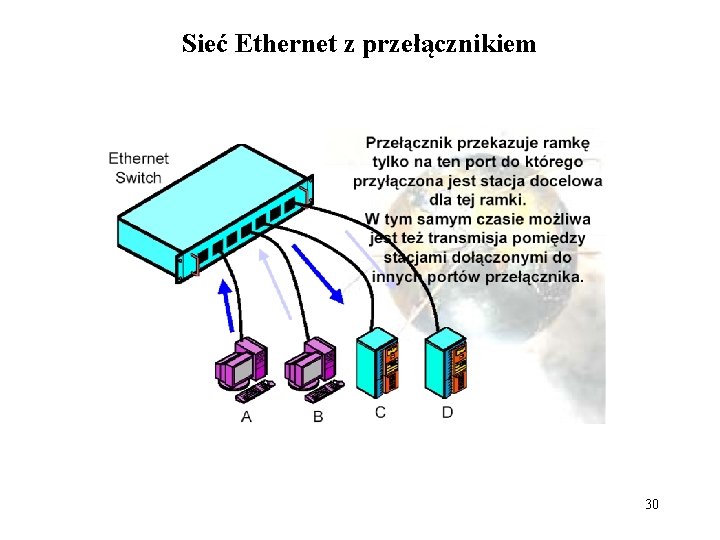

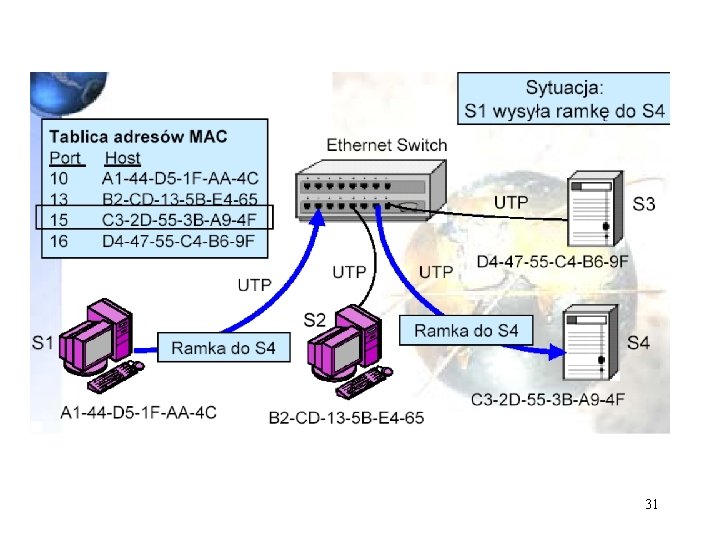

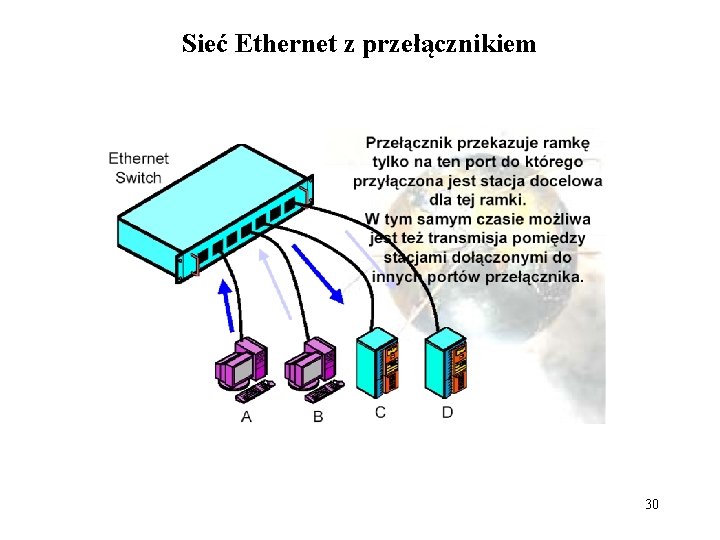

Sieć Ethernet z przełącznikiem 30

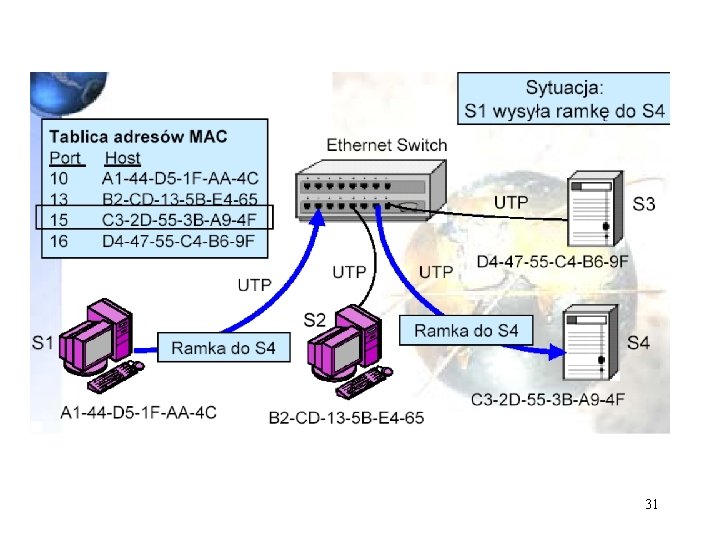

31

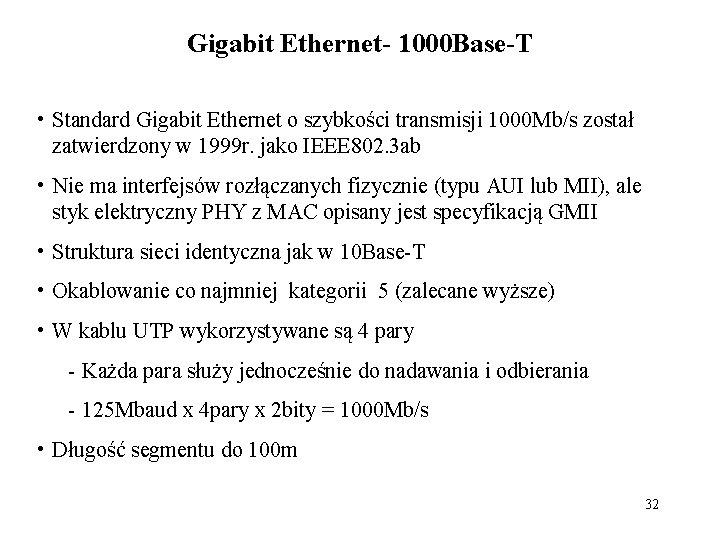

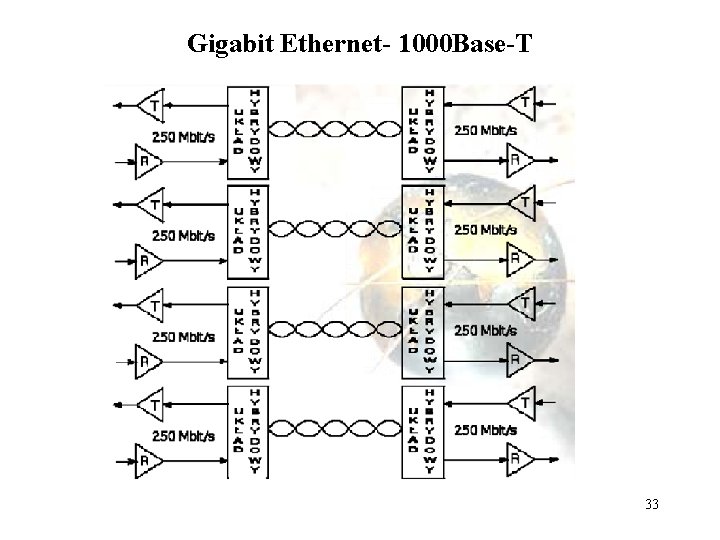

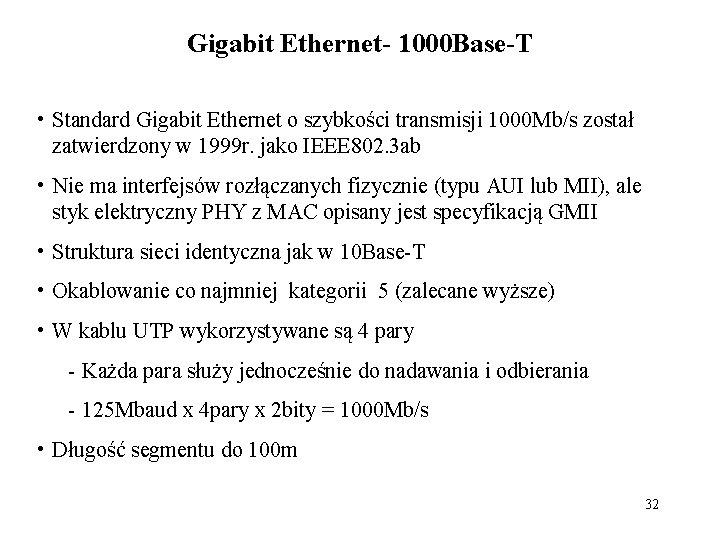

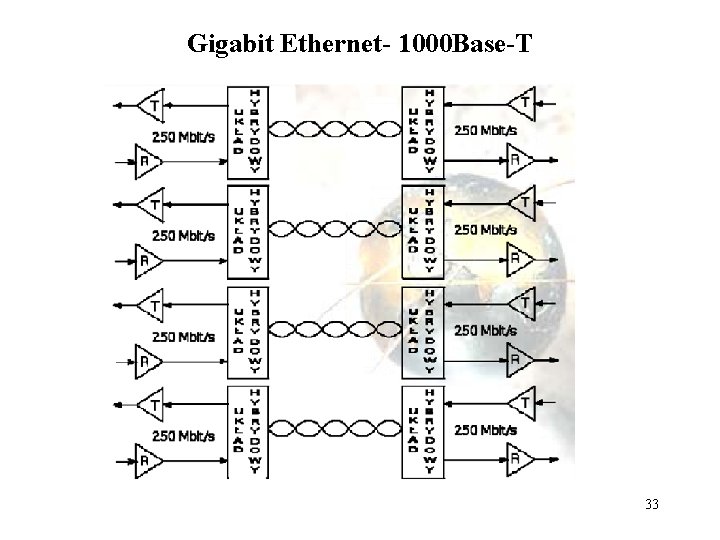

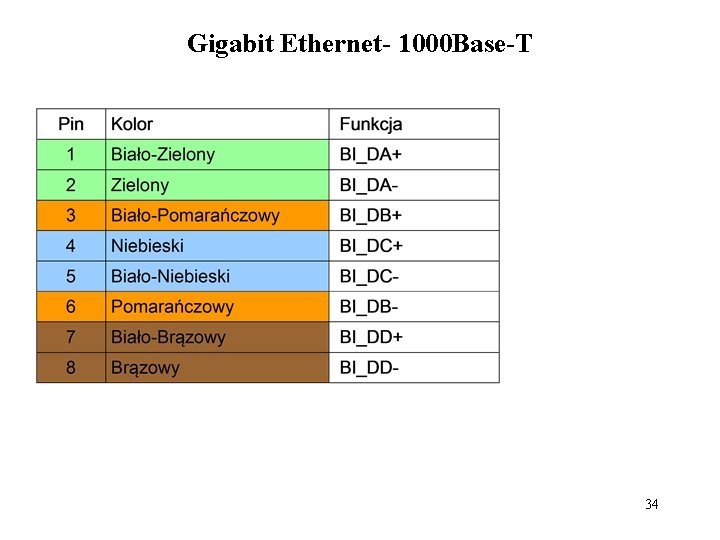

Gigabit Ethernet- 1000 Base-T • Standard Gigabit Ethernet o szybkości transmisji 1000 Mb/s został zatwierdzony w 1999 r. jako IEEE 802. 3 ab • Nie ma interfejsów rozłączanych fizycznie (typu AUI lub MII), ale styk elektryczny PHY z MAC opisany jest specyfikacją GMII • Struktura sieci identyczna jak w 10 Base-T • Okablowanie co najmniej kategorii 5 (zalecane wyższe) • W kablu UTP wykorzystywane są 4 pary - Każda para służy jednocześnie do nadawania i odbierania - 125 Mbaud x 4 pary x 2 bity = 1000 Mb/s • Długość segmentu do 100 m 32

Gigabit Ethernet- 1000 Base-T 33

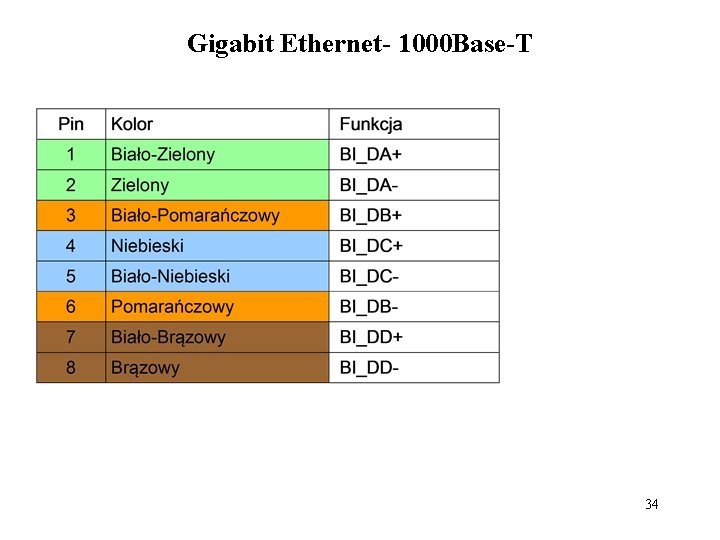

Gigabit Ethernet- 1000 Base-T 34

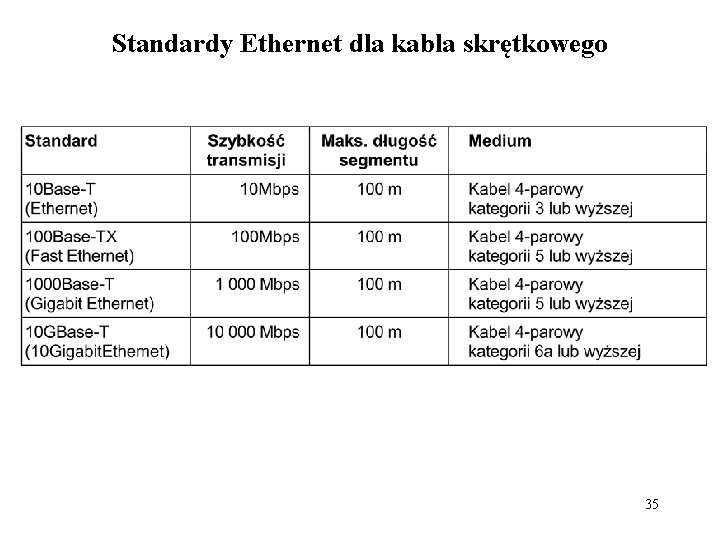

Standardy Ethernet dla kabla skrętkowego 35

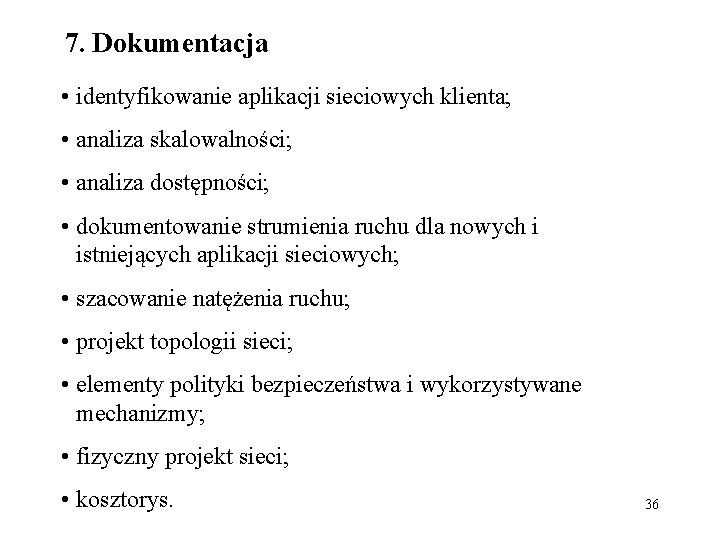

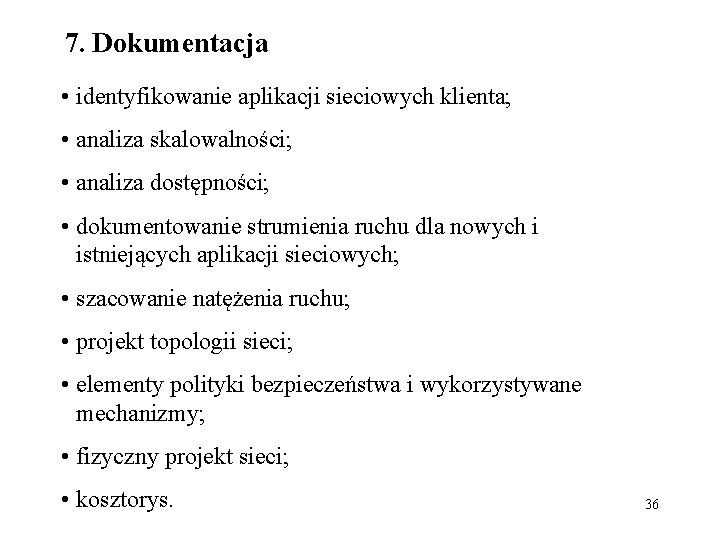

7. Dokumentacja • identyfikowanie aplikacji sieciowych klienta; • analiza skalowalności; • analiza dostępności; • dokumentowanie strumienia ruchu dla nowych i istniejących aplikacji sieciowych; • szacowanie natężenia ruchu; • projekt topologii sieci; • elementy polityki bezpieczeństwa i wykorzystywane mechanizmy; • fizyczny projekt sieci; • kosztorys. 36

Topologia hierarchiczna

Topologia hierarchiczna Topologia hierarchiczna

Topologia hierarchiczna Topologie sieci

Topologie sieci Lan plan

Lan plan Sieć ethernet pracuje w logicznej topologii

Sieć ethernet pracuje w logicznej topologii Foglio di lavorazione preparazioni galeniche magistrali

Foglio di lavorazione preparazioni galeniche magistrali Università degli studi di napoli

Università degli studi di napoli Rodzaje magistrali

Rodzaje magistrali Hierarchiczna struktura kościoła

Hierarchiczna struktura kościoła Fizyczny model danych

Fizyczny model danych Projektowanie systemów logistycznych

Projektowanie systemów logistycznych Projektowanie aplikacji webowych

Projektowanie aplikacji webowych Projektowanie betonu metodą trzech równań przykłady

Projektowanie betonu metodą trzech równań przykłady Projektowanie case

Projektowanie case Paradygmat postpozytywistyczny

Paradygmat postpozytywistyczny Nadklucz

Nadklucz Projektowanie bazy danych

Projektowanie bazy danych Filtr iir

Filtr iir Ogama

Ogama Projektowanie aplikacji internetowych

Projektowanie aplikacji internetowych Projektowanie magazynów

Projektowanie magazynów Topolgia

Topolgia Topologia rozszerzonej gwiazdy

Topologia rozszerzonej gwiazdy Topologia daisy chain vantagens e desvantagens

Topologia daisy chain vantagens e desvantagens Fddi topologia

Fddi topologia Terminador de red

Terminador de red Topológia význam

Topológia význam Sistema operacional de rede

Sistema operacional de rede Topologia arvore

Topologia arvore Elementy składowe sieci komputerowej

Elementy składowe sieci komputerowej Hálós topológia

Hálós topológia Topologia

Topologia Software aplicativo exemplos

Software aplicativo exemplos Topologia red bus

Topologia red bus Taqueometria

Taqueometria Topologia rozszerzonej gwiazdy

Topologia rozszerzonej gwiazdy Topologia tree

Topologia tree