Sistemas Operativos Tema 17 Seguridad y proteccin del

- Slides: 60

Sistemas Operativos Tema 17: Seguridad y protección del sistema de archivos (Tema 19 en apuntes prof. Rovayo) 1

Tema 17: Seguridad y protección del sis. de archivos Índice: 1. Conceptos generales de seguridad 2. Ataques contra la seguridad 3. Comprobación de la identidad del usuario 4. Protección y control de acceso 5. Ejemplos de sistemas de archivos 2

Tema 17: Seguridad y protección del sis. de archivos Índice: 1. Conceptos generales de seguridad 2. Ataques contra la seguridad 3. Comprobación de la identidad del usuario 4. Protección y control de acceso 5. Ejemplos de sistemas de archivos 3

Tema 17: Seguridad y protección del sis. de archivos 1. Conceptos generales de seguridad v La seguridad abarca: Ø Causas externas Ø Fallos en los equipos Ø Errores de programación Ø Errores humanos de utilización Ø Ataques intencionados (intrusión): • Curiosidad usuarios • Lucro activo • Espionaje industrial • Copias ilegales de programas • …. 4

Tema 17: Seguridad y protección del sis. de archivos 1. Conceptos generales de seguridad Principios para diseñar sistemas seguros 1. Suponer que diseño es público 2. Resultado por defecto de una comprobación: denegar 3. Comprobar permisos en vigor 4. Dar a cada proceso el mínimo privilegio necesario para llevar a cabo de su función 5. Establecer métodos sencillos y uniformes 6. El sistema de protección debe ser fácil de aplicar Ø De lo contrario los usuarios intentarán no usarlo v Tipos de seguridad: Ø Control de acceso discrecional 5

Tema 17: Seguridad y protección del sis. de archivos Índice: 1. Conceptos generales de seguridad 2. Ataques contra la seguridad 3. Comprobación de la identidad del usuario 4. Protección y control de acceso 5. Ejemplos de sistemas de archivos 6

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad v Ataques más frecuentes: Ø Caballos de Troya Ø Bombas Lógicas Ø Virus Ø Gusanos Ø Canales ocultos 7

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Caballos de Troya v Definición: Programa con apariencia inofensiva que contiene código malintencionado v Código malintencionado se ejecuta sin conocimiento de usuario v Ejecución del programa: Ø Por estupidez o inocencia del usuario Ø Aprovechando algún tipo de automatización • Script de correo • “. ” al principio del PATH • Falso inicio de sesión 8

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Bombas lógicas v Definición: Código insertado en un programa que realiza alguna actividad ilícita v Actividad ilícita: normalmente, sabotaje v Bomba pasa por periodo de inactividad hasta que se detona v Detonación de la bomba: al detectar determinada condición: Ø Ø Una fecha dada Ante la introducción de una clave Ante la falta de una clave de desactivación … 9

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Virus v Definición: Fragmento de código que se reproduce a sí mismo infectando código Ø De otros programas Ø Del sistema v Además de ello, puede realizar actividades ilícitas: Ø Virus puede hacer cualquier cosa permitida al código que infecta Ø Tipo habitual de ataque: denegación de servicio (Do. S) 10

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Virus (cont. ) v Funcionamiento habitual: Ø Programador desarrolla código del virus Ø Utilizando un dropper, infecta máquina o ejecutable • Virus entra en circulación Ø Al ejecutarse código infectado, virus se ejecuta: • Se instala en memoria • Infecta otros programas Ø Carga útil: acción para la que está programado Tipos de virus v De ejecutable (virus parásitos) Ø Se anexan a programas ejecutables Ø Constan de cargador + código útil 11

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Virus (cont. ) Tipos de virus (cont. ) v Residente en memoria Ø Virus permanece en memoria cuando acaba programa infectado Ø Se ejecuta normalmente capturando una interrupción • ¡Modo supervisor! v Virus de arranque Ø Infectan cargador software de SO en MBR Ø Si cargador software + virus no caben en MBR: mueven cargador software a otro sitio v Virus de controlador de dispositivo Ø Si se infecta un gestor de dispositivo en Windows 2000 o en Linux → ¡virus pasa a formar parte del núcleo! 12

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Virus (cont. ) Tipos de virus (cont. ) v Virus de macro Ø Infectan documentos en lugar de programas Ø Se ejecutan por parte de las aplicaciones que manipulan estos programas (Office) v Virus de código fuente Ø Localizan e infectan archivos de código fuente Ø Muy específicos, por tanto, escasa repercusión 13

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Virus (cont. ) v Funcionamiento de los antivirus: Ø Se consigue infectar un archivo señuelo (goat file) Ø Se compara con archivo original y se identifica cadena característica Ø Se busca dicha cadena en archivos o en memoria v Virus polimórficos: Ø Son capaces de variar su cadena característica en cada infección 14

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Gusanos v Definición: Programas que se propagan copiándose a sí mismos de una máquina a otra a través de la red v Normalmente explotan fallos de seguridad de los sistemas operativos v No suelen causar más daños que el consumo de recursos v Objetivo más frecuente: vanidad del programador 15

Tema 17: Seguridad y protección del sis. de archivos 2. Ataques contra la seguridad Canales Ocultos v Definición: Comunicación ilícita establecida entre dos o más procesos utilizando mecanismos al margen de los proporcionados por el sistema operativo v Difíciles de detectar v Ejemplos: Ø Un proceso monitoriza la carga de la CPU para recibir y la información que otro le envía sobrecargando o aliviando la CPU Ø Usar un monitor de tubo para transmitir información por radiofrecuencia • Gobierno norteamericano se toma muy en serio esta posibilidad • Ejemplo: tempest (http: //www. erikyyy. de/tempest/) 16

Tema 17: Seguridad y protección del sis. de archivos Índice: 1. Conceptos generales de seguridad 2. Ataques contra la seguridad 3. Comprobación de la identidad del usuario 4. Protección y control de acceso 5. Ejemplos de sistemas de archivos 17

Tema 17: Seguridad y protección del sis. de archivos 3. Comprobación de la identidad del usuario v Objetivos: permitir acceso al sistema sólo a usuarios autorizados v Índices de medida: Ø Tasa de rechazos indebidos Ø Tasa de aceptaciones indebidas v Métodos de comprobación: 1. Mediante información secreta 2. Mediante elementos físicos 3. Mediante técnicas biométricas 18

Tema 17: Seguridad y protección del sis. de archivos 3. Comprobación de la identidad del usuario v Objetivos: permitir acceso al sistema sólo a usuarios autorizados v Índices de medida: Ø Tasa de rechazos indebidos Ø Tasa de aceptaciones indebidas v Métodos de comprobación: 1. Mediante información secreta 2. Mediante elementos físicos 3. Mediante técnicas biométricas 19

Tema 17: Seguridad y protección del sis. de archivos 3. 1 Comprobación mediante inf. secreta v Idea: usuario comparte información secreta con el sistema Ø Sistema pide dicha información a usuario Ø Si es correcta, se permite acceso v Ventajas: Ø Método simple y barato: no hacen falta… • Dispositivos • Elementos físicos v Inconvenientes: la información secreta puede ser… Ø Comunicada Ø Averigüada 20

Tema 17: Seguridad y protección del sis. de archivos 3. 1 Comprobación mediante inf. secreta v Forma más habitual: contraseñas Ø Contraseña nunca debe ser apuntada Ø Se debe almacenar encriptada en el sistema Ataques desde el exterior: v Falso cliente de conexión v Ingeniería social v Uso de un diccionario (fuerza bruta) Ø Contramedidas: • En caso de contraseña errónea, esperar un tiempo para dar nueva oportunidad • Limitar nº de reintentos • Uso de contraseñas que no estén en diccionario 21

Tema 17: Seguridad y protección del sis. de archivos 3. 1 Comprobación mediante inf. secreta Ataques desde el propio sistema: v Uso de un diccionario (fuerza bruta) Ø Si se tiene acceso a las contraseñas encriptadas, se encriptan una por una las palabras del diccionario y se comparan con la contraseña Ø Contramedidas: • Uso de contraseñas que no estén en diccionario • Uso de shadow passwords v Uso de un espía de teclado Ø Puede estar instalado en otro ordenador desde el cual nos conectamos Ø Puede ser hardware o software 22

Tema 17: Seguridad y protección del sis. de archivos 3. Comprobación mediante inf. secreta Ataques desde el propio sistema (cont. ): v Falso inicio de sesión Ø Similar a falso cliente de conexión, pero desde dentro del sistema v Uso de un packet sniffer Ø Contramedidas: • Transferir contraseñas encriptadas 23

Tema 17: Seguridad y protección del sis. de archivos 3. Comprobación mediante inf. secreta Alternativas a las contraseñas: v Contraseñas múltiples Ø Contraseña que consta de varias partes Ø El sistema nos pide varias de ellas→ dificulta obtención de la contraseña completa v Contraseñas de un único uso v Preguntas personales v Fórmulas matemáticas 24

Tema 17: Seguridad y protección del sis. de archivos 3. Comprobación de la identidad del usuario v Objetivos: permitir acceso al sistema sólo a usuarios autorizados v Índices de medida: Ø Tasa de rechazos indebidos Ø Tasa de aceptaciones indebidas v Métodos de comprobación: 1. Mediante información secreta 2. Mediante elementos físicos 3. Mediante técnicas biométricas 25

Tema 17: Seguridad y protección del sis. de archivos 3. Comprobación mediante elementos físicos v Idea: usuario se identifica mediante algún objeto legible por sistema: Ø Tarjeta con banda magnética Ø Tarjeta con chip Ø … v Para prevenir uso indebido: se refuerza mediante una contraseña Ø Puede estar grabada encriptada en la propia tarjeta v Ventajas: Ø No hay que almacenar ni transferir claves v Inconvenientes: Ø Necesidad de dispositivos físicos Ø Posibilidad de duplicado de tarjeta 26

Tema 17: Seguridad y protección del sis. de archivos 3. Comprobación de la identidad del usuario v Objetivos: permitir acceso al sistema sólo a usuarios autorizados v Índices de medida: Ø Tasa de rechazos indebidos Ø Tasa de aceptaciones indebidas v Métodos de comprobación: 1. Mediante información secreta 2. Mediante elementos físicos 3. Mediante técnicas biométricas 27

Tema 17: Seguridad y protección del sis. de archivos 3. Comprob. mediante técnicas biométricas v Idea: se usa alguna característica del propio usuario como identificación: Ø Características físicas Ø Características de comportamiento v Características físicas: Ø Ø Huella digital Capilares de retina Examen del iris … v Características de comportamiento Ø Ø Análisis de voz ritmo de tecleo reconocimiento de firma … 28

Tema 17: Seguridad y protección del sis. de archivos 3. Comprob. mediante técnicas biométricas v Ventajas: Ø Muy baja tasa de aceptación indebida v Inconveniente: Ø Necesidad de elementos físicos potencialmente caros Ø Algunos métodos: elevada tasa de rechazos indebidos 29

Tema 17: Seguridad y protección del sis. de archivos Índice: 1. Conceptos generales de seguridad 2. Ataques contra la seguridad 3. Comprobación de la identidad del usuario 4. Protección y control de acceso 5. Ejemplos de sistemas de archivos 30

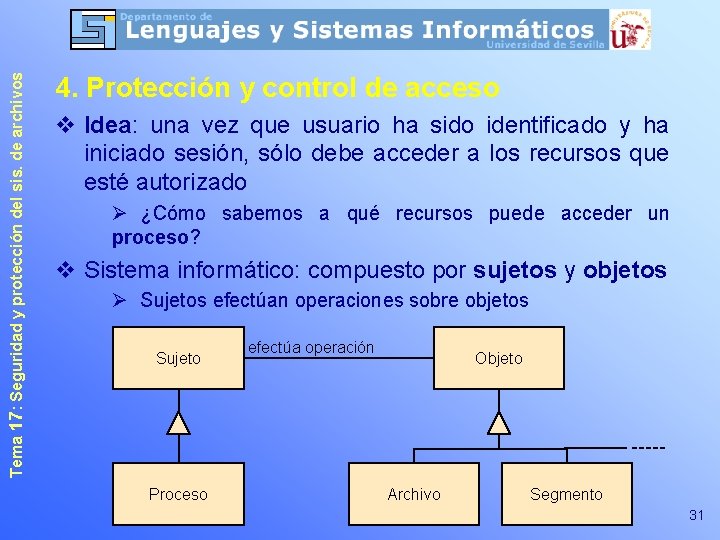

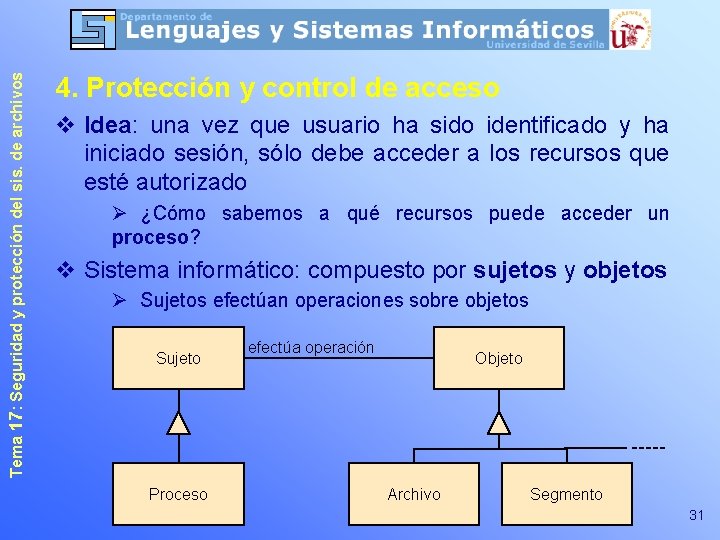

Tema 17: Seguridad y protección del sis. de archivos 4. Protección y control de acceso v Idea: una vez que usuario ha sido identificado y ha iniciado sesión, sólo debe acceder a los recursos que esté autorizado Ø ¿Cómo sabemos a qué recursos puede acceder un proceso? v Sistema informático: compuesto por sujetos y objetos Ø Sujetos efectúan operaciones sobre objetos Sujeto Proceso efectúa operación Objeto Archivo Segmento 31

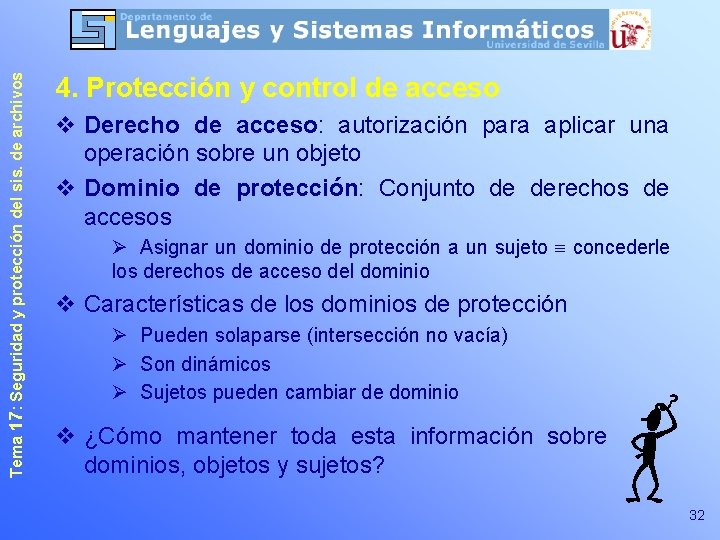

Tema 17: Seguridad y protección del sis. de archivos 4. Protección y control de acceso v Derecho de acceso: autorización para aplicar una operación sobre un objeto v Dominio de protección: Conjunto de derechos de accesos Ø Asignar un dominio de protección a un sujeto concederle los derechos de acceso del dominio v Características de los dominios de protección Ø Pueden solaparse (intersección no vacía) Ø Son dinámicos Ø Sujetos pueden cambiar de dominio v ¿Cómo mantener toda esta información sobre dominios, objetos y sujetos? 32

Tema 17: Seguridad y protección del sis. de archivos 4. Protección y control de acceso 1. Matriz de control de acceso 2. Jerarquías de acceso 3. Listas de control de acceso 4. Listas de capacidades 33

Tema 17: Seguridad y protección del sis. de archivos 4. Protección y control de acceso 1. Matriz de control de acceso 2. Jerarquías de acceso 3. Listas de control de acceso 4. Listas de capacidades 34

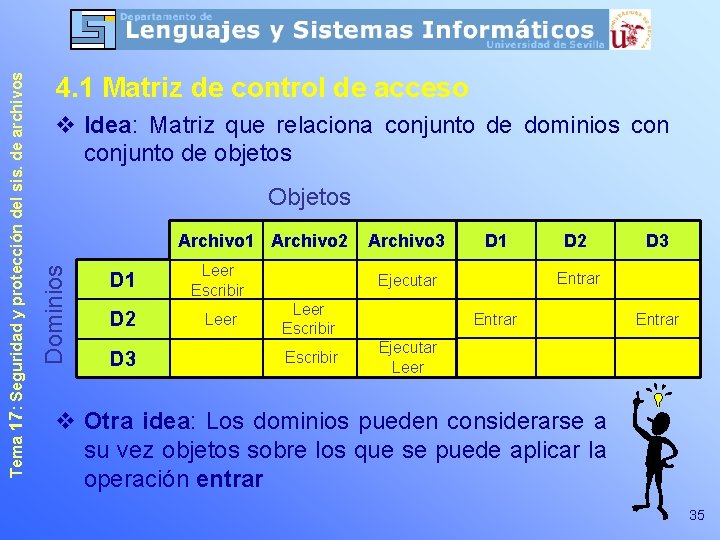

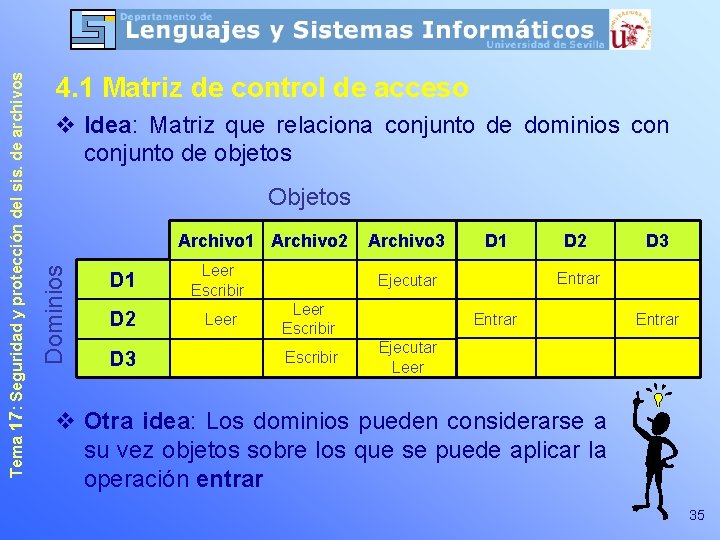

v Idea: Matriz que relaciona conjunto de dominios conjunto de objetos Objetos Archivo 1 Archivo 2 Dominios Tema 17: Seguridad y protección del sis. de archivos 4. 1 Matriz de control de acceso D 1 Leer Escribir D 2 Leer D 3 Archivo 3 D 1 Escribir D 3 Entrar Ejecutar Leer Escribir D 2 Entrar Ejecutar Leer v Otra idea: Los dominios pueden considerarse a su vez objetos sobre los que se puede aplicar la operación entrar 35

Tema 17: Seguridad y protección del sis. de archivos 4. 1 Matriz de control de acceso v Ventajas: Ø Método robusto y potente v Inconvenientes: Ø Poco práctico: en un sistema real la matriz sería enorme Ø Ineficiente: la mayoría de las entradas estarían vacías 36

Tema 17: Seguridad y protección del sis. de archivos 4. Protección y control de acceso 1. Matriz de control de acceso 2. Jerarquías de acceso 3. Listas de control de acceso 4. Listas de capacidades 37

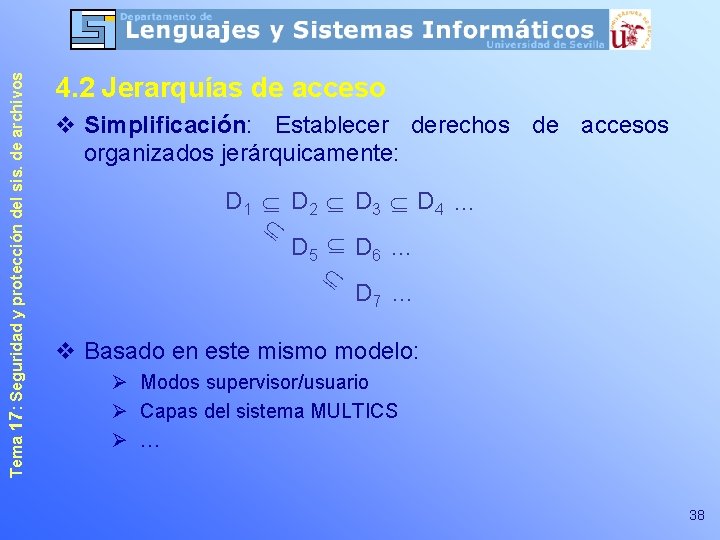

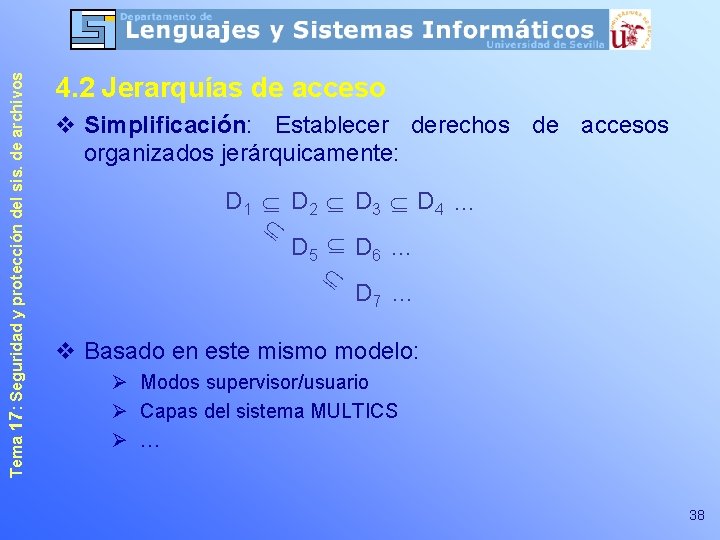

Tema 17: Seguridad y protección del sis. de archivos 4. 2 Jerarquías de acceso v Simplificación: Establecer derechos de accesos organizados jerárquicamente: D 1 D 2 D 3 D 4 … D 5 D 6 … D 7 … v Basado en este mismo modelo: Ø Modos supervisor/usuario Ø Capas del sistema MULTICS Ø … 38

Tema 17: Seguridad y protección del sis. de archivos 4. 2 Jerarquías de acceso v Implementación para el sistema de archivos: Ø Un dominio para administrador con todos los derechos Ø Cada usuario sólo tiene derechos sobre sus archivos Ø Puede recibir derechos explícitamente sobre otros archivos (modelo UNIX) v Ventaja: Ø Sistema muy simple cuya implementación casi no consume recursos v Inconvenientes: Ø Método menos flexible Ø ¡No respeta principio de mínimo privilegio! 39

Tema 17: Seguridad y protección del sis. de archivos 4. Protección y control de acceso 1. Matriz de control de acceso 2. Jerarquías de acceso 3. Listas de control de acceso 4. Listas de capacidades 40

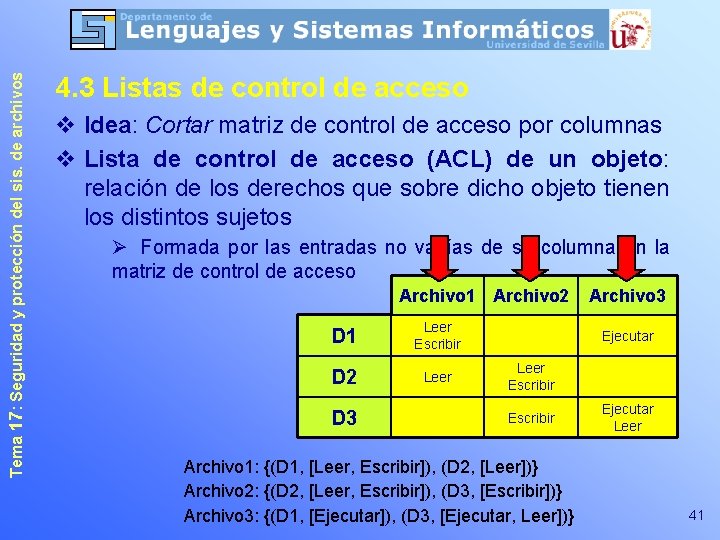

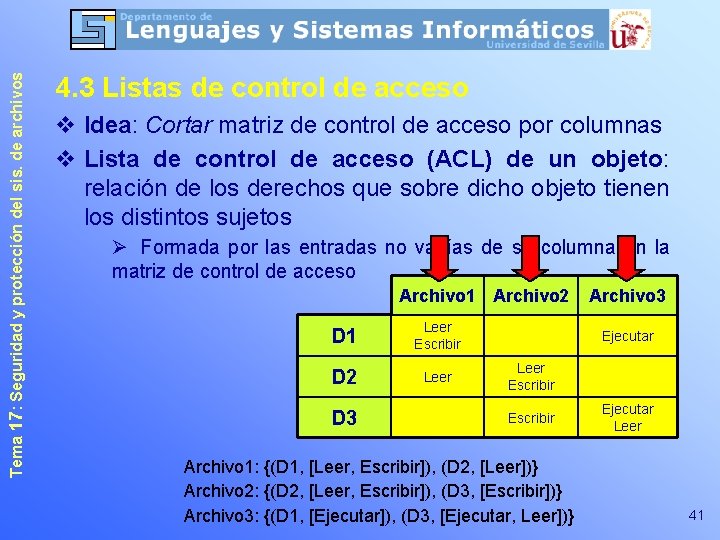

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de control de acceso v Idea: Cortar matriz de control de acceso por columnas v Lista de control de acceso (ACL) de un objeto: relación de los derechos que sobre dicho objeto tienen los distintos sujetos Ø Formada por las entradas no vacías de su columna en la matriz de control de acceso Archivo 1 Archivo 2 D 1 Leer Escribir D 2 Leer D 3 Archivo 3 Ejecutar Leer Escribir Archivo 1: {(D 1, [Leer, Escribir]), (D 2, [Leer])} Archivo 2: {(D 2, [Leer, Escribir]), (D 3, [Escribir])} Archivo 3: {(D 1, [Ejecutar]), (D 3, [Ejecutar, Leer])} Ejecutar Leer 41

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de control de acceso v Implementación para un sistema de archivos: Ø Se asocia a cada archivo una lista de control de acceso • En un bloque • En un fichero de sistema asociado a cada archivo Ø Se guarda referencia a lista • En entrada de directorio • En nodo-i Ø Propietario de archivo puede manipular su lista Ø SO comprueba lista por cada acceso a un archivo v Inconveniente: ¡coste de exploración de lista por cada acceso! 42

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de control de acceso Simplificaciones: v Comprobar lista sólo al abrir fichero Ø Ante un cambio de permiso (revocación): • Comprobar procesos que tengan abierto archivo • Cerrar archivo si revocación les afecta v Abreviar las listas mediante comodines: Ø Archivo 4: {([*, profesores], [leer, escribir]), ([*, alumnos], [leer])} Ø Archivo 5: {([jefe, *], [leer, escribir]), …} 43

Tema 17: Seguridad y protección del sis. de archivos 4. Protección y control de acceso 1. Matriz de control de acceso 2. Jerarquías de acceso 3. Listas de control de acceso 4. Listas de capacidades 44

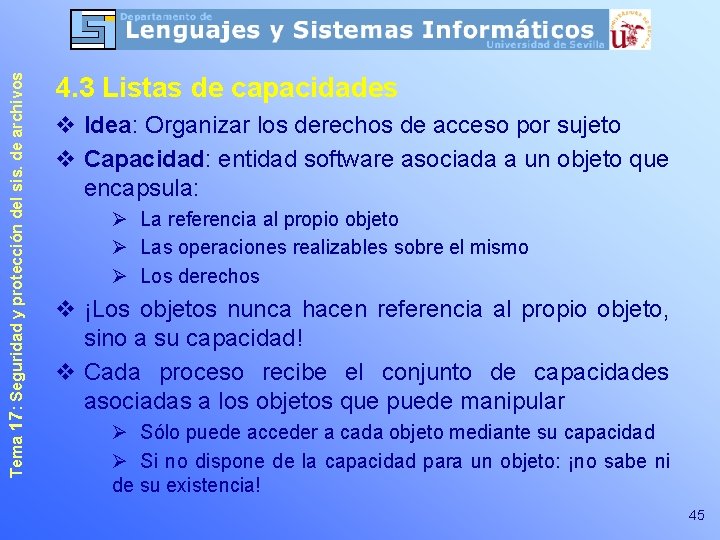

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de capacidades v Idea: Organizar los derechos de acceso por sujeto v Capacidad: entidad software asociada a un objeto que encapsula: Ø La referencia al propio objeto Ø Las operaciones realizables sobre el mismo Ø Los derechos v ¡Los objetos nunca hacen referencia al propio objeto, sino a su capacidad! v Cada proceso recibe el conjunto de capacidades asociadas a los objetos que puede manipular Ø Sólo puede acceder a cada objeto mediante su capacidad Ø Si no dispone de la capacidad para un objeto: ¡no sabe ni de su existencia! 45

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de capacidades v Lista de capacidades debe ser gestionada por sistema operativo v Operaciones soportadas: Ø Ø Ø Ø Crear un objeto (devuelve una capacidad al objeto) Duplicar una capacidad Restringir los derechos en una capacidad Eliminar una capacidad Pasar una capacidad como argumento a una llamada Copiar un objeto y su capacidad Destruir un objeto y su capacidad Transferir una capacidad a otro proceso v Sobre la capacidad, se pueden aplicar todas las operaciones que se aplican sobre el objeto Ø Un administrador por cada tipo de capacidad 46

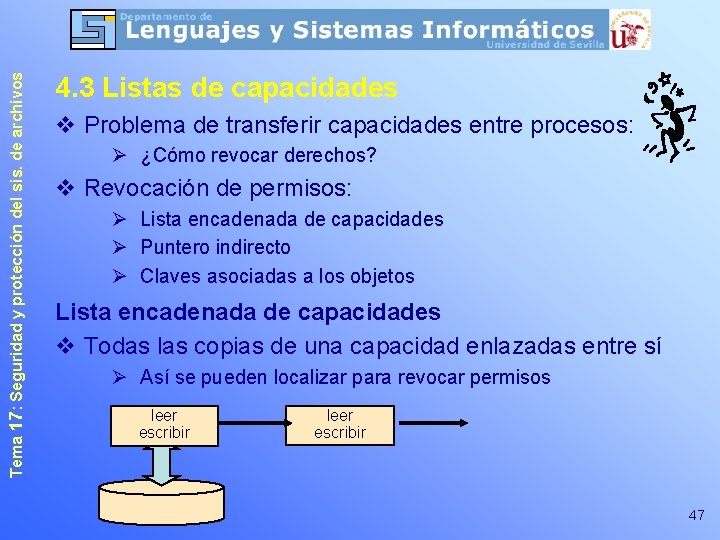

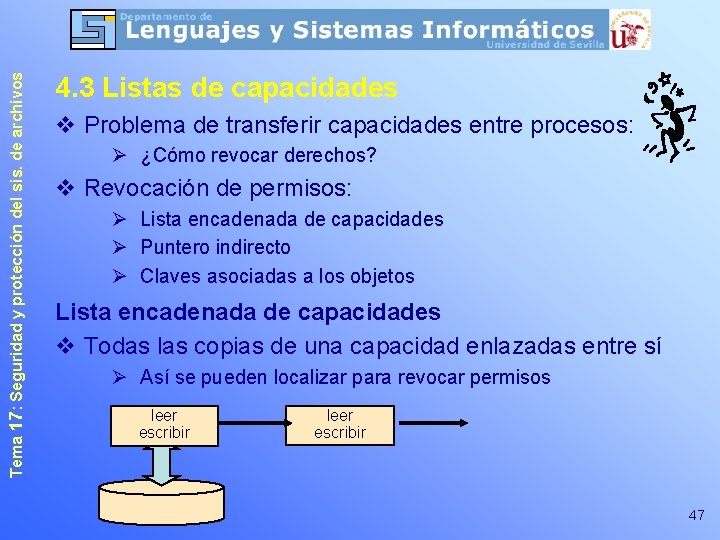

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de capacidades v Problema de transferir capacidades entre procesos: Ø ¿Cómo revocar derechos? v Revocación de permisos: Ø Lista encadenada de capacidades Ø Puntero indirecto Ø Claves asociadas a los objetos Lista encadenada de capacidades v Todas las copias de una capacidad enlazadas entre sí Ø Así se pueden localizar para revocar permisos leer escribir 47

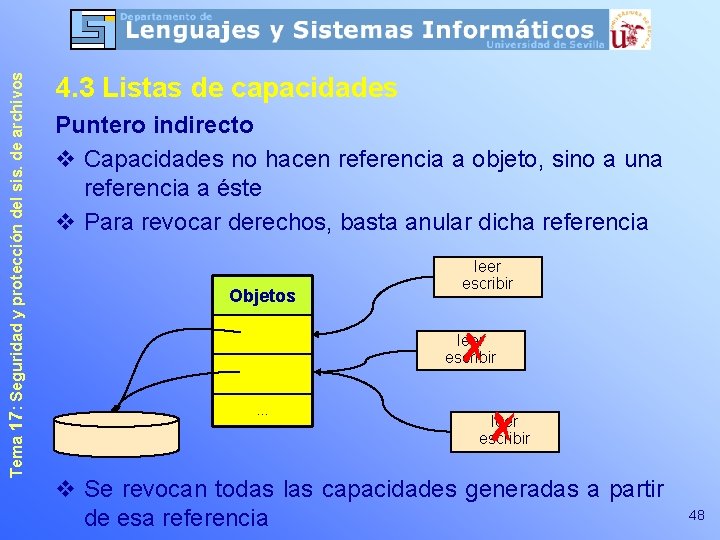

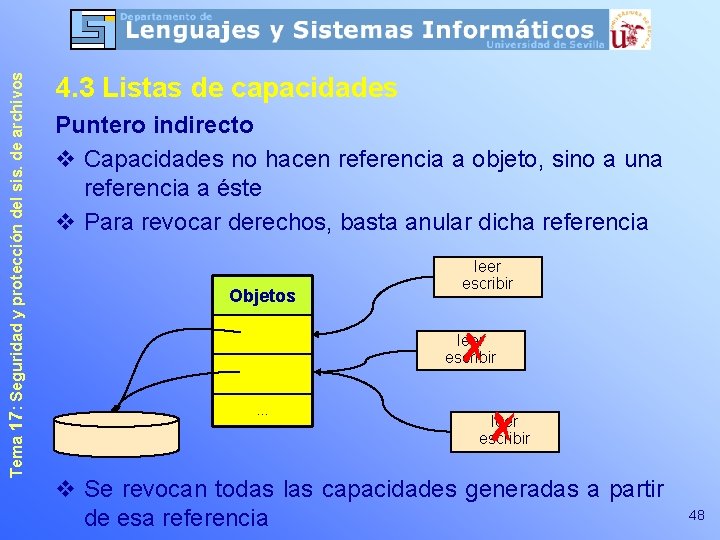

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de capacidades Puntero indirecto v Capacidades no hacen referencia a objeto, sino a una referencia a éste v Para revocar derechos, basta anular dicha referencia Objetos leer escribir … leer escribir v Se revocan todas las capacidades generadas a partir de esa referencia 48

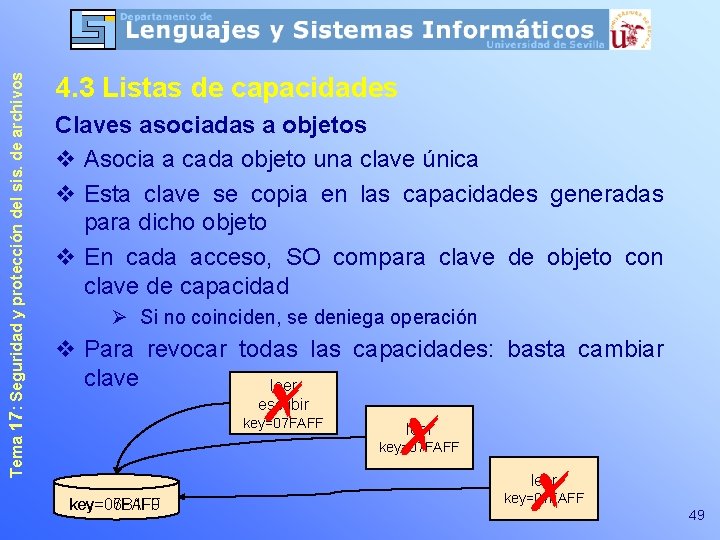

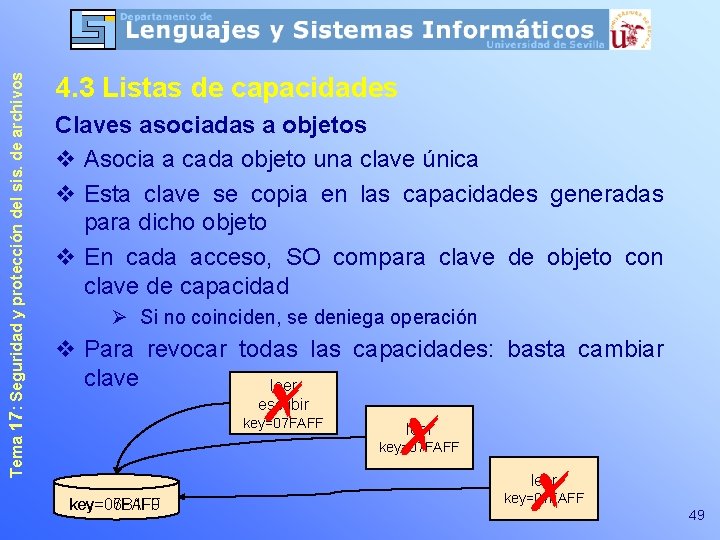

Tema 17: Seguridad y protección del sis. de archivos 4. 3 Listas de capacidades Claves asociadas a objetos v Asocia a cada objeto una clave única v Esta clave se copia en las capacidades generadas para dicho objeto v En cada acceso, SO compara clave de objeto con clave de capacidad Ø Si no coinciden, se deniega operación v Para revocar todas las capacidades: basta cambiar clave leer escribir key=07 FAFF leer key=07 FAFF key=06 B 1 F 0 key=07 FAFF 49

Tema 17: Seguridad y protección del sis. de archivos Índice: 1. Conceptos generales de seguridad 2. Ataques contra la seguridad 3. Comprobación de la identidad del usuario 4. Protección y control de acceso 5. Ejemplos de sistemas de archivos 50

Tema 17: Seguridad y protección del sis. de archivos 5. Ejemplos de sistemas de archivos 1. NTFS 51

Tema 17: Seguridad y protección del sis. de archivos 5. Ejemplos de sistemas de archivos 1. NTFS 52

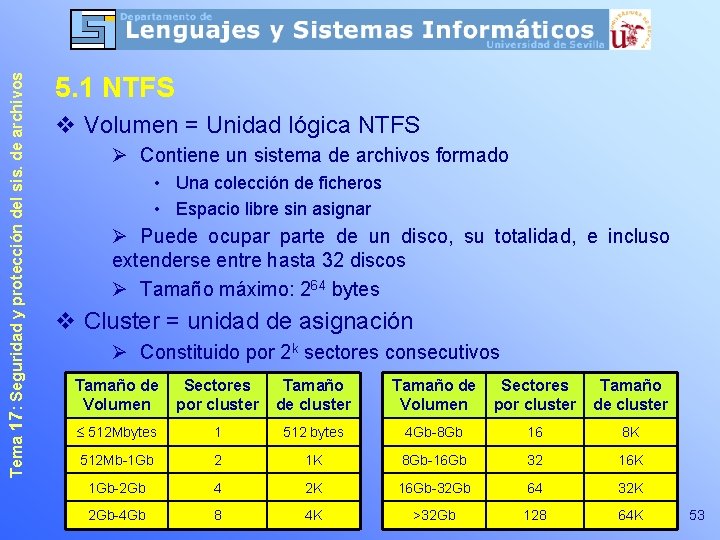

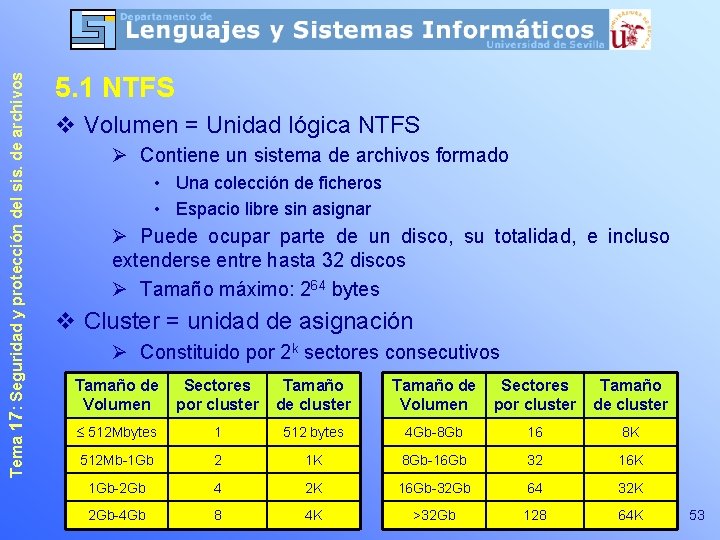

Tema 17: Seguridad y protección del sis. de archivos 5. 1 NTFS v Volumen = Unidad lógica NTFS Ø Contiene un sistema de archivos formado • Una colección de ficheros • Espacio libre sin asignar Ø Puede ocupar parte de un disco, su totalidad, e incluso extenderse entre hasta 32 discos Ø Tamaño máximo: 264 bytes v Cluster = unidad de asignación Ø Constituido por 2 k sectores consecutivos Tamaño de Volumen Sectores por cluster Tamaño de cluster 512 Mbytes 1 512 bytes 4 Gb-8 Gb 16 8 K 512 Mb-1 Gb 2 1 K 8 Gb-16 Gb 32 16 K 1 Gb-2 Gb 4 2 K 16 Gb-32 Gb 64 32 K 2 Gb-4 Gb 8 4 K >32 Gb 128 64 K 53

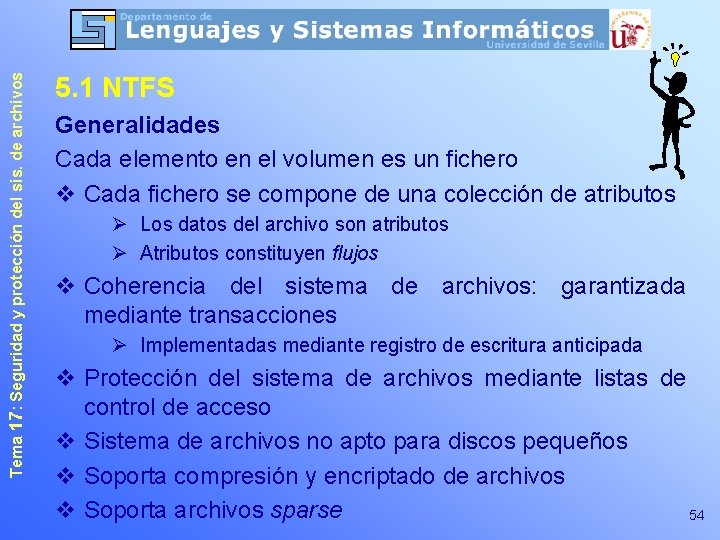

Tema 17: Seguridad y protección del sis. de archivos 5. 1 NTFS Generalidades Cada elemento en el volumen es un fichero v Cada fichero se compone de una colección de atributos Ø Los datos del archivo son atributos Ø Atributos constituyen flujos v Coherencia del sistema de archivos: garantizada mediante transacciones Ø Implementadas mediante registro de escritura anticipada v Protección del sistema de archivos mediante listas de control de acceso v Sistema de archivos no apto para discos pequeños v Soporta compresión y encriptado de archivos v Soporta archivos sparse 54

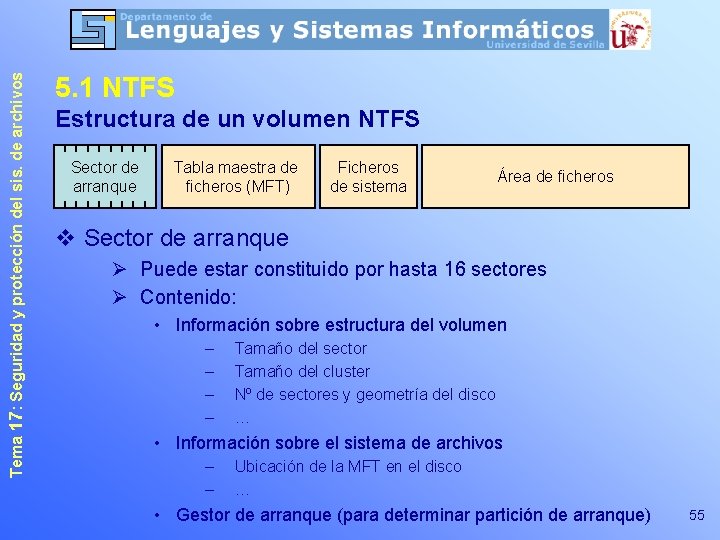

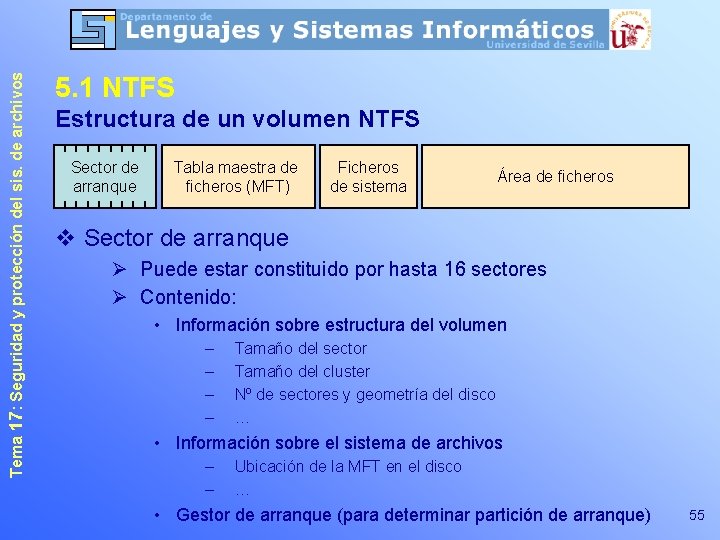

Tema 17: Seguridad y protección del sis. de archivos 5. 1 NTFS Estructura de un volumen NTFS Sector de arranque Tabla maestra de ficheros (MFT) Ficheros de sistema Área de ficheros v Sector de arranque Ø Puede estar constituido por hasta 16 sectores Ø Contenido: • Información sobre estructura del volumen – – Tamaño del sector Tamaño del cluster Nº de sectores y geometría del disco … • Información sobre el sistema de archivos – – Ubicación de la MFT en el disco … • Gestor de arranque (para determinar partición de arranque) 55

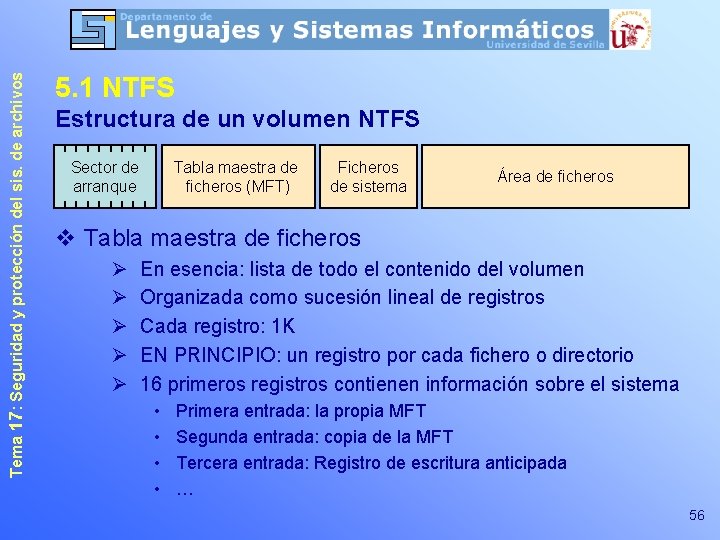

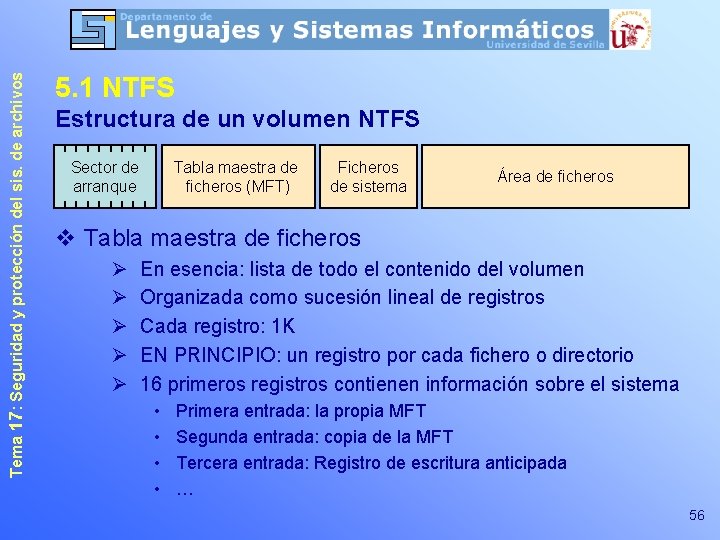

Tema 17: Seguridad y protección del sis. de archivos 5. 1 NTFS Estructura de un volumen NTFS Tabla maestra de ficheros (MFT) Sector de arranque Ficheros de sistema Área de ficheros v Tabla maestra de ficheros Ø Ø Ø En esencia: lista de todo el contenido del volumen Organizada como sucesión lineal de registros Cada registro: 1 K EN PRINCIPIO: un registro por cada fichero o directorio 16 primeros registros contienen información sobre el sistema • • Primera entrada: la propia MFT Segunda entrada: copia de la MFT Tercera entrada: Registro de escritura anticipada … 56

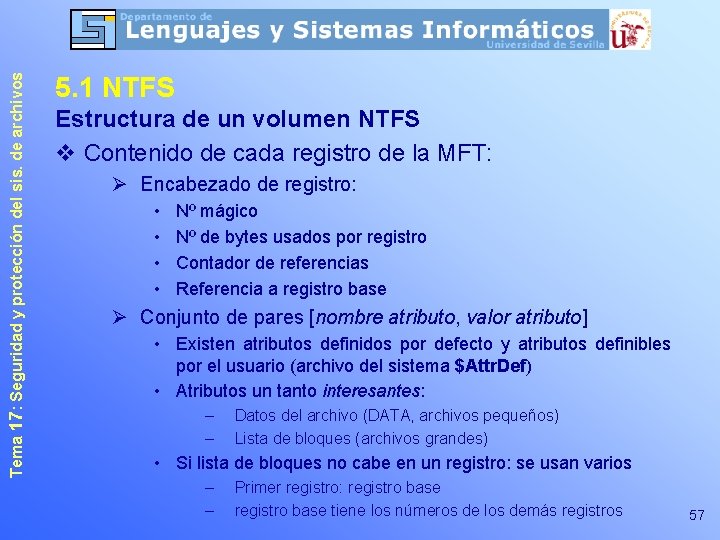

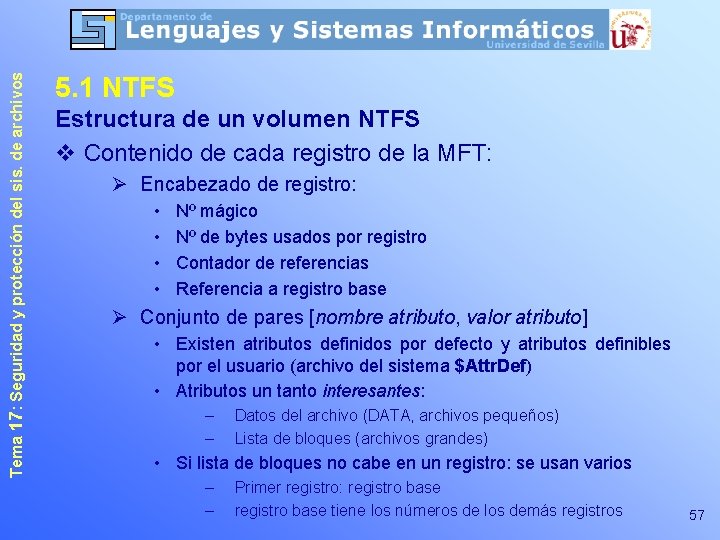

Tema 17: Seguridad y protección del sis. de archivos 5. 1 NTFS Estructura de un volumen NTFS v Contenido de cada registro de la MFT: Ø Encabezado de registro: • • Nº mágico Nº de bytes usados por registro Contador de referencias Referencia a registro base Ø Conjunto de pares [nombre atributo, valor atributo] • Existen atributos definidos por defecto y atributos definibles por el usuario (archivo del sistema $Attr. Def) • Atributos un tanto interesantes: – – Datos del archivo (DATA, archivos pequeños) Lista de bloques (archivos grandes) • Si lista de bloques no cabe en un registro: se usan varios – – Primer registro: registro base tiene los números de los demás registros 57

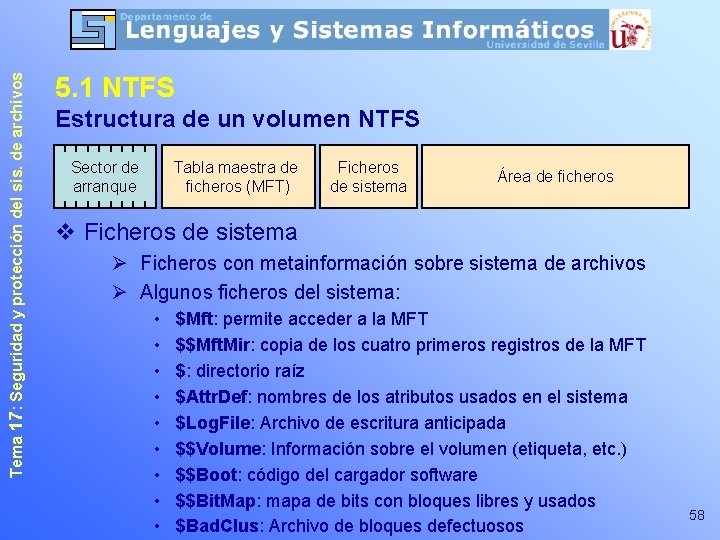

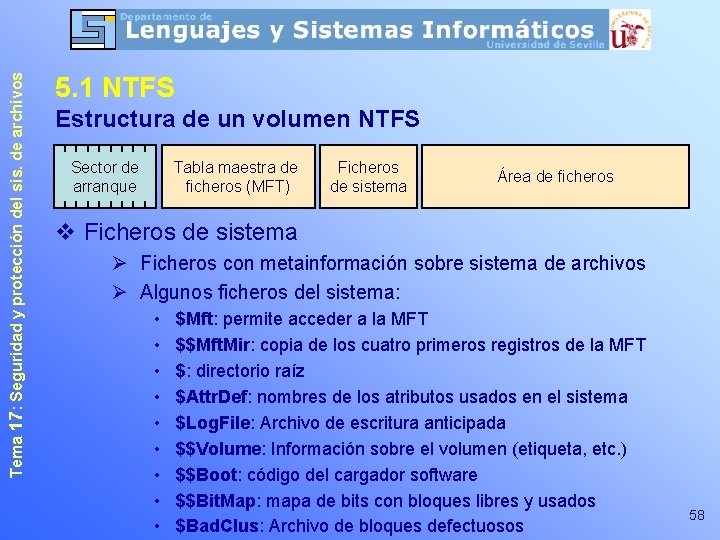

Tema 17: Seguridad y protección del sis. de archivos 5. 1 NTFS Estructura de un volumen NTFS Tabla maestra de ficheros (MFT) Sector de arranque Ficheros de sistema Área de ficheros v Ficheros de sistema Ø Ficheros con metainformación sobre sistema de archivos Ø Algunos ficheros del sistema: • • • $Mft: permite acceder a la MFT $$Mft. Mir: copia de los cuatro primeros registros de la MFT $: directorio raíz $Attr. Def: nombres de los atributos usados en el sistema $Log. File: Archivo de escritura anticipada $$Volume: Información sobre el volumen (etiqueta, etc. ) $$Boot: código del cargador software $$Bit. Map: mapa de bits con bloques libres y usados $Bad. Clus: Archivo de bloques defectuosos 58

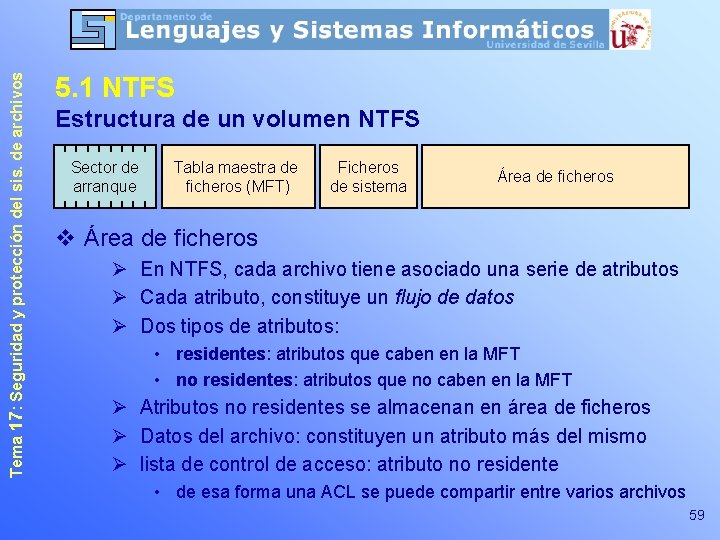

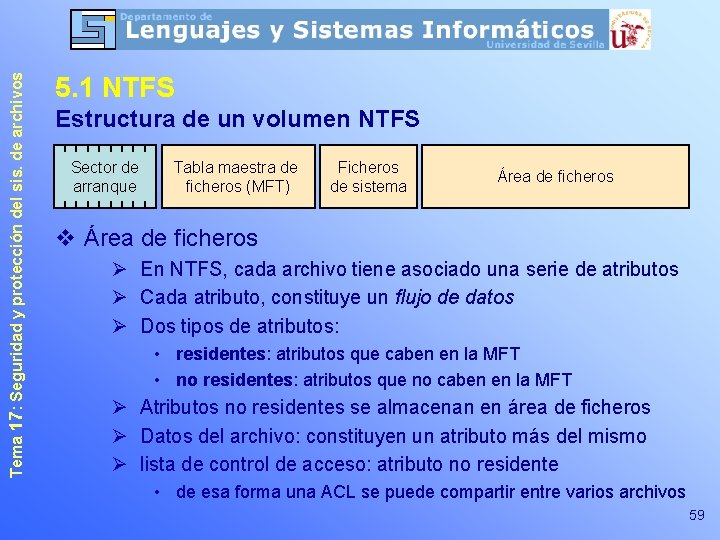

Tema 17: Seguridad y protección del sis. de archivos 5. 1 NTFS Estructura de un volumen NTFS Sector de arranque Tabla maestra de ficheros (MFT) Ficheros de sistema Área de ficheros v Área de ficheros Ø En NTFS, cada archivo tiene asociado una serie de atributos Ø Cada atributo, constituye un flujo de datos Ø Dos tipos de atributos: • residentes: atributos que caben en la MFT • no residentes: atributos que no caben en la MFT Ø Atributos no residentes se almacenan en área de ficheros Ø Datos del archivo: constituyen un atributo más del mismo Ø lista de control de acceso: atributo no residente • de esa forma una ACL se puede compartir entre varios archivos 59

60

Seguridad interna sistemas operativos

Seguridad interna sistemas operativos Introduccion a la seguridad de los sistemas operativos

Introduccion a la seguridad de los sistemas operativos Objetivo general de sistemas operativos

Objetivo general de sistemas operativos Planificacion srt

Planificacion srt Historia del sistema operativo mac

Historia del sistema operativo mac Symbian os ventajas y desventajas

Symbian os ventajas y desventajas Sistemas operativos monotareas

Sistemas operativos monotareas Ventajas de los sistemas operativos

Ventajas de los sistemas operativos Que es un sistema operativo y sus funciones

Que es un sistema operativo y sus funciones Sistemas operativos monousuarios

Sistemas operativos monousuarios Implantación de sistemas operativos pdf

Implantación de sistemas operativos pdf Sistema operativo uniproceso

Sistema operativo uniproceso Teoria de sistemas operativos

Teoria de sistemas operativos Mapa de memoria de un proceso

Mapa de memoria de un proceso Historia de los sistemas operativos

Historia de los sistemas operativos Sistemas operativos moviles

Sistemas operativos moviles Buddy system allocation

Buddy system allocation Tabla comparativa de sistemas operativos

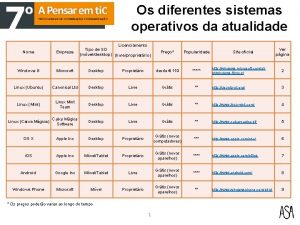

Tabla comparativa de sistemas operativos Sistemas operacionais de tempo real

Sistemas operacionais de tempo real Gestión de entrada y salida sistemas operativos

Gestión de entrada y salida sistemas operativos Sistemas operativos: una visión aplicada

Sistemas operativos: una visión aplicada Concurrencia de procesos sistemas operativos

Concurrencia de procesos sistemas operativos Tabla de procesos sistemas operativos

Tabla de procesos sistemas operativos Mecanismos de comunicación y sincronización de procesos

Mecanismos de comunicación y sincronización de procesos Diferentes sistemas operativos

Diferentes sistemas operativos Hebras sistemas operativos

Hebras sistemas operativos Historia de unix

Historia de unix Fundamentos de sistemas operativos

Fundamentos de sistemas operativos Control de procesos sistemas operativos

Control de procesos sistemas operativos Control de procesos sistemas operativos

Control de procesos sistemas operativos Sistemas operativos basados en unix

Sistemas operativos basados en unix Interbloqueo sistemas operativos

Interbloqueo sistemas operativos Sistemas operativos

Sistemas operativos Esquema de sistemas operativos

Esquema de sistemas operativos Memoria compartida distribuida

Memoria compartida distribuida Sistemas operativos web

Sistemas operativos web Sistemas operativos

Sistemas operativos Buddy system sistemas operativos

Buddy system sistemas operativos Sistemas operativos

Sistemas operativos Sistemas operativos

Sistemas operativos Sistemas operativos

Sistemas operativos Clasificaciones de los sistemas operativos

Clasificaciones de los sistemas operativos Planificador sistemas operativos

Planificador sistemas operativos Fundamentos de los sistemas operativos

Fundamentos de los sistemas operativos Sistemas operativos portables

Sistemas operativos portables 5 nombres de sistemas operativos

5 nombres de sistemas operativos Buses del sistema

Buses del sistema Sistemas operativos

Sistemas operativos Ejemplos de sistemas operativos monoliticos

Ejemplos de sistemas operativos monoliticos Tipos de sistemas operativos

Tipos de sistemas operativos Que es un sistema fisico en fisica

Que es un sistema fisico en fisica Estructura jerarquica sistemas operativos

Estructura jerarquica sistemas operativos Administracion sistemas operativos

Administracion sistemas operativos Hiperpaginacion en sistemas operativos

Hiperpaginacion en sistemas operativos Modo kernel

Modo kernel Seguridad en techos

Seguridad en techos Seguridad en los sistemas distribuidos

Seguridad en los sistemas distribuidos Sistemas de seguridad alimentaria

Sistemas de seguridad alimentaria Seguridad en sistemas distribuidos

Seguridad en sistemas distribuidos Tema-tema teologi perjanjian lama

Tema-tema teologi perjanjian lama El tema y sub tema

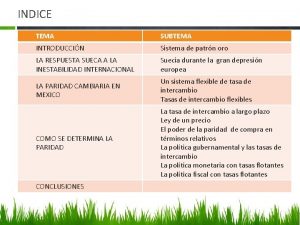

El tema y sub tema