Ctedra de Sistemas Operativos Seguridad y Proteccin Corresponde

- Slides: 52

Cátedra de Sistemas Operativos Seguridad y Protección Corresponde a: Módulo 8 de Notas Sobre Sistemas Operativos (Manual del Alumno - Tomo 2) Capítulo 15 de STALLINGS Capítulos 19 y 20 de SILBERSCHATZ y GALVIN Carlos NEETZEL cneetzel@sistemasoperativos. com. ar

Objetivos • Conocer algunos tipos de amenazas a la seguridad • Mecanismos de protección • Formas de protección frente a intrusos • Tipos de intrusos • Que son los virus y los antivirus. La prevención. • Cifrado: algoritmos, funciones

CONCEPTO DE SEGURIDAD Y PROTECCIÓN Protección: ü Es un mecanismo que garantiza la integridad de los sistemas y sus recursos, preservándolos contra los usos y accesos indebidos. ü La palabra protección en un sistema computacional, refiere a un mecanismo para controlar el acceso de programas, procesos o usuarios a los recursos definidos por el sistema. ü Este mecanismo debe proveer un medio para la especificación de los controles a imponer, junto con algunas maneras de aplicarlos. ü Los sistemas son seguros o inseguros en función de los mecanismos utilizados y de su grado de efectividad para mantener dicha integridad.

CONCEPTO DE SEGURIDAD Y PROTECCIÓN Seguridad: ü Es una medida de la confianza de que la integridad de un sistema y sus datos serán preservados, o sea que los mecanismos de protección implementados respondan a ataques y funcionen correctamente. ü Por eso, distinguimos entre protección y seguridad en forma tal que seguridad es una medida de la confianza de que la protección actúe bajo la demanda de una acción y preserve la integridad del sistema y sus datos. ü Seguridad es un tópico mucho más amplio que protección.

Introducción Los hitos que se dieron para que haya un cambio en el tratamiento de la seguridad de la información fueron la aparición de las computadoras y los sistemas distribuidos. Para los sistemas distribuidos, se necesitan medidas de seguridad para redes, por la transferencia de información entre computadoras. El cifrado y la seguridad de computadoras ha avanzado, acercando a el desarrollo de aplicaciones, prácticas para reforzar la seguridad.

Introducción • La seguridad informática se ocupa de elaborar las normas y procedimientos que hacen al procesamiento seguro de la información en todos sus aspectos. • Hay ciertos requerimientos básicos al cual apunta la seguridad informática: 1 - Confidencialidad (Privacidad) 2 - Integridad 3 - Disponibilidad 4 - Autenticidad.

Confidencialidad o Privacidad • Proteger la revelación de información a personas autorizadas • Restringir el acceso a información confidencial • Proteger el sistema contra usuarios curiosos internos y externos Integridad • Proteger los datos de cambios no autorizados • Restringir la manipulación de datos a programas autorizados • Proveer información verídica y consistente Disponibilidad • Asegurar la continuidad operativa del sistema y proveer planes alternativos de contingencia • Proteger el sistema contra acciones o accidentes que detengan los servicios o destruyan la información que brinda Autenticidad • Exige que un sistema de computadoras pueda verificar la identidad de un usuario La seguridad informática es asociada siempre con amenazas externas, pero la prevención de accidentes de usuarios autorizados es uno de los principales beneficios de una seguridad bien diseñada.

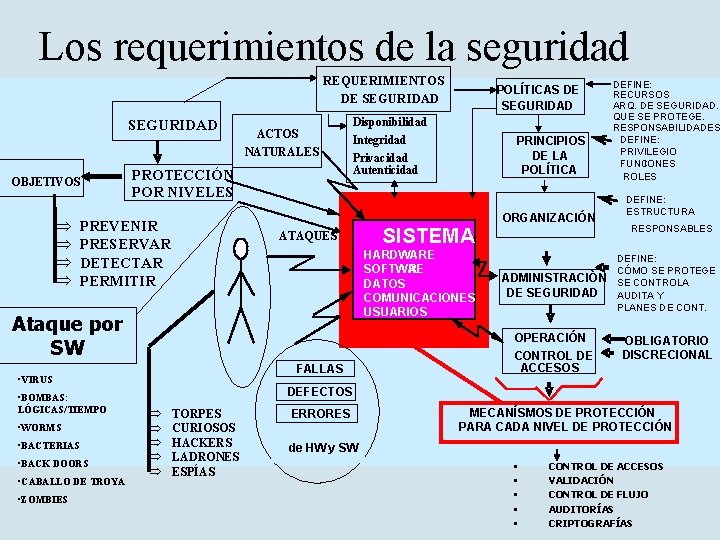

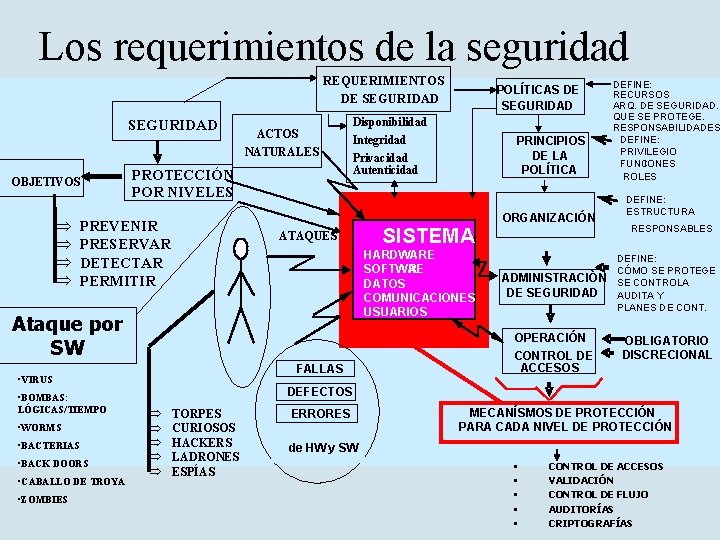

Los requerimientos de la seguridad REQUERIMIENTOS DE SEGURIDAD OBJETIVOS Þ Þ ACTOS NATURALES PROTECCIÓN POR NIVELES PREVENIR PRESERVAR DETECTAR PERMITIR Disponibilidad Integridad Privacidad Autenticidad ATAQUES FALLAS • VIRUS • WORMS • BACTERIAS • BACK DOORS • CABALLO DE TROYA • ZOMBIES PRINCIPIOS DE LA POLÍTICA SISTEMA HARDWARE SOFTWA RE DATOS COMUNICACIONES USUARIOS Ataque por SW • BOMBAS: LÓGICAS/TIEMPO POLÍTICAS DE SEGURIDAD ORGANIZACIÓN DEFINE: RECURSOS ARQ. DE SEGURIDAD. QUE SE PROTEGE. RESPONSABILIDADES DEFINE: PRIVILEGIO FUNCIONES ROLES DEFINE: ESTRUCTURA RESPONSABLES ADMINISTRACIÒN DE SEGURIDAD DEFINE: CÓMO SE PROTEGE SE CONTROLA AUDITA Y PLANES DE CONT. OPERACIÓN CONTROL DE ACCESOS OBLIGATORIO DISCRECIONAL DEFECTOS Þ Þ Þ TORPES CURIOSOS HACKERS LADRONES ESPÍAS ERRORES MECANÍSMOS DE PROTECCIÓN PARA CADA NIVEL DE PROTECCIÓN de HW y SW • • • CONTROL DE ACCESOS VALIDACIÓN CONTROL DE FLUJO AUDITORÍAS CRIPTOGRAFÍAS

CONCEPTOS: • Las violaciones de seguridad pueden clasificarse en intencionales o accidentales, siendo mucho más dificultosa la prevención de las primeras. • Las intencionales son el robo (lectura no autorizada) y la alteración (por modificación o destrucción) de la información. • Con respecto a las accidentales pueden citarse las referidas a actos naturales (incendios, terremotos, etc. ), errores, defectos, o fallas de HW o SW (mal funcionamiento bugs, errores de telecomunicación, etc. ) y errores humanos (entrada incorrecta de datos, ejecución incorrecta de programa etc. ). • Se define como intruso a la persona que realiza intencionalmente algún acceso a la información sin estar autorizado.

CONCEPTOS: Las medidas de Protección deberán ser tomadas en tres niveles: • Nivel físico, en el lugar en donde se encuentra situado el sistema y sus datos, • Nivel humano para restringir el acceso de intrusos • nivel de las comunicaciones. • Una debilidad en estos niveles posibilita el acceso al nivel más bajo como resultado de evitar algunas de las medidas propias del S. O. • La Seguridad debe ser incorporada en la etapa del diseño.

CONCEPTOS: Niveles de Seguridad en Informática • • Estándares de seguridad en computadoras del “Orange Book" para proteger al hardware, al software y a la información de un ataque. Contempla diferentes tipos de seguridad física, autenticación del usuario y confiabilidad del software. Nivel D 1: • • • Es la forma más elemental de seguridad disponible. Este estándar parte de la base de que todo el sistema no es confiable. No existe protección para el hardware; el S. O. es inestable y no hay autenticación con respecto a los usuarios y sus derechos para tener acceso a la información que se encuentra en la computadora. Este nivel de seguridad se refiere a los sistemas operativos como MS-DOS, Windows 3. x y System 7. x de Macintosh. Estos S. O. no distinguen entre usuarios y carecen de un sistema definido para determinar quién es el usuario. No tienen control sobre la información que puede introducirse en los discos rígidos.

CONCEPTOS: Niveles de Seguridad en Informática El nivel C : Tiene dos Subniveles: C 1 y C 2. Nivel C 1: • El nivel C 1, o también llamado sistema de protección de seguridad discrecional. • Describe la seguridad disponible en un sistema típico UNIX. • Considera que existe algún nivel de protección para el hardware, aunque todavía es posible vulnerarlo. • Los usuarios deberán identificarse mediante un nombre de usuario y una contraseña que determinan derechos de acceso tiene a sus programas e información mediante permisos de acceso a archivos y directorios dados por el S. O. • La cuenta de la administración del sistema está restringida a realizar cualquier actividad. El administrador de sistema tiene en sus manos gran parte de su seguridad. • Algunas de las tareas de administración del sistema sólo pueden realizarse al registrarse el usuario root (raíz). • Puede haber dos o más personas contraseña para tener los atributos de root.

CONCEPTOS: Niveles de Seguridad en Informática Nivel C 2 • • • Fue diseñado para solucionar las debilidades del C 1. Además de las características de C 1, incluye características de seguridad adicional que crean un medio de acceso controlado. Refuerza las restricciones a los usuarios en la ejecución de algunos comandos o en el acceso a algunos archivos basados en permisos y en niveles de autorización. Este nivel requiere auditorias del sistema. La auditoria se utiliza para mantener los registros de todos los eventos relacionados con la seguridad, como aquellas actividades realizadas por el administrador del sistema. La auditoria requiere la autenticación adicional para asegurarse de que la persona que ejecuta el comando es realmente quien dice ser. La desventaja de la auditoria es que requiere recursos adicionales. Con el uso de autorizaciones adicionales es posible que los usuarios puedan realizar tareas de manejo de sistema, sin necesidad de una contraseña root. Estas autorizaciones no deben confundirse con los permisos SGID y SUID que se pueden aplicar a un programa. Estas son autorizaciones específicas permiten al usuario ejecutar comandos específicos o tener acceso a las tablas de acceso restringido.

CONCEPTOS: Niveles de Seguridad en Informática Nivel B: Tiene 3 subniveles Nivel B 1 • • Protección de seguridad etiquetada, es el primer nivel que soporta seguridad de multinivel, como la secreta y la ultrasecreta. Parte del principio de que un objeto bajo control de acceso obligatorio no puede aceptar cambios en los permisos hechos por el dueño del archivo. Nivel B 2 • • • El nivel B 2, conocido como protección estructurada, requiere que se etiquete cada objeto. Los dispositivos (discos rígidos o terminales) podrán tener asignado un nivel sencillo o múltiple de seguridad. Es el primer nivel que refiere un objeto a un nivel más elevado de seguridad en comunicación con otro objeto a un nivel inferior. Nivel B 3 • • El nivel B 3, o nivel de dominios de seguridad, refuerza a los dominios con la instalación de hardware. Por ej. , el hardware de administración de memoria se usa para proteger el dominio de seguridad de acceso no autorizado o la modificación de objetos de diferentes dominios de seguridad. Este nivel requiere que la terminal del usuario se conecte al sistema por medio de una conexión segura.

CONCEPTOS: Niveles de Seguridad en Informática Nivel A: • • El nivel A, o nivel de diseño verificado, es el más elevado. Incluye un proceso exhaustivo de diseño, control y verificación. Para lograr este nivel de seguridad, todos los componentes de los niveles inferiores deben incluirse; el diseño requiere ser verificado en forma matemática. Además, es necesario realizar un análisis de canales encubiertos y de distribución confiable. Riesgos de un Sistema Informático El paso fundamental para realizar cualquier tarea de seguridad informática es identificar los factores de riesgo. • De acuerdo al objetivo de la seguridad informática, los riesgos para un sistema informático son todos aquellos factores que ponen en peligro la integridad, la operatividad y la privacidad de la información.

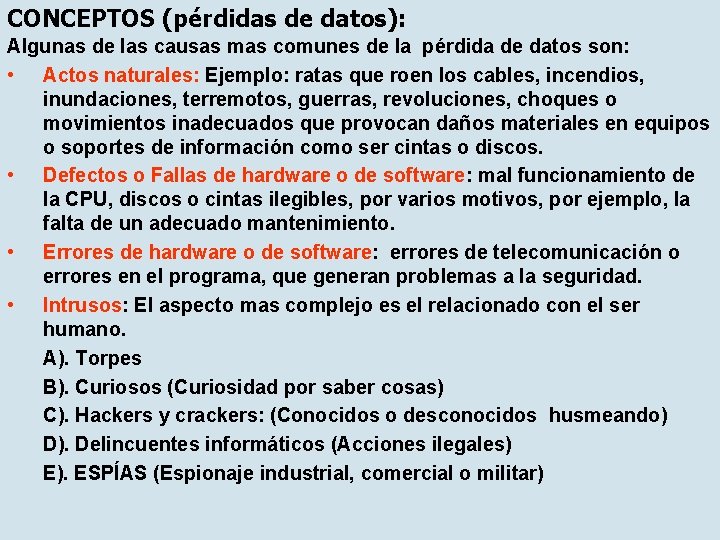

CONCEPTOS (pérdidas de datos): Algunas de las causas mas comunes de la pérdida de datos son: • Actos naturales: Ejemplo: ratas que roen los cables, incendios, inundaciones, terremotos, guerras, revoluciones, choques o movimientos inadecuados que provocan daños materiales en equipos o soportes de información como ser cintas o discos. • Defectos o Fallas de hardware o de software: mal funcionamiento de la CPU, discos o cintas ilegibles, por varios motivos, por ejemplo, la falta de un adecuado mantenimiento. • Errores de hardware o de software: errores de telecomunicación o errores en el programa, que generan problemas a la seguridad. • Intrusos: El aspecto mas complejo es el relacionado con el ser humano. A). Torpes B). Curiosos (Curiosidad por saber cosas) C). Hackers y crackers: (Conocidos o desconocidos husmeando) D). Delincuentes informáticos (Acciones ilegales) E). ESPÍAS (Espionaje industrial, comercial o militar)

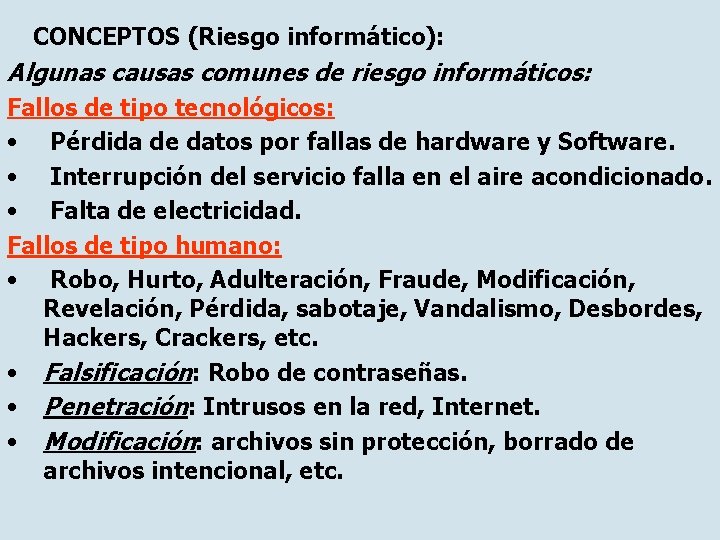

CONCEPTOS (Riesgo informático): Algunas causas comunes de riesgo informáticos: Fallos de tipo tecnológicos: • Pérdida de datos por fallas de hardware y Software. • Interrupción del servicio falla en el aire acondicionado. • Falta de electricidad. Fallos de tipo humano: • Robo, Hurto, Adulteración, Fraude, Modificación, Revelación, Pérdida, sabotaje, Vandalismo, Desbordes, Hackers, Crackers, etc. • Falsificación: Robo de contraseñas. • Penetración: Intrusos en la red, Internet. • Modificación: archivos sin protección, borrado de archivos intencional, etc.

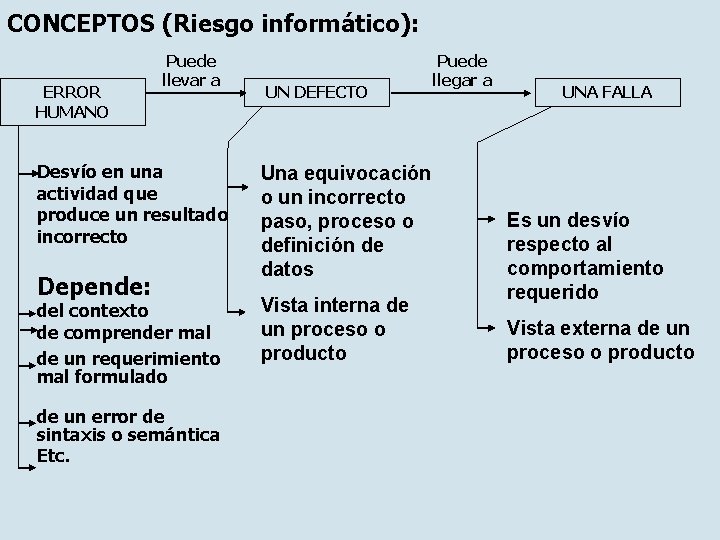

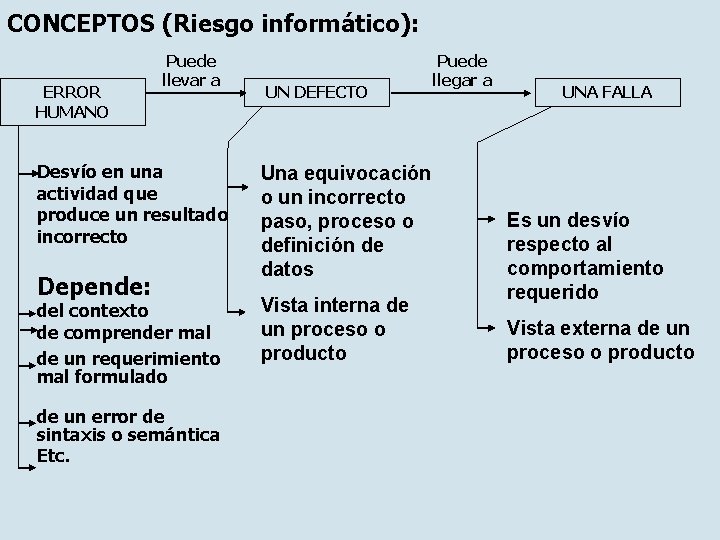

CONCEPTOS (Riesgo informático): ERROR HUMANO Puede llevar a Desvío en una actividad que produce un resultado incorrecto Depende: del contexto de comprender mal de un requerimiento mal formulado de un error de sintaxis o semántica Etc. UN DEFECTO Una equivocación o un incorrecto paso, proceso o definición de datos Vista interna de un proceso o producto Puede llegar a UNA FALLA Es un desvío respecto al comportamiento requerido Vista externa de un proceso o producto

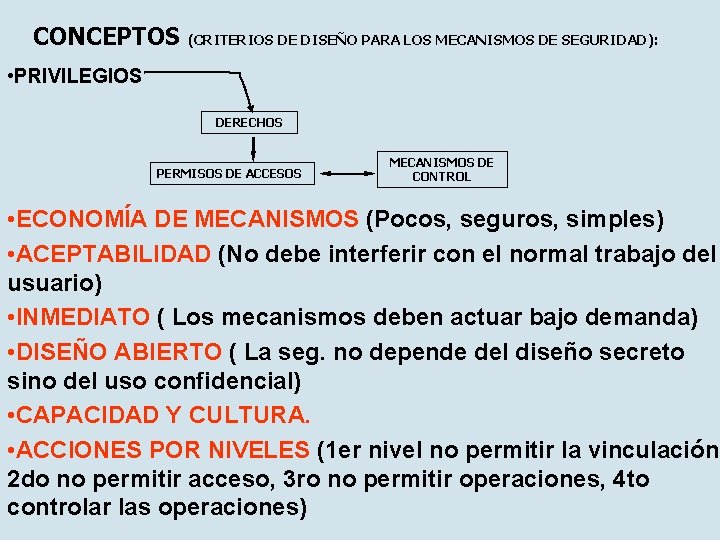

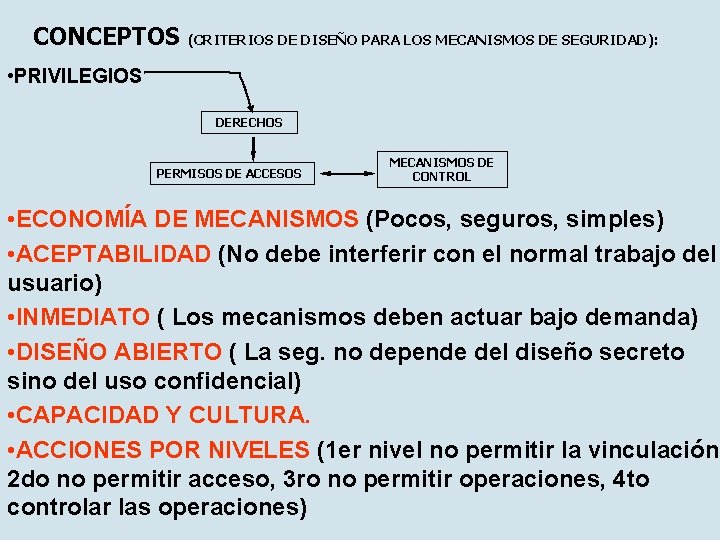

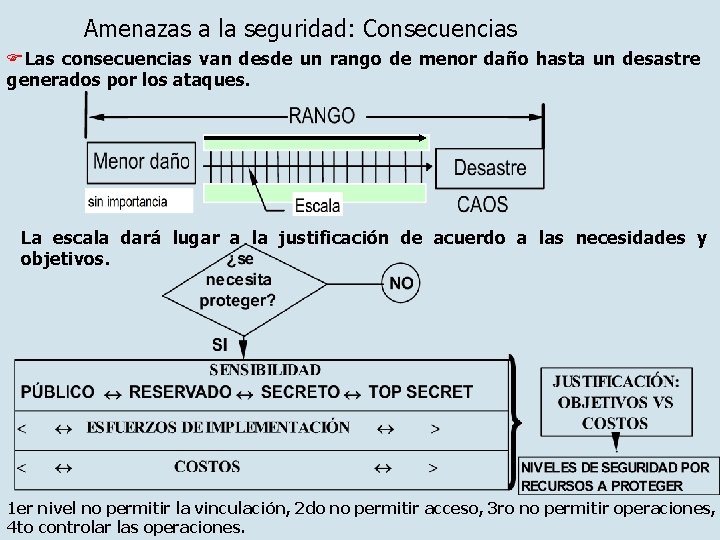

CONCEPTOS (CRITERIOS DE DISEÑO PARA LOS MECANISMOS DE SEGURIDAD): • PRIVILEGIOS DERECHOS PERMISOS DE ACCESOS MECANISMOS DE CONTROL • ECONOMÍA DE MECANISMOS (Pocos, seguros, simples) • ACEPTABILIDAD (No debe interferir con el normal trabajo del usuario) • INMEDIATO ( Los mecanismos deben actuar bajo demanda) • DISEÑO ABIERTO ( La seg. no depende del diseño secreto sino del uso confidencial) • CAPACIDAD Y CULTURA. • ACCIONES POR NIVELES (1 er nivel no permitir la vinculación, 2 do no permitir acceso, 3 ro no permitir operaciones, 4 to controlar las operaciones)

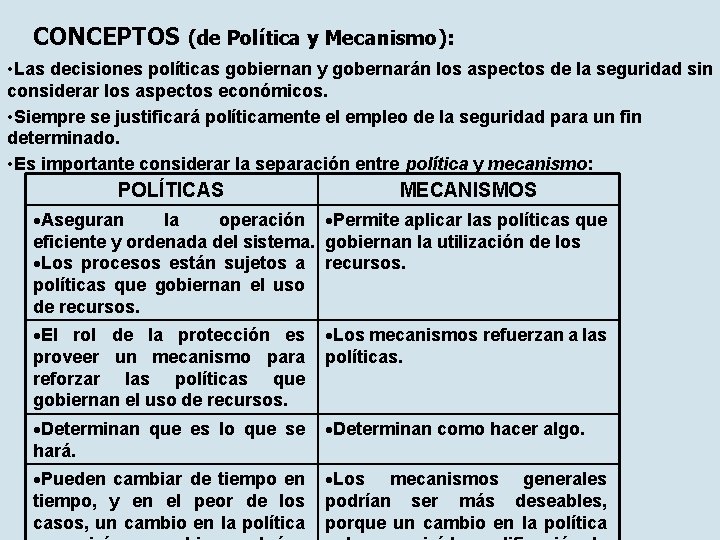

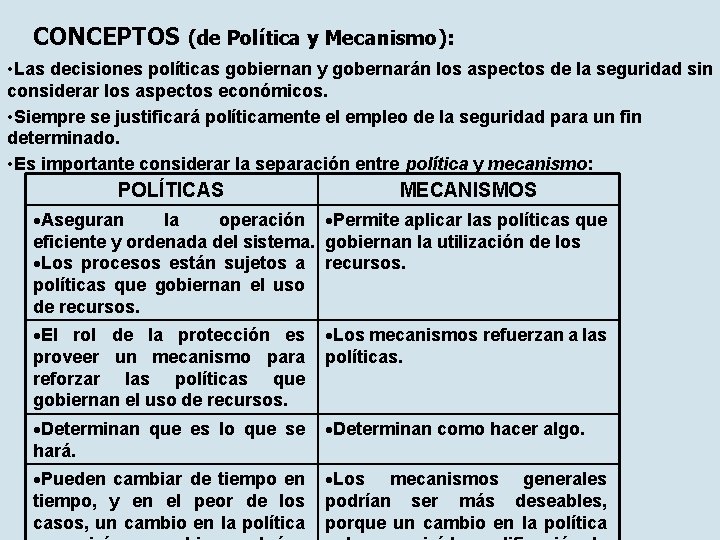

CONCEPTOS (de Política y Mecanismo): • Las decisiones políticas gobiernan y gobernarán los aspectos de la seguridad sin considerar los aspectos económicos. • Siempre se justificará políticamente el empleo de la seguridad para un fin determinado. • Es importante considerar la separación entre política y mecanismo: POLÍTICAS MECANISMOS Aseguran la operación Permite aplicar las políticas que eficiente y ordenada del sistema. gobiernan la utilización de los Los procesos están sujetos a recursos. políticas que gobiernan el uso de recursos. El rol de la protección es proveer un mecanismo para reforzar las políticas que gobiernan el uso de recursos. Los mecanismos refuerzan a las políticas. Determinan que es lo que se hará. Determinan como hacer algo. Pueden cambiar de tiempo en tiempo, y en el peor de los casos, un cambio en la política Los mecanismos generales podrían ser más deseables, porque un cambio en la política

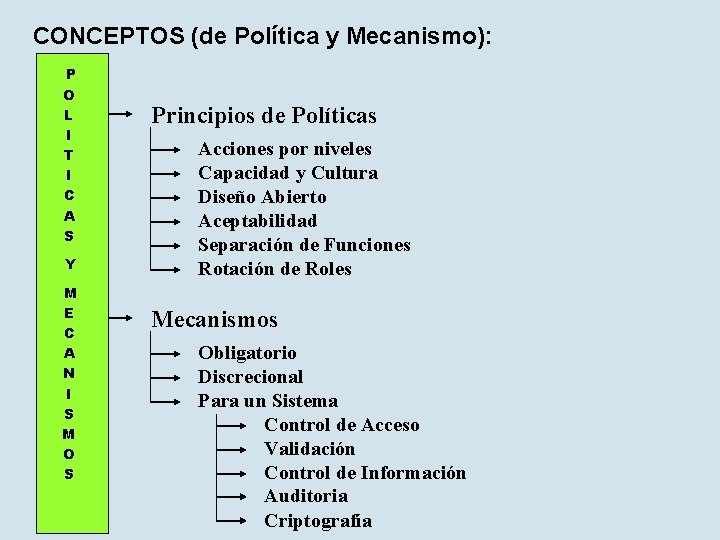

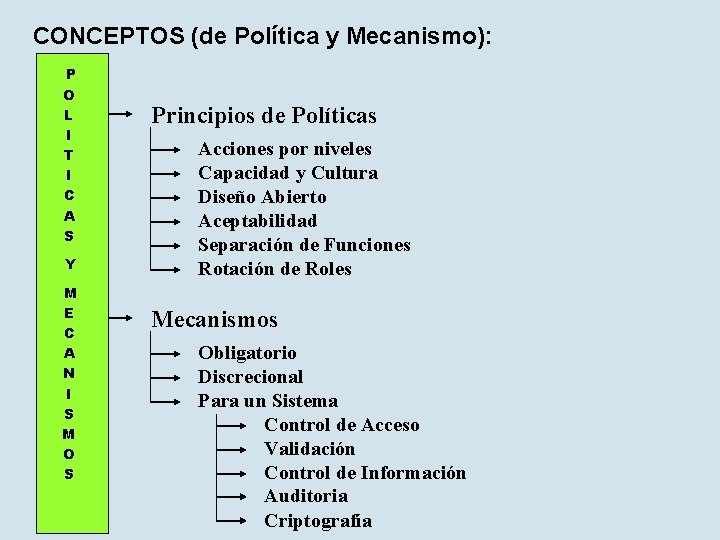

CONCEPTOS (de Política y Mecanismo): P O L I T I C A S Y M E C A N I S M O S Principios de Políticas Acciones por niveles Capacidad y Cultura Diseño Abierto Aceptabilidad Separación de Funciones Rotación de Roles Mecanismos Obligatorio Discrecional Para un Sistema Control de Acceso Validación Control de Información Auditoria Criptografía

CONCEPTOS (de Política y Mecanismo): Política de Seguridad Se implementan mediante procedimientos escritos y procesos que especifican: • Quién esta autorizado para acceder a un dado tipo de información y bajo que condiciones • Cuáles son los flujos permitidos de información en el sistema. • Cuáles son los limites (de restricción, de consulta, de uso, inferencias, estadísticas, etc. ). • Cómo se introduce y saca información en el sistema. • Etc. Principios de las Políticas de Seguridad: Se basan en: • Mínimo privilegio: Acceso permitido únicamente a la información esencial necesaria para completar las tareas que el sujeto está autorizado a realizar. • Separación de deberes (controles cruzados por 2 o mas personas con intereses contrapuestos • Rotación de roles: Las operaciones delicadas no deberían ser confiadas permanentemente al mismo personal. Una cierta rotación en las responsabilidades es más probable que descubra incorrecciones. Etc.

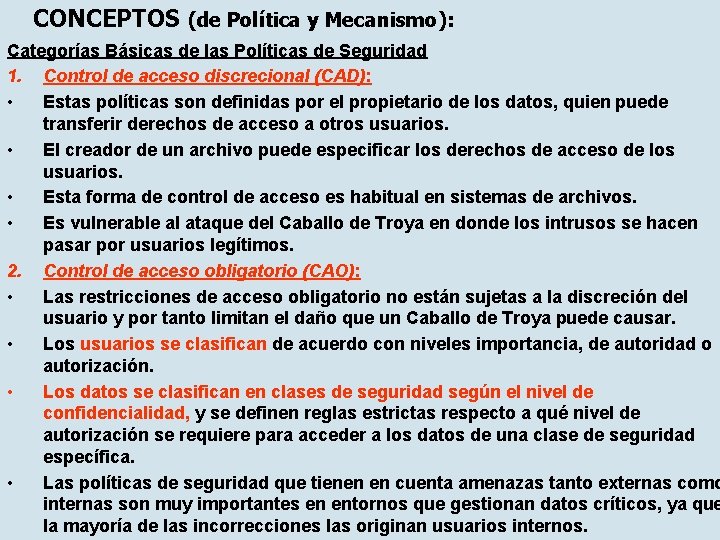

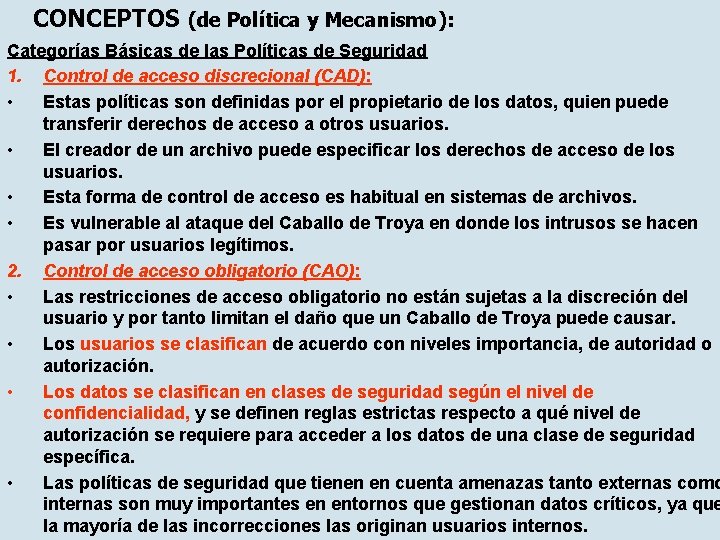

CONCEPTOS (de Política y Mecanismo): Categorías Básicas de las Políticas de Seguridad 1. Control de acceso discrecional (CAD): • Estas políticas son definidas por el propietario de los datos, quien puede transferir derechos de acceso a otros usuarios. • El creador de un archivo puede especificar los derechos de acceso de los usuarios. • Esta forma de control de acceso es habitual en sistemas de archivos. • Es vulnerable al ataque del Caballo de Troya en donde los intrusos se hacen pasar por usuarios legítimos. 2. Control de acceso obligatorio (CAO): • Las restricciones de acceso obligatorio no están sujetas a la discreción del usuario y por tanto limitan el daño que un Caballo de Troya puede causar. • Los usuarios se clasifican de acuerdo con niveles importancia, de autoridad o autorización. • Los datos se clasifican en clases de seguridad según el nivel de confidencialidad, y se definen reglas estrictas respecto a qué nivel de autorización se requiere para acceder a los datos de una clase de seguridad específica. • Las políticas de seguridad que tienen en cuenta amenazas tanto externas como internas son muy importantes en entornos que gestionan datos críticos, ya que la mayoría de las incorrecciones las originan usuarios internos.

CONCEPTOS (de Política y Mecanismo): Tipo de procedimientos implementados • Autorización para el acceso a cierto tipo de datos. • Forma de introducción e extracción de la información del sistema. • Flujos permitidos de información en el sistema. • Hasta donde se le puede permitir a cierta persona acceder a ciertos datos.

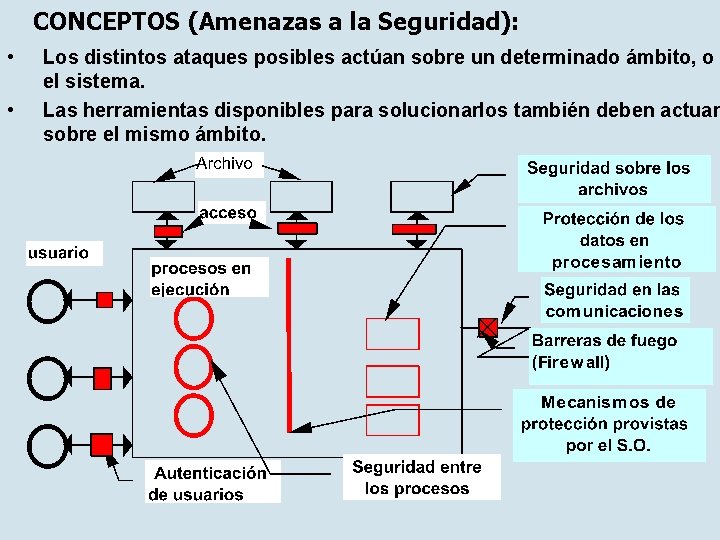

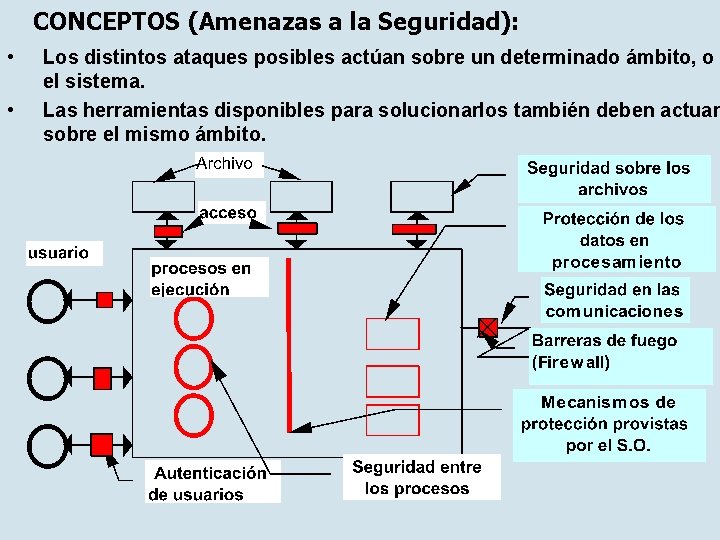

CONCEPTOS (Amenazas a la Seguridad): • • Los distintos ataques posibles actúan sobre un determinado ámbito, o el sistema. Las herramientas disponibles para solucionarlos también deben actuar sobre el mismo ámbito.

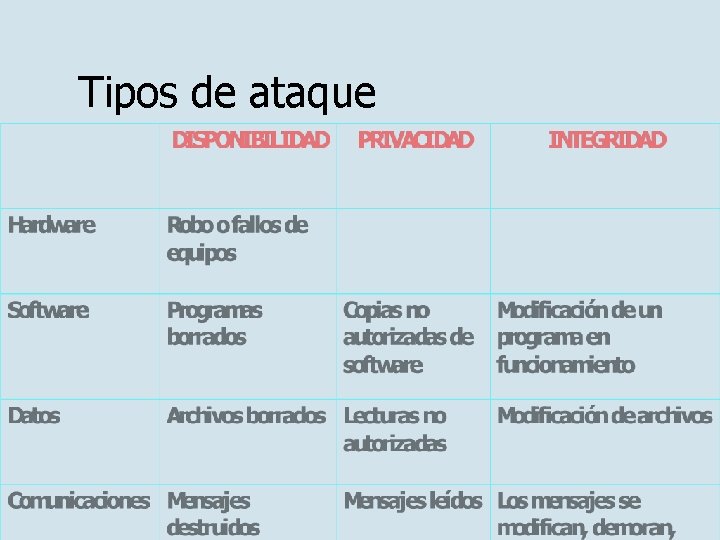

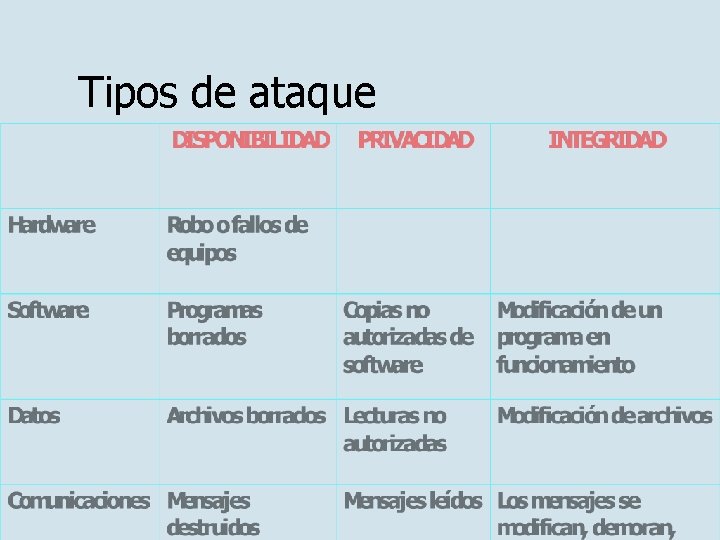

Tipos de ataque

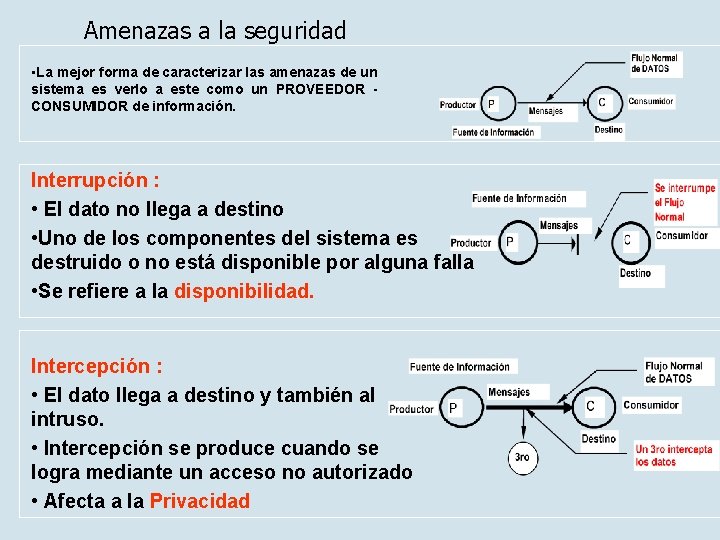

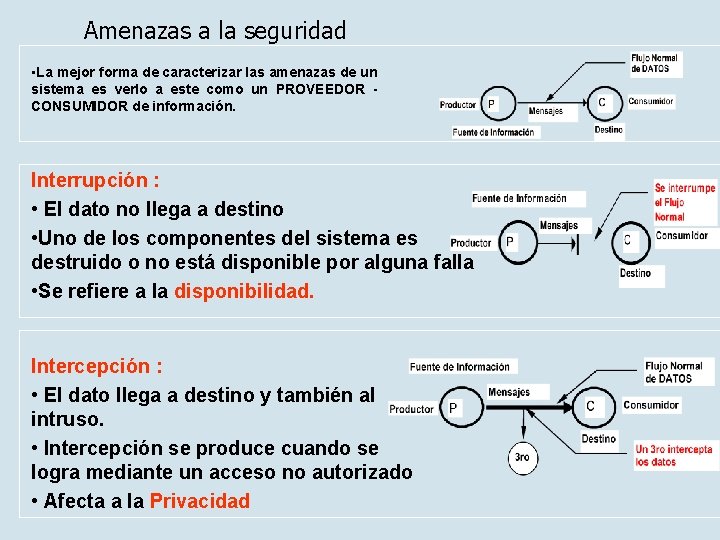

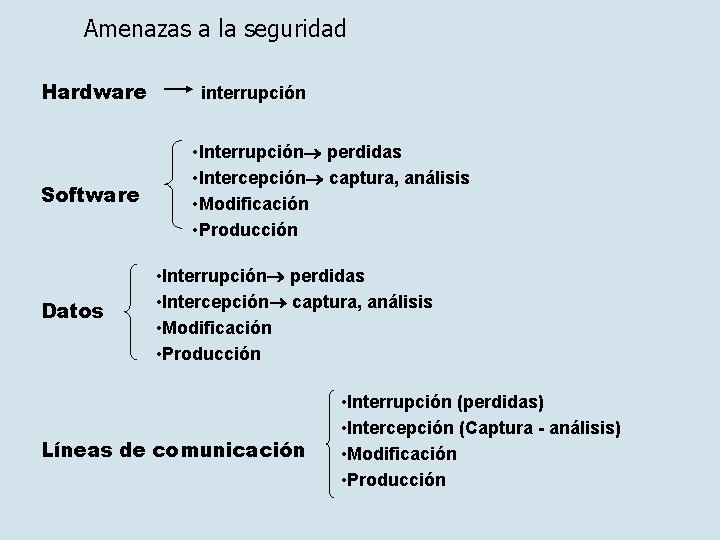

Amenazas a la seguridad • La mejor forma de caracterizar las amenazas de un sistema es verlo a este como un PROVEEDOR CONSUMIDOR de información. Interrupción : • El dato no llega a destino • Uno de los componentes del sistema es destruido o no está disponible por alguna falla • Se refiere a la disponibilidad. Intercepción : • El dato llega a destino y también al intruso. • Intercepción se produce cuando se logra mediante un acceso no autorizado • Afecta a la Privacidad

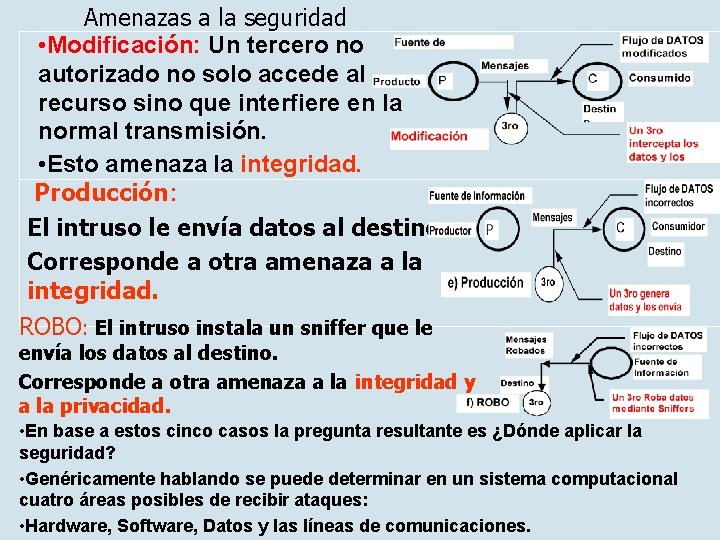

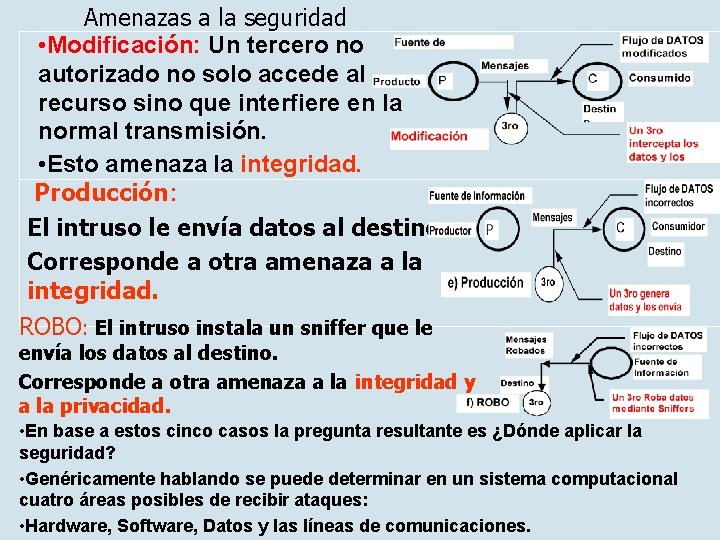

Amenazas a la seguridad • Modificación: Un tercero no autorizado no solo accede al recurso sino que interfiere en la normal transmisión. • Esto amenaza la integridad. Producción: El intruso le envía datos al destino. Corresponde a otra amenaza a la integridad. ROBO: El intruso instala un sniffer que le envía los datos al destino. Corresponde a otra amenaza a la integridad y a la privacidad. • En base a estos cinco casos la pregunta resultante es ¿Dónde aplicar la seguridad? • Genéricamente hablando se puede determinar en un sistema computacional cuatro áreas posibles de recibir ataques: • Hardware, Software, Datos y las líneas de comunicaciones.

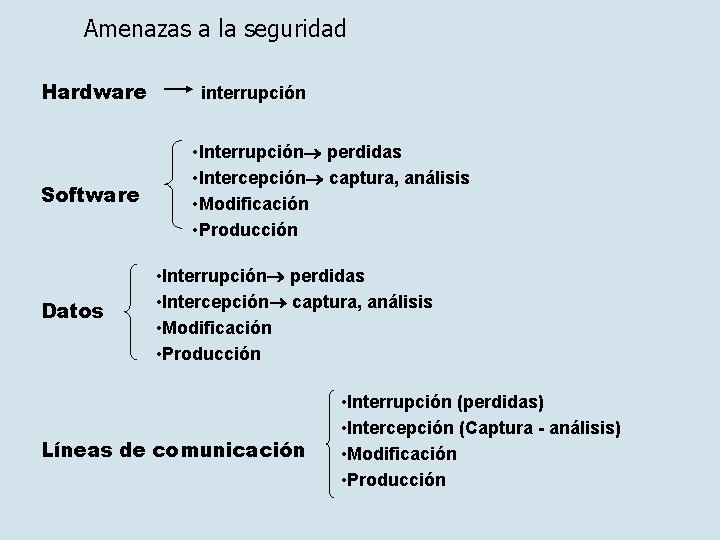

Amenazas a la seguridad Hardware Software Datos interrupción • Interrupción perdidas • Intercepción captura, análisis • Modificación • Producción Líneas de comunicación • Interrupción (perdidas) • Intercepción (Captura - análisis) • Modificación • Producción

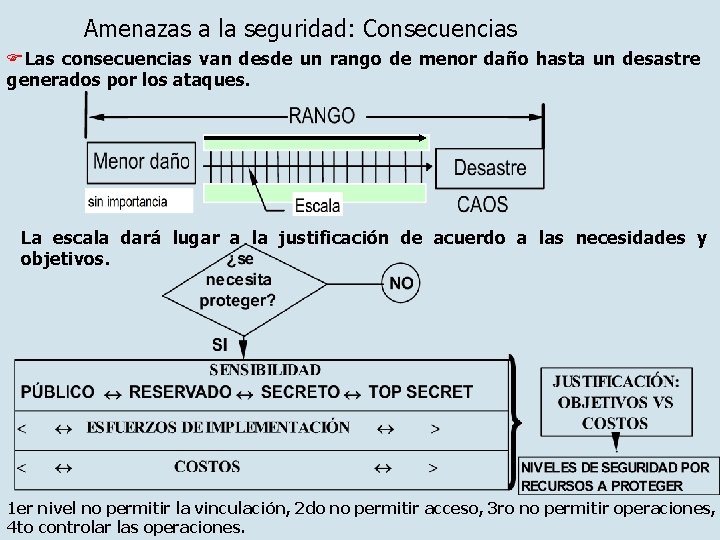

Amenazas a la seguridad: Consecuencias Las consecuencias van desde un rango de menor daño hasta un desastre generados por los ataques. La escala dará lugar a la justificación de acuerdo a las necesidades y objetivos. 1 er nivel no permitir la vinculación, 2 do no permitir acceso, 3 ro no permitir operaciones, 4 to controlar las operaciones.

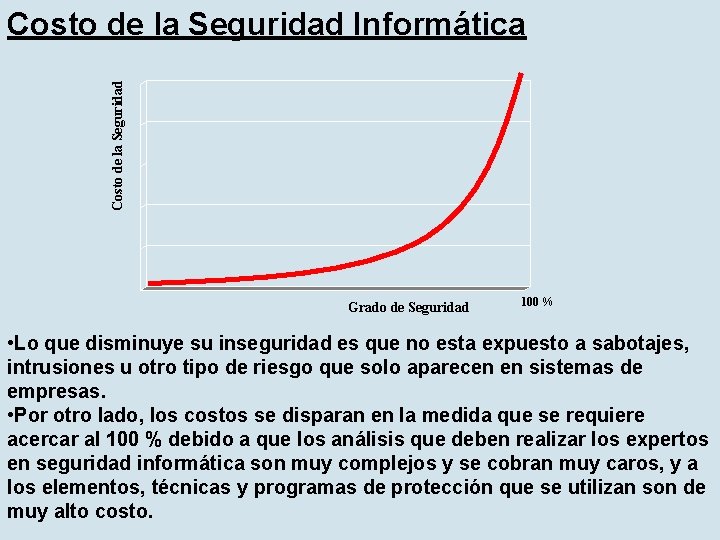

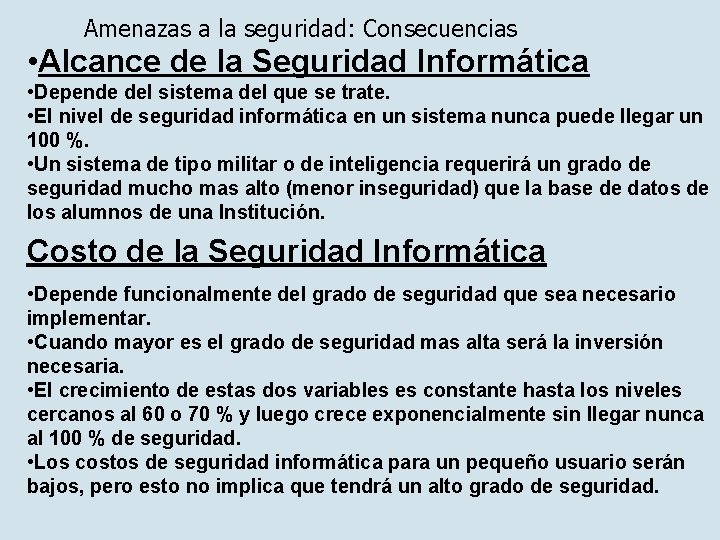

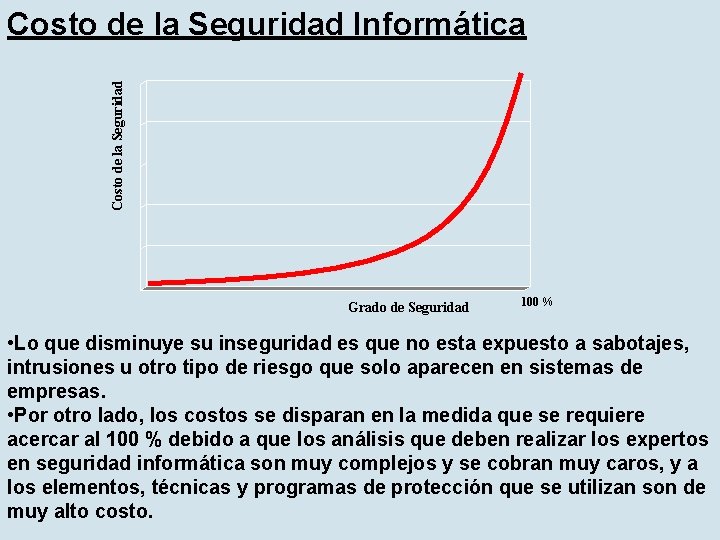

Amenazas a la seguridad: Consecuencias • Alcance de la Seguridad Informática • Depende del sistema del que se trate. • El nivel de seguridad informática en un sistema nunca puede llegar un 100 %. • Un sistema de tipo militar o de inteligencia requerirá un grado de seguridad mucho mas alto (menor inseguridad) que la base de datos de los alumnos de una Institución. Costo de la Seguridad Informática • Depende funcionalmente del grado de seguridad que sea necesario implementar. • Cuando mayor es el grado de seguridad mas alta será la inversión necesaria. • El crecimiento de estas dos variables es constante hasta los niveles cercanos al 60 o 70 % y luego crece exponencialmente sin llegar nunca al 100 % de seguridad. • Los costos de seguridad informática para un pequeño usuario serán bajos, pero esto no implica que tendrá un alto grado de seguridad.

Costo de la Seguridad Informática Grado de Seguridad 100 % • Lo que disminuye su inseguridad es que no esta expuesto a sabotajes, intrusiones u otro tipo de riesgo que solo aparecen en sistemas de empresas. • Por otro lado, los costos se disparan en la medida que se requiere acercar al 100 % debido a que los análisis que deben realizar los expertos en seguridad informática son muy complejos y se cobran muy caros, y a los elementos, técnicas y programas de protección que se utilizan son de muy alto costo.

Relación entre operatividad y seguridad Si se desea que determinada información de una empresa sea solo conocida por sus Gerentes, se deberá generar un mecanismo que impida el acceso del resto de los empleados y que los Gerentes deban hacer algún tipo de operación adicional para acceder a ella (como, por ej. , identificarse). Cuando se instala un programa antivirus, este ocupa lugar en el disco rígido, en la memoria y consume tiempo de procesamiento, inclusive su operación periódica llevará tiempo. Estos ejemplos demuestran que cualquier tipo de elemento de seguridad que se utilice restringirá la operatividad de alguna manera. Por lo tanto, la ley fundamental de la seguridad informática dice: “ Si se aumenta la seguridad de un sistema informático, forzosamente se disminuye la operatividad “

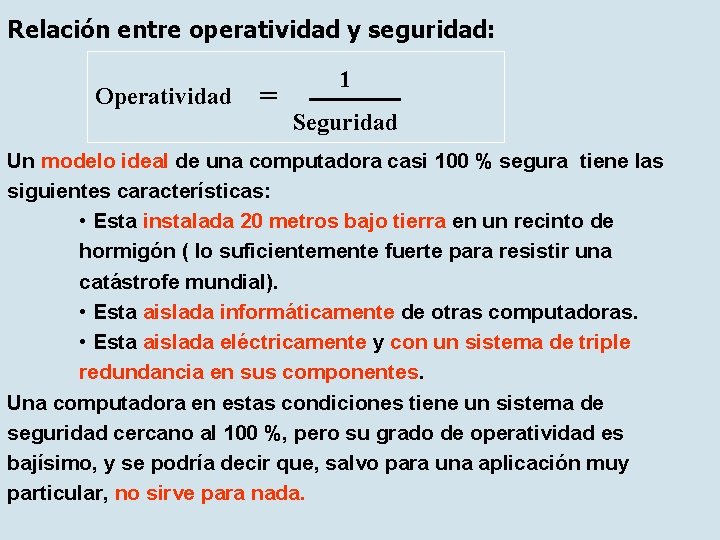

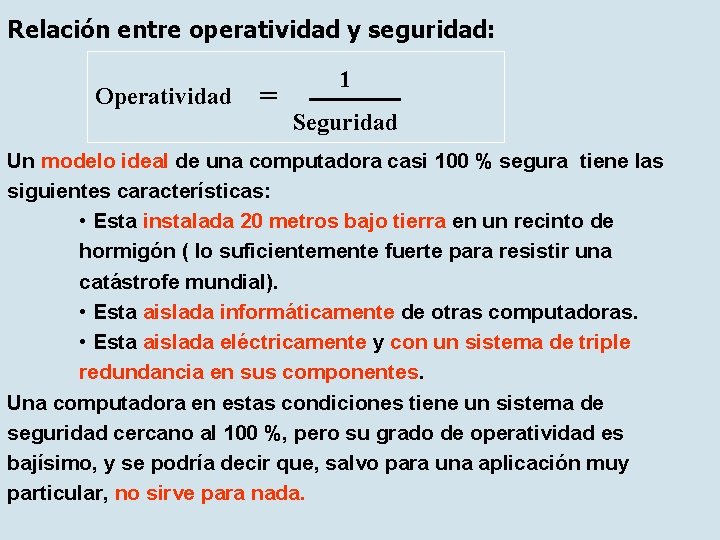

Relación entre operatividad y seguridad: Operatividad = 1 Seguridad Un modelo ideal de una computadora casi 100 % segura tiene las siguientes características: • Esta instalada 20 metros bajo tierra en un recinto de hormigón ( lo suficientemente fuerte para resistir una catástrofe mundial). • Esta aislada informáticamente de otras computadoras. • Esta aislada eléctricamente y con un sistema de triple redundancia en sus componentes. Una computadora en estas condiciones tiene un sistema de seguridad cercano al 100 %, pero su grado de operatividad es bajísimo, y se podría decir que, salvo para una aplicación muy particular, no sirve para nada.

Amenazas a la seguridad: Consecuencias Áreas de la seguridad informática Las normas, procedimientos y herramientas que se utilizan se dividen en tres áreas principales de acuerdo con el tipo de función que cumplen: Física Técnica Las normas, procedimientos y herramientas de seguridad física que se introducen en un sistema actúan directamente sobre la parte tangible del mismo. Las normas, procedimientos y herramientas de seguridad técnica que se introducen en un sistema actúan directa o indirectamente sobre las computadoras. Administrativa Las normas, procedimientos y herramientas de seguridad administrativa que se introduce en un sistema actúan directamente sobre el mismo para asegurar su integridad, operatividad y privacidad o para asegurar el cumplimiento de normas y procedimientos físico-técnicos.

Amenazas a la seguridad: Consecuencias • Análisis de riesgos: Se debe analizar los distintos factores de riesgo para los activos informáticos previamente clasificados, y armar una tabla que permita determinar en función de la probabilidad de que ocurra, el costo de la pérdida si ocurre, el costo de asegurar o disminuir el riesgo, cual es el orden de prioridad a seguir. • Plan de seguridad informática: Se deben volcar todos los pasos necesarios para lograr los objetivos expresados en la política. • Elaborar los manuales: Manual de normas y procedimientos de S. I. , planes de contingencia, políticas de backups, etc.

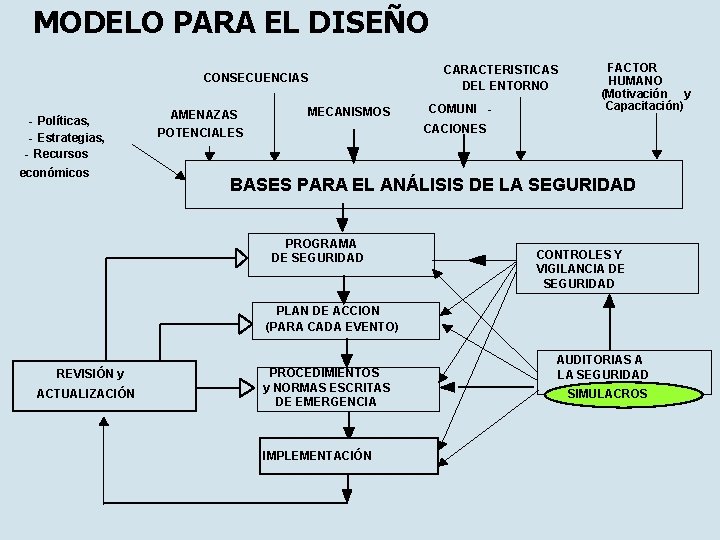

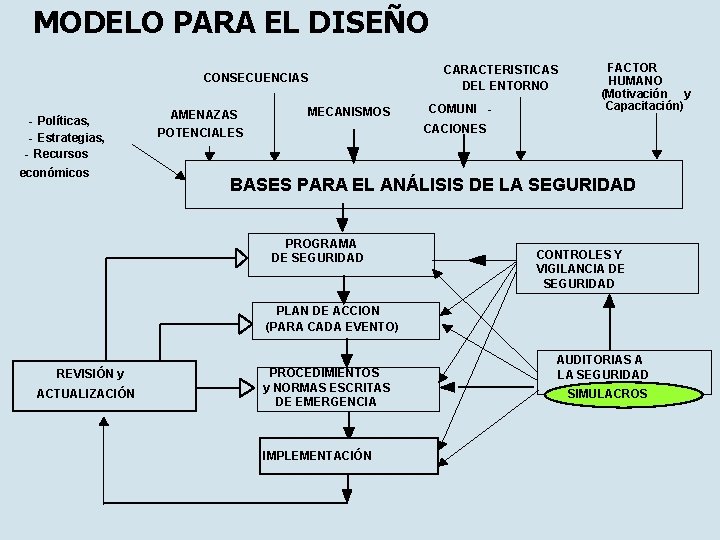

MODELO PARA EL DISEÑO CONSECUENCIAS - Políticas, - Estrategias, - Recursos económicos AMENAZAS MECANISMOS CARACTERISTICAS DEL ENTORNO COMUNI - FACTOR HUMANO (Motivación y Capacitación) CACIONES POTENCIALES BASES PARA EL ANÁLISIS DE LA SEGURIDAD PROGRAMA DE SEGURIDAD CONTROLES Y VIGILANCIA DE SEGURIDAD PLAN DE ACCION (PARA CADA EVENTO) REVISIÓN y ACTUALIZACIÓN PROCEDIMIENTOS y NORMAS ESCRITAS DE EMERGENCIA IMPLEMENTACIÓN AUDITORIAS A LA SEGURIDAD SIMULACROS

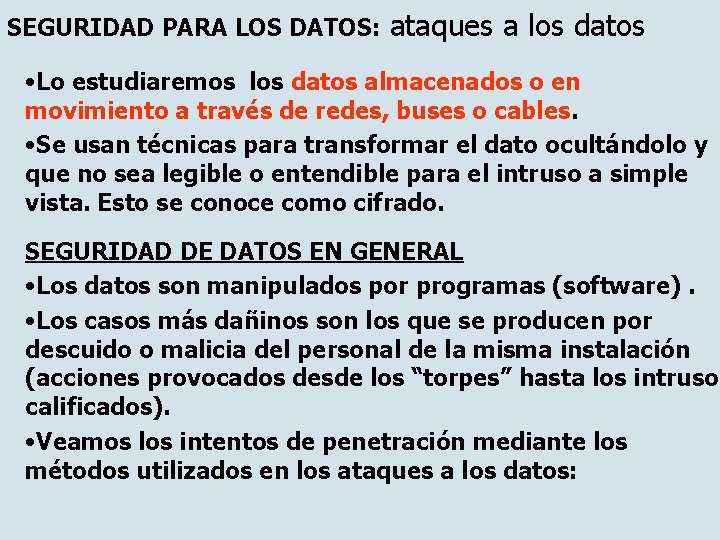

SEGURIDAD PARA LOS DATOS: ataques a los datos • Lo estudiaremos los datos almacenados o en movimiento a través de redes, buses o cables. • Se usan técnicas para transformar el dato ocultándolo y que no sea legible o entendible para el intruso a simple vista. Esto se conoce como cifrado. SEGURIDAD DE DATOS EN GENERAL • Los datos son manipulados por programas (software). • Los casos más dañinos son los que se producen por descuido o malicia del personal de la misma instalación (acciones provocados desde los “torpes” hasta los intrusos calificados). • Veamos los intentos de penetración mediante los métodos utilizados en los ataques a los datos:

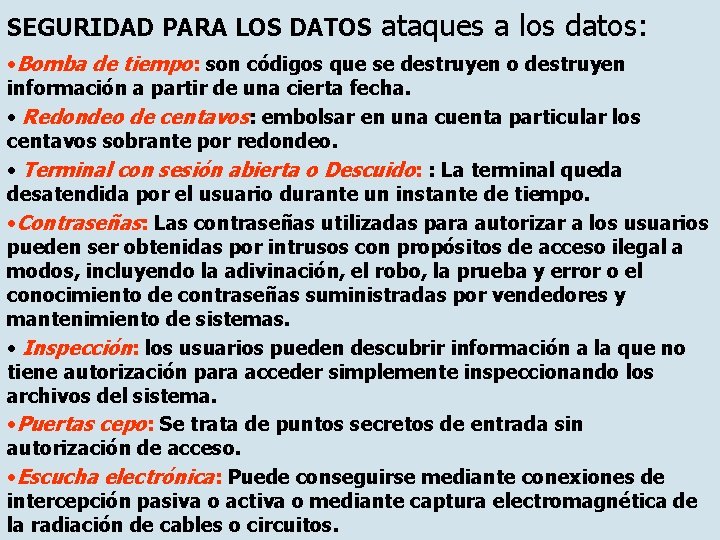

SEGURIDAD PARA LOS DATOS ataques a los datos: • Bomba de tiempo: son códigos que se destruyen o destruyen información a partir de una cierta fecha. • Redondeo de centavos: embolsar en una cuenta particular los centavos sobrante por redondeo. • Terminal con sesión abierta o Descuido: : La terminal queda desatendida por el usuario durante un instante de tiempo. • Contraseñas: Las contraseñas utilizadas para autorizar a los usuarios pueden ser obtenidas por intrusos con propósitos de acceso ilegal a modos, incluyendo la adivinación, el robo, la prueba y error o el conocimiento de contraseñas suministradas por vendedores y mantenimiento de sistemas. • Inspección: los usuarios pueden descubrir información a la que no tiene autorización para acceder simplemente inspeccionando los archivos del sistema. • Puertas cepo: Se trata de puntos secretos de entrada sin autorización de acceso. • Escucha electrónica: Puede conseguirse mediante conexiones de intercepción pasiva o activa o mediante captura electromagnética de la radiación de cables o circuitos.

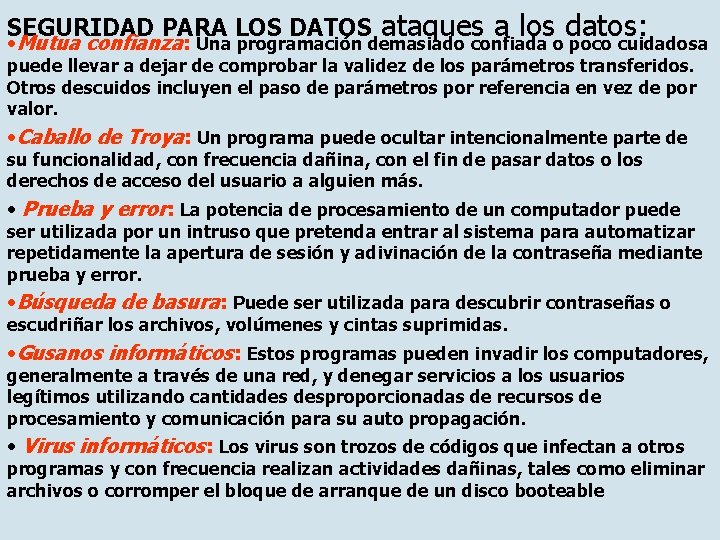

ataques a los datos: • Mutua confianza: Una programación demasiado confiada o poco cuidadosa SEGURIDAD PARA LOS DATOS puede llevar a dejar de comprobar la validez de los parámetros transferidos. Otros descuidos incluyen el paso de parámetros por referencia en vez de por valor. • Caballo de Troya: Un programa puede ocultar intencionalmente parte de su funcionalidad, con frecuencia dañina, con el fin de pasar datos o los derechos de acceso del usuario a alguien más. • Prueba y error: La potencia de procesamiento de un computador puede ser utilizada por un intruso que pretenda entrar al sistema para automatizar repetidamente la apertura de sesión y adivinación de la contraseña mediante prueba y error. • Búsqueda de basura: Puede ser utilizada para descubrir contraseñas o escudriñar los archivos, volúmenes y cintas suprimidas. • Gusanos informáticos: Estos programas pueden invadir los computadores, generalmente a través de una red, y denegar servicios a los usuarios legítimos utilizando cantidades desproporcionadas de recursos de procesamiento y comunicación para su auto propagación. • Virus informáticos: Los virus son trozos de códigos que infectan a otros programas y con frecuencia realizan actividades dañinas, tales como eliminar archivos o corromper el bloque de arranque de un disco booteable

SEGURIDAD PARA LOS DATOS ataques a las bases de datos: • Si se supone un acceso público a ciertas Bases de Datos, habría que mantener ciertos controles sobre su actualización. Por ejemplo: • Dependiente de los datos: solo es posible borrar registros que no hayan sido actualizados en por lo menos más de tres meses. • Dependiente del tiempo: el campo de sueldo solo es posible de ser cambiado en horarios determinados. • Dependiente del contexto: solo se pueden listar nombres o sueldos, pero no ambos a la vez. • Generalmente las bases de datos comerciales chequean con una Lista de Control de Acceso asociada a una relación o conjunto de campos o registros. • Es necesario un control de consistencia de datos constante y antes de permitir un acceso o modificación. • En los casos que se permite el acceso a Bases de Datos con fines estadísticos no debería permitirse el acceso a datos individuales. • Habría que bloquear el acceso a la información cuando los datos recuperados son pocos.

SEGURIDAD PARA LOS PROGRAMAS ataques al Software Amenazas a programas (Software) • Los siguientes son métodos comunes de conseguir ataques a programas: • Caballo de Troya: Consiste en modificar un programa normal para que realice cosas adversas además de su función usual y arregle las cosas para que el usuario utilice la versión modificada. • Puerta Trasera (Trap door): Se denomina de esta manera a un agujero dejado por un programador en el software, lo que posibilita su acceso en un determinado momento. Amenazas al Sistema Operativo • La mayoría de los sistemas operativos permiten que los procesos creen procesos hijos. En esos ambientes es posible crear situaciones en donde se produce el mal uso tanto de los recursos como por ejemplo los archivos. • Los métodos para lograr esto son: • Gusanos (worms): es un programa que tiene la capacidad de reproducirse por sí mismo valiéndose de las posibles fallas que puede encontrar en algún sistema. Utiliza los recursos del sistema e impide a otros usuarios que hagan uso de ellos. • Virus: se diferencia del gusano en que no es un programa completo sino un fragmento, el cual se ejecuta cada vez que el programa infectado hace lo mismo pudiendo contagiar o destruir valiosa información.

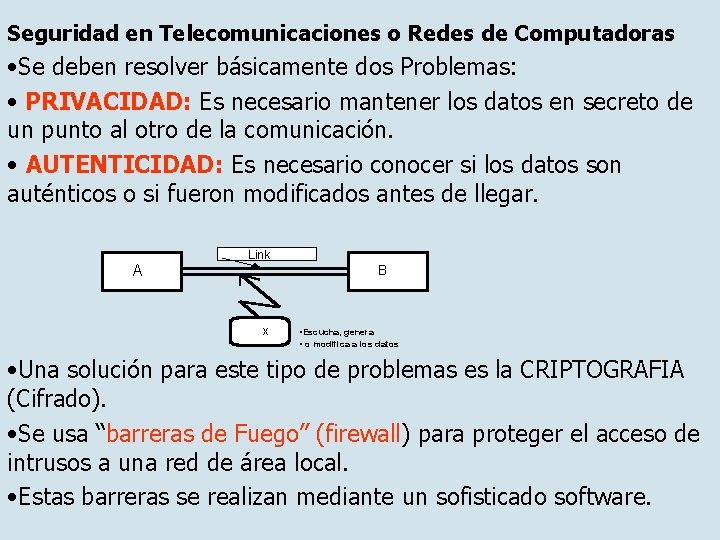

Seguridad en Telecomunicaciones o Redes de Computadoras • Se deben resolver básicamente dos Problemas: • PRIVACIDAD: Es necesario mantener los datos en secreto de un punto al otro de la comunicación. • AUTENTICIDAD: Es necesario conocer si los datos son auténticos o si fueron modificados antes de llegar. Link A B x • Escucha, genera • o modifica a los datos • Una solución para este tipo de problemas es la CRIPTOGRAFIA (Cifrado). • Se usa “barreras de Fuego” (firewall) para proteger el acceso de intrusos a una red de área local. • Estas barreras se realizan mediante un sofisticado software.

Protección que brinda el SO ü Ninguna ü Aislamiento ü compartir todo o no compartir nada ü Compartir con acceso limitando ü Compartir por capacidades dinámicas ü limitar el uso de un objeto • El S. O. debe controlar las operaciones en lugar del usuario y utilizar Programas de vigilancia en caso de una violación o amenaza (concepto de monitor). Para ello pueden emplearse dos tipos de acciones: • Acción al Súper usuario o administrador del sistema • Acción automática • En ambos casos se controlan los accesos múltiples con los objetivos de cada usuario y los permisos otorgados. • Otro método es guardar periódicamente el PCB de los procesos que se están ejecutando mediante un CHECK POINT que permite recuperar la ejecución desde el último Check point guardado.

SEGURIDAD EN EL KERNEL • Es necesario introducir el concepto de seguridad en el diseño del Kernel desde el origen de la idea o de la concepción. • Debe ser intrínsecamente seguro. • Debe asegurar las funciones de: • Control de accesos. • Las operaciones de entradas y salidas al y del sistema • La supervisión de la administración de: • almacenamiento real en Memoria Central y soportes • almacenamiento virtual • el Sistema de Archivos (file system) • Debe ser simple y pequeño (lo pequeño es hermoso: UNIX) para facilitar la revisión, detectar fallas y demostrar que funciona correctamente.

AUDITORIAS • Las auditorias son necesarias para verificar si los sistemas de seguridad funcionan correctamente cuando se los demanda mediante un ataque. • El sistema debe cumplir con los objetivos bajo el cual fue diseñado y si no lo hace, detectar los puntos débiles que presenta ante estos eventos y luego introducir en el sistema las acciones correctivas adecuadas o modificar las acciones previstas y así restablecer su correcto funcionamiento. Las Auditorias pueden ser de 2 tipos: • Sistemas Manuales (generalmente se realizan a posteriori de la ocurrencia de un evento) • Sistemas Automáticos.

AUDITORIAS: ORGANIZACIÓN DE LA AUDITORÍA PARA UN CONTROL INTERNO 1. ESTUDIO DEL SISTEMA DE CONTROL INTERNO. 2. EVALUAR DICHO SISTEMA EN CUANTO A: • Su organización administrativa - operativa • La confiabilidad de sus registros • La política Gerencial. • La calificación de su personal • Los procedimientos y normativas. 3. PROGRAMA DE TRABAJO BASADO EN LA EVALUACIÓN: • La naturaleza • La extensión • La oportunidad de aplicar procedimientos de auditoria. 4. ESPECIFICAMENTE SE COMPROBARÁ: • El cumplimiento de las políticas, directivas, procedimientos establecidos, y sus registros documentales. • La idoneidad de su personal. • Los controles internos sobre el HW y SW y procedimientos. • La separación de funciones y su cumplimiento. 5. ANÁLISIS DE RIESGOS.

Importancia del Back-up (copias de resguardo) La disponibilidad de datos o programas se puede resolver con una adecuada política de copias de resguardos ( Back-ups) realizada ya sea en forma manual o automáticamente. Es importante considerar el tipo de soporte y su capacidad para realizar el copiado puesto que a mayor volumen de datos se requiere mayor capacidad y mayor cantidad de tiempo empleado en la tarea, mayor espacio ocupado para el almacenamiento (cintotecas, etc. ) y por supuesto mayores costos en general. En cuanto al lugar de almacenamiento debe ser acondicionado para controlar los accesos y determinar que personas ingresaron y realizaron tal o cual actividad dentro del recinto. BACK-UP AUTOMATICO MANUAL SOPORTE LUGAR DE ALMACENAMIENTO CONTROL INTERNO • Esto requiere adecuados mecanismos de control de accesos y vigilancias. • El acondicionamiento también alcanza al ambiente en cuanto a la humedad (relativamente baja, no mayor a 30%) y temperaturas (entre 20 y 23 ºC) controladas.

Ejemplo del Control Interno sobre Back-up y recovery basado en: Maestros NORMAS de Back-ups para Transacciones Temporales • CALIFICACIÓN DE LAS NORMAS (críticas, vital, etc. ) • SATISFACCIÓN DE REQUERIMIENTOS MÍNIMOS Y DE SEGURIDAD • METODOLOGÍA ESTRATÉGICA DEL BACK-UP • DETALLE DE ARCHIVOS A RESGUARDAR Y LAS GENERACIONES • LUGARES DE ALMACENAMIENTOS. • ACTUALIZACIÓN PERIODICA: • DEL MANTENIMIENTO Y ACTUALIZACIÓN DE LA DOCUMEN-TACIÓN DEL BACK-UP • DE LOS TRANSPORTES DEL BACK-UP • DE LOS PROCEDIMIENTOS Y CONTROLES DE ACCESOS A LOS LUGARES SE ALMACENAMIENTO DEL BACK-UP. • RESPONSABILIDADES DE CADA PASO DE LA OPERATORIA DEL BACK-UP (generación, inventario, custodia, entregas, recepción, etc. ). • CONTROL DEL INVENTARIO DE BACK-UPs (PERIODICO) • EVALUACIÓN DE LA INFORMACIÓN ALMACENADA EN LOS BACK-UPs (correspondencia, consistencia, reconstrucción de archivos, etc. ) • SEGURIDAD Y PROTECCIÓN DE LA INFORMACIÓN ALMACENADA EN BACKUPs (pérdidas, robos, accesos autorizados y no autorizados, facilidades de violación, etc. ). • CONTROL DE VERSIONES (release, licencias, etc. ) DEL SOFTWARE (S. O. , utilitarios, bibliotecas, etc. )

Ejemplo del Control Interno sobre Back-up y recovery èACTUALIZACIÓN PERIODICA: §DEL MANTENIMIENTO Y ACTUALIZACIÓN DE LA DOCUMENTACIÓN DEL BACK-UP §DE LOS TRANSPORTES DEL BACK-UP §DE LOS PROCEDIMIENTOS Y CONTROLES DE ACCESOS A LOS LUGARES SE ALMACENAMIENTO DEL BACK-UP. §RESPONSABILIDADES DE CADA PASO DE LA OPERATORIA DEL BACK-UP (generación, inventario, custodia, entregas, recepción, etc. ). èCONTROL DEL INVENTARIO DE BACK-UPs (PERIODICO) èEVALUACIÓN DE LA INFORMACIÓN ALMACENADA EN LOS BACK-UPs (correspondencia, consistencia, reconstrucción de archivos, etc. ) èSEGURIDAD Y PROTECCIÓN DE LA INFORMACIÓN ALMACENADA EN BACK-UPs (pérdidas, robos, accesos autorizados y no autorizados, facilidades de violación, etc. ). èCONTROL DE VERSIONES (release, licencias, etc. ) DEL SOFTWARE (S. O. , utilitarios, bibliotecas, etc. )

Archivo de Auditoria o “Log” Los Sistemas Interactivos cuentan con el Archivo “Log” o archivo de auditoría que presenta los siguientes problemas: • La protección del archivo log (contra accesos no autorizados. ¿Quién accede y para qué? ¿y el supervisor o Súper usuario. . . ? . • La revisión del contenido del log (¿Quién revisa los contenidos? • La frecuencia de revisión (periódico vs. azar) • La experiencia del auditor para analizar la información que presenta el log (nivel de capacidad para detectar desvíos o anormalidades? • Importancia del archivo LOG • En cuanto al Log sirve para: • Auditar las transacciones realizadas en el sistema, • Reconstruir Información: con el archivo operativo que refleja cada operación o transacción mas el último back up mas el log se recupera la información perdida o dañada. • También sirve para verificar la consistencia frente a escrituras (caída del sist. ) u operaciones iniciadas y no finalizadas en el log.

FIN 1 ra. Parte

Seguridad interna sistemas operativos

Seguridad interna sistemas operativos Proteccion y seguridad sistemas operativos

Proteccion y seguridad sistemas operativos Sistemas operativos

Sistemas operativos Control de procesos sistemas operativos

Control de procesos sistemas operativos Sistemas operativos

Sistemas operativos Espera ocupada

Espera ocupada Tipos de sistemas operativos distribuidos

Tipos de sistemas operativos distribuidos Administracion sistemas operativos

Administracion sistemas operativos Ventajas de los sistemas operativos

Ventajas de los sistemas operativos Quantum sistemas operativos

Quantum sistemas operativos 5 nombres de sistemas operativos

5 nombres de sistemas operativos Sistemas operativos web

Sistemas operativos web Hebras sistemas operativos

Hebras sistemas operativos Sistemas operativos de tempo real

Sistemas operativos de tempo real Tipos de sistemas operativos

Tipos de sistemas operativos Funciones sistema operativo

Funciones sistema operativo Sistemas operativos

Sistemas operativos Control de procesos sistemas operativos

Control de procesos sistemas operativos Sistemas operativos

Sistemas operativos Java hilos

Java hilos Teoria de sistemas operativos

Teoria de sistemas operativos Historia de los sistemas operativos moviles

Historia de los sistemas operativos moviles Segmentacion paginada

Segmentacion paginada Ventajas de symbian os

Ventajas de symbian os Fundamentos de los sistemas operativos

Fundamentos de los sistemas operativos Multihilamiento

Multihilamiento Sistemas operativos

Sistemas operativos Historia de unix

Historia de unix Gestión de entrada y salida sistemas operativos

Gestión de entrada y salida sistemas operativos Diferencias sistemas operativos

Diferencias sistemas operativos Sistemas operativos clasificacion

Sistemas operativos clasificacion Sistemas operativos

Sistemas operativos Paint es un software utilitario

Paint es un software utilitario Esquema de sistemas operativos

Esquema de sistemas operativos Mecanismos de comunicación y sincronización de procesos

Mecanismos de comunicación y sincronización de procesos No irq handler for vector

No irq handler for vector Segmentación paginada

Segmentación paginada Buddy system sistemas operativos

Buddy system sistemas operativos Sistemas operativos

Sistemas operativos Sistema operativo monotarea

Sistema operativo monotarea Sistemas operativos portables

Sistemas operativos portables Buddy system sistemas operativos

Buddy system sistemas operativos Fundamentos de sistemas operativos

Fundamentos de sistemas operativos Sistemas basados en unix

Sistemas basados en unix Sistemas operativos

Sistemas operativos Estructura jerarquica sistemas operativos

Estructura jerarquica sistemas operativos Proceso en sistemas operativos

Proceso en sistemas operativos Clasificaciones de los sistemas operativos

Clasificaciones de los sistemas operativos Algoritmo de planificación sjf

Algoritmo de planificación sjf Memoria compartida sistemas operativos

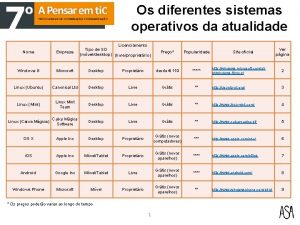

Memoria compartida sistemas operativos Diferentes sistemas operativos

Diferentes sistemas operativos Sistemas operativos 1

Sistemas operativos 1 Tabla comparativa de los sistemas operativos

Tabla comparativa de los sistemas operativos