Le piratage informatique REYDELET Adeline SOMMAIRE l Les

- Slides: 13

Le piratage informatique REYDELET Adeline

SOMMAIRE l Les différentes formes de piratage : Les intrusions Les attaques l Les – – solutions au piratage : Les firewall ou pare-feux Les antivirus

1. Les différentes formes de piratage 1. 1 Les intrusions: but des intrusions : s’introduire dans des ordinateurs de particulier et se maintenir dans le système informatique sans autorisation l l deux manières de s’introduire: les chevaux de Troie ou troyens les intrusions au moyen de ressources protégées

1. 1 Les intrusions l Les intrusions grâce aux chevaux de Troie: définition : virus introduits dans l’ordinateur pour permettre la prise de contrôle de l’ordinateur moyen de contamination : téléchargement de fichiers douteux buts : voler les mots de passe, copier des données

1. 1 Les intrusions l Les intrusions au moyen de ressources protégées: définition: fichiers partagés avec d’autres utilisateurs connus ou non buts : voler les documents et tout ce qui se trouve sur le disque dur solution : vérifier si l’ordinateur est en partage de fichiers

1. 2 Les attaques l définition : agressions contre un utilisateur d’un ordinateur via un autre ordinateur l beaucoup de points communs avec les intrusions l but : nuire aux autres utilisateurs d’un réseau

1. 2 Les attaques l les types d’agressions les plus fréquentes : le flood : boîte mail saturée le sniffing : prise illégale d’informations les scanners : programmes servant à savoir si des ports sont ouverts le nuke : faire planter un ordinateur à distance le mail-bombing : même procédé que le flood le spoofing IP : usurper l’identité d’un utilisateur en prenant son adresse IP

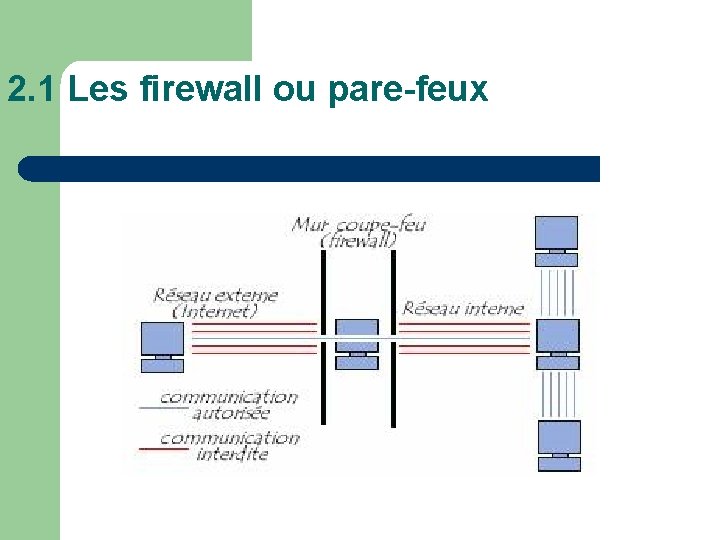

2. Les solutions au piratage 2. 1 les firewall ou pare-feux: définition : dispositif de protection contre les chevaux de Troie et la divulgation d’informations. fonctionnement : filtre les paquets de données échangés avec le réseau, sorte de barrière de sécurité buts : maintenir les personnes étrangères à l’extérieur du réseau, contrôler les données et faciliter l’administration du réseau

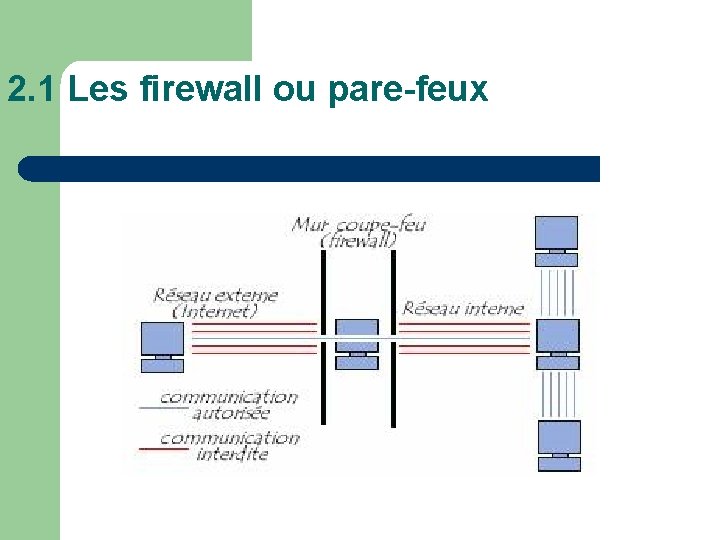

2. 1 Les firewall ou pare-feux

2. 2 Les antivirus l définition : chasseurs de virus l fonctionnement : détection des virus à partir de fichiers contaminés l buts : protection du système de l’ordinateur et tentative d’empêcher les virus de nuire

2. 2 Les antivirus l trois façons d’arrêter les virus: Suppression du virus dans le fichier infecté Suppression de tout le fichier infecté fâcheux si le fichier est important Mise en quarantaine du fichier infecté en attendant de pouvoir le désinfecter oblige l’utilisateur a trouvé un antivirus plus performant capable de neutraliser le virus l pour plus d’efficacité : mettre à jour régulièrement l’antivirus

Dernier conseil la meilleure solution reste la vigilance (éviter les mails douteux, les disquettes ou CD inconnus)

Merci de votre attention