Elearning de conscientizao em Segurana da Informao MDULO

- Slides: 18

E-learning de conscientização em Segurança da Informação MÓDULO 2 – SEGURANÇA NO DIA A DIA CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Your Actions, Our Success Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

VOCÊ JÁ VIU. . . No primeiro módulo apresentamos os principais conceitos da segurança da informação e como você pode ajudar para tornar a Magnesita uma empresa mais segura. Neste módulo iremos apresentar as boas práticas de segurança que devem ser seguidas no nosso ambiente corporativo. Ele contém recomendações e dicas sobre como você deve se comportar para aumentar a sua segurança e reduzir os riscos ao negócio da Magnesita. A base desse treinamento veio das Políticas de Segurança da Informação, mas a realização desse treinamento não o exime de acessar e ter conhecimento de todas as regras definidas na Política de Segurança da Informação e suas Normas. Acesse as políticas e normas na Intranet! INTRANET > POLÍTICAS > SEGURANÇA DA INFORMAÇÃO INTRANET > NORMAS E PROCEDIMENTOS > SEGURANÇA DA INFORMAÇÃO CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor. 1

2 ABORDAGEM A Magnesita define suas ações de segurança da informação de forma a prevenir os problemas e ameaças, consequentemente, trazendo uma abordagem eficiente e proativa. Basta pensar assim, por que: Ï Colocamos grades nas janelas de nossas casas; Ï Alarmes em nossos carros; Ï Telas de proteção em janelas de apartamentos; Ï Antivírus nos computadores; Ï E assim por diante. . . Porque conhecemos os riscos e ameaças que envolvem nossa vida pessoal! A Magnesita pensa e atua da mesma forma, e conhecendo os riscos e ameaças que envolvem o nosso ambiente corporativo, diversas ações de Segurança da Informação estão sendo implementadas. Dessa forma, nos próximos slides iremos apresentar os problemas de segurança da informação mais comuns que todos nós enfrentamos em nosso dia a dia e quais as boas práticas devemos seguir para tornar a Magnesita uma empresa mais segura. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DE SENHAS 3 Problemas Comuns: Ï Uso de senhas fracas, ou seja, que são fáceis de descobrir; Ï Compartilhamento de senhas com colegas de trabalho; Ï Anotar senhas em papel e planilhas desprotegidas; Ï Uso de uma mesma senha para diversos sistemas; Boas Práticas a serem seguidas: Ï Não informe suas senhas para nenhum amigo, colega ou familiar, mesmo em casos de férias ou emergências; Ï Não anote suas senhas em papel nem deixe-as sobre sua mesa ou cole em seu monitor; Ï Não defina suas senhas em sites, para carregá-las automaticamente quando se digita um usuário, opções, como por exemplo: § “Lembre-se de mim” § “Continuar conectado” Ï Não utilize a mesma senha para vários sites e sistemas; Ï Troque sua senha periodicamente, no máximo a cada 45 dias, e sempre que existir qualquer indício ou suspeita de quebra de sigilo; Ï Certifique-se de fechar a sua sessão (logout) ao acessar sites e sistemas que requeiram o uso de senhas. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DE SENHAS 4 Boas Práticas a serem seguidas: Ï Sempre crie senhas de qualidade, ou seja, que sejam fáceis de lembrar e SEMPRE criando-a da forma mais desordenada possível; Ex: Escolha uma frase longa, fácil de ser memorizada e com diferentes tipos de caracteres e selecione uma letra de cada palavra para formar sua senha. Frase: “Todos sabem que o meu pai é o meu melhor amigo!” Senha: “tsqompeomma!” Agora vamos melhorá-la! Tente sempre substituir os letras da frase por números e caracteres especiais, como @, !, #, $, %, ? , etc, e utilizar letras maiúsculas e minúsculas. Ex: substituir a letra “o” pelo numero “ 0”, “a” por “@”, “s” por “ 5” e assim por diante. Senha: “T 5 q 0 mp. EOMm@!” CRIE O SEU PRÓPRIO PADRÃO E USE SUA CRIATIVIDADE PARA MONTAR SUAS SENHAS! Ï Em caso de dúvidas, sempre consulte a Norma GIS-N-ISP-08 br - Perfis de Acesso. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

COMPARTILHAMENTO DE USUÁRIOS 5 Problemas Comuns: Ï Usar um usuários genéricos, ou seja, várias pessoas usando um mesmo usuário para uma atividade em comum, ocasionando a perda de rastreabilidade das ações realizadas; Ï Compartilhar usuários(logins) com colegas de trabalho, podendo ocasionar a execução de atividades não autorizadas ou em seu nome e dessa forma fazendo com que você responda por ações que não foram de sua responsabilidade; Exemplo: Imagine que você compartilhou seu usuário com um colega para que ele fizesse um lançamento em seu nome no SAP, mas o invés disso ele aprovou uma requisição que não deveria ter sido aprovada. Já imaginou o transtorno que isso trará a você e o impacto negativo para sua imagem. Boas Práticas a serem seguidas: Ï Não compartilhe seu usuário com um colega ou familiar, mesmo em casos de férias ou emergências; Ï Caso necessite de uma permissão que não tenha para executar uma atividade, ao invés de pedir seu colega o usuário dele, solicite urgência no atendimento ao Help Desk; Ï Caso esteja utilizando um usuário genérico para trabalhar, solicite imediatamente ao Help Desk para criar um usuário pessoal; Ï Caso identifique colegas de trabalho compartilhando usuários ou utilizando usuários genéricos, instrua-os a utilizar usuários pessoais ou solicite ao Help Desk auxilio para tratar o incidente. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DA INTERNET 6 Problemas Comuns: Ï Achar que não corre riscos usando a internet; Ï Acessar conteúdos impróprios ou ofensivos; Ï Ser contaminado por vírus e outros programas maliciosos; Ï Uso excessivo da internet em sites improdutivos; Ï Manter o sigilo das informações; Boas Práticas a serem seguidas: Ï Utilize a internet disponibilizada pela Magnesita apenas para as atividades profissionais; Ï Acesse apenas sites autorizados; Ï Não saia clicando em qualquer janela que exiba mensagens como “Clique aqui e retire seu prêmio”, “Promoção”, Faça seu cadastro e concorra. . . ”. Geralmente essas janelas são redirecionadas para sites que podem conter conteúdos ilícitos e maliciosos; Ï Fique atento a todo e qualquer pedido ou solicitação de atualização de cadastro. Em caso de dúvidas sempre consulte o Escritório de Segurança da Informação da Magnesita; Ï Não faça downloads de programas, jogos, vídeos e músicas; Ï Não armazene, divulgue ou repasse qualquer material de conteúdo interno ou confidencial da Magnesita em sites públicos na Internet; Ï Não acesse qualquer material de conteúdo ilícito, tais como racismo, pedofilia, pornografia; Ï Em caso de dúvidas, sempre consulte a Norma GIS-N-ISP-03 br - Uso para os Recursos de Tecnologia da Informação. Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DE EMAILS 7 Problemas Comuns: Ï Uso de senhas fracas, ou seja, que são fáceis de descobrir; Ï Utilização do e-mail da Magnesita para fins pessoais; Ï Recebimento de Spams, links desconhecidos, conteúdos ilícitos e programas maliciosos; Ï Armazenamento de e-mails antigos e desnecessários; Ï Manter o sigilo das informações; Boas Práticas a serem seguidas: Ï Utilize o e-mail disponibilizado pela Magnesita apenas para as atividades profissionais; Ï Não abra e-mails, anexos, ou saia clicando em links desconhecidos, principalmente se o assunto for suspeito, ou se os e-mails forem enviados por contatos desconhecidos; Ï Não cadastre e/ou divulgue o e-mail corporativo em sites para recebimento de mensagens particulares, noticias, ofertas de viagens, promoções, etc; Ï Verifique periodicamente suas caixas postais e exclua as mensagens desnecessárias; Ï Não envie mensagens com conteúdo obsceno, ilegal, antiético, “correntes”, músicas, vídeos, animações, spam, vírus, etc; Ï Em caso de dúvidas, sempre consulte a Norma GIS-N-ISP-03 br - Uso para os Recursos de Tecnologia da Informação. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DE ESTAÇÕES DE TRABALHO E LAPTOPS 8 Problemas Comuns: ÏAntivírus e atualizações de segurança do Windows desatualizados; ÏPerda de dados e informações por falta de backup; ÏInformações da empresa armazenadas apenas no computador do usuário; ÏInstalações de programas não autorizadas; ÏFalhas no funcionamento e na guarda e transporte dos equipamentos; ÏUso indevido dos laptops e Smartphones corporativos; Boas Práticas a serem seguidas: Ï Utilize seu computador (desktop ou laptop) apenas para atividades profissionais, evitando emprestá-lo para parentes e/ou amigos para executar outras atividades, como trabalhos de escola ou jogos; Ï Sempre bloqueie ou efetue “Logoff” em seu computador ao se ausentar do seu local de trabalho, evitando o acesso não autorizado às suas informações; Ï Nunca instale ou execute softwares não permitidos em seu computador, em caso de necessidade ou dúvida, contate o Help Desk; Ï Sempre realize o backup das informações armazenadas em seu computador, inserindo essas informações diariamente, no servidor de arquivos da Magnesita (Drive X: ) Ï Mantenha seu computador com as atualizações de segurança sempre atualizadas. Sempre que solicitado, reinicie sua maquina para que as atualizações tenham efeito; CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DE ESTAÇÕES DE TRABALHO E LAPTOPS 9 Boas Práticas a serem seguidas: Ï Seja cuidadoso ao conectar seu computador e smartphones em Wi-Fi públicos e sempre desabilite interfaces de comunicação disponíveis que não são utilizadas, como Bluetooth, infravermelho e wi -fi. Habilite-as apenas quando for necessário seu uso; Ï Mantenha seu Laptop sempre preso pelo cabo de segurança na mesa de trabalho, principalmente quando for se ausentar; Ainda não tem o seu cabo de segurança? Solicite já o seu ao Help Desk. Você sabia. . . A Magnesita possui uma Norma para Concessão de Recursos de Tecnologia da Informação, onde define quem pode utilizar os recursos fornecidos pela TI, como por exemplo os Laptops e Smartphones. Acesse a Norma na Intranet e veja se você está de acordo com as regras definidas por ela. Caso você não esteja entre em contato com o Help Desk para se adequar. Ï Sempre configure seu aparelho de celular para solicitar uma senha ao desbloqueá-lo para uso; Ï Caso você trabalhe com informações sensíveis em seu laptop, solicite ao Help Desk a criptografia do disco. Com o seu laptop criptografado em caso de perda ou furto, ninguém poderá acessar as informações existentes nele; Ï Quando for trocar ou devolver seu computador, smartphone, pendrive, etc, sempre apague as informações contidas nele, de forma que o próximo usuário que for utilizá-lo não tenha acesso às suas informações. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DE DISPOSITIVOS PESSOAIS NA REDE CORPORATIVA 10 Problemas Comuns: Ï Ligar e utilizar equipamentos pessoais, como laptops, tablets e smartphones na rede da Magnesita; Ï Armazenar informações corporativas nos dispositivos pessoais; Ï Acessar sistemas e serviços corporativos a partir de dispositivos pessoais sem mecanismos de segurança, como antivírus e antispyware. Boas Práticas a serem seguidas: Ï Sempre que necessitar acesso a rede wi-fi ou cabeada da Magnesita com seu dispositivo pessoal, procure o Help Desk para ter certeza que seu dispositivo segue os requisitos básicos de segurança e que você tem as permissões necessárias para utilizá-la; Ï Nunca conecte nenhum dispositivo pessoal à rede da Magnesita sem antes solicitar o Helpdesk; Ï Tenha certeza que o seu computador pessoal possui um antivírus, antispam e antimalware instalado e atualizado; Ï Nunca utilize seu dispositivo pessoal para armazenar informações da Magnesita. Sempre que acessar um e-mail e baixar um documento por exemplo, apague-o de forma a evitar acessos de usuários não autorizados; Ï Sempre utilize uma senha para desbloquear o uso de seus dispositivos pessoais; Ï Sempre faça backup periódicos de seus dispositivos pessoais; Ï Assegure-se que todos os programas em seus dispositivos pessoais utilizem licenças válidas e atualizadas. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DOS SERVIDORES DE ARQUIVOS 11 Problemas Comuns: Boas Práticas a serem seguidas: Ï Armazenar as informações corporativas apenas na estação de trabalho; Ï Armazene todas as informações corporativas, que você criou, recebeu ou manipulou nos servidores de arquivo; Ï Não se preocupar com o backup dos arquivos criados, recebidos, armazenados e/ou manipulados; Ï Armazenar informações sigilosas no servidor de arquivos sem se preocupar com os acessos não autorizados; Ï Utilizar o servidor incorretamente; de arquivos Ï Armazenar conteúdos impróprios, ilícitos e/ou indevidos no servidor arquivos; Você sabia. . . ? Que todas as informações armazenadas no servidor de arquivos possuem backup realizados diariamente. Ï Armazene suas informações pessoais no diretório de rede “X: ”. Todas as informações armazenadas nesse diretório só podem ser acessadas por você; Ï Armazene as informações da sua área no diretório de rede “I: ”. Todas as informações armazenadas neste diretório só podem ser acessadas por pessoas de sua área; Ï Utilize o Drive “H: (Comum)” para trocar informações com colegas de trabalho de outras áreas. Todas as noites, as informações existentes neste diretório são deletadas; CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Ï Em caso de dúvidas, sempre consulte a Norma GIS-N-ISP-03 br - Uso para os Recursos de Tecnologia da Informação. Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

USO DE PEN DRIVES, CD/DVD, HD EXTERNO, ETC. 12 Problemas Comuns: Ï Arquivos armazenados sem nenhum tipo de proteção; Ï Contaminação por vírus e outros softwares maliciosos; Ï Perda ou furto dos dispositivos; Ï Perda e vazamento de informação; Boas Práticas a serem seguidas: Ï Evite utilizar o Pen Drive e/ou HD Externo da Magnesita em computadores públicos, como os de Lan House e Universidades. Esses computadores são acessados por várias pessoas e podem conter diversos vírus e softwares maliciosos que podem contaminar facilmente seu dispositivo; Ï Sempre verifique se o computador onde está utilizando seu dispositivo móvel possui um antivírus instalado; Ï Nunca utilize esses dispositivos como repositório permanente de dados, sempre procure salvar os dados existentes nestes dispositivos nos Servidores de Arquivos da Magnesita. Essa ação evitará a perda de dados em caso de roubo, perda ou defeito do dispositivo; Ï Sempre que receber uma informação através de um dispositivo móvel como por exemplo, Pen. Drives, HD Externo, CD/DVD, etc, e precisar repassar essa informação para a rede ou para sua estação de trabalho, procure o Help Desk; Ï Lembre-se sempre que você pode trocar informações com seus colegas utilizado o Drive de Rede H: (Comum)”. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

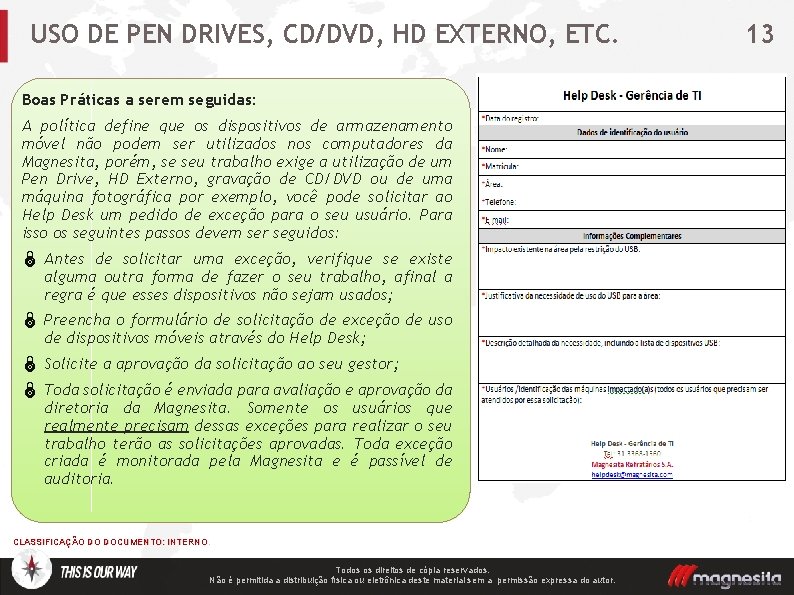

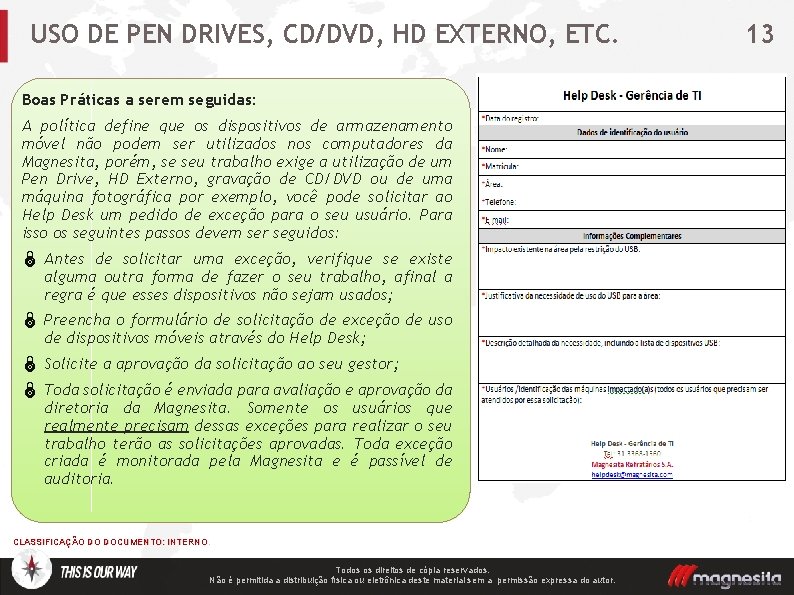

USO DE PEN DRIVES, CD/DVD, HD EXTERNO, ETC. Boas Práticas a serem seguidas: A política define que os dispositivos de armazenamento móvel não podem ser utilizados nos computadores da Magnesita, porém, se seu trabalho exige a utilização de um Pen Drive, HD Externo, gravação de CD/DVD ou de uma máquina fotográfica por exemplo, você pode solicitar ao Help Desk um pedido de exceção para o seu usuário. Para isso os seguintes passos devem ser seguidos: Ï Antes de solicitar uma exceção, verifique se existe alguma outra forma de fazer o seu trabalho, afinal a regra é que esses dispositivos não sejam usados; Ï Preencha o formulário de solicitação de exceção de uso de dispositivos móveis através do Help Desk; Ï Solicite a aprovação da solicitação ao seu gestor; Ï Toda solicitação é enviada para avaliação e aprovação da diretoria da Magnesita. Somente os usuários que realmente precisam dessas exceções para realizar o seu trabalho terão as solicitações aprovadas. Toda exceção criada é monitorada pela Magnesita e é passível de auditoria. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor. 13

14 USO DO SKYPE Problemas Comuns: Ï Infecção por vírus e softwares maliciosos; Ï Vazamento de informações; Ï Recebimento de conteúdos indevidos, antiéticos e/ou ilegais; Boas Práticas a serem seguidas: Ï Sempre suspeite de links recebidos pelo Skype, mesmo que seja de contatos conhecidos. Alguns softwares maliciosos conseguem enviar mensagens maliciosas como se fossem seus contatos. Em caso de duvida entre em contato com o seu colega para saber se foi ele mesmo que enviou a mensagem ou entre em contato com o Help Desk; Ï Em caso de suspeita sempre troque a senha do seu Skype, utilizando uma senha forte conforme já falamos nos slides anteriores; Ï Não utilize esta ferramenta para envio e recebimento de arquivos. Utilize seu e-mail ou o Servidor de Arquivos para essa atividade; Ï Em caso de dúvidas, sempre consulte a Norma GIS-N-ISP-03 br - Uso para os Recursos de Tecnologia da Informação. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

TRATAMENTO DE INFORMAÇÕES 15 Problemas Comuns: Boas Práticas a serem seguidas: Ï Exposição de informações sigilosas; uma Ï Não converse sobre assuntos relacionados às atividades profissionais em locais públicos; Ï Tratamento inadequado das medidas de proteção de uma informação; Ï Não deixe expostos em sua mesa de trabalho, documentos ou mídias removíveis contendo informações sigilosas; Ï Desconhecimento informação; do valor Ï Vazamento de informação; de Ï Sempre guarde os documentos que contenham informações sigilosas em locais com acesso restrito aos usuários autorizados; Ï Sempre busque suas impressões na impressora logo após o envio do comando de impressão; Ï Cuidado ao fornecer informações sigilosas por telefone ou e-mail; Ï No caso de dúvidas sobre como tratar uma informação, ou seja, se eu posso enviá-la para um fornecedor ou cliente, sempre questione o proprietário da informação; Ï Em caso de duvidas sempre consulte a Norma e Procedimento de Classificação da Informação disponíveis na Intranet. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

INCIDENTES DE SEGURANÇA DA INFORMAÇÃO 16 Problemas Comuns: Ï Desconhecer o que é um incidente de Segurança da Informação; Ï Deixar de informar um incidente de Segurança da informação para o Help Desk; Mas o que é um Incidente de segurança da Informação? Um incidente de segurança da Informação é qualquer evento, relacionado à segurança de sistemas, serviços ou ativos de informação, que podem levar à perda da Confidencialidade, Integridade e/ou Disponibilidade. Podemos considerar como exemplos de incidentes de Segurança da Informação: • Desrespeito à política de segurança da Informação da Magnesita; • Tentativas de ganhar acesso não autorizado a sistemas, serviços ou informações; • Furto de informações; • Suspeita ou infecção de um vírus na rede de dados da empresa. Boas Práticas a serem seguidas: Ï Reportar todos os incidentes de segurança da informação identificados ao Help Desk; Ï Em caso de duvida, entrar em contato com o Help Desk para esclarecimentos. CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.

17 PARA FINALIZAR. . . Agora você conhece os problemas mais comuns que todos nós vivemos em nosso dia a dia no trabalho, e também sabe quais são as boas práticas de segurança da informação que devemos sempre seguir para reduzir os riscos e para proteger adequadamente as informações que podem comprometer a nossa empresa. Todos nós devemos conhecer e seguir as orientações definidas na Política de Segurança da Informação. Isso é uma obrigação de todos! Seja um multiplicador desses conceitos dentro e fora da MAGNESITA. Your Actions, Our Success SUAS AÇÕES, NOSSO SUCESSO CLASSIFICAÇÃO DO DOCUMENTO: INTERNO Todos os direitos de cópia reservados. Não é permitida a distribuição física ou eletrônica deste material sem a permissão expressa do autor.