Administracin centralizada de logs como un mtodo de

- Slides: 21

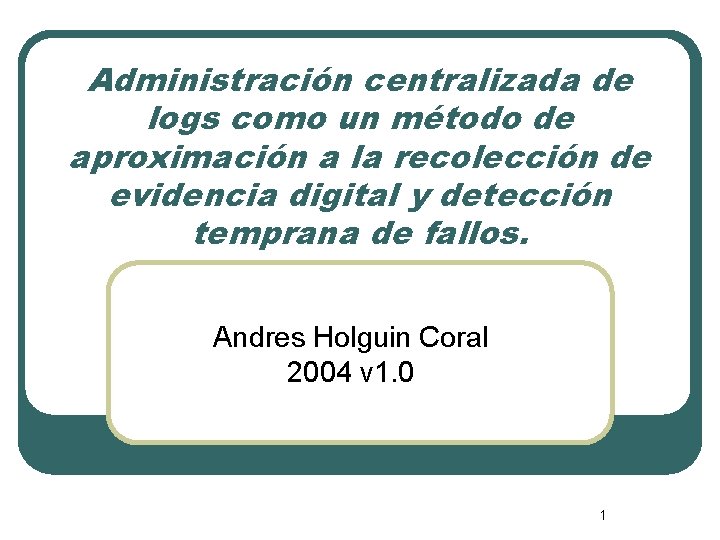

Administración centralizada de logs como un método de aproximación a la recolección de evidencia digital y detección temprana de fallos. Andres Holguin Coral 2004 v 1. 0 1

Resumen Dar a conocer una arquitectura de administración de logs de manera centralizada, que sirva como un acercamiento a la recolección de evidencia digital; que a su vez sirva para predecir o anticipar posibles fallos de seguridad y así mismo, detectar problemas funcionales en los sistemas tanto de hardware como de software. 2

Agenda l l l l Definiciones Algunas características que debe cumplir la evidencia digital Importancia de la consolidación de logs Modelo de consolidación de logs Arquitectura de consolidación de logs Como son los reportes? Productos (sugeridos) Implementación del esquema de consolidación 3

Agenda (cont) l l l Estrategia de administración de logs Correlación Aproximación al manejo de logs como evidencia Consideraciones de seguridad de syslog Recomendaciones de implementación Referencias 4

Definiciones Qué es un log? Es un mensaje generado por el programador de un sistema operativo, una aplicación o un proceso en el cual se muestra un evento del sistema. l Qué es evidencia digital? Es un tipo de evidencia física que está construida de campos magnéticos y pulsos electrónicos que pueden ser recolectados y analizados con herramientas y técnicas especiales. (Casey 2000, pág. 4). l 5

Definiciones (Cont) Qué es consolidación de logs? Es ubicar en un punto de administración los mensajes de eventos ocurridos en los diferentes sistemas, para su almacenamiento y posterior análisis. l Qué es correlacion? Es tomar los datos de múltiples fuentes y analizarlos para obtener la posible causa de un evento. l 6

Algunas características que debe cumplir la evidencia digital l No han sido alteradas. Que con el paso del tiempo puedo tener acceso a ella. Tengo control de acceso a estos registros. 7

Importancia de la consolidación de logs l l Crear un historial de movimientos y acciones ocurridas en todos los sistemas en un único punto. De esta forma los eventos de diferentes máquinas puedan ser correlacionados para generar patrones de comportamientos de los eventos. Es más difícil para los atacantes modificar los logs originales, ya que están ubicados fuera de las maquinas donde fueron generados. 8

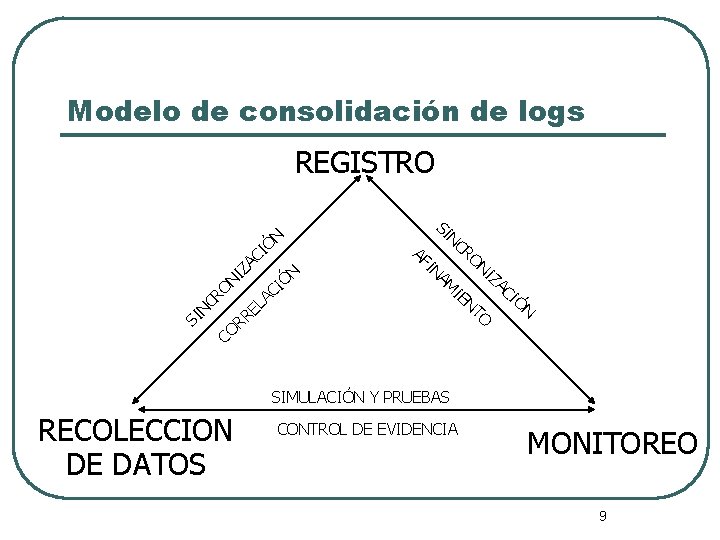

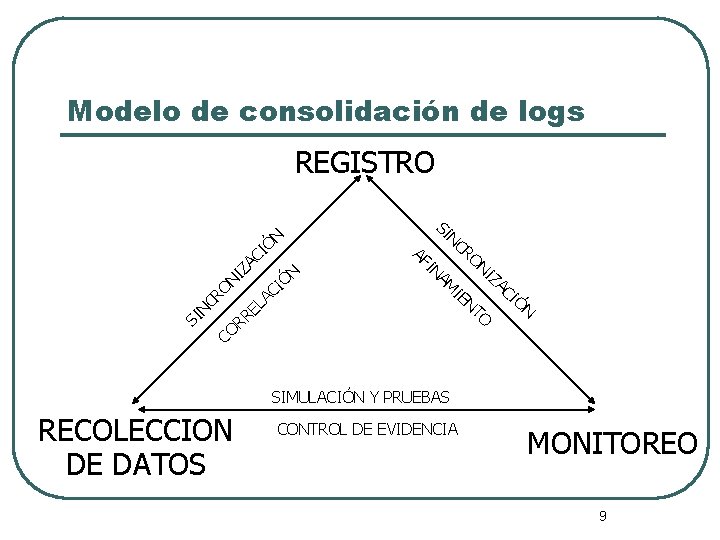

Modelo de consolidación de logs REGISTRO SI NC RO NI ZA CI ÓN SI I ÓN C LA AF I NC RO NA M RE IE R CO NI ZA C NT O IÓ N SIMULACIÓN Y PRUEBAS RECOLECCION DE DATOS CONTROL DE EVIDENCIA MONITOREO 9

Arquitectura de consolidacion de logs Red de servicios Red de seguridad Servidores de logs Red abierta Internet DMZ Red corporativa 10

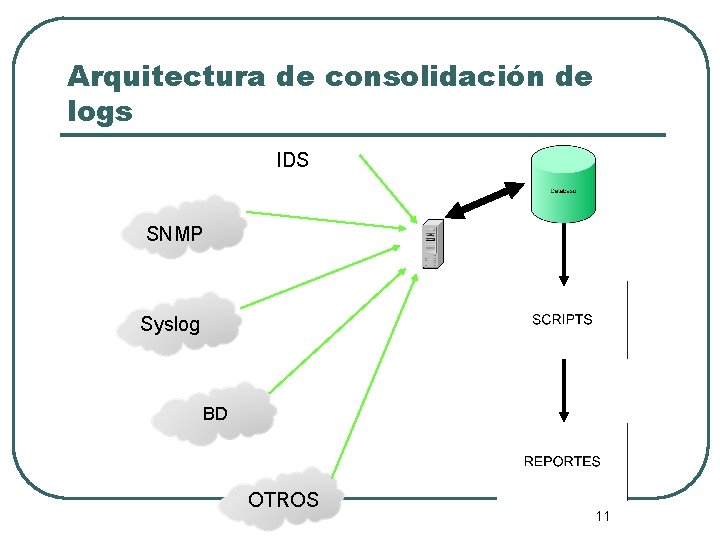

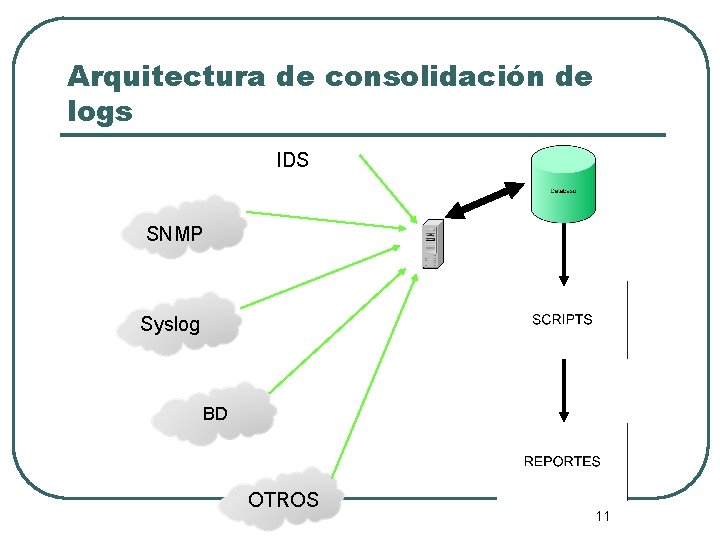

Arquitectura de consolidación de logs IDS SNMP Syslog BD OTROS 11

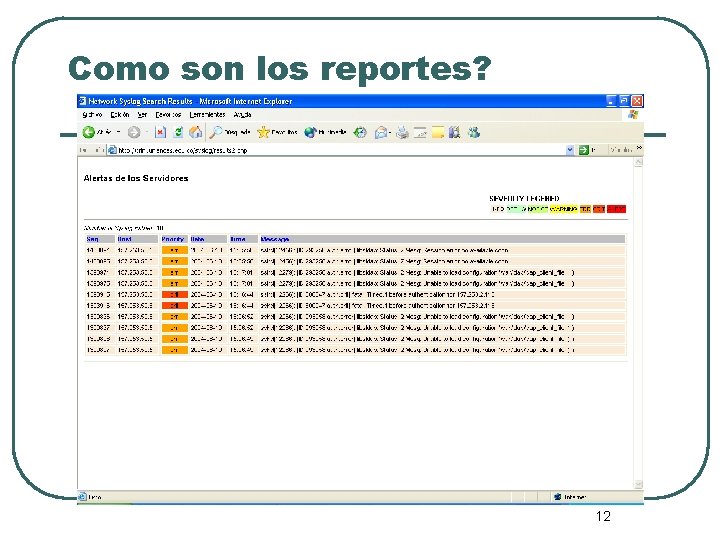

Como son los reportes? 12

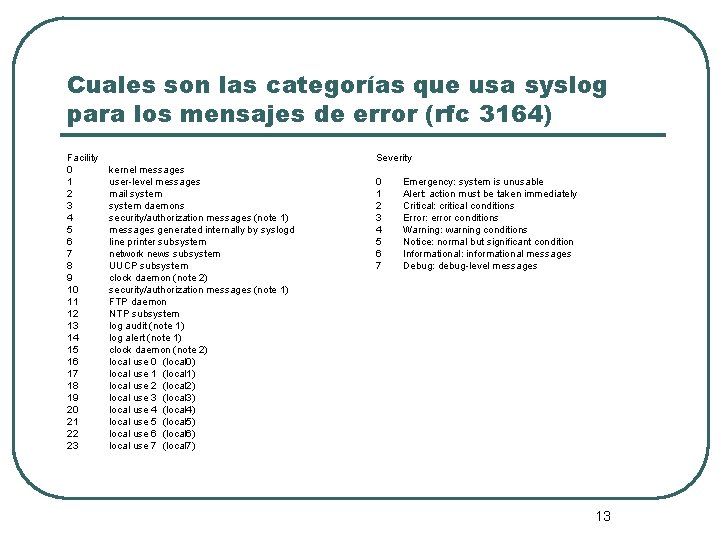

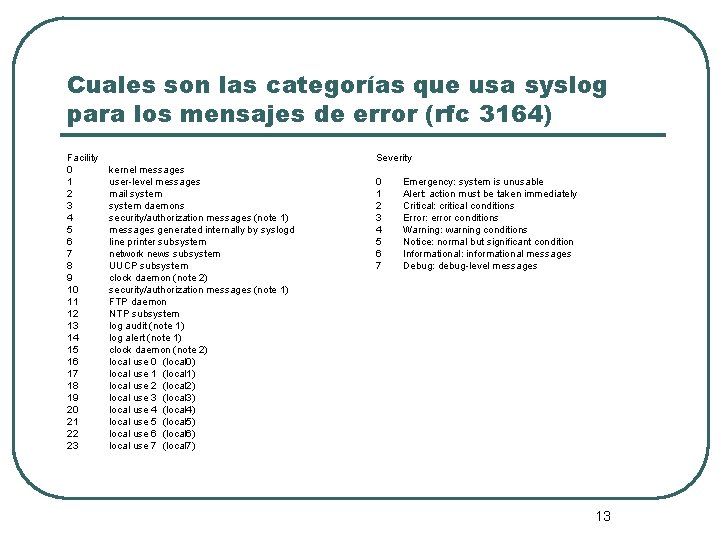

Cuales son las categorías que usa syslog para los mensajes de error (rfc 3164) Facility 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 Severity kernel messages user-level messages mail system daemons security/authorization messages (note 1) messages generated internally by syslogd line printer subsystem network news subsystem UUCP subsystem clock daemon (note 2) security/authorization messages (note 1) FTP daemon NTP subsystem log audit (note 1) log alert (note 1) clock daemon (note 2) local use 0 (local 0) local use 1 (local 1) local use 2 (local 2) local use 3 (local 3) local use 4 (local 4) local use 5 (local 5) local use 6 (local 6) local use 7 (local 7) 0 1 2 3 4 5 6 7 Emergency: system is unusable Alert: action must be taken immediately Critical: critical conditions Error: error conditions Warning: warning conditions Notice: normal but significant condition Informational: informational messages Debug: debug-level messages 13

Productos (sugeridos) l l Syslog-ng mysql – oracle php-syslog-ng NTsyslog 14

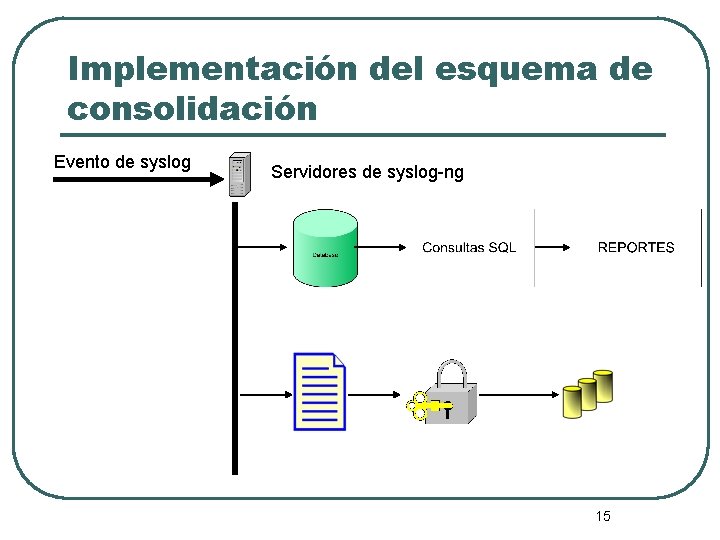

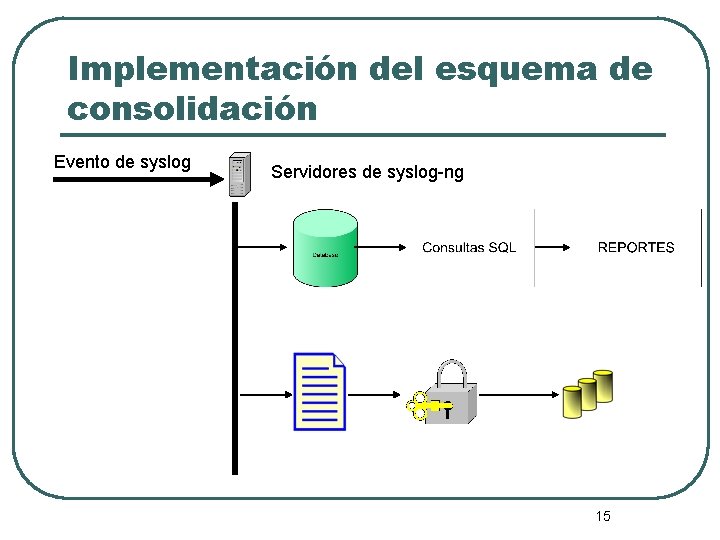

Implementación del esquema de consolidación Evento de syslog Servidores de syslog-ng 15

Estrategia de administración de logs l l l l l Identificar los sistemas involucrados. Identificar el alcance y objetivo para el cual se realizará la consolidación de logs. Sincronizar el reloj de los sistemas involucrados. Identificar los eventos que se desee monitorear. Identificar los tipos de logs que serán almacenados. Definir una estrategia de control de integridad de los archivos. Dimensionar el tamaño, crecimiento y rotación de cada uno de los logs. Identificar el mecanismo de almacenamiento de los backups. Identificar las herramientas comerciales o gratuitas que pueden ayudar a examinar y correlacionar los logs. 16

Correlación l Existen múltiples estrategias para hacer correlación de eventos. El punto crítico de éxito para la arquitectura anterior consiste en el amplio conocimiento de la infraestructura para así poder hacer consultas SQL que relacionen diferentes eventos. Generando así un único evento que podría servir de aproximación a un root cause analysis. 17

Aproximación al manejo de logs como evidencia l l La arquitectura anteriormente expuesta busca garantizar la integridad del registro de los logs de una manera simple. El tener los logs en un punto reduce los problemas de manejo de la evidencia debido a que solo hay que asegurar un solo sitio. El tener un esquema de logs de trabajo y logs “seguros” facilita el hacer investigaciones preeliminares sin afectar los registros “originales”. Toda la operación se puede hacer de manera automática sin la intervención de personas lo cual incrementa la confiabilidad de los registros. 18

Consideraciones de seguridad de syslog l l Sylog usa el protocolo UDP, lo cual no garantiza la llegada de los paquetes sobretodo cuando se hace en redes muy congestionadas o en sitios remotos. Syslog no usa encripción por tanto los datos pueden ser interceptados si la red no es segura. Desde un cliente se pueden generar falsos mensajes al servidor de syslog. Se pueden hacer Do. S sobre los servidores de syslog generando tormentas de mensajes. 19

Recomendaciones de implementación l l l Los clientes de syslog deben ser configurados para no aceptar conexiones remotas. Usar dos maquinas para mantener contingencia de los logs. Estimar los espacios requeridos para no peder información. En redes grandes usar servidores intermedios para la recolección y filtrado de logs. Verificar cual es el “sabor” de syslog que mas se ajusta a los requerimientos. 20

Referencias Log Consolidation with syslog Donald Pitt December 23, 2000 http: //www. giac. org/practical/gsec/Donald_Pitts_GSEC. pdf Watching Your Logs Lance Spitzner http: //www. spitzner. net/swatch. html Establishing a Computer Incident Response Capability at a University. Clyde Laushey May 28, 2001 http: //www. sans. org/rr/casestudies/university. php Practical Implementation of Syslog in Mixed Windows Environments for Secure Centralized Audit Logging Frederick Garbrecht July 17, 2002 http: //www. sans. org/rr/casestudies/mixed_win. php Preparación Forense de Redes: R. E. D. A. R. Un Modelo de Análisis Jeimy Cano Febrero, 2002 http: //www. criptored. upm. es/guiateoria/gt_m 142 e. htm 21