www kaderali de Sicherheit im Informationsalltag Firoz Kaderali

- Slides: 169

www. kaderali. de/ Sicherheit im Informationsalltag Firoz Kaderali

Sicherheit im Informationsalltag (Inhalt I) r r r r Kaderali 25. 01. 2016 Passwörter, PINs und TANs Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung 2

Sicherheit im Informationsalltag (Inhalt II) r r r Kaderali 25. 01. 2016 Bluetooth Smartphones Mobilfunk Navigationssysteme WLan 3

Sicherheit im Informationsalltag (Inhalt I) v Passwörter, PINs und TANs r r r Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung Kaderali 25. 01. 2016 4

Passwörter Ein Passwort (Schlüssel) ist eine Zeichenfolge, die es ermöglicht ein Konto oder eine Datei (Tresor) zu öffnen. Sie wird also zur Authentifizierung verwendet. Häufig werden nur Zahlenfolgen, immer mehr Zahlenfolgen mit klein und groß Buchstaben und auch Sonderzeichen (ASCII Zeichen) eingesetzt. Kaderali 25. 01. 2016 5

Passwörter Bei Banken werden Passwörter PIN (Personal Identification Number)1 genannt zur Authentifikation von Personen eingesetzt. Sie ermöglichen es der authentifizierten Person Einblick in sein Konto oder Depot zu nehmen. de. wikipedia. org/wiki/Pers%C 3%B 6 nliche_Identifikationsnummer Kaderali 25. 01. 2016 6

Passwörter Beispiele von Passwörter: r r Hotelsafe, Länge üblicherweise 4 Ziffern Bankkonto, Depot, Geldautomaten, Kreditkarten, üblicherweise 4 Ziffern Konten bei Online Shops, Zugang zu Firmennetzen, Zugang zu Mailkonten etc. 8 bis 12 Zeichen. Bei SW und Geräteschutz 64 bis 128 Zeichen. Kaderali 25. 01. 2016 7

Passwörter Heute wird die Richtigkeit einer PIN auf einer Karte maschinell gewöhnlich wie folgt überprüft: Die Maschine liest die verschlüsselte PIN von der Karte heraus, entschlüsselt sie und vergleicht die über die Tastatur eingegebene PIN hiermit. Bei Übereinstimmung wird der Zugang zu Datei, Konto oder Geld gewährt. Kaderali 25. 01. 2016 8

Passwörter Bei 4 Ziffern liegt die Wahrscheinlichkeit eine PIN richtig zu raten bei 1: 104 also eins zu zehntausend. Damit man nicht alle zehntausend Ziffern ausprobieren kann, wird die Anzahl der Versuche gewöhnlich auf drei beschränkt. Der Zugang wird bei drei Falscheingaben dann gesperrt und kann entweder über eine übergeordnete PIN (Master PIN) oder durch Eingriff des Kontobetreibers entsperrt. Bei drei Versuchen liegt die Wahrscheinlichkeit eine PIN mit 4 Ziffern zu knacken bei 3/10000 also 1 zu 3333. Kaderali 25. 01. 2016 9

Passwörter Empfehlung des BSI zu Passwörtern: https: //www. bsi fuer buerger. de/BSIFB/DE/Mein. PC/Passwoerter/passwoerter_node. ht ml Kaderali 25. 01. 2016 10

Passwörter Zitat aus BSI Empfehlung (1): Ein gutes Passwort: r r r Sollte mindestens zwölf Zeichen lang sein. Es sollte aus Groß und Kleinbuchstaben sowie Sonderzeichen und Ziffern bestehen. Tabu sind Namen von Familienmitgliedern, des Haustieres, des besten Freundes, des Lieblingsstars oder deren Geburtsdaten und so weiter. Wenn möglich sollte es nicht in Wörterbüchern vorkommen. Kaderali 25. 01. 2016 11

Passwörter Zitat aus BSI Empfehlung (2): Ein gutes Passwort: r r Sollte nicht aus gängigen Varianten und Wiederholungs oder Tastaturmustern bestehen. Einfache Ziffern am Ende des Passwortes anzuhängen oder eines der üblichen Sonderzeichen $ ! ? #, am Anfang oder Ende eines ansonsten simplen Passwortes zu ergänzen ist auch nicht empfehlenswert. Kaderali 25. 01. 2016 12

Passwörter r r Außerdem soll man das Passwort regelmäßig erneuern. Empfehlung Fern. Uni alle 2 Monate! Passwörter nie aufschreiben! Wie soll dies bei meinen gut 100 Passwörtern gehen? Ein Passwortverwaltungsprogramm oder Tresor verwenden! Kaderali 25. 01. 2016 13

Passwörter Passwortverwaltungsprogramme: r r r http: //de. wikipedia. org/wiki/Kee. Pass http: //www. mobilesitter. de/index_de. php http: //www. passwordsafe. de/ Bedenken! r r Hat man Vertrauen zu dem Hersteller des Verwaltungsprogramms? Will man den notwendigen Mehraufwand betreiben? Kaderali 25. 01. 2016 14

Passwörter Kompromissvorschlag: Drei oder vier Kategorien der eigenen Anwendungen bilden nach Sicherheitsbedarf: r Kategorie 1: BSI Empfehlungen für jedes Passwort folgen r Kategorie 2: Gleiches Passwort für je 5 Anwendungen. BSI Nah! r Kategorie 3: Gleiches Passwort für alle Anwendungen. Gelegentlich erneuern. Kaderali 25. 01. 2016 15

Passwörter Um die Sicherheit bei Bankgeschäften zu erhöhen werden neben der Authentifikation durch eine PIN, die den Einblick in ein Konto gewährt, auch eine Authentifikation der einzelnen Transaktionen durch einmal verwendbares (meist fünfstelliges) Passwortes TAN (Transaction Authentication Number)1 genannt vorgenommen. 1 http: //de. wikipedia. org/wiki/Transaktionsnummer Kaderali 25. 01. 2016 16

Passwörter r r Früher erhielt der Bankkunde eine TAN Liste, von der er die TANs nacheinander zur Authentifikation von Transaktionen (also z. B. von Überweisungen) verwenden konnte. Inzwischen werden die TANs durchnummeriert (indizierte TAN Liste) und der Kunde wird pro Transaktion zur Eingabe einer TAN mit einer bestimmten Nummer aufgefordert. Hierdurch wird die Sicherheit des Verfahrens erheblich verbessert. Kaderali 25. 01. 2016 17

Passwörter r r Verfahren mit TAN Listen haben den Nachteil, dass man sie zur Durchführung einer Transaktion dabei haben muss. Noch schlimmer, die Listen können Kopiert oder gestohlen werden. Es gibt zahlreiche Phishing Attacken, die darauf zielen, nicht verbrauchte TANs samt Indexnummern zu ergattern. Kaderali 25. 01. 2016 18

Passwörter Die Man in the middle Attacke ist ein ernsthaftes Risiko für das indizierte TAN Verfahren. Bei diesem Verfahren wird eine Schadsoftware eingesetzt, die sich zwischen dem Kundenrechner und dem Bankserver einschaltet und die Überweisungsdaten in Echtzeit verfälscht. Es werden also die Kontonummer des Empfängers und der Betrag manipuliert. Dem Bankkunden werden dann auch verfälschte Daten angezeigt, die seiner Überweisung entsprechen. Somit wird das Bankkonto geplündert. Kaderali 25. 01. 2016 19

Passwörter Beim Mobile TAN Verfahren (auch SMS TAN genannt) wird zu einer Transaktion die beim Bankserver ankommt, dem Teilnehmer per SMS eine TAN und die Details der Transaktion auf sein Handy zugesandt. Der Teilnehmer kann durch Eingabe der TAN die Transaktion frei geben. Kaderali 25. 01. 2016 20

Passwörter r r Beim Mobile TAN sollte man darauf achten, dass Online Banking und das TAN Verfahren nicht vom selben Gerät ausgeführt wird, damit jemand, der das Handy entwendet nicht ungehindert Überweisungen tätigen kann. Inzwischen gibt es kombinierte Attacken gegen das Mobile TAN Verfahren bei dem sowohl der Rechner des Bankkunden als auch sein Handy mit Schadsoftware befallen wird. Insofern ist das Verfahren nicht mehr als sicher einzustufen. Kaderali 25. 01. 2016 21

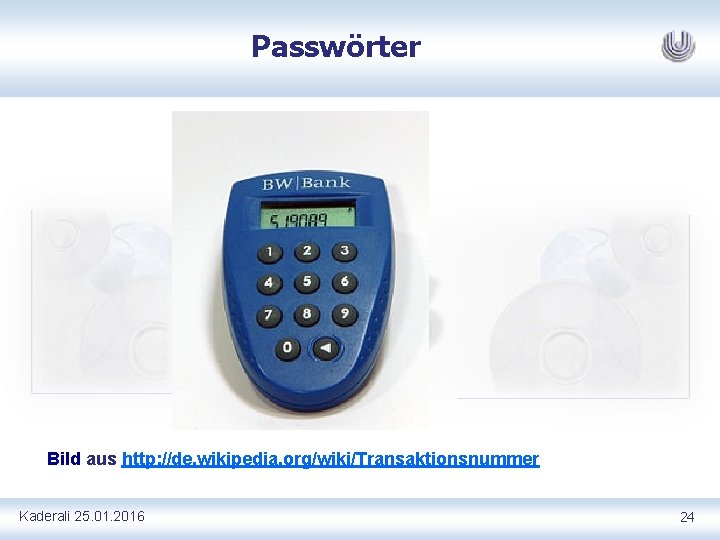

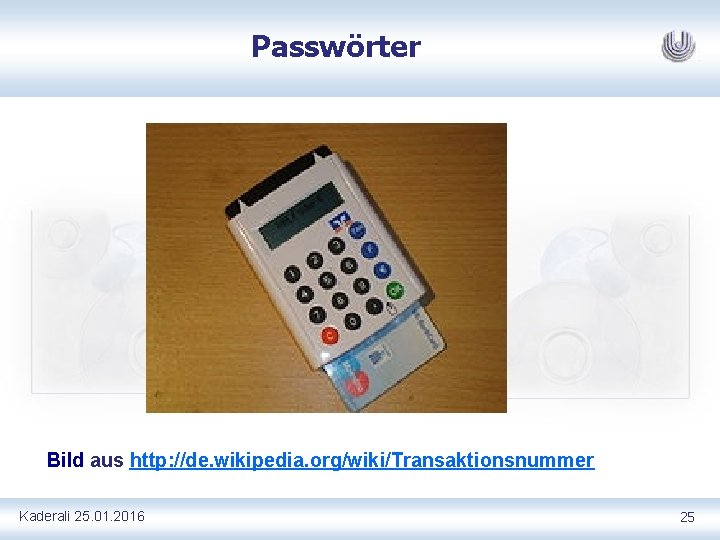

Passwörter (TAN I) Um die man in the middle Attacke zu unterbinden wurden von verschiedenen Banken elektronische TAN Generatoren entwickelt. Die Einzelheiten der jeweiligen Ausführungen sind unterschiedlich jedoch das Prinzip ist identisch. Von dem Generator wird unter Einbeziehung der Daten der Transaktion (Betrag, Empfängerkonto etc. ) eine individuelle TAN erstellt, die der Kunde eingibt, um die Transaktion zu tätigen. Kaderali 25. 01. 2016 22

Passwörter (TAN II) Diese TAN ist zeitlich begrenzt d. h. sie gilt nur für eine kurze Zeit, die gerade ausreicht die Transaktion zu tätigen. Bei dem Bankserver wird mit den gleichen Daten eine TAN erzeugt und die beiden werden in Echtzeit verglichen. Zur Kontrolle werden meist die Transaktionsdaten vom Bankserver dem Kunden erneut zugesandt. Das Verfahren gilt als ausreichend sicher. Kaderali 25. 01. 2016 23

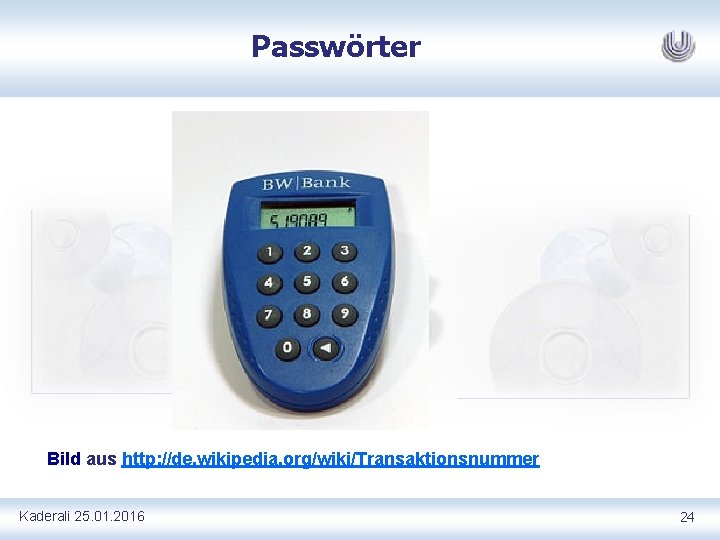

Passwörter Bild aus http: //de. wikipedia. org/wiki/Transaktionsnummer Kaderali 25. 01. 2016 24

Passwörter Bild aus http: //de. wikipedia. org/wiki/Transaktionsnummer Kaderali 25. 01. 2016 25

Passwörter r Bild aus http: //de. wikipedia. org/wiki/Transaktionsnummer Kaderali 25. 01. 2016 26

Passwörter Das BSI empfiehlt für Online Banking unter anderem folgendes (1)1: r Für Online Banking stets verschlüsselte Verbindung (https: //. . . ) verwenden r Ggf. auch WLAN verschlüsseln r Prüfen Sie die Echtheit der Bank WEB Seite (auch Browserangabe hierzu ansehen!) r Online Banking nur vom eigenen Gerät. 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Online. Banking/Sicherheit smassnahmen/sicherheitsmassnahmen_node. html Kaderali 25. 01. 2016 27

Passwörter Das BSI empfiehlt für Online Banking ferner (2)1: r Kein Online Banking über öffentliche Access Points (z. B. Internetcafé) r Überweisungslimit Bank vereinbaren r Regelmäßig Kontobewegungen überprüfen r Telefonbanking ist ganz unsicher. Möglichst nicht verwenden! 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Online. Banking/Sicherheit smassnahmen/sicherheitsmassnahmen_node. html Kaderali 25. 01. 2016 28

Sicherheit im Informationsalltag (Inhalt I) r v r r r Kaderali 25. 01. 2016 Passwörter, PINs und TANs Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung 29

Phishing 1 ist der Versuch durch Täuschung der eignen Identität im Internet Daten eines anderen Teilnehmers zu erhalten um damit Betrug zu betreiben oder sie zu Werbezwecke zu missbrauchen. Das Wort Phishing erinnert an Fishing d. h. Angel werfen um Fische zu fangen. Hier geht es um Angel werfen um Passwörter und andere persönliche Daten zu fangen (Ph = Password harvesting). 1 http: //de. wikipedia. org/wiki/Phishing Kaderali 25. 01. 2016 30

Phishing wird gewöhnlich durch verfälschte WEB Seiten, Emails oder SMS eingeleitet. Der Ahnungslose Teilnehmer glaubt mit einem serösen Partner zu kommunizieren und gibt freiwillig persönliche Daten Preis. Kaderali 25. 01. 2016 31

Phishing Beispiel Phishing: Man erhält eine E Mail die so aussieht wie wenn sie von der eigenen Bank käme und fordert einen auf, seine Daten zu aktualisieren oder PINs und TANs einzugeben. Die E Mail zeigt zwar als Absender die Internet Adresse der Bank an, ist aber gefälscht und sieht täuschend echt aus. Meist enthält sie im HTML Format einen Link den man anklicken soll, um die geforderten Daten einzugeben. Der Link zeigt zwar die WEB Adresse der Bank an, führt aber zu einer gefälschten Seite. Gibt man die geforderten Daten dort ein, hat man sie verraten. 32

Phishing Maßnahmen gegen Phishing: r r Meist genügt eine gebührende Vorsicht Phishing Attacken zu erkennen. Viele Browser und E Mailserver zeigen es an, wenn es sich um eine Phishing WEB Seite oder E Mail handelt. Kaderali 25. 01. 2016 33

Phishing Das BSI rät 1 nur gesicherte Seiten (https: //…) für Dateneingaben zu verwenden. Hier kann man auf den Schlüsselsymbol klicken um anzusehen von wem die WEB Seite stammt und wer sie zertifiziert hat. https: //www. bsi fuer buerger. de/BSIFB/DE/Gefahren. Im. Netz/Phishing/Schutzmassnamen/ schutzmassnamen_node. html 1 Kaderali 25. 01. 2016 34

Phishing Ferner rät das BSI 1, dass man den Browser so einstellt, dass bevor aktive Inhalte ausgeführt werden, man gefragt wird, ob sie durchgeführt werden sollen. Hier Vorsicht walten lassen! Es gibt zu bedenken: Banken oder seriöse Firmen fordern ihre Kunden niemals per E Mail oder per Telefon zur Eingabe von vertraulichen Informationen auf! 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Gefahren. Im. Netz/Phishing/Schutzmassnamen/ schutzmassnamen_node. html Kaderali 25. 01. 2016 35

Sicherheit im Informationsalltag (Inhalt I) r r v r r Kaderali 25. 01. 2016 Passwörter, PINs und TANs Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung 36

Spams Als Spams 1 bezeichnet man elektronische Mitteilungen, die einem unerwünscht und unaufgefordert zugestellt werden. Meist handelt es sich um Werbung. 1 http: //de. wikipedia. org/wiki/Spam Kaderali 25. 01. 2016 37

Spams Ursprünglich war Spam 1 ein Markenname für Dosenfleisch. Spiced ham = Spam 1 Bild von http: //de. wikipedia. org/wiki/Spam Kaderali 25. 01. 2016 38

Spams Während der Rationierung im zweiten Weltkrieg war SPAM ein Nahrungsmittel das überall in Großbritannien fast unbeschränkt verfügbar war. Man aß und aß Spam bis es im Halse stecken blieb! Die Wiederholung bei Mitteilungen im Internet bis man sie nicht mehr sehen kann wird im übertragenen Sinne als Spam bezeichnet. Kaderali 25. 01. 2016 39

Spams Der Anteil von Spam im Emailverkehr ist erheblich – im 4. Quartal 2014 lag dieser bei rund 67% 1. Seitdem ist er etwas gesunken. Im November 2015 lag er bei 54%2. Spams richten also einen großen wirtschaftlichen Schaden an. 1 http: //www. viruslist. com/de/analysis? pubid=200883871 2 https: //www. symantec. com/security_response/publications/ monthlythreatreport. jsp 09. 05. 2015 40

Spams Nach deutschem Recht ist es verboten unaufgefordert Werbung per Email zu verschicken. Außer für Werbung werden Spams auch für verschiedene Betrügereien (Phishing) eingesetzt. Kaderali 25. 01. 2016 41

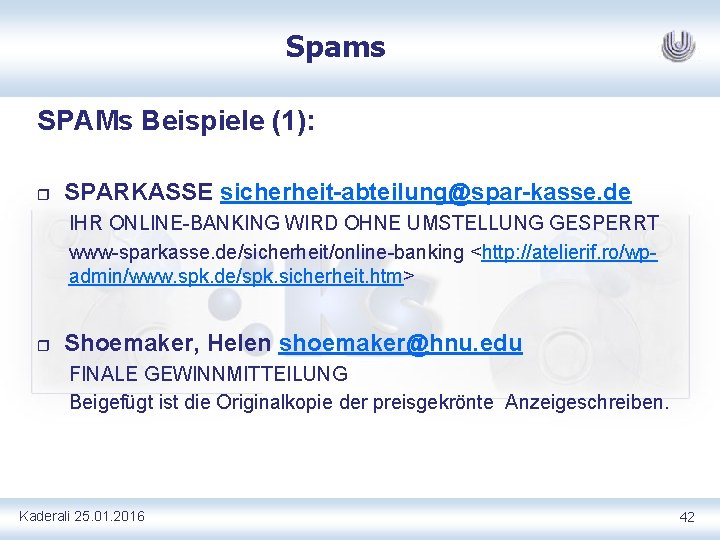

Spams SPAMs Beispiele (1): r SPARKASSE sicherheit abteilung@spar kasse. de IHR ONLINE-BANKING WIRD OHNE UMSTELLUNG GESPERRT www-sparkasse. de/sicherheit/online-banking <http: //atelierif. ro/wpadmin/www. spk. de/spk. sicherheit. htm> r Shoemaker, Helen shoemaker@hnu. edu FINALE GEWINNMITTEILUNG Beigefügt ist die Originalkopie der preisgekrönte Anzeigeschreiben. Kaderali 25. 01. 2016 42

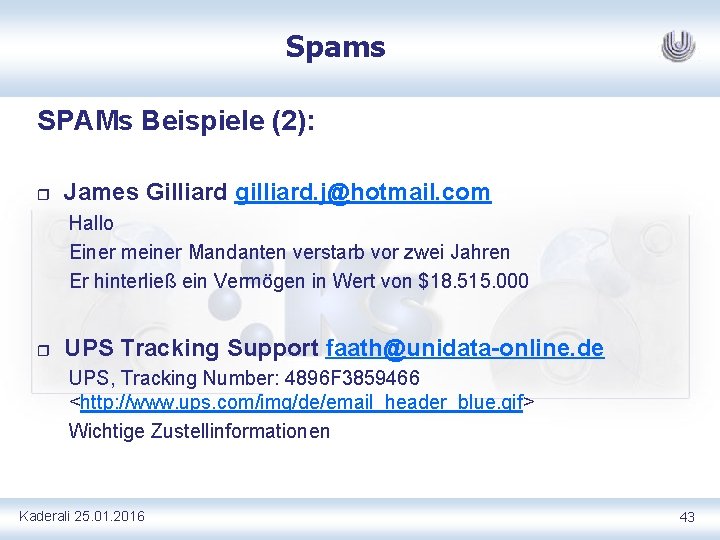

Spams SPAMs Beispiele (2): r James Gilliard gilliard. j@hotmail. com Hallo Einer meiner Mandanten verstarb vor zwei Jahren Er hinterließ ein Vermögen in Wert von $18. 515. 000 r UPS Tracking Support faath@unidata online. de UPS, Tracking Number: 4896 F 3859466 <http: //www. ups. com/img/de/email_header_blue. gif> Wichtige Zustellinformationen Kaderali 25. 01. 2016 43

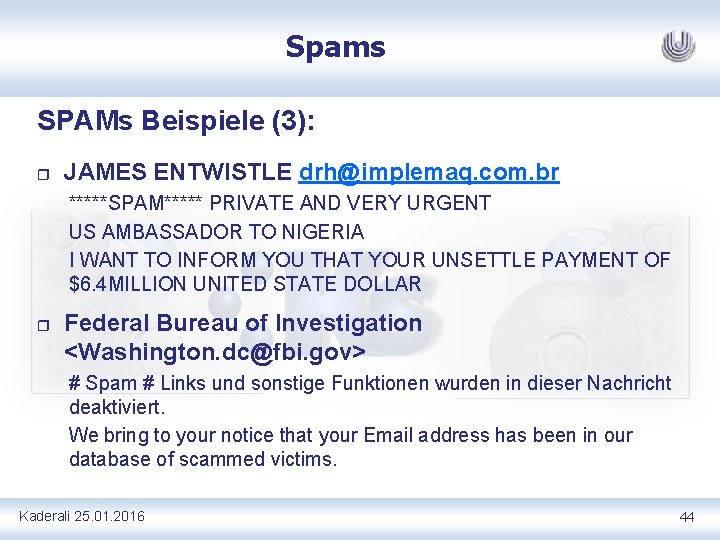

Spams SPAMs Beispiele (3): r JAMES ENTWISTLE drh@implemaq. com. br *****SPAM***** PRIVATE AND VERY URGENT US AMBASSADOR TO NIGERIA I WANT TO INFORM YOU THAT YOUR UNSETTLE PAYMENT OF $6. 4 MILLION UNITED STATE DOLLAR r Federal Bureau of Investigation <Washington. dc@fbi. gov> # Spam # Links und sonstige Funktionen wurden in dieser Nachricht deaktiviert. We bring to your notice that your Email address has been in our database of scammed victims. Kaderali 25. 01. 2016 44

Spams Einige Tipps zur Vermeidung von Spams 1 : r r r Autoresponder möglichst nicht anwenden Auf Werbemails nicht antworten Keine Links in Werbemails anklicken Spamschutz einschalten (Dienstanbieter, Virenschutz) Filter im Mailprogramm einrichten 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Gefahren. Im. Netz/Spam/Schutzmassnahmen/sc hutzmassnahmen_node. html Kaderali 25. 01. 2016 45

Sicherheit im Informationsalltag (Inhalt I) r r r v r r r Kaderali 25. 01. 2016 Passwörter, PINs und TANs Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung 46

Cookies Ein Cookie 1 (Keks oder Plätzchen) ist eine Textdatei die von einer besuchten WEB Seite über den Browser beim Surfen im Internet im Rechner des Surfers angelegt wird. Sie enthält im Wesentlichen Daten über die besuchten WEB Seiten, getätigten Bestellungen usw. 1 http: //de. wikipedia. org/wiki/Cookie Kaderali 25. 01. 2016 47

Cookies Einerseits sind Cookies nützlich für den Anwender, da er beim Wiederbesuch der WEB Seite erkannt wird und bereits eingegebene Daten (Name, Anschrift, Kontonummer etc. ) nicht erneut einzugeben braucht. Andrerseits können über Cookies sehr detaillierte persönliche Profile erstellt werden. Diese werden meist aber nicht nur für Werbezwecke genützt. Kaderali 25. 01. 2016 48

Cookies dürfen nur von der WEB Seite gelesen werden, die sie angelegt hat. Im Gegensatz zu Trojaner werden Cookies nicht versteckt sondern für den Nutzer einsehbar und löschbar. Kaderali 25. 01. 2016 49

Cookies Es gibt Session Cookies, die meist gelöscht werden wenn man den Browser schließt und Dauer Cookies, die für unbestimmte Dauer auf dem Rechner des Anwenders bleiben. Cookies sollten gelegentlich manuell gelöscht werden. Kaderali 25. 01. 2016 50

Cookies Man kann über den Browser einstellen, ob man generell Cookies erlaubt oder nicht. Bei manchen Anwendungen (z. B. Banken, Vereine, Soziale Gruppen usw. ) ist es zwingend Cookies zu gestatten. Man kann über den Browser einstellen, von welchen Seiten Cookies angelegt werden dürfen. Kaderali 25. 01. 2016 51

Cookies Allerdings sind Cookies harmlos insofern als sie keine ausführbaren Programme sind und deshalb keine aktiven Funktionen ausüben 1. 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Weg. Ins. Internet/Der. Brow ser/Gefahren. Risiken/Cookies/cookies_node. html Kaderali 25. 01. 2016 52

Cookies werden zwar auf Ihrem Rechner abgelegt, sie zu finden ist jedoch schwierig, da sie in versteckten Dateien abgelegt werden. Man muss also zunächst versteckte Dateien sichtbar machen. Kaderali 25. 01. 2016 53

Cookies Man kann auch direkt die versteckte Datei angeben. Bei Windows 8 lautet diese: C: UsersKaderaliApp. DataLocalMicrosoftWindows INet. CookiesLow. Kaderali 25. 01. 2016 54

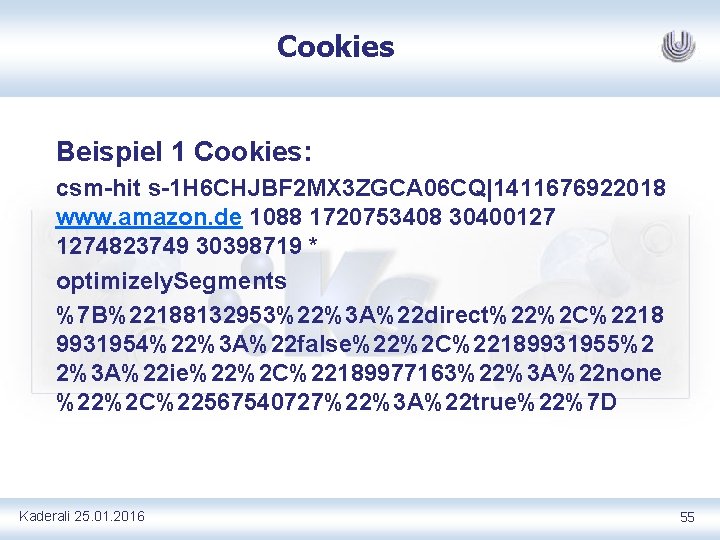

Cookies Beispiel 1 Cookies: csm hit s 1 H 6 CHJBF 2 MX 3 ZGCA 06 CQ|1411676922018 www. amazon. de 1088 1720753408 30400127 1274823749 30398719 * optimizely. Segments %7 B%22188132953%22%3 A%22 direct%22%2 C%2218 9931954%22%3 A%22 false%22%2 C%22189931955%2 2%3 A%22 ie%22%2 C%22189977163%22%3 A%22 none %22%2 C%22567540727%22%3 A%22 true%22%7 D Kaderali 25. 01. 2016 55

Cookies Beispiel 2 Cookies: ki_t 1418734360719%3 B 1420395819281%3 B 14203958213 60%3 B 2%3 B 3 www. holidaycheck. de 1600 386724992 30786348 2432341663 30419019 * ki_r www. holidaycheck. de 1600 386724992 30786348 2433122921 30419019 * _pk_id. {145. e 84 c 9 ed 3 e 31968419 cd 8. 1418734361. 1. 1418734362. 14187 34361. Kaderali 25. 01. 2016 56

Cookies Beispiel 2 Cookies (Fortsetzung): www. holidaycheck. de 1600 519713408 30562002 771293584 30415151 * hcheck_de_session 2 www. holidaycheck. de 1600 3158728192 30419023 2342028130 30419019 * tfm_rsi_segs reset www. holidaycheck. de 1600 3710691840 30421835 2342496970 30419019 * POPUPCHECK 1420482214312 www. holidaycheck. de 1600 3070170880 30419220 2361715855 30419019 * Kaderali 25. 01. 2016 57

Cookies Beispiel 2 Cookies (Fortsetzung 2): _pk_id. 145. e 84 c de 1 a 6 c 0982 facfcf. 1420395820. 1. 1420395822. 142039 5820. www. holidaycheck. de 1600 2186212480 30565870 2437029218 30419019 * _pk_ses. 145. e 84 c * www. holidaycheck. de 1600 3248728192 30419023 2437029218 30419019 * yp_rec www. holidaycheck. de 1600 3093630080 30419020 2588593480 30419019 * Kaderali 25. 01. 2016 58

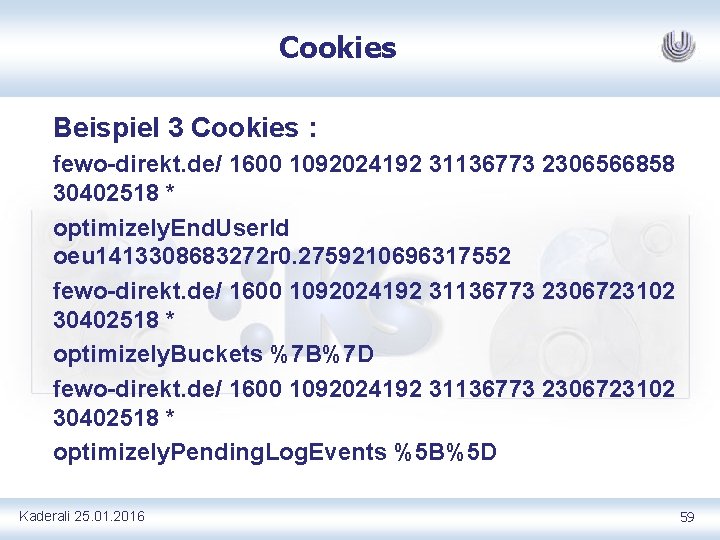

Cookies Beispiel 3 Cookies : fewo direkt. de/ 1600 1092024192 31136773 2306566858 30402518 * optimizely. End. User. Id oeu 1413308683272 r 0. 2759210696317552 fewo direkt. de/ 1600 1092024192 31136773 2306723102 30402518 * optimizely. Buckets %7 B%7 D fewo direkt. de/ 1600 1092024192 31136773 2306723102 30402518 * optimizely. Pending. Log. Events %5 B%5 D Kaderali 25. 01. 2016 59

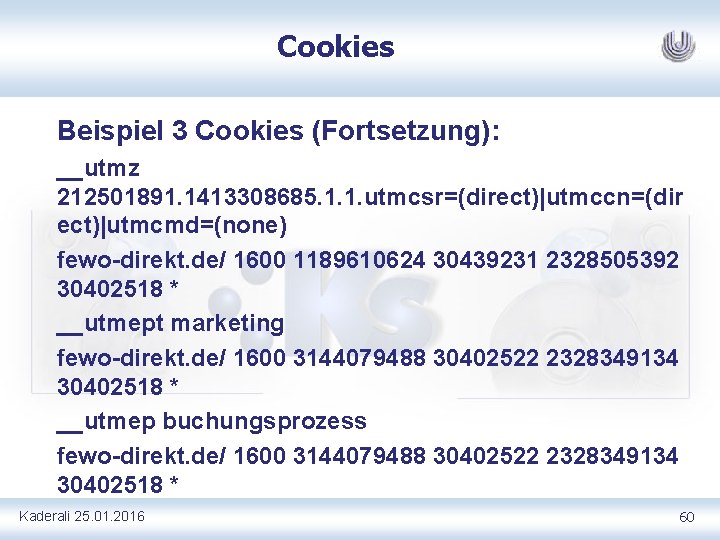

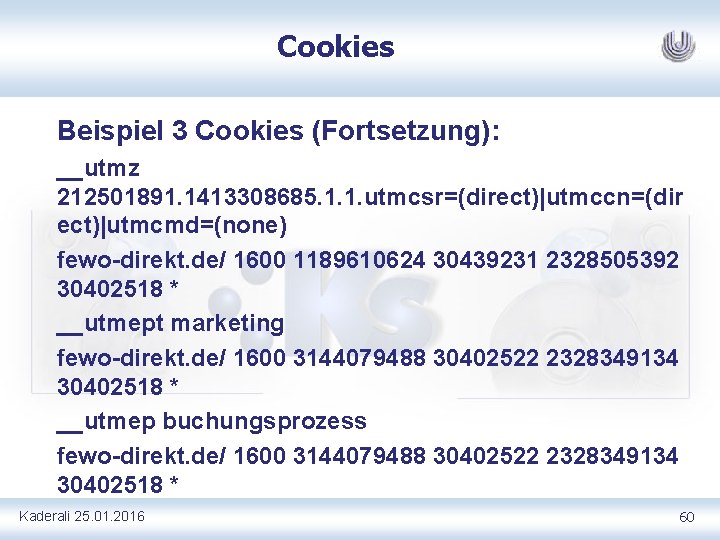

Cookies Beispiel 3 Cookies (Fortsetzung): __utmz 212501891. 1413308685. 1. 1. utmcsr=(direct)|utmccn=(dir ect)|utmcmd=(none) fewo direkt. de/ 1600 1189610624 30439231 2328505392 30402518 * __utmept marketing fewo direkt. de/ 1600 3144079488 30402522 2328349134 30402518 * __utmep buchungsprozess fewo direkt. de/ 1600 3144079488 30402522 2328349134 30402518 * Kaderali 25. 01. 2016 60

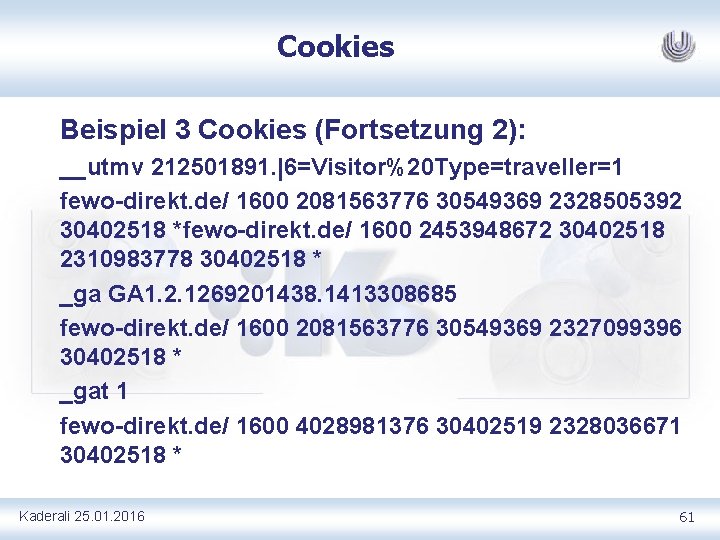

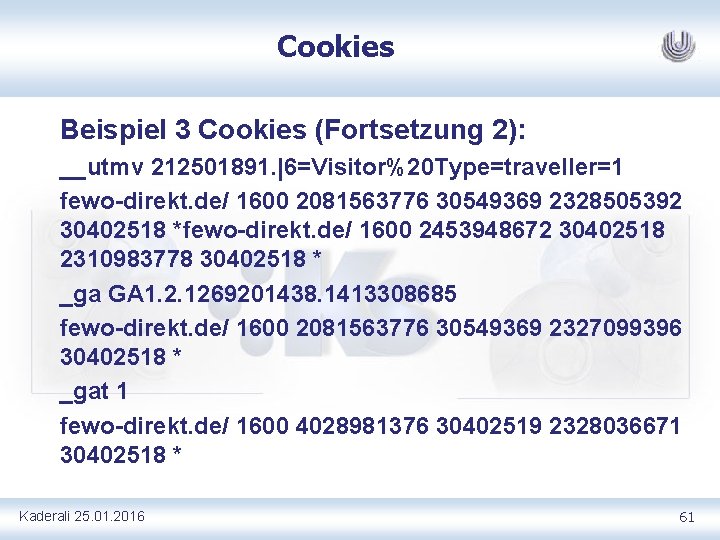

Cookies Beispiel 3 Cookies (Fortsetzung 2): __utmv 212501891. |6=Visitor%20 Type=traveller=1 fewo direkt. de/ 1600 2081563776 30549369 2328505392 30402518 *fewo direkt. de/ 1600 2453948672 30402518 2310983778 30402518 * _ga GA 1. 2. 1269201438. 1413308685 fewo direkt. de/ 1600 2081563776 30549369 2327099396 30402518 * _gat 1 fewo direkt. de/ 1600 4028981376 30402519 2328036671 30402518 * Kaderali 25. 01. 2016 61

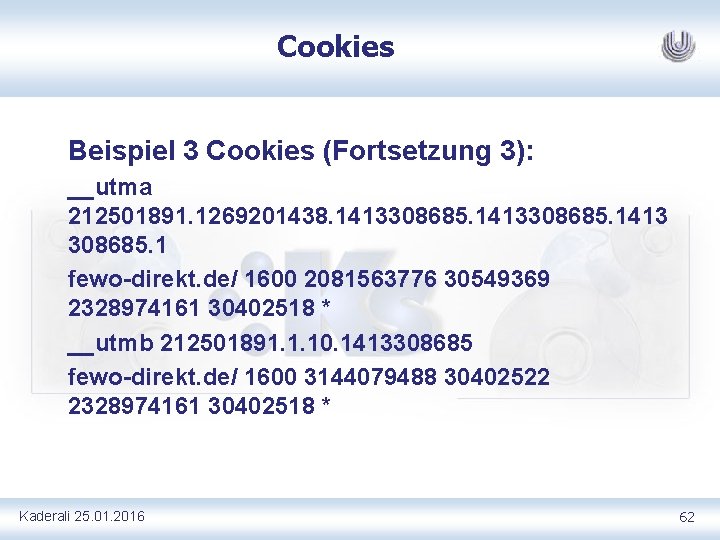

Cookies Beispiel 3 Cookies (Fortsetzung 3): __utma 212501891. 1269201438. 1413308685. 1413 308685. 1 fewo direkt. de/ 1600 2081563776 30549369 2328974161 30402518 * __utmb 212501891. 1. 10. 1413308685 fewo direkt. de/ 1600 3144079488 30402522 2328974161 30402518 * Kaderali 25. 01. 2016 62

Sicherheit im Informationsalltag Inhalt (I) r r v r r Kaderali 25. 01. 2016 Passwörter, PINs und TANs Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung 63

Malware Schadprogramme auch Malware 1 genannt sind Computerprogramme die auf einem Computer nicht erwünschte und gar schädliche Funktionen ausführen. Die Programm ausführung ist getarnt und läuft meist unbemerkt im Hintergrund. 1 http: //de. wikipedia. org/wiki/Schadprogramm Kaderali 25. 01. 2016 64

Malware Zu Malware gehören unter anderem r r r r Kaderali 25. 01. 2016 Viren, Würmer, Trojaner, Back door, Spyware, Adware und Dailer. 65

Malware Viren sind Schadprogramme die sich selbständig verbreiten in dem sie Kopien von sich selbst in Programme, Dokumente oder Datenträger schreiben. Die Kopien tun das gleiche. Die Malfunktionen, die sie ausüben können vielfältig sein. Kaderali 25. 01. 2016 66

Malware Würmer sind ähnlich wie Viren jedoch sie verbreiten sich direkt über Netze oder andere Medien (z. B. USB Stick). Kaderali 25. 01. 2016 67

Malware Trojaner sind Schadprogramme, die sich meist in nützliche Wirtsprogramme einbetten und Malfunktionen ausführen. Sie verbreiten sich durch Installation des infizierten Wirtsprogramms. Sie werden auch verwendet um weitere Malware zu verbreiten. Kaderali 25. 01. 2016 68

Malware Ein Back Door (Hintertür) ist eine versteckte Softwarefunktion, die es ermöglicht die Authentifikation, Virenschutz und ähnliche Kontrollmaßnahmen zu umgehen um auf Soft oder Hardware zuzugreifen. Solche Zugriffsrechte ermöglichen es Daten zu sammeln und weiter zu versenden oder Malware zu verbreiten. Kaderali 25. 01. 2016 69

Malware Spyware sind Schadprogramme die ohne Zustimmung und ohne Wissen des Anwenders dessen persönliche Daten (vor allem Daten über sein Verhalten) sammeln und versenden. Kaderali 25. 01. 2016 70

Malware Adware sind Schadprogramme die Werbung verbreiten (Ad = Advertisement). Kaderali 25. 01. 2016 71

Malware Dialer sind Schadprogramme, die automatisch Wählverbindungen herstellen. Kaderali 25. 01. 2016 72

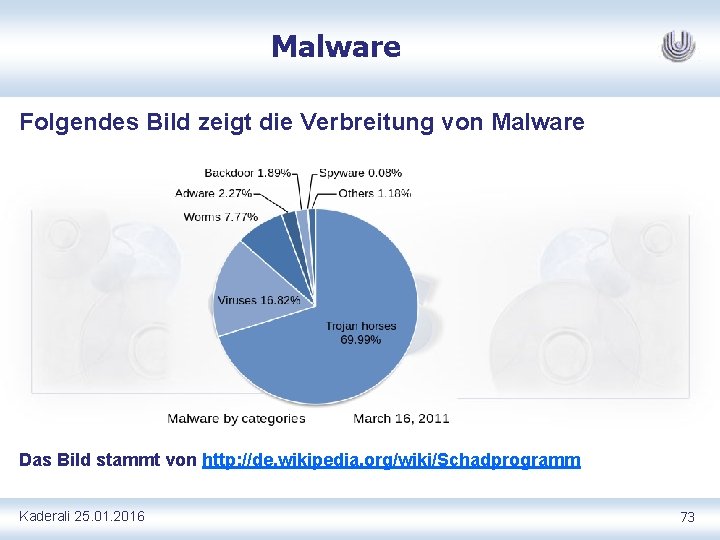

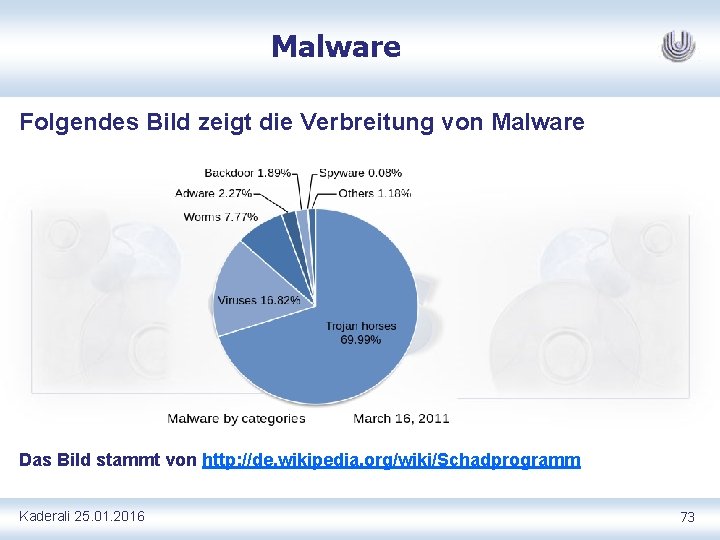

Malware Folgendes Bild zeigt die Verbreitung von Malware Das Bild stammt von http: //de. wikipedia. org/wiki/Schadprogramm Kaderali 25. 01. 2016 73

Malware Das BSI empfiehlt 1 bei Microsoft Betriebssystemen dringend ein Viren schutz Programm zu verwenden, bei Linux und Mac ist das nicht erforderlich. Für den privaten Nutzer sind in der Regel kostenfreie Antivirusprogramme ausreichend. 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Mein. PC/Schutzprogramme/Virenschutzprogra mme/virenschutzprogramme_node. html Kaderali 25. 01. 2016 74

Malware Das BSI empfiehlt 1 bei Microsoft Betriebssystemen dringend ein Viren schutz Programm zu verwenden, bei Linux und Mac ist das nicht erforderlich. Für den privaten Nutzer sind in der Regel kostenfreie Antivirusprogramme ausreichend. 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Mein. PC/Schutzprogramme/Virenschutzprogra mme/virenschutzprogramme_node. html Kaderali 25. 01. 2016 75

Malware Das BSI empfiehlt 1 bei Microsoft Betriebssystemen dringend ein Viren schutz Programm zu verwenden, bei Linux und Mac ist das nicht erforderlich. Für den privaten Nutzer sind in der Regel kostenfreie Antivirusprogramme ausreichend. 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Mein. PC/Schutzprogramme/Virenschutzprogra mme/virenschutzprogramme_node. html Kaderali 25. 01. 2016 76

Malware Beispiele für kostenlose Antivirusprogramme sind: r r r Avira Free Antivirus (http: //free av. de) avast! Free Antivirus (https: //www. avast. com/de de/free antivirus download). Eine verhaltensbasierte Erkennung von Schadsoftware ist in dieser Lösung bereits integriert AVG Anti Virus Free (http: //free. avg. com/de de/startseite) Kaderali 25. 01. 2016 77

Malware Ich selbst verwende Sophos, das von der Fern. Universität (wie auch von vielen anderen Universitäten) für ihre Studenten und Mitarbeiter kostenlos zur Verfügung gestellt wird. Man kann sie automatisch auf dem aktuellen Stand halten. Kaderali 25. 01. 2016 78

Malware Virenscanprogramme suchen nach Signaturen (Fingerprints) von Schadprogrammen und ermöglichen es, sie zu isolieren und zu entfernen. Antivirussoftware sollte deshalb stets auf aktuellem Stand gehalten werden! Man sollte die Autoprotect Funktion einschalten – damit wird bei jedem Start das Programm aufgerufen und läuft im Hintergrund durch. Die Online Scan Funktion Überwacht den Rechner in Echtzeit. Kaderali 25. 01. 2016 79

Sicherheit im Informationsalltag (Inhalt I) r r r v r Kaderali 25. 01. 2016 Passwörter, PINs und TANs Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung 80

Cloud Computing Unter Cloud Computing versteht man ein dynamisches, Bedarfsorientiertes überall und jederzeit verfügbares Angebot an IT Leistungen über das Netz. Das Angebot umfasst Rechenleistung, Speicherplatz, diverse IT Dienste einschließlich Anwendungs programme. Abgerechnet wird nach tatsächlicher Nutzung. Kaderali 25. 01. 2016 81

Cloud Computing Nach NIST (US National Institute of Standards and Technology) weisen Cloud Dienste folgende fünf Merkmale auf 1: r Bedarfsorientierte Selbstbedienung r Verfügbar über standardisierte Netzschnittstellen r Ressourcenteilung r Schnell und flexibel automatisch konfigurierbar r Ressourcennutzung wird überwacht und gemessen. Abrechnung nach tatsächlicher Nutzung. Peter Mell Timothy Grance, NIST Special Publication 800 145: The NIST Definition of Cloud Computing 1 Kaderali 25. 01. 2016 82

Cloud Computing Für den Anwender haben Cloud Dienste den Vorteil, dass er keine Ressourcen vorhalten muss sondern flexibel bei Bedarf unbegrenzt auf sie zugreifen kann. Kaderali 25. 01. 2016 83

Cloud Computing Dafür treten zahlreiche sicherheitsrelevante Nachteile ein 1 : r Zugang zu Cloud Dienste ist über Endgeräte und Netze – beide können ein Risiko darstellen r Man vertraut private Daten einem Dritten zur Auf bewahrung Es können Probleme bei der Datensicherung (z. B. Klau durch Mitarbeiter), der Datenlöschung (es werden mehrere Kopien an verschiedenen Orten gespeichert!) und der Datenverschlüsselung (sowohl auf den Übermittlungsstrecken als auch bei der Speicherung) kommen. 1 https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Cloud. Computing/Gefahren. Risiken/gefahren risiken_node. html; jsessionid=B 5 BA 549084 F 3137 B 569 C 82 C 32 D 922 A 6 B. 2_cid 369 Kaderali 25. 01. 2016 84

Cloud Computing Weitere sicherheitsrelevante Nachteile: r r r Es können Probleme bei Datenbackups und Datenverlust geben. Meist hat der Anwender keinen Überblick wo sich die Daten befinden. Im Ausland? Was ist, wenn Dienstanbieter Insolvenz anmeldet? Kaderali 25. 01. 2016 85

Cloud Computing Fazit: Cloud Dienste sind mit erheblichen Risiken verbunden und sollten von Privatnutzern nicht verwendet werden. Kaderali 25. 01. 2016 86

Sicherheit im Informationsalltag (Inhalt II) r r r v Kaderali 25. 01. 2016 Passwörter, PINs und TANs Phishing Spams Cookies Malware Cloudcomputing Verschlüsselung 87

Verschlüsselungsverfahren 1 werden eingesetzt um die Vertraulichkeit von Nachrichten im Netz zu gewährleisten. Sie können aber darüber hinaus auch eingesetzt werden um die Integrität der Nachrichten und deren Authentizität zu überprüfen. 1 http: //de. wikipedia. org/wiki/Verschl%C 3%BCsselungsverfahren Kaderali 25. 01. 2016 88

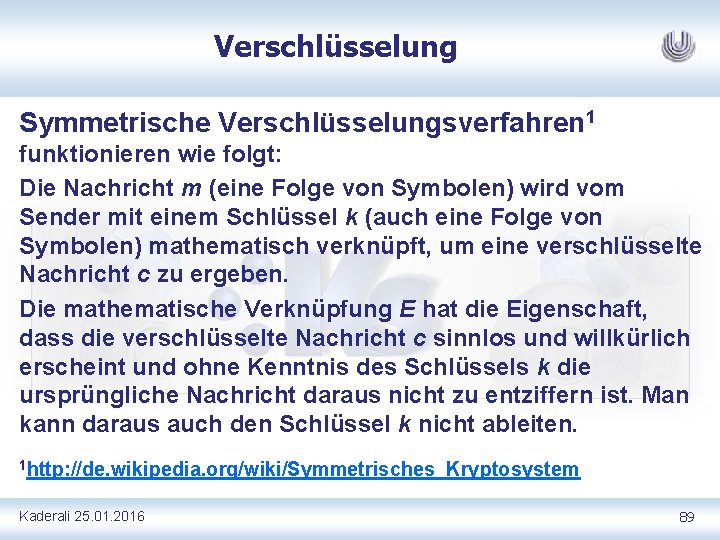

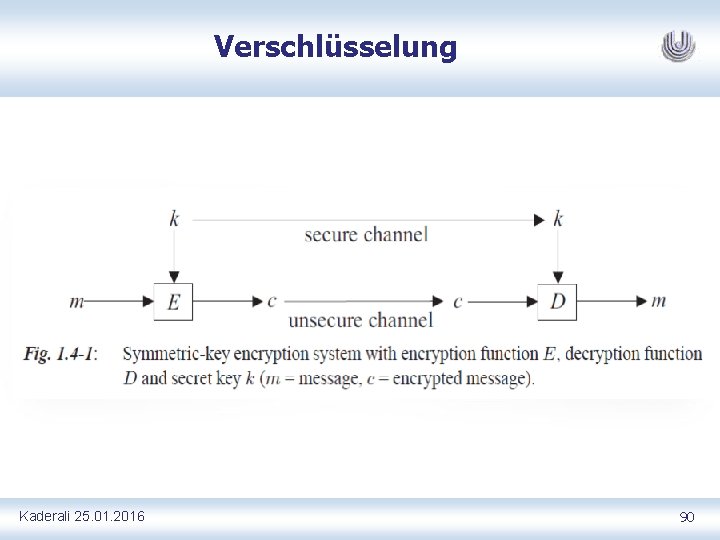

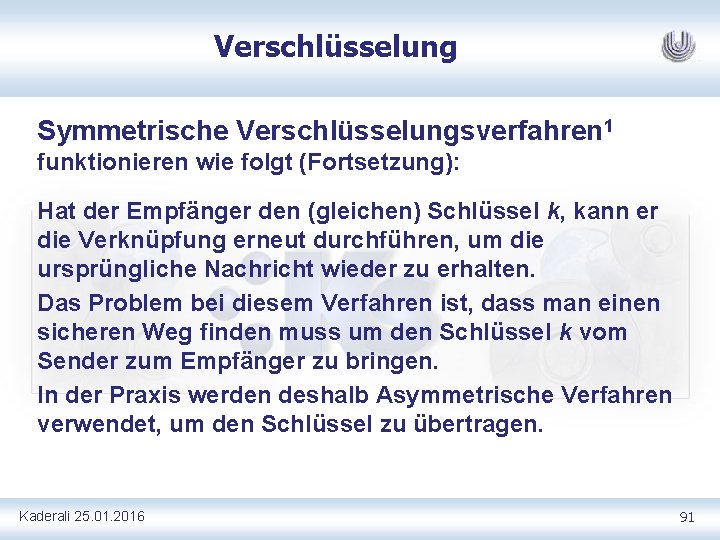

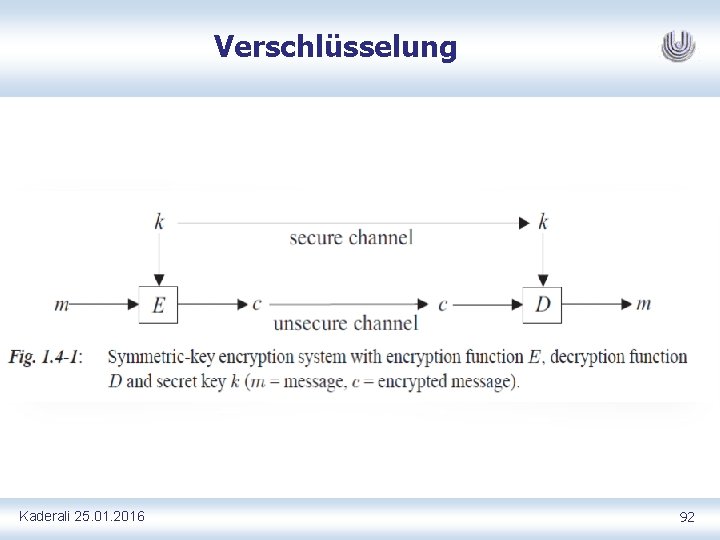

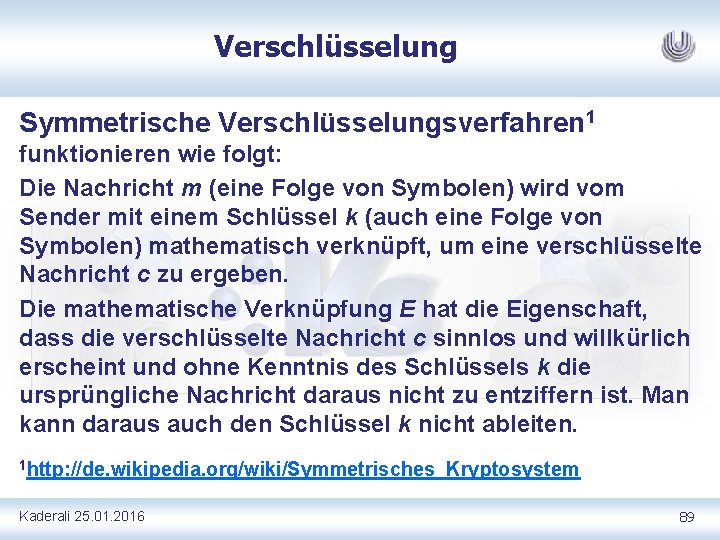

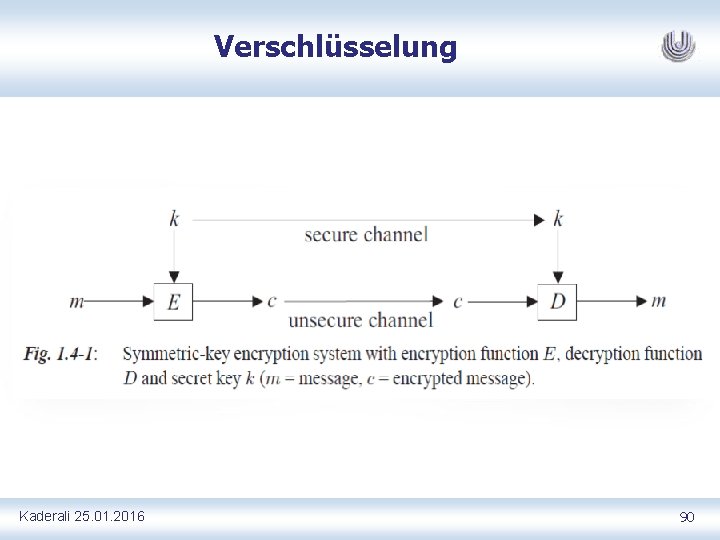

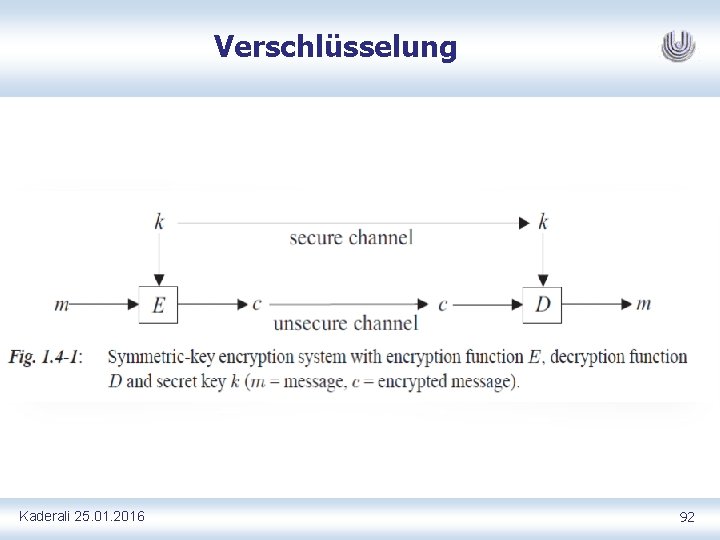

Verschlüsselung Symmetrische Verschlüsselungsverfahren 1 funktionieren wie folgt: Die Nachricht m (eine Folge von Symbolen) wird vom Sender mit einem Schlüssel k (auch eine Folge von Symbolen) mathematisch verknüpft, um eine verschlüsselte Nachricht c zu ergeben. Die mathematische Verknüpfung E hat die Eigenschaft, dass die verschlüsselte Nachricht c sinnlos und willkürlich erscheint und ohne Kenntnis des Schlüssels k die ursprüngliche Nachricht daraus nicht zu entziffern ist. Man kann daraus auch den Schlüssel k nicht ableiten. 1 http: //de. wikipedia. org/wiki/Symmetrisches_Kryptosystem Kaderali 25. 01. 2016 89

Verschlüsselung Kaderali 25. 01. 2016 90

Verschlüsselung Symmetrische Verschlüsselungsverfahren 1 funktionieren wie folgt (Fortsetzung): Hat der Empfänger den (gleichen) Schlüssel k, kann er die Verknüpfung erneut durchführen, um die ursprüngliche Nachricht wieder zu erhalten. Das Problem bei diesem Verfahren ist, dass man einen sicheren Weg finden muss um den Schlüssel k vom Sender zum Empfänger zu bringen. In der Praxis werden deshalb Asymmetrische Verfahren verwendet, um den Schlüssel zu übertragen. Kaderali 25. 01. 2016 91

Verschlüsselung Kaderali 25. 01. 2016 92

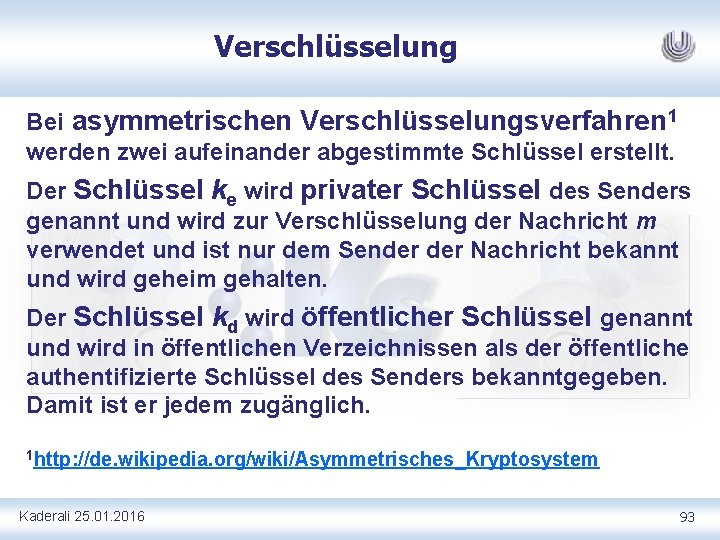

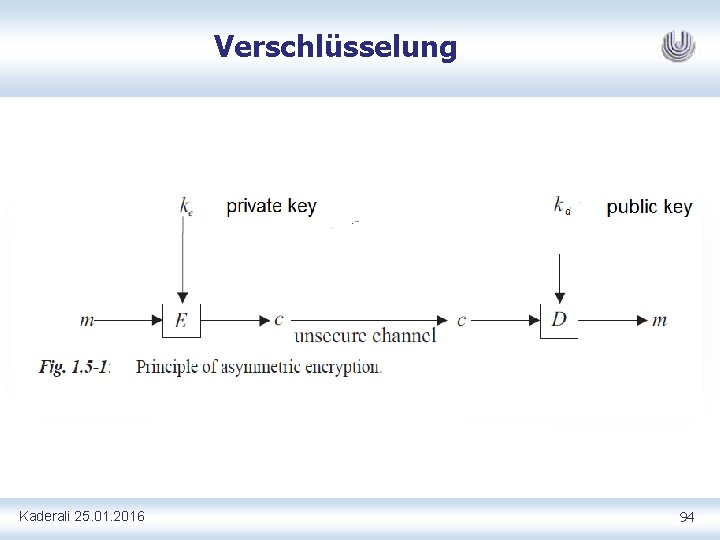

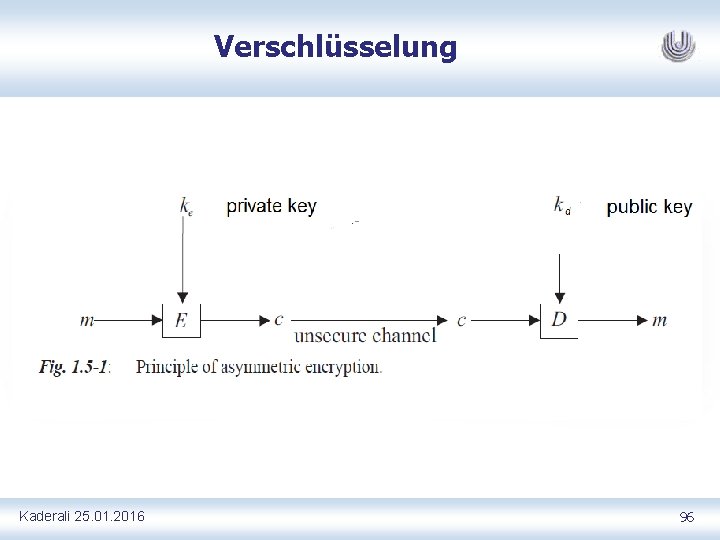

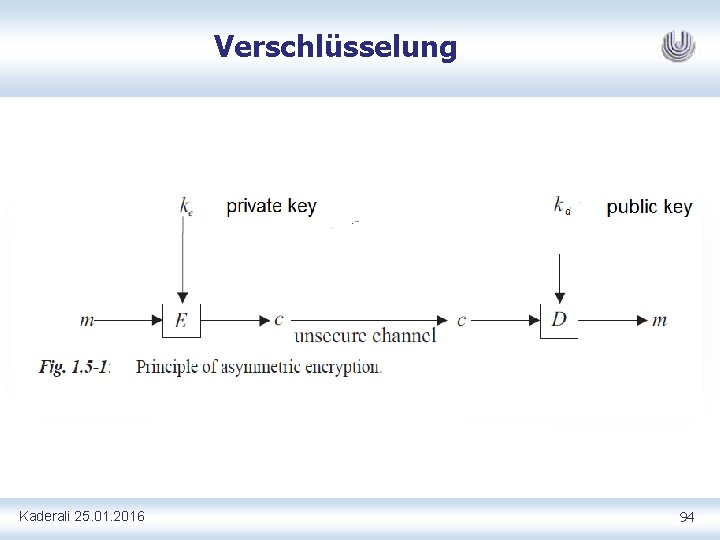

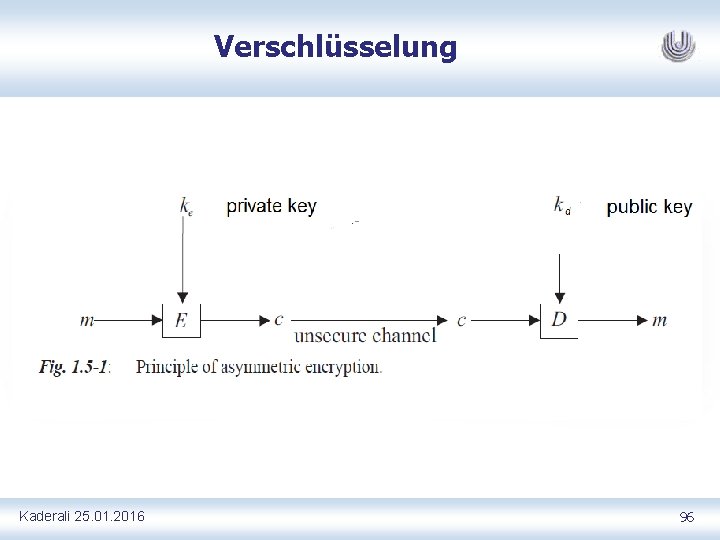

Verschlüsselung Bei asymmetrischen Verschlüsselungsverfahren 1 werden zwei aufeinander abgestimmte Schlüssel erstellt. Der Schlüssel ke wird privater Schlüssel des Senders genannt und wird zur Verschlüsselung der Nachricht m verwendet und ist nur dem Sender Nachricht bekannt und wird geheim gehalten. Der Schlüssel kd wird öffentlicher Schlüssel genannt und wird in öffentlichen Verzeichnissen als der öffentliche authentifizierte Schlüssel des Senders bekanntgegeben. Damit ist er jedem zugänglich. 1 http: //de. wikipedia. org/wiki/Asymmetrisches_Kryptosystem Kaderali 25. 01. 2016 93

Verschlüsselung Kaderali 25. 01. 2016 94

Verschlüsselung Die mathematische Verknüpfung E hat die Eigenschaft, dass die verschlüsselte Nachricht c sinnlos erscheint und daraus weder die Nachricht m noch der Schlüssel ke abgeleitet werden kann. Die mathematische Verknüpfung D hat die Eigenschaft, dass sie aus der Verschlüsselten Nachricht c wieder die ursprüngliche Nachricht m ableitet, dabei bleibt der Schlüssel ke geheim. Kaderali 25. 01. 2016 95

Verschlüsselung Kaderali 25. 01. 2016 96

Verschlüsselung Das Verfahren hat die Eigenschaft, dass man damit eine Nachricht Verschlüsseln kann (Vertraulichkeit) aber auch, dass die ursprüngliche Nachricht nicht verändert werden kann (Integrität). Man kann es außerdem verwenden, um die Authentizität des Senders zu überprüfen. Hierzu legt man dem Sender eine Nachricht zur Verschlüsselung vor. Kann man aus der verschlüsselten Nachricht nun mit dem öffentlichen Schlüssel und der Verknüpfung D die ursprüngliche Nachricht wieder herstellen, so bedeutet dies, dass der Sender den privaten Schlüssel ke kennt. Damit ist er eindeutig identifiziert, denn nur er kennt diesen. Kaderali 25. 01. 2016 97

Verschlüsselung Die verwendeten mathematischen Verknüpfungen D und E charakterisieren die jeweiligen Verschlüsselungs verfahren. Auch die Erzeugung der Schlüssel muss sorgfältig vorgenommen werden, denn es gibt starke und schwache Schlüssel. Wird die Verschlüsselung Bitweise oder Byteweise vorgenommen (Stromchiffre) ist sie schnell. Wird sie Blockweise vorgenommen (Blockchiffre) können erhebliche Verzögerungen entstehen. Kaderali 25. 01. 2016 98

Verschlüsselung Symmetrische Verfahren sind gewöhnlich sehr schnell, asymmetrische Verfahren dagegen meist rechenintensiv und deshalb recht langsam. Deswegen werden oft hybride Verfahren verwendet bei dem ein asymmetrisches Verfahren zur gesicherten Schlüssel übertragung verwendet wird mit dem dann die Nachricht symmetrisch verschlüsselt wird. Kaderali 25. 01. 2016 99

Verschlüsselung Das bekannteste symmetrische Blockchiffreverfahren ist das DES Verfahren (Data Encryption Standard)1. Mit einer Blockgröße von 64 Bit und einer Schlüssellänge von 56 Bit wird er inzwischen als unsicher betrachtet. Eine Variante bei der er dreimal angewendet wird (tripple DES) wird als sicherer angesehen und heute noch verwendet. 1 http: //de. wikipedia. org/wiki/Data_Encryption_Standard Kaderali 25. 01. 2016 100

Verschlüsselung Das bekannteste asymmetrische Verfahren ist das RSA Verfahren 1 benannt nach Rivest, Shamir und Adleman, die das Verfahren bei MIT entwickelten und 1977 veröffentlichten. Es gab viele Angriffe gegen das RSA Verfahren und es wurde immer weiter verbessert und häufig gemeinsam mit anderen Verfahren eingesetzt. In einer solchen Kombination wird es meist als sicher betrachtet. 1 http: //de. wikipedia. org/wiki/RSA Kryptosystem Kaderali 25. 01. 2016 101

Verschlüsselung Solche kombinierten Verfahren werden in vielen Anwendungen eingesetzt so z. B. bei E Mails (PGP, S/MIME), diversen Kryptoprotokollen (SSH, SSL) als auch in der Browser Server Kommunikation (HTTPS). Ende 2013 wurde dann bekannt, dass NSA (National Security Agency der USA) einen Vertrag mit der Firma RSA abgeschlossen hat, Hintertürchen (Back doors) in RSA Produkte einzubauen 1. 1 http: //www. reuters. com/article/2013/12/20/us usa security rsa id. USBRE 9 BJ 1 C 220131220 Kaderali 25. 01. 2016 102

Verschlüsselung Das Dilemma bei der Verschlüsselung ist: Man kann einen hohen Aufwand betreiben um ein Kryptosystem sicher zu machen, man muss aber auch damit rechnen, dass ein Angreifer ebenso einen sehr hohen Aufwand betreiben könnte, um das System zu brechen. Kaderali 25. 01. 2016 103

Verschlüsselung Ein gravierender Schwachpunkt der Verschlüsselung liegt in der Implementierung. Das mathematische Verfahren kann sehr sicher gemacht werden, es gibt aber keine Sicherheit, dass in der Implementierung nicht betrogen wird, denn Software nach Sicherheit zu überprüfen gestaltet sich schwierig. Hinzukommt, dass menschliche Schwächen ausgenützt werden, um z. B. geheime Schlüssel zu kompromittieren. Kaderali 25. 01. 2016 104

Verschlüsselung Fazit: Verschlüsselung ist unbequem, aufwendig, verlangsamt die Kommunikation und ist nicht absolut sicher. Sie wird deshalb ungern eingesetzt. Allerdings bietet sie eine gute Vertraulichkeit, denn sie kann nicht ohne das entsprechende Know how gebrochen werden. Dokumente und Nachrichten sind somit durch eine Verschlüsselung in der Regel gut geschützt. Kaderali 25. 01. 2016 105

Verschlüsselung Folgende Verfahren zur Verschlüsselung werden heute für verschiedene Anwendungen eingesetzt: r r PGP (Pretty Good Privacy) S/MIME (Secure / Multipurpose Internet Mail Extensions) r r SSH (Secure Shell) TLS (Transport Layer Security) früher SSL (Secret Socket Layer) r HTTPS (Hypertext Transport Protocol / Secure) Kaderali 25. 01. 2016 106

Verschlüsselung PGP (Pretty Good Privacy)1 PGP wird zur Verschlüsselung von E Mails verwendet und kann eingesetzt werden um E Mails vertraulich zu halten, ihre Integrität zu wahren und den Sender E Mail zu authentifizieren. 1 http: //de. wikipedia. org/wiki/Pretty_Good_Privacy Kaderali 25. 01. 2016 107

Verschlüsselung PGP wurde von Phil Zimmermann entwickelt und 1991 in der ersten Version gegen geltende US Gesetze weltweit als freie Software verfügbar gemacht. Heute wird PGP von der Firma Symantec in Kalifornien vertrieben und in einer eingeschränkten Version auch als Freeware Angeboten*. * http: //www. pgpi. org/ http: //cryptography. org/getpgp. htm http: //de. wikipedia. org/wiki/GNU_Privacy_Guard Kaderali 25. 01. 2016 108

Verschlüsselung Die Verschlüsslung bei PGP wird, um Rechenaufwand zu verringern (und somit die Geschwindigkeit des Verfahrens zu erhöhen), in zwei Schritten durchgeführt. Im ersten Schritt wird vom Sender ein symmetrischer Schlüssel erzeugt und mit einem Asymmetrischen Verfahren dem Empfänger der Nachricht übermittelt. Hierzu wird meist das RSA Verfahren, heute zunehmend auch das auf diskreter Logarithmus basierendes Elgamal Verfahren 1 verwendet. 1 http: //de. wikipedia. org/wiki/Elgamal Verschl%C 3%BCsselungsverfahren Kaderali 25. 01. 2016 109

Verschlüsselung RSA Verschlüsselung in zwei Schritten (Fortsetzung): Im zweiten Schritt wird dann die Nachricht mit einem symmetrischen Verfahren verschlüsselt übertragen. Für die symmetrische Verschlüsselung wurde zunächst das DES Verfahren, dann das tripple DES und heute häufig das in Europa von James L. Massey entwickelte IDEA Verfahren 1 oder ebenso in Europa von Joan Daemen und Vincent Rijmen entwickelte AES Verfahren 2 verwendet. 1 http: //de. wikipedia. org/wiki/International_Data_Encryption_Algorithm 2 http: //de. wikipedia. org/wiki/Advanced_Encryption_Standard Kaderali 25. 01. 2016 110

Verschlüsselung S/MIME (Secure / Multipurpose Internet Mail Extensions)1 S/MIME ist eine alternative zu PGP (insbesondere free PGP) und wird auch von vielen Betriebssystemen, Browser und Zertifizierungsstellen teilweise kostenlos unterstützt. Wie bei PGP handelt es sich um ein hybrides Verfahren (Kombination von symmetrischen und asymmetrischen Verschlüsselung). 1 http: //de. wikipedia. org/wiki/S/MIME Kaderali 25. 01. 2016 111

Verschlüsselung SSH (Secure Shell)1 Secure Shell ist ein Verfahren zur Sicheren Kommunikation zwischen einem Rechner (Server) und einem Endgerät (Client). Er wurde von Tatu Ylönen entwickelt und 1995 als free ware angeboten. Ursprünglich handelte es sich um einen Satz von Kommandozeilen zur Fernsteuerung. Heute wird SSH von SSH Communications Security AG in Helsinki gepflegt, weiterentwickelt und kommerziell vertrieben. 1 http: //de. wikipedia. org/wiki/Secure_Shell Kaderali 25. 01. 2016 112

Verschlüsselung TLS (Transport Layer Security) früher SSL (Secret Socket Layer) TLS/SSL ist ein hybrides Verschlüsselungsverfahren zur Datenübertragung im Internet und wird als Freeware 1 angeboten. Fast alle Browser setzen TLS in unterschiedlichen Varianten meist mit RSA und AES ein. Es wurde von Netscape entwickelt und 1994 zusammen mit HTTPS in ihrem Browser eingesetzt. http: //de. wikipedia. org/wiki/Transport_Layer_Security http: //de. wikipedia. org/wiki/Open. SSL http: //de. wikipedia. org/wiki/Gnu. TLS 1 Kaderali 25. 01. 2016 113

Verschlüsselung HTTPS (Hypertext Transport Protocol / Secure)1 HTTPS ist ein Kommunikationsprotokoll im WWW (World Wide Web) um Daten sicher zu übertragen. Es wurde von Netscape entwickelt und 1994 zusammen mit SSL in ihrem Browser eingesetzt, Heute bieten alle Browser HTTPS mit verschiedenen hybriden Verfahren an. 1 http: //de. wikipedia. org/wiki/Hypertext_Transfer_Protocol_Secure Kaderali 25. 01. 2016 114

Verschlüsselung Bei allen Anwendungen von HTTPS wird die Verbindung zur WEB Seite automatisch verschlüsselt und im Adressfeld des Browsers angezeigt, dass die Verbindung verschlüsselt ist, woher die Seite stammt und von wem dies verifiziert wurde. Kaderali 25. 01. 2016 115

Sicherheit im Informationsalltag (Inhalt II) v Bluetooth r r Kaderali 25. 01. 2016 Funknetze und Handys Mobilfunk Satellitennavigationssysteme WLan 116

Bluetooth ist ein Protokoll für die drahtlose Übertragung von Informationen über ein lokales Funknetz (WPAN Wireless Personal Area Network) über eine kurze Distanz von maximal 10 Metern. Hauptanwendung von Bluetooth ist der Ersatz von Kabelverbindungen zwischen Geräten. Viele Geräte u. a. Handys, Tabletts, Drucker, Rechner verfügen über diese Schnittstelle. Vielen Anwendern ist dies nicht bewusst und Bluetooth ist im Hintergrund aktiv, wodurch eine ernste Sicherheitslücke entsteht. Kaderali 25. 01. 2016 117

Bluetooth Es gibt zahlreiche Verhaltensregeln, um die Sicherheit von Bluetooth zu erhöhen siehe z. B. *. Hier die wichtigsten: r r r Bluetooth nur bei Bedarf einschalten und anschließend wieder abschalten Verbindung möglichst nur in geschützter Umgebung aufbauen also z. B. nicht im Straßencafé, Kneipe etc. Handy unsichtbar machen (Menu Einstellung). Bluetooth bleibt aktiv, Handy wird anderen nicht angezeigt. + + + * http: //www. t online. de/handy/smartphone/id_41666228/bluetooth handy vor hacker angriffen sichern. html Kaderali 25. 01. 2016 118

Bluetooth Verhaltensregeln, um die Sicherheit von Bluetooth zu erhöhen* (2): r r Bluetooth ist beim Verbindungsaufbau am anfälligsten. Bekannte Geräte deshalb permanent abspeichern, damit nicht erneut Verbindungen aufgebaut werden müssen. Nur Verbindungen zu bekannten Geräten zulassen. Wenn bei bereits bestehenden Verbindung wieder nach der Authentifizierung gefragt wird, versucht wahrscheinlich ein zweites Gerät eine Verbindung aufzubauen. Verbindung abbrechen! Kaderali 25. 01. 2016 119

Bluetooth Verhaltensregeln, um die Sicherheit von Bluetooth zu erhöhen* (3): r Bluetooth baut häufig automatisch eigenständig Verbindungen auf. Immer mal nachschauen (Menu Einstellung) mit welchen Geräte Verbindungen aufgebaut werden. Unbekannte Geräte löschen! * http: //www. t online. de/handy/smartphone/id_41666228/bluetooth handy vor hacker angriffen sichern. html Kaderali 25. 01. 2016 120

Sicherheit im Informationsalltag (Inhalt II) r v r r r Kaderali 25. 01. 2016 Bluetooth Funknetze und Handys Mobilfunk Satellitennavigationssysteme WLan 121

Funknetze und Handys Funknetze sind Netze in denen Informationen über elektromagnetische Wellen übertragen werden. Es handelt sich also um drahtlose Systeme. Beispiele von Funknetzen sind: r Bluetooth, r WLan, r Mobilfunk (GSM, UMTS), r Satellitennavigationssysteme (GPS, Galileo). Kaderali 25. 01. 2016 122

Funknetze und Handys Funk Netze sind besonders gefährdet, da die elektromagnetischen Wellen auch von Unberechtigten empfangen werden können. Deshalb empfiehlt es sich die Informationen zu verschlüsseln. Kaderali 25. 01. 2016 123

Funknetze und Handys Eine weitere Schwachstelle von Funknetzen sind die Endgeräte (Handys, Smartphones etc. ), da diese mobil sind und leicht entwendet werden können. Laut einer Studie der Firma Lookout* verliert jeder deutsche alle drei Jahre sein Handy! * https: //www. lookout. com/de/news mobile security/lookout lost phones 30 billion 1 Kaderali 25. 01. 2016 124

Funknetze und Handys Es gibt viele Tipps zum sicheren Umgang mit seinem Handy. Hier die wichtigsten* : r r r Kein Rückruf an unbekannte Nummern oder Mehrwertdiensten. Keine vertraulichen Gespräche übers Handy – sie können abgehört werden! Bei Installation von Apps nur seriöse Anbieter und Überprüfung auf welcher Daten zugegriffen wird. * https: //www. bsi fuer buerger. de/BSIFB/DE/ Wissenswertes/Hilfreiches/Service/Broschueren/broschueren_node. html? gtp=4581966_list%253 D 2 Kaderali 25. 01. 2016 125

Funknetze und Handys Tipps zum sicheren Umgang mit seinem Handy* (2) : r r r Tastatursperre, Displaysperre verwenden und SIM / USIM Pin verwenden. Voreingestellt Passwörter ändern! Drahtlose Schnittstellen (Bluetooth, WLAN) nur bei Bedarf aktivieren und wieder abschalten. Bei öffentlichen Hotspots Zugang über gesicherte Verbindung (SSL, Https, VPN) und keine sensitive Anwendungen (z. B. Online Banking) * https: //www. bsi fuer buerger. de/BSIFB/DE/ Wissenswertes/Hilfreiches/Service/Broschueren/broschueren_node. html? gtp=4581966_list%253 D 2 Kaderali 25. 01. 2016 126

Funknetze und Handys Tipps zum sicheren Umgang mit seinem Handy* (3) : r Regelmäßige Sicherheitsupdates, keine SW von unbekannten Anbietern, nur vertrauenswürdige Quellen. r Bei Rückgabe / Aufgabe von Handy alle Daten löschen, SIM Karte entnehmen ggf. vernichten. * https: //www. bsi fuer buerger. de/BSIFB/DE/ Wissenswertes/Hilfreiches/Service/Broschueren/broschueren_nod e. html? gtp=4581966_list%253 D 2 Kaderali 25. 01. 2016 127

Funknetze und Handys Gespräche über Handys verschlüsseln ist meist benutzerunfreundlich, oft teuer und hilft nicht wirklich – denn man kann nie sicher sein, dass die Verschlüsselungssoftware keine Hintertürchen enthält oder Professionelle die Verschlüsselung nicht bereits geknackt haben! Kaderali 25. 01. 2016 128

Funknetze und Handys Der Bedarf Handys zu Orten oder gar zu verfolgen ist groß. Dies belegen die entsprechenden vielfältigen Angebote im Netz. Kaderali 25. 01. 2016 129

Funknetze und Handys Anbieter von Ortungsdienste stammen aus folgenden drei Bereichen: r r r Netzanbieter (wie Telekom, Vodafone, O 2 usw. ) Gerätehersteller oder Betriebssystemanbieter (wie Sony, Apple, Android, Microsoft, etc. ) und Sicherheit und Software Anbieter (wie Norton, F Secure, Lookout, Prey, Avast usw. ) Kaderali 25. 01. 2016 130

Funknetze und Handys Typische Anwendungen sind: Eigenes verlegtes oder gestohlenes Handy zu orten und weitere Maßnahmen einzuleiten r Seine Kinder, Ehepartner, Bekannte usw. zu überwachen r Mitarbeiter im Außendienst zu orten r Einsatzfahrzeuge z. B. von Transportunternehmen zu verfolgen r Kriminelle zu verfolgen … usw. r Kaderali 25. 01. 2016 131

Funknetze und Handys Das Orten eines Handys ohne die Zustimmung des Inhabers ist in Deutschland eine Straftat. Man darf dies lediglich bei den eigenen minderjährigen Kindern vornehmen Ob die Polizei oder andere staatliche Behörden ein gestohlenes Handy ohne weiteres orten dürfen ist zurzeit umstritten – in Ernstfällen (Gefahr im Verzug) sicher gestattet. Kaderali 25. 01. 2016 132

Funknetze und Handys Grundsätzlich gibt es zwei Verfahren ein Handy zu orten: r r über das Mobilfunknetz (GSM oder UMTS) oder über das Navigationssystem (GPS oder künftig Galileo) Kaderali 25. 01. 2016 133

Funknetze und Handys Jedes Gerät in einem Mobilfunknetz befindet sich stets in Kontakt mit dem Netz über Funkzellen. Damit ist seine Position grob bekannt. In Städten ist gewöhnlich der Umfang der Funkzellen klein, auf dem Land allerdings groß. Die Position kann also mal genau, mal ziemlich ungenau (einige Meter bis einige Kilometer) geortet werden. Kaderali 25. 01. 2016 134

Funknetze und Handys Betreiben die Netzanbieter im Einzelfall mehr Aufwand, besteht die Möglichkeit ein Gerät genauer zu orten. Hier kommen Methoden zum Einsatz wie: über drei Funkzellen das Gerät orten, die Entfernung des Gerätes zu Funkmasten über Zeitverzögerungen zu bestimmen usw. Prinzipiell ist also die Ortung über Funknetze grob, im Einzelfall doch recht genau. Kaderali 25. 01. 2016 135

Funknetze und Handys Jedes Gerät hat eine eindeutige Kennung – die IMEI (International Mobile Equipment Identity). * Man erfährt diese von seinem Handy, wenn man #06# eingibt. Es ist hilfreich, diese zu kennen, um beim Verlust das Handy schnell zu identifizieren. Kaderali 25. 01. 2016 136

Funknetze und Handys Das Navigationssystem GPS ist recht genau. Über eine Verbindung zu 6 Satelliten kann das Endgerät seine Position auf 10 Meter genau bestimmen – bei Galileo auf 1 Meter genau. Nur Handys, die GPS Funktionalität unterstützen können eine Ortung durchführen – älter Geräte können dies also nicht. Smartphones haben diese Funktionalität, kennen dadurch ihre Position und nutzen entsprechend ortsgebundene Dienste. Zur externen Ortung braucht man also nur diese Information von dem Smartphone zu bekommen. Kaderali 25. 01. 2016 137

Funknetze und Handys Eine Ortung über das Mobilfunknetz ist nur möglich, wenn das Handy eingeschaltet ist (eventuell im Power Down Modus) und Verbindung zum Mobilfunknetz hat. Entsprechend ist eine Ortung im Navigationssystem nur möglich, wenn das Gerät eingeschaltet ist (eventuell im Power Down Modus) und Verbindung zu einigen Satelliten hat. Außerdem ist eine Internetverbindung erforderlich, um nach der Positionsbestimmung die Daten zu übermitteln. Kaderali 25. 01. 2016 138

Funknetze und Handys Es ist allerdings auch möglich, Funktionen in das Handy einzuschleusen, die es verhindern, dass das Handy faktisch abgeschaltet wird. Es bleibt unbemerkt verbunden mit GSM, GPS und dem Internet. Ferner gibt es die Möglichkeit stille SMS an das gestohlene Gerät zu senden, die nicht erkannt werden. Sie werden nicht angezeigt, geben keinen Tonhinweis, bewirken aber, das Handy seine Daten einschließlich Standort zurücksendet. Kaderali 25. 01. 2016 139

Funknetze und Handys Es gibt mehr als hundert kostenlose und kostenpflichtige Apps sein verlorenes Handy zu orten, Daten davon herunterzuladen, alle Daten zu löschen, Bilder zu schießen und zu übermitteln, die SIM Karte zu sperren usw. Eine pauschale Empfehlung von Apps ist nicht möglich da die Auswahl von vielen unterschiedlichen Faktoren abhängt. Kaderali 25. 01. 2016 140

Funknetze und Handys Hier einige nützliche Links: https: //www. handy orten. biz/ https: //www. avast. com/de de/anti theft https: //antitheft. norton. com/ https: //www. lookout. com/de/download https: //preyproject. com/download http: //beste apps. chip. de/android/app/f secure anti theft android app, cxo. 54458825/ Kaderali 25. 01. 2016 141

Sicherheit im Informationsalltag (Inhalt II) r r v r r Kaderali 25. 01. 2016 Bluetooth Funknetze und Handys Mobilfunk Satellitennavigationssysteme WLan 142

Mobilfunknetze (GSM, UMTS) Mobilfunknetze der ersten Generation waren analog. In 1992 wurden in Deutschland die ersten digitalen Mobilfunksysteme nach dem GSM Standard (Global System for Mobile Communications früher Groupe Spécial Mobile) in Betrieb genommen und die ersten digitalen Handys kamen auf dem Markt. Der Standard wurde stets weiter entwickelt. Heute wird er in gut 200 Ländern eingesetzt und ist der meist verwendete Mobilfunkstandard weltweit*. *http: //de. wikipedia. org/wiki/Global_System_for_Mobile_Communicati ons Kaderali 25. 01. 2016 143

Mobilfunknetze (GSM, UMTS) In Deutschland ist seit 2004 Mobilfunk der dritten Generation nach dem UMTS (Universal Mobile Telecommunications Standard) verfügbar. Während in GSM Netzen eine Datenrate von 55 kbit/s bis maximal 220 kbit/s möglich ist, bietet UMTS eine Datenrate von 384 kbit/s bis maximal 42 Mbit/s*. Darüber hinaus bietet UMTS weitere Breitbanddienste und ein etwas höhere Datensicherheit. Beide Netze werden jedoch grundsätzlich als unzureichend sicher eingestuft**. *http: //de. wikipedia. org/wiki/Universal_Mobile_Telecommunications_S ystem **https: //www. bsi. bund. de/DE/Publikationen/Broschueren/oefms/index _htm. html Kaderali 25. 01. 2016 144

Mobilfunknetze (GSM, UMTS) Da beide Netze (GSM und UMTS) kompatibel sind und die Grundabläufe in beiden Netzen identisch sind, schauen wir uns im Folgenden nur das GSM Verfahren näher an. Kaderali 25. 01. 2016 145

Mobilfunknetze (GSM, UMTS) Jeder Teilnehmer im Netz erhält eine Chipkarte (SIM – Subscreiber Identification Module) die in das Endgerät eingebaut wird mit einer eindeutigen Kennzeichnung (IMSI – International Mobile Subscriber Identity). Hierdurch wird der Teilnehmer gegenüber jedem GSM Mobilfunknetz eindeutig identifiziert. Das Netz erfährt auch, wo der Teilnehmer registriert ist (HLR Home Location Register) und meldet dort, dass der Teilnehmer sich in seinem Bereich (VLR Visitor Location Register) befindet. In dem HLR wird ständig Buch geführt, wo der Teilnehmer sich aktuell befindet. Kaderali 25. 01. 2016 146

Mobilfunknetze (GSM, UMTS) Ruft nun jemand den Teilnehmer an, so wird zunächst über eine Signalisier Verbindung zum HLR festgestellt, wo der Teilnehmer sich befindet. Dann wird eine weitere Signalisier Verbindung zum VLR aufgebaut über die dem Anrufer mitgeteilt wird, ob der Teilnehmer verfügbar ist. Erst wenn dies der Fall ist, wird das Gespräch (Nutzkanal) durchgeschaltet. Kaderali 25. 01. 2016 147

Mobilfunknetze (GSM, UMTS) Der Ablauf verdeutlicht, dass viele Daten über den Teilnehmer im Netz verfügbar sind und ein Missbrauch nicht immer ausgeschlossen werden kann. Auf der SIM Karte befinden sich außerdem weitere Daten wie Telefonbuch, Notizbuch, SMS Speicher, Speicher der zuletzt angerufenen Nummern, Anrufe in Abwesenheit usw. Insbesondere kann der Aufenthaltsort des Teilnehmers und sein Bewegungsprofil erstellt werden, wenn man Zugriff auf die Speicher der Netzbetreiber hat. Kaderali 25. 01. 2016 148

Mobilfunknetze (GSM, UMTS) Da UMTS kompatibel zu GSM ist und teilweise das GSM Netz mitverwendet, ist die erhöhte Sicherheit von UMTS nicht immer gewährleistet. Kaderali 25. 01. 2016 149

Mobilfunknetze (GSM, UMTS) Im Laufe der letzten Jahre wurden zahlreiche Schwach stellen des GSM Netzes aufgedeckt. Hierzugehören*: r In GSM Netzen wird eine Authentifizierung des Teilnehmers vorgenommen aber nicht des Netzes. Dies ermöglicht eine „Man in the Middle“ Attacke mit dem Einsatz eines IMSI Catchers. Gespräche können dann abgehört werden. IMSI Catchers werden in Zusammenhang mit Bekämpfung der Kriminalität und Terrorgefahr eingesetzt und sind frei käuflich. *http: //www. bubla. info/informatik/files/krypto_gsm_umts_paper. pdf Kaderali 25. 01. 2016 150

Mobilfunknetze (GSM, UMTS) Schwach stellen des GSM Netzes (2)*: r r r Es ist möglich den Authentifizierungsschlüssel Ki herauszufinden und eine SIM Karte zu klonen Es gibt mehrere erfolgreiche Angriffe auf die GSM Krypto Algorithmen A 5/1 und A 5/2. Die Verschlüsselung der Daten erfolgt nur vom Mobilteil zur Basisstation, Verbindungen über Festnetz, Richtfunkverbindungen und die Vermittlungs , Übertragungsanlagen erfolgen unverschlüsselt, sofern die verwendeten Systeme keine eigenen Verschlüsselungsalgorithmen verwenden. *http: //www. bubla. info/informatik/files/krypto_gsm_umts_paper. pdf Kaderali 25. 01. 2016 151

Mobilfunknetze (GSM, UMTS) In UMTS Netzen wurden einige dieser Lücken beseitigt. So sind die Schlüssel länger und ein „Man in the Middle“ Attacke ist nicht möglich. Auch eine Ende zu Ende Verschlüsselung kann durchgeführt werden. Allerdings gibt es inzwischen Berichte darüber dass die UMTS Verschlüsselung sowohl durch einen direkten Angriff* als auch über einen Angriff auf das Signalisier System Nr. 7** gebrochen werden kann * http: //www. heise. de/security/meldung/Auch UMTS Verschluesselung angeknackst 903458. html ** http: //www. computerbild. de/artikel/cb News Sicherheit Bericht Gravierende Sicherheitsluecken im UMTS Netz 11233064. html Kaderali 25. 01. 2016 152

Mobilfunknetze (GSM, UMTS) Das Fazit insgesamt lautet: Mobilfunknetze sind nicht sicher und man sollte weder vertrauliche Gespräche darüber führen noch vertrauliche Daten darüber austauschen, es sei denn man verschlüsselt Ende zu Ende selbst! Kaderali 25. 01. 2016 153

Sicherheit im Informationsalltag (Inhalt II) r r r v r Kaderali 25. 01. 2016 Bluetooth Funknetze und Handys Mobilfunk Satellitennavigationssysteme WLan 154

Navigationssysteme GPS (Global Positioning System)* wurde von dem US Verteidigungsministerium in den 1970 er Jahren entwickelt und ist seit Mitte der 1990 er Jahre als Navigationssystem voll funktionsfähig. Seit Mitte des Jahres 2000 wurde es in voller Genauigkeit für zivile Anwendungen freigegeben. Es hat eine Genauigkeit von etwa 10 Metern, die durch spezielle Software auf bis zu einem Meter erhöht werden kann. * http: //de. wikipedia. org/wiki/Global_Positioning_System Kaderali 25. 01. 2016 155

Navigationssysteme Das System basiert auf Satelliten, die ständig Ihre genaue aktuelle Position und die genaue Zeit ausstrahlen. Eine Verbindung mit vier Satelliten ist ausreichend damit der Empfänger seine Position, die Bewegungsrichtung und die Geschwindigkeit ausrechnen kann. Der Empfänger kombiniert diese Daten mit verfügbarem Kartenmaterial und stellt die Position, Geschwindigkeit usw. anschaulich dar. Kaderali 25. 01. 2016 156

Navigationssysteme Damit ein Empfänger immer mindestens zu vier Satelliten Kontakt hat, werden 24 bis 30 Satelliten eingesetzt, die Erde zwei Mal am Tag in einer Höhe von ca. 20. 000 km umkreisen. Animation GPS: http: //de. wikipedia. org/wiki/Datei: Constellation. GPS. gif Kaderali 25. 01. 2016 157

Navigationssysteme Zurzeit wird von der Europäischen Union in Kooperation mit zahlreichen Ländern ein neues, sehr genaues (1 Meter)* Navigationssystem namens Galileo aufgebaut. Insgesamt sind 30 Satelliten vorgesehen. Nach Plan sollten in 2015 bereits 20 Satelliten im Betrieb sein somit wäre das System voll funktionsfähig. Tatsächlich sind zurzeit (Ende 2015) zwölf Satelliten Verfügbar allerdings zwei davon nicht ganz auf der richtigen Bahn**. * http: //www. dlr. de/next/desktopdefault. aspx/tabid 6804/11164_read 25462/ ** http: //www. heise. de/newsticker/meldung/Zwei neue Galileo Satelliten auf dem Weg ins All 3046408. html Kaderali 25. 01. 2016 158

Navigationssysteme Animation Galileo: http: //de. wikipedia. org/wiki/Datei: Galileo_sat_constallation. gif Kaderali 25. 01. 2016 159

Navigationssysteme Wie aus der Systembeschreibung hervorgeht, sind die Satelliten passiv, d. h. sie sammeln keine Daten. Die jeweilige Position der Empfänger wird beim Empfänger berechnet und ist den Satelliten nicht bekannt. Erst wenn die Empfänger aktiv sind und ihre errechnete Position, Geschwindigkeit etc. weiter geben (z. B. an eine Leitstelle zur Steuerung von Fahrzeugen) treten Datenschutz Fragen auf. Dies ist bei vielen Standortdiensten der Fall. Kaderali 25. 01. 2016 160

Sicherheit im Informationsalltag (Inhalt II) r r v Kaderali 25. 01. 2016 Bluetooth Funknetze und Handys Mobilfunk Navigationssysteme WLan 161

WLAN (Wireless Local Area Networks)* auch Wi. Fi (Wireless Fidelity) genannt sind drahtlose lokale Funknetze die meist nach einem Protokoll der IEEE 802. 11 Familie arbeiten. Sie haben eine größere Sendeleistung (also größere Reichweite) und größere Bandbreite (also höhere Datenübertragungsrate) als WPAN (Wireless Personal Area Network wie Bluetooth) und können durchaus eine größere Anzahl von Geräten verbinden. Üblicherweise arbeiten sie im GHz Bereich und haben eine Übertragungsrate von einigen Mbit/s bis zu einigen Gbit/s. * http: //de. wikipedia. org/wiki/Wireless_Local_Area_Network Kaderali 25. 01. 2016 162

WLANS werden auch als Zugang zum privaten oder öffentlichen Datennetzen (Accesspoint, Hotspot) verwendet. Internetanbieter stellen häufig ein WLAN als Zugang zu ihrem Netz zur Verfügung. Zahlreiche Geräte (Smartphones, Handys, Tabletts, Notebooks aber auch Drucker und Scanner) haben eingebaute WLAN Karten und können sich an der Kommunikation über diese Funknetze beteiligen. Da die Sicherheit von WLANS nicht sehr ausgeprägt ist, wird dringend empfohlen sowohl eine Authentifizierung als auch eine Verschlüsselung durchzuführen. Kaderali 25. 01. 2016 163

WLAN Im Folgenden fassen wir zu einem Sicherheitshinweise zum Betrieb von einem eigenen privaten WLAN und zum andern Hinweise zum Verhalten in fremden WLANS zusammen*: r Ändern Sie das vom Hersteller eingestellte Name des WLANS und die voreingestellten Passwörter. Benutzen Sie einen Namen, der keinen Hinweis über Sie gibt. Löschen Sie das Login Banner (da hierdurch das Gerätemodell und Details des Gerätes bekannt gegeben werden). * https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Weg. Ins. Internet/WLAN/Sicherheit stipps/sicherheitstipps_node. html Kaderali 25. 01. 2016 164

WLAN Sicherheitshinweise für WLANS* (2) : r r r Gehen Sie vom Netz, wenn Sie den WLAN konfigurieren. Verwenden Sie den sicheren Modus https zum Konfigurieren. Sie können ihr WLAN (SSID) verstecken. Es gibt allerdings Tools auch versteckte WLANS sichtbar zu machen! Aktualisieren Sie die Gerätesoftware (automatische Aktualisierung empfohlen). * https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Weg. Ins. Internet/WLAN/Sicherheit stipps/sicherheitstipps_node. html Kaderali 25. 01. 2016 165

WLAN Sicherheitshinweise für WLANS* (3) : r r r Sie können den MAC Filter einrichten. Dann werden nur eingetragene Geräte zugelassen. Deaktivieren Sie nicht benötigte Funktionen z. B. Fernzugang für Einstellungen. Verwenden Sie eine gute Verschlüsselung z. B. WPA 2. WEP und WPA ist nicht ausreichend! PIN mindestens 20 Zeichen! * https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Weg. Ins. Internet/WLAN/Sicherheit stipps/sicherheitstipps_node. html Kaderali 25. 01. 2016 166

WLAN Sicherheitshinweise für WLANS* (4) : r r Deaktivieren Sie das WPS PIN Verfahren. Es ist unsicher! Öffentliche Hotspots verwenden meist keine Verschlüsselung – die Luftschnittstelle ist dann ab hörbar. Dies gilt häufig auch für viele fremde WLANS (z. B. in Hotels). Deshalb keine vertrauliche Informationen über fremde WLANS versenden. Wenn doch, dann eigene Verschlüsselung verwenden (z. B. SSL, Https oder VPN). * https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Weg. Ins. Internet/WLAN/Sicherhei tstipps/sicherheitstipps_node. html Kaderali 25. 01. 2016 167

WLAN Sicherheitshinweise für WLANS* (5) : r r Datei und Verzeichnisfreigabe deaktivieren damit diese von Dritten nicht eingesehen werden können. Deaktivieren Sie die automatische Anmeldung an bekannten Hotspots. Diese können verfälscht sein (d. h. einen falschen Namen tragen!). * https: //www. bsi fuer buerger. de/BSIFB/DE/Sicherheit. Im. Netz/Weg. Ins. Internet/WLAN/Sicherhei tstipps/sicherheitstipps_node. html Kaderali 25. 01. 2016 168

Sicherheit im Informationsalltag Vielen Dank für Ihre Aufmerksamkeit! Fragen? Kaderali 25. 01. 2016 169