STATO MAGGIORE DIFESA Reparto Informazioni e Sicurezza Ufficio

- Slides: 18

STATO MAGGIORE DIFESA Reparto Informazioni e Sicurezza Ufficio Sicurezza Difesa BOLLETTINO DI SICUREZZA INFORMATICA N° 1/2003

q. SISTEMI OPERATIVI : - FALLA PER WINDOWS XP ATTRAVERSO FILE AUDIO Pag. 1 - FALLA IN MACROMEDIA FLASH PLAYER Pag. 3 q. FOCUS ON…. : (MBSA) MICROSOFT BASELINE SECURITY ANALYZER E HFNETCHK (HOT FIX CHECKER) Pag. 5 q……………. . W 32. LIRVA Pag. 12 q. SICUREZZA DELLA RETE: - LE VENTI VULNERABILITA’ PIU’ CRITICHE PER LA SICUREZZA IN INTERNET (QUINTA PARTE). Pag. 14 PER CONTATTI : TEL. 06/46917156 – FAX 06/36000904 E-MAIL : ris. s@ smd. difesa. it it ris. s@smd

FALLA PER WINDOWS XP ATTRAVERSO FILE AUDIO Una grave falla riscontrata sul sistema operativo Windows XP scoperta dalla Foundstone (www. foundstone. com) e inserita immediatamente nel Microsoft Security Bulletin (www. microsoft. com/technet/security/bulletin/ms 02 -072. asp? frame=true) parla di un “unchecked buffer” riscontrato nelle funzioni usate dalla windows shell al momento di estrarre gli attributi del file. MP 3 (MPEG ver. 3) o. WMA (Windows Media Audio). In pratica Windows XP mostra all’utente gli attributi di un qualsiasi file. MP 3 O. WMA al solo passaggio del mouse sull’icona corrispondente (vedere figura). Artista : The Eagles Titolo Album : CNN Showbiz Today Anno : 1999 Numero Brano : 32 Durata : 0. 02. 55 Tipo : Audio Formato MP 3 Velocità in bit : 64 Kbps Dimensione : 1, 34 MB Di conseguenza un hacker potrebbe, creando un file. MP 3 o. WMA con degli attributi modificati “ad hoc”, e sfruttando questa vulnerabilità, innescare al momento del passaggio del mouse i suoi codici. I metodi tradizionali di propagazione di questi tipi di file sono i seguenti: - allocando i file su un sito web; - allocando i file su una network share (o reti peer-to-peer); - o mandandolo come un HTML email. Nei primi due casi l’innesco può avvenire sia in rete sia una volta scaricato il file sull’hard disk locale, mentre per l’ultimo caso l’innesco del “malicious code” avviene all’atto della preview dell’e-mail. I sistemi operativi vulnerabili sono : § Windows XP Home Edition; § Windows XP Professional; § Windows XP Tablet PC Edition; § Windows XP Media Center Edition; Praticamente tutti quei sistemi operativi dove la windows shell prevede la comparsa degli attributi dei file. MP 3 o. WMA al passaggio del mouse; tutte le altre versioni di Windows Pagina 1 invece, risultano immuni.

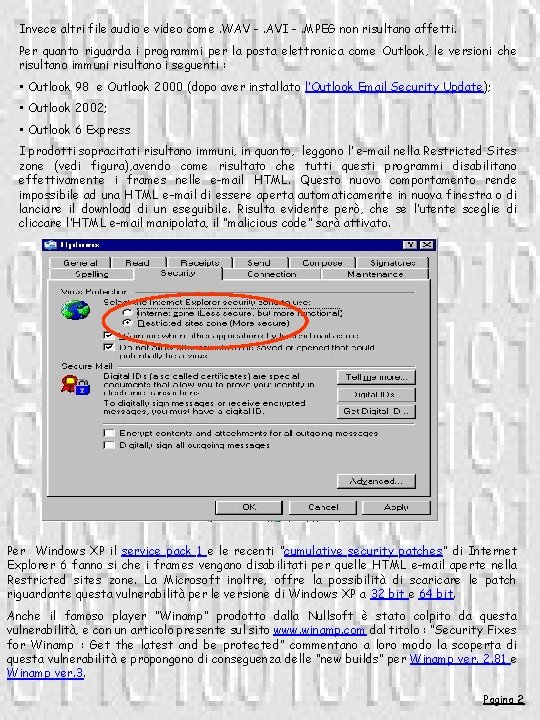

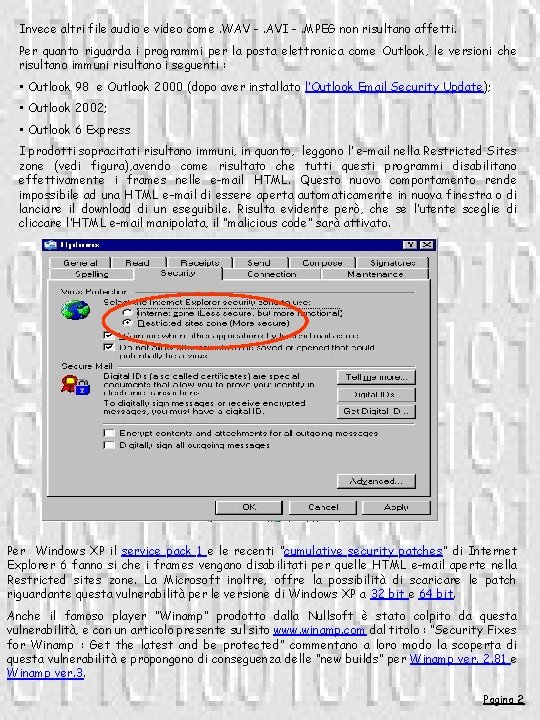

Invece altri file audio e video come. WAV -. AVI -. MPEG non risultano affetti. Per quanto riguarda i programmi per la posta elettronica come Outlook, le versioni che risultano immuni risultano i seguenti : • Outlook 98 e Outlook 2000 (dopo aver installato l’Outlook Email Security Update); • Outlook 2002; • Outlook 6 Express I prodotti sopracitati risultano immuni, in quanto, leggono l’ e-mail nella Restricted Sites zone (vedi figura), avendo come risultato che tutti questi programmi disabilitano effettivamente i frames nelle e-mail HTML. Questo nuovo comportamento rende impossibile ad una HTML e-mail di essere aperta automaticamente in nuova finestra o di lanciare il download di un eseguibile. Risulta evidente però, che se l’utente sceglie di cliccare l’HTML e-mail manipolata, il “malicious code” sarà attivato. Per Windows XP il service pack 1 e le recenti “cumulative security patches” di Internet Explorer 6 fanno si che i frames vengano disabilitati per quelle HTML e-mail aperte nella Restricted sites zone. La Microsoft inoltre, offre la possibilità di scaricare le patch riguardante questa vulnerabilità per le versione di Windows XP a 32 bit e 64 bit. Anche il famoso player “Winamp” prodotto dalla Nullsoft è stato colpito da questa vulnerabilità, e con un articolo presente sul sito www. winamp. com dal titolo : “Security Fixes for Winamp : Get the latest and be protected” commentano a loro modo la scoperta di questa vulnerabilità e propongono di conseguenza delle “new builds” per Winamp ver. 2. 81 e Winamp ver. 3. Pagina 2

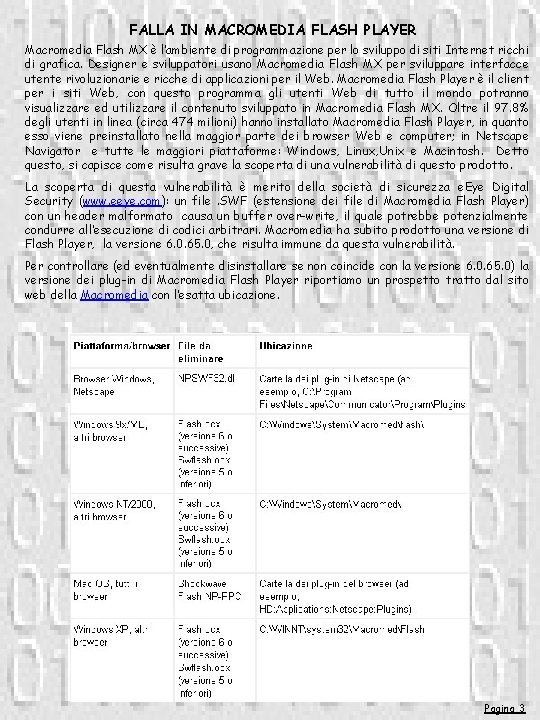

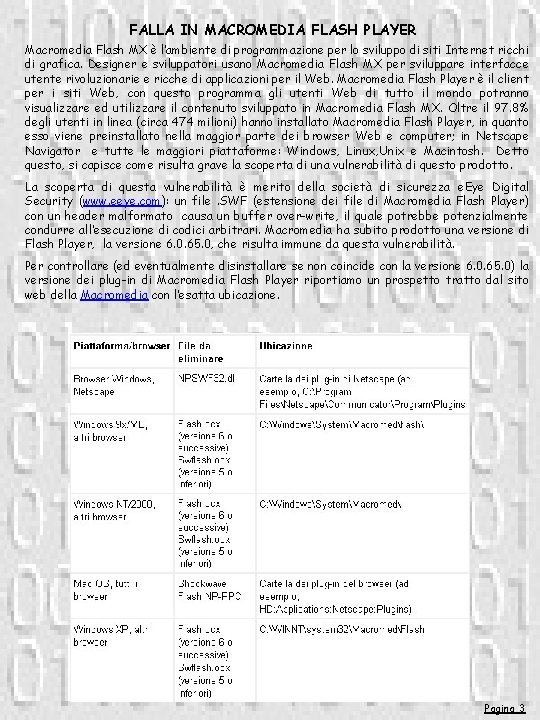

FALLA IN MACROMEDIA FLASH PLAYER Macromedia Flash MX è l’ambiente di programmazione per lo sviluppo di siti Internet ricchi di grafica. Designer e sviluppatori usano Macromedia Flash MX per sviluppare interfacce utente rivoluzionarie e ricche di applicazioni per il Web. Macromedia Flash Player è il client per i siti Web, con questo programma gli utenti Web di tutto il mondo potranno visualizzare ed utilizzare il contenuto sviluppato in Macromedia Flash MX. Oltre il 97. 8% degli utenti in linea (circa 474 milioni) hanno installato Macromedia Flash Player, in quanto esso viene preinstallato nella maggior parte dei browser Web e computer; in Netscape Navigator e tutte le maggiori piattaforme: Windows, Linux, Unix e Macintosh. Detto questo, si capisce come risulta grave la scoperta di una vulnerabilità di questo prodotto. La scoperta di questa vulnerabilità è merito della società di sicurezza e. Eye Digital Security (www. eeye. com): un file. SWF (estensione dei file di Macromedia Flash Player) con un header malformato causa un buffer over-write, il quale potrebbe potenzialmente condurre all’esecuzione di codici arbitrari. Macromedia ha subito prodotto una versione di Flash Player, la versione 6. 0. 65. 0, che risulta immune da questa vulnerabilità. Per controllare (ed eventualmente disinstallare se non coincide con la versione 6. 0. 65. 0) la versione dei plug-in di Macromedia Flash Player riportiamo un prospetto tratto dal sito web della Macromedia con l’esatta ubicazione. Pagina 3

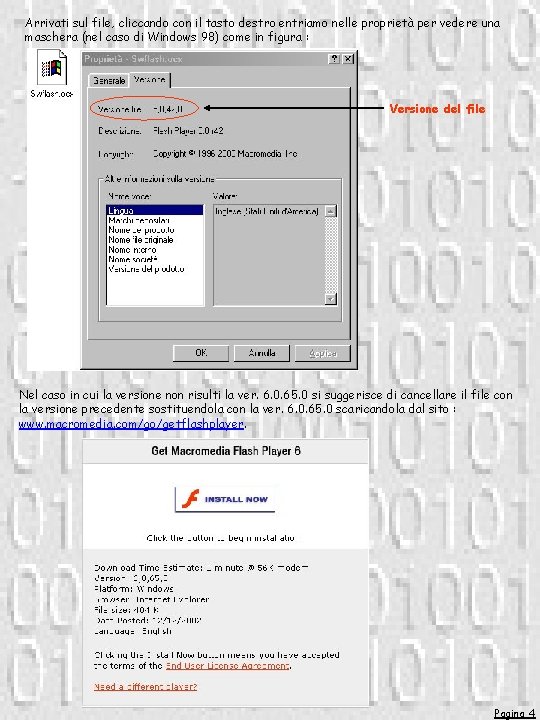

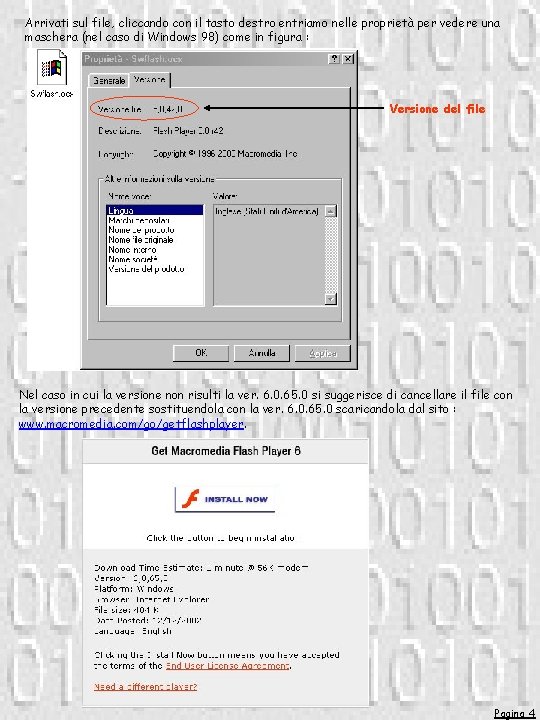

Arrivati sul file, cliccando con il tasto destro entriamo nelle proprietà per vedere una maschera (nel caso di Windows 98) come in figura : Versione del file Nel caso in cui la versione non risulti la ver. 6. 0. 65. 0 si suggerisce di cancellare il file con la versione precedente sostituendola con la ver. 6. 0. 65. 0 scaricandola dal sito : www. macromedia. com/go/getflashplayer. Pagina 4

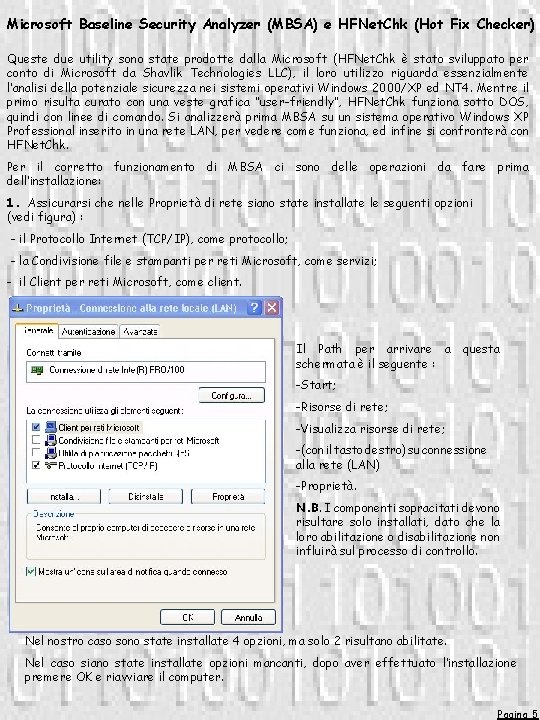

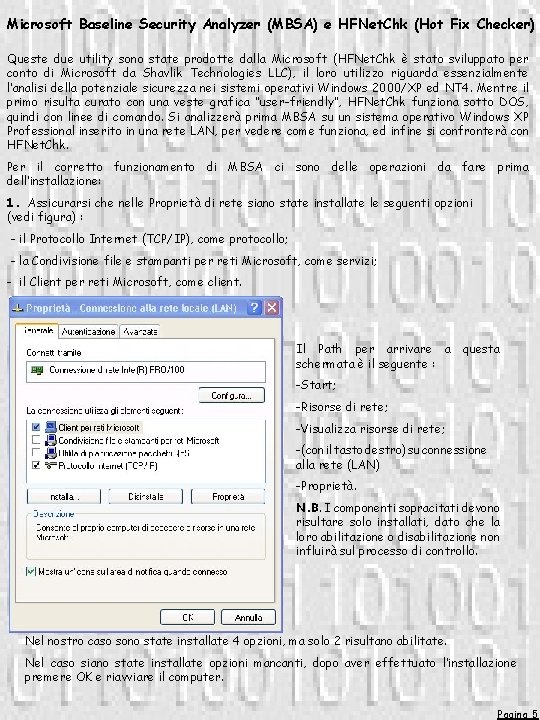

Microsoft Baseline Security Analyzer (MBSA) e HFNet. Chk (Hot Fix Checker) Queste due utility sono state prodotte dalla Microsoft (HFNet. Chk è stato sviluppato per conto di Microsoft da Shavlik Technologies LLC), il loro utilizzo riguarda essenzialmente l’analisi della potenziale sicurezza nei sistemi operativi Windows 2000/XP ed NT 4. Mentre il primo risulta curato con una veste grafica “user-friendly”, HFNet. Chk funziona sotto DOS, quindi con linee di comando. Si analizzerà prima MBSA su un sistema operativo Windows XP Professional inserito in una rete LAN, per vedere come funziona, ed infine si confronterà con HFNet. Chk. Per il corretto funzionamento di MBSA ci sono delle operazioni da fare prima dell’installazione: 1. Assicurarsi che nelle Proprietà di rete siano state installate le seguenti opzioni (vedi figura) : - il Protocollo Internet (TCP/IP), come protocollo; - la Condivisione file e stampanti per reti Microsoft, come servizi; - il Client per reti Microsoft, come client. Il Path per arrivare a schermata è il seguente : questa -Start; -Risorse di rete; -Visualizza risorse di rete; -(con il tasto destro) su connessione alla rete (LAN) -Proprietà. N. B. I componenti sopracitati devono risultare solo installati, dato che la loro abilitazione o disabilitazione non influirà sul processo di controllo. Nel nostro caso sono state installate 4 opzioni, ma solo 2 risultano abilitate. Nel caso siano state installate opzioni mancanti, dopo aver effettuato l’installazione premere OK e riavviare il computer. Pagina 5

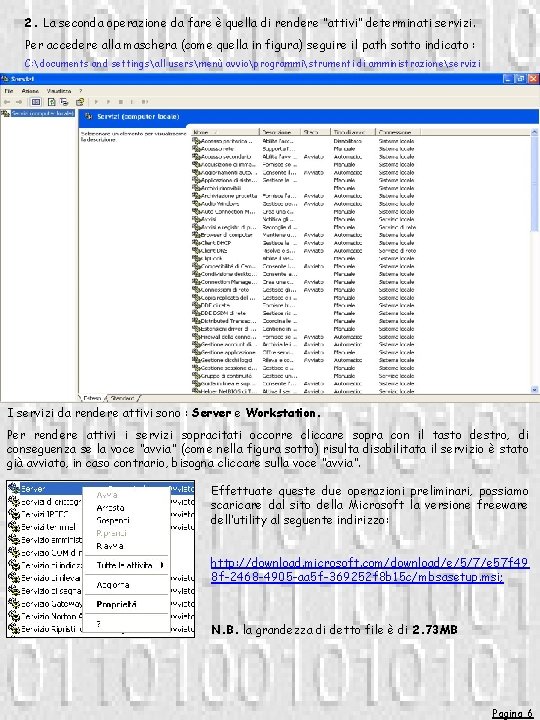

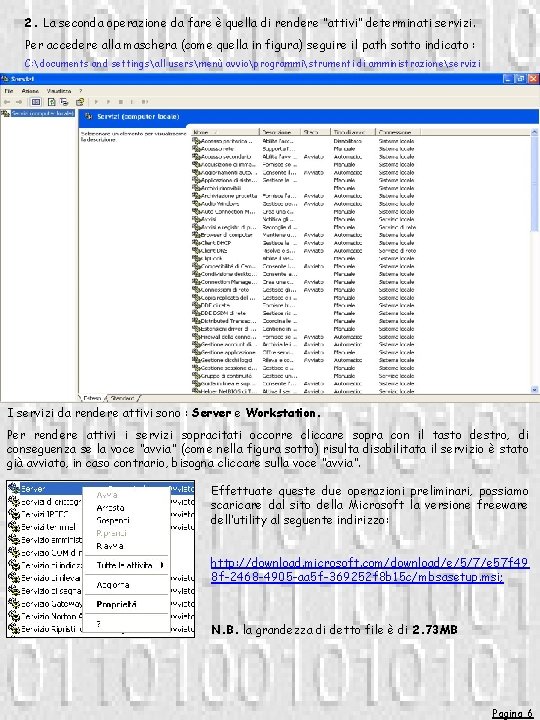

2. La seconda operazione da fare è quella di rendere “attivi” determinati servizi. Per accedere alla maschera (come quella in figura) seguire il path sotto indicato : C: documents and settingsall usersmenù avvioprogrammistrumenti di amministrazioneservizi I servizi da rendere attivi sono : Server e Workstation. Per rendere attivi i servizi sopracitati occorre cliccare sopra con il tasto destro, di conseguenza se la voce “avvia” (come nella figura sotto) risulta disabilitata il servizio è stato già avviato, in caso contrario, bisogna cliccare sulla voce “avvia”. Effettuate queste due operazioni preliminari, possiamo scaricare dal sito della Microsoft la versione freeware dell’utility al seguente indirizzo: http: //download. microsoft. com/download/e/5/7/e 57 f 49 8 f-2468 -4905 -aa 5 f-369252 f 8 b 15 c/mbsasetup. msi; N. B. la grandezza di detto file è di 2. 73 MB Pagina 6

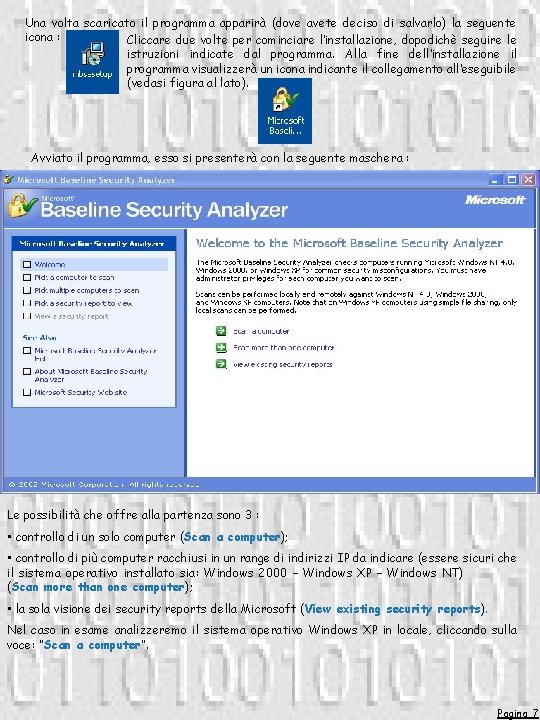

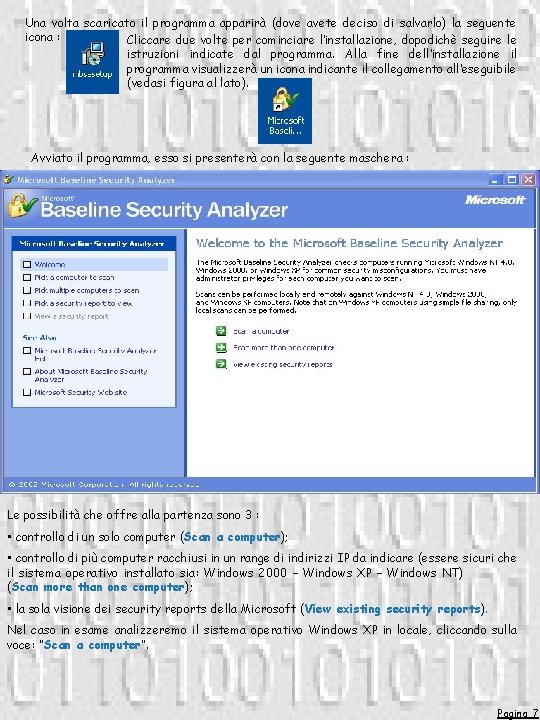

Una volta scaricato il programma apparirà (dove avete deciso di salvarlo) la seguente icona : Cliccare due volte per cominciare l’installazione, dopodichè seguire le istruzioni indicate dal programma. Alla fine dell’installazione il programma visualizzerà un icona indicante il collegamento all’eseguibile (vedasi figura al lato). Avviato il programma, esso si presenterà con la seguente maschera : Le possibilità che offre alla partenza sono 3 : • controllo di un solo computer (Scan a computer); • controllo di più computer racchiusi in un range di indirizzi IP da indicare (essere sicuri che il sistema operativo installato sia: Windows 2000 – Windows XP – Windows NT) (Scan more than one computer); • la sola visione dei security reports della Microsoft (View existing security reports). Nel caso in esame analizzeremo il sistema operativo Windows XP in locale, cliccando sulla voce: “Scan a computer”. Pagina 7

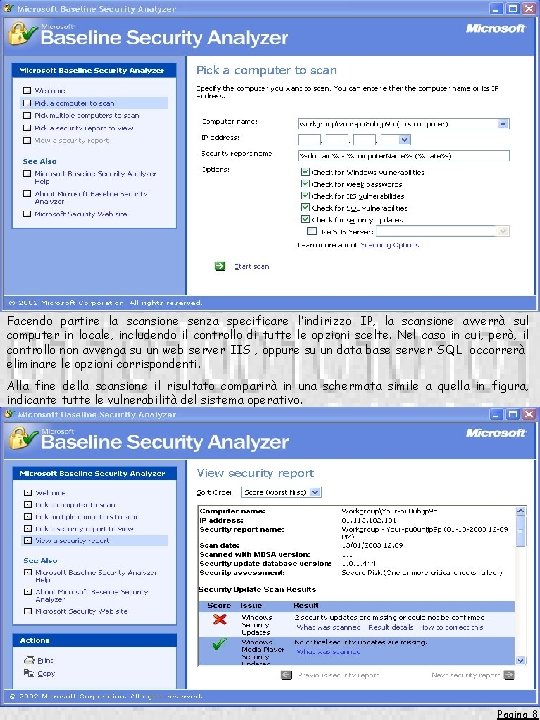

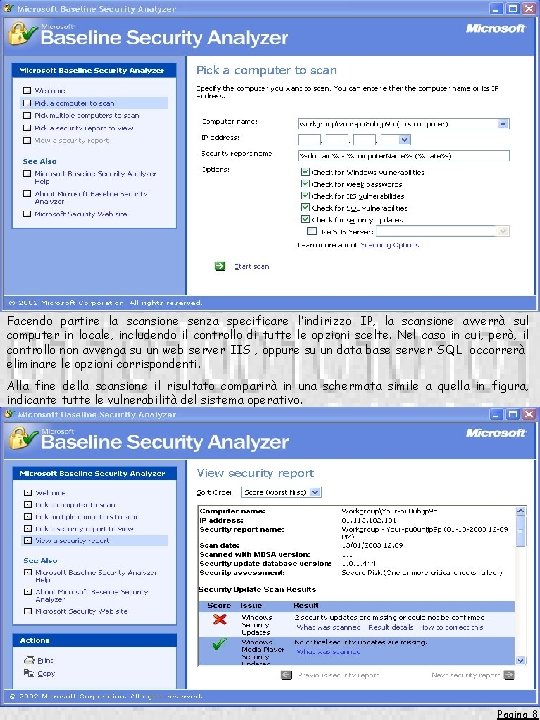

Facendo partire la scansione senza specificare l’indirizzo IP, la scansione avverrà sul computer in locale, includendo il controllo di tutte le opzioni scelte. Nel caso in cui, però, il controllo non avvenga su un web server IIS , oppure su un data base server SQL occorrerà eliminare le opzioni corrispondenti. Alla fine della scansione il risultato comparirà in una schermata simile a quella in figura, indicante tutte le vulnerabilità del sistema operativo. Pagina 8

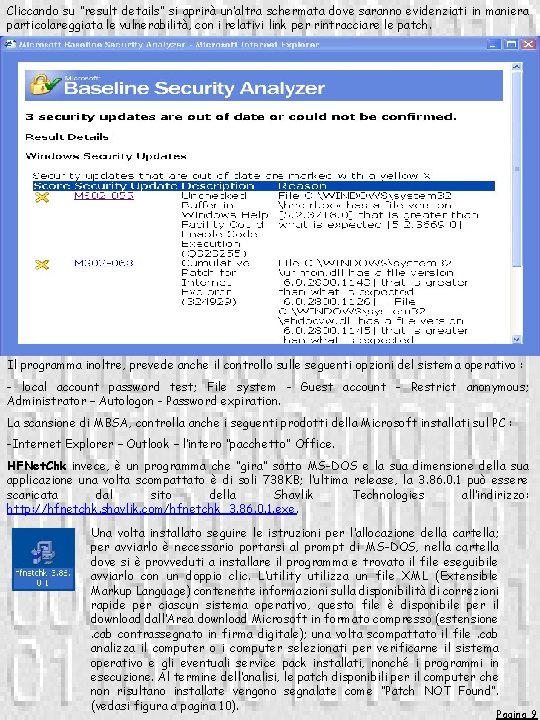

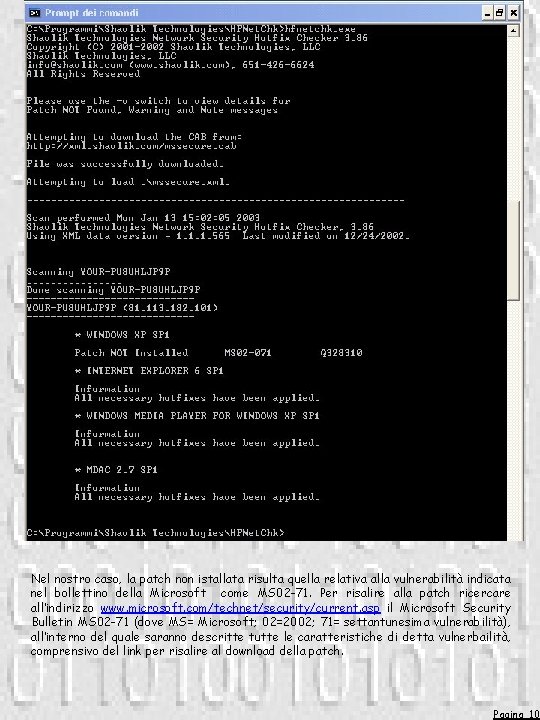

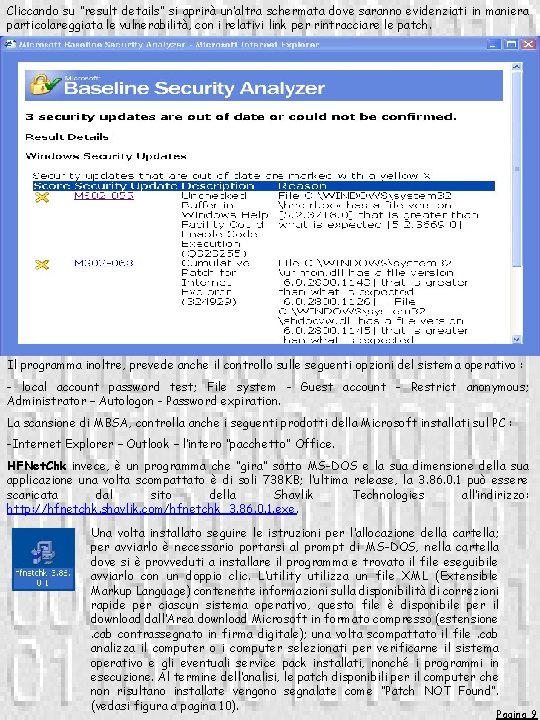

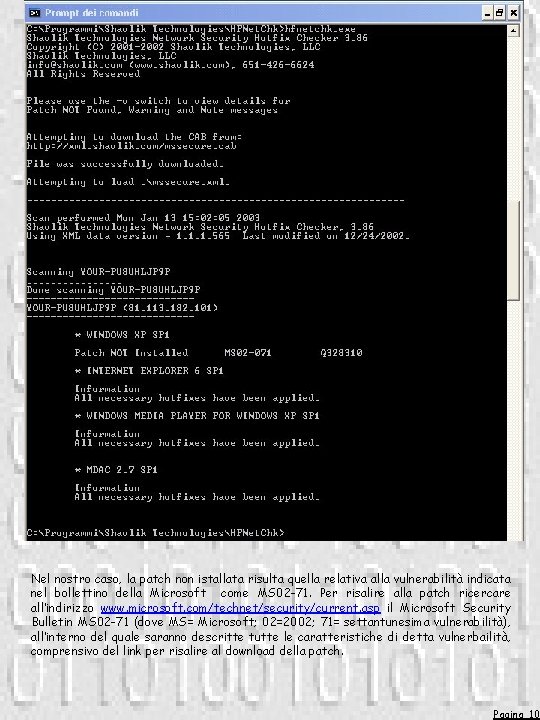

Cliccando su “result details” si aprirà un’altra schermata dove saranno evidenziati in maniera particolareggiata le vulnerabilità, con i relativi link per rintracciare le patch. Il programma inoltre, prevede anche il controllo sulle seguenti opzioni del sistema operativo : - local account password test; File system - Guest account - Restrict anonymous; Administrator – Autologon - Password expiration. La scansione di MBSA, controlla anche i seguenti prodotti della Microsoft installati sul PC : -Internet Explorer – Outlook – l’intero “pacchetto” Office. HFNet. Chk invece, è un programma che “gira” sotto MS-DOS e la sua dimensione della sua applicazione una volta scompattato è di soli 738 KB; l’ultima release, la 3. 86. 0. 1 può essere scaricata dal sito della Shavlik Technologies all’indirizzo: http: //hfnetchk. shavlik. com/hfnetchk_3. 86. 0. 1. exe. Una volta installato seguire le istruzioni per l’allocazione della cartella; per avviarlo è necessario portarsi al prompt di MS-DOS, nella cartella dove si è provveduti a installare il programma e trovato il file eseguibile avviarlo con un doppio clic. L’utility utilizza un file XML (Extensible Markup Language) contenente informazioni sulla disponibilità di correzioni rapide per ciascun sistema operativo, questo file è disponibile per il download dall’Area download Microsoft in formato compresso (estensione. cab contrassegnato in firma digitale); una volta scompattato il file. cab analizza il computer o i computer selezionati per verificarne il sistema operativo e gli eventuali service pack installati, nonché i programmi in esecuzione. Al termine dell’analisi, le patch disponibili per il computer che non risultano installate vengono segnalate come “Patch NOT Found”. (vedasi figura a pagina 10). Pagina 9

Nel nostro caso, la patch non istallata risulta quella relativa alla vulnerabilità indicata nel bollettino della Microsoft come MS 02 -71. Per risalire alla patch ricercare all’indirizzo www. microsoft. com/technet/security/current. asp il Microsoft Security Bulletin MS 02 -71 (dove MS= Microsoft; 02=2002; 71= settantunesima vulnerabilità), all’interno del quale saranno descritte tutte le caratteristiche di detta vulnerbailità, comprensivo del link per risalire al download della patch. Pagina 10

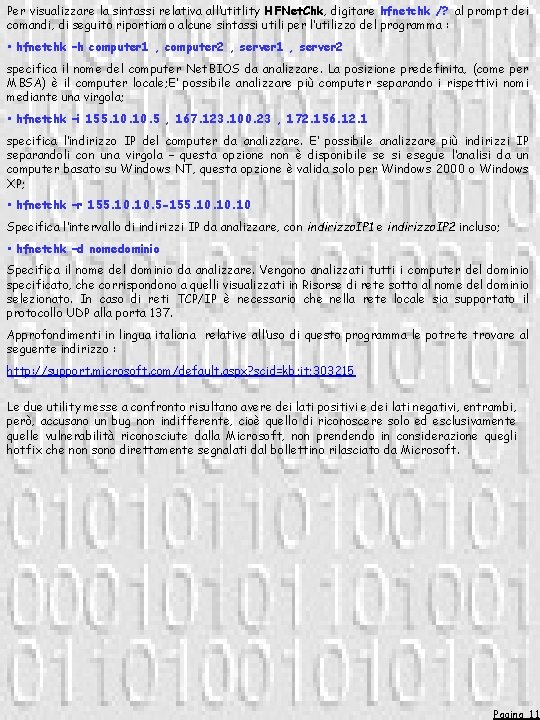

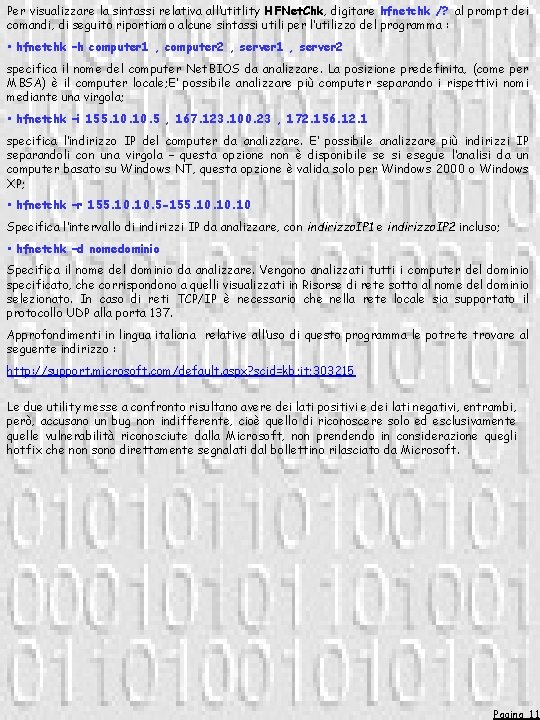

Per visualizzare la sintassi relativa all’utitlity HFNet. Chk, digitare hfnetchk /? al prompt dei comandi, di seguito riportiamo alcune sintassi utili per l’utilizzo del programma : • hfnetchk –h computer 1 , computer 2 , server 1 , server 2 specifica il nome del computer Net. BIOS da analizzare. La posizione predefinita, (come per MBSA) è il computer locale; E’ possibile analizzare più computer separando i rispettivi nomi mediante una virgola; • hfnetchk –i 155. 10. 5 , 167. 123. 100. 23 , 172. 156. 12. 1 specifica l’indirizzo IP del computer da analizzare. E’ possibile analizzare più indirizzi IP separandoli con una virgola – questa opzione non è disponibile se si esegue l’analisi da un computer basato su Windows NT, questa opzione è valida solo per Windows 2000 o Windows XP; • hfnetchk –r 155. 10. 5 -155. 10. 10 Specifica l’intervallo di indirizzi IP da analizzare, con indirizzo. IP 1 e indirizzo. IP 2 incluso; • hfnetchk –d nomedominio Specifica il nome del dominio da analizzare. Vengono analizzati tutti i computer del dominio specificato, che corrispondono a quelli visualizzati in Risorse di rete sotto al nome del dominio selezionato. In caso di reti TCP/IP è necessario che nella rete locale sia supportato il protocollo UDP alla porta 137. Approfondimenti in lingua italiana relative all’uso di questo programma le potrete trovare al seguente indirizzo : http: //support. microsoft. com/default. aspx? scid=kb; it; 303215 Le due utility messe a confronto risultano avere dei lati positivi e dei lati negativi, entrambi, però, accusano un bug non indifferente, cioè quello di riconoscere solo ed esclusivamente quelle vulnerabilità riconosciute dalla Microsoft, non prendendo in considerazione quegli hotfix che non sono direttamente segnalati dal bollettino rilasciato da Microsoft. Pagina 11

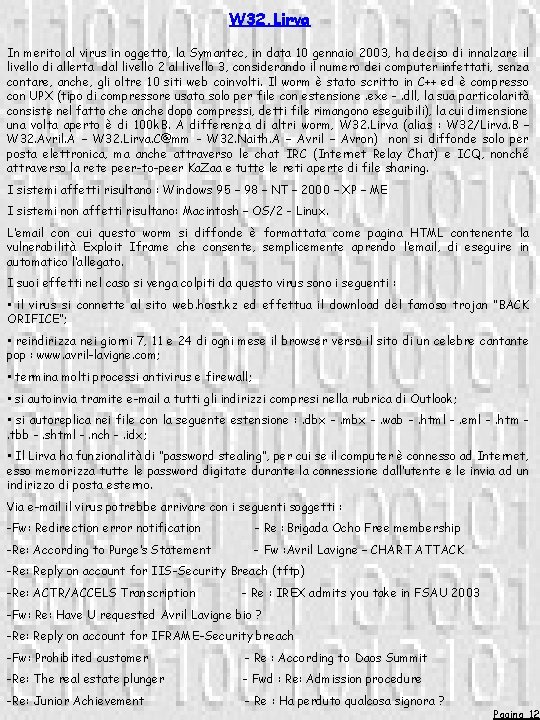

W 32. Lirva In merito al virus in oggetto, la Symantec, in data 10 gennaio 2003, ha deciso di innalzare il livello di allerta dal livello 2 al livello 3, considerando il numero dei computer infettati, senza contare, anche, gli oltre 10 siti web coinvolti. Il worm è stato scritto in C++ ed è compresso con UPX (tipo di compressore usato solo per file con estensione. exe -. dll, la sua particolarità consiste nel fatto che anche dopo compressi, detti file rimangono eseguibili), la cui dimensione una volta aperto è di 100 k. B. A differenza di altri worm, W 32. Lirva (alias : W 32/Lirva. B – W 32. Avril. A – W 32. Lirva. C@mm - W 32. Naith. A – Avril – Avron) non si diffonde solo per posta elettronica, ma anche attraverso le chat IRC (Internet Relay Chat) e ICQ, nonché attraverso la rete peer-to-peer Ka. Zaa e tutte le reti aperte di file sharing. I sistemi affetti risultano : Windows 95 – 98 – NT – 2000 – XP – ME I sistemi non affetti risultano: Macintosh – OS/2 - Linux. L’email con cui questo worm si diffonde è formattata come pagina HTML contenente la vulnerabilità Exploit Iframe che consente, semplicemente aprendo l’email, di eseguire in automatico l’allegato. I suoi effetti nel caso si venga colpiti da questo virus sono i seguenti : • il virus si connette al sito web. host. kz ed effettua il download del famoso trojan “BACK ORIFICE”; • reindirizza nei giorni 7, 11 e 24 di ogni mese il browser verso il sito di un celebre cantante pop : www. avril-lavigne. com; • termina molti processi antivirus e firewall; • si autoinvia tramite e-mail a tutti gli indirizzi compresi nella rubrica di Outlook; • si autoreplica nei file con la seguente estensione : . dbx -. mbx -. wab -. html -. eml -. htm. tbb -. shtml -. nch -. idx; • Il Lirva ha funzionalità di “password stealing”, per cui se il computer è connesso ad Internet, esso memorizza tutte le password digitate durante la connessione dall’utente e le invia ad un indirizzo di posta esterno. Via e-mail il virus potrebbe arrivare con i seguenti soggetti : -Fw: Redirection error notification - Re : Brigada Ocho Free membership -Re: According to Purge’s Statement - Fw : Avril Lavigne – CHART ATTACK -Re: Reply on account for IIS-Security Breach (tftp) -Re: ACTR/ACCELS Transcription - Re : IREX admits you take in FSAU 2003 -Fw: Re: Have U requested Avril Lavigne bio ? -Re: Reply on account for IFRAME-Security breach -Fw: Prohibited customer - Re : According to Daos Summit -Re: The real estate plunger - Fwd : Re: Admission procedure -Re: Junior Achievement - Re : Ha perduto qualcosa signora ? Pagina 12

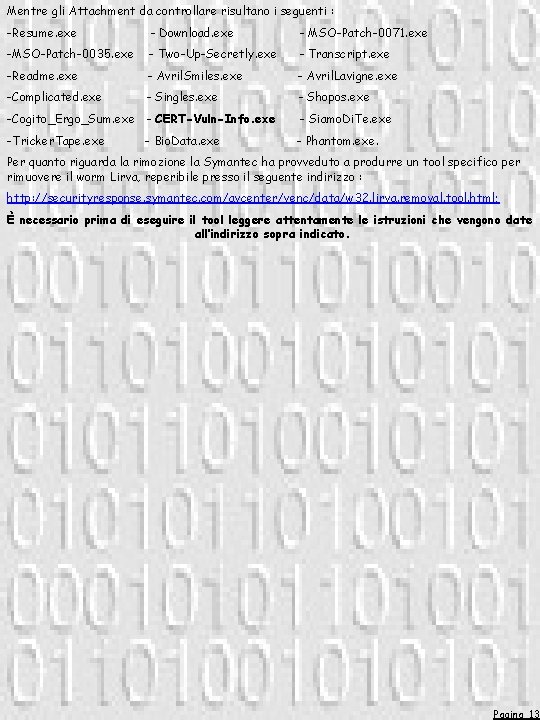

Mentre gli Attachment da controllare risultano i seguenti : -Resume. exe - Download. exe - MSO-Patch-0071. exe -MSO-Patch-0035. exe - Two-Up-Secretly. exe - Transcript. exe -Readme. exe - Avril. Smiles. exe - Avril. Lavigne. exe -Complicated. exe - Singles. exe - Shopos. exe -Cogito_Ergo_Sum. exe - CERT-Vuln-Info. exe - Siamo. Di. Te. exe -Tricker. Tape. exe - Phantom. exe. - Bio. Data. exe Per quanto riguarda la rimozione la Symantec ha provveduto a produrre un tool specifico per rimuovere il worm Lirva, reperibile presso il seguente indirizzo : http: //securityresponse. symantec. com/avcenter/venc/data/w 32. lirva. removal. tool. html; È necessario prima di eseguire il tool leggere attentamente le istruzioni che vengono date all’indirizzo sopra indicato. Pagina 13

LE VENTI VULNERABILITA’ PIU’ CRITICHE PER LA SICUREZZA IN INTERNET (QUINTA PARTE) W 2 - ISAPI Extension Buffer Overflow W 2. 1 Descrizione: L'Internet Information Server (IIS) di Microsoft è il software per server web utilizzato per la maggior parte dei siti web ospitati su server Microsoft Windows NT e Windows 2000. All'installazione di IIS, vengono anche installate automaticamente diverse estensioni ISAPI. Le ISAPI, acronimo di Internet Server Application Programming Interface, consentono agli sviluppatori di aumentare le capacità dei server IIS mediante l'uso di DLL. Molte DLL, come ad esempio idq. dll, contengono errori di programmazione che le portano a effettuare controlli inesatti nella rilevazione degli errori. In particolare queste non bloccano le stringhe di input di lunghezza non accettabile. In quello che è conosciuto come attacco da buffer overflow, gli aggressori possono inviare dati alle DLL ed assumere il pieno controllo del server web IIS. W 2. 2 Sistemi interessati: Il buffer overflow di idq. dll interessa il Microsoft Index Server 2. 0 e l'Indexing Service in Windows 2000. Il buffer overflow di. printeressa Windows 2000 Server, Advanced Server e Server Data Center Edition con IIS 5. 0 installato. Questa DLL vulnerabile è contenuta anche in Windows 2000 Professional, ma non è collegata come impostazione predefinita. Se possibile, dovreste per precauzione utilizzare i Criteri di Gruppo per disabilitare la stampa via Web sulle stazioni di lavoro (in Configurazione Computer: Modelli Amministrativi: Stampanti). W 2. 3 Lista CVE: CVE-1999 -0412, CVE-2001 -0241, CAN-2000 -1147, CAN-2001 -0500 W 2. 4 Come stabilire se siete vulnerabili: Siete probabilmente vulnerabili se sul vostro server web non è installato almeno il Service Pack 2. Se non siete sicuri di quali aggiornamenti siano installati, prelevate ed eseguite hfnetchk da: http: //www. microsoft. com/technet/treeview/default. asp? url=/technet/security/tools/ hfnetchk. asp I seguenti aggiornamenti correggono il problema del. printer buffer overflow: • Q 296576 - MS 01 -023 • Q 300972 - MS 01 -033 • Q 301625 - MS 01 -044 • Windows 2000 SP 2 • Q 299444 - The Windows NT 4. 0 Security Roll-up Package. Pagina 14

I seguenti aggiornamenti correggono il idq. dll buffer overflow. : Q 300972 - MS 01 -033 Q 301625 - MS 01 -044 The Windows NT 4. 0 Security Roll-up Package. W 2. 5 Come proteggersi: Installate gli ultimi aggiornamenti di Microsoft. Potete trovarli agli indirizzi: Windows NT 4. 0: http: //www. microsoft. com/ntserver/nts/downloads/critical/q 299444/default. asp • Windows 2000 Professional, Server e Advanced http: //www. microsoft. com/technet/security/bulletin/MS 01 -044. asp Server: • Windows 2000 Datacenter Server: gli aggiornamenti per Windows 2000 Datacenter Server riguardano l'hardware e sono disponibili presso il produttore del dispositivo. • Windows XP: La vulnerabilità non riguarda Windows XP. Inoltre, l'amministratore dovrebbe rimuovere le estensioni ISAPI non necessarie. Controllate regolarmente che le estensioni non siano state riassegnate. Ricordando il principio delle autorizzazioni minime indispensabili, il vostro sistema deve utilizzare il numero minimo di servizi indispensabili al corretto funzionamento. Sia IIS Lockdown Tool che URLScan sono in grado di proteggervi da questa vulnerabilità. IIS Lockdown Tool, uno strumento rivolto agli amministratori ed impiegato per isolare un server IIS, è disponibile presso: http: //www. microsoft. com/technet/security/tools/locktool. asp URLScan è un analizzatore che può filtrare molti tipi di richieste HTTP. Per esempio, può essere usato per filtrare richieste contenenti codici di caratteri UTF 8. URLScan è reperibile presso: http: //www. microsoft. com/technet/security/URLScan. asp Pagina 15

W 3 - Vulnerabilità IIS RDS (Microsoft Remote Data Services) W 3. 1 Descrizione: L'Internet Information Server (IIS) di Microsoft è il software per server web utilizzato per la maggior parte dei siti web ospitati su server Microsoft Windows NT 4. 0. Gli utenti malintenzionati sfruttano i difetti di programmazione presenti nei Remote Data Services (RDS) di IIS per eseguire comandi remoti con i privilegi di amministratore. W 3. 2 Sistemi interessati: I sistemi Microsoft Windows NT 4. 0 con Internet Information Server hanno la directory virtuale /msadc collegata, e sono con molta probabilità vulnerabili. W 3. 3 Annotazioni Lista CVE: CVE-1999 -1011 W 3. 4 Come stabilire se siete vulnerabili: Se adoperate un sistema non aggiornato, siete vulnerabili. Una guida eccellente ai punti deboli di RDS e ai metodi per correggerli può essere trovata in: http: //www. wiretrip. net/rfp/p/doc. asp? id=29&iface=2%20 W 3. 5 Come proteggersi: Non è possibile eliminare la vulnerabilità con un aggiornamento. Per proteggersi è necessario seguire le indicazioni dei seguenti bollettini di sicurezza: • http: //support. microsoft. com/support/kb/articles/q 184/3/75. asp • http: //www. microsoft. com/technet/security/bulletin/ms 98 -004. asp • http: //www. microsoft. com/technet/security/bulletin/ms 99 -025. asp In alternativa, potete evitare il problema aggiornando i Microsoft Data Access Components (MDAC) ad una versione superiore alla 2. 1. Le versioni più recenti di MDAC sono disponibili all'indirizzo: http: //www. microsoft. com/data/download. htm Pagina 16

Reparto informazioni e sicurezza indirizzo

Reparto informazioni e sicurezza indirizzo Gestione per conto dello stato

Gestione per conto dello stato Bagher di difesa

Bagher di difesa Difesa europea

Difesa europea Test appercezione tematica

Test appercezione tematica Conversione meccanismo di difesa

Conversione meccanismo di difesa Maria stella della nuova evangelizzazione

Maria stella della nuova evangelizzazione Rombo diagonale maggiore

Rombo diagonale maggiore Complesso maggiore di istocompatibilità

Complesso maggiore di istocompatibilità Chiesa san giacomo maggiore messina

Chiesa san giacomo maggiore messina Perchè manzoni è romantico

Perchè manzoni è romantico Confronto frazioni

Confronto frazioni Informazioni post-fido

Informazioni post-fido Monnalisa sfondo

Monnalisa sfondo La contabilità direzionale fornisce informazioni

La contabilità direzionale fornisce informazioni Sistemi di elaborazione delle informazioni

Sistemi di elaborazione delle informazioni Venezia informazioni generali

Venezia informazioni generali Codifica delle informazioni

Codifica delle informazioni Verbale sommarie informazioni art. 13 legge 689/81 word

Verbale sommarie informazioni art. 13 legge 689/81 word