MIGLIORARE LA CONSAPEVOLEZZA SUL TRATTAMENTO DEI DATI dallo

- Slides: 10

MIGLIORARE LA CONSAPEVOLEZZA SUL TRATTAMENTO DEI DATI dallo smart working alla gestione della mail, dalla navigazione su Internet all’utilizzo di App

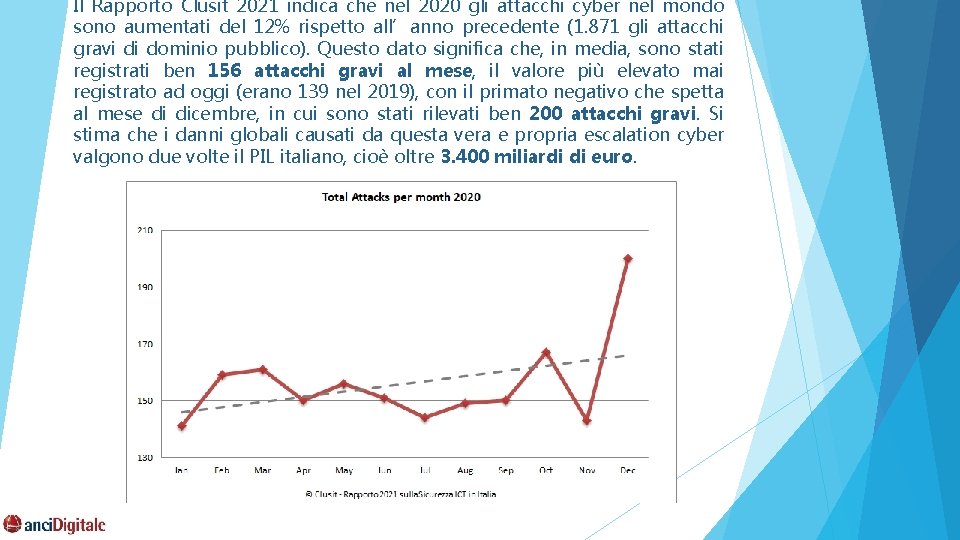

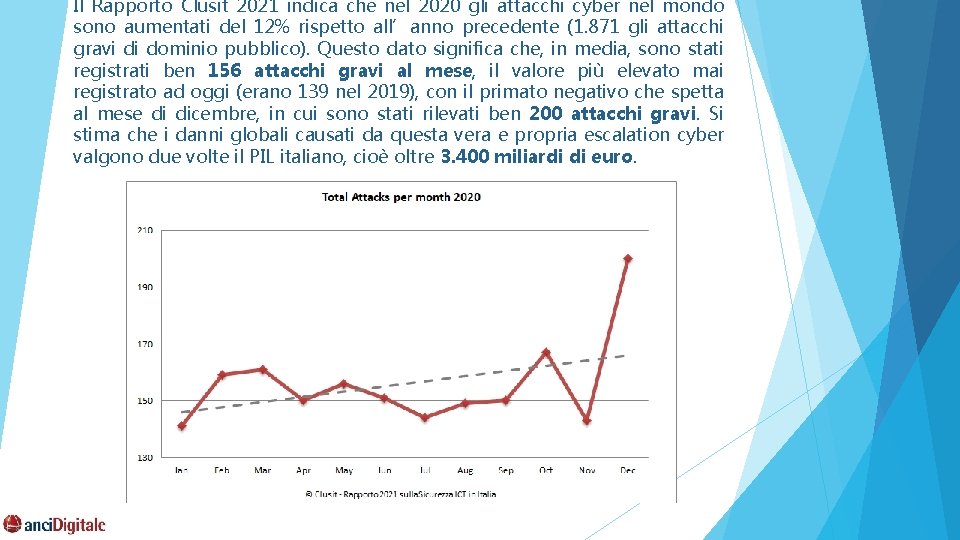

Il Rapporto Clusit 2021 indica che nel 2020 gli attacchi cyber nel mondo sono aumentati del 12% rispetto all’anno precedente (1. 871 gli attacchi gravi di dominio pubblico). Questo dato significa che, in media, sono stati registrati ben 156 attacchi gravi al mese, il valore più elevato mai registrato ad oggi (erano 139 nel 2019), con il primato negativo che spetta al mese di dicembre, in cui sono stati rilevati ben 200 attacchi gravi. Si stima che i danni globali causati da questa vera e propria escalation cyber valgono due volte il PIL italiano, cioè oltre 3. 400 miliardi di euro.

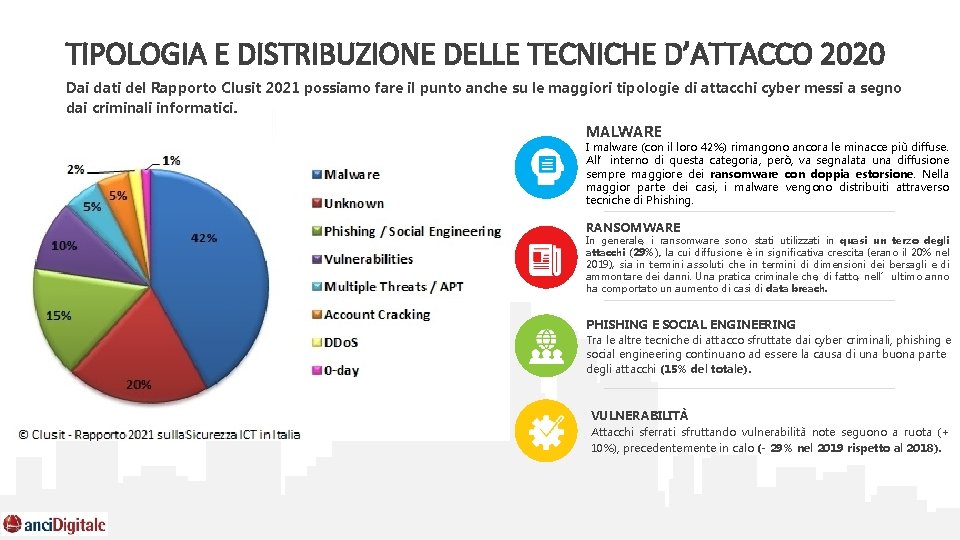

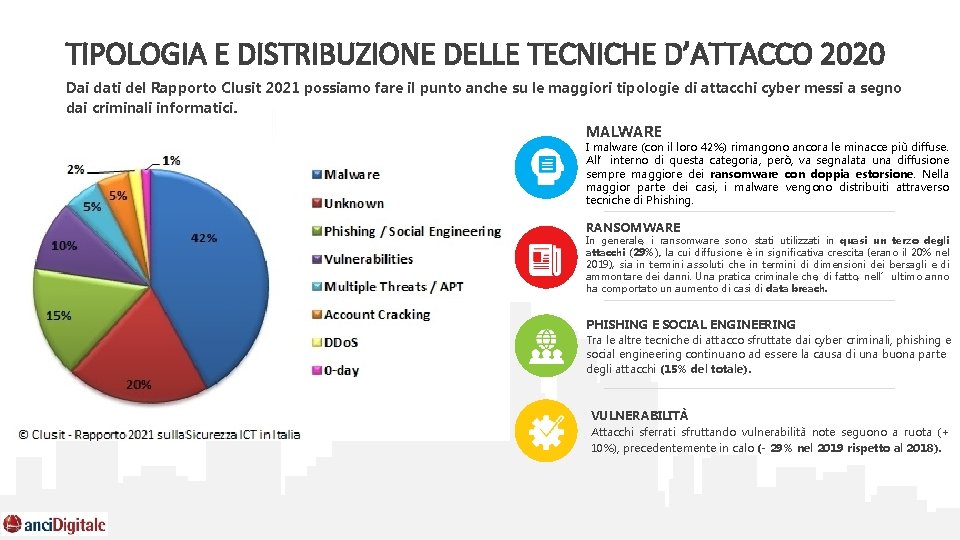

TIPOLOGIA E DISTRIBUZIONE DELLE TECNICHE D’ATTACCO 2020 Dai dati del Rapporto Clusit 2021 possiamo fare il punto anche su le maggiori tipologie di attacchi cyber messi a segno dai criminali informatici. MALWARE I malware (con il loro 42%) rimangono ancora le minacce più diffuse. All’interno di questa categoria, però, va segnalata una diffusione sempre maggiore dei ransomware con doppia estorsione. Nella maggior parte dei casi, i malware vengono distribuiti attraverso tecniche di Phishing. RANSOMWARE In generale, i ransomware sono stati utilizzati in quasi un terzo degli attacchi (29%), la cui diffusione è in significativa crescita (erano il 20% nel 2019), sia in termini assoluti che in termini di dimensioni dei bersagli e di ammontare dei danni. Una pratica criminale che, di fatto, nell’ultimo anno ha comportato un aumento di casi di data breach. PHISHING E SOCIAL ENGINEERING Tra le altre tecniche di attacco sfruttate dai cyber criminali, phishing e social engineering continuano ad essere la causa di una buona parte degli attacchi (15% del totale). VULNERABILITÀ Attacchi sferrati sfruttando vulnerabilità note seguono a ruota (+ 10%), precedentemente in calo (- 29% nel 2019 rispetto al 2018).

Violazioni, sottrazioni e perdita di dati Analizzando i dati delle ricerche di alcune organizzazioni emerge che i metodi di diffusione principali: • il phishing; • l’accesso ai dispositivi aziendali a utenti “non autorizzati”; • la gestione debole delle password (furto credenziali); • la cattiva gestione dei privilegi assegnati agli account; • l’Invio di e-mail ai destinatari sbagliati;

IL RUOLO DELL'ERRORE UMANO IN VIOLAZIONE DEI DATI PERSONALI EMAIL SMS Whats. App Call App Il trend era già molto evidente prima della pandemia. Analizzando i vari rapporti del 2020 che riguardano lo stato della Cybersecurity, sia a livello italiano sia a livello globale, il quadro che emerge è che la crescita degli attacchi Cyber sembra inarrestabile, e che tra le varie tecniche di attacco utilizzate, emergono soprattutto quelle che fanno leva sul fattore umano. L’ingresso sullo scenario economico e sociale della pandemia da Covid-19 non ha fatto altro che acuire questa situazione, facendo impennare il numero degli attacchi. L’azione dei criminali Cyber si è concentrata sempre di più sugli individui, che di fronte al fenomeno pandemico e alle sue principali conseguenze, come il massiccio ricorso allo smart working, si sono rilevati molto più vulnerabili di quanto forse le organizzazioni avessero potuto immaginare. Per questo motivo è fortemente consigliato che ogni organizzazione predisponga programmi efficaci ed innovativi di Date e Cyber Security Awareness.

SMART WORKING, GESTIONE EMAIL, NAVIGAZIONE SU INTERNET UTILIZZO DI APP 01 02 SMART WORKING Sembra ormai evidente che il fenomeno dello smart working sia destinato a sopravvivere in forma strutturale, anche oltre la pandemia. Se è vero che molte criticità evidenziate nella fase emergenziale sono già state affrontate, e lo saranno ancora di più in futuro, resta comunque uno scenario critico con una superficie di attacco molto estesa che va oltre i perimetri convenzionali delle organizzazioni. Quello che preoccupa di più non sono solo le VULNERABILITÀ DI CARATTERE TECNOLOGICO, MA QUELLE DI CARATTERE UMANO, perché il gap che esiste tra la velocità del processo di trasformazione digitale e quella del PROCESSO DI ADEGUAMENTO DELLE PERSONE a questa nuova dimensione socioeconomica, diventa sempre più ampio. EMAIL Sicuramente nel 2020 il fenomeno PHISHING è emerso in maniera particolare, con un aumento vertiginoso delle e-mail che hanno sfruttato il tema Covid 19, ma anche tutti i temi “caldi” del periodo, come il già citato smart working. È fondamentale però comprendere che tra le minacce Cyber, CORRELATE CON IL FATTORE UMANO, NON ESISTE SOLO IL PHISHING. Spesso il Phishing rappresenta solo l’innesco di una sequenza di attacchi che chiama ripetutamente in causa l’utente e i suoi comportamenti (attacchi di social engineering). Per ogni organizzazione è indispensabile fornire corrette regole di comportamento per prevenire situazioni di rischio come quelle che possono derivare da un’e-mail contenente codice malevolo ad un App falsa, ma è tuttavia opportuno “dosare” adeguatamente le informazioni da fornire agli propri dipendenti per non esporre inutilmente la propria entità. Questa condotta è richiesta è maggiormente richiesta nella compliance al GDPR. WEB L’uso ibrido dei dispositivi, la gestione delle credenziali, il ricorso frequente a servizi di video streaming e di giochi online, il download indiscriminato di APP e altri tool digitali, l’aumento volumetrico degli acquisti online, l’accesso a servizi in cloud, la diffusione dei sistemi di videoconferenza, sono tutti fenomeni che contribuiscono a una rapida crescita del rischio Cyber e che si sono decisamente accentuati durante la pandemia. APP Quali sono i problemi per il GDPR che scaturiscono dallo sviluppo e dall’utilizzo delle APP per la PA? Fondamentalmente due: quello relativo al trattamento dei dati, compresa la finalità e quello relativo alla qualificazione giuridica e tecnica dell’APP. 03 04

L’IMPORTANZA DEL RUOLO DELLA «FORMAZIONE» NEL REGOLAMENTO GENERALE SULLA PROTEZIONE DEI DATI Il titolare del trattamento e il responsabile del trattamento fanno sì che CHIUNQUE AGISCA SOTTO LA LORO AUTORITÀ E ABBIA ACCESSO A DATI PERSONALI NON TRATTI TALI DATI SE NON È ISTRUITO IN TAL SENSO dal titolare del trattamento, salvo che lo richieda il diritto dell’unione o degli stati membri. Tra i compiti del DPO/RPD c’è anche la formazione del personale che partecipa ai trattamenti e alle connesse attività di controllo. Articolo 39 - Compiti del responsabile della protezione dei dati 1. Il responsabile della protezione dei dati è incaricato almeno dei seguenti compiti: b) sorvegliare l’osservanza del presente regolamento, di altre disposizioni dell’Unione o degli Stati membri relative alla protezione dei dati nonché delle politiche del titolare del trattamento o del responsabile del trattamento in materia di protezione dei dati personali, compresi l’attribuzione delle responsabilità, LA SENSIBILIZZAZIONE E LA FORMAZIONE DEL PERSONALE che partecipa ai trattamenti e alle connesse attività di controllo;

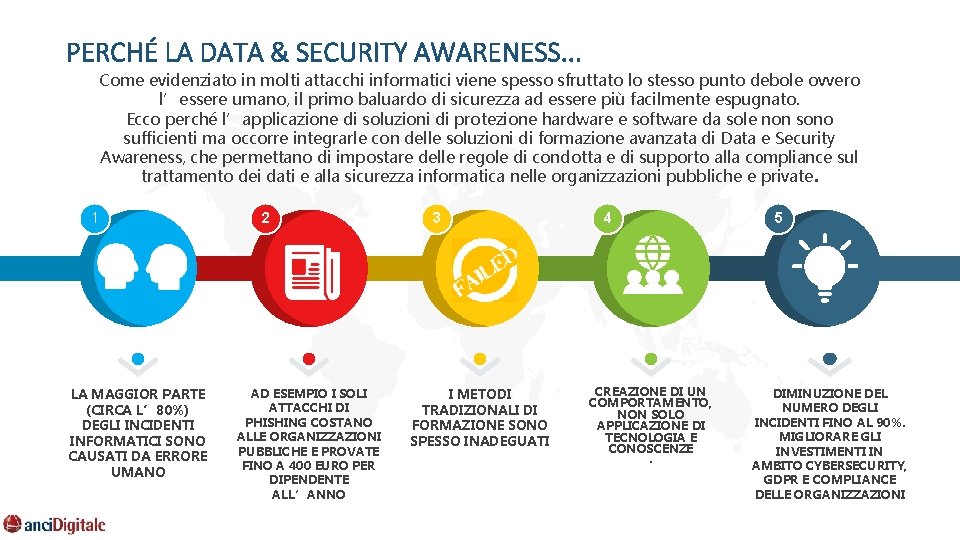

PERCHÉ LA DATA & SECURITY AWARENESS. . . Come evidenziato in molti attacchi informatici viene spesso sfruttato lo stesso punto debole ovvero l’essere umano, il primo baluardo di sicurezza ad essere più facilmente espugnato. Ecco perché l’applicazione di soluzioni di protezione hardware e software da sole non sono sufficienti ma occorre integrarle con delle soluzioni di formazione avanzata di Data e Security Awareness, che permettano di impostare delle regole di condotta e di supporto alla compliance sul trattamento dei dati e alla sicurezza informatica nelle organizzazioni pubbliche e private. 1 LA MAGGIOR PARTE (CIRCA L’ 80%) DEGLI INCIDENTI INFORMATICI SONO CAUSATI DA ERRORE UMANO 2 AD ESEMPIO I SOLI ATTACCHI DI PHISHING COSTANO ALLE ORGANIZZAZIONI PUBBLICHE E PROVATE FINO A 400 EURO PER DIPENDENTE ALL’ANNO 3 I METODI TRADIZIONALI DI FORMAZIONE SONO SPESSO INADEGUATI 4 5 CREAZIONE DI UN COMPORTAMENTO, NON SOLO APPLICAZIONE DI TECNOLOGIA E CONOSCENZE. DIMINUZIONE DEL NUMERO DEGLI INCIDENTI FINO AL 90%. MIGLIORARE GLI INVESTIMENTI IN AMBITO CYBERSECURITY, GDPR E COMPLIANCE DELLE ORGANIZZAZIONI

RIDUZIONE DEL RISCHIO INCENTRATO SULLE PERSONE Come costruire un efficiente FIREWALL UMANO 01 IDENTIFICAZIONE DEL RISCHIO 02 FU 03 RIDUZIONE DELL’ESPOSIZIONE MODIFICA DEL CAMBIAMENTO IDENTIFICA CHI È STATO ATTACCATO E VALUTARE LA LORO ABILITÀ NEL PROTEGGERSI IDENTIFICARE LE CONOSCENZE DI SICUREZZA INFORMATICA E LA VULNERABILITÀ ALLE MINACCE SIMULATE ED EFFETTIVE. FORNIRE FORMAZIONE BASATA SU MINACCE CONCRETE, COMPORTAMENTO DELL’UTENTE E LACUNE CONOSCITIVE FORMAZIONE INTERATTIVA CON VIDEO E MATERIALI DI SENSIBILIZZAZIONE SUGLI ATTACCHI. FORMAZIONE CONTINUA. SENZA CHIARAMENTE INCIDERE NEGATIVAMENTE SULLA PRODUTTIVITÀ DEL SINGOLO INDIVIDUO. UTENTI FINALI CONSAPEVOLI SEGNALANO POTENZIALI MINACCE, RIDUCENDO COSÌ LA SUPERFICIE D’ATTACCO UTENTI FINALI INFORMATI POSSONO SEGNALARE ATTACCHI LIVE.

Realizzato da Francesco DEIANA Esperto Information Security https: //www. linkedin. com/in/francescodeiana/

Regole imposte dallo stato

Regole imposte dallo stato Potere esercitato dallo stato

Potere esercitato dallo stato Misurare performance call center

Misurare performance call center Stereogramma grafico

Stereogramma grafico Preparazione dei dati

Preparazione dei dati Gestione informatica dei dati aziendali

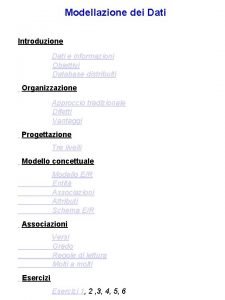

Gestione informatica dei dati aziendali Modellazione dei dati

Modellazione dei dati Analisi dei dati per il marketing

Analisi dei dati per il marketing Analisi multidimensionale dei dati

Analisi multidimensionale dei dati Spoglio sceneggiatura esempio

Spoglio sceneggiatura esempio Classificazione di forrest varici esofagee

Classificazione di forrest varici esofagee