Keamanan Jaringan Dosen TIM PENGAJAR PTIK Computer Security

- Slides: 38

Keamanan Jaringan Dosen : TIM PENGAJAR PTIK

Computer Security The protection afforded to an automated information system in order to attain the applicable objectives of preserving the Confidentiality, Integrity, and Availability of information system resources (includes hardware, software, firmware, information/ data, and telecommunications).

Outline • Kriptografi • Keamanan Jaringan & Komputer di Kehidupan Sehari-hari – Segi Fisik – Segi Sistem Operasi – Segi Perangkat Jaringan – Segi Aplikasi

KRIPTOGRAFI

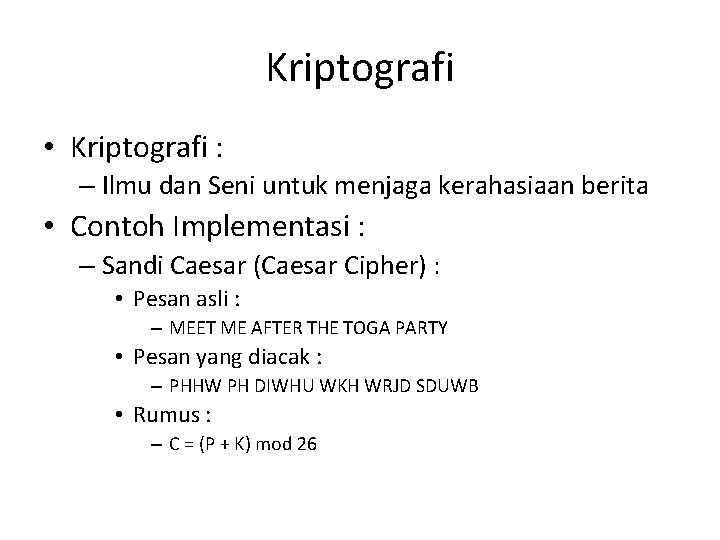

Kriptografi • Kriptografi : – Ilmu dan Seni untuk menjaga kerahasiaan berita • Contoh Implementasi : – Sandi Caesar (Caesar Cipher) : • Pesan asli : – MEET ME AFTER THE TOGA PARTY • Pesan yang diacak : – PHHW PH DIWHU WKH WRJD SDUWB • Rumus : – C = (P + K) mod 26

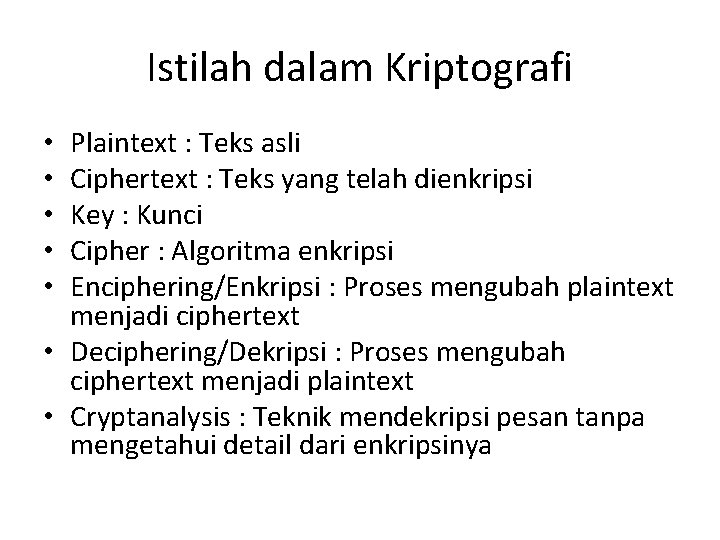

Istilah dalam Kriptografi Plaintext : Teks asli Ciphertext : Teks yang telah dienkripsi Key : Kunci Cipher : Algoritma enkripsi Enciphering/Enkripsi : Proses mengubah plaintext menjadi ciphertext • Deciphering/Dekripsi : Proses mengubah ciphertext menjadi plaintext • Cryptanalysis : Teknik mendekripsi pesan tanpa mengetahui detail dari enkripsinya • • •

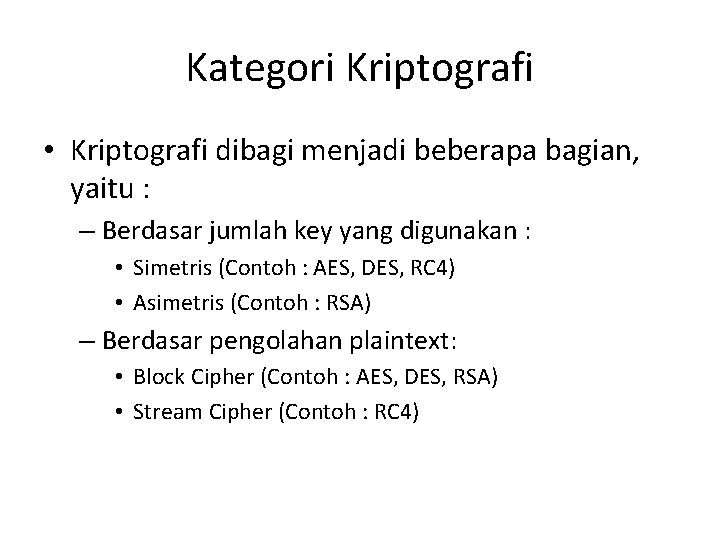

Kategori Kriptografi • Kriptografi dibagi menjadi beberapa bagian, yaitu : – Berdasar jumlah key yang digunakan : • Simetris (Contoh : AES, DES, RC 4) • Asimetris (Contoh : RSA) – Berdasar pengolahan plaintext: • Block Cipher (Contoh : AES, DES, RSA) • Stream Cipher (Contoh : RC 4)

Segi Fisik KEAMANAN JARINGAN DAN KOMPUTER DI KEHIDUPAN SEHARI

Bagian Terlemah dari Suatu Sistem Keamanan Manusia

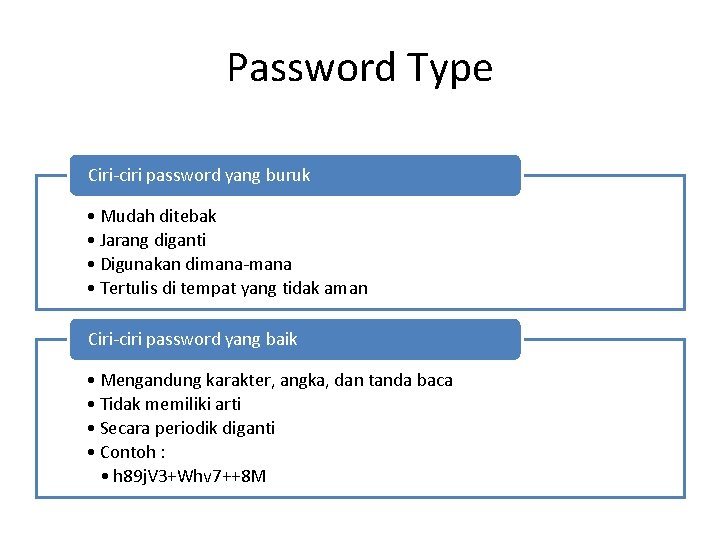

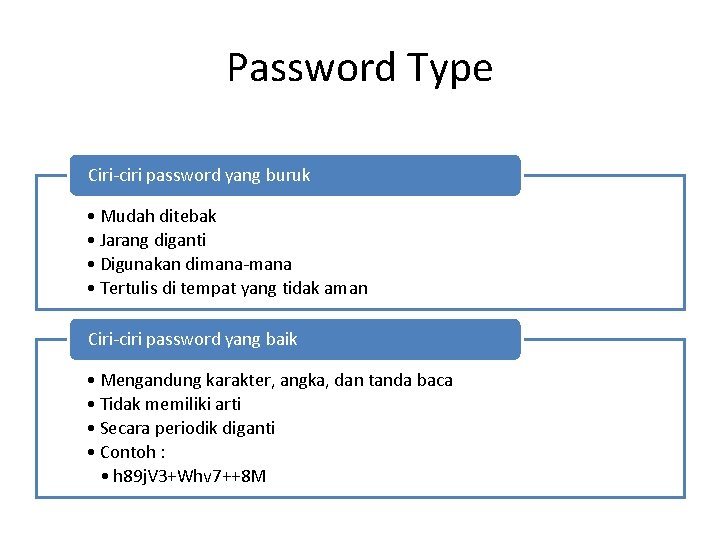

Password Type Ciri-ciri password yang buruk • Mudah ditebak • Jarang diganti • Digunakan dimana-mana • Tertulis di tempat yang tidak aman Ciri-ciri password yang baik • Mengandung karakter, angka, dan tanda baca • Tidak memiliki arti • Secara periodik diganti • Contoh : • h 89 j. V 3+Whv 7++8 M

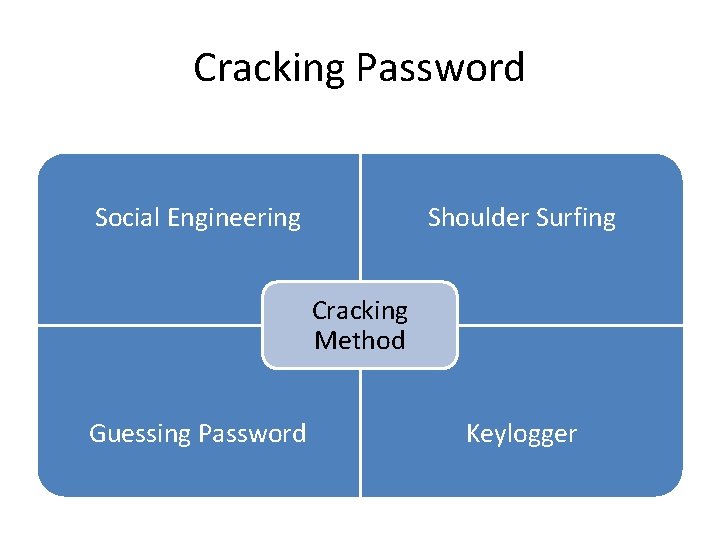

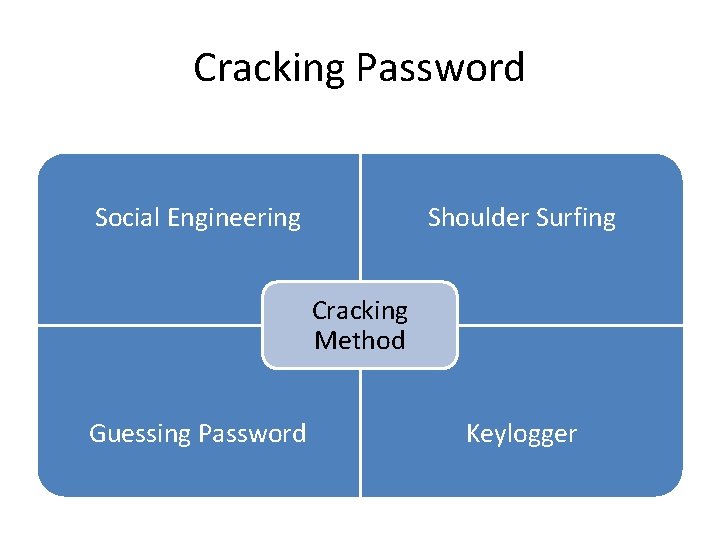

Cracking Password Social Engineering Shoulder Surfing Cracking Method Guessing Password Keylogger

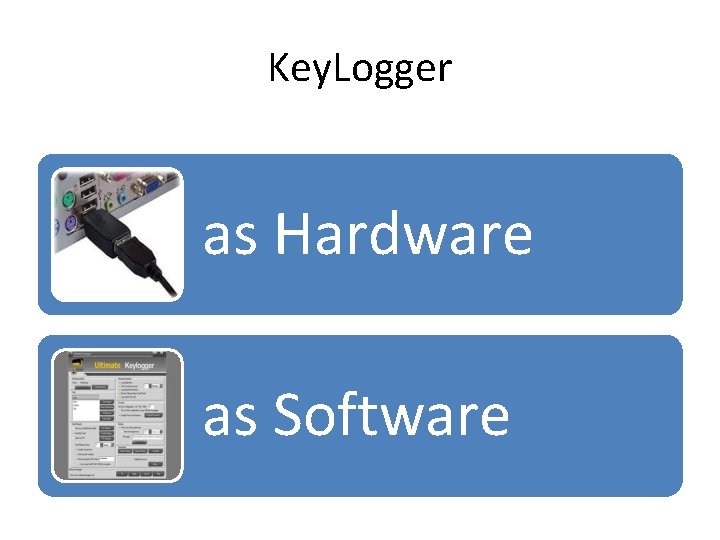

Key. Logger as Hardware as Software

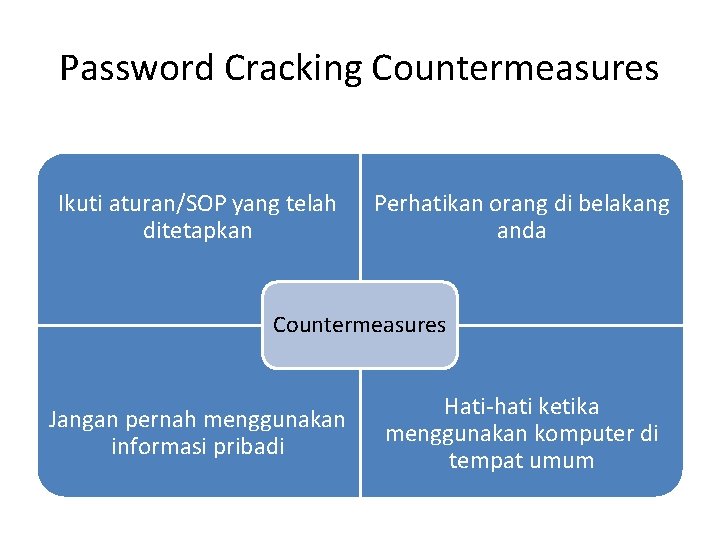

Password Cracking Countermeasures Ikuti aturan/SOP yang telah ditetapkan Perhatikan orang di belakang anda Countermeasures Jangan pernah menggunakan informasi pribadi Hati-hati ketika menggunakan komputer di tempat umum

Segi Sistem Operasi KEAMANAN JARINGAN DAN KOMPUTER DI KEHIDUPAN SEHARI

Fatal Error?

Malicious Software Viruses Worm Trojan Horse

Vulnerability Attack • Serangan yang memanfaatkan celah pada sistem operasi/aplikasi • Biasanya disebabkan oleh kesalahan pemrograman

Apakah Linux Aman dari Virus?

Contoh Aplikasi Trojan Horse

Countermeasures Antivirus Lakukan update OS secara berkala Hati-hati ketika melakukan instalasi program

Segi Perangkat Jaringan KEAMANAN JARINGAN DAN KOMPUTER DI KEHIDUPAN SEHARI

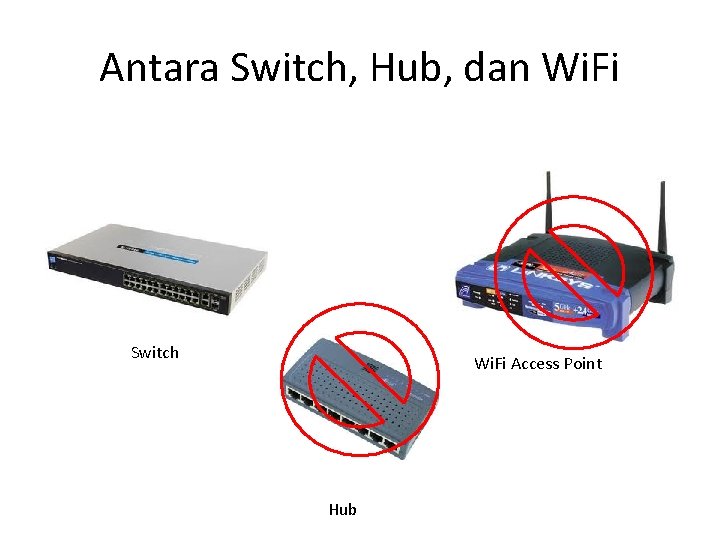

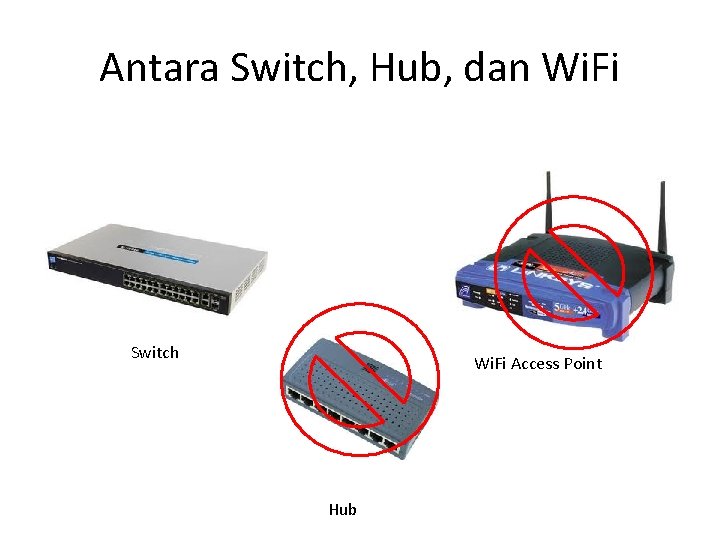

Antara Switch, Hub, dan Wi. Fi Switch Wi. Fi Access Point Hub

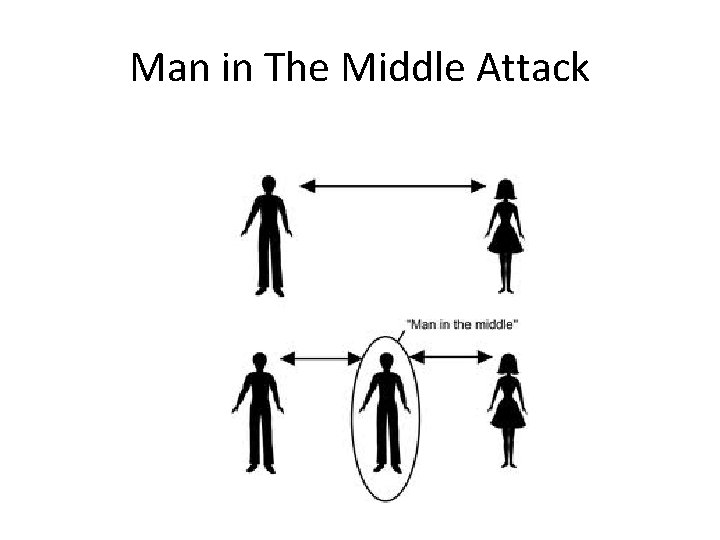

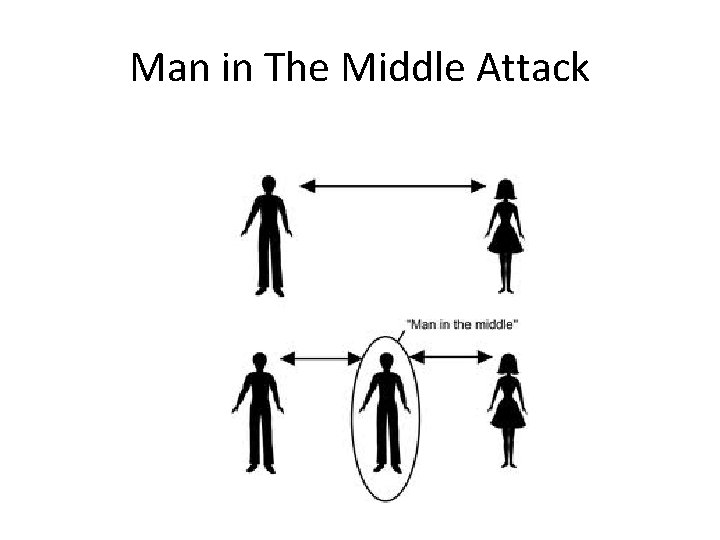

Man in The Middle Attack

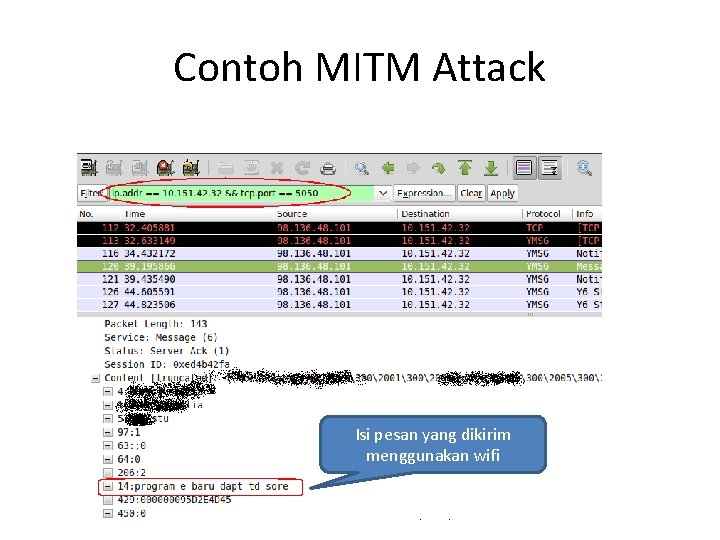

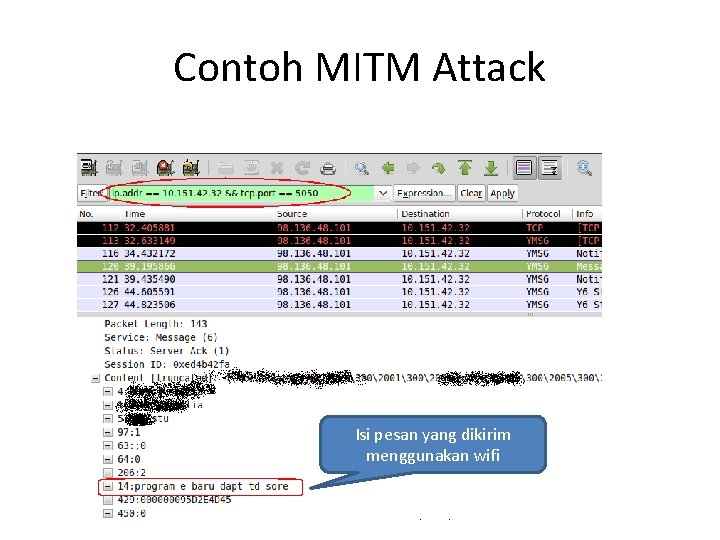

Contoh MITM Attack Isi pesan yang dikirim menggunakan wifi

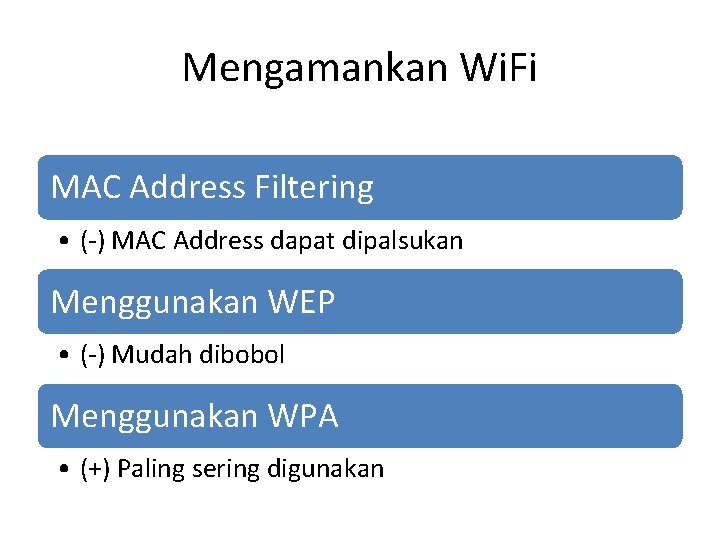

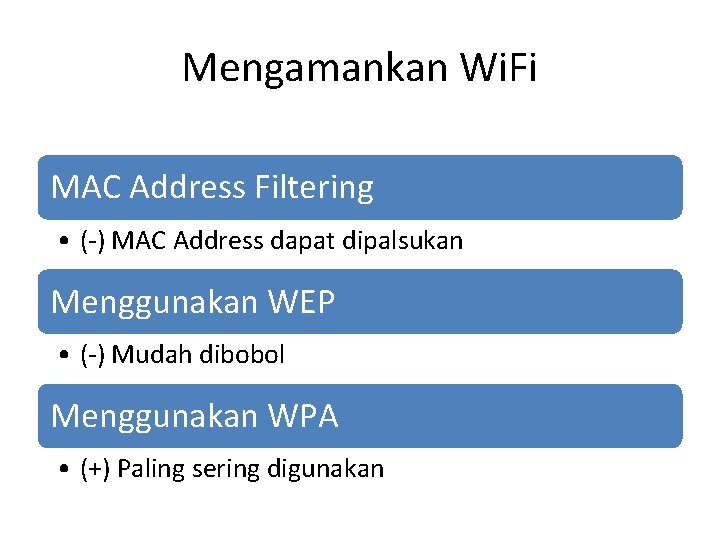

Mengamankan Wi. Fi MAC Address Filtering • (-) MAC Address dapat dipalsukan Menggunakan WEP • (-) Mudah dibobol Menggunakan WPA • (+) Paling sering digunakan

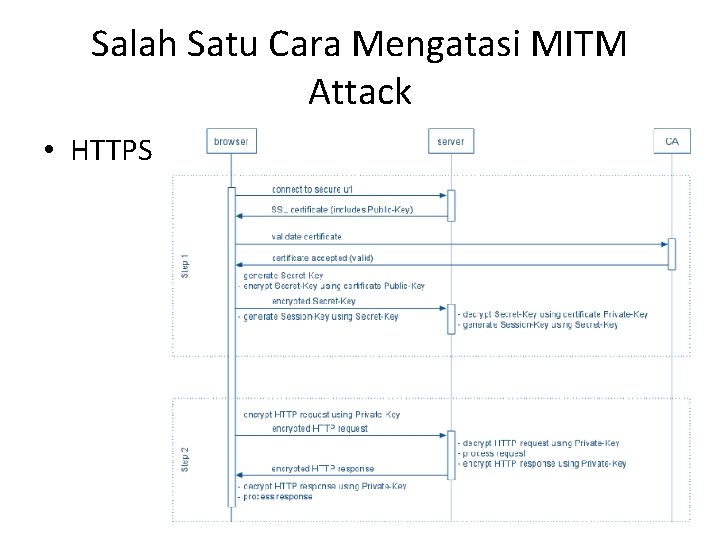

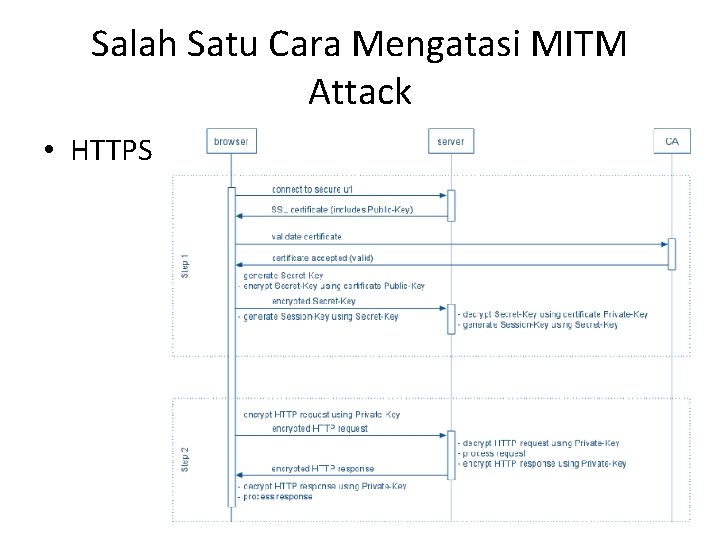

Salah Satu Cara Mengatasi MITM Attack • HTTPS

Segi Aplikasi KEAMANAN JARINGAN DAN KOMPUTER DI KEHIDUPAN SEHARI

Aplikasi yang Sering Digunakan Email Messenger Web Browser

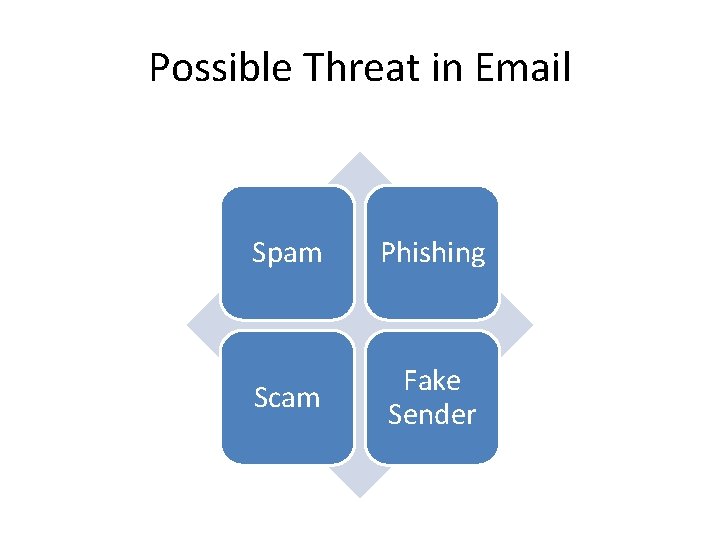

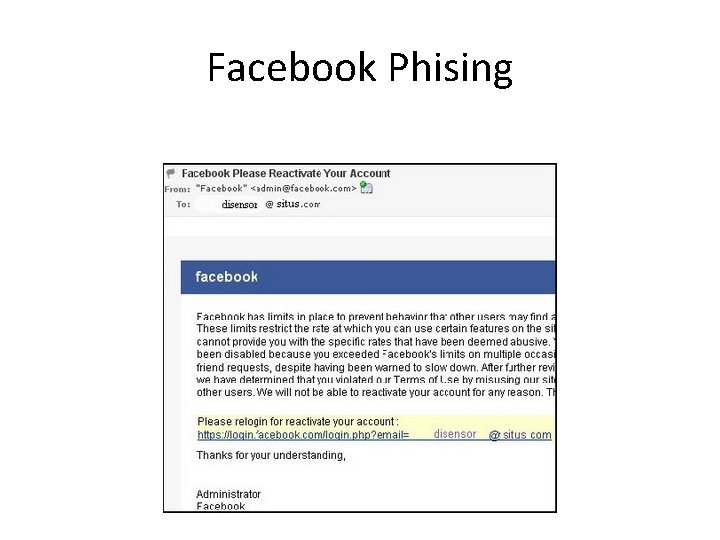

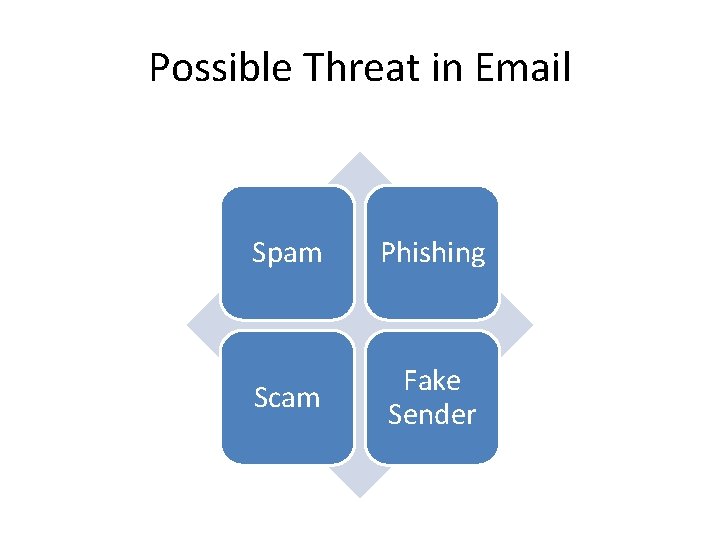

Possible Threat in Email Spam Phishing Scam Fake Sender

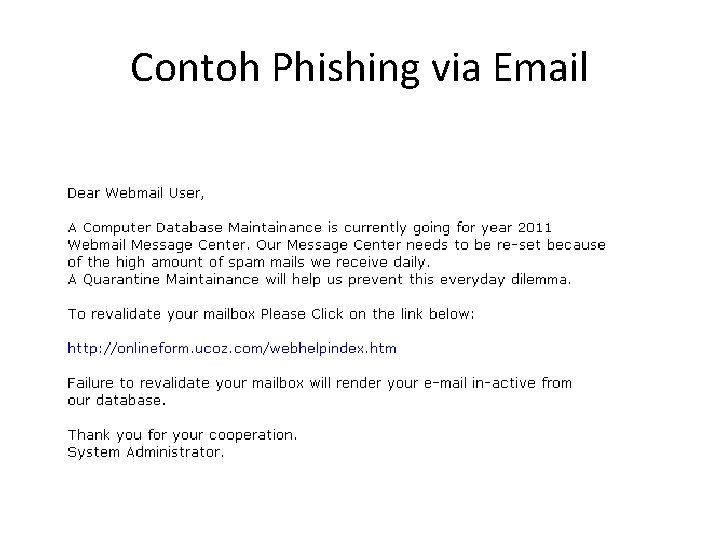

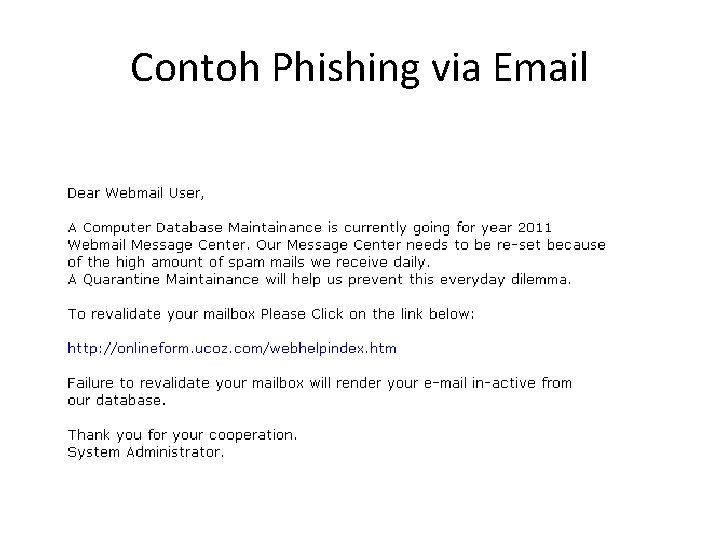

Contoh Phishing via Email

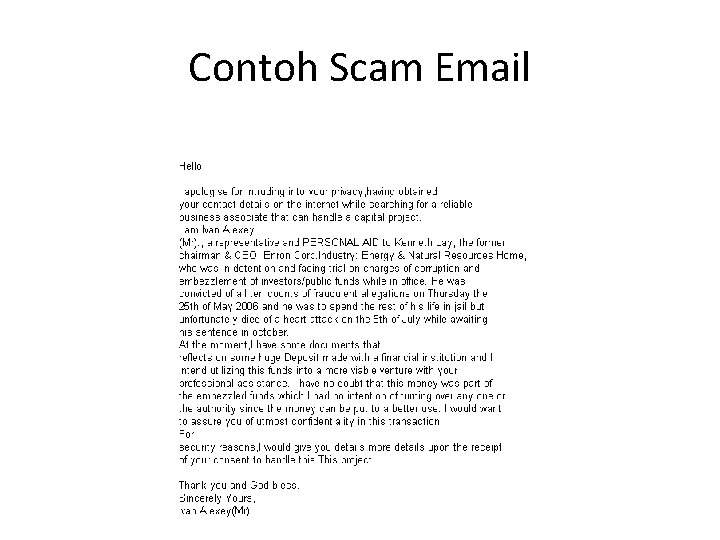

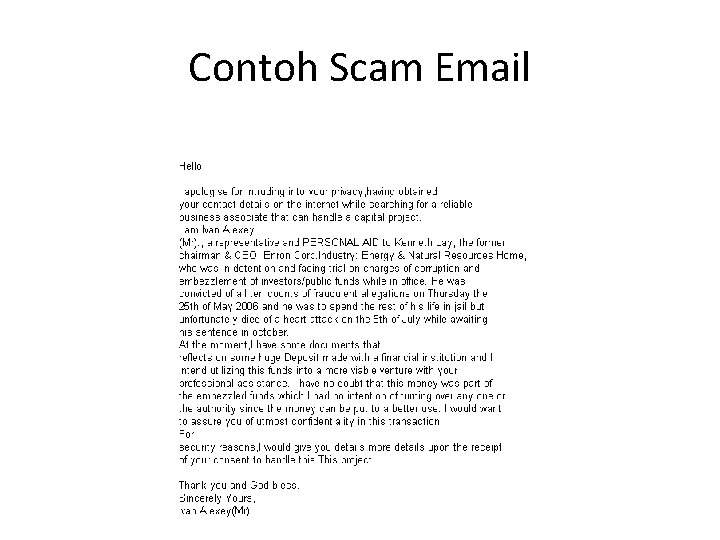

Contoh Scam Email

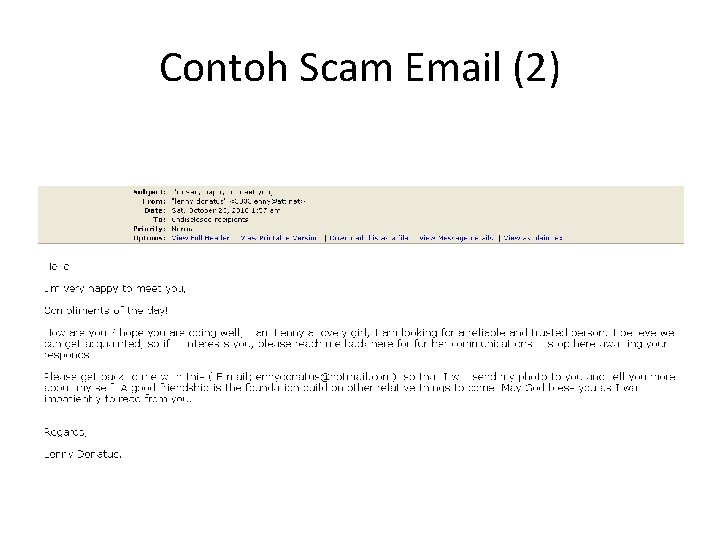

Contoh Scam Email (2)

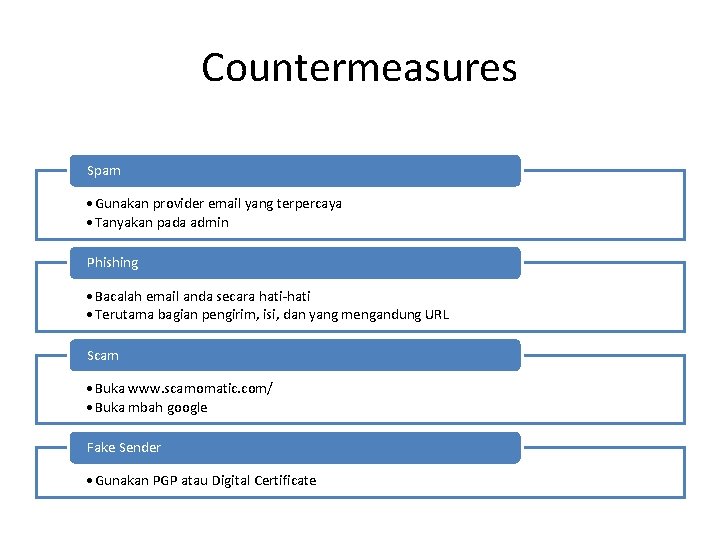

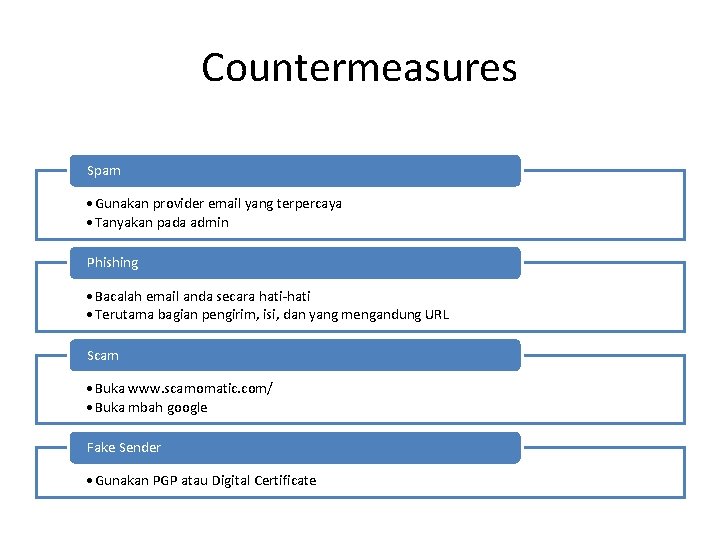

Countermeasures Spam • Gunakan provider email yang terpercaya • Tanyakan pada admin Phishing • Bacalah email anda secara hati-hati • Terutama bagian pengirim, isi, dan yang mengandung URL Scam • Buka www. scamomatic. com/ • Buka mbah google Fake Sender • Gunakan PGP atau Digital Certificate

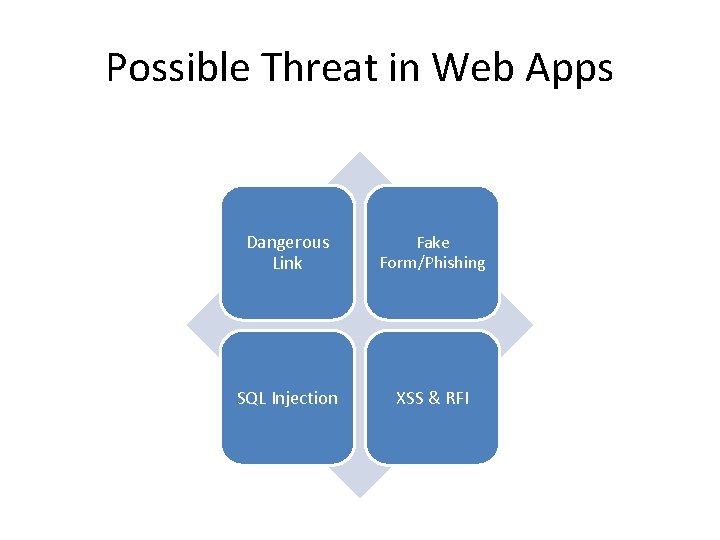

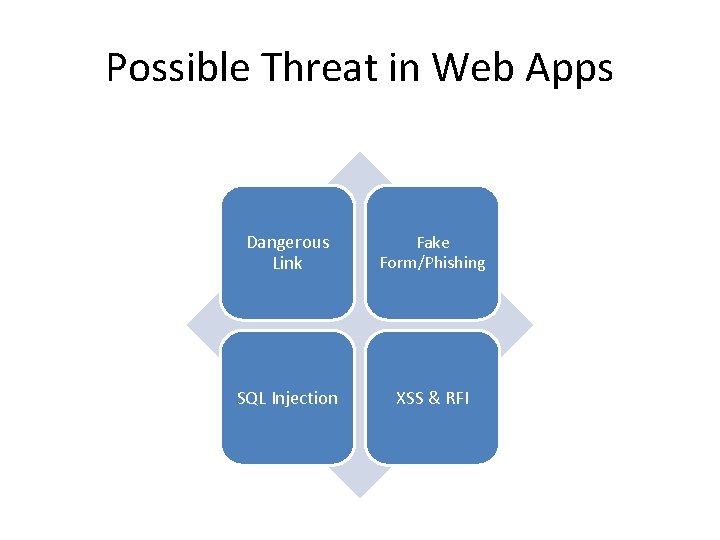

Possible Threat in Web Apps Dangerous Link Fake Form/Phishing SQL Injection XSS & RFI

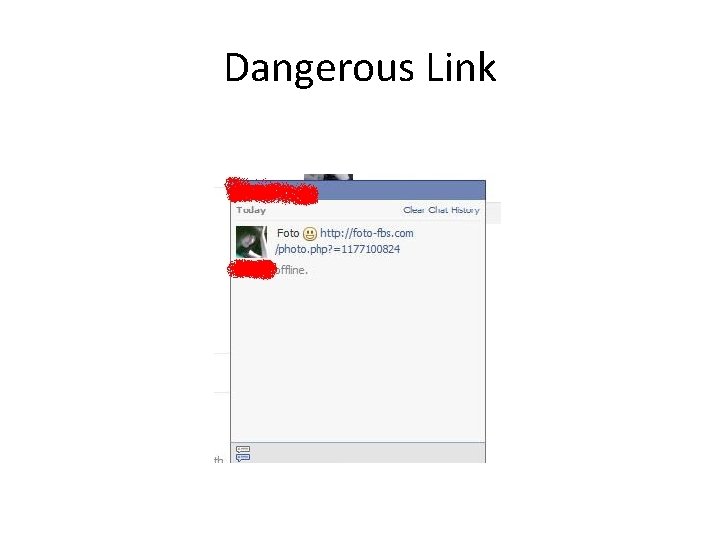

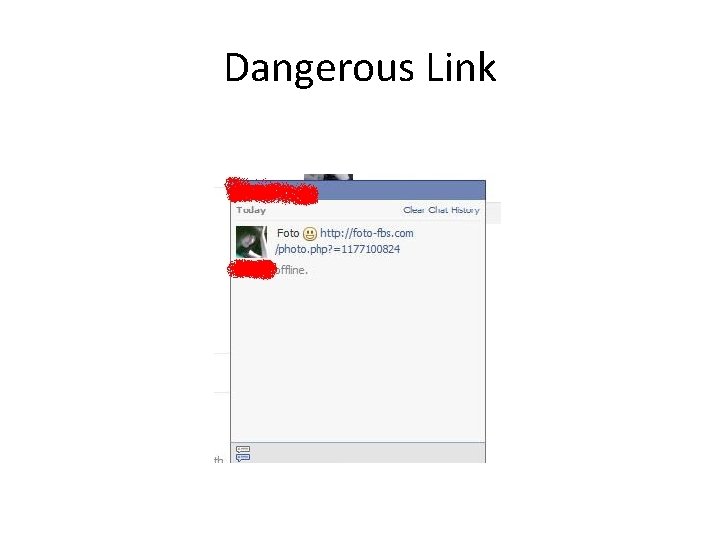

Dangerous Link

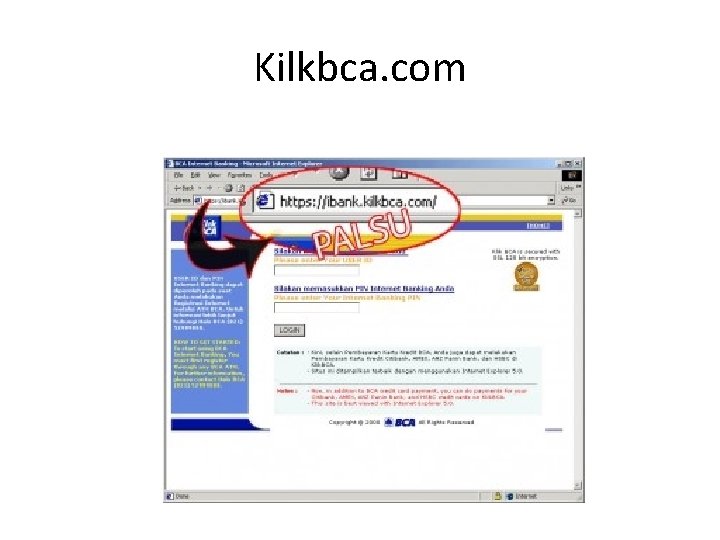

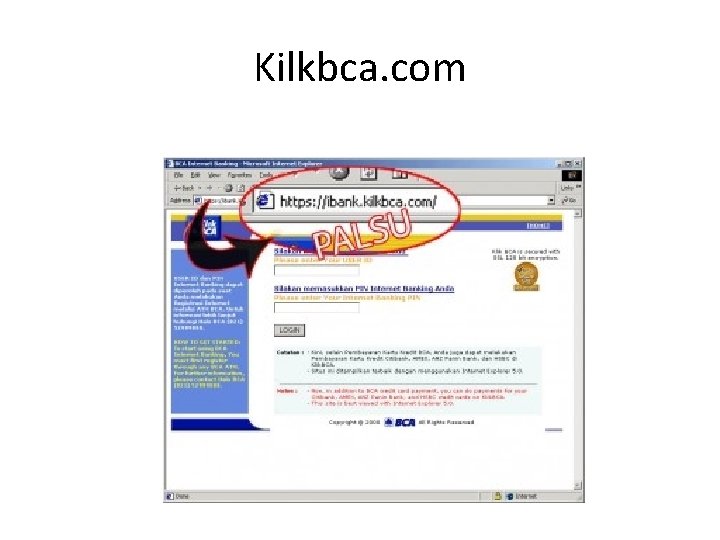

Kilkbca. com

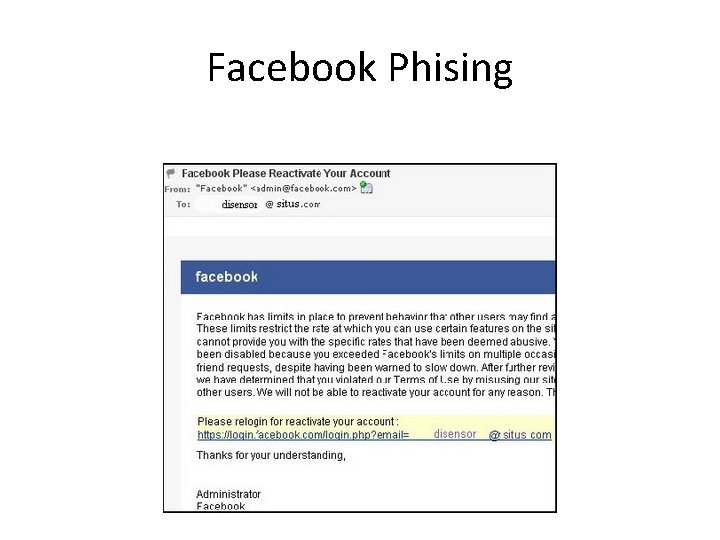

Facebook Phising